|

N° d'ordre : 24 / STI / TCO Année Universitaire :

2015 / 2016

|

UNIVERSITE D'ANTANANARIVO

|

|

|

ECOLE SUPERIEURE POLYTECHNIQUE

|

|

MENTION TELECOMMUNICATION

|

Directeur de mémoire : M. RAVALIMINOARIMALALASON Toky

Basilide

MEMOIRE

en vue de l'obtention

du DIPLOME de Master

Titre : Ingénieur

Domaine : Sciences de l'ingénieur

Mention: Télécommunication

Parcours : Système de Traitement

d'Information(STI)

par : TAFENO Harimanana Elisa

LOCALISATION PAR EMPREINTE RADIO. APPLICATION SUR LES

RESEAUX MOBILES 2G-3G

Soutenu le 04 Avril 2017 devant la Commission d'Examen

composée de :

Président : M. RANDRIAMITANTSOA Andry Auguste

Examinateurs :

M. RAJAONARISON Roméo

M. RATSIHOARANA Constant

M. RANDRIAMANAMPY Samuel

i

REMERCIEMENTS

Avant tout, je rends grâce à Dieu tout puissant

pour son Amour, sa Bénédiction et pour la Force et le Courage

qu'il m'a donné pour la réalisation de ce Mémoire.

A la mémoire de mon père qui a tant voulu

m'assister en ce moment mais que le destin a empêché. « Paix

à son âme ».

J'exprime toute ma gratitude à Monsieur RAMANOELINA

Panja, Professeur Titulaire, Président de l'Université

d'Antananarivo.

Je souhaite remercier Monsieur ANDRIANAHARISON Yvon,

Professeur Titulaire, Responsable du Domaine Sciences de l'Ingénieur

à l'Ecole Supérieure Polytechnique d'Antananarivo, qui m'a permis

de poursuivre mes études au sein de l'Ecole.

Je suis particulièrement reconnaissant à

Monsieur RAKOTOMALALA Mamy Alain, Maître de Conférences,

Responsable de la Mention Télécommunication.

A terme de ce travail, je tiens à témoigner

toute ma gratitude à tout le personnel du Groupe Telma, de m'avoir

accueilli chaleureusement dans leur Société, plus

particulièrement à Monsieur RAVALIMINOARIMALALASON Toky Basilide,

Docteur de l'Université d'Antananarivo, Ingénieur Radio Planning

et Optimisation Sénior de Telma, Directeur de mémoire et

encadreur professionnel, pour ses recommandations, son soutien et surtout le

temps consacré pour me diriger jusqu'à la finalisation de ce

Mémoire.

J'exprime également toute ma reconnaissance aux membres

du jury présidés par Monsieur RANDRIAMITANTSOA Andry Auguste,

Maître de Conférences, qui ont voulu examiner mon travail :

? Monsieur RAJAONARISON Roméo, Maître de

Conférences,

? Monsieur RATSIHOARANA Constant, Maître de

Conférences,

? Monsieur RANDRIAMANAMPY Samuel, Assistant d'Enseignement

Supérieur et de Recherche.

Je souhaite remercier tous les Membres de ma Famille, qui

n'ont jamais cessé de me soutenir moralement et financièrement

tout au long de mes études et à tous les Enseignants Chercheurs

et Personnels administratifs de l'Ecole Supérieure Polytechnique

d'Antananarivo ainsi qu'à tous mes amis qui de près ou de loin,

ont contribué à l'accomplissement de ce travail.

ii

TABLE DES MATIERES

REMERCIEMENTS i

NOTATIONS ET ABREVIATIONS vi

INTRODUCTION GENERALE 1

CHAPITRE 1 GENERALITE SUR LE RESEAU MOBILE 2

1.1 Introduction 2

1.2 Première génération des

téléphones mobiles 2

1.2.1 AMPS 2

1.2.2 NMT 2

1.2.3 TACS 2

1.2.4 Radiocom 2000 3

1.2.5 Limites du système 1G 3

1.3 Deuxième génération des

téléphones mobiles 3

1.3.1 GSM 3

1.3.2 GPRS 10

1.3.3 HSCSD 12

1.3.4 EDGE 12

1.4 Troisième génération des

téléphones mobiles 13

1.4.1 UMTS 13

1.4.2 Evolution radio de l'UMTS 15

1.5 Quatrième génération des

téléphones mobiles 16

1.5.1 LTE et LTE-Advanced 16

1.6 Mesure des paramètres radio en réseau

mobile 18

1.6.1 Etats de la station mobile 18

1.6.2 Mobilité en mode connecté

18

1.6.3 Mesure des paramètres radio en GSM

22

1.6.4 Niveau de signal et qualité de signal en

UMTS 25

1.6.5 Niveau de signal et qualité de signal en

LTE 26

1.7 Conclusion 27

iii

CHAPITRE 2 TECHNOLOGIES ET TECHNIQUES DE POSITIONNEMENT

28

2.1 Introduction 28

2.2 Technologies de positionnement 28

2.2.1 Systèmes de positionnement radio

28

2.2.2 Systèmes de positionnement non radio

34

2.3 Techniques de positionnement 36

2.3.1 Métriques de positionnement

36

2.3.2 Évaluation de la position

40

2.4 Conclusion 44

CHAPITRE 3 LOCALISATION A BASE D'EMPREINTE RADIO

45

3.1 Introduction 45

3.2 Description d'un système de LFP 45

3.2.1 Phase d'apprentissage 45

3.2.2 Phase de localisation 46

3.3 Terminologie et modélisations

mathématiques 48

3.3.1 Base de données radio et enregistrement

48

3.3.2 Mesure radio 48

3.3.3 Modèle de propagation radio

48

3.4 Méthodes de compression de base de

données radio 49

3.4.1 Technique de clustering 49

3.4.2 PCA 51

3.4.3 KCCA 53

3.5 Méthode de classification 53

3.5.1 KNN 53

3.5.2 SVM 55

3.5.3 ANN 55

3.6 Traitement des données manquantes dans les

systèmes LFP 58

3.6.2 Algorithme de localisation basé sur le

maximum de vraisemblance 59

iv

3.6.3 Algorithme de Multiple Imputation

60

3.7 Positionnement utilisant la méthode de

fingerprinting basé sur OTD 61

3.7.1 Estimation des TDOAs pour un réseau 3G

62

3.7.2 Structure de l'algorithme 63

3.8 Positionnement utilisant le paramètre TA

67

3.9 Conclusion 69

CHAPITRE 4 MISE EN OEUVRE ET SIMULATION DE L'OUTIL DE

TRAITEMENT DE TRACE

ET DE LOCALISATION D'ABONNES 70

4.1 Introduction 70

4.2 Outil de trace 70

4.2.1 Présentation 70

4.2.2 Lecteur et décodeur de trace

72

4.3 Analyse et conception du système informatique

74

4.3.1 Architecture système 74

4.3.2 Analyse des besoins 75

4.3.3 Modélisation UML 77

4.3.4 Diagramme UML de l'application

79

4.3.5 Modèle Conceptuel des Données

82

4.3.6 Langage de programmation 83

4.3.7 Module cartographique 88

4.3.8 Serveur web et serveur d'application

89

4.3.9 Structure du projet 89

4.4 Présentation de l'application web

90

4.4.1 Page d'authentification 90

4.4.2 Création d'utilisateur

91

4.4.3 Localisation d'un abonné

92

4.5 Précision des différents

systèmes de localisation 93

4.6 Conclusion 94

V

CONCLUSION GENERALE 95

ANNEXES 96

BIBLIOGRAPHIE 100

vi

NOTATIONS ET ABREVIATIONS

1. Minuscules latines

c Classe

d Distance entre 02 stations de base

d1 Distance entre mobile et station de base

d2 Distance entre mobile et station de

base

da Rayon du cercle de centre NR.

db Rayon du cercle de centre NR.

dc Rayon du cercle de centre NR.

dE(w) Distance Euclidien pondérée

dl Distance entre une cellule i et un UE

d (xl, xi) Distance entre deux données

f Fonction de transfert du neurone

f Fréquence de transmission

f(x) Fonction sigmoïde

fk(x, y) Système d'équation

hB Hauteur de l'antenne

i Vecteur indicateur

i' Vecteur indicateur d'effacement

m Nombre de cluster

n Nombre d'objets

p Dimension

q Mesures

r Enregistrement

r1 Rayon du cercle centré sur la

station de base

r2 Rayon du cercle centré sur la

station de base

rl Distance obtenue par la valeur de TA

rk,l,i Mesures provenant de k MRM

s Vecteur représentant la mesure radio

s' Mesure effectué par le mobile

vii

sm Centroid

s'(mis) Partie manquante de la mesure

s'(obs) Partie observée de la mesure

u Vecteur représentant linéairement le

nuage de points

umn Représentation de la partition

v Vecteur représentant linéairement le

nuage de points

vl Vecteurs propres

co Vecteur comprenant les poids

{????}??=0,...,n Poids du neurone

x Ensemble des mesures

x Vecteur représentant la partie position

x^ Position estimée pour le terminal

x' Position

xi Vecteur représentant une donnée

xi, yl Coordonnées cartésiennes du

itième NR

x. Vecteur représentant une donnée

(x, y)A,B,C Coordonnées des 03 meilleures

cellules

(x, y)U Position du mobile

y(x) Sortie d'un événement d'apprentissage

2. Majuscules latines

A Région sur lequel le terminal mobile effectue

des mesures

Ak Matrice de rang k

B Station de base

BS Stations de base

Bmax nombre maximum des stations de base mesurable au

niveau du

terminal

C Vitesse de la lumière

Cl Paramètre vérifiant que la

cellule sélectionnée est reçue et ne subit

pas un affaiblissement.

C2 Critère de re-sélection

viii

?????? Paramètre du modèle spécifique pour

une zone urbaine

Cell_Reselect_Offset Valeur de l'offset permanent ajouté

à ??1.

??2(U, R) Fonction d'objective

?????????????? Latitude en valeur décimale de la station

de base

?????????????? Longitude en valeur décimale de la station

de base

?? Matrice carrée symétrique

Max_TXPWR_Max_CCH Paramètre fixant la puissance à

laquelle le mobile doit émettre Max. mobile RF Power Puissance maximale

avec laquelle le mobile est capable d'émettre vers la BTS

N Nombre de ressource block

???? Nombre total des features types

??????(??) Frame offset

????????(??) OTD sur le k-ième MRM, entre l'UE et la

cellule

??1 Point d'intersection recherché

??2 Point d'intersection recherché

PenaltyTime Durée pendant laquelle le TemporaryOffset va

être appliqué

???? Pathloss

?????? Perte moyenne

R Base de données finale

R?? Base de données initiale

R???? Ensemble comprenant ???? éléments

réels.

R???? Ensemble comprenant ???? éléments

réels.

R?????? Niveau de la puissance reçue en 3G

R??R?? Niveau de la puissance reçue en 4G

R??R?? Mesure de qualité de signal

R?????? Puissance totale du signal reçu

R?????? (??, ??) RTD entre 02 cells/sites

Rxlevel Niveau de reception

RX_AccessMin Niveau minimum pour que le mobile puisse

s'accrocher à la BTS

?????? Timing Advance

TemporaryOffset Offset temporaire

ix

Tk(i) Retard de propagation

Tm(i) Chip offset

Tx Puissance de transmission

Uk Matrice des vecteurs ut

Vk Matrice des vecteurs propres

X Ensemble des positions inclues dans la base

X Matrice reconstruite

X1, Y1 Coordonnée géographique connues

d'une station de base

X2, Y2 Coordonnée géographique connues

d'une station de base

XBsK, YBsK Coordonnées d'une station de base

{Xi}i=1,..,n Entrées du système ou peuvent

provenir des autres neurones.

XL, Yi Coordonnées d'un node mobile

XMs, YMs Coordonnées d'une station mobile

Xp1, Yp1 Coordonnée géographique du point

d'intersection recherché

Xp2, Yp2 Coordonnée géographique du point

d'intersection recherché

Xsh Variable aléatoire log-Normal qui

représente l'effet de shadowing

Y1 Variable décrivant un objet

Y2 Variable décrivant un objet

3. Minuscules grecs

oc1 Angle fournie par la station de base et la station

mobile

a12 Angle que fait l'axe horizontal du repère

trigonométrique avec les

stations de base

oc Paramètre de propagation exponentielle

/3 Angle formé par la distance entre les stations

de base et le point

recherché.

SRTD Différence RTD

E(x')

Erreur de la localization

BL Ensemble qui modélise la distribution des

mesures RSS complètes sur

les clusters

BT Inclut les paramètres du

modèle log-Normal

x

A Seuil de sensibilité du terminal

Al Valeurs propres

f Evènement

Ph Sous vecteur correspondant à l'hème

feature type

6 Permutation d'indices des stations de base

(Pk Information fournie par les stations de base

W Ensemble de tous les paramètres qui modélisent le

mécanisme

d'effacement.

4. Majuscules grecs

rm Covariance matrice du m-ème

cluster

Ad Différence entre les distances da et db

ORTD Erreur maximum prédéfinie

? Angle fournie par les deux stations de base

E Matrice diagonal

Ol?? Différence de phase entre deux récepteurs

d'indices i et ]

5. Abréviations

2G Système mobile de seconde génération

3G Système mobile de troisième

génération

3GPP Third Generation Partnership Project

4G Système mobile de quatrième

génération

AAS Adaptive Antenna Systems

AES Advanced Encryption Standard

AGCH Access Grant Channel

AJAX Asynchronous JavaScript and XML

AMPS Advanced Mobile Phone System

AMRF Accès Multiple à Répartition

Fréquentielle

AMRT Accès Multiple à Répartition dans le

Temps

AMS Adaptive Modulation Schemes

ANN Artificial Neural Networks

AOA Angle Of Arrival

API Application Programming Interface

xi

AUC AUthentification Center

BCCH Broadcast Control Channel

BCH Broadcast CHannel

BD Base de Données

BER Bit Error Ratio

BPSK Binary Phase Shift Keying

BSC Base Station Controller

BSS Base Station Subsystem

BTS Base Transceiver Station

BWC Bloc-based Weighted Clustering

CBCH Cell Broadcast Channel

CCCH Common Control Channel

CDF Cumulative Distribution Functions

Cell ID Cell Identification

CN Core Network

CPICH Common PIlot Channel

CRS Cell Reference Signal

CS Coding Scheme

CS Circuit Switched

CSS Cascading StyleSheets

CSV Comma Separated Values

DRNC Drift RNC

EcNo Energy per modulating bit to the noise spectral

density

EDGE Enhanced Data-rates for Global Evolution

EGNOS European Geostationary Navigation Overlay Service

EIR Equipment Identity Register

E-OTD Enhanced Observed Time Difference

eNB evolved Node B

FACCH Fast Associated Control CHannel

FCCH Frequency Correction CHannel

FDD Frequency Division Duplex

FDMA Frequency Division Multiple Access

xii

GGSN Gateway GPRS Support Node

GLONASS GLObal NAvigation Satellite System

GMSC Gateway MSC

GMSK Gaussian Minimum Shift Keying

GPEH General Performance Event Handling

GPRS General Packet Radio Service

GPS Global Positioning System

GSM Global System for Mobile communications

GSN GPRS Service Node

GUI Graphic User Interface

HARQ Hybrid Automatic ReQuest

HLR Home Location Register

HSCSD High Speed Circuit Switched Data

HSDPA High Speed Downlink Packet Access

HSPA Hight Speed Packet Access

HSUPA High Speed Uplink Packet Access

HTML HyperText Mark-Up Language

IEEE Institute of Electrical and Electronics Engineers

IMEI International Mobile Equipment Identity

IMSI International Mobile Subscriber Identifier

IMT2000 International Mobile Telecommunications-2000

J2EE Java 2 Entreprise Edition

JDBC Java Data Base Connectivity

JSP Java Server Page

KCCA Kernel Canonical Correlation Analysis

KNN K-Nearest-Neighbors

LA Location Area

LFP Location Fingerprinting

LP-WPAN Low Power Wireless Personal Area Network

LR-WPAN Low Rate Wireless Personal Area Network

LTE Long Term Evolution

MCC Mobile Country Code

xiii

MCD Modèle Conceptuel des Données

MI Multiple Imputation

MIMO Multiple Input Multiple Output

ML Maximum Likelihood

MME Mobility Management Entity

MNC Mobile Network Code

MRM Mesurement Report Messages

MS Mobile Station

MSC Mobile Switching Center

MSIN Mobile Subscriber Identification Number

MSISDN Mobile Station ISDN

MSRN Mobile Station RoamingNumber

NM Noeud Mobile

NMT Nordic Mobile Telephone

Node B Node for Broadband access

NR Noeud de Reference

NSS Network SubSystem

ODBC Object Data Base Connectivity

OFDM Orthogonal Frequency Division Multiplexing

OFDMA Orthogonal Frequency Division Multiplexing Access

OMC Operation and Maintenance Center

OMG Object Management Group

OSLN One Slop Log-Normal model

OTD Observed Time Differences

PCA Principal Component Analysis

PCH Paging CHannel

PCU Packets Controler Unit

PDN-GW Packet Data Network Gateway

PDOA Phase Difference of Arrival

PMR Performance Management traffic Recording

PN Pseudo Noise

PS Packet Switched

xiv

PSC Primary Scrambling Codes

PSK Phase Shift Keying

QAM Quadrature Amplitude Modulation

QPSK Quadrature Phase Shift keying

RACH Random Access CHannel

RFID Radio-Frequency Identification

RLS Recursive Least Squares

RNC Radio Network Controller

RRM Radio Ressource Management

RS Reference Signal

RSCP Received Signal Code Power

RSRP Reference Signal Received Power

RSRQ Reference Signal Received Quality

RSS Received Signal Strength

RSSI Received Signal Strength Indicator

RTC Réseau Téléphonique Commuté

RTD Relative Time Differences

RXLEV Reception Level

RXQUAL Reception Quality

SACCH Slow Associated Control CHannel

SAE System Architecture Evolution

SCH Synchronisation CHannel

SDCCH Stand-Alone Dedicated Control CHannel

SGBD Système de Gestion de Base de Données

SGBDO Système de Gestion de Base de Données

Objet

SGBDR Système de Gestion de Base de Données

Relationnelles

SGSN Serving GPRS Support Node

S-GW Serving Gateway

SIM Subscriber Identity Module

SMS Short Message Service

SMSC Short Message Service Center

SNR Signal to Noise Ratio

xv

SQL Structured Query Language

SRNC Serving RNC

SVM Support Vector Machines

TA Timing Advance

TACS Total Access Communications System

TCH Traffic CHannel

TCP/IP Transmission Control Protocol/Internet Protocol

TDMA Time Division Multiple Access

TDOA Time Difference Of Arrival

TMSI Temporary Mobile Subscriber Identity

TNT Télédiffusion Numérique Terrestre

TOA Time Of Arrival

TPS TV Positioning System

TRAU Transcoding Rate and Adaptation Unit

UE User Equipment

UETR UE Traffic Recording

UHF Ultra High Frequency

UML Unified Modeling Language

UMTS Universal Mobile Telecommunication System

UTRAN UMTS Terrestrial Radio Access Network

UWB Ultra Wide Band

VBA Visual Basic pour Application

VLR Visitor Location Register

VPP Voisin le Plus Proche

W-CDMA Wideband CDMA

WiFi Wireless Fidelity

WLAN Wireless Local Area Network

WPAN Wireless Personal Area Network

WPS Wi-Fi Positionning System

WWW World Wide Web

XML eXtensible Markup Language

xvi

6. Notations spéciale

eig(M) Valeurs et vecteurs propres d'une matrice M.

Fb (.|m, 8L) CDF de la distribution Gaussien,

correspondant au b-ème

composant radio.

Pb (. |8T) Densité marginale du b

ème composant,

iiX - Ak ii?? . Erreur d'approximation

1

INTRODUCTION GENERALE

Actuellement, le monde des télécommunications

arrive à un carrefour de son évolution. L'importance des

communications sans fils ne cesse de s'accroître très rapidement

à cause de leur accessibilité au grand public. Grâce

à la miniaturisation des technologies, leur performance s'est accrue, et

ne cesse d'augmenter à un rythme effréné.

En vue d'obtenir le Diplôme de Master à

visée professionnelle dans la mention télécommunication,

nous avons eu l'avantage d'effectuer nos travaux de mémoire au sein de

TELMA Analakely, Antananarivo. Ce stage s'est déroulé au sein de

la Direction Technique Groupe, Département Planning - Ingénierie

- Optimisation.

Les systèmes de localisation sont omniprésents.

Ils s'appliquent à différents contexte tels que : la navigation,

la géolocalisation et les réseaux sociaux.

La localisation par empreinte radio (LFP ou Location

Fingerprinting) est une des solutions potentielles pour fournir un

positionnement durable et à un prix abordable. Elle est avant tout un

besoin primordial de l'opérateur téléphonique pour le

suivi (tracking) d'un abonné quelconque. Le GSM ou Global System for

Mobile communications et l'UMTS ou Universal Mobile Telecommunication System

sont les outils de communication les plus demandés à Madagascar.

Pour le cas de TELMA, elle reçoit des plaintes provenant de ses clients.

Il est nécessaire de localiser ces abonnés pour faciliter la

résolution de leur problème.

Notre tâche est de concevoir une application

informatique capable de localiser les abonnés à l'aide de leur

caractéristique radio d'où le détail de ce présent

mémoire intitulé «LOCALISATION PAR EMPREINTE RADIO.

APPLICATION SUR LES RESEAUX MOBILES 2G-3G ».

Les différentes générations de

téléphones mobiles ainsi que la mesure des paramètres

radio en réseau mobile font l'objet du premier chapitre de ce

mémoire.

Ensuite, le second chapitre est consacré aux

présentations des techniques ainsi que les technologies de

positionnements.

Et, nous entamerons au troisième chapitre, la localisation

à base d'empreinte radio.

Enfin, le dernier chapitre concernera la mise en oeuvre et

simulation de l'outil de traitement de trace et de localisation

d'abonnés.

2

CHAPITRE 1

GENERALITE SUR LE RESEAU MOBILE

1.1 Introduction

De nos jours, les réseaux mobiles et sans fil ont connu

un essor sans précédent. La téléphonie mobile est

devenue le moyen de communication le plus dominant et moderne. Elle se

répartit en plusieurs réseaux tels que les réseaux GSM,

l'EDGE, le GPRS, l'UMTS et LTE. Ceux-ci sont regroupés en plusieurs

générations telles, la 2G, la 3G et 4G.

1.2 Première génération des

téléphones mobiles

La première génération des

téléphones mobiles a commencé dès le début

des années 80 en fournissant un service insuffisant et coûteux de

communication mobile. Elle a bénéficié les deux inventions

techniques majeures des années 1970 : le microprocesseur et le transport

numérique des données entre les téléphones mobiles

et la station de base. Les appareils utilisés étaient

particulièrement volumineux. La première génération

de systèmes cellulaires utilisait essentiellement les standards suivants

:

1.2.1 AMPS

AMPS ou Advanced Mobile Phone System, lancé aux

Etats-Unis, est un standard de téléphonie analogique reposant sur

la technologie FDMA ou Frequency Division Multiple Access. Il est basé

sur une technologie de commutation des communications entre cellules.

1.2.2 NMT

NMT ou Nordic Mobile Téléphone a

été lancé en 1981 pour faire face aux limitations de

l'ARP. Il a été surtout conçu dans les pays nordiques

(Danemark, Suède, Norvège, Finlande). Ce standard utilisait la

bande de fréquence UHF 450 à 460MHz avec 180 canaux duplex

espacés de 10MHz et de largeur de 25KHz. Les rayons des cellules

étaient comprises entre 20 et 40 Km (réseaux rurales) et de 0,5Km

(région urbaine). La puissance des stations mobiles variaient de 1,5

à 15W et 50W pour les stations de base.

1.2.3 TACS

TACS ou Total Access Communications System est un standard qui

repose sur la technologie AMPS. Il a été très

utilisé en Grande Bretagne.

3

1.2.4 Radiocom 2000

C'est le réseau de téléphone mobile

français. Il fonctionne sous la bande de fréquence des 400 MHz.

Il se sert de la technologie numérique pour la signalisation et la

modulation analogique pour la voix. Les fréquences sont

attribuées dynamiquement en fonction des besoins.

Ainsi, les premières notions de

téléphonie cellulaire apparaissent avec, peu après son

lancement en 1986, l'apparition du handover et de l'attribution de

fréquences au sein d'une cellule. Le réseau couvre la

quasi-totalité du territoire.

1.2.5 Limites du système 1G

Sa principale anomalie est présentée par ses normes

incompatibles d'une région à une autre, une

transmission analogique non sécurisée (on pouvait

écouter les appels), et l'absence de roaming vers

l'international.

Aussi, le système 1G dispose de quelques limites telles

:

? L'efficacité spectrale assez médiocre

? L'existence de plusieurs normes différentes d'où

absence d'itinérance internationale

? Les infrastructures employées sont volumineuses (taille,

énergie).De ce fait, Le système est

très coûteux d'où l'utilisation restreinte

aux professionnels.

? Le produit du système 1G ne touchait pas le grand

public.

Progressivement, les systèmes numériques remplacent

les systèmes analogiques, tout en conservant

la compatibilité (surtout dans AMPS). [1]

1.3 Deuxième génération des

téléphones mobiles

1.3.1 GSM

Le 2G ou GSM est une norme numérique pour les

téléphones portables. Pratiquement, il s'agit d'un réseau

permettant une communication de type « voix ». Il est apparu dans les

années 90. Son principe, est de passer des appels

téléphoniques, s'appuyant sur les transmissions numériques

permettant une sécurisation des données (avec cryptage). Ainsi,

il contient beaucoup de services tels que l'affichage d'appel, la

conférence, ... Il a connu un succès et a permis de susciter le

besoin de téléphoner en tout lieu avec la possibilité

d'émettre des minimessages (SMS ou Short Message Service, limités

à 80 caractères). Aussi, il autorise le roaming entre pays

exploitants le réseau GSM.

1.3.1.1 Caractéristiques techniques

La bande utilisée en GSM est le 900 Mhz et 1800 Mhz. Sa

vitesse de transmission maximum vaut 23 kbps (théorique) et 9,6 kbps

réel. Cependant, ce débit est insuffisant pour le transfert de

fichiers, d'images, de vidéos, accès à Internet, etc.

Dans un réseau GSM, deux techniques de multiplexage

sont mises en oeuvre : le multiplexage fréquentiel (AMRF ou Accès

Multiple à Répartition Fréquentielle) et le multiplexage

temporel (AMRT ou Accès Multiple à Répartition dans le

Temps).

La modulation définie pour la norme GSM est la

modulation GMSK ou Gaussian Minimum Shift Keying ou modulation à

déplacement minimum gaussien, qui est une modulation de fréquence

à enveloppe constante.

1.3.1.2 Architecture du réseau GSM

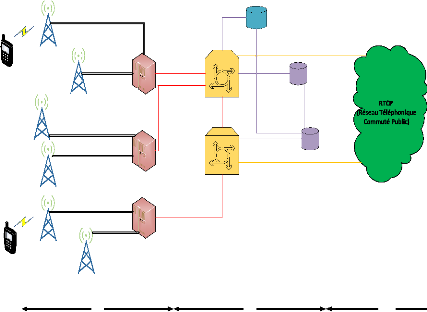

La figure 1.01 ci-dessous présente l'architecture du

Réseau GSM.

BTS

MS

BTS

BTS

BTS

BTS

MS

BTS

BSC

BSC

MSC

MSC

HLR

VLR

VLR

BSC

BSS NSS RTCP

4

Figure 1.01 : Architecture du Réseau

GSM

5

Le réseau se compose de trois parties

séparées par des interfaces normalisées :

· la station mobile (MS ou Mobile Station)

· le sous-système station de base (BSS ou Base

Station Subsystem)

· le sous-système réseau (NSS ou Network

Subsystem)

1.3.1.3 La station mobile

La station mobile est composée de deux entités

telles que l'équipement mobile ou ME et la carte SIM ou Subscriber

Identity Module qui est une carte à puce avec mémoire non

volatile contenant les informations fixes et variables spécifiques

à l'utilisateur.

a. Identification des stations mobiles

Les réseaux GSM opèrent avec plusieurs

identificateurs :

L'IMSI ou International Mobile Subscriber Identifier n'est

connu qu'à l'intérieur du réseau GSM. Il est d'environ 15

digits (0-9), stocké dans la carte SIM et identifie l'abonné de

manière unique au niveau mondial. L'IMSI est composé de :

· MCC ou Mobile Country Code 3 digits

· MNC ou Mobile Network Code 2 digits

· MSIN ou Mobile Subscriber Identification Number:

longueur variable, contient 3 digits pour l'identificateur de HLR. [2]

Le TMSI ou Temporary Mobile Subscriber Identity est une

identité temporaire utilisée pour identifier le mobile lors des

interactions station mobile/réseau. Il est formé par un mot de 04

octets représenté en hexadécimal.

Le MSISDN ou Mobile Station ISDN est le numéro de

l'abonné, c'est le seul identifiant de l'abonné mobile connu

à l'extérieur du réseau GSM d'où le numéro

de téléphone mobile habituel.

Le MSRN ou Mobile Station Roaming Number est un numéro

attribué lors de l'établissement d'appel. Sa principale fonction

est de permettre l'acheminement des appels par les commutateurs (MSC et

GMSC).

L'IMEI ou International Mobile Equipment Identity identifie

l'équipement mobile (hardware). Le numéro IMEI permet

d'empêcher l'utilisation d'une station volée avec une autre carte

SIM. L'IMEI est composé de 60 bits. [2]

6

b. Fonctions de la station mobile :

Les principales fonctions de la station mobile sont [2] :

· Transmission de la voix et des données

· Synchronisation en fréquence et en temps

· Supervision de la puissance et de la qualité des

cellules voisines

· Egalisation contre les distorsions dues aux chemins de

propagation multiples

La station mobile peut avoir différentes puissances

nominales. La puissance réelle est commandée par la station de

base par pas de 2dB, en fonction du niveau qu'elle reçoit (Minimum:

20mW). Ainsi plus la station mobile s'éloigne de la station de base,

plus sa puissance d'émission augmentera, jusqu'à la valeur

nominale. Le but de la commande de puissance est de réduire le niveau

moyen d'interférences. [2]

1.3.1.4 Le sous-système de station de base

Il est composé de trois parties :

· La station de base (BTS ou Base Transceiver Station)

· Le contrôleur de station de base (BSC ou Base

Station Controller)

· L'unité de transcodage (TRAU ou Transcoding Rate

and Adaptation Unit)

Le BTS assure la réception des appels entrant et

sortant des équipements mobiles. Il est composé des

émetteurs/récepteurs radios.

Le BSC assure le contrôle des stations de bases. Il

gère la ressource radio (allocation de canal, handover).

Le TRAU est utilisée dans les réseaux GSM pour

convertir un signal de 13 kb/s en un signal de 64 Kb/s et vice versa.

1.3.1.5 Le sous-système Réseau

Il est composé d'un ou plusieurs centres de commutation

MSC ou Mobile Switching Center; typiquement un réseau peut compter entre

1 et 10 MSC et des registres (bases de données).

Le MSC ou Centre de commutation de mobile assure la

commutation dans le réseau, il gère les appels départ et

arrivée.

Le GMSC ou Gateway MSC est une passerelle réalisant

l'interface entre le réseau d'un opérateur et le RTC ou

Réseau Téléphonique Commuté.

7

1.3.1.6 Les bases de données

Quand le réseau doit établir un appel avec une

station mobile, il doit savoir où celle-ci se trouve avec une certaine

précision.

Deux cas extrêmes sont imaginables :

D'un côté, le GMSC ne sait pas où est la

station mobile : il faut alors envoyer des messages de paging dans tout le

réseau. Ceci génère un trafic important dans le canal de

paging, canal que chaque station mobile doit "écouter" en permanence.

Et de l'autre, la position est connue à la cellule

près. Dans ce cas, chaque fois qu'une station mobile au repos change de

cellule, elle doit en informer le réseau. Ceci implique aussi un trafic

important et des opérations fréquentes dans la station mobile.

Pour le réseau GSM, on a fait un compromis en

définissant des zones de localisation. Une zone de localisation LA ou

Location Area est la plus petite zone dans laquelle est localisée une

station mobile. Elle recouvre en général plusieurs cellules.

Chaque zone de localisation a un identificateur, qui est diffusé par le

canal BCCH ou Broadcast Control CHannel.

Le HLR ou Home Location Register (Enregistrement de

localisation normale) est une base de données assurant le stockage des

informations sur l'identité et la localisation des abonnés.

Le VLR ou Visitor Location Register (Enregistrement de

localisation pour visiteur) est une base de données assurant le stockage

des informations sur l'identité et la localisation des visiteurs du

réseau. L'AUC ou Authentification Center (centre d'authentification) est

une base de données implémentée avec le HLR. Elle contient

les clés d'authentification et les clés de cryptage des

abonnés au réseau. EIR ou Equipment Identity Register est une

base de données du réseau qui contient tous les numéros

IMEI des mobiles enregistrés. On distingue :

? La liste blanche: numéros des stations normales

? La liste noire: numéros des stations volées

? La liste grise: numéros des stations ayant des

problèmes techniques

1.3.1.7 Le centre d'exploitation et de maintenance

Cette partie du réseau, appelée aussi OMC ou

Operation and Maintenance Center, rassemble trois activités principales

de gestion : la gestion administrative, la gestion commerciale et la gestion

technique. Le réseau de maintenance technique se joint au fonctionnement

des éléments du réseau.

8

Il gère surtout les alarmes, les pannes, la

sécurité, etc. Ce réseau se pose sur un réseau de

transfert de données totalement dissocié du réseau de

communication GSM.

1.3.1.8 Présentation des interfaces

Le tableau 1.01 ci-après présente les interfaces

désignées par des lettres de A à H qui ont

été définies par la norme GSM.

|

Nom de l'interface

|

Localisation

|

Utilisation

|

|

Um

|

MS-BTS

|

Interface radio

|

|

Abis

|

BTS-BSC

|

Divers

|

|

A

|

BSC-MSC

|

Divers

|

|

C

|

GMSC-HLR

|

Interrogation du HLR pour appel entrant

|

|

SM-GMSC-HLR

|

Interrogation du HLR pour message court entrant

|

|

D

|

VLR-HLR

|

Gestion des informations d'abonnés et de

localisation

|

|

VLR-HLR

|

Services supplémentaires

|

|

E

|

MSC-SM-GMSC

|

Transport de messages courts

|

|

MSC-MSC

|

Exécution des handover

|

|

G

|

VLR-VLR

|

Gestion des informations des abonnés

|

|

F

|

MSC-EIR

|

Vérification de l'identité du terminal

|

|

B

|

MSC-VLR

|

Divers

|

|

H

|

HLR-AUC

|

Echange de données d'authentification

|

Tableau 1.01: Les interfaces en GSM

1.3.1.9 Les différents types de signaux

échangés

Les signaux de voix et de contrôle

échangés entre le mobile et la base sont classés en

plusieurs catégories [3]. Mais ils transitent tous sur 2 voies radio

montantes et descendantes :

? La voie balise : FCCH, SCH, BCCH, PCH, RACH ...

? La voie trafic : TCH, SACCH, FACCH...

Le tableau 1.02 nous montre les différentes classes ou

« channels » de signaux échangés.

|

Type

|

Nom

|

Fonction

|

Méthode de

multiplexage

|

|

Voie balise

|

BCH

Broadcast

CHannel

(diffusion)

|

FCCH

|

Frequency

correction

CHannel

|

Calage sur la

porteuse

|

Un burst particulier toutes les 50ms sur le slot 0 de la voie

balise

|

|

SCH

|

Synchronisation CHannel

|

Synchronisation,

identification de la

BTS

|

Un burst sur le slot 0 de la voie balise, une trame après

le burst FCCH

|

|

BCCH

|

Broadcast

Control

CHannel

|

Informations

systèmes

|

04 burst "normaux"

à chaque

multitrame

|

|

CCCH Common Control CHannel (accès partagé)

|

PCH

|

Paging

CHannel

|

Appel des mobiles

|

Sous-blocs

entrelacés sur 04

bursts "normaux"

|

|

RACH

|

Random Access CHannel

|

Accès aléatoire des mobiles

|

Burst court envoyer

sur des slots

particuliers

en

accès aléatoire

|

|

AGCH

|

Access Grant

CHannel

|

Allocation de

ressources

|

08 blocs entrelacés

sur 04 bursts

"normaux"

|

|

CBCH

|

Cell Broadcast

CHannel

|

Message courts

diffusés

(météo,

trafic routier, etc.)

|

Utilise certains

slots de la trame à

51.C

(utilisation

marginale)

|

|

Voie trafic

|

Canaux de

contrôle

dédiés

|

SDCCH

|

Stand-Alone

Dedicated

Control

CHannel

|

Signalisation

|

08 SDCH + 08

SACCH sur un

canal physique

|

|

SACCH

|

Slow

Associated

Control

CHannel

|

Compensation du

délai

de

propagation,

contrôle de

la

puissance

d'émission,

contrôle de la

qualité

de liaison

et mesures sur les

autres stations

|

associé à TCH sur un canal physique ou à 08

SDCH sur un canal physique

|

|

FACCH

|

Fast Associated

Control

CHannel

|

Exécution du

handover

|

vol du TCH lors de

l'exécution du

handover.

|

|

TCH

Traffic

CHannel

|

TCH/FS TCH/HS

|

Traffic

CHannel for

Codes Speech

|

voix plein

débit/démi débit

|

Occupe la majeure

partie d'un canal

physique

|

|

Traffic

CHannel for

data

|

Données utilisateur

9,6 kbit/s,

4,8kbit/s,

<2,4

kbit/s

|

|

9

Tableau 1.02: Les différentes classes

ou « channels » de signaux échangés

1.3.2 GPRS

En 2002, la vitesse de transmission a été remise

à niveau d'où le 2,5G (GPRS ou General Packet Radio Service).

Elle est marquée par l'évolution du coeur IP. Elle permet de

transporter des données utilisateur et des données de

signalisation en optimisant l'utilisation des ressources du sous-système

radio et du sous-système réseau fixe. La norme GPRS

spécifie un nouveau service support de transmission de données

(bearer) en mode paquets sur la technologie GSM.

1.3.2.1 Caractéristiques techniques

GPRS utilise les mêmes fréquences

attribuées au GSM. Sa vitesse de transmission théorique maximum

vaut 170 kbps et varie de 22 à 58 kbps en réel. Le GPRS utilise

aussi le multiplexage fréquentiel mais à la place du multiplexage

temporel, il utilise le multiplexage statistique.

1.3.2.2 Architecture du Réseau GPRS

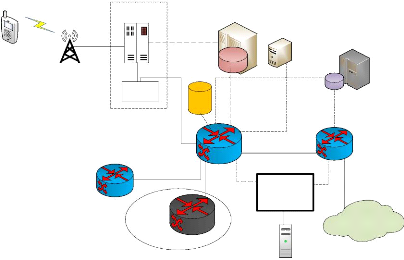

La figure 1.02 ci-dessous présente l'architecture du

réseau GPRS.

MS

BTS

SGSN

BSC

PCU

GGSN

Gn

Autre PLMN

Gb

Gp

EIR

SGSN

Gf

MSC

Gs

VLR

Ga

Charging Gateway

Function Gr

SMSC

Gd

Gn

Billing

Système

Ga

Gc

Gi

Réseau de

données

HLR

GGSN

10

Figure 1.02 : Architecture du réseau

GPRS

11

Voici un descriptif de quelques entités du réseau

GPRS :

a. PCU

PCU ou Packets Controler Unit est un contrôleur de paquets

intégré dans le BSC.

b. SGSN

SGSN ou Serving GPRS Support Node gère les services

dans le centre de commutation (MSC). C'est une interface logique,

l'abonné GSM et le réseau data externe permettant

établissement de session, la gestion des abonnés actifs et de

leurs mobilités ainsi que la mise à jour permanente des

références d'un abonné et des services utilisés.

c. GGSN

GGSN ou Gateway GPRS Support Node est une passerelle avec les

réseaux data externes. C'est un routeur (au sens IP) qui gère la

taxation des abonnés au service.

d. SMSC et GMSC

Le SMSC ou Short Message Service Center et le GMSC permettent

la communication interne au réseau par l'envoi de messages courts

à destination du terminal GPRS.

1.3.2.3 Les interfaces réseaux internes

En GPRS, les interfaces réseaux internes suivantes ont

été définies [4] :

· Gn : Réseau backbone GSN ou GPRS Service Node.

· Gb : Interface entre BSS et SGSN.

· Gr : Interface entre SGSN et HLR.

· Gp : Interface entre PLMN et PLMN.

· Gs : Interface entre SGSN et MSC.

· Gi : Point de référence entre le

réseau GPRS et un réseau externe (Internet par exemple).

12

1.3.2.4 Modes de codage

La norme prévoit quatre formats de codage (CS ou Coding

Scheme) de trames sur la voie radio : CS1, CS2, CS3 et CS4. Plus un format de

codage est résistant aux interférences plus son débit

instantané est faible. [5]

Le tableau 1.03 ci-dessous nous montre les différents

modes de codage :

Code

|

1 slot

|

8 slots

|

CS1

|

9,05 kb/s

|

72,4 kb/s

|

CS2

|

13,6 kb/s

|

108,8 kb/s

|

CS3

|

15,7 kb/s

|

125,6 kb/s

|

CS4

|

21,4 kb/s

|

171,2 kb/s

|

|

Tableau 1.03: Différents modes de

codage

1.3.3 HSCSD

Cette technologie permet d'avoir des débits de 57,4

kbits/s en concaténant 4 intervalles de temps (time slots) de 14,4

kbit/s au sein d'une cellule GSM TDMA ou Time Division Multiple Access. En

effet, les canaux radio mis en parallèles sont notamment utiles dans des

communications continues, alors que par définition, les communications

TCP/IP ou Transmission Control Protocol/Internet Protocol sont discontinues.

Les services de données HSCSD ou High Speed Circuit

Switched Data sont de très gros consommateurs de ressources radio, et

ils sont mal adaptés au monde Internet.

1.3.4 EDGE

En utilisant toujours la bande 900 et 1800 Mhz,

l'évolution de la nouvelle modulation radio a donnée naissance

à l'EDGE ou Enhanced Data-rates for Global Evolution.

Le réseau EDGE dépasse le débit du GPRS

grâce à l'introduction d'une nouvelle modulation, de nouveaux

schémas de codage et la généralisation du principe de

l'adaptation de lien.

1.3.4.1 Caractéristiques techniques

Théoriquement, son débit maximum vaut 384 kbps

et, réellement, 60 à 280 kbps. En émission, un mobile EDGE

émettra dans une bande qui s'étend de 890 à 915 MHz

(Uplink). En réception, la

13

bande sera 935 à 960 MHz (Downlink). Ainsi, pour une

communication, il y aura 45 MHz de séparation entre le canal

d'émission et le canal de réception.

Ces bandes de fréquences sont divisées en portions

de 200kHz chacune. Ce sont les canaux de transmission. Un canal peut accueillir

jusqu'à 8 transmissions simultanées en temps partagé.

La modulation utilisée pour la technologie EDGE est

appelée 8 PSK ou eight Phase Shift Keying.

1.3.4.2 Inconvénients du réseau EDGE

Le réseau EDGE admet aussi des inconvénients tels

que :

? Son débit est inférieur à l'UMTS.

? Il exige de nouveaux combinés.

? Il représente un risque d'interférence

inter-symbole.

1.4 Troisième génération des

téléphones mobiles

1.4.1 UMTS

Le 3G est un système numérique

évolué de types UMTS. Il suit la recommandation IMT2000 ou

International Mobile Telecommunications-2000. Cette norme européenne est

pour la transmission vocale, texte, vidéo ou multimédia

numérisée. Elle est basée sur une combinaison de services

fixes et radio mobiles. La téléphonie standard, l'accès

à l'Internet, la téléphonie vidéo et des services

spécialement adaptés tels que les actualités et les

informations sur la bourse seront mis incessamment à la disposition des

utilisateurs, où qu'ils soient et lorsqu'ils sont en déplacement.

[6]

1.4.1.1 Caractéristiques techniques

Les spécifications techniques de cette norme sont

développées au sein de l'organisme 3GPP. Les technologies

développées autour de la norme UMTS conduisent à une

amélioration significative des vitesses de transmission pouvant arriver

jusqu'à 2 Mbit/s. Cette amélioration des débits est

obtenue par l'évolution des technologies radio qui admet une meilleure

efficacité spectrale.

En Février 1992, le World Radio Conference avait

alloué pour l'usage de l'UMTS les bandes de 1885-2025 et 2110-2200

MHz.

Sa vitesse théorique maximale varie de 384 kbps

à 2 Mbps et réel varie de 144 à 384 kbps. Elle utilise

comme technique de multiplexage W-CDMA ou Wideband CDMA qui se sert du mode

de

14

duplexage FDD ou Frequency Division Duplex et deux bandes

passantes de 5 Mhz, dont l'une pour le sens montant (uplink) et l'autre pour le

sens descendant (downlink).

Son évolution est exprimée par la commutation de

circuit et des paquets ainsi que la modification totale du réseau. Elle

a besoin de nouveaux équipements mobiles.

De plus, les téléphones mobiles et les

équipements sans fil utilisant le 3G émettent et reçoivent

des données de façon bien plus rapide que les systèmes de

2G. Cela permet de nombreuses caractéristiques et applications

additionnelles.

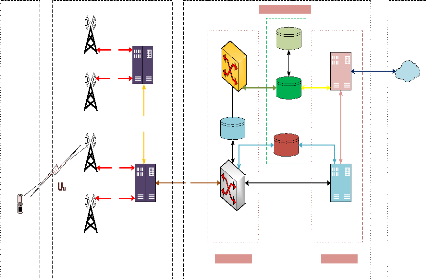

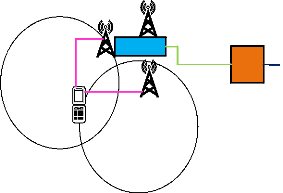

1.4.1.2 Architecture du réseau UMTS

La figure 1.03 ci-dessous présente l'architecture du

Réseau UMTS.

Equipement

usager

|

|

Réseau

d'accès

|

|

Réseau coeur

|

|

Réseau

externes

|

|

NODE B

NODE B

NODE B

NODE B

Iub

Iub

Iub

Iub

RNC

RNC

Iur

Iu

CS domain

VLR

HLR

GMSC

MSC

Élément commun

AUC

EIR

PS domain

GGSN

SGSN

INTERNET

Figure 1.03 : Architecture du Réseau

UMTS

En général, un réseau UMTS est

constitué de trois domaines :

? L'équipement d'abonné UE ou User Equipment

? Le réseau d'accès UTRAN ou UMTS Terrestrial

Radio Access Network

· 15

Le réseau coeur CN ou Core Network.

L'UTRAN fournit la méthode d'accès sur

l'interface constitué par l'espace libre pour les équipements

d'abonné. Il détermine l'interface radio (méthode

d'accès multiple et de duplexage ainsi que les paramètres

correspondants) utilisée par les UE pour accéder aux services

offerts par le réseau UMTS. La station de base est

dénommée Node B et l'équipement qui contrôle ce

dernier est appelé RNC ou Radio Network Controller.

La principale fonction du coeur du réseau est de

fournir la commutation, le routage et le transit des trafics des usagers. Le

coeur du réseau contient aussi les bases de données sur les

utilisateurs ainsi que les fonctions de gestion du réseau.

L'architecture de base du CN a été fortement inspirée du

réseau GSM avec l'extension GPRS. Cependant tous les équipements

doivent être modifiés et adaptés pour les services et

opérations UMTS.

Le réseau coeur de l'UMTS est composé de trois

parties dont deux domaines :

· Le domaine CS ou Circuit Switched utilisé pour la

téléphonie

· Le domaine PS ou Packet Switched qui permet la

commutation de paquets.

· Les éléments communs aux domaines CS et

PS.

1.4.1.3 Les interfaces de communication

Plusieurs types d'interfaces de communication coexistent au sein

du réseau UMTS :

· Uu : Interface entre un équipement usager et le

réseau d'accès UTRAN. Elle permet la communication avec l'UTRAN

via la technologie CDMA.

· Iu : Interface entre le réseau d'accès

UTRAN et le réseau coeur de l'UMTS. Elle permet au contrôleur

radio RNC de communiquer avec le SGSN.

· Iur : Interface qui permet à deux

contrôleurs radio RNC de communiquer.

· Iub : Interface qui permet la communication entre un

Node B et un contrôleur radio RNC.

· RNCs : interface pour interconnecter un SRNC ou

serving RNC et un DRNC ou drift RNC

1.4.2 Evolution radio de l'UMTS

La technologie HSPA ou Hight Speed Packet Access est une

technologie de téléphonie mobile permettant la transmission de

données à des vitesses allant jusqu'à 21Mbit/s.

Précipitamment, la volonté apparut d'effacer les

limites de la Release 99 en matière de débits. Les

évolutions HSPA, actuellement connues sous le nom de 3G+, furent

introduites :

16

? HSDPA ou High Speed Downlink Packet Access pour la voie

descendante

? HSUPA ou High Speed Uplink Packet Access pour la voie

montante.

Ces évolutions ont été définies

par le 3GPP respectivement en Release 5 (2002) et Release 6 (2005) afin

d'accroître les débits possibles et de réduire la latence

du système.

La modulation 16QAM ou 16 Quadrature Amplitude Modulation est

introduite pour la voie descendante en complément de la modulation QPSK

ou Quadrature Phase Shift Keying en vigueur en Release 99.

De même, la modulation QPSK est introduite pour la voie

montante en complément de la modulation BPSK ou Binary Phase Shift

Keying utilisée en Release 99.

Enfin, un nouveau mécanisme de retransmission rapide

des paquets erronés, appelé HARQ ou Hybrid Automatic ReQuest, est

défini entre l'UE et la station de base, afin de réduire la

latence du système en cas de perte de paquets.

Ces évolutions offrent aux utilisateurs des

débits maximaux de 14,4 Mbit/s en voie descendante et de 5,8 Mbit/s en

voie montante, ainsi qu'une latence réduite. [7]

1.5 Quatrième génération des

téléphones mobiles

1.5.1 LTE et LTE-Advanced

Renouvelant la 3G (l'expérience de ces 20 années

de téléphonie) et aux évolutions de cette norme, le LTE ou

Long Term Evolution apparait avant tout comme une rupture technique avec une

nouvelle Interface radio basée sur un multiplexage d'accès OFDMA

ou Orthogonal Frequency Division Multiplexing et une modification de

l'Architecture réseau existant afin de fournir une connexion tout IP.

LTE est un projet de la 3ème

génération consistant à améliorer la vitesse de

transmission des paquets. LTE-Advanced est le réseau de la

4ème génération. Il permet de faire des

téléchargements plus rapides. Il est intégré au

téléphone en 2008 et apparu sur le réseau en 2010.

D'une manière générale, les technologies

de 4G doivent se différencier aux générations

précédentes par des débits (de 100 Mbit/s à

1Gbit/s, contre moins de 15 Mbit/s pour la 3G) et une qualité de

services augmentés.

1.5.1.1 Architecture du Réseau LTE

Les réseaux 4G présentent la même

architecture générale que les autres types de réseaux

mobiles. On peut distinguer trois parties à savoir les terminaux des

utilisateurs, le réseau d'accès et le réseau coeur. [8]

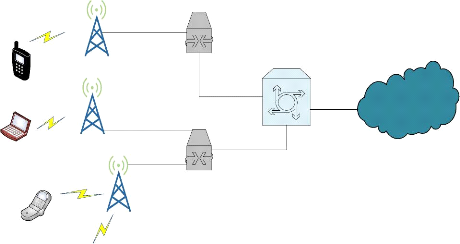

La figure 1.04 ci-dessous présente l'architecture du

Réseau LTE.

S-SW/MME

PDN-GW

eNodeB

eNodeB

eNodeB

Terminaux mobiles

RESEAU PUBLIC

17

Figure 1.04 : Architecture du Réseau

LTE

Le réseau coeur LTE est appelé SAE ou System

Architecture Evolution. Il comprend les passerelles S-GW ou Serving Gateway et

le PDN-GW ou Packet Data Network Gateway. Le S-GW s'occupe de la gestion de la

mobilité à travers le MME ou Mobility Management Entity et du

routage des paquets sortants vers le PDN-GW. Le PDN-GW est responsable de la

tarification ainsi que de l'interfaçage du réseau avec les

réseaux externes. [8]

1.5.1.2 Technologie dans les réseaux mobiles 4G

Les réseaux mobiles 4G utilisent les technologies MIMO

ou Multiple Input Multiple Output, OFDM ou Orthogonal Frequency Division

Multiplexing, AAS ou Adaptive Antenna Systems, AMS ou Adaptive Modulation

Schemes, AES ou Advanced Encryption Standard et IP. Ces technologies

18

leur permettent d'atteindre des débits de plusieurs

dizaines de Mbps et d'introduire les principales fonctionnalités

nécessaires pour permettre la mobilité à de très

grandes vitesses. [8]

1.6 Mesure des paramètres radio en réseau

mobile

1.6.1 Etats de la station mobile

Le réseau reconnaît à la station mobile 3

états: ? Detached

? Idle

? Connected

1.6.1.1 IMSI detached

La station n'est pas alimentée ou est inaccessible;

elle est considérée comme "détachée" du

réseau. [2]

1.6.1.2 Idle

La station mobile est alimentée et "attachée" au

réseau (IMSI attached), mais sans communication. Elle mesure les

puissances des cellules et procède si nécessaire à un

changement de zone de localisation ou Location Update. [2]

1.6.1.3 Dedicated

La station est en communication (téléphone, fax,

data). Elle a au moins deux canaux dédiés dont SACCH. En cas de

changement de cellule, la communication ne doit pas être

perturbée. [2]

1.6.2 Mobilité en mode

connecté

L'usager peut être amené à se

déplacer hors de la cellule sur laquelle l'appel a été

établi pendant un appel sur un réseau mobile. Cette

mobilité ne doit pas mener à la coupure de l'appel. Pour garantir

cette continuité de service, le réseau mobile met en oeuvre des

mécanismes basculant l'UE vers la meilleure cellule qui peut le

recevoir. Ces mécanismes reposent sur des mesures radio

réalisées par l'UE sur la cellule serveuse et les cellules

voisines.

Le réseau choisit alors, essentiellement en fonction de

ces mesures, la cellule cible et la façon de faire basculer l'UE vers

cette cellule. [7]

19

1.6.2.1 La resélection

Elle se repose sur les mêmes principes que ceux

utilisés en mode veille. Par exemple, elle est employée en GPRS

et en UMTS dans des états transitoires ou dormants. L'UE envoie ou

reçoit peu de données (faible activité) et les

périodes d'inactivité lui permettent alors de réaliser des

mesures sur des cellules voisines. Lors d'une resélection, le

réseau n'effectue aucune préparation sur la cellule cible. [7]

1.6.2.2 Redirection

Ce mécanisme consiste à envoyer l'UE vers une

cellule cible, sans dialogue préalable entre la station de base

d'origine et celle de destination. Cette cellule cible peut se trouver sur une

autre fréquence ou appartenir à un autre système. Aucune

ressource radio, logique ou de transmission n'est réservée sur la

cellule ou sur le système cible. Cela réduit donc la

probabilité de succès de l'opération. Par ailleurs, la

procédure de bascule peut être longue et conduit à des

pertes de données, c'est-à-dire, à une dégradation

de la qualité de service perçue par l'usager. En revanche, elle

est simple pour le réseau et n'entraine pas de charge de signalisation

entre les noeuds source et cible. [7]

1.6.2.3 Handover

Le handover est un mécanisme qui permet à une

station mobile active (dans l'état dédié) de changer de

cellule, de changer de LA ou de changer de MSC sans perdre la communication.

[2]

Il se distingue de la redirection par une phase de

préparation de la station de base de destination et bascule du flux de

données plus rapide et souvent plus fiable (car plus proche de

l'interface radio). Il suit le principe de make before break,

c'est-à-dire de préparer l'environnement radio cible avant de

relâcher l'existant. [7]

On peut distinguer trois phases dans la réalisation d'un

handover :

? La phase de mesure sur la cellule serveuse et sur les cellules

voisines ;

? La phase de préparation de la cellule cible, qui met

en jeu des échanges entre les contrôleurs

de stations de base source et destination, ainsi qu'entre ces

contrôleurs et le réseau coeur ; ? La phase d'exécution,

c'est-à-dire la bascule de l'UE et des flux de données, puis la

relâche

des ressources dans la cellule d'origine.

Le schéma suivant (Figure 1.05) montre le

séquencement de ces phases, les noeuds impliqués et les

principales actions réalisées.

la cellule source

1. Phase de mesure

Source

|

la station de base source

|

|

|

ressources

|

|

|

|

|

|

|

|

|

2. Phase de préparation

|

Sécurité

|

|

Source

|

Cible

|

|

à accueillir l'UE

|

|

|

|

|

|

|

|

|

|

Ordre de bascule

|

|

|

|

|

|

|

|

|

|

|

|

Appel en cours sur

3. Phase d'exécution

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Transfert des

données

|

|

|

|

|

Reprise de l'appel

sur la cellule cible

|

|

Source

|

|

|

Cible

|

|

|

|

|

|

|

|

|

20

Choix de la cellule cible par

Cellule cible prête

Allocation des

Figure 1.05 : Les 03 phases de handover

1.6.2.4 Types de Handover en GSM Il existe 04 types de handover

en GSM:

a. Handover Intra-BSC

Le nouveau canal est attribué à la MS dans la

même cellule ou une autre cellule gérée par le

même

BSC.

b. Handover Intra-MSC

Le nouveau canal est attribué à la MS mais dans

une cellule gérée par un autre BSC, lui-même étant

géré par le même MSC.

c. Handover Inter-MSC

Le nouveau canal est attribué dans une cellule qui est

gérée par un autre MSC.

21

d. Handover Inter-System

Un nouveau canal est attribué dans un autre

réseau mobile que celui qui est en charge de la MS (exemple entre un

réseau GSM et UMTS).

1.6.2.5 Handover supporté par l'UMTS

L'UMTS supporte 02 catégories de handovers : soft handover

et hard handover. a. Soft handover

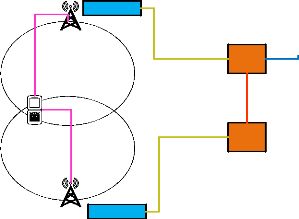

Un soft handover (figure 1.06) survient entre deux cellules ou

deux secteurs qui sont supportés par différents Node B. L'UE

transmet ses données vers différents Node B simultanément

et reçoit des données de ces différents Node B

simultanément. Dans le sens descendant, les données utilisateur

délivrées à l'UE sont émises par chaque Node B

simultanément et sont combinées dans l'UE. Dans le sens montant,

les données utilisateur émises par l'UE sont transmises à

chaque Node B qui les achemine au RNC où les données sont

combinées. [9]

Uu

Uu

Node B

Node B

lub

lu

SRNC

lur

lub

DRNC

Figure 1.06 : Soft handover

Remarque :

Softer handover, dont l'illustration est sur la figure 1.07,

s'agit d'un changement de cellule avec le même RNC, tandis que soft

handover est un changement de cellule avec changement de RNC. Les deux RNC

communiquent entre eux le canal Jur.

Node B

Uu

lub

lu

RNC

Uu

22

Figure 1.07 : Softer handover

b. Hard handover

Le réseau doit procéder à un hard handover

(avec brève interruption du canal) [2]:

· Quand la nouvelle cellule ne travaille pas dans la

même bande de fréquence

· Quand le nouveau contrôleur radio ne peut pas

communiquer avec l'ancien (interface Jur pas disponible)

· Quand la technique de duplexage dans la nouvelle cellule

n'est plus la même

· Quand il faut passer d'un réseau UMTS à un

réseau GSM.

1.6.3 Mesure des paramètres radio en

GSM

Le transfert se fait en fonction de deux mesures faites par la

station mobile:

· La puissance reçue des porteuses BCCH des cellules

voisines (RXLEV).

· La qualité de la réception pendant les

conversations (RXQUAL). On mesure le taux d'erreur par bit (Bit Error Rate).

1.6.3.1 RXLEV

Le Rxlevel, (niveau de réception) est une mesure

quantitative du niveau de champ reçu sur le canal BCCH en veille. Le

BCCH, est toujours émis à puissance constante depuis la BTS et il

n'est pas soumis au saut de fréquence. C'est la mesure certainement la

plus connue des utilisateurs de mobiles, sa visualisation se fait sur un

bargraphe indiquant le niveau de réception du réseau.

23

Le critère C1 est un paramètre vérifiant

que la cellule sélectionnée est toujours parfaitement

reçue et qu'elle ne subit pas un affaiblissement trop fort par rapport

à d'autres cellules avoisinantes. Pour vérifier cette

hypothèse, le critère C1 est composé de 2

parties. Une partie définissant les capacités du mobile et une

autre celles de la BTS. L'équation vérifie la liaison descendante

et montante. Ce critère s'écrit comme suit :

avec:

|

C1 = (RxLev + RX_AccessMin

- ??????(MAX (Max_TXPWR_Max_CCH - Max. mobile RF Power, 0)

|

(1.01)

|

|

? RxLev : Niveau de champs reçu sur le canal BCCH en

veille et en communication sur les canaux TCH, SACCH, SDCCH et FACCH (en

dBm).

? RX_Access_Min : Niveau minimum autorisé par la BTS

pour que le mobile puisse s'accrocher à elle (en dBm).

? Max_TXPWR_Max_CCH : Paramètre fixant la puissance

à laquelle le mobile doit émettre lors de l'accès initial

à une cellule. Si ce paramètre est supérieur à la

classe de puissance du mobile, celui-ci émet à sa puissance

maximale (30 dBm pour un 1W, 33 dBm pour un 2W et 39 dBm pour un 8W).

? Max. mobile RF Power : Puissance maximale avec laquelle le

mobile est capable d'émettre vers la BTS, Ce paramètre est

défini par la classe du mobile (30 dBm pour un 1W, 33 dBm pour un 2W et

39 dBm pour un 8W).

? Max (X,0) signifie que si X > 0 = X et si X<0 = 0

Le critère C2, appelé critère de

re-sélection est implémenté en phase 2. Il a pour fonction

de favoriser ou de défavoriser une cellule candidate à la

re-sélection pendant un temps donné. Lorsqu'il est

présent, le critère C2 remplace le critère C1 pour la

re-sélection de cellule, le critère C1 fait partie de

l'équation du critère C2 :

Si Penalty_Time< 31 (620s), on a:

C2 = C1 + (Cell_Reselect_Offset -

(TemporaryOffset × PenaltyTime)) (1.02)

Si Penalty_Time = 31 (620s), alors:

C2 = C1 - Cell_Reselect_Offset (1.03)

avec:

· Cell_Reselect_Offset : Valeur de l'offset permanent

ajouté à C1.

· Temporary_Offset : Offset temporaire servant à

défavoriser une cellule le temps du Penalty_Time.

· Penalty_Time : Durée pendant laquelle le

Temporary_Offset va être appliqué.

Le BTS paramétrée pour des mobiles 2W avec un

critère C1 de 23 dBm, un offset de 16 dBm et Temporary_Offset de 60 dBm

et un Penalty_Time de 20 secondes.

C2 = C1 + 16 - 60 (1.04)

où 60 dBm pendant 20 secondes.

avec :

C1 : Paramètre vérifiant que la cellule

sélectionnée est reçue et ne subit pas un

affaiblissement.

C2 : Critère de re-sélection

(1.05)

Ainsi, pendant les 20 premières secondes, lorsque la BTS

apparaît parmi la liste des cellules voisines, le critère est

défini ainsi :

C2 = 23 + 16 - 60

C2 = -21 ??????

(1.06)

24

ensuite, on a :

C2 = 23 + 16

C2 = 39 ??????

Le tableau 1.04 récapitule les niveaux de champs.

|

Type de service

|

Niveaux de champ

|

|

Deep Indoor

|

-65 dBm à 0 dBm

|

|

Indoor

|

-75 dBm à -65 dBm

|

|

Incar

|

-85 dBm à -75 dBm

|

|

Outdoor

|

-95 dBm à -85 dBm

|

|

Carkit

|

-110 dBm à -95 dBm

|

Tableau 1.04: Tableau récapitulatif des

niveaux de champs

25

1.6.3.2 RXQUAL

La qualité du signal est évaluée par le

paramètre RxQual. Elle est obtenue en quantifiant le taux d'erreurs

binaires BER ou Bit Error Ratio, sur 08 niveaux. Une valeur spécifique

permet de représenter chaque niveau de RxQual, elle peut être

utilisée pour moyenner diverses mesures du RxQual. Elle correspond

à la moyenne géométrique des bornes de la plage. Le

tableau 1.05 résume le niveau de qualité:

|

RxQual

|

|

|

Bonne qualité

|

0

|

- 4

|

|

Qualité moyenne

|

5

|

- 6

|

|

Mauvais equalité

|

|

7

|

Tableau 1.05: Tableau récapitulatif des

niveaux de qualité. 1.6.4 Niveau de signal et qualité

de signal en UMTS

1.6.4.1 RSCP

Received Signal Code Power ou RSCP représente le niveau

de la puissance reçue de la fréquence pilote d'une station de

base (Noeud B ou nB). Dans le cadre de la 3G, le multiplexage est

réalisé par code, plusieurs nB peuvent transmettre sur la

même fréquence, avec des codes spécifiques. Le RSCP permet

de calculer le niveau de puissance d'une station de base, c'est-à-dire

après démultiplexage du code. [10]

Il interprète notamment l'affaiblissement de la

propagation. A l'intérieur d'un bâtiment, il est surtout sensible

aux matériaux utilisés et l'épaisseur des cloisons. Le

RSCP ne mesure pas directement la puissance du canal utilisé pour le

trafic de données mais permet de fournir une bonne indication de

l'atténuation de ce canal.

1.6.4.2 EcNo

C'est l'énergie reçue par chip (received energy

per chip) du canal pilote divisé par le bruit total. Cela revient

à estimer une image du rapport Signal Sur Bruit, lequel conditionne (Cf.

Shannon) la capacité du canal, autrement dit le débit maximum de

transmission sans erreur. Ec/No (Ratio of energy per modulating bit to the

noise spectral density) est donc égal au RSCP divisé par le RSSI

ou Received Signal Strength Indicator (bruit total).

26

La meilleure valeur de EcNo correspond à la marge de

puissance entre le signal reçue et le bruit sur le signal pilote (et

uniquement sur le signal pilote). C'est pour cette raison que la valeur est

indicative du rapport signal à bruit pour la transmission de

données mais non pas la valeur du SNR ou Signal to Noise Ratio de la

transmission des informations. [10]

1.6.5 Niveau de signal et qualité de signal en

LTE

Le mobile (User Equipment ou UE) et la station de base (eNB)

effectuent périodiquement des mesures radios pour connaître la

qualité du lien radio (canal de propagation). [10]

1.6.5.1 RSRP

Reference Signal Receive Power ou RSRP est la mesure semblable

au RSCP pour la 3G ; Ces deux notions sont donc identiques dans la fonction,

mais s'appliquent à deux technologies différentes. La mesure

s'exprime en Watt ou en dBm. La valeur est comprise entre -140 dBm à -44

dBm par pas de 1dB.

La station de base émet des signaux de

références (RS ou Reference Signal)

permettant d'estimer la qualité du lien du canal radio. Un

signal de référence est un signal émis par

l'émetteur et connu par le récepteur, ce signal ne transmet

aucune information. Cependant, le récepteur compare la séquence

reçue à la séquence émise (donc en clair la

séquence que le récepteur aurait dû recevoir dans

l'idéal) et à partir de la différence entre les deux, le

récepteur estime la déformation apportée par le canal de

transmission (multi-trajets, effets de masque, atténuation,

interférences, etc... [10]

Cette séquence connue est émise sur toute la

cellule. Il s'agit d'un signal broadcasté spécifique par cellule.

Par conséquent il doit être émis avec une puissance

suffisante pour couvrir la cellule et avoir des propriétés

particulières pour différencier le signal reçu d'une

cellule à une autre. Le motif est identique à chaque sous trame,

à un décalage en fréquence près entre les cellules

de manière à limiter l'interférence et améliorer

ainsi la réception du RS. La puissance du CRS ou Cell Reference Signal

peut aussi être augmentée en cas de fort trafic par rapport

à la puissance des données via le Power Boosting pour la voie

descendante. [10]

L'UE quant à lui envoie un signal de

référence de sonde, nommé SRS permettant à l'eNB de

déterminer la qualité du canal montant et de maintenir la

synchronisation. [10]

Les mesures effectuées (signaux de

références aussi appelés pilotes CRS indiquant que le

signal de référence est spécifique à la cellule)

sont relayées aux couches supérieures afin de planifier des

Handovers. [10]

27

L'UE se sert des mesures des signaux de

références afin d'estimer (indicateur) le niveau du signal

reçu (RSRP) permettant ainsi, en mode de veille, de sélectionner

la meilleure cellule. La mesure impacte donc la gestion de la mobilité

de l'UE (RRM ou Radio Ressource Management). [10]

1.6.5.2 RSRQ

Le RSRP ne donne aucune information sur la qualité de

la transmission. Ainsi, le LTE s'appuie alors sur l'indicateur RSRQ ou

Reference Signal Received Quality, qui peut être comparé à

l'indicateur Ec/No réalisé en 3G et défini comme le

rapport entre le RSRP et le RSSI. Le RSSI représente la puissance totale

du signal reçu, cela englobe le signal transmis, le bruit et les

interférences, d'où la formule suivante :

???????? = 10 log(?? × ???????? (1.07)

???????? )

où N étant le nombre de ressource block.

La mesure du RSRQ est intéressante notamment aux

limites des cellules, positions pour lesquelles des décisions doivent

être prises pour accomplir des Handovers et changer de cellule de

références. Le RSRQ mesuré varie entre ?19,5dB à

?3dB par pas de 0.5dB. Il n'est utile que pour des communications,

c'est-à-dire lors de l'état connecté. La précision

absolue (Intra et inter frequentiel) varie de #177;2.5 à #177;4 dB.

L'indicateur RSRQ fournit des informations additionnelles

quand le RSRP n'est pas suffisant pour faire le choix d'un handover ou d'une

re-sélection de cellules.

1.7 Conclusion

Chaque génération de téléphonie

mobile a sa propre caractéristique technique. Elles se

différencient souvent par le débit, l'architecture, la technique

de modulation et de multiplexage, les équipements et surtout par les

mesures de paramètres radio.

28

CHAPITRE 2

TECHNOLOGIES ET TECHNIQUES DE

POSITIONNEMENT

2.1 Introduction

Pour faire référence à un système

permettant de déterminer l'emplacement d'un objet, on emploie le terme

« localisation ».

Un système de positionnement compromet sur une

infrastructure un ensemble de capteurs permettant de prendre les informations

nécessaires. Ces informations sont transmises à une partie

intelligente permettant de traiter les données obtenues et d'extraire

l'information utile pour déterminer la position.

Il faut être capable de placer un objet dans un plan

bidimensionnel (latitude, longitude) ou tridimensionnel (latitude, longitude,

altitude) pour pouvoir le situer dans l'espace.

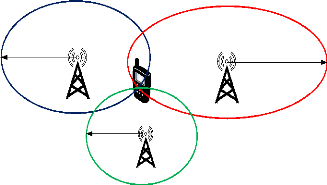

2.2 Technologies de positionnement

À présent, il existe plusieurs types de

technologies de positionnement qui peuvent être utilisées pour

déterminer la position des utilisateurs, comme les réseaux

cellulaires, en particulier le GSM et l'UMTS, les réseaux WLAN tel que

le Wifi ainsi que les réseaux WPAN, à savoir l'UWB et le

Bluetooth, l'infrarouge, l'ultrason, etc.

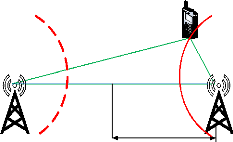

2.2.1 Systèmes de positionnement

radio

Un signal radio est une onde électromagnétique

qui se déplace à la vitesse de la lumière. Correctement

codé, ce signal peut transporter de l'information. [11]

Pour établir une liaison radio, il faut un

émetteur et un récepteur. L'émetteur reçoit un

signal électrique qu'il transforme en signal

électromagnétique, lequel est conduit vers l'antenne. Ce dernier

retransmet le signal dans la nature où il peut être capté

par une ou plusieurs antennes. En radio, le signal est propagé partout

et est donc susceptible d'être reçu par tout le monde. L'antenne

réceptrice conduit le signal reçu vers le récepteur.

Les technologies de positionnement les plus courantes sont

celles utilisant les ondes radio (satellitaire et terrestre).

29

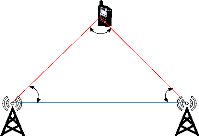

2.2.1.1 Systèmes de positionnements basés sur les

satellites

Dans ces systèmes l'objet mobile est localisé

à l'aide de récepteurs des signaux satellitaires. Du fait que les

satellites couvrent d'énormes zones géographiques, le

positionnement par satellites peut déterminer l'emplacement d'une cible

sur un continent tout entier, voire le monde entier. [12] On peut citer le

système américain GPS, le système européen GALILEO

et le système russe GLONASS.

a. Système GPS

Aujourd'hui, le système GPS ou Global Positioning

System domine le monde de la localisation en espace libre. Il a

été développé par le Département de la

Défense des Etats-Unis au début des années 70 pour des

applications militaires. L'objectif étant de permettre aux combattants

de déterminer leur position sur le terrain avec une haute

précision.

Cette technologie comporte trois sous-ensembles:

? le segment spatial comportant les satellites,

? le segment utilisateur composé du système de

réception

? et le segment de contrôle qui assure la synchronisation

entre les satellites.

Le principe de base du positionnement par satellite repose

sur la trilatération spatiale. L'observation des signaux provenant des

satellites permet de mesurer la distance entre le mobile et chacun des

satellites observés. Connaissant la position de chaque satellite dans

l'espace, on peut calculer la position du mobile. [12]

Le système GPS fonctionne avec au moins 24 satellites

et permet ainsi une couverture mondiale. Les satellites sont pourvus d'horloges

très précises leur permettant de maintenir une synchronisation

avec une dérive maximale de 3 ns. Pour obtenir une visibilité, au

moins quatre satellites sont nécessaires dans la méthode de

localisation, à tout moment, partout dans le monde, la constellation

comporte six plans orbitaux, chaque plan contenant quatre satellites. Les

satellites se trouvent sur des trajectoires quasi-circulaires à une

distance d'environ 20200 Km de la surface de la Terre.

b. Système GLONASS

GLONASS ou GLObal NAvigation Satellite System est un

système satellitaire Russe, lancé durant la guerre froide pour

concurrencer les projets américains. Il fut lui aussi

opérationnel en 1995 avec

30

24 satellites en orbite. Le système est fonctionnel

mais, de fait, moins utilisé que le système GPS. [13]

L'intérêt de ce système de navigation demeure

en sa robustesse aux interférences. Chaque satellite retransmet sur sa

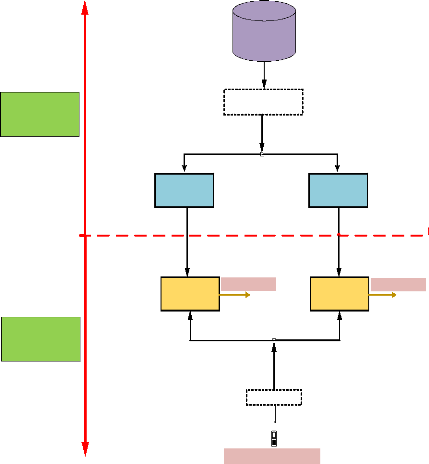

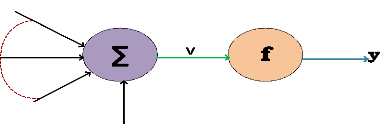

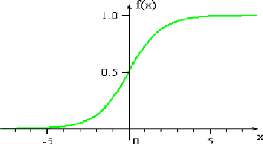

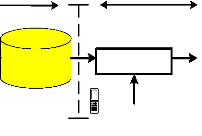

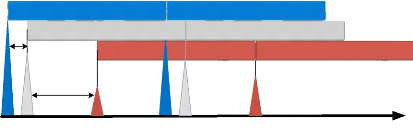

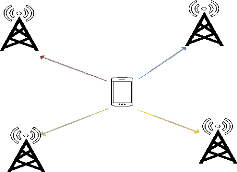

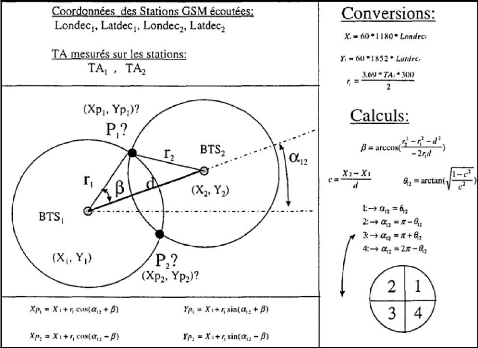

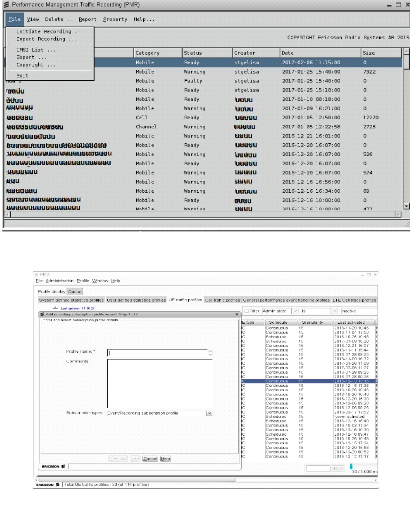

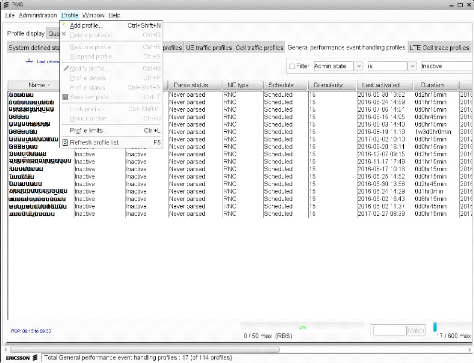

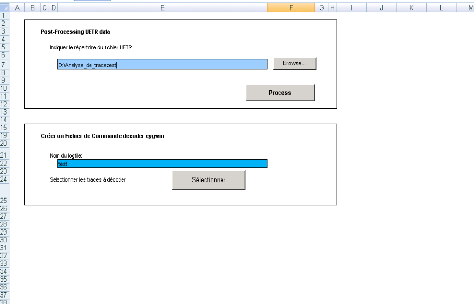

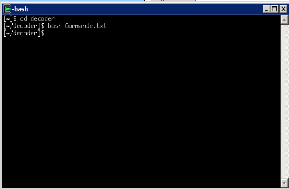

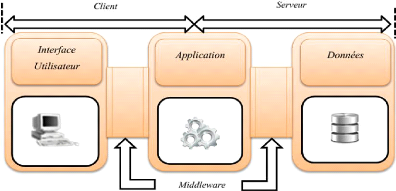

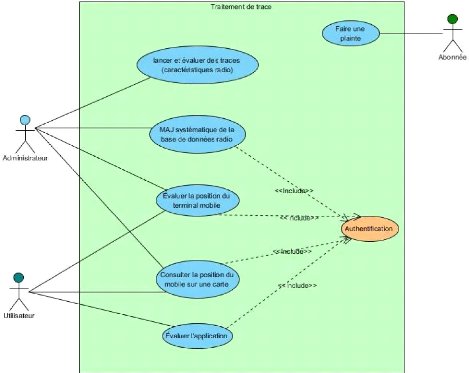

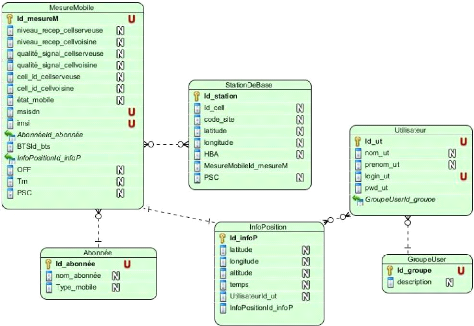

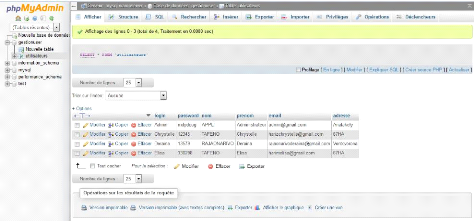

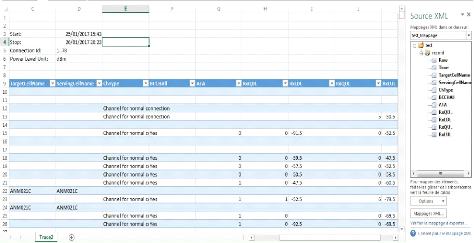

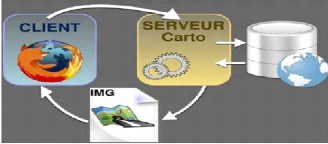

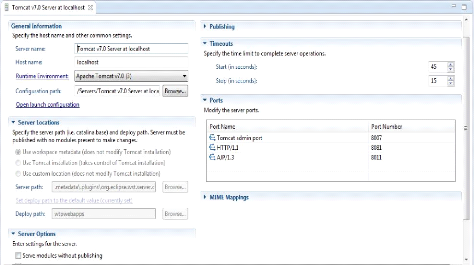

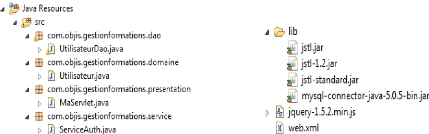

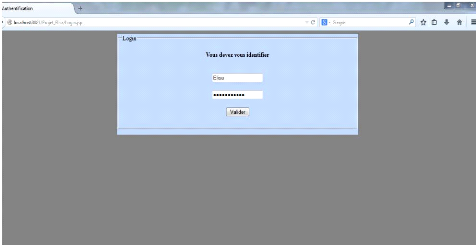

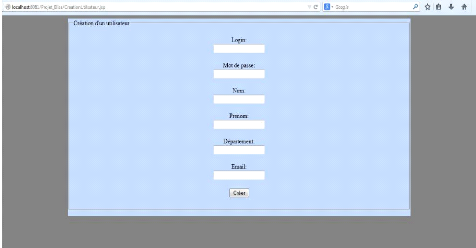

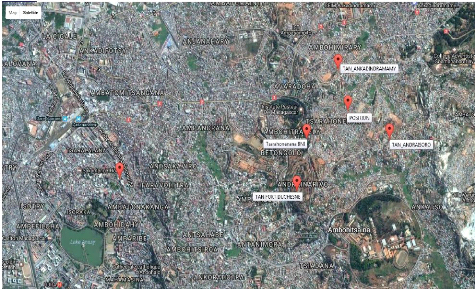

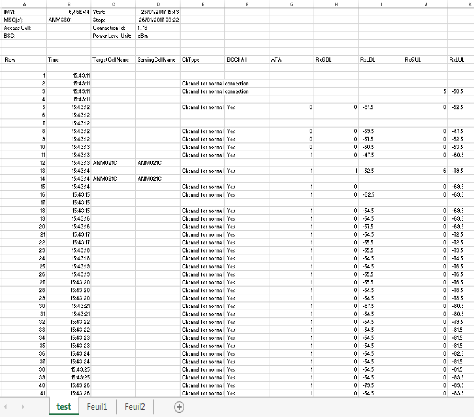

propre fréquence. Les satellites dégagent une plus grande