1.5 Étude des Solutions techniques existantes

des failles et attaques

L'approche initiale de défense contre les attaques

ciblées et les failles de sécurité reposait sur la

sécurisation du périmètre à l'aide de pare-feu et

de systèmes de détection des instructions, permettant de

déceler et de bloquer tout comportement anormal. Cette approche peut

être efficace contre certains types d'attaques, mais non contre tous les

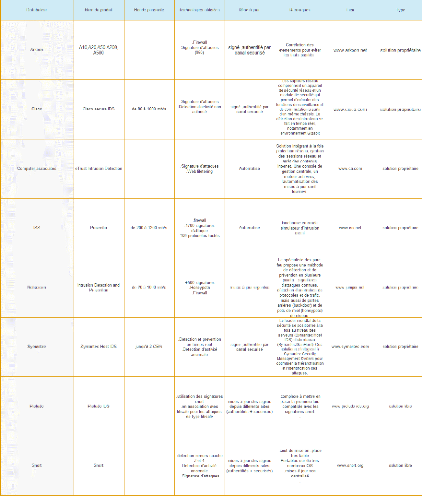

types de vecteurs d'attaque.Ci-dessus, je présente un tableau

récapitulatif des vulnérabilités ou attaque et les

solutions existantes pour se défendre.

|

Vulnérabilité ou attaque

|

solution technique

|

|

déni de service

|

fail2ban firewall

|

|

balayage de ports

|

Scanner laa machine pour connaître les ports ouverts

Surveiller les ports ouverts avec un firewall et fermer ceux qui

ne sont

pas utiles

Utiliser un IDS (détecteur d'intrusion)

Desinstallation des Services inutiles

|

|

Cracking

|

Adopter une politique de mots de passe robustes

Choix d'un mot de passe robuste et le garder confidentielle

Changement régulièrement de mot de passe

DenyHosts

fail2ban

|

|

Sniffing

|

Utilisation d'un détecteur de sniffer

Utilisation des protocoles chiffrés pour les

informations sensibles comme les mots de passe.

|

|

Hijacking

|

S'assurer que la communication est sécurisée

Rootkit Hunter

détecteur "activité non autorisée"

|

|

Buffer OverFlow

|

Installation du libsafe ( empêche les exploits de

dépassement de tampon )

Avoir un système à jour

être au courant concernant les failles des logiciels et

télécharger les patchs appropriés

|

|

Vulnérabilité de dépassement de

mémoire tampon

|

mise à jour du version glibc

|

|

Vulnérabilité dans le service DNS BIND

|

migration vers le bind 9

|

|

Shell Shock

|

mise à jour du bash

|

Tableau 1.1 - Tableau récapitulatif des failles et

attaques et leurs solutions associés

A chaque fois qu'on parle des attaques et failles de

sécurité , la première solution que vient à notre

esprit est la mise en oeuvre d'un système de détection

d'intrusion IDS.

1.5.1 Solutions de détection d'intrusion

Les systèmes de détection d'intrusion essayent

de distinguer la différence entre l'usage normale et une usage abusive

accompagnée d'une tentative d'intrusion. On constate une grande

quantité de distributeurs de solutions IDS développes par les

grandes entreprises de sécurité.On présente ci dessous une

comparaison technique entre les solutions propriétaires et libres.

1.5. Étude des Solutions techniques existantes des

failles et attaques 23

DenyHosts est un outil de

sécurité de prévention d'intrusion basée sur

l'analyse du journal d'authentification SSH. DenyHosts vérifie la fin du

journal d'authentification pour les récentes

Tableau 1.2 - Tableau comparatif des solutions de

détection d'intrusion

|