|

TABLE DES MATIERES

DEDICACE V

REMERCIEMENTS VI

RESUME VIII

LISTE DES FIGURES IX

LISTE DES TABLEAUX X

LISTE DES ABREVIATIONS XI

INTRODUCTION GÉNÉRALE 1

1. PRÉSENTATION DU SUJET 1

2. ETAT DE LA QUESTION 1

3. CHOIX ET INTÉRÊT DU SUJET 3

3.2. INTÉRÊT DU SUJET 3

4. PROBLÉMATIQUE ET HYPOTHESES 4

5. MÉTHODE ET TECHNIQUES 5

6. OBJECTIF DU TRAVAIL 8

7. DÉLIMITATION DU SUJET 8

8. SUBDIVISION DU TRAVAIL 9

PREMIERE PARTIE : APPROCHE THEORIQUE 11

CHAPITRE PREMIER : GÉNÉRALITÉS

SUR LA MESSAGERIE ÉLECTRONIQUE 12

SECTION I : DÉFINITION DES CONCEPTS

12

1. Mise en place 12

2. Système 12

3. Messagerie électronique 13

4. Sécurisé 13

5. Postfix 13

6. Dovecot 13

7. Environnement 13

8. Cloud privé 14

SECTION II : GENERALITES SUR LA MESSAGERIE

14

1. FONCTIONNEMENT DE LA MESSAGERIE 14

1.1. Avantage de la messagerie

électronique 16

1.2. Inconvénient de la messagerie

électronique 16

1.3. Adresse de courriel 17

1.4. Protocoles de messagerie 17

Fonctionnement du protocole POP3 19

Fonctionnement du protocole IMAP 20

2. LE CLIENT DE MESSAGERIE 21

II

SECTION III : POSTFIX ET DOVECOT 22

1. POSTFIX 22

2. DOVECOT 23

CONCLUSION PARTIELLE 25

CHAPITRE DEUXIEME : PRÉSENTATION DU CADRE DE

L'ÉTUDE ET ANALYSE

DE L'EXISTANT 26

SECTION I : PRESENTATION DE LA CNSS 26

SECTION II : ANALYSE DE L'EXISTANT 35

SECTION III : CRITIQUE DE L'EXISTANT 38

1. POINTS FORTS 39

2. Points faibles 39

3. PROPOSITION DE LA SOLUTION 40

CONCLUSION PARTIELLE 40

DEUXIEME PARTIE : APPROCHE PRATIQUE 41

CHAPITRE TROISIÈME : ÉTUDE DU FUTUR

SYSTÈME 42

INTRODUCTION 42

1. BESOIN GÉNÉRAL 42

2. BESOINS TECHNIQUES 42

3. CONTRAINTES FONCTIONNELLES 43

4. SPÉCIFICATIONS TECHNIQUES 43

6. PERFORMANCE 44

v Efficacité 44

v Capacité 44

v Adaptabilité 45

v Taux d'erreur 45

v Taux d'erreur 45

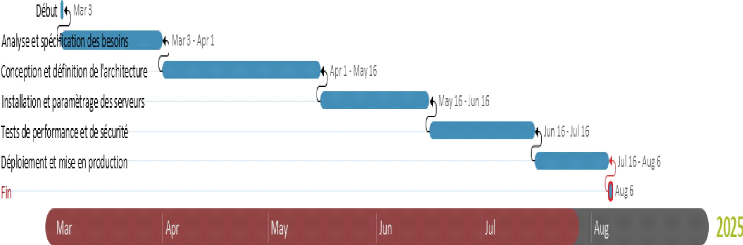

7. PLANIFICATION 46

Tableau 6 : planification 46

8. CAHIER DES CHARGES TECHNIQUE 46

Tableau 7 : cahier des charges technique 47

SECTION II : CONTRAINTES D'AFFAIRE ET ANALYSE DES

OBJECTIFS 49

1. CONTRAINTES D'AFFAIRE 49

1.1 Contraintes techniques 49

1.2 Problème principal 49

2. ANALYSE DES OBJECTIFS 50

2.1 Expression des besoins 50

2.2 Vision du projet 50

III

2.3 Portée du projet 51

SECTION III : CONCEPTION DE L'ARCHITECTURE LOGIQUE

52

1.1. NOUVEAU PLAN D'ADRESSAGE 52

1.2 PLAN DE NOMMAGE 53

1.3 CHOIX DES PROTOCOLES 53

1.4 CHOIX DU SYSTÈME D'EXPLOITATION 54

SECTION IV : CONCEPTION DE L'ARCHITECTURE PHYSIQUE

54

Avantages de la topologie en étoile : 55

1.1. ÉQUIPEMENTS D'INTERCONNEXION 55

Tableau 11 : Equipements d'interconnexion 55

1.2. ÉQUIPEMENTS TERMINAUX 56

Tableau 12 : Equipements terminaux 56

2. CHOIX DU SUPPORT DE TRANSMISSION 56

CONCLUSION PARTIELLE 57

QUATRIEME CHAPITRE : L'IMPLEMENTATION DE LA SOLUTION

58

INTRODUCTION 58

SECTION I : PRESENTATION DES SERVICES À METTRE EN

PLACE 58

1.1. STRUCTURE DE L'ENVIRONNEMENT DE TRAVAIL 58

SECTION II : CONFIGURATION DES SERVICES 58

2.1. PRÉPARATION DU SERVEUR 58

2.2. INSTALLATION ET CONFIGURATION DE BIND9

59

2.3. INSTALLATION ET CONFIGURATION DE POSTFIX ET DOVECOT

63

2.4. TEST DE LA SOLUTION 67

CONCLUSION PARTIELLE 69

CONCLUSION GENERALE 70

REFERENCES BIBLIOGRAPHIQUES 71

I. Ouvrages 71

II. Travaux de Fin de Cycle (TFC) et Travaux de Fin

d'Études (TFE) 71

III. Notes et Cours 71

IV. Webographie 71

V. Autres sources 72

IV

EPIGRAPHE

« L'email est devenu le système nerveux de

l'entreprise moderne ».

Bill Gates

V

DEDICACE

À toi, grand-mère Marie MUTOMBO

MUSHIYA, parmi tous mes grands-parents, tu es la seule que mes yeux

ont eu la grâce de contempler. Ton regard, ta voix, ton amour discret ont

laissé en moi une empreinte indélébile. Tu m'as

quitté trop tôt, mais ton souvenir demeure une lumière

douce qui éclaire mes pas. Ce travail est une offrande à ta

mémoire, un témoignage silencieux de ce que ton existence a

semé en moi.

À mes parents, piliers de mon

éducation et de ma persévérance, votre foi en moi a

été le socle de mes ambitions. À mes frères

et soeurs, compagnons de route et de coeur, votre présence m'a

donné la force de continuer, même dans les moments

d'incertitude.

À mes enseignants et encadreurs,

passionnés de la science, artisans de la rigueur intellectuelle, vous

avez su éveiller en moi le goût de la recherche, le respect du

savoir et l'amour de la vérité.

À mes amis sincères, qui ont

su m'écouter, me challenger, me soutenir sans jamais faillir, votre

bienveillance a été un refuge dans les tempêtes de la

rédaction.

Enfin, à tous ceux qui, de près ou de loin, ont

contribué à ce parcours, que cette oeuvre vous rende hommage, car

derrière chaque page se cache un fragment de votre influence.

ILUNGA MONEKA Denis

VI

REMERCIEMENTS

À l'Éternel Dieu, source de notre souffle et

auteur de toute sagesse, pour ses bontés renouvelées chaque jour

dans notre vie. Nous lui rendons grâce pour la force, la santé et

l'intelligence qu'il nous a accordées afin d'accomplir ce travail, ainsi

que pour son amour infini, manifesté tout au long de notre parcours

académique.

Nos sincères remerciements vont aux

autorités académiques ainsi qu'à l'ensemble du corps

professoral de l'Université de Kamina (UNIKAM), pour leur encadrement,

leurs conseils avisés et leur accompagnement tout au long de notre

formation.

Nous exprimons notre profonde gratitude au Professeur Daily

KALOMBO, directeur de ce travail de fin d'études, pour sa

disponibilité, son écoute attentive et son accompagnement

constant. Son inspiration, son aide précieuse et le temps qu'il nous a

consacré ont été déterminants dans la

réalisation de ce travail.

Nos remerciements particuliers vont à

l'Ingénieur Gloire KALOBA qui, malgré ses nombreuses

responsabilités, a accepté d'assurer l'encadrement de ce travail.

Nous lui adressons un grand merci pour sa générosité

et son engagement.

À nos parents, Omer MUKANA DIKULUY et Lithy UMBA

MUSHIYA, pour leur amour, leurs encouragements et leur soutien inconditionnel

tout au long de notre parcours universitaire.

Nous témoignons également notre reconnaissance

aux enseignants : Ingénieur Gabin NDAY, Ingénieur David KADIATA,

Ingénieur Gloire KALOBA et Ingénieur Cédric KALENGA, pour

la qualité de leur enseignement et leur contribution à notre

formation.

À mes frères et soeurs : Cédric

MONGA, Patient NGOY, Nadine MUTOMBO, Hortense KABANGE, Chantal KYUNGU, Falonne

MONGA, Marlice BANZA et Simon BANZA, je tiens à exprimer toute ma

reconnaissance pour leur présence constante, leur affection et leur

soutien indéfectible. Leur écoute, leurs encouragements et leurs

gestes quotidiens ont été pour moi une source de réconfort

et de motivation dans les moments de doute et de fatigue. Leur foi en mes

capacités m'a porté et m'a permis de persévérer

jusqu'à l'aboutissement de ce travail. Ce parcours académique,

bien qu'individuel, a été nourri par leur amour fraternel,

leur patience et leur générosité. À travers ce

modeste hommage, je leur rends grâce pour avoir été mes

piliers silencieux, mes confidents et mes alliés dans cette aventure

intellectuelle.

VII

À nos amis et connaissances : notamment Pascal KABEYA,

Blaise MUKAYA, Alexis KIDI, Balthazar MUYEYE, Darius MUSHIYA, EL LOMBA, Eraste

KALENGA, Aristide MONGA, Merveille KITETE, Jeannette SUMAILI, Jocelyne KASONGO

et Mical KAPINGA, ainsi qu'à tous ceux dont les noms n'ont pu

être cités ici, mais qui ont contribué de près ou de

loin à la réalisation de ce travail : cousins, cousines,

oncles, tantes, camarades de promotion, nous leur exprimons notre profonde

gratitude.

ILUNGA MONEKA Denis

VIII

RESUME

Ce travail de fin d'études s'inscrit dans une

démarche de modernisation des communications internes au sein de la

CNSS/Kamina. Face à l'usage informel et non sécurisé de

plateformes comme WhatsApp ou les clés USB pour l'échange de

documents sensibles, l'étude propose la mise en place d'un

système de messagerie électronique sécurisé, fiable

et professionnel.

La solution retenue repose sur l'intégration des

services open source Postfix (pour l'envoi des courriels via

SMTP) et Dovecot (pour la réception via IMAP/POP3),

déployés dans un environnement cloud

privé. Cette architecture garantit la confidentialité,

l'intégrité et la traçabilité des échanges,

tout en renforçant l'autonomie numérique de l'institution.

La méthodologie adoptée est celle du cycle

PPDIOO (Planifier, Préparer, Concevoir,

Implémenter, Exploiter, Optimiser), permettant une structuration

rigoureuse du projet. L'étude comprend une analyse de l'existant, la

conception logique et physique du système, l'implémentation

technique, ainsi que des tests de validation.

Les résultats démontrent que la solution

proposée répond efficacement aux besoins de la CNSS/Kamina, en

assurant une communication rapide, sécurisée et conforme aux

standards professionnels. Ce mémoire constitue ainsi une

référence pour les institutions publiques souhaitant renforcer

leur infrastructure de messagerie interne.

IX

LISTE DES FIGURES

|

N°

|

Titre de la figure

|

Page estimée

|

|

1

|

Schéma du fonctionnement de la messagerie

électronique

|

15

|

|

2

|

Protocole SMTP

|

18

|

|

3

|

Le protocole POP3

|

19

|

|

4

|

Le protocole IMAP

|

20

|

|

5

|

Architecture du serveur Postfix

|

22

|

|

6

|

Architecture du serveur Dovecot

|

23

|

|

7

|

Organigramme de la CNSS/DP Kamina

|

26

|

|

8

|

Architecture du réseau existant

|

36

|

|

9

|

Chronogramme de la mise en place (Diagramme de Gantt)

|

47

|

|

10

|

Architecture du réseau proposée

|

56

|

|

11

|

Installation de la mise à jour via la commande sudo apt

update

|

58

|

|

12

|

Installation de Bind9

|

59

|

|

13

|

Configuration du fichier named.conf.local

|

60

|

|

14

|

Configuration du fichier db.cnsskamina.cd

|

61

|

|

15

|

Configuration du fichier db.10.168.192

|

62

|

|

16

|

Configuration du fichier named.conf.options

|

62

|

|

17

|

Test du domaine avec la commande dig -x 192.168.10.1

|

63

|

|

18

|

Installation de Postfix et Dovecot

|

63

|

|

19

|

Configuration graphique de Postfix

|

64

|

|

20

|

Configuration graphique de Postfix (suite)

|

64

|

|

21

|

Fichier de configuration

main.cf de Postfix

|

65

|

|

22

|

Redémarrage de Postfix et modification du fichier

dovecot.conf

|

65

|

|

23

|

Modification du fichier 10-master.conf

|

66

|

|

24

|

Fichier édité 10-master.conf

|

66

|

|

25

|

Création des utilisateurs ilunga et gloire

|

67

|

|

26

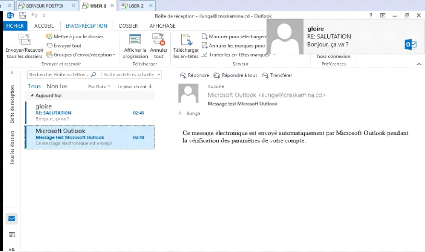

|

Envoi du message par ilunga via Outlook

|

67

|

|

27

|

Réception du message par gloire

|

68

|

|

28

|

Réponse de gloire à ilunga

|

68

|

|

29

|

Réception du message de gloire par ilunga

|

69

|

X

LISTE DES TABLEAUX

|

N°

|

Titre du tableau

|

Page estimée

|

|

1

|

Identification des équipements matériels

|

35

|

|

2

|

Supports de transmission utilisés dans le réseau

|

36

|

|

3

|

Logiciels de base installés

|

37

|

|

4

|

Logiciels d'application utilisés

|

37

|

|

5

|

Plan d'adressage IP du réseau existant

|

38

|

|

6

|

Planification du projet (PPDIOO)

|

46

|

|

7

|

Cahier des charges technique

|

47

|

|

8

|

Portée du projet selon le modèle OSI

|

51

|

|

9

|

Nouveau plan d'adressage IP pour le système de

messagerie

|

52

|

|

10

|

Plan de nommage des équipements et services

|

53

|

|

11

|

Équipements d'interconnexion pour l'architecture

physique

|

55

|

|

12

|

Équipements terminaux pour les utilisateurs

|

56

|

|

13

|

Choix du support de transmission (câblage réseau)

|

56

|

XI

LISTE DES ABREVIATIONS

|

Sigle /

Abréviation

|

Signification complète

|

|

CNSS

|

Caisse Nationale de Sécurité Sociale

|

|

RDC

|

République Démocratique du Congo

|

|

DP

|

Direction Provinciale

|

|

SMTP

|

Simple Mail Transfer Protocol

|

|

POP3

|

Post Office Protocol version 3

|

|

IMAP

|

Internet Message Access Protocol

|

|

MTA

|

Mail Transfer Agent

|

|

MDA

|

Mail Delivery Agent

|

|

DNS

|

Domain Name System

|

|

IP

|

Internet Protocol

|

|

OSI

|

Open Systems Interconnection (modèle de

référence en réseau)

|

|

TLS

|

Transport Layer Security

|

|

SSL

|

Secure Sockets Layer

|

|

VPN

|

Virtual Private Network

|

|

UI

|

Interface Utilisateur

|

|

CPU

|

Central Processing Unit

|

|

RAM

|

Random Access Memory

|

|

HDD

|

Hard Disk Drive

|

|

LTS

|

Long Term Support (version stable à support

prolongé)

|

|

GUI

|

Graphical User Interface

|

|

PPDIOO

|

Plan, Prepare, Design, Implement, Operate, Optimize (cycle de vie

de projet Cisco)

|

|

BIND9

|

Berkeley Internet Name Domain version 9 (serveur DNS)

|

|

UTP

|

Unshielded Twisted Pair (type de câble réseau)

|

|

VSAT

|

Very Small Aperture Terminal (antenne satellite)

|

|

PDF

|

Portable Document Format

|

|

http

|

HyperText Transfer Protocol

|

|

HTTPS

|

HyperText Transfer Protocol Secure

|

1

INTRODUCTION GÉNÉRALE

1. PRÉSENTATION DU SUJET

Depuis la création du monde, l'homme a cherché

à communiquer de près ou de loin avec ses semblables, mais plus

la distance s'accroit plus, il a difficile à résoudre ce

problème. Il lui eut fallu de développer plusieurs techniques

à ce sujet allant du tam-tam aux technologies modernes.

La messagerie électronique est un outil essentiel dans

le monde professionnel, facilitant la communication rapide et efficace entre

collaborateurs, ainsi qu'avec des partenaires externes. Cependant,

l'augmentation des cyberattaques ces dernières années impose une

vigilance accrue, notamment pour des institutions sensibles comme la

CNSS/Kamina, où des informations critiques sur les données

sociales et administratives sont échangées

régulièrement.

Lors de notre passage à la CNSS/Kamina, nous avons

constaté que les utilisateurs échangent leurs rapports et autres

documents confidentiels via WhatsApp, clé USB, une pratique qui, bien

que pratique, manque de professionnalisme et pose des risques en termes de

sécurité et de confidentialité des données.

Pour répondre à ce besoin, nous proposons la

mise en place d'un système de messagerie sécurisé et

professionnel basé sur Postfix et Dovecot, permettant aux utilisateurs

de communiquer efficacement tout en garantissant la protection des

échanges et la conformité aux bonnes pratiques en matière

de gestion des informations.

2. ETAT DE LA QUESTION

Un travail scientifique présente une norme que nous sommes

appelés à suivre.

L'état de la question se définit comme un

produit documentaire établissant le bilan critique des travaux

effectués sur un sujet donné pendant une période

déterminée et pouvant se présenter sous forme

écrite ou orale.1

'

www.dictionnaire.sensagent.leparisien.fr

consulté le 12/02/2025 à 10h55.

2

Pour cela, nous avons eu à parcourir le travail de :

ILUNGA NKONGOLO Gauthier, Étudiant à l'université de

KAMINA, G3 informatique, année académique 20192020, il a

parlé de « L'implémentation d'un serveur de messagerie

électronique » cas de la Direction de Recettes du Haut-Lomami

(DRHL).

Ici, il est question de dire clairement et distinctement sur

quoi portait son travail, en d'autres termes faire voir en quoi consiste la

problématique de son travail. Sur ce, son travail s'organise autour des

questions suivantes :

V' Que faut-il faire pour quitter un système manuel

pour un système informatisé de messagerie électronique

?

V' Pourquoi devons-nous mettre en place un serveur de

messagerie électronique ?

Pour lui, il avait proposé comme réponses

provisoires :

V' Pour quitter un système manuel vers un

système informatique de messagerie ou pour faire communiquer une

information ou un message d'un bureau à un autre qui nous demande la

présence d'un protocole du travail ou un déplacement personnel

pour faire parvenir la réponse, il serait peut-être question de

mettre en place un serveur de messagerie électronique qui nous

permettrait d'envoyer des messages électroniques d'une machine à

une autre ;

V' Nous devrions mettre en place un serveur de messagerie

électronique pour limiter le coût et avoir une rapidité

dans le partage des informations au sein de la Direction des Recettes du

Haut-Lomami.

Contrairement à notre prédécesseur, qui

s'est concentré sur l'implémentation d'un serveur de messagerie

électronique sous Windows, nous avons jugé pertinent d'adopter

une approche différente en mettant en place un système de

messagerie sécurisée basé sur Postfix et Dovecot dans un

environnement cloud privé.

3

3. CHOIX ET INTÉRÊT DU SUJET

3.1. CHOIX DU SUJET

Nous avons opté pour ce sujet parce que le monde

d'entreprise aujourd'hui a plus besoin d'un système de messagerie

sécurisée, fiable et faisant preuve d'une haute

disponibilité dans son fonctionnement.

La CNSS/Kamina étant confrontée à un

problème réel dans sa gestion, plus précisément

dans sa transmission des informations, une solution efficace et rapide doit

être au rendez-vous.

3.2. INTÉRÊT DU SUJET

L'intérêt est un sentiment de curiosité ou

de bienveillance à l'égard de quelque

chose.2

Conformément aux normes scientifiques,

l'intérêt de notre travail se justifie sur trois aspects à

savoir :

V' Du point de vue personnel

Ce sujet, nous permet de développer une certaine

connaissance acquise durant notre parcours estudiantin et en ce qui concerne la

transmission des courriers ou données électroniques sans oublier

l'obtention d'un titre de gradué en sciences informatiques ;

V' Du point de vue scientifique

Les futurs chercheurs ainsi que le monde scientifique

trouveront dans ce présent travail les avantages favorables de la

transmission des courriers électroniques. En plus, nous voudrions

apporter un soutien scientifique, voir compléter d'autres recherches qui

ont été effectuées sur ce sujet ;

V' Du point de vue social

Quant à la CNSS ce présent travail va

présenter un avantage d'une implémentation d'un serveur de

messagerie électronique pour une transmission des courriers ou

données d'une manière électronique au sein de la CNSS.

2 Prof ASIPATE SIKITIKO SIKI, Cours de MRS, G2

Info Unikam, 2016-2017, inédit.

4

4. PROBLÉMATIQUE ET HYPOTHESES

4.1. PROBLÉMATIQUE

La problématique est définie comme un programme

de questionnement élaboré à partir de la question

posée par le sujet3.

Elle se définie encore comme l'ensemble des questions,

des problèmes concernant un domaine de connaissances ou qui sont

posées par une situation4.

Aussi, pour nous la problématique est une question en

chaines fondamentales posée et dont les réponses données

à l'aide des procédés scientifiques feront l'objet

même de notre étude.

En regard aux difficultés que présentent la CNSS

dans l'échange des informations d'un bureau à un autre,

l'idée nous est parvenue de proposer une mise en place d'un serveur de

messagerie électronique.

Dans notre cas, nous nous poserons quelques questions

provisoires qui feront l'objet de notre étude :

ü Comment pouvons-nous arriver à mettre en place

un serveur de messagerie au sein de la CNSS ?

ü Quelle serait l'impact d'implémenter un serveur

de messagerie électronique au sein de la CNSS ?

4.2. HYPOTHÈSES

L'hypothèse est définie comme une réponse

provisoire donnée aux questions de la

problématique5.

Elle se définie encore une proposition ou un « dit

» ou une explication que l'on se contente d'énoncer sans prendre

position sur son caractère véridique, c'est-à- dire sans

l'affirmer ou la nier6.

3 ASS TRESOR, cours de méthodologie de

recherche Scientifique, G2 INFO, UNIKAM 2019-2020, inédit.

4

www.scriptor.fr,

consulté le 12/02/2025 à 10h58.

5 Ass Trésor, Cours de

méthodologie de recherche Scientifique, G2 INFO, UNIKAM 2019-2020,

inédit.

6

https://fr.m.wikipedia.org

consulté le 19/02/2025 à 14h15.

7 ASS TRESOR, cours de méthodologie de

recherche Scientifique, G2 INFO, UNIKAM 2019-2020, inédit.

5

En guise d'hypothèses à des questions nous disons

que :

y' Pour arriver à mettre en place un serveur de

messagerie opérationnelle, il nous faut configurer un serveur Postfix en

lui associant avec Dovecot pour des raisons de sécurité des

courriels enfin nous allons créer les boites aux lettres de nos

utilisateurs pour permettre à tout un chacun de recevoir et lire les

mails ;

y' Un serveur de messagerie électronique aurait comme

impact au sein de la société pour faciliter une transmission des

courriels très rapide et bien sécurisées, il

réduirait le nombre de fois de circulation ou encore résoudrait

le problème de lenteur que l'homme présente.

5. MÉTHODE ET TECHNIQUES

5.1. MÉTHODE UTILISÉE

La méthode se définie comme une voie à

suivre pour atteindre le but qu'on s'est

fixé7.

Nous avons opté pour la méthode PPDIOO, qui nous

permettra à accomplir les objectifs de la recherche sur le sujet

intitulé « Mise en place d'un système de messagerie

sécurisé avec Postfix et Dovecot dans un environnement cloud

privé ».

La méthode PPDIOO est une approche structurée

utilisée principalement dans le domaine des réseaux et des

systèmes d'information pour gérer le cycle de vie d'un projet,

notamment dans la conception, le déploiement et la gestion des

infrastructures réseau. Elle a été popularisée par

Cisco, mais reste applicable à d'autres projets informatiques.

Le sigle PPDIOO signifie : 1. Plan

(Planifier)

Cette étape consiste à analyser les besoins,

définir les objectifs, réaliser une étude de

faisabilité et préparer un plan d'action. Elle inclut la collecte

des exigences techniques, fonctionnelles et organisationnelles, ainsi que

l'évaluation des ressources nécessaires ;

6

2. Prepare (Préparer)

Cette phase vise à préparer l'environnement et les

ressources pour le déploiement. Cela comprend la formation des

équipes, la mise en place des outils, la définition des

procédures et la préparation de l'infrastructure ;

3. Design (Concevoir)

Ici, on établit la conception technique

détaillée du réseau ou du système, basée sur

les exigences recueillies. Cela inclut le design de l'architecture, le

schéma de réseau, les configurations, les choix matériels

et logiciels ;

4. Implement (Implémenter)

Cette étape correspond à la mise en oeuvre

effective du design : installation des équipements, configuration des

systèmes, déploiement des services ;

5. Operate (Faire fonctionner / Exploiter)

Après l'implémentation, cette phase concerne

l'exploitation continue, la surveillance, la gestion et la maintenance du

système ou réseau pour assurer sa performance et sa

disponibilité ;

6. Optimize (Optimiser)

La dernière phase consiste à analyser

l'implémentation en production, identifier les améliorations

possibles, ajuster ou étendre le système selon les nouveaux

besoins ou les retours d'expérience, et recommencer

éventuellement le cycle.

Dans notre mémoire, en lien avec la mise en place du

serveur de messagerie Postfix/Dovecot à la CNSS/Kamina, la

méthode PPDIOO sera utilisée pour structurer le projet afin

d'assurer :

I Une planification rigoureuse (analyse

des besoins en messagerie sécurisée) ;

I La préparation adéquate

(mise en place de matériels et formation) ;

I La conception de l'architecture du

serveur de messagerie ;

I L'implémentation technique et

la configuration des serveurs ;

I L'exploitation et la surveillance de

la performance et de la sécurité ;

7

ü Et enfin l'optimisation continue du système en

production pour répondre à de nouveaux besoins ou corriger des

failles.

Cette méthode garantit un projet bien organisé,

avec un cycle d'amélioration continue adapté à

l'évolution des exigences.

Dans le monde moderne des réseaux informatiques, de

nombreuses pièces mobiles doivent être soigneusement

contrôlées afin d'en tirer le meilleur parti. L'une des

méthodes qui peut être utilisée pour fournir cela consiste

à suivre un cycle de vie du réseau ; ces cycles de vie

définissent une approche qui peut être suivie pour chaque

étape de la vie du réseau.

5.2. TECHNIQUES UTILISÉES

La technique peut être définie comme

étant un moyen ou l'outil mis à la disposition de méthodes

pour faciliter la recherche8.

Les techniques sont des moyens utilisés pour collecter

les données; ce sont les moyens au service des méthodes qui sont

définies comme démarche intellectuelle à la

vérité9.

Pour nous, les techniques sont les démarches qui nous

permettent de récolter les données sur terrain.

Pour ce qui est de notre travail, nous avons utilisé

la technique documentaire, d'interview et d'observation.

ü La technique documentaire

Est celle qui est orienté vers une fouille

systématique de tout ce qui est en rapport avec le domaine de la

recherche c'est-à-dire tout ce qui constitue la source écrite

d'un thème de recherche. Elle consiste en l'utilisation des documents

écrits ayant une liaison avec le sujet choisi.

Elle nous a servis à la collecte des informations

nécessaires pour la lecture des ouvrages, cours, revues, en rapport avec

notre sujet.

8 Idem.

9 MULUMBATI Ngasha, A, Manuel de sociologie

générale, Ed. Africa, Lubumbashi, 1982, p.80.

8

ü La technique d'interview

Cette technique est définie comme une technique de

recherche qui consiste à faire recours à des entretiens au cours

des quels le chercheur interroge des personnes qui lui fournissent des

informations relatives au sujet de sa recherche10.

La technique d'interview nous a aidés à

recueillir des renseignements nécessités en prenant contact avec

quelques agents de la CNSS/Kamina pour la finalisation de ce travail.

ü La technique d'observation

La technique d'observation permet d'expliquer un

phénomène à travers la description de comportements, de

situations et de faits11.

Cette technique nous donne la ligne de conduite pour

concentrer notre implémentation sur les phénomènes

à implanter.

6. OBJECTIF DU TRAVAIL

L'objectif de cette recherche est de concevoir et de mettre

en oeuvre un système de messagerie sécurisé avec Postfix

et Dovecot, adapté aux besoins spécifiques de la CNSS/Kamina. Ce

travail vise à renforcer la sécurité des communications

électroniques de l'institution, à protéger les

données sensibles et à garantir leur conformité avec les

normes et réglementations en vigueur. L'objectif final est de fournir

une solution fiable et performante, tout en assurant la confidentialité,

l'intégrité et l'authenticité des échanges

électroniques.

7. DÉLIMITATION DU SUJET

Pour garantir une étude ciblée et approfondie,

la délimitation du sujet est définie comme suit :

ü Dans l'espace :

10 GRAWITZ, M., Méthodes de sciences

sociales. 11e édition, Dalloz, Paris, 2001, p. 512.

11

www.scriptor.fr,

consulté le 19/02/2025 à 17h55.

9

Ce travail se concentre exclusivement sur la CNSS au niveau de

la Direction Provinciale dans la Province du Haut-Lomami dans la ville de

Kamina en RDC ;

I Dans le temps :

Il couvre la période allant de 2025 jusqu'à la

mise en place effective et l'utilisation du système de messagerie, et

jusqu'à ce que celui-ci devienne obsolète.

8. SUBDIVISION DU TRAVAIL

Hormis l'introduction et la conclusion générale,

ce mémoire est structuré en quatre chapitres,

détaillés ci-dessous :

I CHAPITRE 1 : GÉNÉRALITÉS SUR LA

MESSAGERIE ÉLECTRONIQUE

Ce chapitre aborde les bases théoriques de la

messagerie électronique, en expliquant les protocoles comme SMTP, IMAP

et POP3, ainsi que leurs rôles. Il traitera également des concepts

clés de sécurité, tels que le chiffrement des messages et

l'authentification, pour souligner l'importance de sécuriser les

communications électroniques

I CHAPITRE 2 : PRÉSENTATION DU CADRE DE

L'ÉTUDE ET ANALYSE DE L'EXISTANT

Ce chapitre analyse l'infrastructure actuelle de messagerie

à la CNSS/Kamina, identifiera ses lacunes et ses besoins

spécifiques. Il examinera les systèmes déjà en

place, leur performance, et les aspects nécessitant une

amélioration, tout en recueillant les exigences des utilisateurs.

I CHAPITRE 3 : ÉTUDE DU FUTUR

SYSTÈME

Ce chapitre présente la conception et l'architecture du

nouveau système de messagerie sécurisé. Il décrira

les choix technologiques, les configurations nécessaires, les pratiques

de sécurité à mettre en place, et les

bénéfices d'un environnement cloud privé pour la

CNSS/Kamina.

I CHAPITRE 4 : IMPLÉMENTATION DE LA

SOLUTION

10

Ce dernier chapitre détaille toutes les étapes

de mise en oeuvre, depuis la configuration de Postfix et Dovecot jusqu'aux

tests de performance et de sécurité. Des exemples concrets et des

captures d'écran illustreront les configurations. Une évaluation

finale permettra de mesurer les résultats obtenus et de proposer des

recommandations pour l'avenir.

11

PREMIERE PARTIE : APPROCHE THEORIQUE

12

CHAPITRE PREMIER : GÉNÉRALITÉS SUR

LA MESSAGERIE

ÉLECTRONIQUE

INTRODUCTION

Dans ce chapitre, nous allons explorer les concepts

fondamentaux liés à la mise en place d'un système de

messagerie sécurisé.

Nous examinerons les aspects techniques et organisationnels

nécessaires pour déployer une telle solution, en mettant l'accent

sur les outils spécifiques utilisés : Postfix et Dovecot dans un

environnement cloud privé.

SECTION I : DÉFINITION DES CONCEPTS

1. Mise en place

La mise en place est la réalisation,

l'exécution ou la mise en pratique d'un plan, d'une méthode ou

bien d'un concept, d'une idée, d'un modèle d'une

spécification, d'une norme ou d'une règle dans le but

précis. La mise en place est donc l'action qui doit suivre une

réflexion pour la concrétiser12.

Quant à nous La mise en place, nous la

définissons comme l'ensemble des opérations qui permettent de

définir un projet et de le réaliser, de l'analyse du besoin

à l'installation et la mise en service du système ou du

produit.

2. Système

Un système est un ensemble de composants

interconnectés qui interagissent pour réaliser un objectif

commun. Ici, nous faisons référence à un système

informatique intégrant Postfix et Dovecot, destiné à

fournir un service de messagerie fiable et sécurisé.

12

Https://watis.techtarget.com/implémentation/

consulté le 27/02/2025 à 18h30.

13

3. Messagerie électronique

Est un service géré par ordinateur, fournissant

aux utilisateurs habilités les fonctions de saisie, de distribution et

de consultation différée de messages écrits, graphiques ou

sonores qui transitent par un réseau de communication.13

Quant à nous, la messagerie électronique est un

système permettant l'envoi et la réception de messages

numériques via Internet. Elle repose sur des serveurs de messagerie qui

acheminent les courriels entre expéditeurs et destinataires, offrant une

communication rapide et efficace.

4. Sécurisé

Sécurisé signifie protéger contre les

menaces telles que les interceptions non autorisées, les accès

frauduleux ou les attaques informatiques. Dans ce travail, nous visons une

messagerie avec un haut niveau de sécurité pour garantir la

confidentialité et l'intégrité des données.

5. Postfix

Postfix est un agent de transfert de courrier (MTA) open

source. Il est utilisé pour acheminer et distribuer les courriels de

manière rapide et sécurisée, tout en intégrant des

fonctionnalités de filtrage et d'authentification avancées.

6. Dovecot

Dovecot est un serveur de messagerie open source

spécialement conçu pour la réception et le stockage

sécurisé des e-mails. Il prend en charge les protocoles IMAP et

POP3, offrant ainsi une gestion efficace des boîtes aux lettres.

7. Environnement

Un environnement informatique désigne l'ensemble des

infrastructures physiques et logicielles utilisées pour supporter une

solution. Ici, l'environnement inclut un cloud privé configuré

pour héberger le système de messagerie.

13

https://www.larousse.fr/dictionnaires/francais/messagerie/50769,

consulté le 04/06/2025 à 11h13

14

8. Cloud privé

Est un modèle informatique qui offre un environnement

propriétaire dédié à une seule entité

commerciale. Il fournit des ressources informatiques virtualisées via

des composants physiques stockés sur place ou dans le centre de

données d'un fournisseur.14

Selon nous, Le cloud privé est une

infrastructure de cloud computing exclusivement réservée à

une organisation. Contrairement au cloud public, il garantit un contrôle

total sur les ressources, la sécurité et la gestion des

données, tout en offrant les avantages de la virtualisation et de

l'évolutivité.

SECTION II : GENERALITES SUR LA MESSAGERIE

Comme nous avons défini ci-haut la messagerie

électronique est un ensemble des dispositifs informatiques (machines et

logiciels) qui permettent la création d'un message sur un ordinateur et

son expédition, l'acheminement du message vu son ou ses destinataires,

la réception et la lecture du message.

1. FONCTIONNEMENT DE LA MESSAGERIE

La messagerie électronique est devenue un outil de

communication indispensable pour les professionnels comme pour les

particuliers, elle a un fonctionnement bien particulier15.

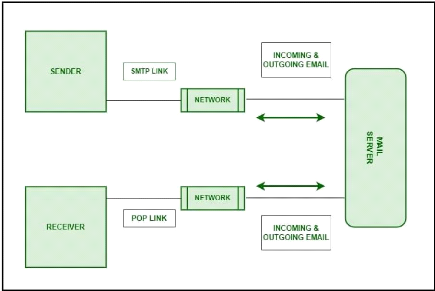

Figure 1 : Schéma du fonctionnement de la

messagerie

14

https://www.oracle.com/fr/cloud/definition-cloud-prive/

consulté le 04/06/2025 à 11h18

15 www.magic.fr/ comment fonctionne une messagerie

électronique/ consulté le 15/03/2025 à 13h00.

L'utilisateur B, ouvre son logiciel de messagerie

électronique (découvrir la très performante messagerie

Exchange Online). Il va envoyer une requête IMAP (Internet

15

Entre autres nous expliquerons le fonctionnement en quatre (4)

grandes parties

qui sont :

V' Envoi du mail et vérification

Un utilisateur A, rédige un email qu'il souhaite

adresser à un utilisateur B. Lorsqu'il termine la rédaction, il

clique sur le bouton d'envoi. Avec le protocole SMTP (Simple Mail Transfer

Protocol), le courriel va être soumis au MSA (Mail Submission Agent) dont

la mission est de vérifier l'identité de l'émetteur du

message mais aussi de s'assurer qu'il a bien l'autorisation d'envoyer ce type

de mails.

Dès lors qu'une réponse favorable lui est

donnée (saisi exacte du couple identifiant-mot de passe par exemple), il

libère le message. Le MSA est ainsi un acteur majeur dans la lutte

contre le spam.

V' Transfert du mail

Après le MSA, c'est le MTA (Mail Transfer Agent) qui va

intervenir. Chargé de conduire le message du serveur de messagerie de

l'utilisateur A, au serveur de messagerie de l'utilisateur B, il va d'abord se

renseigner sur ce second. Pour cela, il va effectuer une requête DNS

(Domain Name System) qui doit lui permettre de connaître l'adresse IP

(Internet Protocol) du serveur destinateur. Ce dernier va, s'il est

équipé d'une solution anti-spam, chercher à s'assurer que

le serveur émetteur n'est pas déjà identifié comme

un spammeur. Si c'est le cas, il va bloquer le transfert du mail. Si, en

revanche, il est reconnu comme fiable, le transfert va s'effectuer ;

V' Réception du mail

Le serveur de messagerie de l'utilisateur B, va stocker le

message adressé par l'utilisateur A, et le MDA (Mail Delivery Agent) va

le présenter au logiciel de messagerie électronique qui, selon la

configuration retenue, pourra effectuer de nouveaux contrôles. Le mail

sera placé dans la boîte de réception ou bien dans le

dossier correspondant aux critères que vous avez définis ;

V' Lecture du mail

16 www.thpanorama.com/ blog/ tecnologia/

inconvénient de la messagerie/ consulté le 15/03/2025

à 13h08.

16

Message Accès Protocol) ou POP (Post Office Protocol)

et il sera possible de consulter le mail adressé par l'utilisateur A.

1.1. Avantage de la messagerie

électronique

La messagerie électronique à comme avantages.

Elle est plus rapide que la télécopie (fax) :

cette rapidité est dite, la télécopie était le

moyen d'envoyer des documents d'un endroit à un autre par voie

électronique en utilisant des lignes téléphoniques sa

posait une lenteur. Mais avec l'e-mail ou courrier électronique est une

méthode qui permet à l'utilisateur de saisir du texte sur son

écran et de le transmettre instantanément par réseau

(internet) à toute personne du monde entier ;

y' Le faible coût : la communication de

la messagerie électronique est moins chère ; y'

Serveurs disponibles en tout temps, indépendamment du

décalage horaire ;

y' La transmission simultanée d'un

message à plusieurs personnes : il a possible d'envoyer un message

à plusieurs personnes et tous reçoivent instantanément

;

y' A partir d'une page web (exemple :

Hotmail, Yahoo, Gmail, etc.), il est possible de lire ses messages sur

n'importe quel ordinateur, n'importe où dans le monde, sans devoir

modifier la configuration du logiciel de courriel installé sur

l'ordinateur ;

y' Archivage des messages

expédiés et reçus : messages conservés dans une

boîte d'envoie ou boîte de réception ;

y' Expédition automatique d'un message

d'erreur si le courrier ne se rend pas : c'est-à-dire si un message

à envoyer est interrompu ou n'a pas pu être envoyé il y

aura un message d'erreur qui doit être envoyé à

l'utilisateur automatique.

1.2. Inconvénient de la messagerie

électronique Elle a comme

inconvénients16 :

- Son utilisation nécessite un appareil

électronique ;

- Il est possible d'envoyer du courrier en se faisant passer

pour un autre.

17

1.3. Adresse de courriel

Une adresse électronique, adresse courriel ou adresse

e-mail est une chaine de caractères permettant d'acheminer du courrier

électronique dans une boîte aux lettres17.

Les caractères autorisés pour l'écriture

des adresses se limitent aux caractères alphabétiques non

accentués, aux chiffres et à 3 autres signes : le point (.), le

signe moins (-) et le caractère souligné (_)

Une adresse de courriel se présente toujours de la

manière suivante : NomUtilisateur@NomDeDomaine

C'est subdivisé en trois parties qui sont les suivantes

:

V La première partie qui est le Nom de

l'utilisateur : Identifie l'utilisateur inscrit auprès d'un

serveur de messagerie ;

Exemple d'adresse :

denis@cnss.org

Denis = il peut s'agir d'un nom, servant les

directives données par l'administrateur.

V La deuxième partie qui est le signe @ «

arobase » ou « a commercial » qui se lit « at »

: Est un terme anglais qui signifie « chez », il sert de

séparateur entre le code d'identification de l'utilisateur et celui du

domaine ;

V Le second qui est le Nom De Domaine :

Désigne le serveur de messagerie où l'utilisateur ira

relever son courrier.

Reprenons toujours le premier exemple qui est

ilunga@cnss.org

Cnss= est le nom du domaine, qui identifie le

serveur de messagerie. Cd : identification du pays où

est implanté le domaine (exemple : RDC)

1.4. Protocoles de messagerie

Le serveur de messagerie utilise trois protocoles principaux

entre autres :

V Protocole SMTP (Simple Mail Transfer Protocol) ; V Protocole

POP3 (Post Office Protocol) ;

17 www.http:\\.m.wikipedia.org/wiki

consulté le 23/03/2025 à 15h38.

18

ü Protocole IMAP (Internet Message Accès

Protocol).

Il en existe encore un autre protocole qui est le MAPI

(Messaging Application Programming Interface) mais qui n'est

employé que dans le cadre de l'utilisation de Microsoft Exchange.

1.5. Protocole SMTP (simple Mail Transfer

Protocol)

Le SMTP est un protocole de la messagerie permettant

d'échanger des messages entre un expéditeur et un ou plusieurs

destinataires pourvu que leurs adresses soient connues18.

Figure 2 : Protocole SMTP

Il s'agit d'un protocole simple qui utilise le protocole de

contrôle de transmissions TCP (Transmission Control Protocol) pour le

transfert des données.

Comme fonctionnement, il s'agit d'un protocole fonctionnant en

mode connecté, encapsulé dans une trame TCP/IP (Transmission

Control Protocol/Internet Protocol). Le courrier est remis directement au

serveur de courrier du destinataire. Le protocole SMTP fonction grâce

à des commandes textuelles envoyées au serveur SMTP (par

défaut sur le port 25).

18 Ir. David KADIATA, cours de réseaux

informatique II, G3 INFO, UNIKAM, 2020-2021, inédit.

19

Comme avantage, il permet une gestion simplifiée de la

messagerie en cas de mobilité de l'utilisateur (gestion des dossiers et

messages sur le serveur). Il est plus facile de changer de client de messagerie

(aucun message à transférer etc.).

Comme inconvénient principal du protocole SMTP est

qu'il n'est pas sécurisé, il peut être facilement

piraté. Il existe ce qu'on appelle des « faux e-mail » qui

sont des messages envoyés en utilisant n'importe quelle adresse (par

exemple,

moneka@cnss.org) à

n'importe quel destinataire.

1.6. Le protocole POP3 (Post Office Protocol)

Est un protocole utilisé pour récupérer

les courriels depuis un serveur de messagerie vers un appareil local.

Figure 3 : Le protocole POP3

Fonctionnement du protocole POP3

1. Connexion au serveur : Le client de

messagerie se connecte au serveur POP3 et s'authentifie avec un nom

d'utilisateur et un mot de passe ;

2. Téléchargement des e-mails

: Les courriels sont transférés sur l'appareil local et,

par défaut, supprimés du serveur (sauf si configuré

autrement) ;

3. Stockage local : Une fois

téléchargés, les e-mails sont accessibles uniquement

depuis l'appareil où ils ont été reçus ;

4. Utilisation des ports : POP3 fonctionne

généralement sur le port 110 pour une connexion

standard et 995 pour une connexion sécurisée via

SSL/TLS ;

20

5. Gestion limitée : Contrairement

à IMAP, POP3 ne permet pas de gérer les e-mails directement sur

le serveur (pas de tri, de dossiers ou de synchronisation multi-appareils).

1.7. Le protocole IMAP (Internet Message Accès

Protocol).

Est un protocole qui permet d'accéder à ses

courriels directement sur un serveur de messagerie

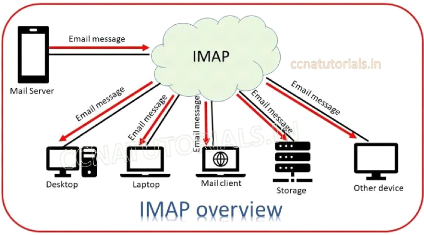

Figure 4 : Le protocole IMAP

Fonctionnement du protocole IMAP

1. Connexion au serveur : Lorsqu'un utilisateur

ouvre son client de messagerie, celui-ci se connecte au serveur IMAP et affiche

uniquement les en-têtes des courriels reçus ;

2. Consultation des messages : Lorsqu'un e-mail

est sélectionné, le client télécharge son contenu

depuis le serveur, permettant ainsi une lecture sans stocker le message

localement ;

3. Gestion des dossiers : IMAP permet de

créer, organiser et gérer des dossiers directement sur le

serveur, facilitant le tri et l'archivage des courriels ;

4. Synchronisation multi-appareils : Comme les

e-mails restent sur le serveur, toute modification (lecture, suppression,

déplacement) est immédiatement reflétée sur tous

les appareils connectés ;

21

5. Mode hors ligne : Certains clients de

messagerie offrent un mode hors ligne, permettant d'accéder

temporairement aux e-mails sans connexion internet

2. LE CLIENT DE MESSAGERIE

Un client de messagerie, logiciel de messagerie, est un

logiciel qui sert à lire et envoyer des courriers électroniques.

Ce sont en général des clients lourds mais il existe aussi des

applications web (messagerie web ou web-mail) qui offrent les mêmes

fonctionnalités.

La caractéristique essentielle de tous ces logiciels

est de permettre à un utilisateur d'accéder à sa ou ses

boîtes de courriers électroniques. Les clients de messagerie les

plus connus sont :

V' Microsoft Outlook ;

V' Mozilla ;

V' Thunderbird ; V' Evolution (GNOME) ; V' Mail (Apple) ; V'

Lotus Notes (IBM) ; V' Opéra Mail ; V' Fox-mail.

Un client de messagerie permet d'avoir accès aux

e-mails sans connexion internet. Il est plus confortable quand on doit

gérer plusieurs adresses Email avec beaucoup de dossiers et sous

dossiers (arbre IMAP) qu'on manipule régulièrement.

22

SECTION III : POSTFIX ET DOVECOT

1. POSTFIX

Est un serveur de messagerie électronique et un

logiciel libre développé par Wietse Venema et plusieurs

contributeurs. Il se charge de la livraison de courriers électroniques

(courriel) et a été conçu comme une alternative plus

rapide, plus facile à administrer et plus sécurisé que

l'historique de Sendmail19.

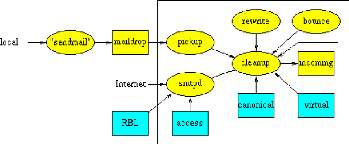

Figure 5: architecture du serveur Postfix

Il est le serveur de courriel par défaut dans plusieurs

systèmes de type Unix, comme Mac Os X, Net-BSD, diverses distributions

GNU/Linux, etc.

ü Rôle de Postfix

Le Postfix est un TMA (Transfer Mail Agent) et gère la

livraison des messages entre les serveurs localement au sein d'un

système. Il gère encore les responsabilités du MTA et de

la distribution locale.

Lorsque le Postfix est un MTA, il reçoit et distribue

des messages électroniques sur le réseau via le protocole SMTP

(Simple Mail Transfer Protocol).

Pour mieux comprendre le rôle de Postfix on peut

utiliser une analogie, à savoir que Postfix agit comme un routeur.

Rappelons qu'un routeur est chargé de router (déterminer le

chemin) un paquet IP (Internet Protocol) source, l'interface sur laquelle le

19

www.wikipedia.org/wiki/qu'est-ce

qu'un service Postfix/ consulté le 23/03/2025 à 16h40.

23

paquet a été reçu et d'une table de routage

qui met en correspondance des adresses IP avec des interfaces réseaux

(de sortie) vers une destination.

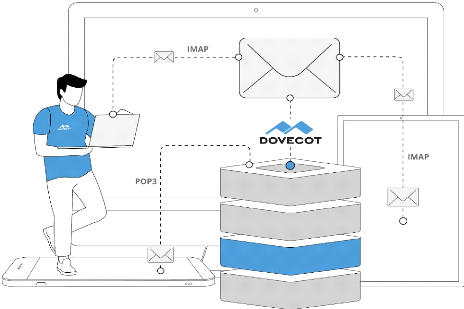

2. DOVECOT

Un service Dovecot est un serveur de messagerie

électronique open source conçu principalement pour gérer

la réception, le stockage et l'accès aux courriers

électroniques. Il pe

rmet aux utilisateurs de consulter leurs messages via des

protocoles comme IMAP (Internet Message Access Protocol) et POP3 (Post Office

Protocol). Dovecot est réputé pour sa sécurité, sa

performance et sa compatibilité avec des systèmes GNU/Linux ainsi

que d'autres infrastructures de type Unix.

Figure 6: architecture du serveur Dovecot

2.1. Rôle de Dovecot

Dovecot est un serveur de messagerie électronique open

source conçue pour la réception, le stockage et la gestion des

courriels. Son rôle principal est :

24

I Faciliter l'accès aux

courriels pour les utilisateurs via les protocoles IMAP

(Internet Message Access Protocol) et POP3 (Post Office

Protocol) ;

I Gérer efficacement les

boîtes aux lettres des utilisateurs, en assurant leur

sécurité et leur organisation ;

I Offrir un mécanisme

d'authentification sécurisé pour contrôler l'accès

aux comptes utilisateurs ;

I Assurer une haute performance

tout en minimisant la charge sur le système grâce à une

architecture optimisée. Dovecot agit comme un gestionnaire des courriels

déjà livrés, permettant à chaque utilisateur

d'accéder à ses messages avec fluidité et

sécurité.

25

CONCLUSION PARTIELLE

En résumé, ce chapitre a permis

d'établir les bases théoriques et conceptuelles

nécessaires pour comprendre le fonctionnement, les

vulnérabilités, ainsi que les mesures de sécurité

liées à la messagerie électronique. Nous avons

défini les principaux concepts et notions connexes en lien avec la mise

en place d'un système de messagerie sécurisé.

Nous avons également examiné les

vulnérabilités courantes auxquelles ces systèmes sont

exposés et proposé des solutions adaptées pour renforcer

la sécurité, en tenant compte des spécificités d'un

environnement cloud privé. Ces connaissances fondamentales constituent

le socle sur lequel reposera la conception et l'implémentation d'un

système sécurisé utilisant Postfix et Dovecot, dans le

cadre de ce travail.

Dans le chapitre suivant, nous présenterons le cadre

d'étude, ainsi qu'une analyse de l'existant.

26

CHAPITRE DEUXIEME : PRÉSENTATION DU CADRE

DE

L'ÉTUDE ET ANALYSE DE L'EXISTANT

INTRODUCTION

Dans ce chapitre, il nous est important de préciser

les caractéristiques de concepts de base et des mots techniques

liées au domaine d'étude utilisé dans ce travail, faire

une description du réseau existant en le critiquant afin de propose une

amélioration, ainsi que faire la conception de la nouvelle

architecture.

SECTION I : PRESENTATION DE LA CNSS

1. APPERÇU HISTORIQUE

La Caisse Nationale de Sécurité Sociale (CNSS)

est l'institution publique qui prend en charge la protection sociale des

travailleurs en République Démocratique du Congo. Sa

genèse remonte à l'époque coloniale, lorsque

différentes caisses géraient séparément les

pensions, les allocations familiales et les indemnités liées aux

accidents de travail. En 1961, ces structures ont été

fusionnées pour créer l'Institut National de

Sécurité Sociale (INSS), doté d'une mission

centralisée : assurer la sécurité sociale à travers

des prestations de retraite, d'invalidité, d'allocations familiales et

de couverture des risques professionnels.

Pendant plusieurs décennies, l'INSS a

fonctionné sous cette forme, avec une organisation fortement

centralisée à Kinshasa. Ce modèle n'était plus

adapté aux besoins d'un pays aussi vaste, et avec le temps, la

nécessité de réformer le système s'est

imposée. C'est dans ce contexte que le gouvernement a adopté en

2016 une nouvelle loi sur le régime général de

sécurité sociale. Cette réforme a conduit en 2018 à

la transformation de l'INSS en CNSS. L'institution a été

dotée d'un nouveau cadre juridique, d'une autonomie de gestion plus

affirmée, et d'une organisation modernisée.

Depuis cette refonte, la CNSS a entrepris une politique de

décentralisation progressive afin de rapprocher ses services de la

population. Des antennes et directions ont été ouvertes dans

plusieurs provinces du pays. Parmi elles figure l'antenne de Kamina,

située dans la province du Haut-Lomami. Cette antenne a

été créée pour permettre aux travailleurs et

employeurs de la région d'accéder plus facilement aux services de

sécurité

L'Afrique en générale s'est dotée d'un

système de sécurité sociale plus d'un demi-siècle

après les pays industrialisés d'Europe. C'est en fait

après 1950 que les

27

sociale : immatriculation, paiements de cotisations,

traitement des dossiers de pension et de prestations familiales, etc. Elle joue

un rôle essentiel dans l'amélioration de la couverture sociale des

populations éloignées des grands centres urbains.

2. SITUATIONGEOGRAPHIQUE

La CNSS/DP Kamina est située dans la province du

Haut-Lomami, dans la ville de Kamina. Elle est située sur l'avenue

Kasa-Vubu au quartier centre urbain au numéro.

Elle est limitée :

ü Au nord par le bureau de l'ordre National des

Médecins vétérinaires ;

ü Au sud par l'avenue De la Révolution ;

ü À l'est par L'avenue Lumumba ;

ü Et à l'ouest par l'Avenue Malunga.

3. LA SECURITE SOCIALE DANS LE MONDE

C'est en 1800 que le chancelier Otton VON BISMARK convoqua les

experts de son pays qui est l'Allemagne afin de se pencher sur la question de

la sécurité sociale. Ces assises sortiront la solution selon

laquelle l'employeur et le travailleur devraient cotiser pour le compte du

travailleur.

À cet effet, nous retenons l'année 1800 comme

l'année de la création de la sécurité sociale dans

le monde entier et ayant pour père le chancelier VON BISMARK.

L'histoire continue aux États-Unis où la

sécurité sociale paraît en 1945, au lendemain de la

deuxième guerre mondiale. Elle sera ensuite utilisée dans bon

nombre de constitutions avant d'être consacrée solennellement dans

la déclaration universelle de droit de l'homme adoptée par

l'assemblée générale de l'ONU le 10 Décembre

1948.

5. LA SECURITE SOCIALE EN AFRIQUE

28

principaux régimes ont vus le jour en Afrique à

l'exception des risques professionnels pour certains pays.

Toutes les institutions de la sécurité sociales

étaient calquées sur le modèle européen, Ce n'est

qu'à quelques exceptions près que les régimes de

sécurité sociales en Afrique sont différents de ceux de

l'Europe et ne s'appliquent qu'aux salariés des secteurs

structurés qui ne couvrent qu'une très faible proportion de la

population active. Notre pays, la RDC n'a pas échappé à

cette règle.

6. LA SECURITE SOCIALE EN RDC

La sécurité sociale en RDC n'est pas le fait du

hasard, mais une conséquence de la colonisation. Celle-ci amène

avec elle un fait d'industrialisation au modèle Européen

aboutissant au monde du travail. Le monde étant déjà

là, les colonisateurs n'ont fait que transférer le système

déjà existant de l'Europe vers l'Afrique. Après

l'indépendance de notre pays, beaucoup de redressements furent

apportés par rapport au système de sécurité sociale

des colonisateurs. Comme conséquence, l'institut national de

sécurité sociale « INSS » en sigle fut

créé par le décret-loi du 29 juin 1961. Aux termes de ce

décret-loi, l'INSS était un établissement public

doté de la personnalité juridique et de l'autonomie

financière placée sous la garantie de l'État et sa tutelle

administrative et technique était assumée par ministère du

travail et de la prévoyance sociale.

A la période coloniale, la sécurité

sociale regroupait trois caisses qui géraient différentes

branches couvertes par cette dernière à savoir :

y' La caisse de pension des travailleurs (CPT) du Congo belge et

du Rwanda qui était créée en 1956 ;

y' Les fonds coloniaux des invalides qui furent

créés en 1948 ;

y' La caisse générale pour la compensation des

allocations familiales créée en 1957.

En effet ces trois caisses travaillaient

séparément et chacune avait son système de gestion, de

finance et de l'administration. C'est en 1961 que ces trois caisses ont

été fusionnées en une seule. Cette dernière est

devenue ce que nous avions appelé Institut National de

Sécurité Sociale « INSS » en sigle, crée par

décret-loi du 29 juin 1961 et signalons avec véhémence que

cette Institution a pris le nom de la Caisse Nationale de

Sécurité Sociale par loi N°016/009 du 15 juillet 2016.

29

7. OBJET SOCIAL

L'objet social de la Caisse Nationale de

Sécurité Sociale (CNSS) en République Démocratique

du Congo est centré sur la gestion du régime

général de sécurité sociale, tel que défini

par la loi du 15 juillet 2016. Sa vocation est d'assurer la protection sociale

des travailleurs, en couvrant les principaux risques liés à la

vie professionnelle et familiale. La CNSS intervient ainsi dans des domaines

comme les accidents de travail, les maladies professionnelles, la

maternité, la vieillesse, l'invalidité et les prestations aux

survivants.

En matière de risques professionnels, la CNSS garantit

aux assurés victimes d'un accident ou d'une maladie d'origine

professionnelle une prise en charge adaptée, sous forme

d'indemnités, de soins ou d'aides spécialisées. Ce volet

vise à sécuriser les conditions de travail et à soutenir

les travailleurs en cas d'aléas liés à leur environnement

professionnel.

La branche des prestations familiales est également

essentielle. Elle englobe les allocations prénatales, de

maternité et les allocations familiales versées aux

assurés pour alléger les charges liées à la

parentalité. Ces aides sont conçues pour soutenir

financièrement les familles durant les périodes de naissance et

d'éducation des enfants.

Quant à la pension, elle représente une

garantie de revenu pour les assurés ayant atteint l'âge

légal de départ à la retraite, ou pour ceux qui, suite

à une invalidité, ne peuvent plus exercer une activité

professionnelle. Elle s'étend aussi aux survivants en cas de

décès du travailleur affilié, leur assurant un soutien

financier partiel.

Outre ces missions principales, la CNSS a également la

responsabilité d'immatriculer les employeurs et les travailleurs, de

recouvrer les cotisations sociales, et de veiller à l'application des

textes légaux en matière de sécurité sociale. Elle

peut également promouvoir des actions sociales et sanitaires en lien

avec ses attributions.

8. MISSION DE LA CNSS/RDC

Sa mission consiste à recouvrer les cotisations

sociales en vue de payer les prestations sociales aux

bénéficiaires couverts par les trois branches ci-dessous :

ü Branches des pensions : où nous y trouvons des

prestations de veilleuse, d'invalidité et des survivants ;

30

V' Branche de risques professionnels : ici nous y

trouvons les prestations en cas d'accident travail et des maladies

professionnelles ;

V' Branche des allocations familiales : ici nous y

avons les prestations des allocations familiales.

9. GESTION ADMINISTRATIVE DE LA CNSS/RDC

L'organisation administrative de la CNSS est

structurée de la manière suivante : Conseil d'administration, la

direction générale, les directions urbaines, les directions

provinciales, les bureaux de district et les antennes.

V' Conseil d'administration

Le conseil d'administration est un l'établissement

public de la CNSS composé d'une manière tripartite et paritaire

par les partenaires sociaux. Les membres du conseil d'administration sont

nommés par l'ordonnance du Président de la République pour

un mandat de trois ans. Le Président du conseil d'administration est

élu par les membres du conseil pour une durée d'un an, la

présidence est tournante.

V' La direction

générale

La direction générale est l'organe de gestion

de la CNSS, elle est chapotée par un directeur général

(DG) et assisté par un directeur adjoint. Ces derniers sont

nommés par ordonnance du président de la République.

V' La direction provinciale

Elle est dirigée par un directeur provincial et deux

sous-directeurs dont l'un chargé de l'Administration et finances et

l'autre chargé de la technique.

V' Les Directions urbaines

Elles sont des sous-directions provinciales qui sont

situées dans des villes qui sont vastes telle la ville Province de

Kinshasa.

V' Le bureau du district

Le bureau du district est dirigé par un chef de

division appelé aussi le responsable. Ce dernier est composé de 4

services.

31

ü L'Antenne

Elle est chapotée aussi par un chef de division qui

veille scrupuleusement à son bon fonctionnement

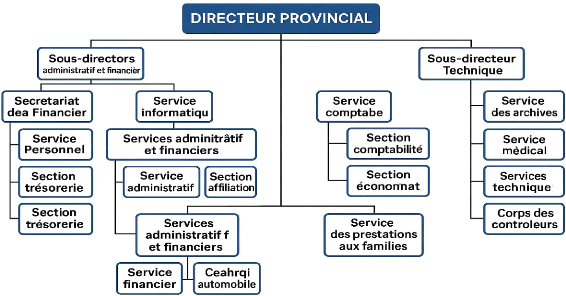

10. STRUCTURE ORGANISATIONNELLE ET FONCTIONNELLE DE LA

CNSS/DP-KAMINA

Figure 7: Organigramme

Source : Jr Elie SEKEMBE, secrétariat CNSS/Kamina, le

03/03/2025

11. STRUCTURE FONCTIONNELLE DE LA CNSS/DP

KAMINA

1) Le Directeur Provincial : il est le

représentant du directeur général au niveau de la

direction provinciale. Il coordonne et ordonnance toutes les activités

ainsi que toutes les opérations de cette dernière. Il est

directement géré par la direction générale.

2) Le Sous-directeur administratif et financier

: il gère tout qui est administration et finances de la

direction provinciale.

3) Le Sous-directeur Technique : il chapote

tout ce qui est technique parce que la

CNSS est une institution à caractère technique.

À l'absence du directeur c'est lui qui assume d'office

l'intérim.

4) Le Secrétariat de la direction provinciale

: d'une part, il exécute scrupuleusement les ordres du

directeur provincial et d'autre part, il accuse la réception et

l'enregistrement de tout courrier venant de l'extérieur. Il est aussi

chargé de la rédaction et l'envoi des courriers à

l'interne et de l'interne vers l'extérieur de la direction. Il comporte

quatre sections.

5) Service administratif : Il comporte en son

sein deux sections : y' La section personnelle : elle

gère tous les agents de la direction ;

y' La section paie : elle gère

l'établissement des états de paie et la suivie de paiements des

agents.

6) Service financier : il gère les

finances de cette institution, il comprend deux sections :

y' Section trésorerie : elle

s'occupe de tout ce qui est recette ou réalisation de la direction, mais

elle ne s'occupe pas de la comptabilité en profondeur

;

y' Section budget : elle se charge

de la budgétisation de toutes les activités qui requièrent

de l'argent.

7) Service comptable : il se charge de la

comptabilité. Il comporte trois sections :

y' Section comptabilité :

elle comptabilise en profondeur les dépenses et recettes

réalisées au cours d'une période donnée tout en

établissant les bilans bien détaillés pour chaque compte

;

y' Section économat : elle

gère les achats de matériels et fournitures de la direction ;

y' Section charroi automobile : elle

fait le contrôle et suivi des véhicules et motos propres à

la direction pas ceux agents.

8) Service informatique : il s'occupe de

tout ce qui est saisie, impression, scannage, envoi et réception des

courriers électroniques. Il s'occupe aussi de la gestion des

matériels, logiciels ainsi que du réseau informatique.

9) Service des archivages : il s'occupe de

la conservation des tous les dossiers physiques et électroniques de la

direction ;

10) Service médical : il

établit le bon médical, il fait le suivi et évacuation des

malades.

11) Service des employeurs et salariés

: c'est un service qui s'occupe de l'affiliation des employeurs et

immatriculation des travailleurs c'est-à-dire que ce service s'occupe de

tous les mouvements des employeurs et des travailleurs en vue d'accroitre la

production des ressources financières. Il comprend deux sections

citées dans l'organigramme.

12) Service technique : Il est dirigé

par un chef de service qui chapote toutes les sections citées dans

l'organigramme. Ce service s'occupe des retraités de la CNSS et traite

les dossiers de nouveaux demandeurs de pensions de retraite ou de pension de

veuve.

13) Service des prestations aux familles :

Il est dirigé aussi par un chef de service qui chapote toutes

les sections citées au niveau de l'organigramme. Ce service s'occupe des

payer tous les avantages sociaux dont les familles des employeurs

affiliés et des travailleurs immatriculés sont

bénéficiaires.

14) Corps des contrôleurs : Il est

dirigé par un coordonnateur qui s'occupe du contrôle et

recouvrement sur terrain des cotisations dont les employeurs doivent payer pour

leurs comptes et ceux de leurs travailleurs. Ce service est la porte

d'entrée de fond pour couvrir les différentes branches que

recouvre cette société.

SECTION II : ANALYSE DE L'EXISTANT

Dans cette section, il est nécessaire de faire

l'inventaire des équipements et des logiciels utilisés dans ce

système informatique, faire une critique sur le réseau existant

ainsi que proposé une solution pour l'amélioration du

réseau.

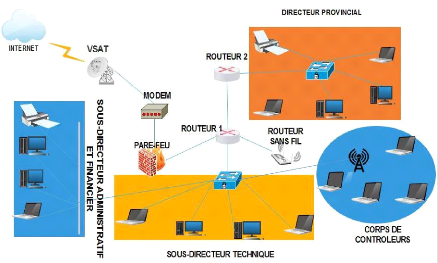

1. PRESENTATION DU RESEAU

Le réseau de la CNSS/Kamina est strucuré en

plusieurs segments interconnectés, chacun dédié à

un service administratif spécifique. Il repose sur une architecture

sécurisée incluant routeurs, pare-feu et liaison VSAT pour

l'accès à internet.

1.1. IDENTIFICATION DES EQUIPEMENTS ET LOGICIELS

1.1.1.

IDENTIFICATION DES EQUIPEMENTS

ü Les Ressources

Matérielles

Le service informatique de la CNSS/Kamina possède les

équipements

suivants :

N°

|

ÉQUIPEMENTS

|

NOMBRE

|

CARACTÉRISTIQUES

|

1

|

Antennes Vsat

|

1

|

Un réflecteur de 1 m de diamètre orienté

au nord-ouest à direction du satellite positionné à

180°

|

2

|

Modem

|

1

|

C'est un modem satellitaire

|

3

|

Routeur

|

3

|

2 routeurs : Marque TP-Link, Ils contiennent, 4 Ports Ethernet

(RJ45) à chaque routeur,

1 ports WAN et 1 routeur sans fil marque WAVLINK AX3000 Mesh

|

4

|

Ordinateurs laptop

|

7

|

Ordinateur portable (Laptop)

Marque : HP, HDD : 500Gb, RAM : 4Gb, CPU : 2.68GHz.

|

5

|

Ordinateurs desktop

|

5

|

5 Moniteurs dont 2 Moniteurs HP et 3 moniteurs Dell et

2 Unités centrales dont 2 (nouveau modèle) et 1

Dell HDD : 500Gb, RAM : 4Gb, CPU : 2.68GHz.

|

6

|

Imprimantes

|

3

|

1 Marque Canon série IR20163 et 2 marques HP série

2320

|

7

|

Switchs

|

4

|

Marque D-Link 24 ports

|

|

|

|

|

Marque Air-Link, Wifi 802.11, débit Radio

jusqu'à

|

8

|

Point d'accès sans fil (Air-Link)

|

1

|

300Mbps, MIMO 2T2R, PoE 802.3af, Ethernet, 2,4 et 5 GHz,

ProfNet, IP comme alimentation +9VDC à +

|

|

|

|

48VDC

|

|

Tableau 1 : identification des équipements

V' Supports de transmissions

Le support de transmission en réseau

sert à transporter les données d'un

point à un autre au sein d'un réseau

informatique. C'est un élément essentiel de

l'infrastructure réseau, car sans lui, aucune communication entre les

équipements (ordinateurs, serveurs, routeurs, etc.) ne serait

possible.

N°

|

NOM

|

TYPE

|

DESCRIPTION

|

1

|

Câble

|

COAXIAL

|

Permet de faire la transmission des données ainsi que

la transmission du signale dans le réseau.

|

2

|

Câble

|

UTP

|

Permet de faire la transmission des données dans le

réseau.

|

|

Tableau 2 : supports de transmissions

1.1.2. IDENTIFICATION DES LOGICIELS

Du point de de vue logiciels nous avons, les logiciels de base

et logiciels d'applications.

V' LOGICIELS DE BASE

N°

|

NOMS

|

FAMILLE

|

VERSION

|

OBSERVATION

|

1

|

WINDOWS 10

|

MS-windows

|

PROFETIONNEL

|

UTILISABLE

|

|

Tableau 3 : logiciels de base

ü LOGICIELS D'APPLICATIONS

|

N°

|

NOMS

|

TYPE

D'APPLICATION

|

VERSION

|

OBSERVATION

|

|

1

|

MICROSOFT OFFICE

|

Tableur, Ms Word, PowerPoint, Access

|

2013

|

UTLISABLE

|

|

2

|

Navigateur (Google Chrome, Mozilla Firefox, Microsoft Edge)

|

Navigateurs

|

|

UTLISABLE

|

|

3

|

Foxit reader

|

Est un logiciel de lecture de fichiers

PDF

|

|

UTLISABLE

|

Tableau 4 : logiciels d'applications

1.1. 3. ARCHITECTURE DU RESEAU EXISTANTE

Figure 8: Architecture du réseau existante

Source : Jr Elie SEKEMBE, CNSS/Kamina, le 03/03/2025 à

11h20'

1.1.3. PLAN D'ADRESSAGE EXISTANT

Le plan d'adressage est une organisation

méthodique des adresses IP au sein d'un réseau informatique. Il

permet d'attribuer de manière structurée et cohérente les

adresses aux différents équipements (ordinateurs, serveurs,

imprimantes, routeurs, etc.) afin de faciliter leur identification, la

communication entre eux, ainsi que la gestion globale du réseau. Un bon

plan d'adressage prend en compte la taille du réseau, la segmentation en

sous-réseaux (subnetting), et les besoins spécifiques en

matière de sécurité, de routage et d'évolution.

Ne pas faire de subneting entraîne

principalement un gaspillage important d'adresses IP, surtout

en IPv4 où les adresses disponibles sont limitées. Lorsqu'on

attribue un réseau entier (par exemple une classe C avec 254 adresses

utilisables) à un groupe de seulement quelques machines, toutes les

autres adresses non utilisées sont perdues et ne

peuvent pas être attribuées ailleurs.

|

ADRESSE RESEAU

|

PREMIERE ADRESSE

|

DERNIERE ADRESSE

|

BROADCAST

|

MASQUE RESEAU

|

|

192.168.10.0/24

|

192.168.10.1

|

192.168.10.254

|

192.168.10.255

|

255.255.255.0

|

Tableau 5 : Plan d'adressage existant

SECTION III : CRITIQUE DE L'EXISTANT

L'évaluation du réseau actuel de la CNSS/Kamina

met en évidence une infrastructure informatique de base, mais

dépourvue d'un système de messagerie interne. Cette carence

freine la communication entre les agents, complique la coordination des

services et nuit à la productivité globale. La présente

section identifie les points forts pouvant faciliter l'implémentation

d'une solution, les faiblesses qui la rendent nécessaire, et propose une

réponse technique adaptée.

1. POINTS FORTS

L'environnement technique présente plusieurs atouts

pour l'intégration d'un système de messagerie :

V' Interconnexion des postes : Les machines

sont reliées en réseau local, permettant la centralisation des

services ;

V' Partage des ressources : L'infrastructure

permet la mutualisation des équipements et des services ;

V' Connexion internet haut débit :

Favorise l'échange rapide de courriels et l'accès distant aux

boîtes de réception.

Ces éléments constituent une base favorable

pour le déploiement d'un serveur de messagerie interne.

2. Points faibles

Malgré ces atouts, le réseau souffre de faiblesses

critiques en matière de communication :

V' Absence de serveur de messagerie interne :

Aucun outil officiel n'est disponible pour les échanges professionnels

;

V' Utilisation de messageries personnelles :

Les agents recourent à des services externes non maîtrisés,

compromettant la confidentialité et la traçabilité ;

V' Manque de coordination : Les

échanges sont fragmentés, non structurés, et souvent

informels ;

V' Aucune centralisation ni archivage : Les

courriels ne sont ni conservés ni organisés de manière

professionnelle ;

V' Faible autonomie numérique :

L'institution dépend de solutions tierces et ne contrôle pas ses

flux de communication.

Ces limites entravent la fluidité des échanges,

ralentissent les processus administratifs et exposent l'institution à

des risques organisationnels.

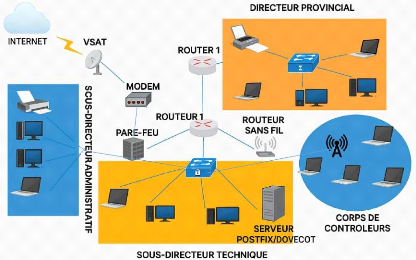

3. PROPOSITION DE LA SOLUTION

Face à l'absence d'un système de messagerie

interne structuré, il est proposé de mettre en place une solution

basée sur Postfix et Dovecot,

déployée dans un environnement cloud privé

entièrement maîtrisé par la CNSS/Kamina. Postfix

assurera la gestion des courriels en émission et en réception via

le protocole SMTP, tandis que Dovecot permettra un accès

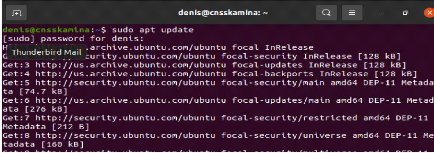

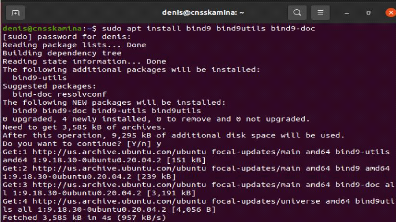

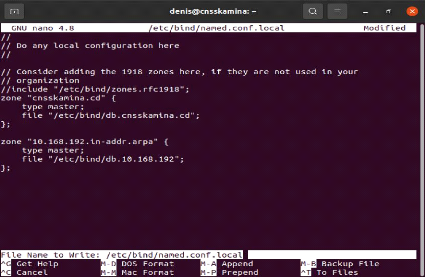

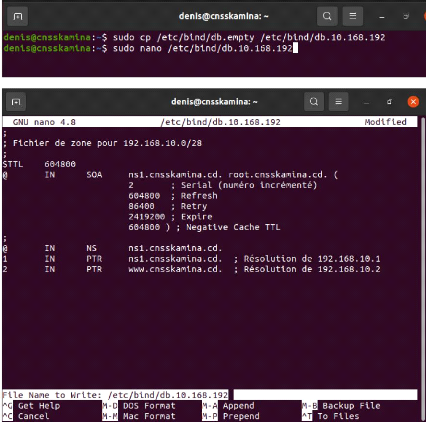

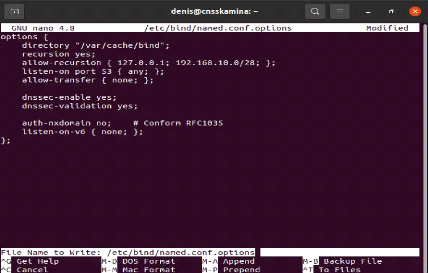

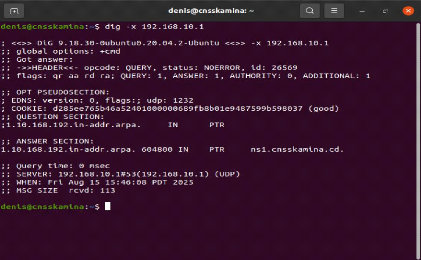

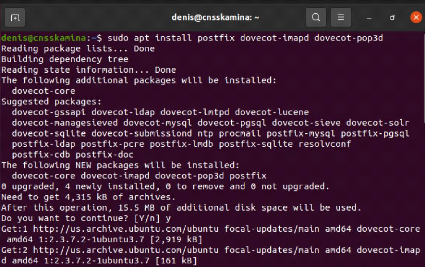

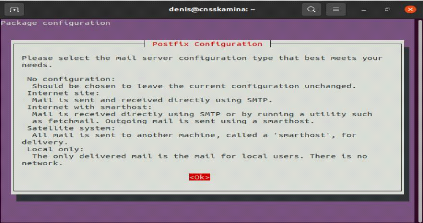

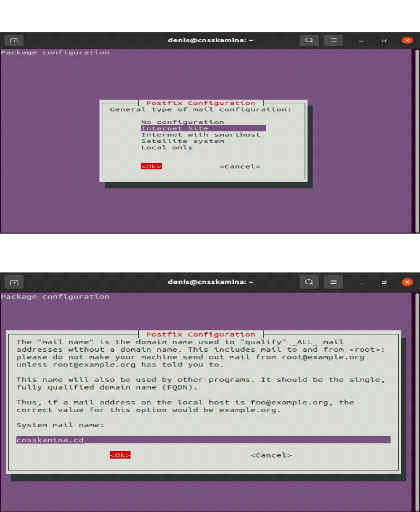

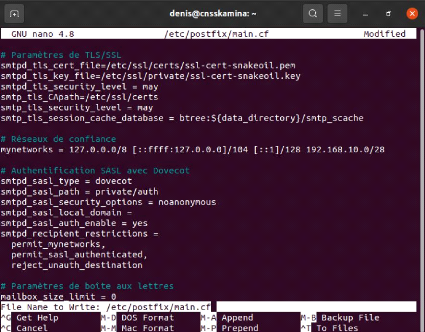

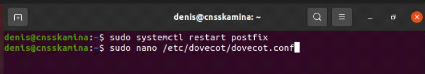

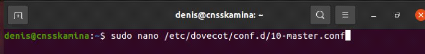

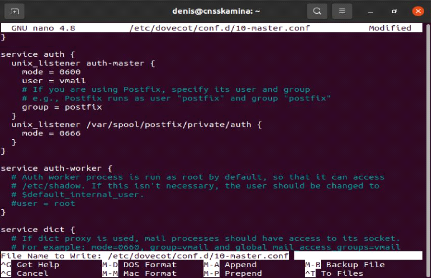

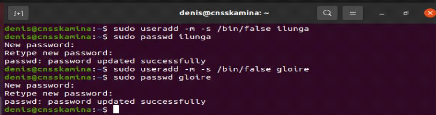

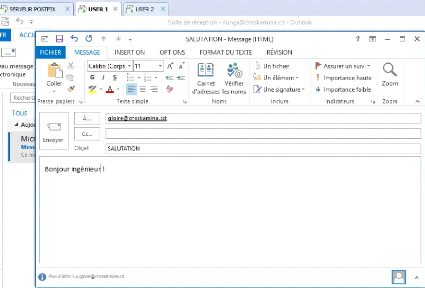

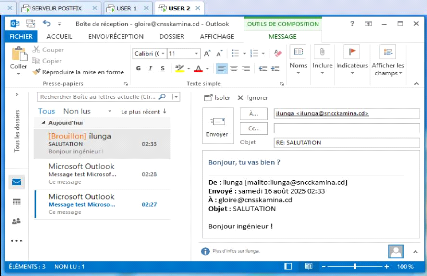

sécurisé aux boîtes de réception à travers