|

EPIGRAPHE

« Nos vies sont faites de tout un réseau

de voies inextricables, parmi lesquelles un instinct fragile nous guide,

équilibre toujours précaire entre le coeur et la raison.

»

Georges Dor

Dédicace

À mes parents, véritables fondations de mon

éducation et de ma ténacité : votre confiance m'a

donné l'élan nécessaire pour rêver grand et

persévérer. À mes frères et soeurs, compagnons de

vie et de coeur : votre présence constante m'a offert la force

d'avancer, même dans les moments d'incertitude. À mes enseignants

et encadreurs, passionnés de savoir et bâtisseurs de rigueur

intellectuelle : vous avez éveillé en moi l'amour de la

recherche, le respect du savoir et la quête de vérité.

À mes amis fidèles, qui ont su m'écouter, me challenger et

m'épauler sans jamais faillir : votre bienveillance a été

mon refuge dans les tempêtes de la rédaction. Enfin, à

toutes celles et ceux qui, de près ou de loin, ont marqué ce

parcours : que cette oeuvre vous rende hommage, car derrière chaque page

se cache un éclat de votre influence.

MONGA SANA Aristide

REMERCIEMENTS

À Dieu Tout-Puissant, source de vie et de sagesse, pour

ses grâces renouvelées chaque jour. Je lui rends grâce pour

la force, la santé et l'intelligence reçues tout au long de ce

travail, ainsi que pour son amour infini qui m'a accompagné durant tout

mon parcours académique.

Mes sincères remerciements vont aux autorités

académiques et à l'ensemble du corps professoral de

l'Université de Kamina (UNIKAM), pour leur encadrement, leurs conseils

éclairés et leur soutien tout au long de ma formation.

Je tiens à exprimer ma profonde gratitude au Professeur

Daily KALOMBO, directeur de ce travail, pour sa disponibilité, son

écoute attentive et son accompagnement constant. Son inspiration et ses

conseils ont été essentiels à la réalisation de ce

mémoire.

Un merci tout particulier à l'Ingénieur Gloire

KALOBA, qui, malgré ses nombreuses responsabilités, a

accepté d'assurer mon encadrement. Sa générosité et

son engagement ont été précieux.

À mes parents, MABILA KALANDA

Jean-Polydore et Jeanne KABULO, pour leur amour,

leurs encouragements et leur soutien indéfectible tout au long de mon

parcours universitaire.

Je remercie également les enseignants : CT. Gabin NDAY,

VDR David KADIATA, Ingénieur Gloire KALOBA et Ingénieur

Cédric KALENGA, pour la qualité de leur enseignement et leur

contribution à ma formation.

À mes frères et soeurs : Cédric MONGA,

freddy MONGA, Julien ILUNGA, Yvette KITEPO, Jeanine BANZA, Abbé Ruphin

BANZA, Odon BANZA et Tshileka wa BANZA je vous suis infiniment reconnaissant

pour votre affection, votre soutien et votre présence constante. Vos

encouragements et vos gestes quotidiens ont été une source de

réconfort et de motivation dans les moments de doute. Votre foi en moi

m'a porté jusqu'à l'aboutissement de ce travail. Ce parcours,

bien que personnel, a été nourri par votre amour fraternel et

votre générosité. À travers ces lignes, je vous

rends hommage pour avoir été mes piliers silencieux, mes

confidents et mes alliés dans cette aventure intellectuelle.

Enfin, à mes amis et connaissances : KALENGA Eraste,

ILUNGA MONEKA Denis, KIME LENGE Franck, Geremie MBUYU, IDRISS UMBA MAKONGA, EL

LOMBA, Merveille KITETE, Jeannette SUMAILI, Jocelyne KASONGO, KAZADI WA NDAY

Janis et ainsi qu'à tous ceux dont les noms ne figurent pas ici mais qui

ont contribué de près ou de loin à ce travail -- cousins,

cousines, oncles, tantes, camarades de promotion -- je vous adresse toute ma

gratitude.

LISTE DES FIGURES

Figure 1: authentifivcation mutuelle

3

Figure 2: . Ssh (secure shell)

16

Figure 3: telnet protocole

17

Figure 4: RDP remote desktop protocole

17

Figure 5vnc server et connexion sur internet par le

client

18

Figure 6: réseau de transit (internet)

18

Figure 7: application prise en charge par le X11

forwarding

21

Figure 8: fonctionnement d'un serveur

22

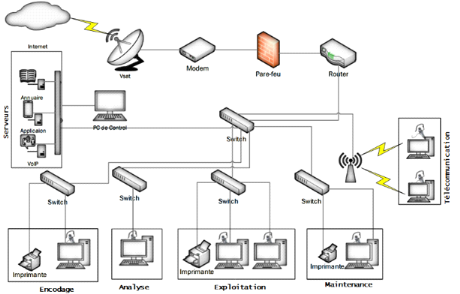

Figure 9: Architecture du réseau

existante

30

Figure 10: diagramme de gantt projet

41

Figure 11: nouveau plan d'adressage

43

Figure 12: architecture proposer de la

SNCC/KAMINA

46

Figure 13 representation de

UBUNTU

50

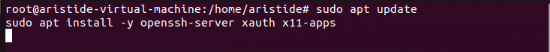

Figure 14; installation de paquets et de la mise en

jour de differentes paquets

50

Figure 15: installation et telchargement de

paquets

51

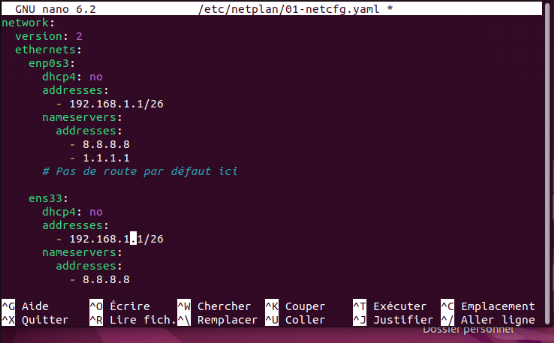

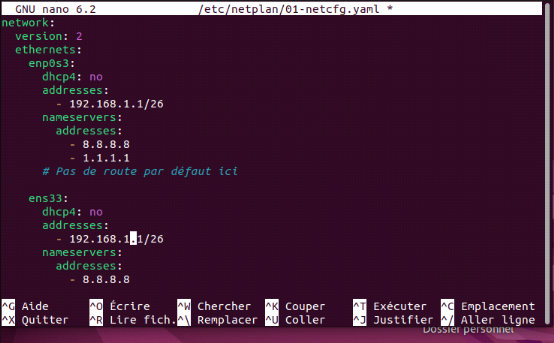

Figure 16: chemin de fichier

/etc/netplan/01-netcfg.yaml

52

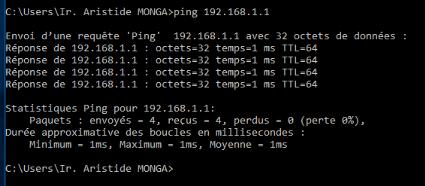

Figure 17: ping entre client et un serveur pour

assuere si la connexion passe en toutes confinace

53

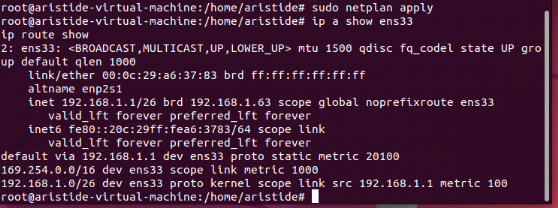

Figure 18: terminal linux avec configuration

netplan

53

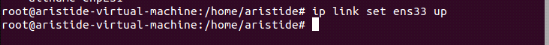

Figure 19: activation de l'intarface graphiques

53

Figure 20: interface nnetplan pour

laconfiguration yaml

54

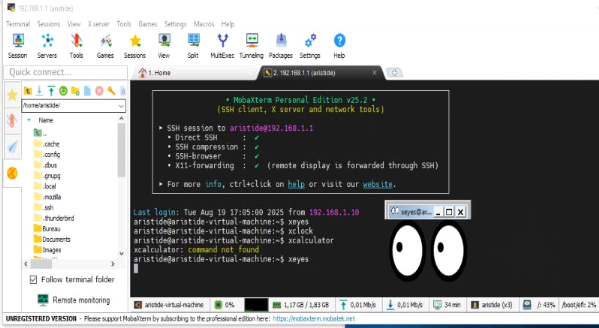

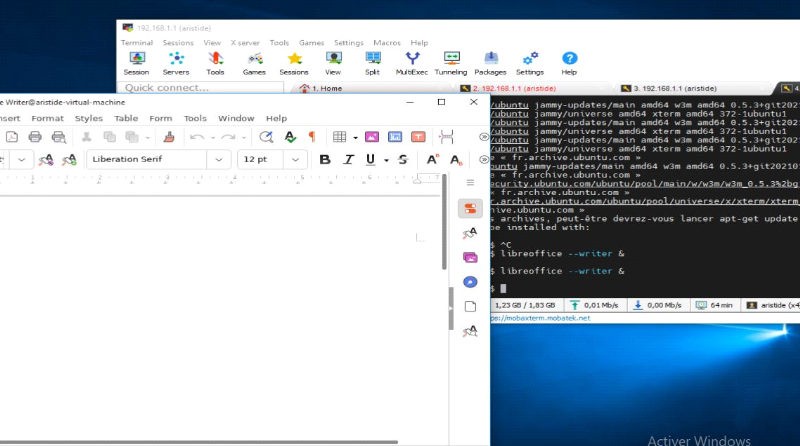

Figure 21: execution de deuc commande via SSH et

X11

54

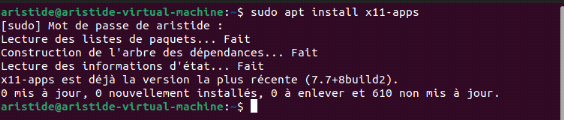

Figure 22: installation du paquet X11-apps

sur une machine ubuntu via terminal

54

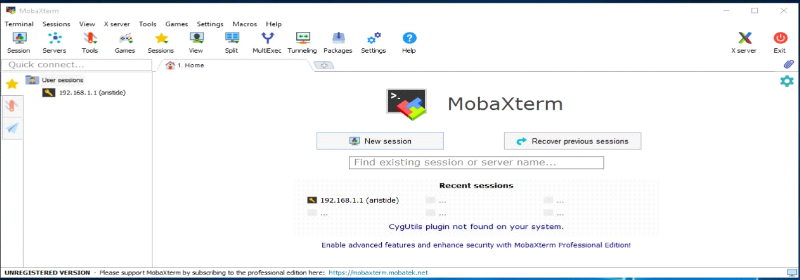

Figure 23: interface MobaXterm

55

Figure 24: teste avec MobaXterme avec une avec

xeyes

55

Figure 25: connection et teste avec

mobaXterme via calculatrice

56

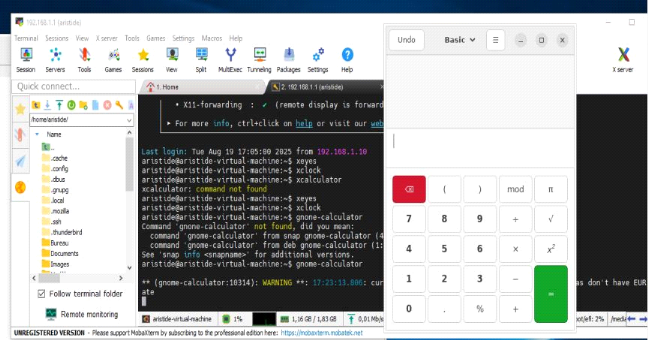

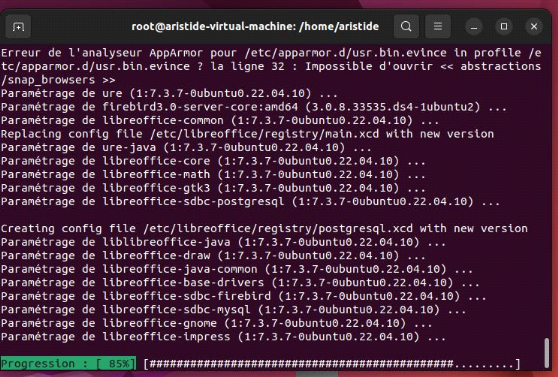

Figure 26: installation de libre office une

application graphique

56

Figure 27: interface libreoffice lancer avec

test

57

LISTE DE TABLEAU

Tableau 1: Ressources Matérielles

3

Tableau 2: support de transmission

39

Tableau 3: logiciels de base

39

Tableau 4: logiciels d'application

39

Tableau 5: plan d'adressage existant

40

Tableau 6: spécifications techniques

42

Tableau 7:planification du projet

47

Tableau

8: cahier de charge techniques

47

Tableau 9: plan de nommage adapte au projet

x11forwarding

50

Tableau 10: équipement

d'interconnexion

52

Tableau 11:équipement terminaux

52

Tableau 12: choix du support de transmission

52

LISTES DES ABREVIATIONS

ü SSH : Secure Shell

ü VPN : Virtual Private Network

ü DMVPN : Dynamic Multipoint Virtual

Private Network

ü MFA : Multi-Factor Authentication

ü TLS : Transport Layer Security

ü IP : Internet Protocol

ü NAT : Network Address Translation

ü DNS : Domain Name System

ü MAC : Media Access Control

ü X11 : X Window System version 11

ü X11Fwd : X11 Forwarding

ü GUI : Graphical User Interface

ü VNC : Virtual Network Computing

ü RDP : Remote Desktop Protocol

ü SCP : Secure Copy Protocol

ü SFTP : SSH File Transfer Protocol

ü CLI : Command Line Interface

ü IDE : Integrated Development

Environment

ü MobaXterm : Client SSH avec serveur X

intégré pour Windows

ü Xming : Serveur X pour Windows

ü XQuartz : Serveur X pour macOS

ü OpenSSH : Suite d'outils SSH open

source

ü PPDIOO : Prepare, Plan, Design,

Implement, Operate, Optimize

INTRODUCTION GENERALE

1. PRESENTATION DU SUJET

Il est de notoriété publique que dans un monde

où la connectivité et l'accès à distance sont

devenus des piliers de l'efficacité opérationnelle, les

entreprises sont constamment à la recherche de solutions robustes pour

garantir la sécurité de leurs infrastructures informatiques. La

Société Nationale des Chemins de fer du Congo (SNCC), en tant

qu'acteur majeur dans le secteur des transports, n'échappe pas à

cette réalité.

La sécurisation des connexions graphiques à

distance est un enjeu stratégique pour les entreprises modernes. Dans le

cas de la société nationale des chemins de fer du Congo SNCC,

l'optimisation des accès aux applications graphiques réponse sur

l'intégration des solutions robustes basées sur linux et le

protocole SSH.

L'approche de x11 forwarding permet non seulement une

transmission sécurise des données graphiques mais aussi une

réduction des risques liés aux cyberbanques en limitant

l'exposition des systèmes internes. Cette solution est

particulièrement adaptée aux infrastructures nécessitant

un accès distribué sans promettre la performance.

En mettant en place une gestion centralisée des

connexions et en adoptant les politiques des sécurités

avancées, la SNCC doit améliorer considérablement la

protection de son environnement informatique. L'utilisation de tunnels SSH

encryptée garantit que seules les connexions authentifiées

peuvent accéder aux ressources graphiques, renforçant ainsi la

confidentialité et l'intégrité des échanges. Cette

stratégie s'inscrive dans une démarche proactive de

sécurisation des systèmes critiques et d'amélioration des

processus opérationnels, garantissant une infrastructure fiable et

performante face aux défis numérique actuels.

Notons que la gestion et l'exploitation de ses applications

graphiques, souvent cruciales pour ses opérations quotidiennes,

nécessitent un accès flexible pour les utilisateurs tout en

imposant des mesures de sécurité strictes afin de protéger

les données sensibles et prévenir les accès non

autorisés.

C'est dans ce contexte que s'inscrit notre étude,

axée sur « la mise en place d'une solution

d'accès sécurisé à des applications graphiques

à distance sous Linux avec X11 Forwarding via SSH. »

Cette approche vise à concilier la facilité d'utilisation pour

les collaborateurs de la SNCC avec les exigences de sécurité

inhérentes à un environnement d'entreprise moderne.

1. CHOIX ET INTERET DU SUJET

1.1. CHOIX DU SUJET

Choisir un sujet, fait penser aux faiblesses que l'on a

constatées au sein d'une entreprise ou structure donnée en fin

d'y proposer des solutions.1(*)

Le choix de ce sujet est motivé par la

nécessité croissante d'accès sécurisé aux

ressources informatiques dans un environnement professionnel. Avec

l'augmentation du télétravail et des infrastructures cloud, la

capacité à exécuter des applications graphiques à

distance devient essentielle.

1.2. INTERET DU SUJET

L'intérêt est un sentiment de curiosité ou

de bienveillance à l'égard de quelques choses.2(*)

Conformément aux normes scientifiques, notre travail se

justifie par trois aspects principaux :

ü Du point de vue personnel

Ce travail nous a permis de renforcer les connaissances

acquises au cours de notre parcours académique et d'obtenir un

diplôme en sciences informatiques, spécialisé dans le

département des réseaux.

ü Du point de vue scientifique

Ce travail va apporter sa part dans la science en

générale et sera à la portée de tout futur

chercheur et scientifique qui voudront investir dans le même champ que

nous. Et aussi il sera exposé au grand public à la

bibliothèque de l'UNIKAM.

ü Du point de vue social :

La mise en oeuvre d'une solution d'accès

sécurisé à la SNCC, grâce au chiffrement SSH des

connexions X11, garantira un accès fiable et sécurisé aux

applications critiques. Cela permettra d'améliorer la

productivité des employés en facilitant le travail à

distance tout en permettant de travailler depuis n'importe quel endroit tout en

ayant accès aux outils nécessaires sans avoir y être

physiquement et en réduisant les risques de cyberattaques, contribuant

ainsi à la continuité des opérations.

2. ETAT DE LA QUESTION

Parler de l'Etat de la question,

cela nous renvoi à vérifier les résultats des recherches

antérieures, ainsi que toutes les documentations sur les théories

qui pourront se rapporter au thème en étude.3(*)

L'état de la question s'engage dans une démarche

a deux dimensions consistant d'une part à prendre connaissance des

travaux qui ont été réalisés sur le terme

spécifique qui fait l'objet de la recherche et d'autre part, à se

forcer de mettre la main sur les ouvrages des synthèses qui jouent les

ponts sur les grandes questions retenues de la recherche »4(*).

Nous ne prétendons pas de dire que nous sommes le

premier à traiter sur ce formidable sujet d'une manière ou d'une

autre, vu qu'avec la progression des sciences qui évolue à une

vitesse comparable à celle de la lumière.

NABIL WA MUJING, Université Du Cepromad de Kolwezi G3

(2010-2011) « Etude d'implémentation d'une infrastructure VPN SSL

avec authentification free radius »

Dans sa problématique, pose son problème sous

forme de questions suivantes :

ü En quoi consisterait l'implémentation d'un VPN

SSL avec authentification Free radius au sein de l'entreprise GECOTRANS ?

ü Comment parviendrons-nous à implémenter

une telle solution ?

L'auteur à travers ses questions se préoccupe de

savoir la quintessence de l'implémentation d'un VPN SSL à

authentification par free Radius et la praticabilité constitue l'un des

éléments de différence entre nous. La manière d'y

parvenir avec lui, l'implémentation de sa solution a été

faite sous la plate-forme Gnu/linux tout en configurant les différents

fichiers du serveur Free radius en appliquant les trois normes dont celles

d'authentification, d'autorisation et de comptabilité des accès,

à la différence de notre travail, nous aurons à

implémenter le VPN basé sur les protocoles DMVPN et notre

implémentation se fera sur l'émulateur GNS3.

KIKUDJI LUSANGA Patrick, Université Methodiste au

Katanga /Mulungwishi, G3 (2017-2018) « La Mise au point d'un VPN pour

interconnecter les réseaux locaux de l'université

méthodiste au Katanga et l'université protestante de Lubumbashi

»

Quant à cet auteur, Il a soulevé la

problématique suivante :

ü Dans quel intérêt mesurable faudra-t-il

mettre au point un réseau VPN permettant l'interconnexion de deux

institutions universitaires ?

ü Comment assurer l'échange fiable des

données entre ces deux institutions ?

Signalons que la démarcation entre nos

prédécesseurs est qu'ils sont penchés beaucoup trop sur le

VPN, celui-ci offrant un accès réseau plus large et soient des

infrastructures plus complexes, notre sujet se concentre sur une

méthode d'accès plus ciblée et légère pour

les applications graphiques, exploitant la robustesse de SSH. Les similitudes

résident dans l'objectif partagé de sécurité et

d'accès à distance.

3.

PROBLEMATIQUE ET HYPOTHESES

3.1. PROBLÉMATIQUE

Selon Mpala Mbabula, dans son livre « Pour vous

chercheur », la problématique est un phénomène

de questionnement élaboré à partir de questions

posées par un sujet et en tant que programme du traitement du sujet, la

problématique fixe des grandes lignes du développement de la

dissertation5(*).

A la SNCC/Kamina plusieurs serveur linux sont héberges

dans une salle machine sécurisée et ne disposent pas d'interfaces

graphique locale. Les techniques auxadministrateurs doivent règlement

accéder à certaines applications à l'interface graphique

(comme des éditeurs de texte, des utilitaires de diagnostic

réseau, ou des outils de configuration graphique installées sur

ce serveur.

Cependant, deux problèmes majeurs se posent :

ü L'accès physique aux serveurs est limité

pour des raisons de sécurité interventions nécessitant des

interfaces graphiques.

ü Le réseau interne n'offre pas de solution

sécurisée et centralisée permettant d'accéder

à distance à ces interfaces graphiques.

Cela entraine une perte de temps, une dépendance

à des solutions non sécurisées, est de difficulté

dans la gestion quotidienne du système.

Ainsi donc la problématique peut être

reformulée comme suit :

ü Comment pouvons-nous mettre en place une solution

d'accès distant à des applications graphiques au sein de la

société nationale des chemins de fer du Congo SNCC/Kamina.

ü Quelle sera l'importance de cette solution au sein de

la société nationale de chemin de fer du Congo SNCC en

sigle ?

3.2. HYPOTHÈSES

Nous disons que l'hypothèse est une gamme de

réponses provisoire donnée aux questions de la

problématique6(*).

Selon le dictionnaire grand robert Français, paris,

2015, elle est une proposition relative à l'explication des

phénomènes naturels, admise provisoirement avant d'être

soumise au contrôle de l'expérience.7(*)

En guise d'hypothèses à des questions nous

disons que :

ü Pour mettre en place une solution d'accès

distant aux applications graphiques à la SNCC/Kamina à l'aide du

X11 Forwarding, il faut d'abord disposer d'un serveur Linux sur lequel sont

installées les applications à utiliser. Ce serveur doit

être configuré pour permettre les connexions à distance

avec affichage graphique. Du côté des utilisateurs, les postes

clients doivent être équipés d'un programme qui permet

d'afficher les fenêtres graphiques provenant du serveur. Une fois tout en

place, l'utilisateur peut se connecter au serveur à distance et utiliser

les applications comme s'il était devant l'ordinateur local. Cette

méthode est particulièrement utile pour les administrateurs ou

les techniciens qui souhaitent accéder à des outils graphiques

sans être physiquement présents. Il est également important

de sécuriser cette connexion afin de protéger les données

de l'entreprise.

ü La mise en place d'une

solution d'accès distant aux applications graphiques à la

SNCC/Kamina présente plusieurs avantages importants tant sur le plan

technique qu'organisationnel. Elle permet tout d'abord aux techniciens,

ingénieurs ou administrateurs de gagner du temps en accédant aux

outils informatiques depuis n'importe quel poste autorisé, sans avoir

à se déplacer physiquement vers les serveurs. Cela facilite la

maintenance à distance, surtout en cas d'urgence ou de panne. Ensuite,

cette solution permet de centraliser les applications sur un seul serveur, ce

qui simplifie leur gestion, leur mise à jour et leur

sécurisation. Elle est aussi utile pour optimiser les ressources, car

les postes utilisateurs n'ont plus besoin d'installer localement les logiciels

lourds. Enfin, dans un contexte comme celui de la SNCC, où la logistique

et la coordination sont essentielles, un accès distant fiable contribue

à améliorer la réactivité, la productivité

et la continuité des services, même en cas de mobilité ou

d'indisponibilité temporaire du personnel sur site.

4. METHODE ET TECHNIQUES

4.1. MÉTHODE

ROGER PINTO et MADELEINE GRAWITZ, dans leur précis

intitulé méthodes des sciences sociales, enseignant entre que la

méthode est l'ensemble des opérations intellectuelles par

lesquelles une discipline recherche à étudier les

vérités qu'elle poursuit, démontre et

vérifie.8(*)

Dans le cas pratique nous allons

utiliser la méthode PPDIOO qui définit un cycle continu des

phases dans la vie d'un réseau informatique en ce qui concerne la

préparation, la planification, la conception, la mise en oeuvre et le

fonctionnement.

La méthode PPDIOO est un cadre de travail

utilisé dans la gestion des réseaux, particulièrement dans

la conception et la mise en oeuvre des solutions de réseau. Elle se

compose de six étapes clés :

1. Planification (Plan) : Cette phase

implique l'analyse des besoins et des exigences des utilisateurs. Elle comprend

l'identification des ressources nécessaires, l'évaluation des

risques et la définition des objectifs du projet.

2. Conception (Prepare) : Dans cette

étape, l'architecture du réseau est élaborée. Cela

inclut la création de schémas, la sélection des

équipements et des technologies, ainsi que la planification

détaillée de la mise en oeuvre.

3. Déploiement (Deploy) : Ici,

les solutions sont mises en oeuvre sur le terrain. Cela peut inclure

l'installation des équipements, la configuration des systèmes et

la mise en place des services.

4. Exploitation (Operate) : Cette phase

concerne la gestion quotidienne du réseau. Elle inclut la surveillance

des performances, la gestion des incidents et l'assurance que le réseau

fonctionne conformément aux attentes.

5. Optimisation (Optimize) :

L'optimisation vise à améliorer les performances du

réseau. Cela peut impliquer des mises à jour, des ajustements de

configuration et l'ajout de nouvelles fonctionnalités basées sur

les besoins évolutifs.

6. Documentation (Document) : Enfin, la

documentation est essentielle pour assurer la continuité. Cela comprend

la création de rapports, la mise à jour des plans et

l'enregistrement des configurations pour référence future.

Cette méthode permet une approche structurée et

efficace pour concevoir, déployer et gérer des réseaux,

garantissant ainsi une meilleure qualité de service et une

réponse rapide aux besoins des utilisateurs.

4.2. TECHNIQUES UTILISEES

La technique est entendue comme l'ensemble des moyens que le

chercheur adopte en vue de saisir l'objet de son travail et aboutir à

une méthode capable d'expliquer ses projets.9(*)

Pour la réalisation de ce travail, nous avons fait

recours aux techniques suivantes :

ü Technique documentaire

Cette technique nous a permis de consulter la

littérature scientifique existante, en vue d'en tirer l'un ou l'autre

aspect concernant notre travail ainsi que la consultation sur l'internet.

ü Technique d'interview

Elle consiste à interroger en vue d'avoir des points

de vue avec les différents employés du service qui nous a

intéressé pour acquérir l'information dont nous avons

besoin. Cette technique nous a permis d'obtenir les renseignements sur

l'étude de l'ancien système, par un jeu des questions

réponses.

ü Technique d'observation

Elle consiste à faire une analyse personnelle

après avoir observé et palpé le fonctionnement du

système d'information ; grâce à cette dernière,

nous sommes descendus personnellement sur terrain pour assimiler ce que font

les travailleurs afin de comprendre et tirer les conséquences.

5. OBJECTIF DE L'ÉTUDE

Un objectif de recherche est défini comme une

déclaration claire et concise des buts et objectifs spécifiques

d'une étude de recherche.10(*)

L'objectif est un énoncé d'intention

décrivant un résultat attendu à la suite d'une

action.11(*)

L'objectif est de concevoir, implémenter et valider une

solution d'accès sécurisé à distance aux

applications graphiques sur système Unix, en s'appuyant sur le protocole

X11 forwarding via SSH à la SNCC/Kamina. Cette solution vise à

garantir la confidentialité, l'intégrité et la

disponibilité des interfaces graphiques dans un environnement

réseau potentiellement hostile, tout en optimisant la performance et la

facilité d'utilisation pour les administrateurs et les utilisateurs

finaux a la SNCC/Kamina

L'objectif principal de cette étude est de concevoir et

de valider une solution d'accès sécurisé aux applications

graphiques à distance sous Linux avec X11 Forwarding via SSH pour la

SNCC/Kamina.

6. DÉLIMITATION DU TRAVAIL

Dans le cadre de ce travail, nous ne prétendons pas

aborder tous les aspects liés à sa réalisation parce qu'il

faut le limiter sur le plan spatio-temporel.

6.1. Dans le temps,

Par rapport au temps, nos investigations couvrent une

période allant du mois de Janvier 2024 au mois de Novembre 2025.

6.2. Dans l'espace :

Notre étude est concentrée en République

Démocratique du Congo, plus précisément dans la Province

du Haut-Lomami, Ville de Kamina à la Région Centre de la SNCC

située à Kamina.

7. SUBDIVISION DU TRAVAIL

Sous réserve de l'introduction générale

et la conclusion générale, notre mémoire se subdivise en

deux parties comportant quatre chapitres :

PREMIÈRE PARTIE : APPROCHE

THÉORIQUE

ü Chapitre premier : GENERALITE SUR

L'ACCES A DISTANCE EN RESEAU ET SUR LE X11 FORWARDING, Dans ce

chapitre, il sera d'abord question de définir un certain nombre de

concepts clés en lien avec notre sujet. Ensuite, nous

présenterons les principes fondamentaux de l'accès à

distance en réseau, en détaillant les différents

mécanismes permettant sa mise en oeuvre. Une attention

particulière sera portée au mécanisme du X11 Forwarding,

couramment utilisé pour l'affichage graphique à distance dans les

environnements Unix/Linux.

ü Chapitre deuxième :

PRÉSENTATION DU CADRE D'ÉTUDE ET ANALYSE DE L'EXISTANT :

dans ce chapitre nous allons présenter notre cadre

d'étude ainsi que son organisation. Nous allons encore faire sur

l'analyse de l'existant.

DEUXIÈME PARTIE : L'APPROCHE

PRATIQUE :

ü Chapitre Troisième :

ETUDE SUR LE FUTUR SYSTEME, dans ce chapitre il sera

question de présenter la solution de manière logique, en

commençant par la conception logique pour finir avec la conception

physique de notre solution.

ü Quatrième

chapitre : IMPLEMENTATION DE LA SOLUTION RETENUE,

dans ce chapitre nous allons mettre en place et configurer notre solution

retenue pour pallier aux problèmes de la SNCC/Kamina.

PREMIÈRE PARTIE : APPROCHE

THÉORIQUE

CHAPITRE PREMIER :

GENERALITES SUR L'ACCES A DISTANCE EN RESEAU ET SUR LE X11 FORWARDING

INTRODUCTION

Dans ce chapitre, il sera d'abord question de définir

un certain nombre de concepts clés en lien avec notre sujet. Ensuite,

nous présenterons les principes fondamentaux de l'accès à

distance en réseau, en détaillant les différents

mécanismes permettant sa mise en oeuvre. Une attention

particulière sera portée au mécanisme du X11 Forwarding,

couramment utilisé pour l'affichage graphique à distance dans les

environnements Unix/Linux.

SECTION 1 : DEFINITION

DES CONCEPTS

0. SOLUTION

Est un ensemble organisé de fonctionnalités

logicielles apte à satisfaire les besoins des utilisateurs en vue

notamment de stocker, manipuler, sécuriser des données, d'y

accéder ou encore de les transmettre. 12(*)

1. ACCES A DISTANCE

L'accès à distance permet aux utilisateurs des

se connecter à un réseau ou à un ordinateur distant via

internet ou un réseau privé ou encore. C'est sont de des

méthodes qui permettent, depuis un ordinateur éloigné et

sans limite théorique de distance, de prendre le contrôle d'un

autre ordinateur en affichant l'écran de celui-ci et en manipulant les

fonctions d'un périphérique d'entrée comme le clavier. Cet

accès peut être effectué vers des postes de travail ou des

serveurs informatiques en fonction des possibilités du logiciel

utilisé.13(*)

2. APPLICATIONS GRAPHIQUE

Est un outil logiciel qui permet de représentations

visuelles telles que des cartes conceptuelles et des réseaux de

pétri, qui sont utilisés pour la représentation de

connaissances et la solution de problème dans le domaine

différent. 14(*)

3. LUNIX

Est un système d'exploitation Open source crée

en 1991 par linus Torvalds en 1969 soutenu par une vaste communauté

internationale de passionnés, il fait aujourd'hui fonctionner toutes

sortes d'appareils, des systèmes de point de vente aux supercalculateurs

les plus performants. 15(*)

4. X11 FORXARDING

Est une fonctionnalité de SSH qui permet de

rédiger l'affichage graphique d'applications distantes vers la machine

locale de l'utilisateur, via un tunnel sécurité.

5. SSH

Est un protocole sécurisé permettant

d'établir une connexion chiffrée entre un client et un serveur,

souvent utilisé pour l'administration constante.

6. SECURITE

Est un ensemble des mesures, techniques et procédures

mise en place pour assurer la protection d'un système informatiques, les

réseaux et les données contre les accès non

autorisés, les attaques les modifications, les destructions ou le

divulgations accidentelles ou malveillantes. Elle vise à garantir la

confidentialité, l'intégrité et disponibilité des

ressources informatiques. 16(*)

SECTION II. NOTIONS SUR

L'ACCES A DISTANCE EN RESEAU

Accès à distance est la capacité d'un

utilisateur à se connecter à un système informatique

(serveur, poste de travail, application) situé dans un autre lieu

géographique, via un réseau.

Il s'agit d'une interaction à travers une connexion

réseau, souvent établie à l'aide d'Internet ou d'un

intranet.

1. PRINCIPES DE FONCTIONNEMENT DE

L'ACCÈS À DISTANCE EN RÉSEAU

L'accès distant en réseau repose principalement

sur le modèle client-serveur, un concept fondamental de l'architecture

réseau. Dans ce modèle, le client est l'utilisateur ou le

terminal (ordinateur, smartphone, tablette) qui initie une demande

d'accès à des ressources (applications, fichiers, services),

tandis que le serveur distant est la machine qui héberge ces ressources

et les met à disposition.

Lorsqu'un utilisateur souhaite accéder à

distance à un système, il envoie une requête réseau

via un protocole spécifique (comme SSH, RDP ou VNC). Cette requête

transite par le réseau (Internet, intranet ou VPN) et arrive au serveur,

qui la traite et renvoie la réponse ou les données

demandées. L'ensemble de ce processus doit être rapide, fiable et

surtout sécurisé, car il implique souvent la manipulation

d'informations sensibles.

Un aspect essentiel du fonctionnement est l'authentification

de l'utilisateur. Avant d'autoriser l'accès, le serveur exige une preuve

d'identité. Cela peut se faire de différentes manières

:

ü Par identifiants classiques : un nom d'utilisateur et

un mot de passe.

ü Par clés cryptographiques : une clé

publique est déposée sur le serveur, et l'utilisateur prouve son

identité avec la clé privée correspondante.

ü Par authentification multifactorielle : une combinaison

de plusieurs méthodes pour renforcer la sécurité (ex. :

mot de passe + code temporaire envoyé par SMS).

En plus de l'authentification, l'accès distant

nécessite un canal de communication sécurisé pour

protéger les données échangées contre les

interceptions ou modifications. C'est pourquoi les protocoles modernes comme

SSH (Secure Shell) ou VPN (Virtual Private Network) sont largement

utilisés. Ils assurent le chiffrement des échanges, garantissant

ainsi la confidentialité et l'intégrité des

données17(*).

Ainsi, le principe fondamental de l'accès distant

combine trois éléments clés :

ü Une architecture client-serveur pour la

communication,

ü Une authentification fiable de l'utilisateur,

ü Et un canal sécurisé pour la transmission

des données.

Figure 1: authentifivcation

mutuelle

1. OBJECTIFS ET UTILITÉS DE

L'ACCÈS À DISTANCE EN RÉSEAU

L'accès à distance en réseau

répond à plusieurs besoins fondamentaux dans les environnements

informatiques modernes, tant dans les entreprises que dans les administrations

publiques.

Il permet tout d'abord de réaliser la maintenance et

l'administration des systèmes à distance. Les administrateurs

réseau peuvent intervenir sur des serveurs, configurer des

équipements ou diagnostiquer des pannes sans devoir être

physiquement présents sur le site. Cela permet une réduction

significative des délais d'intervention, une meilleure

réactivité, et une optimisation des ressources humaines et

techniques.

Un autre objectif clé est de faciliter le

télétravail et la mobilité des utilisateurs. Grâce

à l'accès distant, les employés peuvent travailler depuis

n'importe quel endroit, tout en accédant aux ressources de l'entreprise

comme s'ils étaient au bureau. Cela est particulièrement utile en

cas de déplacement, de travail sur plusieurs sites, ou dans des

contextes de crise (comme une pandémie ou un incident technique

localisé).

Enfin, l'accès à distance permet le partage

efficace des ressources centralisées, telles que les fichiers, les

applications métiers ou les bases de données. Plutôt que

d'installer les logiciels ou de dupliquer les données sur chaque poste

utilisateur, il est plus simple et plus économique de centraliser ces

éléments sur un ou plusieurs serveurs accessibles à

distance. Cela renforce la cohérence des données, facilite les

sauvegardes et la mise à jour des logiciels, et améliore la

sécurité globale du système d'information.

3.MOYENS TECHNIQUES

D'ACCÈS À DISTANCE

La mise en place de l'accès distant repose sur un

ensemble de protocoles de communication et de logiciels clients permettant

d'établir une connexion entre un poste utilisateur et une machine

distante, que ce soit un serveur, un ordinateur ou un équipement

réseau18(*).

Parmi les protocoles les plus couramment utilisés, on

retrouve :

ü SSH (Secure Shell) : Il s'agit d'un

protocole sécurisé permettant un accès à distance

en ligne de commande, principalement utilisé dans les environnements

Unix/Linux. SSH chiffre les communications, ce qui garantit la

confidentialité et l'intégrité des données

échangées. Il est très répandu pour

l'administration des serveurs.

Figure 2: . Ssh (secure

shell)

ü Telnet : Ancien protocole permettant

également l'accès distant en ligne de commande. Toutefois, il

transmet les données en clair, sans chiffrement, ce qui le rend

vulnérable aux interceptions. Il est donc aujourd'hui

considéré comme obsolète et peu recommandé.

Figure 3: telnet

protocole

ü RDP (Remote Desktop Protocol) :

Développé par Microsoft, ce protocole permet d'accéder

à distance à une interface graphique complète d'un poste

Windows. Il est largement utilisé dans les environnements professionnels

où les utilisateurs ont besoin d'un accès visuel à leur

bureau distant.

Figure 4: RDP remote desktop

protocole

ü VNC (Virtual Network Computing) :

C'est un protocole multiplateforme qui permet de prendre le contrôle

à distance d'un ordinateur en affichant son interface graphique. VNC est

utile pour l'assistance à distance ou la supervision de postes de

travail.

Figure 5vnc server et connexion

sur internet par le client

ü VPN (Virtual Private Network) : Le VPN

ne permet pas à lui seul de contrôler une machine distante, mais

il crée un tunnel sécurisé entre l'utilisateur et le

réseau local distant, permettant ainsi d'utiliser les autres protocoles

(comme SSH, RDP ou VNC) de manière plus sécurisée,

même à travers Internet.

Figure 6: réseau de

transit (internet)

En complément de ces protocoles, plusieurs logiciels

clients permettent aux utilisateurs d'établir des connexions à

distance de manière conviviale. Parmi les plus populaires

figurent :

ü PuTTY (client SSH pour Windows),

ü Remote Desktop (RDP) de Microsoft,

ü TeamViewer ou AnyDesk, qui intègrent à la

fois la connexion graphique, le transfert de fichiers, et la collaboration

à distance19(*).

Ces moyens techniques permettent de répondre à

différents cas d'usage, en fonction du système d'exploitation, du

niveau de sécurité requis, de la bande passante disponible et du

type d'interface (graphique ou en ligne de commande) souhaitée.

2. ASPECTS DE SÉCURITÉ

LIÉS À L'ACCÈS À DISTANCE

L'accès à distance, bien qu'utile et pratique,

expose les systèmes informatiques à divers risques de

sécurité s'il n'est pas correctement encadré. Il est donc

essentiel de mettre en oeuvre des mécanismes de protection robustes afin

de garantir la confidentialité, l'intégrité et la

disponibilité des données échangées.

L'un des premiers aspects à considérer est le

chiffrement des données. Lorsqu'un utilisateur accède à

distance à un serveur ou à un poste de travail, toutes les

informations transmises entre les deux points doivent être

protégées contre toute forme d'interception ou de

manipulation20(*).

Les protocoles sécurisés comme SSH, RDP (avec

TLS), ou l'utilisation d'un VPN, permettent de chiffrer les communications,

rendant illisibles les données pour un éventuel intrus.

Ensuite, il est impératif de mettre en place une

authentification forte. Celle-ci peut se faire de manière classique par

un couple nom d'utilisateur / mot de passe, mais les systèmes les plus

sécurisés utilisent des paires de clés cryptographiques

(clé publique/clé privée), ou encore l'authentification

multifacteur (MFA). Ces méthodes garantissent que seul un utilisateur

autorisé peut établir la connexion.

Par ailleurs, des dispositifs techniques tels que les pare-feu

jouent un rôle essentiel dans la limitation des accès non

autorisés. Ils permettent de filtrer les connexions entrantes et

sortantes sur la base de règles précises. De plus, des

restrictions basées sur les adresses IP peuvent être mises en

place pour n'autoriser l'accès qu'à des machines ou des

réseaux spécifiques.

Enfin, la journalisation des connexions (logs) est un outil

indispensable pour la surveillance et l'audit. Elle permet de conserver une

trace des accès effectués (heure, utilisateur, adresse IP,

actions réalisées), ce qui est utile pour détecter des

comportements anormaux, enquêter en cas d'incident, ou répondre

à des exigences de conformité.

En résumé, la sécurisation de

l'accès à distance repose sur un ensemble de bonnes pratiques

combinant technologies de chiffrement, mécanismes d'authentification,

filtrage réseau et surveillance active, afin de garantir un accès

fiable sans compromettre la sécurité des systèmes.

3. AVANTAGES ET LIMITES

a. Avantages :

ü Flexibilité et gain de temps ;

ü Meilleure gestion des ressources ;

ü Réduction des coûts d'intervention.

b. Limites :

ü Dépendance à la qualité du

réseau ;

ü Risques de sécurité si mal

configuré.

SECTION II : ETUDE DE

X11 FORWARDING

X11 (ou X Window System) est un protocole graphique

utilisé dans les systèmes Unix/Linux pour gérer

l'affichage des interfaces graphiques.

X11 Forwarding consiste à rediriger l'interface

graphique d'une application distante (hébergée sur un serveur

Linux) vers un poste client local, via une connexion réseau

sécurisée (souvent SSH).

Figure 7: application prise en

charge par le X11 forwarding

1. PRINCIPE DE FONCTIONNEMENT

Le fonctionnement du X11 Forwarding repose sur le tunneling

sécurisé via SSH pour permettre l'affichage des interfaces

graphiques d'une application distante sur un poste client local.

Concrètement, l'utilisateur établit une connexion SSH vers un

serveur Linux distant en activant l'option de redirection graphique, ce qui

permet au système de transférer l'interface utilisateur de

l'application vers le client. Une fois connecté, l'application est

exécutée physiquement sur le serveur, mais sa fenêtre

graphique apparaît sur l'écran du client.

Ce mécanisme nécessite que le poste client

dispose d'un serveur X capable de recevoir et d'interpréter les

informations graphiques envoyées. Ces informations telles que les

fenêtres, les menus ou les éléments visuels sont transmises

par le tunnel SSH établi entre les deux machines. Ce tunnel garantit la

confidentialité et l'intégrité des données

graphiques échangées, en les chiffrant tout au long de leur

transit.

Le X11 Forwarding repose donc sur une architecture

distribuée où le traitement est effectué côté

serveur, tandis que l'affichage s'effectue côté client, ce qui en

fait une solution simple, sécurisée et efficace pour

l'accès graphique distant, notamment dans les environnements

Unix/Linux21(*).

Figure 8: fonctionnement d'un serveur

2. CONDITIONS TECHNIQUES REQUISES

Pour que le X11 Forwarding fonctionne correctement, certaines

conditions techniques doivent être réunies à la fois du

côté du serveur distant et du poste client.

Sur le serveur distant, il est nécessaire que

:

ü Un environnement graphique soit installé, tel

que GNOME, KDE, ou tout autre gestionnaire de fenêtres compatible avec le

système X11. Cela permet aux applications disposant d'une interface

graphique de s'exécuter normalement.

ü Le service SSH (Secure Shell) soit activé et

configuré pour autoriser la redirection X11. Cette configuration permet

au serveur de reconnaître que les affichages graphiques doivent

être redirigés vers l'extérieur.

Du côté du poste client, plusieurs

éléments sont indispensables :

ü Il faut disposer d'un serveur X installé

localement. Ce serveur X est chargé de recevoir et d'afficher les

fenêtres graphiques envoyées par le serveur distant. Les solutions

couramment utilisées incluent Xming pour Windows, XQuartz pour macOS, ou

encore X.Org sur les distributions Linux.

ü Le serveur X doit être lancé avant

d'établir la connexion SSH, afin que le système local puisse

recevoir les éléments graphiques en temps réel.

ü Enfin, la variable d'environnement DISPLAY doit

être correctement définie. Cette variable indique à

l'application distante où afficher son interface graphique,

c'est-à-dire sur l'écran du client.

3. UTILITÉS DE X11 FORWARDING

Permet l'accès à distance aux interfaces

graphiques d'applications installées sur des serveurs Linux.

Évite d'avoir à installer les logiciels localement.

Utile pour :

ü L'administration de serveurs avec des outils graphiques

(ex. Wireshark, GParted) ;

ü Les utilisateurs en télétravail ;

ü Les environnements à faibles ressources

matérielles côté client.

4. AVANTAGES DE X11 FORWARDING

ü L'un des principaux atouts du X11 Forwarding

réside dans sa simplicité de mise en oeuvre. En effet, il

s'appuie sur le protocole SSH, déjà largement utilisé dans

les environnements Linux/Unix pour l'administration à distance. Il

suffit d'activer une option de redirection graphique dans la configuration SSH,

ce qui évite l'installation et la gestion de solutions plus

complexes.

ü Un autre avantage important est la

sécurité intégrée. Grâce au chiffrement

offert par SSH, toutes les données échangées y compris les

éléments graphiques -- sont protégées contre les

interceptions et les attaques de type "man-in-the-middle". Cela rend le X11

Forwarding particulièrement adapté aux environnements

professionnels où la confidentialité des informations est

essentielle.

ü De plus, cette solution ne nécessite aucune

installation lourde sur le poste client. Contrairement

à des outils comme VNC ou RDP, qui exigent l'installation de serveurs

complets ou de logiciels dédiés, le X11 Forwarding fonctionne

avec un simple serveur X, souvent déjà disponible ou léger

à déployer.

ü Enfin, le X11 Forwarding estidéal pour des

besoins ponctuels ou ciblés, comme exécuter une application

graphique spécifique à distance, sans avoir besoin d'ouvrir une

session graphique complète sur le serveur. Cette flexibilité en

fait un choix efficace pour les administrateurs ou les techniciens qui

souhaitent accéder à des outils graphiques à distance de

manière rapide, sécurisée et économique22(*).

CONCLUSION PARTIELLE

Ce chapitre a permis de poser les bases théoriques

nécessaires à la compréhension de l'accès à

distance en réseau, en mettant en évidence ses objectifs, ses

mécanismes de fonctionnement, ainsi que les technologies qui le rendent

possible. Parmi ces technologies, le X11 Forwarding se distingue comme une

solution pratique et sécurisée pour accéder à

distance à des applications graphiques sur des serveurs Unix/Linux.

Sa mise en oeuvre, simple et efficace, s'appuie sur le

protocole SSH et offre une réponse adaptée aux besoins ponctuels

d'administration ou d'utilisation d'outils graphiques. Toutefois, son

efficacité dépend fortement de la qualité du réseau

et de la configuration des systèmes. Les connaissances acquises dans ce

chapitre serviront de fondement aux développements ultérieurs,

notamment pour la mise en oeuvre concrète de cette solution dans un

environnement professionnel tel que celui de la SNCC à Kamina.

CHAPITRE II : PRESENTATION DU CADRE D'ETUDE ET ANALYSE

DE L'EXISTANT

INTRODUCTION

Ce chapitre sera réservé à l'étude

du réseau existant de la société de transport et aux

améliorations et nous allons évoquer un bref aperçu de

l'entreprise pour mieux connaitre la structure et ses objectifs. Ensuite, nous

allons étudier le réseau et ses composants pour pouvoir proposer

d'éventuelles améliorations.

SECTION I :

PRESENTATION DU CHAMP D'ETUDE

1. Situation géographique

Géographiquement la S.N.C.C est une grande

société qui occupe une grande partie dans notre pays, la RDC.

Elle exploite les rails sur toute l'étendue du pays partant de la

région centre Kamina, la S.N.C.C. s'étend :

ü Au Sud : de Kamina à TENKE exclu ;

ü Au Nord : de Kamina à KANYAMA exclu ;

ü A l'Est : de Kamina à KABONGO inclus.

1. HISTORIQUE

L'historique de la SNCC est trop vaste, elle peut être

bien saine qu'avec le concours de différents documents pour avoir les

éléments plus riches et précis. Mais nous avons fait une

étude fouillée en consultant quelques archives des agents pour

avoir ces renseignements.

Ladite société a connue des différentes

de la scission des trois (3) sociétés de chemin de fer entre

autre :

ü K.D.L. (Kinshasa, Dilolo, Lubumbashi);

ü C.F.L. (Chemin de fer des grands lacs) ;

ü C.V.Z. (Chemin de fer vaccinaux du Congo).

Cette fusion fut réaliser pour la première fois

le 02 décembre 1974 par le décret-loi N° 74.029 l'entreprise

fut dénommée Société Nationale de Chemin de Fer

Zaïrois S.N.C.Z en sigle. A partir de ce moment, elle devenait

société d'Etat avec comme P.D.G (Président

Délégué Général) MUNGA MABINDU.

L'unification de cette société n'est pas

constituée uniquement de la voie ferrée, elle comprend en outre,

de biefs navigables sur le fleuve, une navigation sur les lacs et un

réseau routier. La longueur de la voie ferrée est de 4.752 km +

embranchement. La voie de K.D.L. avait une longueur de 2.642 km +

embranchements.

En 1990, les tronçons de chemin de fer de la province

de Maniema furent constitués en région Nord-Est avec KINDU comme

chef-lieu. Mais cette entité disparue en peu de temps.

En 1991, la société fut scindée en trois

nouvelles sociétés, supervisées par une quatrième

dénommée S.N.C.Z. Holding qui signifiant une

société financière détenant de participations dans

d'autres sociétés dont elle assure l'unité de direction et

de contrôle des activités. Les trois nouvelles

sociétés étaient dénommées comme suite :

ü O.C.S. (office de chemin de fer de l'Est). C'est

l'ensemble de K.D.L avec comme P.D.G. LUKONDE, puis Monsieur TSHISOLA ;

ü S.C.F. (société de chemin de fer de

l'Est) c'est l'ensemble de C.F.C avec comme PDG UMBA WA NYO ;

ü C.F.U. (chemin de fer d'Uélé) c'est

l'ensemble de C.V.Z avec PDG Monsieur PROUVEUP.

Ces nouvelles sociétés étaient autonomes,

l'une à l'égard des autres. Elles ont fonctionné ainsi de

1991 en 1995 et ce fut cette fois-là l'avènement de SIZARAIL

(Société Interrégionale Zaïroise du Rail).

En 1995 il y a eu création d'une société

privée. En même temps fut recréé la S.N.C.Z

(société du patrimoine) par le décret-loi N° 0050 du

07/11/1995.

Quand l'A.F.D.L « L'alliance des Forces

Démocratiques pour la libération) conquis le Zaïre en 1997,

l'appellation de la SIZRAIL fut supprimée et la S.N.C.Z changé

aussi son appellation pour devenir S.N.C.C. (Société Nationale

des Chemins de fer du Congo). Voilà se résumé l'historique

de la société.

2. OBJECTIF DE L'ENTREPRISE

La S.N.C.C a été créée pour le

transport des produits miniers qui devraient être exportés

à l'extérieur du pays. Si aujourd'hui, elle est basée

à exporter les marchandises et les personnes, c'est parce qu'il n'y a

plus exploitation des produits miniers.

1. STRUCTURE FONCTIONNELLE ET ORGANIGRAMME

1.1. ORGANIGRAMME

DE LA SNCC

Quant à l'organigramme, la Société

Nationale de Chemin de fer Congolais a comme structure les PDG qui se

succèdent en région centre car,...

2. ORGANIGRAMME DE LA SNCC/KAMINA23(*)

2.1. STRUCTURE

FONCTIONNELLE

Elle est une entreprise publique à caractère

industriel et commercial dotée de la personnalité juridique et

placée sous tutelle du Ministère ayant le transport dans ses

attributions et celui du portefeuille.

ü DRC: Directeur de la Région

Centre

ü SEC/DRC: Secrétaire de

directeur de la région centre

ü CHS PERS : Chef de Service du

Personnel et Social

ü CHS FIN : Chef de Service Finances

ü CHS CIAL : Chef de Service

Commercial

ü CHS PC : Chef de Service du Personnel

de conduite

ü IR POL : Inspection Régionale

de Police

ü IR SETRA : Inspection Régionale

de Sécurité de transport

ü R/APPROS: Responsable des

approvisionnements

ü R COGES : Responsable de

contrôle de gestion

ü CHS MBR : Chef de service mobil-rail

ü IR SF : Inspecteur de la

Sécurité ferroviaire.

ü CHS MAT : Chef de Service

Matériel

ü CHG TR : Chef de Groupe de

Transport

ü CHS ET : Chef de service

d'électricité et télécommunication

ü REMED : Directeur de la sous division

médicale

ü DDVT : Directeur de la division voies

et travaux

ü BOA : Bâtiment et ouvrage

d'art.

ü COORDEX : Coordinateur Directeur

d'exploitation

ü COORDEXA: Coordinateur Directeur

d'exploitation adjoint

ü IR HE : Inspecteur d'hygiène et

environnement

SECTION II : ANALYSE DE

L'EXISTANT

L'analyse de l'existant vise à comprendre

l'environnement technique actuel de la SNCC Kamina, afin d'identifier les

limites du système en place et de proposer une solution

sécurisée d'accès distant aux applications graphiques

Linux via X11 forwarding sur SSH.

1. PRÉSENTATION DU

RÉSEAU

Le réseau informatique de

la SNCC Kamina repose sur une architecture de type poste-à-poste. Chaque

machine joue à la fois le rôle de client et de serveur, ce qui

limite la centralisation et la sécurité des accès. Le

réseau est composé de plusieurs ordinateurs interconnectés

via des switchs, avec des périphériques tels que des imprimantes,

un modem satellitaire, et une antenne VSAT assurant la connectivité

Internet.

Cette configuration, bien que

fonctionnelle pour les tâches bureautiques, ne permet pas un accès

distant sécurisé aux applications graphiques Linux, notamment

pour les besoins de maintenance ou de supervision technique.

.1. ARCHITECTURE DU RÉSEAU EXISTANT

Figure 9: Architecture du

réseau existante

2. IDENTIFICATION DES

ÉQUIPEMENTS ET LOGICIELS

2.1 Ressources Matérielles

Voici les équipements disponibles au sein du service

informatique de la SNCC Kamina :

|

N°

|

Équipements

|

Nombre

|

Caractéristiques

|

|

1

|

Antenne VSAT

|

1

|

Réflecteur 1m orienté nord-ouest, satellite

à 180°

|

|

2

|

Modem satellitaire

|

1

|

Permet la connexion Internet via satellite

|

|

3

|

Routeur TP-Link

|

1

|

4 ports Ethernet, 1 port WAN, Wi-Fi intégré

|

|

4

|

Ordinateurs portables (HP)

|

11

|

HDD 500GB, RAM 4GB, CPU 2.68GHz

|

|

5

|

Ordinateurs de bureau

|

2

|

Moniteurs HP/Dell, UC Dell, HDD 500GB, RAM 4GB

|

|

6

|

Imprimantes Canon/HP

|

4

|

Canon IR20163, HP série 2320

|

|

7

|

Switchs D-Link

|

4

|

24 ports Ethernet

|

|

8

|

Point d'accès sans fil Air-Link

|

1

|

Wi-Fi 802.11, débit jusqu'à 300Mbps, PoE, dual

band

|

Tableau 1: Ressources

Matérielles

Ces équipements permettent une connectivité

locale, mais ne sont pas configurés pour des accès distants

sécurisés aux interfaces graphiques Linux.

2.2 Supports de

Transmission

|

N°

|

Nom

|

Type

|

Description

|

|

1

|

Câble

|

Coaxial

|

Transmission de données et signal

|

|

2

|

Câble

|

UTP

|

Transmission de données réseau

|

Tableau 2: support de

transmission

Ces supports assurent la communication entre les

équipements, mais ne garantissent pas la sécurité des

échanges à distance.

3. IDENTIFICATION DES

LOGICIELS

3.1. Logiciels de Base

|

N°

|

Nom

|

Famille

|

Version

|

Observation

|

|

1

|

Windows 10

|

MS-Windows

|

Professionnel

|

Utilisable

|

Tableau 3: logiciels de

base

3.2. Logiciels

d'Application

|

N°

|

Nom

|

Type d'application

|

Version

|

Observation

|

|

1

|

Microsoft Office

|

Bureautique

|

2013

|

Utilisable

|

|

2

|

Navigateurs Web

|

Navigation

|

--

|

Utilisable

|

|

3

|

Foxit Reader

|

Lecture PDF

|

--

|

Utilisable

|

Tableau 4: logiciels

d'application

Ces logiciels sont adaptés aux tâches

bureautiques, mais ne permettent pas l'accès distant aux applications

Linux. Il est donc nécessaire d'introduire des outils comme OpenSSH,

X11, et des clients compatibles (ex : MobaXterm, Xming) pour répondre

aux besoins du projet.

1. PLAN D'ADRESSAGE EXISTANT

Le plan d'adressage IP de la SNCC Kamina constitue la base de

toute communication réseau. Il est structuré comme suit :

|

Adresse Réseau

|

Première Adresse

|

Dernière Adresse

|

Broadcast

|

Masque Réseau

|

|

192.168.50.0/24

|

192.168.50.1

|

192.168.50.254

|

192.168.50.255

|

255.255.255.0

|

Tableau 5: plan d'adressage

existant

3. Analyse

critique :

· L'absence de subnetting entraîne un gaspillage

d'adresses IP.

· Une segmentation en sous-réseaux serait

bénéfique pour isoler les services (SSH, X11, VoIP, etc.) et

renforcer la sécurité.

4. CRITIQUE DE L'INFRASTRUCTURE

ACTUELLE

Bien que la SNCC Kamina dispose d'une infrastructure

informatique fonctionnelle, plusieurs limites entravent la mise en place d'un

accès distant sécurisé :

·

Points forts :

· Interconnexion des machines facilitant le partage de

ressources.

· Connexion Internet à haut débit,

favorable au X11 forwarding.

·

Points faibles :

· Absence de technologies modernes pour l'accès

distant sécurisé.

· Manque de centralisation des services.

· Faible maîtrise des outils Linux et SSH par le

personnel technique.

3. PROPOSITION DE LA

SOLUTION

La solution proposée vise à permettre aux agents

de la SNCC Kamina d'accéder à distance, de manière

sécurisée, aux applications graphiques Linux

hébergées sur les serveurs internes.

v Technologie clé : X11 Forwarding via

SSH

· Permet l'exécution d'applications graphiques

à distance tout en maintenant la sécurité grâce au

chiffrement SSH.

· Idéal pour les environnements Linux où

les interfaces graphiques sont nécessaires (ex : GParted, Wireshark,

etc.).

v

Éléments techniques :

ü Serveur Linux (Debian/Ubuntu) configuré avec

OpenSSH.

ü Activation du X11 forwarding dans

/etc/ssh/sshd_config.

ü Clients SSH compatibles (ex : MobaXterm, PuTTY avec

Xming, ou Linux natif).

ü Pare-feu configuré pour autoriser uniquement les

connexions SSH sécurisées.

ü Utilisation de clés SSH pour renforcer

l'authentification.

5. OBJECTIFS ET BESOINS DE

LA SNCC KAMINA

4.1. Objectifs :

· Moderniser l'accès aux ressources internes.

· Réduire les déplacements physiques des

agents pour accéder aux serveurs.

· Renforcer la sécurité des connexions

distantes.

4.2.Besoins techniques :

· Accès distant aux interfaces graphiques

Linux.

· Sécurisation des connexions via SSH.

· Formation du personnel à l'utilisation des

outils SSH/X11.

6. SPÉCIFICATIONS TECHNIQUES

|

Composant

|

Spécification minimale

|

|

Serveur Linux

|

CPU quad-core, 8 Go RAM, SSD 256 Go

|

|

Logiciel SSH

|

OpenSSH avec X11 forwarding activé

|

|

Client distant

|

MobaXterm / PuTTY + Xming / Linux SSH

natif

|

|

Réseau

|

Connexion stable, NAT configuré, pare-feu

actif

|

|

Sécurité

|

Authentification par clé SSH,

journalisation

|

Tableau 6:

spécifications techniques

7. ÉVOLUTIVITÉ DE LA

SOLUTION

La solution est conçue pour évoluer avec les

besoins :

· Ajout de nouveaux utilisateurs via clés SSH.

· Intégration future avec VPN pour renforcer la

sécurité.

· Possibilité d'étendre l'accès

à d'autres sites de la SNCC.

CONCLUSION

La mise en place d'un accès sécurisé

à distance via X11 forwarding représente une avancée

majeure pour la SNCC Kamina. Elle permet de moderniser l'environnement de

travail, d'optimiser les ressources informatiques existantes et de renforcer la

sécurité des échanges. Cette solution s'inscrit dans une

logique d'évolution continue, avec une architecture adaptable aux futurs

besoins de l'entreprise.

PARTIE PRATIQUE

CHAPITRE TROISIÈME

: ÉTUDE DU FUTUR SYSTÈME

INTRODUCTION

Dans ce chapitre, il est question de concevoir un nouveau

système de communication informatique sécurisé au sein de

la SNCC/Kamina. Ce système vise à permettre l'accès

distant à des applications graphiques Linux via le protocole X11

Forwarding, encapsulé dans une connexion SSH sécurisée.

Nous présenterons les besoins exprimés par la SNCC, les

équipements nécessaires à la mise en oeuvre, ainsi que la

planification du projet.

SECTION I : IDENTIFICATION

DES BESOINS ET OBJECTIFS DU CLIENT

1. BESOIN

GÉNÉRAL

La SNCC/Kamina souhaite moderniser son infrastructure

informatique pour :

· Faciliter l'accès aux applications graphiques

Linux depuis des postes distants ;

· Sécuriser les connexions entre les agents et les

serveurs internes ;

· Réduire les déplacements physiques pour

les opérations techniques ;

· Améliorer la productivité des

équipes techniques et administratives.

2. BESOINS TECHNIQUES

L'objectif est de mettre en place un système

d'accès distant sécurisé basé sur SSH avec X11

Forwarding, permettant :

· L'exécution d'applications graphiques Linux

à distance (ex : GIMP, LibreOffice, outils de gestion ferroviaire) ;

· Une authentification forte via clés SSH ;

· Une compatibilité avec les postes clients sous

Windows, Linux ou macOS ;

· Une journalisation des connexions pour des raisons de

traçabilité.

3. CONTRAINTES FONCTIONNELLES

· Coût initial d'installation (serveur Linux,

configuration réseau, formation) ;

· Besoin de formation pour les agents techniques sur SSH

et X11 ;

· Gestion de la bande passante pour garantir une

fluidité graphique acceptable.

4. SPÉCIFICATIONS

TECHNIQUES

· Le serveur Linux devra être robuste, avec une

bonne capacité CPU et RAM pour supporter les sessions graphiques

multiples ;

· Le protocole SSH sera configuré avec des options

de sécurité renforcées (fail2ban, clés RSA/ED25519,

désactivation du mot de passe) ;

· Les clients devront disposer d'un logiciel compatible

X11 (ex : Xming pour Windows, XQuartz pour macOS).

5. ÉVOLUTION

Le système proposé est conçu pour

être évolutif :

· Possibilité d'ajouter de nouveaux utilisateurs

sans modification majeure

· Intégration future avec des VPN pour un

accès encore plus sécurisé

· Extension vers d'autres sites SNCC (ex : Lubumbashi,

Kananga) via Internet ;

· Ajout de fonctionnalités comme le transfert de

fichiers sécurisé (SCP/SFTP), ou l'accès à des

bases de données internes.

6. PERFORMANCE

Le système devra assurer :

· Une faible latence pour les applications graphiques

;

· Une sécurité renforcée contre les

intrusions ;

· Une haute disponibilité du serveur SSH ;

· Une gestion efficace des connexions

simultanées.

7. ÉVALUATION DES

CRITÈRES TECHNIQUES

v Efficacité

L'efficacité du système repose sur sa

capacité à fournir un accès distant fluide et

sécurisé aux outils de travail, tout en réduisant les

coûts liés aux déplacements et à la maintenance

physique.

v Capacité

Le serveur pourra gérer plusieurs connexions

simultanées, avec une architecture réseau capable de supporter

l'ajout de nouveaux utilisateurs et applications sans refonte.

v Adaptabilité

Grâce à l'utilisation de standards ouverts (SSH,

X11), le système pourra évoluer avec les besoins de la SNCC :

v Ajout de nouveaux modules ;

v Migration vers des solutions plus avancées comme VNC

ou RDP si nécessaire ;

v Intégration avec des outils de supervision et de

gestion centralisée.

v Taux d'erreur

Le taux d'erreur sera surveillé via des outils comme

ping, netstat, et des logs SSH. Des mécanismes de correction

(retransmission, compression X11) seront mis en place pour minimiser les pertes

de paquets et garantir une expérience utilisateur stable.

7. PLANIFICATION DU PROJET

Le tableau ci-dessous présente la succession des

tâches pour la mise en oeuvre du système d'accès distant

sécurisé aux applications graphiques Linux via X11 Forwarding.

|

N°

|

Tâche

|

Date de début

|

Date de fin

|

Durée

|

|

01

|

Récolte des données sur l'environnement

réseau de la SNCC/Kamina

|

17/02/2025

|

05/03/2025

|

13 jours

|

|

02

|

Rédaction de l'introduction et des objectifs du

projet

|

06/03/2025

|

26/03/2025

|

15 jours

|

|

03

|

Étude théorique sur SSH, X11 et les protocoles de

sécurité

|

27/03/2025

|

18/04/2025

|

17 jours

|

|

04

|

Analyse de l'infrastructure existante et des postes clients

|

21/04/2025

|

16/05/2025

|

20 jours

|

|

05

|

Conception du nouveau système d'accès distant

sécurisé

|

19/05/2025

|

17/06/2025

|

22 jours

|

|

06

|

Achat des équipements nécessaires (serveur,

câblage, postes clients)

|

18/06/2025

|

27/06/2025

|

8 jours

|

|

07

|

Installation et configuration du serveur Linux avec SSH/X11

|

30/06/2025

|

18/07/2025

|

15 jours

|

|

08

|

Phase de test et validation du système

|

21/07/2025

|

25/07/2025

|

5 jours

|

Tableau 7:planification du

projet

8. CAHIER DES CHARGES

TECHNIQUE

Tableau 8: cahier de charge

techniques

Ce cahier des charges technique est formulé selon les

besoins exprimés par le service informatique de la SNCC/Kamina.

|

N°

|

Besoin formulé par le service

informatique

|

Solution technique retenue

|

|

1

|

Accéder aux applications graphiques Linux à

distance

|

Mise en place du protocole X11 Forwarding via SSH

|

|

2

|

Sécuriser les connexions entre les agents et le

serveur

|

Authentification par clés SSH + pare-feu +

journalisation

|

|

3

|

Prévoir l'évolutivité du

système

|

Architecture modulaire avec possibilité d'ajout de

nouveaux postes

|

|

4

|

Simplifier l'administration du système

|

Utilisation d'outils comme Webmin ou Cockpit pour la

gestion

|

|

5

|

Former les agents à l'utilisation du système

|

Organisation d'ateliers de formation sur SSH et X11

|

9. DIAGRAMME DE GANTT DU

PROJET

Ce diagramme permet de visualiser l'avancement du projet dans

le temps :

Figure 10: diagramme de gantt

projet

SECTION II

CONTRAINTE D'AFFAIRE ET

ANALYSE DES OBJECTIFS

2.1. CONTRAINTE D'AFFAIRE

2.2. Contraintes techniques

La SNCC/Kamina, en tant qu'entreprise stratégique, a

besoin :

· D'interconnecter ses services techniques et

administratifs ;

· De permettre aux agents d'accéder aux outils

Linux sans se déplacer ;

· De sécuriser les accès aux serveurs

internes ;

· De réduire les coûts liés à

la maintenance physique.

1.2 Problème

principal

Le personnel technique doit accéder à des

applications Linux (ex : outils de supervision, de gestion ferroviaire) depuis

différents sites. Or, l'accès physique est contraignant et

coûteux. La solution X11 Forwarding via SSH permet une exécution

distante sécurisée, avec une interface graphique fluide, tout en

réduisant les coûts et les risques.

2. ANALYSE DES OBJECTIFS

2.1 Expression des besoins

Les besoins incluent :

· Accès distant sécurisé aux

interfaces graphiques Linux ;

· Authentification forte ;

· Compatibilité avec différents

systèmes d'exploitation ;

· Facilité d'administration.

2.2. Vision du

projet

Le projet vise à :

· Installer un serveur Linux sécurisé ;

· Configurer SSH avec X11 Forwarding ;

· Former les agents à l'utilisation du

système ;

· Étendre la solution à d'autres sites

SNCC.

2.3 Portée du

projet

Le projet concerne :

· Le département informatique de la SNCC/Kamina

;

· Les agents techniques et administratifs ;

· L'infrastructure réseau locale et distante.

SECTION III : CONCEPTION

DE L'ARCHITECTURE LOGIQUE

3.1 Nouveau plan d'adressage

3.1 Nouveau plan d'adressage

|

|

ADRESSE RÉSEAUPREMIÈRE ADRESSEDERNIÈRE

ADRESSEMASQUEBROADCAST192.168.1.0/26192.168.1.1192.168.1.14255.255.255.240192.168.1.15

|

Figure 11: nouveau plan

d'adressage

Ce plan permettra d'identifier chaque poste client, le serveur

Linux, et les équipements réseau.

3. 1. INTEGRATION DES ELEMENTS

DANS LE CONTEXTE SNCC/KAMINA

3.2.PLAN DE NOMMAGE ADAPTE AU

PROJET X11FORWARDING

|

N°

|

Équipement

|

Nommage adapté

|

|

1

|

Point d'accès

|

SNCCKmna_pA_Bur

|

|

2

|

Routeur

|

SNCCKmna_Rtr_Bur

|

|

3

|

Imprimante

|

SNCCKmna_imp_nomBur_n°imp

|

|

4

|

Serveur Linux (X11)

|

SNCCKmna_srv_X11

|

|

5

|

Ordinateur client

|

SNCCKmna_Ordi_service_n°Bur

|

|

6

|

Switch

|

SNCCKmna_swi_nomBur

|

|

7

|

Téléphone

|

|

Dans le cadre de la SNCC/Kamina, le plan de nommage permet une

gestion structurée des équipements réseau, facilitant

l'administration des accès SSH et des sessions X11. Voici une version

adaptée :

Tableau 9: plan de nommage

adapte au projet x11forwarding

Le serveur SNCCKmna_srv_X11 hébergera

les applications graphiques Linux accessibles à distance via SSH avec

X11Forwarding.

1.3. Choix des protocoles

Bien que mon projet soit centré sur X11Forwarding, il

s'intègre dans une infrastructure réseau plus large incluant la

VoIP. Voici les protocoles pertinents :

· SSH (Secure Shell) : Protocole

principal pour l'accès sécurisé à distance. Il

permet le tunneling X11 pour afficher les interfaces graphiques des

applications Linux sur les machines clientes.

· X11Forwarding : Fonctionnalité

de SSH activée via ssh -X ou ssh -Y, permettant l'affichage distant des

interfaces graphiques.

· SIP & IAX2 : Utilisés pour

la téléphonie IP via Elastix, coexistant dans le même

réseau sécurisé.

1.4 Choix du système

d'exploitation

Pour garantir la compatibilité et la

sécurité du système :

· Serveur Linux (X11) : CentOS 7 ou

Rocky Linux 8 -- stables, sécurisés, et compatibles avec les

applications X11.

· Postes clients :

o Windows 10 : Utilisation de clients SSH

comme PuTTY ou MobaXterm pour accéder aux applications X11.

o Linux Desktop : Accès natif via

terminal SSH.

o Android/iOS : Accès possible via des

applications SSH compatibles avec X11 (ex. Termius, JuiceSSH).

SECTION IV : Conception de

l'architecture physique

ü Topologie réseau

La topologie en étoile est idéale pour ton

projet :

· Le serveur Linux (X11) est au centre.

· Les clients (PC, téléphones IP, etc.)

sont connectés via switchs.

· Le routeur gère l'accès distant et les

règles de sécurité (VPN, pare-feu).

ü Choix des équipements

4.4.2.1. Équipements

d'interconnexion

|

Équipement

|

Quantité

|

Caractéristiques

|

Rôle

|

|

Serveur Linux (X11)

|

1

|

Intel Xeon 3.0 GHz, RAM 8 Go, HDD 1 To, CentOS

7

|

Héberge les applications graphiques accessibles

via SSH

|

|

Switch PoE

|

1 (24 ports)

|

1 Gbps, IEEE 802.3af/at, VLAN, QoS

|

Connectivité réseau, alimentation des

téléphones IP

|

|

Routeur

|

1

|

WAN 1 Gbps, VPN IPsec/L2TP, pare-feu

|

Gère l'accès distant et la

sécurité réseau

|

Tableau 10:

équipement d'interconnexion

4.4.2.Équipements

terminaux

|

Équipement

|

Quantité

|

Caractéristiques

|

Rôle

|

|

Ordinateurs clients

|

Variable

|

Compatible SSH/X11

|

Accès aux applications graphiques Linux

|

|

Softphones

|

Variable

|

Compatible SIP/IAX2

|

Communication VoIP via Elastix

|

|

Casques audio

|

15

|

USB ou Jack, micro antibruit

|

Confort et qualité audio

|

Tableau 11:équipement

terminaux

4.4.2. Choix du support de

transmission

|

Type de câble

|

Catégorie

|

Caractéristiques

|

Avantages

|

|

Ethernet Cat6

|

Cat6

|

4 paires torsadées, blindage U/FTP ou S/FTP, 250 MHz, 1

Gbps

|

Débit élevé, réduction des

interférences, compatible PoE

|

Tableau 12: choix du support de

transmission

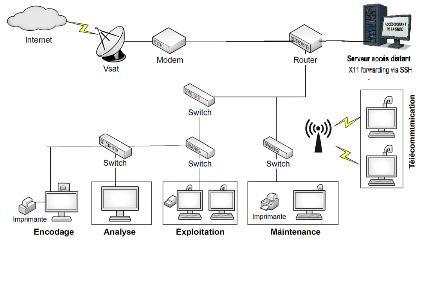

3.7. ARCHITECTURE

RÉSEAU PROPOSÉE

Figure 12: architecture

proposer de la SNCC/KAMINA

CONCLUSION PARTIELLE

La mise en oeuvre de X11Forwarding via SSH au

sein du réseau de la SNCC/Kamina constitue une solution

stratégique pour l'accès distant aux applications graphiques

Linux. Elle garantit une sécurité

renforcée, une centralisation des ressources,

et une réduction significative des coûts

liés à la duplication logicielle et aux déplacements.

Compatible avec l'infrastructure VoIP existante, elle favorise la

flexibilité opérationnelle, la

productivité des agents, et s'inscrit pleinement dans

une logique de modernisation numérique.

Grâce à son architecture ouverte et

évolutive, cette approche prépare la SNCC à une

interopérabilité accrue et à une

extension facile vers d'autres services ou sites

CHAPITRE IV :

IMPLEMENTATION DE LA SOLUTION

INTRODUCTION

Ce chapitre marque la phase pratique de notre projet,

consacrée à la mise en oeuvre d'une solution d'accès

sécurisé à distance aux applications graphiques Linux, en

s'appuyant sur le protocole SSH et le mécanisme de

redirection X11 forwarding.

Cette approche a été retenue à l'issue

d'une analyse comparative des différentes méthodes d'accès

graphique à distance. Elle s'est imposée par sa

simplicité de déploiement, sa

compatibilité native avec les environnements

Unix/Linux, et son niveau de sécurité

intrinsèque, reposant sur le chiffrement SSH.

La solution repose sur une architecture

client-serveur-cluster, dans laquelle :

· Le serveur Linux héberge les

applications graphiques et les services réseau ;

· Le client distant (Windows ou Linux)

initie une session SSH avec redirection X11 activée, via

MobaXterm ou un terminal compatible ;

· Le serveur VPN (OpenVPN) assure le

chiffrement du canal de communication et l'authentification de

l'utilisateur.

Ce mécanisme permet l'exécution des applications

graphiques sur le serveur, tout en les affichant en temps réel sur le

poste client, sans nécessiter de serveur VNC ni de tunnel complexe.

Ce chapitre présente de manière rigoureuse :

· La configuration du serveur SSH pour autoriser le X11

forwarding ;

· Les prérequis logiciels et matériels ;

· Les étapes de connexion et de test ;

· Les mesures de sécurisation

complémentaires (authentification par clé, restriction

d'accès, journalisation).

L'objectif est de fournir une procédure

reproductible, documentée et validée, permettant

à tout administrateur réseau ou étudiant en informatique

de déployer cette solution dans un cadre académique ou

professionnel. Chaque étape est accompagnée de commandes

explicites, de démonstrations visuelles et d'explications

pédagogiques.

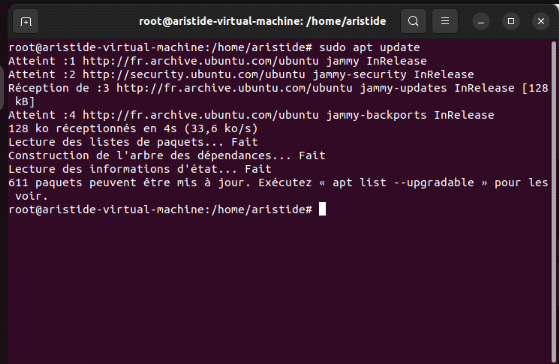

L'image ci-dessous illustre l'installation initiale du

système d'exploitation Ubuntu Server, étape