|

EPIGRAPHE

« Et sur de grands exploits, bâtir sa

renommée, pour arriverà cette inéluctable

vérité où nous allons converger à l'idée que

tout homme est créé à l'image de Dieu. »

Gaby MUNYICK

"Toutes les sciences ne sont rien d'autre que la

sagesse humaine, qui demeure toujours une et toujours la même, si

différents que soient les objets auxquels elle s'applique, et qui ne

reçoit pas plus de changement de ces objets que la lumière du

soleil de la variété des choses qu'elle

éclaire."

René Descartes (1596-1650)

"Le mystère est la plus belle chose de la vie ;

c'est la source de tout art et de toute science."

Albert Einstein (1879-1955)

« O Dieu qui fut jailli de l'ombre, le monde

à son premir matin, il fait bruler dans notre nuit la connaissance de ta

gloire »

Hymne de louage

DEDICACE

Aux chercheurs en science informatique ;

Aux spécialistes en administrations sous Windows

;

Aux chercheurs en matière de

sécurité réseau sous Windows ; Aux informaticiens de la

Banque Centrale du Congo ;

Aux étudiants de l'IUMM et ESIS qui

s'intéressent à la question de

sécurité réseau dans les

institutions publiques ;

Aux amoureux de l'administration système sous

Windows au monde entier ;

Je dédie ce travail

IN MEMORIUM

L'homme est un mystère pour lui-même ; il se

contredit en s'étudiant, il n'est comprend rien du mystère

caché de la mort. Pour les humaines, c'est la seule

réalité que l'homme continue toujours à s'incliner devant

ce grand mystère, la mort.

C'est vrai que la mort du corps (soma) existe, mais

c'était très tôt de pourvoir encaisser deux corps sans vie

pour une décennie, avec les seules lumières de la foi nous

croyons qu'un jour nous serons avec eux au paradis. Qu'ils auraient du voir les

merveilles de la science produit par Gaby, mais le seigneur a voulu autrement

parce que nous ne pouvons aucunement sonder sa pensée ni être son

conseillé, mais nous croyons.

Que l'âme de papa MUYEJ Leonard et de grand Frère

Jean Pierre KABEYA repose en paix, et que la terre de nos ancêtres leurs

soient douce et le seigneur puisse les accueillis dans son paradis.

Notre pensé la plus pieuse s'incline devant les tombe

des R. Père Boniface TSHIFUFU, R. Père Ghislain KABELA, R.

Père Joseph Van DELVEL, R. Père Homel PIET et tous les

confrères défunts, en Don Bosco reposent en paix.

REMERCIEMENTS

Aussi, faut-il dans notre finitude, rendre grâce

à Dieu, le père miséricordieux de qui nous tenons notre

existence et source de tout savoir, qu'il soit loué, glorifié

à jamais !

Notre gratitude la plus regorgeant s'adresse à vous

chers parents MUYEJ Leonard et TEMBO Marie Claude respectivement Père et

Mère, de nous voir donner la vie, pour tant de sacrifice que vous avez

consentit à mon être ; vous avez supporté mes caprices, mes

erreurs du passé, avec larmes aux yeux, les mots me manquent pour faire

éloge.

Nous remercions de tout coeur la famille TSHIBANGU pour leur

hospitalité, disponibilité, et leur dévouement pour que je

puisse retrouver le bonheur dans ma seconde vie, après un grand moment

de stresse, d'angoisse, de calvaire, de chagrin,...j'en suis certainement

reconnaissant à travers ses gestes d'amour et de paternité, et

cette sensibilité à mon être. Que le seigneur de toute

bonté qui pourvoit la cause des orphelins et des veuves qui vous

récompense au centuple.

Bijou,Toto,Ponch,Yves,TPM,Ismael,Obadi,Ornella,Morine,Manou,Eddy,yannick,Rigo,

Pauline,Anicet,Petit chinoi,Russel,Menelle,..et tous ceux que j'ai

oublié trouvait mon amour.

Pour notre bonheur nous pensons à la famille

salésienne dans le monde, plus particulièrement à celle de

l'Afrique Centrale. Que la société de saint François de

sales trouve ici l'expression de ma plus haute gratitude. Nous pensons tout

d'abord au R. Père JC KAYUMBA provincial, au Père Joa,

Père Truphon, Père jean Luc, Père louis, et les autres

prêtres salésiens ; en suite sommes très touchés et

marqués par la sensibilité d'affection certains salésiens

nous témoignent, notamment Père Mario VALENTE,

PèreDick,Père BALABALA, Père David MUBENGA

,PèreBexa, Père Franc, Père Dieudonné,... enfin

sommes très unis dans le prière et la fraternité aux

confrères Mathias, Fréderic, Frère KABONGO, M16, JOJO,

honoré, frère KAWEME, Aimé LULINDA,...et tous les jeunes

confrères de Kansans et ceux du théologicum.

Nous sommes infiniment reconnaissance envers la direction de

l'Institut Universitaire Maria MALKIA (IUMM), nous citons la

révérende Soeur Charlotte,SoeurEuphasie,Soeur Simone et Mr

Raphaël tous respectivement en qualité de recteur,

secrétaire académique, économe, et

bibliothécaire.

Une note particulière est réservée

à vous cher professeur Patient KASONGO et Junivelle BWALIA, pour avoir

dirigé et co- dirigé ce travail rigoureusement.

Nous nous sentons redevable à vous éminent

professeurs de l'IUMM pour la bonne collaboration, le partage de la science et

votre savoir faire de pouvoir nous façonné dans la science. Nous

nous somme plongés dans la rivière de la science et nous y sommes

mouillés du savoir informatique. Nous vous disons merci pour tout.

Nos remerciements à vous chers frère et soeurs,

cousins et cousines, nièce et neveux, tonton et tantine, belles soeurs

et beau frère : da KATHY , TSHIZO,FABREGAS,Christelle,...

Par ailleurs, les amie et amis, copain et copine , et

connaissances:Irène KAYOWA, NYOTA bijou, Frida NYEMBO,Alice KAPOLO,

Fanny MWEMA, Nora MPUTU,klara KABULO, Falone KAPAYA, Tonny PALANGWA, Mira

PALANGWA, Christian MATALATALA, COLA Steve,...et tous ceux qui ne trouvent pas

sur cette qu'ils trouvent ici l'expression d'amour pour moi dans leur vie.

Nous pensons à vous membres des vides Congo, pour de

grands moments de joie que nous traversons ensemble à travers cet

apostolat riche et incommensurable dans le volontariat : Sr Noëlla,

Michel, Harmonie, Rosalie, Nelly, MATALATA, Trésor, Mat, Gaudine,

Junior, Virgos, Thomas, Christelle, joelle, Hadassa, Felly... A toutes et

à tous grand merci.

Nous n'allons pas terminer notre propos sans ce faire le

devoir de remercier nos et compagnons de lutte qui nous avons travers les

montagnes, les rivières et les chemins de croix au sein de l'institut ;

nous remercions de tout coeur les amis de la promotion pour le haut et le bas

qu'à connu la promotion, ce n'est qu'une illustration de la vie. C'est

à vous Cédric, Justine, Bams, Armel, Serge NKULU, Serge ELAGNA,

Rodrigue, Christian, Kas, Cower, Judith, Eveline, Patric, Kathy, BoBo,

Ruth,Nancy ,Lyna, Joe et Ivanet autres amis des

promotion inferieures : Grace, mickel, ced, claude,

Nadège, Samy, Rosie, Audreille, falone, lisette,...

Que le seigneur bénisse toutes les personnes qui m'ont

aidé tant matériellement, spirituelle, et physiquement. Nous

pensons à tous nos bienfaiteurs, permettez de citer le R. Père

Giovanni MAZALLI et compagnies.

Que tout lecteur trouve ici l'expression de notre gratitude.

AVANT PROPOS

L'état sclérotique dans lequel se situe le

système informatique aux jours où nous sommes où les

capacités à gérer l'information augmentent, les besoins en

traitement toujours plus sophistiqués croissent aussi. Explique

l'émergence interventionnelle jetant la confusion au sein de toutes les

disciplines scientifiques au point de mettre en moule les efforts

déployés par ses dernières.

Bien plus récent comparativement à d'autres

industries telles que l'automobile ou le transport aérien, l'industrie

informatique a accompli des progrès fantastique en peu de temps.

C'est ainsi qu'au seuil de ce travail qui sanctionne la fin de

cycle de graduat en science informatique option technologie et réseau,

nous ne pouvons que nous réjouir d'avoir osé courageusement

élaborer ce travail qui constitue la synthèse d'une profonde

réflexion d'un travail consciencieux, rigoureux et professionnel.

Il est de notre devoir de remercier tous ceux et celles qui

ont participé d'une manière ou d'une autre à

l'élaboration de ce travail, loin de nous l'esprit de flatter les

personnes mais nous exprimons notre reconnaissance envers eux.

Nos remerciements les plus regorgeant, s'adresse à vous

révérend père MARIO valente pour tous les sacrifices qu'il

a consenti pour moi.

Nous sommes infiniment reconnaissance envers la direction de

l'Institut Universitaire MARIA MALKIA de nous avoir donné cette

opportunité d'être assis à la table des élus de la

science dont nous avons été façonnés.

Nos sincères remerciements les plus émouvants

vont tout droit au coeur de Monsieur Patient KASONGO et Junivelle BWALIYA qui

de près ou de loin a assuré la direction et la co direction de ce

travail.

Nous ne pouvons pas terminer notre propos sans se faire le

devoir de remercier tous combattant de la promotion, qui connaissent le

même dur labeur.

Tous ceux qui ne se trouvent pas dans cette série de

remerciements, qu'ils trouvent ici nos expressions les plus marquantes de leur

vie.

0. INTRODUCTION GENERALE

Les trois derniers siècles ont chacun été

marqué, par des progrès technologiques spectaculaires ; le 18

è siècles a été celui de grands

systèmes mécaniques de la révolution industrielle, le 19

è siècles nous a apporté la première

locomotive à vapeur. Et le 20 è siècles

était l'ère de la collecte, du traitement et de la distribution

des informations. Cette dernière période a aussi connu d'autres

développements majeurs, comme le déploiement de réseau

téléphonique à l'échelle mondiale, l'explosion de

l'industrie informatique et le lancement de satellites de

télécommunication.

En raison des rapides progrès technologiques que nous

connaissons, ces domaines convergents et certaines différences qui

existent entre la collecte, le transport, le stockage et le traitement des

informations disparaissent progressivement. Une entreprise, aussi gigantesque

soit-elle, peut désormais, connaître une situation précise

de n'importe quels travaux, quel que soit l'éloignement

géographique de ce dernier. Mais à mesure que nos

capacités à gérer l'information augmentent, nos besoins en

traitement toujours plus sophistiqués croissent aussi.

Bien plus récent comparativement à d'autres

industries telles que l'automobile ou le transport aérien, l'industrie

informatique a accompli des progrès fantastique en peu de temps. Durant

les deux premières décennies, les ordinateurs jouissaient du

statut joyaux technologiques qui a facilité un arsenal de commutations,

ainsi que le développement des protocoles qui sont les règles

d'échanges des informations.

Dans le domaine des solutions d'accès pour les

collaborateurs (télé ministériel, télé

compensation,...), certaines entreprises sont à la recherche des

solutions fiables, sécurisantes pour le bien de l'entreprise et des ses

clients.

Que ce produit soit compatible avec la gestion des clients

multiples c'est-à-dire il satisfait aux normes de sécurité

les plus élevées en matière d'authentification du client

mobile, de la protocolisation centrale et de respect des directives de

protection des données, aux exigences actuelles d'une autorité de

certification.

0.1Choix et intérêt du sujet

C'est dans le souci de rendre le système d'information

évolutif, extensible, disponible et sécurisant, notre choix est

porté sur « la mise en place d'un VPN SSTP AD CS sous 2008

serveur pour les clients nomades » cas de la Banque Centrale du Congo :

direction Provinciale de Lubumbashi.

Tout d'abord, elle nous présente une gestion facile

dans le dépannage et un découpage facile en sous réseau ;

ensuite elle offre un éventail opportunité d'extensibilité

par rapport aux besoins de la Banque Centrale du Congo et à son

évolutivité ; par après, un menu de disponibilité

dans les services réseaux ainsi que la redondance dans les applications

telles que Isys, Citrix, Navision ; et enfin elle nous présente une

sécurité accrue dans les accès distants et les clients

nomades de l'entreprises de la BCC. Voilà d'une manière laconique

ceux qui justifient le choix et l'intérêt de notre sujet.

0.2 Etat des questions

Nous n'avons pas la prétention de nous proclamer pionner

sur la technologie VPN ; plusieurs nous ont déjà

précédés dans la recherche notamment :

· KAPUYA NSAKA Hervé : mise en place d'une

communication d'inter sites par VPN SSL de l'ESIS, 2009 ;

· TUMBWE KAKUNDA Dael : mise en place d'un VPN SSL/TLS

sécurisant les transactions E-commerce avec openVPN sous linux de

l'IUMM, 2010 ;

Quand à nous, notre sujet est basé sur

« la mise en place un VPN SSTP AD CS sous 2008 serveur pour les

clients nomades » cas de la Banque Centrale du Congo : direction

Provinciale de Lubumbashi.

Nous nous démarquons des autres à travers cette

solution en vogue qui vient résoudre les problèmes protocolaire

sous la plate-forme de Windows 2008 et elle nous permet de créer notre

propre autorité de certificat et sécuriser les accès

distants via le NPS sous 2008 server.

En outre, cette technologie, intégré le sujet de

la sécurité IT avec NPS, les fonctions d'authentification, de

signature et du codage.

0.3 Problématique

La problématique est un ensemble des questions qu'une

science peut valablement poser en fonction de ses moyens, de son objet

d'étude et de ses points de vue.1 Pour ce travail, nous

allons cogiter sur ces questions :

· Quelle serait la cause existentielle de la mise en place

de SSTP pour la télé compensation des différents

ministères au niveau de la Banque Centrale du Congo ?

· Quelle est la nouveauté et l'originalité

qu'apporte cette technologie VPN au niveau de la province du Katanga?

· Comment mettre en place une nouvelle solution

découlant de ce protocole sous 2008 server ?

Voilà, quelques préoccupations auxquelles nous

allons essayer de répondre dans cette dissertation informatique.

0.4 Hypothèses

Une hypothèse est une réponse a priori que l'on

donne à un problème posé et qui sera confirmée ou

infirmée après vérification. En égard aux questions

que nous venons de

ILUNGA Bernard, cours d'initiation à la

rechercher scientifique, inédit, KANSEBULA, 2006.

nous poser dans la problématique, il est important que

nous donnions quelques réponses provisoires en terme d'approche de

solutions2

Etant donné que la Province du Katanga est en plein

chantier, le gouvernement provincial avec d'autres partenaires étrangers

ont besoin d'avoir accès aux applications à temps réel,

pour la gestion de la chose publique. Elle a besoin d'avoir une infrastructure

réseau qui lui permettra une disponibilité, une

extensibilité, évolutivité et sécurité pour

les applications et les transactions bancaires.

Certes, le SSTP est aujourd'hui la solution en vogue, miracle

pour les liaisons VPN sous la plate-forme Windows server 2008 qui donne cette

opportunité à la demande de la province du Katanga.

Sans doute, cette solution de SSTP est

implémentée nativement sur Windows server 2008 depuis RCO ce qui

éviterait tout investissement dans une solution tierce. Elle est

prévue pour l'utilisation des clients mobiles tels que les

différents ministères de la province du Katanga.

En outre, elle nous permet de créer notre propre

autorité de certificat et sécuriser les accès distants via

le NPS. Via un portail captif avec le protocole https en passant par

l'internet, bien évidement l'adresse publique de chaque ministère

sera configuré où ils vont accéder aux applications de la

validation de pièces, des différents documents, le transfert

d'argent,...

0.5 Méthodes et techniques utilisées 0.5.1

Méthodes

La méthode désigne un ensemble des

opérations intellectuelles par les quelles une discipline cherche

à atteindre les vérités qu'elle poursuit, les

démontres et les vérifies 3

2 Ibid ;

3 PINTO & GRAWITZ, Méthodes

des Sciences Sociales, ED.DALLOR, PUF, Paris, 1986, p 360.

Cité par ILUNGA Bernard, cours d'initiation à la

recherche scientifique, inédit, KANSEBULA, 2006.

Pour vérifier nos hypothèses de la solution

retenue et atteindre nos objectifs spécifiques, nous recourons à

la méthode d'analyse documentaire et la méthode technologique

(l'implémentation).

0.5.2 Techniques

Les techniques sont des procédés

opératoires rigoureux bien définis, transmissibles, susceptibles

d'être appliqué à niveau dans les mêmes conditions

adoptées au genre des problèmes et des phénomènes

étudiés. Ce sont des outils mis à la disposition de la

recherche et organisé par la méthode dans le but de collecter les

informations nécessaires.4

Pour ce, nous avons utilisés les techniques suivantes

:

· La technique d'observation directe qui nous a permis

d'entrer en contact directe avec les faits observés au niveau de

rapports reçu venant des différents ministères.

· La technique documentaire nous a permis d'être en

contact avec les supports écrits concernant notre domaine

d'investigation comme futur IT.

· La technique d'interview nous a servi d'avoir une

discussion avec les personnes enquêtées connaissant bien

l'existant de fait et le réseau existant au sein de la banque centrale

du Congo.

0.6 Délimitation du sujet 0.6.1 Dans le

temps

Nous avons mené nos investigations depuis le mois de

novembre 2010 jusqu'au mois de juin 2011. Nous les avons appuyé par un

stage deux mois de professionnalisation, c'està-dire début Mars

jusqu'au final du mois d'Avril 2011 au sein de la Banque centrale du Congo.

Nous implémentons seulement le VPN avec le protocole SSTP sous 2008

server.

0.6.2 Dans l'espace

Pour notre travail, le champ d'investigation était

celui de la Banque Centrale du Congo, direction provinciale de Lubumbashi,

situé aux croisements des avenues LOMAMI et M'ZEE Laurent

Désiré KABILA. Nous signalons que les données prises en

compte dans cette mise en place ne seront pas toutes divulguées compte

tenue de la sureté de la banque et de ses applications.

0.7 Subdivision du travail

Hormis l'introduction générale et la conclusion

générale, nous subdiviserons ce travail en trois chapitres :

· Chapitre premier : LES GENERALITES

CONCEPTUELLES

· Chapitre deuxième : VPN SSTP

· Chapitre troisième : CONFIGURATION DE VPN

SSTP SOUS 2008 SERVER.

CHAPITRE I: LES GENERALITES CONCEPTUELLES

I.1 Le réseau

I.1.1 définition

Le terme générique (( réseau

» définit un ensemble d'entités (objets, personnes,

etc.) interconnectées les unes avec les autres. Un réseau permet

ainsi de faire circuler des éléments matériels ou

immatériels entre chacune de ces entités selon des règles

bien définies.5

I.1.2 sortes des réseaux

· réseau (en anglais

network) : Ensemble des ordinateurs et

périphériques connectés les uns aux autres. Notons que

deux ordinateurs connectés ensemble constituent à eux seuls un

réseau minimal.6

· mise en réseau (en anglais

networking) : Mise en oeuvre des outils et des

tâches permettant de relier des ordinateurs afin qu'ils puissent partager

des ressources en réseau.7

· Un réseau est un ensemble de

noeuds (ou pôles)

reliés entre eux par des liens

(canaux). Les noeuds peuvent être

des points massiques simples ou des sous-réseaux complexes. Les

canaux sont à leur tour des flux de force,

d'énergie ou d'information.

· L'étymologie du mot remonte au latin

rete qui signifie (( filet », donnant l'adjectif

(( réticulé », caractérisant les objets ayant une

structure de filet, notamment les réseaux.8

· Le réseau est une forme ou structure

particulièrement présente dans l'organisation du vivant, avec des

réseaux (( matériels » dans les

organismes (réseau sanguin,

5 Cf. PUJOLLE Guy, Les réseaux, Eyrolles,

avril 1995, p. 45-90.

6 Ibid;

7 Ibid;

8 Ibid;

réseau nerveux, etc), semi-matériels

(réseau lymphatique, etc.) et immatériel (réseau

social).9

· Un réseau informatique est un

ensemble d'équipements reliés entre eux pour échanger des

informations. Par analogie avec un filet (un réseau est un « petit

rets », c'est-à-dire un petit filet), on appelle noeud

(node) l'extrémité d'une connexion, qui

peut être une intersection de plusieurs connexions (un ordinateur, un

routeur, un concentrateur, un commutateur).10

I.1.4 Infrastructures

Les infrastructures ou supports peuvent être sur des

câbles dans lesquels circulent des signaux électriques,

l'atmosphère (ou le vide spatial) où circulent des ondes radio,

ou des fibres optiques qui propagent des ondes lumineuses. Elles permettent de

relier « physiquement » des équipements assurant

l'interconnexion des moyens physiques qui sont définis par des

protocoles. Les équipements d'un réseau sont connectés

directement ou non entre eux, conformément à quelques

organisations types connues sous le nom de topologie de réseau. Les

principaux types de réseaux filaires pour les réseaux

informatiques d'entreprises ou de particuliers utilisent les protocoles suivant

qui proviennent du standard Ethernet 11:

· 10BASE5 : câble coaxial épais bande de base

(obsolète) ;

· 10BASE2 : câble coaxial fin bande de base

(obsolète) ;

· 10BASE-T : paires torsadées (10 Mb/s) ;

· 100BASE-T : paires torsadées (100 Mb/s) les plus

généralisées aujourd'hui en réseau local (LAN) ;

· 1000BASE-T : paires torsadées (1 Gb/s),

présent dans les nouveaux ordinateurs.

· 10GBASE-T : paires torsadées (10 Gb/s).

9 Ibid;

10 Ibid ;

11 Op. Cite, 103- 132.

Plusieurs normes définissent les modalités de

fonctionnement des réseaux hertziens, comme par exemple la norme Wi-Fi

(IEEE 802.11).

Les courants porteurs en ligne (CPL) permettent quant à

eux de transporter des flux d'information sur un réseau

électrique local.

I.1.6 Protocoles et services

Les protocoles de communication définissent de

façon formelle et interopérable la manière dont les

informations sont échangées entre les équipements du

réseau. Des logiciels dédiés à la gestion de ces

protocoles sont installés sur les équipements d'interconnexion

que sont par exemple les commutateurs réseau, les routeurs, les

commutateurs téléphoniques, les antennes GSM, etc.

Les fonctions de contrôle ainsi mises en place

permettent une communication entre les équipements connectés. Le

protocole probablement le plus répandu est IP qui permet l'acheminement

des paquets jusqu'à sa destination.

Deux protocoles de niveau supérieur UDP et TCP

permettent le transport de données. La première permet l'envoi de

données d'une manière non fiable (Il n'y a aucune garantie que le

destinataire recevra le paquet). L'autre permet au contraire une transmission

fiable des données (TCP garantit chaque extrémité d'un

canal de communication qu'une information envoyée a bien

été reçue ou alors prévient cette

extrémité -- après plusieurs réessais infructueux

-- du problème). Les services réseau se basent sur les protocoles

pour fournir, par exemple : «

· des transferts de textes (SMS...) ;

· ou de données (Internet...) ;

· des communications vocales (téléphone...) ;

VoIP

· ou des diffusions d'images (télé...). TNT

hd principalement ».12

I.1.7 Sous réseau

Un sous réseau n'est pas à confondre avec le

coupage hiérarchique des adresses et non hiérarchique. Pour notre

étude nous considérons un sous réseau sous le

découpage géographique et fonctionnel13

I.1.7.1 Découpage géographique

Les réseaux informatiques sont classés suivant

leur portée :

· le réseau personnel (PAN) relie des appareils

électroniques personnels ;

· le réseau local (LAN) relie les ordinateurs ou

postes téléphoniques situés dans la même

pièce ou dans le même bâtiment ;

· le réseau métropolitain (MAN) est un

réseau à l'échelle d'une ville ;

· le réseau étendu (WAN) est un réseau

à grande échelle qui relie plusieurs sites ou des ordinateurs du

monde entier.

· le réseau régional (RAN) qui a "pour

objectif de couvrir une large surface géographique. Dans le cas des

réseaux sans fil, les RAN peuvent avoir une cinquantaine de

kilomètres de rayon, ce qui permet, à partir d'une seule antenne,

de connecter un très grand nombre d'utilisateurs.

I.1.7.2 Découpage fonctionnel

Un réseau peut être classé en fonction de

son utilisation et des services qu'il offre. Ce découpage recoupe

également la notion d'échelle. Ainsi, pour les réseaux

utilisant les technologies Internet (famille des protocoles TCP/IP), la

nomenclature est la suivante :

I.1.7.2.1 Intranet

le réseau interne d'une entité organisationnelle

: L'intranet est un réseau informatique utilisé

à l'intérieur d'une entreprise ou de toute autre entité

organisationnelle utilisant les techniques de communication d'Internet (IP,

serveurs HTTP). Les grands

13 SEVERIN Claude, Réseaux et

télécom, Ed DUNOD, PUF, Paris, 2003, p 67.

chantiers de l'intranetisation des

entreprises sont : la rapidité des échanges de données

engendrent une diminution des coûts de gestion

1. L'accessibilité des contenus et services

2. L'intégration des ressources

3. La rationalisation des infrastructures.

Le concept d'intranet rejoint de plus en plus les projets de

Poste de travail. Pour répondre aux besoins des utilisateurs dans leurs

situations de travail professionnelles, l'intranet doit être conçu

selon trois principes fondamentaux:

1. Toutes les ressources informatiques doivent être

référencées et rendues accessibles aux ayants-droit

à partir d'un serveur Web ; chaque ressource doit être

associée à un groupe d'utilisateurs habilités d'une part

et à un profil d'intérêt d'autre part.

2. Tout utilisateur doit être identifié et

authentifié dans un seul référentiel pour l'accès

à l'ensemble des ressources ; dès l'authentification

assurée, l'intranet doit être en mesure de propager la session de

l'utilisateur pendant toute son activité sans qu'il ait besoin de

s'identifier à nouveau.

3. Des mécanismes de mises en avant

(profiling) et d'alertes doivent être mises en

place pour pousser l'information pertinente vers l'utilisateur et rendre ainsi

plus efficace l'utilisation des ressources.

Les projets intranet sont devenus au fil du temps de

véritables projets de systèmes d'information et plus seulement

d'outils de communication interne.14

I.1.7.2.2 Extranet

Le réseau externe d'une entité organisationnelle

: L'Extranet est l'utilisation du « net » dans

laquelle une organisation structure le réseau pour s'interconnecter avec

ses partenaires commerciaux ou ses parties prenantes.

L'accès à l'extranet se fait via Internet, par

une connexion sécurisée avec mot de passe dans la mesure

où cela offre un accès au système d'information à

des personnes situées en dehors de l'entreprise. L'extranet est donc en

général un site à accès sécurisé qui

permet à l'entreprise de n'autoriser la consultation d'informations

confidentielles qu'à certains intervenants externes comme à ses

fournisseurs, ses clients, aux cadres situés à l'extérieur

de l'entreprise, aux commerciaux, etc.15

I.1.7.2.3 Internet

Internet est un réseau de réseaux accessible

publiquement partout dans le monde. Grâce à des réseaux

d'ordinateurs interconnectés, Internet permet aux personnes et aux

entreprises de partager des informations, des ressources, ainsi que des

services. Parmi les utilisations commerciales d'Internet figurent notamment

:

· Le commerce électronique(E-commerce) ;

· Les communications (VoIP et ToIP) ;

· La collaboration et la formation.

I.1.8 Topologie réseau informatique

Dans un réseau simple, constitué de quelques

ordinateurs, il est très facile de représenter la façon

dont les divers composants sont interconnectés. A mesure que le

réseau grandit, il devient de plus en plus difficile de retracer le

suivi des emplacements de chaque élément qui le compose et de la

façon dont chacun est connecté au réseau. Dans un

réseau câblé, la connectivité à tous les

hôtes requiert l'installation de nombreux câbles et

périphériques réseau.16

15 Ibid ;

16 Cours CISCO DISCOVERY 2007, module III, chapitre

3.

I.1.8.1 Topologie réseau physique

Lorsque les réseaux sont installés, une carte

de topologie physique est créée pour enregistrer l'emplacement de

chaque hôte, ainsi que sa place dans le réseau. La carte de

topologie physique représente également l'installation du

câblage et l'emplacement des périphériques réseau

qui connectent les hôtes. Dans la carte topologique, des icônes

représentent les périphériques réels. Il est

primordial d'assurer la maintenance et la mise à jour des cartes de

topologie physique. En effet, elles serviront de référence lors

des installations ultérieures, et sont utiles aux activités de

dépannage.17

I.1.8.2 Topologie réseau logique

Outre une carte de topologie physique, une

représentation logique de la topologie du réseau s'avère

parfois nécessaire. Une carte de topologie logique représente les

hôtes selon la façon dont ils utilisent le réseau, quel que

soit leur emplacement physique. Les noms, les adresses, les informations de

groupe et les applications des hôtes peuvent figurer sur la carte de

topologie logique.18

I.2 VPN

I.2.1 DEFINITION

Le VPN (pour Virtual Private Network) est une technologie de

"Réseau Privé Virtuel". Il permet à un ordinateur distant

d'avoir, via Internet, un accès direct et totalement

sécurisé à un autre ordinateur ou à un

réseau local. Cette technologie dispense d'avoir recours à de

coûteuses solutions de location de connexions privées et

spécifiques. Les réseaux privés virtuels (VPN : Virtual

Private Network) permettent à l'utilisateur de créer un chemin

virtuel sécurisé entre une source et une destination. Grâce

à un principe de tunnel (tunnelling) dont chaque extrémité

est identifiée, les données transitent après avoir

été éventuellement chiffrées. 19

I.2.2 Concept de VPN

Il arrive ainsi que des entreprises éprouvent le

besoin de communiquer avec des filiales, des clients ou même des

personnels géographiquement éloignés via internet. Pour

autant, les données transmises sur Internet sont beaucoup plus

vulnérables que lorsqu'elles circulent sur un réseau interne

à une organisation car le chemin emprunté n'est pas défini

à l'avance, ce qui signifie que les données empruntent une

infrastructure réseau publique appartenant à différents

opérateurs.20

La première solution pour répondre à ce

besoin de communication sécurisé consiste à relier les

réseaux distants à l'aide de liaisons spécialisées.

Toutefois la plupart des entreprises ne peuvent pas se permettre de relier deux

réseaux locaux distants par une ligne spécialisée, il est

parfois nécessaire d'utiliser Internet comme support de transmission.

21

Un bon compromis consiste à utiliser Internet comme

support de transmission en utilisant un protocole d'encapsulation. On parle

alors de réseau privé virtuel (noté

RPV ou

19 Cfr. LECORVIC Yoann, Robert et Eric CORVALAN,

les réseaux Privés Virtuels : principe, conception et

déploiement, Ed DUNON (corrigé et revue), PUF,

Paris 2005, p 12-56.

20 Ibid;

21 Ibid;

VPN, acronyme de Virtual Private

Network) pour désigner le réseau ainsi

artificiellement créé. Ce réseau est dit

virtuel car il relie deux réseaux "physiques"

(réseaux locaux) par une liaison non fiable (Internet), et

privé car seuls les ordinateurs des

réseaux locaux de part et d'autre du VPN peuvent "voir" les

données. Le système de VPN permet donc

d'obtenir une liaison sécurisée à moindre coût, si

ce n'est la mise en oeuvre des équipements terminaux.22

I.2.3 Fonctionnement

Le VPN repose sur un protocole de tunnellisation

(tunneling), c'est-à-dire un protocole qui

permet le passage de données cryptées d'une

extrémité du VPN à l'autre grâce à des

algorithmes. On emploi le terme « tunnel » pour symboliser le fait

que les données soient cryptées et de ce fait

incompréhensible pour tous les autres utilisateurs du réseau

public (ceux qui ne se trouvent pas aux extrémités du VPN).

Dans le cas d'un VPN établi

entre deux machines, on appelle client VPN

l'élément permettant de chiffrer et de déchiffrer les

données du côté utilisateur (client) et serveur

VPN (ou plus généralement serveur d'accès

distant) l'élément chiffrant et déchiffrant les

données du côté de l'organisation. De cette façon,

lorsqu'un utilisateur nécessite d'accéder au réseau

privé virtuel, sa requête va être transmise en clair au

système passerelle, qui va se connecter au réseau distant par

l'intermédiaire d'une infrastructure de réseau public, puis va

transmettre la requête de façon chiffrée.23

L'ordinateur distant va alors fournir les données au

serveur VPN de son réseau local qui va transmettre la réponse de

façon chiffrée. A réception sur le client VPN de

l'utilisateur, les données seront déchiffrées, puis

transmises à l'utilisateur. Pour émuler une liaison point

à point, les données sont encapsulées, ou enrobées,

à l'aide d'un en-tête qui contient les informations de routage

pour leur permettre de traverser le réseau partagé ou public

jusqu'à leur destination finale. La liaison servant

à l'encapsulation et au cryptage des données privées est

une connexion VPN.24

Ainsi, tous les utilisateurs passent par le même

"portail", ce qui permet de gérer la

sécurité des accès, ainsi que le trafic utilisé par

chacun. En effet, malgré son aspect sécurisé, un

réseau VPN reste une extension du réseau principal vers chaque

employé qui y accède, ce qui augmente d'autant le risque de

failles. Centraliser les entrées au réseau permet de renforcer la

sécurité, et de mieux gérer la taille prise par le

réseau étendu.25

I.2.4 Méthode de connexion I.2.4.1 Le VPN

d'accès

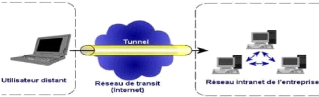

1.2.4.1.1 VPN d'accès distant

L'utilisateur nomade se connecte, au serveur VPN de

l'entreprise, qui lui donne accès, une fois authentifié, à

toutes (ou certaines) ressources de l'entreprise. Le gain en

productivité et réactivité est appréciable,

l'utilisateur peut directement interagir avec les logiciels de l'entreprise

comme s'il était dans un bureau de la maison mère.

1.2.4.1.2 VPN intranet.

Connexion de deux réseaux locaux via Internet. Les

utilisateurs du réseau A peuvent accéder aux ressources du

réseau B et vice versa, comme s'ils faisaient partie d'un seul et unique

réseau.

1.2.4.1.3 VPN extranet

De conception identique à l'intranet mais a destination

des sous-traitants ou des clients de l'entreprise. Ici des restrictions

d'accès du type firewall sont utilisées en conjonction à

la technologie VPN. Le but étant de restreindre l'accès a

certaines ressources de l'entreprise.

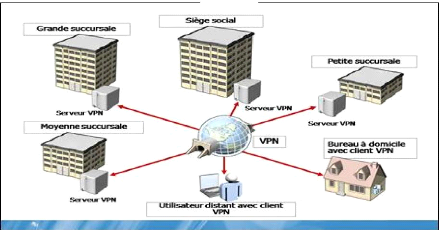

Figure 1 : VPN connectant un utilisateur distant à un

intranet privé I.2.4.2 Le VPN site a site

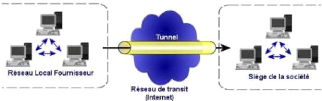

Une entreprise peut utiliser le VPN pour communiquer avec ses

clients et ses partenaires. Elle ouvre alors son réseau local à

ces derniers. Dans Ce cadre, il est fondamental que l'administrateur du VPN

puisse tracer les clients sur le réseau et gérer les droits de

chacun sur celui-ci. 26

Figure 2 : VPN connectant des sites clients au site de

l'entreprise I.2.5 Topologie des V.P.N

Les VPN s'appuient principalement sur Internet comme support

de transmission, avec un protocole d'encapsulation et un protocole

d'authentification, au niveau des topologies, on retrouve des réseaux

privés virtuels en étoile, maillé ou partiellement

maillé.27

Dans cette topologie toutes les ressources sont

centralisées au même endroit et c'est à ce niveau qu'on

retrouve le serveur d`accès distant ou serveur VPN, dans ce cas de

figure

tous les employés du réseau s'identifient ou

s'authentifient au niveau du serveur et pourront ainsi accéder aux

ressources qui se situent sur l'intranet.28

Dans cette autre topologie les routeurs ou passerelles

présents aux extrémités de chaque site seront

considérés comme des serveurs d'accès distant, les

ressources ici sont décentralisées sur chacun des sites autrement

dit les employés pourront accéder aux informations

présents sur tous les réseaux.

I.2.6 INTERET D'UN VPN

Ce procédé est utilisé par de nombreuses

entreprises afin de permettre à leurs utilisateurs de se connecter au

réseau d'entreprise hors de leur lieu de travail. On peut facilement

imaginer un grand nombre d'applications possibles :

v' Les connexions VPN offrent un accès au

réseau local (d'entreprise) à distance et de façon

sécurisée pour les travailleurs nomades.

v' Les connexions VPN permettent d'administrer efficacement

et de manière sécurisé un réseau local à

partir d'une machine distante.

v' Les connexions VPN permettent aux utilisateurs qui

travaillent à domicile ou depuis d'autres sites distants

d'accéder à distance à un serveur d'entreprise par

l'intermédiaire d'une infrastructure de réseau public, telle

qu'Internet.

v' Les connexions VPN permettent également aux

entreprises de disposer de connexions routées partagées avec

d'autres entreprises sur un réseau public, tel qu'Internet, et de

continuer à disposer de communications sécurisées, pour

relier, par exemple des bureaux éloignés géographiquement.

Une connexion VPN routée via Internet fonctionne logiquement comme une

liaison de réseau étendu (WAN, Wide Area Network)

dédiée.

v' Les connexions VPN permettent de partager des fichiers et

programmes de manière sécurisés entre une machine locale

et une machine distante.

I.2.7 Les différents protocoles utilisés

pour l'établissement d'un VPN

Il existe quatre protocoles principaux permettant

l'établissement d'un VPN :

· le protocole PPTP (Point to Point Tunneling Protocol) mis

au point par la société Microsoft ;

· le protocole L2F (Layer Two Forwarding) mis au point par

la société CISCO ;

· le protocole L2TP (Layer Two Tunneling Protocol) propose

par l'IETF;

· le protocole IPSEC ;

CHAPITRE II : VPN SSTP II.1 Présentation du

protocole SSTP

Pour commencer, nous essayerons de déterminer à

quels besoins tente de répondre cette technologie. Une fois cela

posé, il nous sera plus facile de définir les grands principes

qui sous-tendent celle-ci. Nous continuerons par la présentation des

différents cas de figure dans lesquels peut se trouver l'utilisateur

d'un VPN SSTP. Nous enchainerons sur les principales technologies disponibles

et les procédés d'encapsulation, de chiffrement et

d'authentification utilisés. Enfin, nous mettrons en pratique ces

différents concepts en configurant un serveur VPN SSTP.

II .1.1 définition

1. Le principe du VPN SSTP (Serure Sockets Tunniling Protocol)

est basé sur la

technique du tunneling. Cela consiste à construire un

chemin virtuel après avoir identifié l'émetteur et le

destinataire. Ensuite la source chiffre les données et les achemine en

empruntant ce chemin virtuel. Les données à transmettre peuvent

appartenir à un protocole différent d'IP.

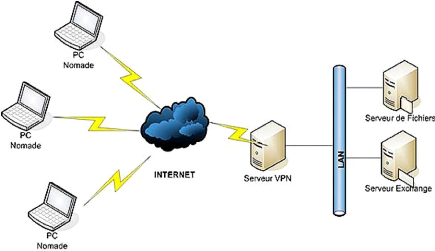

Figure 3 : VPN SSTP connectant des clients nomades au site de

l'entreprise

Dans ce cas le protocole de tunneling encapsule les

données en rajoutant un entête, permettant le routage des trames

dans le tunnel. Le tunneling est l'ensemble des processus d'encapsulation, de

transmission et de désencapsulation.

II.1.2 création d'une autorité de

certificats(CA)

Les certificats sont délivrés par une

autorité de certification. Lorsqu'un utilisateur, un ordinateur ou un

service utilise un certificat pour prouver son identité, le client dans

la transaction doit approuver l'autorité de certification

émettrice. Une liste d'autorités de certification racine

approuvées, dont VeriSign et Thawte, par exemple, est tenue à

jour par Windows et actualisée lors de la mise à jour de

Windows.

Une infrastructure à clé publique (PKI) est

basée sur une chaîne de confiance. Une autorité de

certification peut créer un certificat pour une autre autorité de

certification. La seconde autorité de certification peut alors

délivrer des certificats aux utilisateurs, ordinateurs, organismes ou

services qui seront approuvés par tout client qui approuve

l'autorité de certification racine, en amont.

Les certificats peuvent servir à des fins multiples

dans un réseau d'entreprise, notamment pour créer des canaux

sécurisés comme dans l'exemple SSL mentionné plus haut et

pour des réseaux privés virtuels (VPN) et la

sécurité sans fil, ainsi que pour l'authentification, lors d'une

ouverture de session par carte à puce.

II.1.2.1 Certificats de tunnels

Les clients VPN accèdent à un serveur VPN via

un tunnel virtuel, qui est un passage sécurisé dans un

environnement non sécurisé (généralement Internet).

Vous pouvez sécuriser ce passage via les types de tunnels PPTP ou

L2TP.

Par rapport à un tunnel PPTP, un tunnel L2TP

présente l'avantage considérable de reposer sur IPsec. IPsec

chiffre les données, mais propose également l'authentification

des données. En d'autres termes, IPsec vérifie que les

données ont été envoyées par la personne

revendiquant leur envoi et qu'elles n'ont pas été

modifiées au cours de leur transit. IPsec empêche également

les attaques par relecture.

Le protocole L2TP permet également une

authentification beaucoup plus forte que le protocole PPTP, car il authentifie

à la fois l'utilisateur et l'ordinateur. En outre, il chiffre les

paquets PPP échangés au cours de l'authentification au niveau

utilisateur.

Bien que le protocole L2TP propose une authentification plus

forte que le protocole PPTP, ce dernier présente des avantages par

rapport au protocole L2TP. A la différence du protocole L2TP, le

protocole PPTP fonctionne avec les anciens systèmes d'exploitation

Windows. Par conséquent, si votre réseau inclut des clients VPN

qui exécutent des versions plus anciennes de Windows, vous pouvez

utiliser le protocole PPTP. L'autre avantage du protocole PPTP par rapport au

protocole L2TP est que ce dernier repose sur IPsec et qu'IPsec exige que votre

réseau possède une autorité de certification. Windows

Server 2008 est fourni avec sa propre autorité de certification que vous

pouvez configurer en vue de l'utiliser dans une connexion VPN.

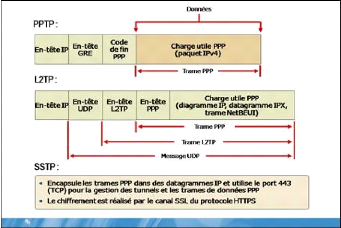

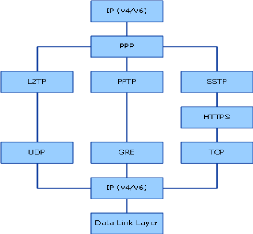

Figure 4 : montre l'encapsulation des trames PPP et le

chiffrement du protocole HTTPS

II .1.3 importance et intérêt de VPN

SSTP

SSTP est aujourd'hui la solution en vogue pour les liaisons

VPN. Les appliances dédiées et solutions logicielles se

multiplient avec plus ou moins de succès. SSTP est basé sur le

protocole SSL ou TLS et donc sur l'authentification du serveur par certificat

et établissement d'une liaison chiffrée entre les 2 hôtes.

Cette base lui confère en outre une très large

compatibilité avec les équipements réseau, la connexion

s'établissant via le protocole TCP vers le port 443. Cette solution de

SSTP VPN est implémentée nativement sur Windows Server 2008

depuis sa RC0 ce qui évite tout investissement dans une solution tierce.

Prévue pour une utilisation des clients nomades uniquement.

II.2. Comparaison des différents protocoles VPN

Comme nous l'avons vu, l'encapsulation est la base du

principe de fonctionnement des VPN. Comme ceux-ci ont été

conçus dès le départ comme une émulation d'une

liaison privée point à point, Ils utilisent les mêmes

mécanismes. Chaque protocole présenté permet de

réaliser des solutions performantes de Vpn. Nous allons ici aborder les

points forts et les points faibles de chacun de ses protocoles.

II.2 .1 La base : PPP

Partons de la couche de liaison 2, le protocole PPP (Point To

Point Protocol) est un ensemble de protocoles standard garantissant

l'interopérabilité des logiciels d'accès distant de divers

éditeurs. Une connexion compatible PPP peut appeler des réseaux

distants par l'intermédiaire d'un serveur PPP standard de l'industrie.

PPP permet également à un serveur d'accès à

distance de recevoir des appels entrants et de garantir l'accès au

réseau à des logiciels d'accès distant d'autres

éditeurs, conformes aux normes PPP.

C'est un ensemble de protocoles assurant l'échange des

données sur une liaison point à point. Son avantage est de

permettre à plusieurs protocoles de transférer des données

simultanément. Bien que PPP ne permette pas d'établir des VPN, il

est le protocole fondamental de beaucoup de logiciels d'accès distant.

Une de ses fonctions avancées permet la gestion de

l'authentification.

· L'encapsulation des datagrammes.

· Le contrôle de la liaison avec LCP

(Link Control Protocol).

o Etablissement, configuration, test et enfin clôture de

la liaison

· Le contrôle de la couche réseau avec

NCP (Network Control Protocol). o Choix et test des protocoles

réseau

D'autres protocoles de la suite PPP peuvent être

utilisés conjointement pour sécuriser le transfert des

données :

· PAP (Password Authentication Protocol),

le login et le mot de passe transitent en clair sur le

réseau.

CHAP (Challenge Handshake Authentication

Protocol), ici le mot de passe est remplacé par une clé de

chiffrement de 16 bits soumise à un hachage Md5. Ce mécanisme va

être repris par Microsoft qui va la perfectionner et développer

successivement MS-CHAPv1 et MS-CHAPv2

II.2 .2 PPTP

Nous pouvons accéder à un réseau

privé par l'intermédiaire d'Internet ou d'un autre réseau

public au moyen d'une connexion à un réseau privé virtuel

(VPN) utilisant le protocole PPTP (Point To Point Tunneling Protocol).Le

protocole PPTP autorise le transfert sécurisé des données

d'un ordinateur distant vers un serveur privé en créant un

réseau privé virtuel entre des réseaux de données

TCP/IP.

Le protocole PPTP prend en charge les

réseaux privés virtuels multi protocoles à la demande sur

des réseaux publics, tels qu'Internet. Développé en tant

qu'extension du protocole PPP (Point To Point Protocol), PPTP lui

confère un niveau supplémentaire de sécurité et de

communication multi protocoles sur Internet. Ainsi, grâce au nouveau

protocole EAP (Extensible Authentication Protocol), le transfert des

données par l'intermédiaire d'un réseau privé

virtuel compatible PPTP est aussi sûr qu'au sein d'un réseau local

d'entreprise.

PPTP encapsule (fait passer par un tunnel)

les protocoles IP ou IPX dans des datagrammes PPP. Nous pouvons aussi recourir

au protocole PPTP pour mettre en communication des réseaux locaux

privés.

PPTP (Point-to-Point Tunneling Protocol)

-Cisco, repris par Microsoft et compatible avec la plupart des autres

plateformes (poptop sous linux par exemple)-

PPTP introduit un nouveau niveau d'encapsulation et un nouvel

entête : GRE (Generic Route Encapsulation).

II.2 .3 L2TP

L2TP (Layer 2 Tunneling Protocol) correspond

à la fusion des protocoles PPTP et L2F (Layer Two Forwarding) de Cisco.

Il concerne les plateformes Windows Server 2003 et 2008. L'avantage principal

de cette fusion est pouvoir traiter d'autres formes de paquet que des paquets

IP (Frame Relay ou Atm par exemple). Le serveur L2TP va utiliser un port UDP

(1701) pour mettre en place le tunnel. Celui-ci sera géré par

L2TP pendant le trafic sur l'infrastructure publique. Une fois atteint

l'équipement de terminaison (serveur L2TP), PPP reprendra le relais.

Comme ce protocole n'embarque aucune méthode

d'authentification ou de chiffrement, on l'utilise généralement

conjointement à IP sec.

II.2 .4 IP sec

I.2.4.1 Présentation et fonctionnement d'IPsec

IPSec (Internet Protocol Security) est un protocole de la

couche 3 du modèle OSI et multiplateformes. Les concepteurs, S. Kent et

R. Atkinson de chez IETF (Internet Engineering Task Force) ont proposé

une solution en novembre 1998 afin de répondre aux besoins directs du

développement des réseaux en matière de

sécurité. En effet, en sécurisant le transport des

données lors d'échanges internes et externes, la stratégie

IPSec permet à l'administrateur réseau d'assurer une

sécurité efficace pour son entreprise contre toute attaque venant

de l'extérieur.

IP Sec (Internet Protocol Security) est un

système de normes ouvertes qui vise à assurer la protection des

communications privées sur les réseaux publics.

IP Sec est soutenu par deux protocoles de

sécurité (AH et ESP) et un protocole de gestion (IKE) :

· AH (Authentication Header), est

employé pour assurer l'authentification des machines aux deux

extrémités du tunnel. Il permet aussi de vérifier

l'unicité des données grâce à l'attribution d'un

numero de séquence ainsi que l'intégrité de cellesci a

l'aide d'un code de vérification des données (Intégrity

Check Value).

· ESP (Encapsulating Security Payload),

répond, quant à lui, au besoin de crypter les données. Il

peut toutefois aussi gérer l'authentification et la vérification

de l'intégrité mais de manière moins poussée qu'AH

(Authentication Header).

IKE (Internet Key Exchange), IKE

négocie les algorithmes cryptographiques et les paramètres

relatifs destinés à AH et ESP. Il fait cela en deux phases :

· Phase 1 (Main mode ou aggresive Mode), Lors de cette

phase un tunnel est établi. Celui-ci va servir à

générer une clé mère (dont la valeur va

dépendre de différents paramètres comme le "pre-shared

secret" ou le groupe Diffie-Hellman choisi). Cette clé va servir

à en engendrer trois autres servant à l'authentification, le

chiffrement et la production de nouvelles clés.

· Phase 2 (Quick Mode), établissement du canal

(et des Security Association) destinés au transfert des données

en fonction des paramètres négociés lors de la phase1

(pour un mode full duplex il faut établir deux tunnels et donc deux

SA).

Le protocole IP Sec est destiné à fournir

différents services de sécurité. Il permet grâce

à plusieurs choix et options de définir différents niveaux

de sécurité afin de répondre de façon

adaptée aux besoins de chaque entreprise. La stratégie IP Sec

permettant d'assurer la confidentialité, l'intégrité et

l'authentification des données entre deux hôtes est

gérée par un ensemble de normes et de protocoles :

v' Authentification des extrémités :

Elle permet à chacun de s'assurer de l'identité de

chacun des interlocuteurs. Précisons que l'authentification se fait

entre les machines et non entre les utilisateurs, dans la mesure où

IPSec est un protocole de couche 3.

v' Confidentialité des données

échangées : Le contenu de chaque paquet IP peut

être chiffré afin qu'aucune personne non autorisée ne

puisse le lire

v' Authenticité des données :

IPSec permet de s'assurer que chaque paquet a bien été

envoyé par l'hôte et qu'il a bien été reçu

par le destinataire souhaité.

v' Intégrité des données

échangées : IPSec permet de vérifier qu'aucune

donnée n'a été altérée lors du trajet.

v' Protection contre les écoutes et analyses

de trafic : Le mode tunneling (détaillé plus loin)

permet de chiffrer les adresses IP réelles et les entêtes des

paquets IP de l'émetteur et du destinataire. Ce mode permet ainsi de

contrecarrer toutes les attaques de ceux qui voudraient intercepter des trames

afin d'en récupérer leur contenu

v' Protection contre le rejeu : IPSec

intègre la possibilité d'empêcher un pirate d'intercepter

un paquet afin de le renvoyer à nouveau dans le but d'acquérir

les mêmes droits que l'envoyeur d'origine.

II.2 .5 SSH - OpenSSH

SSH (Secure Shell), est un protocole qui permet

d'établir une connexion sécurisée entre un client et un

serveur. Il est en ce sens, le successeur du protocole Telnet qui est

aujourd'hui de moins en moins utilisé en raison de son déficit

sécuritaire (les logins et mots de passe sont transmis en clair sur le

réseau). Il est d'ailleurs utilisé pour équiper les smart

phones à base d'OS Symbian. Il est au niveau de la couche session

SSH n'est généralement pas considéré

comme un protocole VPN « pur». Toutefois, celui-ci permet de faire du

tunneling et propose certaines fonctionnalités des VPN:

· Authentification avec ssh-keygen

o Identification du client (/.ssh/authorized_keys ) o

Identification du serveur (/ .ssh/known_hosts )

· Cryptage (RSA et DSA)

· Vérification de l'intégrité des

paquets

SSH permet de plus d'encapsuler une multitude d'autres

protocoles.SSH peut donc paraitre idéal pour relier un client nomade

à certains serveurs d'une entreprise. C'est une alternative

intéressante à certains usages d'un VPN (et bien plus facile

à mettre en oeuvre). Toutefois L'utilisateur ne se percevra pas comme

faisant parti du réseau local de la société et n'aura pas

accès à l'ensemble des ressources de celle-ci.

II.2 .6 SSL (TLS) - OpenSSL

Comme nous l'avons vu avec les protocoles IPSec, L2TP et

PPTP, niveau de la couche session, le principe essentiel repose sur la

création d'un tunnel qui va permettre de véhiculer des trames IP

au niveau réseau (routage IP).

Toutefois, il existe aussi des VPN dont le principe n'est pas

de relayer les datagrammes IP, mais directement des communications TCP et UDP

dont la partie transitant par Internet est sécurisée. Ce

processus se déroulant cette fois au niveau de la couche session. C'est

notamment le cas de SSL / TLS.

SSL (Secure Socket Layer) est un ensemble de

normes, développées par Netscape, visant à

sécuriser la transmission de données à travers une

infrastructure publique.

Présentée comme la solution miracle pour

permettre aux itinérants de se connecter aux applications

réparties de l'entreprise les Vpn-Ssl souffrent de problèmes

principalement liés aux navigateurs web utilisés. Le but

d'utiliser des navigateurs web est de permettre aux utilisateurs d'utiliser un

outil dont ils ont l'habitude et qui ne nécessite pas de configuration

supplémentaire.

Cependant lorsqu'un certificat expire l'utilisateur doit

aller manuellement le renouveler. Cette opération peut poser

problème aux utilisateurs novices. De plus sur la majorité des

navigateurs web la consultation des listes de certificats

révoqués n'est pas activée par défaut : toute la

sécurité de Ssl reposant sur ces certificats ceci pose un

grave

problème de sécurité. Rien

n'empêche de plus le client de télécharger une version

modifiée de son navigateur pour pouvoir utiliser de nouvelles

fonctionnalités (skins, plugins...). Rien ne certifie que le navigateur

n'a pas été modifié et que son autorité de

certification en soit bien une.

Enfin Un autre problème lié à

l'utilisation de navigateurs web comme base au Vpn est leur

spécificité au monde web. En effet par défaut un

navigateur n'interceptera que des communications Https.

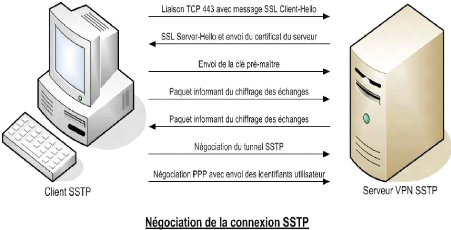

II.3 Principe de fonctionnement de VPN SSTP

SSTP est une nouvelle forme de tunnel VPN. Il facilite

l'établissement d'une connexion VPN via un pare-feu ou via un

périphérique effectuant de la traduction d'adresses

réseaux (NAT). Cela est rendu possible par l'encapsulation de paquets

PPP (Protocole Point à Point) dans de

l'HTTPS.

L'établissement des connexions VPN via un proxy http

est aussi rendu possible. Disponible avec Windows 2008 et Windows Vista SP1,

SSTP utilise des connexions HHTP cryptées avec SSL pour établir

des connexions vers les passerelles VPN.

De la même façon qu'avec L2TP/IP Sec, celui-ci

ne transmet les informations d'identification qu'une fois la session SSL

établie avec la passerelle VPN.

A la fin de la négociation de la session, un paquet

IPv4 transitant dans le tunnel SSTP est encapsulé dans un en-tête

PPP puis SSTP le tout chiffré avec la clé de session SSL. Sont

ajoutés ensuite un en-tête TCP puis IPv4.

Figure 5 : illustrant le fonctionnement de VPN SSTP (image de

supinfo) II.3.1 les fonctions d'interconnexion

Figure 6 & 7 : illustrant le fonctionnement de VPN SSTP dans

un réseau intranet via un portail captif à l'aide du protocole

https

II.3.1.1 Mise en place d'une DMZ

sécurité de votre réseau local. Le but

de cette zone est de limiter la surface d'exposition de vos réseaux. En

faisant en sorte que vos serveurs qui hébergent des applicatifs publics

soient dans ce réseau périmétrique, vous ne permettez pas

d'accès à votre réseau local depuis Internet. Vous

renforcez donc la sécurité de votre réseau local en ne

laissant pas de communication possible avec celui-ci. Il existe deux

implémentations typiques de DMZ. La première utilise un pare-feu

à trois pattes ou plus (une patte correspond à une interface

réseau).

La seconde quant à elle fait appel à deux

pare-feu. Dans l'idéal et en vue de sécuriser un maximum, il est

recommandé d'utiliser deux modèles de pare-feu différents.

En effet, si une personne malintentionnée vient à trouver une

faille sur le premier, le travail est déjà quasiment accompli

pour arriver à percer le second.

II.3.1.2 les dispositifs d'interconnexion

Comme vous avez pu le voir, dans le lien plus haut, une

connexion SSTP s'appuie sur une session "HTTP over SSL" donc l'installation et

le paramétrage du certificat "authentification du serveur" "

remote.mon-domaine-pulic.com"

sur le serveur SBS 2008 doit être correcte. Normalement, tout cela a

été installé automatiquement lors de l'assistant

"configurer votre adresse internet". C'est le même certificat qui nous

servira à nous connecter en SSTP et en HTTPS avec le server IIS

Figure 5 : illustrant le fonctionnement de VPN SSTP en passant

par le différent protocole

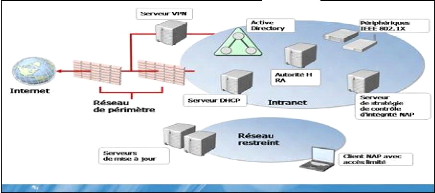

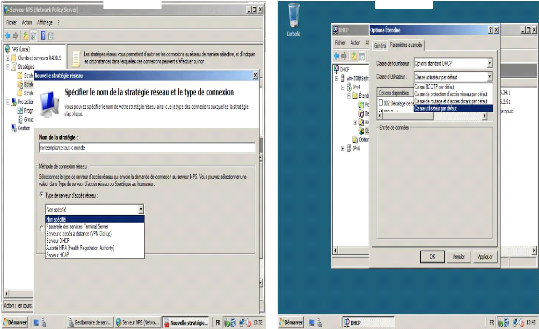

II.3.1.2 Serveur de stratégie NAP.

Windows Vista et Windows Server 2008 intègrent la

protection d'accès réseau. Celleci contribue à

protéger l'accès aux réseaux privés en

vérifiant que les ordinateurs clients sont configurés

conformément aux stratégies de contrôle

d'intégrité réseau de l'organisation avant qu'ils ne

puissent se connecter aux ressources réseau.

En outre, la protection d'accès réseau

contrôle la conformité des ordinateurs clients à la

stratégie de contrôle d'intégrité définie par

l'administrateur lorsque l'ordinateur est connecté au réseau. Les

ordinateurs non conformes peuvent être mis à jour automatiquement

à l'aide de la mise à jour automatique NAP qui assure leur mise

en conformité à la stratégie de contrôle

d'intégrité afin qu'ils puissent se connecter au

réseau.

Les administrateurs système définissent des

stratégies de contrôle d'intégrité réseau et

créent ces stratégies à l'aide de composants NAP fournis

soit par le serveur NPS, en fonction de votre déploiement NAP, soit par

des sociétés tierces.

Les stratégies de contrôle

d'intégrité peuvent inclure les logiciels requis, les mises

à jour de sécurité requises et les paramètres de

configuration requis. La protection d'accès réseau met en oeuvre

des stratégies de contrôle d'intégrité en inspectant

et en évaluant l'intégrité des ordinateurs clients, en

limitant l'accès réseau lorsque des ordinateurs clients sont

jugés défectueux et en mettant à jour les ordinateurs

clients défectueux pour obtenir un accès réseau

complet.

II.3.1.2.1 Architecture de la plateforme NAP Figure

8

Dans un déploiement VPN typique, un client initialise

une connexion point à point virtuelle à un serveur d'accès

à distance sur Internet. Le serveur d'accès à distance

répond à l'appel, authentifie l'appelant et transfère les

données entre le client VPN et le réseau privé

de l'entreprise.

Figure 9

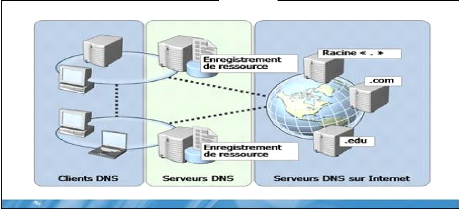

II.3.1 .3 Client DNS

Le client DNS génère et envoie des

requêtes itératives ou récursives au serveur DNS. Un client

DNS peut être tout ordinateur exécutant une recherche DNS qui

requiert une interaction avec le serveur DNS. Les serveurs DNS peuvent

également publier des demandes

de clients DNS sur d'autres serveurs DNS.

Figure 10

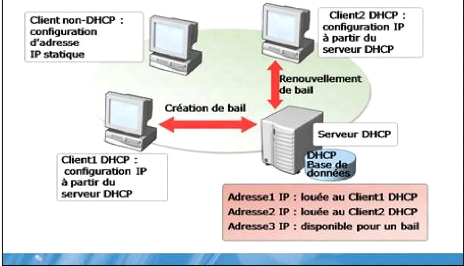

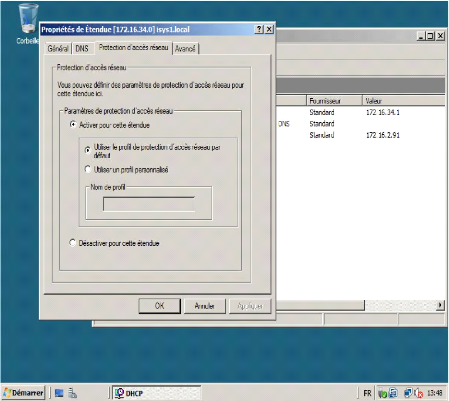

II.3.1 .4 Client DHCP

Le rôle Serveur DHCP offre la garantie que tous les

clients disposent des mêmes informations de configuration, ce qui

élimine toute possibilité d'erreur humaine pendant la

configuration. Lorsque d'importantes informations de configuration changent

dans le réseau, il est possible de les mettre à jour à

travers le rôle Serveur DHCP sans qu'il soit nécessaire

d'intervenir directement sur chaque ordinateur.

De même, DHCP est un service clé pour les

utilisateurs itinérants qui changent souvent de réseau. DHCP

permet aux administrateurs réseau de fournir des informations de

configuration réseau complexes aux utilisateurs non techniciens, sans

que ceux-ci n'aient à se préoccuper des détails de

configuration de leur réseau.

CHAPITRE III : CONFIGURATION DE VPN SSTP III.1

Présentation de l'entreprise

III.1.1 dénomination et siège

La banque Centrale du Congo(BCC) est une institution de droit

public dotée d'une personnalité juridique et d'une autonomie de

gestion. Elle est l'institut créateur de la monnaie qui chapeaute le

système bancaire de RDC. Son siège se trouve à Kinshasa

sise boulevard du 30 juin. Elle a des représentations dans chaque

province appelée direction provinciale et des agences à

l'intérieur des provinces.

III.1.2 situation géographique

La banque Centrale du Congo(BCC) direction de Lubumbashi est

située au centre-ville de Lubumbashi, au croisement des avenues LOMAMI

et chaussée M'zee KABILA au N°74 dans la commune de Lubumbashi. Par

ses fonctions reconnues à toute la banque, la BCC /Lubumbashi est la

plus importante des institutions bancaires de la province du Katanga.

III.1.1 historique de l'entreprise

La banque nationale du Congo a été

créée en 1960, mais n'a ouvert ses portes que le 22 janvier 1961.

Par contre avant sa création, trois institutions financières ont

dû remplir les fonctions traditionnelles d'une banque centrale.

Ce n'est que le 22 juin 1964 que les fonctions d'une banque

centrale furent confiées à un organisme public indépendant

du ministère des finances, cet organisme public s'appelait le conseil

monétaire de la République Démocratique du Congo. Ce

conseil du 03 octobre 1960 et du 22 juin 1964 eurent le monopole

d'émettre des billets de banque dénommés «

conseil monétaire », lesquels furent remplacés le

24 juin 1966 par les billets du Zaïre monnaie.

L'ordonnance loi N°67/264 du 23 juin 1967, relative aux

statuts de la banque centrale abroge en son article 1 et le décret-loi

du 22 février 1961. En plus de son rôle d'institution

d'émission, il joue aussi le rôle c'est la mise en place de la

politique monétaire.

III.1.3 l'infrastructure du réseau existant de

l'entreprise

Dans le cadre du renforcement de ses capacités

opérationnelles, la banque centrale du Congo a mis en place un

réseau IP privé haut débit des

télécommunications par satellite reliant entre eux de

façon permanente et sécurisé, le siège de la

banque, les directions provinciales ainsi que les agences autonomes.

Ce réseau ayant un coeur le siège central de

Kinshasa, regroupe un certain nombre de fonctionnalités en rapport avec

la sécurité, les différents métiers de la banque,

les canaux de communication et leur gestion. En outre, les équipements

et les logiciels utilisés sont compatibles avec l'infrastructure

existant de la banque nationale.

C'est un réseau MESH utilisant une plate-forme

VIPERSAT et des équipement de la dernière

génération du fabricant comtech EF data (modem CDM-570L,Q-Demond

CDD 564L,VMS,VCS) et autres équipements Cisco tels que les Switch, les

routeurs et les téléphones VoIP. GBS assure à la banque

centrale du Congo l'accompagnement et l'assistance technique.

Le SCPC (Single Channel Per Carrier) c'est un système

de transmission par satellite où chaque signal est modulé sur sa

propre porteuse. La technologie SCPC est utilisée pour la transmission

de données pour la distribution simultanée du même message

à plusieurs récepteurs et pour les communications

audiovisuelles.

Si le SCPC tire son nom de l'ancienne technologie analogique

de transmission laquelle la fréquence ne pouvait porter qu'un seul

canal, le SCPC peut aujourd'hui fonctionner en MCPC et comporter plusieurs

canaux multiplexé grâce à la technologie de transmission

numérique ainsi deux stations terriennes ayant une capacité de

64kbps peuvent disposer de plusieurs circuits de téléphonie

numérique compressée ainsi que les circuits DATA si les

stations disposent de équipement de multiplexage

voix/DATA appropriés. Chaque entité provinciale et agence

autonome contiennent en leur sein :

· Un système d'antenne parabolique de 3.8m en bande

C en polarisation linéaire ;

· Un amplificateur de puissance BUC de 10W, le block

convertisseur permet au signal de la bande L venant du modem à monter

dans la gamme des fréquences de transmissions en bande C vers le

satellite ;

· Un guide d'onde ;

· Des câbles coaxiaux

· Un modem Comtech CDM-564L ;

· Un routeur Cisco 2800 séries ;

· Un Quad-Demod comtech CDD -564L

· Un spliter quintech

· Un switch 3com ou cisco catalyst

· Un onduleur ou un UPS

· Un groupe électrogène

III.1.4 Les missions de la banque de la banque central,

direction provinciale de Lubumbashi

v' Exécuté les opérations en rapport avec

le rôle des caissiers de l'état et aussitôt en informer le

siège ;

v' Exécuté les opérations de change et de

crédit autorisées par le siège ;

v' Rend des services bancaires de haute qualité aux

titulaire des comptes ouverts dans les livres de la direction provinciale ;

v' Assurer la supervision des intermédiaires

agréés de la province ;

v' Assurer la collecte, le transport et le paiement des fonds

à travers toute la province et ainsi être toujours liquide ;

v' Assurer les opérations de compensation intra et inter

provinces selon les normes procédurales définies par les

instructions générales ;

v' Elaborer le rapport mensuel sur les situations politiques

économiques, financières monétaire et sécuritaire

de la province.

III.2 PREPARATION DE LA PLATE FORME

La sécurité est au centre des

préoccupations de la plupart des entreprises d'aujourd'hui. Alors que

les organisations oeuvrent à la suppression des privilèges

administratifs superflus qui ont été attribués par le

passé aux utilisateurs, elles s'efforcent également de

verrouiller et de gérer les privilèges accordés aux

administrateurs eux-mêmes. Pour gérer la sécurité de

l'administration d'Active Directory, il est indispensable de comprendre comment

certaines tâches d'administration sont déléguées.

III.2.1 configuration du serveur Windows 2008 III.2.1.1

Configuration initiale :

III.2.1.1.1 Configuration matérielle

La configuration matérielle nécessite un

ordinateur supportant Windows Server 2008 et une capacité de

montée en charge si le nombre de clients nomades est

élevé.

On peut également imaginer la virtualisation du

système d'exploitation par le biais d'Hyper-V ou de Windows Virtual

Server 2008 R2.

Il devra être équipé d'au moins 2 cartes

réseau, une orientée vers Internet, l'autre vers le réseau

local de l'entreprise.

III.2.1.1.2 Configuration logicielle

Il existe cinq éditions Windows Server 2008.

L'édition que vous choisissez dépend des besoins de l'entreprise

que vous devez prendre en compte.

Windows Server 2008 permet aux professionnels des

technologies de l'information d'augmenter la souplesse de leur infrastructure

serveur tout en offrant aux développeurs une plateforme Web et

d'applications plus robuste pour créer des applications et des services

connectés. De nouveaux outils d'administration puissants et des

améliorations de la sécurité fournissent un meilleur

contrôle des serveurs et des réseaux et assurent une

protection avancée des applications et des

données. Pour ce travail nous avons préféré

d'installer Windows Server 2008 Édition Entreprise.

Figure 12

Cette édition repose sur Windows Server 2008 Standard

Edition pour offrir une évolutivité et une disponibilité

supérieures et ajoute des technologies d'entreprise, telles que le

clustering avec basculement. Cette version est la plus appropriée pour

les organisations de grande taille qui ont besoin du clustering et de

l'évolutivité matérielle.

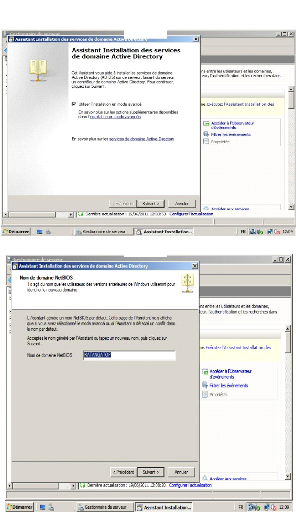

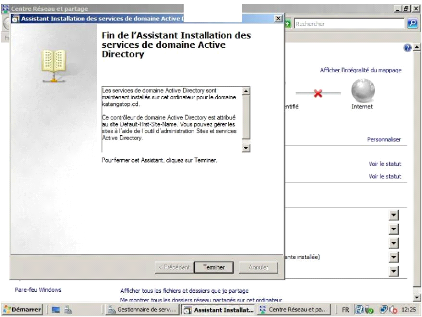

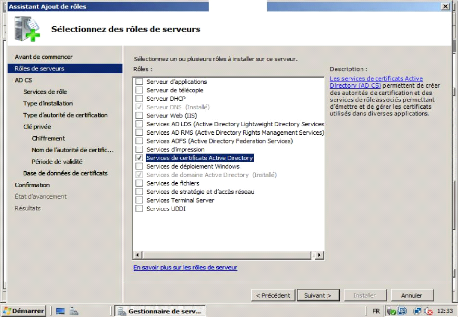

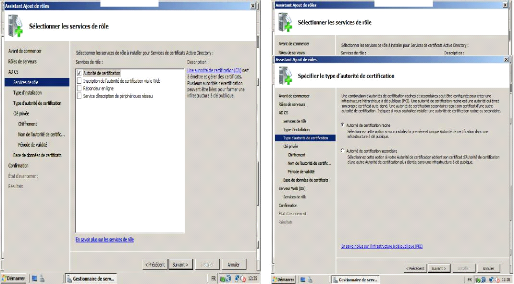

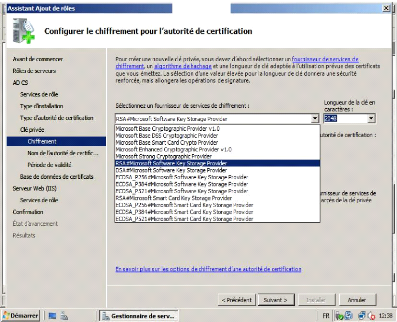

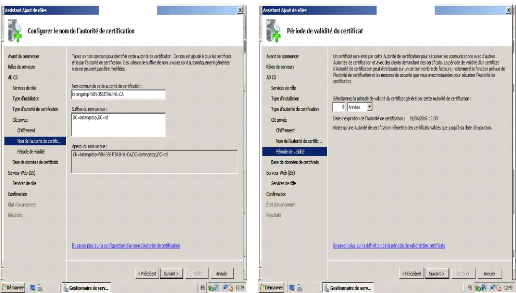

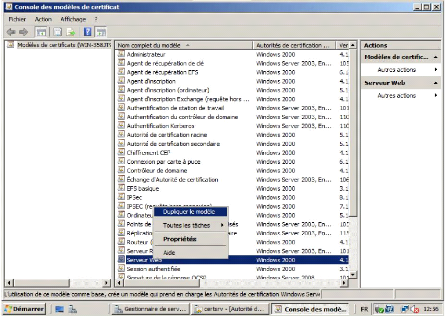

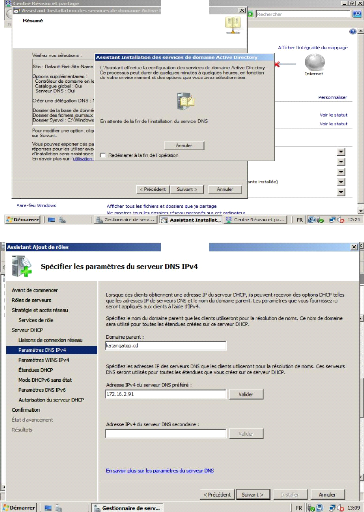

III.2.1.1.2.1 Services de certificats Active Directory (AD

CS)

Les AD CS vous offrent les technologies et les outils

nécessaires pour créer et gérer une infrastructure

à clé publique. Bien que les AD CS puissent être

exécutés sur un serveur autonome, il est beaucoup plus

fréquent et plus puissant de les exécuter de manière

intégrée aux AD DS, qui peuvent agir comme un magasin de

certificats et fournir un cadre pour la gestion de la durée de vie des

certificats : obtention, renouvellement et révocation.

47

Figure 13

Figure 14

Figure 15

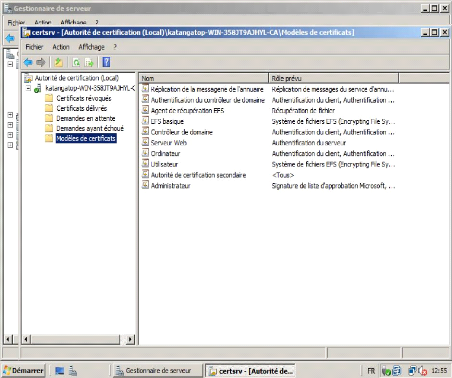

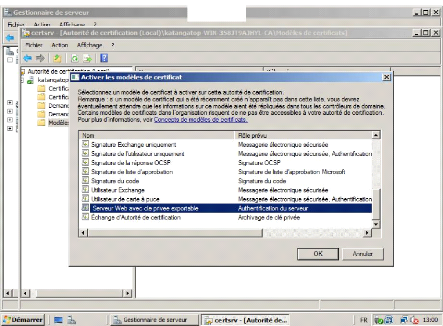

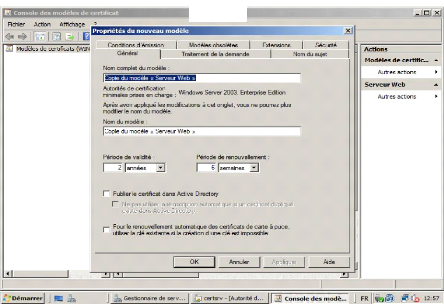

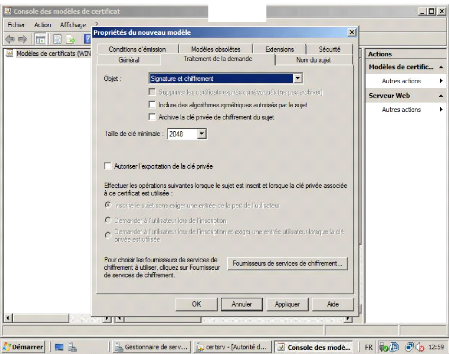

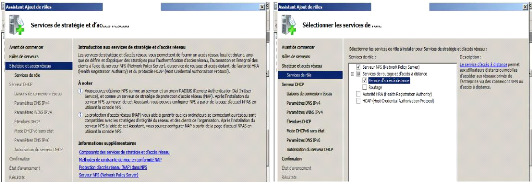

Les services de certificat Active Directory (AD CS)

fournissent des services personnalisables pour la création et la gestion

de certificats de clé publique utilisés dans les systèmes

de sécurité logiciels qui emploient des technologies de

clé publique. Les organisations peuvent utiliser les services de

certificat Active Directory pour améliorer la sécurité en

liant l'identité d'une personne, d'un périphérique ou d'un

service à une clé privée correspondante. Les services de

certificat Active Directory incluent également des

fonctionnalités qui vous permettent de gérer l'inscription et la

révocation de certificats dans divers environnements évolutifs.

Les applications prises en charge par les services de certificat Active

Directory incluent S/MIME, les réseaux sans fil sécurisés,

les réseaux privés virtuels (VPN), la sécurité du

protocole Internet (IPsec), le système de fichiers EFS, l'ouverture de

session par carte à puce, SSL/TLS et les signatures

numériques.

Figure 16

Les services de certificats Active Directory (AD CS)

étendent le concept d'approbation afin qu'un utilisateur, un ordinateur,

une organisation ou un service puisse prouver son identité à

l'extérieur ou à l'intérieur de la limite de votre

forêt Active Directory.

Figure 17 Figure 18

Figure 19

Figure 20 Figure 21

Figure 22

Figure 23

Figure 24

Figure 25

Figure 26

Figure 27

Figure 28

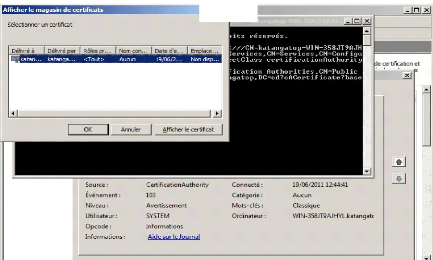

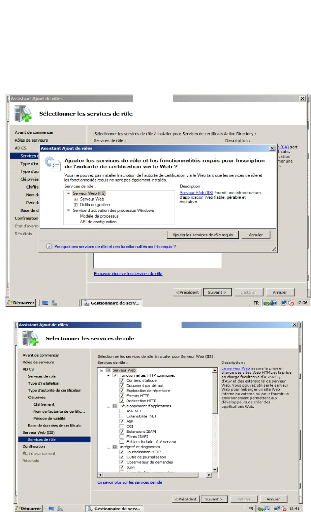

III.2.2.3 Configuration requise

Durant la configuration, vous serez invité à

choisir l'interface réseau qui assure la connexion à Internet. Si

vous n'indiquez pas l'interface appropriée, le serveur VPN

d'accès à distance ne fonctionnera pas correctement.

Le système DNS (Domain Name System) fournit une

méthode standard d'association de noms à des adresses Internet

numériques. Cela permet aux utilisateurs de référencer les

ordinateurs réseaux en utilisant des noms faciles à retenir au

lieu de longues séries de chiffres. Vous pouvez intégrer des

services DNS Windows avec les services DHCP sur Windows, éliminer le

besoin d'ajouter des enregistrements DNS comme les ordinateurs sont

ajoutés au réseau.

Figure 29

Figure 30

Si le réseau privé comporte un serveur DHCP, le

serveur VPN d'accès à distance peut à tout moment

réserver simultanément dix adresses auprès du serveur DHCP

et les attribuer aux clients distants. Dans le cas contraire, le serveur VPN

d'accès à distance peut générer et

Figure 31 Figure 32

attribuer automatiquement des adresses IP aux clients

distants. Si vous voulez que le serveur VPN d'accès à distance

attribue des adresses IP dans une plage déterminée, vous devez

spécifier cette dernière.

Si un serveur DHCP se trouve sur le même

sous-réseau que votre serveur VPN d'accès à distance, les

messages DHCP des clients VPN seront en mesure d'atteindre le serveur DHCP une

fois la connexion VPN établie. Si un serveur DHCP se trouve sur un

sous-réseau différent de votre serveur VPN d'accès

à distance, assurez-vous que le routeur entre les sous-réseaux

peut relayer des messages DHCP entre clients et le serveur. Si votre routeur

exécute Windows Server 2008, vous pouvez configurer le service Agent

relais DHCP sur le routeur de sorte que les messages DHCP soient

transférés entre les sous-réseaux.

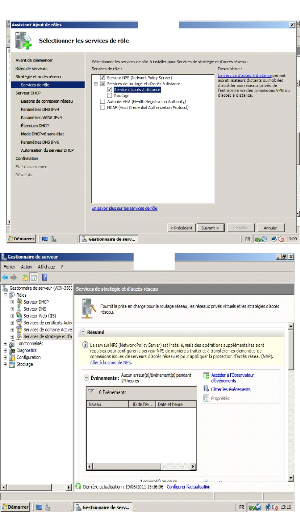

Les services d'accès et de stratégie

réseau fournissent aux utilisateurs une connectivité

réseau locale et distante, permettent de connecter des segments

réseau et permettent aux administrateurs réseau de gérer

de manière centralisée l'accès au réseau et les

stratégies de contrôle d'intégrité des clients. Les

services d'accès réseau vous permettent de déployer des

serveurs VPN, des serveurs d'accès à distance, des routeurs et un

accès sans fil protégé 802.11. Vous pouvez

également déployer des serveurs et des proxys RADIUS et utiliser

le Kit d'administration de Microsoft Connexion Manager pour créer des

profils d'accès à distance qui permettent aux ordinateurs clients

de se connecter à votre réseau.

57

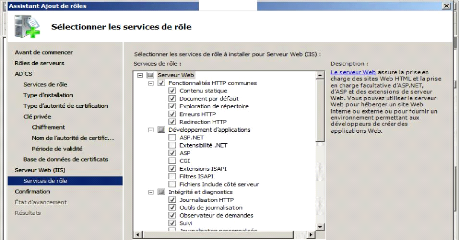

Le serveur Web (IIS) permet le partage d'informations sur

Internet, sur un intranet ou sur un extranet. Il s'agit d'une plateforme Web

unifiée qui intègre IIS 7.0,

ASP.NET, Windows Communication Foundation

et Windows SharePoint Services. IIS 7.0 offre également une

sécurité renforcée, des diagnostics simplifiés et

une administration déléguée.

Figure 33

Figure 34

Proxy RPC sur HTTP est un proxy utilisé par les objets

qui reçoivent des appels de procédure distante (RPC) via HTTP. Ce

proxy permet aux clients de découvrir ces objets même s'ils sont