IV.4. VPN

IV.4.1. Présentation

Le but d'un réseau virtuel (VPN) est de «Fournir

aux utilisateurs et administrateurs du système d'administration des

conditions d'exploitation, d'utilisation et de sécurité a travers

un système public identique à celle disponible sur un

réseau privée. En d'autres termes, on veut regrouper des

réseaux privés, séparé par un réseau public

(Internet) en donnant l'illusion pour l'utilisateur qu'ils ne sont pas

séparés, et tout en gardant l'aspect sécurisé qui

était assuré par la coupure logique au réseau Internet.

Un VPN est une technologie réseau qui crée un

tunnel chiffré entre une machine sur Internet dotée d'une adresse

IP quelconque et une passerelle d'accès d'un réseau privé.

La machine distante se voie dotée lors de l'établissement du

tunnel d'une adresse supplémentaire appartenant au réseau

privé qu'elle cherche a atteindre.

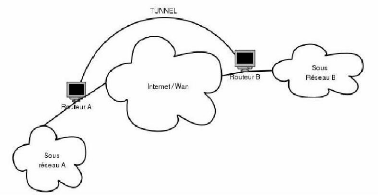

IV.4.2. Tunnel

Le tunnel est une composante indispensable des VPN ; la

problématique est la suivante : on va relier deux réseaux

privés qui sont séparés par un réseau public

(Internet), de façon transparente pour l'utilisateur. L'utilisateur

utilisera ainsi des interfaces réseaux virtuels et aura l'illusion de

discuter directement avec le réseau qui se trouve, en fait de l'autre

côté d'Internet. La solution technique utilisée, dans la

plupart des cas, pour mettre en oeuvre des tunnels est l'encapsulation de

protocoles. La figure IV.2 illustre le tunnel interconnectant le sous

réseau A au sous réseau B.

Fig. IV.2. Tunnel interconnectant le sous réseau A

au sous réseau B

|