VII- méthodes d'accès

Les stations partagent un même support de transmission

(les ondes hertziennes en 802.11, le support filaire en 802.3) et doivent

obéir à une politique d'accès pour l'utiliser. Dans

802.11, deux méthodes d'accès sont proposées :

la DCF (Distributed Coordination Function), basée sur

le principe d'égalité des chances d'accès au support de

transmission pour tous les utilisateurs (méthode probabiliste)

|

Couverture wi-fi d'une école : cas de

l'IUC

|

2012

|

|

|

la PCF (Point Coordination Function), basée sur une

méthode de pooling gérée par le point d'accès

(méthode déterministe)

nous allons détailler la méthode d'accès

DCF qui concerne le cas le plus courant. Elle est basée sur la politique

CSMA/CA dans laquelle chaque utilisateur écoute pendant

l'émission pour détecter une éventuelle collision, la

méthode CSMA/CA met en avant le principe d'évitement de

collision. Au lieu d'un contrôle de collision à posteriori, on

adopte une politique de contrôle à priori. En effet, la technique

de détection de collision CSMA/CD ne peut pas s'appliquer sur un

réseau physique sans fil pour des raisons suivantes :

pour détecter des collisions, il serait nécessaire

de disposer d'une liaison radio full duplex, ce qui n'est pas envisageable

compte tenu des induits

le fait qu'une station détecte que le support physique

est libre autour d'elle ne signifie 2pas forcément que le

support l'est autour du récepteur. En effet, deux stations ne sont pas

forcement en relation directe et donc le principe d'écoute de la

porteuse n'est donc pas utilisable au sens strict du terme.

Il en résulte de cet état de fait l'utilisation

du principe CSMA/CA (qui permet d'éviter les collisions) et d'un

mécanisme d'acquittement appelé « positif acknowledge

». Les autres éléments importants étant les espaces

interframe et le temporisateur d'émission.

Les espaces inter trames, ou IFS (interframe spacing,

correspondent à un intervalle de temps entre l'émission de deux

trames. Il en résulte trois types selon la norme IEEE 802.11

SIFS (Short IFS), utilisé pour séparer les

transmissions d'un même dialogue

PIFS (PCF IFS), utilisé par un point d'accès pour

effectuer le polling dans la méthode PCF

DIFS (DCF IFS), utilisé en DCF (en CSMA/CA) lorsqu'une

station veut initier une communication

|

Couverture wi-fi d'une école : cas de

l'IUC

|

2012

|

|

|

Le temporisateur d'émission appelé NAV (Network

Allocation Vector) permet d'éviter les collisions en retardant les

émissions de toutes les stations qui détectent que le support est

occupé.

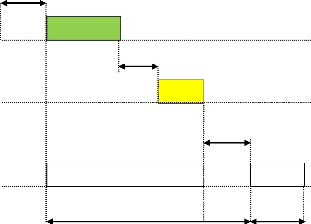

Principe général du CSMA/CA

Une station qui souhaite émettre explore les ondes et,

si aucune activité n'est détectée, attend un temps

aléatoire (DIFS), vérifie à nouveau si le support est

libre et le cas échéant transmet. Les stations en écoute

constatent une émission et déclenchent pour une durée

fixée leur indicateur de virtual carrier sense (appelé NAV) et

utilisent cette information pour retarder toute transmission prévue. Si

le paquet est intact à la réception, la station réceptrice

émet une trame d'acquittement (ACK) qui, une fois reçue par

l'émetteur, met un terme au processus. Si la trame ACK n'est pas

détectée par la station émettrice, une collision est

supposée et le paquet de données est retransmis après

attente d'un autre temps aléatoire. Le schéma suivant

résume une communication réussie dans le cas où aucune

collision ne se produit.

|

Couverture wi-fi d'une école : cas de

l'IUC

|

2012

|

|

|

Emetteur

|

|

Si silence pendant DIFS

alors

Backoff Emission Attente Ack

Si problème sur Ack

alors

Backoff Réémission

Finsi

|

|

|

|

|

|

Finsi

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Récepteur

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Ecoute

Si est destinataire trame alors

Calcul CRC de la trame Attente Ack

Si CRC correct alors Attente

SIFS

Emission Ack

Finsi

Finsi

|

|

Autre terminal

|

|

|

|

|

|

|

|

|

|

|

Ecoute

Si communication détectée

alors

Mise à jour du NAV

Attente NAV

Finsi

|

|

|

|

|

|

|

|

|

Figure 3 : principe du CSMA/CA

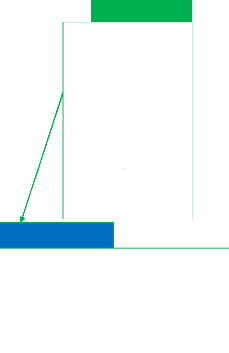

Toujours dans ce même cas de figure les trames

échangées sont les suivantes :

|

Couverture wi-fi d'une école : cas de

l'IUC

|

2012

|

|

|

DIFS

Source

Cible

Autres stations

Données

SIFS

ACK

DIFS

NAV

Backoff

Accès différé Délai

aléatoire

Figure 4: transmission des données dans

CSMA/CA

On peut noter dès à présent que ce

mécanisme d'accusé de réception explicite à 802.11

une charge inconnue sous 802.3, aussi un réseau local 802.11 aura-t-il

des performances inférieures à un LAN Ethernet équivalent

par exemple. L'algorithme de backoff permet de gérer les collisions

éventuelles et garantie la même probabilité d'accès

pour chaque station au support.

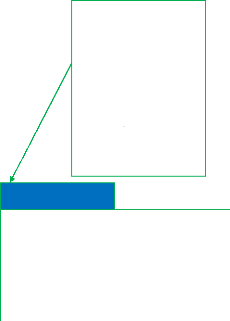

Par ailleurs, un autre problème spécifique au

sans fil est celui du « noeud caché », où deux stations

situées de chaque coté d'un point d'accès peuvent entendre

toutes les deux une activité du point d'accès, mais pas de

l'autre station. Ce problème est généralement lié

aux distances ou à la présence d'un obstacle. Pour

résoudre ce problème, le standard 802.11 définit sur la

couche MAC un mécanisme optionnel de type RTS/CTS appelé

mécanisme de Virtual Carrier Sense (sensation virtuelle de porteuse).

Lorsque cette fonction est utilisée, une station émettrice

transmet un RTS et attend une réponse CTS. Toutes les stations du

réseau recevant soit le RTS, soit le CTS, déclencheront pour une

durée fixée leur indicateur NAV

|

Couverture wi-fi d'une école : cas de

l'IUC

|

2012

|

|

|

pour retarder toute transmission prévue. La station

émettrice peut alors transmettre et recevoir son accusé de

réception sans aucun risque de collision. Schématiquement on a

:

Emetteur

Récepteur

Autre terminal

Si silence pendant DIFS

alors

Backoff

Emission RTS Attente RTC

Si RTC reçu alors

E mission

//...

Finsi

Finsi

Ecoute

Si communication détectée ou

réception RTS OU RTC alors Mise à jour du NAY

Attente NAY

Finsi

Autre terminal

Ecoute

Si communication détectée ou

réception RTS OU RTC alors Mise à jour du NAY

Attente NAY

Finsi

Ecoute

Si est destinataire RTC alors

Calcul CRC de la trame Si CRC correct alors

Attente SIFS

Emission RTC

Finsi

Finsi

Figure 5 : protocole CSMA/CA avec le mécanisme

RTS/CTS

Cependant, les trames RTS/CTS ajoutent à la charge du

réseau en réservant temporairement le support donc on utilise

cette technique seulement pour les gros paquets à transmettre. Le point

négatif de cette politique d'accès est qu'elle est probabiliste :

il n'est pas possible de garantir un délai minimal avant l'accès

au support, ce qui est problématique pour certaines applications (voix,

vidéo...)

a) Les trames MAC

Il ya trois principaux types de trames :

|

Couverture wi-fi d'une école : cas de

l'IUC

|

2012

|

|

|

|

Les trames de données, utilisées pour la

transmission des données

Les trames de contrôle, par exemple RTS, CTS, ACK

Les trames de gestion, pour l'association, réassociation,

synchronisation, authentification. Toutes les trames 802.11 sont

composées des champs suivants :

|

|

Préambule

|

PLCP

|

Données MAC

|

CRC

|

Le préambule : c'est un champ qui

dépend de la couche physique et comprend :

Une séquence de 80 bits alternant 0 et 1, qui est

utilisée par le circuit physique pour sélectionner l'antenne.

Une séquence SFD (Start Frame Delimiter) suite de 16 bits

0000 1100 1011 1101, utilisée pour définir le début de la

trame.

PCLP : il permet de décoder la trame.

Elle comprend :

La longueur (en octets) de mot du PLCP_PDU, utilisé par la

couche physique pour détecter la fin du paquet

Un fanion de signalisation PCLP

Un champ de détection d'erreur CRC sur 16 bits

CRC : contient un code binaire

généré pour l'envoi afin de détecter la

présence d'erreurs survenues lors de la transmission.

Les trames 802.11 au niveau de la sous couche MAC sont

divisées en trois grandes parties :

L'en-tête ; il contient le contrôle de trame, la

durée/ID qui indique la valeur d'une durée ou l'ID de la station

dans le cas d'une trame de pooling, adresse 1 qui est l'adresse du

récepteur, adresse 2 celle de l'émetteur, adresse 3 qui est

l'adresse de l'émetteur original ou celle de destination, le

contrôle de séquence qui est utilisé pour

|

Couverture wi-fi d'une école : cas de

l'IUC

|

2012

|

|

|

représenter l'ordre des différents fragments

appartenant à la même trame et reconnaitre des objets

dupliqués, et ,enfin adresse 4 qui est utilisée lors d'une

transmission d'un point d'accès à un autre.

Le corps de la trame ; contient des informations sur la couche

supérieure.

CRC ; calculé à partir de l'en-tête MAC afin

de détecter d'éventuelles erreurs de transmission.

Les données MAC ont général le format

suivant :

Adresse 4

Corps de la trame

Adresse 1

Adresse 2

Adresse 3

En-tête MAC

Le champ FCS (Frame Check Sequence) a en fait un CRC sur 32

bits pour contrôler l'intégrité des trames. En plus des

trames de contrôle d'en-tête MAC, il existent trois autres trames

de contrôle, la trame ACK (acquitter les trames reçues) , la

trames RTS et CTS (utilisées pour éviter les collisions).

|