I.3.4 Fonction de AuC (Authentification Center)

Le centre d'authentification associé

généralement à chaque

HLR, mémorise pour chaque abonné une clé

secrète d'authentification

Ki unique utilisée pour

authentifier les demandes de service en

générant les triplets : Kc-RAND-SRES

utilisés pour l'authentification et le chiffrement des

communications.

En fait, lorsqu'un abonné envoie une communication, il

est évident que l'opérateur s'assure qu'il ne s'agit pas d'un

intrus dans son réseau.

Le système GSM prévoit deux mécanismes de

contrôle, notamment :

Le chiffrement des transmissions radio. Malheureusement c'est

un chiffrement faible qui ne résiste pas longtemps à la

cryptoanalyse par l'algorithme A8 ;

L'authentification des utilisateurs du réseau au moyen

d'une clé Ki, qui est à la fois présente dans le MS et

dans AuC ainsi que l'algorithme A3.

L'authentification se fera par la résolution d'un

défi sur base

d'un nombre M génère aléatoirement et

envoyé au MS. A partir de ce

nombre, un algorithme identique

désigné par A3, se trouvant à la fois

sur la SIM et dans AuC, produira un résultat sur base

de la clé Ki et le nombre M.

Ainsi, dès lorsqu'un VLR obtient l'identifiant d'un

abonné, il demande au HLR du réseau de l'abonné, le nombre

M servant au défi et le résultat du calcul afin de comparer

à celui qui sera produit et envoyé par le MS.

Si les deux résultats sont identiques, alors

l'abonné est reconnu et accepté par le réseau. Grâce

à ce mécanisme d'authentification, un VLR peut accueillir un

mobile appartenant à un

autre réseau (moyennant un accord préalable entre

opérateurs) sans qu'il soit nécessaire de divulguer la clé

de chiffrement du mobile.

Donc on peut distinguer ainsi trois niveaux de protection :

- La carte SIM qui interdit à un utilisateur non

enregistré d'avoir accès au réseau ;

- Le chiffrement des communications, destiné à

empêcher l'écoute des celles-ci ;

- La protection de l'identité de l'abonné.

Retenons les abonnés virtuels sont crées d'abord

dans le

AuC en utilisant son MSISDN, ses clés d'authentification

et de chiffrement A4 Ki, ensuite dans le HLR.

L'ensemble peut être intégré dans un

même équipement

(HLR, AuC). Mais cependant ils ne font pas partie du même

sous ensemble du point de vue fonctionnel.

Le centre de personnalisation fournit la data base qui

contient les éléments suivant : IMSI, A3, A8, A4 Ki

et les cartes SIM chargées de l'IMSI.

Dans cette data base l'accès au fichier est

protégé par un

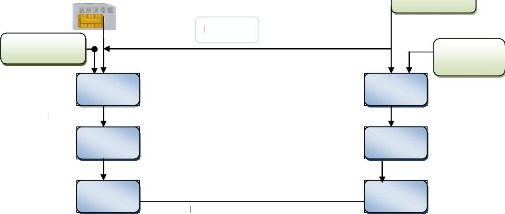

mot de passe. Les figures I.5 et I.6, représentent les

processus de chiffrement et d'authentification.

Données a chiffrées Données a

chiffrées

Ki 128 bits

Kc 64 bits Kc 64 bits

Store Kc

A8

A5

Données a chiffrées

RAND

Store Kc

A5

A8

Ki 128 bits

HLR (AuC)

HLR

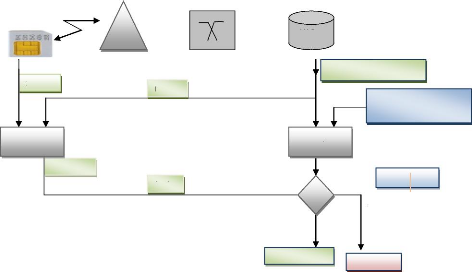

M : Nombre aléatoire

128 bits

RAND

Ki secrète mémorisée ds HLR pour chf

Abé

A3

A3.

Kc 64 bits

AuC HLR

SRES

=

Non

Oui

Abé Authentifié

Abé interdit

Figure I.6 Processus d'authentification

|