III.1.1.5.4.2 Scan avec Tcpdump

Tcpdump est un utilitaire le plus couramment utilisé

pour ces manipulations. Il s'agit tout simplement du logiciel le plus complet

et le plus performant en la matière. Commençons tout d'abord avec

quelque chose de simple (notez que seul le root peut utiliser tcpdump pour des

raisons de sécurité) :

# tcpdump -D

Cette commande nous donne la liste des interfaces qu'on peut

écouter et l'option - i nous précise l'interface d'écoute.

Pour consulter toutes les options possibles de cette commande, faisons tout

simplement man tcpdump.

v' Pour afficher les adresses IP sur l'interface eth0, on fait

#tcpdump -n -i eth0 ;

v' Pour enregistrer le résultat de la commande, on ajoute

l'option -w.

Example: # tcpdump -n -i eth0 -w

/home/tchakala/Bureau/capture.log;

v' Pour afficher les paquets FTP ayant pour source 10.14.1.101 et

destination

10.14.10.100, on tape #tcpdump src 10.14.1.101 and dst

10.14.10.100 and port ftp. Par cette dernière commande, nous pouvons

dire qu'il est possible de sélectionner les paquets à

"écouter" en fonction d'expressions. Ainsi, ne seront affichées

et traitées que les informations pour lesquelles le résultat de

l'expression est vérifié. Une expression est composée d'un

mot clé suivi d'une valeur numérique ou autre. Ainsi, il est

possible de classer les mots clés en catégories :

> Les mots clés permettant de définir une

direction : Entrent dans cette catégorie

les mots src(source) et dst (destination). Il est possible de

combiner ces deux mots clés avec les opérations logiques and (et)

et or (ou). On peut ainsi définir avec précision la source et/ou

la destination des paquets qui nous intéressent.

> Les mots clés permettant de définir le type de

valeur que nous préciserons. Il

peut s'agir : d'un hôte (host), d'un réseau (net) ou

encore d'un port (port).

> Enfin, nous avons les mots clés concernant les

protocoles. Ici, les mots sont

suffisamment clairs pour se passer d'explications (par exemple,

ip, tcp, udp).

III.1.2. Détection des systèmes et des

services de cartographie

Nous allons maintenant établir la cartographie de

plate-forme cible. A ce stade, nous ne

sommes plus furtifs, car nous allons

effectuer des requêtes directement sur les systèmes cibles

Pour déterminer les machines situées entre les

serveurs cible et nous, nous avons utilisé les outils traceroute et le

scan d'Axence NetTools professionnal.

Pour traceroute, Il s'agit d'observer la réponse de chaque

équipement atteint, jusqu'à la cible, en fonction de la valeur

attribuée au TTL.

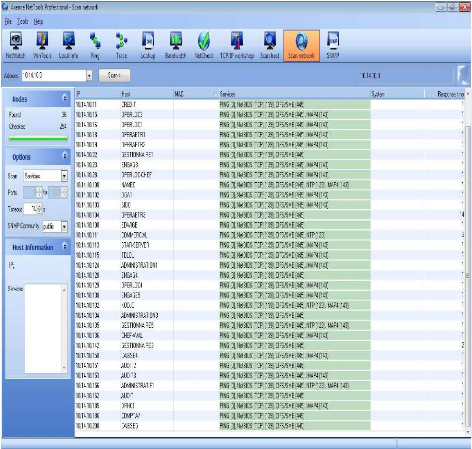

L'outil Axence NetTools Pro nous a permis d'avoir toutes les

adresses IP des machines connectées au réseau d'exploitation avec

leurs noms correspondant ainsi que les services tournant. Axence NetTools Pro

est un outil d'analyse et de diagnostic des ordinateurs ainsi que de la

connexion Internet et réseau.

Cette application scanne les ports afin de détecter

l'intrusion de spywares et autres éléments malveillants, liste

tous les ports ouverts et les protocoles utilisés (HTTP, POP3, MS SQL,

Oracle, etc.), vérifie les adresses IP, prend en charge le ping et le

routage, surveille la bande passante, et bien plus. Ainsi, avec cet outil nous

avons mené un scan présenté par la

Figure III.7

Figure III- 7: Scanning du réseau local

du siège par Axence NetTools.

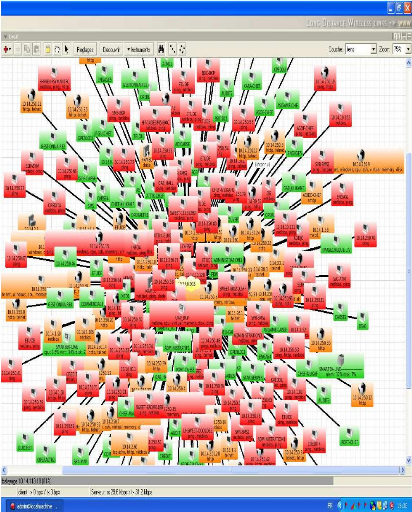

Avec l'outil THE dude, nous avons un aperçu du

réseau et il nous a permis de présenter l'architecture logique du

réseau BSIC à la Figure III.8.

Figure III- 8: Architecture logique de

BSIC

|