III.2.4 Le principe de fonctionnement

Négocie,

Modifie,

Supprime.

Alerte

Demande de

création de SA

Consulte

Consulte

Configure

SAD

SPD

|

|

|

APPLICATION

|

|

DOI

|

OAKLEY SKEME

|

|

PROTOCOLE

APPLICATIF

(HTTP, FTP, POP,

SMTP...)

|

|

ISAKMP

|

|

IKE

|

|

SOCKETS

|

|

TRANSPORT (TCP, UDP)

|

|

IP / IPSEC (AH, ESP)

|

|

LIAISON

|

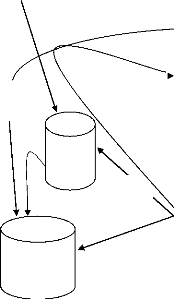

Figure III-9 : Fonctionnement

d'IPSEC

On distingue deux situations :

V' Le trafic sortant :

Lorsque la «couche» IPsec reçoit des

données à envoyer, elle commence par consulter la base de

données des politiques de sécurité (SPD) pour savoir

comment traiter ces données. Si cette base lui indique que le trafic

doit se voir appliquer des mécanismes de sécurité, elle

récupère les caractéristiques requises pour la SA

correspondante et va consulter la base de SA (SAD). Si la SA nécessaire

existe déjà,

elle est utilisée pour traiter le trafic en question. Dans

le cas contraire, IPsec fait appel à IKE pour établir une

nouvelle SA avec les caractéristiques requises.

1' Le trafic entrant :

Lorsque la couche IPsec reçoit un paquet en provenance

du réseau, elle examine l'en-tête pour savoir si ce paquet s'est

vu appliquer un ou plusieurs services IPsec et si oui quelles sont les

références de la SA. Elle consulte alors la SAD pour

connaître les paramètres à utiliser pour la

vérification et/ou le déchiffrement du paquet. Une fois le paquet

vérifié et/ou déchiffré, la SPD est

consultée pour savoir si l'association de sécurité

appliquée au paquet correspondait bien à celle requise par les

politiques de sécurité.

Dans le cas où le paquet reçu est un paquet IP

classique, la SPD permet de savoir s'il a néanmoins le droit de passer.

Par exemple, les paquets IKE sont une exception. Ils sont traités par

IKE, qui peut envoyer des alertes administratives en cas de tentative de

connexion infructueuse.

III.2.5. La gestion des clés dans IPSEC

La présence de mécanismes de chiffrement

asymétriques implique la prise en compte des problématiques de

gestion des clés et de leur distribution à l'ensemble des

systèmes destinés à être source et/ou destination

d'une communication IPSec.

Dans le cas de petites infrastructures, il est possible, voire

préférable, d'opter pour une gestion et une distribution manuelle

des clés. Cette simplicité technique doit cependant être

couplée à une bonne organisation et à une certaine rigueur

afin d'une part, d'en assurer un fonctionnement correct et d'autre part de

respecter les critères de renouvellement des clés. Cependant, une

telle méthode n'est pas applicable sur des infrastructures comprenant de

nombreux systèmes, ceci pour d'évidentes raisons de volumes de

données à traiter et de délais de mise en oeuvre. Le

protocole IKE (Internet

Key Exchange) [RF409] a par conséquent

été défini comme protocole par défaut pour la

gestion et la distribution des clés. La gestion des clés est

assurée par le protocole ISAKMP [RF408], le principe d'échange

assuré par un mécanisme dérivé d'Oakley [RF412].

Le rôle d'ISAKMP est essentiel. Il fournit un

mécanisme « générique » pour l'échange

des messages et la gestion des clés. Il définit en particulier,

le support des opérations de négociation de ces

dernières.

|