2.3MISE EN OEUVRE

Une fois la méthodologie du travail

décrite, il ne nous reste plus qu'à mettre sur pied notre

système. Ainsi, dans ce paragraphe, il est question de présenter

étape par étape le travail effectué et d'accompagner ces

différentes étapes par des résultats qui, seront

présentés par des captures d'écran.

2.3.1

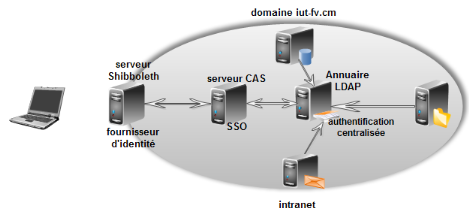

PRESENTATION DE L'INTRANET

L'intranet est la partie sécurisée de

notre réseau informatique basé sur les mêmes technologies

qu'Internet (protocoles de communicationTCP/IP). L'intranet est connecté

au réseau Internet pour permettre la communication avec lemonde

extérieur.

En effet, notre intranet peut être constitué de

plusieurs serveurs parmi lesquels on peut citer :

· Le contrôleur de

domaine (samba)

· Le serveur web

· Le serveur DNS

· Le serveur DHCP

· L'annuaire LDAP

· Le serveur de SSO (CAS)

· Le serveur de fourniture

d'identités ou de SSO (Shibboleth)

Nous ne devons pas nous attarder

sur la présentation de la configuration de tous ces serveurs car,le plus

important ici ce sont les serveurs SSO et le fournisseur d'identités

[3]. Nous avons choisi « iut-fv.cm » comme domaine.

L'architecture simplifiée se présente comme

suit :

Figure 30 : architecture du

système

251694080251696128

2.3.2 CENTRALISATION DE

L'AUTHENTIFICATION

Installation de l'annuaire

LDAP

LDAP(LightweightDirectory

Access Protocol) [4] représente la

norme des systèmes d'annuaires, incluant un modèle de

données, un modèle de nommage, un modèle fonctionnel

basé sur le protocole LDAP, un modèle de sécurité

et un modèle de réplication.

Afin d'installer tout ce dont nous avons besoin nous allons

exécuter une seule commande dans le serveur Debian rassemblant tous les

programmes.

#apt-get installslapdldap-utils apache2 php5 php5-gd php5-ldap

phpldapadmin

· Le paquet «slapd» installe le serveur

OpenLDAP. Il contient avant tout le démon

qui permet de démarrer/arrêter/redémarrer

le serveur OpenLDAP.

· Le paquet

«ldap-utils»contient les commandes dites clientes qui permettent

à

l'utilisateur d'interagir avec l'annuaire LDAP.

· Le paquet

«apache2» installe le serveur HTTP. Nous n'allons pas nous

attarder

sur tous les fichiers que le paquet apache installe. Le module

PROXY ou encore le module SSL pour utiliser le protocole HTTPS.

· Les paquets

«php5» et "php5-ldap" sont nécessaires au fonctionnement de

PhpLDAPAdmin puisque cette application est écrite en

PHP.

· Le paquet PhpLDAPAdmin est une interface accessible

par internet écrite en PHP

etqui permet d'administrer un annuaire LDAP à distance

et de manière sécurisée avec le protocole HTTPS. Il est

tout à fait possible d'utiliser des logiciels comme jXplorer

(écrit en JAVA) pour se connecter et administrer l'annuaire LDAP

seulement cela nécessite l'installation du logiciel sur la machine

cliente. D'où le choix d'une administration par le web.

Pour terminer l'installation, il suffit de répondre aux

questions posées par le système pour la configuration du

demonslapd.

Faut il omettre la configuration d'OpenLDAP ?

Non

Nom de domaine : iut-fv.cm

Nom de votre organisation : iut-fv

Mot de passe administrateur : ********

Faut-il autoriser le protocole LDAPv2 :

Non

Pour la configuration de phpldapadmin :

Adresse du serveur LDAP : 127.0.0.1 (si votre

annuaire est sur un autre serveur donnez lui son adresse biensûr)

Faut-il gérer le protocole LDAPS :

non

Nom distinctif de la base de recherche : dc=iut-fv,

dc=cm

Type d'authentification : session (vous avez

le choix entre session, cookie, config)

Identifiant dn de connexion au serveur LDAP :

cn=admin, dc=iut-fv, dc=cm

Serveur web à reconfigurer automatiquement :

apache2 (vous avez le choix entre apache, apache-ssl,

apache-perl et apache2).

Faut-il redémarrer le serveur web :

oui

Attention : Dans la nouvelle version

d'openldap dans debian 6.0.1, le fichier slapd.confn'existe

plus il est remplacé par le

répertoire/slapd.d.

Configuration du contrôleur de domaine avec

SAMBA

Nous allons maintenant installer le serveur samba.

#apt-get install samba-doc samba

smbclientsmbfssmbldap-toolslibnss-ldaplibpam-ldap

La librairie libnss-ldap

permettant d'utiliser l'annuaire et la librairie libpam-ldap permettant de

s'authentifier sous Unix.Cette configuration est très

longue et nous n'allons pas nous attardé sur cette dernière.

Joindre le serveur SAMBA à

l'annuaire

LDAP fonctionne avec des schémas, par défaut 4

schémas sont déjà présents, pour utiliser samba

avec LDAP il faut le schéma approprié. Celui-cise trouve dans le

paquet samba-doc.Il reste maintenant à éditer le fichier de

configuration du serveur OpenLDAP : /etc/ldap/slapd.conf

include

/etc/ldap/schema/core.schema

include

/etc/ldap/schema/cosine.schema

include

/etc/ldap/schema/nis.schema

include

/etc/ldap/schema/inetorgperson.schema

include

/etc/ldap/schema/samba.schema

|