|

Travail dédié à la famille

NKOUDJA

REMERCIEMENTS

C'est avec une joie immense que je pense à toutes les

personnes qui ont cru en moi en toutes circonstances, qui m'amènent

chaque jour un peu plus loin, bien au-delà de mes capacités. Pour

leur contributions nous leurs exprimons très sincèrement notre

reconnaissance et nos remerciements.

Ø Au seigneur Jésus-Christ, qui

ma protégé durant tout le déroulement de ce stage

Ø Un remerciement au chef d'établissement de

L'IAI-CAMEROUN, M. Armand Claude Abanda

Ø Mes remerciements vont aussi à l'ensemble du

personnel de l'iai-cameroun en particulier M.EKANI ENAMA,

monencadreuracadémique, dont la grandeur s'exprime par sa

disponibilité et son ardeur au travail et au service des

étudiants dont il a la charge.

Ø Un remerciement très particulier au Directeur

Général M. Pierre TANKAMpour les conditions

d'encadrement qui ont entouré mon séjour au sein de la structure

dont il a, la direction;

Ø A tout le personnel de la CCAA, en particulier notre

Responsable Technique M. Patrick Albert ELLA, mon maitre de

stage et aux assistants du service technique M. Gervais EBOULE EMATI

et M Achille FOUKOU pour leur disponibilité et leur patience

face à ma compréhension à chaque étape du stage;

Ø A ma très chère mère

NKOUDJA THERESE née NGAMPA THERESE

pour tous les efforts et les énormes sacrifices qu'elle fait tous les

jours pour nous voir réussir

Ø A la famille NTEBE pour de nombreux

efforts qu'ils ont consentis afin de rentre effectif ce stage.

Ø A tous mes frères et soeurs, mes ami(e)s,

camarades, mes oncles, tantes, cousins et cousines pour leurs esprits de

solidarités

Ø Tous ceux qui de près ou de loin ont

participé à l'élaboration de ce travail.je ne saurais

jamais vous rendre tout le bonheur que vous m'avez procuré, je ne

saurais non plus évaluer les efforts et les sacrifices mis à

contributions pour le succès présent. Mais si je puis me

permettre, un seul mot suffit à exprimer le fond de ma

pensée : MERCI

GLOSSAIRE

|

CCAA

|

Cameroon Civil Aviation Authority

|

|

CAMTEL

|

Cameroon Telecommunication

|

|

GSM

|

Global System For Mobile Communication

|

|

HP

|

Hewlett Packard

|

|

IP

|

Internet Protocol

|

|

ISP

|

Internet Service Provider

|

|

LAN

|

Local Area Network

|

|

MGCP

|

Media Gateway Control Protocol

|

|

OACI

|

Organisation de l'Aviation Civil International

|

|

PC

|

Personal Computer

|

|

PABX

|

Private Automatic Branch Exchange

|

|

PRSSAC

|

Projet de Renforcement de la Sécurité et de la

Sureté de l'aviation civile

|

|

PSTN

|

Public Switch Telephone Network

|

|

QOS

|

Quality of Service

|

|

RTP

|

Real time Transport Protocol

|

|

RTC

|

RéseauTelephoniqueCommuté

|

|

SIP

|

Session Initiation Protocol

|

|

SPIT

|

Spam over IP Telephony

|

|

TOIP

|

Telephony over Internet Protocol

|

|

UIT

|

Union International de Telecommunication

|

|

VSAT

|

Very Small Aperture Terminal

|

|

VOIP

|

Voice over Internet Protocol

|

RESUME

Ce rapport a été rédigé à

la suite d'un stage académique effectué du 05 Août 2013 au

30 Septembre 2013 à la Cameroon Civil Aviation Authority appelé

encore Autorité Aéronautique. Ce stage nous a permis non

seulement de nous imprégner aux réalités du milieu

professionnel qu'est l'entreprise mais aussi et surtout de faire

l'adéquation entre la pratique et la théorie issue des

enseignements reçus en matière de système et réseau

informatique. La voix sur IP (VoIP) est une technologie qui s'impose

progressivement dans tous les secteurs, elle consiste à faire transiter

les communications téléphoniques par le réseau IP.

Aujourd'hui, cette technologie est de plus en plus déployée au

sein des institutions, pour la Technologie, l'Enseignement et la Recherche dans

les pays occidentaux, la télémédecine et l'interconnexion

des services administratifs, scolaire et sanitaires.Ce projet se réalise

par la volonté de l'autorité aéronautique de se

doté d'un système de téléphonie VoIP afin de

réduire le cout de communication qui était trop couteux.

Mots clés : réseau,

IP ,3CX, Asterisk, Trixbox

ABSTRACT

This report wasprepared followingan academicinternship05

August2013 to30 September 2013theCameroon CivilAviation AuthorityCivil Aviation

Authoritycalledyet. This internship allowedus not only tosoakusto the realities

ofthe workplacewhatthe company but alsoand especially tothe match betweentheory

and practicefollowing thelessons learnedin terms ofsystem andcomputer

network.

Voice overIP (VoIP) is a technology thatis increasingly

recognizedin all sectors, it isto channeltelephone callsthrough the IP network.

Today, this technology is increasinglydeployedin institutionsfor theTechnology,

Educationand Researchin Western countries, telemedicine and interconnection

ofadministrative services,educationand health. This projectis carried out bythe

will of theAviation Authorityisequipped with aVoIP phone systemto reducethe

cost of communicationwas tooexpensive.

Keywords:

network, IP, 3CX, Asterisk, Trixbox

LISTES DES FIGURES ET

TABLEAUX

Liste des figures

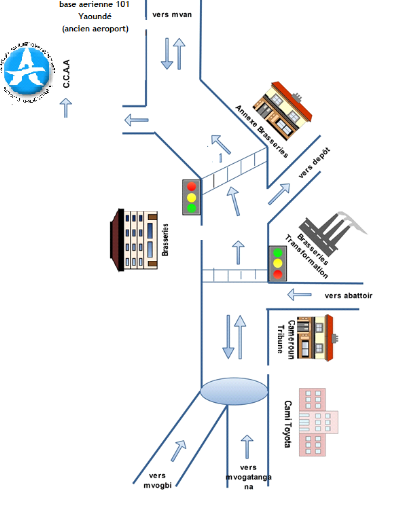

Figure 1:situation géographique de

l'autorité aéronautique

3

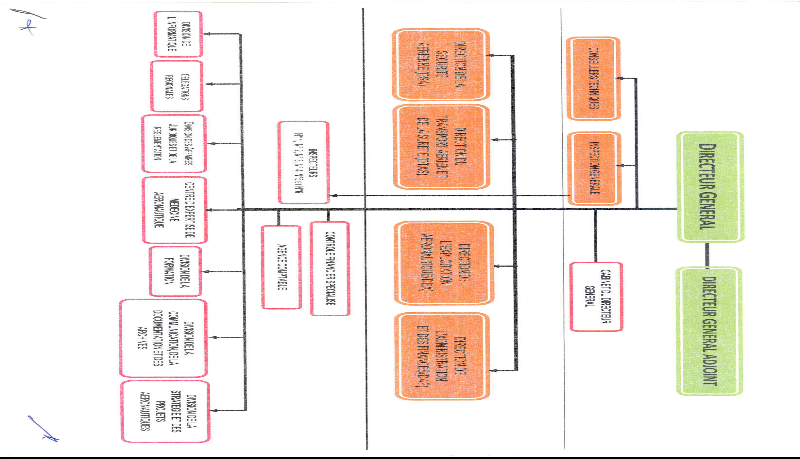

Figure 2:organigramme de la CCAA

23

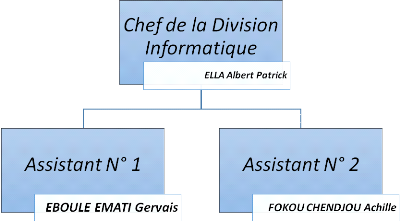

Figure 3: organigramme division informatique

(création Word2010)

25

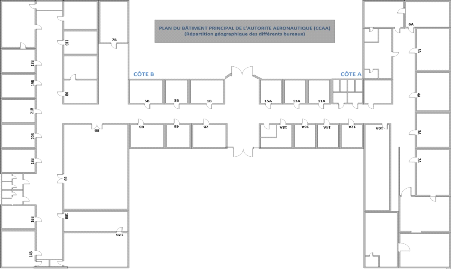

Figure 4:plan du bâtiment principal de la

CCAA (source: conception Visio 2010)

28

Figure 5:batiment annexe CCAA (conception Visio

2010)

29

Figure 6:illustration de la topologie physique des

équipements (création Visio 2010)

31

Figure 7:planning prévisionnel du travail

(source Gantt projet)

33

Figure 8:infrastructure téléphonique

possédant une carte réseau (création Visio)

34

Figure 9:architecture réseau avec la

solution VoIP (source Visio)

34

Figure 10:schéma d'un PABX simple

(source : www.google.com /image)

37

Figure 11:schéma d'un routeur

(www.google.com/image)

38

Figure 12:Architecture générale de la

voix sur IP (source google/image)

38

Figure 13:étape de la communication

40

Figure

14:mode point à point

43

Figure 15:fonctionnement du protocole SIP mode

point à point

44

Figure

16:mode diffusif (source Google/image)

45

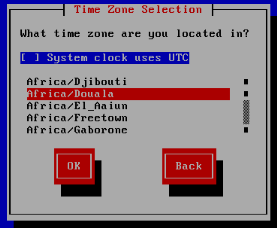

Figure 17:premier affichage de l'installation de

trixbox (source :trixbox 2.8.0.4)

56

Figure 18:l'installation de

trixbox(source :trixbox 2.8.0.4)

57

Figure 19:l'installation de trixbox (choix de la

langue source :trixbox 2.8.0.4)

57

Figure 20 :l'installation de trixbox (choix de

la zone géographique source :trixbox 2.8.0.4)

58

Figure 21:l'installation de trixbox (choix de la

zone géographique (source :trixbox 2.8.0.4))

58

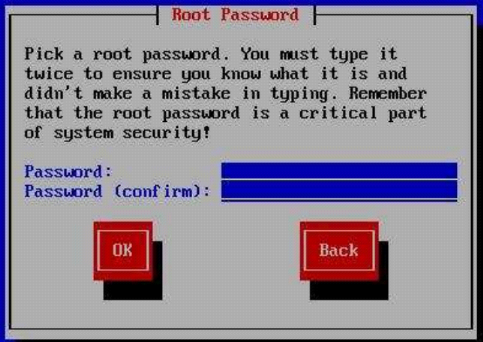

Figure 22:inscription du mot de

passe(source :trixbox 2.8.0.4)

59

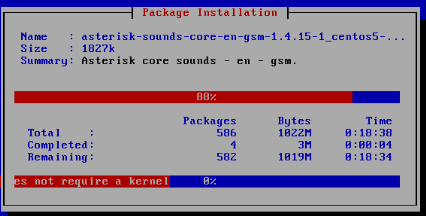

Figure 23:l'installation de

trixbox(source :trixbox 2.8.0.4)

59

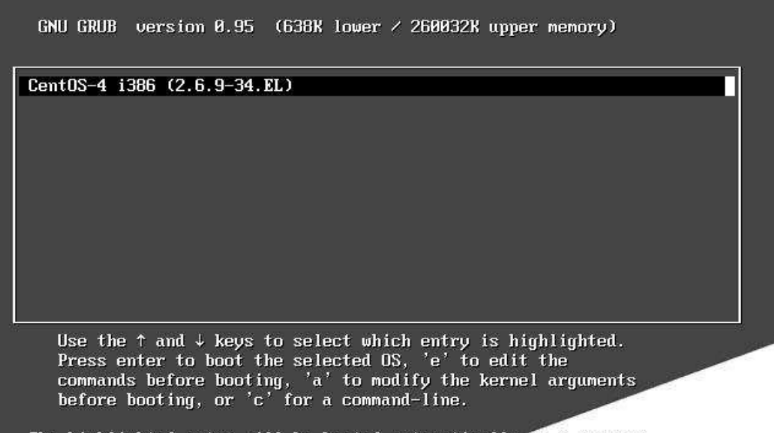

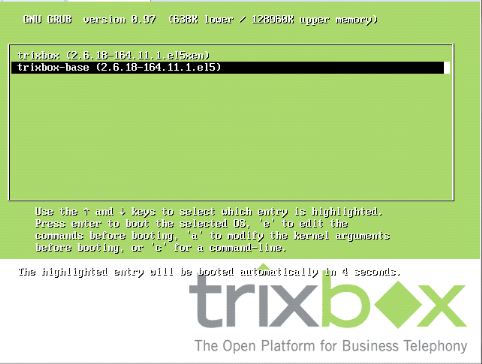

Figure 24:ecran de boot de

trixbox(source :trixbox 2.8.0.4)

60

Figure 25:compilation de

trixbox(source :trixbox 2.8.0.4)

60

Figure 26:installation de 3CX (source 3CX

phone)

61

Figure 27:installation de 3CX (source 3CX

phone)

61

Figure 28:installation de 3CX (source 3CX

phone)

62

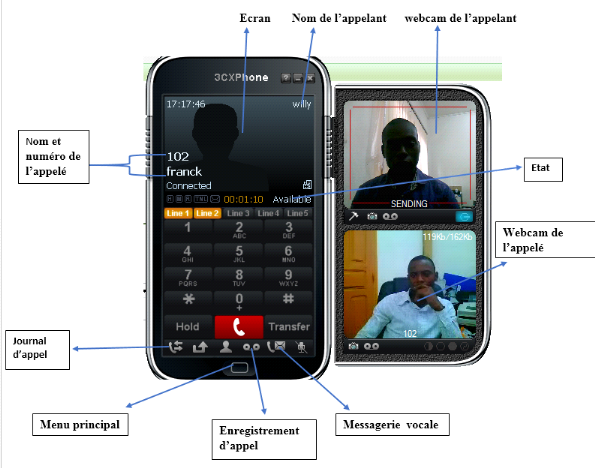

Figure 29 : interface graphique annotée

de 3CX (source : 3CX phone)

62

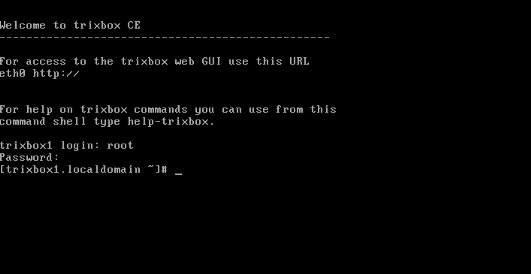

Figure 30:démarrage de trixbox (source

trixbox)

63

Figure 31:interface d'authentification

(source : trixbox 2.8.0.4)

64

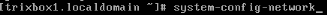

Figure 32:commande pour changer l'adresse IP

(source :trixbox 2.8.0.4)

64

Figure 33:configuration du réseau Ethernet

(source : trixbox 2.8.0.4)

65

Figure 34:adressage de trixbox (source : trixbox

2.8.0.4)

65

Figure 35:interface utilisateur de trixbox

(source : trixbox 2.8.0.4)

66

Figure 36:authentification de l'administrateur

(source : trixbox 2.8.0.4)

66

Figure 37:interface de l'administrateur

(source : trixbox 2.8.0.4)

67

Figure 38:creation d'une extension (source :

trixbox)

68

Figure 39:interface d'enregistrement d'un

utilisateur SIP (source capture trixbox)

69

Figure 40:voicemail

70

Figure 41:configuration des appels

groupés

71

Figure 42:conférence

72

Figure 43:interface de 3CX

73

Figure 44:interface 3cx

74

Figure 45:interface d'enregistrement d'un

utilisateur

74

Figure 46:enregistrement de l'utilisateur willy

75

Figure 47:interface connecté de 3CX (source

3cx)

76

Figure 48:enregistrement de trois utilisateurs

80

Figure 49:appels entre deux clients

81

Figure 50:deroulement d'une conférence entre

deux utilisateurs

82

Figure 51:message vocale

82

Figure 52:message vocal

83

Liste des tableaux

Tableau 1:tableau montrant la différence

entre Sip et H323

3

Tableau 2 : échelle utilisé pour

l'évaluation de la qualité de la voix (source: Microsoft

Visio)

50

Tableau 3:cout du projet (source : Word

2013:evaluation financière de notre)

84

SOMMAIRE

DEDICACE

1

REMERCIEMENTS

2

GLOSSAIRE

3

RESUME

4

ABSTRACT

5

LISTES

DES FIGURES ET TABLEAUX

6

SOMMAIRE

8

INTRODUCTION

GENERALE

11

PREMIERE

PARTIE :

13

PERIODE

D'INSERTION

13

CHAPITRE

0 :

14

DOSSIER

D'INSERTION

14

I. Accueil au sein de la structure

15

II. Présentation de la CCAA

15

A. Historique de la cameroon civil aviation

authority

15

B. Situation géographique et plan de

localisation

16

C. Les Missions

17

III. Organisation de la CCAA

17

A. Le conseil d'administration

17

B. La direction générale

18

C. Organigramme de la CCAA

22

IV. Présentation de la Division

d'accueil

24

A. Mission

24

B. Ressources matérielles

24

C. Ressources logicielles

25

D. Ressources personnelles

25

DEUXIEME

PARTIE :

26

PHASE

DE TRAVAIL TECHNIQUE

26

Chapitre

1 :

27

Problématique

et Cahier de charge

27

I. Présentation du sujet

28

A. Etude de l'existant

28

B. MISE EN CONTEXTE

32

C. PROBLEMATIQUE

32

II. Cahier de Charge

32

A. Choix technique

33

B. Spécification des besoins

34

C. Les livrables

35

D. Les contraintes

35

Chapitre

2 :

36

Méthodologie

36

I. GENERALITE SUR LA VOIX SUR IP

37

A. Définition et Présentation

de la voix sur IP

37

B. Les protocoles de la VoIP

40

C. Les besoins de la VoIP

50

D. Points Forts et Les Limites de la

VoIP

51

II. Attaques contre la VoIP

52

A. Les attaques protocolaires

53

B. Les attaques au niveau de

l'application

54

C. Les vulnérabilités du

système d'exploitation

54

III. Installation

54

A. Coté serveur

54

B. Coté Clients

61

IV. Configuration

63

A. Coté Serveurs

63

B. Coté clients

73

V. Sécurisation de la solution mise

en oeuvre

76

A. Sécurisation au niveau

protocolaire

77

B. Sécurisation au niveau de

l'application

77

C. Sécurisation du système

d'exploitation

78

Chapitre

3 :

79

Résultat

et commentaire

79

I. Test de fonctionnalités des appels

en interne

80

Etude

Financière

84

Suggestions

et perspectives

85

I. Suggestions

85

II. Perspectives

85

Autre

tache

87

88

Conclusion

88

Bibliographie

& webographie

89

I. Bibliographie

89

II. Webographie

89

INTRODUCTION GENERALE

L'Institut Africain d'Informatique (I.A.I) Centre

d'excellence technologique Paul BIYA (représentation du Cameroun), a

initié aux technologies de l'information et de la communication TIC

plusieurs jeunes, cadres des administrations publiques et privées.

Pendant une durée de trois (03) ans, l'institut forme des

Ingénieurs des Travaux Informatiques aptes à faire face aux

exigences et à l'évolution des nouvelles technologies de

l'information et de la communication dans notre société. Pour ce

faire, un stage de formation pratique en entreprise est intégré

d'une période d'au moins trois (03) mois. Période pendant

laquelle l'étudiant pourra appliquer toute les connaissances

théoriques reçues et sera confronté aux

réalités du monde professionnel. A cet effet, ma structure

d'accueil est la Division Informatique de la Cameroon Civil Aviation Autority

(CCAA), structure où le stage a commencé dans une bonne ambiance

et dont le défi est de « superviser la

sécurité et la sureté de l'aviation civile pour le

développement de transport aérien au Cameroun ».

Ainsi face à la carte aéroportuaire du Cameroun comptant

près de trois (03) aéroports internationaux et plus de douze

aéroports nationaux, le véritable défi est de procurer les

meilleurs services de liaison sécurisé par internet en assurant

l'intégrité, la confidentialité et la des

différents trafics.

L'intérêt du stage obtenu grâce à la

recommandation de Monsieur le Représentant Résident, chef

d'établissement de l'IAI Cameroun ; Stage dont le thème

est : la Conception d'une solution VoIP à l'Autorité

Aéronautique, ainsi démontré, nous permet de

passer à la décomposition dudit stage suivant ces segments.

· la phase d'insertion au cours de cette période,

il est suggéré de faire connaissance avec le maitre de stage qui

nous fera une présentation de centre d'accueil, du matériel

technique, principales applications et l'environnement de maintenance ;

· la phase problématique et élaboration du

cahier de charge qui constitue une formulation précise et

concrète de la manière et des moyens que devra mettre en oeuvre

notre entreprise d'accueil se trouvant dans une situation donnée pour

contourner les contraintes qui se présentent à elle et ainsi

mieux atteindre ses buts finaux

· la phase de développement au cours de cette

phase dite technique il s'agit de la description de toutes les tâches

effectuées pendant notre stage. Généralement il comprend

l'élaboration des rédactions des cahiers de conception comprenant

toutes les configurations effectués.

· L'étude financière détaillant

simplement les couts pour l'implémentation séquentiellement du

projet porteur de solution au problème observé.

· les remarques et suggestions faisant office de compte

rendu des critiques à souligner identifiés dans la structure

d'accueil ;

· et la présentation des tâches

effectuées autres que celles de notre thème qui constitue une

qualification en plus que l'on aurait bénéficié.

PREMIERE PARTIE :

PERIODE D'INSERTION

CHAPITRE 0 :

DOSSIER D'INSERTION

Résumé________________________________________________________________

La période d'insertion est une période qui dure

les deux premières semaines au cours de notre stage academique.c'est un

période pendant laquelle nous avons intégrés la Cameroon

Civil Aviation Authority qui ,dans son souci de participer à la

formation de son personnel hautement qualifié et compétitif sur

le marché de l'emploi accueille chaque année les étudiants

en tant que stagiaires qui vont pendant une certaine

période,s'imprégner des réalités du monde

professionnel.et cette année, nous avons été reçu

dans cette structure en tant que stagiaire pour la période de 2 mois.

Aperçu__________________________________________________

I. Accueil au sein de la structure

II. Présentation de la CCAA

III. Organisation de la CCAA

IV. Présentation de la division d'accueil

I. Accueil au sein de la structure

A notre arrivée au sein de la CCAA, le 05 Aout 2013

nous avons été dirigés à la Division de la

formation où nous avons rencontré son responsable qui n'a

pas manqué de nous informer qu'ils attendent énormément de

nous comme soutient. Puis, nous a aussitôt conduit à la division

informatique et nous a mis à la disposition de M. ELLA

Patrick, responsable de la Division Informatique, qui nous a fait une

présentation globale de la structure. Et ensuite il nous a

présenté à M. FOKOU CHENDJOU Achille et

M. EBOULE EMATI Gervais (collaborateurs), qui nous ont

présenté nos bureaux et ont organisé une petite

réunion sur instruction de M. ELLA Patrick pendant

laquelle ils ont défini les objectifs de travail et leurs attentes

(conformément à notre cahier de charge). Ils nous ont

présenté l'environnement de travail de la structure qui est

basé sur la virtualisation, c'est ainsi

qu'après plus d'amples informations nous avons optés pour le

thème suivant : Mise en place d'une solution Voipau sein de

la Cameroon Civil Aviation Authority (CCAA).

II.

Présentation de la CCAA

A. Historique de la cameroon civil

aviation authority

A la genèse, autant l'OACI était chargée

sur le plan international de perpétuer les objectifs de la

Conférence de Chicago, autant sur le plan national une Direction de

l'Aviation Civile (DAC) devait prendre le relais pour répercuter et

poursuivre ces objectifs au niveau de chaque Etat membre de l'OACI. C'est dans

cette perspective que la DAC est créé par Décret du 20

décembre 1959. Le Chef de l'Etat promulguera par la suite la loi

N°63/LF/35 du 05 novembre 1963 portant code de l'aviation civile. Cette

loi consacre la naissance sur le plan juridique de la Direction de l'Aviation

Civile. C'est une structure du Ministère chargé de l'aviation

civile, en l'occurrence, le Ministère des Transports.

Pendant 35 ans donc, de 1963 à 1998, placée sous

l'autorité d'un directeur, la DAC, était chargée de

l'élaboration et de la mise en oeuvre de la politique gouvernementale en

matière de transport aérien. Cette structure avait

également pour mission, la conception et l'application de la

réglementation sur la circulation aérienne et le transport

aérien, l'encadrement de la navigation aérienne, l'inspection et

le contrôle du fonctionnement des installations aéroportuaires, la

coordination de l'ensemble des activités liées au transport

aérien et la participation aux conférences internationales

relevant de son champ d'activités.

Avec un effectif de soixante-dix (70) personnes, la DAC

comprenait alors le service des affaires générales, la

sous-direction de la navigation aérienne et la sous-direction du

transport aérien et des aéroports. Ces trois sous structures de

la DAC avec l'ASECNA (Agence pour la Sécurité de la Navigation

Aérienne en Afrique et à Madagascar dont le Cameroun est membre

et qui gérait le contrôle du trafic aérien aux

aéroports), la CAMAIR comme unique transporteur national en situation

légitime de monopole et quelques trois compagnies aériennes de 3e

niveau assurant le transport aérien à la demande comme Air

Affaires Afrique (AAA), et le bureau Veritas à Douala, constituaient

l'essentiel du dispositif aéronautique en place au Cameroun pour la mise

en oeuvre des normes de l'OACI en perpétuelle augmentation. Mais suite

aux objectifs de l'OACI et d'un Cameroun plus prospérant la DAC se

transformera alors en Cameroon Civil Aviation Authority

(CCAA).

B. Situation géographique et plan

de localisation

Figure

1:situation géographique de l'autorité aéronautique

C. Les Missions

Créée par la loi n° 98/023 du 24

décembre 1998 portant régime de l'aviation civile, la Cameroon

Civil Aviation Authority (CCAA) encore appelée Autorité

Aéronautique, est un établissement Public Administratif

placé sous la tutelle du Ministère des Transports. Chargé

de la supervision et du développement de l'aviation civile au Cameroun,

La CCAA a pour mission :

Ø De garantir la sécurité de la

navigation aérienne, la sécurité de l'exploitation des

aéronefs, de même que la sûreté de l'aviation civile

;

Ø D'organiser l'exercice des activités de

l'aéronautique civile ;

Ø De garantir une utilisation rationnelle et efficiente

de l'infrastructure aéronautique...

Ø Au nombre des structures de la CCAA, il y a la

Direction des Transports Aériens et de la Réglementation qui est

chargée de l'élaboration de la politique nationale en

matière de transport aérien, et de la coordination de

l'élaboration de la réglementation concernant l'exercice de

'activité de l'aviation civile, elle a aussi pour attribution :

Ø De participer à la négociation des

accords aériens bilatéraux et multilatéraux;

Ø D'élaborer des études

économiques et de produire les statistiques pour le suivi de

l'évolution du secteur ;

Ø Le contrôle du respect des règles

relatives à la concurrence, aux contrats de transport aérien, aux

conditions de transports et aux droits des passagers aériens, etc.

III. Organisation de la CCAA

La Cameroon Civil Aviation Authority est administrée de

manière bipolaire à savoir : un Conseil d'Administration et

une Direction Générale.

A. Le conseil d'administration

Il est présidé par une personnalité

nommée par décret du Président de la République et

est composé de neuf (09) membres représentant les diverses

administrations qui oeuvrent directement au développement de l'Aviation

Civile au Cameroun.

B. La direction générale

Elle est placée sous l'autorité d'un Directeur

Général, assisté d'un Adjoint, tous deux nommés par

décret du Président de la République. Pour

l'exécution de ses missions, la Direction Générale est

structurée en :

v Services Centraux ;

v Services Déconcentrés ;

Les services centraux comprennent :

v Les Services rattachés au Directeur

Général ;

v Une administration centrale ;

b. 1Les services rattachés au Directeur

Général

§ Des Conseillers Techniques ;

§ L'inspection Générale;

§ Le Cabinet du Directeur Général ;

§ La Division de l'informatique;

§ Le Centre d'Expertise de Médecine

Aéronautique ;

§ La Division de la Formation ;

§ La Division de la Communication de la Documentation

et des Archives;

§ La Division de la Stratégie et des Projets

Aéronautiques ;

§ La Division des Affaires Juridiques et de la

Réglementation ;

§ L'Agence Comptable;

§ Le Contrôle Financier

Spécialisé ;

ü Les Conseillers Techniques (CT)

Les Conseillers Techniques sont chargés de toute

affaire à eux confiée par le Directeur Général.

ü L'Inspection Générale (IG)

Placée sous l'autorité d'un inspecteur

Général, l'inspection Générale comprend, outre

l'inspecteur Général, six (06) Inspecteurs dont :

o Trois (03) chargés de la Sécurité

Aérienne ;

o Deux (02) chargés de la Sûreté de

l'aviation civile;

o Un (01) chargé des finances et de

l'administration.

ü Le cabinet du Directeur Générale (CDG)

Placé sous l'autorité de l'Attaché du

Directeur Général, le Cabinet du Directeur Général

comprend : le Service du Courrier et Liaison et composé de trois

(03) bureaux

o Le Bureau du Courrier Arrivée ;

o Le Bureau du Courrier Départ;

o Le Bureau de la Reprographie et du Classement.

ü La Division Informatique

Placée sous L'autorité d'un Chef de Division,

comprend outre le chef de Division, deux (02) à trois (03)

chargés d'Etudes Assistant.

ü La Division des Affaires Juridique et de la

Règlementation (DAJR)

Placée sous l'autorité d'un Chef de division,

ellecomprend outre le Chef de Division, trois (03) services :

o Le Service de la Réglementation;

o Le Service des Affaires Juridiques et du Contentieux;

o Le Service des concessions.

ü Le Centre d'Expertise de Médecine

Aéronautique (CEMA)

Placé sous l'autorité d'un Chef de Centre, il

comprend outre le Chef de Centre, un (01) Chargé d'Etude Assistant.

ü La Division de la Formation (DFO)

Placée sous l'autorité d'un Chef de

Division,ellecomprend, outre le Chef de Division, deux (02) Chargés

d'Etudes Assistants.

ü La Division de la Communication de la Documentation et

des Archives (DCDA)

Placée sous L'autorité d'un Chef de Division,

elle comprend deux (02) services:

o Le Service de la Communication et des Relations

publiques;

o Le Service de la Documentation et des Archives.

ü La Division de la Stratégie et des Projets

Aéronautiques (DSPA)

Placée sous l'autorité d'un Chef de Division,

elle comprend outre le Chef de Division, deux (02) Chargés d'Etudes

Assistant.

ü L'Agence comptable (ACO)

Placée sous l'autorité d'un Agent Comptable,

elle comprend deux (02) bureaux:

o Le Bureau des Titres de Paiement;

o La Caisse Principale.

ü Le Contrôle Financier Spécialisé

(CFS)

Placé sous l'autorité d'un Contrôleur

Financier, il comprend quatre bureaux :

o Le Bureau Administratif ;

o Le Bureau des Engagements Juridiques ;

o Le Bureau des Engagements Comptables ;

o Le Bureau des Régies et de la

Comptabilité-matières.

ü Le service de la Surveillance de l'Espace Aérien

(SEA)

b. 2 L'administration centrale

§ La Direction de la Sécurité

Aérienne (DSA) ;

§ La Direction des Transports Aériens et de la

Sûreté (DTAS) ;

§ La Direction de l'Exploitation Aéronautique

(DEA) ;

§ La Direction de l'Administration et des Finances

(DAF).

ü La Direction de la Sécurité

Aérienne (DSA)

o le Service des Personnels Aéronautiques ;

o le Service de l'Exploitation Technique des Aéronefs

;

o le Service de la Navigabilité et de la Maintenance

des Aéronefs ;

o le Service de la Circulation aérienne ;

o le Service des Communications, Navigation et Surveillance

;

o le Service de la Météorologie

Aéronautique ;

o le Service des Aérodromes.

ü La Direction des Transports Aériens et de la

Sûreté (DTAS)

o le service de la Coopération et de la Facilitation

;

o le service des Autorisations et de l'Environnement ;

o le service de la Prospective ;

o le Service de la Sûreté ;

o le Service des Equipements et Infrastructures de

Sûreté.

ü La Direction de l'Exploitation Aéronautique

(DEA)

o le Service de la Coordination de l'information

Aéronautique;

o le Service des Recherches et Sauvetage ;

o le Service des Activités non Concédées

;

o le Service de Gestion de la Sécurité.

ü La Direction de l'Administration et des Finances

(DAF)

o la Sous-direction de l'Administration

Générale ;

o la Sous-direction des Finances et de la

Comptabilité;

o le Service des Marchés directement rattaché

au Directeur.

b. 3 Des services concentrés

Le territoire de la République du Cameroun est

divisé en trois (03) Régions Aéronautiques qui sont :

v la Région Littoral, Ouest, Nord-Ouest et Sud-Ouest

(LONS) ;

v la Région Centre, Est et Sud (CES) ;

v la Région Extrême Nord, Nord et Adamaoua

(ENA)

a. Les Représentations sur les Aéroports

Internationaux (Douala, Yaoundé-Nsimalen et Garoua);

b. Les Représentations sur les Aéroports

Secondaires (Maroua-Salak, N'Gaoundéré, Bertoua, Bamenda et

Bafoussam);

c. Les Représentations sur les Aéroports de

catégorie C (Mamfé, Tiko, Koutaba, Banyo, Batouri et Kribi).

C. Organigramme de la CCAA

Figure 2:organigramme de la

CCAA

IV.

Présentation de la Division d'accueil

A. Mission

La Division de l'informatique comprend outre le chef de

Division, deux(02) chargés d'Etudes Assistant. Et est chargée

de :

Ø de la conception, de la mise en oeuvre et du

développement du schéma directeur informatique ;

Ø du développement des applications

informatiques ;

Ø de l'exploitation et de la maintenance du

réseau, des applications et du parc informatiques;

Ø de la maintenance des équipements

bureautiques ;

Ø de la mise en place des banques et des bases de

données relatives aux différents sous systèmes

informatiques en liaison avec les Directions opérationnelles

concernées;

Ø de l'évaluation des besoins en

équipements informatiques;

Ø de l'appui au service de la Communication dans la

gestion des sites internet;

Ø du développement des services internet et

intranet de la CCAA;

Ø de la sécurité, de

l'intégrité et de la disponibilité du système

informatique;

Ø de la veille technologique en matière

informatique ;

Ø de la promotion de la gouvernance informatique.

B. Ressources matérielles

ü 07 panneaux de brassage

ü 02 routeurs CISCO 2800 séries

ü 01wireless contrôleur CISCO 2500 séries

ü 10 Commutateurs CISCO

o 02 Small business

o 03 Catalyst 2960 - S series POE+

o 01 Catalyst 2970 series

o 03 Catalyst 2950 series

o 01 Catalyst 3560 series POE-24

ü 06 serveurs

ü 02 baies de disques

ü 01 onduleur APC Smart-UPS VT 20 KVA

ü Plusieurs onduleurs APC Smart-UPS 1000 VA

ü Plusieurs scanners

ü Plusieurs imprimantes montées en

réseau

ü Plusieurs photocopieurs

ü Plusieurs moniteurs

C. Ressources logicielles

v Une connexion internet par VSAT

v Delta Com : progiciel de comptabilité.

v Delta RH : progiciel de gestion des ressources humaines

en version web.

v Delta Paie : progiciel de traitement de salaires et

suivi du personnel.

v Delta Appro : progiciel de gestion des achats et

stocks

D. Ressources personnelles

Placée sous L'autorité d'un Chef de Division,

comprend outre le chef de Division, deux (02) à trois (03)

chargés d'Etudes Assistant

Figure 3: organigramme division informatique

(création Word2010)

DEUXIEME PARTIE :

PHASE DE TRAVAIL TECHNIQUE

Chapitre 1 :

Problématique et Cahier de

charge

cv

Résumé

.

Nous allons présenter dans ce chapitre le contexte et

la problématique. Nous essaierons de résoudre le problème

posé en présentant les axes et leurs objectifs respectifs, et le

cahier de charges qui servira de feuille de route à la

réalisation de notre projet.

Aperçu

.

I. Présentation du sujet

II. Cahier de Charge

I. Présentation du sujet

Cette présentation revient à faire

premièrement un état des lieux au sein de la Cameroon Civil

Aviation Authority, à en dégager les problèmes qui se

posent dans ladite structure d'accueil avant de proposer une ou des solutions

pour y remédier.

A. Etude de l'existant

L'existant ici consiste à donner un et at. des lieux de la

CCAA.il est question pour nous de faire ressortir le

fonctionnement de la structure. Eneffet, il est important de constater que la

CCAA comprend deux réseaux à savoir le

réseau informatique et le réseau téléphonique. Donc

nous détailleronsles équipements qui constituent chacun de ses

réseaux.

1. Le réseau informatique

L'architecture réseau de la CCAA est l'organisation qui

permet aux différents équipements de communiquer entre eux. Elle

est bien évidemment physique et logique.

a) Topologie physique

Elle est subdivisée en trois locaux techniques (01) une

salle serveur, (01à local technique dédié au

PRRSAC.

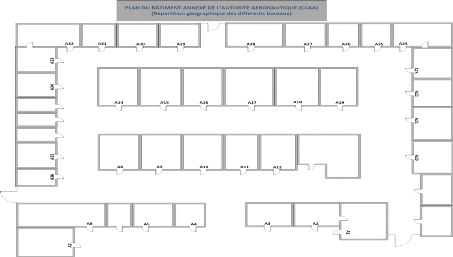

Figure 4:plan du

bâtiment principal de la CCAA (source: conception Visio 2010)

Figure 5:batiment annexe CCAA

(conception Visio 2010)

Local technique n°1

Ce premier local technique est celui d'où tout

commence. Autrement dit dans ce local qu'est installer le modem HUGHES HX200

relié à une antenne VSAT qui fournit l'accès internet.

Nous y trouvons également un autocommutateur pour le réseau

téléphonique (encore à détaillé), un

onduleur APC mais aussi deux rac.

1ère rac :

· un routeur Cisco 2800 séries dont l'adresse est

172.16.1.254

· un switch 24 port cisco 2960-s series

· un pane au de brassage 24 port

· une boite à fibre optique

2ème rac

· une multiprise PULTI 16/2500

· un switch 24 port cisco catalyst 2950 series

· un switch 24 port cisco small business

· 3 panneau de brassage de 16 ports chacun

· La salle serveur :

On y retrouve 04 rac

1ère rac :

· 02 multiprises de 8 et 6 ports

· Un 24 ports Cisco Small business

· Deux panneau de brassage de 16 ports chacun

2ème rac :

· Un panneau de 24 ports

· Un switch 12 ports catalyst 3750 series hors service

· 2 switch 24 ports chacun cisco catalyst 2960-s

series

3ème rac :

· Un serveur HP ProLiant DL 580G5 avec 8 disque de 140 Go

chacun (hors services)

· Un serveur HP ProLiant DL 180G6 avec 4 disque de 140 Go

chacun (hors services)

· Une baie de disque HP ProLiant avec 06 disques dont 3

de 300 Go et 3 de 72.8 Go

· Un switch KVM HP

· 3 onduleurs HPR 300XR

4ème rac (rac de

virtualisation):

· Un switch cisco catalyst 2960-S series PoE+

· 4 servers HP Prolinat DL380CT avec 8 disque dont 2

fonctionnelle de 300 Go chacun

· Une baie de 24 disques de 14 To HP storageworks P200

· Un switch brocade 300

Un grand onduleur APC SMART UPSVT

Local technique n°2 Annexe A

On y retrouve un rac constitué de :

v une multiprise à 6 ports

v un switch 24 ports cisco catalyst 2950 series

v un switch 24 ports cisco catalyst 3560 PoE L4 (hors

services)

v un switch 24 ports cisco catalyst 2970 series

v deux panneau de brassage de 48 ports chacun (un hors

services)

Local technique n°2 Annexe B

Il est constitué d'un rac dans laquelle on y retrouve

un panneau de brassage de 24 ports et d'un Switch

Le PRSSAC

Il est constitué d'une baie qui contient

v un panneau à fibre optique,

v un panneau de brassage

Un switch Cisco 2960

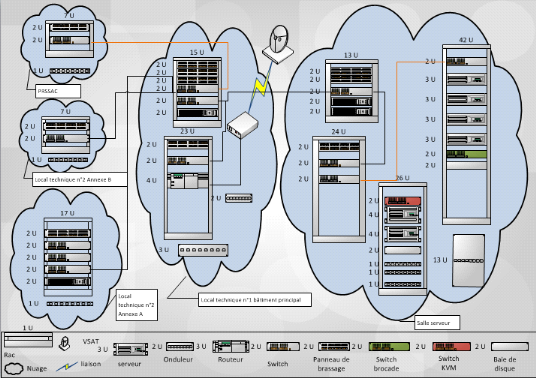

Figure 6:illustration de la

topologie physique des équipements (création Visio 2010)

b) Topologie logique

Cette topologie permet une gestion centralisée de tout

le réseau local à partir d'un point de connexion central.

Le réseau de l'autorité aéronautique

fonctionne avec plusieurs serveurs à savoir le serveur de

virtualisation, serveur de domaine.

Ø Classes d'adresses IP et masque de

sous-réseau utilisé.

L'adresse IP et le masque de sous-réseau servent

ensemble à déterminer quelle partie de l'adresse IP

représente l'adresse réseau et quelle partie représente

l'adresse d'hôte. L'autorité aéronautique camerounaise

possède une adresse IP de classe L'adresse de son réseau

est : 172.16.0.0, masque de sous réseau : 255.255.254.0

2. Le réseau téléphonique de la CCAA

Le réseau téléphonique de la CCAA est

assuré par la société CAMTEL qui gère ces

infrastrure téléphonique grâce à un échangeur

PABX qui interconnecte les téléphones en internes et fournit la

liaison vers une ligne classique pour les frais d'abonnement et de

maintenance.

B. MISE EN CONTEXTE

A partir du réseau de la CCAA que nous venons

d'étudier nous constatons que la communication au sein de ladite

structure est un outil importante.Elle se doit de disposer d'un réseau

de communication fiable qui lui offre toutes les garanties possibles notamment

une meilleure Qualité de Service (QoS) et de sécurité. On

a pu noter que, le réseau de communication est scindé en deux

parties qui sont : le réseau le réseau informatique et le

réseau téléphonique. En ce qui concerne le réseau

téléphonique, il est géré par un échangeur

PABX qui interconnecte les téléphones internes de l'entreprise et

fournit la liaison vers une ligne classique pour des frais de l'abonnement et

de maintenance assez élévé.d'autre part, nous avons aussi

constaté que les employés sont interconnectés via

l'intranet de la société grâce à un réseau

Ethernet.

C. PROBLEMATIQUE

La présentation de l'entreprise d'accueil nous aide

à comprendre le fonctionnement de l'Autorité Aéronautique

Camerounaise. Il faut savoir que le siège CCAA contrôle les (03)

trois délégations installé dans les différents

aéroports internationaux Camerounais ; qui a leur tour

contrôle les aéroports nationaux (aéronefs) il revient que

la communication téléphonique est de l'analogie or la

téléphonie analogie n'est pas facile à contrôler,

elle ne peut pas être compressé, routé, elle n'est pas

tolérant au bruit.

II. Cahier de

Charge

a) Solution

Il ressort de la précédente analyse que la

disponibilité de la communication est un facteur clé pour le

développement et la productivité d'une entreprise notamment notre

institut d'accueil qu'est la cameroon civil aviation authority

.Ainsi, au lieu de disposer à la fois d'un réseau informatique et

d'un réseau téléphonique commuté (RTC),

l'entreprise peut donc, grâce à la VoIP, tout fusionner sur un

même réseau.

b) Intérêt de la solution

La mise en place d'une VoIP doit permettre de connecter de

façon sécurisée les équipements de l'entreprise, la

réduction des couts de communication, la réduction des couts

opérationnels(cout de maintenance par exemple),elle doit aussi permettre

à l'entreprise d'optimiser l'utilisation de son cout d'internet,

grâce à l'utilisation des soft phones que nous allons installer

sur les machines, les employés doivent toujours resté joignables

sur leur extension interne, ils pourront ainsi recevoir les messages vocaux en

fax. Elle doit également permettre aux employés de la structure

d'effectuer les conférences audio, vidéo.

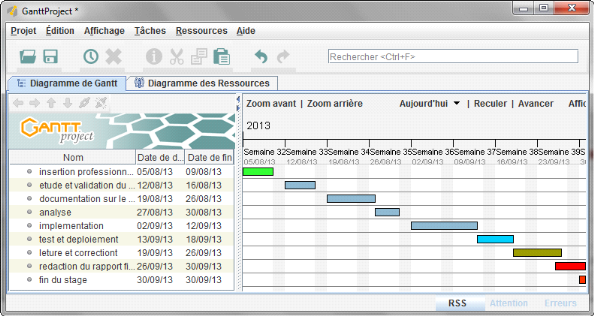

c) Planning de travavail

Figure 7:planning

prévisionnel du travail (source Gantt projet)

A. Choix technique

Les choix techniques désignent les outils, la

méthode à entreprendre pour mettre sur pied notre solution

1. Méthodologie

Le réseau téléphonique de la CCAA

étant basé sur PABX alimenté par la CAMTEL, ce

réseau est de l'analogique, pour améliorer ce service de

téléphonie nous avons 2 solutions :

· Mettre une carte réseau sur le PABX et le

connecté au réseau informatique

Figure 8:infrastructure

téléphonique possédant une carte réseau

(création Visio)

· Déploiement d'un serveur de VoIP

Figure 9:architecture

réseau avec la solution VoIP (source Visio)

B. Spécification des besoins

1. Besoins fonctionnels

La spécification des besoins fonctionnels décrit

les processus dans lequel le projet devra intervenir :

Ø Emettre des appels : le personnel de la CCAA qui

représente les utilisateurs doivent être capables d'émettre

les appels après avoir se connecter au réseau IP

Ø Recevoir des appels : l'utilisateur doit

être capable de recevoir des appels téléphoniques

après avoir se connecter aux réseaux IP

2. Besoins non fonctionnels

Le réseau téléphonique que nous allons

mettre sur pieds a la CCAA doit avoir les caractéristiques

suivantes :

Ø La disponibilité : la

disponibilité du système et des données est un enjeu pour

les utilisateurs donc il doit être accessible 7j/7, 24h/24

Ø La sécurité : notre système

que nous allons mettre sur pieds doit assurer l'authentification, la

confidentialité et l'intégrité des informations

échangées

C. Les livrables

A travers la définition des choix techniques

précédemment élaborés, dans ce paragraphe, nous

présenterons les différentes fonctionnalités dont le

nouveau système devra être capable d'implémenter :

· La Visio conférences

· La mise en attente

· Enregistrement d'appel

· La boite vocale

· Le menu vocal interactif

· Interception d'appel

· Transfert d'appel

D. Les contraintes

Les contraintes liées au temps. C'est-à-dire au

non-respect des délais fixés. Ceci étant causé par

de multiples incidents.

v L'exemple des coupures multiples du courant

électriques qui stoppe toute activité au sein de l'entreprise. Il

est vrai, à ce problème une solution a été en

partie résolue. Seul la salle serveur est ondulé et

branché en un groupe électrogène afin d'éviter

d'éventuels reconfigurations des serveurs et services après une

perte d'alimentation électrique. Mais le local technique n°1 en

est exclus ce qui cause une coupure de la connexion à internet. Ceci

cause une invisibilité d'un des sites durant cette période de

crise électrique. Et pire s'il s'agit du routeur central.

v Nous enchainons avec la connexion internet qui, fonctionnel

est de très faible débit pour plus 130 hôtes. Sinon comme

mentionné précédemment est très capital car les

échanges reposent sur sa disponibilité 24h/24.

v La situation géographique qui nécessite un

effort physique, et stresse des techniciens assurant toujours

l'administration, la maintenance et la supervision des installations ou

services sur place (sur le site).

v L'alphabétisation des employés face aux outils

Nouvel Technique de l'Information

Chapitre 2 :

Méthodologie

Résumé

.

Dans ce chapitre, nous retracerons une brève

généralité de la Voie sur IP, ensuite nous parlerons des

attaques auxquels est exposée cette technologie et enfin nous passerons

à l'installation et la configuration de notre solution VoIP.

I. Généralité sur la Voie sur IP

II. Attaques contre la VoIP

III. Installation

IV. Configuration

Aperçu

.

I. GENERALITE SUR LA VOIX SUR IP

A. Définition et

Présentation de la voix sur IP

d) Définition

La VOIP signifie Voice Over Internet Protocol ou voix sur IP, est

une technique qui permet de communiquer par la voix sur les réseaux

compatibles IP, qu'il s'agisse de réseaux privés ou d'internet

,filaire ou non. Elle concerne le transport de la voix sur un réseau

IP.

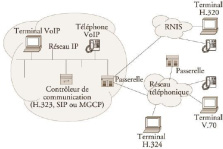

e) Architecture

la VOIP étant une nouvelle technologie, elle n'a pas

encore de standard unique. En effet, chaque constructeur apporte ses normes et

ses fonctionnalités à ses solutions. Les trois principaux

protocoles de la VOIP sont : H.323, SIP et MGCP.donc, il existe plusieurs

approches pour offrir des services de téléphonies et de

visiophonie sur les réseaux IP. Dans l'architecture d'un réseau

IP, on trouve les éléments suivants :

· La passerelle : c'est un

système matériel gérant le passage d'un environnement

à un autre, elle permet d'interfacer le réseau commuté et

le réseau IP.

· Le PABX (PrivateAutomaticBranchExchange) :

c'est le commutateur du réseau téléphonique

classique, c'est un central téléphonique privée .il permet

de faire le lien entre la passerelle ou le routeur et le réseau

téléphonique commuté(RTC).toutefois, si tout le

réseau devient IP ce matériel est obsolète.

Figure 10:schéma d'un

PABX simple (source : www.google.com /image)

· Le routeur : qui a pour rôle

d'aiguiller les données et le routage des paquets entre deux

réseaux. Certains routeurs permettent de simuler un Gatekeeper

(contrôleur de commutation) grâce à l'ajout de cartes

spécialisées supportant les protocoles VOIP.

Figure 11:schéma d'un

routeur (

www.google.com/image)

· Les terminaux : ce sont les

ordinateurs qui utilisent les services d'un serveur, ou qui est pratiquement

son esclave et n'existe que par liaison au réseau. Dans la

téléphonie sur IP, ce sont généralement les

logicielles (software phone) ou les matériels qui sont installés

dans et sur le PC de l'utilisateur.

Figure 12:Architecture

générale de la voix sur IP (source google/image)

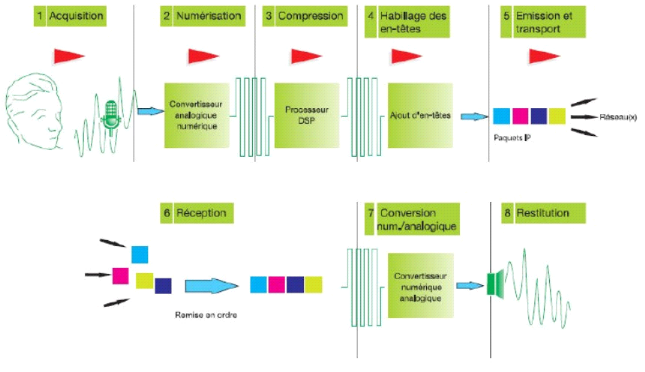

f) Principe de fonctionnement de la VOIX sur IP

Lorsqu'un utilisateur veut entrer en communication avec un autre,

une connexion est établie entre les deux terminaux. L'utilisateur peut

alors émettre un son par le biais d'un micro(signal analogique) qui est

ensuite numérisé et compressé par la machine (signal par

synthèse).les données encapsulées dans un paquet qui est

envoyé au destinataire qui procédera aux opérations

inverses assurant ainsi la mise en forme du message source. Le transport de la

voix sur un réseau IP nécessite donc au préalable toute ou

une partie des étapes suivantes :

· Acquisition du signal

Cette étape consiste naturellement à capter la voix

d'un micro, qu'il s'agisse de celui d'un téléphone ou d'un micro

casque

· Numérisation

La voix passe alors dans un CAN (Convertisseur Analogique

Numérique) qui réalise deux taches distinctes à

savoir :

- échantillonnage du signal sonore :

un prélèvement périodique de ce signal, il s'agit

d'enregistrer à des intervalles très rapprochés la valeur

d'un signal afin de pouvoir disposer d'un enregistrement proche de la valeur

réelle de ce signal.

- Quantification : qui consiste à

affecter une valeur numérique en binaire à chaque

échantillon. Plus les échantillons sont codés sur un

nombre de bits importants, meilleure sera la qualité

· Compression : le signal une fois

numérisé peut être traité par un DSP (Digital Signal

Processor) qui va le compresser, c'est-à-dire la bande passante

nécessaire pour transmettre le signal. L'avantage de la compression est

de réduire la bande passante nécessaire pour transmettre le

signal

· Habillage des en-têtes : les données

doivent encore être enrichies en informations avant d'être

converties en paquets de données à expédier sur le

réseau.

· Emission et transport : les paquets sont

acheminés depuis le point d'émission pour atteindre le point de

réception sans qu'un chemin précis soit réservé

pour leur transport.

· Réception : lorsque les paquets arrivent

à destination, il est essentiel de les placer dans le bon ordre et assez

rapidement car faute de quoi une dégradation de la voix se fera

ressentir.

· Conversion Numérique Analogique : la

conversion numérique analogique se fait à l'aide d'un CNA, c'est

la réciproque de l'étape 2.

· Restitution : des lors, la voix peut être

retranscrite par un haut-parleur du casque, du combiné

téléphonique ou de l'ordinateur.

Figure 13:étape de la

communication

B. Les protocoles de la VoIP

3. Protocoles de numérisations

a) Le protocole H.323

Le protocole H.323 à apparu en 1993, il fournit un

cadre pour les communications audio, vidéo et de données sur les

réseaux IP.il a été développé par ITU

(International Télécommunication Union) pour les réseaux

qui garantissent une qualité de service(QoS) tel qu'IP IPX sur Ethernet,

surFastEthernet et sur les tokenring. Le protocole H323 créée une

association de plusieurs protocole différents et qui peuvent être

regroupées en trois catégories :

· La signalisation :ce sont les

messages envoyés pour demander la relation entre deux clients, qui

indique que la ligne est occupée, ou que le téléphone

sonne , etc.la signalisation en H323 s'appuie sur le protocole RAS pour

l'enregistrement et l'authentification et le protocole Q.931 pour

l'initialisation et le contrôle des appels.

· La négociation du canal :

elle est utilisé pour se mettre d'accord sur la manière à

coder les informations qui vont être échangé, car il est

important que les téléphones utilisent un langage communs s'ils

veulent se comprendre

· Le transport de l'information :

il s'appuie sur le protocole RTP qui transporte la voie, les données

numérisées par les codecs. Une communication H.323 se

déroule en 5 étapes : l'établissement d'appel,

l'échange de capacité et la réservation éventuelle

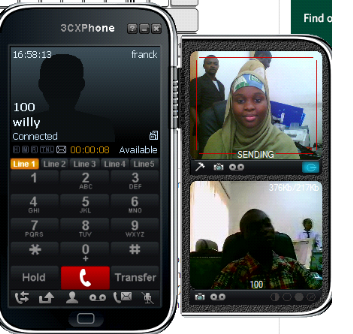

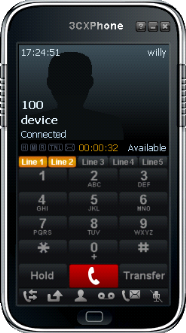

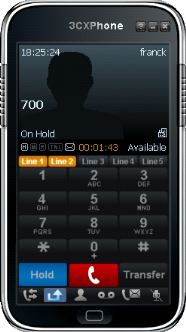

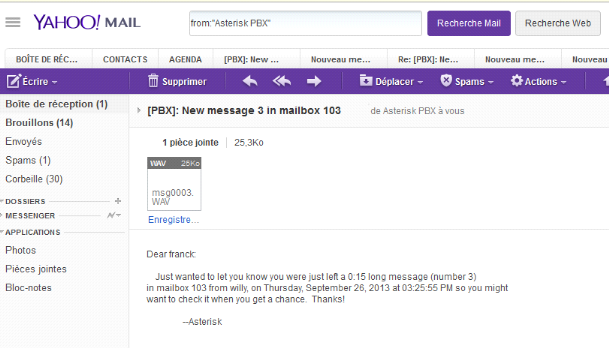

de la bande passante, l'établissement de la communication, l'invocation

éventuelle des services en phase d'appels et enfin la libération

de l'appel. L'infrastructure H.323 repose sur 4 composants

principaux :

- les terminaux : Dans un contexte de

téléphonie sur IP, deux types de terminaux H323 sont aujourd'hui

disponibles. Un poste téléphonique IP qui est raccordé

directement au réseau Ethernet de l'entreprise. Un PC multimédia

sur lequel est installée une application compatible H.323.

- les gateways : elles assurent

l'interconnexion entre un réseau IP et le réseau

téléphonique, ce dernier pouvant être soit le réseau

téléphonique public, soit un PABX d'entreprise. Elles assurent la

correspondance de la signalisation et des signaux de contrôle et la

cohésion entre les medias. Pour ce faire, elles implémentent les

fonctions de transcodage audio (compression, décompression), de

modulation, démodulation (pour les fax), de suppression d'échos,

de suppression des silences et de contrôle d'appels.

- les gatekeepers : ils sont des

éléments optionnels dans une solution H.323. Ils ont pour

rôles de réaliser la traduction d'adresses (numéro de

téléphone, adresse IP) et la gestion des autorisations. Ces

derniers peuvent autoriser ou non un appel, limiter la bande passante si besoin

et gérer le trafic sur le LAN. ils permettent de router les appels afin

d'offrir des services supplémentaires.

- les MCU (Multipoints Control Units) :

permettent aux clients de se connecter aux sessions de conférences de

données.

Avantages et inconvénients de la technologies

H.323

La technologie H.323 possède de nombreux avantages et

des inconvenients.parmi les avantages, nous avons :

Ø La gestion de la bande passante

Ø Support multipoint

Ø Support multicast

Ø Interopérabilité

Ø Flexibilité

Les inconvénients de la technologie H.323

sont :

Ø La complexité de mise en oeuvre

Ø Comprend de nombreuses options susceptibles

d'être implémenté de façon différentes par

les constructeurs et donc de poser les problèmes

d'interopérabilités.

b) Le protocole SIP

C'est un protocole de signalisation appartenant à la

couche application du modèle OSI. Son rôle est d'ouvrir, modifier

et libérer les sessions. L'ouverture de ces sessions permet de

réaliser de l'audio ou vidéoconférence, l'enseignement

à distance, la voix (téléphonie) et la diffusion

multimédia sur IP essentiellement. Un utilisateur peut se connecter avec

les utilisateurs d'une session déjà ouverte. Pour ouvrir une

session, un utilisateur émet une invitation transportant un descripteur

de session permettant aux utilisateurs souhaitant communiquer de s'accorder sur

la compatibilité de leur média, SIP permet donc de relier des

stations mobiles en transmettant ou en redirigeant les requêtes vers la

position courante de la station appelée. Enfin, il possède

l'avantage de ne pas être attaché à un médium

particulier et est censé être indépendant du protocole de

transport des couches de basses.

Avec SIP, les utilisateurs qui ouvrent une session peuvent

communiquer en mode point à point, en mode diffusif ou dans un mode

combinatoire. SIP permet de mettre en place une communication. Pour cela avant

que la connexion soit établie, il se charge d'envoyer plusieurs paquets

entre les postes afin de définir le début et la fin de la

conversation, son type, et sa composante (type).

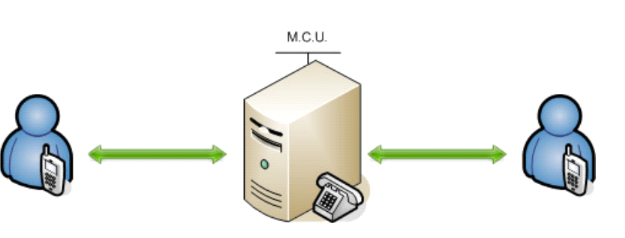

On distingue également 2 modes précis

d'ouverture de sessions avec SIP que l'on va détailler :

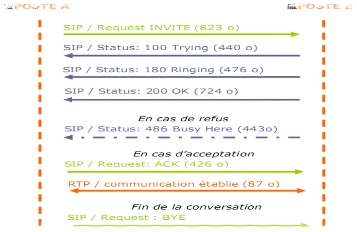

· Mode Point à point : communication entre deux

postes ; on parle d'unicast;

· Mode diffusif : Plusieurs utilisateurs en

multicast ; via une unité de contrôle MCU (Multipoint Control

Unit) ;

· Combinatoire : plusieurs utilisateurs pleinement

interconnectés en multicast via un réseau à maillage

complet de connexion.

Le mode Point à point

Le mode point à point est donc une

communication simple entre deux postes sans passer par une passerelle.

Figure 14:mode point

à point

Pour ouvrir une session, un utilisateur émet une

invitation transportant un descripteur de session permettant aux utilisateurs

souhaitant communiquer de s'accorder sur la compatibilité de leur

média. L'appelant et l'appelé doivent être

identifiés via son URL SIP qui est du même type qu'une URLmailto

(utilisateur@machine).Pour le mode point à point on utilise donc

l'adresse IP du poste à joindre dans le logiciel de communication :

sip:nom@adresseip.Pour ouvrir une session, l'appelant envoie une requête

contenant l'URL SIP du destinataire. Lors de la mise en place de cette

communication, plusieurs paquets sont échangés entre les deux

postes :

· Invite : Permet d'informer le

destinataire qu'une communication veut être établie entre lui et

l'appelant ;

· Trying : Essai d'établir la

connexion ;

· Ringing : Emet une sonnerie en

attendant le décrochage du combiné distant ;

· OK : Permet d'acquitter une fois le

combiné distant décroché ;

· ACK : Cette requête permet de

confirmer que le terminal appelant a bien reçu une réponse

définitive à une requête Invite ;

· RTP : Retrouver les explications de ce

protocole dans les protocoles de transport;

· BYE : Cette requête est

utilisée par le terminal de l'appelé afin de signaler qu'il

souhaite mettre un terme à la session.

Figure 15:fonctionnement du

protocole SIP mode point à point

Mode diffusif

Le mode diffusif, contrairement au mode point à point,

utilise une passerelle pour réaliser une communication entre deux

éléments. Les clients sont enregistrés sur un serveur

appelé M.C.U. (Multipoint Control Unit) qui va les identifier par

rapport à un lorsqu'un client veut appeler quelqu'un, il ne va donc plus

utiliser l'adresse.

Figure 16:mode diffusif

(source Google/image)

Mode combinatoire

Ce mode combine les deux modes précédents.

Plusieurs utilisateurs interconnectés en multicast via un réseau

à maillage complet de connexion.

Sécurité et Authentification

Les messages Sip peuvent contenir des données

confidentielles, le protocole Sip possède 3 mécanismes de

cryptage :

· Cryptage de bout en bout du Corps du message Sip et de

certains champs d'en-tête sensibles aux attaques.

· Cryptage au saut par saut (hop by hop) afin

d'empêcher des pirates de savoir qui appelle qui.

· Cryptage au saut par saut du champ d'en-tête Via

pour dissimuler la route qu'a empruntée la requête.

De plus, à fin d'empêcher à tout intrus de

modifier et retransmettre des requêtes ou réponses Sip, des

mécanismes d'intégrité et d'authentification des messages

sont mis en place. Et pour des messages Sip transmis de bout en bout, des

clés publiques et signatures sont utilisées par Sip et

stockées dans les champs d'en-tête Autorisation. Une autre attaque

connue avec Tcp ou Udp est le « deny of service », lorsqu'un Proxy

Server intrus renvoie une réponse de code 6xx au client (signifiant un

échec général, la requête ne peut être

traitée). Le client peut ignorer cette réponse. S'il ne l'ignore

pas et émet une requête vers le serveur "régulier" auquel

il était relié avant la réponse du serveur "intrus", la

requête aura de fortes chances d'atteindre le serveur intrus et non son

vrai destinataire.

Avantages et inconvénients du protocole

SIP

Le protocole possède plusieurs avantages parmi

lesquels :

· Son Ouverture : les protocoles et documents

officiels sont détaillés et accessibles à tous en

téléchargement.

· Standard : l'IETF a normalisé le protocole

et son évolution continue par la création ou l'évolution

d'autres protocoles qui fonctionnent avec SIP.

· Simple : SIP est simple et très similaire

à http.

· Flexible : SIP est également utilisé

pour tout type de sessions multimédia (voix, vidéo, mais aussi

musique, réalité virtuelle, etc.).

· Téléphonie sur réseaux publics :

il existe de nombreuses passerelles (services payants) vers le réseau

public de téléphonie (RTC, GSM, etc.) permettant d'émettre

ou de recevoir des appels vocaux.

· Points communs avec H323 : l'utilisation du protocole

RTP et quelques codecs son et vidéo sont en commun.

Par contre une mauvaise implémentation ou une

implémentation incomplète du protocole

SIP dans les User Agents peut perturber le fonctionnement ou

générer du trafic superflu sur le réseau. Un autre

inconvénient est le faible nombre d'utilisateurs : SIP est encore peu

connu et utilisé par le grand public, n'ayant pas atteint une masse

critique, il ne bénéficie pas de l'effet réseau.

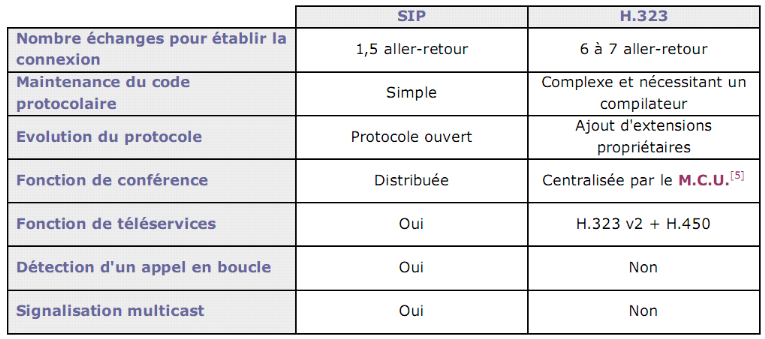

c) Différence entre le protocole

Sip et H323

Tableau 1:tableau

montrant la différence entre Sip et H323

Ce schéma nous donne la différence entre le

protocole SIP et le H323 dans le nombre échanges pour établir la

connexion entre deux terminaux, la maintenance du code protocolaire,

évolution du protocole, fonction conférence, la fonction de

télé services, la détection d'un appel en bouche et la

signalisation multicast.

4. Les protocoles de transport

a) Le protocole RTP

RTP (Real time Transport Protocol), standardisé en

1996, est un protocole qui a été développé par

l'IETF afin de faciliter le transport temps réel de bout en bout des

flots données audio et vidéo sur les réseaux IP, c'est

à dire sur les réseaux de paquets. RTP est un protocole qui se

situe au niveau de l'application et qui utilise les protocoles sous-jacents de

transport TCP ou UDP. Mais l'utilisation de RTP se fait

généralement au-dessus d'UDP ce qui permet d'atteindre plus

facilement le temps réel. Les applications temps réels comme la

parole numérique ou la visioconférence constitue un

véritable problème pour Internet. Qui dit application temps

réel, dit présence d'une certaine qualité de service (QoS)

que RTP ne garantit pas du fait qu'il fonctionne au niveau Applicatif. De plus

RTP est un protocole qui se trouve dans un environnement multipoint, donc on

peut dire que RTP possède à sa charge, la gestion du temps

réel, mais aussil'administration de la session multipoint.

Les fonctions de RTP

Le protocole RTP a pour but d'organiser les paquets à

l'entrée du réseau et de les contrôler à la sortie.

Ceci de façon à reformer les flux avec ses

caractéristiques de départ. RTP est un protocole de bout en bout,

volontairement incomplet et malléable pour s'adapter aux besoins des

applications. Il sera intégré dans le noyau de l'application. Il

laisse la responsabilité du contrôle aux équipements

d'extrémité. Il est aussi un protocole adapté aux

applications présentant des propriétés temps réel.

Il permet ainsi de :

· Mettre en place un séquencement des paquets par

une numérotation et ce afin de permettre ainsi la détection des

paquets perdus. Ceci est un point primordial dans la reconstitution des

données. Mais il faut savoir quand même que la perte d'un paquet

n'est pas un gros problème si les paquets ne sont pas perdus en trop

grands nombres. Cependant il est très important de savoir quel est le

paquet qui a été perdu afin de pouvoir pallier à cette

perte.

· Identifier le contenu des données pour leurs

associer un transport sécurisé et reconstituer la base de temps

des flux (horodatage des paquets : possibilité de resynchronisation

des flux par le récepteur)

· transporter les applications audio et

vidéo dans les trames .ces trames sont incluses dans les paquets afin

d'être transportées et doivent de ce fait, être

récupérer facilement au moment de la phase de segmentation des

paquets afin que l'application soit découpée correctement.

Avantages et inconvénients du protocole RTP

Le protocole RTP permet de reconstituer la base de temps des

différents flux multimédia (audio, vidéo, etc.) ; de

détecter les pertes de paquets ; et d'identifier le contenu des

paquets pour leur transmission sécurisée.

Par contre, il ne permet pas de réserver des ressources

dans le réseau ou d'apporter une fiabilité dans le réseau.

Ainsi il ne garantit pas le délai de livraison.

b) Le protocole RTCP

Le protocole RTCP est fondé sur la transmission

périodique de paquet de contrôle à tous les participants

d'une session. C'est le protocole UDP qui permet le multiplexage des paquets de

données RTP et les paquets de contrôle RTCP. Le protocole RTP

utilise le protocole RTCP (Real-time Transport Control Protocol), qui

transporte les informations supplémentaires suivantes pour la gestion de

la session. Les récepteurs utilisent RTCP pour renvoyer vers les

émetteurs un rapport sur la QoS. Ces rapports comprennent le nombre de

paquets perdus, le paramètre indiquant la variance d'une distribution

(plus communément appelé la gigue : c'est-à-dire les

paquets qui arrivent régulièrement ou

irrégulièrement) et le délaialler-retour. Ces informations

permettent à la source de s'adapter par exemple, de modifier le niveau

de compression pour maintenir une QoS. Le protocole RTCP offre les fonctions

suivantes :

· Une synchronisation supplémentaire entre les

medias

· L'identification des participants à une

session

· Le contrôle de la session

Le protocole RTCP demande aux participants de la session

d'envoyer périodiquement les informations citées ci-dessus.la

périodicité est calculée en fonction du nombre de

participants de l'application. On peut dire que les paquets RTP ne transportent

que les données des utilisateurs. Tandis que les paquets RTCP ne

transportent en temps réel, que de la supervision. On peut

détailler les paquets de supervision en 5 types :

· SR (Sender Report) : ce rapport regroupe des

statistiques concernant la transmission (pourcentage de perte, nombre

cumulé de paquets perdus, variation de délai (gigue), etc.)

· RR (Receiver Report) : ensemble de statistiques

portant sur la communication entre les participants. Ces rapports sont issus

des récepteurs d'une session.

· SDES (Source Description) : carte de visite de la

source (nom, e-mail, localisation).

· BYE : Message de fin de participation à une

session.

· APP : fonctions spécifiques à une

application.

C. Les besoins de la VoIP

a) La qualité sonore

L'objectif d'un codec est d'obtenir une bonne qualité

de voix avec un débit et un délai de compression le plus faible

possible. Le coup du DSP est lié à la complexité du codec

utilisé. Le tableau ci-dessous présente les

caractéristiques des principaux codecs standards de l'UIT.les codecs les

plus souvent mis en oeuvre dans une solution VoIP sont G.711, G729 et G.723 la

qualité d'un codec est évaluée qualitativement selon le

tableau suivant :

|

Qualité de la voix

|

score

|

|

Excellente

|

5

|

|

Bonne

|

4

|

|

Correcte

|

3

|

|

Insuffisante

|

1

|

Tableau 2 :

échelle utilisé pour l'évaluation de la qualité de

la voix (source: Microsoft Visio)

b) La qualité de service

La qualité de service ou quality of servive(QoS) est la

capacité de véhiculer dans de bonnes conditions un type de trafic

donné, en termes de disponibilité, de débit, de

délai de transmission, de gigue, taux de perte de paquet.la

qualité de service est un concept de gestion qui à pour but

d'optimiser les ressources d'un réseau ou d'un processus et de garantir

de bonnes performances aux applications critiques pour l'organisation.la

qualité de service permet d'offrir aux utilisateurs des débits et

de temps de réponses différenciés par applications suivant

les protocoles mis en oeuvre.

c) Les caractéristiques

Dans un réseau, les informations sont transmissent

sous formes de paquets, petit paquet élément de transmission

transmis de routeur en routeur jusqu'à la destination. Tous les

traitements vont donc s'opérer sur ces paquets.

La mise en place de la qualité de service

nécessite en premier lieu la reconnaissance des différents

services. Celle-ci peut se faire sur la base de nombreux

critères :

1. La source et la destination du paquet

2. Le protocole utilisé (UDP/TCP/ICMP/etc.)

3. Les ports sources et destinations dans le cas des

protocoles TCP et UDP

4. La date et l'heure

5. La validation du routage (gestion des pannes dans un

routage en cas de routes multiples par exemple)

6. La bande passante consommée

7. Les temps de latence

D. Points Forts et Les Limites de la

VoIP

a) Points forts

Il ya plusieurs raisons qui peuvent pousser les entreprises

à s'orienter vers la VoIP comme solution pour la

téléphonie. Les avantages les plus marqués sont :

· La réduction des couts :

car le trafic véhiculer a travers le Réseau

Téléphonique Commuté est plus couteux que celui

véhiculer à travers un réseau IP. réductions

importantes pour la communication internationale en utilisant le VoIP, ces

réductions deviennent encore plus intéressantes dans la

mutualisation voix/données du réseau IP intersites(WAN).

· Standards ouverts : la VoIP est

un usage multi protocoles selon les besoins des services nécessaire.

Exemple H.323 fonctionne en mode égale à égale alors que

le protocole MGCP fonctionne en mode centralisé.

· Un réseau voix, vidéo et de

données à la fois :Grace à

l'intégration de la voix comme une application supplémentaire

dans un réseau IP, ce dernier va simplifier la gestion des trois

applications que sont : la voix, le réseau et la vidéo par

un seul transport IP.

· Un service PABX centralisé ou

distribué

b) Limites de la VoIP

Parmi les points faibles de la VoIP, nous pouvons

citer :

· La fiabilité et la qualité

sonore qui est l'un des problèmes les plus importants de la

téléphonie sur IP .en effet, les désagréments tels

que la reproduction de la voix du correspondant ainsi que le délai

entre le moment ou l'un des interlocuteurs parle et le moment ou l'autre entend

peut être extrêmement problématique.

· Dépendance de l'infrastructure

technologique et support administratif exigeant : les centres des

appels IP peuvent être vulnérables en cas d'improductivité

de l'infrastructure. Par exemple, si la base de données

téléphonique n'est pas disponible, les centres ne peuvent tout

simplement pas recevoir d'appels.

· Vol : les attaquants qui

parviennent à accéder à un serveur VoIP peuvent aussi

accéderaux messages vocaux stockés et même au service

électronique pour écouter les conversations ou effectuer des

appels gratuits aux noms de d'autre compte.

· Attaque de virus : si un serveur

de VoIP est attaqué par un virus, les utilisateurs ne peuvent plus

accéder au réseau téléphonique.

c) Différence entre la voix sur IP(VoIP) et la

téléphonie sur IP(ToIP)

La VoIP et la ToIP sont deux termes qui prêtent souvent

à confusion, néanmoins, il faut noter qu'une certaine nuance

existe entre ces deux termes.La ToIP est un ensemble de

techniques qui permettent la mise en place de services

téléphoniques sur un réseau IP. La VoIP

par contre est une des techniques utilisée pour réaliser la mise

en place de ce type de service.

II. Attaques contre

la VoIP

Les attaques sur les réseaux VoIP peuvent être

classés en deux catégories, les attaques internes qui

s'effectuent directement du réseau local ou se trouve l'attaquant. Les

attaquent externes qui sont lancées par les personnes autres que ceux

qui participent à l'appel. En ce qui concerne les

vulnérabilités, ils en existent trois principales classes sur un

environnement IP : les vulnérabilités protocolaires,

lesvulnérabilités au niveau de l'application et les

vulnérabilités reliés aux systèmes

d'exploitation.

A. Les attaques protocolaires

La vulnérabilité protocolaire s'effectue au

niveau des protocoles qu'utilise la VoIP.etant donné que les protocoles

de laVoIP utilisent TCP et UDP, comme moyen de transport et par

conséquent elle sont aussi vulnérables à toutes les

attaques contre ces protocoles, telles que le détournement de

session(TCP) et la mystification(UDP).les attaques les plus fréquentes

contre le système VoIP sont :

a) Le Sniffing

Encore appelé renifflage, c'est une technique de

piratage qui consiste à voler l'identité d'une personne et se

faire passer pour cette personne.il a pour conséquence la

récolte des informations sur le système VoIP.

b) Le suivi des appels

Appelé aussi Call tracking en Anglais, cette attaque se

fait au niveau du réseau LAN/VPN et cible les terminaux comme les soft

phones par exemple .elle a pour but de connaitre qui est entrain de communiquer

et quel est la période de communication.

c) L'injection de paquet RTP

Cette attaque se fait au niveau du réseau LAN/VPN, et a

pour but de perturber une communication en cours. Pour réaliser cette

attaque, l'attaquant doit être capable d'écouter le réseau

afin de repérer une communication et ainsi les timestamps des paquets

RTP.

d) Les spam

Trois formes de spam sont identifiées dans

SIP :

· Call spam : elle est définie comme une

masse de tentatives d'initiation de session non sollicitées.

· IM (Instant Message) Spam : ce type de spam est

semblable à celui d'un émail, il est défini comme une

masse de messages instantanés non sollicités.

e) Le déni de service

C'est une attaque qui consiste à rendre une application

informatique ou un équipement informatique incapable de répondre

aux requêtes de ses utilisateurs et qui est donc hors d'usage.

B. Les attaques au niveau de

l'application

Une application VoIP est composée de

téléphone IP, Gateway, Serveur. Chaque élément que

ce soit un système embarqué ou un serveur standard tournant sur

un système d'exploitation, est accessible via le réseau comme

n'importe quel ordinateur.

a) Le téléphone IP

Un pirate peut compromettre un dispositif de

téléphonie sur IP, par exemple un téléphone IP, un

soft phone et d'autres programmes ou matériels clients.

b) Faiblesse dans la configuration des dispositifs de la

VoIP

Plusieurs dispositifs de la VoIP, dans leur configuration par

défaut, peuvent avoir une variété de ports TCP et UDP

ouverts, les services fonctionnant sur ses ports peuvent êtres

vulnérables aux attaques DoS ou buffer overflow.

C. Les vulnérabilités du

système d'exploitation

Ces vulnérabilités sont pour la plupart

relatives au manque de sécurité lors de la phase initiale de

développement du système d'exploitation et ne sont

découvert qu'après le lancement du produit. Une des principales

vulnérabilités des systèmes d'exploitation est le buffer

overflow, il permet à un attaquant de prendre le contrôle partiel

ou complet de la machine.

III. Installation

A. Coté serveur

Pour la mise en place de notre solution VoIP, nous avons

besoins d'un serveur de VoIP, qui servira la géré la

communication entre les différents utilisateurs.de ce faire, nous avons

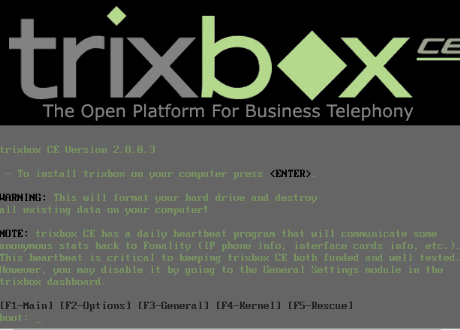

opté TRIXBOXcomme serveur.

1. Choix de la solution

Le but de déployé une solution VoIP au sein du

domaine de la CCAA étant de minimiser les couts de communication et

d'optimiser la communication, trixbox étant une solution open source, ce

qui contribuerai a la diminution des couts de communication par rapport

à l'utilisation du système existant(RTC).

· Maintenance et évolution du logiciel libre en

téléphonie

· L'aspect budgétaire

· L'open source est un système de pensé

distribuer

D'autre part, il faut noter que trixbox est un IPBX

applicatif open source installé sur Centos qui permet de connecter en

temps réel les voix sur le réseau IP via plusieurs protocoles et

les réseaux de téléphonies classiques via des cartes

d'interface téléphonique.trixbox offre plusieurs services

comme :

· L'audioconférence

· La vidéo conférence

· L'envoi de Voice mail

· La création des centres d'appels virtuels

· Les répondeurs inters actifs

a) Présentation de trixbox

Trixboxqui s'appelait avant Aterisk@Home est

un logiciel libre d'autocommutateur téléphonique

privé(PBX) ou IPBX basé sur le logiciel libre Asterisk.leproduit

a été renommé trixbox en octobre 2006 après que

Digium, l'éditeur du produit Asterisk, eut demandé que le mot

« Asterisk » ne soit pas utilisé dans le nom du

produit.trixbox inclut le noyau CentOS pour le système d'exploitation,

Asterisk pour la partie IPBX et interface web. En résumé trixbox

contient les éléments suivant :

· Le système d'exploitation CentOS

· Le serveur de base de données MYSQL

· Le serveur web Apache

· L'autocommutateur privée Asterisk

· L'interface graphique Free PBX

· L'outil de gestion de la relation entre les

utilisateurs SUGARM

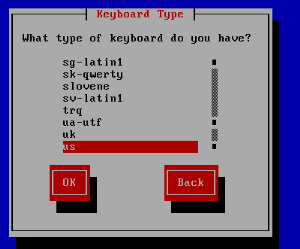

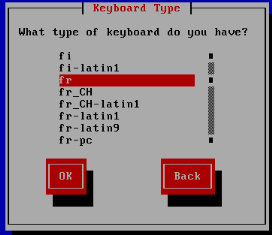

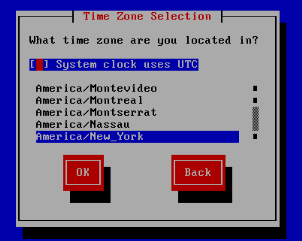

b) Installation de trixbox

L'installation de trixbox requiert un certain nombre de

prérequis.

· Avoir un CD bootabletrixbox

· Un ordinateur d'une capacité d'au moins un

pentium III ,256 MO de RAM ,1 GHZ, 20GO de DD

· Vérifier dans le bios que notre PC

démarre a parti du CD

Installation proprement dit

Lorsque nous avons le minimum de prérequis cité

ci haut, alimentons notre machine et vérifions si le CD est en premier

instant de démarrage (on accède au bios en appuyant la touche

F2) si oui mettons notre CD dans le lecteur et redémarrons notre

machine, « notons que le processus d'installation effacera toute

les données qui se trouve dans notre disque

dur ».appuyons la touche entrée et nous aurons

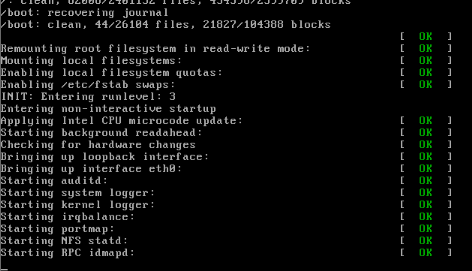

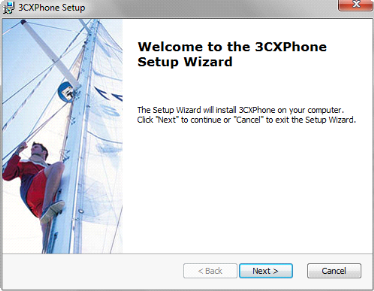

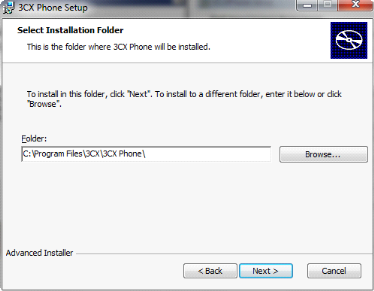

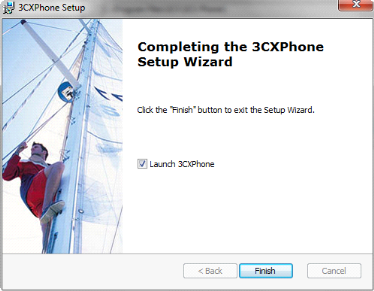

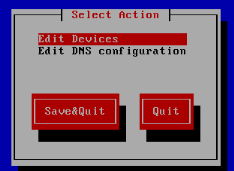

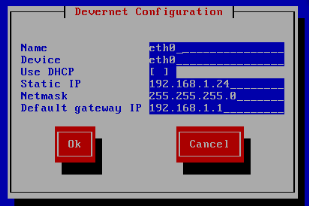

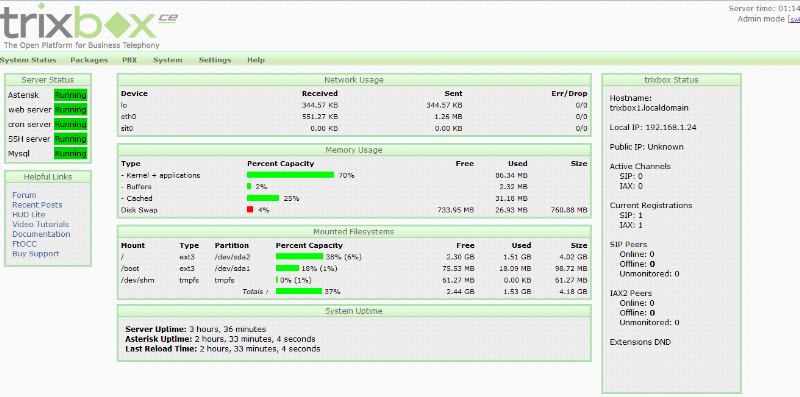

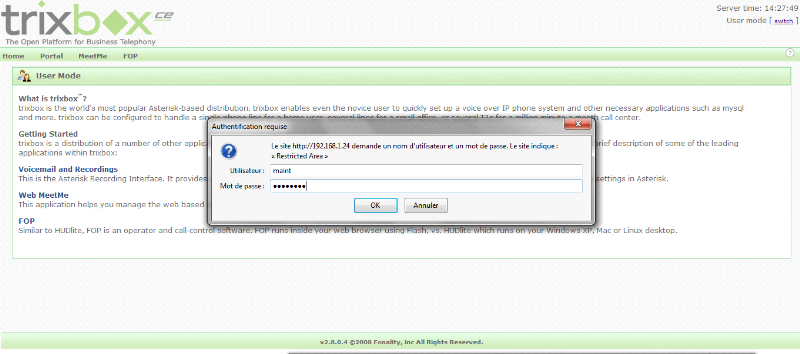

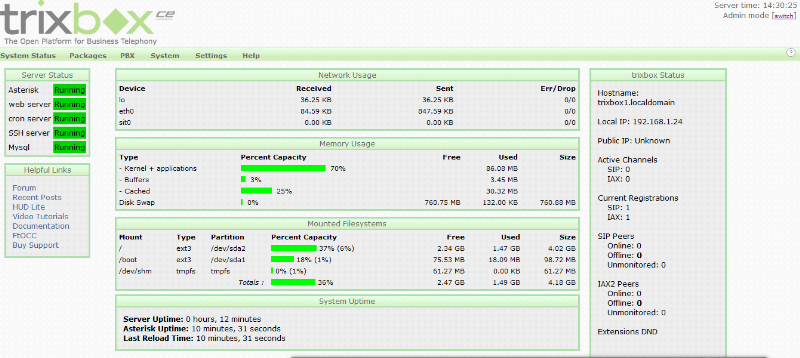

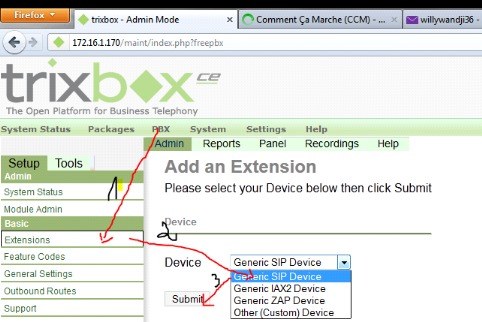

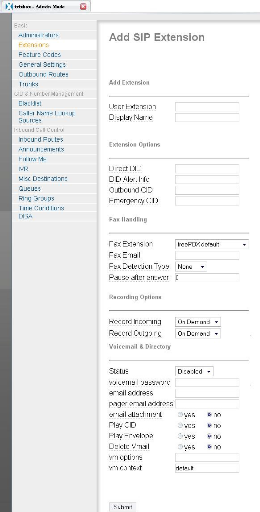

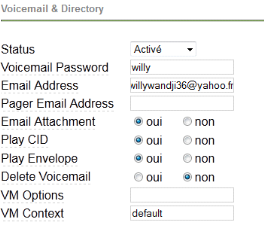

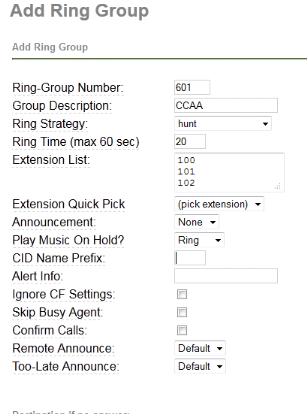

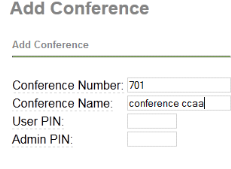

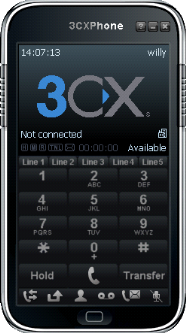

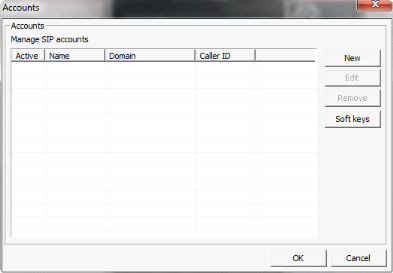

l'écran suivante :