INTRODUCTION GENERALE

Aujourd'hui, Internet est largement utilisé dans le

monde et est plus orienté métier. Les organismes offrant la

connexion Internet sont intéressés par la tarification où

les clients payent pour les ressources qu'ils consomment.

Indéniablement, ce grand réseau est rentré dans nos

moeurs. A travers, lui tout un monde parallèle s'est

développé : des sites marchands ont fleuris, les services pour

les particuliers comme les guides d'itinéraire pour nos voyages nous

simplifient bien la vie.

En effet, on en vient à échanger des

données à travers des programmes d'échange de fichiers et

à « chater » entre internautes. Nous retiendrons de tout

ça qu'Internet est un véritable outil de communication. A la fois

High-tech et démodé par sa technique ; internet n'a pas su

évoluer dans l'utilisation de ses protocoles, la plupart des protocoles

utilisés ont plusieurs années d'existence et certains n'ont pas

été créé dans une optique où le

réseau prendrait une telle envergure. Les mots de passe traversent ainsi

les réseaux en clair, et là où transitent des applications

de plus en plus critiques sur le réseau, la sécurité,

elle, a peu évoluée. Il y a peu de temps, les entreprises

pouvaient encore se permettre de construire leurs propres LAN, supportant leurs

propres systèmes de nommage, système de messagerie, voire

même leur propre protocole réseau.

0.1. Problématique

La problématique est l'ensemble des questions que se

pose le chercheur au tour de son sujet. Vu que l'informatique est une science

qui traite les informations de façon automatique1(*), nous essayerons d'en tenir

compte dans notre manière de procéder.

Dès nos jours, l'outil informatique devient des plus en

plus indispensable et son utilisation nécessite une installation du

personnel qualifié dans le but de rendre la tâche plus facile.

Comme tout travail collectif dans une entreprise

nécessite l'utilisation d'un réseau informatique pour faciliter

l'échange de donnée et éviter le déplacement

inutile du personnel.

Certes, le réseau devient le principal outil du

système d'information de l'entreprise, il facilite l'échange des

ressources

Voila quelques questions que nous avons retenues qui

traduisent et reflètent nos préoccupations :

- Quel serait l'apport d'un réseau informatique au sein

de l'entreprise SYNERGY-GROUP ?

- Comment le réseau sera configuré?

0.2. Hypothèses

L'hypothèse étant définie comme une

réponse provisoire a une question posée, elle permet de se

rassurer sur la véracité de la question posée pour un

problème en études.

Nous essayons dans la mesure du possible d'envisager une

politique optimale du partage des informations afin que l'échange des

ressources ne pose plus des problèmes au sein de l'entreprise

SYNERGY-GROUP.

Dans le cadre de notre travail, nous avons jugé bon de

joindre au système une connexion Internet afin de lui assurer :

v Une bonne conservation et recherche aisée des

informations ;

v L'échange des données entre les

différentes Directions;

v La récupération de l'information en temps

réel ;

v Enfin, une rapidité dans le traitement de

l'information.

En vue de remédier toujours aux inquiétudes

soulevées aux travers des questions posées ci-haut, nous pensons

qu'il aura un moyen facile de traitement des informations automatiques, le

partage des ressources matérielles et logicielles qui serait

adapté à la gestion efficace et efficiente de la

SYNERGY-GROUP.

0.3. Objectif

Le but pour suivi en élaborant ce travail est

d'intégrer un système informatisé à l'entreprise

SYNERGY-GROUP pour l'aider à faire circuler et traiter les informations

dans tous les services.

0.4. Choix et intérêt du

sujet

Vu l'objectif que l'entreprise s'est assigné, il est

à estimer qu'on lui accorde une attention soutenue ; pour ce faire

nous avons jugé bon de porter notre choix sur ce sujet qui

s'intitule : « Etude de Mise en place d'un Réseau Local avec

connexion Internet dans une entreprise». Cela afin de faire profiter

à l'entreprise de cette étude et au monde scientifique nos

connaissances acquises durant notre parcours universitaires.

0.5. Délimitation du sujet

Il est affirmé qu'un travail scientifique, pour

être bien précis, doit être délimité. Raison

pour la quelle, nous n'allons pas aborder toutes les questions liées

à la conception d'un réseau LAN car elles paraissent une

matière très complexe.

Ainsi, nous avons pensé limiter notre étude par

rapport au contenu, à l'espace et au temps.

· Dans le temps, ce travail est le fruit de recherches

menées durant la période allant de Janvier 2014 au Juin

2014 ;

· Et dans l'espace, nos recherches ont été

menées dans le cadre d'une étude de Mise en place d'un

réseau local avec connexion Internet au sein de la SYNERGY-GROUP.

0.6. Méthodologies et Techniques

utilisées

Tout chercheur se focalise sur une méthode susceptible

de l'orienter à atteindre son objectif et résoudre le

problème qu'il étudie dans son travail ; en d'autres termes,

on peut dire que les méthodes sont des voies qui permettent au chercheur

d'atteindre l'explication du phénomène à étudier,

et les résultats escomptés ;

Evidemment, une méthode est la mise en oeuvre d'un

certain nombre d'étapes (méthodologiques), une démarche,

des principes, des outils (traces, papiers standardisés,

matériels informatiques, un vocabulaire, etc.). Pour mener à bien

notre étude nous avons choisi d'utiliser la merise pour la mise en place

d'un système d'information au sein de la SYNERGY-GROUP.

Pour recueillir les informations ayant servi à

l'élaboration de ce travail, nous avons fait recours aux méthodes

et techniques ci-après:

Ø Technique : c'est un ensemble

d'instruments ou d'outils qu'utilise la méthode enfin de réaliser

un travail scientifique2(*).

v Méthode analytique : elle nous a permis

d'analyser en détail les données récoltées durant

la période de recherche ;

v Méthode descriptive : elle consiste

à décrire un réseau informatique ;

v Technique d'observation : elle consiste

à faire une analyse personnelle âpres avoir observé et

palpé le fonctionnement du système d'informations. Grace à

cette dernière, nous sommes descendus personnellement sur terrain pour

assimiler ce que font les acteurs afin de comprendre et tirer les

conséquences ;

v Technique d'interview : elle consiste à

interroger en vue d'avoir des points de vue avec les différents

employés du service qui nous a intéressé pour

acquérir les informations dont nous avons besoin. Cette technique nous a

permis d'obtenir les renseignements sur l'étude de l'ancien

système, par un jeu des questions réponses ;

v Technique documentaire : elle nous a permis de

consulter la littérature scientifique existante, en vue d'en tirer l'un

ou l'autre aspect concernant notre travail et la consultation sur l'Internet.

0.7. Difficultés rencontrées

L'élaboration de ce travail n'a pas été

aisée, nous avons butée aux difficultés de

différent ordre :

- Sur le plan financier le coût de la collecte des

données et de déplacement pour l'observation ainsi que les

interviews, a pesé sur nous sans revenu ; sans oublier le

coût des abonnements aux différentes

bibliothèques ;

- Sur le plan social, l'interview n'était pas su facile

car certain de ceux que nous avons abordé étaient fermés

et non favorable au dialogue, mais au-delà de tous grâce au

soutient des hommes et femmes de bonne volonté nous bravé ces

difficultés.

0.8. Subdivision du travail

Vu la grandeur du sujet que nous avons abordé notre

travail sera subdivisé en trois chapitres hormis l'introduction et la

conclusion générale.

De façon non exhaustive ce travail présentera

d'abord le premier chapitre qui est consacré aux

généralités sur le réseau informatique et Le

deuxième décrit la présentation de l'entreprise, le

dernier chapitre s'appesantit sur l'installation du nouveau système.

CHAPITRE I. GENERALITES SUR LE RESEAU INFORMATIQUE

I.1.

Introduction

Les réseaux sont nés du besoin d'échanger

des informations de manière simple et rapide entre des machines. En

d'autres termes, les réseaux informatiques sont nés du besoin de

relier des terminaux distants à un site central puis des ordinateurs

entre eux, et enfin des machines terminales, telles que les stations à

leur serveur.

Dans un premier temps, ces communications étaient

uniquement destinées au transfert des données informatiques, mais

aujourd'hui avec l'intégration de la voix et de la vidéo, elle ne

se limitent plus aux données mêmes si cela ne va pas sans

difficulté.

Avant de nous attaquer aux infrastructures réseaux,

reprenons quelques notions théoriques de base sur les réseaux

informatiques en général.

Un réseau permet de partager des ressources entre des

ordinateurs : données ou périphériques (Imprimantes,

connexion internet, sauvegarde sur bandes, scanner, etc.).

I.2.

Définition

Selon Tanenbaum Andrew, nous pouvons définir un

réseau informatique comme étant un ensemble de deux ou plusieurs

ordinateurs interconnectés entre eux au moyen des médias de

communication avec pour objectifs de réaliser le partage des

différentes ressources matérielles et/ou logicielles.3(*)

I.3.

Types

Par rapport à notre travail, nous parlerons de trois

types de réseau en fonction de la localisation, de la distance et le

débit.

I.3.1.

Etendue Géographique

Il existe plusieurs types de réseau informatique selon

le découpage géographique dont la subdivision à

été rendue possible par rapport à leur taille,

débit ou aire géographique, qui se résume en trois grands

types ou catégories :

I.3.1.1 Réseau LAN (Local Area Network

ou Réseau Local d'Entreprise)

C'est un ensemble d'ordinateurs et équipements

informatique reliés les uns aux autres dans un même

bâtiment, site ou dans des sites différents ayant une aire

géographiquement proche ne dépassant pas 10 Km.

I.3.1.2 Réseau MAN (Metropolitan Area

Network)

C'est l'interconnexion des réseaux locaux se trouvant

dans une même ville ou dans une même région. Ce

réseau peut utiliser des lignes du réseau public (service de

télécommunication, radiocommunication, câbles

téléphoniques, ...) ou privées pour assurer la liaison

entre deux ou plusieurs sites. Il permet à des utilisateurs se trouvant

à plusieurs endroits géographiques de partager les ressources par

le réseau comme s'ils étaient dans un LAN. Dans ce type de

réseau, la distance entre les sites ne dépasse pas 200 Km.

I.3.1.3 Réseau WAN (Wide Area Network

ou Réseau Etendu)

Réseau étendu à longue distance

constitué par l'interconnexion des plusieurs réseaux et qui se

distingue des réseaux locaux et métropolitains. Il relie

plusieurs ordinateurs notamment à travers une ville, un pays, continent

ou encore toute la planète ; la communication s'effectue

grâce aux réseaux privées et ou publiques.

I.4.

Applications

Les différentes applications d'un réseau

informatique sont : le partage des données, le partage des

applications, le partage des ressources matérielles et logicielles, la

communication entre les processus, le partage de la connexion Internet,

Communication entre utilisateurs, les jeux, ...

I.5.

Caractéristiques

Le réseau informatique est caractérisé

par les topologies, l'architecture, le protocole, le poste de travail, le

support de transmission ainsi que le serveur,...

Le choix de certains matériels physique à

utiliser dans le réseau informatique dépend des certaines

caractéristiques physiques ou standards.

I.6.

Topologies

C'est l'ensemble des méthodes physiques et standards

qui orientent ou facilite la circulation des données entre ordinateurs

dans un réseau.

Il existe deux types de topologie à savoir : la

topologie physique et la topologie logique4(*).

I.6.1.

Topologie Physique

La topologie physique désigne la manière dont

les équipements sont interconnectés en réseau. Dans cette

topologie nous avons trois grandes topologies qui sont :

· Topologie en Bus

Dans une topologie en bus, tous les ordinateurs sont

connectés à un seul câble continu ou segment. Les avantages

de ce réseau : coût faible, faciliter de la mise en place et

la distance maximale de 500m pour les câbles de 10 base 5 et 200m pour

les câbles de 10 base 2. La panne d'une machine ne cause pas une panne au

réseau, le signal n'est jamais régénère, ce qui

limite la longueur des câbles. Il faut mettre un répéteur

au-delà de 185m. Ce réseau utilise la technologie Ethernet 10

base 2.

Fig.I.1 : topologie en bus

· Topologie en Etoile

La topologie en étoile est la plus utilisée.

Dans la topologie en étoile, tous les ordinateurs sont reliés

à un seul équipement central, qui peut être un

concentrateur (Hub), un commutateur (Switch), ou un Routeur.

Les avantages de ce réseau est que la panne d'une

station ne cause pas la panne du réseau et qu'on peut retirer ou ajouter

facilement une station sans perturber le réseau.

Il est aussi très facile à mettre e place mais

les inconvénients sont : que le coût est un peu

élevé, la panne du concentrateur centrale entraine le

disfonctionnement du réseau.

La technologie utilisée est l'Ethernet 10 base T, 100

base T.

Fig.I.2 : topologie en étoile

· Topologie en Anneau

Dans un réseau possédant une topologie en

anneau, les stations sont reliées en boucle et communiquent entre elles.

Avec la méthode « chacun à son tour de communiquer».

Elle est utilisée pour le réseau Token ring ou FDDI

Fig.I.3 : topologie en Anneau

I.6.2.

Topologie logique

La topologie logique désigne la manière dont les

équipements communiquent en réseau. Dans cette topologie les plus

courantes sont les suivantes :

· Topologie Ethernet

Ethernet est aujourd'hui l'un des réseaux les plus

utilisées en local. Il repose sur une topologie physique en

étoile.

Dans un réseau Ethernet, la communication se fait

à l'aide d'un protocole appelé CSMA/CD, ce qui fait qu'il aura

une très grande surveillance des données à transmettre

pour éviter toute sorte de collision. Par conséquent un poste qui

veut émettre doit vérifier si le canal est libre avant d'y

émettre.

· Topologie Token ring

Elle repose sur une topologie physique en Anneau (ring), il

utilise la méthode d'accès par jeton (token). Dans cette

technologie, seul le poste ayant le jeton a le droit de transmettre si un poste

veut émettre, il doit attendre jusqu'à ce qu'il ait le

jeton ; dans un réseau token ring, chaque noeud du réseau

comprend un MAU (Multi Station Access Unit) qui peut recevoir les connexions

des postes. Le signal qui circule est régénéré par

chaque MAU.

Mettre en place un réseau token ring coûte chers,

malgré la panne d'une station MAU provoque le disfonctionnement du

réseau.

· Topologie FDDI

La technologie LAN FDDI (Fiber Distributed Data Interface) est

une technologie d'accès réseau utilisant des câbles fibre

optiques.

Le FDDI est constitué de deux anneaux : un anneau

primaire et anneau secondaire. L'anneau secondaire sert à rattraper les

erreurs de l'anneau primaire ; le FDDI utilise un anneau à jeton

qui sert à détecter et à corriger les erreurs. Ce qui fait

que si une station MAU tombe en panne, le réseau continuera de

fonctionner.

I.7.

Architectures

L'architecture d'un réseau est la représentation

structurale et fonctionnelle d'un réseau. Il existe deux types

d'architectures réseau :

I.7.1.

Poste à Poste

Le réseau est dit poste à poste, lorsque chaque

ordinateur connecté au réseau est susceptible de jouer tour

à tour le rôle de client et celui du serveur. A cette architecture

la gestion est décentralisée.

Fig.I.4 : poste à poste

I.7.2.

Client Serveur

L'architecture client serveur s'appuie sur un poste central

(le serveur) qui gère le réseau. Cette disposition entraine une

meilleure sécurité et accroit «

l'interchangeabilité» : si une station de travail cliente est

défectueuse, il est possible de la remplacer par une machine

équivalente5(*). Si

les applications sont lancées depuis le disque dur du serveur,

sitôt qu'un nouvel utilisateur est connecté au réseau il a

accès à la plupart de chose auxquelles il avait accès

avant la panne.

Dans cette architecture, toute les ressources du réseau

sont gérées par le serveur il peut être

spécialisé : le serveur des fichiers, d'applications,

d'impressions, de messagerie et de communication. Ils offrent des services

à des programmes clients de messagerie de base de données

antivirale, etc.

Fig.I.5 : architecture client serveur

I.8.

Matériels

v L'ordinateur : c'est un appareil

électronique capable de traiter les informations de façon

automatique. Il fourni à l'utilisation d'un réseau l'ensemble des

possibilités presque illimitées (manipulation des logiciels,

traitement des données, utilisation de l'Internet).

v Le Serveur : c'est un logiciel ou

ordinateur très puisant choisit pour coordonner, contrôler et

gérer les ressources d'un réseau. Il met ses ressources à

la disposition des autres ordinateurs sous la forme des services.

v Imprimante : est une unité

d'impression, un périphérique capable de reproduire les

caractères et ou des symboles et des graphiques prédéfinis

sur un support comme papier, bande, tissus,...

Il existe des imprimantes réseau et des imprimantes en

réseau.

v Imprimante réseau : c'est une imprimante

conçue avec un port réseau (RJ45 par exemple) lui permettant de

fonctionner dans un réseau comme un poste de station, il fonctionne en

collaboration avec le serveur d'impression.

v Imprimante en réseau c'est une imprimante ordinaire

qui est connectée et configurée à un ordinateur du

réseau, en plus partagée pour que d'autres poste du réseau

parviennent à l'utiliser pour leurs impressions.

I.8.1.

Les Stations de Travail

Encore appelé poste de travail c'est un ordinateur

connecté au réseau à partir duquel un utilisateur effectue

son travail et accède aux ressources d'un serveur ou d'un réseau.

On a deux sortes de poste de travail : intelligent et non intelligent.

I.8.2.

Les Contrôleurs de Communication

Un contrôleur de communication est un canal physique qui

permet de véhiculer les informations dans un réseau. Il existe

deux types de support de communication ; le support limité ou

câblé et le support non limité encore appelé

aériens ou sans fil.

I.8.3.

Les Câbles

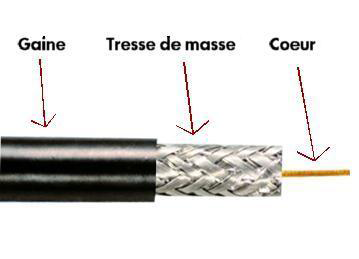

· le câble coaxial

Le câble coaxial ou ligne coaxiale est un support de

transmission composé d'un câble à deux conducteurs. Il

dispose d'un fil de cuivre entouré successivement d'une gaine

d'isolation, d'un blindage métallique et d'une gaine extérieure.

On distingue deux types de câbles coaxiaux :

· le câble coaxial fin (thin Net) ou 10 base -2

mesure environ 6mm de diamètre, il est en mesure de transporter le

signal à une distance de 185 mètres avant que le signal soit

atténué.

· Le câble coaxial épais (thick Net)

appelé aussi 10 base-5 grâce à la norme Ethernet qui

l'emploi, mesure environ 12mm de diamètre, il est en mesure de

transporter le signal à une distance de 500 mètres avant que le

signal soit atténué. Pour le raccordement des machines avec ces

câbles, on utilise des connecteurs BNC.

C'est un câble utilisé également en

téléphonie, télévision, radio-émetteur,

récepteur, aéronautique, laboratoire de mesure physique.

Fig.I.6 : câble coaxial

· Le câble à paire

torsadées

Un câble à double paire torsadées (Twisted

pair câble) décrit un modèle de câblage ou une ligne

de transmission qui est constitué de deux brins de cuivre

entrelacés en torsade et recouverts d'isolant. Cette configuration a

pour but de maintenir précisément la distance entre le fil et de

diminuer la diaphonie.

Le maintien de la distance entre fils de paire torsadée

permet de définir une impédance caractéristique de la

paire, afin d'effacer les réflexions des signaux aux raccords et en bout

de ligne. Les contraintes géométriques (épaisseur de

l'isolant/diamètre du fil) maintiennent cette impédance autour de

100 ohms :

- 100 ohms pour le réseau Ethernet en étoile

- 105 ou 150 ohms pour le réseau token ring

- 100 ou 120 ohms pour le réseau de

téléphonie

- 90 ohms pour les câbles USB

Ce type de câble est utilisé dans plusieurs cas

mais nous nous parlerons dans le cas d'un réseau informatique, la

longueur d'un segment de câble qui relie deux équipement ne peut

pas dépasser 100m. Il existe cinq types de paire torsadée, mais

qui se résument en deux (câble UTP et STP).

· Paire torsadée non blindée ou UTP

(Unshielded Twisted Pair)

Elle n'est pas entourée d'un blindage protecteur. C'est

le type de câble souvent utilisé pour le téléphone

et certains réseaux informatiques domestiques. Il est

caractérisé par sa longueur maximale d'un segment est de 100

m.

· Paire torsadée blindée ou STP (Stielded

twisted pair)

Nouvelle dénomination U/FTP. Chaque paire

torsadée blindée est entouré d'une couche conductrice de

blindage, de façon similaire à un câble coaxial. Cela

permet une meilleure protection contre les interférences ; elle est

communément utilisée dans le réseau token ring.

Fig.I.7 : Paire Torsadée

· La Fibre Optique

Une fibre optique est un fil en verre ou en plastique

très fin qui à la propriété d'être un

conducteur de la lumière et sert dans la transmission de données

avec un débit supérieur à celui des autres supports. Elle

est constituée du coeur, d'une gaine optique et d'une enveloppe

protectrice.

Fig.I.8 : fibre optique

I.8.4.

Equipements d'interconnexion local et Distante

Il existe plusieurs équipements réseaux. Mais

nous n'évoquerons que les plus importants.

Ø Carte réseau

La carte réseau ou NIC (Network Interface Card) est une

carte qui sert d'interface entre l'ordinateur et le support de transmission.

Elle possède généralement deux témoins lumineux

(LED).

ü La LED verte indique l'alimentation de la carte

ü La LED orange (10Mb/s) ou (100Mb/s) indique une

activité du réseau (envoie ou réception de

données)

Fig.I.9 : Carte réseau

Ø Répéteur

Le répéteur (en anglais repeater) est un

équipement simple permettant de régénérer un signal

entre deux noeuds du réseau, enfin d'atteindre la distance du media

réseau. Le répéteur travaille uniquement au niveau

physique (couche 1 du modèle OSI), c.-à-d. qu'il ne travaille

qu'au niveau des informations binaires circulant sur la ligne de transmission

et qu'il n'est pas capable d'interpréter les paquets d'informations.

Fig.I.10 : répéteur

Ø Le Concentrateur (Hub)

Le Hub est un dispositif permettant la connexion de plusieurs

noeuds sur un même point d'accès sur le réseau, en se

partageant la bande passante totale. C'est le fameux point central

utilisé pour le raccordement des différents ordinateurs dans un

réseau de topologie physique en étoile.

Le Hub ne fait que renvoyer bêtement les trames vers

tous les périphériques connectées. Au contraire il ne

garde pas en mémoire les adresses des destinataires dans une table. Il

n'est pas conçu pour décoder l'entête du paquet pour y

trouver l'adresse MAC du destinataire. La mise en place d'un Hub surcharge donc

le réseau

en renvoyant tous les trames à l'ensemble des machines

connectées.

Fig.I.11 Hub

Ø Le Commutateur (Switch)

Un commutateur est un équipement qui relie plusieurs

segments (câble ou fibre) dans un réseau informatique. Il s'agit

le plus souvent d'un boitier disposant de plusieurs ports entre 4 et 100. Il a

donc la même apparence qu'un concentrateur.

Contrairement à un Hub, un Switch ne se contente pas de

reproduire sur tous les ports chaque trame qu'il reçoit. Il sait

déterminer sur quel port li doit envoyer une trame, en fonction de

l'adresse à laquelle cette trame est destinée. Le Switch est

souvent utilisés pour remplacer des concentrateurs.

Fig.I.12 Switch

Ø Routeur

Un routeur est un équipement d'interconnexion de

réseau informatique permettant d'assurer le routage des paquets entre

deux réseaux ou plus afin de déterminer le chemin qu'un paquet de

données va emprunter.

Il dispose des ports souvent RJ45 pour la connexion avec un

Switch ou avec un PC, il peut avoir des antennes pour le sans fil.

Fig.I.13 Routeur

Ø Modem

Modulateur-Démodulateur, le modem c'est un

équipement qui transforme les données numériques

émises sur le port en données analogiques qui peuvent être

véhiculées sur une ligne.

Fig.I.14 Modem

Ø Pare feu

Encore appelé fire wall ou coupe feu, le pare feu c'est

un système permettant de protéger un ordinateur des instruisons

provenant du réseau.

On l'utilise pour protéger le LAN des attaques

provenant de l'extérieur (internet par exemple)

Fig.I.15 Pare feu

I.9.

Les Protocoles

Un protocole est une méthode standard qui permet la

communication entre deux machines, c'est-à-dire un ensemble de

règles ou de procédure à respecter pour émettre et

recevoir des données sur un réseau6(*).

Il est aussi un ensemble des conventions nécessaire

pour faire coopérer des entités généralement

distantes, en particulier pour établir et entretenir des échanges

d'informations entre ces entités.

I.9.1.

Le Modèle OSI

Le modèle OSI (en anglais Open System Interconnexion),

« Interconnexion des Systèmes Ouvertes» est un modèle

de communication entre ordinateur proposé par l'ISO (Organisation

Internationale de Normalisation). Il décrit les fonctionnalités

nécessaires à la communication et l'organisation de ces

fonctions. La norme complète, de référence ISO7498 est

globalement intitulée «Modèle Basique de

référence pour l'interconnexion des systèmes

ouvertes(OSI)», il est composée de 4 parties.

· Le Modèle de base

· Architecture de sécurité

· Dénomination et adressage

· Cadre général de gestion

caractérisé par le résumé des couches.

Les couches du modèle OSI :

v La couche physique se trouvant au niveau 1

du modèle ISO, elle joue le rôle de codeur et décodeur des

signaux représentant les bits d'informations sur les supports physique.

Ainsi elle gère le préambule dans le but de détecter le

début et la fin des trames (rôle de synchronisation des horloges).

Elle convertit les bits des données en signaux et inversement pour la

transmission et la réception des trames.

v La couche liaison : elle se trouve au

niveau 2 et joue le rôle d'envoyer et de recevoir des mêmes bits

d'information structurées sous forme de trames ainsi que de s'assurer de

la bonne qualité des échanges selon le niveau de service

demandé et assure le contrôle d'erreur et le contrôle de

flux. Le rôle principal de cette couche est de transformer la couche

physique en une liaison à priori exempte d'erreur pour la couche

réseau.

v La couche réseau : permet de

gérer sous réseau, c'est-à-dire le routage des paquets sur

le sous réseau et l'interconnexion entre les différents sous

réseau. Elle est responsable de l'établissement et de la

libération d'une connexion réseau à grande échelle

entre deux entités de protocoles de présentations.

v La couche transport : gère les

communications de bout en bout entre processus (programme en cours

d'exécution). La fonction principal est d'accepter des données de

la couche session, de les découper, si besoin est en plus petite

unités, de les passer à la couche réseau et de s'assurer

que les données arrivent correctement de l'autre côté.

v La couche session : elle fournit des

moyens qui permettent à deux entités de protocoles de la couche

d'application d'organiser et de synchroniser leur dialogue et de gérer

l'échange de leurs données. Elle permet aussi à des

utilisateurs travaillant sur différentes machines d'établir des

sessions entre eux.

v La couche présentation est

chargée du codage des données applicatives,

précisément de la convention entre données

manipulées au niveau applicatif et chaines d'octets effectivement

transmises.

v La couche application elle joue le

rôle de transfert des fichiers, accès et gestion des

données, d'échanges des documents et des messages. Elle est aussi

le point de contact entre l'utilisateur et le réseau.

Tableau 1. Le modèle de référence

OSI

|

7. Couche application

|

|

6. Couche présentation

|

|

5. Couche session

|

|

4. Couche transport

|

|

3. Couche réseau

|

|

2. Couche liaison

|

|

1.1 Couche physique

|

Tableau 2. Modèle

TCP/IP

|

1. Couche application

|

|

2. Couche transport

|

|

3. Couche internet

|

|

4. Couche physique

|

I.9.2.

Les protocoles

A l'avènement des réseaux locaux,

différents protocoles de couches moyennes et hautes furent

utilisés, bien souvent liés à un éditeur de

logiciels. Ils ont progressivement été remplacés par le

standard de fait TCP/IP.

· Protocole IPX/SPX

Inter network Packet Exchange (IPX) agit au niveau des couches

réseau et transport. Il assure, comme IP, un service sans connexion et

sans garantie.

· Protocole TCP

Transmission control Protocol est un protocole de transport

qui assure un service fiable, orienté connexion pour un flot d'octet.

· Protocole IP

Internet Protocol permet de géré les adresses

logique, qui décomposent l'identifiant de chaque noeud en un

numéro de réseau logique et un numéro de

périphérique sur 4 octets en IPv4.

· Protocole UDP

User Datagram Protocol contrairement à TCP, UDP

n'assure pas de connexion et reporte le processus de fiabilisation à la

couche supérieure (Applicative). Ilo fonctionne en mode non

connecté.

· Protocole IPsec

Internet Protocol Security est un protocole qui est

conçue pour assurer la sécurité dont, la

confidentialité et la protection contre l'analyse du trafic par le

chiffrement ; l'authenticité des données et contrôle

d'accès par une authentification mutuelle des deux

extrémités de la communication, la signature ainsi que des

calculs d'intégrité ; protection contre l'injection de

paquets, l'antirejet.

· Protocole ARP/RARP

Adresse Résolution Protocol et Reverse Adresse

Résolution Protocol ce sont des protocoles qui a pour but de

déterminer l'adresse MAC (adresse physique) d'un noeud à partir

de son adresse IP (adresse logique) et il gère une table de

correspondance cache pour mémoriser les relations.

· Protocole IGMP

Internet Group Management Protocol est un protocole de la

couche réseau qui permet à une station de se joindre ou de

quitter un groupe multidiffusion (multicast).

· Protocole ICMP

Internet control error Message Protocol est une sorte de sous

couche de IP, qui fonctionne de pair avec ce protocole. Son but est d'offrir

des capacités de contrôles et d'interprétations des

erreurs. Il est donc utilisé par les hôtes IP pour

spécifier un certain nombre d'événement importants

à TCP.

· Protocole RIP

Routing information Protocol c'est un protocole de routage IP

de type vecteur de distance

· Protocole SMTP

Simple Mail Transfer Protocol c'est un protocole

utilisé pour transférer le courrier électronique vers les

serveurs de messagerie électronique.

I.10.

Méthodes d'accès

Permet de réglementer la circulation des informations

dans un réseau et partager les informations entre les ordinateurs du

réseau7(*).

1. Méthode TDMA (Time Division

Multiplexing Access)

Est un mode de multiplexage permettant de transmettre

plusieurs signaux sur un seul canal. Il s'agit du multiplexage temporel, dont

le principe est de découper le temps disponible entre les

différentes connexions (utilisateurs). Par ce moyen, une

fréquence peut être utilisée par plusieurs abonnés

simultanément.

2. CSMA/CD (Carrier Sensé Multiple

Access with collision)

Accès multiple avec écoute de la porteuse cette

méthode permet à une station d'écouter le support physique

de liaison (câble ou fibre) pour déterminer si une autre station

transmet une trame de données (niveau déterminé de tension

électrique ou de lumière). Si tel n'est pas le cas donc s'il n'ya

pas eu de signal, elle suppose qu'elle peut émettre.

3. Méthode à jeton

Elle est utilisée normalement dans la topologie en

anneau et en bus ; Le jeton a deux états : état libre

et occupé.

Elle consiste donc a ce que le jeton passe devant une station

et doit être mis en route munie d'une adresse et d'un message parcourant

toutes les stations qui constituent le réseau. Chaque poste joue le

rôle de répétiteur, car il régénère le

signal capté.

Si une fois il arrive chez le destinataire, il sera mise dans

la mémoire et vérifier si réellement le message a

été transmis et copier. Cette mémoire est indirectement,

accusée de réception et rend la méthode lente.

CHAPITRE II. PRESENTATION DE L'ENTREPRISE

II.1.

Introduction

Dans ce chapitre, il sera question de manière

générale et concise de l'entreprise SYNERGY-GROUP.

II.2.

Historique

L'entreprise SYNERGY-GROUP est un consortium des divisions

évoluant en centre de profit regroupant des consultants de plusieurs

formations qui naviguent dans les divers métiers. La SYNERGY-GROUP est

créée en 2001 par son initiateur Monsieur A.L KITENGE dés

sa sortie du bureau économique du chef de l'Etat ou il a presté

en qualité de conseiller à la présidence et chef de

cabinet. Puis, a éclaté les divisions les unes les autres en

fonction des opportunités du moment ; la SYNERGY-GROUP a

été mise en place pour compenser la faiblesse de la mise en

gouvernement initiative privée. La stratégie de base et la vision

reposaient sur le saisi de causes pour extirper les contre performances de

gestion.

La réparation partant du fond est restée la

seule voie de création des richesses sans stimuler en même temps

les germes de sa destruction. Le concept de la synergie ainsi que la base et

vision de l'entreprise musent sur l'environnement, socle de toute nation.

Autrement dit : Think global (vision globale), action locale (synergie

globale). L'initiateur croyait fermement en une vision par des

procédures intégrées et un engagement continu.

La solution a généralement plusieurs

facettes :

? Equipes : jeunes et moins jeunes ;

? Valeurs : win, together ;

? Limitations géographique : RDCongo, Afrique

II.3.

Objectif

L'objectif à atteindre est longtemps reste le

développement durable commun et la base de gestion.

La première étape est d'influencer directement

ou indirectement le processus gouvernemental dans la résolution et

même l'amélioration de la productivité globale par des

synergies et symbioses entre partenaires.

- Vision et principe

Les points focaux des centres des profits assurent la

performance. Les ressources humaines mobiles centrent leurs efforts avec

flexibilité là ou le besoin s'accentue.

Ainsi, la SYNERGY GROUP s'est bâti en un réseau

puissant au travers d'un réservoir de consultants permanents et non

permanents.

L'éthique occupe une place de choix dans la

conduite :

L'entreprise s'engage activement à la lutte contre la

corruption et l'utilisation de l'outil moderne ; elle privilégie

une relation à long terme au de là du résultat et de la

satisfaction des partenaires de l'outil.

Ensemble, elle constitue un réseau intégratif

pilote par SYNERGY- INTERNATIONAL.

II.4.

Situation Géographique

La SYNERGY-GROUP se situe sur 326, haut commandement ;

précisément dans la commune de la Gombe à Kinshasa,

croisement Haut commandement, palmier.

II.5 Organigramme

II.6 Description des Postes

II.6.1. Directeur Général

Le Directeur Général supervise et coordonne

l'ensemble des activités de la SYNERGY GROUP. A ce titre il dispose de

tous les pouvoirs nécessaires pour l'accomplissement des tâches

définies et gère le personnel.

II.6.2. Directeur Général Adjoint

Le Directeur Général Adjoint assiste le

Directeur Général dans l »exercice de ses fonctions et

donne ses avis sur toutes les matières ; il décide dans les

matières des compétences du Directeur Général lui

déléguées, tout en lui rendant compte.

II.6.3. Administration et Finance

Son rôle est de prévoir les recettes, percevoir

et centraliser au trésor de l'entreprise et enfin encadrer les

dépenses en préconisant l'équilibre entre les deux

opérations.

II.6.4. Service Financier

Gere les finances et effectue tous les financements concernant

l'achat des matériels de travail et la paye salariale du personnel de

l'entreprise.

II.6.5. Nouvelle Technologie

S'occupe de l'immigration, la réception des

stratégies pour le développement ainsi l'investissement de tous

les projets techniques de la conception à la réalisation suivi de

l'exécution des travaux neufs liés aux projets.

II.6.6. Bâtiment

S'occupe de l'entretien, la construction et l'assainissement

de l'environnement de travail.

II.7.

Critiques de l'existant

Une bonne compréhension de l'environnement informatique

aide à déterminer la portée du projet de conception d'une

solution informatique.

En effet, ces informations affectent une grande partie des

décisions que nous allons prendre dans le choix de la solution et e son

déploiement. Cette étude consiste à mettre à

découvert, de façon aussi claire que possible, l'analyse du

fonctionnement de l'ancien système. Cette analyse de l'existant a pour

but la recherche des points forts et des points faibles du système

actuel, c'est-à-dire le système que la SYNERGY GROUP

utilise ; la SYNERGY GROUP manipule fortement et grandement dans son

ensemble les données et les informations dont elle se sert entre ces

différentes services, pour cela elle n dispose pas malheureusement d'un

réseau informatique en son sein comme nous le marquons, comme nous

pouvons le constater la SYNERGY GROUP à Six (4) Ordinateurs fixe de

même caractéristiques, Deux (2) Ordinateurs portables ainsi que

deux imprimantes Laser.

II.8.

Proposition

Nous avons opté pour la solution qui consiste à

mettre en place une liaison permanente, distante et sécurisée

entre plusieurs ordinateurs de la SYNERGY-GROUP ; afin de résoudre

au mieux aux différentes préoccupations manifestées par

les responsables de l'entreprise et aussi pour pallier aux différents

problèmes relevés au niveau de la critique de l'existant, la mise

en place du réseau permettra de distribuer un accès à

internet et des applications web depuis leurs emplacements.

II.9.

Conclusion

Nous venons de voir que l'entreprise SYNERGY-GROUP fait des

opérations diverses qui ne peuvent bien s'accorder que s'il y a un

réseau. Sans cela, le travail n'est pas rentable puisse on remarque une

lenteur dans la transmission et l'échange des données qui dans la

plus part se font encore manuelle.

CHAPITRE III. ETUDE D'INSTALLATION DU NOUVEAU SYSTEME

III.1.

Introduction

Ce chapitre constitue pour nous l'une des parties essentielles

de notre étude. Elle se bornera essentiellement sur des informations

fondamentales ayant trait aux différentes composantes d'un

réseau.

Le réseau informatique reste un espace de travail de

formation et de responsabilité ; pour son développement

intégral il doit rester le support et l'outil de base au service de

l'entreprise.

En ce qui concerne l'étude d'un réseau LAN, nous

devrons prévoir des services pour tous les bureaux pour son

fonctionnement, bien entendu de leur charge. Cependant pour notre étude

d'installation d'un réseau, il nous parait adéquat de suivre et

de respecter les étapes suivantes :

III.2.

Analyse du site

Ceci se veut être un examen très minutieux, qui

consiste a tenté de dégager les éléments, à

expliquer l'emplacement précis ou nos activités principales

seront localisées.

La SYNERGY GROUP est située dans un endroit convenable

pour avoir une implantation d'un réseau LAN.

A cet effet, il convient de considérer que l'entreprise

comprend qu'un seul bâtiment abritant l'ensemble des bureaux ou

services.

III.2.1. La construction du site

L'entreprise SYNERGY GROUP est construite par des

bétons et des briques à ciment.

III.2.2. Les éléments de sécurisation et

des protections

Pour sa sécurisation et la protection l'entreprise

utilisait des fusibles, les disjoncteurs ainsi que les stabilisateurs.

III.2.3. L'installation Electrique

Les fils électriques sont tous installés

encastré dans le mur.

III.2.4. Les Dimensions

|

N°

|

Bureaux

|

Superficie

|

|

01

|

Réception

|

7m / 5m

|

|

02

|

Administration et finance

|

8m / 6m

|

|

03

|

Service financier

|

6m / 6m

|

|

04

|

Directeur Général

|

7,5m / 7m

|

|

05

|

Directeur Général Adjoint

|

7m / 6m

|

|

06

|

Nouvelle technologie

|

4m / 3m

|

|

07

|

Salle de réunion

|

15m / 10m

|

|

08

|

Toilette

|

3m / 3m

|

|

09

|

Bâtiment

|

4m / 3m

|

Cette structure permet de déterminer les formes et les

dimensions à donner aux principes à fin de permettre la

vérification de la bonne tenue.

III.3.

L'analyse de besoin

Cette étape nous permet de choisir de matériel

afin que notre réseau soit efficace et performant, ces

équipements sont à compléter à ceux qui sont repris

ci-dessous dans l'inventaire.

|

N°

|

Matériels

|

Marque

|

Caractéristiques techniques

|

Nb

|

|

01

|

Ordinateur

Fixe

|

Dell P III

|

CPU 835 MHz

RAM 512 Mo

HDD 50 Go

|

4

|

|

02

|

Ordinateur portable

|

Toshiba

P IV

|

CPU 1.73 GHz

RAM 512 Mo

HDD 50 Go

|

2

|

|

03

|

Imprimantes

|

Lenovo M7400

|

Printer, Scanner, Photocopieuse

|

1

|

III.3.1. L'état de besoin

|

Matériels

|

Marques

|

Caractéristiques techniques

|

Nb

|

|

Serveur

(dédié)

|

Dell

|

CPU I5 : 8,40 GHZ

RAM : 8 Go

HDD : 2 To

|

1

|

|

Ordinateur fixe

|

HP PM

|

CPU 2,30 GHZ Dual core

RAM 2 Go

HDD 300 Go

|

8

|

|

Ordinateur portable

|

HP Pro book 4520s

|

CPU 2,53 GHZ

RAM 2 Go

HDD 500Go

|

2

|

|

Imprimantes

|

Samsung

Canon 1133 laser

|

ML 2160 Print

USB parallèle et Ethernet base IT

|

2

2

|

|

Switch

|

Catalyst 2950

|

Ethernet 10/100Mbps 16 ports

|

1

|

|

Routeur

|

Cisco

|

Ethernet, wifi, 100Mbps, 4 ports

|

1

|

|

Modem

|

Neuf box sfs

|

Câble Ethernet

Adaptateur secteur 2 port Ethernet

|

1

|

|

Câble

|

UTP

|

Câble à paire torsadée

Bande passante 100Mbps

|

365m

|

|

Onduleur

|

APC 650VA

|

50 minutes

|

3

|

|

Connecteur

|

Rj45

|

|

70

|

|

Goulotte

|

|

Dimension 100mmx500mm

|

250m

|

|

Extincteur

|

|

Hauteur 50 Cm

Poids net 50 Kg

|

3

|

|

Split

|

LG

|

9000 Btu/h

|

3

|

|

Groupe Electrogène

|

Honda

|

10KVA

|

1

|

|

CD S.E

|

Windows

|

Windows 2003 server

|

1

|

|

Anti-virus

|

Kaspersky 2014

|

|

10

|

|

Pare feu

|

|

|

1

|

III.3.2. La répartition des matériels

|

N°

|

Equipement

|

Nbre

|

Bureaux

|

|

01

|

Ordinateur portable

Imprimante

Onduleur

|

1

1

1

|

Directeur Général

|

|

02

|

Ordinateur portable

Imprimante

Onduleur

|

1

1

1

|

Directeur Général Adjoint

|

|

03

|

Ordinateur fixe

Imprimante

Onduleur

|

3

1

1

|

Administration et finance

|

|

04

|

Ordinateur fixe

Imprimante

|

2

1

|

Service financier

|

|

05

|

Ordinateur

|

1

|

Nouvelle technologie

|

|

06

|

Ordinateur

|

1

|

Bâtiment

|

|

07

|

Ordinateur

|

1

|

Réception

|

III.4. Les Plans

III.4.1. Plan Architectural

III.4.2. Plan de Principe

III.4.3. Plan d'Installation

III.4.4 Le principe de fonctionnement

Le cyber net est un fournisseur du signal internet qui nous

envoie le signal électronique capté à l'aide d'une

antenne. Le signal est sous forme des ondes électroniques.

Par la suite, il est acheminer vers le modem qui convertissent

les données numériques reçus en données

analogiques, en suite vers le routeur qui est un élément

intermédiaire assurant le routage des paquets, il achemine les

données vers le serveur enfin vers le Switch et le Switch à son

tour reproduit ce signal reçus à travers ces ports et relie les

ordinateurs déterminés.

III.5

Le Plan d'adressage

III.5.1 Le sous réseau

Le masque sous réseau est 255.255.255.240/28

III.5.2 le slash

Le Slash est de 28

III.5.3 le calcul réseau

L'adresse réseau est 192.168.1.0/28

Première adresse IP 192.168.1.1/28

Dernière adresse IP 192.168.1.14/28

L'adresse Broadcast 192.168.1.15/28

III.5.4 le plan d'adressage

|

N° PC

|

Utilisateur

|

Adresse IP

|

Masque Sous Réseau

|

|

PC 1

|

Serveur

|

192.168.1.1

|

255.255.255.240

|

|

PC 2

|

DG

|

192.168.1.2

|

255.255.255.240

|

|

PC 3

|

DGA

|

192.168.1.3

|

255.255.255.240

|

|

PC 4

|

Administration et Finance

|

192.168.1.4

|

255.255.255.240

|

|

PC 5

|

Administration et Finance

|

192.168.1.5

|

255.255.255.240

|

|

PC 6

|

Administration et Finance

|

192.168.1.6

|

255.255.255.240

|

|

PC 7

|

Service financier

|

192.168.1.7

|

255.255.255.240

|

|

PC 8

|

Service financier

|

192.168.1.8

|

255.255.255.240

|

|

PC 9

|

Nouvelle Technologie

|

192.168.1.9

|

255.255.255.240

|

|

PC 10

|

Bâtiment

|

192.168.1.10

|

255.255.255.240

|

|

PC 11

|

Réception

|

192.168.1.11

|

255.255.255.240

|

III.6

La Sécurité réseau

III.6.1 La sécurité contre court-circuit

Les locaux seront protégés par des

fusibles ; en cas de court-circuit, les fusibles se déclenchent.

III.6.2 La sécurité contre surtension

Les équipements du réseau doivent être

protégés par des régulateurs de tensions et des

stabilisateurs.

III.6.3. La sécurité contre l'incendie

Nous devrons prévoir des extincteurs pour nous

protégés contre l'incendie.

III.6.4 La sécurité contre le virus

Nous allons sécuriser notre réseau et nos

machines en installant un anti-virus, plus que nécessaire nous allons

être reliés à l'internet ; et notre anti-virus sera

mise à jour régulièrement pour prévenir les

attaques des virus.

III.6.5 La sécurité contre l'espionnage

Pour lutter contre l'espionnage nous allons mettre en place un

pare feu et une clé cryptage qui sera affichée automatique dans

notre outil de communication réseau

III.7

Base De Données

· Définition

Une base de données est une entité dans

laquelle, il est possible de stocker des informations de façon

structurée et avec le moins de redondances possible, ces données

ou informations doivent pouvoir être utilisées par des programmes,

par des utilisateurs différents, ainsi la notion des base de

données est souvent couplées à celle de réseau,

afin de pouvoir mettre en commun ces informations, d'où le nom de la

base des données, on parle généralement de système

d'information pour designer toutes regroupant les moyens mise en place pour

pouvoir partager des données.

· Gestion des entités

Une entité est un objet pouvant être

identifié distinctement cet objet peut représenter des individus,

des objets concrets ou abstraits.

Nous identifions les objets ci-dessous pour notre cas qui est

la gestion des agents :

Ø Gestion

Ø Grade

Ø Direction

· Règle de gestion

Règle 1

v Un agent porte un ou plusieurs grades

v Un grade est porté par un ou plusieurs

Règle 2

v Dans une direction peuvent travaillez un ou plusieurs

agents

v Un agent travail dans une et une seule direction

· Modèle conceptuelle de données

Brut (MCDB)

Théorie

Grade

Cod grad

Libgrad

Agent

Matag

Nom

Ps nom

Sexe

Téléphone

DIRECTION

Coddir

Libdir

1,n 1,1 1,n 1,1

Poste

Travailleur

· Modèle conceptuelle des données

VALIDE (MCVD)

Grade

Cod grad

Lib grad

Agent

Matag

Nom

Ps nom

Sexe

Téléphone

#Coddir

DIRECTION

Coddir

Libdir

1,n 1,1 1,n 1,1

Cim

CIF

# Matag

# Codgrad

Date

N.B : CIF : Contrainte

d'Intégrité fonctionnelle

Cim : Contrainte d'Intégrité multiple

· Modèle logique de

données

Théorie

Agent : {Matag, nom,post nom, sexe,

téléphone}, #Coddir

Direction : {Coddir, Libdir}

Grade : {Codgrad, Libgrad}

Porter : {#Matag, #Codgrad, Jrp, Map, Annep}

III.8

Evaluation Du Coûts

|

Matériels

|

Quantités

|

Prix Unitaire

|

Prix total

|

|

Serveur

|

1

|

5000$

|

5000$

|

|

Poste de travail

|

10

|

600$

|

6000$

|

|

Internet

|

1

|

2500$

|

2500$

|

|

Imprimantes

|

4

|

150$

|

600$

|

|

Switch

|

1

|

120$

|

120$

|

|

Routeur

|

1

|

100$

|

100$

|

|

Modem

|

1

|

100$

|

100$

|

|

Câble UTP

|

365m

|

100$

|

100$

|

|

Onduleur

|

3

|

140$

|

420$

|

|

Connecteur Rj45

|

70 pièces

|

0,2$

|

7$

|

|

Goulotte

|

250m

|

1,5$

|

375$

|

|

Extincteur

|

2

|

180$

|

360$

|

|

Split

|

3

|

500$

|

1500$

|

|

Groupe Electrogène

|

1

|

10.000$

|

10.000$

|

|

CD S.E

|

1

|

70$

|

70$

|

|

Anti-virus

|

10

|

30$

|

300$

|

|

Pare feu

|

1

|

60$

|

60$

|

|

Total

|

|

|

27612$

|

|

Imprévu 10%

|

|

|

30373,2$

|

|

Main d'oeuvre 30%

|

|

|

38656,8$

|

|

Total Générale

|

|

|

96642 $

|

Référence :

Info Tech

130, Boulevard du 30 Juin

Burotop Iris

Colonel Ebeya

CONCLUSION GENERALE

Nous voici arrivé au terme de notre travail que nous

avons intitulé « ETUDE DE LA MISE PLACE D'UN RESEAU LAN AVEC

CONNEXION INTERNET AU SEIN D'UNE ENTREPRISE CAS DE LA

SYNERGY-GROUP »

Au premier chapitre, nous sommes focalisées sur la

généralité de réseau informatique.

Au deuxième chapitre, nous avons abordé

l'étude d'opportunité qui nous a permit de comprendre le

fonctionnement au sein de l'entreprise là ou on doit installer notre

réseau.

Au point final nous avons parlé sur la mise en place du

nouveau système.

Nous avons pu faire une étude d'installation d'un

réseau local au sein d'un site qui n'avait presque pas une structure

informatique et que nous avons essayé de remédier à ce

problème, dans le but d'aider ses utilisateurs à

bénéficier des multiples avantages de l'informatique.

Face à cette réalité, installer un

réseau LAN n'à pas été notre objectif, mais

l'installation d'un système informatique pourra permettre une bonne

gestion à l'entreprise SYNERGY-GROUP qui à été

notre intérêt majeur.

Apres ce larges tours d'horizons, nous n'avons pas la

prétention d'avoir épuisé tous les vifs du sujet toutes

les remarques et suggestions sont les bienvenues à cet effet.

Bibliographie

I. Documents sur support papier

1. Ouvrages

TANENBAUM Andrew, Les réseaux

interdiction, 3ème Edition, 1998 ;

PUJOLLE Guy, Les Réseaux, 3ème

Edition mise à jour, édition Eyrolles, Paris,

2000 ;

ERNY Pierre, Les Réseaux d'entreprises, Edition

Ellipse, 1998, Paris ;

La Rousse référence, de Morvan Pierre,

Dictionnaire de l'informatique, France, 1996

2. Notes de cours

MULAMBA TSHONDO Joseph, Méthodologie de recherche

scientifique, TM3/A, ISIPA, 2013-2014 ;

MIZONZA BANTIKO Dior, Réseau Informatique I, TM2/A,

ISIPA, 2012-2013 ;

MATONDO Emmanuel, Réseau Informatique II, TM3/A, ISIPA,

2013-2014

II. Documents sur support électronique

3. Site Web

http://www.commentçamarche.net

http://fr.wikipedia.org

http://www.cisco.com

Table des matières

Epigraphe

.......................................................................................................................................................................i

Dédicace

.......................................................................................................................................................................ii

Remerciements

.......................................................................................................................................................iii

INTRODUCTION GENERALE

...................................................................................................................................

Erreur ! Signet non

défini.

0.1

Problématique..................................................................................................................................................1

0.2 Hypothèses

........................................................................................................................................................2

0.3 Objectif

..............................................................................................................................................................2

0.4 Choix et intérêt du sujet

.............................................................................................................3

0.5 Délimitation du sujet

.....................................................................................................................3

0.6 Méthodologies et Techniques utilisées

.........................................................................3

0.7 Difficultés Rencontrées

.................................................................................................................4

0.8 Subdivision du travail

......................................................................................................................4

CHAPITRE I. GENERALITES SUR LE RESEAU

INFORMATIQUE

5

I.1 Introduction

5

I.2 Définition

5

I.3 Types

5

I.3.1 Etendue Géographique

5

I.4 Applications

6

I.5. Caractéristiques

6

I.6 Topologies

7

I.6.1 Topologie Physique

7

I.6.1.1

Topologie en bus

7

I.6.1.2

Topologie en étoile

8

I.6.1.3

Topologie en Anneau

8

I.6.2. Topologie logique

8

I.6.2.1 Topologie Ethernet

......................................................................................................................9

I.6.2.2 Topologie token ring

................................................................................................................9

I.6.2.3 Topologie FDDI

..................................................................................................................................9

I.7. Architectures

9

I.7.1 Poste à Poste

10

I.7.2 Client Serveur

10

I.8 Matériels

10

I.8.1 Les Stations de Travail

12

I.8.2 Les Contrôleurs de Communication

12

I.8.3 Les Câbles

12

I.8.3.1

Câble coaxial

13

I.8.3.2

Paire Torsadée

14

I.8.3.3

Fibre optique

14

I.8.4. Equipements d'interconnexion local et Distante

14

I.8.4.1

Carte réseau

15

I.8.4.2

Répéteur

15

I.8.4.3

Hub

16

I.8.4.4

Switch

16

I.8.4.5

Routeur

16

I.8.4.6

Modem

17

I.9. Les Protocoles

17

I.9.1. Le Modèle OSI

18

Tableau 1. Le modèle de référence

OSI

19

Tableau 2. Modèle TCP/IP

19

I.9.2. Les protocoles

19

I.10. Méthodes d'accès

21

CHAPITRE II. PRESENTATION DE

L'ENTREPRISE

23

II.1. Introduction

23

II.2. Historique

23

II.3. Objectif

23

II.4. Situation Géographique

24

II.5 Organigramme

.............................................................................................................................................

25

II.6 Description des Postes

26

II.6.1. Directeur Général

26

II.6.2. Directeur Général Adjoint

26

II.6.3. Administration et Finance

26

II.6.4. Service Financier

26

II.6.5. Nouvelle Technologie

26

II.6.6. Bâtiment

26

II.7. Critiques de l'existant

27

II.8. Proposition

27

II.9. Conclusion

27

CHAPITRE III. ETUDE D'INSTALLATION DU NOUVEAU

SYSTEME

28

III.1. Introduction

28

III.2. Analyse du site

28

III.2.1. La construction du site

28

III.2.2. Les éléments de

sécurisation et des protections

28

III.2.3. L'installation Electrique

28

III.2.4. Les Dimensions

29

III.3. L'analyse de besoin

29

III.3.1. L'état de besoin

30

III.3.2. La répartition des matériels

31

III.4 Les Plans

..................................................................................................................................................32

III.4.1 Plan Architectural

...................................................................................................................32

III.4.2 Plan de Principe

.........................................................................................................................33

III.4.3 Plan d'installation

................................................................................................................34

III.4.4 Le principe de fonctionnement

35

III.5 Le Plan d'adressage

35

III.5.1 Le sous réseau

35

III.5.2 le slash

35

III.5.3 le calcul réseau

35

III.5.4 le plan d'adressage

35

III.6 La Sécurité réseau

36

III.6.1 La sécurité contre court-circuit

36

III.6.2 La sécurité contre surtension

36

III.6.3. La sécurité contre l'incendie

36

III.6.4 La sécurité contre le virus

36

III.6.5 La sécurité contre l'espionnage

36

III.7 Base De Données

37

III.8 Evaluation Du Coûts

39

CONCLUSION GENERALE

40

Bibliographie

41

Table des matières

...........................................................................................................................................42

* 1 MULAMBA TSHONDO, J.,

Méthodologie de recherche scientifique, TM3/A, ISIPA. 2013-2014,

P38

* 2 MULAMBA TSHONDO J., Op.cit,

p37

* 3 Tanenbaum

Andrew, Les réseaux,

interdiction, 3ème Edition, 1998, Page 1.

* 4 Dior MIZONZA BANTIKO,

Notes de cours de Réseau Informatique II, TM2/A, ISIPA 2012-2013,

p11

* 5 Dior MIZONZA BANTIKO,

Op.cit, p18

* 6 Guy PUJOLLE, Les

Réseaux, 3é Edition mise à jour, Edition Eyrolles,

Paris, 2000, P23

* 7 Pierre ERNY, Les

Réseaux d'entreprises, Edition Ellipse, 1998, P11