|

A MA PETITE

SOEUR

TCHINDA LARISSA

I

II

REMERCIEMENTS

La réalisation de ce travail n'aurait pu être

effective sans l'apport de certaines personnes importantes qui ont

apporté d'une certaine manière leur part de pierre à

l'édifice. Ainsi nous voulons particulièrement leur marquer notre

reconnaissance il s'agit de :

> Dr IGNACE Foyet, pour son institut qu'il a

mis à disposition pour notre

formation ;

> M. LONTSI Arnaud mon encadreur

académique, pour sa disponibilité et son

soutien pour la réalisation de ce rapport de stage ;

> M. ELOMBO Patrick mon encadreur

professionnel, pour son suivi et sa

disponibilité au lieu du stage ;

> Tous les enseignants qui par leur conseil

m'ont amené à travailler encore plus.

> Ma famille pour son amour inconditionnelle

envers ma personne et son soutien.

> Tous mes camarades de classes pour l'esprit

d'équipe, de solidarité et même de

fraternité qui a animé chacun de nous ;

> Tous ceux qui de près ou de loin m'ont aidé

pour la rédaction de ce rapport.

III

AVANT PROPOS

L'Institut universitaire et Stratégique de l'Estuaire,

crées le 12 janvier 2005 par l'arrête du ministériel

N°05/0028/MINESUP, est un établissement privée

d'enseignement supérieur ayant pour objectif de former les

étudiants en vue de l'obtention du brevet des techniciens

supérieur (BTS) pour INSAM et du Diplôme supérieur

d'études professionnelles (DSEP) pour ISSAS. Des Diplômes

universitaires via la formation à distance et des licences

professionnelles. En ce qui concerne le cycle BTS, la formation s'étend

sur deux ans pour toutes les filières dont les spécialités

sont les suivantes :

Filières industrielles et

technologiques

> Maintenance des Systèmes Informatique (MSI).

> Informatique Industrielle (II).

> Réseaux et Télécommunication

(RT).

Filières commerce et gestion

> Informatique de gestion (IG).

> Comptabilité et gestion de l'entreprise

(CGE).

> Secrétariat bureautique bilingue

(SBB).

> Action commerciale (ACO).

> Commerce internationale (CI).

> Logistique et transport (LT)

> Communication d'entreprise(CE).

> Ressource humaine(RH).

> Comptabilité et finance (CF).

Afin d'acquérir sur le lieu du travail les

connaissances et les savoirs faire par l'exercice des activités

relatives aux connaissances théorique enseignés à

l'école, les étudiants en cycle BTS doivent conformément

aux règles de l'art effectuer un stage de performance en entreprise. Au

terme de ce stage, ils doivent présenter un rapport de fin de stage lors

de la soutenance devant le jury d'examen.

IV

RESUME

L'Institut Universitaire et Stratégique de

l'Estuaire (IUEs) est l'entreprise dans laquelle nous

avons effectué notre stage académique. Là, nous avions

travaillée en collaboration avec le responsable du parc informatique

cela a été l'occasion pour nous de mettre en pratique les

connaissances acquises en classe. Cet ainsi que nous avons décelé

certains manquements et alors, nous nous sommes dit comment assurer la

disponibilité du matériel informatique à tout moment ?

D'où le choix de l'optimisation du parc informatique.

De ce fait notre rapport de stage est subdivisé en deux parties

regroupant chacun deux chapitres. Le premier chapitre de la première

partie consistera à la présentation de l'entreprise on aura entre

autre son historique ; sa structure fonctionnelle, et ces partenaires. Le

deuxième chapitre traitera l'étude du système informatique

on aura la présentation du matériels informatiques et logiciels,

et la gestion du parc. Le chapitre un de la deuxième partie sera

consacré aux solutions d'optimisation, on aura la règlementation

et la politique de maintenance du système informatique et le

deuxième chapitre se prêtera à la mise sur pied d'une

gestion libre du parc informatique.

V

ABSTRACT

University institute strategic of estuary (IUEs) is the

framework which we carry out our academic internship. Then we work in

collaboration witch the person in charge of computerizing. That was the

occasion to put in place what we were acquired in class. There was some lack we

conserve the responsibility of here ward computerizing at all time? Where the

optimization choice of computerizing of our internships report is subdivided

into two parts regroup in two chapters. The first chapter of the first part

consists of the presentation of enterprise, history, its functional structure

area its partners. The second chapter talk about the shelly of the computerize

system which carry out its presentation of computerizing travel ward area

software Corel its management. The first chapter of the second part consists of

solution where we have the reglementation area to motive computerize of a

maintenance system area the second chapter is about the management of

computerizing.

VI

TABLES DES MATIERES

DEDICACE________________________________________________________________________________I

REMERCIEMENTS II

AVANT PROPOS III

RESUME IV

ABSTRACT V

TABLES DES MATIERES VI

INTRODUCTION GENERALE 1

PREMIERE PARTIE : L'ENTREPRISE ET LE SYSTEME

INFORMATIQUE 2

CHAPITRE I:PRESENTATION DE L'ENTREPRISE . 3

I- HISTORIQUE 4

I-1- FICHE D'IDENTIFICATION 4

I-2- STRUTURE FONCTIONNELLE 5

I-2-1- LES RESPONSABLES 5

I-2-2- les autres responsables 5

I-3- FILIERES ET SPECIALITES 6

I-4- COOPERATION ET PARTENARIAT 7

I-4-1 CONVENTION DE COOPERATION 7

I-4-1-1- CONVENTION DE COOPERATION NATIONALE 7

I-4-1-2- CONVENTION ET COOPERATION NTERNATIONALE 8

I-4-2- partenariat avec le secteur privé 8

I-5-AUTRES 8

Conclusion 9

CHAPITRE 2 : PRESENTATIONS DU SYSTEME INFORMATIQUE _

10

INTRODUCTION 11

I-ARCHITECTURE RESEAU DU SYSTEME INFORMATIQUE

11

II-MATERIEL INFORMATIQUE ET ENVIRONNEMENT LOGICIEL

12

II-1 MACHINES DU SYSTEME INFORMATIQUE 12

II-2-ENVIRONNEMENT LOGICIELS 12

III-SECURITE DU PARC INFORMATIQUE 12

IV-GESTION DU SYSTEME INFORMATIQUE IUEs/INSAM

13

IV-1-departement de maintenance 13

IV-2-Departement de réseau 13

IV-3-ETUDE STATISTIQUE DES PANNES SUR UNE PERIODE DE DEUX MOIS

13

VII

V-CRITIQUES ET SUGGESTIONS 14

V-1-CRITIQUES 14

V-1-1-METHODES DE TRAVAIL 14

V-1-2-MATERIELS DE TRAVAIL 14

V-2-SUGGESTIONS 14

V-2-1 METHODE DE TRAVAIL 14

DEUXIEME PARTIE : PHASE D'INTERVENTION 15

CHAPITRE I : SOLUTION D'OPTIMISATION 16

INTRODUCTION 17

I- REGLEMENTATION DU SYSTEME INFORMATIQUE 17

I-2- CALENDRIER DE REPARTITIONS DES TACHES 18

II-MAINTENANCE DU SYSTEME INFORMATIQUE 18

II-1- Définition de la maintenance (norme NF EN 13306)

18

II-2- Les objectifs de la maintenance (norme FD X 60-000) 18

II-3- La stratégie de maintenance (normes NF EN 13306

& FD X 60-000) 18

III- CLASSIFICATION DES DEFAILLANCES 19

IV- LES TYPES DE MAINTENANCE (norme NF EN 13306) 21

IV-1- MAINTENANCE CORRECTIVE 21

IV-2- MAINTENANCE PREVENTIVE 22

IV-3- MAINTENANCE MIXTE 22

V-PRESENTATION DE LA POLITIQUE DE MAINTENANCE ADOPTER

23

V-1- EN FONCTION DE LA CHARGE 23

V-2- EN FONCTION DE L'IMPORTANCE 23

V-3- PROCEDURE DE MAINTENANCE 23

V-3-1- maintenance corrective 23

V-3-2-maintenance conditionnelle 23

VI- ARCHITECURE DE MAINTENANCE DU SYSTEME INFORMATIQUE

24

CHAPITRE II : MISE SUR PIED D'UNE GESTION LIBRE DU PARC

25

I-PRESENTATION DE GLPI 26

II - LISTE DES FONCTIONNALITES DE GLPI 26

II-1- Général 26

II-2- inventaire 26

II-3- Tracking 27

II-4- Utilisateur final 27

II-5- Techniciens 27

II-6- Statistiques 27

II-7- Rapports 27

II-8- Aspects techniques 28

III-INSTALLATION DE GLPI 28

III-1-PROCEDURE D'INSTALLATION GLPI 29

III-2- Installation du serveur Web 33

III-2-1-Validation de la licence 33

VIII

III-2-2-Suite de l'installation 34

III-2-3-Fin de l'installation 34

III-2-4-PREMIERE CONNECTION 35

IV- DEMARRAGE DE GLPI 35

IV -1- ASSISTANCE 36

IV-2- L'utilisateur "post-only" 36

IV-3- Enregistrement d'une demande d'intervention par

l'administrateur 37

IV-4- Suivi des interventions 37

V-MISE EN PLACE DE GLPI POUR NOTRE SYSTEME INFORMATIQUE

38

V-1-INVENTAIRE DU PARC INFORMATIQUE 38

V-2- inventaire du matériel 38

V-3- inventaire des logiciels 38

V-4-INTERFACE GLPI 39

V-4-1-Fenêtre principale 39

V-4-2-Fenetre des ordinateurs 40

V-4-3-Fenetre des moniteurs 40

V-4-4-Fenetre des tickets 41

V-4-5-Fenêtre de statistique 41

CONCLUSION 41

CONCLUSION GENERALE 42

REFERENCES BIBLIOGRAPHIQUES 43

1

INTRODUCTION GENERALE

Les notions de sciences et de techniques se transforment

à un rythme rapide depuis la grande révolution scientifique du

18ème siècle. Ces changements ont apporté de nouvelles

satisfactions, une autonomie renouvelée et une forte dose d'innovation.

Mais de nos jours l'on parle plutôt des nouvelles technologies de

communication et de l'information avec l'informatique qui devient de plus en

plus incontournable. Science du traitement rationnel de l'information,

l'informatique s'impose plus que jamais, comme un outil précieux dont a

besoin toute entreprise qui veut accroître sa productivité et

rester compétitive sur le plan international. Un tel outil aide à

bien satisfaire les exigences croissantes non seulement des administrateurs,

mais aussi des utilisateurs. En effet, toutes les entreprises, de nos jours,

sont équipées d'un réseau local au minimum et L'apparition

de ces nouveaux environnements informatisés rend la surveillance des

éléments clefs de réseau et de système une

opération indispensable, afin de minimiser la perte d'exploitation et

garantir que les utilisateurs ne s'aperçoivent pas des anomalies de

fonctionnement. Vu que le système informatique est au coeur des

activités d'entreprise, sa maîtrise devient primordiale, puisque,

il doit fonctionner pleinement et en permanence pour garantir la

fiabilité et l'efficacité exigées, d'une part. D'autre

part, les problèmes liés au système informatique tels que

les défaillances, les pannes, les coupures et les différents

problèmes techniques doivent être réduits, du fait qu'une

indisponibilité du système ou du réseau peut causer des

pertes considérables Afin de minimiser le nombre de ces pertes, une

sorte de surveillance et de contrôle s'avère obligatoire ; Ainsi

le lien étroit existant entre la supervision du système

informatique d'une entreprise et sa productivité suscite notre

curiosité et justifie certainement le choix de notre thème

:<< optimisation d'un parc informatique >> pour

pallier aux problèmes rencontré durant notre stage.

PREMIERE PARTIE :

L'ENTREPRISE ET LE SYSTEME

NFORMATQUE

INFORMATIQUE

2

CHAPITRE I :

HAPITRE I :

PRESENTATION DE L'ENTREPRISE

3

4

I- HISTORIQUE

L'Institut Supérieur des Affaires et de Management

(INSAM) est l'une des institutions privées d'enseignement

supérieur

autorisées.de nos jours

dénommée l'institut universitaire et stratégique de

l'estuaire (IUEs), dont la direction est localisée à l'avenue

JAPOMA à 200m à droite de l'AES-SONEL sise à NDOKOTTI en

allant vers BP cité (DOUALA.) Cet institut a vu le jour par

l'arrête portant accord de création N° 05/0028/MINESUP du 12

janvier 2005, par le ministre de l'enseignement supérieur. Son

entrée en fonction est marqué par l'arrête portant

autorisation d'ouverture N° 05/0028/MINESUP du 12 janvier par le ministre

de l'enseignement supérieur. L'arrête N° 06/0061/MINESUP du 2

juin 2006, a permis l'ouverture de la filière professionnels

médicales, medio-sanitaire et pharmaceutique. L'INSTITUT SUPERIEUR DES

AFFAIRES DE MANAGEMENT (INSAM), a la lourde tâche d'enseigner et de

former la jeunesse camerounaise dans les filières professionnelle. Pour

mener à bien sa mission, INSAM s'est doté d'un personnel de

qualité reparti en départements.

I-1- FICHE D'IDENTIFICATION

Le tableau N°1 : fiche

d'identification

|

Siege social

|

douala Ndokoti

|

|

BP

|

4100 douala

|

|

Téléphone

|

33 40 68 03/96 16 20 16

|

|

Fax

|

33 40 99 92

|

|

Site web

|

www.insam-univ.net

|

|

E-mail

|

insam@insam-univ.net

|

|

Fondateur

|

Dr FOYET Ignace

|

|

Raison sociale

|

INSAM

|

|

Objectif

|

formation professionnelle

|

5

I-2- STRUTURE FONCTIONNELLE

Le personnel d'INSAM est organisé sous la forme suivante

:

I-2-1- LES RESPONSABLES Tableau n°2 : les

responsables

|

Noms et prénom

|

poste

|

rôle

|

|

Dr. FOYET Ignace

|

fondateur

|

assure la gestion du complexe

|

|

Mme NJOME née MPONGO SPOPPI Christine

|

directeur général de l'iues

|

assure la programmation des cours et des

enseignants

|

|

Mme Tchapi marie Adeline

|

comptable

|

assure la comptabilité

|

|

Mme TCHOKOUALE chef du

Mariette département

Filières (génie informatique)

|

assure la bonne marche des programmes

informatique

|

|

|

|

Loin de les avoir tous énumérés, il existe

d'autres responsables qui conjuguent leurs effort à ceux suscités

afin que INSAM améliore d'avantage la qualité de la formation

offerte. C'est ainsi que nous avons :

J-2-2- les autres responsables

Tableau n°3 les autres

responsables

|

Noms et prénoms

|

postes

|

rôle

|

|

M.FONDJO David

|

responsable de la scolarité

|

contrôle de scolarité

|

|

M.FOYET Franklin

|

chargée de la coopération

|

assure la coopération

Entre étudiant et l'administration

|

|

Mme NGALACHE Monique

|

attaché de direction

|

assure la publication des notes

administrative

|

|

M.DJOMO Luc infirmier du centre de chargé de

la

Santé du campus programmation des emplois de

temps

|

|

M.TAKON louis directeur EFPSA + Responsables

chargé de la

Des laboratoires de soins infirmier programmation

d'emplois de temps

|

6

Sachant que cette liste est loin d'être exhaustive, chacun

en ce qui le concerne oeuvre pleinement et de manière efficace à

l'enseignement professionnel :

De ce fait, il serait judicieux de s'appesantir sur les

filières.

I-3- FILIERES ET SPECIALITES

INSAM comporte plusieurs filières et

spécialités dont le récapitulatif est connu dans le

tableau ci-dessous :

Tableau n°4 filières et

spécialités

|

Commerce et de gestion Licence Pro & BTS

|

+ Comptabilité et gestion des entreprises

(CGE)

+ Informatique de gestion (IG)

+ Action commerciale (ACO)

+ Secrétariat de gestion (SD)

+ Commerce, option : management et gestion de

la

relation client ;

+ Méthode et management de la qualité

;

+ Activités et technique de communication

(ATC)

+ Gestion des ressources humaines (RH)

+ Comptabilité et finance (CF)

+ Contrôle de gestion et audit ;

+ Logistique et transport (LT)

+ Commerce internationale (CI)

|

7

INDUSTRIELLE ET

|

TECHNOLOGIE

(licence pro & BTS/DSEP)

|

+ Maintenance des systèmes

informatique(MSI)

+ Informatique industrielle (II)

+ Conception et création

multimédia

+ Système informatique et logiciels

+ Réseaux et télécommunication

(RT)

|

|

PROFESSIONS

MEDICO-SANITAIRES PHAMACEUTIQUE

(Licence & DSEP)

|

MEDICALS,

ET

|

+ soins infirmiers (SI)

+ technique de sante publique (TSP) ;

+ technique de laboratoire et d'analyses

médicales

(TLAM) ;

+ kinésithérapie (K) ;

+ sante publique (SP) ;

|

Pour étendre son domaine d'enseignement comme toute

institution privée, INSAM s'est engagé dans la convention de

coopérations nationales et de partenariat avec le secteur public.

I-4- COOPERATION ET PARTENARIAT

Nous distinguons les conventions de coopération et les

partenariats avec le secteur

privé et public.

I-4-1 CONVENTION DE COOPERATION

Dans ce cadre, nous distinguons la convention de

coopération nationale et

internationale.

I-4-1-1- CONVENTION DE COOPERATION NATIONALE

La convention de coopération nationale d'INSAM est un

ensemble de relations

existant entre cet institut et d'autre, a l'instar des

universités prive ou publique. Nous distinguons :

? université de Dschang ? université de

Buea

Loin de se limiter au triangle national, INSAM innove encore plus

et de ce fait entretient une coopération de renommée

internationale.

8

I-4-1-2- CONVENTION ET COOPERATION NTERNATIONALE

La convention internationale consiste pour INSAM d'entretenir

des rapports avec des universités étrangères afin de

donner la possibilité aux camerounais le savoir des communautés

situées hors du territoire nationale. On distingue :

> UNIVERSITE VIRTUELLE AFRICAINE (UVA)

> MAESTRO LLC (USA)

> L'INDIANA University of PENNSYLVANIA

(USA)

> L'UNIVERSITÉ de Laval (Canada)

> NEWS JERSEY INSTITUTE OF TECHNOLOGIE

(USA)

> L'UNIVERSITE NUMERIQUE DE STRASBOURG

(UNS)

> L'ECOLE ESPAGNOLE DE NEGOTIATIONS

INTERNATONALES

> CENTRE D'ANALYSES ET DE PROSPECTIVE DE

L'ASSURANCE

DE PARIS

I-4-2- partenariat avec le secteur privé

Le partenariat est le système dans lequel des personnes

associes entreprennent une

action quelconque. Son objectif premier est de former et

d'éduquer les camerounais ;

INSAM entretient un partenariat avec des institutions du secteur

privée dans le cadre

de placement des étudiants en stage. Il s'agit entre autre

de :

> La régionale

> First trust

> CAMDEV

> CANAL 2 INTERNATIONAL

> Nestlé Cameroun

> Coordination diocésaine du MOUNGO

I-5-AUTRES

Pour faciliter la transmission des enseignements aux

étudiants, INSAM a innové dans plusieurs autres domaines

notamment ceux relatifs aux privilèges que bénéficient les

étudiants et les enseignants à savoir :

y' L'accès gratuit à internet

tout au long de l'année académique et durant même les

vacances afin de faciliter les recherches ; car aucun cours ne peut être

complets en soi.

9

y' Un cours gratuit d'initiation à l'informatique et a

internet au début d'année, pour mettre tout étudiants a

jour en ce qui concerne la manipulation de l'outil informatique et des

logiciels y afférents.

y' La gratuite des consultations médicales et des

premiers soins médicaux au centre de santé d'INSAM/EFPSA.

y' La vidéo projection du cours ; à l'aide d'un

vidéo projecteur, le cours déjà mis sur diapositive avec

power point, est projeté sur un tableau pour permettre a

l'étudiants aux étudiants d'être focaliser sur le cours

y' La fourniture gratuite d'un recueil sur la rédaction

et la soutenance d'un rapport de stage

y' La mise a dispositions des étudiants d'un

système de tutorat pour les étudiants de 1ere année.

y' L'initiation aux techniques d'insertion sociale et

professionnelle (création et recherche d'emploi)

Ainsi pour parfait son système académique,

dispose `une bibliothèque pour les recherches afin que les

étudiants puissent compléter les connaissances acquises lors des

cours.

Conclusion

Comme nous l'avons dit plus haut, INSAM a une salle

multimédia équipé d'au moins 25 ordinateurs, tous

connectés sur internet et sont en réseau, de même que les

ordinateurs du reste du

campus.il est donc nécessaire de

les gérer ; c'est en s'appuyant sur cette optique que nous justifions

notre préoccupation sur l'optimisation du parc informatique tout au long

des pages qui suivent.

10

CHAPITRE 2 : PRESENTATION DU SYSTEME

INFORMATIQUE

11

INTRODUCTION

Dans le but d'améliorer la qualité de la

formation des étudiants au sein de son établissement, INSAM ses

dotés de 3 laboratoires de travaux pratiques et d'une salle

multimédia en réseau connecté à internet ainsi que

tous les bureaux de INSAM. Le but de ce chapitre est de présenter le

système informatique dans son intégralité, comment est-il

organisé ?quel est la technique utilisé pour assurer la

disponibilité du système informatique et la protection des

donnés.

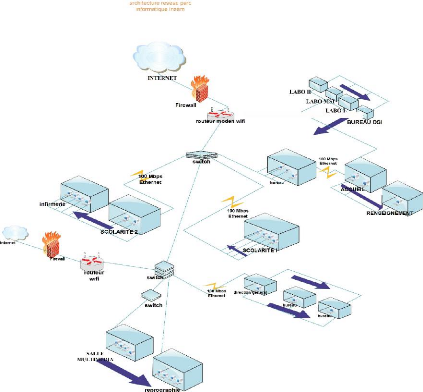

I-ARCHITECTURE RESEAU DU SYSTEME INFORMATIQUE

Figure n°1 : Architecture réseau du parc informatique

de L'IUES/INSAM

12

II-MATERIEL INFORMATIQUE ET ENVIRONNEMENT LOGICIEL

II-1 MACHINES DU SYSTEME INFORMATIQUE

Le parc informatique D'INSAM Est constitué des appareils

suivant :

· Des ordinateurs (environ 62 machines)

· Des imprimantes (environ 10)

· Des photocopieuses(08)

· Des Switch(04)

· 2 routeurs wifi

· 1 scanner

· 1 modem

· Des projecteurs

· Des téléphones

II-2-ENVIRONNEMENT LOGICIELS

Les machines du parc informatique d'INSAM utilisent les

systèmes d'exploitation de la gamme de Windows tel que Windows XP

service pack 2 et 3, Windows 7 et Windows server .les logiciels les plus

utilisés sont celles de la bureautique telle que Microsoft office (Word,

Excel...).

III-SECURITE DU PARC INFORMATIQUE

Sur le plan matériel certains appareils sont

protégés par les onduleurs et des coupes circuit automatiques qui

sont installées. Tandis que sur le logiciels les machines du parc

informatique possède des antivirus, control des droits d'accès

aux donnés du réseau et des sauvegardes qui se font dans les

disques dur externes.

13

IV-GESTION DU SYSTEME INFORMATIQUE IUEs/INSAM

Le parc informatique de INSAM est subdivise en deux parties :

L'un pour la maintenance du parc informatique et l'autre pour le

réseau

IV-1-departement de maintenance

Il s'occupe de la maintenance et de la protection du parc

informatique sur le plan

matériel et logiciel, l'assistance des utilisateurs.

IV-2-Departement de réseau

Il s'occupe de l'administration du réseau local de INSAM

par la sécurisation

des donnés dans le réseau, de sa gestion et de sa

maintenance en cas de défaillance.

IV-3-ETUDE STATISTIQUE DES PANNES SUR UNE PERIODE DE DEUX

MOIS Tableau n°5 études statistiques des

pannes sur une période de 2 mois

|

Problème rencontres

|

Nombre d'occurrence en moyenne

|

|

Problèmes de virus

|

60

|

|

Lecteur

|

4

|

|

Problème liées aux imprimantes

|

1

|

|

Système d'exploitation

défectueux

|

8

|

|

Pannes d'écran

|

4

|

|

Problème de connexion réseau

|

15

|

|

Pannes d'alimentation

|

10

|

|

Pannes de clavier

|

5

|

|

Pannes de souris

|

7

|

|

Pannes de carte mère

|

4

|

|

Problèmes liées aux barrettes

mémoires

|

14

|

|

Pannes de disque dur

|

8

|

14

V-CRITIQUES ET SUGGESTIONS

V-1-CRITIQUES

Notre stage effectué IUEs/INSAM nous a permis de

constaté certaine

difficultés au niveau de la méthode de travail,

du matériel de travail et de la légèreté de la

sécurité des donnés du parc.

V-1-1-METHODES DE TRAVAIL

Le DSI ne dispose pas de document sur l'historique des machines

du parc

informatique, pas de calendrier de maintenance du parc

informatique, aucune politique de maintenance n'a été

établie.

V-1-2-MATERIELS DE TRAVAIL

Le DSI d'INSAM ne dispose pas de bracelets antistatiques, absence

de

protection des équipements informatiques (parafoudres),

expositions des câbles en salle multimédia et ces machines

possèdent beaucoup de virus.

V-2-SUGGESTIONS

Face aux critiques évoqués nous pouvons apporter

quelques solutions pour la

méthode de travail.

V-2-1 METHODE DE TRAVAIL

Afin d'assurer la disponibilité du matériel le DSI

devrait avoir un calendrier de

travail pour planifier les différentes taches de

maintenance et d'éviter les travaux de dernière minute c'est pour

cette raison que nous avons fait plus haut une étude statistique sur les

pannes rencontre. Elle aidera l'informaticien à mieux organisée

la maintenance du système informatique.

DEUXIEME PARTIE : PHASE

D'INTERVENTION

D'INTERVENTION

|

15

CHAPITRE I : SOLUTION

I : SOLUTION T'OPTI

D'OPTIMISATION

|

16

17

INTRODUCTION

Pendant notre stage nous avons travaillé au

département du système informatique et alors le parc informatique

grandissant, des applications pédagogiques qui se multiplient, des mises

à jour et des correctifs de sécurité, des postes de

travail dépendant du matériel et difficiles à gérer

d'une année à l'autre, afin que l'ordinateur dans

l'établissement devient un véritable outil de au service de la

pédagogie. A travers les normes et technique de maintenance notre

rôle sera d'optimiser le parc informatique pour automatiser le

déploiement et l'administration des postes de travail via le

réseau, assurer la sécurité des postes de travail

(système d'exploitation et applications), garantir la

pérennité des systèmes installés en automatisant

les mises à jour des systèmes d'exploitation et des applications,

faire de l'ordinateur un outil moderne et performant.

I- REGLEMENTATION DU SYSTEME INFORMATIQUE

Lorsqu'une action est engagée au sein du parc

informatique de L'IUES/INSAM, elle doit pouvoir respecter le règlement

et les conditions définies au sein du dit parc. Ceci étant, le

parc informatique doit trouver au moyen de son règlement

intérieur, une assurance de la bonne marche des opérations qui

sont effectués. Il est tout de même évident qu'il trouve

également au moyen de son règlement intérieur, l'occasion

de restreindre les dérapages au sein de ses activités et aussi

d'avoir moins de solutions à apporter au sein des groupes qui la

constituent. Par ailleurs, les points qui doivent être mentionné

par le système de pilotage pour éviter les dérapages des

employés tel que les règlements :

Il s'agit des articles qui définissent

légalement les principes de fonctionnement du parc informatique. De ce

fait, il est normal que le parc informatique impose certaines règles

à son personnel en matière d'intégration. Les statuts

diffèrent ainsi d'une structure à un autre. Toutefois nous

pouvons énumérer quelques-uns. Il s'agit de la tenue des

employé les horaires à respecter concernant le travail,

l'honnêteté, l'intégration au groupe qui est

représenter par la structure, être compétitif et innovateur

et enfin être productif.

18

I-2- CALENDRIER DE REPARTITIONS DES TACHES

Tableau n°6 calendrier de répartitions des

taches

|

Disque dur

|

Défragmenter chaque fin de semaine

|

|

Ram

|

Changer après 1an de service

|

|

Alimentation

|

Installer les prises de terre

|

|

Virus

|

Fait les mis à jour tous les jours

|

|

Système d'exploitation

|

Fait les mises à jour chaque mois

|

|

Carte mère

|

Dépoussiérer après 30 jours

|

|

Souris et clavier

|

Nettoyer chaque mois

|

II-MAINTENANCE DU SYSTEME INFORMATIQUE

II.1. Définition de la maintenance (norme NF EN

13306)

La maintenance est l'ensemble de toutes les actions

techniques, administratives et de management durant le cycle de vie d'un bien,

destinées à le maintenir ou à le rétablir dans un

état dans lequel il peut accomplir la fonction requise. Une fonction

requise est une fonction, ou un ensemble de fonctions d'un bien

considérées comme nécessaires pour fournir un Service

donné.

II.2. Les objectifs de la maintenance (norme FD X 60-000)

Selon la politique de maintenance de l'entreprise, les objectifs de la

maintenance seront :

- la disponibilité et la durée de vie du bien ;

- la sécurité des hommes et des biens ;

- la qualité des produits ;

- la protection de l'environnement ;

- l'optimisation des coûts de maintenance ;

II.3. La stratégie de maintenance (normes NF EN

13306 & FD X 60-000)

"La stratégie de maintenance est une méthode de

management utilisée en vue d'atteindre les objectifs de maintenance."

Les choix de stratégie de maintenance permettent

d'atteindre un certain nombre d'objectifs de maintenance :

19

- développer, adapter ou mettre en place des

méthodes de maintenance ;

- élaborer et optimiser les gammes de maintenance ;

- organiser les équipes de maintenance ;

- définir, gérer et optimiser les stocks de

pièces de rechange et de consommables ;

- étudier l'impact économique (temps de retour sur

investissement) de la modernisation ou de l'amélioration de l'outil de

production en matière de productivité et de

maintenabilité.

III- CLASSIFICATION DES DEFAILLANCES

La classification d'une défaillance peut se faire en

fonction des critères suivants (norme X60-

500)

? En fonction de la vitesse d'apparition

Défaillance progressive : Evolution dans le temps de

certaines caractéristiques d'une entité

Défaillance soudaine : Evolution quasi instantanée

des caractéristiques d'une entité

? En fonction de L'instant d'apparition

Défaillance en fonctionnement : Se produit sur

l'entité alors que la fonction requise est utilisée

Défaillance à l'arrêt : Se produit sur

l'entité alors que la fonction requise n'est pas utilisée

Défaillance à la sollicitation : Se produit au

moment où la fonction requise est sollicitée

? En fonction du degré d'importance

Défaillance partielle : Entraîne l'inaptitude d'une

entité à accomplir certaines fonctions

requises

Défaillance totale : Entraîne l'inaptitude totale

d'une entité à accomplir la fonction requise

? En fonction de la vitesse d'apparition et du

degré d'importance

Défaillance par dégradation : Qui est à la

fois progressive et partielle

Défaillance catalectique ; Qui est à la fois

soudaine et complète

20

? En fonction des causes

Défaillance par faiblesse inhérente : Due à

la conception ou à la fabrication de l'entité

Défaillance par emploi inapproprié : Les

contraintes appliquées dépassent les possibilités de

l'entité

Défaillance par fausse manoeuvre : Opération

incorrecte dans l'utilisation de l'entité Défaillance par

vieillissement : Dégradation dans le temps des caractéristiques

de l'entité

? En fonction de son origine

Défaillance interne à l'entité : L'origine

est attribuée à l'entité elle-même

Défaillance externe à l'entité : L'origine

est attribuée à des facteurs externes à l'entité

elle-même.

? En fonction des conséquences

Défaillance critique : Susceptible de causer des dommages

(aux personnes, biens, environnement)

Défaillance majeure : Affecte une fonction majeure de

l'entité

Défaillance mineure : N'affecte pas une fonction majeure

de l'entité

? En fonction de leur caractère

Défaillance systématique : Liée d'une

manière certaine à une cause

Défaillance reproductible : Peut être

provoquée à volonté en simulant ou reproduisant la

cause

Défaillance non reproductible : La cause ne reproduit

jamais la défaillance

21

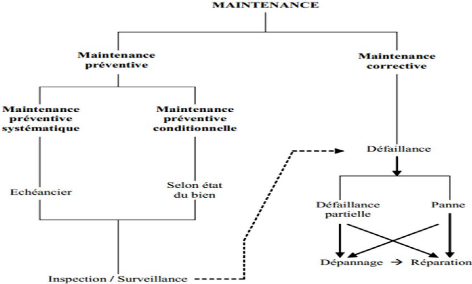

IV- LES TYPES DE MAINTENANCE (norme NF EN 13306)

Les services de maintenance proposent généralement

deux politiques de maintenance :

? La maintenance corrective

? La maintenance préventive

Les détails de chacune de ces politiques sont

donnés ci-dessous.

IV-1- MAINTENANCE CORRECTIVE

Elle regroupe les différentes opérations

effectués après l'apparition d'une défaillance et son

diagnostic, la remise en état avec ou sans modification et

le contrôle du fonctionnement.

Il est à souligner que les activités de maintenance

corrective sont subies et découlent directement des conséquences

de l'apparition d'une défaillance. Ces activités englobent deux

types d'interventions.

? Les interventions palliatives qui remettent l'équipement

en état de fonctionnement

provisoirement. Cette maintenance palliative est principalement

constitue d'actions a caractère temporaire qui devront être

suivies d'actions curatives.

22

? Les interventions dites curatives, qui répare

l'équipement d'une manière définitive. Ces

activités peuvent être des réparations, des modifications

ou des remplacements ayant pour objet de supprimer la ou les

défaillance(s).

IV-2- MAINTENANCE PREVENTIVE

Cette maintenance a pour objet d'éviter la

dégradation de l'équipement et par conséquent

réduire la probabilité d''occurrence d'une défaillance.

Les activités correspondantes sont déclenches selon un

échéancier a établi à partir d'un nombre

prédéterminé de pièces usinés (maintenance

systématique) ou à partir de critère

prédéterminés et significatifs de l'état de

dégradation de l'équipement (maintenance conditionnelle). On

trouve aussi la maintenance dite de ronde qui se caractérise par une

surveillance de l'équipement sous forme de visite à

fréquence élevé, entrainant si nécessaire des

travaux mineurs d'entretien. On distingue :

? Maintenance systématique : correspond à

l'ensemble d'action destinés à restaurer, totalement ou

partiellement, la marge de résistance des matériels non

défaillants. Elle comprend le remplacement systématique de

certains composants critiques en limite d'expiration de leur duré de

vie. Le remplacement de composants peu couteux pour éviter les

dépenses d'évaluation de leur état et l'essentiel des

opérations de service, remarquons que ce type de maintenance est

appliqué sur des composants dont on connait de façon

précise la durée de vie moyenne ou lorsque les contraintes

règlementaires sont obligatoires.

? Maintenance conditionnelle : elle est effectuée sur

la base de critères d'acceptation préétablis, suite

à l'analyse de l'évolution surveillée de paramètre

significatifs. Elle admet toutefois que l'équipement puisse continuer

à fonctionner en dépit de l'occurrence de défaillance

progressive, tant que celles-ci n'ont pas atteint les limites

spécifiées. en revanche, ce type de maintenance requiert des

taches additionnelles pour évaluer le niveau de dégradation de

l'équipement et entamer ensuite les interventions nécessaires.

? Maintenance prédictive : ce type de maintenance est

subordonné a l'analyse de l'évolution surveillé de la

dégradation de l'équipement (auto diagnostic). Elle permet ainsi

d'optimiser en retardant ou en avançant la planification des

interventions.

IV-3- MAINTENANCE MIXTE

La maintenance mixte consiste à profiter de

l'opportunité offerte par l'arrêt d'un système pour

effectuer parallèlement d'autres interventions,

prévues ou non, sur d'autres éléments. Le système

considéré peut être : Une machine lors de la

défaillance d'un équipement, on profite

23

de l'arrêt de la machine pour effectuer des

interventions sur d'autres équipements de la même machine.

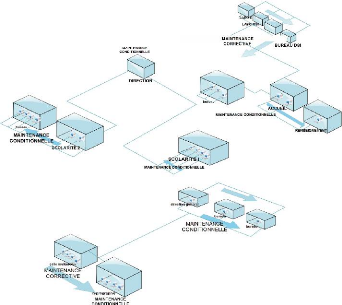

V-PRESENTATION DE LA POLITIQUE DE MAINTENANCE

ADOPTER

Pour la mise sur pied de notre politique le parc informatique

sera le parc informatique serait divisés en 7 bloc on aura entre autre

le bloc 1 qui est la direction, le bloc 2 la scolarité, le bloc 3 la

reprographie, le bloc 4 la salle MultiMedia, le bloc 5 les laboratoires et le

bloc 6 sera constitué du service de renseignement et des bureaux

connexes. Ainsi la maintenance sera applique dans un bloc en fonction Soit de

sa charge ou de son importance.

V.1. EN FONCTION DE LA CHARGE

On aura entre autre le bloc dans lequel la charge des machines

est importante telle que la

direction, la scolarité, la reprographie. Et le bloc

dans lequel la charge est faible on aura la salle multimédia. Les blocs

pour lesquels la charge est importante on effectuera une maintenance

préventive conditionnelle et celui dont la charge est faible on

effectuera la maintenance corrective.

V.2. EN FONCTION DE L'IMPORTANCE

On aura le bloc de renseignement et les autres bureaux ou on

effectuera la maintenance conditionnelle et le bloc laboratoire ou l'importance

est banale on effectuera la maintenance corrective.

V.3. PROCEDURE DE MAINTENANCE

V-3-1- maintenance corrective

> Défaillance

> Détection de la panne

> Localisation

> Diagnostic

> Préparation

> Début d'intervention

> Contrôle test

> Remise en service

V-3-2-maintenance conditionnelle

> Inspection

> Contrôle

> Visite

> Apparition d'un début de défaillance

> Détection

> Diagnostic

> Révision Essais

> Compte rendu

VI- ARCHITECURE DE MAINTENANCE DU SYSTEME INFORMATIQUE

Figure n°2 : Architecture de la maintenance du

système informatique

24

CHAPITRE II : MISE SUR PIED D'UNE GESTION

LIBRE DU PARC

LIBRE DU PARC

|

25

26

I-PRESENTATION DE GLPI

G.L.P.I. est une application libre, distribuée sous

licence GPL destinée à la gestion de

parc informatique. G.L.P.I. utilise un serveur Web

écrits en PHP qui permet de recenser et de gérer

l'intégralité des composantes matérielles ou logicielles

d'un parc informatique, et ainsi d'optimiser le travail des techniciens

grâce à une maintenance plus cohérente. Les

fonctionnalités principales de l'application s'articulent autour de deux

axes :

> L'inventaire précis de toutes les ressources

techniques, matérielles et logicielles, existantes dont les

caractéristiques seront stockées dans une base de

données.

> La gestion et l'historisation, des diverses

opérations de maintenance et des procédures liées,

réalisées sur ces ressources techniques. Enfin, cette application

a pour but d'être dynamique et directement reliée aux

utilisateurs. Une interface autorise donc ces derniers à

éventuellement prévenir le service de maintenance et à

répertorier un problème rencontré avec l'une des

ressources techniques à laquelle ils ont accès.

II - LISTE DES FONCTIONNALITES DE GLPI

II.1. Général

> Gestion Multi-Utilisateurs,

> Système d'authentification multiple (local, LDAP,

Active Directory, Pop/Imap),

> Système de permissions,

> Gestion multilingue (français, anglais, espagnol,

italien),

> Module de recherche critérium,

> Module de sauvegarde/restauration de la base de

données au format SQL,

> Exportation de la base de données au format XML,

> Adaptation des intitulés en fonction des besoins.

II.2. inventaire

> Inventaire du parc d'ordinateurs avec gestion des

périphériques internes,

> Inventaire du parc de moniteurs avec gestion des connexions

aux ordinateurs,

> Inventaire du parc du matériel réseau avec

gestion des connexions aux périphériques (IP, adresses Mac,

prises réseaux),

> Inventaire du parc d'imprimantes avec gestion des connexions

aux ordinateurs et gestion des consommables associés,

> Inventaire du parc des périphériques

externes (scanners, téléphone...) avec gestion des connexions aux

ordinateur.

> Archivage des matériels sortis de l'inventaire,

>

27

Gestion des informations commerciales et financières

(achat, garantie et extension, amortissement),

> Gestion des différents états pour les

matériels (en réparation...)

II-3- Tracking

> Gestion des demandes d'interventions pour tous les types de

matériel de l'inventaire,

II-4- Utilisateur final

> Interface utilisateur finale pour demande

d'intervention,

> Possibilité d'un suivi par mail de la demande

d'intervention,

> Consultation de l'historique des interventions.

II-5- Techniciens

> Gestion des priorités des demandes

d'interventions

> Suivi des demandes d'interventions,

> Suivi par mail des interventions,

> Affectation de catégories aux interventions,

> Affectation des demandes d'interventions,

> Ouverture/fermeture/réouverture d'interventions

> Affectation d'un temps réel d'intervention,

> Historique des interventions réalisées,

> Affichage des interventions à réaliser par

technicien,

> Affichage de l'historique des interventions pour un

matériel donné.

II-6- Statistiques

> Rapports statistiques mensuel, annuel, total. Globales,

> Par technicien,

> Par Matériel, lieux et types,

> Par utilisateur.

II-7- Rapports

. Génération de rapports sur le

matériel

> Par type de matériel

. Génération de rapports

réseau

28

> Génération d'état complet du parc au

format tableur (format sylk : compatible Excel, Open office...)

. Génération de rapports sur les

interventions

> Par date

> Par catégorie d'interventions

> Par utilisateur

> Par technicien

> Par ordinateur

II-8- Aspects techniques

G.L.P.I. utilise les technologies suivantes :

> PHP4 ou PHP5

> MYSQL pour la base de données

> HTML pour les pages WEB

> CSS pour les feuilles de style

> XML pour la génération de rapport

> Le serveur WEB Apache

> Un navigateur respectueux des standards

III-INSTALLATION DE GLPI +

Prérequis

Extensions PHP obligatoires

Les extensions PHP suivantes sont nécessaires au bon

fonctionnement de l'application :

· JSON : support du format de données

structuré JSON ;

· MB string : gestion des chaînes de

caractères multi-octets ;

· MySQL : liaison avec la base de données ;

· Session : support des sessions des utilisateurs.

Extensions PHP facultatives mais recommandées

Les extensions suivantes sont requises pour des

fonctionnalités optionnelles de l'application :

· CLI : utilisation de PHP en ligne de commande pour les

actions automatiques ;

· CURL : pour l'authentification CAS ;

·

29

DOMXML : pour l'authentification CAS ;

· GD : génération d'images ;

· IMAP : utilisation de serveurs de messagerie pour la

collecte des tickets ou l'authentification des

utilisateurs ;

· LDAP : utilisation d'un annuaire externe pour

l'authentification ;

· OpenSSL : communication chiffrée.

? Configuration PHP

Le fichier de configuration de PHP (php.ini) doit être

modifié afin de contenir les variables suivantes :

Memory_limit = 64M ; // Valeur minimale

File_uploads = on ;

Max_execution_time = 600 ; // Préconisé mais non

obligatoire

register_globals = off ; // Préconisé mais non

obligatoire

magic_quotes_sybase = off ;

session.auto_start = off ;

session.use_trans_sid = 0 ; // Préconisé mais non

obligatoire

III-1-PROCEDURE D'INSTALLATION GLPI

? Choix de la langue

La première étape consiste à choisir la

langue dans laquelle se déroulera l'installation. Pour installer en

"Français",

Sélectionner Français puis valider.

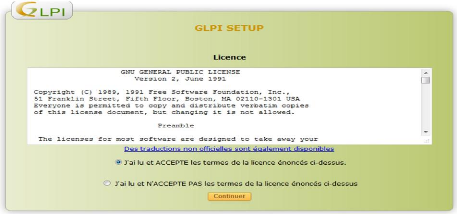

? Licence

30

L'utilisation de GLPI est soumise à l'acceptation de la

licence d'utilisation GNU General Public Licence. Cette licence est

proposée à la lecture. Une fois la licence lue et

acceptée, valider le formulaire. Si ce n'est pas le cas, il est

impossible d'accéder aux étapes suivantes

? Étape 0 : Vérification de la

compatibilité de votre environnement avec l'exécution de GLPI

Cette étape va vérifier que le système

satisfait les prérequis à l'installation. Si ce n'est pas le cas,

il est impossible d'accéder aux étapes suivantes et un message

d'erreur explicite indique les actions à réaliser avant d'essayer

à Nouveau. Si toutes les vérifications ont été

réalisées avec succès, valider le formulaire.

31

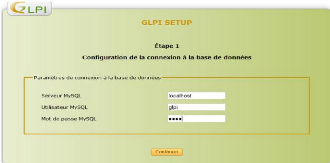

? Etape 1 : Configuration de la connexion à la base de

données. Les paramètres de connexion à la base de

données sont demandés.

· Serveur MySQL: saisir le chemin réseau

d'accès au serveur, par exemple : localhost

· Utilisateur MySQL: saisir le nom d'utilisateur ayant le

droit de se connecter au serveur MySQL

· Mot de passe MySQL: saisir le mot de passe associé

à l'utilisateur défini précédemment. Une fois que

ces trois champs sont correctement remplis, valider le formulaire.

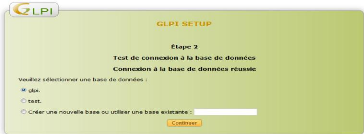

? Etape 2 : Création ou choix de la base de données

et initialisation de celle-ci

Une fois la connexion au serveur MySQL établie, il faut

créer ou choisir la base de données destinée à

accueillir les données de l'application GLPI puis l'initialiser.

32

? Etape 3 : Initialisation de la base de données.

Cette étape initialise la base de données avec les

valeurs par défaut. En cas d'erreur lire attentivement les

informations.

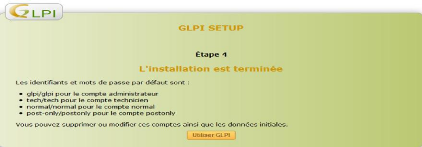

? Etape 4 : L'installation de GLPI est maintenant

terminée.

? Première Connexion

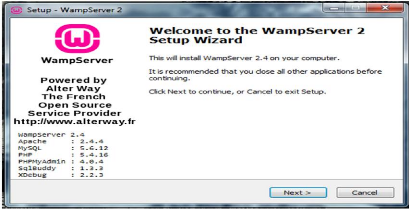

III-2- Installation du serveur Web

? Démarrage de l'installation

Cliquez sur NEXT

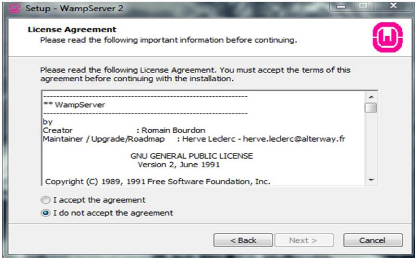

III-2-1-Validation de la licence

Cliquez sur accept suivi de next

33

34

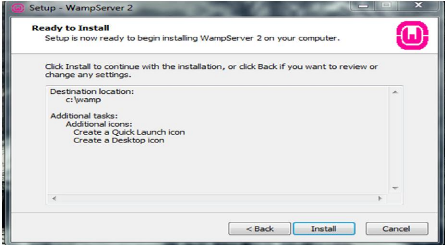

III-2-2-Suite de l'installation

Cliquez sur Install

III-2-3-Fin de l'installation

35

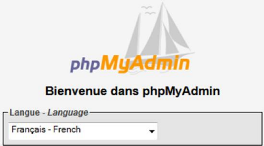

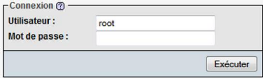

III-2-4-PREMIERE CONNECTION

Cette étape présente le récapitulatif de

la procédure d'installation et donne la liste des comptes utilisateurs

créés. Lire attentivement ces informations et valider pour

effectuer la première connexion à l'application.

IV- DEMARRAGE DE GLPI

Tout d'abord, il faut lancer un navigateur Internet.

Pour une connexion locale, il faut entrer l'adresse suivante :

http://localhost/glpi et puis

valider. Pour une connexion distante, remplacer "local host" par l'adresse IP

ou le nom DNS du serveur d'inventaire (Par exemple,

http://192.168.10.114/glpi

ou

http://necvl4-form1/glpi).et

ensuite crée Login : Identifiant de l'utilisateur lui permettant de se

connecter à G.L.P.I.

Password : Mot de passe rattaché au login.

Nom réel : Nom de l'utilisateur dans l'entreprise.

Type : Type d'utilisateur (défini directement ses

droits).

? "Post-only" est l'utilisateur permettant de poster des demandes

d'interventions.

36

? Les utilisateurs de type normal" ont accès aux

données du parc en lecture seulement, pas de Modification, d'ajout ou de

suppression. Cet utilisateur sera plus pour un décideur non technicien

qui a besoin de voir des statistiques ou des rapports.

? Les utilisateurs "admin" ont les mêmes droits que

l'utilisateur "normal", mais ils peuvent en plus ajouter, modifier et supprimer

des éléments dans G.L.P.I.. Cet utilisateur sera plus pour les

techniciens, qui travaillent quotidiennement sur l'application.

? Les utilisateurs "super-admin " ont les mêmes droits

que l'utilisateur admin, mais peuvent en plus configurer l'application,

réaliser les backups de la base de données, la restaurer etc...

Cet utilisateur sera plus orienté chef de service ou responsable de

l'application qui aura tous les droits Sur l'application des utilisateurs.

Authentifications externes

Cette option peut permettre de paramétrer les sources

externes de connexion à G.L.P.I. (IMAP/POP, LDAP et CAS). Elle

nécessite une connaissance approfondie de l'installation.

IV -1- ASSISTANCE

Le module d'assistance de G.L.P.I. Permet de faire le suivi des

interventions à

effectuer. Deux cas de figure sont possibles :

- L'utilisateur laisse un message à l'administrateur via

le formulaire de demande

d'intervention (utilisateur "post-only")

- L'administrateur enregistre la demande d'intervention de

l'utilisateur.

IV-2- L'utilisateur "post-only"

En cas d'absence de l'administrateur, les utilisateurs ont la

possibilité de se connecter

directement à G.L.P.I. grâce à un

accès de type "post only".Ils obtiennent alors l'écran suivant

Les champs liés à sa demande sont :

- Priorité de la demande : Choix entre Très

urgente, Urgente, Moyenne, Faible, Très faible

- Le n° du matériel : Si le n° de

matériel est inconnu, il faut cliquer sur "?" pour pouvoir effectuer une

recherche puis entrer le n° correspondant.

- Type d'intervention : Ce champ sert à préciser

sur quel type de matériel l'intervention doit avoir lieu.

37

- Le problème : Ce champ permet de décrire

succinctement le problème. Il est également possible d'ajouter un

fichier (une capture d'écran, par exemple) afin d'expliciter encore plus

le problème. Pour valider la demande d'intervention, il faut cliquer sur

"Envoyer message». Les quatre icônes à gauche de

l'icône de déconnexion permettent les actions

supplémentaires suivantes :

"Ajouter une nouvelle intervention" : Permet d'éditer

une nouvelle fiche de demande d'intervention.

"Réservations" : Permet d'afficher la liste des

matériels réservables et d'effectuer une réservation

grâce à un calendrier.

"Suivi des interventions" : Permet vérifier l'état

d'avancement des interventions. "FAQ" : Permet d'accéder à la

Foire Aux Questions.

IV.3. Enregistrement d'une demande d'intervention par

l'administrateur

L'administrateur accède au formulaire d'enregistrement

de demande d'intervention via le menu «Assistance Helpdesk". Celui-ci est

strictement identique à celui de l'utilisateur "post-only" (cf. plus

haut), la procédure de renseignement des informations est donc la

même

IV.4. Suivi des interventions

Le suivi des interventions s'effectue par le biais du menu

"Assistance Suivi». La liste de toutes les interventions à

effectuer s'affiche. Trois options d'affichage sont disponibles dans le menu

"Afficher" :

- L'affichage d'état (interventions actives ou

terminées et attribuées ou non attribuées), - L'affichage

par type d'interventions (par imprimantes, ordinateurs, logiciels...), -

L'affichage par catégorie des suivis.

Note: Les catégories des suivis doivent être

préalablement renseignées comme Intitulé "Catégorie

des suivis".

Un moteur de recherche de glpi permet également

d'effectuer sa recherche directement avec des mots-clés sur la

description ou le suivi de l'intervention. Pour éditer une fiche

d'intervention, il faut cliquer sur le bouton "Infos" situé à

droite de la ligne concernée.

38

V-MISE EN PLACE DE GLPI POUR NOTRE SYSTEME

INFORMATIQUE

V-1-INVENTAIRE DU PARC INFORMATIQUE

Avant de commencer à saisir l'inventaire, il est

nécessaire de collecter un certain nombre

d'informations qui seront utiles lors de la saisie étant

donné la complexité nous n'avons pu avoir que les informations

suivantes :

V-2- inventaire du matériel

Tableau n°7 inventaire du

matériel

|

moniteur

|

LCD (15»,17»,19»)

|

|

Unité centrale

|

Desktop, tour (pentium4, dual core, core2duo)

|

|

Disque dur

|

SATA, IDE (40Go, 80Go etc...)

|

|

Mémoire vive

|

DDR ,DDR2,SDRAM(512Mo,1Go)

|

|

alimentation

|

ATX, AT

|

|

lecteur

|

DVD, CD

|

|

clavier

|

AZERTY, QWERTY (USB, DIN)

|

|

souris

|

Mécanique et infrarouge (USB, PS/2)

|

|

Scanner, imprimantes, photocopieuses

|

Ethernet, USB, parallèle

|

|

Routeur, modem, Switch,

|

Rj45, USB

|

V-3- inventaire des logiciels

|

SYSTEME D'exploitation

|

Windows xp pack 2 et 3 Windows 7

|

|

Antivirus

|

Avast antivirus

|

|

Logiciel de gestion

|

Office 2007

|

|

Navigateur

|

Firefox

|

39

Le système informatique sera divisé en plusieurs

groupes ; les utilisateurs de la direction appartiendront au groupe 1, ceux de

la scolarité au groupe 2, salle multimédia au groupe 3,

reprographie groupe 4, laboratoire groupe 5, accueil et service de

renseignement groupe 6 et les autres bureaux groupe 7.les chargés de la

maintenance du système auront le profil de super ADMIN, les autres

utilisateurs seront les POSTONLY.

V-4-INTERFACE GLPI

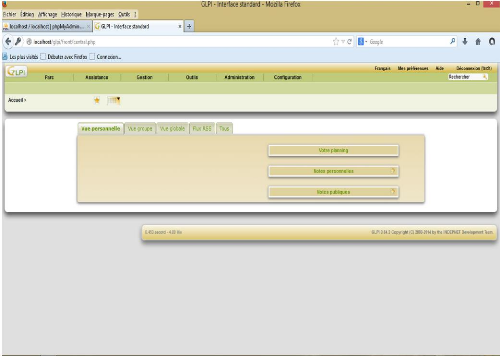

V-4-1-Fenêtre principale

Encore appelée interface d'accueil ou home (en anglais)

la fenêtre principale présente tous les menus disponibles et

permettant d'accéder aux autres interfaces de glpi. Elle permet

d'apercevoir directement le résumé global du fonctionnement du

parc donc le nombre d'ordinateurs et de services en bon état et en

dysfonctionnement.

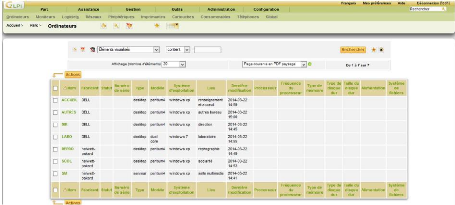

V-4-2-Fenetre des ordinateurs

Cette interface presente les differentes caracteristiques

du parc informatique

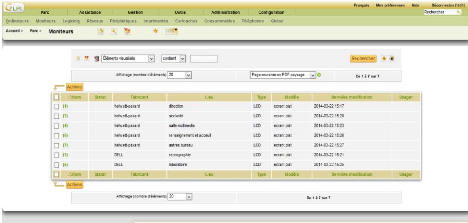

V-4-3-Fenetre des moniteurs

Cet interface présente les types de moniteurs du parc

informatique

40

41

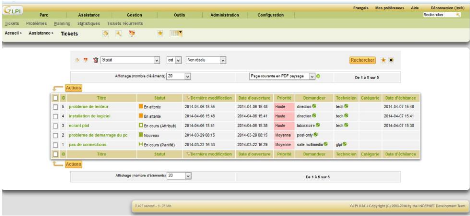

V-4-4-Fenetre des tickets

Elle présente les différentes interventions en

cours on a entre autre les tickets en attente, en cours, les nouvelles

interventions

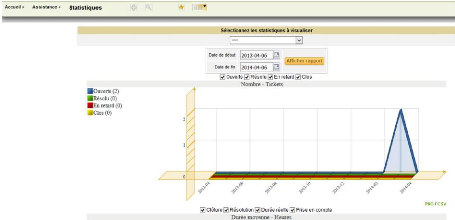

V-4-5-Fenêtre de statistique

Cet interface présente les statistique des ticket ouvert,

résolu, en cours de résolution.

CONCLUSION

La mise en oeuvre d'une GLPI offre des avantages

indénouables : maitrise dans les moindres

détails le système informatique, gestion en

fonction des critères simples et concepts

facile.il s'agit essentiellement d'un

tableau de bord structuré qui permet de gérer les pratiques

quotidiennes dans un système informatique.

CONCLUSION GENERALE

A la fin de notre stage, nous observons qu'il nous a

été donné la possibilité de faire usage de nos

connaissances en informatique et aussi de comprendre et de tirer des

connaissances du monde professionnel. Nous avons spécialement

été sensibilisé aux moyens matériels mis a notre

disposition et plus encore, à la disponibilité du personnel et de

notre encadreur professionnel .l'optimisation du parc informatique a

constitué une taches très captivante du pour de vue de

l'organisation des services du parc informatique étant donné

l'impact quel peut engendrer sur les résultats de

celui-ci.il nous a ainsi

été donné de savoir l'importance du système

informatique et les opérations qu'elle

effectue.la rentabilité du parc

informatique est donc un point essentiel et ensuite pour sa croissance .nous

ressortons que le bon fonctionnement du système informatique met en

cause : l'autorité du système de pilotage ,cela coordination de

la direction, la gestion que le personnel fait des outils informatiques ainsi

que les ordres qui leur sont donnés ,enfin il met en cause

l'organisation et la gestion des services qui la composent.

42

43

REFERENCES BIBLIOGRAPHIQUES

- M. LONTSI Arnaud concepts et méthodes- année

académique, 2013/2014 cours non publié -J.-M. BIGNOLET,

http://glpi.indepnet.org/article.php3?id_article=78)

- François Monchy- Dunod- Maintenance, méthodes et

organisations - 08/2003

- Jean-Marie Auberville- Ellipses- Maintenance industrielle -

Génie industriel, de l'entretien de base à l'optimisation de la

sûreté; 05/2004

- Jean Heng- Dunod Pratique de la maintenance préventive;

09/2002

- Denis Cogniel Y. Gangloff - François Castellazzi-

Casteilla Mémotech maintenance industrielle- - Cours Méthodes de

maintenance- Pierre Salgas- INSA - Lyon ; 08/1998-Association française

des ingénieurs et responsables de maintenance

http://www.afim.asso.fr/

? Sites web :

-www.google.com -

http://creativecommons.org/licenses/by-nc-sa/2.0/fr

- http : //

www. Framasoft.

net/article2185. Html

|