|

REPUBLIQUE DEMOCRATIQUE DU

CONGO

ENSEIGNEMENT SUPERIEUR ET

UNIVERSITAIRE

UNIVERSITE NOTRE-DAME DU KASAYI

FACULTE D'INFORMATIQUE

B.P.70 KANANGA

Conception et réalisation d'une base

de

données pour la gestion des

équipements informatiques à

la

Mairie de Kananga

Par Roger ILUNGA MUTATSHI

Travail de fin d cycle présenté en vue de

l'obtention titre de Gradué en Gestion Informatique

Directeur : TSHIELA Nkuna

Marie-Alice

Chef de Travaux

Option: Gestion Informatique

Juillet 2016 (c) Copyright

Roger ILUNG G3 Info. Page 1

EPIGRAPHE

" N~aime pas le sommeil, de peur que tu ne

deviennes pauvre ; ouvre les yeux, tu seras rassasié de pain':

[PROVERBE : 20 :13]

"Celui qui parle beaucoup ne manque pas de pécher,

mais celui qui retient ses lèvres est un homme prudent':

[PROVERBE : 10 :19]

Ye vrai problème n'est pas de savoir si les machines

pensent, mais de savoir si les hommes pensent':

B.F. Skinner

`1'a question de savoir si un ordinateur peut penser n'est

pas plus intéressante que celle de savoir si un sous-marin peut

nager

Edgar W. Dijkstra

R. Ilunga

Je dédie ce travail!

Roger ILUNG G3 Info. Page 2

Roger ILUNG G3 Info. Page 3

DEDICACE

A mon père Emmanuel TSHINUISHI KALONDA, le Primus

inter Pares le premier parmi les égaux, homme d'une foi incorruptible,

l'homme qui a une main de fer dans un gan de velours, pour tant des sacrifices

consentis, pour votre attention à chaque pas de ma vie ; je suis le

reflet de votre dévouement et de votre amour aussi à Mon Homo

Roger ILUNGA. Merci à Dieu que je sois devenu ce que vous avez

voulu.

Nos sincères remerciements s'adressent à la

famille Dr. Tharcisse SULU et Marie-José BIBOMBE pour ces efforts

consentis durant cette période.

A la famille André SHOBA et Nathalie NSANZA, pour

ta garde durant mes années d'études ; je vous présente mes

sentiments de gratitude ;

A la famille Jacques MAFUTA et Tina MILEMBA, cet homme

très distingué et très intègre, pour leur soutien

tant moral que matériel porté sur ma personne ;

A tous ceux qui de prêt ou de loin ont

contribué à mes études tant matériellement,

financièrement que moralement trouve ici le temps d'expression.

Roger ILUNGA MUTATSHI

Roger ILUNG G3 Info. Page 4

REMERCIEMENTS

Arrivée au bout du tunnel, nous ressentons une

nécessité toujours plus pressante d'expression. Notre

reconnaissance à tous ceux qui, tout au long de notre parcours, nous ont

tenu par la main et nous ont montré le chemin sur lequel nous

dévions marcher, également à tous ceux qui, ensemble ont

cheminé avec nous.

Nous pensons d'abord à tout le personnel

académique de la faculté d'informatique en particulier et de

toute l'Université en général.

Nous exprimons notre reconnaissance au Chef de Travaux

TSHIELA Nkuna Marie-Alice, pour avoir consacré suffisamment de son temps

à la direction de ce présent travail; sa disponibilité, sa

rigueur, son savoir faire, ses conseils ainsi que sa patience nous ont

été bénéfique pour la rédaction de ce

dernier.

Notre reconnaissance de marque s'adresse à nos parents

Emmanuel TSHINUISHI, Sophie MUJINGA et Brigitte NGANDU pour leur

éducation pendant tout le temps passé sous leur toit.

Je tiens à remercier mon père Roger Ilunga

pour ses paroles tenantes durant cette période qui me vient du

coeur.

Nos sincères remerciements s'adressent à la

famille Dr. Tharcisse SULU et Marie-José BIBOMBE pour ces efforts

consentis durant cette période, une assistance du très haut de sa

part.

Nous sommes également reconnaissants envers nos

frères, soeurs et neveux de sang avec qui nous avons partageons le

même sang. Il s'agit de Lucien TSHINUISHI, Erick MUTSHIMUANA,

Cédrick KALENDA, Anny TSHIBUNDA, Yolande MUKANDI, Joëlle NZEMBA,

Tina MILEMBA, Rodrick KZI etc.

A nos amis-camarades et compagnons de lutte, nous disons

merci pour l'esprit de groupe : Henry NGINDU, Adèle BAHATI , Jonas

TSHIBOLA,

André NGINDU,DIAKANGAMBA Wivine, Martin MUAMBA,

Jean-Marie MUSUNGULA, Gratien KALOMBO, Nelly NGALULA, Tina MASHINDA , Quine

BUKASA, Jean-Hilaire BATUNGILA, Pétronie MAKENGA et les autres dont les

noms ne figurent pas dans le présent travail, trouvez ici l'expression

de notre reconnaissance.

Roger ILUNG G3 Info. Page 5

INTRODUCTION GENERALE

La planification et le traitement de l'information ont

été étudiés depuis plusieurs années. Ce

domaine de recherche révèle de plusieurs disciplines allant

à l'exploitation automatique de cette dernière grâce

à la science informatique.A partir des années 80, le

développement des technologies de l'information a conduit dans un

premier temps à minimiser l'impact réel du facteur humain sur la

performance des processus industriels. Cette complexité rend difficile

la compréhension et l'évaluation d'une fiable gestion.De ce fait,

une faible gestion de l'information n'est pas bonne chose lorsqu'elle

résulte d'une gestion négligente. Symétriquement, une

gestion élevée doit se justifier par des efforts

spécifiques. La gestion en soi s'explique en effet par des

considérations techniques, financières, géographiques.

Conscient de cette lourde tache (celle d'informatiser ce

système d'information) dont nous nous sommes données, nous avons

formulé notre thématique de recherche d'une manière

suivante : « Conception et réalisation d'une base de

données pour la gestion des équipements informatiques à la

Mairie de Kananga ».

Actuellement, l'informatique apparait sans nul doute comme

étant un nouveau monde d'organisation du travail, puisqu'elle

répond généralement les mieux exigences de l'homme dans

son ressort, grâce à l'ordinateur qui est une machine

électronique capable de recevoir, traiter l'information et d'en

retourner le résultat. Elle, son activité présente des

économiques et enseignement, loisir, agriculture, celle qui sera

d'ailleurs l'objet du développement de notre travail.

Notre sujet s'intitule : « Conception et

Réalisation d'une base de données pour les gestion

d'équipements informatiques de la Mairie de Kananga ».

L'intérêt majeur de notre sujet est de mettre en

place une base de données pouvant aider cette structure plus

précisément dans le service du traitement des informations enfin

de permettre un suivi individuel ou par lot et un contrôle de routine en

vue du déclenchement de matériel présentant un

défaut.

PROBLEMATIQUE ET HYPOTHESE PROBLEMATIQUE

Le terme problématique est définit comme

étant « la formation des problèmes susceptibles

d'investigation débouchant sur une série d'interrogation qui

constituent l'inquiétude à la question fondamentale des

chercheurs sur une question donnée qui préoccupe

».1

1 T.TUNER, Science et Société,

Paris, Dalloz, 1987, P.17.

Roger ILUNG G3 Info. Page 6

Elle est l'ensemble des problèmes concernant un sujet,

une manière méthodique de poser les problèmes.

2La mairie de Kananga étant comme un palet du peuple

où le numéro un de la ville qui est le Maire de la ville

siège, coordonne et contrôle toutes les activités de la

ville. Cette dernière qui est la mairie de Kananga a dans son sein un de

bureau de service nommé Document Sécurisé et services RDC

qui contient les matériels informatiques pour le traitement et

l'encodage de l'information mais ce bureau présente un défi

majeur du côté de la gestion de ses matériels.

Au vu de cette majeure difficulté, nous aurons à

nous poser une série de questions pouvant faciliter l'élaboration

d'une gestion informatisée de son parc informatique que la

dernière va adopter comme politique de gestion afin d'avoir une main

mise en temps réel et plein.Pour atteindre ce terminus, nous nous

poserons certaines questions entre autres :

V' Quelle est la meilleuremanière à adopter

pour une bonne gestion d'équipements informatiques?

V' Quelle quantité faut-il à chaque

approvisionnement?

V' Quel est le temps d'approvisionnement de ces

équipements?

V' Comment peut-on déterminer le temps d'usure

(date de dépose) de chaque équipement?

V' Comment le service peut-il utilisé les

différents kits informatiques?

V' Quand utiliser un kit informatique?

C'est en principe autour de ces multiples questions que le

service de la gestion se pose en vue d'optimiser son service et

d'améliorer le rendement du service.

HYPOTHESE

C'est juste une préoccupation des réponses aux

questions que l'on pose à propos de l'objet de la recherche; c'est une

réponse provisoire à tenir à une plusieurs questions

données.3

L'information des services de tous les postes ne suffit pas

bien qu'elle offre et présente plus d'avantage. Au contraire, la mise au

point d'une stratégie de la gestion à l'aide d'une base de

donnée pouvant inspecter chaque équipement informatique est

indispensable et offre des solutions optimales.En fait, pour pallier aux

inquiétudes soulevées à travers le questionnaire ci-haut,

nous pensons qu'il existerait une sécurité efficace et efficiente

de la gestion de l'équipement informatique à la Marie de

Kananga.Il existerait des outils informatiques pouvant permettre la mise en

place d'une application pour la gestion de l'équipement informatique; et

il existerait des procédures mettre en place en ouvre pour cette

approche. Pour aider le gouvernement soit la population de la

2 Dictionnaire Encyclopedie illustré, Hachette,

&&.« Problématique»

3 P.ROUGER, Cité par MULUMBATI Ngasha, Manuel de

Sociologie Générale, éd, Africa, Lubumbashi, 1980,

P.22.

Roger ILUNG G3 Info. Page 7

Mairie de maitriser l'outil informatique, il faut

implémenter une application informatique qui sera chargée

à chaque fois qu'il aura un nouvel kit informatique.

CHOIX ET INTÉRÊT DU SUJET

Comme l'ancienne gestion était manuelle, ce travail

mettra en place un système de gestion informatisé. Cette approche

applicative informatisée pourra pallier aux différentes

difficultés qui présentait l'ancienne, et cette fois-ci

l'application sera rapide et sa souci. Il est important de signaler que cet

intérêt peut aussi être exprimé dans ce sens :

Ø Pour tout celui qui veut l'utiliser, ce travail lui

permettra de pouvoir optimiser positivement la gestion informatique et plus

précisément dans la gestion du personnel.

Ø Concernant la science, il est cohérent pour

tout chercheur dans ce domaine que ça soit comme une

référence de gestion informatique.

Ø Et aussi pour tout lecteur, il nous permettra

d'obtenir notre titre de Graduat en Informatique de Gestion, il est

évident de nous permettre encre d'approfondir la connaissance

théorique liée à la pratique.

DELIMITATION DU SUJET

La délimitation du sujet est la fixation des limites

pouvant servir de cadre de notre étude. Ainsi, nous délimitons

l'étendue et complexité de notre travail dans le temps et dans

l'espace.

· En amont: ce travail est un

résultat mené au sein de la mairie de Kananga pour la

période allant de janvier 2010 à décembre 20014 ;

· En aval: nous nous sommes

basés et plongés à la conception et réalisation

d'une base de données pour la gestion de Matériels

Informatiques.

METHODES ET TECHNIQUES

Elles sont considérées comme les outils majeurs

et surtout efficaces. Efficace permettra au chercheur d'aboutir au bon

résultat escompté et estimé meilleur pour un travail

scientifique.4

1. METHODES

Toute recherche scientifique nécessite une certaine

méthodologie qui consiste à une stratégie permettant au

chercheur de récolter les données nécessaires en rapport

avec son sujet.Ainsi dans notre investigation, la méthode de l' «

Approche MERISE » nous permettra de découvrir les vraies

difficultés que présente cette institution dans le service de la

gestion d'équipements informatiques. La méthode historique,

structuro-fonctionnelle et analytique.

4 MASSIALA MASOLO et GOMBA DAMBA,

Rédaction et Présentation d'un travail scientifique :

guide du chercheur en science humaine, édition France et Paix,

1993, Pg.5 et 6.

TECHNIQUES

La technique est un entretien au cours duquel on interroge le

responsable ou l'agent d'un organisme donné en vue d'obtenir les

informations objectives et précises que nous avons besoins.Dans

l'élasticité de ce point, nous relevons trois principales

techniques à utilisées:

Ø Technique documentaire:

cette technique nous permet de faire l'étude et l'analyse de certains

documents pour arriver à résoudre un problème;

Ø Technique d'observation :

consistant à l'observation visuelle de l'activité de l'organisme

ou l'entreprise. Elle permet aussi de comprendre par exemple le rôle que

peut jouer un agent dans un poste du service;

Ø Questionnaire: on entend

par une série des questions pour une enquête. Ainsi avons

jugés utiles de procéder par une panoplie de questions afin

d'obtenir un gain de cause. C'est aussi une technique qui nécessite des

moyens financiers, liés aux problèmes de ressources humaines et

d'autres.

Ø Technique d'interview:

elle se base sur l'interrogation orale directe et individuelle du chercheur

avec la personne concernée.

SUBDIVISION DU TRAVAIL

Hormis l'introduction et la conclusion, notre étude se

subdivise en quatre chapitres qui sont :le premier chapitre s'intitule

l'analyse préalable consiste à étudier du système

d'information en place. Le deuxième chapitre parlera de l'analyse

fonctionnelle qui nous fournit des données. Le troisième chapitre

est consacré à l'analyse organique. Le quatrième chapitre

proposera la modélisation du nouveau système présentation

de la réalisation de notre application.

Roger ILUNG G3 Info. Page 8

CHAPITRE I : ANALYSE PREALABLE

1. INTRODUCTION

Roger ILUNG G3 Info. Page 9

L'objectif de ce chapitre est de constituer le dossier de

choix permettant d'apprécier les diverses solutions alternatives

d'informatisation.

Nous allons ici déterminer le domaine sur lequel porte

notre travail, les structures concernées et l'organisation des postes de

travail.

Nous décrirons aussi les circuits des informations et

les procédures en précisant pour chacune d'elles sa nature et son

degré d'automatisation ; et enfin, nous définirons les moyens

informatiques à mettre en oeuvre. L'informatisation d'un Système

doit être soigneusement préparée pour aboutir à des

résultats escomptés. C'est ainsi que l'étude ou l'analyse

préalable est toujours nécessaire, car elle joue le même

rôle que le schéma directeur, mais dans un domaine bien

précis.

L'analyse préalable en soi de l'organisation sur

laquelle porte notre étude atteindre les objectifs que nous nous sommes

assignés, à savoir préparer la décision de la

direction générale de l'organisation relatives à la

nécessité ou non d'informatiser le traitement des informations.

Cette analyse s'impose dans les situations telles que :

y' Informatiser la gestion des ressources

humaines;

y' Introduire un système

informatique;

y' Améliorer grâce à un

nouvel équipement informatique.

I.1 CONNAISSANCE DU SYSTEME D'INFORMATION

Ceci pour mieux comprendre la partie essentielle de ce

concept, nous faisons allusion aux définitions des différents

auteurs qui ont donnés :

§ Système: ce terme

désigne d'une façon claire et en générale un

ensemble des composants dont l'interaction produit une nouvelle qualité

fonctionnelle.

Ainsi, pour MATHERON, un système est un ensemble

d'éléments matériels ou immatériels (machine,

homme, méthode et règles) en interaction dynamique

évoluant dans un environnement donné et transformer, par un

processus des éléments appelés sorties.5

§ Un système d'information est

un ensemble des moyens humains, matériels et des méthodes se

rapportant au traitement de différentes formes d'information

rencontrées dans une organisation.6

1.1 HISTORIQUE DE LA MAIRIE

La ville de Kananga est créée par le Gouverneur

Général de la colonie suivant l'ordonnance n°12/357 du 6

Septembre 1958.

5 MATHERON. Comprendre Merise, outils conceptuels

et organisationnels, éd. Eyrolles, France, 2000, Pg. 1-2.

6 Jargon Informatique, Ubuntu, 22-13-2005.

Roger ILUNG G3 Info. Page 10

1.1.1. DENOMINATION

Appelée Ville de Luluabourg de 1958 à 1972,

elle peut débaptisée par différents textes pertinents

dès l'année 1973 dont le dernier est le Décret-loi

n°081 du 2 Juillet 1998 pour prendre sa dénomination de la ville de

Kananga jusqu'à ce jour.

· 1958-1972 : ville de Luluabourg;

· 1973-1976 : sous/région de Kananga (loi

n°73-015 du 05-02-1973 ;

· 1977-1982 : sous/région Urbaine de Kananga (Loi

n°77-028 du 19-11-1977) ;

· 1982-1992 : ville de Kananga (Décret-loi

n°82-006 du 25-02-1982)

· 1992-à ce jour : ville de Kananga

(Décret-loi n° 81 du 02- juillet 0998).

1.1.2. GEOGRAPHIE

SUPERCIE

> 743 Km2 pour la ville de Kananga

> 300 Km2 pour la commune de Kananga

> 44 Km2 pour la commune de Ndesha

> 24 Km2 pour la commune de Katoka

> 155 Km2 pour la commune de Lukonga

> 222 Km2 pour la commune de Nganza

1.1.3. GEOGRAPHIE

La ville de Kananga est située au coeur de la

République Démocratique du Congo à 5°23 de latitude

Sud et 25°25 Longitude de l'Est.

De par sa position géographique au centre de la

province du Kasaï Occidental, elle est enclavée est située

à environ 800 km de Bukavu, Lubumbashi et Kinshasa la capital.

A. DEMOGRAPHIE : 1.318.632 d'habitants

A Densité : elle est de 1.774,7 habitants au

Km2

A Climat: elle a un climat humide favorisé par des

pluies abondantes, et son pluviomètre est de 675.

A Saison : Kananga a deux saisons dont une sèche qui

dire 3 mois allant du 15mais au 15 Aout et une autre pluvieuse qui

découvre 9 mois allant du 15-08 au 15 Mai.

A Sol: il est sablonneux avec une topographie très

accidentée, qui couvre de 300 érosions et ravins qui cornent la

ville.

B. LIMITE

La ville de Kananga est bornée :

Roger ILUNG G3 Info. Page 11

Ø Au Nord par le territoire de Demba ; Ø Au Sud par

le Territoire de Dibaya ; Ø A l'Ouest par le territoire de Kazumba

Ø A l'Est par le territoire de Dimbelenge.

I.2. SUBDIVISION ADMINISTRATIVE

Informatiquement, la Mairie de Kananga est un palet ou une

entreprise rendant service à la population car il prévoit

l'entretenir la vile de Kananga pour qu'elle soit propre dans son

entièreté par rapport à toutes ces activités:

Ses activités sont hiérarchisées de la

manière ce qui suit:

Anti chambre;

Service de protocole; Service de financière Service du

personnel; Service des intendances; Secrétariat;

Service de vérification; Receveur;

Etc.

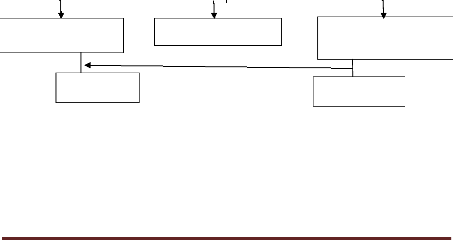

0.1. ORGANIGRAMME DE LA MAIRIE

Maire de la Ville

Premier Bureau Urbaine

Chef de 1er Bureau

urbain

Office -- Rec/Urbaine

Protocole - d'Etat - urbaine

Maire Adjoint/ Ville

Chef de Divion

Secrétariat

Attache 1er

Classe

Attache 2er Classe

Agent de Bureau 1ère Classe

Agent de Bureau 2ère Classe

Agent 2er Classe

Intendance - urbaine

Deuxième Bureau Urbaine

Chef de 2er Bureau urbain

Roger ILUNG G3 Info. Page 12

Roger ILUNG G3 Info. Page 13

1.2.3. OBJECTIF

L'objectif de cette institution est de coordonner les affaires

de la ville de Kananga et de faire rapport à la hiérarchie en cas

de nécessité pour assurer la protection de la population et leurs

biens.

1.2.1. POSSIBILITES FINANCIERES

Pour son bon fonctionnement, la Mairie de Kananga utilise les

différentes ressources qui sont :

A La contribution de chaque individu résidant dans la

ville de Kananga (par maison);

A Les contribuables de taxes et autres documents officiels;

A Les ressources proviennent des recettes propres, par

là nous entendons la ventes des taxes, ainsi que les tickets de nos

marchés (grand marché de Kananga, le marché Salongo). En

plus, elle reçoit aussi une aide venant du gouvernement central soit les

40% de la rétrocession, autrement dit les recettes à

caractère national allouées à la Mairie.

En plus, la mairie reçoit aussi de dons et les legs que

nous intitulons les recettes exceptionnelles venant de la Belgique et des

Etats-Unis: construction d'une salle de théâtre et de spectacle

voir même la salle machine tous les travaux qui concernent cette

dernière.

En dehors de ça, nous avons aussi la subvenions de

l'état: ce sont les frais de fonctionnement pour permettre l'achat des

fournitures de bureau (papiers, stylos,

agrafeuses, encre,cartoucheetc.) ; les biens et

matériels qui permettent le

fonctionnement de (carburant,

pièces de recharges); les biens d'équipement: les tables,

étagères, chaises etc., l'investissement (ici nous aurons

l'entretien des routes, rafraichissement des murs de l'hôtel de ville,

les passerelles, construction d'un nouveau bâtiment: Marie II ; le

soutien du secteur productif : deux champs pour la production de la

population.

I.4. ETUDE DU SYSTEME EXISTANT

Dans cette partie du travail nous allons effectuer une

étude détaillée des postes qui font la base de nos champs

de recherche, et ceci nous permettra d'avoir la connaissance de la

manière dont circulent les informations avant d'apporter notre

contribution.7

PRESENTATION DU CADRE D'ETUDE

Comme nous l'avons souligné à

l'introductiongénérale de ce travail notre objectif consiste

à réunir les informations nécessaires sur

l'équipement informatique à la Mairie de Kananga en vue de

concevoir une application informatique pour cette gestion. Or, quoi qu'il en

soit, la Province du Kasaï-Occidental compte cinq bureaux de l'état

civil; un bureau pour chaque commune.

7 TSHISUNGU T, Cours de Technique des bases de

données, Troisième Graduat Informatique, U.KA 2010,

inédit.

Roger ILUNG G3 Info. Page 14

Il nous a été impossible de passer dans tous les

cinq communes de la ville de Kananga. En fait nous avons porté notre

choix sur la mairie de Kananga comme notre cible de recherches.

1.1. PRESENTATION DE LA MAIRIE DE KANANGA

La mairie de Kananga est un palais du peuple où le

responsable de la ville qui est le Maire de la ville siège, coordonne et

contrôle toutes les activités de la ville. Dans cette mairie de

Kananga en son sein il y a de bureau de service nommé Document

Sécurisé et services RDC qui contient les matériels

informatiques pour le traitement et l'encodage des informations mais ce bureau

présente un défi majeur du côté de la gestion de ses

matériels.

1.1. PRÉSENTATION DU SERVICE D'ACCUEIL

Voici l'organigramme du service concerné par notre

étude a) Organigramme de service d'accueil

ACCUEIL

CAISE

RECOUVREMENT

INTENDANCE

PROTOCOL

Organigramme des services

EQUIPE TECHNIQUE

D'EXECUTION

SERVICE INFORMATIQUE

RESPONSABLE DEUXIEME

BUREAU

|

|

|

|

RESPONSABLE PREMIER

BUREAU

|

RESPONSABLE DEUXIEME BUREAU

|

RESPONSABLE ADMINISTRAITIF

|

|

|

b) Distribution des taches

Roger ILUNG G3 Info. Page 15

Dans cette sous-section, nous évoquerons le rôle

que joue chacun des acteurs dans la gestion de la déclaration de la

Mairie de Kananga :

· Officier de l'état civil;

· Préposé:

· Rédacteur:

· Archiviste :

· statisticien :

· Dactylographe.

1.2. ANALYSE DU SYSTEME D'INFORMATION

EXISTANT

Comme toute organisation, l'état civil de la Mairie de

Kananga est organisé des trois systèmes: le sous-système

de pilotage, le sous-système d'information et le sous-système

opération.

Parmi, les trois sous-systèmes que nous avons

évoqué ci-haut, celui qui est dans notre assiette de recherche

c'est le système d'information qui va retenir notre attention. Nous

verrons de quoi est-il constitué,commentfonctionne-t-il ? Et avec quels

moyens?

1.2.1. CIRCUIT DU DEROULEMENT DE L'EQUIPEMENT

INFORMATIQUE (NARRATION)

Quand on veut acheter un nouveau kit d'équipements

Informatique à la Marie, leresponsable remet un document au

secrétaire et au gestionnaire les matériels; le gestionnaire

vérifie la commande en donnant son point de vu, sur base de la demande

faite par le chargé de la gestion des équipements.

Une fois la commande acceptée, le gestionnaire et /ou

le responsable délègue un agent pour effectuer l'opération

à l'agence. Dès que les matériels sont dans

l'entrepôts l'informaticien ou le chargé des matériels

effectue l'installation pour permettre l'utilisation rationnelle ces

matériels.

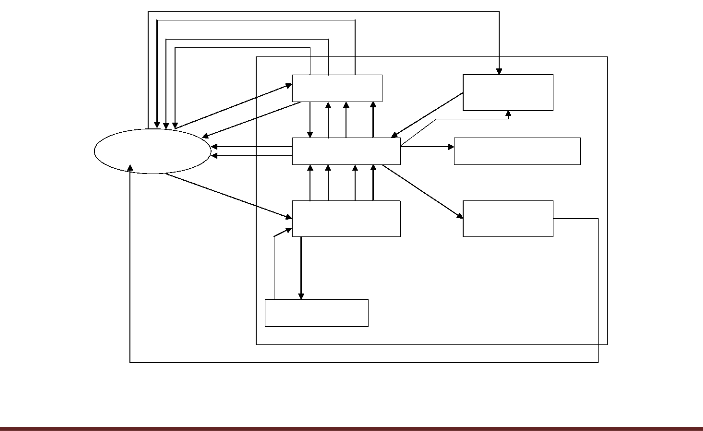

I.2.2. SCHEMA DE CIRCULATION DES INFORMATION

02

01

09

02

AGENT

01

09

02

05

03

01

06

08

MATERIELS

FOURNISSEUR

07

03

CAISSE

09 09

04

SECRETAIRE

03 0 0509 0

POVENANCE

ADMINISTRATION

INTENDANT

Roger ILUNG G3 Info. Page 16

a) Légende et symboles utilisés

|

LEGENDE

|

|

SYMBOLES UTILISES

|

|

01 : preuve de paiement

|

n

|

: Document

|

|

02 : Procuration

|

n

|

: Document

|

|

03 :Document de demande d'audience

|

n

|

:Document circulant en plusieurs exemplaires

|

|

04 : le titre de propriété

|

n

|

|

|

05 : l'avis de raccordement

|

|

|

|

06 : Le registre de demande du

certificat

|

|

|

|

|

|

b) Description du schéma de circulation

desinformations

|

CODES

|

POTES

|

N° TRAITEMENT

|

TRAITEMENTS

|

|

100

|

Société

|

101

|

Le registre de demande du certificat

|

|

|

102

|

l'avis de raccordement

|

|

|

103

|

le titre de propriété

|

|

|

104

|

Document de demande d'audience

|

|

|

105

|

Procuration

|

|

|

106

|

preuve de paiement

|

|

200

|

Rédaction

|

201

|

Vérification de documents qui sont en

ordre

|

|

|

202

|

Elaboration de document de demande d'audience

|

|

|

203

|

Distribution de registre de demande du

certificat

|

|

|

204

|

Remplissage registre

|

|

|

205

|

Elaboration de papier Info1

|

|

|

206

|

Classement procuration

|

|

300

|

Archivage

|

301

|

Classement de document d'audience

|

|

|

302

|

Dispatching &classement de certificat

|

|

|

303

|

Classement de synoptique

|

|

|

304

|

Classement des attestations

|

|

|

305

|

Titre de propriétés

|

|

|

306

|

Bordereau de mise à jour

|

|

400

|

Statistique

|

401

|

Prélèvement de données statistiques

|

|

|

402

|

Elaboration de tableau synoptique

|

|

|

403

|

Distribution tableau synoptique

|

|

500

|

Préposé

|

501

|

Apposer visa sur l'acte de saisie

|

|

|

502

|

Apposer visa sur l'ordre du jour

|

|

|

503

|

Apposer visa sur tableau synoptique

|

|

|

504

|

|

Roger ILUNG G3 Info. Page 17

1.2.3. ETUDE DES DOCUMENTS DU SYSTEME

EXISTANT

Toute administration se sert des documents pour assurer la

circulation, le contrôle et intégrité système de

l'entreprise.

Ces documents sont des papiers, surtout quand la gestion est

manuelle. Nous allons à présent analyserles documents

utilisés dans ce système d'information.

Roger ILUNG G3 Info. Page 18

Roger ILUNG G3 Info. Page 19

a) REPERTOIRE DES DOCUMENTS DU SYSTEME

EXISTANT

|

N°

|

NOM DOCUMENT

|

ACTIVITES EFFECTUEES

|

SOURCE

|

DESTINATEUR

|

SERVICE

TRANSIT

|

EXEMPLAIRE

|

|

01

|

Procuration

|

Permet l'enregistrement

dans la base si l'agent et présent ou absent

|

Analyste

|

y' Rédaction

y' Archivage

|

|

3

|

|

02

|

Tableau synoptique

|

Présentation des données statistiques

|

Statisticien

|

- Div. Urbaine

- Archivage

|

- Préposé

- Statisticien

|

2

|

|

03

|

Papier Info

|

Permet d'imprimer les

documents

|

Rédacteur

|

- Ologram

|

|

1

|

|

04

|

Registre

|

Permet de conservation

des toutes les données

soit pour les données

statistiques

|

Rédacteur

|

- Archivage

|

- statisticien

|

1

|

|

05

|

Dactylogramme

|

Permet de

dactylographier tous les

documents qui

nécessitent l'utilisation

en cas d'un problème

urgent à la machine à

écrire

|

Dactylo

|

- Archivage

- Rédacteur

- statisticien

|

|

3

|

b) Description des documents

répertoires

A ce niveau, nous allons prélever toutes les

données sur chaque document, nous enspécifierons les types de

données qui y sont saisies. Bien sûr qu'un commentaire

accompagnera cette description pour expliciter chaque champ de chaque document.

Nous nous sommes porté garant de ne pas répéter les

documents contenant les mêmes informations (Ex, papier info 1 et 2).

1.2.4. ETUDE DES MOYENS UTILISEES PAR LE

SYSTEME

Aucune entreprise ne peut ni ouvrir ses portes ni exister sans

mettre des moyens pour assurer le fonctionnement. Parmi ces derniers, nous

pouvons citer les moyens financiers, matériels et humains nous aiderons

dans cette partie de notre travail.

1. Les moyens humains

Est une ressource humaine constituée de capitalde

l'entreprise dit-on. Ainsi, nous cherchons à comprendre le rôle

joué par chaque agent en fonction de sa qualification et

compétence professionnelle.

|

N°

|

Postes

|

Nbres Agents

|

Quantifications

|

Fonctions

|

Ancienneté

|

Climat

|

|

01

|

Dactylographe

|

3

|

D6

|

Dactylographe

|

2009

|

TB

|

|

02

|

Statistique

|

1

|

D6

|

Statisticien

|

2008

|

B

|

|

03

|

Protocol

|

1

|

Gradué

|

Protocol

|

2013

|

B

|

|

04

|

Archivage

|

2

|

D6, D4

|

Archivistes

|

2010

|

TB

|

|

05

|

Préposé

|

2

|

D4, D4

|

Préposés

|

2013

|

TB

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2. Les moyens Matériels

Les aptitudes, la vitalité, la force, l'énergie,

la créativité de la Ressource Humaine (RH) n'ont d'impact dans

l'entreprise que lorsque la RH estconcilié à une bonne ressource

matérielle. Voilà pourquoi, nous tâcherons

d'énumérer ici-bas quelques ressources matérielles

utilisées à ma mairie de Kananga.

|

N°

|

Matériels

|

Quantités

|

Marques

|

Année acquisition

|

Postes utilisation

|

1.

|

Chaises

|

58

|

Chaises en

bois

|

|

Tous

|

2.

|

Tables

|

38

|

Tables en

bois

|

2012

|

Tous

|

3.

|

Armoiries

|

35

|

En métal

|

1997

|

Tous

|

4.

|

Tampon

|

24

|

En métal

|

1995

|

tous

|

5.

|

|

Agrafeuses

|

14

|

|

|

tous

|

|

6.

|

Agrafes

|

10

|

|

|

Tous

|

7.

|

Ancre correcteur

|

10 pièces

|

|

|

Tous

|

8.

|

Papier duplicateur

|

Par bureau (5

ram)

|

|

|

Tous

|

9.

|

Registre

|

Par bureau (6)

|

|

|

Tous

|

10.

|

Stylos

|

2 cartons

|

Bravo

|

A

|

Tous

|

11

|

Ordinateur fixe

|

5

|

Dell

|

Am

|

Tous

|

11.

|

Disque dur

|

Par PC

|

AMD

|

Am

|

Tous

|

12.

|

Toshiba

|

Grade capacité

|

|

Am

|

Tous

|

13.

|

|

Etc.

|

|

|

|

|

|

I.3.1. DIAGNOSTICS DE LA SITUATION ACTUELLE

Diagnostiquer ou critiquer un système d'information

consiste à l'apprécier d'une façon objective. . Le but

poursuivis est de ressortir les points positifs et négatifs du

système existant qui influent sur le fonctionnement et les

résultats de la marie de Kananga.

Deux volets d'aspects sont retenus:

L'aspect positif; L'aspect négatif.

a. L'ASPECT POSITIF DU SYSTEME ACTUEL

Cinq mois au sein de cette structure nous avons relevé,

les points suivants:

§ Le personnel collabore et travaille ensemble pour

accomplir la mission qui est la leur;

§ Le personnel s'efforce de travailler avec les moyens de

bord;

§ Le personnel fait tout pour que la mission de la Mairie

de Kananga soit accomplie,

malgré les difficultés.

b. L'ASPECT NEGATIF OU ANOMALIE

Nous avons relevé ce qui suit:

A Lenteur dans l'élaboration des rapports annuels à

la division du ministère

de l'intérieur;

A La passation de documents se fait manuellement;

A Les documents sont frappés à la machine à

écrire en mauvais état;

A Les agents sont déjà à l'âge de la

retraite etc.

I.3.1. SUGGESTION OU PROPOSITION DES SOLUTION

Nous avons critiqué le système d'information

actuel, nous voilà maintenant obligé de proposer des solutions

aux problèmes confortés ci-haut. Deux types de solutions à

savoir:

La solution manuelle;

Et la solution informatique.

1. PROPOSITION DES SOLUTIONS MANUELLES

Après nos investigations, nous sommes arrivés

à cette conclusion :

1.1. DU POINT DE VU ORGANISATIONNEL

§ Respect strict des taches reconnues à chaque agent.

Ceci permettra de savoir exactement qui fait quoi.8

§ Prévoir des armoires qui se ferment à

clé pour conserver les documents sensibles au sein de l'entreprise;

§ Que le gouvernement ou le fournisseur mette à la

disposition de la mairie des matériels nécessaires pour son

fonctionnement.

1.2. DU DE VU TECHNIQUE

Achat des bons équipements pour faire avancer les

activités de l'entreprise; Prévoir des tables de travail avec

tiroirs si possible;

Faire aussi renouveler les anciennes machines à

écrire.

8 THSISUNGU T, Op, Cit

2. ETUDE COMPARATIVE ENTRE LA SOLUTION MANUELLE ET LA

SOLUTION

INFORMATIQUE

|

TACHES

|

SOLUTION MANUELLE

|

SOLUTION INFORMATIQUE

|

|

Conservation des

documents

|

y' Sur des papiers dans une armoire;

y' Risque de détérioration

|

Sur des disques durs et le serveur capable

|

|

Circulation des

informations

|

Déplacement

|

· Envoi des informations à travers le réseau

informatique

· Politique de codification de

cryptographie

· Accord du droit d'accès

|

Données statistique

|

Manuelle de documents

|

· Impression d'une fiche

statistique disponible en tout

temps;

· Calcul précis, concis, exact grâce

aux équipements forts

(ordinateurs)

|

Conservation

|

Encombrement des pièces

|

Utilisation des disques durs

dans les gros serveurs

|

Démographie

|

· Risque de doubler une

déclaration;

· Absence de données

statistiques en temps

réel.

|

Saisie contrôlée des

informations;

Identification des équipements de façon unique par

un mot de passe

Disponibilité d'accès par tout le monde.

|

|

1.4 CHOIX ET JUSTIFICATION DE LA MEILLEUR SOLUTION 1.4.1.

CHOIX DE LA MEILLEUR SOLUTION

Sur base de l'analyse faite, des failles prélevées,

nous proposons la solution informatique à cette structure.

1.4.2. JUSTIFICATION DE LA SOLUTION

Nous avons opté pour l'utilisation de la Base de

Données a approuvé, qu'elle a une ascendance sur l'utilisation

des fichiers.

Les Bases de Données ont pour caractéristiques

de redondances (redondances modérées), l'exhaustivité et

la structuration.

Quoi qu'il en soit, nous pensons que la mission reconnue

à la Mairie de Kananga quand à cette gestion de matériels

pourrait bien être effectuée en intégrant la NTIC (Nouvelle

Technologie de l'Information et de la Communication). Cette dernière

apportera la précision, l'exactitude, la rapidité, la

fiabilité pour tous les matériels etc.

Quant au réseau informatique, il permettra à

mettre à la disposition des décideurs, un outil capable à

la prise de décision

CONCLUSION

Nous venons d'effectuer l'étude d'opportunité,

il était question dans ce chapitre d'analyser et critiquer le

système d'information existant afin,de proposer de solutions pouvant

sortir l'entreprise de ce marasme.

Il s'agissait de discuter sur l'opportunité de la dite

modification. Au terme de cette étude, il s'est avéré que

la modification du système d'information existant est opportune. Sur ce,

nous avons proposé la conception et réalisation d'une

application.

9CT Théodore TSHISUNGU,

Notes de cours de Techniques de base de données, G3 INFO, U.KA,

2015-2016. 10Idem.

CHAPITRE II : ANALYSE FONCTIONNELLE

2.0. INTRODUCTION

Ce chapitre complète l'analyse préalable en

étudiant uniquement et d'une manière complète le futur

système de gestion de matériels informatiques.

Pour ce faire, le modèle entité-association sera

établi puis normalisé avec apparition d'éventuels

éléments génériques et spécialisés.

Le modèle logique pourra être élaboré mais avec le

développement des systèmes relationnels et la réduction

par conséquent de la différence entre Modèle Logique et

Modèle Physique de Données.

2.1. OBJECTIF DE L'ANALYSE FONCTIONNELLE

L'objectif d'une analyse fonctionnelle est

l'établissement d'un schéma général de

structurationdes données de traitement situé à un niveau

conceptuel c'est-à-dire indépendant de tout matériel ou

système d'exploitation particulier.9Dans cette analyse il y a

deux types d'opérations.

- Recenser les informations qui sont sur les documents;

- Recenser les nouveaux systèmesqui y apparaissent.

2.2. OBJECTIF DE L'APPLICATION

Une application à deux objectifs: L'objectif

lié à la gestion et l'objectif

lié à la

technique.

1) OBJECTIF DE GESTION:

L'objectif de gestion consiste à citer ou à

avoir les états (sortie) prévus. Conformément aux besoins

des utilisateurs.10

2) OBJECTIF TECHNIQUE:

Consiste à préciser comment atteindre les

objectifs de gestion et arriver à imprimer les états. Par exemple

les matériels et les logiciels utilisés.

2.3. METHODES DE CONCEPTION

Il existe plusieurs approches de méthodes de conception

entre autre:

§ Méthode classique;

§ Model Entité/association;

§ Model relationnelle;

§ Méthode UML.

Ainsi, nous utiliserons l'approche base de données avec

le modèle entité

association.

AVANTAGE ET INCONVENIENTS DU MODELE ENTITE

/ASSOCIATION

11Idem.

Le modèle Entité/Association est simple et

pratique.

- Il n'y a trois concepts : entités,

associations et attributs.

- Il est approprié à une représentation

graphique intuitive, même s'il existe beaucoup

de conventions.

- Il permet de modéliser rapidement des structures pas

trop complexes.

Il y a malheureusement plusieurs inconvénients; tout

d'abord il est non-déterminisme : il n'y a pas de règle

absolue pour déterminer ce qui est entité, attribut ou

relation.11

2.4. MODELE ENTITE-ASSOCIATION

Pour aboutir au Schéma Conceptuel de Donnée. Il

faut: - Rechercher les rubriques d'entrée

- Rechercher les liaisons entre les rubriques -

Regrouper ces rubriques selon un modèle.

2.4.1. RECHERCHE DES RUBRIQUES D'ENTREE

|

N°

|

CODE RUBRIQUE

|

RP

|

RS

|

RCL

|

CTE

|

NRC

|

|

01

|

Code matériel

|

X

|

|

|

|

|

|

02

|

Désignation

|

x

|

|

|

|

|

|

03

|

Marque

|

x

|

|

|

|

|

|

04

|

Type

|

x

|

|

|

|

|

|

05

|

Nbr _utilisateur

|

|

|

X

|

|

|

|

05

|

Date ach_Materiel

|

|

x

|

|

|

|

|

06

|

Matricule Agent

|

x

|

|

|

|

|

|

07

|

Nom

|

x

|

|

|

|

|

|

08

|

Post-nom

|

x

|

|

|

|

|

|

09

|

Prénom

|

x

|

|

|

|

|

|

10

|

Adresse

|

|

x

|

|

|

|

|

11

|

Fonction

|

x

|

|

|

|

|

|

12

|

Spécialité

|

|

|

|

|

|

|

13

|

Sexe

|

x

|

|

|

|

|

|

14

|

Lieu de naissance

|

|

|

X

|

|

R1

|

|

15

|

Date de naissance

|

|

|

X

|

|

R2

|

|

16

|

Code statique par service

|

x

|

|

|

|

|

|

17

|

Désignation

|

x

|

|

|

|

|

|

18

|

Type matériel

|

|

|

|

|

|

|

19

|

Nombre

|

x

|

|

X

|

|

|

|

20

|

Tot nombre

|

|

|

X

|

|

|

|

21

|

Code_Bureau

|

|

x

|

|

|

|

|

22

|

Nom bureau

|

|

x

|

|

|

|

|

23

|

Type

|

|

x

|

|

|

|

|

24

|

Code_Etat provenance fours

|

x

|

|

|

|

|

|

25

|

Désignation

|

|

|

|

|

|

|

26

|

Nombre fournisseur

|

x

|

|

X

|

|

|

|

27

|

Siège

|

x

|

|

|

|

|

2.4.1.1. ETUDE DES SORTIES

Les sorties sont des États produits par

l'ordinateur dans le système informatisé. Ce sont les documents

sortants du système existant.

-- Recensement des sorties

1. Fiche de situation journalière par

équipement :

(Date, désignation, montant perçu,

montant annulé, montantdepensé, qtéentré, montant,

totaldepensé, matériel_achtobservation) ;

2. Document : (Numreg,

Quantientr,quantsortie,datepaye,Nbrefournsseur)

1.4.1.1.1. LISTE DES SORTIES

|

CODE SORTIE

|

DESIGNATION

|

|

LI

|

Liste des fournisseurs

|

|

L2

|

Liste des agents

|

|

L3

|

Liste de matériels

|

|

L4

|

Liste Etat récapitulatif d'utilisateur

|

|

ET2

|

Etat provenance des matériels

|

|

ET1

|

Etat statistique d'utilisation par service

|

2.4.1.1.2. MODELE DES SORTIES

2.4.1.1.1. DESCRIPTION DES SORTIES 1.

Matériels

|

NumDesignation

|

Type

|

LISTE DES MATERIELS

capacité DatachatNb_utilisateur

|

|

|

---- ----------

---- ----------

|

|

----

----

-------

-------

|

-------

-------

|

----------

----------

|

|

|

|

|

|

|

|

|

NbreMatériels

|

:

|

|

|

|

|

|

|

LISTE DES FOURNISSEURS

Code Nom Postnom Prénom Spécialité Adresse

Sexe

NbreFss :

2. Fournisseur

3.

CodeServ DésignaService Type Matériels Nombre

ETAT STATIQUE D'UTILISATEUR PAR SERIVICE

Nb Tot:

AGENTS

4.

Matr Nom PostnoPrénoSpécialit Fonction Adresse

Sexe Nb_utili

==== ==== ====

LISTE DES AGENTS

Nbre Agents :

ETAT RECAPITULATIF D'UTILISATEUR

N° Mat

|

ETAT RECAPTILATIF D'UTILISATEURS

Desgn Serie Nbentr Nbsortie

|

Total Gen

|

|

|

|

|

----

|

----------

----

------ ----

|

-------

-------

|

-----------

-----------

|

|

|

|

|

|

|

|

|

|

5. ETAT PROVENANCE DE FOURNISSEUR

6.

CodeProv DésignaPro Nb_fourni

ETAT PROVENANCE

ETAT STATIQUE D'UTILISATEUR PAR SERVICE

2.3.1.3. MODELE TYPE MESSAGE

Le Modèle Relationnel est insuffisant pour

définir les types messages. Représentation d'un type de messages

dans le modèle relationnel est faite par une relation ou un

schéma de relation. Type de messages: DE MATERIEL ACHETE, AGENT,

FOURNISSSEUR et de ETAT.

a) Liste des matériels

Type message

|

FLS =

|

Résultat 1 matériel

(m)

NBRTOTMATERIEL

|

NUM (1) DESIGNATION (1) MARQUE (1) SERIE (1) TYPE (1)

DATEACHAT

|

b) Liste des Agents Type message

FLS =

|

Résultat 1 Agent

(A)

NBRTOTAGENT

(1)

|

|

c) Liste de provenance Type message

Fls =

Résultat 1 Prov

(v)

NBRPROV (1)

d) Liste des Fournisseur Type

message

FLS=

Résultat 1 Fournisseur

(m)

CODE AGENT(1) NOM (1)

POSTNOM (1) PRENOM (1) SEXE (1)

SPECIALITE (1) FONCTION (1)

CODE PROV (1) LIBELLE PROV (1) TNBREMALADE (1)

CODE FOURNISSEUR(1) NOM (1)

POSTNOM (1) PRENOM (1) SEXE (1)

SPECIALITE (1)

FONCTION (1)

e) Etat récapitulatif du mouvement de

malade

FLS=

|

Résultat 1 Matériel (n)

|

ACHETE

(0,1)

|

AGENT (0,1) QTENT(0,1) QTESORT

|

|

|

R (1)

Résultat 1Prov

(m)

NBRMATERIEL

MATERIEL (CODEMATERIEL, CODEAGENT,

DATEFOURNISSEUR, MONTPAYE, NOMAGENT, PRENOM, SEXEAGENT, SPECIALITE, PROFESSION,

DATE_ACHETE TOTF, TOTJOUR)

La représentation est la suivante:

12Idem

Ainsi, et aussi comme on le sait, cette représentation

est insuffisante puisqu'à cette relation peuvent correspondre plusieurs

types des messages dans ce le cas comme le nôtre.

2.4.1.2. LISTE DES RIBRIQUES FIGURANT SUR LES

SORTIES

|

N°

|

CODE RUBRIQUE

|

RP

|

RS

|

R CTE

|

R CAL

|

NRC

|

|

1

|

CODE AGENT

|

|

|

|

|

|

|

2

|

NOM AGENT

|

|

|

|

|

|

|

3

|

PRENOM

|

|

|

|

|

|

|

4

|

SEXE

|

|

|

|

|

|

|

5

|

PROFESSION

|

|

|

|

|

|

|

6

|

ADRESSE

|

|

|

|

|

|

|

7

|

SPECIALITE

|

|

|

|

|

|

|

8

|

CODEMATERIEL

|

|

|

|

|

|

|

9

|

DESIGNATION

|

|

|

|

|

|

|

10

|

CAPACITE

|

|

|

|

|

|

|

11

|

SERIE

|

|

|

|

|

|

|

12

|

TOTENTRER

|

|

|

|

|

|

|

13

|

NBRUTILISTEUR

|

|

|

|

|

|

|

14

|

CODEFORNISSEUR

|

|

|

|

|

|

|

15

|

NOM

|

|

|

|

|

|

|

16

|

POSTNOM

|

|

|

|

|

|

|

17

|

PRENOM

|

|

|

|

|

|

|

18

|

SPECIALITE

|

|

|

|

|

|

|

19

|

ADRESSE

|

|

|

|

|

|

|

20

|

FONCTION

|

|

|

|

|

|

|

21

|

N°MATERIL

|

|

|

|

|

|

|

22

|

DESIGNATION

|

|

|

|

|

|

|

23

|

QTEENTRE

|

|

|

|

|

|

|

24

|

QTESORTIE

|

|

|

|

|

|

2.4.1.3. ANALYSE DES RUBRIQUES

2.4.1.4. Liste des rubriques d'entrées

Pour qu'une rubrique soit retenue en entrée, il faut

qu'elle soit primaire ou situationnelle. Elle est dite primaire quand elle est

déterminée par son code ou clé, tandis qu'elle est

situationnelle lorsqu'elle est modifiable. 12

2.4.1.5. Règles de calcul

La règle de calcul nous permet d'ajouter deux rubriques

(Qté_entrée et Qte Sortie), en regardant les rubriques qui sont

sur la liste des rubriques, on ne retrouve pas QE et QS, on doit le ajouter sur

la liste.

|

N.R.C

|

DESIGNATIONS

|

FORMULES

|

|

R1

|

Age

|

Age =DJ-date nais

|

|

R2

|

Nombre matériel ordonnés

|

NBREO=NBREO+1

|

|

R3

|

Nombre matériel en panne

|

NBREM=NBREM+1

|

|

R4

|

Nombre équipement acheté

|

NBREA=NBREA+1

|

|

R5

|

Nombre équipement vendus

|

NBRE=NBREV+1

|

|

R6

|

Nombre équipement utilisés

|

NBREE=NBREE+1

|

|

R7

|

Total quantité entré

|

TQE=TQE+QE

|

|

R8

|

Total quantité sortie

|

TQS=TQS+QS

|

2.4.1.6. LISTE DES RUBRIQUES RETENUES

|

N°

|

CODE RUBRIQUE

|

|

1

|

MATRICULEAGENT

|

|

2

|

NOM

|

|

3

|

PRENOM

|

|

4

|

SEXEAGENT

|

|

5

|

FONCTIONAGENT

|

|

6

|

SPECIALITEAGENT

|

|

7

|

CODEMATERIEL

|

|

8

|

DESIGNATION

|

|

9

|

CAPACITE

|

|

11

|

TYPE

|

|

12

|

DATE_ACHAT

|

|

13

|

SERIE

|

|

14

|

CODEFOURN

|

|

15

|

NOM

|

|

16

|

PRENOM

|

|

17

|

SEXE

|

|

18

|

FONCTION

|

|

22

|

NBREAGENTS

|

|

15

|

QTENTRE

|

|

16

|

QTESORTIE

|

2.4.2. RECHERCHE DES LIAISIONS ENTRE LES RIBRIQUES

2.4.2.1. RECHERHCE DES LIAISON ENTRE DEUX RUBRIQUES

(Matrice carrée)

La matrice de dépendance fonctionnelle (MDF) est un

tableau reprenant toutes les propriétés en établissant les

dépendances fonctionnelles qui unissent ces propriétés

à leurs identifiants respectifs.

Voici l'extrait de notre matrice concernant notre champ de

batail:

Champs N° 1 2 3 4 5 6 7 8 9 10 11 12 13 14

15

|

Code_Fours

|

1

|

x

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Nom Societe

|

2

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Type_Societé

|

3

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Siège_Societe

|

4

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Code_Mat

|

5

|

|

X

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Des_Mat

|

6

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Marque_Mat

|

7

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Type_Mat

|

8

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Capacité_Mat

|

9

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Datach_Mat

|

10

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Code_EtatProv

|

11

|

|

|

X

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Libelle_Etat

|

12

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Code_Stat

|

13

|

|

|

|

X

|

|

|

|

|

|

|

|

|

|

|

|

|

Nom_Bureau

|

14

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

Code_Agent

|

15

|

|

|

|

|

X

|

|

|

|

|

|

|

|

|

|

|

|

Nom_Agent

|

16

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

Post-nom

|

17

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

Prénom

|

18

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

Sexe

|

19

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

Fonction

|

20

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

Adresse

|

21

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

2.4.2.2. LISTE DES LIAISON ENTRE DEUX RUBRIQUES

1. CODE MATERIELS ' DESI_MATREIEL MARQUE

TYPE SERIE CAPACITE

DATE ACHAT NBUTILISATEUR

2. MATRICUL_AGENT ' NOM POSTNOM PRENOM DAT_ENG SPECIALITE

FONCTION ADRESSE

3. CODE_FOURNISSEUR'NOM

POSTNOM PRENOM SEXE

ADRESSE SPECIALITE FONCTION

4. CODE_PROVENANCE 'DESIGNATION

NBFOURNISSEUR NBAGENT

2.4.2.2. RECHERCHE DES LIAISONSA PARTIR GAUCHE

COMPOSEE

Il s'agit, pour ce faire de trouver les dépendances

impliquant plus deux rubriques et qui n'ont donc pas pu être

trouvées par la méthode précédente.

1 2

|

CODEMATERIEL

|

G

|

G

|

|

CODEAGENT

|

|

G

|

|

CODEFOURNISSEUR

|

G

|

|

|

CODESOCIETE

|

|

|

|

CODEBUREAU

|

|

|

|

TOT QTE_ENTRER

|

D

|

|

|

TOT QTE _SORTIE

|

|

D

|

2.4.2.3. LISTE DES LIAISONS A PARTIR DE GAUCHES

COMPOSEE

CODEMAT, CODEFOURN QTE

CODEMAT, CODEAGENT QTESO

N°

|

CODE RUBRIQUE

|

|

1

|

CODEMATERIEL

|

|

2

|

MATERIELDEAGENT

|

|

3

|

CODEFOURNISSEUR

|

|

4

|

CODESOCIETE

|

|

5

|

CODEBUREAU

|

|

6

|

DATE_ACHETE

|

|

7

|

TOT_GEN_MAT

|

|

8

|

TOT_AGENTS

|

|

9

|

QTE_ENTRE

|

|

10

|

QTE_SORTIE

|

2.4.3. REGROUPEMENT DES RUBRIQUES EN MODELE

ENTITE-ASSOCIATION

2.4.3.1. MODELE ENTITE-ASSOCIATION

Ce modèle est élaboré vers les

années 1976, il est utilisé dans plusieurs méthodes. On

l'appelle également modèle entité-association,

modèle objet-relation ou modèle individuel.13

2.4.3.2. RECHERCHE DES CLES PRIMAIRES

Tout de même, le point de départ c'est la liste des

liaisons entre les rubriques. A={MATRI_EAGENT,CODEMATERIEL,CODEFOURNISSEUR,

CODEPROV, CODEBUREAU }

+ Définition

Partant de la définition que donne l'informatique, nous

pouvons dire que la clé primaire est un champ ou un ensemble de champs

dont les valeurs identifient tous les renseignements de base ou d'une partie de

la base, Primarykey en anglais14.

13 Theodore TSHISUNGU,Op.cit

Une clé primaire ou identifiant est une

propriété qui caractérise chaque occurrence de

l'identité type. En effet, un identifiant est un ensemble de

propriétés permettant de designer un et une seule

entité.

L'identifiant est une propriété

particulière d'un objet pour lesquelles cettepropriété

pourrait prendre une même valeur.

v Ensemble des clés primaires

2.4.3.2. RECHERCHE DES TYPES ENTITES

Recherche de type d'entité; c'est

l'ensemble d'entités de même nature.

MATRICULE_AGENT : type Entité AGENT

CODEMATERIEL: type Entité MATERIEL

CODEFOURNISSEUR : type Entité FOURNISSEUR

CODEPROVENANCE : type Entité PROVENANCE

14Jargon informatique

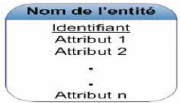

1. REPRESENTATION GRAPHIQUE D'UNE

ENTITE

Une entité est représentée graphiquement

par un rectangle divisé en 2 parties : Ø La partie du dessus

portant le nom de l'entité

Ø La partie du dessous portant la liste des

différents attributs où identifiant est souligné ou

précédé du signe « # ».

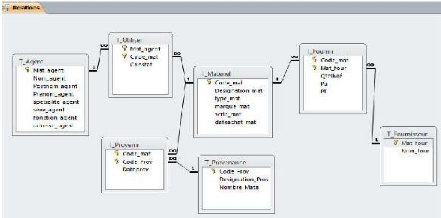

Fig.1 Représentation graphique d'une

entité

2.4.3.3. RECHERCHE DES TYPES ASSOCIATIONS

Nous disons que le type Association c'est juste un produit

cartésien entre deux ou plusieurs types d'entités.

BUREAU X MATERIEL'CONTENIR

15Trésor KWETUENDA MENGA, Conception de

base de données relationnelle: synthèse, support de

formation Tec Pro, Kinshasa 2007

AGENT X MATERIEL'UTILISER

MATERIELXPROVENANCE'PROVENIR 2.4.3.4. AFFECTATION DES

ATTRIBUTS

+ Entité AGENT:

mat_Agent,nomagent,prenom,sexeagent,spécialiteagent,

adresseagent, fonctionagen,datepaye, totentrer,totsortie

+ EntitéFOURNISSEUR :

codefourni,nom,prenom,fonction,sexefou,specialitefourni,totfourn

+ Entité MATERIEL

:codemateriel,designation,marque_materiel,serie_materiel,capaci te_materiel,

tot_gén.

+ Entité PROVENANCE : codeprovenance

,nbfournisseur, nbagent, qte, qtsortie + Etc.

a) Recherche des objets

Ici, nous passons à la règle de passage de la MDF

via MCD

Toute propriété source devient un identifiant;

Toute propriété but ayant une seule

propriété source de vient propriété

d'entité;

Toute propriété but ayant plusieurs sources de

vient propriété d'une association

de cardinalité maximale égale à n.

Par rapport à la création d'une association binaire

de cardinalité 1.

Quelques objets recensés.

Après avoir appliqué les règles de passage,

nous avons obtenu quelques objets à savoir:

2.4.3.5. CARDINALITES

MERISE définie une cardinalité comme

étant le nombre de participation d'une entité à une

relation.15 Elle se caractérise d'une part par une

cardinalité minimale et d'autre part par une cardinalité

maximale.

1°) La cardinalité minimale:

Représente le nombre minimum de participation d'une

entité à une relation. Elle peut être 0,1 ou N > 1

(très rare).

2°) La cardinalité maximale:

Représente le nombre maximal de participations d'une

entité à une relation. Elle peut être 1 ou N > 1 ; N

n'étant souvent pas précisé de manière

numérique, faute de connaissance suffisante. La cardinalité d'une

entité est représentée par un couple de deux chiffres dont

:

· l'un (celui de gauche) représente la

cardinalité minimale

· l'autre (celui de droite) représente la

cardinalité maximale

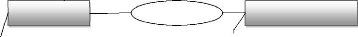

2.4.3.6. SCHEMA CONCEPTUEL BRUT

AGENT

Mat_Agent Nom Post-nom Adresse Fonction Sexe

Utiliser

1,n

1,n

1,n

Spécialité MATERIEL Provenir

PROVENANCE

1,n

Désignation Capacités Série Qtentrer

Qtsortie

Utiliser

FOURNISSEUR

1,n

Matri_Fourn Nom_fourni Postnom_foun Prenom_fourni

Specialité Adresse

Codeprov Designation Nbfournisseur Nbagent

1,n

Exemple : (1, N), (0, N), (1,1), (0,1)

NB : On appelle type d'association

ou type de relation ou encore

cardinalité d'une relation, le nombre d'entité

correspondant au sein d'une relation ; autrement dit, c'est le nombre de liens

maximaux autorisés entre entités.

2.4.3.7. TYPES DE RELATION

Une relation représente les liens existant entre les

entités. Contrairement aux entités, elle n'a pas d'existence

propre. Elle permet tout simplement à regrouper les entités afin

de traduire une certaine réalité.

Comme pour les entités, on regroupe les associations de

même nature en classe d'association. Une classe d'association est

caractérisée par un nom et éventuellement des

attributs.

Exemple : Soient 2 entités

Médecin et Patient reliées

à travers l'association Consulter: « un

médecin consulte un patient ».

b) Recherche des relations entre objets

|

RELATION

|

OBJETS RETENUS

|

|

Utiliser

|

Agent- Matériel

|

|

Concerne

|

Agent- Matériel

|

|

provenir

|

Matériel- provenance

|

|

Utiliser

|

Fournisseur- matériel

|

RELATION DYNAMIQUES

Toutes les relations qui ont les cardinalités (1, n) ou

(0,n) sont dites statiques. Par ailleurs sont dites dynamiques les relations

qui oeuvrent être CIF ou CIM.

CIF (contraintes d'intégrité fonctionnelle) : si

la cardinalité est (1,1) d'un côté et (1, n) de l'autre

côté, cette relation n'est pas porteuse de rubrique; elle

amené la notion d'héritage. Et dans cette relation le fils est

coté (1,1) et le père du coté (1,n). ce qui sera

indiquée avec un signe (#).

CIM (CIF MULTIPLE) : est porteuse des rubriques en effet ces

rubriques sont de deux types: rubrique de liaison qui indique le type

entité en liaison et rubrique que l'évaluation qui est la

rubrique propre de l'association (cette rubrique est souvent en date).

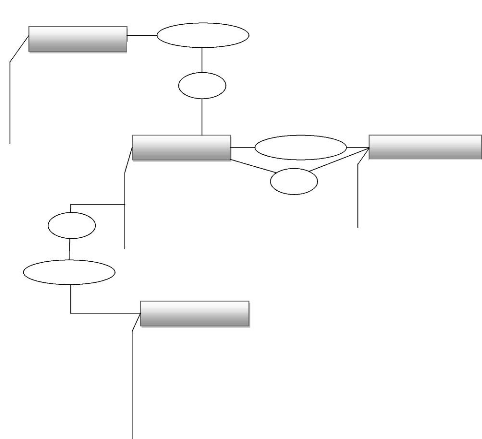

2.4.3.8. SCHEMA CONCEPTUEL VALIDE

Utiliser

AGENT

Mat_Agent Nom Post-nom Adresse Fonction Sexe

Spécialité

CIF

1,n

1,n

PROVENANCE

MATERIEL

Provenir

Designation Capacités Série Qtentrer Qtsortie

CIF

Codeprov Designation Nbfournisseur Nbagent

Utiliser

CIF

FOURNISSEUR

Matri_Fourn Nom_fourni Postnom_foun Prenom_fourni

Specialité Adresse Fonction Sexe

2.4.3.9. ETENDUE DE LA BASE

T_AGENT

T_MATERIEL

T _FOURNISSEUR

T _PROVENANCE

TTT

EDITION

TTT

EDITION

TTT

EDITION

TTT

EDITION

1. MODELE RELATIONNEL

L'intérêt du modèle de données

relationnel est qu'il est simple, donc les données sont sous forme de

tableaux, donc naturelles pour des utilisateurs non informaticiens; Rigueur des

concepts :on utilise des outils mathématiques et algorithmiques;

Adéquation du modèle au niveau conceptuel : absence de notions

informatiques le rend propice à la description du schéma

conceptuel des données.

2. METHODE AGREGATIVE

Le point de départ de cette méthode est la

couverture minimale. A partir de cette couverture, on constitue des partitions.

Une partition est composée des dépendances qui ont la même

partie gauche et chaque partition constitue le schéma de relation et

aura deux relations : ensemble des attributs et ensemble des dépendances

fonctionnelles.16

1ére PARTITION: ELEVE=<T1 F1 >

T1

={CODEMATERIEL,DESIGNATION,CAPACITE,SERIE,MARQUE, SERIEMAT}

F1 ={CODEMATERIEL NOMAGENT,

MATAGENTSPECIALITE, CODEFOURNIS,

SEXEFOURNSI, CODEBUREAUSIEGEBUREAU}

2eme PARTITION:FRAIS=<T2 F2 >

T2={CODEMATERIEL,DESIGNATION,SERIE,CAPACITE,DATEACHETER,TOTENTRER,T

OTSORTIE,TOTGEN}

F2={CODEMATERIELDESIGNATION,CODEMATERIELNBREENTRER,

CODEMATERIELCAPACITE,CODEMATERIELDATEACHETER ,

CODEMATERIELTOTMATERIEL,CODEMATERIELTOTGEN,TOTUTILISATEUR, }

16Theodore TSHISUNGU, Op.cit

3éme PARTITION :

PERCEPTEUR=<T3F3>

T3={CODEFOURNISSEUR,NOM,POSTNOM,PRENOM,NIVEAU,ADRESSE,

SPECIALITE,SEXE,FONCTION}

F3={CODEFOURNISSEURNOMFOURNISSEUR,

CODEBUREAUPOSTNOMBUREAU,CODESOCIETEPRENOMFOURNISSEUR,

CODEAGENTNIVEAUFOURNISSEUR}

3. METHODE PAR DECOMPOSITION

Le point de départ de cette méthode est la liste

des rubriques d'entrée que l'on décompose en suivant les

dépendances de la couverture minimale. Cette liste des rubriques

d'entrées dans cette méthode on l'appelle la relation

universelle.

Voici la liste des rubriques

|

N°

|

CODE RUBRIQUE

|

|

1

|

CODEMATERIEL

|

|

2

|

DESIGNATION

|

|

3

|

CAPACITE

|

|

4

|

SERIE

|

|

5

|

DATE_ACHET

|

|

6

|

QTENTRE

|

|

7

|

QTESORTIE

|

|

8

|

TOTSORTIE

|

|

9

|

MATRICULAGENT

|

|

10

|

NOM

|

|

11

|

POSTNOM

|

|

12

|

PRENOM

|

|

13

|

SEXE

|

|

14

|

SPECIALITE

|

|

15

|

ADRESSE

|

|

16

|

FONCTION

|

|

17

|

CODESOCIETE

|

|

18

|

NOM

|

|

19

|

SIEGE

|

|

20

|

CODEBUREAU

|

|

21

|

DESIGNATION

|

|

22

|

TYPE

|

|

23

|

TOTUTILISATEUR

|

|

24

|

TOTQTETR

|

|

25

|

TOTQTESORTIE

|

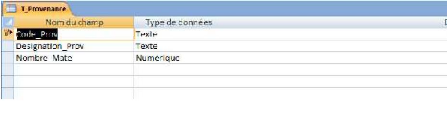

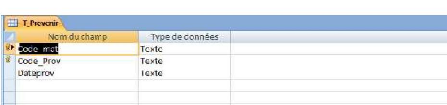

2.4.3.10. DESCRIPTION LOGIQUE DES TABLES A. LISTE DES

TABLES

|

N°

|

NOM TABLE

|

|

1

|

T_AGENT

|

|

2

|

T MATERIEL

|

|

3

|

T_FOURNISSEUR

|

|

4

|

T_BUREAU

|

B. DESCRIPTION DES TABLES

COLONNE TABLE

COLONNE RUBRIQUE

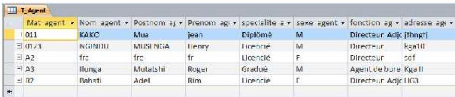

T_AGENT

CODEAGENT NOM POSTNOM PRENOM SEXELEVE SPECIALITE ADRESSE

FONCTION TOTUTILISATEUR

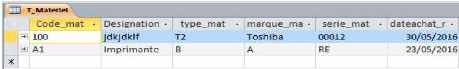

T_MATERIEL

CODEMATERIELDESIGNATIO

NSERIEMARQUE

DATEPAYE

TOTENTRER

TOTSORTIE

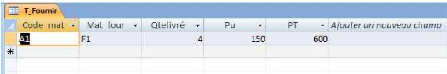

T_FOURNISSEUR

CODEFOURNISSEUR NOMFOURNISSEUR POSTNOMFOURNI

PRENOMPERCETEUR SEXE

FONCTION SPECIALITE

T_PROVENANCE

CODEPROVENANCE DESIGNATION NBFOURNISSEUR

NBAGENT

2.9.2. CHOIX DES INFORMATIONS A MEMORISER REGLES DE PASSAGE

DU MCD OU

MOD

· Suppression du Modèle Conceptuel de

Données (MCD) de tous les objets et /ou relations résultant du

choix de mémorisation information;

· Ne retenir que les informations capables d'être

stockées dans l'ordinateur;

· La création des autres éléments

en remplacement si nécessaire de ceux supprimés.

CALCUL DU VOLUME THEORIQUE DE LA BASE DE

DONNEES.

Volume des Objets:

TABLES

|

TAILLE

|

OCCURRENCES

|

Val. Théorique

|

Matériels

|

132

|

600000

|

79200000

|

Agent

|

80

|

100

|

1240

|

Bureau

|

15

|

5

|

528

|

|

Ville

|

5

|

|

145

|

|

900

|

Pays

|

35

|

|

51

|

|

1750

|

Etat

|

8

|

|

34

|

|

272

|

Volume total des objets

|

|

275

|

|

600335

|

79204690

|

|

2.10.1 L'ACCORD DES DROITS AUX UTILISATEURS (ACCES

LISTE)

Nous allons définir dans cette partie, la politique de

sécurité basée sur le droit d'accès. Cette

politique sécuritaire nous aidera à octroyer physiquement les

droits aux utilisateurs à l'aide du système de gestion de base de

données. En dehors du SGBD, une autre politique de

sécurité consistera à masquer et à

désactiver l'interface graphique du logiciel pour certains

utilisateurs.

CONCLUSION

Vu le volume de ce chapitre, il complète l'analyse

préalable en étudiant uniquement et d'une manière

complète le futur système de gestion de matériels.

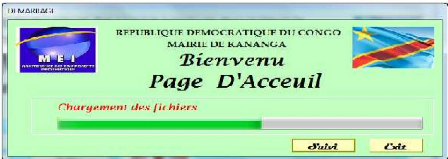

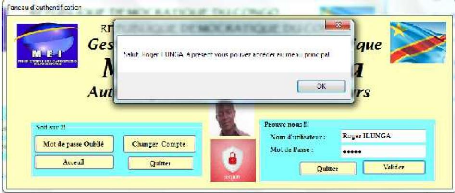

4 Menu initial qui permet d'accéder

à notre application et sécurisée; l'application par un mot

de passe;

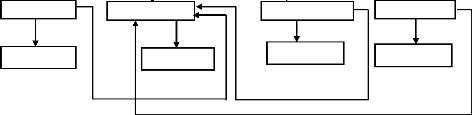

CHAPITRE III : ANALYSE ORGANIQUE

3.1. INTRODUCTION

L'analyse organique permet de rendre physique la structure

logique de l'analyse fonctionnelle afin qu'elle soit compréhensible par

l'utilisateur.

L'analyse organique est une étude approfondie de tous

les points vus dans le chapitre précédent en vue

d'élaborer un dossier complet de l'analyse organique. C'est aussi une

structure physique qui tient compte des contriantes matérieles.

Il s'agit de mettre en oeuvre toutes les ressources de

l'organisation en vue d'atteindre les objectifs préalablement

fixés, à savoir les différents besoins de l'utilisateur ou

du maitre d'ouvrage.

Cet objectif est en rapport avec les matériels que

l'informaticien utilisera et le mode de traitement de l'information. Alors, la

façon dont il obtiendra les différents besoins d'utilisateur.

3.2. DESCRIPTION DU MATERIEL

Cette partie permet et consiste à représenter les

matériels indispensables au bon fonctionnement de l'application que nous

allons mettre en place :

· Au moins quelques ordinateurs de garndes capacités