4.2. CHOIX DU LANGAGE DE PROGRAMMATION22

Nous utiliserons le Microsoft Visuel Studio 2012 comme langage

de

programmation qui nous permettra de mettre en place des

modules de programme avec des interfaces conviviales donnant accès

à notre base de données en Access.

4.3. PROPOSITION DU NOUVEAU SYSTEME

A ce titre, les nouvelles technologies de l'information et de

la communication à faciliter la manière de traiter l'information,

il est clair et quasi important de penser dans

21Pierre KAFUNDA, Langage de programmation C

Sharp, inédit, U.KA 2015- 2016 22DE HUGUES BERSINI,

La Programmation Orientée Objet,

6ièmeédition, Eyrolles, Paris. 1986/

un système comme celui de gestion des

équipements informatiques. C'est ainsi que l'architecture Client-serveur

qui est une sorte de réseau, va être utile, dans la mesure du

possible.

Le choix de la méthode de programmation est lié

à des paramètres tels que :

> L'évolution rapide de la technologie

informatique ;

> La plateforme de développement et la

richesse du langage ;

> Et la complexité de l'algorithme

à implémenter, etc.

Tenant compte des éléments

énumérés ci-dessus, notre choix est porté sur la

méthode de programmation événementielle

parce qu'elle permet aux instructions du

programme de s'exécuter lorsqu'un événement

survient et appelle la section du

programme en action. Les sources de l'événement

peuvent être :

y' L'utilisateur : appuie sur une touche ou

l'utilisation de la souris

y' L'ordinateur : un intervalle de temps

écoulé

y' Le programme : Une instruction qui active

explicitement un événement

y' Une autre application s'exécute

uniquement sous Windows sollicite un échange

des données.

y' D'engager les informations

compétentes

Et ceci présentera dans ce tableau suivant :

|

Nombre matériel

|

Marque

|

Système

d'exploitation

|

Capacité disque dur

|

Mémoire RAM

|

Nombre

|

Prix

|

|

Ordinateur

|

Lenovo

|

Win 7

|

500 Go

|

2Go

|

5

|

2500$

|

|

Imprimante

|

Lacer

|

|

|

|

2

|

2020$

|

|

Imprimante

|

HP

|

|

|

|

3

|

250$

|

|

Cable

|

RG45

|

|

|

|

50

|

300$

|

|

Total

|

|

|

|

|

|

5070$

|

4.4. MODELE LOGIQUE DE DONNEES (MLD)

A ce point nous allons juste parler d'utilisation de

gestionnaire de base de données23.Pour le choix de

matériels, on tient compte de deux aspects: l'aspect Hardware, et

l'aspect Software. Voici dans ce petit tableau ce qui veut dire.

|

Aspect Hardware

|

Aspect Software

|

|

Type ordinateur

|

Système d'exploitation Win7, Win8, Win xp.

|

|

Type de processeur : intel, Adm

|

SGBD, Access

|

|

Mémoire : Flash, HD, DVD

|

Langage de programmation : C-Sharp

|

|

Types de périphériques: clavier, souris,

écran, imprimante

|

Prologiciel : Word, Excel, Powerpoint etc.

|

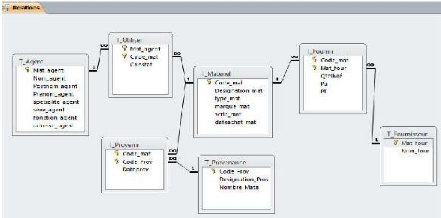

a) PRESENTATION DE MODELE LOGIQUE DE DONNEE

Le modèle logique des données c'est la

traduction du schéma conceptuel en un schéma propre à une

base de données ou c'est un modèle qui résulte de la

traduction du schéma conceptuel en un schéma propre.

? En Extension

23 MULUMBA Pascal, Cours de Système de

Gestion de Base de Données, deuxième graduat, U.KA,

inédit, 2013.

b) MODELE PHYSIQUE DE DONNEES

Le Modèle Physique des Données (M.P.D.) est

un modèle permettant de décrire les méthodes

d'organisation et d'accès aux données de la base.

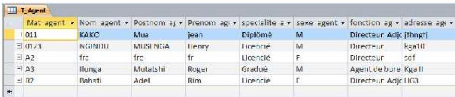

Table Agent

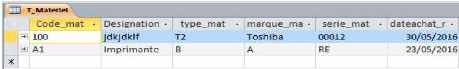

Table Matériel

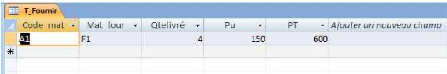

Table Fournisseur

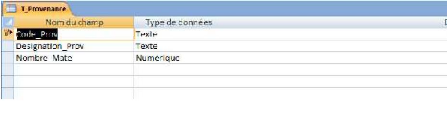

Table Provenance

Table Provenir

DESCRIPTION DE L'APPLICATION

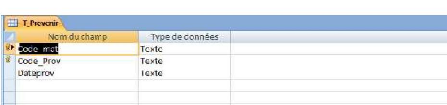

FORMULAIRE DE TELECHARGEMENT DE L'APPLICATION

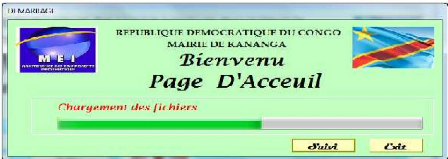

L'AUTHENTIFICATION POUR LA GESTION DE LA

SECURITE

Au lancement du programme 'Gestion des Equipements''

le mécanise de sécurité se présente par l'affichage

de la boite de dialogue d'authentification. Il suffira alors à

l'utilisateur d'insérer son nom et son mot de passe. Le bouton valider

fera appel au formulaire demandé si l'authentification s'est bien

passée. Le bouton Nouveau est réservé à

l'administrateur système qui pourra être un nouvel utilisateur.

L'accès au système par ce bouton est conditionné par mot

de passe administrateur.

MENU GENERAL

Cette fenêtre présente un menu

général pour accéder à d'autres formulaires de

l'application. Le choix d'un bouton du menu, fera appel à la

fenêtre d'authentification vue précédemment.

SOUS MENU MODULE DE SAISIE

Formulaire de menu

général

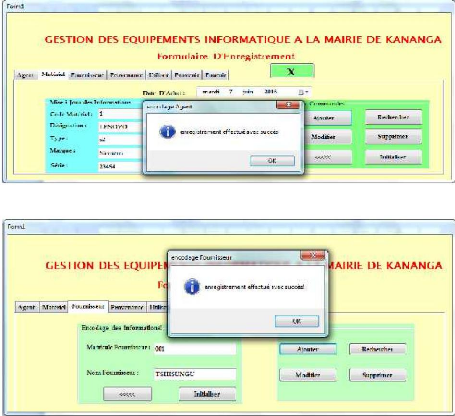

Formulaire de l'enregistrement

d'agent

Formulaire de l'enregistrement de

matériel

Formulaire de l'enregistrement

fournisseur

A travers cette fenêtre le module de saisie est

affiché, nous avons seulement la possibilité de saisir les

données d'un nouveau matériel, soit d'un nouveau Agent etc. s'il

faut modifier les données d'un ancien matériel ou soit d'un

ancien Agent alors l'utilisateur ayant droit choisira le bouton

modifier.

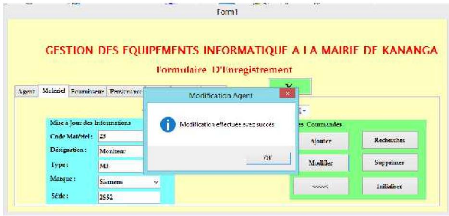

SOUS MENU MODIFICATION

Formulaire de modification

matériel

A travers cette interface de modification qui apparait

comme celle de la saisie , il ne suffit plus de saisir les données d'un

Agent ;il faut seulement saisir le code du matériel et valider par enter

du clavier; si le matériel était déjà

enregistré dans la base de données les autres informations

s'affichent donnant la possibilité de modifier et enregistrer ensuite la

modification.

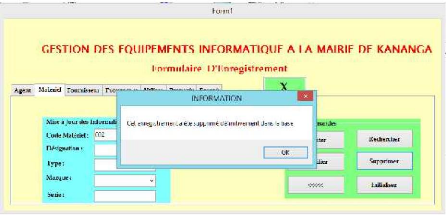

Dans cette même fenêtre, après

avoir retrouvé les données d'un Agent ou du matériel soit

de la provenance soit du fournisseur de la base de données en cliquant

sur le « Bouton Supprimer » suivant les règles de l'entreprise

s'effectuent automatiquement et sa se fait dans tous les l restes de

boutons.

Formulaire de suppression de matériel

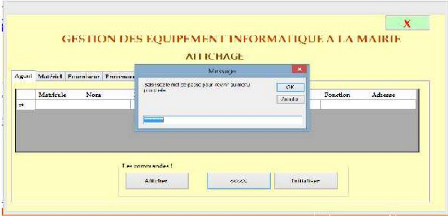

SOUS MENU CONSULTER OU AFFICHAGE

Quand l'utilisateur clique sur le bouton consulter, le

programme affiche sous forme d'un tableau Access ou Excel, reprenant les

données de chaque Agent ou matériel etc. enregistré dans

la base de données. Toutefois, il est à noter que cette interface

ne vous donne pas la possibilité de modifier les données soit les

enregistrements.

Formulaire d'affichage

Ce formulaire nous montre comment qu'avant de

retourner au menu principal, vous êtes obligé d'introduire le mot

de passe sinon, nous êtes serait pas autoriser d'accéder. Suite

à cela cette opération s'effectue juste ne cliquant sur le Bouton

Suivant soit <<<<<<; après que cette opération

ait terminé vous cliqué sur le Bouton Affichage s'il fait

initialiser. Les restes seront bien détaillés dans l'application

avec extrait.

Enfin nous avons mis en place une Base de

Données qui nous permettra de stocker toutes les informations en rapport

avec la gestion

|