|

REPUBLIC OF CAMEROON

Peace-Work-

Fatherland

MINISTRY OF HIGHER

EDUCATION

THE UNIVERSITY OF

NGAOUNDERE

REPUBLIQUE DU CAMEROUN

Paix-

Travail-Patrie

MINISTERE DE

L'ENSEIGNEMENT

SUPERIEUR

UNIVERSITE DE NGAOUNDERE

INSTITUT UNIVERSITAIRE DE TECHNOLOGIE DE

NGAOUNDERE

B.P. 455 NGAOUNDERE

TEL.:77 51 21 08/ 77 11 22 17/

74 91 60 57

dstages2004@yahoo.fr

Division

des stages, de la formation permanente et des Relations avec les

milieux

professionnels

En vue de l'obtention du Diplôme de Licence

Professionnelle

Mention : GENIE INFORMATIQUE (GIN)

Parcours: RESEAUTIQUE ET INTERNET (RI)

|

CONCEPTION ET DEPOIEMENT

|

|

D'UNE ARHITECTURE RESEAU SECURISEE

|

|

A L'IUT DE NGAOUNDERE

|

Stage effectué du 11 Juillet au 11 octobre

2013 à L'IUT de Ngaoundéré

Par :

NGOUCHEME MBOUOUMBOUO A.

Matricule : 10I037IU

Encadreur Industriel:

Dr YENKE Blaise omer Chargé des cours

IUT Année Académique 2012/2013

Encadreur Académique:

M.NDAM NJOYA AROUNA Enseignant IUT

Rédiger par NGOUCHEME MBOUOMBOUO A Page

ii

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

DEDICACE

Je dédie ce modeste travail A toute ma famille

MBOUOMBOUO.

Rédiger par NGOUCHEME MBOUOMBOUO A Page

iii

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

REMERCIEMENTS

Je rends grâce à ALLAH tout puissant qui a permis

à la réalisation de ce travail en m'accordant santé et

courage pour arriver à ce chemin. .

Je suis très sensible aux multiples efforts fournis par

les uns et les autres pour leur contribution, leur collaboration, leur soutien

sans faille, de nombreuses personnes de bonne volonté de près ou

de loin m'ayant assisté. Je tiens à exprimer ma gratitude :

- A mon père MBOUOMBOUO MAMA pour son attention et son

soutien moral et financier ;

- A ma très chère mère pour toute son

affection :

- Mes frères ma soeur pour leur soutien affectif, moral

et financier, je pense comme ça à ABDOURAHMAN MAMA ; FESSAL BABA,

ABOUBAKAR SIDDIQ, ISSA, DUGA FEH ISSA, sans oublier ceux dont le nom

m'échappe ;

- A mon meilleur ami d'enfance ALIOU NANA pour son soutien

moral et psychologique - Dr YENKE BLAISE OMER, Chef de Département

Génie Informatique de l'IUT de

Ngaoundéré, pour ses conseils, et pour son suivi

pédagogique tout au long de notre

formation ;

- M. NDAM NJOYA AROUNA pour les connaissances qu'il nous a

apportées tout au long de ces deux dernières années ;

- Tous les enseignants de l'IUT pour toutes les connaissances

qu'ils nous inculquent chaque jour sans réserve ;

- Tous mes camarades de promotion qui n'ont cessé de me

tenir à l'épaule au moment critique de notre formation. Je pense

particulièrement à : YAMEN JOEL ; NDZIE AHANDA ; KANI JACQUES

MENDIAJEU NEL ALHADJI DIBRILLA ; SOULEMANOU BOUBA ; et tous ceux dont le nom ne

figure pas ici.

Rédiger par NGOUCHEME MBOUOMBOUO A Page

iv

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

PRESENTATION DE L'ENTREPRISE

Dans ce chapitre nous présentons l'entreprise, les postes

de travail et l'organisation hiérarchique de la structure qui nous a

accueillis durant cette période de stage.

1 - Situation Géographique

L'Université de Ngaoundéré est située

dans la région de l'Adamaoua dans le département de la vina.

C'est l'une des universités camerounaises qui compte l'Institut

Universitaire de Technologie (IUT) parmi ses grandes écoles.

Localisation (cf. Annexe1)

2 - Adresse complète

Pour entrer en contact avec l'iut, il est possible de se rendre

dans ses locaux ou alors d'utiliser les informations de contacts suivants :

Tel. : 77 11 22 18 / 77 11 22 20 B.P.455 Ngaoundéré

Email :

iutngaoundere@yahoo.fr

Site-web:

www.iut-un.net

Désormais vous pouvez vous connecter en ligne sur le site

officiel de l'IUT de Ngaoundéré par le biais de :

www.iut-un.net

3 - Historique

L'Institut Universitaire de Technologie (IUT) de

Ngaoundéré est un établissement technologique

d'enseignement supérieur créé par Arrêté

n°009/CAB/PR du 19 janvier 1993 portant création d'instituts

Universitaire de Technologie au sein des universités. Depuis sa

création, elle a connu une évolution tant sur ses formations que

sur la qualité de ses enseignements. Nous retenons ici quelques dates

marquantes de son évolution :

1993 : Création de l'JUT de Ngaoundéré

1995 : Création de la spécialité

Génie informatique 2003 : GAI devient Génie Biologique

Rédiger par NGOUCHEME MBOUOMBOUO A Page

v

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

2003 : Création de la spécialité

Génie Thermique et Énergétique 2007 : Passage au

système Licence-Master-Doctorat (LMD) 2008 : Ouverture de la Licence

Professionnelle en Génie

Informatique

2009/2010 : Ouverture de la Licence Professionnelle en

Génie Biologique

2011 : Ouverture de la Licence Professionnelle en Génie en

Maintenance Industrielle, GTE, GEL

4 - Organisation Générale

L'IUT de Ngaoundéré dans son livre blanc

présente une organisation générale ainsi qu'il suit :

Un conseil de direction composé :

Du Recteur de l'université de Ngaoundéré

;

Du Vice-recteur de l'université de

Ngaoundéré : vice- président ;

Du Directeur de la formation et de l'orientation de

l'enseignement supérieur au Ministère chargé de

l'enseignement supérieur : Membre ;

Du Directeur de l'IUT de Ngaoundéré : Membre ;

Du Directeur-Adjoint de l'IUT de Ngaoundéré :

Membre ; Du représentant du Ministre chargé de l'industrie et

du

Commerce : Membre ;

Du représentant du Ministre de l'agriculture : Membre ;

Une Direction

Placée sous l'autorité du Recteur de

l'Université de Ngaoundéré et assuré par un

Directeur assisté d'un Directeur- adjoint, nommés suivant la

réglementation en vigueur, la Direction de l'IUT comprend :

Les Divisions notamment :la Division de la Formation Initiale et

la Division des Stages de la formation Permanente et des Relations avec les

Milieux professionnels ;

Le service des Affaires Générales ;

Rédiger par NGOUCHEME MBOUOMBOUO A Page

vi

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Le service de la Documentation et de la Reprographie.

Le service de la scolarité et de l'orientation

professionnelle ;

Le service de l'Intendance ;

La bibliothèque ;

Le bureau du courrier.

Un Conseil de professeurs

Le conseil de professeurs émet un avis préalable

sur le régime des études, leur organisation et

les modalités de leur évaluation, les programmes,

le recrutement et l'avancement des

membres du corps enseignant. Il suit la coordination des

activités scientifiques et

académiques entre le corps enseignant et celui des autres

établissements de l'université.

Une assemblée de l'Institut

Elle se compose essentiellement de :

Tous les enseignants permanents de l'Institut ;

Toute personnalité étrangère invitée

à titre consultatif ;

02 représentants de l'Association des élèves

de l'Institut ;

02 Délégués du Personnel Administratif et

Technique.

L'assemblée de l'institut émet des voeux sur toutes

les questions intéressant la vie de

l'institut, se réuni une fois par trimestre et chaque

fois que cela est jugé nécessaire. Elle est convoquée et

présidée par le Directeur de l'institut.

5 - Secteur d'activité

L'IUT de Ngaoundéré a pour missions :

-de dispenser en formation initiale un enseignement moyen

supérieur préparant aux fonctions de techniciens supérieur

et

D'ingénieur de travaux dans les domaines des techniques

Industrielles et du génie des procédés ;

-d'assurer en formation permanente dans les mêmes domaines

qu'en formation initiale. Les études à l'Université de

Ngaoundéré sont divisées en deux cycles :

Rédiger par NGOUCHEME MBOUOMBOUO A Page

vii

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Le cycle du Diplôme Universitaire de Technologie, d'une

durée de quatre semestres (2 ans) et sanctionné par le

Diplôme Universitaire de Technologie en abrégé DUT

Le cycle de Licence Professionnelle (cycle post DUT) d'une

durée de 2 semestres et sanctionné par le diplôme de

Licence Professionnelle (niveau BAC +3) en :

o Génie Informatique

o Génie Biologique

o Maintenance Industrielle et Productive

o Génie Chimique (nouvellement crée)

6 - Nombre de Personnel

Le personnel de l'IUT est divisé en deux : le personnel

d'administratifs qui est constitué de 33 personnes et le personnel

enseignant qui comprend 31 personnes.

7 -Présentation des postes de travail

Les différents maillons de la chaine administrative de

l'IUT sont formés de la direction, des Divisions et de divers services

allant des affaires générales de l'intendance.

La Direction : elle est composée d'un Directeur

assisté d'un adjoint. Elle est chargée de la police

générale de l'établissement, de la gestion des

crédits et du personnel, de la représentation de l'Institut

auprès du Recteur de l'université, du suivi de la

coopération, de la coordination et de l'animation des activités

académiques ;

Les Divisions : il y en deux : celle en charge de la formation

initiale qui gère l'organisation, l'animation et le suivi des

activités de l'ensemble des départements, et celle des stages et

de la formation permanente et des relations avec les milieux professionnels.

Le service chargé des affaires qui s'occupe de la

gestion du personnel administratif et de l'instruction des affaires

générales ;

Le service de la documentation de la documentation et de la

reprographie qui organise et anime les activités d'impression et de

diffusion des matériels pédagogiques ;

Le service de la scolarité et de l'orientation

professionnelle, chargé de l'information et de l'orientation des

candidats à l'inscription dans les différentes filières et

la gestion des statistiques ;

Rédiger par NGOUCHEME MBOUOMBOUO A Page

viii

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Le service de l'intendance qui a en charge l'instruction des

Affaires financières ;

Le service des stages qui est chargé de la gestion des

étudiants en stage et des relations avec les entreprises

8 - Organisation hiérarchique

L'Institut Universitaire de Technologie est un

établissement d'enseignement supérieur qui a à sa

tête un Directeur assisté d'un Directeur Adjoint et est

constitué d'un ensemble de services et de départements qui sont

regroupés sous la direction du Directeur et de son Adjoint. Chaque

service ou département est dirigé par un chef de service ou chef

de département. Pour la représentation graphique de la structure

fonctionnelle et de l'organisation hiérarchique des services et des

départements de l'IUT (voir annexe 2).

Rédiger par NGOUCHEME MBOUOMBOUO A Page

ix

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

REMERCIEMENTS iii

PRESENTATION DE L'ENTREPRISE iv

1 - Situation Géographique iv

2 - Adresse complète iv

3 - Historique iv

4 - Organisation Générale v

5 - Secteur d'activité vi

6 - Nombre de Personnel vii

7 -Présentation des postes de travail vii

8 - Organisation hiérarchique viii

SOMMAIRE ix

TABLE DES FIGURES xii

LISTE D'ABREVIATIONS xvi

RESUME 1

INTRODUCTION GENERALE 2

CHAPITRE 1 : PROBLÉMATIQUE DE SÉCURITÉ DANS

UN RÉSEAU D'ENTREPRISE : CAS DE L'IUT DE

NGAOUNDÉRÉ 6

I.1 GENERALITE SUR LA SECURITE 6

I. 2. AUDIT DU RÉSEAU DE L'IUT DE NGAOUNDÉRÉ

6

I. 2.1. ETUDE DE L'EXISTANT 7

I. 2.2. Présentation du réseau de l'IUT de

Ngaoundéré 8

I. 2.3. Architecture du réseau existant 8

I.3. RÉSULTAT DE L'AUDIT DU RÉSEAU EXISTANT 8

I.3.1. sécurité 8

I.3.2. parc informatique 9

Rédiger par NGOUCHEME MBOUOMBOUO A Page

x

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

I.4. LES SOLUTIONS APPORTÉES 11

I.4.1. Besoins fonctionnels 11

I.4.2. Besoins non fonctionnels 12

CHAPITRE 2 : METHODE DE CONCEPTION ET DE DEPLOIEMENT DU

RESEAU SECURISEE DE L'IUT DE

NGAOUNDERE 12

II.1. PHASE DE PLANIFICATION DU DEPLOIEMENT 12

II.1.1. PLANIFICATION DU DEPLOIEMENT 12

II.1.2. LES DIFFERENTS SERVICES ET L'ADRESSAGE 13

II.2. MISE EN OEUVRE DE L'ARCHITECTURE DE VIRTUALIUT 16

II.2.1. Configuration réseau d'un serveur Linux 16

II.2.2. la translation d'adresse IP ou NAT 18

II.2.3. mis en place du serveur SVRLAN 18

II.2.4. configuration d'un serveur de dépôts de

paquetages 20

II.2.5. Installation de deux systèmes sur un PC 23

CHAPITRE 3 : DEPLOIEMENT ET TEST DE L'ARCHITECTURE RESEAU

SECURISEE 26

III.1. Installation du service DNS 26

III.1.1. Avant l'installation du service DNS 26

III.1.2. Installation du DNS sur le serveur SVRLAN 27

III.1.3. Configuration du serveur SVRDMZ en serveur DNS

secondaire 30

III.2. Service DHCP et DNS dynamique 32

III.2.1. Installation du service DHCP sur le serveur SVRLAN 32

III.3. Installation d'un serveur de temps avec NTP 34

III.3.1. Principe d'un serveur NTP 34

III.4. Installation d'un serveur d'annuaire LDAP 36

III.4.1. installation du paquetage du service LDAP 37

III.4.2. Authentification des utilisateurs par LDAP 40

III.5. Mise en place d'un serveur de messagerie 42

Rédiger par NGOUCHEME MBOUOMBOUO A Page

xi

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

III.5.1. Activité 42

III.6. Configuration de serveurs Web virtuels sous Apache

44

III.6.1. Activité 45

III.7. Installation d'un serveur mandataire Squid 46

III.7.1. Installation et configuration du serveur Squid 46

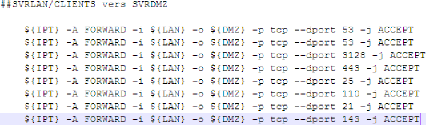

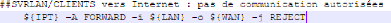

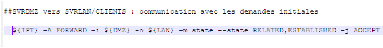

III.8. SECURISATION DU RESEAU VIRTUALIUT 48

III.8.1. Le SPLIT DNS 49

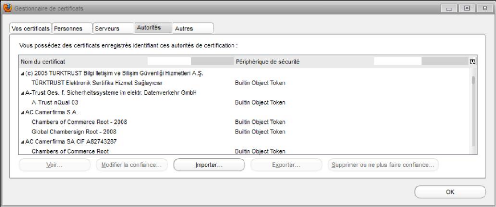

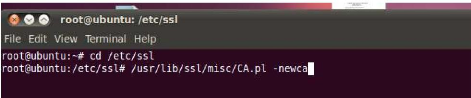

III.9. Le chiffrement des échanges 54

III.9.1. L'activité 55

III.10. Utilisation d'un réseau privé virtuel

59

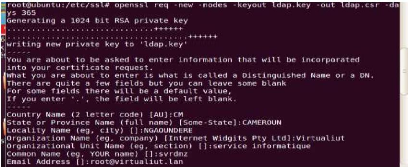

III.10.1. Génération des certificats et

clés d'authentification 61

III.11. Installation d'une politique de sécurité

64

III.11.1. les mesures de sécurité 65

III.11.2. l'activité 66

CONCLUSION ET PERSPECTIVES 73

BIBIOGRAPHIE 74

ANNEXES 75

Rédiger par NGOUCHEME MBOUOMBOUO A Page

xii

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

TABLE DES FIGURES

Figure 1 : Architecture du réseau existant 8

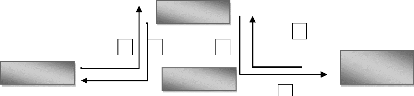

Figure 2 : Modèle de réseau d'entreprise 13

Figure 3 : Architecture du réseau de l'IUT de

Ngaoundéré 15

Figure 4 : Configuration IP du serveur SVRLAN 17

Figure 5 : vérification de la carte réseau du

serveur SVRLAN 17

Figure 6 : Augmentation de la route statique 18

Figure 7 : configuration de l'interface réseau eth0 du

SVRLAN 18

Figure 8 : configuration de l'interface réseau eth1 du

SVRLAN 19

Figure 9 : vérification de la présence du paquet

Iptables 19

Figure 10 : Extension du réseau de l'entreprise

VIRTUALIUT 21

Figure 11 : Extrait du script pour la création du

miroir 22

Figure 12 : Schéma du réseau VIRTUALIUT avec les

clients 25

Figure 13 : configuration du fichier hosts du serveur 26

Figure 14 : configuration du fichier hosts du client 26

Figure 15 : contenu du fichier named.conf 27

Figure 16 : contenu du fichier named.conf.local 28

Figure 17 : configuration du fichier virtualiut.db 28

Figure 18 : configuration du fichier inverse de virtualiut.db

29

Figure 19 : contenu du fichier resolv.conf 29

Figure 20 : configuration du fichier resolv.conf 30

Figure 21 : configuration du fichier named.conf.options 30

Figure 21 : nouvelle configuration du fichier named.conf 31

Figure 22 : nouvelle configuration du fichier

named.conf.options 31

Figure 23 : nouvelle configuration du fichier named.conf.local

32

Figure 24 : copie du fichier de configuration du DHCP 33

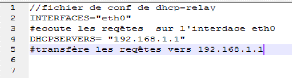

Figure 26 : configuration du fichier dhcp-relay 34

Rédiger par NGOUCHEME MBOUOMBOUO A Page

xiii

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 27 : exemple d'adresse statique fixée pour un

utilisateur 34

Figure 28 : configuration du fichier dhclient du CLIENT 34

Figure 29 : configuration du fichier ntp.conf 35

Figure 30 : configuration dans le fichier ntpdate 36

Figure 31 : Synchronisation de SVRDMZ sur SVRLAN 36

Figure 31 : installation du paquet sldap 37

Figure 32 : copie du mot de passe sur pass.txt 38

Figure 33 : paramètre de l'accès en

écriture 38

Figure 34 : paramètre de l'accès en lecture

38

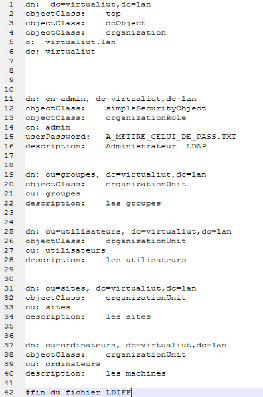

Figure 35 : Définition de la structure de l'annuaire au

format LDIFF 39

Figure 36 : ajout d'une fiche utilisation 40

Figure 37 : création d'une fiche pour un utilisateur

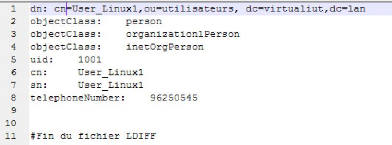

user_linux1 40

Figure 38 : installation du paquet ldap 41

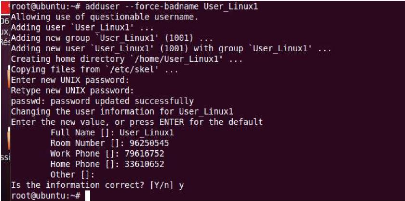

Figure 40 : création d'un groupe d'utilisateur 41

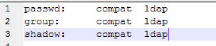

Figure 41 : configuration du fichier ldap.conf 41

Figure 42 : installation du paquet postfix 43

Figure 43 : installation du paquet dovecot pop3 43

Figure 44 : configuration du fichier dovecot.conf 44

Figure 45 : Modifiez le ficher de configuration Postfix 44

Figure 46 : ajout de la nouvelle configuration sur le fichier

db.virtualiut.lan 44

Figure 47 : configuration de l'interface eth0:0 45

Figure 48 : Paramétrage du proxy sous Firefox 47

Figure 49 : accès impossible par le proxy Squid 47

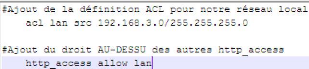

Figure 50 : ajout de la définition ACL du réseau

48

Figure 51 : contrôle d'accès suivant une heure

déterminée 48

Figure 52 : réseau d'entreprise VIRTUALIUT sans serveur

pare-feu SVRFWL 50

Figure 53 : schéma du réseau d'entreprise final

50

Rédiger par NGOUCHEME MBOUOMBOUO A Page

xiv

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 54 : configuration de l'interface eth0 du serveur

SVRFWL 51

Figure 55 : configuration final des interfaces du serveur

SVRFWL 51

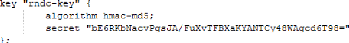

Figure 56 : contenu du fichier /etc/bind/rndc.key 52

Figure 57 : définition d'une ACL pour le LAN 53

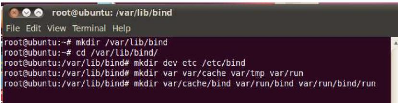

Figure 58 : création de l'arborescence 53

Figure 59 : nouvelle configuration du fichier virtualiut.lan

54

Figure 60 : gestionnaire de certificats de FireFox 55

Figure 61 : Schéma OpenSSL dans le cas d'un serveur

Apache 56

Figure 62 : initialisation du certificat 56

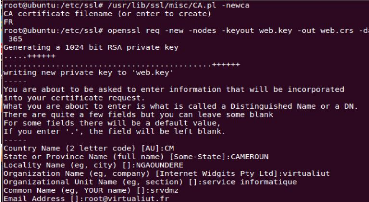

Figure 63 : extrait de la création du certificat racine

57

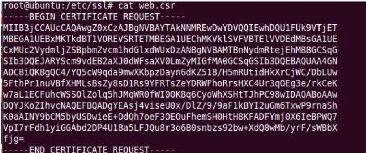

Figure 64 : contenu du web.csr 57

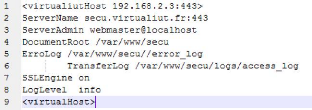

Figure 65 : configuration d'hébergement virrtuelsur IP

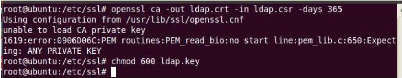

58

Figure 66 :création d'un certificat d'autorité

(CA) 58

Figure 67 : limitation de droit d'accès sur la cl

é generée 59

Figure 68 : installation du paquet openvpn pour le VPN 60

Figure 69 : initialisation des variables du fichier easy-rsa

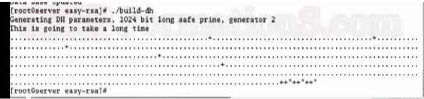

61

Figure 70 : génération des paramètres de

Diffie Hellman 62

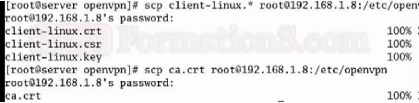

Figure 71 : copie des fichiers generés du serveur au

client_linux par SSH 63

Figure 72 : configuration du fichier server.conf 63

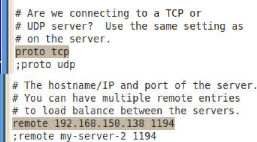

Figure 73 : configuration du fichier client.conf 63

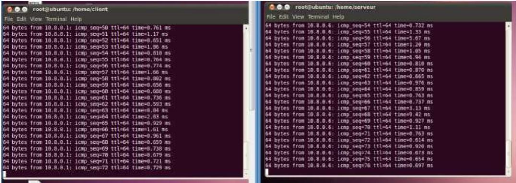

Figure 74 : aperçu du tunnel créer par le VPN

64

Figure 74 : test de connexion entre le serveur et le client

VPN 64

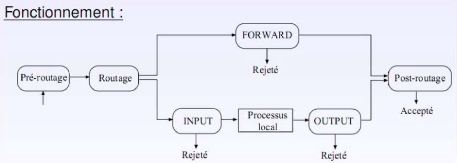

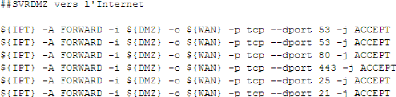

Figure 75 : fonctionnnement de netfilter 66

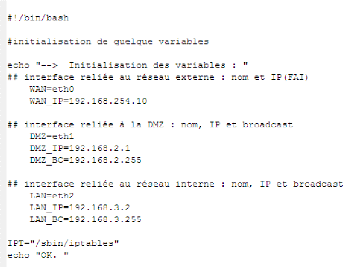

Figure 76 : debut du script pour l'initialisation des

variables 67

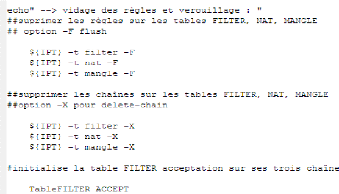

Figure 77 : vidage de toutes les régles existantes et

verroullage 67

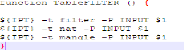

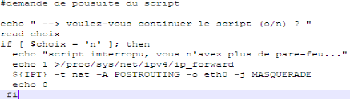

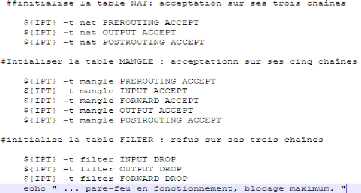

Figure 78 : ajout de la fonction TableFILTER() au script 68

Figure 79 : activation du routage 68

Rédiger par NGOUCHEME MBOUOMBOUO A Page

xv

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 80 : fermeture de toutes portes pour ensuite les ouvrir

une par une 69

Figure 81 : ouverture de la connexion avec l'extérieur

69

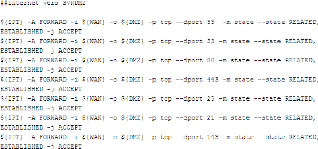

Figure 82 : Schéma de circulation des flux pour la

chaîne FORWARD 70

Figure 83 : autorisation de la communication pour le routage

des demandes pour le LAN 70

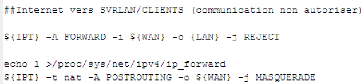

Figure 84 : interdiction de la communication vers l'exterieur

71

Figure 85 : autorisation de la communication pour la DMZ 71

Figure 86 : autorisation de la communication avec les services

publics de la DMZ 71

Figure 87 : blocage des paquets suspect venant de

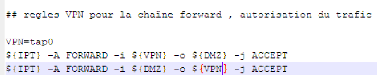

l'extérieur 72

Figure 88 : autorisation du trafic dans le réseau

d'entreprise 72

Figure 1A : Organigramme de l'IUT 75

Figure 1B : Plan de localisation de l'IUT de

Ngaoundéré 76

Rédiger par NGOUCHEME MBOUOMBOUO A Page

xvi

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

LISTE D'ABREVIATIONS

BIND: Berkley Internet Naming Daemon

DHCP: Dynamic Host Configuration Protocol

DMZ: Demilitarized zone

DNS: Domain Name Sever

FDDI: Fiber Distributed Data Interface

FTP: Foiled Twisted Pair

HTTP: Hypertext Transfert Protocol

IAP: Internet Access Provider

ICMP: Internet Control Message Protocol

IGMP (Internet Group Management Protocol)

IMAP: Internet Message Access Protocol

IP: Internet Protocol

IPsec: Internet Protocol Security

IPV4: Internet Protocol version 4

LDAP: Lightweight Directory Access Protocol

LAN: Local Area Network

MAC: Media Access Control

MAN: Metropolitan Area Network

NAT: Network Address Translation

PCMCIA: Personal Computer Memory Card International

Association

POP: Post Office Protocol

QOS: Quality Of Service

Rédiger par NGOUCHEME MBOUOMBOUO A Page

xvii

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

SGBD: Système de Gestion de Base de Données

SVRLAN: serveur du LAN

SVRDMZ : serveur du la DMZ

SVRFWL: serveur du firewall

SNMP: Simple Network Management Protocol

SSL: Secure Sockets Layer

TCP: Transport control Protocol

URI: Uniform Resource Identifier

UTP: Unshielded Twisted Pair

VLAN: Virtual Local Area Network

VPN: Virtual Private Network

WAN : Wide Area Network

RESUME

Rédiger par NGOUCHEME MBOUOMBOUO A Page

1

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

RESUME

Dans l'optique de facilité et d'améliorer les

échanges d'informations d'une manière sécurisée,

l'Institut Universitaire de Technologie de Ngaoundéré envisage de

mettre en place une architecture réseau, dont l'objectif est

d'implémenter la sécurité des informations et services

véhiculés. Notre travail consiste à proposer une

architecture réseau puis à concevoir et déployer

différents services.

Pour atteindre ces objectifs nous avons utilisé une

démarche qui consiste à auditer le réseau de l'IUT

existant, à déployer la DMZ (zone démilitarisée)

qui offrent les services publics du réseau, à déployer le

serveur SVRLAN (serveur du LAN) qui offrent les services privés du

réseau, à déployer le serveur SVRFWL qui joue le

rôle du pare-feu.

Le résultat de notre travail permet à l'IUT de

Ngaoundéré de disposer d'une architecture réseau

sécurisée, de gérer les équipements hôte

à hôte, de filtrer les paquets à travers un pare-feu, de

garantir aussi la fiabilité des informations circulants dans le

réseau.

INTRODUCTION GENERALE

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

2

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

INTRODUCTION GENERALE

De nos jours, la communication s'effectue dans les entreprises

via les réseaux informatiques. Les réseaux informatiques

permettent et facilitent les échanges des informations à

l'intérieur et à l'extérieur des entreprises à

travers les réseaux locaux (LAN) et les réseaux étendus

(WAN, MAN). L'Institut Universitaire de Ngaoundéré (IUT) dispose

d'un réseau local reliant les salles de travaux pratique et les machines

des enseignants et, d'une connexion Internet pour les échanges des

informations et services du réseau local vers l'extérieur. Vu

l'importance des informations véhiculées dans ces réseaux,

ceux-ci exigent un certain degré de sécurité.

Pour garantir la confidentialité et la fiabilité

des informations échangées et se prémunir des attaques et

intrusions externes, il nous a été demandé de mettre en

place une architecture réseau sécurisée au sein de l'IUT.

L'objectif de ce travail est de proposer une architecture du réseau de

l'IUT, de permettre une communication sécurisée entre

différents postes, de détecter les intrusions et attaques dans le

réseau de l'IUT.

Pour y parvenir nous avons utilisé une démarche

qui consiste à auditer le réseau de l'IUT existant, à

déployer la DMZ (zone démilitarisée) qui offrent les

services publics du réseau, à déployer le serveur SVRLAN

(serveur du LAN) qui offrent les services privés du réseau,

à déployer le serveur SVRFWL qui joue le rôle pare-feu.

Le résultat de notre travail permet à l'IUT de

Ngaoundéré de disposer une architecture réseau

sécurisée, de gérer les équipements hôte

à hôte, de filtrer les paquets à travers un pare-feu, de

garantir aussi la fiabilité des informations circulants dans le

réseau.

Ce mémoire est structuré autour de trois

chapitres : le chapitre 1 revient sur la problématique de

sécurité dans les réseaux d'entreprises et traite le cas

spécifique de l'Institut Universitaire de Ngaoundéré

(IUT), le chapitre 2 présente la méthode utilisée pour la

conception et le déploiement du réseau sécurisé de

l'IUT de Ngaoundéré, le chapitre 3 est consacré aux tests

et implémentations, et enfin nous avons une conclusion et des

perspectives.

CHAPITRE 1 :

PROBLEMATIQUE DE SECURITE

DANS UN RESEAU D'ENTREPRISE

CAS DE L'IUT DE NGAOUNDERE

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

6

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

CHAPITRE 1 : PROBLÉMATIQUE DE

SÉCURITÉ DANS UN RÉSEAU

D'ENTREPRISE : CAS DE L'IUT DE

NGAOUNDÉRÉ

I.1 GENERALITE SUR LA SECURITE

Tout ordinateur connecté à un réseau

informatique est potentiellement vulnérable à une attaque. Une

attaque est l' exploitation d' une faille d' un système informatique

(système d' exploitation, logiciel, erreur de configuration, etc.)

à des fins non connues par l' exploitant du système et

généralement préjudiciables. Sur l'Internet, des attaques

ont lieu en permanence, à raison de plusieurs attaques par minute sur

chaque machine connectée. Ces attaques sont pour la plupart

lancées automatiquement à partir de machines infectées

(par des virus, chevaux de Troie, vers, etc.), à l'insu de leur

propriétaire. Plus rarement il s' agit de l' action de pirates

informatiques.

Rappelons qu'un réseau informatique est un maillage de

micro-ordinateurs interconnectés dans le but du partage des informations

et du matériel redondant. Quelque soient le type de systèmes

informatiques utilisés au sein d'une entreprise, leur interconnexion

pour constituer un réseau est aujourd'hui obligatoire. La constitution

de celui-ci passe par une conception qui consiste à définir

- L'architecture physique si le réseau est inexistant,

ou faire évoluer l'architecture le cas contraire. Il est abordé

ici la cartographie des sites, des bâtiments, des salles devant

être connectés ; de même que les supports physiques et les

équipements actifs.

- L'architecture logique autrement dit la topologie logique,

elle fait référence à toutes les couches du réseau,

les protocoles, le plan d'adressage, le routage.

- Utiliser les services des opérateurs ou des

sous-traitants.

- La politique d'administration et de surveillance des

équipements

- Les services réseaux

- Les outils de sécurité

- La connexion avec l'extérieur : Internet

I. 2. AUDIT DU RÉSEAU DE L'IUT DE

NGAOUNDÉRÉ

L'audit du réseau de L'IUT de Ngaoundéré

vise à établir une cartographie précise du réseau

informatique. Il sera question pour nous de tester les équipements du

réseau (routeurs,

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

7

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Switch, câbles, etc.) afin de produire leur rapport de

performances. Par la suite on pourra proposer une architecture optimisée

du réseau. Les tâches consignées dans cet audit concernent

:

- Inventaire des équipements du réseau - Test de

connectivités des équipements

- Test d'allocation des adresses IP (serveur DHCP, etc.) aux

différents équipements du réseau (poste de travail, etc.)

;

- Test de segmentation du réseau

- Test des services déployés sur le

réseau

- Test de bande de passante

- Test d'intrusion dans le réseau

I. 2.1. ETUDE DE L'EXISTANT

Une meilleure compréhension de l'environnement

informatique aide à déterminer la portée du projet et de

la solution à implémenter. Il est indispensable de disposer

d'informations précises sur l'infrastructure réseau et les

problèmes qui ont une influence au fonctionnement du réseau. Il

est essentiel de disposer d'informations précises sur l'infrastructure

réseau physique et matériel et les problèmes qui ont une

influence sur le fonctionnement du réseau. En effet, ces informations

affectent la décision que nous allons prendre dans le choix de la

solution et de son déploiement. Cette étude consiste à

mettre à découvert, l'analyse qualitative et quantitative du

fonctionnement actuel du réseau informatique. Une telle étude

consiste dans un premier temps à recueillir les informations ; elle est

réalisée à partir d'entretiens ou de questionnaires,

tableaux de bords, catalogues, documentation existante, l'audit du

réseau.

Par la suite on peut passer à une analyse, classer et

donner une vue synthétique de l'ensemble des informations

collectés sur le parc informatique (matériels et logiciels), la

dimension du réseau (LAN : étages, bâtiments, salles, sites

géographiques, diamètre du réseau, interconnexion, WAN,

MAN). Enfin, on peut esquisser une modélisation à grande

échelle des données ainsi obtenues.

L'état des lieux étant effectué, elle

peut aboutir à une critique de l'existant qui analyse les ponts positifs

et négatifs de l'environnement informatique déjà en place

et dégager les améliorations à apporter : les tâches

rendues et les tâches non rendues, les services rendus et les services

non rendus, etc. cette critique sera ainsi un tremplin pour l'analyse des

besoins. Par conséquent, l'étude des besoins consiste à

dégager les critères de migration vers la nouvelle

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

8

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

solution ou de l'implémentation de celle-ci, à

évaluer les divers avantages attendus (retour sur investissement). Elle

est à réaliser sous forme de questionnaire. Cette étude

donne une vue globale des besoins fonctionnels (les besoins qui expriment des

actions qui doivent être menées sur l'infrastructure à

définir en réponse à des demandes) et techniques mais

aussi des besoins des utilisateurs.

I. 2.2. Présentation du réseau de l'IUT de

Ngaoundéré

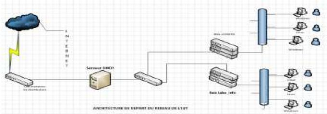

Le réseau de l'IUT de, est un réseau Ethernet

commuté à 100Mbps, essentiellement basé sur une topologie

étoile. La norme de câblage réseau utilisée est

T568A au détriment de T568B. Il ne dispose d'aucune subdivision en

sous-réseau, ni d'aucun control d'accès au réseau public

pareil qu'au réseau local ; pas de système d'authentification ;

ceci laisse libre cour aux potentiels attaques et vols d'informations dont peut

être victime les ordinateurs de l'administration.

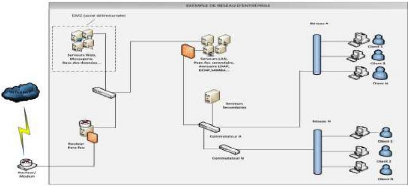

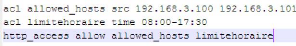

I. 2.3. Architecture du réseau existant

Figure 1 : Architecture du réseau

existant

I.3. RÉSULTAT DE L'AUDIT DU RÉSEAU

EXISTANT

Nous avons remarqué après l'audit du réseau

il en ressort plusieurs problèmes.

I.3.1. sécurité

La sécurité informatique est de nos jours

devenue un problème majeur dans la gestion des réseaux

d'entreprise ainsi que pour les particuliers toujours plus nombreux à se

connecter à Internet. La transmission d'informations sensibles et le

désir d'assurer la confidentialité de celles-ci est devenue un

point primordial dans la mise en place de réseaux informatiques. Nous

avons déterminé les problèmes comme :

- La rechercher d'informations, tout le monde peut

accès au même informatique le directeur s'il est connecté

au réseau.

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Cela peut causer l'interruption qui vise la

disponibilité de l'information pas DOS (déni de

service), interception visant la confidentialité des

informations par capture du contenu, et analyse du trafic à

l'aide d'un sniffer ...

- Le manque de segmentation du réseau en

sous-réseau, il peut aboutir au conflit d'adresse IP dans le

réseau ou à l'épuisement de la plage d'adresse

attribuée au réseau etc.

- Une politique de firewall qui n'a pas été

implémentée, laisse accès une libre circulation aux

paquets non filtrés.

- Manque de système d'authentification (login et mot de

passe...) pour accéder certaines informations confidentielles

- Manque de système centré administrateur par

exemple le contrôle d'adressage d'adresse IP pour un sous

réseau

I.3.2. parc informatique

Dans le parc informatique de l'IUT compte environs une

soixantaine d'ordinateurs de marque HP et Dell sur différents sites

entre autres :

Deux salles Machines (laboratoire) et 4 bureaux d'enseignants

du coté de Génie informatique. A l'entrée une

scolarité qui renferme trois machines et la division des stages qui

renferment une machine et 1 ordinateur dans chaque bureau des responsables de

GIM et GBIO. Les ordinateurs listés renfermaient les

caractéristiques suivantes :

512 - 1Ghz CAPACITE DISQUE DUR

40-350 Go CARACTERISTIQUE PROCESSEUR

2.20-3.20 GHz

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

9

Tableau 1 : caractéristique de la plupart de

poste de travail ? Scolarité

Après le recensement nous avons déterminé

que la scolarité dispose de :

? 3 postes (ordinateurs) de travail ? 1 Switch de 8 ports

? Secrétariat du directeur

Après le recensement nous avons déterminé

que le secrétariat du directeur dispose de :

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

10

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

> 2 postes > 2 ports

? Chef de département de génie

informatique

Dans le bureau du chef de département de génie

informatique nous avons pu recenser :

> 1poste

> 1 port

? Département de génie biologie

Dans le département de génie biologie on a pu

recenser :

> 5 ports

> 2 Switch de 8 ports

? Laboratoire informatique

L'Institut Universitaire de Technologie de

Ngaoundéré dispose de deux laboratoires qui sont :

> Laboratoire de génies informatiques 1 et 2

Ce laboratoire dispose de 16 postes et 2 ports

> Laboratoire de licence professionnelle

Celui-ci dispose d'une baie de brassage de 13 postes et 7ports

Une analyse du réseau de l'IUT nous a permis de

définir un nombre de contraintes pouvant réduire ses performances

ainsi sa dégradation ; et de plus certains de ces contraintes peuvent

être un obstacle à la réalisation de la mission de

l'IUT:

Trafic web important

Volume accru du trafic généré par chaque

utilisateur Accès non restreint aux données de l'administration

Démotivation de certains professeurs

Conflit d'adressage IP

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

11

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

...

I.4. LES SOLUTIONS APPORTÉES

Les solutions que nous avons proposées consistent

à déployer les différents services, sécuriser les

accès à ces services et implémenter une

sécurité accrue à travers un filtrage de paquet au niveau

du firewall et un proxy cache jouant le rôle d'un firewall à

relayage de paquets. Nous proposons également une sécurité

sur un plan global en faisant référence à la mise en place

d'un local technique, la restriction des accès.

L'enjeu principal d'une architecture réseau

sécurisée, est de pouvoir réglementer les accès aux

ressources du réseau tant à partir du réseau local

qu'à l'extérieur, tout en essayant au maximum de limiter les

failles d'éventuelles attaques ou vols d'informations à fin

d'accroître la sécurité du réseau local. En effet,

face à des applications telle la messagerie qui permettent la

mobilité donc les accès d'origine diverse, il est toujours

important de définir une architecture fiable de sécurisation du

réseau. L'implémentation d'une telle architecture aboutira

à un gain en termes de performance et sécurité du

réseau.

I.4.1. Besoins fonctionnels

Les besoins fonctionnels expriment une action qui doit

être menée sur l'infrastructure à définir en

réponse à une demande. C'est le besoin exprimé par le

client; ce besoin peut être exprimé de manière

fonctionnelle mettant en évidence les fonctions de services (pour

répondre à la question «A quoi ça sert ?») et

les fonctions techniques (comment cela peut marcher ?). Dans ce cadre, nous

allons :

· Déployer un serveur DHCP dans le but de

centraliser la gestion de l'adressage et d'éviter des conflits

d'adresses IP,

· Déployer un serveur DNS qui permettra la

résolution de nom dans le réseau local,

· Déployer un serveur Web l'hébergement

des applications web.

· Déployer un serveur mandataire

générique qui va relayer différentes requêtes et

entretenir un cache des réponses. Il permettra aussi de

sécurisé le réseau local,

· Déployer un firewall pour protéger le

réseau interne,

· Déployer un serveur de mail pour la gestion de

la messagerie local,

· Déployer un serveur de fichiers à fin de

mieux gérer les droits d'accès aux informations de

l'école.

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

12

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

· Mise en place d'une sonde avec un NDIS (Network detected

Intrusion System) analyse le trafic et prévention d'intrusion du

système.

· Déployer un serveur NTP d'unification du temps.

I.4.2. Besoins non fonctionnels

Les besoins non fonctionnels représentent les exigences

implicites auquel le système doit répondre. Ainsi à part

les besoins fondamentaux, notre système doit répondre aux

critères suivants :

· La simplicité d'utilisation des services

implémentés,

· La centralisation de l'administration,

· La sécurité des accès (local, mot de

passe : longueur, caractères spéciaux, politique de

réutilisation), sécurité wifi,

· La performance du réseau (temps de

réponse),

· La disponibilité (heures de connexion),

· La fiabilité (moyenne de temps de bon

fonctionnement, Le temps moyen de Rétablissement),

· La gestion des sauvegardes (fichiers, mails),

· La documentation du réseau.

Après avoir évoqué les

généralités sur l'administration et de la

sécurité d'un système et décrit le problème

dans le cadre de notre étude, nous nous intéressons dans le

chapitre suivant à la méthode et conception de déploiement

du réseau sécurisé de l'IUT de

Ngaoundéré.

CHAPITRE 2 : METHODE DE

CONCEPTION ET DE DEPLOIEMENT DU

RESEAU SECURISEE DE L'IUT DE

NGAOUNDERE

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

12

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

CHAPITRE 2 : METHODE DE CONCEPTION ET DE DEPLOIEMENT

DU RESEAU SECURISEE DE L'IUT DE NGAOUNDERE

II.1. PHASE DE PLANIFICATION DU DEPLOIEMENT

II.1.1. PLANIFICATION DU DEPLOIEMENT

Une bonne mise en oeuvre des solutions requiert une bonne

planification. Dans cette phase, nous allons présenter le

matériel et les prérequis nécessaires à la mise en

place de la solution.

Il est important de noter les différentes contraintes qui

pourront être rencontrées :

Les services rendus à l'utilisateur doivent être

interrompu le moins longtemps possible pendant les heures de travail

L'accès aux pages web ne doit pas être de

piètre performance du fait de la mise en place de la DMZ.

II.1.1.1. Prérequis

Dans ce document il est question de créer des serveurs

particuliers, ce qui requiert dans un environnement Unix la connaissance de

certaines commandes, une certaine connaissance sous l'utilisation est

recommandée, cela facilitera la prise en main et ainsi une manipulation

facile du système Unix.

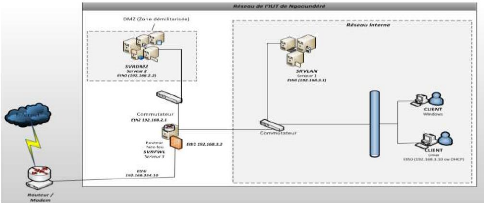

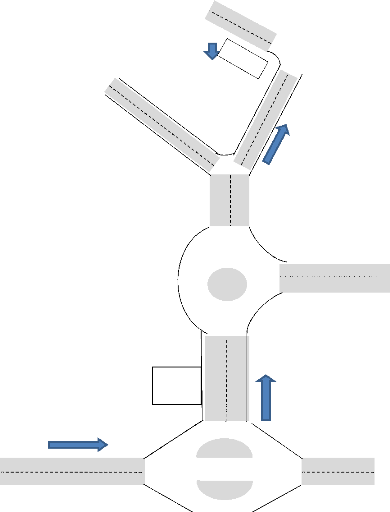

II.1.1.2. Modèle de réseau

d'entreprise

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

13

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 2 : Modèle de réseau

d'entreprise

Elle dispose d'un ou plusieurs réseaux internes, d'un

site web avec serveur de messagerie accessible de l'extérieur dans une

zone communément appelée DMZ ou zone démilitarisée.

Cette zone est séparée pour un but de sécurité.

Les serveurs de l'école offrent aussi d'autres

services comme la résolution DNS (on suppose le nom de domaine

déposé et résolu pour l'extérieur par

l'école), des services plus internes comme NFS, NIS, SAMBA, LDAP, DHCP,

etc.

Bien sûr nous nous heurtons tout de suite à un

problème : celui des moyens ! Il est rare de posséder autant de

machine que décrit dans le modèle.

Nous devons aboutir à un modèle pratique

limitant au maximum le nombre de machine. On peut ramener le nombre de machine

à quatre. Bien sûr, le modèle subit des modifications

importantes par rapport à une situation d'entreprise, mais l'esprit de

la structure reste et avec les principales configurations des services. Comme

la démarche de réalisation est acquise, votre adaptions à

une autre modèle s'effectuera sans problème.

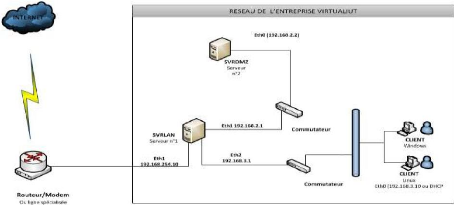

II.1.1.3. Architecture de déploiement

A travers le logiciel Microsoft Visio, nous avons reproduit

notre environnement de travail (figure 3) .Cet environnement nous permettra

d'aboutir à une bonne configuration de notre solution.

II.1.2. LES DIFFERENTS SERVICES ET L'ADRESSAGE

II.1.2.1. Services

Vu les contraintes de matériels, nous avons

cumulé plusieurs services sur un des serveurs. Nous avons opté

pour une plate-forme open source, ainsi tous les logiciels que nous avons

utilisés pour déployer les services sont des logiciels

open-source. Le modèle auquel nous allons aboutir est comme:

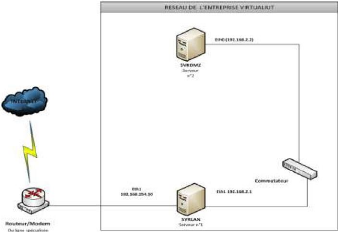

Nous aurons en trois réseaux

? Le réseau externe pour l'accès

à Internet.

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

? Le réseau local entre le serveur pare-feu (n°3

que l'on va nommer SVRFWL), le serveur du réseau local (n°1 que

l'on va nommer SVRLAN) et le(s) client(s) nommés (CLIENT).

? Le réseau liant le serveur de la DMZ (n°2 que

l'on va nommer SVRDMZ) au serveur pare-feu (SVRFWL).

II.1.2.2. Adressage

Le plan d'adressage IP que nous avons utilisé est le

suivant :

? Le réseau Pare-feu/DMZ en 192.168.2.0,

masque 255.255.255.0 ? Le réseau Pare-feu/LAN en

192.168.3.0, masque 255.255.255.0

Pour le réseau d'accès vers l'extérieur

elle dépend, nous matérialiserons la sortie vers

l'extérieur par une liaison avec le routeur /Modem, elle correspond

à celui fourni par FAI et la plupart des modèles proposent une

configuration DHCP (attribution à la volée d'une adresse IP) mais

aussi une adresse IP fixe. Le réseau proposé est

généralement le 192.168.0.0 avec un masque de

classe C soit 255.255.255.0

Nous fixons l'adresse 192.168.254.0 pour le réseau

WAN

Voici le schéma pratique du réseau de notre

entreprise que nous allons monter au fur et à mesure et que l'on nommera

VIRTUALIUT

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

14

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

15

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 3 : Architecture du réseau de l'IUT de

Ngaoundéré

II.1.2.3. plus de détails sur les serveurs et

les clients Le serveur numéro 1 : SVRLAN

Normalement le serveur principal de notre réseau

interne, il se charge en priorité et en premier lieu de

l'authentification des utilisateurs sur :

- Le client Windows avec Samba : partage de fichiers et

contrôleur principal de domaine, serveur d'impression

- Le client linux avec le couple NIS/NFS : pour

l'appartenance à un domaine et le partage de fichiers.

- Puis avec une amélioration plus professionnelle :

les deux types de clients avec LDAP (service d'annuaire)

Il sert aussi de serveur DNS secondaire sur la zone de

l'entreprise et, vis-à-vis des clients, il dispose du service DHCP en

distribuant les adresses IP. Il cumule aussi les fonctions de serveur LDAP, et

de serveur VPN. On peut aussi ajoute la notion de serveur de temps (serveur

NTP) pour une uniformisation de l'heure sur nos différents

réseaux.

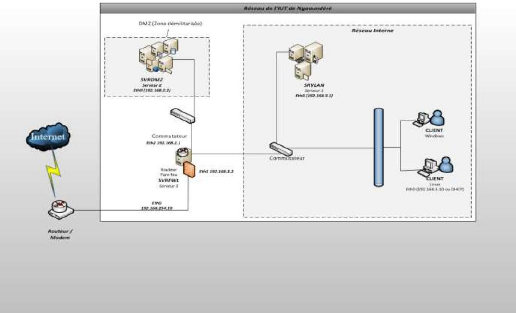

Le Serveur numéro 2 : SVRDMZ

Ce serveur se situe dans une zone communément

appelée DMZ, c'est-à-dire une zone tampon d'un réseau

d'entreprise, située entre le réseau local et l'Internet,

derrière le Pare-feu. Cela correspond à un réseau

intermédiaire regroupant des services publics (HTTP, SMTP, FTP, etc.) et

enclavé de façon à prévenir toute attaque venant de

l'extérieur sur le réseau interne.

Il sert de serveur DNS principal vis-à-vis de

l'extérieur. Dans le monde réel cela veut dire que l'entreprise a

déposé et (payé) auprès des autorités

compétentes (AF-NIC) son nom de domaine et qu'elle est maître de

sa zone. Dans notre cas, nous passerons par un serveur DNS tiers. Ensuite, on

implémentera une infrastructure de type split DNS (plusieurs vues). La

création d'une zone pour la résolution locale (celle du

réseau interne) et l'autre pour la résolution externe

(Internet).

Les services fournis seront, outre le DNS : les pages web

pour le site de l'entreprise avec liaison sur une base de données via le

langage PHP, l'accès à un serveur de base de données de

type SGBDR, le filtrage des pages web externes via le, le courrier aussi bien

interne qu'en externe, la

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

16

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

possibilité de transfert de fichiers par FTP ou sous la

forme de distribution collaborative par le serveur CVS

- Serveur DNS principal avec BIND9 ;

- Serveur Web avec APACHE2 et proxy avec SQUID ;

- Serveur base de données avec MySQL ;

- Serveur de courrier avec Postfix (SMTP), serveur POP3 et IMAP

;

- Serveur de fichiers FTP ;

- Serveur CVS.

Le serveur numéro 3 : SVRFWL

Il joue le rôle de Pare-feu, de routeur logiciel pour

notre réseau. Il effectue la translation d'adresse IP (NAT)

vis-à-vis de notre réseau interne.

Sa principale fonction sera de filtrer les accès et

trafic sur ses trois interfaces réseaux. Construit en dernier, il peut

s'installer sur une machine peu performante n'ayant pas une activé

très grande.

- Pare-feu (Firewall) principal - routeur

II.2. MISE EN OEUVRE DE L'ARCHITECTURE DE VIRTUALIUT

II.2.1. Configuration réseau d'un serveur Linux

En règle générale le système Linux a

dû détecter le pilote de périphérique Ethernet

adéquat.

Concepts mis en oeuvre configuration

réseau, routage, NAT

Machine utilisée SVRLAN

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

17

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 4 : Configuration IP du serveur

SVRLAN

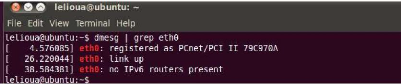

II.2.1.1. l'installation de la carte réseau

Le module correspondant à notre

périphérique de carte réseau est eth0 est

détecté à l'installation du système et

chargé. Cela peut être vérifié par la commande

Figure 5 : vérification de la carte

réseau du serveur SVRLAN II.2.1.2. le routage sous Linux Ubuntu

- . la table de routage

Les machines ont besoins de « parler » avec des

ordinateurs situés sur d'autre réseaux et évidemment le

réseau des réseaux : Internet, une route à travers une

passerelle (ou porte de sortie) doit être définie.

- Par une table de routage statique, gérée par

l'admirateur dans un le cas d'un nombre réduit de passerelle

- Par une table de routage dynamique, construite par des

protocoles de routage dans les autres cas.

- Route par défaut et route statique

Dans le cas classique d'un réseau où l'une des

machines fait fonction de routeur (ou alors d'un équipement de type

commutateur/routeur) pour l'accès à l'Internet, il faut

configurer un route statique par défaut pour les accès externes.

Rappelons le routeur sera dans ce cas appelé passerelle.

Elle se fait par la commande route

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

18

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 6 : Augmentation de la route statique

II.2.2. la translation d'adresse IP ou NAT

L'acronyme NAT se forge à partir des initiales de

Network Adress Translation, ou « Translation d'adresse Réseau

». Fondamentalement, NAT modifie l'adresse IP dans l'en-tête d'un

datagramme IP effectuée par le routeur. Le fonctionnement est qu'il

offre deux avantages certains :

- Masque les adresses IP vis-à-vis de

l'extérieur (pour la sécurité et il permet de s'affranchir

de la gestion des tables de routage, le NAT s'en occupe)

- Le serveur DNS sur le réseau n'aura (et ne

connaîtra) que l'adresse IP du routeur de votre réseau. Ce dernier

se chargera de la transmission des trames IP sur son réseau interne.

II.2.3. mis en place du serveur SVRLAN II.2.3.1.

L'activité

Nous allons modifier la configuration réseau de notre

serveur SVRLAN en ajoutant une nouvelle carte réseau à la machine

et la fonctionnalité de routeur/NAT.

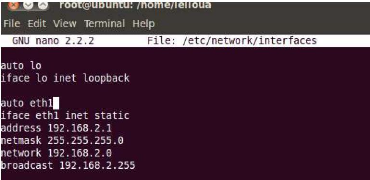

II.2.3.2- configuration réseau du serveur

SVRLAN

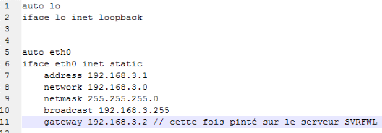

Il nous suffit de changer la configuration du fichier

/etc/network/interfacess pour l'interface eth0 qui

montre au départ une configuration en DHCP et que nous

allons passer en statique :

Figure 7 : configuration de l'interface réseau

eth0 du SVRLAN

Nous procèderons de la même manière pour

interface eth1 à la seule différence que

:

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

19

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 8 : configuration de l'interface réseau

eth1 du SVRLAN

II.2.3.3. Transformation de SVRLAN en routeur

Il va falloir penser aux autres machines de votre réseau

et faire transite les paquets arrivant par eth1 vers

eth0. Juste en tapant la commande positionnant un drapeau pour

le processus ip_foward :

[root]# echo 1 >

/proc/sys/net/ipv4/ip_foward

Le résultat est immédiat mais temporaire, car

annulé au redémarrage du système, il faut le rendre

définitif par la modification du fichier de configuration

/etc/sysctl.conf (la ligne

net.ipv4.conf.default.forwarding=yes). Après cela notre mini

réseau peut communiquer avec l'extérieur, il reste à faire

la translation d'adresse

II.2.3.4. Mis en place de la translation d'adresse

(NAT)

NAT fonctionne avec le service iptables. On

retrouvera ce service lors de la configuration du pare-feu. On s'assure que le

paquet est vraiment là par la commande:

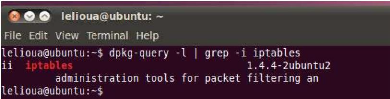

Figure 9 : vérification de la présence du

paquet Iptables

Il nous reste saisir la commande suivante

[root]# Iptables -t nat -A POSTROUTING -o eth0 -i

MASQUERADE Ce qui s'explique par:

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

20

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

-t nat pour indiquer l'utilisateur de la table NAT.

-A POSTROUTING pour ajouter la règle sur les

paquets sortant de l'interface.

-o eth0 pour indiquer l'interface (celle sur

l'extérieur).

-i MASQUERADE pour indiquer l'échange de

l'adresse IP avec celle du serveur.

Il nous reste à relance notre système et

vérifier l'existence de la règle NAT à l'aide de la

commande iptables -t nat -L

II.2.4. configuration d'un serveur de dépôts

de paquetages

Installer et gérer plusieurs distributions Linux devient

vite fastidieux et Ubuntu ne déroge pas à la règle.

Plusieurs aspects que l'on peut traiter différemment sont à

prendre en compte : l'installation proprement dite, automatisée ou non,

soit par un support type CD-Rom soit par le réseau ; l'installation

ultérieure de paquetages avec le choix de la source et les mises

à jour.

Concepts mis en oeuvre apt, rsync, debmirror,

Apache

Machine utilisée SVRLAN, SVRDMZ

II.2.4.1. Pourquoi construire un serveur de

dépôts ?

Dans une entreprise où l'on se retrouve avec un nombre de

PC élevé tournant sous Ubuntu, cela minimiserai les temps de

transferts de mises à jour tout en ayant la maîtrise exacte des

paquetages distribués

II.2.4.2. La démarche Cela consiste à

:

- Choisir les répertoires de dépôts (par un

script bash)

- Miroiter (mirroring) un serveur officiel avec debmirror et

rsync

- Exporter ces répertoires pour les clients via un

serveur http, ftp, rsync

II.2.4.3. L'organisation

Un dépôt est un serveur qui contient un ensemble de

paquets. On peut avoir

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

21

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

- Main : paquets

supportés officiellement ;

- Restricted : paquets au

copyright restreint (exemple ; pilote spécifique à un

matériel) : - Universe : paquets en licence

GPL mais non supportés officiellement ;

- Multiverse : paquets non libres et

non supportés.

II.2.4.4. L'utilitaire de synchronisation rsync

Cet outil permet la synchronisation des répertoires ou

plus exactement s'utilise afin de sauvegarder automatiquement sur un serveur ou

un disque dur externe des fichiers. Pour qu'existe une synchronisation, il faut

qu'il y ait un serveur rsync, côte serveur et client car

celle-ci n'est pas installé par default.

II.2.4.5. Préparation du serveur de

dépôts

Le serveur sert de serveur de dépôts pour les

mises à jour de toutes les machines Linux. Nous allons aussi ajouter le

serveur SVRDMZ à notre réseau « derrière » le

serveur n°1 et branché sur son interface eth1.

Figure 10 : Extension du réseau de l'entreprise

VIRTUALIUT

Nous remangeons qu'un autre serveur s'ait augmenté,

sur notre schéma, nous pouvons passer à la section d'installation

du serveur SVRDMZ. Mais avant cela, nous devons préparer le serveur de

dépôts qui est SVRLAN.

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

22

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

II.2.4.6. Constriction du miroir

Après avoir créé un répertoire et

ainsi la table de partition suivante le point de montage pour accueillir nos

paquets, (chose nous avons choisir d'omettre dans le paragraphe

précédente) nous devons commence par installer le paquet

debmirror :

[root]# apt-get install debmirror

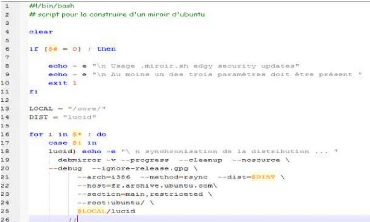

Les commandes rsync sont très complexes aussi il est

indispensable d'écrire un script en Shell BASH pour gérer la

création du miroir comme celle-ci-dessous :

Figure 11 : Extrait du script pour la création du

miroir

Après cela nous pouvons modifier notre source liste et

remplacez toutes les lignes par : # sources à partir du miroir

SVRLAN

deb file:/core/lucid main restricted

deb file:/core/ updates lucid-updates main restricted deb

file:/core/ security lucid-security main restricted

# sources à partir du de l'extérieur

deb

http://fr.archive.ubuntu.com/ubuntu/

lucid universe deb

http://fr.archive.ubuntu.com/ubuntu/

lucid-updates universe

deb

http://fr.archive.ubuntu.com/ubuntu/

lucid-security universe

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

23

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

II.2.4.7. Configuration du miroir pour les autres

machines

Pour compléter la démo, nous encore agrandir

une fois de plus notre réseau, qui commence petit à petit

à prendre former. Actuellement nous disposons d'un SVRLAN avec deux

cartes réseaux, l'une vers l'extérieur (eth0

192.168.254.10) et l'autre vers le réseau interne (eth1

192.168.2.1). Nous avons choisi pour les tributaires de notre miroir la

méthode http, ce implique l'installation d'un serveur web,

Apache2. Deux modifications sont capitales après

l'installation; il faut modifier le fichier

/etc/apache2/sites-enabled/000-default. Les lignes oû nous avons

comme désignqtion de réportoire /var/www pour la

remplacer par /core :

# DocumentRoot /core Et

#Directory /core

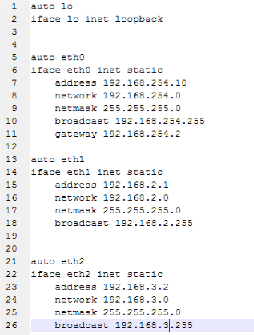

II.2.4.8. installation du serveur SVRDMZ

Puisque nous n'avons pas encore installé et

configuré le service DHCP pour la distribution d'adresse sur le SVRLAN,

ainsi nous devons spécifier le même DNS que pour SRVLAN car nous

ne disposons pas encore du serveur DNS, nous devons entrer manuellement la

configuration réseau par l'option de configurer nous même le

réseau en utilisant les renseignements suivants

Adresse IP : 192.168.2.2

Masque de sous-réseau : 255.255.255.0

Passerelle : 192.168.2.1

DNS : 192.168.254.2

Nom de machine : SVRDMZ

La configuration finale se déroule classiquement, en

testant le réseau par les commandes habituelles (ifconfig,

ping).

II.2.5. Installation de deux systèmes sur un PC

Comme nous sommes dans une configuration d'étude et

non dans d'une situation de production en entreprise, autrement dit, prenons

ça un prototype. Le but premier est de pouvoir disposer de deux

systèmes clients afin de montrer deux approches différentes, la

deuxième raison

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

24

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

est inhérente à l'architecture client/serveur :

montrer comment fournir des services réseau) des postes clients.

II.2.5.1. L'activité

Troisième étape dans l'agrandissement de notre

réseau : l'installation des deux clients. Ils auront le même nom :

CLIENT. Nous devons ajouter une nouvelle carte réseau au serveur SVRLAN,

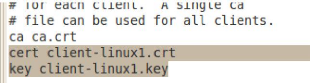

ce qui lui fera trois, sur le réseau. Configurons la nouvelle interface

augmentée.

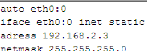

II.2.5.2. Configuration de la troisième carte

réseau de SVRLAN

Comme nous avons fait les deux précédentes

configurations des cartes eth0, et eth1 ;

auto eth2

iface eth2 inet static

address

|

192.168.3.1

|

netmask

|

255.255.255.0

|

network

|

192.168.3.0

|

broadcast

|

192.168.3.255

|

|

II.2.5.3. Installation du client Windows

L'installation du système Windows étant

triviale. Nous effectuons l'installation classique de la station en respectant

cependant les points suivants et en spécifiant cependant les

paramètres

du réseau suivant :

|

|

Adresse IP :

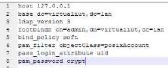

|

192.168.3.10

|

Masque de sous-réseau :

|

255.255.255.0

|

Passerelle :

|

192.168.3.1

|

DNS :

|

192.168.254.2

|

Nom de machine :

|

client

|

|

II.2.5.4. installation du client Linux

Le client Linux va recevoir un système Ubuntu

10.04 plus adapté à la configuration d'un poste de

travail. La particularité de cette version d'Ubuntu est qu'elle se

présente en système LIVE.

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

25

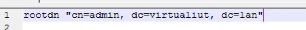

Concevoir et déployer d'une architecture de

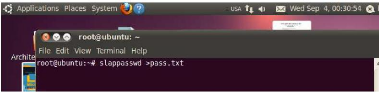

réseau sécurisée à l'IUT

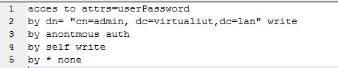

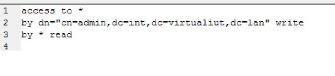

Figure 12 : Schéma du réseau VIRTUALIUT

avec les clients

Dans ce chapitre nous avons présenté la

méthode de conception de l'architecture réseau. Dans le chapitre

suivant nous parlerons de déploiement et test de l'architecture

réseau conçue.

CHAPITRE 3 : DEPLOIEMENT ET

TEST DE L'ARCHITECTURE RESEAU

SECURISEE

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

26

Concevoir et déployer d'une architecture de

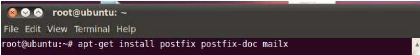

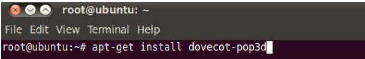

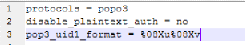

réseau sécurisée à l'IUT

CHAPITRE 3 : DEPLOIEMENT ET TEST DE

L'ARCHITECTURE

RESEAU SECURISEE

III.1. Installation du service DNS

Notre réseau commence à prendre forme ; toutes

nos machines sont installées et opérationnelles. Le service DNS

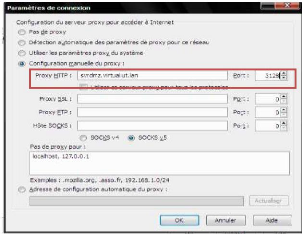

se met en place au début afin d'identifier l'ensemble des composantes de

votre réseau et faciliter l'accès vers l'extérieur. Nous

avons opté pour deux DNS : l'un principal et l'autre en cas de panne du

premier.

III.1.1. Avant l'installation du service DNS

Rappel : on peut bien se

passé du DNS dans le cas des petits réseaux en utilisant le

fichier /etc/hosts de chaque machine. Dans ce cas il faut

renseigner la correspondance entre l'adresse IP et le nom de la machine

manuellement. Cela est valable pour le client Linux et le client Windows (le

fichier se trouve dans le répertoire

c:\WINDOWS\system32\drivers\etc.).

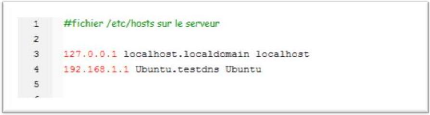

Sous linux, il faut de toute façon mettre deux lignes dans

le fichier /etc/hosts lorsque l'implante un service

DNS : Exemple : pour un serveur DNS de nom Ubuntu et de Zone testdns et @ip

192.168.1.1

Figure 13 : configuration du fichier hosts du

serveur

Ceci consiste à faire la résoudre le nom de la

machine par elle-même : en gros, elle doit connaitre son nom ! Dans le

cas d'un client qui obtient son adresse IP par DHCP mais ayant bien sûr

un nom, on peut écrire :

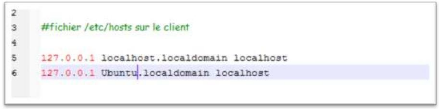

Figure 14 : configuration du fichier hosts du

client

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

27

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

III.1.2. Installation du DNS sur le serveur SVRLAN

Nous allons mettre en place un service DNS, le serveur SVRLAN va

fournir le service DNS principal.

III.1.2.1. Installation de Bind9

Installation se fait comme tous les autres paquets, nous avons

les fichiers de configuration suivants :

- etc/bind/name.conf qui est le fichier

général ;

- etc/bind/named.options qui est le fichier

contenant les options de Bind ; - etc/bind/named.local qui est

le fichier contenant notre zone

Précisons qu'Ubuntu « éclate » le

fichier de configuration en trois alors que cela n'est pas le cas sous d'autres

distributions.

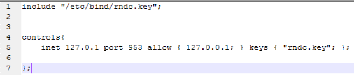

- configuration dans le ficher

/etc/named.conf

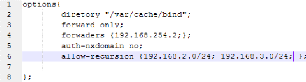

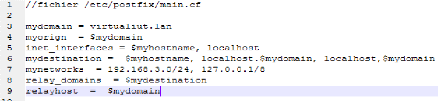

Figure 15 : contenu du fichier named.conf

Le fichier /etc/named.conf contient quatre zones

faisant référence à la zone de la boucle locale suivant la

spécification de RFC 1912et dont l'utilité est de traiter les

requêtes accidentelles (ou usurpées) pour le broadcast ou les

adresses locales.

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

28

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

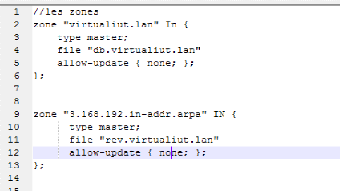

Les deux dernières zones dans le ficher

named.conf.local traitera de la zone virtualiut.lan

(qui est notre zone)

- Configuration dans le fichier

/etc/bind/named.conf.local

Figure 16 : contenu du fichier

named.conf.local

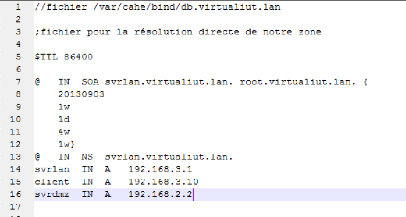

- création du fichier pour la zone directe pour

nos machines

Figure 17 : configuration du fichier virtualiut.db

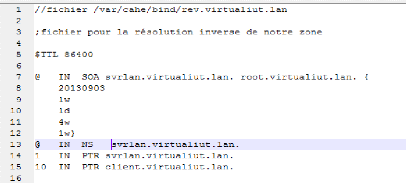

- Création du fichier pour la zone inverse

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

29

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 18 : configuration du fichier inverse de

virtualiut.db

Cela est aussi recommandé de modifier ou de changer le

groupe propriétaire d'un fichier, elle est effectuée par la

commande : chgrp bind /var/cache/bind/*

Redémarrons le service et modifions le fichier

/etc/resolv.conf qui contient les suivantes :

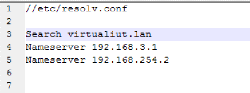

Figure 19 : contenu du fichier resolv.conf

Rappelons que la directive search fait ajouter le

domaine virtualiut.lan par défaut aux demandes avec un nom

d'hôte non entièrement qualifié. Ensuite, notre serveur DNS

sera interrogé et, lorsque le temps imparti à la requête

sera dépassé, le serveur secondaire sera interrogé.

Gardons de vu que ce mécanisme n'est valide si et seulement si le

premier serveur n'a pas répondu dans le temps et non en cas d retour

avec une erreur. Dans ce cas celle-ci est transmise au client et le

deuxième serveur ne sera pas interrogé. Maintenant nous pouvons

lance notre service et ainsi vérifié les fichiers logs (ce

fichier est très important pour un administrateur réseau)

On peut avoir une petite idée du fonctionnement du

service DNS, et nous allons le rendre plus performant! Actuellement, il

s'occupe des résolutions de la zone virtualiut.lan mais aussi

des résolutions externes pour les machines de notre réseau et

construit donc son cache n fonction. De façon à réduire sa

charge de travail, nous pouvons faire en sorte que cette seconde tâche

soit dévolue au serveur DNS "au-dessus de lui".

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

30

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

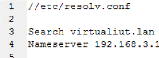

- Supprimons la référence au DNS externe dans le

fichier /etc/resolv.conf

Figure 20 : configuration du fichier

resolv.conf

- Commentons les lignes ayant trait aux serveurs racines dans le

fichier /etc/bind/named.conf

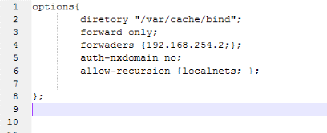

- Modifions les lignes suivantes dans le fichier

/etc/bind/named.conf.options

Figure 21 : configuration du fichier

named.conf.options

Relançons les services réseau et DNS et testons

à nouveau une résolution externe à partir du serveur

SVRLAN et partir du CLIENT Windows en lui indiquant que 192.168.3.1 comme

serveur DNS.

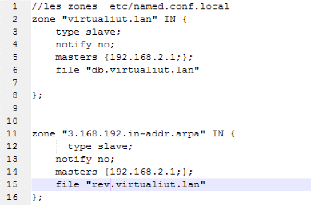

III.1.3. Configuration du serveur SVRDMZ en serveur DNS

secondaire

La mise en place d'un serveur secondaire s'effectue de la

même façon que pour un serveur principal. Pour pallier un

arrêt du service sur le serveur principal, nous utilisons SVRDMZ comme

serveur secondaire sur la zone virtualiut.lan, en cas de panne

complète du serveur principal, le serveur secondaire ne sert à

rien car il se sert de SVRLAN pour l'accès à l'extérieur

et même au réseau interne...

III.1.3.1. Installation du DNS secondaire

Plusieurs changements seront apportés sur le DNS

principal SVRLAN :

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

31

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

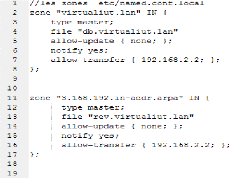

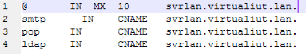

Figure 21 : nouvelle configuration du fichier

named.conf

Au niveau du fichier de zone db.virtualiut.lan,

ajoutons le serveur secondaire comme faisant

autorité : @ IN NS svrdmz.virtual.lan

Et ainsi pour la zone inverse : @ IN NS

svrdmz.virtual.lan

III.1.3.2. Installation du le serveur DNS secondaire sur

SVRDMZ

Nous devons procéder comme pour le serveur SVRLAN

(installation et sauvegarde des fichiers de configuration). Nous devons

modifier /etc/bind/named.conf.options de la même façon

que pour SVRLAN en ce qui corcerne les instructions forward et

forwarders mais avec un changement sur allow-recursion pour

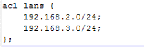

explicitement indiquer les réseaux autorisés :

Figure 22 : nouvelle configuration du fichier

named.conf.options

Modifions le fichier /etc/bind/named.conf de la

même façon ; ainsi que

/etc/bind/named.conf.local pour la declaration en

serveur secondaire.

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

32

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 23 : nouvelle configuration du fichier

named.conf.local

Modifions le fichier /etc/resol.conf cette fois

SVRDMZ sera son propre serveur DNS : nameserver192.168.2.2

Et pour finir le fichier /etc/hosts :

127.0.0.1 localhost

192.168.2.2 svrdmz.virtualiut.lan svrdmz

III.1.3.3. Simulation de panne

Pour simuler un panne, il est très simple pour voir le

fonctionnement du DNS secondaire, il nous suffit d'arrêter le service DNS

sur SVRLAN via la commande : /etc/init.d/bind9 stop

Nous devons toujours accéder à Internet

à partir du client, car cette fois ci c'est le serveur SVRDMZ qui a pris

le relais.

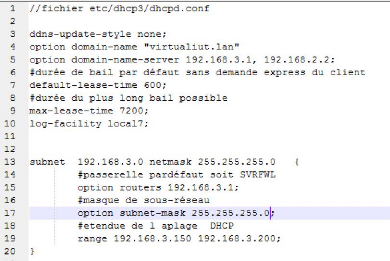

III.2. Service DHCP et DNS dynamique

DHCP constitue la suite logique au DNS dans l'élaboration

d'un réseau. Cela ne concerne bien sûr que les ordinateurs sur

notre réseau local. Le service DHCP donne le « la »en

transmettant adresse IP, adresse du serveur passerelle, du serveur de temps,

etc.

III.2.1. Installation du service DHCP sur le serveur

SVRLAN

Le principe de base consiste à affecter dynamiquement

une adresse IP à chaque client avec différents paramètres

tels que serveurs DNS, passerelle par défaut, etc. cette allocation

possède une durée limitée : le bail, renouvelé

suivant un intervalle défini. De son côté, le client

libère cette adresse quand la session se termine.

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

33

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

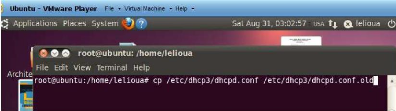

III.2.1.1. Installation du paquet dhcp3-server

Le serveur SVRLAN servira de serveur DHCP pour les clients du

réseau local, aussi bien Windows que Linux. Nous devons sauvegarder le

fichier de configuration par défaut qui est dhcpd.conf

Figure 24 : copie du fichier de configuration du DHCP

- Configuration du fichier pour le DHCP

Figure 25: configuration du fichier

dchpd.conf

III.2.1.2. Agent relais DHCP

Un agent relais DHCP écoute les requêtes

d'amorçage DHCP et les transfère à un serveur DHCP. Il

doit se trouver sur le même segment de réseau que le client DHCP

mais forcement sur celui du serveur car la communication s'établit cette

fois avec l'adresse IP. Le relais DHCP s'exécute par la commande

dhcrelay. Le paquetage dhcp-relay sur ubuntu. :

- Le script /etc/init.d/dhcp-relay

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

34

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

- Le fichier de configuration

/etc/default/dhcp-relay

Figure 26 : configuration du fichier

dhcp-relay

On peut supprimer l'attribution statique de l'adresse

192.168.3.10 pour le DNS au niveau du fichier db.virtualiut.lan et

rev.virtualiut.lan, rerlançons le service DNS et

SVRLAN et sur SVRDMZ.

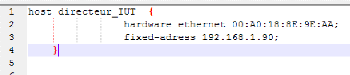

On peut si l'on désire réserver une ou

plusieurs adresses IP de la plage d'adresses dans le cas par exemple du

directeur et ton staff ou d'un serveur d'imprimante. Exemple de

réservation en fonction de l'adresse MAC

Figure 27 : exemple d'adresse statique fixée pour

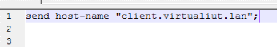

un utilisateur III.2.1.3. DNS dynamique pour le client LINUX

Il suffit d'un ajout sur le client au niveau du fichier de

configuration DHCP client, l'ajout se fait sur le fichier dhclient.conf

du client Linux :

Figure 28 : configuration du fichier dhclient du

CLIENT

III.3. Installation d'un serveur de temps avec NTP

Pour un réseau, le principe d'un serveur de temps permet

à toutes les machines d'être synchronisée au niveau de la

date et l'heure système ce qui facilite la tâche dans certaines

mis à jour, des fichiers logs.

III.3.1. Principe d'un serveur NTP

Le service NTP (Network Time Protocol) se base sur un serveur de

référence afin de régler son heure système. Il est

formé de plusieurs strates car, chaque serveur se synchronise

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

35

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

avec un élément au-dessus de lui et synchronise

les éléments en dessous de lui, cela implique chaque serveur joue

aussi le rôle d'un client. Nous allons installer le

service NTP sur le serveur SVRLAN de façon à ce que le serveur

SVRDMZ et le CLIENT puissent s'y référer afin de se

synchroniser.

III.3.1.1. Installation du paquet NTP

[root]# apt-get install ntp-server

ntp-doc

Cette commande a pour effet d'installer le serveur avec

dépendances ntp (utilitaire) et ntp-simple (démon)

et sa documentation.

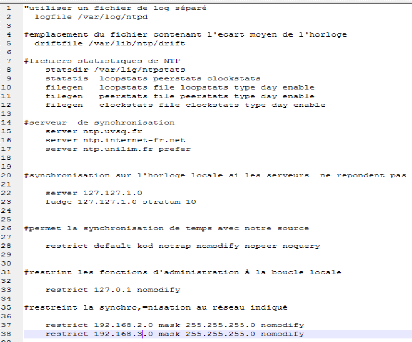

- Configuration du serveur

Elle passe par le fichier /etc/ntp.conf

Nous avons trois serveurs de temps de niveau (strate) 2

normalement disponibles, le mot clé prefer indique le serveur

interrogé de préférence. Pour continuer nos configuration

nous devons stopper le service par : /etc/init.d/ntp-server

stop

Figure 29 : configuration du fichier

ntp.conf

- La synchronisation force

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

36

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Lors de la toute première demande de synchronisation,

le serveur peut présenter des écarts importants, pouvant

entraîner un problème se démarrage. Le service ntpdate

ne s'installe pas au démarrage pour le serveur. Il faut indique

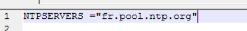

dans son fichier de configuration /etc/defautl/ntpdate comme

NTPSERVERS le serveur NTP d'Ubuntu.

Figure 30 : configuration dans le fichier

ntpdate

Synchronisions directement notre serveur par la commande :

ntpdate -dv

fr.pool.ntp.org,

après cela nous pouvons redémarrer notre service

NTP.

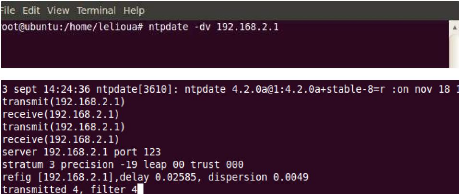

III.3.1.2. Synchronisation du client

Cette à réalise sur chaque système,

prenons le serveur SVRDMZ en tant que client, et indiquons la

référence à SVRLAN dans le fichier

/etc/default/ntpdate du serveur SVRDMZ

Il est recommandé toujours de renseigner l'adresse IP au

nom DNS car NTP a quelque fois des problèmes avec la résolution

de nom, ensuite lançons la commande ntpdate -dv 192.168.2.1

pour effectuer la synchronisation

Figure 31 : Synchronisation de SVRDMZ sur

SVRLAN

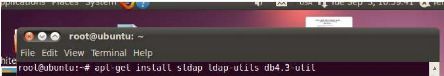

III.4. Installation d'un serveur d'annuaire LDAP

Quel que soit le système, Windows ou Linux, le

système d'information de l'entreprise s'adapte et s'intègre au

réseau informatique au travers d'une structure d'annuaire.

Active Directory de Microsoft et de façon plus

naturelle Linux, utilisent le service d'annuaire LDAP