III.11. Installation d'une politique de

sécurité

Nous pensons que le moment est venu d'installer une

véritable politique de sécurité par un contrôle

direct sur les paquets émis et reçus au travers du réseau.

La pièce maîtresse de l'ensemble est le serveur SVRFWL dont c'est

rôle essentiel, en plus de la fonction de routage. Là encore, la

difficulté réside plus dans la compréhension des

mécanismes que dans leur mise en oeuvre. Pour comprendre le

problème de la sécurité, elle se fait par le biais de la

connexion d'un serveur à un réseau le rend accessible, donc

vulnérable. La grandeur du réseau multiple les risques

d'où un risque maximal en étant connecté à

l'Internet.

- Types de menaces

Globalement les menaces possibles se classent en trois

catégories :

? Menaces sur la confidentialité des

données : accès à des données

privées (fraudes bancaires)

? Menaces sur l'intégrité des

données : modifications de données privées

(malveillance, terrorisme)

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

64

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

65

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

· Menaces sur la disponibilité des

données : blocage à l'accès des données

(déni de service, chantage)

- Type de pirates

· Le carder est impliqué dans la

réalisation de fausses cartes bancaires.

· Le phreaker, est

spécialisé dans le vol d'unités

téléphoniques dans les autocommutateurs.

· Le hacker est un expert des

systèmes d'exploitation. Il cherche à mettre en évidence

les points faibles des systèmes mais s'interdit leur exploitation

malveillante.

· crackers n'hésitent pas

à utiliser les points faibles des systèmes à des fins

nuisibles.

· script kiddies (Dépourvus de

compétences) ou plus simplement les kiddies utilisent,

sans les comprendre, des scripts qui leur permettent de prendre le

contrôle de leur cible.

Pour mettre en place de mesure de sécurité, nous

avons le choix entre : utiliser une distribution Linux entièrement

axée sur la sécurité, ou créer un script (Bash)

avec IPTABLES.

III.11.1. les mesures de sécurité

Pour nous, la première chose à faire, c'est de

vérifier les portes ouvertes dans notre système et de fermer

celles non utiles. En utilisant la commande netstat -ntl nous pouvons

afficher des ports ouverts sur notre serveur SVRDMZ par exemple. La fermeture

des ports est liée au système d'exploitation, en règle

générale elle consiste à fermer le service associé.

L'outil nmap, il permet de scanner les ports ouverts sur une machine

distante. Son utilisation est des plus simples. Par exemple si nous voulons

scanner l'interface de 192.18.2.2 sur SVRDMZ à partir

de SVRFWL il faut taper la commande : nmap -v -sU -sT 192.168.2.2

- Le pare-feu (firewall)

Les paquets IP sont rotés en fonction de leur adresse

de destination et de leur adresse d'émission. Ils utilisent un protocole

de transport (UDP ou TCP). La session est identifiée par un port source

et par un port de destination. Une connexion (session au sens OSI du terme)

entre processus client et un processus serveur est matérialisé

par un couple de triplets :

(@JP-source, TCP/UDP, port sources), (@JP-dest.,

TCP/UDP, port dest.) - Netfilter et IPtables

Distinguons deux fonctions différentes : le

routage et le filtrage. Le filtrage va consister à appliquer

des règles particulières aux paquets qui sont routés. Ces

deux fonctions sont prises en charge pour le noyau Linux de la série 2.6

par Netfilter. La mise en place des règles qui

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

66

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

seront appliquées aux paquets se fait par la commande

IPtables. Pour cela nous devons connaitre quelques règles de base :

? Les chaînes sont des ensembles de règles qui

sont appliquées séquentiellement aux paquets jusqu'à ce

que l'une d'entre elle soit applicable.

? Il y a toujours au moins une chaîne par défaut. ?

Ces chaînes sont placées dans des tables

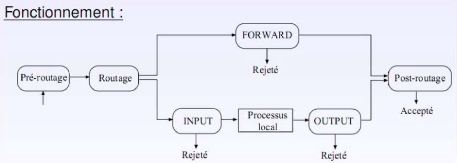

Netfilter peut intervenir en cinq endroits du système

de gestion de la pile IP. Pour chacune de ces étapes (que l'on appelle

des `hookÇ pour `crochet' en français),

Netfilter peut :

- Imposer au noyau de supprimer le paquet

(`drop') auquel cas, il est jeté à la poubelle, et c'est

comme si le paquet n'avait existé.

- Indiquer au noyau que le paquet est accepté

(`accept') dans ce cas-là le noyau peut continuer

à travailler dessus

- Modifier le paquet, puis le rendre au noyau

Figure 75 : fonctionnnement de netfilter

|