Chapitre III : Tests et évaluations

Figure 85 : Création de la règle

pour la détection de malware section "Schedule rule"

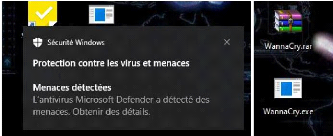

Pour tester notre règle on a

téléchargé un rasomware(WannaCry) compresser dans un

fichier rar.

Une fois qu'on extrait le ransomware l'antivirus va

détecter le malware.

Figure 86 : Détection du malware par

l'antivirus Windows

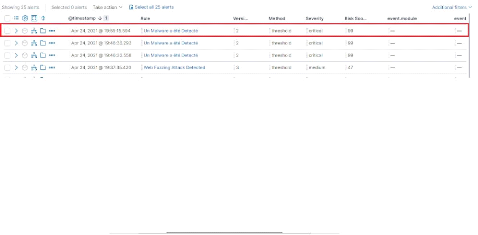

Figure 87 : Alerte "Un malware a

été détecté" par Kibana

Et directement on recoit une alerte nous disant qu'un Malware a

été detecté. Ceci montre que notre regle de detection

fonctionne correctement.

Chapitre III : Tests et évaluations

Conclusion

Au cours de ce chapitre, nous nous somme familiarisé

avec Elastic Stack, puis l'expérimenter en créant des

visualisations et des dashboards mettant ainsi en évidence ses

fonctionnalités, ces dashboards nous ont permis de superviser notre

système et d'avoir une vue globale et plus détaillée des

informations de sécurité et de l'état de santé de

notre système, après la prise en main de Kibana nous avons pu

effectuer des séries d'attaque sur notre solution STEM. Grace au moteur

de détection d'intrusion, nous avons pu détecter ces attaques, ce

qui nous permit donc de réagir afin d'arrêter ou éviter ces

attaques.

77

78

CONCLUSION ET PERSPECTIVES

La cybersécurité est une discipline de

première importance car le système d'information est pour toute

entreprise un élément absolument vital.

Les technologies de l'information deviennent de plus en plus

intégrées dans la société, les incitations à

compromettre la sécurité des systèmes informatiques

déployés augmentent. Ces cyberattaques peuvent

déstabiliser une institution et engendrer une perte économique

colossale.

Les dangers des cyberattaques actuelles font que la question

pertinente des entreprises n'est pas de se demander s'ils seront

attaqués ou pas mais se demander quand cela va arriver, ce qui fait

qu'une protection en amont est primordiale. Avec un tat de solution de

sécurité open source les entreprises n'ont plus d'excuse face aux

cyberattaques.

L'objectif principal de ce travail effectué au sein de

l'Agence Nationale de la Sécurité informatique était de

mettre en place une solution de gestion centralisé de logs et des

évènements.

Dans ce projet on a mis en place la plateforme Elastic Stack

permettant la collecte, le traitement, le stockage et enfin la visualisation

des fichiers logs. Ceci nous a permis d'exploiter les visualisations et les

tableaux de bords de l'interface Kibana pour surveiller l'état du

réseau ainsi que l'activité des équipements et des

machines afin d'éviter les pannes et les attaques d'une part, et de

gagner du temps et de l'argents d'autre part.

À la fin de notre projet, nous avons pu atteindre nos

objectifs c'est-à-dire mettre en place une solution open source

permettant le management de la sécurité de notre système,

notre système a répondu à nos attentes puisque aucun

impact sur les performances réseau et système n'a

été remarqué.

Ce stage, nous a été d'une grande importance et

il a servi d'une arcade qui nous a initié au monde professionnel.

D'autant plus qu'il était une opportunité pour mettre en oeuvre

nos connaissances techniques apprises au cours de nos études.

Il nous a appris sur le plan technique d'être mieux en

mesure de protéger nos ordinateurs et de recommander des mesures de

sécurité aux autres.

|