|

|

RÉPUBLIQUE DÉMOCRATIQUE DU

CONGO

MINISTÈRE DE L'ENSEIGNEMENT SUPÉRIEUR ET

UNIVERSITAIRE

UNIVERSITÉ LIBRE DE

KOLWEZI

U.LI.KO

FACULTÉ DES SCIENCES INFORMATIQUES ET DE

GESTION

|

|

LA MISE EN PLACE D'UN D'INTRUSION AU SEIN

D'UNE

En

|

|

ET PRÉVENTION PROVINCIALE

»

cycle présenté et défendu du grade

de gradué en

SHADRACK

SULA

: TEDDY NGUZ

|

|

|

« LE GOUVERNORAT/LUALABA

Informatique.

Par

Dirigé

Co

SYSTÈME DE DÉTECTION GRANDE

INSTITUTION

Travail de fin de vue de l'obtention

: KAPENDA KAPANDE par : CT.GAUTHIER -Directeur :

ASS

OCTOBRE 2021

|

|

II

RÉPUBLIQUE DÉMOCRATIQUE DU

CONGO

MINISTÈRE DE L'ENSEIGNEMENT SUPÉRIEUR ET

UNIVERSITAIRE

UNIVERSITÉ LIBRE DE

KOLWEZI

U.LI.KO

FACULTÉ DES SCIENCES INFORMATIQUES ET DE

GESTION

LA MISE EN PLACE D'UN SYSTÈME DE

DÉTECTION ET PRÉVENTION D'INTRUSION AU SEIN D'UNE GRANDE

INSTITUTION PROVINCIALE

« LE GOUVERNORAT/LUALABA »

Travail de fin de cycle présenté et

défendu En vue de l'obtention du grade de gradué en

Informatique.

Par : KAPENDA KAPANDE SHADRACK

Dirigé par : CT.GAUTHIER SULA

OCTOBRE 2021

iii

ÉPIGRAPHE

'En termes de sécurité, les

ordinateurs sont un problème, les réseaux une horreur et les

utilisateurs une catastrophe'.

Bruce Schneier-in"secrets and lies"

iv

IN MEMORIUM

A toi mon regrettée frère

ÉLYSÉE HIYUMPU, malgré ton affection

incomparable, le

monde à été jaloux de toi mon frère, tu as

semé ce que tu ne devais pas récolter alors que

tu

m'encourager que j'aile plus loin que possible dans mes

études mais de qui le sort m'sépare

prématurément

avant même mon premier couronnements

universitaire et en fin tu as disparu de ce monde ingrats d'amour.

À vous mes grands-parents, oncles et tantes tant

paternels que maternele qui nous ont quitté

malgré leurs conseils et encadrement tant morale que spirituel.

Oh jésus de Nazareth, vous qui avait promis la

résurrection des morts nous croyons se retrouver un jour

avec tous

ces êtres qui nous sont chers dans ton royaume seigneur.

Que la terre de nos ancêtres vous soient douces et

que le miséricordieux vous accordes tous, toutes la

direction dans la

vie céleste.

V

DEDICACE

vi

REMERCIEMENTS

À toi éternel nôtre Dieu, l'honneur, la

gloire, puissance et action de grâce te soit rendu pour ton soutien

journalier dans le bonheur que dans le malheur, toi seul tu connais la raison

de mon existence sur cette terre, nous te sommes infiniment reconnaissant.

Avant tout développement sur ce travail, il

apparaît opportun de commencer nôtre travail pour nous en tant

qu'étudiant du premier cycle en informatique, par cet objectif

essentiel,

Nous nous sommes sentis obligés d'exprimer notre gratitude

à :

De prime à bord à mes très chers aimables

parents, nous citons ILUNGA KALENGA JEAN-CLAUDE, et à ma mère

KALUMBU KAPANDE YVONNE pour tant de sacrifices et priventions dont vous avez

fait preuves de bonne volonté, pour que nous soyons ce que nous sommes

aujourd'hui.

Nous remercions nos très chers frères et soeurs

NDUWA ILUNGA ISABELLE, NTUMBA ILUNGA STÉPHANIE, MUJINGA ILUNGA DORCAS,

MWANZA ILUNGA BENEDIE, ILUNGA KALENGA JEAN-CLAUDE, ILUNGA KANONGA EMMANUEL,

NGANDU ILUNGA JEREMIE, KALUMBU ILUNGA YVES, PLAMEDIE, PROSPER, ÉLOGE,

DIVINES, MIRIAME, LYSIE, HARRISON, ANNÉE-MARIE pour votre amour

fraternel et vos aides, que ce travail vous servent d'exemples pour l'avenir de

notre famille.

Nous remercions également le P.C.A Monsieur Aimé

TUBAYA LUHEMBWE créateur de l'université où nous y avons

trouvé des connaissances scientifiques, tenons à remercier notre

recteur, Monsieur IRÈNE KAMBWE et tous nos assistants et professeurs qui

n'ont ménagé aucun effort pour cet exercice scientifique.

N'eut été votre soutien, ce travail ne

s'appellerait pas travail de fin de cycle. C'est pour nous une grande occasion

de vous exprimer notre sentiment de connaissance et de profonde gratitude.

Chers directeurs, nous n'aurons que vous comme voie, car

dit-on

vii

« si tu veux voir plus loin, il faut s'appuyer sur les

épaules de géant » Nos remerciements vont tout droit

à monsieur Gautier SULA respectivement Directeur de ce travail. Et en

fin nos remerciements s'adressent à tous nos camarades et compagnons de

lutte et plus particulièrement à : KABWITA MUTSHANGA LOVINCE,

KAMPUNDA MUYULENU ÉPHRAÏM, KILUBA MWIKA MICK, NGUZA WA TSHIVA

CONSOLAT, NGOI MEMPYA TRACY, NGOY WA NGOY STEPHANE

MANDE, MUTATSHI HERCULE, MWIBWA CLAUDE, MUYEY A-KAYEYU FENNEC,

MUVUMA KAMWENGO PATRICK, MANANGA TSHINGURI JONATHAN, MBANZA KALUBA DIES QUIN,

TSHIYUKA MUNDA ÉRIC, PATIEN MIJI

Que toutes ces personnes ci-haut citées, puissent trouver

ici notre profonde gratitude et que le très Haut vous comble de sa

grâce.

viii

TABLE DES ILLUSTRATIONS

Figure1 :l'architecture fonctionnelle d'un IDS

Figure 2 : organigramme hiérarchique du gouvernorat

Figure 3 :L'architecture

Figure 4 : Illustration de l'architecture existant

Figure 5 : la topologie physique que nous avons

proposée au gouvernorat du Lualaba

Figure 7 : installation de kali linux

Figure 10 : sélection de langue

Figure 11 : chargement des composants d'installation

Figure 12 : partition de disques

Figure 8 : installation final de kali linux

Figure 9 : installation et configuration de grud

Figure 10 : fin installation de kali linux

Figure 11 : User Name de l'administrateur

Figure 12 :l'interface de kali linux

Figure 13 :l'installation de ubutu

Figure 14 :l'authentification de l'administrateur ROOT

Figure 15 : commande de prérequis d'installation de

snort

Figure 16 : suite de commande de prérequis

d'installation de snort

Figure 17 : la commande de dédit de fichier de

configuration de snort

Figure 18 : la commande de l'ajout de Ping ICMP

ix

SIGLES ET ABREVIATIONS

IDS : intrusion detection system

IPS : intrusion prevention system

NIDS : Network intrusion detection system

NIPS : Network intrusion prevention system

HIDS : Host intrusion detection system

RAID : Redundant array of inexpensive disks

CPU : Central processing unit

KIPS : Kernel intrusion prevention system

OSI : Open system interconnect

DMZ : Demilitarized zone

TCP/IP : Transmission control Protocol / internet

Protocol

UMHT : Union minière du haut Katanga.

ISO : international standard Organizations

DVD : digital versatil disck

CD : compact disck

Grub : grand unified bootloader

x

TABLE DES MATIERES

IN MEMORIUM iv

DEDICACE v

TABLE DES ILLUSTRATIONS viii

SIGLES ET ABREVIATIONS ix

TABLE DES MATIERES x

INTRODUCTION GENERALE 1

I. PRESENTATION DU SUJET 1

II. PROBLEMATIQUE 1

III. HYPOTHESE 2

1. CHOIX ET INTERET DU SUJET 2

IV. DELIMITATION 3

V. ETHODOLOGIE ET TECHNIQUES 3

VII. PLAN SOMMAIRE 4

PREMIER CHAPITRE 6

LES GENERALITES SUR LA SECURITE INFORMATIQUE ET SUR LE

SYSTEME DE

DETECTION D'INTRUSIONS 6

I. GENERALITES SUR LA SECURITE INFORMATIQUE 6

I.1. Objectif de la sécurité informatique

6

I.2. Terminologie de la sécurité

informatique 6

I.2.1. Vulnérabilité 7

I.2.2. Menace 7

I.2.3. Risque 7

I.2.4. Une attaque 7

I.2.5. Intrusion 7

I.2.6. Contre-mesure 8

I.3. Cryptographie et cryptanalyse 8

xi

I.3.1. Cryptage (chiffrement) 8

I.3.2. Décryptage (déchiffrement)

8

I.3.3. Clé 8

I.3.4. Éléments d'une politique de

sécurité 8

II. LES SYSTEME DE DETECTION D'INTRUSIONS 10

II.1. LES IDS 10

II.1.2. Différents types d'IDS 10

II.1.3. IDS basé sur l'hôte 10

II.1.4. IDS basé sur le réseau

11

II.1.5. Les IDS hybrides 11

II.1.6. Comparaison entre les différents IDS

12

II.1.7. Architecture fonctionnelle d'un IDS

13

a. La capture 13

b. Les signatures 13

c. Les alertes 13

II.2. Présentation d'un IPS 14

II.2.1. Limites IPS et architecture fonctionnelle

14

II.2.2. Différence entre IDS et IPS

15

II.2.3. Méthodes de détection d'intrusion

15

II.2.4. Efficacité d'un système de

détection d'intrusion 16

II.2.5. Avantages et désavantages d'un IDS et IPS

16

II.2.6. Différence entre IPS et pare feu

16

II.2.7. Emplacement d'un IPS/IDS 17

II.3. Logiciel de détection d'intrusion

17

I. PRÉSENTATION DU GOUVERNORAT DE LA PROVINCE DU

LUALABA 19

I.1. INTRODUCTION 19

I.2. PRESENTATION DE L'ORGANISATION 19

I.3. HISTORIQUE 20

I.4. ORGANIGRAMME HIERARCHIQUE DE L'ORGANISATION

21

I.5. DESCRIPTION DES POSTES DE TRAVAIL 23

I.6. DELIMITATION DU DOMAINE DETUDE 24

II. ETUDE ET ANALYSE DU SYSTEME INFORMATIQUE EXISTANT

24

1.1 Matériels 24

1.2 Les Équipements d'interconnections

24

1.3 Les Medias d'interconnexion 25

1.4 Logiciel et utilitaires 25

XII

1.5 La sécurité 26

1.6 Architecture logique 27

27

1.7 Architecture Physique 28

III. CRITIQUE DU RÉSEAU EXISTANT 29

A. Points positifs 29

B. Points négatifs 29

C. Proposition des solutions 29

Conclusion partielle 30

TROISIEME CHAPITRE : 31

IMPLEMENTATION DE LA SOLUTION 31

III. IMPLEMENTATION DE LA SOLUTION D'ETUDE 32

A. Machine virtuelle 32

1. Création 32

I. Installation de Kali Linux 33

1.2. Fin de l'installation 35

II. Login 36

1. Login de Root 36

IV. CONFIGURATION DE L'OUTIL SNORT 38

VI. TEST 43

BIBLIOGRAPHIE 45

I. OUVRAGES 45

II. NOTES DE COURS 45

III. MÉMOIRE ET TFC 45

IV. SITES INTERNET 45

1

INTRODUCTION GENERALE

I. PRESENTATION DU SUJET

Les systèmes et réseaux informatiques

contiennent diverses formes de vulnérabilité, donc la

sécurité est, de nos jours devenue un problème majeur dans

la gestion des réseaux d'entreprise ainsi que pour les particuliers

toujours plus nombreux à se connecter à Internet.

Pour faire face à ces problèmes de

sécurité informatique, différents mécanismes ont

été mis en place pour prévenir tout sort d'attaque comme

le pare-feu, antivirus, qui s'avère limités face au

développement rapide des techniques de piratage, d'où la

nécessité de mettre en place un système de

détection et de prévention d'intrusion.

Le système de détection et de prévention

d'intrusion, est une technique permettant de détecter les intrusions de

les prévenir, ce système nous aide à prévoir,

surveiller ou à identifier toute activité non autorisée

dans un réseau.

II. PROBLEMATIQUE

La problématique ne que l'ensemble des questions que

l'on se pose avant même de mener nos investigations.

Après plusieurs jours de travail dans les installations

du gouvernorat entant que contractant, nous avons constaté un Fail dans

le système d'informatique du gouvernorat qui est la grande institution

de la province du Lualaba le parrain de toutes les institutions de la province.

Le réseau du dit système informatique regorge une avancée

technologique du point de vue communicationnelle, traitement des informations,

interconnexion entre autre la technologie : client-serveur ,la vidéo

conférence, la vidéo surveillance, le partage de fichier, le

serveur cloud et bien d'autre serveur important, mais étant une grande

institution regorgeant aussi une avancée important en matériel de

point et logiciel de qualité cette dernier manque un système de

surveillance réseau, écoute d'intrusion et bien une

sécurité optimal de

2

pointe pouvant faire le IDS et IPS à fin de

limité les dégâts liées à la piraterie et

vols des informations importantes que regorge cette grande institution,

Ce pourquoi, la raison principale de notre recherche

réside dans la participation positive de contribuer à la mise en

place d'un système de détection et prévention d'intrusion

pour le maintien de sécurité et stabilité du réseau

de la dite instituions.

Au regard de ce qui précède, nous nous

posé des questions suivantes auxquelles nous essayerons de

répondre.

1. Quel système pouvons mettre en place afin de

prévenir à toutes éventuelles intrusions ?

III. HYPOTHESE

Une hypothèse est définie comme étant une

réponse provisoire qui est destinée à être comme un

guide au cours de l'analyse.

Notre travail s'articule autour des raisonnements ci-après

:

L'installation des outils d'écoute des intrusions afin

de prévenir les attaques vers le réseau, en donnant l'alerte

à toutes éventuelles intrusions, les activités de

l'utilisateur, certes nous pensons que ce système sera un palliatif

à la non existence du système de détection d'intrusion

ladite institution.

Pour rester logique et respectant l'élaboration d'un

travail scientifique nous affirmons que la méthodologie utilisée

(Top down design) est la mieux placée pour notre étude.

1. CHOIX ET INTERET DU SUJET

Dans cette section nous allons à présent

démontrer le choix et L'intérêt

du sujet.

a) Choix du sujet

Nous avons choisi ce sujet pour nous permettre de faire des

recherches qui nous aiderons d'acquérir une notion sur la

prévention et la détection d'intrusion.

3

Sachant que nos études faites nous obligeront à

être des informaticiens capables de répondre aux exigences de la

sécurité informatique à savoir la disponibilité des

informations, la confidentialité lorsqu'il y'a des hackers qui veulent

s'infiltrer dans le réseau pour voler les informations et

l'intégrité de ces dernières.

b) Intérêt du sujet

L'apport de ce sujet peut être classé en trois :

l'intérêt personnel, social et professionnel.

L'intérêt personnel :

après ces recherches nous serons à mesure de mettre en place un

mécanisme sécurisant le réseau de notre entreprise contre

les différentes menaces. Cette mise en place aura comme but de

concrétiser tout ce que nous avons vu comme théorie tout au long

de notre parcours académique

L'intérêt social : nos

recherches seront utiles aux chercheurs qui viendront après nous, cette

documentation leur sera de guide dans leur parcours académique et

répondra à leur préoccupation qui aura un rapport avec la

détection et la prévention d'intrusion.

Sur l'intérêt professionnel :

les personnes qui auront à lire ce travail ou nous-même pourront

être capables de mettre en place un système pour assurer une

meilleure sécurité au sein du réseau d'entreprise.

IV. DELIMITATION

Pour éviter que nos recherches ne paraissent vagues,

notre travail vise la sécurité d'un réseau d'entreprise en

particulier. Et par rapport à la délimitation temporelle, nos

recherches s'étendront du début jusqu'à la

rédaction de notre TFC. Pour ce qui est de la délimitation

matérielle, c'est sur la plate-forme (Linux) que nous

implémenterons notre solution.

V. ETHODOLOGIE ET TECHNIQUES

A. Méthodes

Par sa définition est une démarche rationnelle

de l'esprit pour arriver à une connaissance où à la

démonstration d'une vérité ; c'est ainsi dans notre

travail, nous aurons à utiliser la méthode dite Top down

Network design qui est (le fait de concevoir un système en

allant du général au particulier).

Hormis l'introduction générale qui nous a permis

d'entrée en matière et la conclusion qui nous a permis aussi

d'atterrir.

4

C'est une méthode orientée réseau, elle

consiste à intercepter le problème du plus haut qu'au plus bas

niveau. C'est-à-dire elle va des utilisateurs aux applications afin de

déterminer l'infrastructure réseau comme support.

A. Techniques

Une technique n'est rien d'autre qu'un processus à

suivre où en mettre en pratique pour parvenir à un bon

résultat attendu par tous. C'est un ensemble des procédés

d'un art ou d'un métier c'est pourquoi nous en citerons quelques

techniques dans notre recherche scientifique qui sont :

L'interview C'est une entrevue d'un chercheur

avec une personne physique entre autres un responsable afin de connaître

son opinion sur une question bien déterminée. Cette

méthode pourra nous permettre d'avoir une image sur les recherches

menées.

L'observation : Cette technique sera

utilisée toujours dans le but de la récolte de données sur

le champ de recherche et aussi bien là où nous aurons encore

beaucoup plus d'idées cadrant avec notre sujet.

La documentation : Partant de sa

définition c'est un ensemble des documents sur les matières que

nous chercheurs, voulons bel est bien traité en vue d'atteindre les buts

attendus ; d'où il sera impossible de parvenir à contourner cette

étape vous étant chercheur, car un travail sans

référence n'est pas un travail scientifique.

Internet : C'est un outil public qui offre

les services à toutes les personnes qui ont besoin du savoir, aux gens

qui ont un esprit de la recherche scientifiques.

VI. DIFFICULTES RENCONTREES

Il n'y a pas de rose sans épines disent les

français, car il ne nous a pas été facile pour

l'élaboration de ce travail et pour avoir les données suite

à plusieurs difficultés qui couvrent le chemin de recherche entre

autres : les moyens technique, Financier, parfois morale.

VII. PLAN SOMMAIRE

5

Notre travail de fin de cycle à trois chapitres à

savoir :

? Le Premier chapitre :

Généralités sur la sécurité informatique et

les intrusions : dans ce chapitre il sera question de passer d'une

façon générale les notions sur la sécurité

informatique ainsi que les intrusions afin d'avoir une idée claire sur

notre travail.

? Le Deuxième chapitre : Présentation du

domaine d'étude : ce chapitre sera consacré à la

présentation de notre entité dans laquelle nous allons appliquer

notre technologie

? Troisième Le chapitre : Conception et

Implémentation de la solution : outre les théories

soulevées dans les chapitres précédents celui-ci

concrétisera la partie théorique en mettant en place notre

solution

6

PREMIER CHAPITRE

LES GENERALITES SUR LA SECURITE INFORMATIQUE ET

SUR

LE SYSTEME DE DETECTION D'INTRUSIONS

Dans cette partie de notre travail nous allons parler sur la

sécurité informatique d'une manière survolée et

présentation de la technologie d'étude (IDS et

IPS.)

I. GENERALITES SUR LA SECURITE INFORMATIQUE

La sécurité informatique est un terme large qui

réunit les moyens humains, technologiques, organisationnels qui tentent

de garantir certaines propriétés d'un système

d'information.

I.1. Objectif de la sécurité

informatique

On peut définir les objectifs de la

sécurité informatique comme suit :

? L'intégrité : l'information ne sera

modifiée que par les personnes autorisées.

? La confidentialité : demande l'information qui se

trouve dans le système soit lue que par les personnes

autorisées.

? La disponibilité : demande que l'information qui se

trouve dans le système soit disponible aux personnes

autorisées.

? Le non répudiation : permet de garantir qu'une

transaction ne puisse être niée. ? L'authentification : consiste

à assurer que seules les personnes autorisées aient accès

aux ressources.

La sécurité informatique utilise vocabulaire

bien spécifique, que nous énumérons comme suit :

I.2. Terminologie de la sécurité

informatique

7

I.2.1. Vulnérabilité

Est une faiblesse d'un système de

sécurité se traduisant par une incapacité partielle de

celui-ci à faire face aux menaces informatiques qui le guettent. Par

exemple, une erreur d'implémentation dans le développement d'une

application, est exploitée pour nuire à l'application

(pénétration, refus de service, ...etc.). Elle peut être

également provenir d'une mauvaise configuration.

I.2.2. Menace

La menace désigne l'exploitation d'une faiblesse de

sécurité par un attaquant, que ce soit interne ou externe

à l'entreprise.

La probabilité qu'elle soit une faille de

sécurité, est évaluée par des études

statistiques même si elle est difficile à réaliser.

I.2.3. Risque

Les menaces engendrent des risques et des couts humains et

financiers : perte de confidentialité des données sensibles,

indisponibilité des infrastructures et des données, dommages pour

le patrimoine intellectuel et la notoriété.

Les risques peuvent survenir si les systèmes

menacés présentent des

vulnérabilités.1

I.2.4. Une attaque

Une attaque est le résultat de l'exploitation d'une

faille d'un système informatique (système d'exploitation,

logiciel, erreur de configuration, etc.) à des fins non connues par

l'exploitant du système et il est généralement

préjudiciable.

I.2.5. Intrusion

C'est réaliser une attaque ou une menace pour un

système d'informatique, pour que ce dernier ne soit plus en

sécurité.

1 TEDDY KALEND, Cours de sécurité

informatique, inédit, G3 Info, CEPROMAD, 2020

8

I.2.6. Contre-mesure

Contre-mesure donne les capacités et les mesures pour

se défendre contre les Intrusions.

I.3. Cryptographie et cryptanalyse

I.3.1. Cryptage (chiffrement)

Transformation d'un message clair en un message

chiffré.

I.3.2. Décryptage

(déchiffrement)

C'est de retrouver, à partir d'un message

chiffré, le message clair lui Correspondant.

I.3.3. Clé

Est un paramètre partagé entre l'émetteur

et le récepteur, et implémenté dans les opérations

de chiffrement et déchiffrement.

I.3.4. Éléments d'une politique de

sécurité

Il ne faut pas perdre de vue que la sécurité est

comme une chaîne, guère plus solide que son maillon le plus

faible. En plus de la formation et de la sensibilisation permanente des

utilisateurs.

? La politique de sécurité peut être

découpée en plusieurs parties :

Défaillance matérielle : Tout équipement

physique est sujet à défaillance (usure, vieillissement,

défaut, etc.). Et l'achat d'équipements de qualité et

standard accompagnés d'une bonne garantie avec support technique est

essentiel pour minimiser les délais de remise en fonction. Seule une

forme de sauvegarde peut cependant protéger les données.

Défaillance logicielle : Tout programme informatique

contient des bugs. La seule façon de se protéger efficacement

contre ceux-ci est de faire des copies de l'information à risque. Une

mise à jour régulière des logiciels et la visite des sites

consacrés à ce type de problème peuvent contribuer

à en diminuer la fréquence des bugs.

Accidents (pannes, incendies, inondations, etc.) : Pour

protéger les données et les fichiers face à des

problèmes, il est indispensable de faire une sauvegarde.

2 Idem

9

Cette procédure de sauvegarde peut combiner plusieurs

moyens fonctionnant à des échelles de temps différentes

:

· Disques RAID pour maintenir la disponibilité des

serveurs.

· Copie de sécurité via le réseau

(quotidienne).

· Copie de sécurité dans un autre

bâtiment.2

La disposition et l'infrastructure des locaux peuvent aussi

fournir une protection intéressante. Pour des sites

particulièrement importants (site informatique, central d'une

banque...etc.)

Il sera nécessaire de prévoir la

possibilité de basculer totalement et rapidement vers un site de secours

(éventuellement assuré par un sous-traitant

spécialisé).

Ce site devra donc contenir une copie de tous les logiciels et

matériels spécifiques à l'activité de la

société.

Erreur humaine : Outre les copies de sécurité,

seule une formation adéquate du personnel peut limiter ce

problème.

Vol via des dispositifs physique (disques et bandes) :

Contrôler l'accès à ces équipements : ne mettre des

unités de disquette, bandes...etc. Que sur les ordinateurs où

c'est essentiel. Mettre en place des dispositifs de surveillance. Virus

provenant de disquettes : Il faut minimiser l'utilisation des disques puisque

ont plus de risque. L'installation de programme antivirus peut s'avérer

une protection efficace mais coûteuse. Le diminue la productivité

et nécessite de fréquente mise à jour.

Piratage et virus réseau : Cette problématique

est plus complexe et l'omniprésence des réseaux, notamment

l'Internet, lui confère une importance particulière. Les

problèmes de sécurité de cette catégorie sont

particulièrement dommageables et font l'objet de l'étude qui

suit.

10

II. LES SYSTEME DE DETECTION D'INTRUSIONS

II.1. LES IDS

Tout d'abord un IDS signifie « Intrusion Détection

System ». Il s'agit d'un équipement permettant de surveiller

l'activité d'un réseau ou d'un hôte donné, afin de

détecter toute tentative d'intrusion et éventuellement de

réagir à cette tentative3. C'est un mécanisme

qui sécurise le réseau ou l'hôte et qui palie aux failles

que peuvent avoir un antivirus ou un pare feu. Mais comme on dit que la

sécurité absolue n'existe pas, les IDS ont aussi de limites selon

le type d'IDS et son mode de fonctionnement. C'est ce que nous allons essayer

de découvrir.

II.1.2. Différents types d'IDS

Il en existe trois sortes qui sont les suivants :

? IDS basé sur l'hôte

? IDS basé sur le réseau ? IDS hybrides

II.1.3. IDS basé sur l'hôte

Qu'on appelle HIDS (Host Intrusion Détection System),

c'est un système qui analyse les informations qui concerne l'hôte.

Ces informations sont puisées par ce dernier dans les logs et les traces

d'audit du système d'exploitation, lorsqu'il y'a une activité ou

information anormales, l'administrateur peut être avertit par ce HIDS.

Il est à noter que ce type d'IDS a ses avantages ainsi

que ses inconvénients. Ce type d'IDS offre une surveillance

précise car grâce aux informations que nous trouvons dans les logs

ou les traces d'audit du système d'exploitation, nous pouvons facilement

détecter une anomalie et prendre des mesures, nous pouvons

également optimiser le système en fonction des observations. Un

autre avantage d'un HIDS, c'est qu'il est capable de détecter une

attaque qu'un NIDS ne peut pas détecter car lorsque l'attaque est

cryptée c'est impossible qu'elle soit détectée par ce

dernier.

Pour ce qui est des inconvénients, les HIDS ont une

taille des fichiers de rapport d'alertes très consistante qui peut

atteindre des mégaoctets ce qui rend l'hôte

3 N. Baudoin et M. Karel, NT Réseaux, IDS

ET IPS, inédit 2003/2004, p8.

11

moins performant du fait que le CPU dévient gourmand

dans le traitement des données.

Ce type d'IDS, on place sur des machines sensibles ou celles

qui hébergent des informations critiques de l'entreprise.

II.1.4. IDS basé sur le réseau

Le rôle essentiel d'un IDS réseau est l'analyse

et l'interprétation des paquets circulant sur ce

réseau4. Des capteurs sont placés sur le réseau

à des endroits stratégiques et génèrent les

informations à la console sécurisée qui les analyse. Pour

la configuration des cartes réseaux de ces capteurs, ces deux cartes

réseaux, l'une est configurée en mode furtif et l'autre de

façon à se connecter à la console sécurisée.

Le mode furtif permet au NIDS d'être invisible aux yeux des autres

machines et ça leur permet de ne pas être attaqué et de ne

pas savoir qu'un IDS est placé sur le réseau.

Leur carte réseau est configurées en mode «

promiscues », c'est-à-dire le mode dans lequel la carte

réseau lit l'ensemble du trafic, de plus aucune adresse IP n'est

configurée5. Ce n'est pas n'importe où, où nous

devons placer les capteurs pour un NIDS, comme dit, ils doivent être

placés à des endroits très stratégiques que l'on

vous fera voir lorsqu'on parlera de l'emplacement d'un IDS dans la suite

étant donné que notre attention première sera fixée

sur le NIDS, comme nous parlerons de la sécurité du

réseau.

II.1.5. Les IDS hybrides

Comme l'indique le nom, ce type d'IDS est à la fois

HIDS (Host IDS) et NIDS (Network IDS) c'est-à-dire qu'il rassemble ces

deux fonctionnalités, ils gèrent le trafic sur le réseau

et /ou également sur l'hôte.

4 N. Baudoin et M. Karel, NT Réseaux, IDS ET IPS,

inédit 2003/2004, p10. 5N. Baudoin et M. Karel, idem.

12

II.1.6. Comparaison entre les différents

IDS6

Avantages

|

> Découvrir plus facilement un Cheval

> De Troie puisque les informations et les

> Possibilités sont très étendues.

> Détecter des attaques

impossibles à

> Détecter avec des IDS réseau puisque le

> Trafic est souvent crypté. > Observer les

activités sur l'hôte avec précision.

|

Inconvénients

> La probabilité de faux négatifs (attaques

> Non détectées) est élevée et il

est

> Difficile de contrôler le réseau entier.

> Ils doivent principalement fonctionner

> De manière cryptée d'où une

complication

> De l'analyse des paquets.

> A l'opposé des IDS basés sur l'hôte,

ils ne voient pas les impacts d'une attaque.

|

NIDS

|

Hybrides

|

> Les capteurs peuvent être bien

> Sécurisés puisqu'ils se contentent

> D'observer le trafic.

> Détecter plus facilement les scans grâce aux

signatures.

> Filtrage de trafic.

> Assurer la sécurité contre les attaques

> Puisqu'il est invisible.

|

|

> -moins de faux positifs.

> -meilleure corrélation (la corrélation

> Permet de générer de nouvelles alertes

> À partir de celles existantes).

> possibilité de réaction sur les

analyseurs.

> Ils ont moins de facilité à détecter

les scans.

> Ils sont plus vulnérables aux attaques de type

Dos.

> Ils consomment beaucoup de ressources CPU.

|

|

> taux élevé de faux positifs.

|

Tableau 1: Comparaison IDS et IPS

6 B. Keltouma et B. Ouarda, travail de fin de cycle,

2015-2016, P35.

13

II.1.7. Architecture fonctionnelle d'un IDS

Dans son fonctionnement, pour arriver à

détection une intrusion, les IDS sont découpés en trois

grandes parties : le capteur (la capture), l'analyseur (les signatures) et le

manager (les alertes).

Figure 1:L'architecture fonctionnelle d'un

IDS

a. La capture

Grâce aux capteurs, le système récolte les

informations des trafics sur le réseau et le fourni à

l'analyseur. Avant de le fournir à ce dernier, ces informations sont

soumises à un prétraitement c'est-à-dire un filtre BPF

(Berkeley Paquet Filter) leur est appliqué. Ce filtre correspond

à l'affinage des informations que l'IDS cherche à

récupérer.

b. Les signatures

C'est ici que l'on détermine si le NIDS est efficace

ou pas. Comparativement à un bon antivirus il doit être capable de

détecter les signatures d'attaques. L'analyseur permet de trouver les

activités anormales dans le flux du réseau.

c. Les alertes

L'étape où l'on informe ou le système

informe à l'administrateur de l'attaque que subie le réseau et

ainsi il pourra prendre des mesures, soit c'est limité les effets de

l'attaque, tente de l'arrêter, restauré le système ou

identifier le problème.

14

II.2. Présentation d'un IPS

IPS veut dire « Intrusion prévention system »

en français système de prévention d'intrusion, ça

permet d'intercepter l'attaque avant qu'il n'atteigne la cible.

Comme pour les IDS, nous avons aussi trois types d'IPS :

? Les HIPS (Host IPS)

? Les NIPS (Network IPS) ? Le KIPS (Kernel IPS)

Pareillement aux HIDS, les HIPS surveillent ou interceptent

les menaces dirigées vers l'hôte. En d'autres termes les HIPS

préviennent les attaques dirigées vers l'hôte.

Les NIPS s'occupent de prévenir les attaques vers le

réseau, ce qui permet aux NIPS de donner l'alerte, c'est les

activités qu'un utilisateur effectue sur le réseau, une fois

qu'il y'a une activité anormale, le système prévient

l'administrateur.

Les KIPS s'exécute sur le noyau d'une machine pour

bloquer toute activité suspecte empêchant toute modification du

système. Mais ils sont moins utilisés pour leur ralentissement de

l'exécution.

II.2.1. Limites IPS et architecture

fonctionnelle

Le système de prévention d'intrusion

présente en effet quelques limites. L'une d'elle est la mise en place

délicate, lorsqu'il y'a une fausse alerte en cas de faux positif, un

système équipé d'un IPS peut bloquer tout le

réseau.

Le fonctionnement d'un IPS est similaire à celle d'un

IDS, en ce sens qu'il capture aussi le trafic transitant par le réseau

et l'analyse. Mais au lieu d'informer l'administrateur, il bloque les paquets

malicieux. Pour que l'opérateur soit informé. L'IPS fait un

journal des paquets supprimés et donne la raison de cette

suppression.

15

II.2.2. Différence entre IDS et IPS

|

IDS

|

IPS

|

|

Détecte les paquets

malveillants et informe l'administrateur pour qu'il prenne des

mesures

|

Bloque les paquets

malveillants lorsqu'il le trouve sur le

réseau. Pas besoin que

l'administrateur intervienne

|

|

Pas d'action après détection

d'une menace, c'est l'administrateur

qui doit agir.

|

Le système réagit après détection

d'une menace.

|

Tableau 2: Différences entre IDS et

IPS

II.2.3. Méthodes de détection

d'intrusion

De tous les deux systèmes IPS et IDS ça

utilisent deux modes ou méthodes pour la détection d'intrusion :

méthode de détection par anomalie et méthode de

détection par signature.

a) Méthode de détection par

anomalie

Pour parvenir à détecter l'attaque, le

système se base sur le comportement normal de l'utilisateur sur

l'hôte ou le réseau, une fois qu'il détecte des anomalies,

il déclenche une alerte. C'est est envoyée à

l'administrateur afin de bloquer l'attaque. Ces anomalies ou ces

activités hors profil peuvent être une charge CPU (les processus

à traiter deviennent importantes, colossaux); utilisations des

applications ; les horaires de connexion, ...

b) Méthode de détection par

signature

Avec cette méthode, le système se base sur les

signatures d'attaques qui se trouvent déjà inscrites dans la base

de données, lorsqu'une activité circulant dans le réseau

est répertoriée dans cette base de données, directement

l'alerte est déclenchée par le système. Mais comme la

technologie évolue du jour au lendemain, les hackers non plus ne se

lassent pas, ils développent eux aussi des moyens d'attaquer le

système, alors il est bien plus important de mettre à jour chaque

fois la

16

base de données de signatures pour permettre à

ce que le système détecte les attaques.

II.2.4. Efficacité d'un système de

détection d'intrusion

? Pour que nous puissions dire que le système est

efficace, il doit répondre à certains critères :

Exactitude : il doit être précis dans la détermination des

attaques (pas de faux positif)

? Performance : une fois qu'il y'a intrusion, le

système doit réagir (détection en temps réel)

? Rapidité : la rapidité doit se voir dans le

délai entre la détection et l'alerte, ça doit être

rapide pour permettre à l'opérateur de sécurité de

réagir.

? Tolérance aux pannes : il doit être

résistant aux attaques

? Complétude : le système doit être capable

de détecter toutes les attaques.

II.2.5. Avantages et désavantages d'un IDS et

IPS

|

IDS

|

IPS

|

|

Avantages

|

Désavantages

|

Avantages

|

Désavantages

|

|

Surveillanc

e continue

et détaillée HIDS et NIDS se

complètent

|

Besoin de connaissance en sécurité Problème

de

positionnement des sondes

|

Protège les

systèmes, des

comportements dangereux et pas

seulement du

trafic

|

Coût d'exploitation Interopérabilité

(compatibilité entre

système)

Problèmes lors de la mise à jour7

|

Tableau 3: Avantages et désavantages IDS et

IPS

II.2.6. Différence entre IPS et pare

feu

Pour différencier un IPS d'un pare feu, nous pouvons

dire qu'un IPS est un système qui intercepte une activité

anormale (attaque) en se basant sur la base de données de signatures

pour le bloquer afin qu'il n'atteigne pas la cible. Tandis qu'un pare feu c'est

un système qui filtre le paquet qui circule sur le réseau et juge

si le paquet doit passer ou pas.

7 KASONGO OLUWA, Mise en place d'un système

de présentation d'intrusion sous Nagios, Mémoire,

UACC-Likasi, 2018

8 Ibidem

9 Idem

17

Une autre différence, ce que le pare feu n'arrive

à qu'à la couche 4 depuis la couche 1 du modèle OSI, ce

qui ne suffit pas pour bloquer une intrusion lorsque c'est la couche

applicative qui est visée. L'IPS peut donc palier parce qu'il arrive

jusqu'à la couche application et donc il surveille

l'intégralité des flux. 8

II.2.7. Emplacement d'un IPS/IDS

L'emplacement d'un IDS/IPS dépend des informations que

nous voulons analyser ou surveiller. Il peut être placé entre un

pare feu et le réseau internet comme ça c'est facile pour

l'administrateur de savoir si le pare feu a été mal

configuré, parce qu'étant un filtreur des paquets, il peut faire

passer des attaques à cause de sa mauvaise configuration. 9

Un système de détection peut être aussi

placé dans une DMZ (Zone Démilitarisée : zone

isolée qui est constituée des équipements contenant des

informations sensibles comme le serveur de base de données et autre), un

IDS placé dans cette zone peut bloquer les attaques, les détecter

et signaler l'administrateur pour qu'il prenne des mesures.

Nous pouvons aussi placer après le pare feu. Un capteur

NIDS placé à cet endroit détecte les intrusions que

celui-ci (pare feu) n'a pas pu bloquer (stopper).

II.3. Logiciel de détection

d'intrusion

Il en existe plusieurs, mais nous en citerons que quelques-uns

:

? SNORT : le plus connu qui intègre parfois les deux

fonctionnalités NIDS et HIDS crée en 1998. Il fonctionne sous

Linux, Solaris, MAS OS... caractérisé par sa performance, sa

rapidité. Il est orienté IP (c'est-à-dire il se base sur

les adresses IP)

? KALI-LINIX : Le plus connu qui fait la détection et

prévention d'intrusion, il fonctionne sous Windows et linux.

? Nessus professionnel : fonctionnant sous Windows et linux,

Nessus est un outil de sécurité informatique. Il signale les

faiblesses potentielles a avéré sur

18

les machines testées10. Il inclut quelques

signatures ou attaques comme le déni de service contre la pile TCP/IP,

attaque permettant la prise de contrôle de la machine, ...

? Forefront TMG : c'est une passerelle web

sécurisée dans laquelle nous pouvons configurer plusieurs

services liés à la sécurité comme : un pare feu, le

VPN (Virtual Privat Network), le filtrage des URL (accès ou refus

à certains types de sites), ...

? Citrix netscaler : qui est un pare feu d'application web

protégeant les applications et les sites web des attaques connues et

inconnues y compris celles qui visent la couche applicative.

Les stratégies de groupe où nous trouvons des

restrictions permettant de créer des mesures de sécurité

que nous avons cité dans notre introduction.

10

www.wikipedia.org/wiki/nessus

(logiciel).

19

CHAPITRE DEUXIEME

PRESENTATION DU DOMAINE D'ETUDE

I. PRÉSENTATION DU GOUVERNORAT DE LA PROVINCE

DU

LUALABA

I.1. INTRODUCTION

Pour le bon fonctionnement d'un réseau informatique,

la mise en place d'un système de détection et prévention

d'intrusion en effet ; il permet de surveiller le réseau, de

détecter les éventuelles intrusions, et d'alerter sur le

dysfonctionnement du système informatique.

Dans ce chapitre, nous présenterons, d'abord, la

structure d'accueil à savoir le Gouvernorat de la province du Lualaba

ainsi que ses domaines d'intervention. Ensuite, nous donnerons ensuite

l'étude de l'existant concernant le parc informatique du Gouvernorat du

Lualaba. Enfin, nous poserons aux critiques liées au système

d'information utilisé et nous proposerons une solution de la

prévention et la détection d'intrusion plus adéquate.

I.2. PRESENTATION DE L'ORGANISATION

La Province de Lualaba : Le découpage ou la

réorganisation administrative de la Province du Katanga selon la

constitution de la 3e république.

La Province de LUALABA, Chef-lieu et la plus grande ville :

Kolwezi, Superficie : 213 Km2 Constitue des communes de Dilala et Manika et des

Territoires de : Lubudi, Mutshatsha, Kapanga, Dilolo, Sandoa.

Compte au total 11 sièges à la députation

nationale et à la députation provinciale 24 sièges et 4

sièges au Sénat.

Composé sociologiquement de ; shokwe, Ruund, Sanga,

Minungu, Dembo, Luvale, Luena, Yeke et Luba et ayant comme autorité

établit par l'Etat son excellence Gouverneur Richard MUYEJ MANGEZ

Mans.11

11

http://cccrdc.org/fr/index.php/fr/?option=com

content&view=article&id=262/le24/08/2021

20

I.3. HISTORIQUE

La ville fut créée en 1937 pour abriter le

siège des mines de l'ouest de la société belge Union

minière du haut Katanga (UMHT). Kolwezi se développa sous forme

de quartiers éparpillés, comme d'autres villes de type

ségrégatif au haut-Katanga et en Afrique australe coloniale. Avec

un centre décisionnel et résidentiel de cadres européens,

au sud-est le centre coutumier, pour la population locale et plusieurs

cités planifiées pour la population ouvrière proche des

carrières et usines de UMHK. Presque quatre cinquièmes de

territoire municipal se trouvaient alors au sein des concessions de la

compagnie.

Après que le Katanga eut déclaré son

indépendance par rapport à la république du Congo en 1960,

des rebelles ont, à plusieurs reprises, tenté de

s'émanciper de l'autorité de l'état central du Congo,

rebaptisé à l'époque république du zaïre.

En 1978, les évènements tragiques de la ville

minière de Kolwezi résultaient d'une rébellion de plus,

cette fois contre le régime dictatorial du Marechal MOBUTU

installé à des milliers de kilomètres du Katanga, dans le

Bas-Congo, dans l'ancienne Léopoldville rebaptisée Kinshasa la

source de tout ça c'est l'épuration de projets

créée par KYUNGU WA KUMWAZA.

Bataille de Kolwezi modifier article détaillé :

Bataille de Kolwezi. Départ des administrateurs européens

(1977)

Le samedi 13 mai 1978, des rebelles katangais soutenus par le

bloc de l'Est occupèrent la ville, alors principal centre minier de la

province. Le zaïre demanda l'aide des Etats-Unis d'Amérique, de la

France, du Maroc et de la Belgique pour restaurer l'ordre. Le 2e

régiment étranger de parachutistes de la légion

étrangère française fut parachuté sur la ville,

tandis qu'allaient arriver des paras belges. Cette opération, sous le

commandement du colonel Erulin, sauva des certaines d'européens

terrés dans leurs habitations, mais ne put empêcher de nombreuses

victimes. Cinq légionnaires furent tués durant l'intervention

ainsi que

21

deux paras belges. Elle eut surtout pour but et pour

résultat la sauvegarde du régime.12

Environ 700Africains et 170 Européens trouvèrent

la mort lors de cette tentative de déstabilisation. Le roman Shaba deux

: les carnets de mère Marie Gertrude (1989), du romancier et philosophe

congolais valentin-Yves Médimbe, a pour cadre historique Intervention

présentée comme humanitaire, l'écrivain, natif de la

région (il est né à Likasi), insiste sur les violences

commises à cette occasion par les forces Armées Zaïroises

à l'encontre des populations locales.

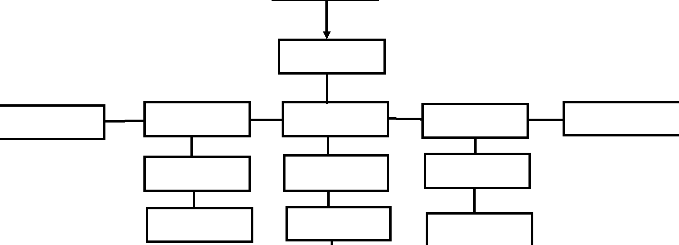

I.4. ORGANIGRAMME HIERARCHIQUE DE

L'ORGANISATION

Dessin représentant la structure d'organisation de

poste de travail au gouvernorat du Lualaba.

12 Reportage sur la légion

étrangère.

22

GOUVERNEUR

LE VICE

GOUVERNEUR

CONSEILLER

LE CABINET DU GOUVERNEUR

DIRECTEUR DE CABINET

DIRECTEUR ADJOINT

LES

COMMISSAIRES

AFFAIRES SOCIALES

PETITE ET MOYENNE

LES MINISTERE

PROVINCIAUX

PROTOCOL

D'ETAT

SERVICE

GENEREAUX

LES SECRETAIRES

EXECUTIFS

|

ASSISTANT DU GOUVERNEUR

|

AFFAIRES FONCIERES

|

ENTREPRENARIAT

DES JEUNES

CULTURE ET ARTS

Figure 2: Organigramme hiérarchique du

Gouvernorat du Lualaba

23

I.5. DESCRIPTION DES POSTES DE TRAVAIL

Dans cette partie du travail nous allons décrire la

structure fonctionnelle du gouvernorat de la province du Lualaba.

> LE GOUVERNEUR : Il chargé de la

direction d'une subdivision administrative

de premier niveau, d'une province ou un Etat.

> LA VICE GOUVERNEUR : Elle joue le

rôle d'assistanat d'un gouverneur qui

exécute les fonctions qu'ils délèguent.

> LES MINISTRES PROVINCIAUX : Un ministre est

chargé du soin des affaires

publiques et dont l'ensemble constitue le gouvernement. Ils

gèrent :

La sécurité intérieure de la province

- L'agriculture, pêche et élevage

- Les Finances

- Les Budget et plan

- L'environnement et tourisme

- L'éducation, santé et relations avec le

parlement

- Les Transports et Energie

- L'Infrastructures

- Des Mines

> LES COMMISSAIRE GENEREAUX ils sont en

charge de :

- Affaires sociales, genre et famille

- L'économie, industrie, petit et moyenne entreprise

- Affaires foncières, urbanisme et habitant

- L'entreprenariat des jeunes et Emergence de la

classe moyenne

- Sports, loisir, culture et arts.

> LES SECRETAIRES EXECUTIFS : ils en chargent

de la planification et

identification des ressources, et questions

interministérielles, de suivi du

respect des procédures et de l'exécution des

décisions.

> LE CABINET DU GOUVERNEUR : Il joue le

rôle le plus contentieux et

questions juridiques.

24

I.6. DELIMITATION DU DOMAINE DETUDE

Notre travail porte sur la période allant de

Février 2020 à Aout 2020 au sein du gouvernorat de la province du

Lualaba.

II. ETUDE ET ANALYSE DU SYSTEME INFORMATIQUE

EXISTANT

Dans cette partie nous allons vite comprendre, et connaitre

les matériels, les équipements d'interconnexion, les

médias, les logiciels et leur utilitaire, la sécurité

utilisée, et leur architecture logique et physique.

1.1 Matériels

Étant le coeur du Lualaba, le département

informatique est équipé des matériels dont le gouvernorat

du Lualaba a besoin pour maximiser les recettes. Pour garder ces

équipements en état de travail l'accès à la salle

en cas d'absence du chef de bureau est limité.

1.2 Les Équipements d'interconnections

Etant donné qu'un réseau informatique fonctionne

toujours avec des équipements d'interconnexion c'est ainsi qu'ici, nous

allons tenter d'en donner et définir certains parmi lesquels :

Un Routeur : sur quoi ils ont effectué leurs

configurations pour attribuer les

ports à leurs fournisseurs d'accès internet

(FAI).

Un Switch : ... Switch sur quoi on a fait le découpage en

sous réseaux pour

permettre une bonne gestion d'adresse IP.

Les serveurs : Il y a 4 Serveurs qui fonctionnent dans leurs

réseaux, et sur

quoi :

? Active directories (AD) est configurée et qui permet

aux administrateurs

d'intégrer les machines au domaine.

? Les partages de fichier s'effectuer

? Le backup des vidéos des caméras, et des

documents tout se fait

automatiquement grâce à la configuration

déjà fait et.

? Les anti-virus c.à.d. c'est un serveur qui

déploie des anti-virus a leurs

machines intégrer au domaine.

Les points d'accès : qui établit la connexion

WIFI.

Des téléphones IP

25

Des caméras : pour la sécurité du

bâtiment et la détection de température. Les pointeuses

biométriques : qui permet de faire les pointages du personnel

travaillant au bâtiment et enregistré dans le système.

Les Gets : pour la sécurité d'accès au

bâtiment.

Les modems : qui converti le signal venant de l'antenne fourni

par les FAI (Fournisseur d'Accès Internet) VODACOM, ORANGE, ET DJENY,

dans le cas d'espèce. Signal analogique en signale numérique.

1.3 Les Medias d'interconnexion

La paire torsadée : dont ils utilisent les câbles

UTP (unishieleded twisted pair) blindée.

La liaison Wifi : elle est de type Micro-ondes c.à.d.

il y a les points d'accès qui établit la connexion pour les

mobiles du genre téléphones, smart et les laptops personnels.

Mais ils ont déjà configuré les protocoles ARP (Protocol

de résolutions d'adresse) qui leurs permet la traduction des adresses IP

32 Bits en adresse Ethernet de 48Bits.

1.4 Logiciel et utilitaires

Pour les utilisateurs nous trouvons :

+ Les Microsoft offices,

+ Adobe (ruder, et Photoshop),

+ Edge, Mozilla, et Chrome.

Pour les administrateurs nous trouvons :

+ BIOS STAR : pour le pointage.

+ MATRIX : pour les Access door, qui est installer est configurer

au

server des Access door qui joue un rôle de

vérifications et cela doit

nécessairement passer par l'enrôlement du personnel

pour qu'ils aillent

l'accès aux portes.

+ SAUFTWARE VTG : pour les caméras.

+ SAUFTWARE MATRIX : pour les managements des caméras.

+ TOTAL NETWORK, ET SOLARWIN : pour le monitoring.

+ FULL ALARME : pour les équipements anti-incendie qui

détecte

la fumée et localise l'équipement

endommagé.

26

? WIN BOX : pour la configuration des équipements de

marque

MICROtik.

? PUTTY : pour la configuration des équipements de

marque

CISCO.

? UNIF CONTROL : pour la configuration des Access points.

NB : Tout ces logiciels son configurer sur la machine de

monitoring et les mêmes logiciels sont installés sur le

serveur.

1.5 La sécurité

Ils ont configuré un pare-feu qui permet de

protéger leurs réseaux.

Ils utilisent la SNEL (Société Nationale de

l'Electricité) pour l'énergie, mais comme elle pose beaucoup des

problèmes ils ont 3 Générateurs qu'ils alimentent en cas

de coupure de cette dernière.

Pour la protection de leurs matériels en

général ils ont un onduleur de 348A qui prend en charge toutes

les machines du gouvernorat et cela fait à ce qu'ils fonctionnent sans

électricités pendant une durée de 48 heures ou 72 heures.

S'ils n'ont pas les courants électrique (LUNDI, MARDI, MERCREDI, voir

même le JEUDI). Elle est de 160 kVa et elle contient 44 Batteries dont

chaque batterie a une capacité de 200A.

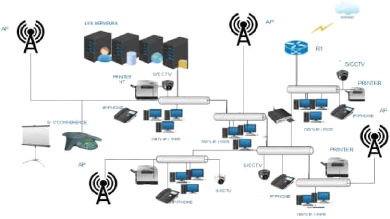

1.6 Architecture logique

27

Figure 3: l'architecture logique

Adressage : Le réseau du Gouvernorat utilise la classe

C

Adresse Réseau : 192.168.3.0

Masque : 255.255.255.0

Hôtes : Tous les ordinateurs du réseau sont en

DHCP sauf les serveurs et les routeurs

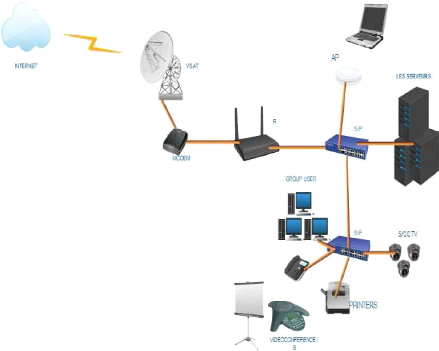

1.7 Architecture Physique

28

Figure 4: illustration de l'architecture

existante

29

III. CRITIQUE DU RÉSEAU EXISTANT

Nous essayons de critiquer le réseau existant à

l'hôtel de la ville de Kolwezi de deux manières positif et

négatif.

A. Points positifs

Etant le coeur du Lualaba, le gouvernorat dispose des

matériels et des équipements de pointe saufextiqué

entre-autre :

? Il dispose des routeurs Cisco de première

qualité, des switch Cisco Manageable, des serveurs de partage de

fichier, de backup, d'anti- virus, et d'active directory ; des points

d'accès ubiquiti, des téléphones IP, des pointeuses, des

caméras, des Gets, des modems, des ordinateurs d'haute gamme, un bon

réseau, des bons logiciels pour l'administration et l'utilisation de

leurs réseaux.

B. Points négatifs

Etant un grand réseau qui regorge beaucoup des

services cité ci-haut, nous avons constaté que le gouvernorat du

Lualaba manque un système de détection et prévention

d'intrusion.

C. Proposition des solutions

Pour satisfaire le besoin de l'entreprise d'accueil, nous

avons pensé à mettre en place un Système de

détection et prévention d'intrusion réseau Cette solution

donnera la possibilité à l'administrateur d'intervenir plus

rapidement en cas de pannes, de gérer son réseau de la

manière sécurisée et d'offrir aux gens du Gouvernorat un

gain financier important et d'éviter à ce dernier de faire face

à des éventuelles attaques.

C'est ainsi que nous comptons :

? Déployer un système de détection

d'intrusion avec le système gratuit kali-Linux.

? Configuration des mécanismes de détection et

prévention d'intrusion via kali-Linux.

? Tests de la configuration du système pour en

déduire la robustesse.

30

Conclusion partielle

Ce chapitre nous a permis de découvrir Le gouvernorat

du LUALABA sur le plan réseau ou nous avons exploré leurs

systèmes informatiques, et ensuite nous avons eu le temps d'effectuer

une analyse critique en relevant les faiblesses de leur infrastructure

réseau pour permettre d'y apporter notre contribution.

31

TROISIEME CHAPITRE :

IMPLEMENTATION DE LA

SOLUTION

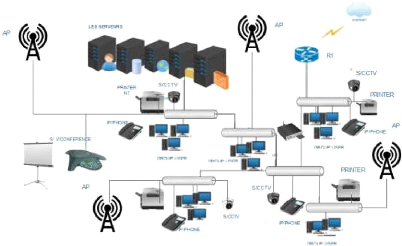

I. CONCEPTION DU NOUVEAU RESEAU

Pour le bon fonctionnement du réseau informatique du

Gouvernorat de la province du Lualaba nous proposons l'architecture

simplifiée suivante :

Figure 5: La topologie physique que nous avons

proposé au gouvernorat du Lualaba

Adressage proposé : nous avons

maintenue l'adressage existante comme l'architecture existante respecte

l'évolutivité d'un réseau informatique, nous avons

opté la classe C

Adresse Réseau : 192.168.3.0

Masque : 255.255.255.0

Hôtes : Tous les ordinateurs du réseau sont en

DHCP sauf les serveurs et les routeurs.

II. CHOIX DE TECHNOLOGIE ET EQUIPEMENT

D'IMPLEMENTATION

32

Nous avons choisi la sécurité comme technologie

paramétrique c'est l'ensemble des moyens mis en oeuvre pour

réduire la vulnérabilité d'un système contre les

menaces dit aux mauvaises gestions du système ou provoquer par les

pirates.

Nous avons pris kali-linux comme logiciel pour effectuer la

détection et prévention d'intrusion au sein du gouvernorat parce

qu'elle est compatible avec la technologie choisie. En plus elle gère

les ordres physiques dans les logiques c.à.d. ici nous voyons les points

d'accès d'où les personnes veut se connecter au réseau et

voler les informations du bâtiment en question.

NB : notre système elle est logique mais elle signale

les problèmes rencontrés dans le physique.

III. IMPLEMENTATION DE LA SOLUTION D'ETUDE

Dans cette partie de notre travail nous avons illustré

la solution sur dans un simulateur virtuel.

A. Machine virtuelle

1. Création

Pour l'installation de Virtual Box, on peut

consulter la page ci-dessous:

http://www.micronator.org/?page_id=104

- On lance Virtual Box - On clique

nouvelle

33

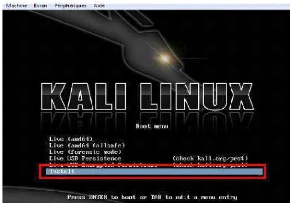

I. Installation de Kali Linux

Choisir Install.

Entrée pour débuter

l'installation.

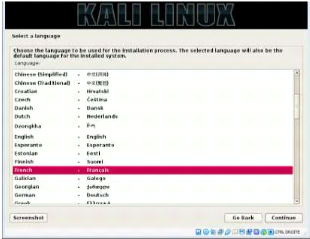

- French | Entrée.

Figure 6 : Installation Je

kali-linux

Figure 7:installation de kali-linux

Figure10: Sélection de langue

34

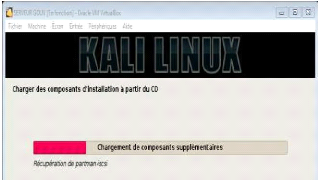

Chargement des composants complémentaires...

Figure 11: Chargement des composants

d'installation

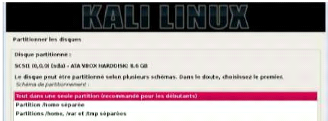

Partitionner un disque

- Tout dans une seule partition (recommandé pour le

débutant) - Entrée.

Figure12: partition de disques

L'installation finale de kali-linux débute.

35

Figure 8: Installation final de kali-linux

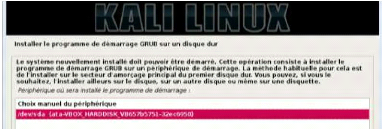

Grub s'installe et se configure.

Figure 9: Installation et configuration de

Grub

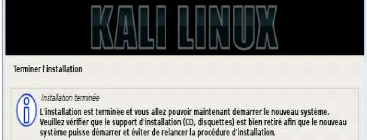

1.2. Fin de l'installation

Figure 10: Fin installation de kali- linux

36

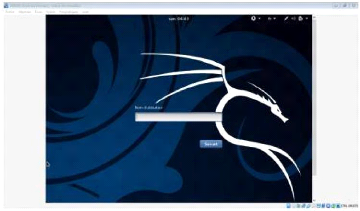

II. Login

1. Login de Root

- Pour se loguer en tant que root

Figure 11: User Name de l'administrateur

37

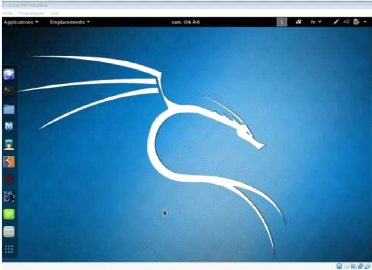

- Root | Se connecter

Voilà en fin l'interface de kali-linux

Figure 12: L'interface de kali-linux

38

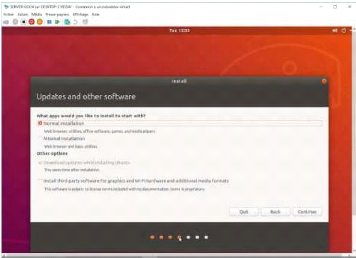

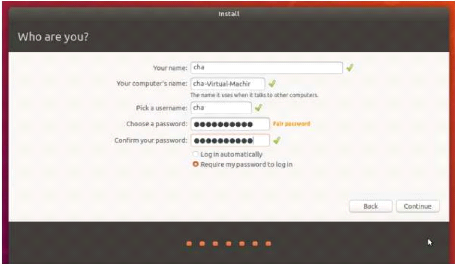

IV. CONFIGURATION DE L'OUTIL SNORT

Comme vous pouvez le remarquer, nous avons passé par

l'installation de KALI-Linux qui fera office de notre client mais c'est sur la

distribution Ubuntu que nous allons configurer notre service SNORT.

Figure 13: l'installation de Ubuntu

39

Interface de création d'authentification de

l'administrateur appelé communément appelé Root

Figure 14: l'authentification de l'administrateur

Root

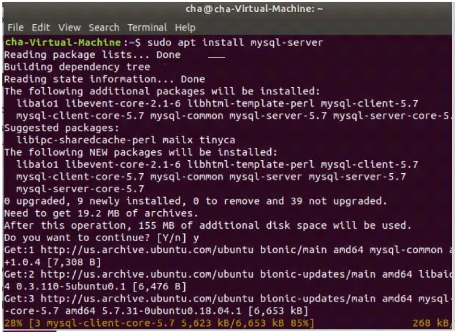

Pour configurer SNORT, vous devez au préalable

installer quelques prérequis systèmes ainsi que les packages. Les

prérequis pour la bonne configuration de SNORT sont : pour ne gonfler le

travail nous allons juste placer quelques captures pas de tous les

prérequis.

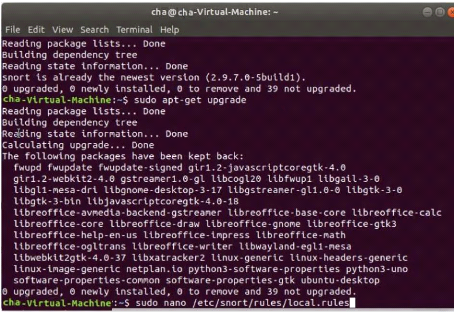

1. Sudo apt-get install update : cette

commande taper en mode administrateur nous permet d'installer les mises

à jour du système.

2. Sudo apt-get upgrade : cette commande

nous permet de mettre à niveau notre système.

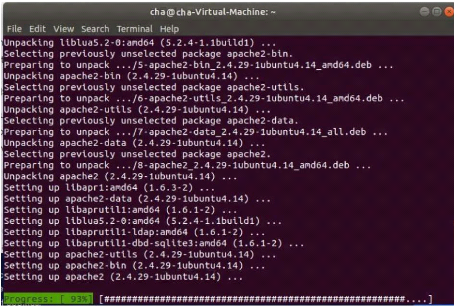

3. Les paquets suivants : Php, Mysql et

Apache 2

40

Voici les commandes à tapez en mode administrateur pour

installer ces

paquets :

Figure 15: commande de prérequis d'installation de

snort

41

Figure 16:suite de commande de prérequis

d'installation de snort

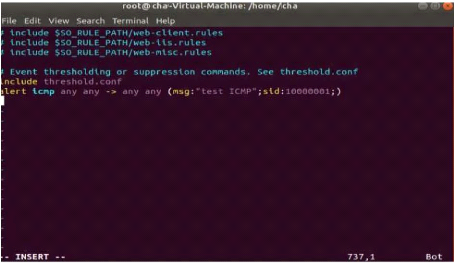

Pour ajouter une règle dans le fichier de configuration

SNORT vous devez l'éditer d'abord soit avec la commande gedit ou

nano.

42

Figure 17: la commande de gedit de fichier de

configuration snort

Ajout de la règle pour le contrôle de ping ICMP

Figure 18: La commande de l'ajout de ping

ICMP

43

V. TEST

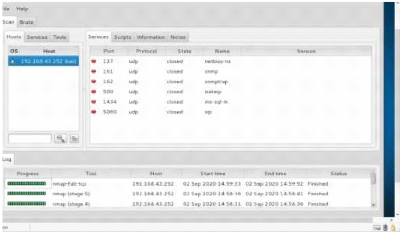

Sur Kali Linux comme client de test, et comme vous pouvez le

constater certains ports sont fermés et si le client force d'entrer dans

ce cas on le détecte comme intrusion

Figure 19: la vérification du coté

client

44

CONCLUSION GENERALE

Nous voici arrivé au terme de notre recherche,

recadré par les quelques lignes et méthodologie présentes

dans ce projet, qui parle sur « la mise en place d'un système de

détection et prévention d'intrusion au sein d'une grande

institution provinciale « Le Gouvernorat /Lualaba » Ce projet nous a

permis d'approfondir nos connaissances, notamment en termes de configuration

dans un environnement « Linux ». De plus nous avons aussi enrichi

notre connaissance dans le domaine de la sécurité d'un

réseau local, grâce à la mise en place d'un système

de détection et prévention d'intrusions.

Cette recherche nous a conduits à découvrir

l'une des mesures de sécurité à déployer, pour

assurer la sécurité d'un réseau informatique. Nous avons

eu l'initiative de mettre en place un système de détection et

prévention d'intrusions dans le but de renforcer la

sécurité au sein du gouvernorat du LUALABA.

Nous avons présenté l'aspect théorique

sur la sécurité des réseaux informatique et toutes les

notions qui s'y rapportent, l'aspect pratique quant à lui a fait l'objet

d'implémentation de la solution proposée, suivi des

différents tests d'évaluation réalisés, permettant

de garantir le succès de la démarche de configuration,

l'utilisation des outils intelligents qui tournent comme le(s) firewall(s) Ils

permettent de bloquer des adresses IP en analysant les alertes relevés

et indiquant aux agents SnortSam les adresses que ces derniers fournissent afin

de les bloquer il s'agit donc de « KALY LINUX et SNORT » .

45

BIBLIOGRAPHIE

I. OUVRAGES

+ Les réseaux pour les nuls, 10 éditions,

éditions first, p.10

+ M. deviné, parlez-vous merise, éditions du

phénomène 2008, p.101 + Dictionnaire français 2.5

II. NOTES DE COURS

CEDRICK ILUNGA, cours des télécommunications,

inédit 2019-2020, G3 Réseaux, UNIC/Kolwezi.

TEDDY KALEND, cours d'initiation aux réseaux,

inédit 2016-1017, G2 Réseaux, UNIC/Kolwezi.

T. KALEND, cours de sécurité informatique,

inédit 2019-2020, G3 Réseaux, UNIC/Kolwezi.

JOSEPH, cours de network design, inédit 2018-2019, G3

Réseaux, UNIC/Kolwezi.

III. MÉMOIRE ET TFC

IV. SITES INTERNET

+ www.commentçamarche, TCP/IP

+

http://www.kali.org/downloads/(logiciel).

+

www.wikipedia.org

+

www.wikipedia.org,

hacktivistes.