|

Ministère de la science et de l'enseignement

supérieur de la Fédération de Russie

FGBOU VO " Université technologique d'état

du Kouban»

(FGBOU V "Kubgtu")

Institut des systèmes informatiques et de la

sécurité de l'information

Département des systèmes

d'information et de la programmation

Direction de la formation 09.03.03 informatique

Appliquée

Réalisé par :BOLEMEN YOMBOL IV GHISLAIN

Travail de Fin de semestre en architecture

informatique.

Option : Reseaux

informatiques.

Directeur :URVATCHEV PAVEL

MIKHAILOVICH

Année-Académique 2021-

2022.

DEDICACE

A Dieu tout puissant,pour le souffle de vie,la protection

quotidienne et l'inspiration necessaire afin de mettre sur pied ce document

scientifique.

A mon papa pour son soutient financier et psychologique.

REMERCIEMENTS

C'est avec un coeur rempli de joie et d'amour que nous avons

réservé ces phrases en signe de reconnaissance envers tous ceux

qui, de près ou de loin, de manière directe ou indirecte, ont

apporté leur soutien pour la réalisation et l'aboutissement du

présent travail de fin de semestre ;

Nous remercions toutes les autorités académiques

ainsi que l'ensemble du corps éducatif de polytechnique , que le

Seigneur vous donne assez de force et sagesse pour continuer la reforme

scientifique que vous avez commencée ;

Remerciements à mes frères et soeurs:EBONON

ARMELLE, BOLEMEN JOSEPH,EKIREKIM RAYMOND pour leur soutien, conseils,

encouragements qui nous ont permis d'y arriver ;

A mes amis et connaissances à savoir : Kaptue joel,

Hurbain, Mba Alain, Massa Ngana Cabrel ; ainsi que tous ceux dont les noms ne

sont pas repris, car, la liste est longue, recevez ici les mots de ma profonde

reconnaissance.

THEME :

Qu'est-ce que les réseaux informatiques et

comment les comprendre réellement?

Table des matières

Introduction

3

I-Definitions des termes cles lies aux

resaux informatiques.

2

II-Systeme de nom de

domaine(DNS)

10

III-Fonctionnement des reseaux

informatiques.

13

Conclusion

15

Introduction.

Les professionnels de l'informatique, amateurs ou amateurs

d'Ordinateurs, doivent avoir une connaissance minimale des réseaux

informatiques.

Si nous sommes passionnés par la recherche sur les

serveurs, nous devons avoir une certaine connaissance des réseaux

informatiques et de leurs composants. Notre mission dans le cadre de ce

thème sera de présenter toutes les réponses aux

thèmes des réseaux informatiques et de leurs composants.

Nous parlons de réseaux informatiques lorsque des paquets

réseau sont échangés entre des Ordinateurs du monde entier

sur des lignes de données telles que des câbles filaires, des

câbles à fibres optiques.

Internet, comme beaucoup d'autres, est un exemple de

réseau informatique.

Nous examinerons les termes et composants les plus couramment

utilisés, ainsi que leur fonctionnement sur un réseau

informatique, dont certains sont illustrés dans le diagramme

ci-dessus.

I-Definitions des termes cles

lies aux resaux informatiques.

Termes couramment utilisés dans les réseaux

informatiquesSommets

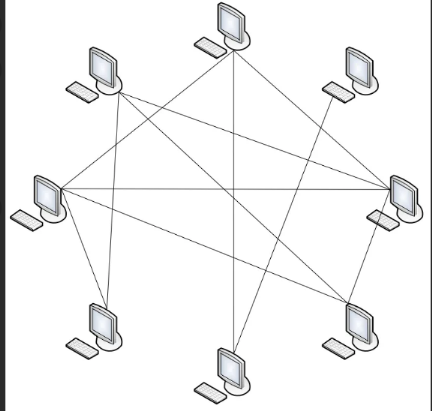

A-Noeuds

Les noeuds sont tout périphérique informatique, tel

que des Ordinateurs, des téléphones mobiles, des tablettes, etc.,

qui tente d'envoyer et de recevoir des paquets réseau sur un

réseau vers un autre périphérique similaire.

B-paquets reseaux

Les paquets réseau ne sont rien d'autre que des

informations ou des unités de données que le noeud source veut

envoyer / recevoir vers / depuis le noeud de destination. Dans cet article,

tous les paquets réseau / paquets de données transmettent la

même valeur.

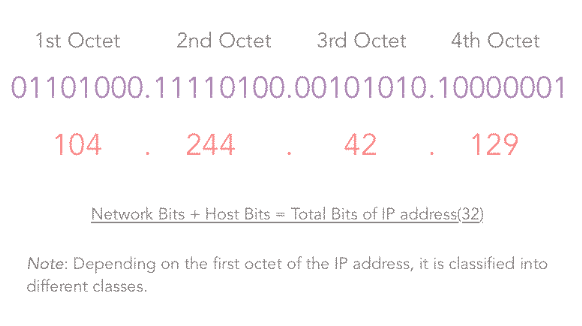

C-adresse IP

L'adresse IP d'un périphérique informatique est

l'adresse de ce périphérique sur le réseau informatique.

Techniquement, il s'agit d'un nombre de 32 bits utilisé pour identifier

les périphériques réseau. Toute communication avec

l'appareil sur ce réseau se fera en termes d'adresse IP.

Supposons que vous téléchargiez un fichier sur

n'importe quel site ou que vous parliez à Google Drive.

En parlant du niveau le plus bas du réseau, votre fichier

est converti en paquets et chaque paquet a une adresse de noeud final qui n'est

rien d'autre qu'une adresse IP.

Il existe 02 types d'adresses IP:

* IPv4: les adresses IPv4 ont une longueur de 32 bits (quatre

octets) comme décrit dans la définition. Un exemple d'adresse

IPv4 serait 104.244.42.129, qui est une adresse IPv4 twitter.com. Ils sont

stables à utiliser et sont donc utilisés aujourd'hui pour

identifier les machines dans le monde entier.

* IPv6: les adresses IPv6 sont assez nouvelles dans le monde

entier et sont huit nombres hexadécimaux séparés par un

signe«:". Un exemple d'adresse IPv6 serait 2001: 0cb8: 85a3: 0000: 0000:

8a2e: 0370: 7334. Ils sont instables et ne sont donc pas encore largement

utilisés. Internet utilise toujours IPv4 en raison de sa

stabilité, et il n'y a pas encore d'estimation du moment où nous

commencerons à Utiliser IPv6, car il est toujours instable.

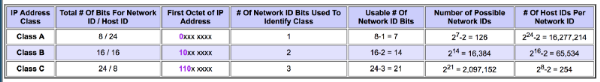

IPv4 est divisé en cinq classes appelées classes a,

B, C, d, E.

Îêòåòû â

IP-àäðåñå.

Èñòî÷íèê: tcpipguide.com

Classe A: comme indiqué dans la troisième colonne

de l'image ci-dessus, pour les adresses IP de classe a, Le premier BIT du

premier octet de l'adresse IP est constant et est "0".

La deuxième colonne indique les bits du réseau et

les bits de l'hôte de la classe d'adresses IP correspondante.

Considérons dans le cas d'une adresse IP de classe A, nous avons la

formule suivante:

Nombre de réseaux / sous-réseaux = 2 ^ (nombre de

bits de réseau).

Nombre d'hôtes valides dans chaque sous-réseau = 2 ^

(nombre de bits d'hôte) - 2.

Le nombre de bits de réseau et de bits d'hôte est

déterminé par le masque de sous-réseau par défaut

de la classe d'adresses IP.

Le masque de sous-réseau par défaut pour les

adresses IP de classe A est 255.0.0.0, c'est-à-dire

11111111.000000.000000.0000000`. Donc, pour la classe A:

Bit réseau = 8 et bit hôte = 24.

Étant donné que les bits du réseau = 8, les

bits de l'hôte = 24, leur somme doit être de 32, car les adresses

IPv4 ont 32 bits. Mais, puisque nous utilisons un bit (Le premier BIT dans le

premier octet) pour identifier la classe:

Nombre de bits réseau utilisés = nombre de bits

réseau-nombre constant de bits = 8-1 = 7

Ainsi, le nombre de tableaux possibles dans la classe a = 2 ^ 7-2

= 126 et,

Le nombre d'hôtes possibles (c'est-à-dire des

périphériques pouvant être connectés au

réseau) dans chaque réseau de la classe a = 2 ^ 24-2 =

16277214.

Maintenant, ici, pour la classe a, vous vous demandez

peut-être pourquoi j'ai soustrait 2 autres du nombre de réseaux

possibles. C'est parce que 127 était réservé pour la

classe A.X. Y. Z. pour les autres classes, la formule habituelle est

utilisée.

Ainsi, les adresses IP de classe A vont de 1.X. X. x à

126.x.x.x.

Classe B: le cas est similaire à la classe B. la seule

différence est que les 2 bits du premier octet sont constants (10) et

qu'ils identifient la classe IP qui est la classe B. Tous les autres calculs

sont les mêmes et je ne les mentionne pas ici car ils sont faciles

à prendre dans le tableau ci-dessus. Ils vont de 128.0. X. x à

191.255.x.x.

Classe C: les 3 bits du premier octet sont constants (110) et

identifient la classe comme classe C. ils vont de 192.0.0. x à

223.255.255. x.

Classe D et classe E: les classes D et e sont utilisées

comme expérience.

Les adresses IPv4 sont essentiellement de deux types:

* Statique: ces adresses IP sont constantes pour l'appareil

pendant une longue période. Des exemples de ceci sont les serveurs

distants que nous utilisons pour héberger nos applications, sites Web,

etc. Où nous utilisons un client SSH pour ssh sur notre serveur.

* Dynamique: il s'agit généralement des adresses IP

attribuées à un ordinateur partagé sur Internet. Essayez

d'éteindre votre routeur et vous verrez l'adresse IP de votre ordinateur

changer! (Mais seulement après avoir lu cet article?). Maintenant, vous

pouvez penser à qui alloue ces adresses IP? Il s'agit d'un serveur DHCP

(Dynamic Host configuration Protocol) brièvement décrit

ci-dessous dans cet article.

Remarque. Un périphérique peut avoir plusieurs

adresses IP en même temps. Considérons un appareil connecté

à deux réseaux, Wi-Fi et n'importe quel réseau local - il

aura deux adresses IP. Cela signifie que les adresses IP sont attribuées

aux interfaces et non directement à l'ordinateur.

D-Routeurs.

Un routeur est un composant

matériel qui prend en charge le routage de paquets. Il définit le

noeud de transfert et de destination du paquet . Aucun ordinateur ne sait

où se trouvent les autres Ordinateurs et les paquets ne sont pas

envoyés à tous les Ordinateurs. Le routeur détermine

l'adresse de l'hôte de destination vers lequel le paquet réseau

doit être envoyé et le transmet à l'adresse

souhaitée.

Les routeurs ont un «protocole de routage»

spécial qui spécifie le format dans lequel ils communiquent avec

un autre routeur ou noeud réseau. En d'autres termes, le protocole de

routage détermine la façon dont les routeurs interagissent les

uns avec les autres.

Lors de la transmission de paquets, les routeurs sont les chemins

les plus optimisés pour une utilisation sur le réseau .

Techniquement, une table de routage est simplement une table avec

une liste de "routes" d'un routeur à l'autre. Chaque itinéraire

est composé des adresses des autres routeurs / noeuds du réseau

et des moyens de les atteindre

Table de routage:

La cible de la passerelle Genmask Flags Mesure, les Liens

Ifacedefault 192.168.0.1 0.0.0.0 UG 1024 233 eth0192.168.0.0 * 255.255.255.0 UC

0 0 wlan0192.168.0.0 * 255.255.255.0 H 0 2 eth0

Voici un exemple de table de routage ci-dessus. Voici les points

clés à surveiller:

* Adresse de destination: il s'agit de l'adresse IP de

l'hôte de destination. Cela indique où le paquet de données

réseau doit se terminer.

* Passerelle: une passerelle est un composant qui relie deux

réseaux. Notez que vous avez un routeur connecté à un

autre routeur. Des périphériques sont connectés à

chacun des routeurs. Ainsi, l'adresse du dernier routeur (par exemple, ici R1)

après laquelle le paquet réseau entre dans un autre réseau

(par exemple, le réseau R2) est appelée passerelle.

Habituellement, les passerelles ne sont rien d'autre que des routeurs.

Permettez - moi de donner un autre exemple: Disons que votre chambre est un

réseau et que la chambre de votre frère et de votre soeur

à côté du vôtre est un autre réseau, alors la

«porte» entre les deux pièces peut être

considérée comme une passerelle. Les gens appellent parfois une

passerelle "routeurs"parce que c'est ce qu'ils sont, une"passerelle vers un

autre réseau".

* Masque Genmask / sous-réseau: ce n'est rien de plus

qu'un masque réseau / sous-réseau. Un masque de sous -

réseau est un nombre qui, combiné à une adresse IP, permet

de diviser l'espace IP en parties plus petites et plus petites pour une

utilisation sur des réseaux physiques et logiques. L'explication de la

façon dont le masque de sous-réseau est calculé

dépasse le cadre de cet article.

* Drapeaux: différents drapeaux ont une signification

différente. Par exemple, sur la première route, «U "dans

«UG «signifie la route vers le haut, tandis que» G

«dans» UG" signifie la passerelle. Comme une route signifie une

passerelle, c'est une porte vers un autre réseau. Chaque fois que nous

envoyons des données sur cette route, elles sont envoyées

à un autre réseau.

* Iface (interface réseau): l'interface réseau fait

référence au réseau dans lequel l'itinéraire

défini dans la table de routage contient l'ordinateur de destination.

Autrement dit, si vous êtes connecté au Wi-Fi, ce sera

«wlan» et lorsque vous êtes connecté au réseau

local, ce sera «ETH».

C'est ainsi que le routeur fonctionne avec le protocole de

routage et la table de routage.

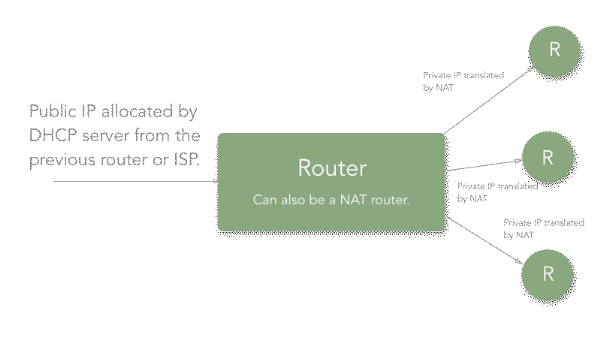

L'envoi d'adresses réseau est une méthode

utilisée par les routeurs pour fournir des services Internet à un

plus grand nombre de périphériques utilisant moins d'adresses IP

publiques. Ainsi, le Fournisseur attribue une adresse IP unique au routeur et

attribue une adresse IP privée à tous les

périphériques qui y sont connectés. NAT aide les FAI

à fournir un accès Internet à plus de consommateurs.

De cette façon, si vous êtes connecté au

routeur de votre maison, votre adresse IP publique sera visible dans le monde

entier, mais pas dans le secteur privé. Quels que soient les paquets

réseau transmis, ils seront adressés à votre adresse IP

publique (c'est-à-dire l'adresse IP publique attribuée au

routeur)..

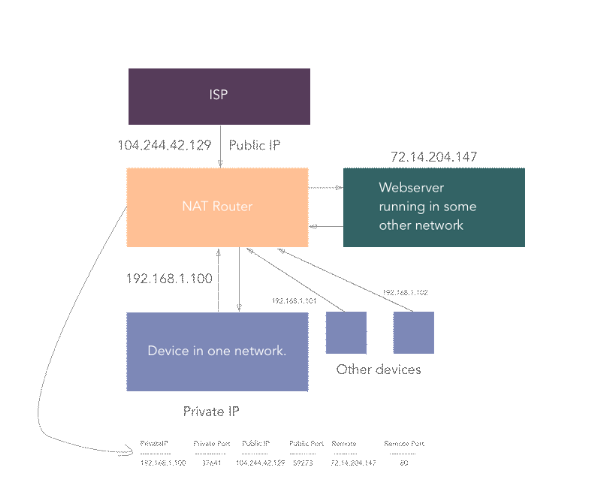

Diffusion d'adresses réseau (NAT)

Considérons la figure ci-dessus. Disons que sur votre

réseau domestique, vous essayez d'accéder à medium.com

(adresse IP statique distante: 72.14.204.147) à partir de votre

ordinateur (adresse IP privée: 192.168.1.100).

Donc, pour votre ordinateur, la connexion ressemble à

ceci:

192.168.1.100:37641 ? 72.14.204.147:80.

«37641 " est le numéro de port aléatoire

attribué par le routeur NAT à votre appareil / ordinateur. (S'il

existe une communication réseau entre les démons

s'exécutant sur différents ports de l'ordinateur, le port

correspondant est utilisé par NAT.) Chaque connexion sortante

reçoit un port assigné du routeur NAT.

La connexion est établie dans NAT comme:

Private IP | PrivatePort | PublicIP | PublicPort | Remote /

RemotePort

------------- ------------ --------- ----------- ----- -

-----------

192.168.1.100 | 37641 | 104.244.42.129 | 59273 | 72.14.204.147 |

80

Mais, puisque le monde extérieur du réseau ne

connaît pas votre adresse privée, la connexion avec medium.com

ressemble à ceci:

104.244.42.129:59273 ? 72.14.204.147:80.

De cette façon, nous atteignons l'attribution d'un plus

grand nombre d'adresses IP sans perdre de nombreuses adresses IP publiques.

Maintenant que medium.com renvoie la réponse à

104.244.42.129: 59273, il va jusqu'à votre routeur domestique, qui

recherche ensuite l'adresse IP privée et le port privé

appropriés et redirige le paquet vers votre appareil / ordinateur.

Note: NAT est un concept généralisé. NAT

peut être atteint comme 1: 1, 1: N, où 1, N est le nombre

d'adresses IP sur le réseau. Une méthode appelée

"masquerading IP" est NAT 1: N.

Protocole DHCP (Dynamic Host configuration Protocol)

Le protocole DHCP (Dynamic Host configuration Protocol) est

responsable de l'attribution d'adresses IP dynamiques aux hôtes. Le

serveur DHCP est servi par le FAI ou le routeur précédent s'il

existe un réseau de routeurs pour accéder à

l'hôte.

Ainsi, l'attribution des adresses IP est effectuée par le

serveur DHCP. Habituellement, le Fournisseur prend en charge le serveur DHCP et

les routeurs de nos maisons reçoivent une adresse IP publique du serveur

DHCP.

Remarque. Chaque fois qu'un routeur ou, par exemple, un serveur

DHCP pris en charge par un Fournisseur d'accès Internet ou un routeur

redémarre, l'attribution d'adresses IP recommence et les

périphériques reçoivent des adresses IP différentes

des précédentes.

Système de noms de domaine / Serveur

Nous avons déjà discuté que toute machine

est identifiée par une adresse IP.

Donc, vous exécutez un serveur Web sur votre localhost sur

votre machine. Si vous avez creusé dans les hôtes sur n'importe

quel ordinateur Linux, vous auriez rencontré quelque chose comme

ceci:

127.0.0.1 localhost255.255.255.255 broadcasthost :: 1

localhost

Cela signifie que même si vous tapez 127.0.0.1 dans la

barre d'adresse du navigateur, cela signifie la même chose que

localhost.

Comme ci-dessus, les sites Web que vous utilisez quotidiennement

sont des serveurs Web fonctionnant sur une instance / hôte distant ayant

une adresse IP statique. Donc, en entrant cette adresse IP dans la barre

d'adresse du navigateur, vous serez redirigé vers le site?

Oui, bien sûr, il en sera ainsi. Mais êtes-vous un

surhomme de se rappeler les adresses IP de milliers de sites?

NO.

De cette manière, viennent de domaines, que nous

utilisons, par exemple, medium.com, twitter.com, behance.net, codementor.io,

etc.

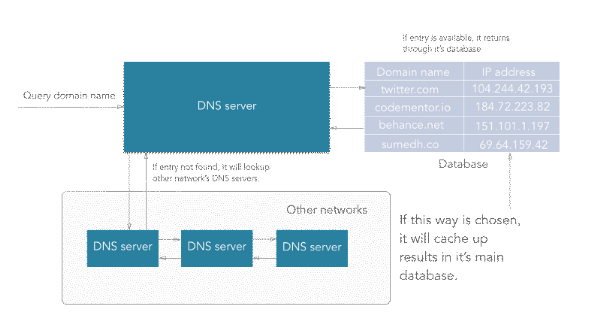

Un serveur de noms de domaine est un serveur qui possède

d'énormes enregistrements d'adresses IP de mappage de noms de domaine,

qui recherche l'entrée du domaine et renvoie l'adresse IP correspondante

de l'ordinateur hébergeant le site Web auquel vous souhaitez

accéder.

II-Systeme de nom de

domaine(DNS)

.Que diriez-vous de DNS?

A-Gestion et Fonctionnement des DNS.

1. Le DNS est géré par votre FAI.

2. Lorsque nous entrons une URL dans la barre d'adresse, les

paquets de données passent par votre routeur, peut-être via

plusieurs routeurs, à votre Fournisseur de services Internet où

se trouve votre serveur DNS.

3. Le serveur DNS représenté par le Fournisseur

recherche le domaine dans sa base de données. Si un enregistrement est

Trouvé, il le renvoie.

4. Si aucun enregistrement n'est détecté dans la

base de données principale prise en charge, le serveur DNS navigue sur

Internet vers un autre serveur DNS pris en charge par un autre Fournisseur et

vérifie si l'enregistrement est disponible dans la base de

données de cet autre serveur DNS. En plus de renvoyer l'adresse IP

obtenue à partir d'un autre DNS, il mettra également à

jour la base de données primaire avec cette nouvelle entrée.

5. dans certains cas, le serveur DNS peut utiliser d'autres

serveurs DNS pour obtenir l'enregistrement correspondant.

6. Le serveur Dns affiche un message d'erreur s'il n'a pas

reçu l'enregistrement requis après avoir consulté

plusieurs autres serveurs.

B-Evaluation des DNS

La société d'attribution de noms et de

numéros Internet (ICANN) est un consortium (société

à but non lucratif) qui gère l'attribution de noms de domaine et

de plages d'adresses IP pour le compte de la communauté.

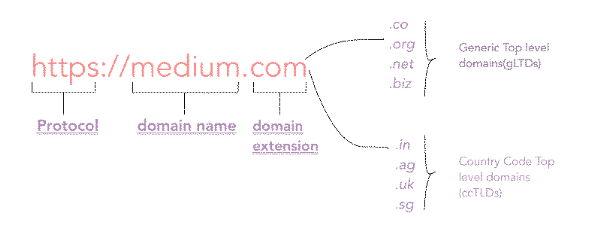

Le domaine est divisé en trois parties, comme le montre la

figure suivante..

1.Protocole. Protocole utilisé Pour accéder au site

Web, par exemple HTTP, HTTPS, etc.

2. Nom de domaine: le nom de domaine principal de notre domaine.

Cela peut être tout ce qui est disponible dans le registre de l'ICANN.

3. Extension de domaine: c'est ce qui est considéré

comme important lors de l'achat d'un domaine. Il est généralement

classé en deux types:

* Domaines génériques de premier niveau (gTLD):

cela inclut les extensions de domaine les plus populaires telles que .com,.

org,. net,. edu,. co, Etc.

* Domaines de premier niveau avec code de pays (ccTLD): ils

indiquent que le domaine est associé au code de pays

spécifié dans l'extension de domaine. Par exemple,«.

in» indique que le site Web est originaire d'Inde. En outre, certains

ccTLD exigent que la personne qui achète le domaine soit originaire du

même pays. La plupart des petites extensions de code de pays ne sont pas

consultables en

dehors de ce pays.

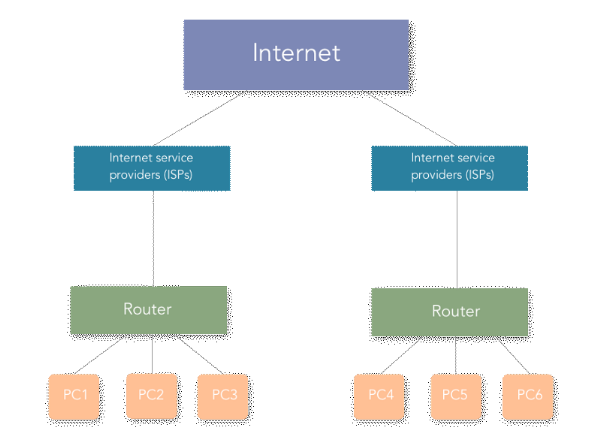

Fournisseurs de services Internet (FAI)

Les fournisseurs de services Internet sont des entreprises ou des

entreprises qui distribuent Internet contre rémunération.

Ces fournisseurs de services Internet gèrent

également le routage de nos requêtes vers la destination

souhaitée, résolvent les noms de domaine à l'aide du cache

DNS qu'ils prennent en charge et gèrent toute cette infrastructure

réseau qui nous permet d'utiliser Internet.

Fournisseurs de services Internet (FAI)

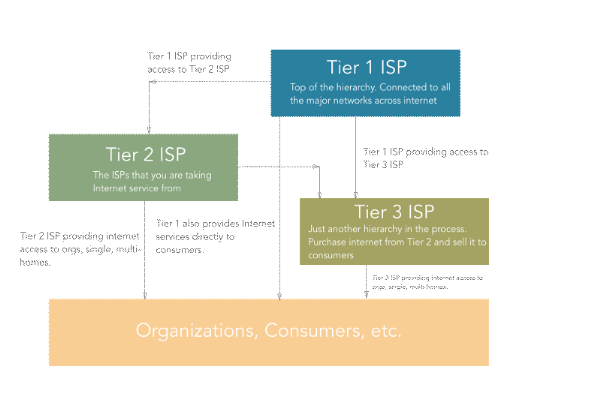

il existe plusieurs Catégories de fournisseurs de services

internet.il il s'agit de fournisseurs de niveau 1, de fournisseurs de niveau 2

et de fournisseurs de niveau 3.

* Les FAI de premier niveau se connectent aux réseaux

principaux. Considérez - les comme les principales artères

d'Internet. Ils sont connectés à presque tous les réseaux

sur Internet. En outre, ils fournissent un accès Internet aux

fournisseurs de services Internet de niveau 2. par exemple, CERFNet, UUNet,

PSINet. Ils sontégalement appelés fournisseurs de services

réseau. Ces fournisseurs de services Internet sont reliés les uns

aux autres par de gros câbles sous l'eau.

* Fournisseurs de services Internet de niveau 2: ce sont ces

fournisseurs qui fournissent des services Internet aux consommateurs que nous

sommes, mais qui peuvent également offrir leurs services aux

fournisseurs de niveau 1

III-Fonctionnement des

reseaux informatiques.

il existe des similitudes entre les fournisseurs de niveau 3 et

de niveau 2. c'est un autre niveau de hiérarchie qui achète la

bande passante d'un Fournisseur de niveau 2 et la vend aux consommateurs.En

règle générale, le trafic passant par votre routeur passe

également par la Couche 3, 2 et éventuellement par les FAI de

couche 1 vers un autre réseau..

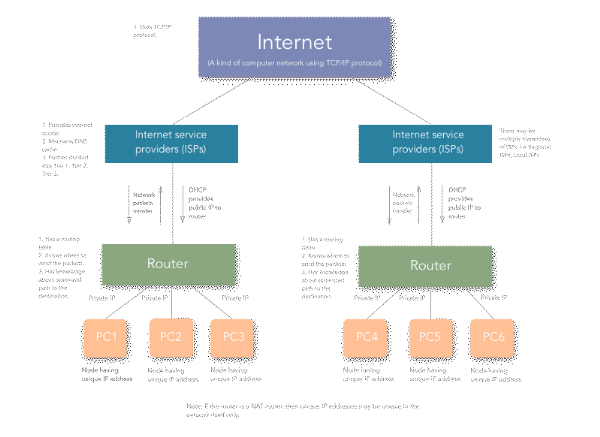

Représentation d'un réseau informatique partage Au

total:

A-Fonction de l'adresse IP

· Lorsqu'un ordinateur / périphérique se

connecte au réseau, il reçoit l'adresse IP privée

attribuée par le routeur. Le routeur reçoit une adresse IP

publique du Fournisseur.

· Les autres périphériques du

réseau reçoivent des adresses IP privées uniques.

· ceux qui offrent leurs services liés à

Internet sont connectés les uns aux autres dans le monde entier et nous,

les consommateurs, fournirons un retour financier afin que nous puissions

utiliser ce service Internet

B-Roles des Routeurs dans la mise en oeuvre des resaux

informatiques

· Lorsqu'un périphérique tente

d'établir une connexion réseau avec un autre

périphérique sur un autre réseau, il le fait à

l'aide d'un routeur. Le routeur mappe ensuite l'adresse IP privée et le

numéro de port privé à l'adresse IP publique et au

numéro de port public arbitraire avec un grand nombre entier.

* Le routeur envoie les paquets à la destination

souhaitée, puis analyse l'ordinateur / périphérique

à partir duquel le paquet a été reçu.

· L'ordinateur / périphérique distant

répond en envoyant la destination en tant qu'adresse IP publique et port

public du routeur

· enfin, le routeur authentifie l'adresse IP

privée et le port privé et envoie les paquets réseau.

C'est le cycle de développement d'Internet, l'un des

réseaux informatiques utilisant le protocole TCP / IP.

Conclusion

<< Chaque chemin a une fin>> comme le dit Seneque,

l'achèvement de notre travail nous permet de pointer vers une

explication approfondie du réseau informatique. Rappelons ici que le

réseau informatique est l'échange de paquets réseau entre

Ordinateurs du monde entier sur des lignes de données telles que des

câbles à fibres optiques.

|