2.6.1 Identification des

besoins fonctionnels et non fonctionnels

2.6.1.1 Les besoins fonctionnels

Selon notre système et la nature des acteurs, le

système devra répondre aux besoins

fonctionnels suivants :

v L'administrateur :

§ La gestion des comptes :

création et modification des comptes utilisateursen spécifiant

leurs privilèges.

§ La gestion de partage des fichiers :

envoi, modification et les associer lesfichiers aux groupes.

§ La gestion des groupes :

création, activation/désactivation des droits.

v L'agent :

§ Utilisation du compte : envois,

suppression et modification des messagesou des fichiers

2.6.1.2 Les besoins non fonctionnels

Ces besoins caractérisent le système dont nous

citons :

§ Accès : accès à

la ressource est facile à travers un tableau de bord via unnavigateur

§ Performance : répond aux

différents besoins fonctionnels

§ Disponibilité : application

disponible à l'usage à tout moment

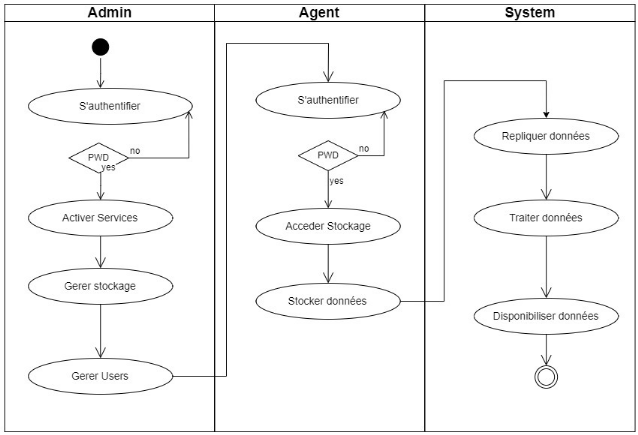

2.6.2 Diagramme

d'activité du future système

Figure 2. 13 Diagramme

d'activité

2.7 Conclusion partielle

Ce chapitre nous a permis de mettre en évidence les

différents modules qui constituent notre système, de

décrire l'architecture qui permet de déployer notre solution et

également de décrire la solution choisie pour pallier aux

problèmes posés.

Il a été aussi question dans ce chapitre de

passer par une phase d'analyse et de conception. Ainsi, nous avonsconçu

le diagrammed'activité pour comprendre l'interaction des acteurs et le

système.

|