IV.3.3 Présentation de PfSense

Le logiciel pfsense est une distribution personnalisée

gratuite et open source de FreeBSD spécialement conçue pour

être utilisée comme pare-feu et routeur entièrement

gérée via une interface Web.il date de 2004 et

hébergé et développé par Rubicon Communications,

LLC Netgate. Il est réputé pour sa fiabilité. Après

une installation en mode console, il s'administre ensuite simplement depuis une

interface web.

IV.3.3.1 Les avantages principaux de Pfsense :

En plus du fait que le pare-feu pfsense soit totalement

gratuit à utiliser et à modifier, il y a d'autres raisons pour

l'utiliser :

? Il est adapté pour une utilisation en tant que pare-feu

et routeur.

? Il comprend toutes les fonctionnalités des pare-feu

coûteux commercialement.

? Il permet d'intégrer de nouveaux services tels que

l'installation d'un portail captif, la mise en place d'un VPN, DHCP et bien

d'autres.

? Simplicité de l'activation / désactivation des

modules de filtrage. ? Système très robuste basée sur un

noyau FreeBSD.

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

44

IV.3.3.2 Haute Disponibilité sous pfSense (9)

La haute disponibilité sous Pfsense (HA) permet à

une infrastructure ou bien à un service d'être joignable à

tout moment, et assurer la continuité des services en évitant les

problèmes d'indisponibilité et cela de manière

transparente.

Afin d'assurer la réplication du serveur pfSenseA vers le

serveur pfSenseB, 3 éléments doivent être configurés

: CARP, pfsync et XML-RPC.

CARP :

CARP (Common Address Redundancy Protocol) est un protocole

permettant à plusieurs hôtes présents sur un même

réseau de partager une adresse IP.

Pfsync :

Pfsync est un protocole permettant de synchroniser entre deux

serveurs pfSense l'état des connexions en cours (et de manière

plus large entre deux serveurs exécutant le firewall Packet Filter).

Ainsi, en cas de défaillance du serveur primaire, l'état des

connexions en cours est maintenu sur le serveur secondaire. Il n'y a donc pas

de coupure liée à la bascule des services du pfSenseA vers le

pfSenseB.

XML-RPC :

XML-RPC est un protocole permettant la réplication de

données d'un serveur vers un autre. Il est utilisé dans pfSense

afin de répliquer la configuration du serveur primaire vers le serveur

secondaire.

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

45

Figure IV-4 Logo du pfsense

IV.4 Conception et réalisation de la solution

proposée IV.4.1 Simulation de la topologie réseau

Pour faire la simulation de la topologie, on doit d'abord

télécharger l'image ISO des équipements qu'on va utiliser.

Pour ce qui est des routeurs, on choisit le c7200 et pour les Switches, ceux

d'Ethernet Switch.

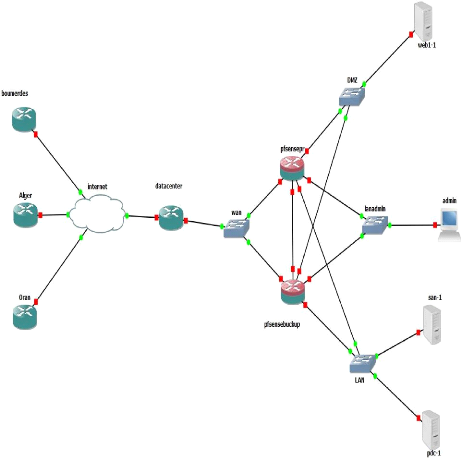

Voici la nouvelle architecture qui a été mise en

place pour protéger l'infrastructure Cloud Computing.

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

46

Figure IV-5 Nouvelle topologie sécurisée

du réseau

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

Nous allons choisir le site "Boumerdes" pour faire notre

simulation, avec le plan d'adressage suivant (Figure IV.6).

47

Figure IV-6 Simulation de la nouvelle topologie

sécurisée du réseau

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

48

IV.4.2 Création des réseaux

virtuels

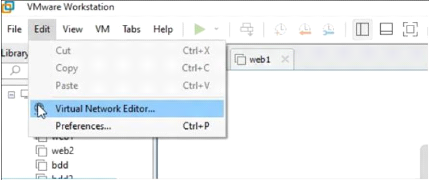

On ouvre "VMware", ensuite on va vers "Edit", puis on clique sur

"Virtual Network Editor" comme le montre la figure ci-dessous.

Figure IV-7 Virtual network editor

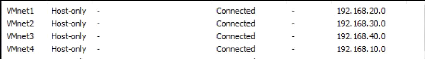

Ensuite, on crée les 4 réseaux virtuels (Vmnet1,

Vmnet2, Vmnet3, Vmnet4) configurés tous sur le mode "Host-only" qui

permet aux machines virtuelles de communiquer uniquement avec la machine

physique

Figure IV-8 Création des réseaux

virtuelles

Vmnet 1 ? pour le réseau de LANadmin

Vmnet 2 ? pour le réseau de LAN

Vmnet 3 ? pour le DMZ

Vmnet 4 ? Pour le réseau de client (192.168.10.0/24)

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

49

|