IV.7.5.2 Création du client VPN

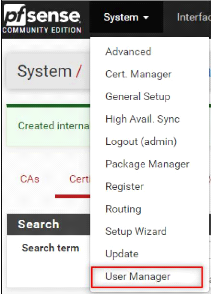

On passe maintenant à la création du client VPN: On

va dans "system". Ensuite, "User Manager"

Puis, dans l'onglet " Users" et on clique sur "Add"

Figure IV-75 User manager

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

On attribue un nom et un mot de passe au Client VPN comme ceci

:

Figure IV-76 Création du client vpn

IV.7.5.3 Association du client VPN avec son certificat

Pour cela, on va dans "Users" ensuite, on clique sur "Edit user"

de l'utilisateur que nous avons créé

Figure IV-77 Edition du client VPN

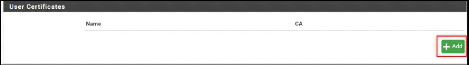

Puis, on descend vers la rubrique "User Certificate" et on clique

sur "Add"

83

Figure IV-78 Ajout d'un certificat pour le client

VPN

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

84

On choisit après le certificat que nous avons

créé

Figure IV-79 Choix du certificat pour le client

VPN

IV.7.5.4 Configuration du serveur OpenVPN On va dans

l'onglet VPN --> OpenVPN ? Wizards

Figure IV-80 Assistant de configuration du serveur

VPN

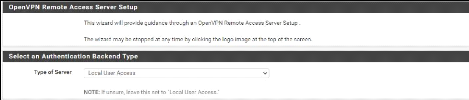

Puis, on Clique sur "Next" en laissant la configuration par

défaut sur "Local User Access"

Figure IV-81 Sélection de type du

serveur

Après, on suit les étapes une par une: Là,

on sélectionne l'autorité de certification correspondante (VPN

CA) que nous avons créée auparavant

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

Figure IV-82 Sélection du certificat de

l'autorité de certification

Ensuite, on choisit le certificat pour le serveur VPN

Figure IV-83 Sélection du certificat pour le

serveur

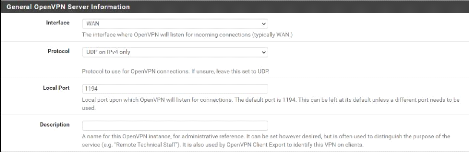

Puis, on configure l'interface d'écoute sur "WAN",

protocole sur UDP et le port sur "1194".

Figure IV-84 Information générale sur le

serveur

85

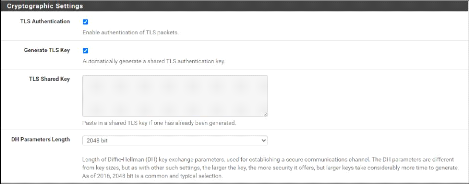

Après, on choisit l'algorithme de cryptage, la longueur de

la clé et d'autres paramètres.

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

86

Figure IV-85 Configuration cryptographique

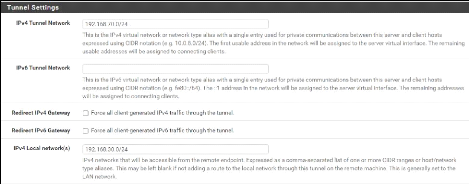

Ensuite, on configure le réseau du tunnel sur 192.168.70.0

/24 et le réseau auquel on souhaite y accéder depuis la machine

client VPN, dans notre cas, c'est le réseau LAN, qui a pour adresse

192.168.30.0 /24

Figure IV-86 Configuration du réseau de tunnel

VPN

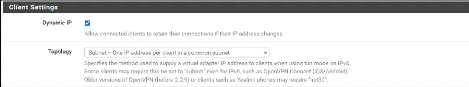

On continue avec la configuration du client VPN concernant

l'attribution d'adresses IP qu'on a paramétré d'une façon

dynamique

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

Figure IV-87 Configuration du client VPN

Enfin, on termine en ajoutant une règle de pare-feu qui

autorise les connexions au serveur VPN (Firewall Rule) sur l'interface WAN

On coche aussi l'utilisation d'une autre règle de pare-feu

qui permet aux clients de passer dans le tunnel OpenVPN (OpenVPN Rule)

Figure IV-88 Règles Pare-feu pour le serveur

Open VPN

La configuration du serveur VPN est terminée.

87

Figure IV-89 Fin de la configuration du serveur

VPN

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

88

|