|

EPIGRAPHE

« La science restera toujours la satisfaction du plus

haut désir de notre nature, la curiosité elle fournira à

l'homme le seul moyen qu'il ait d'améliorer son sort »

Ernest Renan

II

DEDICACE

Je dédie ce travail de fin d'étude en

réseaux et télécommunications a tous les chercheurs

scientifiques en général et à la communauté

estudiantine de l'université Protestante de Lubumbashi en particulier

Que tous ceux qui pensent être oublies et qui nous sont

chers trouvent ici notre reconnaissance.

III

REMERCIEMENTS

Nous remercions DIEU tout puissant lui qui nous a fait Grace

toute long de notre parcours académique.

Je remercie mon Doyen le Prof Dr Ir Blaise NYAMA Msc, PhD. En

tant que Directeur de mémoire, il m'a soutenu et guide dans mon travail

et, m'a aidé à trouver des solutions pour avancer.

Je remercier sincèrement Monsieur Ir. Acclamer PETU

respectivement Co directeur et Encadreur de ce travail ; il était

toujours pressant malgré ses multiple occupations très

disponibles tout au long de la réalisation de ce mémoire, ainsi

pour l'inspiration, l'aide et le temps qu'ils ont bien voulu me consacrer, je

dis merci.

Mes remerciements s'adressent également à toutes

les autorités académique et administratif de l'université

Protestante de Lubumbashi ainsi qu'à tous les professeurs, chefs de

travaux et assistant, guides de notre épanouissement scientifique.

Dans cette même logique d'idée, nous tenons

à exprimer nos sincères remerciements tous ceux qui de

près ou de loin ont contribué à la réalisation de

cet édifice scientifique.

A mes parents MUTOMB IRUNG Edmond ET KANONA MUTOMB Blandine,

je dis merci pour leurs encouragement, effort fournit pour que j'arrive au

terme de mes études d'ingénieur pour leurs amour, sacrifice je

dis merci que DIEU vous protège encore.

Nous remercions nos frères et soeurs :

Emmanuel Katombe, Nene Nkulu, Doris Ngomb, Ebedon Kadiata, Donel

Kashal, Etane kazad

Mes oncle et tantes :la famille Dr, Bukasa Kevin, Ir,

tshimbagu David, Ruffin Kadiata, Ruphin Kabambi Pierre Mwamba, Corneille

Mudenke, Beauty Kadiata, Charlotte Bukasa, ASSI Kadiata,

Nos sentiments de gratitude d'adressent à la famille du

Pasteur Stéphane Nsenga pour le soutien tant spirituel que moral lors de

notre formation académique.

La société nous traitera d'ingrat si nous

oublions de remercier nos amis, collègues et connaissances, plus

particulièrement : Parfait Lokakao, Jonathan Katolo, Joseph Shabanza,

John Mutonji, synthiche Kamin, Mauwa ngongo, Judith Mifunga, juldas kajingu

IV

LISTE DES FIGURES

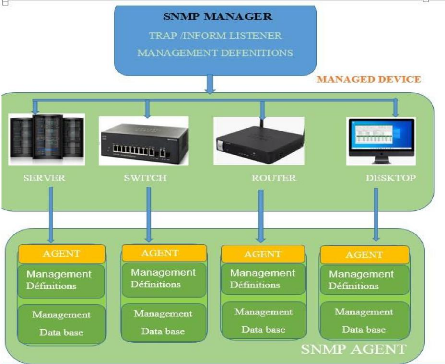

Figure 1: Schéma SNMP de communication de base 7

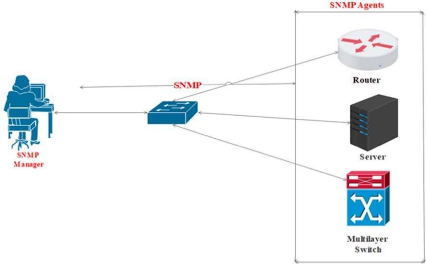

Figure 2:Architecture SNMP 1 8

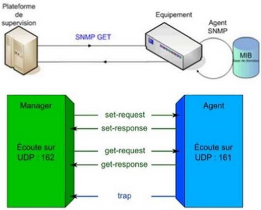

Figure 3: Les échanges entre le Manager et l'Agent

11

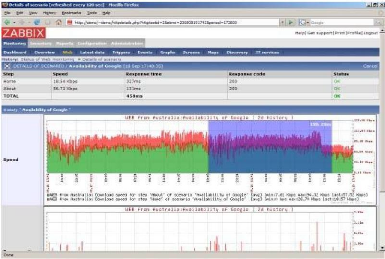

Figure 4:l'interface de Zabbix 14

Figure 5:interface de Nagios 15

Figure 6:Interface observium 16

Figure 7:interface web EON 18

Figure 8:organigramme du service informatique 24

Figure 9:topologie réseau de la DRH-KAT 25

Figure 10:Diagramme de cas d'utilisation globale 34

Figure 11:Diagramme de cas d'utilisation « Administrateur

» 35

Figure 12:Diagramme de cas d'utilisation « Gérer

service » 35

Figure 13:Diagramme de cas d'utilisation « S'authentifier

» 36

Figure 14:Diagramme de cas d'activité «

Notification » 37

Figure 15:Diagramme séquence « S'authentifier

» 38

Figure 16:Diagramme Séquence « modification

service » 39

Figure17:Diagramme de séquence « Echange protocole

SNMP » 40

Figure18:Interface d'identification EON 42

Figure 19:Inertface de l'état globale des hôtes

et des services 43

V

LISTE DES TABLEAUX

Tableau 1:Plan D'adressage 25

Tableau 2:support de transmission 26

Tableau 3:Tableau d'inventaire 27

VI

LISTE DES ABREVIATION

- SMS : short message service

- DRH-KAT : direction des recettes du haut-Katanga

- SNMP: simple network manager Protocol

- UP : unified process

- UML : unifie modeling language (langage de modélisation

unifié

- IP : L'adresse IP (Internet Protocol)

- PME (petite ou moyenne Entreprise)

- L'IETF (Internet Engineering TaskForce),

- MIB (Management Information Base)

- UDP : User Datagramme Protocol

- Cpu : Central Processing Unit (unité centrale de

traitement)

- Les OID : Objet identifier Domain

- TCP /IP : Transmission Control

Protocol/Internet Protocol (Protocol de contrôle des

transmissions/Protocole Internet)

- IHM : (interface homme-machine) :

- Php: Hypertext Pre processor

- DNS :(Domain Name System, ou Système de

noms de domaine en français)

- ITIL : bibliothèque Infrastructure de technologie

d'information

- SSH : sécure Shell

- HTTPS : Hypertext Transfer Protocol Secure, (protocole de

transfert hypertexte sécurisé).

- Vsat : Very Small Aperture Terminal (« terminal à

très petite ouverture »)

- STP: Spanning Tree Protocol

- LAN: area network reseau locale local

- UPS (Uninter ruptible Power Supply)

- PABX : Privat Automatic Branche Xchange, il se relie à

une ligne analogique (prise en T).

- URL : Uniform Resource Locator (localisateur universel de

ressource)

- EON : Eyes Of Network (oeil du réseau)

Manque d'un système efficace de gestion des trafics et

détection des dysfonctionnements au sein du réseau ;

1

INTRODUCTION GENERALE

Actuellement, les systèmes informatiques dans les

entreprises deviennent de plus en plus S'authentifier Le besoin de maintenance

et de ces systèmes est rapidement devenu une priorité, d'autant

plus qu'une panne au niveau de ce système pourrait parfois avoir des

conséquences catastrophiques.

C'est pourquoi les administrateurs systèmes

réseaux font appel à des logiciels de surveillance et

supervision. Ces logiciels vérifient l'Etat du système ainsi que

des machines connectées et permettent à l'administrateur d'avoir

une vue d'ensemble en temps réel de l'ensemble du parc informatique sous

sa responsabilité. Il peut être aussi informe (par email, par SMS

ou encore par alarme) en cas de problème. Grace à un tel

système, les délais d'intervention sont fortement réduits,

sans que les utilisateurs du système en question soient affectés

où se rendent compte des problèmes survenus.

Le choix opter pour ce sujet n'est pas un fruit d'hasard mais

plutôt ceci est parti d'une observation selon laquelle la direction des

recettes du haut-Katanga, étant une entité structurée et

organisée possède d'un parc informatique, mais sur lequel la

détection des pannes au niveau de ses équipement s'effectue

encore manuellement, c'est-à-dire si une panne surgie a un

équipement il procède au sondage d'un équipement l'un

après l'autre jusqu'à obtenir la dite panne, voilà la

raison qui nous a poussé d'opter ce sujet : «

Intégration d'une politique de surveillance réseau a

détection automatique des pannes dans une infrastructure

hétérogène » »cas DRH-KAT `'. Aussi

envie de nous permettre à avoir une vue globale du fonctionnement d'une

infrastructure réseau et la surveillance de ce dernier.

Le présent travail est un moyen le plus indispensable

à l'égard de la DRH-KAT une fois opter à notre proposition

cette entité trouvera un moyen très facile pour la

détection des pannes au niveau de ses équipements,

désormais il ne sera plus question de faire la méthode de

tâtonnement, mais plutôt de passer à une nouvelle solution

automatique qui permettra d'optimiser la gestion de ce parc informatique en

diminuant la perte de temps dans la résolution d'une panne.

Non seulement pour la DRH-KAT, mais ce travail présente

aussi un triple avantage à savoir : personnel, scientifique, et

social.

Ce pendant après notre observation nous avons

constaté que la DRH KAT est confrontée à certains

problèmes :

2

Il convient en effet d'étudier et de comprendre les

possibilités de la gestion des trafics tout en améliorant la

surveillance des équipements au sein du réseau informatique au

tour de Questions fondamentales suivantes :

? Quelle solution informatique pouvons-nous proposer aux

entreprises « DRH-KAT » pour palier à ces insuffisances du

système de gestion tout en optant la détection automatique des

pannes ?

? Comment intégrer les outils de supervision libres

dans une infrastructure déjà mis en place ou sein de la DRH-KAT

?

A l'égard aux différentes questions

soulevées dans la problématique, nous proposons les solutions

suivantes :

Pour arriver à résoudre les problèmes

constatés au sein de la DRH-KAT, nous proposons l'utilisation d'un

logiciel informatique Open source basée sur le protocole SNMP qui joue

le rôle du monitoring pour arriver à détecter

automatiquement les pannes, c'est Eyes of Network qui sera

utilisé.

Pour pouvoir intégrer un tel système dans la

plate-forme déjà en place sans rien modifier nous avons

pensé à la virtualisation, ce qui nous permettra de créer

une machine virtuelle qui sera le serveur sur lequel sera installé tous

les logiciels (plus précisément Eyes of network)

pour l'implémentation du système de monitoring.

L'Etat de la question est un expose des idée maitresses

développées par les prédécesseurs sur l'objet a

diligente, la manière dont le chercheur pouvait sa contribution à

la science. En entreprenant cette étude nous ne prétendons pas

être les premières, d'autres chercheurs avant nous ont

abordés ce sujet : Mise en place d'un Outil de Supervision de

Réseau d'entreprise réalisé, par Ghada Ben Sassi

étudiant à l'université Virtuelle de Tunis 2015

La société de DRH-KAT est une entité

complexe ; leurs services obligent une grande collaboration en termes

d'échange d'idée et de mise en commun des besoins liés

à l'évolution de ladite entreprise.

Nous allons utiliser comme méthode UP (unifed process)

qui est une méthode générique de développement de

logiciel. Basée UML « Unified Modeling Language ». On le

traduit par « Langage de modélisation unifié », est un

langage visuel constitué d'un ensemble de schémas, appelés

des diagrammes, qui donnent chacun une vision différente du projet

à traiter. UML fournit un moyen astucieux permettant de

représenter diverses projections d'une même représentation

grâce aux vues.

3

Dans, notre travail, nous avons recouru aux techniques suivantes

:

> La technique d'intégration : est un processus de

gestion qui utilise des logiciels pour partager automatiquement les

informations entre les différents systèmes et,

> La technique de virtualisation pour nous permettre de

créer des machines virtuelles sur lesquelles nous allons installer notre

outil de surveillance.

> La technique de la documentation qui nous a permis de

récolter les informations par le biais de notre constat du

fonctionnement du réseau

Notre travail a pour cadre la direction des recettes du haut

Katanga DRH-KAT situé dans la ville de Lubumbashi sise au croisement des

avenues Kasaï et mwero dans la province du haut Katanga en

République Démocratique du Congo. Nos investigations se limitent

du côté département réseau informatique.

Le présent travail est structuré en quatre

chapitres :

> Le premier chapitre consiste à présenter

une étude théorique de la surveillance réseau et concepts

fondamentaux de la surveillance réseau.

> Dans le second chapitre nous allons décrire

l'entreprise d'accueil et l'analyse du système existant.

> Le troisième chapitre sera porté sur la

Spécification et la conception des besoins et en fin,

> Le quatrième chapitre est réservé

à la mise en place de solution de notre outil de surveillance

réseau

4

CHAPITRE I : THEORIES ET CONCEPTS FONDAMENTAUX DE

LA

SURVEILLANCE RESEAU

I. INTRODUCTION

Dans ce chapitre, nous allons définir

précisément le concept de monitoring et de supervision ensuite

nous procédons à une étude comparative des outils de

supervision (solutions open-source). Cette étude ressemble à un

banc d'essai puisque pour chacun des logiciels nous allons : Faire une courte

présentation et expliquer son fonctionnement, puis finir sur les

avantages et

inconvénients.et à

la fin on va préciser le choix de l'outil retenu.

I.1. Monitoring

Le terme Monitoring est couramment

utilisé dans le jargon informatique, il provient de l'anglais, il

signifie Supervision. Le monitoring permet, d'une part, de

collecter et créer des historiques de données, d'y appliquer un

traitement (des filtres par exemple) en extraire les données qui nous

intéressent et de les présenter sous forme de graphiques. Cet

historique des données permet si besoin d'apporter des correctifs au

niveau des paramétrages des services, le juste pourcentage des

ressources à utiliser...D'autre part, permet de recevoir des alertes qui

se présentent au niveau des composants du système informatique.

Le Monitoring est très important car il permet d'améliorer le

service, et donc ainsi le rendu de l'utilisateur.

I.2. PRINCIPE DU MONITORING (SUPERVISION)

La supervision se définit comme une technique utilisant

au mieux les ressources informatiques pour obtenir des informations sur

l'état des composants d'un système informatique. Ces

données seront ensuite traitées et affichées afin de

mettre la lumière sur d'éventuels problèmes. La

supervision peut résoudre les problèmes automatiquement ou dans

le cas contraire prévenir via un système d'alerte (email ou SMS

par exemple) les administrateurs. Plusieurs actions sont ainsi

réalisées : Acquisition de données, analyse, puis

visualisation et réaction.

Un tel processus est réalisé à plusieurs

niveaux d'un parc de machines : Au niveau interconnexions (Réseau), au

niveau de la machine elle-même (Système) et au niveau des services

offerts par cette machine (Applications).

5

? Supervision réseau : Par le terme

réseau on entend ici l'aspect communication entre les

machines. Le rôle est de s'assurer du bon fonctionnement

des communications et de la performance des liens. C'est dans ce cadre que l'on

va vérifier par exemple si une adresse IP est toujours joignable, ou si

tel port est ouvert sur telle machine, ou faire des statistiques sur la latence

du lien réseau.

? Supervision système : La

surveillance se cantonne dans ce cas à la machine elle-même tel

que

(les serveurs, périphériques, postes de client...) et en

particulier ses ressources. Si l'on souhaite par exemple contrôler la

mémoire utilisée ou la charge processeur sur le serveur voire

analysé les fichiers de logs système.

? Supervision applicative : Cette technique

est plus subtile, c'est elle qui va nous permettre de

vérifier le

fonctionnement d'une application lancée sur une machine Cela peut

être par exemple une tentative de connexion sur le port de l'application

pour voir si elle retourne ou demande bien les bonnes informations, mais aussi

de l'analyse de logs applicatifs [1].

I.2.1. Le monitoring, un outil indispensable en

entreprise

La sécurité est le premier facteur à

tenir en compte lors de la conception d'un système informatique en

entreprise, donc la supervision des systèmes d'information et des parcs

informatiques, afin d'assurer la haute disponibilité des services, est

aussi cruciale pour cette entreprise.

La supervision en temps réel via des protocoles et les

formats de données SNMP, les outils de monitoring réseau et

solutions de supervision permettent de détecter rapidement les pertes de

capacité du système d'information de l'en treprise. Le manager ou

l'opérateur réseau reçoit alors des alertes (souvent par

e-mail ou sms) en cas de surcharges, et peut ainsi intervenir directement via

l'interface du système monitor.

En tant qu'outil de visualisation complet, le monitoring

permet la détection des anomalies sur l'ensemble du système

informatique, internet de l'entreprise, les serveurs, les disponibilités

réseaux, les imprimantes, les applications, ainsi que tous les autres

éléments actifs en contact avec le réseau (routeurs,

switches, hubs, etc.). Une telle solution de supervision et de monitoring

permet ainsi à l'administrateur de bien monitorer chaque point du

réseau, et à distance lorsqu'il n'est pas sur

place.

6

I.2.2 Pourquoi opter pour un logiciel de supervision

?

Si vous êtes une PME (petite ou moyenne Entreprise) ou

une grande multinationale, une surveillance réseau efficace est

très nécessaire par des logiciels de monitoring performants :

· Qui effectuent des analyses et des diagnostics

réseau constants

· Veillent en permanence au bon fonctionnement des

processus sur le réseau

· Centralisent les données clés à

monitorer et l'information de la santé du réseau

· Et assurent l'envoi d'alertes aux agents de

l'équipe informatique dès qu'une

Anomalie est détectée.

Les besoins en matière de supervision varient d'une

entreprise et d'un métier à l'autre. C'est pour cela dans le

marché il existe de nombreux outils de surveillance disponibles au

téléchargement dans toutes les langues, qu'il s'agisse

d'éditeurs de logiciels de monitoring open source (souvent gratuits) ou

propriétaires (payants sous licence) [2].

I.3. PROTOCOLE D'ADMINISTRATION RESEAU

I.3.1. Présentation de Simple Network

Management Protocol (SNMP) :

SNMP est un protocole de gestion de réseaux

proposé par l'IETF (Internet Engineering TaskForce), un groupe informel

et international, ouvert à tout individu et participant à

l'élaboration de standards Internet). Il reste actuellement le protocole

le plus couramment utilisé pour la gestion des équipements en

[3]réseaux.

SNMP est un protocole principalement utilisé pour

superviser des équipements réseaux (routeurs, switches...), des

serveurs ou même des périphériques tels que baies de

disques, onduleurs... [4]

Comme son nom l'indique SNMP est un protocole assez simple,

mais sa principale force réside dans le fait de pouvoir gérer des

périphériques hétérogènes et complexes sur

le réseau. De ce fait ce protocole peut également être

utilisé pour la gestion à distance des applications : bases de

données, serveurs, logiciels... [3],

et de diagnostiquer les problèmes survenant sur un

réseau [4].

I.3.1.1 les buts du protocole SNMP sont de :

· Connaître l'état global d'un

équipement (actif, inactif, partiellement opérationnel...).

· Gérer les évènements exceptionnels

(perte d'un lien réseau, arrêt brutal d'un

équipement...)

· Analyser différentes métriques afin

d'anticiper les problèmes futurs (engorgement réseau...)

Source : ManageEngine

7

· Agir sur certains éléments de la

configuration des équipements [4].

I.3.2. L'environnement de gestion SNMP est

constitué de :

· Le Manager (station de supervision)

exécute les applications de gestion qui contrôlent les

éléments réseaux, la plupart du temps le manager est un

simple poste de travail

· Les éléments actifs du

réseau, sont les équipements que l'on cherche à

gérer (switch, serveurs...)

· La MIB (Management Information Base),

est une collection d'objets résidant dans une base d'information

virtuelle

· Le Protocole, qui exécute la

relation entre le Manager et les éléments actifs Chaque

élément actif dispose d'une entité que l'on appelle un

"agent", qui répond aux requêtes du Manager [5].

Figure 1: Schéma SNMP de communication de

base

8

I.3.2.1 Architecture

Les différents éléments que l'on peut

identifier avec le protocole SNMP sont synthétisés par le

schéma ci-dessous.

· Les agents SNMP : ce sont les

équipements (réseau ou serveur) qu'il faut superviser.

· Le superviseur SNMP : c'est une machine

centrale à partir de laquelle un opérateur humain peut superviser

en temps réel toute son infrastructure, diagnostiquer les

problèmes et finalement faire intervenir un technicien pour les

résoudre.

· La MIB : ce sont les informations

dynamiques instanciées par les différents agents SNMP et

remontées en temps réel au superviseur [1].

Figure 2: Architecture SNMP 1 Source:

DocPlayer.fr

I.3.3 Les principaux éléments de

SNMP

I.3.3.1Le manager

Rappelons que le Manager se trouvera sur une machine

d'administration (un poste de travail en général). Il reste un

client avant tout, étant donné que c'est lui qui envoie les

différentes requêtes

9

aux agents. Il devra disposer d'une fonction serveur, car il

doit également rester à l'écoute des alertes que les

différents équipements sont susceptibles d'émettre

à tout moment

Si l'on se base sur le schéma précédent,

l'administrateur peut observer correctement le comportement de ses

différents équipements en réseau.

Le Manager dispose d'un serveur qui reste à

l'écoute sur le port UDP 162 ainsi que d'éventuels signaux

d'alarme appelés des "traps".

Le Manager peut tout autant être installé sur une

machine.

I.3.3.2 L'agent SNMP

L'agent est un programme qui fait partie de

l'élément actif du réseau. L'activation de cet agent

permet de recueillir la base de données d'informations et la rend

disponible aux interrogations du Manager SNMP. Ces agents peuvent Être

standards (Net-SNMP par exemple) ou encore spécifique à un

fournisseur.

Cet agent doit rester à l'écoute d'un port

particulier, le port UDP 161 [2].

I.3.3.2. 1 Les principales fonctions d'un agent

SNMP

· Collecter des informations de gestion sur son

environnement local.

· Récupérer des informations de gestion tel

que défini dans la MIB propriétaire.

· Signaler un évènement au gestionnaire.

Par ailleurs même si la principale fonction de l'agent

est de rester à l'écoute des éventuelles requêtes du

Manager et y répondre s'il y est autorisé, il doit

également être capable d'agir de sa propre initiative, s'il a

été configuré.

Par exemple, il pourra émettre une alerte si le

débit d'une interface réseau, atteint une valeur

considérée par l'administrateur comme étant critique.

Plusieurs niveaux d'alertes peuvent ainsi être définis, selon la

complexité de l'agent (température du processeur, occupation

disque dur, utilisation CPU...) [2]

I.3.4. Management Information Base (MIB)

Chaque agent SNMP maintient une base de données

décrivant les paramètres de l'appareil géré. Le

Manager SNMP utilise cette base de données pour demander à

l'agent des renseignements spécifiques. Cette base de données

commune partagée entre l'agent et le Manager est appelée

Management Information Base (MIB).

10

Généralement ces MIB contiennent l'ensemble des

valeurs statistiques et de contrôle définis pour les

éléments actifs du réseau. SNMP permet également

l'extension de ces valeurs standards avec des valeurs spécifiques

à chaque agent, grâce à l'utilisation de MIB

privées.

En résumé, les fichiers MIB sont l'ensemble des

requêtes que le Manager peut effectuer vers l'agent. L'agent collecte ces

données localement et les stocke, tel que défini dans la MIE.

Ainsi le Manager doit être conscient de la structure (que celle -ci soit

de type standard ou privée) delà MIB afin d'interroger l'agent au

bon endroit [6].

I.3.4.1 Structure d'une MIB et Object

Identifier

La structure d'une MIE est une arborescence

hiérarchique dont chaque noeud est défini par un nombre ou un

Object Identifier (OID). Chaque identifiant est unique et représente les

caractéristiques spécifiques du périphérique

géré. Lorsqu'un OID est interrogé, la valeur de retour

n'est pas un type unique (texte, entier, compteur tableau...) Un OID est donc

une séquence de chiffres séparés par des points.

Une MIB est un arbre très dense, il peut y avoir des

milliers d'OID dans la MIB.

Cet exemple illustre d'ailleurs un Object typique qui est

déclaré dans la RFC1213, à savoir le"sysDescr" (une

description du périphérique interrogé) dont l'OID

s'écri t .1.3.6.1.2.1.1.1. [6]

Ainsi, pour interroger les différentes variables

d'activité sur un appareil, il faudra explorer son arborescence MIB.

Celle-ci est généralement fournie par le constructeur mais il est

aussi possible d'utiliser un explorateur de MIB tel que « Getif MIB

Browser ».

Ensuite, pour accéder aux variables souhaitées, on

utilisera l'OID (Object

Identification) qui désigne l'emplacement de la

variable à consulter dans la MIB. On aura par exemple sur un commutateur

Nortel Passeport l'OID .1.3.6.1.4.1.2272.1.1.20 désignant le taux de

charge du CPU [1].

I.4 LES REQUETES SNMP :

C'est un protocole de communication qui nous permettra de

faire le lien entre l'agent (client) qui peut être le switch par exemple

et le manager soit, le serveur qui va être la machine. Mais il permet

aussi aux administrateurs réseaux de pouvoir gérer les

équipements du réseau, de les superviser et de vérifier

s'il y a d'éventuels problèmes.

Pour fonctionner et pouvoir recevoir les informations du

switch vers le serveur, le protocole SNMP devra être installé sur

l'agent. De plus, on devra s'appuyer sur deux principes à savoir :

les

11

alertes que l'agent émet vers le serveur,

appelées « traps » et les requêtes du serveur vers

l'agent. Soit, deux techniques de supervision avec SNMP, le polling et les

traps.

Le polling consiste simplement à envoyer une

requête pour obtenir une valeur particulière.

Les traps consistent à faire de la vérification

passive, c'est-à-dire ce que configure l'agent SNMP pour qu'il contacte

un autre agent SNMP en cas de problème. Autrement dit, on peut

configurer un périphérique réseau (comme un routeur) pour

qu'il envoie une trap SNMP [7].

Le protocole SNMP fonctionne avec les technologies utilisant

les protocoles TCP/IP [2] et s'appuie sur le protocole UDP. L'agent aura le

choix entre deux ports : 161 qui correspond à l'envoi de requêtes

et de la réception des informations et le port 162, qui concerne l'envoi

des traps. Même si le protocole UDP n'est pas sécurisé, le

protocole SNMP est très utilisé par les administrateurs

réseaux [7].

I.4.1. Les types de requêtes du manager SNMP

vers l'agent SNMP sont :

· Get Request : Le manager interroge un agent sur les

valeurs d'un ou de plusieurs objets d'une MIB.

· Set Request : Le manager positionne ou modifie la

valeur d'un objet dans l'agent.

Les réponses ou informations de l'agent vers le manager

sont :

· Get Réponse : L'agent répond aux

interrogations du manager.

· Trap : L'équipement génère un

envoi vers son manager pour signaler un événement, un changement

d'état ou un défaut. L'agent n'attend pas d'acquittement de la

part du Manager [1].

Figure 3: Les échanges entre le Manager et

l'Agent

12

Source :

caleca.developpez.com

I.4.2 Les communautés

La notion de communauté est utilisée dans les

réseaux administrés à l'aide du protocole SNMP. Elle

réunit à la fois le Manager et les différents agents.

Chaque communauté est identifiée par un nom de communauté.

Par défaut seules les communautés "public" et "private" sont

définies, cependant il est possible de nommer sa propre

communauté, ceci à des fins évidentes de

sécurité et donc de créer son propre domaine

d'administration [3].

I.5. L'OPEN SOURCE

Open Source (Source Ouverte), définit une licence qui

permet d'accéder aux sources d'un programme informatique.

La désignation open Source s'applique aux logiciels

dont la licence respecte des critères précisément

établis par l'Open Source Initiative, c'est-à-dire la

possibilité de libère la distribution, d'accès au code

source et aux travaux [8]

Dérivés. Souvent un logiciel libre est

qualifié de « open source », car les licences compatibles open

source englobent les licences libres selon la définition de la FSF

« Free Software ».

I.5.1. Les solutions Open Source

Il faut savoir qu'il existe des dizaines de solutions Open

Source dédiées au Monitoring, le principal critère de

choix réside dans les différents cas d'utilisation [3]

Voyons à présent les solutions disponibles dans

le monde de l'Open Source concernant le domaine de la supervision.

I.5.2. Etude comparative des outils de supervision

open source

Nous allons présenter les principaux outils de

supervision réseau open source que nous avons choisie vu la

diversité de ces outils tout en dégageant leurs avantages et

inconvénients :

Présentation de l'outil Zabbix :

Zabbix est un outil de supervision libre (open source), qui

permet d'offrir des vues graphiques (générés par RRDtool).

Le « serveur ZABBIX » peut être décomposé en 3

parties séparées : Le serveur de données, l'interface de

gestion et le serveur de traitement. Chacune d'elles peut être

disposée sur une machine différente pour répartir la

charge et optimiser les performances. Un agent ZABBIX peut aussi être

installé sur les hôtes Linux, UNIX et Windows afin d'obtenir des

statistiques

13

comme la charge CPU, l'utilisation du réseau, du

système, l'espace (disque, processeur, mémoire...) ce qui fait de

lui un outil complet proposant des fonctionnalités relatives à la

supervision (alertes sur seuil, mesures, actions sur conditions...). Le

logiciel peut réaliser le monitoring via SNMP. Il est possible de

configurer des « proxy Zabbix » afin de répartir la charge ou

d'assurer une meilleure disponibilité de service

[1].

Avantages :

· Une solution très complète :

cartographie de réseaux, gestion poussée d'alarmes via SMS,

Jabber ou Email, gestion des utilisateurs, gestion de pannes, statistiques. Une

entreprise qui pousse le développement, et une communauté

croissante

· Une interface vaste mais claire.

· Des performances au rendez-vous : l'application a

été testée avec succès avec10000 équipements

supervisés.

· Compatible avec MySQL, PostgreSQL, Oracle, SQLite.

Inconvénients :

· Interface est un peu vaste, la mise en place des

Template n'est pas évidente au début : petit temps de formation

nécessaire.

· L'agent Zabbix communique par défaut en clair

les informations d'où la nécessité de sécuriser ces

données (via VPN par exemple).

· Commence à être connu, mais pas encore

auprès des entreprises : Peu d'interfaçage avec d'autres

solutions commerciales.

14

Figure 4:l'interface de Zabbix Source :

monitoring-fr.org

Présentation de l'outil Nagios :

Nagios un logiciel qui permet de superviser un système

d'information. Il est avant toute chose, un moteur gérant

l'ordonnancement des vérifications c'est-à-dire qu'il va lancer

les déférents tests de supervision, appelés

contrôles, sur les hosts et services, ainsi que les actions à

prendre sur incidents (alertes, escalades, prise d'action corrective).

L'interface web est la partie graphique visible, via un serveur web, et qui va

permettre à l'administrateur d'avoir une vue d'ensemble de son

réseau, de visualiser la supervision des équipements et de

produire des rapports d'activité [1].

L'inconvénient de Nagios reste son IHM (interface

homme-machine) Il faut avouer que son interface ne donne pas

spécialement envie d'être consultée, en étau

delà de la pertinence de l'information, il faut de la

compréhension et de l'interprétation [3].

Avantages :

· Reconnu auprès des entreprises, grande

communauté.

· Très puissant et modulaire.

· Une solution complète permettant le reporting,

la gestion de panne et d'alarmes, gestion utilisateurs, ainsi que la

cartographie du réseau.

· Beaucoup de documentations sur le web.

15

· Performances du moteur. Inconvénients

:

· Interface non adapté à l'utilisateur pour

le confort et peu intuitive.

· Configuration fastidieuse via beaucoup de fichiers.

· Pour avoir toutes les fonctionnalités il faut

installer des plugins, de base c'est assez limité [1].

Figure 5:interface de Nagios Source :

editions-enic.fr

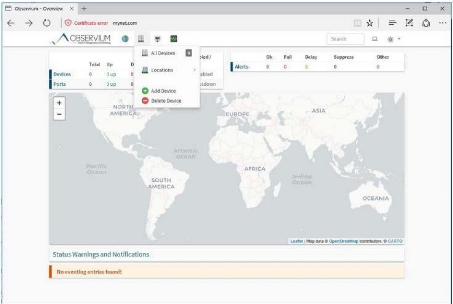

Présentation de l'outil OBRSERVIUM :

Observium est un réseau de découvert

automatique et supervision de réseaux basé sur php / MySQL et

orient pour les réseaux Cisco, LINUX, FreeBSD, Juniper....

Observium supporte une Large gamme de distribution et de

matériel. Il est issu d'un manque de facilité d'utilisation des

solutions de supervision

resaux.il est destiné à

fournir une interface facilement navigable pour supervise la sante et les

performances de votre réseau [8].

Avantages

· Facile et rapide à mettre en place.

· Simple d'utilisation.

· Module "map" intégrer par défaut.

Eyes of Network(EON) est une solution Open Source

réunissant de manière pragmatique les processus ITIL et

l'interface technologique Infrastructure Library permettant leur application.

Eyes of

16

· Gratuit et libre.

· Possibilité d'installer des modules

complémentaires (ex : Collectd).

· Pas de configuration des checks [9].

Inconvénients :

· Les checks via WMI sont difficiles à mettre en

place => superviser les services Windows devient laborieux.

· Le niveau des checks n'est pas assez complexe, ils

permettent principalement de superviser le hardware.

· Fonctionne via le DNS, c'est-à-dire que vous ne

pouvez pas monitorer un serveur via son IP, mais uniquement via son nom dans le

Dns [9].

Figure 6:Interface observium Source:

observium.org

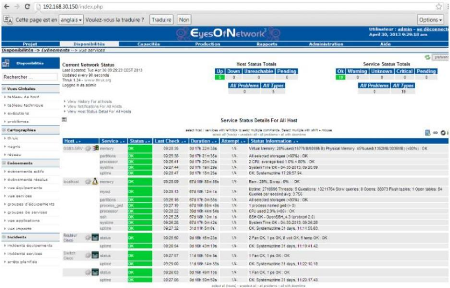

Eyes of Network

17

Network supervision est la première brique d'une gamme de

produits bâtie autour de la gestion des évènements, de la

disponibilité, des problèmes et de la capacité.

EyesOfNetwork est compose d'un système d'exploitation

minimaliste(centOS) incluant un ensemble intégre d'applications

répondant aux différents besoins de supervision :

Avantage

· Permet de regrouper tous les outils ITIL +supervisons

dans une même distribution

· Ajoute un gestionnaire de performance

· Interface de configuration web

· Permet de faciliter le déploiement des outils de

supervision

· Fait gagner un temps précieux

· Ses permettant de se loguer une seule fois et

d'accéder a tous les outils d'administration

· Noyau linux solide et fiable

· Auto-discovery

· Possibilité d'administrer ses

périphériques via SSH /Telnet... depuis son interface web

· Possibilité de S'authentifier via serveur LDAP

Inconvénients

· Une configuration en interface web qui ne supporte pas

l'HTTPS

· Interface chargée en onglet

LAMP, pour Linux Apache MySQL PHP : est la suite de logiciels

libres permettant de faire fonctionner notre interface graphique.

18

Figure 7:interface web EON

I.6. CHOIX DE L'OUTIL :

Notre choix s'est basé sur les points forts de cet outil

tell que :

Le monde des outils de supervision est très vaste, dans

ce rapport on a eu recours à étudier quelques outils qui sont les

plus connus sur le marché.

Selon les critères et les caractéristiques de

chacun des logiciels libres cités a dessus nous avons

décidés l'utilisation de [4], Eyes Of Network

comme logiciels de supervision à mettre en place.

Cela permet de voir l'évolution d'une entreprise et de

lui proposer des solutions en adéquation avec ses besoins

[10].

La solution Eyes of Network fonctionne sur le système

d'exploitation linux CentOS édité par la société

Red Hat.

Sur ce système, les logiciels suivant sont

installés :

19

Postfix : Postfix est un serveur de messagerie qui permet

d'envoyer les mails d'alerte.

Nagios : Nagios est l'application qui va nous permettre de

surveiller les équipements de nos

architectures réseau.

Thruk : interface graphique amélioré de Nagios

Nagvis : plugins permettant de visualiser des cartographies

réseau

Cacti : logiciel permettant de mesurer la performance des

éléments supervisés

Weathermap : plugin de Cacti permettant d'afficher une

représentation graphique de l'état des liens

réseaux.

EONWEB : Eonweb est l'interface graphique de la solution qui

centralise l'ensemble des outils.

Lilac : Lilac est un outil qui permet de configurer Nagios plus

simplement, cet outil intègre aussi la

possibilité de scanner le réseau

BackupManager : C'est le gestionnaire de sauvegarde de la

solution.

I.7. CONCLUSION PARTIELLE

Le présent chapitre a été introduit avec

une brève présentation de la notion de supervision et ses enjeux,

les outils open sources dans le but de choisir un bon outil. Après avoir

effectué le choix de l'outil de supervision open source convenable, nous

allons faire une étude approfondie pour faciliter sa mise en oeuvre.

20

CHAPITRE II. PRESENTATION DE L'ENTREPRISE «

DRH-KAT » ET

ANALYSE DU SYSTEME L'EXISTANT

II. INTRODUCTION

Dans ce chapitre nous allons présenter notre cadre

d'étude qui est la direction générale des recettes Du

haut-Katanga Division urbaine de Lubumbashi, dans le département

informatique

Ce présent chapitre nous donnera un aperçu de

taille de l'entreprise de son architecture réseau. Nous mènerons

une étude du réseau existant, une critique de celui-ci pour avoir

une idée précise.

Afin d'aboutir à notre solution, l'analyse de

l'existant étant une étude nous aidera à connaitre la

complexité, les avantages et les inconvénients du réseau

existant en les regroupant en besoins fonctionnels et non fonctionnels de

ladite entreprise.

II.1 Présentation

II.1.1. Présentation de la direction des

recettes du Haut-Katanga

II.1.2. Historique

Cette Direction fut au paravent créé par

l'édit N°004/2009 du 25 septembre 2009, la Direction des Recettes

du Haut-Katanga. Le recouvrement des impôts et taxes requiert au

préalable l'existence d'une organisation appropriée et structure.

C'est dans cette optique d'idée qu'il avait créé au

gouvernorat de la province, à l'époque « région du

Shaba » une structure dénommée service de recouvrement et de

contrôle des recettes de la région crée par

l'arrêté régional N°90/068/SHABA du 25 janvier 1991

sur décision N° 77/A-R/SHABA du 04 décembre 1990 de

l'assemblée régionale du Shaba.

Devant les nouvelles réalités découlant

du décret-loi N°89 du 10 juillet 1998 portant fixation de la

nouvelle nomenclature des taxes autorisées, aux entités

administratives décentralisées des recettes fiscales

cédés par l'Etat aux entités et de l'arrêté

interministériel N° 002/CAB/MIN/AFF. INTER et FIN/99 du 20 mai 1999

portant modalités de perception et de répartition des taxes,

recettes d'intérêts communs et des contributions

cédées aux entités administratives

décentralisés ; il s'est posé un problème en termes

d'effectifs et de compétences qui a conduit à un recrutement

croissant des nouvelles unités à partir de 2004, chargées

particulièrement de la mobilisation des recettes des impôts

cédés.

Cette direction a été nouvellement

créée par l'Arrêté Provincial

n°2016/00014/HAUT-KATANGA du 18 Février 2016, portant

création, organisation et fonctionnement de la Direction des Recettes du

Haut-Katanga, DRHKAT en sigle. La Direction des Recettes du Haut-Katanga est

un

21

Service Provincial, sous la tutelle du Ministre Provincial

ayant les finances dans ses attributions, doté d'une personnalité

juridique et d'une autonomie administrative et financière.

II.2. SITUATION GEOGRAPHIQUE

La Direction Des Recettes du Haut-Katanga a plusieurs adresses

à savoir :

· Au Rez-de-Chaussée de l'Hôtel du

Gouvernement Provincial (Ex Bâtiment GRANAT) au croisement des avenues

Moero et Kasaï dans la Commune de Lubumbashi ;

· Dans le sous-sol du Bâtiment dit CADASTRE au

croisement des avenues Mama Yemo, Kambove et Kapenda dans la Commune de

Lubumbashi ;

· Au N°9 Avenue Tulleuls Q/Bel-Air dans la Commune

de Kampemba, Réf. Arrêt FINA

· Au N°48 Avenue Mitwaba Q/Lualaba dans la Commune

Kenya ;

Aux Bureaux Communaux de :

- La Katuba ;

- Kamalondo ;

- Annexe.

Elle a aussi plusieurs autres branches dans les

différentes villes à savoir :

· A Likasi Au N°11 Boulevard Karmayoga dans la Commune

de Likasi.

· A Kasumbalesa Dans l'enceinte de l'ex Bureau de

cité ;

· A Kipushi Dans l'enceinte de l'ex Bureau de district ;

· A Kanbove Au Bureau du territoire ;

· A Kasenga Au Bureau du Territoire ;

· A Pwento Au Bureau du Territoire ;

· A Sakania Au Bureau du Territoire ;

· A Mokambo Au Bureau du Territoire.

22

II.3. MISSIONS ET VISION

La DRHKAT exerce toutes les missions et prérogatives en

matière de Recettes à caractère National ainsi que de

recettes fiscales, non fiscales et droites revenant à la Province du

Haut-Katanga sur toute son étendue « donc la mobilisation des

Recettes de la Province ».

La DRHKAT exerce toutes les missions et prérogatives en

matière de Recettes à caractère National ainsi que de

recettes fiscales, non fiscales et droites revenant à la Province du

Haut-Katanga sur toute son étendue « donc la mobilisation des

Recettes de la Province ».

? L'assiette, la taxation, le contrôle sur pièces ou

sur place, recouvrement et le contentieux des

impôts provinciaux et locaux ;

? L'ordonnancement, le contrôle sur pièces ou

sur place, le recouvrement et le contentieux des

recettes non fiscales et

fiscales ;

? Le suivi et la tenue des statistiques des recettes à

caractère national et celles relatives aux

matières à

compétence concurrente ;

? L'étude et la soumission à l'Autorité

compétente des projets d'édits, d'arrêtés, de

circulaires

et de décisions en la matière.

La DRHKAT est consultée pour tout texte ou toute

convention ayant une incidence sur la matière des recettes fiscales ou

non fiscales revenant à la Province ou toute autre décision

d'administration au régime dérogatoire du droit commun.

II. 4. STRUCTURE

La Structure de la DRHKAT est subdivisée en Divisions,

Bureaux, Centres et Cellules. L'Administration Centrale est composée de

:

- La Direction ;

- La Division de l'Administration et des Finances ;

- La Division de l'Inspection ;

- La Division de Gestion des Impôts Provinciaux et Locaux

;

- La Division de Gestion des Recettes Non Fiscales ;

- La Division du Suivi ;

- La Division du Recouvrement ;

23

N.B. : Le Bureau juridique, contentieux et

études d'une part et d'autre part le Bureau Informatique sont

rattachés à la Direction.

Il y a deux Divisions Urbaines à savoir, celle de

Lubumbashi et celle de Likasi.

II.4.1 Description des taches

Le service informatique de la DRHKAT est géré par

un chef du bureau informatique qui est le premier, et est secondé par le

chef de cellule d'exploitation, le chef de maintenance et celui chargé

du réseau informatique.

- Le chef de bureau

Il a pour rôle principal de veiller au bon

fonctionnement de la DRHKAT conformément aux règlements

généraux de la DRHKAT.

- Le chef de maintenance

Il a pour but de veiller à la tolérance des

pannes et faire en sorte que les machines restent en bon état de

fonctionnement. Il joue également le rôle de réparer les

machines du domaine endommagées et protéger toutes les machines

contre les réseaux vulnérables à fin d'éviter les

pannes et disfonctionnement.

- Le chargé du réseau

informatique

S'occupe de la topographie et la transmission du signal du

réseau dans tous les bureaux de la DRHKAT et veille également sur

l'installation en général afin de prévenir les pannes

à venir

- Le chargé de la base de

données

C'est lui l'administration de la base de données de la

DRHKT, il peut donner l'accès aux machines aux uns et peut en priver aux

autres. Il est consulté pour un accès aux informations dans la

base de données.

Celui-ci est en outre chargé de maintenir l'ordre et la

discipline dans l'exploitation du domaine informatique.

24

II.5. ORGANIGRAMME DU SERVICE INFORMATIQUE

Chargé du

réseau

informatique

Chef de cellule

Chef du

bureau

informatique

Chargé de

maintenance

Chargé de

base de

données

Figure 8:organigramme du service informatique

SECTION II. ANALYSE DE L'EXISTANT

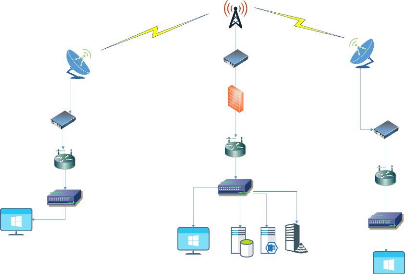

II.5. INFRASTRUCTURE RESEAU EXISTANT

L'infrastructure réseau est constituée de

plusieurs zones parmi lesquelles il y a celle qui possèdent une forte

concentration en termes de trafics réseau et une autre ayant une faible

concentration en termes de trafics. Voici comment se présente la

topologie :

? Le Site central : c'est le site situé au bâtiment

cadastre, qui est le point central du réseau, on y

trouve, le serveur de bases des données, serveur mail

et le contrôleur de domaine et il est aussi le point central parce que ce

site utilise un pont central tel qu'un HUB ou NOC (networks Operations center)

pour relier les Vsat entre eux à travers le satellite.

? Le Site Hôtel du Gouvernement : on trouve une antenne

Vsat qui reçoit le signal du point

central et c'est dans ce site

qu'on trouve le RODC.

? Le Site de Kampemba : situé dans la commune de

Kampemba, il possède aussi une antenne Vsat et reçoit aussi le

signal du point central.

25

II.6.Architecture Lan

II.6.1. Topologie réseau

Site Central

Bâtiment Cadastre

Site Hôtel du

Gouvernement

Site de

KAMPEMBA

Modem

Pare-Feu

Modem

Modem

Routeur

Linksys-WRT300N

Utilisateurs

Commutateur

CISCO 2950-24

Commutateur

CISCO 2950-24

Commutateur

CISCO 2950-24

Utilisateurs

Serveur de

Messagérie

AD DS

FileMaker Server

Utilisateurs

Routeur

Figure 9:topologie réseau de la DRH-KAT

Topologie Réseau

II.6.2 Logique

L'architecture logique réseau, de la Direction Des

Recettes du Haut-Katanga Division urbaine

de Lubumbashi se présente comme suit :

Tableau 1:Plan D'adressage

|

Département

|

Adresse réseau

|

Plages

|

Masque

|

|

Informatique

|

192.168.1.0

|

192.168.1.0- 192.168.1.41

|

255.255.255.0

|

|

IF

|

192.168.1.0

|

192.168.1.0-192.168.1.83

|

255.255.255.0

|

26

|

IRL

|

192.168.1.0

|

192.168.1.0-192.168.1.125

|

255.255.255.0

|

|

VIGNETTE

|

192.168.1.0

|

192.168.1.0-192.168.1.167

|

255.255.255.0

|

|

TAXE

|

192.168.1.0

|

192.168.1.168-

|

255.255.255.0

|

|

|

192.168.1.210

|

|

|

|

192.168.1.211-

|

|

|

RECOUVREMENT

|

192.168.1.0

|

192.168.1.255

|

255.255.255.0

|

II.7 SUPPORTS DE TRANSMISSIONS LA N

Tableau 2:support de transmission

|

Filaire

|

|

Sans fil

|

|

Les câbles STP cat 6 utilises

l'interconnexion des équipements réseaux.

|

pour

|

Le WIFI est une technique qui permet la communication sans fil

entre divers

appareils (ordinateur, périphérique,

téléviseur...) Grace aux

ondes

radioélectrique.

|

II.7.1 Éléments constitutifs

? Les switchs

Commutateur en français, est un équipement qui

fonctionne comme un pont multiport et qui

permet de relier plusieurs segments d'un réseau

informatique entre eux.

? Le pare-feu

Est un outil informatique (matériel et/ logiciel)

conçu pour protéger les données d'un réseau.

? Les Accès Points

Permet d'arroser ou de fournir un bon niveau de signal

réseau wifi dans différents départements.

? Serveur

27

Un serveur est un dispositif destiné à fournir un

service à distance aux applications client

connectées au réseau. L`établissement est

équipé de quatre serveurs à savoir :

? De base des données

? Contrôleur de domaine

? Messagerie, ...

Un UPS (Uninter ruptible Power Supply) est un

onduleur orienté équipement d'entreprise comme les serveurs,

servant à la protection des surtensions et coupures brusque de

l'énergie électrique, il permet de garder les serveurs

allumés pendant un moment lorsqu'il y a coupure de l'énergie

électrique, le temps de basculer a une autre énergie comme le

groupe électrogène.

PABX

C'est un dispositif qui correspond à un commutateur

téléphonique privé utilisé dans les entreprises.

Les utilisateurs peuvent communiquer en interne (au sein de l'entreprise) et en

externe (avec le reste du monde).

Tableau 3:Tableau d'inventaire

|

Equipements

|

Modèles

|

Types

des machines

|

Nombres

|

Etats

|

|

Laptop

|

HP

|

Physique

|

4

|

Bon

|

|

Desktop

|

Dell et HP

|

Physique

|

35

|

Bon

|

|

Serveur

|

Dell

|

Physique

|

1

|

Bon

|

|

Access point

|

|

-

|

2

|

Bon

|

|

Switch

|

Cisco, TP Link

|

Physique

|

9

|

Bon

|

28

|

|

|

|

|

|

Routeur

|

TP Link

|

Physique

|

2

|

Bon

|

|

Téléphones

|

Panasonic

|

Physique

|

8

|

|

|

Onduleur

|

|

Physique

|

35

|

Bon

|

|

UPS

|

-

|

Physique

|

1

|

Bon

|

|

Stabilisateurs

|

|

Physique

|

35

|

Bon

|

|

Imprimantes

|

HP et Samsung

|

Physique

|

10

|

Bon

|

II.8 CRITIQUES DU RESEAU EXISTANT

La Direction des Recettes du Haut-Katanga dispose

déjà d'un réseau fonctionnel fournissant un certain nombre

des services.

II.8.1 Points forts

La Direction des Recettes du Haut-Katanga dispose d'un

système d'organisation bien définie du point de vue fonctionnel ;

elle offre :

- Une présence des onduleurs permettant de magasiner la

charge et de continuer à

travailler même en cas d'une coupure de courant

électriques.

- Une présence des stabilisateurs permettant de

sécuriser les équipements contre les

variations du courant

électrique.

- Un système de refroidissement des équipements

dans la salle serveur.

- Un réseau disponible et fonctionnel pour certains

services.

29

II.8.2 Points à améliorer

- Mettre en place un système de messagerie moins

gourmand en ressources, rapide dans l'exécution, et léger.

-Mettre en système une disponibilité des

services même quand le serveur est down, à moindre cout

financier.

-Interconnecter les autres sites des autres villes. -Mettre en

place un serveur des fichiers.

-Mettre un outil de supervision du parc informatique. -Mettre en

place un plan de prise d'activité.

-Un plan de nommage : c'est un ensemble des règles

communes pour nommer les différents enregistrés dans un

système d'information. Il permet à un agent IT d'identifier

facilement tous les équipements dans son parc informatique.

II.9 IDENTIFICATION DES BESOINS

Le système d'une disponibilité des services et

un outil de supervision du parc informatique, qui ont plus tiré notre

attention, le serveur qui est le maillon faible du réseau, il suffit que

le serveur soit hors service, toute l'infrastructure en souffre. Et suite une

croissance à une croissance du nombre d'utilisateurs qui provoque une

lenteur. L'entreprise a du mal à débourser le fond pour acheter

d'autres équipements. Un problème de trouver facilement une panne

au sein du parc d'où l'administrateur doit tâtonner afin de

résoudre le problème.

II.10 CONCLUSION PARTIELLE

Cette analyse nous a permis d'avoir une vue d'ensemble sur

l'entreprise, tout en ayant en tête les problèmes réels et

concrets que rencontre la Direction Des Recettes Du Haut-Katanga Division

urbaine de Lubumbashi. Ces informations citées ci-haut, nous permettrons

de mettre en place une solution optimale répondant aux besoins

réels de notre cas d'application et cela, en tenant compte des

contraintes réelles.

30

Chapitre III. : SPÉCIFICATION ET CONCEPTION DES

BESOINS

INTRODUCTION

L'ingénierie de besoins, est l'une des activités

importantes, parce qu'elle permet de déterminer, les besoins des

utilisateurs d'une telle application et de définir les contraintes

envisagées.

Dans ce chapitre, nous présenterons, la

spécification et la conception des besoins, de notre solution EON.

D'abord, nous étudierons, les besoins fonctionnels, en présentant

les modules de nôtre application, ainsi que les besoins non fonctionnels,

en représentant les critères de l'environnement pour

implémenter la solution EYES OF NETWORK. Ensuite, nous ferons, une

conception, en citant les acteurs de la solution et quelques diagrammes de cas

d'utilisation.

III.1 SPÉCIFICATION DES BESOINS

III.1.1. Les besoins fonctionnels

Les besoins fonctionnels, nous renseignent sur les fonctions

principales traitées dans notre application, qui doit répondre

à l'objectif de la supervision réseau. Notre objectif, est de

mettre un serveur EYES OF NETWORK, pour superviser le réseau de DRH-KAT.

Notre solution, présente plusieurs fonctionnalités, qui se

présentent sous forme de modules, qui seront traités dans ce qui

suit.

a. Le module gestion du serveur EYES OF NETWORK

Eyes Of Network, se caractérise par :

V' L'authentification : L'administrateur doit s'authentifier

pour se connecter à l'interface de la solution en introduisant l'URL de

son serveur et son login et mot de passe.

V' La gestion des utilisateurs : La gestion d'utilisateurs

nous permet d'ajouter, chercher, modifier ou supprimer un utilisateur.

b. Le module de supervision des

équipements

V' Gestion des équipements réseaux : Ajout,

suppression, modification d'un équipement

(routeur, Switch...)

Le module de supervision des équipements, est formé

des modules suivants :

Contrôler un équipement : contrôler un

hôte consiste à consulter cette dernière pour collecter ou

voir ses caractéristiques (taux d'utilisation de la mémoire,

charge de CPU, espace disque...)

V' On peut aussi consulter un équipement, pour voir son

état de fonctionnement UP ou

DOWN

Pour contrôler les équipements informatiques, il

faut consulter ces derniers, afin de collecter des informations, qui sont

nécessaires à l'administrateur (ou superviseur), pour la bonne

gestion des équipements et garantir une performance des

interventions.

Le module gestion des pannes

Le module gestion des pannes, nous permet la détection,

l'isolement de ces derniers, dans le but d'intervention et la maintenance des

pannes, qui consiste à prendre rapidement les mesures correctives.

Le module générations des

rapports

EYES OF NETWORK, permet la génération des

rapports de chaque équipement réseau, qui décrit tous ses

informations et ses caractéristiques, ainsi que les rapports

d'évènements des pannes de chaque ressource.

Le module gestion des alertes

Ce module, permet la gestion des alertes et des notifications.

V' Les alertes sont paramétrables via des plugins

dédiés

V' Les administrateurs, ont la charge d'acquittement des alertes

et des notifications des pannes

III.1.2. Les besoins non fonctionnels

Pour répondre, aux contraintes liées à

l'environnement et l'implémentation de la solution EYES OF NETWORK,

notre application doit répondre aux critères suivants :

V' La sécurité : EON doit respecter la

confidentialité des données et garantir l'intégrité

de ces dernières, à chaque mise à jour et à chaque

modification. L'accès aux données, nécessite une

authentification par login et mot de passe.

V' L'économie de l'interface : EON, est disposé

d'une interface facile et intégrée Web

L'installation : installation facile

V' La configuration : EON, exige une connaissance de Linux.

V' L'extensibilité : Le système est extensible, il

permet l'intégration des nouvelles fonctionnalités.

V' La rapidité de traitement : Notre application doit

être rapide dans l'exécution des traitements V' La performance :

Notre application doit être performante à travers ses

fonctionnalités, elle doit répondre à tous les besoins des

administrateurs

III.2 Le Langage de modélisation

Pour modéliser les fonctionnalités que doit

offrir notre système et représenter les interactions entre ses

différents composants, nous avons choisi le langage de

modélisation unifié

UML. UML, c'est l'acronyme anglais pour « Unified

Modeling Language ». On le traduit par « Langage de

modélisation unifié », est un langage visuel

constitué d'un ensemble de schémas, appelés des

diagrammes, qui donnent chacun une vision différente du projet à

traiter. UML fournit un moyen astucieux permettant de représenter

diverses projections d'une même représentation grâce aux

vues.

Une vue est constituée d'un ou de plusieurs diagrammes

pour représenter l'application (son fonctionnement, sa mise en place,

...). On distingue deux types de vue :

Les vues statiques

Ces vues, représentent le système physiquement,

sous le format des diagrammes comme :

V' Les diagrammes des classes V' Les diagrammes d'objet

V' Les diagrammes de composants V' Les diagrammes de

déploiements V' Les diagrammes de package, ...

Les vues dynamiques

Ces vues, montrent le fonctionnement du système, sous le

format des diagrammes comme :

V' Les diagrammes d'activité

V' Les diagrammes de cas d'utilisation

y' Les diagrammes de séquence

Les diagrammes de communication

III.3 CONCEPTION ET MODÉLISATION DES BESOINS

Après avoir spécifié les

différents besoins fonctionnels et non fonctionnels de notre projet,

nous aborderons la partie analyse et modélisation des besoins. Cette

partie consiste à faire une étude conceptuelle. Il s'agit, d'une

part, de définir les acteurs de l'application, leurs rôles, ainsi

que les différents diagrammes d'UML. Dans notre cas, nous nous serons

limités, aux acteurs et quelques diagrammes de cas d'utilisation et

séquence.

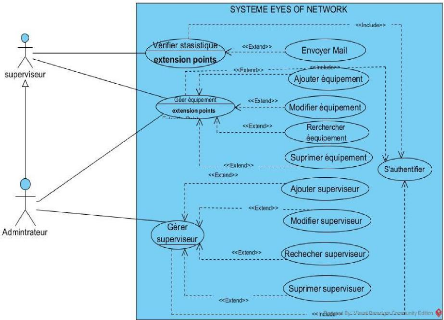

Les acteurs

Un acteur, est toute entité qui interagit avec notre

système, pour que l'acteur réponde à ses besoins. Ces

acteurs sont l'administrateur et les superviseurs.

y' L'administrateur : c'est le principal acteur auquel le

système s'adresse, il est le responsable au

bon fonctionnement de l'application de supervision, ses

rôles sont :

y' Gérer la plateforme et les comptes utilisateurs

y' Etudier les hôtes, les services et les routeurs et

commutateurs

y' Communiquer avec la base de données du serveur

y' Le superviseur : C'est l'acteur qui a comme rôle :

- La consultation de l'état des hôtes

- La consultation de l'état des équipements

réseaux (Routeurs, Switch, etc.) Et la

consultation de l'état des services

III.3.1. Diagrammes de cas d'utilisations

L'identification des cas d'utilisation, nous permet

d'identifier les acteurs mis en jeu et visualiser les scénarios de notre

application, pour bien superviser un équipement. Le diagramme de cas

d'utilisation, représente les fonctionnalités en entités

cohérentes, il décrit une vision globale de comportement

fonctionnel d'une application.

III.3.2. Diagramme de cas d'utilisation globale

Cette figure représente le diagramme de cas d'utilisation

globale de la solution de supervision réseau.

34

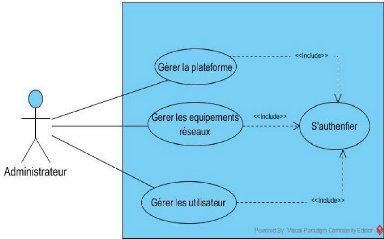

Figure 10:Diagramme de cas d'utilisation globale

III.3.3. Diagramme de cas d'utilisation

Figure 11:Diagramme de cas d'utilisation «

Administrateur »

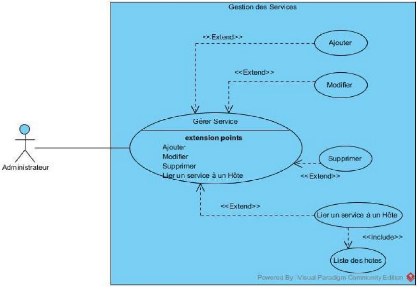

III.3.4. Diagramme de cas d'utilisation « Gestion des

services »

35

Figure 12:Diagramme de cas d'utilisation « Gérer

service »

36

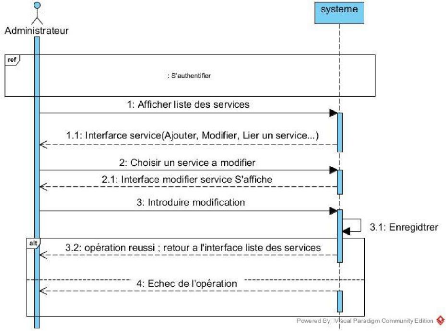

y' Titre : Gestion des services

y' Objectif : ajouter, modifier, supprimer un

service ou lier un service à un hôte

parmi la liste des hôtes.

y' Acteurs : Administrateur.

y' Précondition : L'administrateur est

déjà identifié.

Scénario nominal

y' L'administrateur affiche la partie de gestion des services. y'

L'administrateur choisi une opération à faire.

y' L'administrateur effectue l'opération choisie

précédemment. y' Le système enregistre les modifications

effectuées.

Enchaînement d'exception

Un message d'erreur sera affiché si les informations

introduites lors de l'opération sont incorrectes ou si un champ

obligatoire est vide.

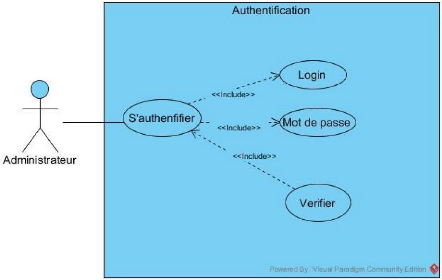

III.3.5. Diagramme de cas d'utilisation «

S'authentifier »

Figure 13:Diagramme de cas d'utilisation «

S'authentifier »

Titre : Authentification

? Objectif : se connecter au système.

37

? Acteurs : Administrateur.

? Précondition : L'enchaînement

démarre lorsque l'administrateur demande d'accéder au

système. Scénario nominal

- L'administrateur demande à s'authentifier.

- Le système affiche la page d'authentification.

- L'administrateur fournit son login et son mot de passe.

? Enchaînement d'exception

Un message d'erreur sera affiché si le login et/ou le

mot de passe sont incorrects. Post-condition

L'administrateur peut accéder aux différentes

fonctionnalités du système

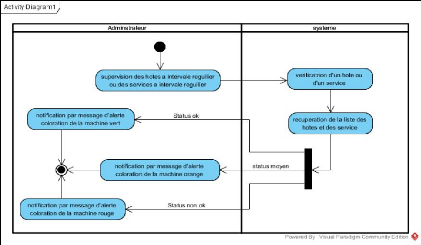

III.3.6. Diagramme d'activité « Notification

»

Ce diagramme décrit les différentes

activités que prend le système lorsqu'il détecte un

service ou équipement non fonctionnel. A ce stade le système

commence par vérifier l'état du service correspondant à

l'hôte jusqu'à la validation de l'état non-ok. Ensuite, il

récupère la liste des contacts afin d'en choisir un et le

notifier par un

mail.si l'intervalle de temps de la

prochaine notification est écoulé et que l'état du service

est encore non-ok, le système recommence la vérification des

services.

Figure 14:Diagramme de cas d'activité «

Notification »

III.3.7. Diagramme de séquence

Un diagramme de séquence est un diagramme d'interaction

qui montre comment les processus fonctionnent entre eux et dans quel ordre. Il

est une construction d'un graphique de séquence de message. Un diagramme

de séquence montre les interactions d'objets disposés selon un

ordre chronologique. Il représente les objets et les classes

impliquées dans le scénario. Les diagrammes de séquence

sont généralement associés aux diagrammes de cas

d'utilisation dans la vue logique du système.

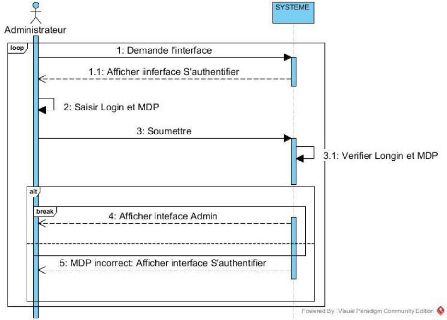

III.3.8. Diagramme de séquence cas d'utilisation

« S'authentifier »

38

Figure 15:Diagramme séquence « S'authentifier

»

39

III.3.9. Diagramme de séquence modification d'un

service

Figure 16:Diagramme Séquence « modification

service »

40

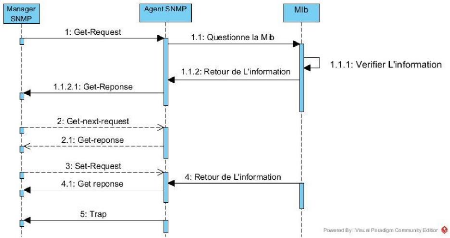

III.3.10 Diagramme de séquence fonctionnement

SNMP

Figure17:Diagramme de séquence « Echange

protocole SNMP »

Description des scenarios :

y' Le manger demande à l'agent de

récupérer la valeur d'une variable, les informations de

configuration sur le matériel, les statistiques.

y' L'agent réceptionne la demande et questionne sa MIB.

y' L'agent renvoie la valeur au manager.

III.4 Conclusion partielle

Dans ce chapitre, nous avons présenté, la

spécification et la conception des besoins, de la solution de

supervision réseau EYES OF NETWORK. D'abord, nous avons

étudié, les besoins fonctionnels, en présentant les

modules et ses fonctions principales traitées dans l'application.

Ensuite, nous avons fait, une conception des besoins, en introduisant le

langage de modélisation UML. Nous avons cité les acteurs

intervenants, dans la gestion de la solution de supervision réseau, avec

l'étude de quelques diagrammes de cas d'utilisation et des

séquences enfin nous avons proposé notre plan d'adressage pour

notre système.

41

Chapitre IV. MISE EN PLACE DE LA SOLITION

INTRODUCTION

Au cours de ce chapitre, nous nous intéressons à

la description de la phase de réalisation de notre solution. Nous

commençons par décrire les points les plus intéressants de

l'application tout en donnant un aperçu sur les différentes

parties développées au cours de ce travail.

1. ENVIRONNEMENT DE TRAVAIL

1.1.Environnement matériel

Tout au long de notre travail, nous avons eu à notre

disposition un ordinateur portable avec la configuration suivante :

Intel(R) CoreTM m3-8100Y·CPU (161Ghz)

Go 8 de RAM

Disque dur de capacité 250 Go

Système d'exploitation windows 10 professionnel

1.2. Environnement logiciel

Après avoir présenté l'environnement

materiel de développement, nous allons rappeler et justifier

brièvement les choix techniques que nous avons adoptés

1.2.1. Oracle VM Virtual Box

Oracle VM VirtaulBox est un logiciel de virtualisation

crée par InnoTek et publie par Oracle Corporation. Ce logiciel permet de

créer des machines virtuelles et de d'installer sur chacune

système invite, indépendant du système hôte. Vous

pourrez donc, par exemple. Travailler sous Mac os X (votre système

d'exploitation principal, le system hôte) tout en utilisant une machine

virtuelle sous Linux ou windows (système invite), sous la forme d'une

fenêtre

1.2.2. Système d'exploitation

Dans ce travail on décide d'utiliser l'image iso des un

systèmes d'exploitation suivants

42

Distribution Ubuntu comment machine distante à

superviser sur laquelle on a installé NSClient++

Puis installe notre serveur Ey es of Network qui incorpore en lui

un système d'exploitation

2. INSTALLATION ET CONFIGURATION EYES OF NETWORK

L'application développée est destinée

à des administrateurs de réseaux, il permet de réaliser

des tests sur les machines distantes pour vérifier s'ils sont en

fonction.

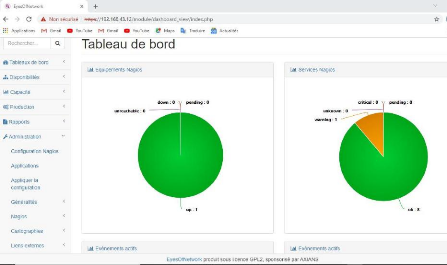

D'abord d'administrateur doit s'authentifier en entrant son

login et son mot de passe, préconfigure de EYES OF NETWORK D'adresse IP

« localhost. localdomain »

Figure18:Interface d'identification EON

La première vue après authentification est

présentée dans la figure 18 si dessous. Elle donne une

idée générale sur l'état de fonctionnement des

hôtes ainsi que les services qui lui sont associes

Nous allons commencer par ajouter des équipements

à superviser. En utilisant deux méthodes, la première

consiste à ajouter les équipements manuellement un par un. La

seconde est de lancer une tache qui va découvrir les équipements

à superviser sur une plage d'IP donnée.

Pour la première méthode, dans le menu à

gauche cliquez sur « Administration » et sélectionnez «

configuration Nagions » Dans le menu en haut à droite, cliquez sur

« Add sélectionnez »(Ajouter)

Complets les champs avec les informations adéquates.

Pensez à cliquer sur « Add Temple » une fois celui-ci

sélectionne et cliquez sur « Add Host »

Nous allons commencer par ajouter des équipements

à superviser. En utilisent la première méthode qui

consiste à ajouter les équipements manuellement un par un.

Pour la première méthode, dans le menu à

gauche cliquez sur « administration »et sélectionnez «

configuration Nagios » ;

Figure 19 : Interface de l'état globale des hôtes et

des services

43

3. Configuration des notifications

Afin de pouvoir envoyer des alertes par mail depuis Nagios on

a besoin d'installer d'abord l'outil correspondant. Cela peut se faire de

plusieurs manières : utiliser SSMTP, Postfix ou bien encore sendmail.

Mais les deux dernières solutions semblent être des solutions

lourdes et difficiles à mettre en place. C'est pour cela que nous avons

choisis d'utiliser une solution plus simple et plus performante avec SSMTP.

SSMTP (Server Simple Mail Transfer Protocol) est un programme

qui délivre le courrier électronique à partir d'un

ordinateur local à un serveur de courrier configuré. Il n'est pas

un serveur de messagerie (comme serveur de messagerie Sendmail riche en

fonctionnalités) et ne reçoit pas de courrier. Une de ses

principales utilisations est pour la transmission e-mail automatique (comme les

alertes du système) de votre machine à une adresse de messagerie

externe.

3.1. Notification par mail

On vérifier l'installation avec

On doit avoir /usr/sbin/sendmail Puis on fait

44

On doit avoir SSMTP.

Maintenant on configure le fichier ssmtp. Conf

4. Configuration de Eyes of Network

Sur la machine que l'on souhaite superviser ouvrir le panneau

de configuration. Puis aller dans les programmes et fonctionnalités.

Activer le service SNMP (Simple Network Mangement Protocol).

45

Démarrer le service snmp sur le poste client et pour

des raisons de sécurités, il faut configurer le nom

communauté SNMP et autoriser l'adresse du serveur EON pour les

remonté SNMP.

4.1. Configuration de l'SNMP :

Avant de commencer la configuration de l'EON il faut ajouter

le Protocole SNMP dans toutes les machines clients.

Simple Network Management Protocol

(abrégé SNMP), en français «

protocole simple de gestion de réseau », est un protocole de

communication qui permet aux administrateurs réseau de gérer les

équipements du réseau, de superviser et de diagnostiquer des

problèmes réseaux et matériels à distance.

Installer le service SNMP Sur Ubuntu

L'installation du service SNMP est assez simple, elle se fait en

ligne de commande : sudo apt install snmpd

Maintenant que le service est installé, nous allons passer

à son paramétrage.

Configuration du service SNMP sur Ubuntu

La configuration du service SNMP se fait à travers le

fichier /etc/snmp/snmpd.conf. Afin de pouvoir monitorer notre serveur Ubuntu ,

nous allons modifier deux éléments dans la configuration.

Faire en sorte que le service snmp écoute le

réseau, par défaut, il est seulement accessible sur l'adresse

loopback (192.168.43.12)

Ajouter une communauté.

Ouvrir le fichier de configuration du service SNMP à

l'aide de nano avec la commande suivante :

sudo nano /etc/snmp/snmpd.conf

Dans le fichier de configuration rechercher la ligne

ci-dessous et commenter à l'aide # devant agentaddress

192.168.43.12,[::1]

46

Ajouter ensuite en dessous la ligne suivante pour que le service

snmp écoute toutes les adresses IPv4 du serveur : agentaddress udp

:161,udp6:[::1]:161

Maintenant, on va ajouter une communauté SNMPV1/ SNMPv2C

en read-only (view). La syntaxe de base est la suivante :

rocommunity NomDeLaCommunaute default

De cette façon la communauté créée

sera accessible par tout le monde, pour limiter l'accès à un

réseau ou une adresse IP, il faut remplacer défault par une

notation CIRD

rocommunity NomDeLaCommunaute 192.168.43.O/24

De cette façon, la communauté ne sera accessible

seulement au matériel ayant l'adresse IP 192.168.43.0

Il est particulièrement important d'appliquer une

restriction d'IP si monitorer un serveur web chez un fournisseur.

Enregistrer et fermer le fichier (ctrl+x).

Il faut maintenant redémarrer le service SNMP pour la

prise en compte de la configuration.

sudo systemctl restart snmpd.service

Il ne reste plus qu'à ajouter votre serveur dans votre

logiciel de supervision.

Il est possible de tester le bon fonctionnement avant à

l'aide de l'outil

Installation et paramétrage du SNMP sous Windows

Windows 1O

Aller dans le panneau de configuration>programmes>Activer

ou désactiver des fonctionnalités Windows, cocher ensuite la case

correspondant au Protocole SNMP, puis cliquer sur ok.

Configuration le server de Supervision On entre les

paramètres suivants :

Router(config) # access-list 1pemrit 192.168.43.12.

Router(config) # snmp-server community Formation RO1

47

Router(config) # snmp-server host192.168.43.12 Version 2c

Formation H Router(config) # snmp-server enable traps H

Pour définir notre server de supervision sa

communauté, et active les traps pour que l'équipement envoi

à notre server toute changement d'état.

Une fois l'installation terminée, on clique sur «

redémarrer »

CONCLUSION

Dans ce chapitre nous avons mis l'intérêt sur

l'aspect pratique de notre travail, en détaillant les étapes de

la mise en place, la configuration et l'utilisation de notre solution, en

mettant l'accent sur l'importance de l'apport de EYES OF NETWORK.

48

CONCLUSION GENERALE

Dans le premier chapitre il a été question de

faire un aperçu sur les théories et concepts fondamentaux de la

surveillance réseau nous avons définit précisément

les concepts de monitoring et de supervision ensuite nous avons eu à

faire l'étude comparative des outils de supervisions (solution open

source). Cette étude ressemble à un bac d'essai puis que pour

chacun des logiciels nous avons fait une courte présentation et

expliquer son fonctionnement et finir sur les avantages et les

inconvénients est à la fin on a précisé le choix de

l'outil retenu.

Dans le second chapitre, il a été question de

présenter et analyse cela nous a permis d'avoir une vue d'ensemble sur

l'entreprise, tout en ayant en tête les problèmes réels et

concrets que rencontre la Direction Des Recettes Du Haut-Katanga Division