|

EPIGRAPHE

Communiquer, c'est mettre en commun ; et mettre en commun,

c'est l'acte qui nous constitue. Si l'on estime que cet acte est impossible, on

refuse tout projet humain.

Albert Jacquard

II

INMEMORIAM

A ma regretté Grande Soeur Marthe MPUTU

WA KAMBA qui nous a quittée avant l'achèvement de notre

cursus universitaire.

Ton nom restera gravé dans ma mémoire parce

qu'il me servira toujours comme référence durant toute ma vie

terrestre. Et l'amour qui nous a liés sera à jamais plus fort que

tout, même plus que cette mort qui nous a séparés. A

travers ce travail, nous gardons votre immortalité.

Que ton âme repose en paix et que la terre de nos

ancêtres te soit douce et agréable.

Jeancy NGALAMULUME

III

DEDICACE

A vous mes chers parents : François KAMBA

KATSHIENKE, Mireille LUKADI MANDE et Thérèse

TSHIMUANGA WA KAPASU, qu'une longue vie vous soit

accordée pour tous les efforts, les sacrifices et les soins dont vous

m'avez entouré pour faire de ce petit être fragile un homme. Vous

m'avez montré le chemin de l'école en sacrifiant quelques-uns de

vos droits au profit de mes études, et grâce à vos conseils

sages, nous faisons aujourd'hui preuve aux yeux du monde d'une éducation

particulière, je témoigne ma reconnaissance.

Jeancy NGALAMULUE

Jeancy NGALAMULUME

IV

AVANT - PROPOS

Au terme de ce cycle de Licence, nous reconnaissons que ce

travail fruit de dur labeur et signe de la fin de notre Deuxième Cycle

d'Etude Supérieure, a été réalisé avec le

concours de nombreuses personnes envers qui nous sommes redevables.

De ce fait, il nous revient de témoigner notre

gratitude au corps académique et scientifique de l'Université de

Kananga (Unikan) en général et du Département de

Réseaux et Télécommunication en particulier pour une

formation de qualité dont nous somme bénéficiaire.

D'une manière reconnaissante, nos remerciements

convergent également au Professeur Emmanuel TSHIBAKA et au Chef de

Travaux Freddy KATAYI NTUMBA, respectivement Directeur et Codirecteur de ce

travail qui, ont accepté de nous encadrer malgré leurs multiples

occupations. Leurs conseils, remarques et leurs exigences conformes à la

rigueur scientifique, nous ont permis d'arriver aujourd'hui au terme de notre

rédaction.

A vous mes chers frères et soeurs : Donatien

KATSHIENKE, Jean MULAMBA, Véronique MBOMBO, Mélanie BANAKAYI,

Béatrice BEYA, Marthe MPUTU, Felly KANKU, Suzanne NGALULA, Mireille

LUKADI et Ally KAMBA, pour leur contribution tant spirituelle, morale que

matérielle tout au long de ce cursus universitaire, trouvez ici notre

sympathique et sincère merci.

Nos remerciements s'adressent à la famille Donatien

KATSHIENKE et Brigitte MBOKASHANGA pour votre conseil et amour

manifestés à mon égard.

Nous demeurons reconnaissant envers nos amis et connaissances

: Olivier ELAMENJI WA TSHIBANGU, Emmanuel SHONGO, Espérant Jardel

ILUNGA, Felly TSHIMANGA, Jacques NKOYI, Bernard MUNGANGA, Marie Josée

BIAKABAJIKA, Lajoie MASANKA, Astrid MULEMBA, John CIBOLA KAMBA, Espérant

MUAMBA, Gilbert KALAMBAYI, Fiston KADIATA, pour vos efforts que vous avez fait

pour nous, le temps que vous nous avez donné, les conseils avisés

qui éclaireront notre chemin, sentez-vous remercier.

Nous pensons également aux camarades et amis de lutte :

Remy Olivier KADIATA, MBOMBO Hélène, Berth TSHIBOLA, José

MUKENGE, Gospel NTUMBA, nous vous remercions vivement pour votre amitié

et les marques d'affection dont vous avez fait preuve durant ces douloureux

moments que nous avons traversés, « c'est dans les souffrances,

dans les misères qu'on reconnait les vrais amis ». Vous êtes

de cela !

Que tout ceux dont nous n'avons pas fait une mention

explicite, ne daignent nous en tenir rigueur, car aux uns et aux autres, nous

réitérons nos sentiments de gratitude.

V

SIGLE ET ABBREVIATIONS

FDDI : Fiber Distributed Data Interface

IP : Internet Protocol

ISDN : Integrated Service Data Network

LAN : Local Area Network

MAC : Media Access Control

MAN : Métropolitain Area Network

MGCP : Media Gateway Control Protocol

NRZ : Non-Retour à Zéro

OSI : Open System Interconnection

PABX : Private Automatic Branch eXchange

PAN : Personal Area Network

PCM : Pulse Code Modulation

RAN : Regional Area Network

RTCP : Real-time Transport Control Protocol

RTP : Real time Transport Protocol

RZ : Retour à Zéro

SAN : STORAGE AREA NETWORK

SIP : Session Initiation Protocol

ToIP : Telephony Over IP

UAC : User Agent Client

UAS : User Agent Server

UNIKAN : Université de Kananga

VoIP : Voice over Internet Protocol

VPN : Virtual Private Network

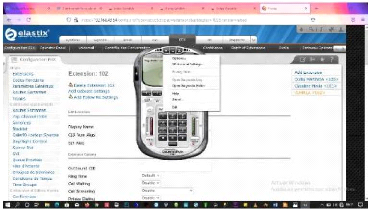

WAN : Wide Area Network

1

0. INTRODUCTION

0.1. PRESENTATION DU SUJET

La voix sur IP (Voice over Internet Protocol) est un nouveau

moyen de communication vocale efficace qui est en voie de révolutionner

le monde des télécommunications. La technologie qui permet de

réunir la voix, les données et la vidéo sur un même

réseau est maintenant rendue fiable et accessible. Son utilité,

en fait un outil indispensable pour être efficace dans le monde des

affaires d'aujourd'hui.

Pour être plus précis, le signal numérique

obtenu par numérisation de la voix est découpé en paquets

qui sont transmis sur un réseau VoIP vers une application qui se

chargera de la transformation inverse (des paquets vers la voix). Au lieu de

disposer à la fois d'un réseau informatique et d'un réseau

téléphonique commuté, votre entreprise peut donc,

grâce à la VoIP, tout fusionner sur un même réseau.

Cela est dû au fait que la téléphonie devient de la «

data ». Les nouvelles capacités des réseaux à haut

débit permettent de transférer de manière fiable ces types

de données en temps réel. Ainsi, les applications audio et

vidéoconférence ou de téléphonie sont maintenant

accessibles par le mode VoIP.

Les réseaux de données et de voix étaient

clairement distincts, avec des câblages différents, des protocoles

différents et des fonctionnalités différentes. Aujourd'hui

la tendance a nettement changée. Les réseaux IP se sont

démocratisés : on assiste à une convergence des

données, de la voix et même de la vidéo, à tel point

que les principaux moteurs de développement des réseaux sont la

voix et la vidéo. La voix sur IP devient aujourd'hui une solution

incontournable pour les entreprises qui voudrait soit remplacer l'ancien

système en faveur d'une plate-forme VoIP ou en créer un pour la

réalisation efficiente et efficace d'un système de communication

basé sur IP.

L'existence du réseau téléphonique et

Internet a amené un certain nombre de personnes à penser à

un double usage pour unifier tous ces réseaux, en opérant une

convergence voix, données et vidéo, autrement appelé

« triple play ». Les opérateurs, les entreprises ou les

organisations et les fournisseurs devaient, pour bénéficier de

l'avantage du transport unique IP, introduire de nouveaux services voix et

vidéo. Ainsi, l'une des solutions qui marquent le «boom» de la

voix sur IP au sein des entreprises est la solution PABX-IP (Private Automatic

Branch eXchange IP).

Ainsi, le travail que nous traiton s'intitule :

«Configuration et Déploiement d'un Réseau LAN

intégrant la VoIP pour le partage des Données, Cas du

Bâtiment Administratif de l'Unikan».

2

0.2. PROBLEMATIQUE ET HYPOTHESE 0.2.1.

PROBLEMATIQUE

Selon Henry ROLAND la problématique est l'ensemble de

problèmes que le chercheur se pose à propos de son sujet de

recherche scientifique. 1

Autrement dit, pour toute étude scientifique, il

s'impose la nécessité d'un questionnement faisant l'objet de

recherche. A ce propos J. BAETCHER enseigne qu'en science, la difficulté

n'est pas de trouver une série des réponses, mais de poser des

questions et de construire des axes autour desquels les matériaux

s'ordonnent.2

L'UNIKAN, est une institution d'enseignements

supérieurs de haut niveau et proposant de formations de pointes dans

divers domaines. Cette responsabilité que porte l'Unikan en tant

personne morale, devrait amener les autorités à organiser

continuellement la mise à niveau du contenu des enseignements, mais

aussi de l'outil de travail. Le réseau informatique de l'Unikan devait

servir à la fois au service de l'administration et à

l'expérimentation des étudiants, pour une meilleure

assimilation.

Face à cette nécessité et par souci

d'apporter notre modeste contribution en matière de partage des

données au bâtiment administratif de l'Unikan et d'appropriation

des nouvelles applications réseaux, nous pensons que

l'implémentation de la VoIP sur ce dernier sera une des solutions

appréciable de tous.

De cet ordre d'idées, il convient de se poser quelques

questions, telles

que :

? Comment faciliter les utilisateurs réseau de

l'Université de Kananga

d'effectuer une communication vocale entre eux via leur

réseau local ? ? Quel mécanisme mettre en place pour y parvenir

?

? Quel outil (logiciel) choisir pour leur réseau ?

0.2.2. HYPOTHESE

Bernard Lucien, définit l'hypothèse comme

étant une réponse provisoire à la question que le

chercheur s'est posé dans la problématique (3).

Selon MARK P. de MUNNYNCK, l'hypothèse est une

proposition ou une explication que l'on se contente d'énoncer sans

prendre position sur son caractère véridique c'est-à-dire

sans l'affirmer ou la nier. Il s'agit donc d'une simple supposition,

appartenant au domaine du possible ou probable (4). Dans le

même ordre d'idées DIVERGER M, définit l'hypothèse

comme étant une idée

1 ROLAND H., Crise économique édition Dalloz,

paris, 1960, p.143

2 BAETCHER J., Les phénomènes

révolutionnaires, Paris, PUF 1991, p4

3 Bernard Lucien, les méthodes économiques, ed

Dalloz, Paris, 1965, P.66

4 MARK P. de MUNNYNCK, « Hypothèse scientifique

(suite et fin) » revue néo-scola n°24, 1899, P.337-351

3

directive, une tentative d'explication des faits

formulés au début de la recherche rejetée ou maintenue

après les résultats de l'observation (5).

En autres est une idée directrice formulée au

début de la recherche destinée à guider l'investigation et

à être infirmée ou confirmée d'après le

résultat de la recherche.6

Nous avons essayé de répondre aux questions

posées dans la problématique. Il semble que pour faciliter les

utilisateurs réseaux de l'Université de Kananga (Bâtiment

Administratif) d'effectuer une communication vocale entre eux via leur

réseau local, il serait nécessaire de mettre en place un

système qui pourrait apporter les avantages suivants:

? Faciliter aux utilisateurs d'échanger les messages

vocaux entre eux via leur réseau local.

? Permettre au responsable réseau de centraliser les

communications vocales sur le réseau local.

? Eviter la mauvaise interprétation des ordres de

travail.

0.3. OBJECTIF POURSUIVI

L'objectif poursuivi dans ce travail est de montrer

l'importance de l'intégration de la VoIP (communication des voix par ip)

capable de fonctionner au sein de l'Université de Kananga qui pourrait

parvenir à maintenir le mouvement des communications sans y affecter une

moindre erreur, montrer le point que l'opération manuelle pourrait

procurer, et de proposer l'implémentation de cette technologie au sein

du réseau informatique de ce dernier d'autre part.

0.4. CHOIX ET INTERET DU SUJET

Au moment où le monde entier connait un essor

considérable sur les nouvelles technologies de l'information et de la

communication, les entreprises sont appelées à retrouver leurs

places dans cet essor afin de jouer le rôle d'élément

moteur du progrès social, économique et politique.

Il est vrai que, dans notre pays la République

Démocratique du Congo en générale, et dans notre Province

le Kasaï Central en particulier, la plupart des entreprises sont

butées aux problèmes de télécommunication en

interne malgré leurs réseaux locaux.

Ainsi, deux raisons primordiales justifient le choix et

l'intérêt de cette monographie, à savoir :

a. Sur le plan scientifique

5 DIVERGER, Encyclopédie, la rousse libraire, ed Dalloz,

Paris, 1968, P.14

6 GUEVERA TONY B. Participation et organisation, édition

dunod, paris, 1990, p.19

4

La réalisation de ce travail sera une documentation de

plus dans le domaine de réseau informatique et de

télécommunication sur base de laquelle des futures chercheurs

pourraient se référer pour réaliser une oeuvre

scientifique.

b. Sur le plan social

La télécommunication interne est très

importante et intéresse toutes les organisations en

général, et l'Université de Kananga en particulier. Ce

travail permettra aux utilisateurs réseaux de cette Institution de

réaliser leur plus grand rêve, celui d'échanger la voix

entre eux via leur propre réseau.

0.5. METHODES ET TECHNIQUES 0.5.1. METHODES

Aucun travail scientifique ne peut être

élaboré sans que son auteur fasse appel aux méthodes et

techniques, et chaque méthode correspond à ses propres

techniques.

Pour Benoit VERHAGEN, la méthode est un ensemble des

règles et des principes qui organisent le mouvement d'ensemble de la

communauté c'est-à-dire les relations entre l'objet de la

recherche et le chercheur, entre les informations concrètes

rassemblées à l'aide des techniques et le niveau de la

théorie et des conceptions7.

Selon LANCIER est l'ensemble des opérations

intellectuelles par lesquelles une discipline cherche à étudier

les vérités qu'elle poursuit, les démontrés et les

vérifiés.8

Ainsi, afin de mieux élaborer notre travail, nous avons

fait recours aux méthodes suivantes :

? La méthode structuro-fonctionnelle ; ? La méthode

analytique.

0.5.1.1. Méthode

Structuro-Fonctionnelle

Cette méthode est basée sur la notion de

structure et des fonctions. Son utilisation s'avérait utile juste pour

nous permettre de connaître la structure et le bon fonctionnement de

l'institution.

0.5.1.2. Méthode Analytique

Celle-ci nous a permis de faire les analyses sur le

fonctionnement du réseau et de dégager les points forts et les

points faibles de ce dernier, en vue

7 VERHAGEN B., Méthodes et techniques de recherche en

sciences sociales, in analyse sociale, Col. 1 n°2, mars-Avril 1984, p51

8 KABEMBA TUBELENGANE, B.A, Méthode et nouveau code de la

recherche scientifique, Kananga 2010 P3

5

d'envisager des solutions adaptées aux conditions

particulières de l'Institut Supérieur de Techniques

Appliquées.

0.5.2. TECHNIQUES

Les techniques sont des instruments utilisés et

jugés nécessaires pour appréhender les problèmes

posés et collectionner les renseignements, les informations pouvant

servir à l'élaboration du travail9. Les techniques ne

sont au fond que des moyens utilisés pour collecter les

données.10

La technique est définie comme un ensemble d'outils mis

à la disposition de la recherche et organisée par la

méthode dans un but d'investigation (11).

La technique est un moyen ou un outil dans la recherche pour

recueillir les informations12

Il existe plusieurs moyens pour récolter les

données mais dans le cadre de notre travail nous avons utilisés

les techniques suivantes :

0.5.2.1. Technique d'Interview

TALCOTT PARSONS, définit l'interview comme une

interaction verbale entre deux personnes l'une en face de l'autre en vue d'un

objectif déterminé13.

Est un procédé d'investigation scientifique

utilisant un processus de communication verbale pour recueillir des

informations, en relation avec le but fixé.14

C'est la technique la plus utilisée pour étudier

le système existant. Elle nécessite une préparation et est

basée sur le choix d'interlocuteur auprès de qui on pose des

questions et ce dernier fournit des explications sur le fonctionnement de leur

système. Dans notre cas, nous avons eu à interroger les

différents personnages qui font le bâtiment administratif de

l'Unikan, et avons obtenu les éléments nécessaires.

0.5.2.2. Technique Documentaire

La technique documentaire est l'ensemble d'actions et des

méthodes qui ont pour objectif d'extraire des informations à

partir d'un ensemble des documents, avec le but d'apporter une réponse

à une question posée ou d'approfondir les

connaissances.15

9 SHOMBA KINYAMBA, Méthodologie de la recherche

scientifique, PUK, 2002, Kinshasa, p.59

10 QUIVY R. et CAMPENHOUDT V. manuel de recherche en sciences

sociales, dunod ; paris, 2002, pp21-22.

11 Pinto et Grawtz. M, méthodes des recherches en sciences

sociales, éd Dalloz, Paris, 1988, P.9

12 SHOMBA KINYAMBA, méthodologie de la recherche

scientifique, PUF ; Kinshasa ; 2002 p56

13 TALCOTT PARSONS, cité par BAKENGE K., Op-cit

14 ACCART S.P, Guide pratique pour la gestion et la recherche

d'informations, paris, weka, 1999, p.

15 CHAUMIER J. les techniques documentaires, paris, PUF, que

sais-je ? Septième édition, 1994, p9.

6

En d'autres termes, elle consiste à étudier et

analyser les documents pour arriver à déterminer les faits ou

phénomènes dont les documents portent

traces.16

Cette technique nous a offert l'opportunité de fouiller

les documents contenant les données nécessaires ayant trait

à notre solution VoIP, qui à l'heure actuelle constitue la

référence incontournable de notre travail.

0.6. SUBDIVISION DU TRAVAIL

Dans le souci de permettre aux lecteurs de pénétrer

la connaissance de notre travail, outre l'introduction et la conclusion, nous

avons conçu notre travail en cinq chapitres, à savoir :

? Le premier concerne les réseaux informatiques ;

? Le deuxième parle d'introduction à la

télécommunication;

? Le troisième est les notions de base sur la VoIP ;

? Le quatrième parle de l'Analyse du milieu d'Etude et

Cadrage du Projet ;

? Le dernier quant à lui présente le

Déploiement du Nouveau Système.

16 MAYAKA MAKANDA et NSONSA V., Rédaction

d'un mémoire : conseils et pratiques, édition CRP, Kinshasa, 1986

p.16.

7

CHAPITRE I : APERCU GENERAL SUR LES RESEAUX

INFORMATIQUES

1.0. INTRODUCTION

Les réseaux informatiques sont nés au besoin de

relier des terminaux distants à un site central puis des ordinateurs

entre eux et enfin des machines terminales, telles que stations de travail ou

serveurs. Dans un premier temps, ces communications étaient

destinées au transport des données informatiques. Aujourd'hui,

l'intégration de la parole téléphonique et de la

vidéo est généralisée dans les réseaux

informatiques, même si cela ne va pas sans difficulté

(17).

Les réseaux informatiques sont en train de bouleverser

la carte du développement, ils élargissent les horizons des

individus et créent les conditions qui permettent de réaliser en

l'espace d'une décennie des progrès qui, par le passé,

posaient des difficultés.

Dans ce chapitre nous allons nous soumettre à la

présentation des notions de base utilisées en réseaux

informatiques, d'une façon plus claire nous parlerons de

différentes topologies que prendre un réseau, le principe de

fonctionnement et les matériels utilisés pour assurer

l'interconnexion dans cet environnement.

1.1. LES RESEAUX

Le terme Réseau se définit comme un ensemble

d'entités (objet, personnes, etc.) Interconnectées les unes avec

les autres. Un réseau qui permet de faire circuler des

éléments matériels ou immatériels entre chacune de

ces entités. Selon le type d'entités interconnectées, le

terme sera ainsi différent:

V' Réseau téléphonique:

ensemble d'infrastructures permettant de faire circuler la Voix

entre plusieurs postes téléphoniques.

V' Réseau de transport:

ensemble d'infrastructures et de disposition permettant de

Transporter des personnes et leurs biens entre plusieurs zones

géographiques.

V' Réseau Informatique :

ensemble d'ordinateurs reliés entre eux grâce à des lignes

Physiques et échangeant des informations sous forme des données

numériques.18

1.1.1. Mode de transmission

Pour une transmission donnée sur une voie de

communication entre deux machines, la communication peut s'effectuer de

différentes manières. La transmission est

caractérisée par : Le sens des échanges, Le mode de

transmission: il s'agit du nombre de bits envoyés simultanément

et la synchronisation: il s'agit de la synchronisation entre émetteur et

récepteur. Ainsi, selon le sens des échanges, on distingue 3

modes de transmission :19

17 G. PUJOLLE, Les Réseaux, Edition Eyrolles,

Paris, 2008, p.15-18.

18 Jean Jacques ODIA, K., Cours de Réseaux

Informatiques G2 Info, UNIKAN 2019, p.3

19 Jean - Pierre ARNAUD, Réseaux et

Télécoms, Dunod, Paris, 2003, p. 45

8

· La liaison simplex :

caractérise une liaison dans laquelle les données circulent dans

un seul sens, c'est-à-dire de l'émetteur vers le

récepteur. Ce genre de liaison est utile lorsque les données

n'ont pas besoin de circuler dans les deux sens (par exemple de votre

ordinateur vers l'imprimante ou de la souris vers l'ordinateur...).

· La liaison half-duplex :

(parfois appelée liaison à l'alternat ou semi-duplex)

caractérise une liaison dans laquelle les données circulent

dans un sens ou dans l'autre, mais pas les deux simultanément. Ainsi,

avec ce genre de liaison chaque extrémité de la liaison

émet à son tour. Ce type de liaison permet d'avoir une liaison

bidirectionnelle utilisant la capacité totale de la

ligne.20

· La liaison full-duplex :

(appelée aussi duplex intégral) caractérise une

liaison dans laquelle les données circulent de façon

bidirectionnelle et simultanément. Ainsi, chaque extrémité

de la ligne peut émettre et recevoir en même temps, ce qui

signifie que la bande passante est divisée par deux pour chaque sens

d'émission des données si un même support de transmission

est utilisé pour les deux transmissions.

1.1.2. Mode de communication

En mode de communication nous avons : la communication en

mode non connecté et la communication en mode connecté.

1. Communication en mode non

connecté

· Une seule phase : transfert de données

· Communication sans mémoire.

2. Communication en mode

connecté

· Trois phases : connexion, transfert,

déconnexion

· Contrôle de flux, des erreurs et de l'ordre

(séquence).

· Communication avec contexte partagé entre les

entités communicantes.

1.1.3. Classification des Réseaux

Informatiques

On distingue différents types de réseaux selon

leur taille (en termes de nombre de machines), selon leur vitesse de transfert

des données ainsi que selon leur étendue. On définit

généralement les catégories de réseaux

suivantes21 :

a) Les réseaux personnels, ou PAN (Personal

Area Network), elle désigne une interconnexion

d'équipements personnels tels que terminaux GSM, portables, organiseurs,

etc..., dans un espace d'une dizaine de mètres autour de celui-ci.

20

www.commentcamarche.net,

consulté le 25/03/2022 à 14h35'

21 Guy Pujolle, réseaux édition 6,

Eyrolle, Paris France, août 2006, p. 92

22 ROLIN Pierre, MARTINEAU Gilbert, TOUTAIN Laurent, LEROY

Alain, Les Réseaux, Principes Fondamentaux, Hermès,

Edition Eyrolles, Paris 1996, p.85

9

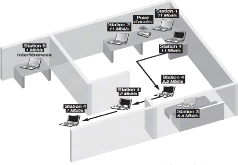

Figure 1 : Configuration de réseau

PAN

Cette figure veut expliquer qu'il y a un seul utilisateur qui

peut partager la connexion d'un terminal vers d'autres terminaux tels que :

téléphones, ordinateurs ; etc...

b) Réseau Local

Les réseaux locaux, ou LAN (Local Area Network),

correspondent par leur taille aux réseaux intra-entreprises, ils servent

au transport de toutes les informations numériques de l'entreprise. En

règle générale, les bâtiments à câbler

s'étendent sur plusieurs centaines de mètres. Les débits

de ces réseaux vont aujourd'hui de quelques mégabits à

plusieurs centaines.

LAN signifie Local Area Network (en français

Réseau Local). Il s'agit d'un ensemble d'ordinateurs appartenant

à une même organisation et reliés entre eux dans une petite

aire géographique par un réseau, souvent à l'aide d'une

même technologie (la plus répandue étant Ethernet)

(22).

Un réseau local est donc un réseau sous sa forme

la plus simple. La vitesse de transfert de données d'un réseau

local peut s'échelonner entre 10 Mbps (pour un réseau Ethernet

par exemple) et 1 Gbps (en FDDI ou Gigabit Ethernet par exemple). La taille

d'un réseau local peut atteindre jusqu'à 100 voire 1000

utilisateurs.

En élargissant le contexte de la définition aux

services qu'apporte le réseau local, il est possible de distinguer deux

modes de fonctionnement :

? Dans un environnement d'"égal à égal"

(en anglais peer to peer), dans lequel il n'y a pas d'ordinateur central et

chaque ordinateur à un rôle similaire

Dans un environnement "client/serveur", dans lequel un

ordinateur central fournit des services réseau aux utilisateurs.

10

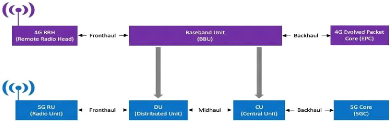

Figure 2 : Configuration de

réseau LAN

Cette figure explique le réseau local d'une entreprise,

donc juste pour une petite aire géographique dans le seul but de

faciliter l'Echange des informations d'un poste vers un autre via les

câbles interconnectés dans les différents terminaux se

trouvant dans les différents bureaux.

c) Le réseau Métropolitain

Les réseaux métropolitains ou MAN

(Métropolitain Area Network) permettent l'interconnexion des entreprises

ou éventuellement des particuliers sur un réseau

spécialisé à haut débit qui est géré

à l'échelle d'une métropole. Ils doivent être

capables d'interconnecter les réseaux locaux des différentes

entreprises pour leur donner la possibilité de dialoguer avec

l'extérieur (23).

Un MAN est formé d'équipements des

réseaux interconnectés par des liens hauts débits en

général en fibre optique ou en sans-fil jusqu'à 20

Kilomètres au maximum(WIMAX).

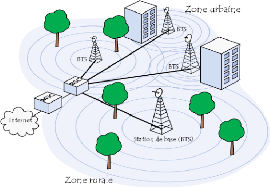

Figure 3 : Configuration

de réseau MAN

Cette figure explique un réseau de haut de bit qui

permet de dialoguer (échange de données) pas seulement en local,

mais avec l'extérieur aussi.

23 ROLIN Pierre, Op.cit., p.20

24 Jean-Luc Archimbaud. Cours Interconnexion

et conception de réseaux (informatiques). Engineering school. A Grenoble

à l'ENSIMAG (cours donné 2 fois), 2002, p.18

11

d) Les réseaux régionaux ou

RAN

Les réseaux régionaux, ou RAN (Regional Area

Network), ont pour objectif de couvrir une large surface géographique.

Dans le cas des réseaux sans fil, les RAN peuvent avoir une cinquantaine

de kilomètres de rayon, ce qui permet, à partir d'une seule

antenne, de connecter un très grand nombre d'utilisateurs.

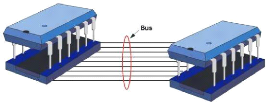

Figure 4 : Configuration

de réseau RAN

Cette figure représente un réseau sans fil qui

peut permettre la connexion entre les terminaux géographiquement

éloignés et avec ce réseau, à partir d'une seule

antenne on peut connecter plusieurs utilisateurs.

e) Les réseaux étendus ou WAN

Les réseaux étendus, ou WAN (Wide Area Network),

sont destinés à transporter des données numériques

sur des distances à l'échelle d'un pays, voire d'un continent ou

de plusieurs continents.24 Le réseau est soit terrestre, et

il utilise en ce cas des infrastructures au niveau du sol, essentiellement de

grands réseaux de fibre optique, soit hertzien, comme les réseaux

satellite.

Figure 5 : Configuration de réseau

WAN

Cette figure explique un réseau capable

transporté des données numériques sur des distances

à l'échelle d'un pays, à cette figure je peux donner

l'exemple de trois pays tels que : la RDC, France et Canada qui

échangent les données.

12

f) Le SAN (STORAGE AREA NETWORK)

Espace de stockage de grande capacité. Le SAN est donc

généralement constitué d'une baie des disques durs

gérés par un contrôleur pour en faire un seul espace de

stockage. Le contrôleur SAN est connecté sur le LAN de la suite

des serveurs pour allouer à chaque serveur un espace de stockage

dynamique appelé AGREGAT. Cet espace de stockage sera utilisé

pour stocker les données du serveur et le disque dur local du serveur ne

sera utilisé rien que pour le système d'exploitation du

serveur.

En outre, la classification des réseaux selon la taille

énumérée ci-haut, nous pouvons aussi le classifier selon

le débit ainsi, nous trouvons trois grandes familles :

V' Les réseaux à faible et moyen débits

(débit <200Kbps) ;

V' Les réseaux à haut débit

(200Kbps<débit<20Mbps) ;

V' Les réseaux à très haut débits

(débit>20Mbps)25.

1.2. TOPOLOGIE DE RESEAUX

La topologie de réseau, autrement appelée

structure de réseau, décrit la façon dont sont

interconnectés ses noeuds26. On distingue deux familles de

topologie à savoir : la topologie physique et la topologie logique.

1.2.1. La topologie physique

La topologie physique correspond à la façon dont

les postes du réseau local sont câblés. Les topologies

physiques couramment utilisées sont27:

a) Topologie en bus

Le bus, un segment central où circulent les

informations, s'étend sur toute la longueur du réseau, et les

machines viennent s'y accrocher. Lorsqu'une station émet des

données, elles circulent sur toute la longueur du bus et la station

destinatrice peut les récupérer. Une seule station peut

émettre à la fois. En bout de bus, un « bouchon »

permet de supprimer définitivement les informations pour qu'une autre

station puisse émettre.

L'avantage du bus est qu'une station en panne ne perturbe pas

le reste du réseau. Elle est, de plus, très facile à

mettre en place. Par contre, en cas de rupture du bus, le réseau devient

inutilisable. Notons également que le signal n'est jamais

régénéré, ce qui limite la longueur des

câbles. Cette topologie est utilisée dans les réseaux

Ethernet.

25 Guy Pujolle, Op.Cit, P 124.

26 Idem

27 Claude Servin, Réseaux et

Télécoms, édition 2, DUNOD, 2006, P.115

13

Figure 6 : Réseau informatique utilisant la

topologie en Bus

b) Topologie en anneau

Dans une topologie en anneau, chaque hôte est

connecté à son voisin. Le dernier hôte se connecte au

premier. Cette topologie crée un anneau physique de câble. Cette

topologie permet d'avoir un débit proche de 90% de la bande

passante de plus, le signal qui circule est

régénéré par chaque station. Par contre, la panne

d'une station rend l'ensemble du réseau inutilisable.

Figure 7 : Topologie en

anneau

c) Topologie en étoile

C'est une topologie la plus courante, notamment avec les

réseaux Ethernet RJ45. Toutes les stations sont reliées à

un unique composant central : le concentrateur, quand une station émet

vers le concentrateur, celui-ci envoie les données à toutes les

machines (hub) ou celle qui en est la destinataire(Switch). Ce type de

réseau est facile à lettre en place et à surveiller ainsi

la panne ne met pas en cause l'ensemble du réseau. Par contre, il faut

plus de câbles que pour les autres topologies et si le concentrateur

tombe en panne, tout le réseau est anéanti. De plus, il est

également très facile de rajouter un noeud à un tel

réseau puisqu'il suffit de le connecter au concentrateur.

14

Figure 8 : Topologie en

étoile

d) Topologie maillée

On implémente une topologie maillée afin de

garantir une protection maximale contre l'interruption de service. Tel est le

cas d'une topologie maillée qui représente une solution

idéale pour les systèmes de contrôle en réseau d'une

centrale nucléaire. Comme vous pouvez le constater dans le schéma

ci-dessous, chaque hôte possède ses propres connexions à

tous les autres hôtes. Bien qu'Internet emprunte de multiples chemins

pour atteindre un emplacement, il n'adopte pas une topologie

complètement maillée.

Figure 9 : Exemple de réseau en topologie

maillée.

e) Topologie Hybride

La topologie hybride est la combinaison de deux ou plusieurs

topologies physiques, comme étoile, Bus et également

Anneau.28

28 Jean-JaCques ODIA K., Cours des réseaux informatiques,

G2 UNIKAN, 2018, p.9

15

Figure 10 : Topologie Hybride f) Topologie

hiérarchique

Une topologie hiérarchique est similaire à une

topologie en étoile étendue. Cependant, plutôt que de lier

les concentrateurs ou commutateurs ensemble, le système est lié

à un ordinateur qui contrôle le trafic sur la topologie.

1.2.2. La topologie logique29

La topologie logique d'un réseau détermine de

quelle façon les hôtes communiquent sur le média. Les deux

types de topologie logiques les plus courants sont le broadcast et le passage

de jeton. L'utilisation d'une topologie de broadcast indique que chaque

hôte envoie ses données à tous les autres hôtes sur

le média du réseau. Les stations peuvent utiliser le

réseau sans suivre un ordre déterminé. Ethernet fonctionne

ainsi.

La deuxième topologie logique est le passage de jeton.

Dans ce type de topologie, un jeton électronique est transmis de

façon séquentielle à chaque hôte. Dès qu'un

hôte reçoit le jeton, cela signifie qu'il peut transmettre des

données sur le réseau. Si l'hôte n'a pas de données

à transmettre, il passe le jeton à l'hôte suivant et le

processus est répété. Token Ring et FDDI (Fiber

Distributed Data Interface) sont deux exemples de réseaux qui

utilisent le passage du jeton.

1.3. PRINCIPAUX ELEMENT D'UN RESEAU

Dans cette section nous évoquerons les

différences fondamentales entre les réseaux organisés

autour de serveurs et les réseaux fonctionnant en pair à pair.

29 Raynal Michel, La communication et temps dans

les réseaux et les systèmes repartis. Ed. Eyrolles, Paris, 1991,

p.89

La fibre optique est utilisée dans les environnements

où un très fort débit est demandé mais

également dans les environnements de mauvaise qualité.

16

1.3.1. Point de vue logiciel PRINCIPE

On parle du principe de fonctionnement logiciel dans la mesure

où cette architecture est basée sur l'utilisation de deux types

de logiciels, à savoir : un logiciel serveur et un logiciel Client

s'exécutant normalement sur deux machines différentes.

L'élément important dans cette architecture est l'utilisation de

mécanismes de communication entre les deux applications. D'où le

principe généraux de fonctionnement consistent à :

V' Faire fonctionner des applications en réseau ;

V' Dissocier le développement pur des contraintes

techniques ;

V' Optimiser les performances de l'application en

définissant des choix

technique judicieux ;

V' Coordonner le processus coopérant pour

l'exécution d'une tache.

1.3.2. Point de vue matériel

Pour que la communication réseau soit

opérationnelle, il faut d'abord interconnecter les matériels

entre eux. Ceci est souvent effectué à travers une interface

filaire, à titre illustratif un câble connecté à une

carte réseau ou à un modem. L'interface air peut également

être exploitée, à travers des communications non filaires,

en utilisant l'infrarouge, le laser ou les ondes radio.

a) Paire torsadée

La paire de fils torsadée est le support de

transmission le plus simple, elle est constituée d'une ou de plusieurs

paires de fils électriques agencés en spirale. Ce type de support

convient à la transmission aussi bien analogique que numérique.

Les paires torsadées peuvent être blindées, une gaine

métallique enveloppant complètement les paires

métalliques, ou non blindées. Elles peuvent être

également « écrantées ». Dans ce cas, un ruban

métallique entoure les fils.

b) Câble Coaxial

Un câble coaxial est constitué de deux

conducteurs cylindriques de même axe, l'âme et la tresse,

séparés par un isolant. Ce dernier permet de limiter les

perturbations dues au bruit externe. Si le bruit est important, un blindage

peut être ajouté. Quoique ce support perde du terrain, notamment

par rapport à la fibre optique, il reste encore très

utilisé.

c) Fibre Optique

30 Célestin KABASELE., Cours d'Interconnexion

réseau, L1 UNIKAN 2019, p.4

31 SUSBIELLE, J-F., Internet multimédia et temps

réel, édition Eyrolles, Paris, 200, p.57

17

Elle comporte des composantes extrémités qui

émettent et reçoivent les signaux lumineux30.

Il existe plusieurs types de fibres, notamment les suivantes

:

- Multi mode : rayons lumineux avec réflexions :

dispersion. Il est constitué de :

· Coeur optique : diamètre 50 ou 62.5 microns, la

Gaine optique : 125 microns, et La couche de protection: c'est un

revêtement de protection mécanique généralement en

plastique.

- Monomode (single mode) : rayons lumineux « en ligne

droite ». Il est constitué du

· Coeur optique avec un

diamètre plus petit : 9 microns et de la Gaine optique : 125 microns.

d) Les transceivers

Les anglo saxons parlent de TRANSCEIVER, contraction de

Transmitter (émetteur) et receiver (récepteur). Ce mot est

parfois francisé en trancepteur. On l'appelle aussi MAU (Medium Access

Unit), il est utilisé pour adapter les signaux tels que la

lumière de la fibre optique en impulsions électriques.

e) Répéteur

La distance pouvant être couverte par un réseau

LAN est limitée en raison de l'atténuation. Ce terme

désigne l'affaiblissement du signal qui circule sur le réseau. La

résistance du câble ou du média à travers lequel

passe le signal est à l'origine de la perte de la puissance du signal.

Un répéteur Ethernet est une unité réseau de couche

physique qui amplifie ou régénère le signal sur un LAN

Ethernet. Lorsqu'un répéteur est utilisé pour prolonger la

distance d'un LAN, il permet à un réseau de couvrir une plus

grande distance et d'être partagé par un plus grand nombre

d'utilisateurs.

Cependant, l'utilisation de répéteurs et de

concentrateurs complique les problèmes liés aux broadcasts et aux

collisions. Elle a aussi un effet négatif sur les performances globales

d'un LAN à média partagé. De plus, le concept du

répéteur peut être étendu au répéteur

multiport, ou concentrateur, qui procure les avantages d'un

répéteur en plus de la connectivité entre plusieurs

unités. Ce processus a néanmoins une limite. Les

répéteurs et les concentrateurs présentent des

inconvénients, le principal étant l'extension des domaines de

collision et de broadcast.31

Figure 11 : Répéteur

32 CAICOYA, S. & SAURY, J-G., Windows server 2003 et Windows

2008, Paris, Micro- Application, Novembre 2007, p.87

18

f) Concentrateur

Un hub est un répéteur multiport. Il permet de

réaliser une configuration en étoile, c'est- à-dire qu'il

permet aux câbles de converger sur un même point. Un hub concentre

les données en provenance des hôtes et

régénère le signal. Le hub possède plusieurs ports

(4,8, 16, 24, 32) sur lesquels vont s'enficher les connecteurs RJ

45, on dit souvent qu'il se contente de récupérer les

données sur un port et de les répéter sur l'ensemble des

ports, c'est-à-dire qu'il fait le simple broadcast des informations.

Tous les ordinateurs connectés à ce dernier peuvent alors

écouter les informations, mais seul le destinataire en tiendra compte.

Un hub se place au niveau de la couche physique du modèle OSI, tout

comme le répéteur32.

Figure 12 : Concentrateur

g) Switch

Un commutateur est également un équipement de

couche 2 parfois appelé pont multiport. Il prend des

décisions de transmission en se basant sur les adresses MAC contenues

dans les trames de données acheminées. De plus, il apprend les

adresses MAC des équipements connectés à chaque port et

insère ces informations dans une table de commutation. Les commutateurs

créent un circuit virtuel entre deux unités connectées qui

souhaitent communiquer. Une fois ce circuit créé, un chemin de

communication dédié est établi entre les deux

unités. La mise en oeuvre d'un commutateur introduit la micro

segmentation sur un réseau. En théorie, il crée un

environnement exempt de collisions entre la source et la destination, ce qui

permet d'optimiser l'utilisation de la bande passante disponible. Il facilite

également la création de multiples connexions simultanées

de circuits virtuels.

Figure 13 : Switch

19

h) Routeur

Le routeur est un équipement réseaux permettant

d'interconnecter deux réseaux utilisant des technologies et protocoles

différents. Le routeur est un élément, il choisit la

destination du message en lisant les informations contenues au niveau du

protocole IP. Il peut de ce fait faire office de passerelle « Gateway

» entre les réseaux de natures différentes. Pour

connaître le port où faire passer les paquets, l'algorithme de

routage crée et maintien des tables de routage qui contiennent une

variété d'informations, comme la destination (saut suivant).

Lorsqu'un routeur reçoit un paquet, il cherche l'adresse du

réseau de destination dans la table de routage et l'envoie sur le port

concerné. Les routeurs déterminent le meilleur chemin en fonction

de la bande passante de la ligne et du nombre de « sauts à

franchir.

Par rapport aux ponts, Switch, etc. les routeurs garantissent

une meilleure isolation de la transmission des données puisqu'ils ne

transmettent pas les messages de type « broadcast ». On dit qu'un

routeur segmente un réseau en domaines de broadcast (diffusion). La

table de routage peut être remplie de deux façons: par

l'administrateur du réseau qui détermine les chemins d'une

manière statique dans cette dernière, on parle alors du

routage statique ou par le routeur lui- même qui prend

connaissance du réseau grâce à des protocoles de routage,

on parle dans ce cas du routage dynamique. Le routage

dynamique utilise des protocoles appelés protocoles de routage qui sont

: RIP, BGP, etc. par opposition du protocole de routage on parle des protocoles

routables, ce sont des protocoles qui sont traités et supportés

par les routeurs.

Figure 14 :

Routeur

i) Le modem

Le MODEM est un modulateur et démodulateur, dans le cas

de la modulation il reçoit un signal numérique et le transforme

en signal analogique. Dans le cas inverse on parle de la

démodulation.

Figure 15 : Modem

20

1.4. RESEAU SANS FIL

Un réseau sans fil (en anglais

wireless network) est, comme son nom l'indique, un réseau dans

lequel au moins deux terminaux (ordinateur portable, PDA, etc.) peuvent

communiquer sans liaison filaire. Grâce aux réseaux sans fil, un

utilisateur a la possibilité de rester connecté tout en se

déplaçant dans un périmètre géographique

plus ou moins étendu, c'est la raison pour laquelle on entend parfois

parler de "mobilité".

Les réseaux sans fil sont basés sur une liaison

utilisant des ondes radioélectriques (radio et infrarouges) en lieu et

place des câbles habituels. Il existe plusieurs technologies se

distinguant d'une part par la fréquence d'émission

utilisée ainsi que le débit et la portée des

transmissions.

Les réseaux sans fil permettent de relier très

facilement des équipements distants d'une dizaine de mètres

à quelques kilomètres. De plus l'installation de tels

réseaux ne demande pas de lourds aménagements des infrastructures

existantes comme c'est le cas avec les réseaux filaires (creusement de

tranchées pour acheminer les câbles, équipements des

bâtiments en câblage, goulottes et connecteurs), ce qui a valu un

développement rapide de ce type de technologies33.

1.4.1. Catégories de réseaux sans

fil

On distingue habituellement plusieurs catégories de

réseaux sans fil, selon le périmètre géographique

offrant une connectivité (appelé zone de couverture),

s'affranchissant d'une infrastructure câblée et autorisant la

mobilité, les réseaux sans fils, sous des appellations

génériques différentes, sont en plein essor. On distingue

:

V' Les WPAN (Wireless Personal Area Network), de la

simple liaison infrarouge à 100 kbit/s au Bluetooth à environ 1

Mbit/s, ces technologies peu coûteuses devraient se développer

rapidement. Elles sont essentiellement utilisées pour raccorder un

périphérique informatique (imprimante...), un agenda

électronique...

V' Les WLAN (Wireless Local Area Network), prolongent

ou remplacent un réseau local traditionnel. Ces réseaux, objet de

cette section, devraient connaître un développement important. Ils

autorisent des débits allant de 2 à 54 Mbit/s ;

V' Les WMAN (Wireless Metropolitain Area Network)

utilisés pour l'accès aux réseaux d'infrastructure

(boucle locale), ils offrent des débits de plusieurs dizaines de Mbit/s

;

V' Enfin, les WWAN (Wireless Wide Area Network),

recouvrent essentiellement les réseaux voix avec ses extensions

données (GSM, GPRS et UMTS), les débits sont relativement faibles

de quelques dizaines de kbit/s (10 à 384 kbit/s).

33 Philippe ATELIN, réseaux sans fil 802.11,

édition ENI, 1957, p.114

21

1.4.2. Architecture générales sur

réseau sans fil

a) Les réseaux « ad hoc

»34

Les réseaux « ad hoc» s'affranchissent de

toute infrastructure. La communication à lieu directement de machine

à machine. Une machine pouvant éventuellement servir de relais

pour diffuser un message vers une station non vue (au sens

électromagnétique du terme) par la station d'origine

(routage).

Actuellement, les réseaux ad hoc ne fonctionnent qu'en

mode point à point. Les protocoles de routage font l'objet de nombreuses

recherches.

b) Les réseaux cellulaires

Les réseaux sans fils sont soit indépendants de

toute infrastructure filaire, soit en prolongement de celle-ci. Les solutions

adoptées doivent résoudre de nombreux problèmes tel que:

l'identification et la confidentialité des communications, la

localisation du mobile en déplacement (itinérance ou

roaming), l'accès multiple et le partage du

support (politique d'accès)35.

Figure 16 : Architecture Cellulaire 1.4.2.1.

L'architecture en couche

Le transport des données d'une extrémité

à l'autre d'un réseau nécessite un support physique ou

hertzien de communication. Pour que ces données arrivent correctement

à la destination, avec la qualité de service ou QoS (Quality of

Service), exigée, il faut en outre une architecture logicielle

chargée du contrôle des paquets dans le

réseau.36

34 Guy Pujolle, les réseaux édition 5,

Eyrolle, Paris France, aout 2006, p.65

35 Aurélien Géron, Wifi professionnel ; la norme

802.11 ; le déploiementet la sécurité, Ed Dunod,

Paris 2009, p.174

36 DAVID TILLOY, Introduction aux Réseaux TCP/IP,

Amiens 1998-1999, p.88

22

1.4.2.2. Modèle OSI

L'Open System Interconnection est une norme

établie par l'International Standard Organisation, afin de

permettre aux systèmes ouverts (ordinateur, terminal, réseau,

...) d'échanger des informations avec d'autres équipements

hétérogènes. Cette norme est constituée de 7

couches, dont les 4 premiers sont dites basses et les 3 supérieures

dites hautes. Le principe est simple, la couche la plus basse (directement

au-dessus du support physique) ne peut communiquer directement avec une couche

n+1 : chacune des couches est composée d'éléments

matériels et/ou logiciels chargés de « transporter » le

message à la couche immédiatement

supérieure.37

V' Niveau 1 : Couche physique

V' Niveau 2 : couche liaison des données

V' Niveau 3 : couche Réseau

V' Niveau 4 : couche transport de données

V' Niveau 5 : couche session

V' Niveau 6 : couche présentation

V' Niveau 7 : couche application

1.4.2.3. TCP/IP

La famille de protocoles TCP/IP est ce que l'on appelle un

modèle en couche comme il est défini dans le modèle OSI

(Open System Interconnexion) édité par l'ISO la différence

du modèle OSI par au modèle TCP/IP qu'on appelle parfois

modèle DoD (Department Of Defense), c'est au niveau de

couche, le modèle TCP/IP comprend que 4 couches qu'on

peut définir de la façon suivante (en partant des couches les

plus basses):

V' Couche d'accès au Réseau V' Couche Internet

(réseau) V' Couche Transport

V' Couche Application

1.5. ADRESSAGE

L'adressage IP est un adressage logique totalement

indépendant des adresses de la couche physique comme les adresses MAC

par exemple, cette indépendance permet à un réseau IP

d'interconnecter des équipements hétérogènes. Une

opération de conversion entre les adresses physiques et les adresses

logiques est donc indispensable, cette opération est

généralement désignée par le terme mapping.

Cette structuration est différente selon la classe du

réseau. On distingue 5 classes de réseaux codées de A

à E. La distinction de classe de réseaux se fait sur la valeur

des premiers bits. Pour les classes A, B et C, la taille de la partie d'adresse

réservée au net-id varie, elle est de 1 octet pour la classe A, 2

pour la classe B et 3 pour la classe C.

37 Yann DUCHEMIN, TCP/IP, Eyrolles, Paris 2000, p.5

23

1.5.1. Quelques normes

Les normes régissent les réseaux locaux en

permettant la compatibilité des matériels informatiques.

· 802.1 établit le contexte général

des réseaux ;

· 802.2 établit les parties communes aux

différents réseaux locaux ;

· 802.3 Bus logique sur une topologie physique en bus ou en

étoile ;

· 802.5 anneau du type Token Ring ;

· 802.9 Réseaux numériques ;

· 802.11 Réseaux sans fil dans la bande de

fréquence 2400 -2480Ghz ;

· 802.11a et 802.11b les futures normes pourront

atteindre une dizaine de Mbit/s.

Conclusion Partielle

La connaissance préalable d'une infrastructure

réseau et différents matériels utilisé dans le

réseau est une étape nécessaire pour acquérir la

maitrise globale d'un environnement réseau. Ce chapitre vient de

décrire les types de réseaux, les supports de transmission ainsi

que les composants matériels qui les constituent. Le chapitre suivant va

aborder l'introduction à la Télécommunication

24

CHAPITRE II : INTRODUCTION A LA TELECOMMUNICATION 2.0.

INTRODUCTION

Les télécommunications (abrév.

fam. télécoms),

étymologiquement : communications à

distance, ne sont pas considérées comme une

science, mais comme des technologies et techniques appliquées. Le terme

« télécommunications » fut inventé en 1904 par

E. Estaunié et signifie ?communiquer à distance?. Le but des

télécommunications est donc de transmettre un signal, porteur

d'une information (voie, musique, images, données...), d'un lieu

à un autre lieu situé à distance.38

Aujourd'hui, avec la déferlante Internet, les

télécommunications ont débordé les domaines de la

télégraphie et de la téléphonie. Une ère

nouvelle est née, celle de la communication. Cette révolution n'a

été rendue possible que par une formidable évolution des

technologies. Les progrès réalisés dans le traitement du

signal ont autorisé la banalisation des flux de données et la

convergence des techniques.39

Du point de vue informatique, On entend par

télécommunications toute transmission, émission et

réception à distance, de signes, de signaux, d'écrits,

d'images, de sons ou de renseignements de toutes natures, par fil,

radioélectricité, optique ou autres systèmes

électromagnétiques40.

L'information qui transite sur les réseaux de

télécommunication consiste en messages de types divers : textes,

sons, images fixes ou animées, vidéo, etc.... La forme que

revêt cette information est commode pour une communication directe et

classique (conversation, échange sur papier, ....) lorsque les

interlocuteurs sont en présence. Quand ils sont distants l'un de

l'autre, l'emploi des réseaux de télécommunication est une

manière moderne de résoudre la transmission

d'informations.41 Toutefois, pour les nécessités du

transport, la transmission d'un message nécessite un encodage en signaux

de type électrique ou électromagnétique :

38 ESCALANO P., Cours d'Approche concrète des

Télécommunications, G2 Electronique, Lycée Fourcade, 2014,

p.3

39 CLAUDE SERVIN, Réseaux et Télécoms, Ed,

Dunod, Paris, 2003, p.27.

40 GUILBERT J.F. (éd), Téléinformatique,

Transport et traitement de l'information dans les réseaux et

système informatique, Ed. Eyrolles, Paris, 1900, p.85

41 Gérard-Michel Cochard & Edoardo Berera,

Technologies des réseaux de communication, Ed. Eyrolles, Paris

2007, p.3

42

www.web.maths.unsw.edu.au

> transmode, consulté le 25/07/2022 à 15h12

25

L'émetteur et le récepteur sont, de nos jours,

des ordinateurs. La voie de transmission peut être une simple liaison

directe entre émetteur et récepteur ou beaucoup plus complexe

dans le cadre d'un ou plusieurs réseaux de

télécommunications. Les signaux sont les

véhicules de transport de

l'information.

2.1. MODE DE TRANSMISSION

Le mode de Transmission désigne le nombre

d'unités élémentaires d'informations (bits) pouvant

être simultanément transmises par le canal de

communication.42

2.1.1. Transmission parallèle, transmission

série

La transmission du signal peut s'effectuer sur un seul support

ou sur un ensemble de supports analogues.

1. Transmission parallèle

La transmission en parallèle est, par contre,

utilisée quand le critère de la vitesse est primordial et que la

distance est réduite (transmissions à l'intérieur du

système de traitement ou avec des périphériques

rapprochés, comme certaines imprimantes, etc.).Elle consiste à

transmettre les n symboles binaires d'un message en utilisant n supports

analogues. Dans le cas de l'octet, au lieu de transmettre les 8 bits l'un

derrière l'autre, on les envoie tous en même temps, l'un à

côté de l'autre, en leur faisant emprunter huit voies

différentes (une par bit). On transmet ainsi octet par octet, tous les

bits de l'octet à la fois, pour chaque octet. Cette méthode est

évidemment plus rapide que la transmission en série. Elle est

cependant plus coûteuse à mettre en oeuvre et pose des

problèmes de synchronisation. C'est pourquoi on l'utilise

généralement sur de courtes distances, par exemple pour regrouper

de l'information à acheminer en série sur la ligne de

transmission ou comme sortie de données vers une imprimante.

La transmission parallèle est

caractérisée par un transfert simultané de tous les bits

d'un même mot. Elle nécessite autant de conducteurs qu'il y a de

bits à transmettre et un conducteur commun (liaison asymétrique)

ou autant de paires de fils si la masse n'est pas commune (liaison

symétrique).

Figure : Transmission

Parallèle

26

2. Transmission série

La transmission en série consiste à

émettre les bits composant un message, les uns à la suite des

autres, sur le même support, par exemple sur un fil. Cela permet de

réduire le nombre de fils et de rendre les données moins

vulnérables à l'environnement 24. Par contre, les vitesses sont

très réduites puisque la transmission s'effectue bit par bit,

plutôt qu'octet (8 bits) par octet 25. En règle

générale, ce mode de transmission est utilisé pour

travailler à distance, par exemple dans les réseaux de voix

(réseau téléphonique) et (ou) de données (DATAPAC,

BITNET, etc.).

Figure : Transmission en

Série

La transmission série nécessite une interface de

conversion pour sérialiser les bits en émission (conversion

parallèle/série) et les désérialiser en

réception (conversion série/parallèle). La transmission

série n'utilise, pour la transmission des données, que deux

conducteurs. D'un coût moins élevé, elle est adaptée

aux transmissions sur des distances importantes43.

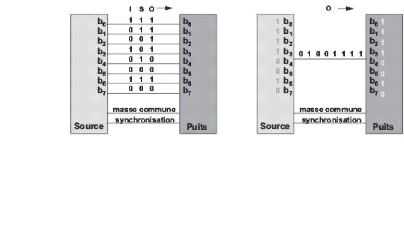

Comparaison

Si on désigne par temps bit le temps d'émission

d'un bit sur le support, en considérant que ce temps est identique pour

la transmission parallèle et série de la figure 3.8, on constate

qu'il faut seulement 3 temps bit pour transmettre le mot « ISO » en

transmission parallèle, alors que la transmission série

nécessite 8 temps bit pour transmettre la seule lettre « O

».

Figure : Transmission parallèle, transmission

série

43 CLAUDE SERVIN, Op.Cit, p.60

27

2.1.2. Transmission synchrone et transmission

asynchrone

a. Transmission asynchrone44

La transmission est dite asynchrone lorsqu'elle s'effectue

par succession de caractères séparés par des intervalles

d'une durée quelconque. Elle rend nécessaire l'adjonction,

à chaque train de bits, d'éléments de repérage

permettant la reconnaissance du début du caractère (grâce

à un bit appelé START) et de sa fin (grâce à un bit

appelé STOP).

En transmission asynchrone, les octets sont envoyés

l'un après l'autre, avec les deux bits supplémentaires START et

STOP. Ce mode de transmission en fait un moyen réservé aux

systèmes lents. C'est celui qu'on utilise normalement dans le cas du

terminal (micro- ordinateur ou autre) relié à un serveur pour

l'interrogation de bases de données ou de services de communication

(messagerie ou conférence); c'est aussi le cas des liaisons reliant les

terminaux vidéotex aux serveurs, etc.

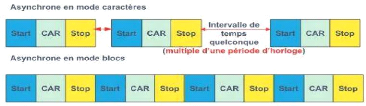

Les transmissions asynchrones s'effectuent selon un ensemble

de règles régissant les échanges (protocole). On distingue

deux types de protocoles asynchrones :

? Le mode caractères : la

transmission a lieu caractère par caractère. L'intervalle de

temps qui sépare chaque caractère peut être quelconque

(multiple de la fréquence d'horloge).

? Le mode blocs : les

caractères sont rassemblés en blocs. L'intervalle de temps entre

l'émission de 2 blocs successifs peut être quelconque (multiple de

la fréquence d'horloge).

Figure : Mode caractères et mode

blocs.

b. Transmission synchrone

La transmission est appelée synchrone lorsque les

données sont acheminées en une succession de symboles binaires,

régulière dans le temps, sous forme d'un signal électrique

à 2 valeurs. Le mode de transmission est ajusté à un

rythme d'émission prédéterminé, qui est celui d'une

horloge (ou générateur de rythme). On parle aussi, dans ce cas,

de transmission isochrone.

44

www.telecom.ulg.ac.be

consulté le 22/05/2022 à 13h34'

28

En transmission synchrone, la synchronisation des horloges

émission et réception est maintenue durant toute la transmission

par un signal particulier : le signal de synchronisation. Il est alors possible

de transmettre des blocs de taille importante. Cependant, entre chaque bloc

transmis, l'horloge réception n'est plus pilotée et

dérive. Chaque bloc transmis est par conséquent

précédé d'une séquence de synchronisation qui

servira aussi à délimiter le début et la fin de bloc.

Figure : Structure type d'un bloc de données

en transmission synchrone.

À la réception, le récepteur doit

être capable de se positionner correctement pour la lecture des bits.

Cette opération de synchronisation des horloges est

réalisée à l'aide d'une séquence de bits contenant

un grand nombre de transitions (synchronisation bit). Puis, il doit identifier

les différents caractères transmis (alignement de la lecture sur

des frontières de mots ou synchronisation caractère).

2.1.3. Transmission par signaux

numériques45

Après numérisation de l'information, on est

confronté au problème de la transmission des "0" et des "1". Une

première possibilité est l'utilisation de signaux

numériques ce qui paraît logique (on verra que des signaux

analogiques peuvent aussi convenir).

Il s'agit donc de faire correspondre un signal

numérique pour le "0" et un autre signal numérique pour le "1".

Il y a plusieurs manières de procéder. Nous donnons ci-dessous

quelques exemples (du plus simple vers le plus compliqué).

- codes NRZ (Non-Retour à Zéro), RZ (Retour

à Zéro), bipolaire NRZ et RZ :

a) NRZ : le codage est simple : un niveau 0 pour le "0", un

niveau V0 pour le "1"

b) RZ : chaque "1" est représenté par une

transition de V0 à 0

c) bipolaire NRZ : alternativement, un "1" est codé

positivement, puis négativement

d) bipolaire RZ : même traitement que

précédemment.

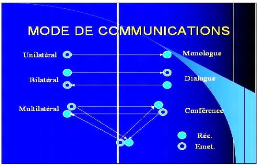

2.2. MODE DE COMMUNICATION

Dans la Télécom nous avons 3 modes de

communications, qui sont les suivantes :

- Mode de communication unilatéral ;

- Mode de communication Bilatéral et ;

- Mode de communication Multilatéral.

45

www.maths.unsw.edu.aucommentCaMarche.net

consulté le 22/05/2022 à 14h20'

29

a. Mode Unilatéral

La communication unilatérale elle s'établit

d'un émetteur à un récepteur sans qu'il y ait

réciprocité. Les exemples les plus visibles sont ceux, du poste

de télévision dans un foyer, de l'affiche sur mur qui diffusent

des messages sans recevoir de retour.

b. Mode Bilatéral

La communication Bilatérale, elle a lieu lorsque

l'émetteur et le récepteur font alterner leurs rôles. C'est

ce qui se passe dans une conversation courante où l'on échange

des messages.

c. Mode Multilatéral

La communication multilatérale, elle met en relation

les participants à une réunion. Elle se fait en

général de façon verbale. Elle intègre

également les relations à deux, unilatérales,

bilatérales, les relations individuelles du groupe, les relations entre

sous-groupe (relations multilatérales) et variables suivant le

fonctionnement du groupe.

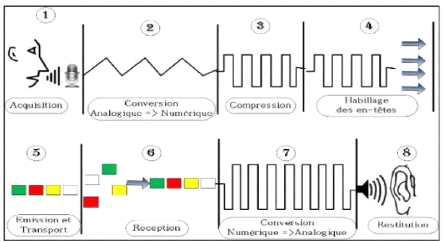

L'image sous-dessous nous montre différents modes de

communication en Télécom

Source : Classification des réseaux

télécoms

30

2.3. LES BRUITS 46

C'est l'ensemble des phénomènes qui vont par

leurs conséquences perturber une transmission d'information ou

dégrader la qualité du signal. Aussi le bruit dans le domaine des

télécommunications n'a pas d'intérêt en

lui-même mais en temps qu'il dégrade un signal utile ou

information et qu'il nuit à sa restitution après

transmission.

Nature du bruit

La transmission de données sur une ligne ne se fait pas

sans pertes. Tout d'abord le temps de transmission n'est pas immédiat,

cela impose une certaine "synchronisation" des données à la

réception, d'autre part des parasites ou des dégradations du

signal peuvent apparaitre de la nature suivante :

a) Le bruit d'origine externe

Le caractère externe se comprend ici par

rapport au système de transmission. On peut ainsi citer tous les

parasites provoquant des perturbations électromagnétiques :

étincelles, alimentation à découpage, onduleurs, moteurs

électriques ou à combustibles, lignes d'alimentations, foudre,

soleil, rayons cosmiques... On y distinguera les bruits naturels des

bruits dits artificiels ou d'origine humaine.

b) Le bruit d'origine interne

Il s'agit cette fois du bruit provoqué par les

éléments mêmes constituant le système de

transmission. En effet, tout équipement ne se contente pas de traiter le

signal, mais il le dégrade plus ou moins suivant sa qualité. Sur

un amplificateur hifi, il suffit de débrancher les sources et de monter

le volume : on perçoit un léger souffle dû à

l'électronique interne (même s'il est délicat d'assimiler

directement ce bruit uniquement aux sources internes (alimentation,

couplages...). On distingue deux sources de bruit d'origine interne :

- Le bruit de grenaille (ou bruit Schottky) - Le bruit thermique

(ou bruit Johnson).

2.4. LE ROUTAGE 2.4.1. Introduction

La mise en réseau de machines utilisant la pile TCP/IP

peut mettre en oeuvre différents concepts de routage que nous

résumerons ici, selon les niveaux croissants de la pile OSI :

? Au niveau 1 : Le domaine de collision

à travers un HUB ou concentrateur, ou toutes les machines se

voient et s'écoutent simultanément. Il n'y a pas de routage

à proprement parler et c'est la mise en oeuvre du CSMA/CD qui permet le

partage des informations.

? Au niveau 2 : Le SWITCH ou commutateur

permet d'aiguiller les connexions vers le bon destinataire sans solliciter

les autres machines ; cette opération n'est possible que dans une

même classe d'adresse IP. En

46 F Cottet, Traitement des Signaux et Acquisition de

données Cours et Exercice Résolus, Ed DUNOD 1997, p.77

31

fait, le routage s'effectue sur la valeur de l'adresse MAC des

machines, et ignore la valeur des adresses IP. L'usage du protocole ARP est

impose. Le commutateur a lui-même une adresse IP unique et plusieurs

adresses MAC selon son nombre de ports. Il fait donc partie du réseau

local qu'il dessert.

V' Au niveau 3: Le ROUTER ou routeur

assure l'opération de routage proprement dit au niveau de l'adresse

IP. Il lit l'adresse IP du datagramme à router et choisit un de ses

accès en fonction de sa table de routage (dont le principe et la mise en

place sont détailles ci-après). Ce dispositif (appareil

spécifique ou terminal avec plusieurs cartes réseaux), aussi

qualifie de GATEWAY (passerelle) dans la terminologie IP, dispose d'au moins

deux IP, une pour chacun des deux réseaux qu'il dessert. Une des

techniques de filtrage est d'utiliser la substitution de l'adresse

privée par une adresse publique: c'est le NAT. On distingue deux types

de NAT, statique et dynamique.

V' NAT statique : chaque adresse

privée est décalée par le routeur pour devenir une adresse

publique. Les machines internes peuvent être jointes depuis

l'extérieur. En revanche il faut disposer d'autant d'adresses internes

que d'externes ce qui ne résout pas le problème de

pénurie.

V' NAT dynamique : [masque rading] une unique

adresse externe peut être attribuée à la demande à

une ou plusieurs adresses internes. Ce mécanisme impose de gérer

les liens entre adresse interne et adresse externe pendant une période

donnée donne et donc un certain degré de complexité

logicielle du routeur.

L'avantage du NAT est d'être souple et de ne pas

nécessiter de configuration avancée au niveau du client, le

routeur gérant seul la translation dans les deux sens. En revanche, il

peut exister des risques d'instabilités des connexions sortantes, et il

est impossible d'accepter des connexions entrantes (depuis

l'extérieur).

2.4.2. Mode de routage47

Acheminer les informations, dans un réseau, consiste

à assurer le transit des blocs d'un point d'entrée à un

point de sortie désigné par son adresse. Chaque noeud du

réseau comporte des tables, dites tables d'acheminement

couramment appelées tables de routage, qui

indiquent la route à suivre pour atteindre le destinataire, En principe,

une table de routage est un triplet <Adresse destination>/<Route

à prendre>/<Coût>.

Il convient de distinguer la politique d'acheminement qui

indique comment est choisie une route, du protocole de routage ou simplement le

routage qui décrit comment sont construites les tables d'acheminement,

c'est-à-dire qu'il spécifie les échanges d'information

entre noeuds, le mode de calcul de la route et du coût ainsi il existe

Les différents modes de routage :

47 Jean-Pierre ARNAUD, RÉSEAUX ET TÉLÉCOMS :

Cours et exercices corrigés, Dunod, Paris, 2003, p. 64

Les algorithmes de routage au moindre coût

diffèrent selon la manière dont ils prennent en compte ces

coûts pour construire les tables de routage. Dans certains protocoles

32

1) Routage statique ou routage fixe

Dans ce routage il est question de construire, dans chaque

noeud, une table indiquant, pour chaque destination, l'adresse du noeud

suivant. Cette table est construite par l'administrateur du réseau lors

de configuration du réseau et à chaque changement de topologie.

Simple, le routage fixe assure, même en mode non connecté, le

maintien en séquence des informations. Aucun bouclage de chemin n'est

à craindre, mais il n'existe pas de solution de secours en cas de

rupture d'un lien.

Le routage statique n'est pas optimal, il convient

parfaitement aux petits réseaux et aux réseaux dans lesquels il

n'existe pas de redondance dans les routes.

2) Routage par diffusion (de 1 vers n)

L'information est routée simultanément vers

plusieurs destinataires ou groupe d'utilisateurs. Le message doit être

dupliqué en autant d'exemplaires que de destinataires. Cette technique

oblige l'émetteur à connaître tous les destinataires, elle

surcharge le réseau. Dans ce cas, on utilise,

généralement, un adressage de groupe, chaque noeud n'effectue,

alors, que les duplications nécessaires aux sous-groupes ou

destinataires finals qu'il dessert (adresse de diffusion).

3) Routage par inondation (de 1 vers tous)

Dans le routage par inondation, chaque noeud envoie le

message sur toutes ses lignes de sortie, sauf celle d'où provient le

message. Pour éviter une surcharge du réseau, chaque message

comporte un compteur de sauts. Le compteur est initialisé à

l'émission (nombre de sauts autorisés) et

décrémenté par chaque noeud. Le message est détruit

quand le compteur de sauts est à zéro.

Pour éviter les bouclages, les messages sont

numérotés, chaque noeud mémorise cet identifiant et

détruit les messages déjà vus.

Ce système est très robuste, il résiste

à la destruction de plusieurs lignes et garantit de trouver toujours le

plus court chemin ; il est utilisé dans certaines communications

militaires et par certains protocoles de routage pour diffuser les informations

d'états du réseau.

4) Routage par le chemin le plus court ou au moindre

coût

Dans ce mode de routage, chaque noeud tient à jour des

tables indiquant quel est le plus court chemin pour atteindre le noeud

destination. Dans ce mode de routage, chaque lien a un coût

affecté ou calculé. Ce coût ou métrique peut

être exprimé en :

1. Nombre de sauts ;

2. En km, distance réelle ;

3. En temps de latence dans les files d'attente ;

4. En délai de transmission ;

5. Fiabilité.

33

de routage, un noeud peut maintenir plusieurs tables de

routage et ainsi acheminer les données en fonction d'une qualité

de service requise.

2.4.3. Protocole de routage48

D'une manière générale, tous les

protocoles de routage ont pour objectif de maintenir les tables de routage du

réseau dans un état intègre et cohérent. Pour y

parvenir, les protocoles diffusent des informations de routage aux autres

systèmes du réseau afin de transmettre les modifications des

tables de routage. Ces protocoles réceptionnent en contrepartie les

informations de routage d'autres systèmes du réseau afin de

mettre à jour les tables de routage, ainsi il existe plusieurs familles

de protocoles de routage :

1. IGP

Les protocoles IGP sont conçus pour gérer le

routage interne d'un réseau avec des objectifs de forte convergence des

nouvelles routes injectées dans les tables de routage. Les

décisions de routage s'appuient sur une unique métrique afin de

favoriser la fonction de convergence. Le nombre d'entrée dans les tables

de routage doit aussi être limité afin de renforcer la fonction de

convergence.

Le routage IGP repose généralement sur

l'algorithme de Dijkstra. Il s'agit d'un algorithme permettant de trouver,

à partir d'un sommet origine unique, le plus court chemin dans un graphe

G = (S, A) pondéré, où les arêtes

ont des coûts positifs ou nuls.

2. IS-IS

IS-IS est un protocole interne de routage. Issu de l'ensemble

des protocoles OSI, il fournit un support pour la mise à jour

d'informations de routage entre de multiples protocoles. Le routage IS-IS

utilise deux niveaux hiérarchiques de routage. La topologie de routage

IS-IS est donc partitionnée en domaines de routage de niveaux 1 ou 2.

Les routeurs de niveau 1 connaissent la topologie dans leur domaine, incluant

tous les routeurs de ce domaine. Cependant, ces routeurs de niveau 1 ne

connaissent ni l'identité des routeurs ni les destinations à

l'extérieur de leur domaine. Ils routent tout le trafic vers les

routeurs interconnectés au niveau 2 dans leur domaine.

Les routeurs de niveau 2 connaissent la topologie

réseau du niveau 2 et savent quelles adresses sont atteignables pour

chaque routeur. Les routeurs de niveau 2 n'ont pas besoin de connaître la

topologie à l'intérieur d'un domaine de niveau 1. Seuls les

routeurs de niveau 2 peuvent échanger les paquets de données ou

les informations de routage direct avec les routeurs externes situés en

dehors de leur domaine de routage

3. BGP

Le protocole BGP s'appuie sur la couche TCP (port 179) pour

établir une connexion TCP entre deux routeurs et échanger d'une

manière dynamique les annonces de routes.

48

www.cloudflare.com Qu'est-ce que

le routage ? Consulté le 25/03/2022 à 11h30'

34

Le routage BGP repose généralement sur

l'algorithme de Bellman-Ford distribué. Il s'agit d'un algorithme

réparti et auto stabilisant, dans lequel chaque sommet x

maintient une table des distances donnant le voisin z à

utiliser pour joindre la destination y. On le note

Dx(y,z).L'algorithme se fonde sur le calcul de l'invariant

suivant pour chaque sommet et pour chacune de ses destinations :

Dx(y,z) = c(x,y) + minwDz(y,w).

4. RIP (Routing Information

Protocol)

RIP distingue deux types d'équipement les actifs et les

passifs. Les premiers diffusent périodiquement leur route vers les

autres noeuds tandis que les seconds écoutent et mettent simplement leur

table à jour en fonction des informations reçus.

Il est défini par la RFC 1058 et utilise un algorithme

de routage dit à vecteur de distances (distance

vector).

Conclusion Partielle

Nous avons essayé à travers ce chapitre de

mettre le point sur l'introduction à la Télécommunication,

son mode de transmission, mode de communication, leurs classifications. Ainsi,