Section 2 : Eventuelles défaillances du

système de haute disponibilité

Pannes possibles

|

Remède

|

Coupure réseau électrique

|

Onduleur

|

Défaut de RAM

|

Mise à niveau par ajout de barrettes

|

Défaut du sous système de contrôle

disque (RAID, SCSI, SA TA...)

|

Enficher les disques DATA et LOG du serveur en panne dans le

serveur de secours. Copier les fichiers nécessaires au

redémarrage. Lancer les procédures adéquates pour

reprendre la main sur SQL ServerTM et la base de production.

|

Défaillance d'un disque

|

Remplacement à chaud du disque

|

Défaillance d'un fichier

|

Si fichier OS ou exe : enficher les disques

DATA et LOG du serveur en panne dans le serveur de secours. Copier les fichiers

nécessaires au redémarrage. Lancer les procédures

adéquates pour reprendre la main sur SQL ServerTM et la base de

production.

Si fichier DATA SQL : procédure de

reprise depuis fichier LOG SQL.

Si fichier LOG SQL : procédure de

reprise depuis fichier DATA SQL.

|

Défaillance processeur

|

Enficher les disques DATA et LOG du serveur en panne dans le

serveur de secours. Copier les fichiers nécessaires au

redémarrage. Lancer les procédures adéquates pour

reprendre la main sur SQL ServerTM et la base de production.

|

|

Tableau 1 : Exemples de pannes possibles avec une proposition

de solution.

Mise en place d'un système de réplication de

base de données entre sites distants

Par BILEY NDONGO ALPHONSE

ROSELIN

Plusieurs solutions se proposent alors pour garantir une

continuité de service au vue de ces pannes ; pour minimiser les pertes

éventuelles, notre choix a été de travailler avec une

solution de réplication, malgré les investissements

supplémentaires à prévoir.

Section 3 : Avantages et inconvénients de la

réplication de base de données

La réplication présente des avantages

différents selon le type de réplication et les options choisis,

mais l'intérêt général de la réplication est

la disponibilité des données à tout moment et en tout

lieu.

Les autres avantages sont les suivants :

V' Possibilité pour plusieurs sites de conserver des

copies des mêmes données. Cela est utile lorsque plusieurs sites

ont besoin de lire les mêmes données ou requièrent des

serveurs différents pour les applications de création de

rapport.

V' Autonomie accrue. Les utilisateurs peuvent manipuler des

copies de données hors connexion, puis propager leurs modifications aux

autres bases de données lorsqu'ils sont connectés.

V' Davantage de méthodes pour accéder aux

données, comme l'exploration de données à l'aide

d'applications Web par exemple.

V' Amélioration des performances de lecture des

agrégats.

V' Rapprochement des données par rapport aux

utilisateurs individuels ou aux groupes. Cela permet de réduire les

conflits liés aux modifications de données et requêtes

impliquant plusieurs utilisateurs ; en effet, les données peuvent

être distribuées sur l'ensemble du réseau et

partitionnées en fonction des besoins des différents utilisateurs

ou unités de l'entreprise.

V' Utilisation de la réplication dans le cadre d'une

stratégie de serveur en attente personnalisée. La

réplication est l'une des options de la stratégie de serveur en

attente.

Mise en place d'un système de réplication de

base de données entre sites distants

Par BILEY NDONGO ALPHONSE

ROSELIN

Parmi les autres options disponibles dans certains SGBD,

figurent l'envoi de journaux et la gestion de clusters avec basculement qui

fournissent des copies des données en cas de défaillance d'un

serveur.

La mise à jour des bases de données des agences

se fait manuellement en ce moment. Pour ce faire, il faut toujours

déplacer un informaticien qui fera, à partir de supports

magnétiques une mise à jour dans les différentes agences.

Une méthode consiste à envoyer en colis postal lesdits supports

afin que le personnel local des agences s'en serve pour les mises à

jour, guidé au téléphone par le personnel du Siège.

Plusieurs aléas sont à quand même prévoir avec un

système de réplication :

+ Consommation élevée des ressources du serveur

suivant la position du distributeur ;

+ Les modifications de schéma peuvent ne pas être

prises en compte suivant le mode de réplication ;

+ Les problèmes de réplication suivants affectent

la performance de vos réseaux :

· Volume et taille usuelle des données circulant sur

le réseau.

· Nombre d'abonnés à un éditeur

particulier.

· Vitesse de la connexion.

· Capacité de traitement de l'éditeur, du

distributeur et des abonnés. Section 4 : Etude de la

technologie d'interconnexion appropriée

Plusieurs technologies et topologies existent pour

interconnecter des sites distants. Mais les flux de données des

échanges peuvent être exposés si la sécurité

n'est pas bien pensée. Pour sécuriser ces flux, il existe

plusieurs manières de le faire :

Mise en place d'un système de réplication de

base de données entre sites distants

Par BILEY NDONGO ALPHONSE

ROSELIN

· utiliser des connexions privées pour relier les

différents points

· utiliser des protocoles de niveau 7 gérant de

manière native le cryptage : HTTPS, POP3-SSL...

· sécuriser le canal de communication tout en

restant sur un canal non- sécurisé par l'utilisation d'un VPN

Parmi ces différentes méthodes de

sécurité, le choix reste facile lorsqu'il faut tenir compte des

coûts afférents pour certaines et la facilité technique

d'implémentation pour d'autres.

a) Connexions privées

C'est la solution idéale, on reste maître de

tout ce qui circule sur le canal. Les personnes ayant accès à des

routeurs sur ce canal étant identifiées. Avec ce type de

connexion, on est pleinement en possession des ressources matérielles

utilisées car, des câbles, fibres optiques ou autres

équipements ont été installés spécialement

pour nous ; dans ce cas, on a pas besoin d'une implémentation

particulière d'un système de sécurité puisque le

flux de données appartient à la seule personne détentrice

de la connexion.

Le principal (et peut-être unique) problème de

cette solution est son coût. En effet, il coute beaucoup plus cher de

faire tirer une ligne spécialisée qu'utiliser des canaux

existants.

b) Protocoles nativement cryptées

C'est une solution efficace en général mais qui

a le désavantage de laisser l'implémentation du système de

cryptage/décryptage aux applications (serveurs ou clientes). En effet,

si un client ou un serveur ne gère pas l'implémentation en

crypté, il n'est pas possible d'utiliser le protocole crypté. Par

exemple, certaines versions d'Outlook ne supportent pas le POP3-SSL et donc

obligent l'utilisation du POP3 classique.

Mise en place d'un système de réplication de base

de données entre sites distants

Par BILEY NDONGO ALPHONSE ROSELIN

Figure 1: Cryptage et Décryptage des messages.

Un autre point problématique est que les flux entre les

deux machines restent Identifiables. Les protocoles cryptés utilisent

des ports identifiés. Il reste donc possible à l'attaquant de

savoir à quel service le client fait appel.

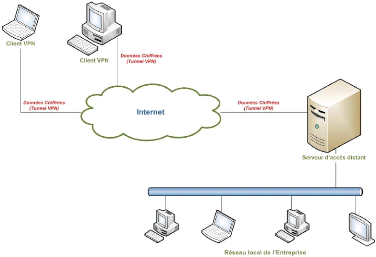

c) Le VPN (Virtual Private Network / Réseau

privé virtuel)

Le VPN permet de relier deux réseaux distants à

travers Internet. Il est ainsi possible de faire communiquer ces deux

réseaux comme s'ils étaient connectés directement

ensemble. Dans la quasi-totalité des implémentations d'un VPN, un

cryptage est rajouté entre les deux connectiques.

Ainsi, par exemple, on peut avoir deux réseaux distants

d'une même Entreprise reliés à travers un VPN.

Mise en place d'un système de réplication de base

de données entre sites distants

Par BILEY NDONGO ALPHONSE ROSELIN

Figure 2: Clients VPN et Serveur d'accès distant.

Pour avoir une interconnexion des réseaux à

faible coût mais pour un fort niveau sécurité, nous

choisirons de travailler avec un VPN. Le coût d'un VPN est un avantage

pour différentes raisons :

V' Pas de liaisons physiques comme les LAN (Local Area

Network) ; V' Pas de points d'accès comme les Wireless ;

V' Les différents LAN d'un VPN sont connectés

sur Internet mais selon le cas de l'Entreprise et de sa taille : ADSL, RTC,

RNIS ; donc pas de problème de budgétisation ;

V' Passage de l'Entreprise à une phase de gestion

dynamique, collaborative et en temps réel : donc, plus fiable et

constructive.

Mise en place d'un système de réplication de base

de données entre sites distants

Par BILEY NDONGO ALPHONSE ROSELIN

Dans la suite de notre document, nous considérerons que

les configurations de cette interconnexion sont faites et nous nous limiterons

aux limites de l'étude de notre thème. Nous pourrons simplement

montrer en pratique la procédure d'une connexion cliente à un

réseau VPN.

Mise en place d'un système de réplication de base

de données entre sites distants

Par BILEY NDONGO ALPHONSE ROSELIN

PARTIE II : ANALYSE TECHNIQUE ET FAISABILITE

CHAPITRE 3 : PRESENTATION DU CONCEPT DE REPLICATION

Section 1 : Définition générale de la

Réplication

Le terme « réplication » a été

emprunté à la biologie. On aurait pu dire simplement «

duplication ». Dans le jargon informatique en général, et

dans celui des bases de données en particulier, ce terme désigne

un mécanisme de copie automatique d'une base de données vers une

autre, permettant de rapprocher des données de l'utilisateur, dans un

système distribué.

En informatique, la réplication est un processus de

partage d'informations pour assurer la cohérence de données entre

plusieurs sources de données redondantes, pour améliorer la

fiabilité, la tolérance aux pannes, ou l'accessibilité. On

parle de réplication de données si les mêmes

données sont dupliquées sur plusieurs

périphériques.

Une application de base de données repose sur un

modèle client-serveur. Dans ce modèle, le client se connecte au

SGBD pour passer des ordres. Ces ordres sont de deux natures : lecture (on

parle alors de requêtes) ou mise à jour

(on parle alors de transactions). Pour les

transactions il y a une modification des données sur le serveur, mais

cela reste des ordres de courte durée. A l'inverse, dans le cas d'une

lecture, il n'y a pas de modification des données mais les traitements

peuvent être longs et porter sur une grande masse de données. On

comprend donc aisément que, dans le cadre d'un site web par exemple, un

nombre important de requêtes peut surcharger partiellement (ou

complètement) le serveur. Il existe plusieurs solutions pour palier

à ce genre de problèmes et, ça tombe bien, la

réplication en est une.

La réplication n'est pas à confondre avec une

sauvegarde : les données sauvegardées ne changent pas dans le

temps, reflétant un état fixe des données, tandis que les

données répliquées évoluent sans cesse à

mesure que les données sources changent.

Mise en place d'un système de réplication de base

de données entre sites distants

Par BILEY NDONGO ALPHONSE ROSELIN

La réplication est aussi considérée comme

la capacité à maintenir à jour une base de données

distribuée sur plusieurs machines reliées en réseau, en

recopiant à intervalles réguliers des morceaux ou

l'intégralité de la base d'une machine à l'autre.

Plusieurs méthodes de réplication existent selon la configuration

matérielle présente.

|