|

0. INTRODUCTION GENERALE

Au terme d'une étude supérieure, chaque

étudiant est tenu de mener une investigation sur un sujet de

mémoire en vue de l'obtention du titre.

En tant notre investigation est basée au sein du

« Groupe Scolaire de

Gombele » sur le sujet dénommé

« MISE EN PLACE D'UN MODELE DE GESTION EN RESEAU DES

PAIEMENTS DES FRAIS SCOLAIRES ».

Le but de notre démarche n'est pas d'inspecter

l'école concernée mais plutôt de faire découvrir

à l'ingénieur la réalité de toutes les

connaissances acquises durant la formation.

Il nous aurait été difficile de vivre les

réalités pratiques et de connaître les dessus techniques de

la science informatique dont d'énormes sacrifices ont été

consentis pour saisir les principes théoriques, si cette formation

n'était pas complétée par un travail de fin de cycle

(T.F.C).

Les réalités dans notre domaine concernent

l'automatisation des données recueillies par un outil informatique plus

performant. Ce néologisme est composé des mots

« Informatique » et

« Automatique », il désigne

l'automatisation du traitement de l'information par un système concret

(machine) ou abstrait.

Dans son occupation courante, l'informatique désigne

l'ensemble des Sciences et Techniques en rapport avec le traitement de

l'informatique.

0.1 PROBLEMATIQUE

Selon le dictionnaire Hachette Encyclopédique

illustré, la problématique est « l'ensemble des

problèmes concernant un sujet ou manière de poser des

problèmes ».

Autrement dit, la problématique est l'ensemble de

questions anticipatives à une question du départ, en vue

d'apporter les solutions éventuelles.

A cet, effet quelques questions méritent d'être

posées :

- comment résoudre le problème d'enregistrement

des paiements des frais ?

- comment éradiquer le fléau de la lenteur du

contrôle de frais enregistrés ?

- un réseau informatique, ne résorberait - il

pas le problème de la lenteur de communication entre les acteurs au

regard de la distance qui sépare les uns des autres ?

- doit-on continuer à empiéter les archives de

l'institut dans les conditions de conservation et de consultation

délicates alors que le monde actuel nous présente des

possibilités de conservation et de consultation beaucoup plus faciles

avec les supports magnétiques ?

Tout au long de notre analyse, nous tenterons de

répondre à ces interrogations.

0.2 DELIMITATION DU

SUJET

0.2.1 Dans le

temps

Il faut signaler que les recherches menées sur la

signalisation globale de la gestion de cette institution, dans le cadre de ce

travail, couvrent la période allant de janvier 2009 à janvier

2010 et se sont déroulées exclusivement à Kinshasa.

0.2.2 Dans l'espace

Le complexe est établi à Kinshasa, dans la

commune de Lemba au quartier Righini.

0.3 CHOIX ET INTERET DU

SUJET

L'évolution croissante des nouvelles technologies de

l'information et de la communication à donné de nos jours,

à toute organisation, la clé de son propre développement

en mettant à sa disposition une myriade d'outils tant logiciel que

matériel.

Pour ce faire, deux objectifs fondamentaux se dégagent

dans les entrailles de ce sujet :

1. Premièrement, permettre au Groupe Scolaire de

Gombele d'avoir un outil efficace pour le contrôle et le suivi de son

activité principale entre autre la gestion

écolière ;

2. Deuxièmement, amener tout le groupe à se

regrouper autour d'un vaste réseau informatique pouvant le

contrôlé et faire le suivi de tous les frais par le biais d'une

base de données partagée.

0.4 HYPOTHESE

L'hypothèse est « l'explication d'un

phénomène naturel provisoirement admise et destinée

à être soumise au contrôle méthodologique de

l'expérience ».(2(*))

Au regard de cette définition, nous pouvons dire que

l'hypothèse est l'ensemble de réponses anticipatives aux

questions du départ.

Etant donné que l'informatique est de nos jours un

outil par l'excellence qui procure la rapidité et l'automatisation,

source de la précision et de l'exactitude, nous ne pensons qu'à

la résolution des problèmes liées à la gestion des

frais dans le Groupe Scolaire de Gombele, par la mise en place d'un

système informatisé des frais scolaires fonctionnant dans un

réseau informatique.

0.5 BUT DU

TRAVAIL

Ce travail est rédigé dans l'intention :

1. d'allier la théorie à la pratique ;

2. d'appliquer les méthodes et les techniques

informatiques dans un réseau informatique pouvant faciliter le

contrôle et le suivi des frais par un biais de données

partagées.

0.6 METHODES ET TECHNIQUES

UTILISEES

Pour cerner les contours de l'expression des besoins de ce

système d'information, des méthodes et techniques suivantes ont

été utilisées:

1 la méthode documentaire : qui a

consisté à la consultation des documents divers (facture,

bon,...) ;

2 la méthode historique : par laquelle

nous avons obtenu des informations rétrospectives sur le système

de gestion de cette institution ;

3 la technique d'interview : qui nous a permis

de planer, par un jeu de questions, réponses, des informations

concernant le fonctionnement de la structure, au travers de la bouche des

différents responsables des services de cette institution ;

4 la technique de questionnement : par laquelle

nous avons eu des informations sur les difficultés rencontrées

par les utilisateurs en vue de prévoir les pistes de solution.

0.7 DEFINITION DE QUELQUES

CONCEPTS DE BASE

a. Système d'information

Un système d'information est un ensemble

d'éléments matériels ou pas, en interaction entre eux,

transformant des éléments d'entrée en

éléments de sortie en vue de la réalisation de certains

objectifs prédéfinis.

b. SYSTEME DE GESTION DE BASE DE DONNEES

(SGBD)

C'est une entité dans laquelle, il est possible de

stocker des données de façon structurée et avec le moins

de redondance possible3(*).

En outre, c'est un ensemble d'informations qui concerne un

objet ou un ensemble de données. Ces données pouvant être

utilisées par des programmes ou par des utilisateurs différents.

Ainsi, la notion de base de données est généralement

couplée à celle du réseau, afin de pouvoir mettre un point

commun ces informations ; d'où le nom de base. On parle

généralement du système d'information pour désigner

toute structure regroupant les moyens mis en place pour pouvoir partager des

données.

c. UTILITE D'UNE BASE DE DONNEES

Une base de données permet de mettre des données

à la disposition des utilisateurs pour une consultation, une saisie ou

bien une mise à jour, tout en s'assurant des droits accordés

à ces derniers. Cela est d'autant plus nombreux.

Une base de données peut-être locale,

c'est-à-dire que les informations sont stockées sur des machines

distantes et accessible par réseau. L'avantage majeur de l'utilisation

de la base de données est la possibilité de pouvoir

accéder par plusieurs utilisateurs simultanément.

d. GESTION DE BASE DE DONNEES

Afin de pouvoir contrôler les données ainsi que

les utilisateurs, le besoin d'un Système de Gestion s'est fait

grâce à un système appelé SGBD (Système de

Gestion de Base de Données) ou en Anglais DBMS (Data Base Managements

System).

0.8 SUBDIVISION DU

TRAVAIL

Hormis l'introduction et la conclusion, notre travail se

divise en trois parties, à savoir :

1 1ère partie qui parlera de l'Etude

d'opportunité comportant deux chapitres qui sont :

· Chapitre 1er : Le Connaissance

du système existant

· Chapitre 2ème : l'Etude

du Service Concerné

2 Et notre 2ème partie abordera l'Analyse

conceptuelle ayant :

· Chapitre 3ème : La

Modélisation Conceptuelle

· Chapitre 4ème : La

Conception Logique Relationnelle

3 Et enfin, notre 3ème partie qui parlera de

la Réalisation avec :

· Chapitre 5ème : La

Conception Physique

· Chapitre 6ème :

Implantation du Réseau

· Chapitre 7ème : La

Réalisation.

1ère

PARTIE :

ETUDE D'OPPORTUNITE

CHAPITRE 1 :

CONNAISSANCE DU SYSTME EXISTANT

1.1 Présentation du

G.S.G

Le G.S.G est situé au quartier Kemi dans la Commune de

Lemba.

1.2 Aperçu

historique

Le G.S.G est une école privée

agréée, créée par l'initiative d'un fils du pays

Monsieur BOLUKU OMPOL Fidèle, qui voulait sans doute former

l'étude Congolaise au quartier Kemi dans la Commune de Lemba.

Le G.S.G a commencé ses activités le 10 octobre

1988. C'est une école qui existe depuis plus de 20 ans. Elle s'est

stabilisée par la graduation des sections et options qui suivent :

- La maternelle ;

- Le primaire ;

- Le secondaire général et la

- Troisième phase les humanités.

1.3 Objectif du

G.S.G

Le G.S.G a pour missions :

- La formation intégrale de l'homme ;

- Donner à l'enfant les capacités

intellectuelles et morales.

· Les structures organiques

Les études qui sont dispensées au Groupe

Scolaire de Gombele vont du niveau maternel au niveau secondaire et

professionnel. Toutes les sections organisent actuellement un cycle long

comprenant des cours théoriques est pratiques fondamentaux ainsi que la

formation en informatique, et bientôt l'Internet.

La plupart des cours sont donnés par des professeurs

chevronnés. Les différentes sections organisées

sont :

- Maternelle : 3 à 5 ans

- Primaire 3

- Secondaire générale ;

- Humanités :

· Pédagogiques ;

· Littéraires ;

· Commerciales et administratives ;

· Scientifiques : Math-physique et Biochimie.

1.4 Organigramme du G.S.G

Le G.S.G est dirigé par un PDG secondé par un

préfet des études d'établissement.

PDG

Comptable

Secrétaire

Directeur

d'étude

Directeur du primaire

Délégation syndicale

Intendant

Enseignant

Ouvriers

Elèves

Conseiller pédagogique

Professeurs

Elèves

Elèves

Directeur

Chargé de discipline

Professeurs

Source : secrétariat

1.5 Description des

tâches

Le Groupe Scolaire de Gombele est géré par un

préfet chef d'établissement qui est le premier et secondé

par le conseiller pédagogique et la direction de discipline tandis que

le secrétaire supervise l'intendant. Tout en collaboration avec les

professeurs.

1. Le Préfet des études

Il a pour rôle principal de veiller au bon

fonctionnement de l'Institut conformément aux principes

pédagogiques, et aux instructions édictées par le

Ministère de l'Enseignement Primaire et Secondaire.

2. Le Directeur des études

Il est le pilon de la pédagogie, travaillant en

collaboration avec le conseiller pédagogique.

Il a pour rôle de veiller à ce que les

enseignements soient bien donnés conformément au programme

national, il tient aussi des réunions pédagogiques et

contrôle l'enseignement au sein de l'école.

3. Le Directeur de discipline

Le patron de la discipline des élèves a pour

tâche de veiller et de maintenir l'ordre et la discipline à

l'école. Il est secondé par des surveillants et des ouvriers.

4. Le Conseiller Pédagogique

Il joue le rôle d'aide auprès des professeurs

afin que les enseignements se déroulent convenablement selon les

objectifs éducationnels.

5. Le Secrétaire

Fait le pont entre les élèves et les

enseignants. Il veille à ce que les élèves s'adaptent

facilement et s'intègre dans le processus éducatif. Il aide les

élèves à trouver la solution à leurs

problèmes, et s'occupe principalement de tous les documents

administratifs de l'école.

1.6 Circulation des

informations

1.6.1

Narration

Au cours d'une durée déterminée, le

Comité fixe la date pour le contrôle des frais scolaires, selon

les modalités des paiements.

L'élève se présente à la caisse

pour le règlement de son compte. Le caissier perçoit l'argent et

signale dans son cahier de perception le montant payé par

l'élève. Et remet ensuite le reçu à

l'élève qui lui servira de preuve pour accéder aux cours.

A la fin de la journée, le caissier rend compte au Directeur des Etudes

la situation journalière de paiement.

Flux 2

Cah. pers

1.6.2 Diagramme de flux

Flux 3

reçu

Caissier

Elèves

Argent

Flux 1

Flux 4

Fiche pers jr

Direction des études

1.6.3 Description de flux

|

Flux 1

|

Flux 2

|

Flux 3

|

Flux 4

|

|

Acteur émetteur

Acteur récepteur

Distance

Document

|

Elève

Caissier

#177; 1 m

|

- Caissier

Caissier

-

Cah. Pers

|

Caissier

Elève

#177; 1 m

Reçu

|

Caissier

Dir. Etudes

#177; 10 m

Fiche pers. jr

|

1.7 Etude des documents

utilisés

1.7.1. Cahier de

perception

a. Modèle (cfr. Annexe)

b. Description

|

Codes rubriques

|

Nom rubriques

|

Nature

|

Taille

|

|

|

|

|

1.7.2 Reçu

CHAPITRE 2 : ETUDE DU

SERVICE CONCERNE

2.1 Etudes des moyens de

traitement utilisés

2.1.1 Moyens humains

|

Nbre

|

Fonction

|

Qualification

|

Expérience

|

Observation

|

|

1

|

Intendant

|

D6 Comm

|

8 ans

|

|

|

1

|

Percepteur

|

-

|

2 ans

|

Structure école

|

|

3

|

Membres de la comm. Contrôle

|

G3 et L2

|

1 an

|

A tour de rôle

|

|

1

|

Auditeur

|

|

|

|

|

- - 1

|

Cassier

|

|

|

|

- 2.1.2 Moyens

matériel

Le service concerné du G.S.G pour résoudre la

gestion des frais scolaires utilise les matériels suivants :

|

Noms matériels

|

Nombre

|

Marque

|

Nombre de personnes à son utilisation

|

Etat

|

Année d'acquisition

|

|

Calculatrices

|

2

|

SK 8675 TATSUM

|

1

|

Bon

|

2000

|

|

Machines à écrire

|

2

|

OLYMPIA

|

1

|

Bon

|

1998

|

2.2 Critique de l'existant

2.2.1 Aspect positifs

Organes bien structurés, franche collaboration entre

les agents, disponibilité et courtoisie des responsables et des

documents.

2.2.2 Aspect

négatifs

Plusieurs anomalies on été

décelées dont les principales sont :

- Tous les ordinateurs fonctionnent en mono poste, donc s'il

faut partager un dossier, il faut effectuer le déplacement physique vers

le bureau suscitant le besoin de la ressource ;

- L'alourdissement des traitements de l'information et les

ressources ne sont pas protégées ;

- Trop de gymnastiques à effectuer à chaque fois

qu'il faudra parvenir un rapport à un niveau hiérarchique

déterminé :

· La saisie du rapport journalier ;

· Difficulté d'utiliser MS-Office 2003.

2.2.2.1 Critique des

moyens humains

Le G.S.G dispose de différentes directions qui sont

animées chacune d'elles par un agent qualifié et

compétent, mais ne sachant pas toujours bien l'apport maximal de l'outil

informatique. D'où, l'ordinateur n'est pas utilisé à ses

fins mais à des tâches élémentaires ; ce qui

est un blocage dans l'évolution du groupe du point de vue l'apport de la

nouvelle technologie de l'information et de la communication.

Mis à part les moyens humains, nous avons

constaté une faiblesse d'utilisation pour le fonctionnement de sa

direction des logiciels de base exploités sous Windows XP Professionnel,

le MS-Office 2003, ainsi que la connexion de l'Internet.

2.3 Proposition des

solutions

2.3.1 Solution manuelle

réorganisée

Engagé un professeur d'Informatique (bureautique) pour

apprendre l'utilisation de Microsoft Office et un Anti-virus capable pour le

bon fonctionnement des machines.

2.3.2 Solution

informatique en réseau local

Renforcer les techniques de sécurisation des

données par l'instauration d'un système de permission

d'accès aux données par les acteurs du système.

Ce qui permettrait d'empêcher les incursions

intempestives et non autorisées à des ressources confidentielles

de l'institution avec la garantie que nous donne la structure de l'application

partagée.

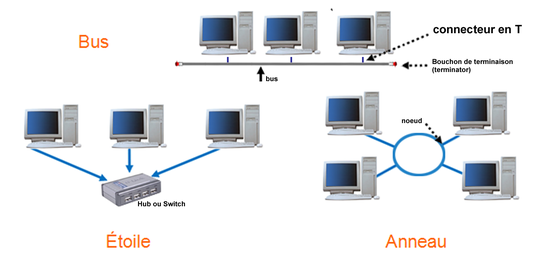

La topologie physique choisie pour ce travail est la topologie

en étoile car les ordinateurs du réseau seront liés

à un point central qui peut être un concentrateur (HUB ou SWITCH)

portant des ports RJ45 capables de recevoir un segment de câble assurant

les liaisons entre le serveur et le point d'abord, puis relier une des

connexions en la branchant du concentrateur sans pour autant paralyser le reste

du réseau. En revanche, un réseau de cette topologie est plus

onéreux qu'un réseau en bus car un matériel

supplémentaire est nécessaire (le point centrale).

2.4 Appréciation de

la solution nouvelle

2.4.1 Coût

estimé

- Formation utilisateur : 1.000 $ US

- Frais installation réseau + logiciel : 4.000 $ US

- Imprévus (10% sur S/total) : 5.00 $

- Total général : 5.500 $

2.4.2 Choix d'une solution

Cette proposition permettra l'accès rapide aux

informations et la confidentialité des données ;

l'ordinateur est en mesure de prendre en charge le nombre grandissant des

paiements des élèves étant donné qu'il est en

mesure de traiter de grosses masses d'informations.

Par ailleurs, nous suggérons aux autorités du

Complexe de recourir à l'informatique qui est considérée

comme un outil qui désigne la science des préparations et des

traitements des informations afin de bien suivre l'évolution de la

gestion des frais.

2ème

PARTIE :

ANALYSE CONCEPTUELLE

CHAPITRE 3 :

MODELISATION CONCEPTUELLE

3.1 Création d'une

base de données

Qu'est-ce qu'une base de données ?

Une base de données (son abréviation est BD, en

anglais DB, database) est une entité dans laquelle il est

possible de stocker des données de façon structurée et

avec le moins de redondance possible. Ces données doivent pouvoir

être utilisées par des programmes, par des utilisateurs

différents. Ainsi, la notion de base de données est

généralement couplée à celle de

réseau,

afin de pouvoir mettre en commun ces informations, d'où le nom de

base. On parle généralement de système

d'information pour désigner toute la structure regroupant les moyens mis

en place pour pouvoir partager des données.

Utilité d'une base de

données ?

Une base de données permet de mettre des données

à la disposition d'utilisateurs pour une consultation, une saisie ou

bien une mise à jour, tout en s'assurant des droits accordés

à ces derniers. Cela est d'autant plus utile que les données

informatiques sont de plus en plus nombreuses.

Une base de données peut être locale,

c'est-à-dire utilisable sur une machine par un utilisateur, ou bien

répartie, c'est-à-dire que les informations sont stockées

sur des machines distantes et accessibles par réseau.

L'avantage majeur de l'utilisation de bases de données

est la possibilité de pouvoir être accédées par

plusieurs utilisateurs simultanément.

La gestion des bases de

données

Afin de pouvoir contrôler les données ainsi que

les utilisateurs, le besoin d'un système de gestion s'est vite fait

ressentir. La gestion de la base de données se fait grâce à

un système appelé SGBD (système de

gestion de bases de données) ou en anglais DBMS (Database management

system). Le SGBD est un ensemble de services (applications logicielles)

permettant de gérer les bases de données,

c'est-à-dire :

- permettre l'accès aux données de façon

simple ;

- autoriser un accès aux informations à de

multiples utilisateurs ;

- manipuler les données présentes dans la base

de données (insertion, suppression, modification).

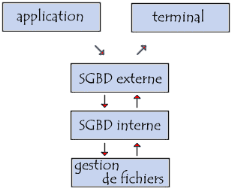

Le SGBD peut se décomposer en trois

sous-systèmes :

- le système de gestion de fichiers : il

permet le stockage des informations sur un support physique

- le SGBD interne : il gère l'ordonnancement

des informations ;

- le SGBD externe : il représente l'interface

avec l'utilisateur.

3.2 : Règles de gestion

Les règles de gestion sont des informations de commande

qui définissent la suite des opérations effectuées pour

passer des données de base au résultat.(4(*))

- Un élève étudie dans une et une seule

classe

- Dans une classe étudient un ou plusieurs

élèves

- Une classe est contenue une et une seule option

- Une option contient dans une ou plusieurs classes

- Dans une section se trouvent une ou plusieurs options

- Un élève effectue un ou plusieurs paiements

- Un paiement est effectué par un

élève

- Un paiement se fait en une ou plusieurs monnaies

- Un employé perçoit un ou plusieurs paiements

- Un paiement est perçu par un employé

- Une option se trouve dans une section

- En une monnaie, se font un ou plusieurs paiements

- Un frais peut concerner une ou plusieurs sections

- Une section est concernée par un ou plusieurs frais

3.3

Cardinalités

La cardinalité ou multiplicité dans les

schémas relationnels en modélisation des données, sert

à compter le nombre minimum et maximum de possibilités que chaque

classe contient dans la relation liant deux ou plusieurs objets. Cette notion

est utilisée par la modélisation

Merise et

UML. Avec

UML par exemple, si une classe Client peut avoir de 0 à 2 adresses, on

parle d'une multiplicité 0.2.

La multiplicité est la définition du nombre

possible de relations entre les Types alors que la cardinalité

définie le nombre de relations réellement

implémentées entre les Objets issus de ces Types.

- 0,1 : Aucune ou une instance

- 1 : Une instance exactement

- 0,n : Aucune ou plusieurs instances

- 1,n : Une instance ou plusieurs

3.4 Recensement et

description sémantique des objets

3.4.1 Recensement des objets

Un objet est une entité ayant une existence propre et

étant conforme aux choix de gestion de l'entreprise. Aussi, un objet est

complètement défini lorsque toutes ses propriétés

sont établies et son identifiant trouvé. Utilisant la

méthode documentaire et partir de notre observation, nous avons

recensé les objets ci-après :

1. Elève

|

Code

|

Libellé

|

Nature

|

Notes

|

|

AN

|

N

|

|

Numel

Nom

Postn

Pren

Sexe

Datnaiss

Adr

Nomp

Nomère

Telparent

|

Numéro élève

Nom

Post-nom

Prénom

Sexe

Date de naissance

Adresse

Nom du père

Nom de la mère

Téléphone parent

|

15

15

15

1

10

30

15

15

|

4

10

|

*

|

2. Classe

|

Code

|

Libellé

|

Nature

|

Notes

|

|

AN

|

N

|

|

Codcl

Libcl

|

Code classe

Libellé classe

|

5

20

|

|

*

|

3. Option

|

Code

|

Libellé

|

Nature

|

Notes

|

|

AN

|

N

|

|

Codop

Libop

|

Code option

Libellé option

|

5

30

|

|

*

|

4. Section

|

Code

|

Libellé

|

Nature

|

Notes

|

|

AN

|

N

|

|

Codsec

Libsec

|

Code section

Libellé section

|

5

30

|

|

*

|

5. Frais

|

Code

|

Libellé

|

Nature

|

Notes

|

|

AN

|

N

|

|

Codfr

Libfr

Mtfr

Per

|

Code frais

Libellé frais

Montant frais

Période

|

5

20

5

|

5

|

*

|

6. Monnaie

|

Code

|

Libellé

|

Nature

|

Notes

|

|

AN

|

N

|

|

Codmon

Linmon

|

Code monnaie

Libellé monnaie

|

5

10

|

|

*

|

7. Employé

|

Code

|

Libellé

|

Nature

|

Notes

|

|

AN

|

N

|

|

Nempl

Nom

Postn

Pren

Sexe

Tel

|

Numéro employé

Nom

Post-nom

Prénom

Sexe

Téléphone

|

15

15

15

1

|

2

10

|

*

|

8. Paiement

|

Code

|

Libellé

|

Nature

|

Notes

|

|

AN

|

N

|

|

Npaie

Datpaie

Mtypaie

Motifpaie

Nreçu

Codfr

|

N°paiement

Date paiement

Montant payé

Motif paie

N°reçu

Code frais

|

5

10

20

5

|

6

5

|

*

#

|

3.5 Recensement des relations

|

N°

|

Relations

|

Objets liés

|

|

1

2

3

4

5

6

7

|

Etudier

Contenir

Se trouver

Concerner

Effectuer

Percevoir

Se faire

|

Elève et classe

Classe et option

Option et section

Section et frais

Elève et paiement

Employé et paiement

Paiement et monnaie

|

3.6 Dictionnaire des

données

Un dictionnaire des données permet de recenser et

d'écrire l'ensemble des propriétés qui seront

utilisés par le système. Etant source d'information, il est un

outil irremplaçable et sert de référence durant toute la

vie des données de la base.

|

Elève

|

Classe

|

Option

|

Section

|

Frais

|

Monnaie

|

Paiement

|

Employé

|

|

Code

Libellé

Numéro

Nom

Post-nom

Prénom

Sexe

Dat

Lieu

Adresse

Téléphone

Montant

Période

Motif

|

*

*

*

*

*

*

*

*

*

|

*

*

|

*

*

|

*

*

|

*

*

*

*

|

*

*

|

*

*

*

*

*

|

*

*

*

*

*

|

3.7 Détermination des

cardinalités

Les cardinalités permettent de caractériser le

lien qui existe entre une entité et la relation à laquelle elle

est reliée5(*).

Etudier

1,n

1,1

Classe

Elève

1,n

1,1

Contenir

Option

Classe

1,n

1,1

Se trouver

Section

Option

1,1

Effectuer

1,n

Elève

Paiement

1,n

1,n

Se Faire

Monnaie

Paiement

1,1

1,n

Percevoir

Paiement

Employé

Concerner

1,n

Frais

Section

1,n

3.8 Modèle conceptuel

de Données Brut

Il consiste à identifier à partir d'une

description en langage naturel, des entités et des associations en

appliquant les règles suivantes :

- les noms deviennent les entités ;

- les verbes deviennent des relations.

Le MCD schématise les données du système

d'information6(*).

1,n

1,1

Etudier

MONNAIE

#Codmon

ELEVE

#Numel

Effectuer

Percevoir

Se faire

Se trouver

Contenir

OPTION

#Codop

CLASSE

#Codcla

SECTION

#Codsec

FRAIS

#Codfr

EMPLOYE

#Nempl

PAIEMENT

#Npaie

1,n

1,n

1,n

1,1

1,1

1,1

1,1

1,n

1,n

1,n

1,n

Concerner

1,n

3.9 Epuration

L'épuration consiste à oter de la base de

données toutes formes de redondances (polysémie et synonymie).

3.9.1 Vérification

de la cohérence des objets

La vérification consiste à éliminer dans

le MCD brut tout problème de polysémie et synonymie :

- La polysémie : concerne un seul mot à

plusieurs significations

- La synonymie : concerne plusieurs mots ayant une

même signification

Au cours de l'épuration du MCD brut en MCD valide, il

ya lieu d'observer les règles suivantes :

· Toute association porteuse des propriétés

avec cardinalité (0, 1) devait se transformer en un ci mais

partielle7(*)

· Toute autre association passe comme telle dans le MCD

valide.

3.9.2 Normalisation

Elle consiste à vérifier dans le MCD, les

différentes relations aux différentes existantes dont :

a) Première forme normale : un objet est en

première forme normale si toutes ses propriétés sont

élémentaires et peuvent prendre une seule valeur et s'il

possède un identifiant

b) Deuxième forme normale : un objet est en

deuxième forme normale s'il est déjà en deuxième

forme normale et si ses propriétés dépendent directement

de l'identifiant

c) Troisième forme normale : un objet est en

troisième forme normale s'il est de la deuxième forme normale et

si ses propriétés dépendent pleinement de

l'identifiant.

3.10 Modèle

conceptuel de données valide (MCDV)

1,1

1,n

1,n

1,1

1,n

1,n

Concerner

1,1

1,n

1,1

1,n

1,n

CIF

CIF

Se faire

CIF

CIF

CIF

CLASSE

#Codcla

OPTION

#Codop

SECTION

#Codsec

FRAIS

#Codfr

EMPLOYE

#Nempl

PAIEMENT

#Npaie

MONNAIE

#Codmon

ELEVE

#Numel

1,1

1,n

1,n

3.11 Modèle

conceptuel des traitements (MCT)

Chapitre IV : CONCEPTION

LOGIQUE RELATIONNELLE

4.1 Présentation des

Etats du système

L'état et la représentation de donnée

d'une table relationnelle à l'écran où à

l'impression.

Groupe Scolaire de Gombele Date :

xx/xx/xxxx

Beni 12 C/Lemba Page :

Evolution des paiements des fais pas classe, option

et section

Code Section :

Code Option :

code classe code frais Mt frais

N°état Mt payé Mat paie

Nur Motif Solde

Tot. Mont. Payé /classe :

Tot. Mont. Payé / option :

Tot. Mont. Payé / section :

Tot. Mont. Sold / classe :

Tot. Mont. Sold / option:

Tot. Mont. Sold / section:

Les états ci-dessous sont proposés :

Groupe Scolaire de Gombele

Date : xx/xx/xxxx

Beni 12 C/Lemba Page :

Répertorie des élues litigieux par

classe, option et section

Code Section :

Code Option :

Code classe code frais Mt fr

N°étud Nu paié Nu paie

Mtpayé Solde

Tot. Elèves litigieux /classe :

Tot. Elèves litigieux / option :

Tot. Elèves litigieux / section :

Groupe Scolaire de Gombele Date :

xx/xx/xxxx

Beni 12 C/Lemba Page :

Etude des paiements des frais par

date

Date paiement :

N° paie N°étud Mt

payé Codfr Motif paie Nur

Codeclass Solde

Tot. Mont. Payé /date :

Groupe Scolaire de Gombele

Date : xx/xx/xxxx

Beni 12 C/Lemba Page :

Liste des frais à payer par

section

Code sect Libsec

Codfr Libfr Mt frais

Groupe Scolaire de Gombele Date :

xx/xx/xxxx

Beni 12 C/Lemba Page :

Historique des paiements des frais d'un

étudiant

Nom : Postnom :

N°élève : Code

classe :

code classe code frais Mt frais

N°état Mt payé Mat paie

Nur Motif Solde

Tot. Montant Payé /frais :

Tot. Montant Solde / frais:

Tot. Montant Gén / payé :

Tot. Montant Gén / sold :

Groupe Scolaire de Gombele Date :

xx/xx/xxxx

Beni 12 C/Lemba Page :

Etat des paiements des frais effectués par

période

Date début :

Date fin :

N°paiem Mt paie

Motifpaie Nureçu Cod nom

N° étude

Tot. Montant Payé /période :

4.2 Choix du

Système de Gestion de Base de Données (SGBD)

Un système de gestion de base de

données (abrégé SGBD) est un ensemble de

logiciels qui sert à

la manipulation des

bases de

données. Il sert à effectuer des opérations ordinaires

telles que consulter, modifier, construire, organiser, transformer, copier,

sauvegarder ou

restaurer

des bases de données. Il est souvent utilisé par d'

autres

logiciels ainsi que les

administrateurs

ou les

développeurs.

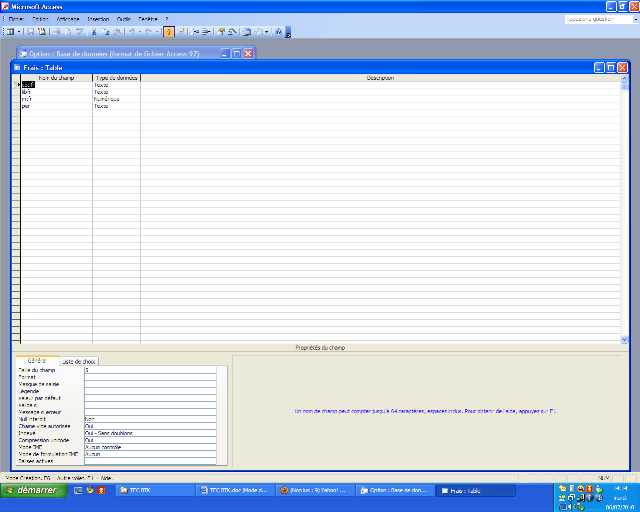

Notre choix est porté sur le SGBD Microsoft -

Access 2003.

4.3 Règles de

passage du MCDV au MLDR

Le passage du MCD valide au MLD relationnel se fait en

vérifiant les opérations suivantes:

- Tout objet conceptuel dévient une relation;

- Toutes propriétés de l'objet deviennent

attribut de la relation;

- Toute identifiant de l'objet dévient clé

primaire de la relation ;

- Toute CIF disparaît et l'entité fils de

celle-ci (à cardinalité 0,1 ou1,1) hérite de la clé

primaire de l'entité père(à cardinalité 0,n ou

1,n) ;

- Toute relation porteuse de propriétés

dévient table et hérite des clés primaires des

entités qu'elle relie ainsi que des propriétés

portées par la relation en question.

4.4 Présentation du

modèle logique de données relationnel

- Elève :

(Numel,Nom,Postn,Pren,Sexe,Datnaiss,Adr,

Nomp,Nomère,Telparent,Rue,Quartier,Comm,#Codcl)

- Classe : (Codcl,Libcl,#Codop)

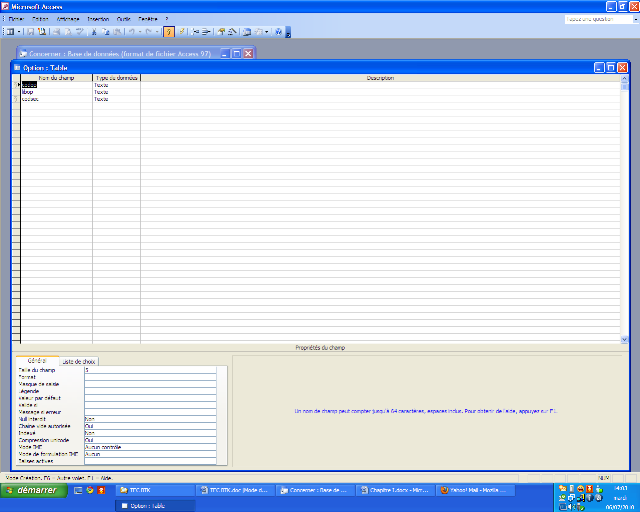

- Option : (Codop,libop,#Codsec)

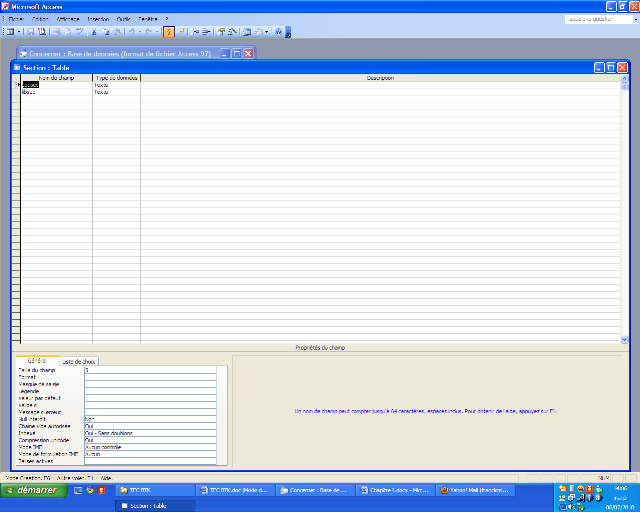

- Section : (Codsec, libsec)

- Frais : (Codfr,libfr,mtfr,per)

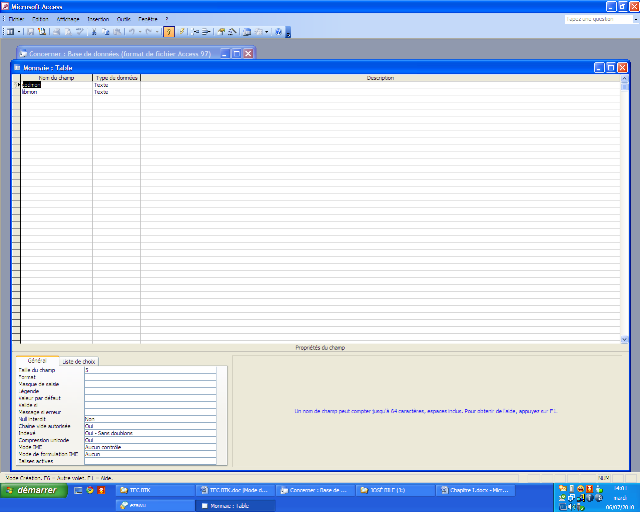

- Monnaie : (Codmon,libmon)

- Employé :

(numémpl,nom,postnom,pren,sexe,tél)

- Paiement :

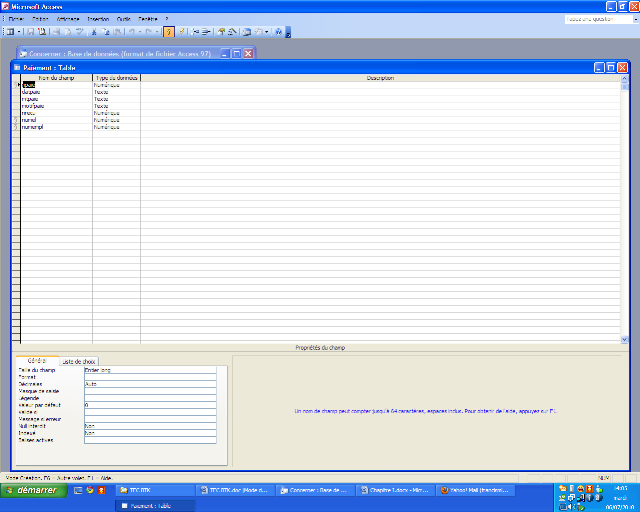

(npaie,datpaie,mtpaie,motifpaie,nreçu,#Numel,#Numempl)

- Concerner : (Codsec, Codfr)

- Se faire : (Npaie, Codmon)

Chapitre V :

CONCEPTION PHYSIQUE

V.1 Présentation du

matériel (Hardware et Software)

V.1.1 Définition

Un ordinateur est une machine dotée d'une unité

de traitement lui permettant d'exécuter des programmes

enregistrés. C'est un ensemble de circuits électroniques

permettant de manipuler des données sous forme binaire ou

bits. Cette machine permet de

traiter automatiquement les données, ou

informations selon des

séquences d'instructions prédéfinies appelées aussi

programmes.

Il interagit avec l'environnement grâce à des

périphériques

comme le

moniteur, le

clavier, la

souris, l'

imprimante, le

modem, le

lecteur de CD (liste

non-exhaustive). Les ordinateurs peuvent être classés selon

plusieurs critères (domaine d'application, taille ou architecture).

V.2 Présentation du

matériel

V.2.1 Aspect hardware

Le hardware désigne la partie physique de l'ordinateur.

Nous proposons comme caractéristiques de l'ordinateur serveur en

réseau, ce qui suit :

- Type matériel : HP ou COMPAQ ou DELL

- Mémoire Ram : 4 Go ou plus

- Disque dur : 200 Giga-octes ou plus

- Lecteur DVDR graveur : 56x

- Ecran : 17 pouces LCD

- Clavier : AZERTY

- Souris : USB

- Imprimante : HP Laserjet 1300

V.2.2 Aspect

software

- Système d'exploitation : Windows XP professionnel,

service pack 3

- Anti-virus : AVG 2010

- Traitement de texte : Office 2007

- Gamme de produits : Nero 9, Total Video convertor,

Adobe Reader 8 etc...

- Langage de programmations : Windev 12, C#, Visual Basic

DotNet.

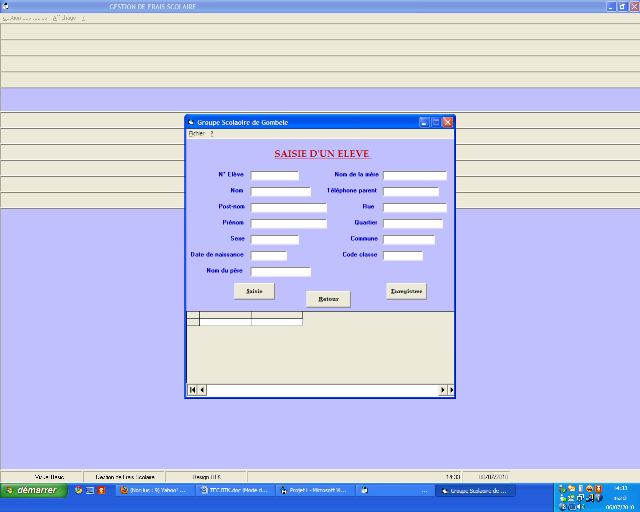

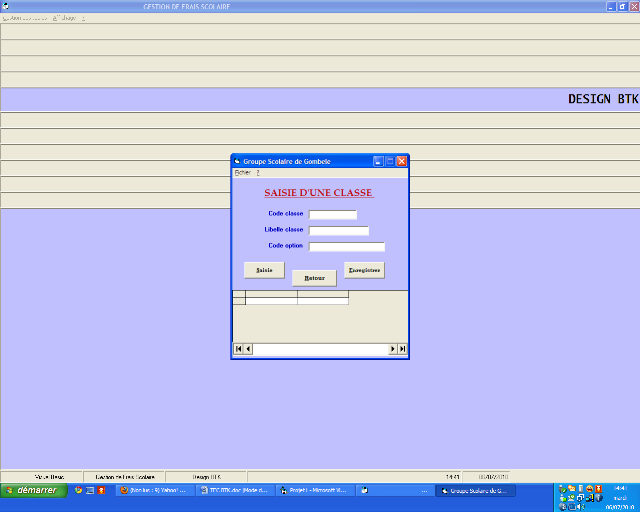

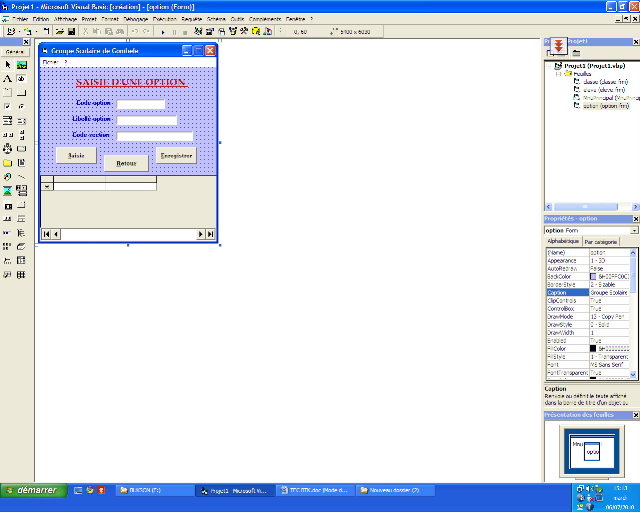

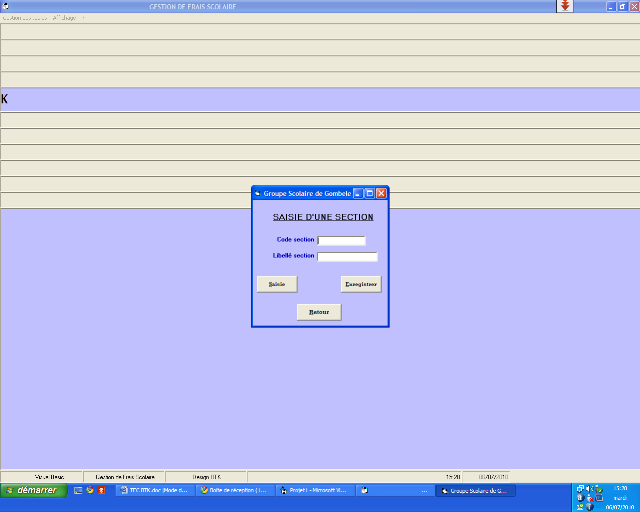

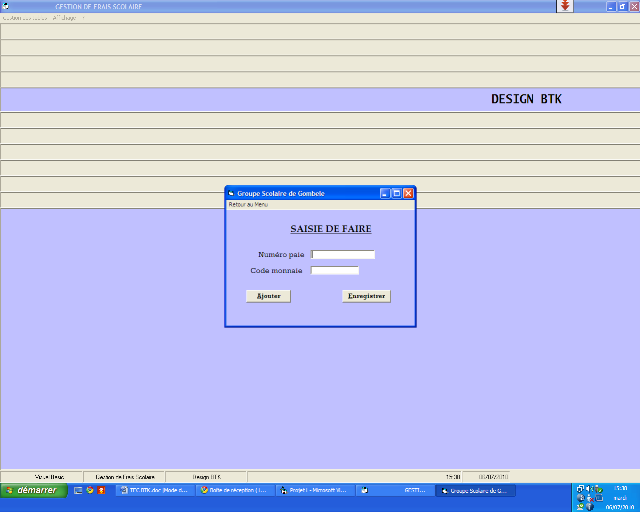

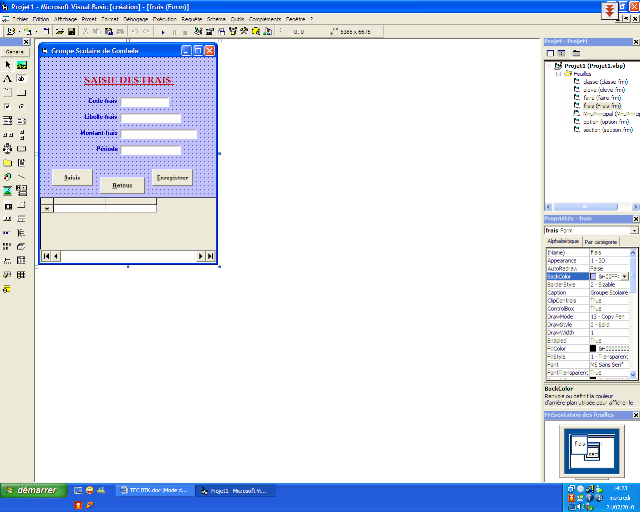

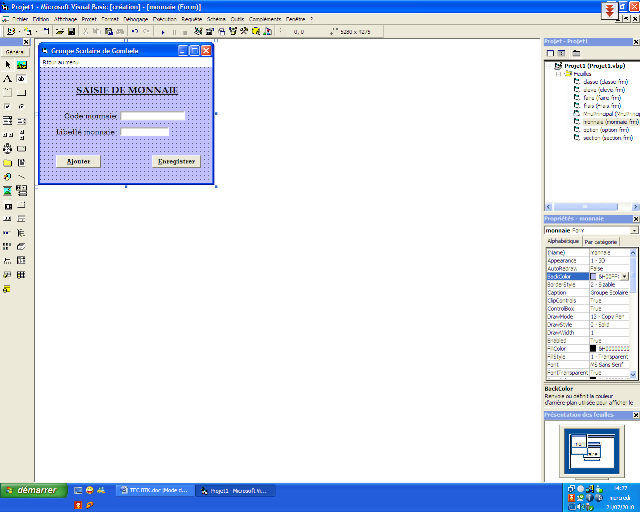

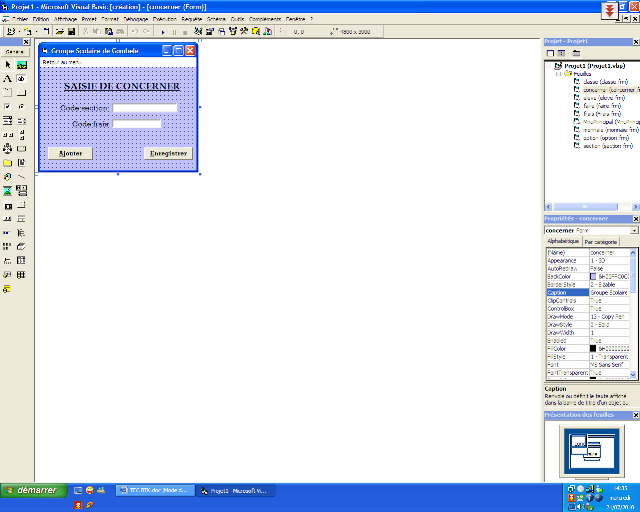

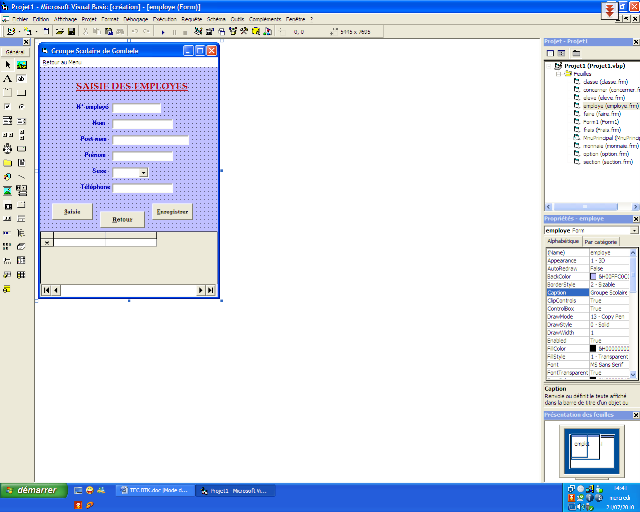

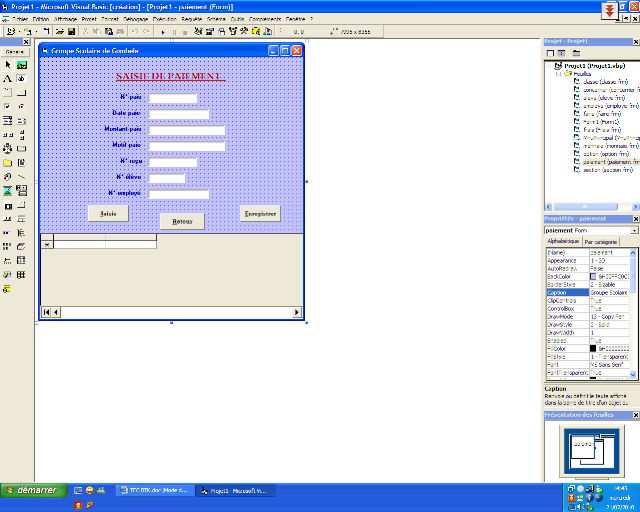

5.2 Présentation des

écrans de saisie

- Elève

- Classe

- Option

- Section

- Se faire

- Frais

- Monnaie

- Concerner

- Employé

- Paiement

5.3 Règles de passage du MLDR au

MPD

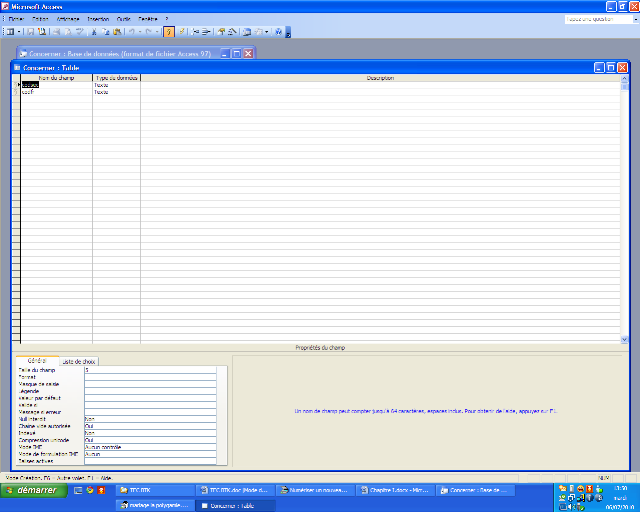

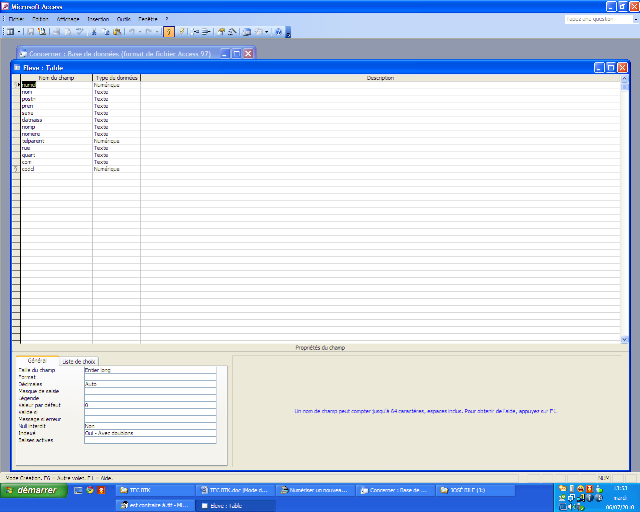

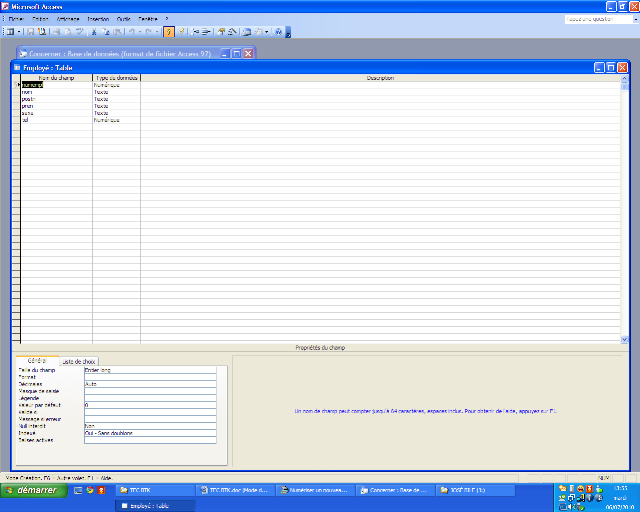

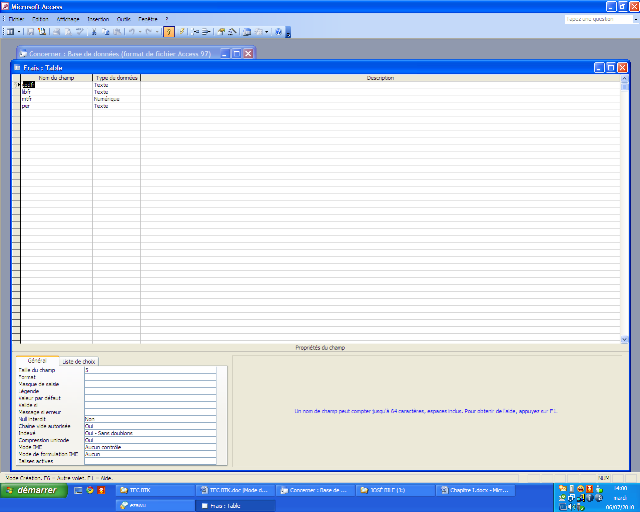

5.4 Présentation du

Modèle Physique de Données

- Classe

- Concerner

- Elève

- Employé

- Faire

- Monnaie

- Option

- Paiement

- Section

- Frais

Chapitre VI :

IMPLANTATION DU RESEAU

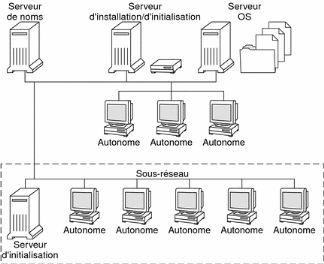

Le nouveau système conçu pour le complexe est la

conséquence de la réalisation d'une base de données. Qui

utilisera comme outil le réseau informatique. C'est pourquoi,

après la conception du logiciel, nous allons aborder l'installation et

la configuration du réseau au sein du complexe.

Les notions de réseaux informatiques nous avons

présenté de façon générale et brève

et les éléments qui peuvent intervenir pour la conception d'un

réseau, pour enfin procéder à son installation et à

sa configuration.

Mais avant d'y arriver, nous allons présenter les

équipements qui interviennent dans un réseau LAN.

VI.1 Choix du

matériel

Le choix du matériel se fera en fonction des exigences

actuelles de la science (précisément dans le domaine de

l'information), et doit s'adapter à certaines réalités de

la conception du logiciel et du complexe.

V.2 Les ordinateurs

Bien que notre produit (application) peut fonctionner avec un

Pentium I, cependant les réalités actuelles du marché nous

exigent des Pentium performants. Ces ordinateurs seront de la marque HP-Compaq,

ou Dell ou Acer.

Ces ordinateurs étant constitués d'une

unité centrale avec ses périphériques nécessaires,

ils seront utilisés dans tous les postes et fonctionneront comme des

postes intelligents et auront comme performances représentées

dans le tableau suivant :

|

MATERIEL

|

PERFORMANCE

|

|

Microprocesseur

|

2,4 Mhz

|

|

Mémoire Ram

|

2 Go ou plus

|

|

Disque dur

|

100 Go ou plus

|

|

Lecteur RW

|

56 x

|

|

Ecran

|

Plat 17''

|

|

Clavier

|

USB

|

|

Baffles

|

Internet

|

|

Carte son

|

Oui

|

|

Carte réseau

|

10/100 Mbps

|

|

Système d'exploitation

|

Windows XP professionnel, service pack 3

|

|

Souris

|

PS2

|

|

Autres programmes

|

Office 2003, Norton antivirus

|

VI.3 Serveur

Le serveur central du réseau du complexe ne sera pas un

serveur dédié. Il sera juste un ordinateur puissant pris comme

serveur dédié dont le choix a été porté sur

base de sa performance et dont les caractéristiques sont

présentées à la page 30.

Cependant il y aura dans le serveur un deuxième disque

dur de 160 Go qui servira de Backup de la base de données.

VI.4 Imprimante

Etant donné que le complexe est construit en deux

niveaux et les distances entre les postes sont considérables, et

d'autant plus que nous voulons avoir un temps très court de la

réponse, des imprimantes réseaux seront placées dans des

chambres noires qui seront considérées comme poste de travail

à l'exception du rez de chausser qui aura deux imprimantes en

réseau une imprimante à jet d'encre dans le bureau du PDG et

l'autre à la comptabilité, une troisième au bureau du

Préfet des études.

VI.5 Commutateur

Certes, il existe aussi le concentrateur qui peut servir de

liaison entre les postes, mais par rapport aux avantages du Switch, nous avons

préféré focaliser notre choix sur ce dernier.

Tenant toujours compte des distances entre les bureaux et la

présentation du bâtiment, nous utiliserons trois Switch (qui

seront en cascade) de 8 ports selon les rapprochements des bureaux.

VI.6 Les câbles

réseaux et connecteurs

Pour relier les ordinateurs entre eux, nous allons utiliser

les câbles UTP et les connecteurs RJ45.500 mètres de câble

UTP et 36 connecteurs seront nécessaires pour ce travail.

Tandis que pour relier le modem de l'antenne, nous utiliserons

le câble coaxial (50 mètres) et les connecteurs BNC (2).

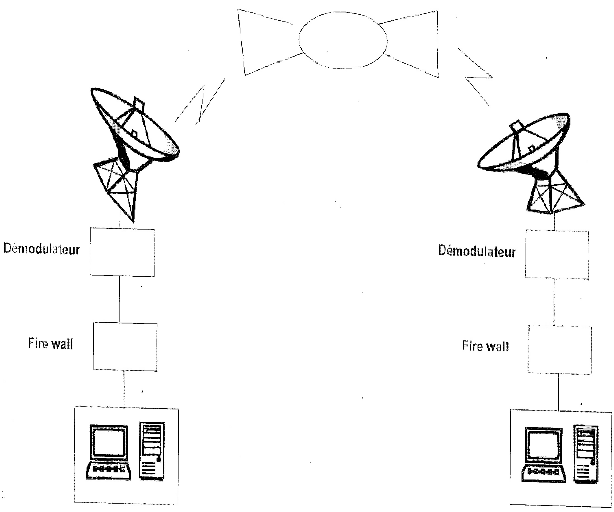

VI.7 Les

démodulateurs

Nous utiliserons deux (2) démodulateurs pour la

modulation et la démodulation des signaux avant l'émission ou la

réception entre les sites. Ils seront de 5200 Mbps avec un bit de

transmission important. Ces démodulateurs vont permettre le

fonctionnement des antennes.

VI.8 Les antennes

Elles vont intervenir pour assurer la liaison entre les

bureaux. Ces antennes seront reliées à un satellite se trouvant

à environ 84.000 km du sol.

De toutes les antennes qui existent, nous utiliseront des VSAT

(Very Small Antenna Terminal) équipée d'environ 2 à 4 m de

diamètre offrant au réseau du complexe un accès direct

à un réseau Satellite pour sa téléphonie et les

données.

VI.9 Le Système

d'exploitation

Les différents postes de travail seront dotés

des systèmes d'exploitation Windows XP professionnel service pack 3

à l'exception du serveur qui utilisera le Windows 2003 Serveur qui fera

de ce réseau d'architecture client-serveur.

VI.10 La protection

système

VI.10.1 La protection des

données

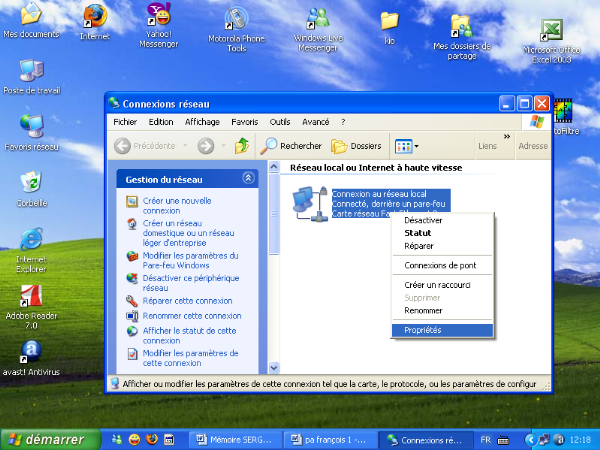

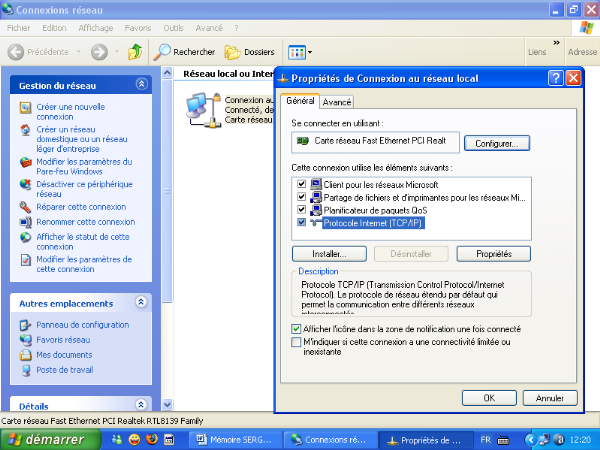

Concernant la protection des données, par un par-feu

assurera la couverture de protection à l'entrée du réseau.

Mais un mot de passe sera placé avant le démarrage du

système d'exploitation, avant l'accès au setup et un autre avant

l'ouverture du compte utilisateur ou de la session (pour procédure,

confère création du mot de passe du compte utilisateur dans les

pages suivants) puis avant d'accéder dans la base de données.

VI.10.2 Procédure

de la création du mot de passe du système et du

setup

- au démarrage de l'ordinateur, appuyer sur la touche

F10 dès qu'il affiche le message « F10 Setup » en

bas de l'écran et à droit ;

- dans le menu sélectionner password, puis

administrator et on valide (pour le mot de passe de la protection du setup). La

même opération sur user signifie créer un mot de passe pour

protéger l'entrée dans le système d'exploitation ;

- saisir lmot de passe, valider avec la touche enter et saisir

davantage le mot de passe pour une confirmation et valider ;

- appuyer sur la touche Echap et on valide.

VI.11 La protection des

ordinateurs

Suite aux multiples perturbations rencontrées au niveau

du réseau, les ordinateurs de 650 VA de la marque PAC avec une autonomie

de 45 minutes seront dotés aux différents postes afin d'assurer

une bonne marche de la conservation des données pendant les coupures

d'électricité. Pour ce faire, il faudra 20 onduleurs pour

sécuriser tous les postes réseaux du complexe. Tous les

ordinateurs et imprimantes seront directement et simplement connectés

aux onduleurs, seule configuration qui existe pour un onduleur.

Le complexe étant déjà doté d'un

groupe électrogène aussi puissant, ce dernier sera maintenu car

il sera toujours capable de supporter la charge de tous ces

équipements.

VI.12 La

sécurité des câbles

Elle sera assurée par des goulottes pour éviter

non seulement les agressions externes, mais aussi les encombrements au sol et

aux mûrs.

VI.13 Autres

matériels

Pour permettre le déplacement des ordinateurs en cas de

besoins, les prises RJ 45 seront placées pour permettre la connexion

physique de chaque poste dans le réseau. Ces prises RJ 45 seront

utilisées comme prise murales dans un système de câblage

horizontal.

Le tableau récapitulatif des matériels

|

MATERIELS

|

DEMANDE

|

IMPREVUS

|

PRIX UNITAIRE

|

PRIX TOTAL

|

|

Ordinateur Pentium 4

|

18

|

0

|

1250

|

22500

|

|

Imprimante laser HP 1320

|

2

|

0

|

490

|

1470

|

|

Imprimante réseau HP 1320 N

|

2

|

0

|

1100

|

2200

|

|

Câble UTP

|

500 m

|

50 m

|

0,32/m

|

176

|

|

Connecteur

|

40

|

10

|

0,15

|

7,5

|

|

Switch de 8

|

3

|

0

|

60

|

180

|

|

Prise RJ 45

|

20

|

2

|

10

|

220

|

|

Onduleur APC 650 VA

|

20

|

0

|

150

|

3000

|

|

Câble coaxial

|

50 m

|

10 m

|

0,15/m

|

9

|

|

Imprimante

|

1

|

0

|

130

|

130

|

|

Abonnement et connexion

|

-

|

-

|

-

|

1500

|

|

TOTAL

|

11.162,5 $

|

VI.14 Installation du

réseau

Cette installation permet de créer une liaison

physique entre les postes du réseau. Pour ce faire, des matériels

suivants vont intervenir :

Ordinateur munis d'un système d'exploitation Windows XP

professionnel et des cartes réseaux ; d'un câble UTP qui

servira de relier les ordinateurs ; des Switchs ; ports RJ 45, une

pince qui servira à sertir, dénuder et couper les câbles

UTP, prises RJ 45, modem, antenne, câble coaxial,...

VI.15 Schéma

d'implantation du réseau

VI.16.1 Présentation

du réseau LAN

VI.15.2 Présentation du réseau LAN

VI.16 La connexion

physique des ordinateurs en réseau

Cette phase consiste à faire passer les câbles

dans les goulottes et les connecter aux prises RJ45 qui seront

installées à côté de chaque poste de travail et

assureront la connexion (toujours à travers les câbles

réseaux UTP) entre les prises RJ45 et les ordinateurs par les ports RJ45

des cartes réseaux afin d'établir la liaison physique entre les

différents postes et le serveur en passant par le switch.

Cette étape servira aussi à installer les

imprimantes en réseau selon les bureaux et les configurer pour qu'elles

soient prêtes à l'utiliser en local.

VI.17 L'installation

logique du réseau

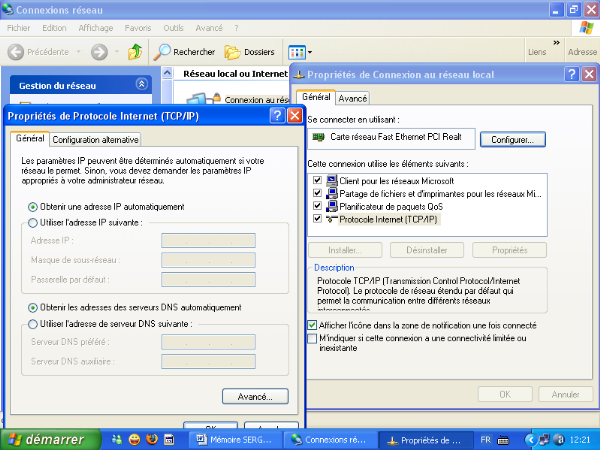

Avant de procéder à la configuration de nos

cartes réseaux, nous allons d'abord procéder à la

nomination les postes et leurs groupes de travail.

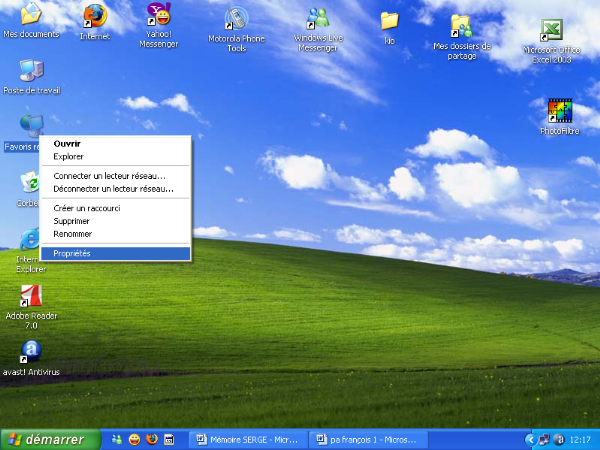

· Procédure de création des noms

d'ordinateurs et du groupe de travail :

o cliquer le bouton droit de la souris puis sur l'icône

poste de travail et cliquer sur propriétés ;

o cliquer ensuite sur l'onglet nom de l'ordinateur ;

o ainsi s'affichent sur la boîte de dialogue plusieurs

informations dont : description de l'ordinateur, nom complet de

l'ordinateur, groupe de travail, ID réseau, modifier ;

o cliquer sur modifier ;

o saisir le nom de l'ordinateur et son groupe de

travail ;

o cliquer sur ok et un message va apparaître souhaitant

la bienvenue venu dans ce groupe de travail et demandera de redémarrer

l'ordinateur.

VI.18 Topologie à

utiliser

VI.18.1 Topologie logique

VI.18.2 Topologie physique

Chapitre VII : REALISATION

VII.1 Procédure

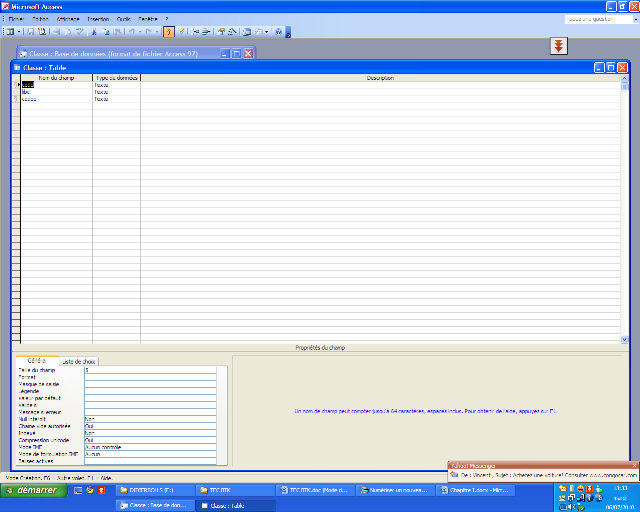

d'implantation de la base

Access étant un gestionnaire de base de données

« orienté utilisateur », il n'est donc pas

forcément indispensable d'être informaticien professionnel pour

s'en servir convenablement ; il suffit juste de maîtriser ses

différents objets pour y parvenir.

Ainsi, Microsoft Access dispose des outils nécessaires

et indispensables qui permettent aux utilisateurs de créer

aisément leurs bases de données et de leur faciliter la saisie,

la mise à jour, la manipulation ainsi que l'impression de ces

données.

Pour implanter une base de données avec MS Access, il

faut procéder de la manière suivante :

- une fois sur le bureau de Windows, cliquer sur le menu

« Démarrer » de la barre de tâches ;

- Pointer sur programmes ;

- Sélectionner « MS office », puis

« MS Access »

Au lancement d'Access, une boîte de dialogue s'affiche,

invitant à créer une nouvelle base de données ou à

ouvrir une base de données existante.

Si vous choisissez de créer une base de données,

une boîte de dialogue s'ouvre : « Fichier nouvelle

base de données »

- Saisir le nom de la base,

- Cliquer sur le bouton « créer »

ou appuyer sur Enter.

Enfin, s'ouvre une fenêtre contenant tous les objets qui

peuvent composer une base de données Access. Ces objets sont8(*) :

· les tables : ce sont des

objets principaux sur lesquels sont stockées les données. Les

tables sont constituées des colonnes et de lignes. Les colonnes

contiennent les champs et les lignes contiennent les enregistrements ;

· Les formulaires : sont

utilisés pour faciliter la saisie et la modification des données

d'une table. Ce sont des masques de saisie ;

· Les requêtes :

elles sont utilisées pour obtenir des données contenues dans une

ou plusieurs tables à partir d'une question ;

· Les états :

permettent d'imprimer des données contenues dans les tables, selon une

représentation définie en y intégrant

éventuellement des calculs ;

· Les macros : ce sont des

commandes permettant d'automatiser une suite d'opérations

répétitives. Elle est une séquence d'actions

définies par l'utilisateur et qui peut être

re-exécuter ;

· Les modules : sont des

programmes écrits en Visual Basic for Application (VBA) pour

réaliser des opérations qui seraient trop complexes en utilisant

les seules fonctions d'Access.

Pour créer une table, la procédure à

suivre est la suivante :

- sélectionner l'objet table, dans la

fenêtre des données puis cliquer sur le bouton

« nouveau » ;

- une autre fenêtre s'ouvre et nous propose plusieurs

modes de création ; pour des raisons explicites, choisir le mode

création, puis cliquer sur le bouton

« OK » ;

- une autre fenêtre s'ouvre, permettant de saisir les

champs de la table ;

- utiliser la souris ou la touche TAB du clavier pour passer

d'une colonne à une autre ;

- la colonne « type de données »

permet de préciser les types de données à saisir. Une

donnée peut être du type : texte, numérique,

monétaire, date/heure ;

- à la fin, indiquer la clé primaire, s'il

s'agit d'une table statique ;

- fermer la fenêtre et un message apparaît,

demandant s'il faut enregistrer la table et tous ses paramètres.

6.2 Enchainement des menus

EDITION ou AFFICHAGE

- Evolution des paiements des fais pas classe, option et

section

- Etude des paiements des frais par date

- Répertorie des élues litigieux par classe, option

et section

- Historique des paiements des frais d'un étudiant

- Liste des frais à payer par section

- Etat des paiements des frais effectués par

période

RECHERCHES

- Des paiements d'un élève

- Elève par nom

- Des paiements par période

- Frais par section

- Des élèves par classe

GESTION DES TABLES

· ELEVE

· CLASSE

· OPTION

· SECTION

· FRAIS

· MONNAIE

· EMPLOYE

· PAIEMENT

· SE FAIRE

· CONCERNER

MENU PRINCIPAL

1. GESTION DES TABLES

2. RECHERCHES

3. EDITION

4. AIDE

5. QUITTEZ

MOT DE PASSE

PAGE D'ACCEUIL

VII.3

Programmation

VII.3.1 Notions sur la programmation

La programmation est l'ensemble des méthodes et

techniques permettant d'identifier de manière exacte l'ensemble des

séquences logiques d'un programme, de codifier les opérations

élémentaires dans un langage interprétable par

l'ordinateur, dans le but d'obtenir les résultats escomptés.

De ce qui précède, nous pouvons donc affirmer

que la programmation est une partie très importante dans la mesure

où elle nous permet d'accomplir la solution, sur le plan pratique, aux

besoins des utilisateurs.

L'ordinateur n'ayant pas le pouvoir de décision, il

n'agit qu'en fonctions d'un programme élaboré par l'homme. Un

programme est donc une suite d'instructions et des commandes qui ordonnent

à l'ordinateur d'effectuer des tâches spécifiques.

Un langage de programmation est un logiciel qui permet de

rédiger des programmes, c'est-à-dire de décoder les

instructions que l'ordinateur doit exécuter. Actuellement, on utilise

plusieurs langages de programmation, notamment :

- Langage C ;

- Java ;

- Pascal ;

- Visual Basic ;

- Delphi etc...

6.3.2 Méthode de programmation et choix du

langage(9(*))

Pour réaliser notre logiciel, nous avons opté

pour la programmation événementielle, qui est style de

programmation permettant de mettre en oeuvre très simplement une

application.

Ainsi, notre choix à donc porté sur Visual Basic

(VB) comme langage de programmation.

· Présentation de Visual Basic

Le Visual Basic est un environnement de développement

basé sur le langage basic. Il permet de réaliser rapidement et

simplement des applications Windows, utilisant la quasi-totalité des

composants Windows (boutons, boite des dialogues, menus, barre d'outils).

· Caractéristique du langage

- Ancien Basic (Beginner's All purpose Symbolic instruction

code) ;

- Programmation par objet (briques logiciels);

- Programmation événementielle (sollicitation,

souris, clavier, autre événement ...) ;

- Réutilisable (module de code BASIC).

· Grandes étapes de la programmation

en Visual Basic

Un programme V.B est constitué des grandes

étapes suivantes ;

- Traçage de l'interface utilisateur du programme avec

des contrôles ;

- Le choix des objets et la définition des

propriétés de ces objets ;

- L'écriture des évènements

(l'éditeur des codes) ;

- La compilation ;

- L'exécution.

Etude des contrôles

Un contrôle est un objet pouvant être placé

sur une feuille et comportant un jeu de propriétés, de

méthodes et d'évènement définis.

Les contrôles possèdent de

propriétés pour afficher les données. Entrées par

l'utilisateur, d'afficher les données générées et

de déclencher les procédures d'événement.

La plupart de contrôles peut être manipulé

par l'intermédiaire des méthodes. Certains contrôles, dits

interactifs, réagissent aux actions de l'utilisateur ; les autres,

dit statiques, ne sont accessibles qu'au niveau de code c'est-à-dire ne

sont accessibles qu'a travers le code de votre application. C'est-à-dire

pendant l'exécution de votre programme.

Le contrôle possède les propriétés

pour les afficher :

- Aller sur le menu affichage, cliquer sur la

fenêtre propriété ou cliquer sur la quatrième

icône de la barre d'outils à partir de la droite.

Pour insérer un contrôle, utiliser la palette

à outil de la fenêtre principale de Visual Basic et :

- Cliquer sur l'étiquette ;

- Cliquer glisser envoyant le signe plus (+) sur la feuille ou

double cliquer sur l'étiquette et va s'afficher au centre de la

feuille.

Elle peut être redimensionnée à partir de

la poignée de redimensionnement selon votre choix et la taille s'affiche

à droite de la barre d'outils.

Voici quelques contrôles que nous avons

utilisés :

1. Label : qui est destiné

à afficher du texte sur le formulaire que l'utilisateur ne peut pas

modifier directement.

2. Textbox : affiche les informations

entrées au moment de la création, tapés par l'utilisateur

ou affectées au contrôle a.

3. Command Button : pour

exécuter, commencer ou interrompre une action.

4. Frame : permet de regrouper des

contrôles de matière aisément identifiable ;

5. Image et picture Box : permettent

d'affichent des images bitmap, des fichiers jpeg ou gif.

6. Timer : est en mesure

d'exécuter des codes à des intervalles de temps réguliers,

en déclenchant un événement, c'est-à-dire la

minuterie, le chronomètre d'une opération.

CONCLUSION GENERALE

Nous voici à la fin de notre travail (étude)

dont l'objectif était de faire « MISE EN PLACE D'UN

MODELE DE GESTION EN RESEAU DES PAIEMENTS DES FRAIS

SCOLAIRES ».

Et, tout au long de ce travail, nous avons

démontré dans quelle mesure la gestion informatisée

était avantageuse par rapport à la gestion manuelle qui se

pratiquait auparavant. Pour ce faire, nous avons subdivisé notre travail

en trois grandes parties.

Dans la première partie, que nous appelé

« Etude d'opportunité », nous avons mené des

investigations au sein du Groupe Scolaire de Gombele en vue de connaître

son fonctionnement afin de le critiquer et d'en proposer une nouvelle

structuration.

La deuxième partie intitulée « Analyse

conceptuelle » nous a permis de présenter le nouveau

système d'information tel qu'envisager, en suite nous avons

présenté le matériel les interfaces et les états en

sortie.

La troisième partie de notre travail s'est basée

sur la réalisation du logiciel qui concrétisera la solution aux

besoins des utilisateurs.

La perfection n'étant pas humaine, nous sollicitons

l'indulgence de la part de nos lecteurs pour toutes erreurs qu'ils auront

à remarquer en lisant ce travail, toutes vos remarques et suggestions

qui serons formulées de manière scientifique en vue de contribuer

à notre amélioration seront les bienvenues.

BIBLIOGRAPHIE

1. OUVRAGES

- F. DIGALLO, Méthodologie Merise, Paris, 15

Juillet 2001, P.55

2. NOTES DE COURS

- MAMENGI NZAZI, Note du cours des Méthodes des

recherchs scientifique G2, ISIPA 2007-2008

- KAYAMBA. Note du cours de merise, base de

données, ISIPA, 2009 - 2010

- KAYAMBA I. Note du cours de merise, base de

données, ISIPA, 2009 - 2010

- KAYAMBA I. Note du cours de merise, base de

données, ISIPA, 2009 - 2010

- C. KIKUATI, Notes du cours d'Access G3, ISIPA,

2009-2010

- C. KIKUATI, Notes du cours de Visual Basic G2,

ISIPA, 2008 - 2009

3. SITES

· www.google.com

·

www.commentçamarche.com

· www.wikipedai.org

· www.developpez.com

TABLE DES MATIERES

EPIGRAPHE............................................................................................................i

DEDICACE.............................................................................................................ii

AVANT-PROPOS...................................................................................................iii

0. INTRODUCTION GENERALE

1

0.1 PROBLEMATIQUE

1

0.2 DELIMITATION DU SUJET

2

0.2.1 Dans le temps

2

0.2.2 Dans l'espace

2

0.3 CHOIX ET INTERET DU SUJET

2

0.4 HYPOTHESE

3

0.5 BUT DU TRAVAIL

3

0.6 METHODES ET TECHNIQUES UTILISEES

3

0.7 DEFINITION DES QUELQUES CONCEPTS DE BASE

4

0.8 SUBDIVISION DU TRAVAIL

5

1ère PARTIE :

6

CHAPITRE 1 : CONNAISSANCE DU SYSTME

EXISTANT

7

1.1 Présentation du G.S.G

7

1.2 Aperçu historique

7

1.3 Objectif du G.S.G

7

1.4 Organigramme du G.S.G

8

1.5 Description des tâches

9

1.6 Circulation des informations

10

1.6.1 Narration

10

1.6.2 Diagramme de flux

10

1.6.3 Description de flux

10

1.7 Etude des documents utilisés

10

1.7.1. Cahier de perception

10

1.7.2 Reçu

11

CHAPITRE 2 : ETUDE DU SERVICE CONCERNE

12

2.1 Etudes des moyens de traitement

utilisés

12

2.1.1 Moyens humains

12

2.1.2 Moyens matériel

12

2.2 Critique de l'existant

12

2.2.1 Aspect positifs

12

2.2.2 Aspect négatifs

12

2.2.2.1 Critique des moyens humains

13

2.3 Proposition des solutions

13

2.3.1 Solution manuelle

réorganisée

13

2.3.2 Solution informatique en réseau

local

13

2.4 Appréciation de la solution nouvelle

14

2.4.1 Coût estimé

14

2.4.2 Choix d'une solution

14

2ème PARTIE :

15

CHAPITRE 3 : MODELISATION CONCEPTUELLE

16

3.1 Création d'une base de

données

16

3.2 : Règles de gestion

17

3.3 Cardinalités

18

3.4 Recensement et description sémantique

des objets

18

3.4.1 Recensement des objets

18

3.5 Recensement des relations

20

3.6 Dictionnaire des données

20

3.7 Détermination des

cardinalités

22

3.8 Modèle conceptuel de Données

Brut

23

3.9 Epuration

23

3.9 Epuration

24

3.9.1 Vérification de la cohérence

des objets

24

3.9.2 Normalisation

24

3.10 Modèle conceptuel des données

valide (MCDV)

25

3.11 Modèle conceptuel des traitements

(MCT)

26

Chapitre IV : CONCEPTION LOGIQUE

RELATIONNELLE

27

4.1 Présentation des Etats du

système

27

4.2 Choix du Système de Gestion de Base de

Données (SGBD)

27

4.3 Règles de passage du MCDV au MLDR

29

4.4 Présentation du modèle logique de

données relationnel

29

4.5 Modèle organisationnel des traitements

(MOT)

30

Chapitre V : CONCEPTION PHYSIQUE

31

V.1 Présentation du matériel

(Hardware et Software)

31

V.1.1 Définition

31

V.2 Présentation du matériel

31

V.2.1 Aspect hardware

31

V.2.2 Aspect software

31

5.2 Présentation des écrans de

saisie

32

5.3 Règles de passage du MLDR au MPD

36

5.3 Règles de passage du MLDR au MPD

36

5.4 Présentation du Modèle Physique

de Données

36

Chapitre VI : IMPLANTATION DU RESEAU

40

VI.1 Choix du matériel

40

V.2 Les ordinateurs

40

VI.3 Serveur

41

VI.4 Imprimante

41

VI.5 Commutateur

41

VI.6 Les câbles réseaux et

connecteurs

42

VI.7 Les démodulateurs

42

VI.8 Les antennes

42

VI.9 Le Système d'exploitation

42

VI.10 La protection système

42

VI.10.1 La protection des données

42

VI.10.2 Procédure de la création du

mot de passe du système et du

setup

43

VI.11 La protection des ordinateurs

43

VI.12 La sécurité des

câbles

43

VI.13 Autres matériels

44

VI.14 Installation du réseau

44

VI.15 Schéma d'implantation du

réseau

45

VI.15.2 Présentation du réseau

LAN

46

VI.16 La connexion physique des ordinateurs en

réseau

47

VI.17 L'installation logique du réseau

47

VI.18 Topologie à utiliser

50

VI.18.1 Topologie logique

50

Chapitre VII : REALISATION

50

Chapitre VII : REALISATION

51

VII.1 Procédure d'implantation de la

base

51

6.2 Enchainement des menus

53

VII.3 Programmation

53

VII.3.1 Notions sur la programmation

54

6.3.2 Méthode de programmation et choix du

langage()

54

CONCLUSION GENERALE

57

BIBLIOGRAPHIE

58

TABLE DES MATIERES

59

* 2 MAMENGI NZAZI, Note du

cours des Méthodes des recherche scientifique G2, ISIPA 2007-2008

* 3 KAYAMBA. Note du cours de

merise, base de données, ISIPA, 2009 - 2010

* 4 KAYAMBA I. op cit

* 5 F. DIGALLO,

Méthodologie Merise, Paris, 15 Juillet 2001, P.55

* 6 F. DIGALLO ,

op.ci,P.57

* 7 KAYAMBA. op cit

* 8 C. KIKUATI, notes du

cours d'Access G3, ISIPA, 2008-2009

* 9 C. KIKUATI, Notes du

cours de Visual Basic G2, ISIPA, 2007 - 2008

|