|

Mise en place d'un contrôleur de domaine sous samba

République du Sénégal

Un peuple un but une foi

Ministère de l'enseignement supérieur,

des Universités et des centres

Universitaires régionaux et de

la recherche scientifique

Université Cheikh Anta Diop de Dakar

FACULTE DES SCIENCES ET

TECHNIQUES

Département de Mathématiques et

Informatique

Section Informatique

MEMOIRE DE FIN DE CYCLE POUR L'OBTENTION DE

LICENCE

PROFESSIONNELLE

Option : Informatique

sujet : Etude et mise en place d'un Serveur

contrôleur

de domaine Samba

Réalisé et soutenu par : Encadré par :

Mahamat Adam ABDOU Dr Mohamed Mahmod Ould

DEYE

Année-Académique : 2010-2011

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

1

Dédicaces :

Dedicaces de Mahamat Adam Abdou:

Moi Mahamat Adam Abdou , je dédie ce travail estimable

:

A ma très chère mère Achta Moursal ,vous

êtes l'exemple de dévouement qui n'a pas cessé de

m'encourager et de prier pour moi. Puisse Dieu, le tout puissant, te

préserver et t'accorder santé, longue vie et bonheur. A mon

père Adam Abdou, rien au monde ne vaut les efforts fournis jour et nuit

pour mon éducation et mon bien être. Ce travail est le fruit de

vos sacrifices que vous aviez consentis pour mon éducation et ma

formation.

A mes frères, en particulier à mon grand

frère Brahim Adam Abdou , mon petit frère Nourene Adam Abdou et

à mes petits frères et petites soeurs, vous vous êtes

dépensés pour moi sans conter. En reconnaissances de tous les

sacrifices consentis par tous et chacun pour me permettre d'atteindre cette

étape de ma vie.

A mes oncles, tantes, cousins et cousines affectueuses

reconnaissances. Et exceptionnellement à mon oncle Nour Moursal et Hamad

Abdou , vous m'aviez donné un magnifique modèle de labeur et de

persévérance. J'espère que vous trouverez dans ce travail

toute ma reconnaissance et ma gratitude.

je dédie ce précieux travail a mon grand

père Moursal Adoum et ma grand-mère Haloua Abdel-maoula pour

leurs soutiens moral que d'assistance. Recevez mon modeste témoignage et

ma gratitude reconnaissance.

Enfin je le dédie à tous mes amis et

collègues que je n'ai pas cités et à tous ceux qui me

connaissent, en particulier les jeunes ressortissants d'Abéché et

ceux de la ville de Ndjamena. Qu'ils trouvent à travers ce travail ma

sincère reconnaissance.

Que Dieu vous bénisse tous.

2

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Remerciements :

Nous remercions le bon DIEU qui nous a donné la vie et la

santé pour pouvoir réaliser ce mémoire et nous prions pour

son prophète MOUHAMED (psl).

En préambule à ce mémoire, nous

souhaitons adresser nos remerciements les plus sincères aux personnes

qui nous ont apporté leur aide et qui ont contribué à

l'élaboration de ce modeste travail ainsi qu'à la réussite

de cette formidable formation.

nous remercions notre encadreur Dr Ould Mahamed Mahmoud DEYE

d'avoir nous a encadré tout au long de l'étude , pour sa

disponibilité, ses conseils, ses suggestions ainsi que le temps qu'il

nous a consacré.

Toutes nos remerciements au responsable de la section à

Dr Karim KONATE et également à tous les membres du personnel de

la section Informatique qu'ils sont accueillis, sans oublié tous les

enseignants de la section Mbaye sène, Abdourakhmane Raimy, Bamba Gueye.

Vous avez toute notre reconnaissance car vous nous aviez donné un bien

sans prix , le savoir.

J'exprime ma gratitude et ma reconnaissance à mes parents

pour leurs

contributions, leurs soutiens et leurs patiences à mon

père et ma mère, encore une fois de plus à mes oncles Nour

Moursal, Hamad Abdou , Sulman Abdou, Seby Djorock, Nimir Hamad, Mahamat Tahiro,

Adam Yacoub et à mes frères Nourene Adam, Abdelkerim Adam et sans

oublié mes cousins Mahamoud Dackou, Mahamat Adam, Sadick Adam, Mahamat

Hachim, Souleyman Adam qui m'ont entourés de leurs affections et de

leurs encouragements pour l'accomplissement de ce modeste travail.

J'adresse mes plus sincères remerciements à tous

mes proches et amis Ali Issa Abakar, Zakaria Yamouda, Mahamat Saleh Atim,

Abdelmalick Bichara, et à tous les connaissant que je n'aurais pas pu

citer .

Enfin, nos remerciements les plus sincères à

toutes les personnes qui auront contribué de près ou de loin

à l'élaboration de ce travail ainsi qu'à la

réussite de ces formidables années universitaires.

3

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Avant propos

Rattachée à l'Université Cheikh Anta Diop

de Dakar (UCAD), la Faculté des Sciences et Techniques (FST) comporte

plusieurs départements divisés en sections. Parmi les quelles la

Section Informatique qui forme des étudiants tant sur le plan

théorique que pratique. A l'issue de cette formation, ils obtiennent

:

~ Une Licence Professionnelle en Informatique (BAC+3)

~ Un master en Informatique (BAC+5)

Dans ce cadre, elle dispense un enseignement supérieur

et des activités de recherche en vue de préparer directement aux

fonctions d'encadrement dans la production, la recherche appliquée et

les services. Ceux-ci visent au perfectionnement permanent, à

l'adaptation et à la participation de l'évolution scientifique et

technologique. Elle procède entre autres à des expertises dans le

cadre de la formation à l'intention des entreprises publiques et

privées.

Cette formation est finalisée par un stage

professionnel d'une durée d'un mois et demi durant lequel

l'étudiant devra mener une étude et éventuellement

développer une application concernant un sujet qui lui aura

été confié par la structure d'accueil et validé par

le département.

Ce stage permettra à l'étudiant de confronter

les connaissances théoriques et pratiques acquises en classe aux

réalités pratiques de la vie professionnelle.

A son terme, l'étudiant devra rédiger un rapport

et un mémoire qu'il devra soutenir en fin d'année pour

l'obtention de la Licence Professionnelle en Informatique. C'est dans ce cadre

que nous avons fait une étude ayant pour Sujet:

« Etude et mise en place d'un serveur contrôleur de

domaine sous samba».

4

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Introduction générale 8

Objectifs de l'étude 9

Chapitre I : Les Contrôleurs de domaine

d'administration 11

I-1 Présentation 11

I-2 Les fonctionnalités de contrôleur de domaine

11

I-3 Les avantages des contrôleurs de domaine 12

I-4 Les inconvénients des contrôleurs de domaine

13

Chapitre II : les contrôleurs de domaine

propriétaires 13

II-1 LDAP 14

II-1-1 les fonctionnalités du LDAP 14

II-1-2 Structure de LDAP 15

II-2 Active Directory 17

II-2-1les fonctionnalités d'Active directory

18

II-2-2 Les composants d'Active Directory

18

II-2-3 les avantages d'Active Directory

19

II-2-4 les inconvénients d'Active Directory 20

II-2-5 la structure de l'Active Directory 20

Chapitre III : les contrôleurs de domaine libres

22

III-1 389 Directory server 23

5

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

III-1-1 les fonctionnalités 389 Directory

Server 23

III-2 Network Information Service (NIS) 24

III-2-1 les fonctionnalités de

NIS : 24

III-2-2 NIS+ : 24

III-3 OpenLDAP 24

III-3-1 Les fonctionnalités : 25

III-4 Mandriva Directory Server 25

III-4-1 fonctionnalités du Mandriva Directory

Server 26

III-5 Samba 26

III-5-1 Les daemons de Samba : 26

III-5-2 Le choix du contrôleur de domaine Samba

27

III-5-3 Les fonctionnalités du Samba

27

III-5-4 Les principales versions du serveur Samba

28

III-5-5 Les avantages du server Samba

29

III-5-6 les Inconvénients du server Samba

29

III-5-7 La structure du serveur Samba 29

III-5-8 Samba en tant que Contrôleur de Domaine

Principale 31

III-5-9 Samba en tant contrôleur de domaine secondaire

32

III-5-10 Le fichier de configuration smb.conf 32

III-5-11SWAT 33

III-5-12 Les Sections réservées 33

III-5-13 Les Services du Serveur Samba 34

Chapitre IV : Présentation de la solution 36

IV-1 Architecture de la solution 37

IV-3 Installation de Samba 39

IV-4 les interfaces de configuration du Serveur samba 40

6

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

IV-4-1 L'interface Swat : 40

IV-4-2 L'interface ligne de commande : 40

IV-4-3 Création des comptes utilisateurs Unix

40

IV-4-4 Création des comptes utilisateurs Samba 41

IV-4-5 Création des comptes machines

41

IV-4-6 Création d' un compte qui a les droits de

Root 42

chapitre V - Mise en place de la solution retenue 42

V-1 Configuration du DNS 43

V-2 Configuration de clients sous Windows 49

V-3 Configuration du fichier smb.conf 51

V-3-1 accès au Serveur depuis un client Linux

55

V-3-2 accès au Serveur depuis un client Windows

56

Conclusion 62

Bibliographies : 63

Webographiques: 64

7

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Introduction générale

Avec l'arrivé de l'internet le savoir faire de

l'administration des réseaux informatiques évolue sans cesse et

il s'affirme aujourd'hui comme une activité clé de toute

entreprise. En plus d'être constamment en fonction, ces outils

d'échange de données et de partage d'information en temps

réel doivent être en mesure d'offrir une confidentialité

maximale et une sécurité à toute épreuve.

Dans les entreprises, échanger des informations devient

une nécessité absolue. malgré la complexité de

gestion des ressources systèmes de l'administration réseaux, les

besoins se multiplient pour élargir les tâches administratifs de

chaque entreprise quelque soit sa taille. Cependant la gestion des comptes

utilisateurs est l'un des tâches absolument essentiels dévolu aux

administrateurs pour assurer les problèmes de connexion, d'authentifier

des utilisateurs, donner des droits d'accès. En effet, les ressources de

l'entreprise sont de plus en plus mutualisées et tend à une

centralisation des informations.

L'administrateur réseau peut être aussi

administrateur système, il gère également les postes de

travail et les serveurs de l'entreprise pour mettre en place les moyens et les

procédures en garantissant les performances et la disponibilité

des systèmes.

Pour simplifier les accès aux ressources et

l'optimisation du trafic réseau, l'administrateur peut recourir à

un contrôleur de domaine centralisé. C'est dans ce cadre que nous

sommes engagés à faire une étude en se basant sur

l'administration réseau sous Linux et en particulier une mise en place

d'un serveur contrôleur de domaine Samba vue de son importance et de sa

qualité.

Ce travail sera sectionné en deux grandes parties, que

nous allons accoster tout au long du sujet en commençant par la

première partie, une étude approfondie sur l'état de l'art

en se basant sur les contrôleurs de domaine.

Et ensuite vers la deuxième partie où nous en

finissons avec l'implémentation de Samba et avec quelques tests de

validation.

8

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Objectifs de l'étude

Notre objectif primordial est de mettre en place un serveur

contrôleur de domaine Samba qui sera en mesure de répondre aux

critères habituellement utilisés par un administrateur

réseau de l'entreprise, tels que :

- L'authentification des utilisateurs

- La gestion de droits d'accès

- Les partages des fichiers ou répertoires - Les types de

sécurité dans un domaine

C'est dans cette optique que la gestion de comptes et

l'authentification des utilisateurs s'effectueront via le serveur Samba.

Pour cela, dans le premier temps, nous allons étudier

l'état de l'art sur les contrôleurs de domaines administration

ainsi que sur les solutions propriétaires et libres enfin de pouvoir

choisir la solution désirée. Et ensuite nous allons

présenter une implémentation pour valider notre travail.

A l'issu de ce travail, nous serons en mesure de faire une

configuration sécurisée d'un contrôleur de domaine, et de

se donner des possibilités d'élargissement de services.

D'où il nous faut centraliser la gestion des utilisateurs au sein d'une

entreprise via le serveur samba.

9

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

ETAT VE L ART

10

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Chapitre I : Les Contrôleurs de domaine

d'administration I-1 Présentation

Un contrôleur de domaine est un serveur sur lequel on a

installé un annuaire et qui s'occupe de l'authentification des

utilisateurs dans un domaine.

Un contrôleur de domaine est nécessairement

implémenté dans les grandes entreprises pour bien gérer et

centraliser leurs ressources du réseau en intégrant la

sécurité et la performance. Il est constitué

d'unité de base en matière de sécurité et

d'administration centralisée.

Un domaine regroupe les ordinateurs qui utilisent le

même annuaire et qui partage les ressources du réseau. Tous les

serveurs d'un domaine emploient les mêmes comptes utilisateurs. Il nous

suffit alors de taper les informations relatives à un compte

d'utilisateur une seule fois pour que tous les serveurs du domaine

reconnaissent ce compte.

I-2 Les fonctionnalités de contrôleur de

domaine

Les contrôleurs de domaine sont constitués de

plusieurs fonctionnalités :

'I Chaque contrôleur de domaine stocke une copie

complète de toutes les informations de l'annuaire relatives à un

domaine.

'I ils gèrent les modifications apportées à

ces informations et les répliqua vers les autres contrôleurs du

même domaine.

'I Les contrôleurs d'un domaine répliquent

automatiquement les objets d'un domaine vers les autres contrôleurs.

Le fait d'avoir plusieurs contrôleurs de domaine dans un

domaine permet d'assurer toutes les fonctions requises.

Un domaine ne comprend généralement qu'un seul

contrôleur mais il peut en avoir plusieurs lorsqu'il est suffisamment

important, par exemple un contrôleur de domaine supplémentaire est

un contrôleur de domaine enfant. Le contrôleur de domaine racine ou

le contrôleur de domaine principal est également appelé

serveur de catalogue global du domaine. Le serveur de catalogue global contient

des informations sur chaque objet du domaine.

11

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Donc le contrôleur de domaine est le serveur auquel tout

le monde doit normalement s'adresser pour les authentifications d'utilisateurs,

de machines... Étant donné que cette centralisation est

très risquée, le serveur principal, appelé PDC, est

généralement secondé par un BDC (Backup Domain Controller)

Contrôleur de domaine de secours.

I-3 Les avantages des contrôleurs de domaine

Les contrôleurs de domaine ont des avantages remarquables

pour assurer la sécurité des informations et une bonne gestion

des ressources réseau.

· La sécurité des

informations :

La sécurité est parfaitement

intégrée au niveau de chaque contrôleur de domaine. Et se

diffère selon les plates formes et les constructeurs. Le contrôle

d'accès peut être défini sur chaque propriété

de chacun des objets.

Une stratégie de sécurité peut assurer

des informations de compte, tels que des restrictions de mot de passe

applicables sur l'ensemble du domaine ou des droits pour des ressources de

domaine spécifiques.

· Administration basée sur les

stratégies

Le service de l'annuaire pour les contrôleurs de domaines

comprend à la fois un magasin de données et une structure logique

hiérarchique.

· Extensibilité

Lors qu'on parle d'un contrôleur de domaine est

extensible, c'est à dire que les administrateurs peuvent ajouter de

nouvelles classes d'objets au schéma et de nouveaux attributs aux

classes d'objets existantes.

· Supporte la Flexibilité

On peut inclure un ou plusieurs domaines, chacun avec un ou

plusieurs contrôleurs de domaine, qui permettent de faire évoluer

l'annuaire en fonction des besoins du réseau.

· Réplication des informations

La réplication garantit la disponibilité des

informations, la tolérance de panne, l'équilibre de la charge et

de meilleures performances pour l'annuaire.

12

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

· Souplesse des recherches

Les utilisateurs et les administrateurs peuvent rechercher

rapidement un objet sur l'ensemble de réseau à l'aide des

propriétés des objets. Par exemple, on peut rechercher un

utilisateur par le prénom, le nom, l'adresse de messagerie,

l'emplacement du bureau ou toute autre propriété du compte

d'utilisateur de cette personne. La recherche d'informations est

optimisée par l'utilisation du catalogue global.

L'avantage majeur si on peut dire, c'est la centralisation de la

gestion des utilisateurs et des machines.

I-4 Les inconvénients des contrôleurs de

domaine

Dans tous les cas ils n'ont pas assez d'inconvénient,

mais leurs sécurités ne sont pas parfaitement assurées,

surtout un hacker bien équipé avec outils sophistiqués

peut pirater les données et cela pourra poser des failles du

contrôleur de domaine.

Il est aussi très risqué si un utilisateur

à les mêmes privilégies que l'administrateur, il peut faire

n'importe quoi.

Chapitre II : les contrôleurs de domaine

propriétaires

Les contrôleurs de domaine propriétaires ce sont

des logiciels dont la duplication, la modification ou l'usage est limité

; autrement dit un annuaire qui ne correspond pas aux critères

définissant le contrôleur de domaine libre. Ceci se

matérialise par des limitations légales, matérielles, ou

logicielles dans l'utilisation, la diffusion, la modification, ou

l'évolution. Parmi ces derniers , nous avons :

v' LDAP

v' ACTIVE DIRECTORY

13

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

II-1 LDAP

LDAP (Lightweight Directory Access Protocol) a

été proposé en 1995, c'est une base de données

dédiée à la lecture plus qu'à l'écriture,

l'accès aux données se fait par des recherches

multicritères.

Son objectif est de maintenir de façon cohérente

et contrôlée une grande quantité de données.

LDAP est un hérité de l'annuaire X500, qui est

conçu par les operateurs télécoms pour interconnecter

leurs annuaires téléphoniques.

LDAP décrit les services rendus par un système

d'annuaire, la structure de l'information supportée et les protocoles de

communication utilisés pour y accéder.

LDAP comprend trois composantes principales :

1' Une base d'information d'annuaire, c'est la base de

données gérée par le système d'annuaire.

1' Un (ou plusieurs) agent du système d'annuaire : ce

sont les serveurs

d'annuaire qui stockent les informations de la base

d'information d'annuaire.

s Des agents utilisateurs d'annuaire : ceci est l'application

cliente qui permet aux utilisateurs d'émettre des requêtes

d'information vers le système d'annuaire.

II-1-1 les fonctionnalités du LDAP

Le Ldap à plusieurs fonctionnalités dont nous

allons citer :

1' fournir aux utilisateurs des informations fiables, facilement

accessibles.

s permettre aux utilisateurs de mettre à jour

eux-mêmes leurs informations personnelles.

s rendre les informations accessibles de façon

contrôlée.

s éviter la redondance d'informations : un seul annuaire

pour l'ensemble des services.

s faciliter la gestion (administration) des postes de travail

dans un réseau.

v' LDAP prend en charge des dispositifs de

sécurité qui interdisent l'accès non

autorisé aux données via aux listes de

contrôle d'accès (ACL) applicables aux

entrées de données, garantissent un niveau de

sécurité maximum.

s Le protocole permettant d'accéder à

l'information contenue dans l'annuaire.

s un modèle d'information définissant le type de

données contenues dans l'annuaire.

14

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

s un modèle de nommage définissant comment

l'information est organisée et référencée.

s un modèle fonctionnel qui définit comment on

accède à l'information.

./ un modèle de sécurité qui définit

comment les données et les accès sont protégés

(authentification des accès).

s un modèle de duplication qui définit comment la

base est répartie entre serveurs.

1' Un modèle informationnel, (dérivé du

modèle X500) qui définit quels sont les types de données

stockées dans l'annuaire.

1' Un modèle de duplication, largement adopté

par la communauté Internet est en cours de standardisation, il permet la

réplication des serveurs augmentant ainsi la disponibilité du

service, et la répartition géographique de la charge.

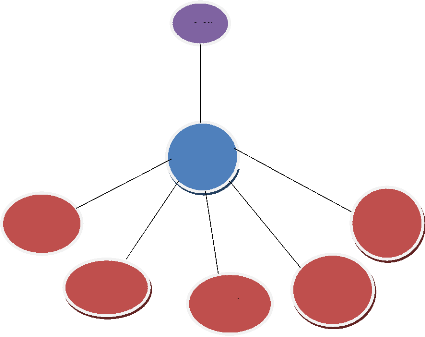

II-1-2 Structure de LDAP

La structure des annuaires se focalise sur la version la plus

ancienne, c'est à dire qu'ici on va se focalise sur la version X500.

Un annuaire est un arbre d'entrées.

Une entrée est constituée d'un ensemble

d'attributs.

Un attribut possède un nom, un type et une ou plusieurs

valeurs.

Les attributs sont définis dans des

schémas.

Un arbre est caractérisé par son branchage plus

ou moins fort. Un arbre a un branchage faible lorsque les entrées

feuilles (sans descendant) sont très regroupées, au lieu

d'être dispersées sous d'autres entrées. Nous allons

présenter d'une manière brève sous forme d'un croquis.

L'arbre sera choisi comme dc=sn, dc= ucad, uid= fst,

uid=fsjp , uid=esp, uid=flsh, uid=fm

15

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Dc=sn

Dc=ucad

Uid=fst

Uid=fm

Uid=fsjp

Uid=flsh

Uid=esp

Exemple : schéma d'un arbre plat

LDAP présente les informations sous forme d'une

arborescence d'informations hiérarchique appelée

DIT (Directory Information Tree), dans laquelle les

informations, appelées entrées (ou encore

DSE, Directory Service Entry), sont représentées sous

forme de branches. Une branche située à la racine d'une

ramification est appelée racine ou suffixe. Chaque entrée de

l'annuaire LDAP correspond à un objet abstrait ou réel (par

exemple une personne, un objet matériel, des paramètres, ...).

16

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

· Une entrée est indexée par un

nom distinct (DN, distinguished

name) permettant d'identifier de manière unique un

élément de l'arborescence. Un DN se construit en prenant le nom

de l'élément, appelé Relative Distinguished Name

(RDN, c'est-à-dire le chemin de l'entrée par rapport

à un de ses parents), et en lui ajoutant l'ensemble des nom des

entrées parentes. Il s'agit d'utiliser une série de paires

clé/valeur permettant de repérer une entrée de

manière unique.

· uid (userid), il s'agit d'un

identifiant unique obligatoire .

la relation entre Ldap et Active

directory

Microsoft a crée à partir de Ldap comme un

propre annuaire Active Directory, on peut trouver Active directory en passant

par Ldap ou on peut aussi créer notre propre annuaire à partir de

Ldap.

X500

DAP

LDAP

AD XBD

II-2 Active Directory

Active Directory fut présenté en 1996, il a

été utilisé par Windows 2000 server en 1999. Il fut mise

à jour dans Windows 2003 server pour augmenter ses

17

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

fonctionnalités et améliorer son administration.

Il est fonctionnel sous Windows 2008 server avec des fonctionnalités

améliorées que les versions précédentes.

Active Directory est un outil destiné aux utilisateurs

mais dans la mesure où il permet une représentation globale de

l'ensemble des ressources et des droits associés. Il constitue

également un outil d'administration et de gestion du réseau et de

fournir à ce titre des outils permettant de gérer la

répartition de l'annuaire sur le réseau, la duplication, la

sécurisation et le partitionnement de l'annuaire de l'entreprise.

Il permet de fournir des services centralisés

d'identification et d'authentification à un réseau d'ordinateurs

utilisant le système Windows.

II-2-1les fonctionnalités d'Active directory

- Accès pour les utilisateurs et les applications aux

informations concernant des objets. Ces dernières sont stockées

sous forme de valeurs d'attributs. On peut rechercher des objets selon leur

classe d'objet, leurs attributs, leurs valeurs d'attributs et leurs

emplacements au sein de la structure Active directory ou selon toutes

combinaisons de ces valeurs.

- Permet à un utilisateur d'accéder à

toutes les ressources du réseau sans savoir ou celui-ci se trouve ou

comment il est connecté physiquement au réseau.

- Possibilité de stockage d'un très grand nombre

d'objets. Comme il est organisé en partition, Active Directory peut

répondre aux besoins issus de la croissance d'une organisation.

- Gestion des groupes utilisateurs.

- Possibilité d'exécuter en tant que service

indépendant du système d'exploitation.

- Organise l'annuaire en section.

- Espace de stockage central.

- Sécurité intégrée.

- Gestion des contrôleurs de domaine.

- Gérer des comptes utilisateurs.

- Etc.

II-2-2 Les composants d'Active Directory

18

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Active Directory est un service d'annuaire

utilisé pour stocker des informations relatives aux ressources

réseau sur un domaine.

Il comprend également éléments

nécessaires :

1' Un ensemble de règles, appelé schéma,

qui définit les classes d'objets et d'attributs contenus dans

l'annuaire, les contraintes et limites qui s'appliquent aux instances de ces

objets et le format de leurs noms.

s Un catalogue global qui contient des informations sur

chaque objet de l'annuaire. Ceci permet aux utilisateurs et aux administrateurs

de retrouver des informations de l'annuaire quelque soit le domaine de

l'annuaire qui stocke réellement les données.

1' Un mécanisme de requête et d'index qui permet

aux utilisateurs et aux applications du réseau de publier et de

retrouver les objets et leurs propriétés.

s Un service de réplication qui distribue les

données de l'annuaire sur un réseau. Tous les contrôleurs

de domaine d'un domaine participent à la réplication et stockent

une copie complète de toutes les informations de l'annuaire concernant

leur domaine. Toute modification apportée aux données de

l'annuaire est répliquée sur tous les contrôleurs de

domaine du domaine.

II-2-3 les avantages d'Active Directory

Active Directory à des avantages éminents,

tels que:

s La réplication, qui permet de distribuer les mises

à jour de données aux contrôleurs de domaine, la

réplication est automatique mais elle peut être

personnalisée aux besoins de données.

s Active Directory fournit des informations sur les objets,

il les organise et contrôle les accès et la

sécurité.

s Le nombre de types d'objets disponibles dans un Active

Directory n'est pas limité.

s Active Directory permet une réplication

multi-maîtresse, c'est-à-dire que chaque contrôleur de

domaine peut être le siège de modifications de l'annuaire, sous

réserve de permission accordée par ACL (Access control List), qui

seront répliquées sur les autres contrôleurs de domaine.

s Avec mécanisme de relations d'approbation, Active

directory permet aux

utilisateurs d'un domaine d'accéder aux ressources d'un

autre domaine.

19

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

II-2-4 les inconvénients d'Active Directory

Chaque objet attribut peut être utilisé dans

plusieurs classes d'objets de schéma différents. Ces objets de

schéma existent pour permettre au schéma d'être

étendu ou modifié si nécessaire. Cependant, comme chaque

objet de schéma est intégral à la définition des

objets d'Active Directory, la désactivation ou la modification de ces

objets peut avoir de graves conséquences car elle entraîne des

modifications fondamentales dans la structure d'Active Directory.

Un objet de schéma, lorsqu'il est modifié, est

automatiquement propagé dans Active Directory et une fois

créé, il ne peut plus être supprimé, pour cette

raison, une modification du schéma doit être mûrement

réfléchie et planifiée, d'où l'un de

problème d'Active Directory.

II-2-5 la structure de l'Active Directory

Active directory à une meilleure organisation

appelée organisation en couche ou architecture en couche que nous allons

présenter sous forme d'un tableau.

Client SAM

BD SAM

LDAP

|

Réplication

|

DSA (directory service agent)

|

BD (database layer)

|

ESE (extensible storage engine)

|

|

· BD SAM (Base de donnée SAM): La

SAM (Security Account Manager ou gestionnaire

des comptes de sécurité) est la base de données des

comptes locaux sur Windows Server 2008, Windows 2003, Windows XP, Windows

20

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

2000. C'est l'un des composants de la base de registre. Elle

contient les mots de passe locaux. L'implémentation de SAM dans les

interfaces Active Directory contribue à sécuriser notre

installation.

· LDAP permet d'accéder aux services de l'annuaire

qui définit les opérations pour lire et écrire les

données.

· Réplication, c'est par intermédiaire de

lui que l'administrateur peut accéder aux données. Il permet de

distribuer les mises à jours de données aux contrôleurs de

domaine de manière automatique.

· DSA est un agent de service directory fournissant des

rapports que l'usage du trafic lien et les informations utilisateur à

produire un texte clair, facile à comprendre les rapports.

· DB , La couche de base de données fournit une

vue des objets d'informations de la base en appliquant la sémantique de

schéma à base de registres. Elle est une interface interne qui

n'est pas exposée aux utilisateurs. Pas d'appels d'accès base de

données sont effectués directement à l'Extensible Storage

Engine, mais plutôt, tous les accès base de données est

acheminé à travers la couche base de données.

· ESE : c'est une base de donnée qui offre la

possibilité d'enregistrer des données dans des tables, puis de

les retrouver en utilisant des index. L'ESE c'est la base de données

utilise un concept d'opérations discrètes et les fichiers

journaux pour assurer l'intégrité d'Active Directory. Chaque

demande de la DSA pour ajouter, modifier ou supprimer un objet ou un attribut

est traité comme une transaction individuelle.

· Client SAM permet d'accéder aux informations

via le protocole principal d'accès aux annuaires LDAP qui permet

d'ajouter, de modifier et de supprimer des données enregistrées

dans Active Directory, et qui permet en outre de rechercher et de

récupérer ces données. N'importe quelle application

cliente conforme à LDAP peut être utilisée pour parcourir

et interroger Active Directory ou pour y ajouter, y modifier ou y supprimer des

données.

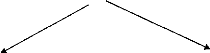

Hiérarchie du domaine Active Directory :

Un domaine est une limite administrative en raison des

privilèges administratifs ne s'étendent pas à d'autres

domaines et parce que chaque domaine a une politique de sécurité

qui s'étend à tous les comptes de la sécurité au

sein du domaine. Les domaines peuvent être organisées en relations

parent-enfant pour former une hiérarchie. Un domaine parent est le

domaine directement supérieure dans la hiérarchie d'un ou

plusieurs subordonnés, ou d'un enfant, les domaines. Un domaine enfant

peut aussi être le parent d'un ou plusieurs domaines enfants.

21

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Parents de B et C

A

Fils de A

B

Parent de D et fils de A

C

D

Fils de C et petit fils de A

Chapitre III : les contrôleurs de domaine

libres

Ce sont des logiciels libres sous licences. Les conditions de

distribution des contrôleurs de domaine libres doivent se conformer aux

redistributions libre et gratuite, autoriser les codes sources,

également sans contrainte de discrimination contre qui conque et une

distribution totale de la licence.

Nous allons citer tels que :

- 389 Directory Server

- Network Information Service

22

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

- OpenLDAP

- Mandriva Directory Server - Samba

III-1 389 Directory server

À l'origine du Fédora Directory server,

lancé en 2005 par RedHat. Il est librement redistribuable sous les

termes de la licence publique générale GNU. En 2009,

Fédora Directory Server est renommé 389 Directory Server.

389 Directory Server est un contrôleur de domaine libre

comme tout autre, il a pour rôle de stocker les données d'un

annuaire, de gérer les comptes utilisateurs d'un domaine.

Comme 389 Directory server est un serveur LDAP

développé par RedHat lors du projet communautaire Fédora,

Pour cette raison, il est conforme au serveur d'annuaire commercialisé

par RedHat, nommé RedHat Directory Server.

Sa fonctionnalité de sécurité est

très importante qui peut même améliorer la qualité

de mot de passe de façon spectaculaire aux applications et aux

ordinateurs de bureau qui devraient être faits avec une

sécurité performante.

Il peut également prendre en charge d'autres

plates-formes, tels que Windows, Solaris, etc.

III-1-1 les fonctionnalités 389 Directory

Server

389 Directory Server dispose d'une capacité dite

multi-master (multi maîtres). C'està-dire qu'un

maître est à la fois un fournisseur et un consommateur

réplication de réplication. Chaque maître peut être

mis à jour à la même époque et envoyer ses

modifications à d'autres maîtres.

Il sait également exporter des parties de l'annuaire

vers des serveurs en lecture seule, une possibilité dont ne disposent

pas tous les annuaires. Il peut accepter jusqu'à quatre annuaires

maîtres en écriture.

23

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

III-2 Network Information Service (NIS)

Le NIS a été développé par SUN

Microsystems. Il s'accompagne souvent du service NFS1 pour permettre

le partage de fichiers. Il fonctionne sur le mode Client/serveur à

partir d'une base de données.

Ce service consiste à centraliser et de distribuer un

certain nombre de fichiers sur un serveur afin qu'ils soient disponibles sur

l'ensemble des machines du même réseau.

Sur un réseau comportant des machines Linux permet de

centraliser les comptes et les mots de passe pour que les utilisateurs puissent

être reconnus sur l'ensemble des machines dans le réseau.

Cela permet à un administrateur système de

configurer des systèmes clients NIS avec seulement les données de

configuration minimale pour ajouter, supprimer ou modifier des données

de configuration à partir d'un emplacement défini.

NIS est quelque chose de dangereux au niveau de la

sécurité, car n'importe qui pouvant accéder au daemon et

peut récupérer les listes de mots de passe, pour cette raison

qu'il est de plus en plus abandonner.

III-2-1 les fonctionnalités de NIS :

s De maintenir les fichiers sur une seule machine le serveur et

d'autoriser Les clients NIS de consulter leurs fichiers de

référence.

s Il permet aussi d'assurer un partage des fichiers et des

données cohérent et transparent.

Par la suite de son évolution, il est lié avec

NIS+.

III-2-2 NIS+ :

C'est l'évolution de NIS plus sécurisée

et mieux adaptée aux gros réseaux. Une fois le mécanisme

de sécurité est mise en place, on peut ajouter et supprimer des

utilisateurs, modifier les autorisations, et aussi réaffecter les

membres d'un groupe. On peut également faire des authentifications selon

les demandes des utilisateurs.

III-3 OpenLDAP

Après avoir étudié des nombreux concepts

liés aux annuaires LDAP propriétaire, passons désormais

à l'implémentation libre la plus utilisée

OpenLDAP.

1 NFS (Network File System) est un système de

partage de fichiers par réseau permettant d'accéder aux fichiers

présents sur des machines distantes exactement comme s'ils

étaient locaux.

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

24

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat

Adam Abdou

OpenLDAP est un projet libre diffusé sous licence

OpenLDAP Public License. Il est supporté par la fondation OpenLDAP,

créée en 1998 par une société appelée Net

Boolean, fournisseur de services professionnels liés à la

messagerie.

OpenLDAP est un annuaire fonctionnant en mode Client/serveur

qui permet d'offrir des fonctionnalités variées dont une gestion

des authentifications dans un environnement réseau. Il peut

également gérer les comptes utilisateurs pour Linux et celles de

Windows via un contrôleur de domaine principal.

Il contient les informations de toute nature à travers

une organisation hiérarchique. En générale il est

utilisé pour enregistrer une grande quantité d'utilisateurs ou

des services dans un réseau informatique.

OpenLDAP utilise une interface en PHP qui facilite

l'édition des données du serveur, son utilisation passe par un

navigateur Web.

III-3-1 Les fonctionnalités :

Avec sa fonctionnalité de gestion de

l'authentification dans un réseau hétérogène, c'est

un véritable avantage pour les administrateurs.

L'annuaire déployé sous OpenLDAP, nous permet

de gérer actuellement les comptes utilisateurs pour Linux et pour

Windows via le PDC (Primary Domain Controller) et la prise en charge le

mécanisme de réplication.

OpenLDAP permet aussi d'organiser les informations contenues

dans l'annuaire afin de l'utiliser comme base de données. C'est un outil

qui offre des perspectives et des fonctionnalités très

complètes sur le plan de l'administration système et

réseau, mais il ne faut pas oublier sa fonction d'annuaire.

III-4 Mandriva Directory Server

Mandriva Directory Server est une solution de gestion

d'annuaire LDAP facile à exploiter. Il permet de gérer les

profiles utilisateurs et les paramètres d'applications de l'entreprise

et de leurs accès via une interface web.

Mandriva Directory Server à pour vocation d'être

l'équivalent open-source de Microsoft Active Directory. En outre la

gratuité et l'accès libre au code source, Mandriva Directory

Server se caractérise par l'usage de briques libres et universellement

reconnues telles que OpenLDAP, Samba, authentification via LDAP et Kerberos.

25

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

III-4-1 fonctionnalités du Mandriva Directory

Server

s Il a une fonctionnalité qui permet d'authentifier les

utilisateurs via LDAP et Kerberos.

s Avec Interface Web agréablement nommée

Console de Gestion de Mandriva MMC (Mandriva Management Console) permet la

gestion des utilisateurs, des groupes, gestion des comptes et des partages

Samba.

s Il peut également gérer des impressions et la

distribution du courriel des utilisateurs Open-Exchange.

s Grâce à son approche systématique,

Mandriva Directory Server renforce la sécurité dynamiquement et

le module de gestion des paramètres de sécurité des mots

de passe, il est possible d'appliquer au niveau du serveur LDAP des

règles sur les mots de passe des utilisateurs surtout au niveau de la

complexité, taille minimum, période de validité.

III-5 Samba

Samba est un logiciel libre qui permet de connecter à un

Serveur Linux, des machines fonctionnant sous différents systèmes

tels que Windows, OS/2, Mac, ...

Le serveur Linux sera en mesure de répondre entant qu'un

serveur de fichiers capables d'offrir les services habituels sur un

réseau.

Samba fonctionne sur les plates-formes Unix, mais parle

à des clients Windows comme un indigène. Il permet à un

système Unix de se déplacer dans un voisinage réseau de

Windows sans causer des difficultés. Les utilisateurs Windows peuvent

joyeusement accès aux fichiers et services d'impression sans

connaître ou prendre soin que ces services sont offerts par un hôte

Unix.

Samba travaille en étroite collaboration avec deux

démons que nous allons parler cidessous :

III-5-1 Les daemons de Samba :

/usr/sbin/smbd : il permet le partage de

ressources fichiers et d'imprimantes et gère

l'authentification et

les droits de partage des utilisateurs qui accèdent aux ressources.

26

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Deux types d'accès sont possibles :

· SHARE où un mot de passe seul suffit pour

accéder à l'ensemble des ressources d'un domaine NT, c'est

à dire à l'ensemble des machines possédant le même

contrôleur de domaine.

· USER pour un accès personnalisé par nom

d'utilisateur et mot de passe pour une ressource spécifique.

/usr/sbin/nmbd : Le démon serveur

nmbd comprend et répond à toutes les requêtes de service de

nom NetBIOS telles que celles produites par SMB/CIFS dans des systèmes

basés sur Windows.

/usr/sbin/windinb : winbind effectue la

résolution entre les informations relatives aux utilisateurs et aux

groupes sur un serveur Windows NT et les rend utilisables par des plates-formes

UNIX.

III-5-2 Le choix du contrôleur de domaine Samba

Après avoir longuement étudié les

critères de contrôleurs de domaine propriétaire et libres

au niveau de leurs coûts, l'efficacité et la

sécurité, il faut maintenant choisir une des deux solutions pour

une meilleure planification et efficacité de ressources de

l'entreprise.

Notre choix surement s'est porté sur les

contrôleurs de domaines libres car on s'est basé sur un facteur

principal qui est le coût.

Il faut dire que face à un coût minime, à

des performances remarquables, à une fiabilité à toute

épreuve, la solution Windows est beaucoup moins intéressante.

D'où l'étude et la mise en place d'un serveur

contrôleur de domaine centralisé comme Samba est très

indispensable pour gérer les comptes utilisateurs, de leurs

authentifications et partage des répertoires, etc.

III-5-3 Les fonctionnalités du Samba

Samba est un ensemble d'outils qui permet l'interconnexion de

systèmes hétérogènes en implémentant des

protocoles réseaux issus du monde propriétaire tels que NETBIOS

et SMB/CIFS.

La majeure partie, utilisé Samba pour interconnecter

une machine Unix à une machine Windows ou contrôler un domaine.

Cette interconnexion peut se faire à de nombreux

niveaux, puisque Samba offre les fonctionnalités suivantes :

s Le logiciel Samba permet de partager des dossiers et des

imprimantes à travers un réseau local. D'où n'importe

quelle machine sous linux ou Windows peut partager et d'accéder aux

ressources.

27

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

s Il permet d'assurer la gestion des comptes utilisateurs dans

un réseau.

1' Un serveur Linux équipé de samba peut

être configuré comme une machine partageant des données

dans un groupe de travail Windows, Comme serveur membre d'un domaine Windows ou

comme un contrôleur de domaine principal d'un domaine Windows.

1' Samba peut implémenter la sécurité au

niveau de chaque utilisateur (ce qui est recommandé) et non au niveau

des ressources comme c'est le cas dans les réseaux de type WorkGroup.

1' la gestion de domaines

On a tendance à dire qu'actuellement, en termes de

fonctionnalités, un serveur Samba équivaut à un serveur

NT4 largement amélioré.

Samba fournit donc à la fois des

fonctionnalités serveur et des fonctionnalités client. La

richesse des outils fournis rendent l'interconnexion bidirectionnelle comme une

machine Windows peut se connecter à une machine Unix et vice-versa.

III-5-4 Les principales versions du serveur Samba

Nous avons entendu de Samba 4 sera la prochaine version de la

suite Samba développée en parallèle avec la branche stable

3.x. Une des nouveautés majeures de cette version est le support des

protocoles d'authentification utilisés par Windows 2000

et plus.

Nous allons citer quelques versions qui sont disponibles :

· 3.4.5 (10 janvier 2010)

· 3.3.0 (27 janvier 2009)

· 3.2.0 (1er juillet 2008)

· 20 décembre 2007 : Microsoft signe un accord

d'information

technique (source)suite à un procès perdu contre

l'Union européenne.

· 3.0.26 (11 septembre 2007) : Corrections failles

importantes et nouvelles fonctions

· 3.0.0 (24 septembre 2003) : Corrections failles

importantes et nouvelles fonctions

· 2.2.0 (juin 2001) : Gestion 64 bits complète

· 2.0.0 (2001) : Correction de failles importantes

· 1.9.17 (2000) : Première version publique

28

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

III-5-5 Les avantages du server Samba

Sur une machine classique, Samba est globalement plus

performant que NT 4.0 Server grâce à ce logiciel permet à

des postes de travail sous environnement Microsoft d'accéder de

façon totalement transparente à un serveur Linux et sans

négligé la stabilité d'un serveur Samba mit en place.

Samba permet de définir des niveaux d'accès

très pointus, très proches de ceux proposés par un serveur

Windows NT.

Samba est donc une alternative économique et robuste par

rapport à un serveur Windows NT.

Lorsque les deux systèmes de partage de fichiers (NFS

Samba) sont installés pour comparaison, Samba se révèle

moins performant que NFS au niveau des taux de transferts. Néanmoins,

une étude a montré que Samba 3 était jusqu'à 2,5

fois plus rapide que la version SMB de Windows serveur 2003.

Samba est un logiciel libre, distribué sous licence

gratuite.

III-5-6 les Inconvénients du server Samba

Comme tout autre système, Samba ne peut pas être

parfait totalement, il peut avoir des inconvénients :

- Attention à la sécurité du

réseau local, si une seule des machines de celui-ci est compromise alors

on n'est plus protégé contre une intrusion sur notre propre

machine.

- Nombreux sont ceux qui pensent que Samba peut faire

fonctionner des applications Windows sur une machine Unix. Ce n'est pas le cas.

Samba fournit juste des services réseaux et des moyens de communication

entre ces deux plates formes.

- Samba peut être membre d'un domaine, mais il ne peut pas

contrôler un domaine Active Directory.

- Il ne peut pas Gérer des groupes de groupes.

- Etc.

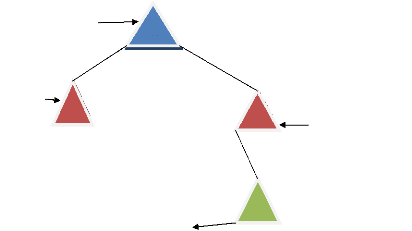

III-5-7 La structure du serveur Samba

Le serveur samba fonctionne en mode client/server via le

démon SMB (server message block) qui permettant la communication entre

les machines sous linux et Windows.

29

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Ce démon est mis au point par Microsoft en 1987, en

reprenant un concept réalisé par IBM en 1985 (NetBIOS), il

s'appuie sur NetBIOS et TCP/IP. L'intérêt de TCP/IP provient du

fait qu'il a été très largement adopté. Ainsi il

est déjà implémenté sur la plupart des

systèmes d'exploitation (Unix, Linux, Windows, MacOs, OS/2, ...).

Néanmoins, nous allons présenter la structure du

Samba en sa globalité avec quelques protocoles nécessaires pour

son fonctionnement.

|

Application

|

|

SMB

|

|

NetBIOS

|

IPX/SPX

|

TCP/IP

|

NetBEUI

|

|

Pilote Réseau

|

|

> Application : c'est le programme du

système qui peut exécuter d'autres programmes à la demande

de ces clients.

> SMB : c'est un protocole de Microsoft

et d'Intel permet de faire le partage des ressources a travers le

réseau, fonctionnant sur NetBIOS et s'appuyait sur NetBEUI ainsi que

TCP/IP. Dans Windows NT 4, il est appelé CIFS (Common Internet File

System) et dans Vista et 7, il est appelé SMB 2.

CIFS : Microsoft a renommé SMB en

CIFS (Common Internet File System) en 1998. C'est une

évolution du protocole SMB, ce nouveau protocole qui est utilisé

par MS Windows 2000 pour permettre le partage de fichiers et

périphériques sur des réseaux IP.

SMB 2 : Microsoft a introduit une nouvelle

version de SMB protocole SMB 2.0 ou SMB avec Windows Vista en 2006. Bien que le

protocole est propriétaire, sa spécification a été

publiée pour permettre aux autres systèmes d'inter opérer

avec les systèmes d'exploitation Microsoft qui utilisent le nouveau

protocole. SMB2 réduit le bavardage du protocole SMB 1.0, en

réduisant le nombre de commandes et il

30

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

inclut aussi le support pour les liens symboliques. D'autres

améliorations incluent la mise en cache des propriétés du

fichier, la signature du message améliorée.

> NetBIOS : Network Basic Input-Output

System, c'est un protocole dédié aux réseaux conçu

par IBM vers les années 1980 et par la suite il est devenu standard. Il

permet de lier un nom d'ordinateur codé sur 16 bits à une adresse

IP.

Un nom NetBIOS se limite à 15 caractères et peut

inclure les caractères alphanumériques standards mais pas les

caractères accentués, espaces, nombres.

> IPX : Inter-network Packet eXchange,

c'est une implémentation Novell développé par Xerox. Ipx

est un protocole datagramme sans connexion qui transmet des paquets à

travers le réseau et fournit aux stations et aux serveurs de fichiers

des services d'adressage et de routage inter-réseaux.

> SPX : Sequence Packet eXchange, est une

extension du protocole IPX mais il est différent d'IPX, permet

d'établir une connexion entre deux dispositifs de réseau et

surveille la transmission de données. Il assure également les

données échangées sans erreur.

> TCP/IP : Transmission Control

Protocol/Internet Protocol. Les deux protocoles de communication qui forment

les fondements de l'Internet.

> NetBEUI : Network Basic Input-Output

System Extended User Interface, est un protocole de communication réseau

de NetBIOS, utilisé pour les petits réseaux. Facile à

mettre en place mais on ne peut pas utiliser dans les grands réseaux.

> Pilote Réseau : ce sont de logiciels

permettant de gérer les périphériques réseau en

envoyant les bonnes commandes et au bon moment.

.

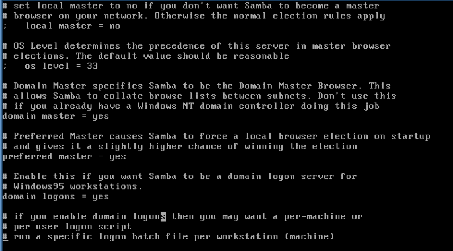

III-5-8 Samba en tant que Contrôleur de Domaine

Principale

Après une étude approfondie sur les

différentes fonctionnalités et les services que Samba peut

prendre en charge, désormais notre Serveur Samba passe à

l'étape supérieure pour un contrôleur de domaine qui

prendra l'authentification de groupes des machines et l'accès aux

partages. Pour devenir cela, nous allons procéder au parcours

nécessaire, en passant d'abord par l'étude du fichier smb.conf et

ensuite de sa configuration. Cependant, il est important de modifier quelque

peu la section globale que nous allons voir en bas.

31

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

III-5-9 Samba en tant contrôleur de domaine

secondaire

Nous avons présenté l'étude du serveur

samba en tant qu'un contrôleur de domaine principale, mais il a d'autres

fonctionnalités utiles surtout le service d'un contrôleur de

domaine secondaire.

Un contrôleur de domaine secondaire dans un

réseau local, sur lequel se trouve beaucoup de stations, et/ou le PDC

est généralement très occupé. Dans ce cas, le BDC

prendra en charge les demandes de requêtes de connexion, de

préférence à la demande. Et il peut réduire le

trafic réseau des sites distants.

Le BDC possède une base SAM en 'lecture seule' sur

laquelle il est capable d'effectuer des demander de login réseau et

d'authentification des utilisateurs. Le BDC peut continuer à fournir ces

services particulièrement si la liaison avec le PDC est coupée.

Cependant toute atteinte à l'intégrité d'un

contrôleur de domaine principale ou la perte de ce dernier dans n'importe

quel environnement pourrait avoir des conséquences graves pour les

ordinateurs clients, serveurs et applications s'appuyant sur les

contrôleurs de domaine pour l'authentification, et la stratégie de

groupe , voilà l'importance du contrôleur de domaine

secondaire.

III-5-10 Le fichier de configuration smb.conf

Le fichier smb.conf est un fichier de configuration du serveur

Samba contenant les informations de configuration d'exécution du

programme smbd.

Ce sont les informations du fichier de configuration qui

détermine le comportement des smbd et

nmbd. Le fichier est organisé en sections dont

le nom est placé entre crochets, et chaque section se termine dès

l'apparition d'une autre section ou la fin du fichier. Le nom d'une section

désigne un service correspondant à un répertoire ou une

imprimante. Le programme smbd donne des informations (partages

de fichiers, imprimante,...) aux clients en utilisant le protocole SMB tandis

que nmbd gère la résolution de noms via le

NetBIOS.

Ce fichier est conçu également pour être

configuré et administré par l'interface de Swat du programme. Il

peut décrire les ressources que l'on désire partager, ainsi que

les permissions et les restrictions qui leur sont associées.

Le fichier smb.conf se découpe selon des

rubriques comprenant chacune un ensemble de lignes de paramètres du type

attribut = valeur et une ligne commençant par

un # (qui représente un

commentaire).

32

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

III-5-11SWAT

SWAT (Samba Web Administration Tool) appelé

également Outil d'Administration Web de Samba. C'est le programme qui

permet d'utiliser le Web browser préféré pour configurer

et gérer Samba. Il est livré en standard avec toute distribution

Samba (source ou exécutables) et doit être démarré

via (x)inetd.

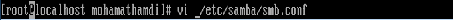

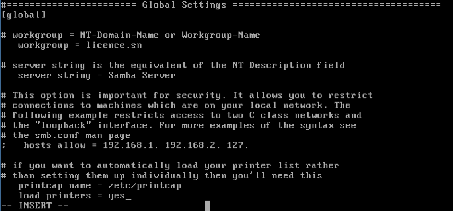

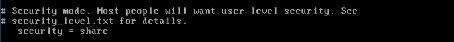

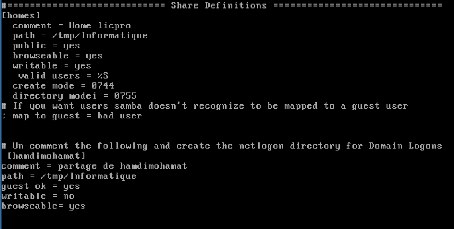

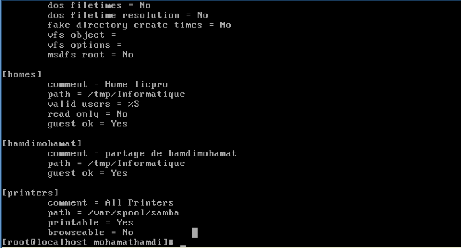

Un des gros avantages de SWAT sur les autres programmes de

configuration est qu'il est écrit par le Samba Team et donc il connait

toujours tous les paramètres correspondant à une version

donnée.

III-5-12 Les Sections réservées

Samba est composée de plusieurs sections pour son

fonctionnement et sa mise en place, nous allons citer :

> [global] :

Prend en compte la configuration globale du Serveur Samba. Cette

section contient des options qui concernent tous les services.

Si une autre section du fichier reprend une option de cette

section, la valeur gérée est la valeur de l'option de la section

en question.

> [homes] :

Elle est utilisée pour la configuration des

répertoires pour les utilisateurs. Cette section crée

dynamiquement un partage du nom de l'utilisateur connecté.

Si un utilisateur tente une connexion vers un partage qui

n'apparaît pas dans le fichier de configuration, Samba considère

ce nom comme le nom d'un utilisateur du système.

> [Printers] :

Elle est utilisée pour les imprimantes en

particulière, section de déclaration d'imprimantes. Cette section

crée un partage pour chaque imprimante présente dans le fichier

/etc/printcap2.

Cette section joue le même rôle que la

précédente pour accéder aux imprimantes.

Si le partage demandé par un utilisateur n'est pas dans

[homes] alors le système regarde dans [Printers].

Donc il faut éviter de donner le même nom à

un utilisateur que celui d'une imprimante.

Nous avons aussi d'autres sections qui ont traditionnellement un

rôle particulier : > [profiles] : partage les profils

itinérants des utilisateurs

> [netlogon] : partage les scripts de connexion des

utilisateurs

> Etc.

2 etc/printcap est un fichier de base de la

configuration de services d'impression Lpd.

33

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Il est nécessaire d'éviter de déclarer

l'une ou l'autre de ces sections pour une bonne gestion des utilisateurs et des

partages de fichiers.

III-5-13 Les Services du Serveur Samba

Quelques programmes qui composent samba telles que :

s smbmount : Permet de monter des répertoires distants

d'une machine Windows sur l'arborescence linux, et ainsi de disposer des

fichiers.

v' smbclient : il permet de se connecter à un serveur sur

un service donné et d'effectuer des actions comme lire ou écrire

un fichier.

v' smbstatus : Il permet de visualiser les connections en

cours.

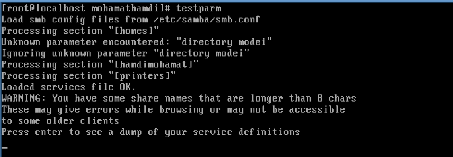

1' testparm : Ce programme permet de tester la syntaxe du

fichier smb.conf; le fichier de configuration de samba. Il affiche les erreurs

de syntaxe mais également toutes les valeurs possibles ou

configurées par défaut.

v' smbpasswd : Grâce à ce programme, root peut

ajouter ou détruire un utilisateur Samba. Il permet aussi à un

utilisateur de changer son mot de passe samba.

s nmbloockup: L'outil nmbloockup permet d'effectuer des

requêtes sur les noms NetBIOS depuis un hôte Unix.

34

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

IMPLEMENTATION DU SERVEUR

SAMBA

35

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Chapitre IV : Présentation de la solution

Les contrôleurs de domaine d'administration peuvent

être placés sous plusieurs catégories et ça

dépend des plates formes et des ressources réseau. Cependant la

comparaison des contrôleurs de domaine doit être bien

étudiée pour une meilleure planification du travail en toute

efficacité et performance. De cela , il est important de se baser sur le

coût qui est un élément majeur pour la mise en place d'un

travail moins couteux sans négligé la performance et

l'efficacité de l'annuaire étudié.

Maintenant nous allons essayer de montrer la configuration

d'un annuaire sur n'importe quel système grâce aux études

de contrôleurs de domaine propriétaires et libres. Au

début, bien que c'est très difficile de connaitre l'importance

d'un contrôleur de domaine à cause de sa politique de

standardisation et la complexité de mettre en place, mais nous avions

donnés quelques pré-requis sur l'état de l'art pour

attirer l'attention de ce dernier et en particulier sur Samba. Donc on peut

centraliser la gestion et l'authentification des comptes utilisateurs via un

contrôleur de domaine libre sous Samba qui permettra de répondre

aux besoins spécifiques demandés.

Nous avons besoin d'un système d'exploitation serveur

linux qui peut prendre en charge le service SAMBA, un système

d'exploitation pour les machines clientes sous Windows XP. Et en suite pour

tester, nous allons utilisés un environnement virtuelle avec VMware.

Notre solution est divisé en plusieurs parties que nous

en citons, une installation des

packages Samba suivi d'une

implémentation du DNS qui permettra de gérer

la

36

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

résolution d'un nom en adresse et vice versa ,en

dernier, une bref modification sur le fichier de configuration

smb.conf.

Pour présenter le contrôleur de domaine samba,

on peut installer le logiciel sur une distribution de Linux en tant qu'un

serveur avec un ou plusieurs clients sous Windows, ainsi que de quelques outils

permettant de réaliser des services pratiques ou bien de tester la

configuration. Et quelques services d'authentification et d'accès aux

ressources du réseau entre les plates-formes différentes,

Après installation, le serveur Samba devrait normalement être apte

à démarrer et ensuite nous procédons la configuration de

Samba en effectuant par l'intermédiaire d'un fichier de configuration

unique qui est smb.conf.

IV-1 Architecture de la solution

Notre architecture se base sur les éléments

essentiels que nous allons utiliser tout au long de l'implémentation de

notre travail :

1' Les tests ont été fait dans un environnement

virtuelle avec VMware.

1' Un serveur Linux (samba) de 2Giga de RAM, 2MHZ de processeur

et 170Giga de disque dur.

1' Deux PC de système d'exploitation Windows XP

professionnelle.

Schéma d'une architecture du serveur Samba avec

des clients sous Windows

1' Composants logiciels :

37

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

-Un système d'exploitation serveur linux qui peut

prendre en charge le service SAMBA.

-Un système d'exploitation pour les machines clientes :

Windows XP

1' Composants matériels :

Ressource

|

Configuration minimale

|

Processeur

|

Pentium III 850 mégahertz (MHz)

|

Mémoire vive

|

512 Mo (méga-octets)

|

Carte réseau

|

Une carte réseau

|

Disque dur

|

Un disque dur de 10 Go

|

|

38

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

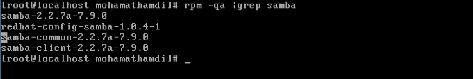

IV-3 Installation de Samba

Samba se présente sous forme de paquet qui s'installe au

dessus d'une distribution Linux.

Cependant, nous allons procéder à l'installation

du samba sous la distribution RedHat 2.4.

Il y a deux types d'installations possibles :

v' La première consiste à installer le package

Pour faire une installation de samba, on doit vérifier d'

abord si les RPM sont déjà installés en exécutant

la commande suivante :

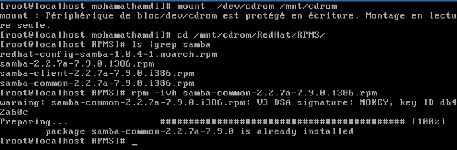

Au cas où les packages ne sont pas installés, on

doit rechercher dans le CD d'installation qui contient les packages et on le

monte puis on passe a l'installation :

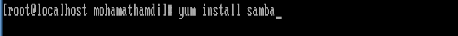

- La seconde permet d'installer samba en ligne (Internet) via la

commande yum install :

39

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

On doit vérifier si samba est déjà

installé avant d'exécuter la commande d'installation en ligne.

IV-4 les interfaces de configuration du

Serveur samba IV-4-1 L'interface Swat :

SWAT permet à un administrateur de paramétrer

plus facilement le fichier de configuration de samba par le biais d'un browser.

Il facilite la tâche pour les fichiers de configuration. Nous ne verrons

pas l'installation de SWAT car ce n'est pas le but de notre travail. De plus,

il est installé par défaut dans la plupart des distributions

actuelles.

IV-4-2 L'interface ligne de commande :

Cette interface permet de nous configurer et lancer

l'exécution de divers logiciels au moyen d'un interpréteur de

commandes, que pour les dialogues avec l'utilisateur de ces logiciels ou avec

des clients d'une autre plate-forme.

Appelée aussi interface homme-machine dans laquelle la

communication entre l'utilisateur et l'ordinateur s'effectue en mode texte.

Elle est très utile pour la configuration des serveurs et la

manipulation des fichiers systèmes, et une sécurité

efficace par rapport à l'interface graphique.

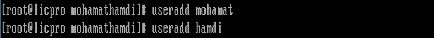

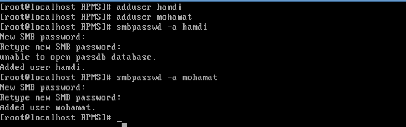

IV-4-3 Création des comptes utilisateurs Unix

Avant de se connecter sur le domaine nous créerons des

nouveaux utilisateurs avec les commandes Unix suivantes :

adduser Nom_Utilisateur ou useradd

nom_utilisateur

Ensuite entrer le mot de passe de l'utilisateur dans le fichier

smbpasswd dans le répertoire /etc/samba, par exemple :

40

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

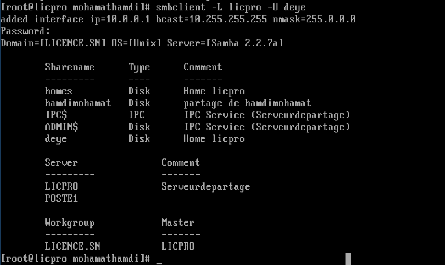

IV-4-4 Création des comptes utilisateurs Samba

Le compte permet à chaque utilisateur d'accéder

à son espace de travail quel que soit l'ordinateur utilisé.

Le client Samba permet de fournir une interface en ligne de

commande pour accéder aux ressources Samba à partir d'une machine

de type Unix. Ensuite smbclient permet en premier lieu de vérifier

l'existence d'une serveur Samba sur le réseau et de lister les

ressources qu'il partage grâce à la commande:

smbclient nom_serveur_smb

Une fois les ressources identifiées, il est possible

d'accéder à chacune d'entre elles par la commande:

- smbclient \\\nom_serveur_smb\\ressource -U

nom_utilisateur

- Un mot de passe devrait être demandé

à l'utilisateur

Son accès est protégé par un identifiant et

un mot de passe personnels qui sont communiqués à chaque

utilisateur.

Nous créons maintenant les comptes qui seront

utilisés par samba. Nous reprendrons les mots de passes des comptes

Unix.

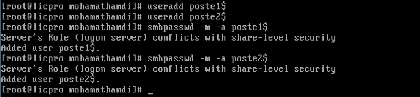

IV-4-5 Création des comptes machines

Pour créer les comptes machines c'est la même

procédure pour la création d'un utilisateur simple sauf que le

nom du poste doit avoir d'un dollar et pour le faire appartenir a samba on a

l'option -m qui s'ajoute.

41

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

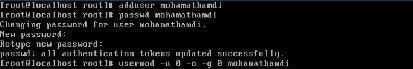

IV-4-6 Création d' un compte qui a les droits de

Root

Il suffit de créer un compte qui a les mêmes

privilèges que le compte ordinaire Root, nous allons créer comme

celle précédemment et on ajoute `usermod -u 0 -o -g 0

nom_du_compte'.

chapitre V - Mise en place de la solution

retenue

La solution est repartie en plusieurs étapes

principales que nous allons développer au fur et à mesure pour

implémenter le serveur Samba. Cet implémentation s' appuiera sur

une installation et configuration du DNS

détaillée suivi d' une configuration du fichier de configuration

smb.conf. vers la fin avec un teste de validité sur un

client fonctionnant sur un système d' exploitation Windows

XP qui va se loger sur le domaine géré par le

serveur Samba sous la distribution RedHat en fournissant son

nom d'utilisateur et son mot de passe. Bien que mettre en place d'un Serveur

samba n'implique pas une configuration du DNS mais pour faciliter et une

meilleure intégration des clients Windows sur le serveur, nous avions

choisis de configurer ce dernier.

Serveur Samba est constitué d'un serveur et d'un ou

plusieurs clients, ainsi que de quelques outils permettant de réaliser

des services pratiques ou bien de tester la configuration habituelle pour

chaque compte client qui est enregistré sur le serveur, ce qui permet

aux utilisateurs du réseau de pourvoir se connecter à distance

de

42

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

n'importe quel poste et de retrouver leur environnement de

travail. Cependant , l'annuaire déployé sous Samba, nous permet

de gérer actuellement les comptes utilisateurs pour Linux et pour

Windows via le PDC Samba.

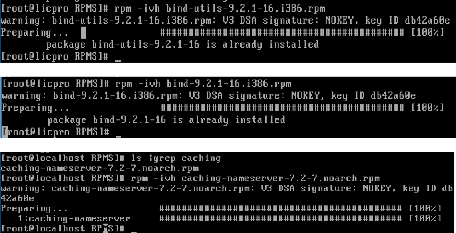

V-1 Configuration du DNS

Le Domain Name System (ou DNS,

système de noms de domaine) est un service Permettant d'établir

une correspondance entre une adresse IP et un nom de domaine et, plus

généralement, de trouver une information à partir d'un nom

de domaine.

Pour aboutir a une installation réussite du

DNS, on doit avant toute chose installons d'abord nos rpm

bind et cachingnameserveur.

Une fois les installations sont terminées, nous changeons

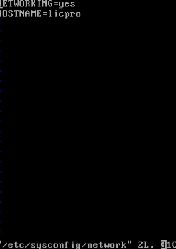

le nom de notre serveur en éditant le fichier : vi

/etc/sysconfig/network.

Dans notre cas notre serveur se nomme licpro

43

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

On peut redémarrer notre serveur pour voir si les

modifications sont prises en compte.

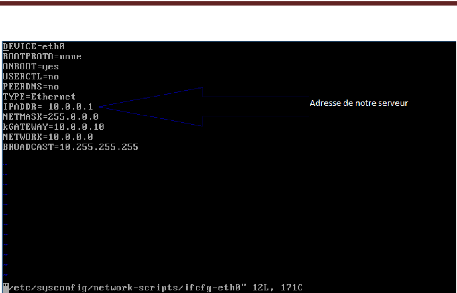

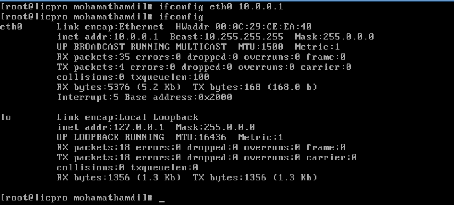

Donnons une adresse IP fixe à notre serveur comme

10.0.0.1.Cependant pour éviter que notre serveur change

d'Ip à chaque redémarrage on va procéder comme suit :

Vi /etc/sysconfig/network-scripts/ifcfg-eth0

44

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

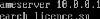

Faisons notre résolution avec le fichier

resolv.conf en éditant le fichier : vi

/etc/resolv.conf

Vérifions si notre ordre de résolution est bon en

exécutant la commande : cat /etc/host.conf

Configuration de notre fichier hosts qui

contient la table de translation d'adresse ip en nom d'hôte avec la

commande : vi /etc/hosts.

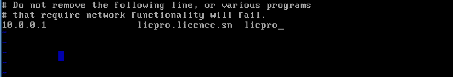

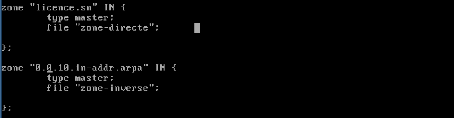

Déclarons maintenant nos zones dans le fichier de

configuration named.conf à l'aide de :

vi /etc/named.conf.

45

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

On se place a la fin du fichier et déclarons nos deux

zones :

· zone-direct

· zone-inverse

Une fois la déclaration est terminée, on

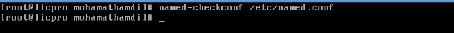

enregistre les modifications et on quitte. Vérifions si notre

configuration du fichier named.conf est bonne avec la

commande.

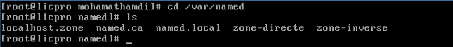

Tout est bon, nous en revenons donc à la

création de nos zones déclarées antérieurement. Ces

zones s'appelaient zone-directe et

zone-inverse et seront créées dans

/var/named.

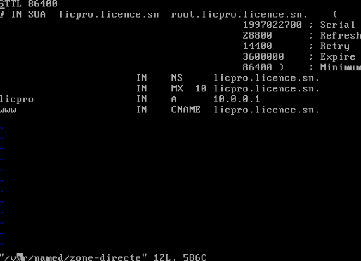

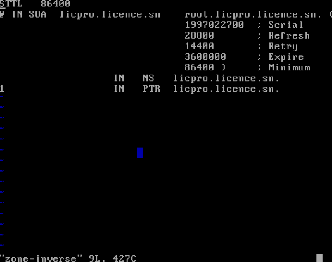

On doit éditer la zone-directe avec : vi

/var/named/zone-directe

46

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

Ensuite même processus pour la zone-inverse : Vi

/var/named/zone-inverse

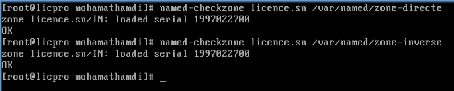

Testons les zones créées.

47

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

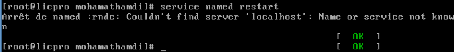

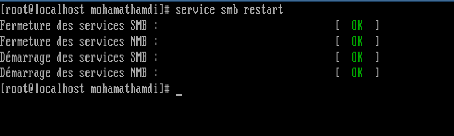

Redémarrons le service avec : service

named restart.

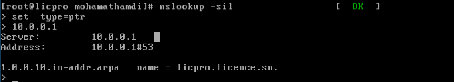

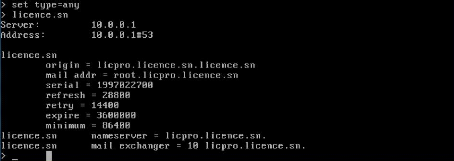

Après redémarrage on peut tester notre serveur

DNS :

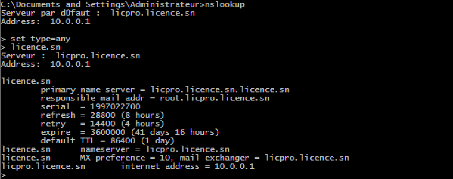

1' Test de la résolution-directe

1' Test de la résolution-inverse

1' Test d'une résolution-quelconque

48

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

D' après un test valide au niveau du serveur, on doit

tester le client.

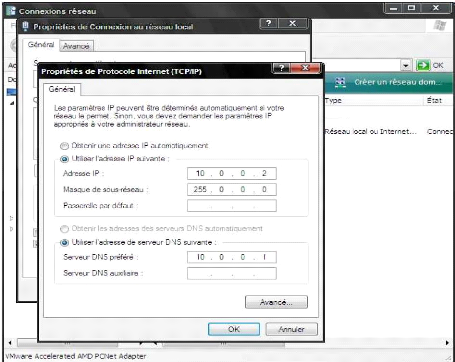

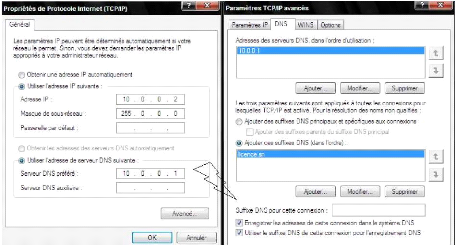

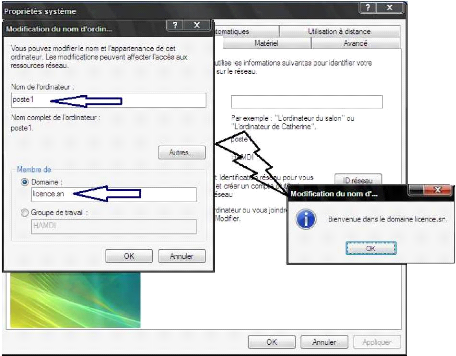

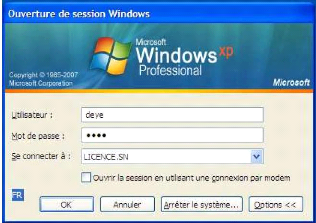

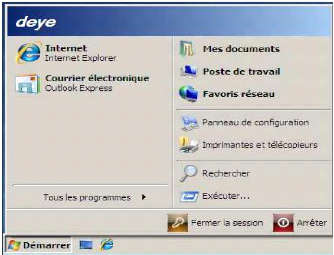

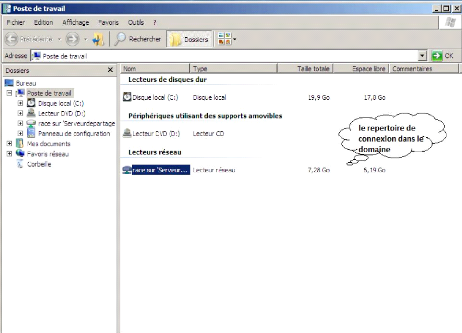

V-2 Configuration de clients sous Windows

On doit attribuer au client un adresse IP et de lui indiquer

l'adresse du serveur DNS.

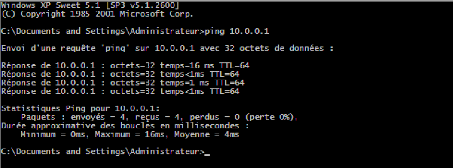

Testons la communication entre le serveur et le client.

49

Université Cheikh Anta Diop de

Dakar/FST/Département de Mathématiques et

Informatique/section_Informatique/Licence_pro2010-2011/Mahamat Adam Abdou

1' A partir du client

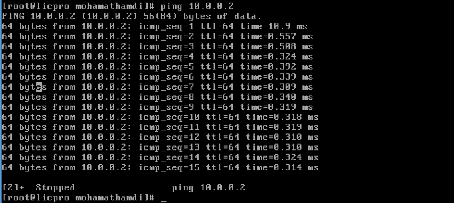

1' A partir du serveur

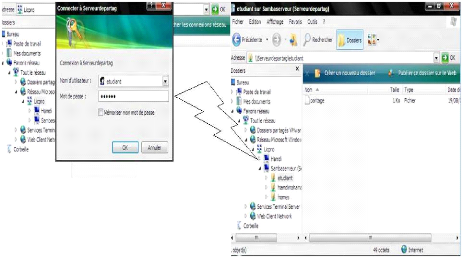

Après un test un validé le lien qui relie le