|

CAHIER DES

CHARGES

Mémoire de fin d'Etude en vu de l'obtention de la

Licence Technologique en Informatique & Réseaux

|

Matricule :

|

|

|

Nom:

|

PILITHA EMMANUEL

|

|

Cycle:

|

Licence de Technologie

|

|

Filière:

|

Informatique & Réseaux

|

|

Niveau :

|

3

|

|

Ecole :

|

INSTITUT UNIVERSITAIRE DE TECHNOLOGIE FOTSO VICTOR DE

BANDJOUN

|

THEME : Conception d'une BD de

contravention et accident de la route pour une circonscription

PRESENTATION DU PROJET :

BREVE DESCRIPTION DU THEME DE MEMOIRE

La description du thème cité ci-haut est

liée aux définitions ci-dessous :

Contravention, infraction déterminée

par la loi ou par un texte à valeur réglementaire et

sanctionnée par une peine d'amende.

Base de données: usuellement

abrégée en BD ou BDD, est un ensemble structuré et

organisé permettant le stockage de grandes quantités

d'informations afin d'en faciliter l'exploitation1(*).

Accident: C'est un événement

malheureux qui advient par hasard, d'une manière inopiné.

Exemple : accident de la route.

Circonscription: Division administrative d'un

pays, d'un territoire.

I. SITUATION CONTEXTUELLE DU PROJET

LES CONTRAVENTIONS EN DROIT PÉNAL

Le Code pénal distingue trois

catégories d'infraction : les crimes, les délits et les

contraventions. Seule la loi peut prévoir et

définir les comportements qui seront qualifiés de crime ou de

délit. En revanche, un simple texte à valeur

réglementaire, c'est-à-dire un acte émanant du pouvoir

exécutif, suffit pour définir les contraventions. Le

tribunal de police est la juridiction compétente pour

connaître les contraventions.

La contravention est l'infraction qui est la

moins lourdement sanctionnée par le droit pénal. Alors que

l'auteur d'un crime encourt une peine de réclusion ou de

détention criminelle, que l'auteur d'un délit peut être

condamné à une peine d'emprisonnement et/ou d'amende, seule une

peine d'amende peut être prononcée contre l'auteur d'une

contravention.

LES CONTRAVENTIONS EN DROIT ADMINISTRATIF

La contravention pénale ne doit pas

être confondue avec la contravention dite « de grande

voirie » qui réprime les atteintes portées au domaine

public routier. Bien que sanctionnées par une amende pénale, ces

contraventions ne sont pas des contraventions de police, compte tenu de leur

objet et de leur régime particulier. Elles sont en effet

prononcées par un juge administratif et non par le tribunal de police.

Les amendes peuvent par ailleurs être d'un montant différent, et

notamment plus important, que le taux maximum prévu pour les

contraventions de police de cinquième classe.

II. SON IMPORTANCE POUR L'ENTREPRISE OU VOUS ETES EN STAGE.

Le BD a pour importance : Aider la DGSN d'une

circonscription à résoudre facilement le problème de

payement des amendes contraventions.

III. SON APPORT ET SON IMPACT DANS LUTTE CONTRE LE SOUS

DEVELOPPEMENT.

Le projet a pour apport :

- la réduction de la corruption qui est un fléau

qui ruine le monde entier en particulier notre pays ;

- faciliter la collecte des sommes dues aux infractions pour

recettes des finances ;

Le projet a pour impact :

- la poursuite judiciaire des personnels corrompus (Ceci

sera la résultante de la plate forme de données et l'ancienne

méthode de travail manuel qui existe actuellement);

- la réduction des tâches et nombre des personnels

existant.

IV. DESCRIPTION DU TRAVAIL A FAIRE.

Le travail à faire dans ce projet d'importance

nationale consistera à respecter le processus de production d'une

application selon le cycle du génie logiciel à savoir :

- l'analyse du Projet;

- la conception du Projet

- l'implémentation du Projet ;

- l'intégration ;

- le test ;

- la production de la documentation ;

- et la réception du Projet.

|

Processus de production

|

Outils

|

|

L'analyse et la conception

|

StarUML, Windesign

|

|

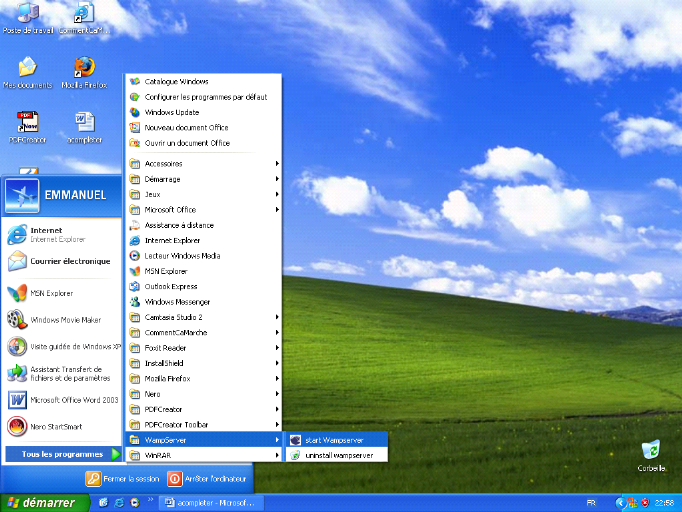

L'implémentation

|

WAMPSERVER, Scrip edit

|

|

L'intégration

|

WAMPSERVER, Scrip edit

|

|

Le Test

|

La plate forme : SYSCONTRA

|

|

La production de la documentation

|

Word, Camtasia, Nero, Install Creator

|

|

La réception du Projet

|

/

|

V. RESULTATS ESCOMPTES.

Le cahier de charge vise à mettre sur pied une

application client serveur qui capable de:

Ø communiquer entre les différents acteurs du

système ;

Ø résoudre le problème de tracasserie

policière (Après la mise sur pied de notre système nous

prévoyons mettre sur pied une plate forme pour la sensibilisation sur

les contraventions et accident de la route pour les citoyens de cette

circonscription, ceci évitera l'arnaque des policiers)

Ø résoudre le problème de gestion manuel

du système existant (Ici nous nous attarderons sur les fouilles

manuelles qui seront implémentées dans notre système)

Exemple : Quand nous avons une contravention nous identifions facilement

l'amende liée à cela que de fouiller dans la liste

manuellement.

Ø recenser sous forme de données toutes les

contraventions et les amendes (pénalités) liées aux

contraventions ;

Ø faciliter le payement des amendes au près des

finances (les recettes des finances se trouvant dans les commissariats,

gendarmeries) ;

Ø ressortir des états de contravention, de bilan

des accidents pour une circonscription à une période

donnée et;

Ø faciliter la recherche dans les archives.

VI. Présentation du chronogramme de travail

détaillé.

|

N°

|

Tâche

|

Résultat

|

Durée

|

|

1

|

Analyse

|

Document d'analyse

|

14 jours (Du 10/12/2007 au 24/11/2007)

|

|

2

|

Conception

|

Document de conception

|

14 jours (Du 25/12/2007 au 09/12/2007)

|

|

3

|

Implémentation

|

Document d'Implémentation

|

30 jours (Du 10/01/2008 au 10/02/2008)

|

|

4

|

Intégration

|

/

|

07 jours (Du 10/02/2008 au 17/02/2008)

|

|

5

|

Test

|

Rapport de Test

|

02 jours (Du 18/02/2008 au 19/02/2008)

|

|

6

|

Production de la Documentation

|

- Document d'analyse,

- Document de conception

- Document d'Implémentation,

- Rapport de Test

|

02 jours (Du 20/02/2008 au 21/02/2008)

|

|

7

|

Réception du Projet

|

/

|

01 jour (22/02/2008)

|

|

Nombre Total de jours

|

70 jours

|

VII. Présentation des outils à utiliser.

Fait à Yaoundé, le 10/12/2007

Signature de l'encadreur :

MM. HONLUE Musa et NGOMENI Cyrille

DEDICACE

Je dédie ce présent ouvrage à mes

parents DIGUIR PALAÏ et WAZIRI LEWOUN

pour l'éducation qu'ils n'ont cessé de me transmettre.

Emmanuel PILITHA

REMERCIEMENTS

Ce travail est la résultante des efforts fournis par

des personnes à qui je voudrais exprimer mes reconnaissances à

savoir:

· Mon père qui est au ciel ;

· Dr. Marcellin NKENLIFACK chef du

département informatique de l'IUT/FV et toute l'équipe de

formation FOAD 2007/2008;

· MM. HONLUE Musa et NGOMENI Cyrille,

encadreurs de mon mémoire de fin d'étude et tuteurs de

FOAD, pour leurs aides et conseils qu'ils m'ont

prodigués ;

· Mes grands frères Nathaniel César

ATCHING, Samuel TCHIRAM pour l'affection, l'encouragement et la

solidarité ;

· A ALAMINE SAIDOU, MADOU JEAN, FERDINAND, BOUBA

HAMAN, NDOLYO GASTON, MASSI SUZANNE, AMANA AMOS, KAGOMBE YAKOUP, SIMON BOUBA,

LANWASNA GILBERT ;

· A la famille BELLO MAILI de

Yaoundé pour mon encadrement ;

· A toutes les familles: PALAI, LEWOUN, ABBA

BIENVENUE, HASSANA VINCENT ;

· A toute la promotion 2006/2007 de la formation ouverte

et à distance cycle de licence de technologie.

A toutes les personnes qui de près ou de loin ont

contribuées à la réalisation de ce travail, je vous prie

de bien vouloir recevoir ma profonde gratitude.

ABREVIATION

DGSN: Délégation

Générale à la sûreté Nationale ;

BD: Base de données ;

FOAD : Formation Ouverte et A

Distance ;

AUF : Agence Universitaire de la

Francophonie ;

IUT/FV : Institut Universitaire de

Technologie Fotso Victor;

DUT : Diplôme Universitaire de

Technologie ;

BTS : Brevet de Technicien

Supérieur ;

PC: Personal Computer;

RAM: Random Access Memory;

S.E: Système d'Exploitation ;

SQL: Structured Query Language ;

XP: Experience ;

Mo: Méga Octet ;

Mhz: Méga Hertz ;

MD5: Message Digest version 5 ;

PHP : Personal Home Page ;

SYSCONTRA : Système de Gestion des

contraventions et accident de la route

AVANT

PROPOS

Crée par décret ministériel

N°008/CAB/PR du 19/01/93, l'Institut Universitaire de Technologie Fotso

Victor (IUT/FV) de Bandjoun est un établissement technologique membre de

l'AUF depuis l'année académique 2006/2007 formant des jeunes

étudiants capables d'oeuvrer au développement technologique et

scientifique.

En ce qui concerne la formation à distance ;

l'IUT/FV de Bandjoun offre une formation professionnelle en cycle de licences

de Technologie option Concepteur et développeur réseaux et

Internet ouvert pour les étudiants titulaires d'un diplôme

Universitaire de Technologie en Informatique (DUT), d'un Brevet de Technicien

Supérieur en Informatique (BTS) ou de tout autre diplôme

équivalent reconnu.

Fondée à Montréal (Canada) en 1961,

l'Agence universitaire de la Francophonie (AUF) est une institution

multilatérale qui soutient la coopération et la solidarité

entre les institutions universitaires travaillant en français,

prioritairement avec les pays francophones d'Afrique, du Monde arabe, d'Asie du

Sud-Est, d'Europe centrale et orientale et de la Caraïbe. Elle contribue

également au développement de l'enseignement supérieur et

de la recherche.

659 membres (universités publiques et privées,

instituts d'enseignement supérieur, centres ou institutions de

recherche, réseaux institutionnels et réseaux d'administrateurs

liés à la vie universitaire), répartis dans les pays

appartenant à l'Organisation internationale de la Francophonie et

au-delà, sont membres de l'AUF. À ces membres, il convient

d'ajouter un réseau de plus de 350 départements d'études

françaises d'établissements universitaires du monde entier.

L'ensemble de ces établissements constitue un réseau unique de

partenaires que l'AUF fédère et anime à travers ses cinq

programmes d'actions et de soutien.

L'AUF est présente dans près de 74 pays,

à travers ses bureaux régionaux, ses centres d'accès

à l'information, ses campus numériques ou ses instituts de

formation. Son siège se trouve à Montréal (Canada) sur le

campus de l'Université de Montréal.

Depuis 1989, l'Agence est l'opérateur direct de la

Francophonie pour l'enseignement supérieur et la recherche et elle

participe, ainsi, grâce au soutien des États et gouvernements

ayant le français en partage, à la construction et à la

consolidation d'un espace scientifique en français.

L'AUF offre des allocations d'études à distance

aux meilleurs candidats sélectionnés par les Universités,

selon des critères élaborés par son Conseil scientifique.

Une priorité est notamment accordée, à qualité

scientifique égale, aux candidatures féminines. Grâce aux

allocations, une importante partie des frais pédagogiques et

d'inscription est ainsi prise en charge, mais toute personne désireuse

de se former à distance peut bénéficier d'un prix

préférentiel accordé par les Universités

diplomantes à l'AUF.

Pour 2007-2008, près de 700 allocations d'études

à distance sont proposées ainsi que de nouvelles formations.

L'AUF s'est donné comme objectif de favoriser la

création d'une offre de formation ouverte et à distance

émanant d'établissements d'enseignement supérieur des pays

du Sud et de l'Est. L'an dernier, après un travail important en termes

de formations de formateurs, l'AUF avait pu présenter cinq

diplômes africains (licence et master), entièrement ou

partiellement à distance, proposés par des établissements

sénégalais ou camerounais. Pour la prochaine rentrée,

outre ces mêmes formations et un doctorat du Sénégal, de

nouveaux masters sont proposés par des établissements

algériens, bulgares, burkinabés et tunisiens. D'autres projets

sont en développement et seront proposés l'année

prochaine.

En 2006, l'AUF avait reçu plus de 8 000 candidatures et

920 nouveaux apprenants, allocataires ou bénéficiant d'un tarif

réduit, ont été régulièrement inscrits dans

les établissements d'enseignement supérieur membres de l'Agence.

Plus de quatre-vingt pour cent de ces personnes sont originaires d'Afrique

sub-saharienne.

L'Agence universitaire de la Francophonie met gratuitement

à la disposition des candidats sélectionnés ses campus

numériques francophones et ses centres d'accès à

l'information. Ils y trouvent toutes les infrastructures techniques et de

réseau afin de suivre ces formations dans de bonnes conditions, mais

aussi des conseils, des aides, des médiations destinés à

favoriser leurs apprentissages.

Ces formations sont dispensées pour la plupart

entièrement à distance, via les technologies numériques,

mais les examens se déroulent de façon classique en salle

surveillée. Les diplômes proposés à distance ont la

même valeur académique que les diplômes classiques.

Chaque appel à candidatures destiné aux

étudiants et apprenants est accompagné d'un « appel

à tuteurs » destiné aux enseignants. L'objectif de

l'Agence est d'intégrer, après une phase de formation de

formateurs, des enseignants du Sud et de l'Est dans les équipes

pédagogiques des diplômes proposés. Une certification au

tutorat à distance est en préparation et sera mise en oeuvre par

des établissements d'enseignement supérieur membres de l'AUF.

RESUME

Le but de notre forme de données (Conception BD de

contravention et accident de la route) étant d'aider la DGSN d'une

circonscription à résoudre facilement le problème de

payement des amendes contraventions, notre travail s'est reparti sur quatre

grandes parties à savoir :

une généralité sur la DGSN portant

particulièrement sur une classification des infractions et sur la

direction sécurité publique ;

une analyse du projet ;

la production de la plate forme de données ;

et la procédure d'installation et d'utilisation de la

plate forme de données.

Ceci dit l'utilisation de certains outils s'est

avérée indispensable.

C'est ainsi que nous avons utilisé le SGBD MySql,

script edit, WAMPSERVER et le langage de programmation PHP sous système

d'exploitation Windows (XP, 2003 server) pour implémenter notre plate

forme.

ABSTRACT

The goal of our shape of information (Conception DATA BASE of

ticket and accident of the road) being to help the DGSN of a circumscription to

solve the problem of payment of the fines tickets easily, our work left itself

on four parts knowledge:

a generality on the structural DGSN especially on a

classification of the infringements and on the direction public safety;

an analysis of the project;

the production of the flat forms information and;

the install procedure and information forms use of the flat.

It says the use of some tools proved to be indispensable.

This is how we used the SGBD MySql, script edict, WAMPSERVER

and the PHP programming language under Windows operating system (XP, 2003

server) to implement our plate shape.

SOMMAIRE

CAHIER DES CHARGES

i

DEDICACE

v

REMERCIEMENTS

vi

ABREVIATION

vii

AVANT PROPOS

viii

RESUME

xi

ABSTRACT

xii

SOMMAIRE

xiii

LISTE DES FIGURES, TABLEAUX.

xv

INTRODUCTION

1

CHAPITRE I. PRESENTATION DE LA DGSN : SECURITE

PUBLIQUE

3

I. PRESENTATION DE LA DGSN

3

II. LA DIRECTION DE LA SECURITE PUBLIQUE

4

III. COMMISSARIAT DE SECURITE PUBLIQUE

5

CHAPITRE II. CLASSIFICATION DES INFRACTIONS ET

LEUR TAXATION

10

I. CONTRAVENTION DE PREMIERE CLASSE/TAXATION

10

II. CONTRAVENTION DE DEUXIEME CLASSE

11

III. CONTRAVENTION DE TROISIEME CLASSE

12

IV. MOTIFS DE LA MISE EN FOURRIERE

13

I. PRESENTATION DE LA METHODE DE MODELISATION

16

II. VUE STATIQUE DU SYSTEME

18

II.1 ACTEURS DU SYSTEME

18

II.2 DIAGRAMME DE CAS D'UTILISATION

19

II.3 SCENARIO DES CAS D'UTILISATION

20

II.4 DIAGRAMME DES CLASSES

26

II.5 DIAGRAMME DE COMPOSANT

28

II.6 DIAGRAMME DE DEPLOIEMENT

29

III. VUE DYNAMIQUE DU SYSTEME

30

III.1 DIAGRAMME DE COLLABORATION

30

III.2 DIAGRAMME D'ETATS

31

III.3 DIAGRAMME D'ACTIVITE

32

III.4 DIAGRAMME DE SEQUENCE

33

I. ENVIRONNEMENT LOGICIEL/MATERIEL

35

I.1. Environnement Logiciel

35

I.2 Environnement Matériel

36

II. LA SECURITE

36

II.1- Sécurité Globale de la plate

forme

36

II.2 Gestion des comptes :

38

III. REQUETES SQL

38

III.1. Exemple Requêtes SQL de la gestion des

comptes Utilisateurs

38

III.2. Structure de table la table Message et

Utilisateur

39

IV. QUELQUES CODES SOURCES

40

V. PRESENTATIONS DES QUELQUES MAQUETTES

42

I. Procédures d'Installation

45

II. Aide à l'utilisation de la plate forme

de données

45

II-1. Quelques scénarios relatifs aux

comptes administrateur et utilisateur.

46

II-2 Accès à la BD

56

CONCLUSION

59

BIBLIOGRAPHIE

60

ANNEXES

61

LISTE DES FIGURES,

TABLEAUX.

Figure 1 : Organigramme de la

sécurité publique

5

Tableau 1 : Contravention

2ème Classe

11

Tableau 2 : Contravention

3ème Classe

13

Tableau 3 : Acteur du Système

18

Figure 2 : Diagramme de cas d'utilisation

19

Figure 3 : Diagramme de classe

27

Figure 4 : Diagramme de composant

28

Figure 5 : Diagramme de déploiement

29

Figure 6 : Diagramme de collaboration

30

Figure 7 : Diagramme d'état

31

Figure 8 : Diagramme d'activité

32

Figure 9 : Diagramme de séquence

33

INTRODUCTION

Une Contravention est une

infraction déterminée par la loi ou par un texte à

valeur réglementaire et sanctionnée par une peine d'amende.

Le Code pénal distingue trois catégories

d'infraction : les crimes, les délits et les contraventions. Seule

la loi peut prévoir et définir les comportements qui seront

qualifiés de crime ou de délit. En revanche, un simple texte

à valeur réglementaire, c'est-à-dire un acte

émanant du pouvoir exécutif, suffit pour définir les

contraventions. Le tribunal de police est la juridiction compétente pour

une contravention.

Concevoir une BD de contravention et accident de la

route pour une circonscription consiste à mettre en place une

plate forme de données pour gérer les contraventions et accident

de la route.

Ce mémoire est subdivisé en quatre

parties :

une généralité sur la DGSN portant

particulièrement sur une classification des infractions et sur la

direction sécurité publique ;

une analyse du projet ;

la production de la plate forme de données ;

et la procédure d'installation et d'utilisation de la

plate forme de données.

1ère Partie :

GENERALITE

CHAPITRE I.

PRESENTATION DE LA DGSN : SECURITE PUBLIQUE

I. PRESENTATION DE LA

DGSN

La Délégation Générale à la

Sûreté Nationale comprend :

· un secrétariat général Particulier de

la Délégation Générale à la

Sûreté Nationale ;

· cinq inspecteur générale de la

Sûreté Nationale ;

· des conseillers techniques ;

· une administration centrale ;

· des services extérieurs

En ce qui nous concerne nous nous intéresserons à

l'administration centrale et aux services extérieurs.

L'administration centrale comprend :

· un secrétariat général ;

· une direction des personnels et des services

sociaux ;

· une direction des finances, de l'informatique et de la

logistique ;

· une direction de la sécurité

publique ;

· une direction de la police judiciaire ;

· une direction des renseignements

généraux ;

· une direction de la police des frontières ;

· une direction de la surveillance du territoire ;

· une division de la sécurité civile ;

· une division des transmissions ;

· une division de la santé ;

· un groupement spécial d'opération ;

· une division juridique ;

· un service des voyages officiels et des

cérémonies ;

· un service du courrier ;

· un service de la traduction ;

· une Ecole nationale Supérieure de la

Police ;

· des centres d'instruction et d'application de la police

Les services extérieurs comprennent :

· les services provinciaux de la sûreté

Nationale ;

· les groupements mobiles d'intervention ;

· les commissariats de la sécurité

publique ;

· les commissariats de police spéciale des chemins de

fer ;

· les commissariats spéciaux ;

· les commissariats à l'emi - immigration aux ports

et aéroports ;

· les postes frontières de la sûreté

Nationale.

II. LA DIRECTION DE LA

SECURITE PUBLIQUE

Placée sous l'autorité d'un Directeur

assisté d'un adjoint, la direction de la sécurité publique

est chargé de :

· veiller au maintien de l'ordre, de la

sécurité et de la salubrité publique dans les

agglomérations urbaines et les emprises des chemins de fer ;

· centraliser, contrôler et exploiter les

activités administratives et judiciaires des commissariats de

sécurité publique, des commissariats de police spéciale

des chemins de fer et des autres unités de police ;

· appliquer les mesures de défense nationale et

suivre la formation militaire des fonctionnaires et réservistes

affectés à la sûreté nationale, en liaison avec la

direction des personnels et des services sociaux ;

· concevoir et coordonner les techniques et méthodes

relatives au maintien de l'ordre et à la défense

nationale ;

· étudier et mettre au point de nouvelles

méthodes de travail ;

· exploiter les rapports mensuelles des commissariats de

sécurité publique en liaison avec les services compétents

du secrétariat générale à la sûreté

nationale ;

· concourir à l'étude des problèmes

liés à la défense et à la couverture des points

sensibles, ainsi que de ceux relatifs à la préparation et

à la formation militaire.

La direction de la Sécurité Publique

comprend :

· une sous - direction de la

sécurité ;

· une sous - direction de la défense.

ORGANIGRAMME DE LA SECURITE PUBLIQUE

DIRECTION DE LA SECURITE PUBLIQUE

- Directeur

- Directeur Adjoint

Sous - Direction de la Sécurité

Sous - Direction de la défense

Service d'emploi

Service des études

Service d'exploitation des activités judiciaires

Service de la police Administrative

Service de la protection

Service de la logistique

Service du maintien de l'ordre

Figure 1 :

Organigramme de la sécurité publique

III. COMMISSARIAT DE SECURITE

PUBLIQUE

Le commissariat de sécurité publique est

implanté dans chaque agglomération urbaine comptant plus de

10.000 habitants. Au - dessus de 50.000 habitants, il peut être

crée un Commissariat central et des Commissariat d'arrondissement.

La compétence du Commissariat de sécurité

Publique s'étant au périmètre urbain de la circonscription

tel que défini par les règlements particuliers de la commune.

Le commissariat de sécurité publique est

placé :

Ø à la direction des chefs de circonscriptions

administrative pour le maintien de l'ordre, la tranquillité et la

salubrité Publique dans les villes où ils sont implantés,

ainsi que la défense des points sensibles et des installations

d'intérêt national et de l'information en matière de

politique, économique et social ;

Ø sous la direction des magistrats du parquet pour

l'exercice de la police judiciaire ;

Placé sous l'autorité d'un Commissariat de la

sécurité Publique assisté de deux adjoints et d'un Chef de

poste de police, le Commissariat de sécurité publique

comprend :

Ø la compagnie des affaires administratives,

financières et judiciaires comportant deux sections :

Ø la compagnie de maintien de l'ordre et de la

défense comportant trois sections ;

Ø le poste de police.

Placé sous l'autorité du premier adjoint qui est

le commandant, la compagnie des affaires administratives, financières et

judiciaire est particulièrement chargée :

Ø des affaires administratives, financières et

judiciaires ;

Ø du magasin d'arme et d'habillement ;

Ø du parc automobile et tous autres engins du

commissariat ;

Ø des amendes forfaitaires et

arbitrées ;

Ø des constats, y compris ceux des accidents de

circulation.

Placé sous l'autorité du deuxième adjoint

qui en est le commandant, la Compagnie du maintien de l'ordre et de la

défense est particulièrement chargée :

Ø du maintien de l'ordre et de la

défense ;

Ø de la protection des hautes personnalités et

des points sensibles ;

Ø de la surveillance de la voie publique, des lieux

publics et des escortes officielles et privées dans le cadre des

services payés.

Le Chef de poste de Police est particulièrement

chargé de :

Ø la répartition du travail au poste de

police ;

Ø la surveillance et le contrôle des

gardés à vue ;

Ø la surveillance des locaux de service ;

Ø la tenue du registre de la main

levée ;

Ø l'accueil du public ;

Ø la réception et la filtration des usagers du

service ;

Ø la propriété des locaux ;

Ø la sécurité des gardés à

vue ;

Ø la garde et la restriction des dépôts

Le commissaire de sécurité publique a rang de

Chef de service adjoint de l'administration centrale et ses deux adjoints rang

de Chef de bureau.

Placé sous l'autorité d'un Commissariat central

ayant rang de Chef de service de l'administration centrale assisté de

quatre adjoints, le Commissariat central assure la coordination, l'animation et

le commandement des Commissariats d'arrondissement implantés dans la

même agglomération.

Le Commissaire central est assisté de quatre adjoints,

commandants de groupement ayant chacun rang de Chef service adjoint

d'administration centrale.

Le Commissariat central comprend :

Ø un groupement de service ;

Ø un groupement de sécurité ;

Ø un groupement des affaires judiciaires ;

Ø un groupement de la voie publique ;

Ø un poste de police ;

Ø au moins deux commissariats

d'arrondissement ;

Placé sous l'autorité du premier adjoint, le

groupement de service est chargé :

Ø des affaires administrativement ;

Ø du magasin d'arme et d'habillement ;

Ø du parc automobile ;

Ø des amendes forfaitaires et arbitrées.

Le groupement de service comprend deux bureaux

constitués en deux compagnies divisées en six sections :

Ø une compagnie des services administratifs ayant

quatre sections ;

Ø une compagnie de matériels, parc automobile et

autre engins ayant deux sections.

Placé sous l'autorité du deuxième

adjoint ; le groupement de sécurité est

chargé :

Ø du maintien de l'ordre ;

Ø de la protection des hautes personnalités et

points sensibles.

Le groupement de service comprend deux bureaux

constitués en deux compagnies divisées en douze

sections :

Ø une compagnie de garde statique ayant six

sections ;

Ø une de la force d'intervention (maintien de l'ordre)

ayant six sections..

Placé sous l'autorité du troisième

adjoint, le groupement des affaires juridiciares est chargé des affaires

judiciaires relèvent de la compétence du commissariat central.

Le groupement des affaires judiciaires comprend deux bureaux

constitués en deux compagnies divisées en cinq sections :

Ø une compagnie des affaires juridiques ayant trois

sections ;

Ø une compagnie des accidents de la circulation ayant

deux sections.

Placé sous l'autorité du quatrième

adjoint ; le groupement de la voie publique est chargé :

Ø de la surveillance de la voie publique ;

Ø de la surveillance des lieux publics ;

Ø des escortes officielles.

Le groupement de la voie publique comprend trois

sections bureaux constitués en trois compagnies divisées en

neuf sections :

Ø Une compagnie de contrôle des lieux publics

comportant quatre sections dont une section motocycliste ;

Ø Une compagnie de circulation ayant deux sections

Placé sous l'autorité d'un Chef de Poste de

police du commissariat central est chargé de :

Ø la répartition du travail au poste de

police ;

Ø la surveillance et les contrôle gardés

à vue ;

Ø la surveillance des locaux de service ;

Ø la tenue obligatoire du registre et la main

courante ;

Ø l'accueil du public ;

Ø la réception et la filtration des usagers du

service ;

Ø la propreté des locaux ;

Ø la sécurité des gardes à

vue ;

Ø la garde de la restitution des

dépôts.

Placé sous l'autorité d'un commissaire

d'arrondissement assisté de deux adjoints, commandants de compagnie, le

commissariat d'arrondissement comprend deux bureaux ayant constitués de

deux compagnies ayant chacun deux sections et le poste de police. Son

organisation est la même que celle du Commissariat de

sécurité publique.

Le commissariat d'arrondissement et ses adjoints ont

respectivement rang de chef de service adjoint et de chef de bureau

d'administration centrale.

CHAPITRE II.

CLASSIFICATION DES INFRACTIONS ET LEUR TAXATION

La contravention policière au Cameroun est la

compétence de la délégation générale de la

sureté nationale. La direction qui s'occupe des contraventions est la

direction de la sécurité publique.

I. CONTRAVENTION DE PREMIERE

CLASSE/TAXATION

MOTIFS

L'amende liée à ces contraventions est de

600 FCFA.

Ø Absence de conducteur dans un véhicule en

circulation

Ø Divagation d'animaux sur la voix publique

Ø Non respect du sens giratoire obligatoire (Obstacles ou

borne non contournés).

Ø Véhicule de plus de huit mètres de long ne

faisant usage de son feu vert lorsqu'un autre passager s'apprête à

le dépasser

Ø Non ralentissement à une intersection sans

précaution

Ø Conducteur ne serrant pas à droite lorsqu'un

autre usager s'apprête à le dépasser ou conducteur

redoublant d'allure lorsqu'un autre usager s'apprête à le

dépasser.

Ø Conducteur ne serrant pas à droite lorsqu'il

s'apprête à quitter la route sur la droite

Ø Refus de priorité aux usagers circulant sur une

route à grande circulation

Ø Temps d'arrêt non marqué au signal stop,

refus de priorité aux usagers sur une route protège.

II. CONTRAVENTION DE DEUXIEME

CLASSE

L'amende liée à ces contraventions est de

3000 FCFA.

|

N°

|

Motif

|

Amende

|

|

1

|

Chevauchement de la ligne continue

|

3000 F CFA

|

|

2

|

Dépassement à droite

|

3000 F CFA

|

|

3

|

Priorité à droite non respectée

|

3000 F CFA

|

|

4

|

Sens giratoire non respecté

|

3000 F CFA

|

|

5

|

Non respect des règles relatives au convoi

|

3000 F CFA

|

|

6

|

Usage abusif du klaxon

|

3000 F CFA

|

|

7

|

Encombrement de la voie publique

|

3000 F CFA

|

|

8

|

Défaut de stationnement

|

3000 F CFA

|

|

9

|

Extinction accroché hors de vue des passagers

|

3000 F CFA

|

|

10

|

Défaut de pare brise

|

3000 F CFA

|

|

11

|

Défaut d'essuie glace

|

3000 F CFA

|

|

12

|

Défaut de lampe de secours

|

3000 F CFA

|

|

13

|

Défaut du bouchon du réservoir à essence

|

3000 F CFA

|

|

14

|

Défaut du dispositif réfléchissant

|

3000 F CFA

|

|

15

|

Non présentation de la CNI

|

3000 F CFA

|

|

16

|

Refus de présentation de la CNI

|

3000 F CFA

|

|

17

|

Refus de présentation de permis de conduire

|

3000 F CFA

|

|

18

|

Refus de présentation de carte crise

|

3000 F CFA

|

|

19

|

Croisement à gauche

|

3000 F CFA

|

|

20

|

Refus de respecter la priorité

|

3000 F CFA

|

|

21

|

Chargement mal arrimé

|

3000 F CFA

|

|

22

|

Conduite en état d'ivresse

|

3000 F CFA

|

|

23

|

Conduite en état d'intoxication

|

3000 F CFA

|

|

24

|

Non respect du panneau « stop »

|

3000 F CFA

|

|

25

|

Allure excessive et dangereuse

|

3000 F CFA

|

|

26

|

Embarras de visibilité arrière

|

3000 F CFA

|

|

27

|

Descente brusque d'un véhicule

|

3000 F CFA

|

Tableau 1 :

Contravention 2ème Classe

III. CONTRAVENTION DE

TROISIEME CLASSE

L'amende liée à ces contraventions est de

4500 FCFA.

|

N°

|

Motif

|

Amende

|

|

1

|

Défaut d'assurance ou périmée

|

4500F CFA

|

|

2

|

Surcharge d'un passager

|

4500F CFA

|

|

3

|

Chargement dépassant la carrosserie et non

signalé

|

4500F CFA

|

|

4

|

Frein à main ou à pied inopérant

(véhicule)

|

4500F CFA

|

|

5

|

Défaut de patente

|

4500F CFA

|

|

6

|

Patente périmée

|

4500F CFA

|

|

7

|

Fermeture tardive d'un débit de boisson

|

4500F CFA

|

|

8

|

Transport clandestin des passagers

|

4500F CFA

|

|

9

|

Défaut de certificat de visite

|

4500F CFA

|

|

10

|

Circulation la nuit sans lumière

|

4500F CFA

|

|

11

|

Défaut de carte bleue

|

4500F CFA

|

|

12

|

Usage abusif d'un numéro étranger

|

4500F CFA

|

|

13

|

Certificat de visite périmée

|

4500F CFA

|

|

14

|

Carte bleue périmée

|

4500F CFA

|

|

15

|

Certificat provisoire de déclaration

périmé

|

4500F CFA

|

|

16

|

Non présentation de carte grise

|

4500F CFA

|

|

17

|

Port d'un faux numéro d'immatriculation

|

4500F CFA

|

|

18

|

Délit de fuite après accident

|

4500F CFA

|

|

19

|

Passager(s) dans un véhicule de marchandises

|

4500F CFA

|

|

20

|

Barrage forcé

|

4500F CFA

|

|

21

|

Non respect d'une barrière de pluie

|

4500F CFA

|

|

22

|

Défaut de la copie de licence

|

4500F CFA

|

|

23

|

Défaut de droit de licence

|

4500F CFA

|

|

24

|

Défaut de droit de timbre

|

4500F CFA

|

|

25

|

Défaut de vignette

|

4500F CFA

|

|

26

|

Permis de stationnement périmé

|

4500F CFA

|

|

27

|

Défaut d'immatriculation

|

4500F CFA

|

|

28

|

Dégradation de la chaussée

|

4500F CFA

|

|

29

|

Défaut de signalisation en cas d'accident

|

4500F CFA

|

|

30

|

Mauvais stationnement

|

4500F CFA

|

|

31

|

Refus de port de casque de protection pour motocycliste et le

passager

|

4500F CFA

|

|

32

|

Défaut d'avertisseurs sonores

|

4500F CFA

|

|

33

|

Délit de fuite après accident de la circulation

|

4500F CFA

|

|

34

|

Excès de vitesse

|

4500F CFA

|

|

35

|

Non transfert de la carte grise

|

4500F CFA

|

|

36

|

Défaut des pièces afférentes au

véhicule

|

4500F CFA

|

|

37

|

Défaut du duplicata de la carte grise

|

4500F CFA

|

|

38

|

Stationnement abusif sur la chaussée

|

4500F CFA

|

|

39

|

Circulation en sens interdit

|

4500F CFA

|

|

40

|

Permis de stationnement non conforme

|

4500F CFA

|

|

41

|

Défaut de la carte grise

|

4500F CFA

|

|

42

|

Abandon d'un véhicule sur la voie publique

|

4500F CFA

|

|

43

|

Défaut de permis de conduire

|

4500F CFA

|

|

44

|

Permis de conduire périmé

|

4500F CFA

|

|

45

|

Permis de conduire non conforme à la catégorie du

VA conduit)

|

4500F CFA

|

Tableau 2 :

Contravention 3ème Classe

IV. MOTIFS DE LA MISE EN

FOURRIERE

Ø stationnement abusif sur la chaussée

Ø Circulation en sens interdit ;

Ø Freins à main ou à pied

inopérant ;

Ø Défaut de la plaque d'immatriculation ;

Ø Défaut de permis de conduire

Ø Conduite en état d'ivresse ;

Ø Défaut de la vignette automobile ;

Ø Défaut du permis de stationnement ;

Ø Non mutation de la carte grise ;

Ø Défaut du certificat de visite

technique ;

Ø Défaut d'assurance automobile

(délit) ;

Ø Défaut de la carte grise ;

Ø Circulation de nuit sans lumière

Ø Défaut de la patente

Ø Usage abusif de l'immatriculation

étrangère ;

Ø Port d'un faux numéro d'immatriculation ;

Ø Défaut de la copie de licence de

transport ;

Ø Défaut de toutes les pièces

afférentes au véhicule ;

Ø Défaut de taux de taxi de ville ;

Ø Défaut de dispositif de feux d'éclairage

et de signalisation ;

Ø Défaut de la chaussée

Ø Défaut de réparations prescrites de visite

technique.

DEUXIEME PARTIE : L'ANALYSE DU

PROJET

I. PRESENTATION DE LA METHODE

DE MODELISATION

UML (Unified Modeling Language, traduisez "langage de

modélisation objet unifié") est né de la fusion

des trois méthodes qui ont le plus influencé la

modélisation objet au milieu des années 90 : OMT, Booch et OOSE.

Issu "du terrain" et fruit d'un travail d'experts reconnus, UML est le

résultat d'un large consensus. De très nombreux acteurs

industriels de renom ont adopté UML et participent à son

développement.

En l'espace d'une poignée d'années seulement,

UML est devenu un standard incontournable. La presse spécialisée

foisonne d'articles exaltés et à en croire certains, utiliser les

technologies objet sans UML relève de l'hérésie. Lorsqu'on

possède un esprit un tant soit peu critique, on est en droit de

s'interroger sur les raisons qui expliquent un engouement si soudain et massif

! UML est-il révolutionnaire ?

L'approche objet est pourtant loin d'être une

idée récente. Simula, premier langage de programmation à

implémenter le concept de type abstrait à l'aide de classes, date

de 1967 ! En 1976 déjà, Smalltalk implémente les concepts

fondateurs de l'approche objet : encapsulation, agrégation,

héritage. Les premiers compilateurs C++ datent du début des

années 80 et de nombreux langages orientés objets

"académiques" ont étayés les concepts objets (Eiffel,

Objective C, Loops...).

Il y donc déjà longtemps que l'approche objet

est devenue une réalité. Les concepts de base de l'approche objet

sont stables et largement éprouvés. De nos jours, programmer

"objet", c'est bénéficier d'une panoplie d'outils et de langages

performants. L'approche objet est une solution technologique incontournable. Ce

n'est plus une mode, mais un réflexe quasi-automatique dès lors

qu'on cherche à concevoir des logiciels complexes qui doivent

"résister" à des évolutions incessantes.

Le métamodèle UML fournit une panoplie d'outils

permettant de représenter l'ensemble des éléments du monde

objet (Classe, Objet, ...) ainsi que les liens qui les relie. Toutefois fois

étant donné qu'une seule représentation est trop

subjective, UML fournit un moyen astucieux permettant de représenter

diverses projections d'une même représentation grâce aux

vues.

Une vue est constituée d'un ou de plusieurs

diagrammes. On distingue deux types de vues :

Vues statiques du système

Ø diagramme de cas d'utilisation ;

Ø diagramme d'objet ;

Ø diagramme de classe ;

Ø diagramme de composant ;

Ø diagramme de déploiement

Vues dynamiques du système

Ø diagramme de collaboration ;

Ø diagramme de séquence ;

Ø diagramme d'états ;

Ø diagramme d'activités.

II. VUE STATIQUE DU

SYSTEME

II.1 ACTEURS DU SYSTEME

|

N°

|

Acteurs

|

Tâches

|

|

1

|

Administrateur

|

C'est l'administrateur du système il veille sur tout le

système : création des comptes utilisateurs, modification,

suppression et mise à jour du système. L'administrateur est le

Commissaire de Police

|

|

2

|

Utilisateur :

- utilisateur : un policier ;

- utilisateur : Caisse ;

|

L'utilisateur est chargé des enregistrements des

contraventions et amandes. Il établi le reçu de payement des

amendes. Il peut faire des recherches, imprime l'état de la

journée. Utilisateur peut être un policier

désigné par le Commissaire de Police.

|

|

3

|

Invité :

- invité : Accusé ;

- invité : Policier : Qui peut

être une équipe de constat.

|

Accusé est la personne en état d'infraction. Il

peut :

- S'informer ;

- Consulter la liste des contraventions ;

- Résoudre son problème d'amende

Ici c'est le policier qui est chargé de faire le constat

quand une infraction est constatée.

|

Tableau 3 : Acteur du

Système

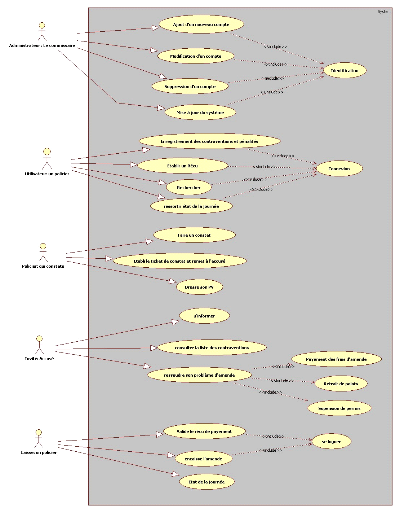

II.2 DIAGRAMME DE CAS

D'UTILISATION

Un cas d'utilisation est un moyen de représenter les

différentes possibilités d'utiliser un système. Il exprime

toujours une suite d'interactions entre un acteur et l'application. Il

définit une fonctionnalité utilisable par un acteur.

Figure 2 : Diagramme

de cas d'utilisation

II.3 SCENARIO DES CAS

D'UTILISATION

La description d'un cas d'utilisation se fait par des

scénarios qui définissent la suite logique des interactions qui

constituent ce cas. On peut définir des scénarios simples ou des

scénarios plus détaillés faisant intervenir les variantes,

les cas d'erreurs, etc. Cette description se fait de manière simple, par

un texte compréhensible par les personnes du domaine de l'application.

Elle précise ce que fait l'acteur et ce que fait le système. La

description détaillée pourra préciser les contraintes de

l'acteur et celles du système.

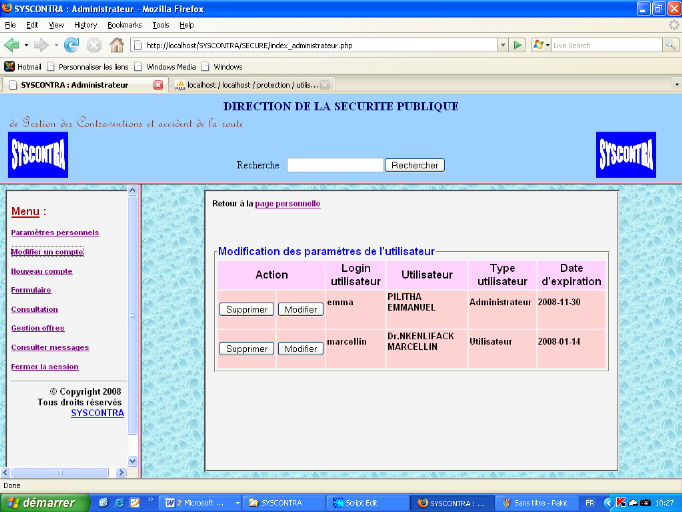

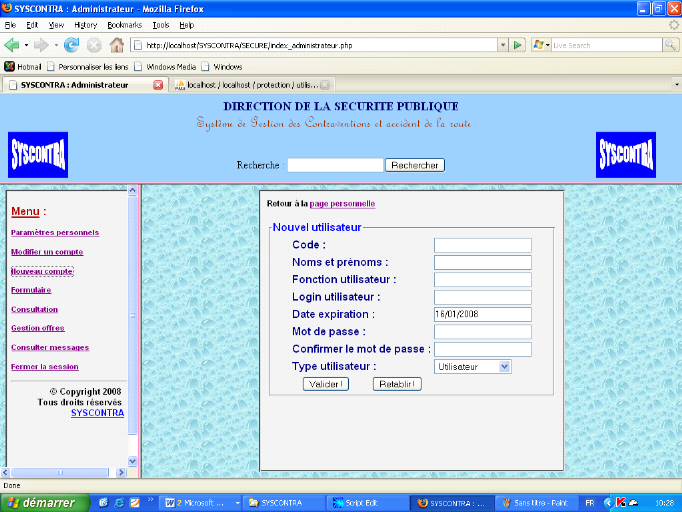

1. Scénario cas

d'utilisation: Ajout d'un nouveau compte

Description : Ajouter un nouveau

compte

Auteur : Administrateur

Règle d'initiation :

L'administrateur doit créer des comptes utilisateurs pour le

système.

Description du Processus :

1- l'administrateur s'identifie ;

2- l'administrateur clique sur le lien <nouveau

compte> ;

3- l'administrateur entre les paramètres personnels de

l'utilisateur : nom, prénom, mot de passe ... via un formulaire

crée à cet effet.

Règles de Terminaison :

L'administrateur valide le formulaire par le bouton Créer et informe

l'utilisateur de ses paramètres de connexion.

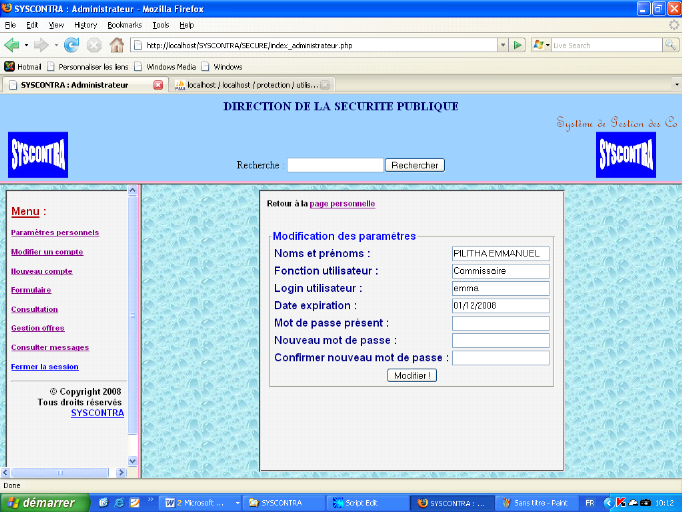

2. Scénario cas

d'utilisation: Modification d'un compte

Description : Modification d'un compte

Auteur : Administrateur

Règle d'initiation : Pour une mesure

de sécurité l'administrateur peut modifier les comptes

utilisateurs une fois par mois ou par 2 mois.

Description du Processus :

1- l'administrateur s'identifie ;

2- l'administrateur clique sur le lien <Modifier

compte> ;

3- l'administrateur modifie les paramètres de connexion

(login et mot de passe) ... via un formulaire crée à cet

effet.

Règles de Terminaison :

L'administrateur valide le formulaire par le bouton Modifier et informe

l'utilisateur de ses paramètres de connexion.

3. Scénario cas d'utilisation:

Suppression d'un compte

Description : Suppression d'un compte

Auteur : Administrateur

Règle d'initiation : Pour un

changement de personnel cas de force majeur par exemple : affectation ...,

le compte de l'utilisateur peut être supprimé.

Description du Processus :

1- l'administrateur s'identifie ;

2- l'administrateur clique sur le lien <Supprimer

compte> ;

Règles de Terminaison :

L'administrateur valide la suppression par le bouton Ok.

4. Scénario cas d'utilisation:

Mise à jour du système

Description : Mise à jour du

Système

Auteur : Administrateur

Règle d'initiation : Reclassement

des classes des contraventions, nouveau contravention ou modification.

Description du Processus :

1- l'administrateur s'identifie ;

2- l'administrateur clique sur le lien <Mise à

jour> ;

3- Choisi l'option de mise à jour

Règles de Terminaison :

L'administrateur valide par le bouton qui le concerne.

5. Scénario cas d'utilisation:

Enregistrement des contraventions et

pénalités

Description : Enregistrement des

contraventions, pénalités

Auteur : Utilisateur

Règle d'initiation : Chargement de

la base de données

Description du Processus :

1- l'utilisateur s'identifie ;

2- l'utilisateur clique sur le lien <nouveau

contravention> ;

3- l'utilisateur entre : le code de la contravention, la

classe de la contravention, l'amende, le retrait de point, la suspension du

permis ...

Règles de Terminaison :

L'utilisateur valide par le bouton <Enregistrer>.

6. Scénario cas d'utilisation:

Etablir un reçu

Description : Etablir un reçu

Auteur : Utilisateur

Règle d'initiation : Accusé

en état d'infraction constaté

Description du Processus :

1- l'utilisateur s'identifie ;

2- l'utilisateur rempli le formulaire reçu (entre le nom

de l'accusé, recherche la contravention correspondante) ;

Règles de Terminaison :

L'utilisateur imprime le reçu.

7. Scénario cas d'utilisation:

Rechercher

Description : Recherche

Auteur : Utilisateur

Règle d'initiation : Pour retrouver

une contravention

Description du Processus :

1- l'utilisateur s'identifie ;

2- l'utilisateur entre le code de la contravention à

rechercher.

Règles de Terminaison :

L'utilisateur valide par le bouton <Rechercher>.

8. Scénario cas d'utilisation:

Ressortir état de la journée

Description : Ressortir l'état de

la journée

Auteur : Utilisateur

Règle d'initiation : Bilan de

payement d'amende de la journée

Description du Processus :

1- l'utilisateur s'identifie ;

2- l'utilisateur clique sur le lien <Bilan de la

journée>

Règles de Terminaison :

L'utilisateur valide par le bouton <Imprimer>

9. Scénario cas d'utilisation:

Faire un constat

Description : Faire un constat

Auteur : Invité = Policier = Equipe

de constat

Règle d'initiation : Infraction

Description du Processus :

1- le policier constate une infraction où est

interpellé par une infraction;

2- le policier fait le constat

Règles de Terminaison : Ressort un

rapport de constat.

10. Scénario cas d'utilisation:

Etabli le ticket de constat et remet à

l'accusé

Description : Etabli le ticket de constat

et remet à l'accusé

Auteur : Invité = Policier

Règle d'initiation : Constat

Description du Processus :

1- le policier demande les pièces de

l'accusé : CNI de accusé par exemple ;

2- rempli le ticket de payement.

Règles de Terminaison : Remet le

ticket à l'accusé

11. Scénario cas d'utilisation:

Dresse le PV

Description : Dresse le Procès

verbal de l'infraction

Auteur : Invité = Policier

Règle d'initiation : Constat

Description du Processus :

1- le policier tient compte du jour, de l'heure de l'infraction,

des témoins présent lors de l'infraction ;

2- le policier décrit les scenarios de l'infraction

Règles de Terminaison : Le policier

et l'accusé signe le PV.

12. Scénario cas d'utilisation:

S'informer

Description : Information

Auteur : Accusé

Règle d'initiation : Besoin d'être

informé

Description du Processus :

1- l'accusé lance la plate forme de la base de

données sur Internet via l'url ;

2- la plate forme s'ouvre et il peut avoir des informations sur

les contraventions et amendes.

Règles de Terminaison : il quitte la

plate forme.

13. Scénario cas d'utilisation:

Consulter la liste des contraventions

Description : Consulter la liste des

contraventions

Auteur : Accusé

Règle d'initiation : Besoin d'être

informé

Description du Processus :

3- l'accusé lance la plate forme de la base de

données sur Internet via l'url ;

4- la plate forme s'ouvre et il peut consulter des informations

sur les contraventions et amendes.

Règles de Terminaison : il quitte la

plate forme.

14. Scénario cas d'utilisation:

Résoudre son problème d'amende

Description : Résoudre son

problème d'amende

Auteur : Accusé

Règle d'initiation : Obligation

d'obtempérer

Description du Processus :

1- l'accusé se rend au commissariat de la localité

où l'infraction a été constaté ;

2- l'accusé s'adresse au service s'occupant de la

contravention.

Règles de Terminaison :

1- Payement des frais d'amende ;

2- Retrait de points ;

3- Suspension de permis

15. Scénario cas d'utilisation:

Valide le reçu de payement

Description : Valide le reçu de

payement

Auteur : Caisse

Règle d'initiation : Reçu

imprimé

Description du Processus :

1- l'utilisateur transmet le reçu imprimé à

la caisse pour encaissement ;

2- la caisse valide le payement

Règles de Terminaison : la caisse

communique le montant à payer au concerné qui est

l'accusé.

16. Scénario cas d'utilisation:

Encaisse l'amende

Description : encaisse l'amende

Auteur : Caisse

Règle d'initiation : Reçu

validé

Description du Processus :

1- la caissière se logue ;

2- l'accusé paye son reçu ;

3- la caisse encaisse la somme due

Règles de Terminaison : la caisse

remet le reçu de payement à l'accusé.

17. Scénario cas d'utilisation:

Etat de la journée

Description : Etat de la

journée

Auteur : Caisse

Règle d'initiation : Impression des états

Description du Processus :

1- la caissière se logue ;

2- la caissière clique sur le lien <Impressions des

états> ;

Règles de Terminaison : la

caissière valide par le bouton <Imprimer> ;

II.4 DIAGRAMME DES CLASSES

Un diagramme des classes décrit le type des objets ou

données du système ainsi que les différentes formes de

relation statiques qui les relient entre eux. On distingue classiquement deux

types principaux de relations entre objets :

- les associations, bien connues des modèles

entité/association utilisés dans la conception des bases de

données ;

- les sous-types, particulièrement en vogue en conception

orientée objets, puisqu'ils s'expriment très bien à l'aide

de l'héritage en programmation.

Dictionnaire de données

|

Identifiant

|

Désignation

|

Type

|

Taille

|

|

Code_accuse

|

Code de l'accusé

|

AN

|

10

|

|

Nom_accuse

|

Nom de l'accusé

|

AN

|

255

|

|

Prenom_accuse

|

Prénom de l'accusé

|

AN

|

255

|

|

Adresse_accuse

|

Adresse de l'accusé

|

AN

|

255

|

|

Date_accusation

|

Date de l'accusation

|

D

|

08

|

|

Numero_cni

|

Numéro de la carte nationale d'identité

|

N

|

15

|

|

Code_commissariat

|

Code du commissariat

|

AN

|

10

|

|

Nom_commissariat

|

Nom du commissariat

|

AN

|

255

|

|

Nom_commisssaire

|

Nom du commissaire

|

AN

|

255

|

|

Nom_policier_const

|

Nom du policier ayant constaté

|

AN

|

255

|

|

Code_contravention

|

Code de la contravention

|

AN

|

10

|

|

Libelle_contravention

|

Libellé de la contravention

|

AN

|

255

|

|

Classe_contravention

|

Classe de la contravention

|

AN

|

10

|

|

Article_contravention

|

Article correspondant à la contravention

|

AN

|

10

|

|

Code_penalite

|

Code de la pénalité

|

AN

|

10

|

|

Amende

|

Amende liée à la contravention

|

AN

|

15

|

|

Retrait

|

Retrait de points lié à la contravention

|

AN

|

5

|

|

Suspension_permis

|

Suspension de permis liée à la contravention

|

AN

|

5

|

|

Code_caisse

|

Code de la caisse

|

AN

|

10

|

|

Montant

|

Montant à versement

|

N

|

15

|

|

Nom_agent_caisse

|

Nom agent de la caisse

|

AN

|

255

|

|

Dateversement

|

Date de versement

|

D

|

08

|

|

Date_delivr_cni

|

Date de délivrance de la carte nationale

d'identité

|

D

|

08

|

|

quartier

|

Quartier de l'accusé

|

AN

|

255

|

|

arrondissement

|

Arrondissement accusé

|

AN

|

255

|

|

Date_nais

|

Date de naissance de l'accusé

|

D

|

08

|

|

Lieu_nais

|

Lieu de naissance de l'accusé

|

AN

|

200

|

|

Nom_pere

|

Nom du père de l'accusé

|

AN

|

255

|

|

Profession

|

Nom de la mère de l'accusé

|

AN

|

255

|

A : Alpha AN :

Alphanumérique

N : Numérique D :

Date

Figure 3 : Diagramme

de classe

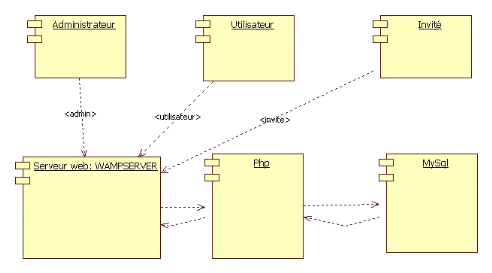

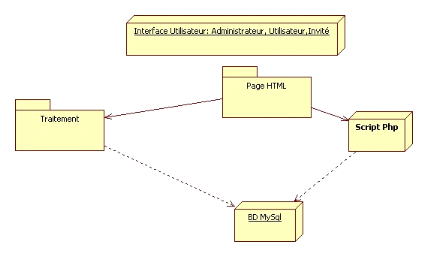

II.5 DIAGRAMME DE COMPOSANT

Les diagrammes de composants permettent de décrire

l'architecture physique et statique d'une application en termes de modules :

fichiers sources, librairies, exécutables, etc.

Ils montrent la mise

en oeuvre physique des modèles de la vue logique avec l'environnement de

développement.

Les dépendances entre composants permettent notamment

d'identifier les contraintes de compilation et de mettre en évidence la

réutilisation de composants.

Les composants peuvent être organisés en

paquetages, qui définissent des sous-systèmes. Les

sous-systèmes organisent la vue des composants (de réalisation)

d'un système. Ils permettent de gérer la complexité, par

encapsulation des détails d'implémentation.

Figure 4 : Diagramme

de composant

II.6 DIAGRAMME DE DEPLOIEMENT

Les diagrammes de déploiement montrent la disposition

physique des matériels qui composent le système et la

répartition des composants sur ces matériels.

Les ressources matérielles sont

représentées sous forme de noeuds.

Les noeuds sont connectés entre eux, à l'aide

d'un support de communication.

La nature des lignes de communication et

leurs caractéristiques peuvent être précisées.

Les diagrammes de déploiement peuvent montrer des

instances de noeuds (un matériel précis), ou des classes de

noeuds.

Figure 5 : Diagramme

de déploiement

III. VUE DYNAMIQUE DU

SYSTEME

III.1 DIAGRAMME DE COLLABORATION

Les collaborations sont des interactions entre objets, dont le

but est de réaliser un objectif du système (c'est-à-dire

aussi de répondre à un besoin d'un utilisateur).

Payement des amendes

Accusé

Commissariat

Pénalité

Contravention

Caisse

Une contravention conduit à une pénalité

<Initiateur>

<Participant>

<Participant>

<Participant>

<Participant>

Figure 6 : Diagramme

de collaboration

III.2 DIAGRAMME D'ETATS

Les diagrammes d'états décrivent tous les

états possibles d'un objet (vu comme une machine à états).

Ils indiquent en quoi ses changements d'états sont induits par des

événements.

Les diagrammes d'états identifient pour classe

données des comportements d'un objet tout au long de son cycle de vie

(de la naissance ou de l'état initial, symbolisée par le disque

plein noir, à la mort ou état final, disque noir couronné

de blanc).

DEBUT

FIN

Si amende = payer

Diagramme d'état d'un payement d'amende

Figure 7 : Diagramme

d'état

III.3 DIAGRAMME D'ACTIVITE

UML permet de représenter graphiquement le comportement

d'une méthode ou le déroulement d'un cas d'utilisation, à

l'aide de diagrammes d'activités.

Une activité représente une exécution

d'un mécanisme, un déroulement d'étapes

séquentielles. Le passage d'une activité vers une autre est

matérialisé par une transition.

Les transitions sont déclenchées par la fin

d'une activité et provoquent le début immédiat d'une autre

(elles sont automatiques).

Payer amende

Impression reçu

Enregistrement PV

Présence de l'accusé

Payer

Diagramme d'activité : Payer ses amendes

Figure 8 : Diagramme

d'activité

III.4 DIAGRAMME DE SEQUENCE

Les diagrammes de séquences permettent de

représenter des collaborations entre objets selon un point de vue

temporel, on y met l'accent sur la chronologie des envois de messages.

Contrairement au diagramme de collaboration, on n'y

décrit pas le contexte ou l'état des objets, la

représentation se concentre sur l'expression des interactions.

: Système

: Agent police

(Niveau constat)

: Policier

(Niveau saisi)

: Caisse

: Accusé

Constat

Etablissement ticket de payement

Remet le ticket à l'accusé

En état d'Infraction

Remet le PV

Enregistre le PV

Imprime le reçu

Traitement

Transmission reçu à la caisse

Valide le reçu

Payer

Encaissement

Dresse états de la journée

Figure 9 : Diagramme

de séquence

TROISIEME PARTIE : PRODUCTION DE LA PLATE

FORME DE DONNEES

I. ENVIRONNEMENT

LOGICIEL/MATERIEL

I.1. Environnement Logiciel

1. Système d'exploitation

(S.E)

Notre plate forme de données peut fonctionner sur le

système d'exploitation suivant : Windows 98, 2000, XP,2003

Server, Linux.

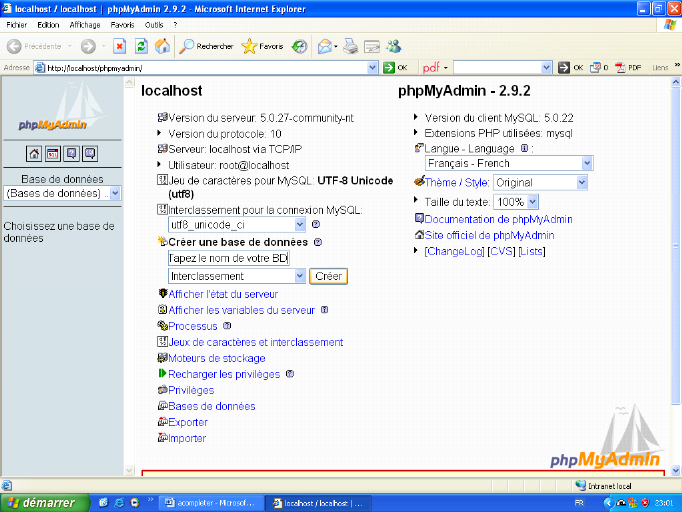

2. Base de données : MySQL

du serveur WEB WAMPSERVER

MySQL dérive directement de SQL (Structured Query

Language) qui est un langage de requête vers les bases de données

exploitant le modèle relationnel.

Il en reprend la syntaxe mais n'en conserve pas toute la

puissance puisque de nombreuses fonctionnalités de SQL n'apparaissent

pas dans MySQL (sélections imbriquées, clés

étrangères...)

Le serveur de base de données MySQL est très

souvent utilisé avec le langage de création de pages web

dynamiques : PHP.

3. Langage de Script : PHP

Il a été créé en 1994 par Rasmus

Lerdorf pour les besoins des pages web personnelles (livre d'or, compteurs,

etc.). A l'époque, PHP signifiait Personnal Home Page.

C'est un langage incrusté au HTML et

interprété (PHP3) ou compilé (PHP4) côté

serveur. Il dérive du C et du Perl dont il reprend la syntaxe. Il est

extensible grâce à de nombreux modules et son code source est

ouvert. Comme il supporte tous les standards du web et qu'il est gratuit, il

s'est rapidement répandu sur la toile.

En 1997, PHP devient un projet collectif et son

interpréteur est réécrit par Zeev Suraski et Andi Gutmans

pour donner la version 3 qui s'appelle désormais PHP : Hypertext

Preprocessor (acronyme récursif à l'exemple du système

Open Source Linux : Is Not UniX).

Il existe par ailleurs des applications web prêtes

à l'emploi (PHPNuke, PHP SPIP, PHPSlash...) permettant de monter

facilement et gratuitement son portail. En juillet 2000 plus de 300.000 sites

tournaient déjà sous PHP !

4. Navigateur

Internet Explorer 6 ; Mozilla Firefox ; ...

I.2 Environnement Matériel

Pour notre plate forme nous citerons comme

matériels :

- un serveur de base de données ;

- un ordinateur de bureau ;

- un onduleur pour la sécurité

électrique ;

- une petite configuration réseau.

II. LA SECURITE

II.1- Sécurité Globale

de la plate forme

Nous avons utilisé dans le cas de cette

implémentation le MD5 qui est très pratique. De nombreuses

implémentations de cet algorithme sont disponibles dans pratiquement

tous les langages. De plus, On peut l'utiliser librement. Son niveau de

sécurité offert est suffisant pour quasiment toutes les

applications.

La page login.php permet à l'utilisateur

d'entrer son login et son mot de passe. Cette page utilise le fichier de script

login.js. C'est dans ce fichier que sont inclus les scripts javascripts

nécessaires (et notamment MD5). .

- La page logout.php doit être appelée si

l'utilisateur désire se déconnecter.

- La page auth-config.php contient les informations de

configuration du système.

- La page auth.php est appelée par login.php lorsqu'un

utilisateur se connecte. C'est cette page qui vérifie si l'utilisateur

est autorisé ou non à se connecter.

- La page authcheck.php doit être incluse en

début de chaque page que vous désirez protéger. Cette page

vérifie si l'utilisateur s'est préalablement identifié. Si

ce n'est pas le cas, l'utilisateur sera redirigé vers la page

login.php.

Lorsqu'un utilisateur navigue sur un site, il est difficile de

passer des informations de page en page. PHP permet de faire cela grâce

aux sessions. La création d'une session permet d'assigner des valeurs

à des variables, puis de faire passer ces valeurs aux pages que

l'utilisateur verra ensuite.

Lorsque vous créez une session, PHP renvoie au

navigateur un cookie de session. C'est un identifiant que le navigateur

renverra à chaque page visitée. Les variables que vous utilisez

sont stockées sur le serveur. En fonction de l'identifiant qu'il

reçoit, le serveur détermine quelle session est associée

avec l'utilisateur et passe les variables correspondantes au script.

En principe, les identifiants de session ne sont pas

stockés sur le disque, ou seulement temporairement. La fermeture du

navigateur entraîne généralement la destruction de ces

identifiants. Un utilisateur ne peut donc pas se reconnecter avec la même

session s'il ferme son navigateur.

Toutefois, tous les navigateurs ne procèdent pas de la

même façon. Il faut donc supposer qu'il est possible à un

utilisateur de récupérer la même session après avoir

fermé son navigateur. Si un utilisateur se connecte depuis un ordinateur

public, une personne peut donc utiliser sa session après qu'il soit

parti, pour avoir accès au site. La fonction de 'logout' permet

d'éviter cela. Elle détruit explicitement la session. Si le

navigateur tente d'utiliser le même identifiant de session, cela ne

fonctionnera pas. Etant donné que beaucoup d'utilisateurs ne se

déconnectent pas, nous introduirons ici un système de 'timeout',

qui permet de détruire la session après un certain temps

d'inactivité de l'utilisateur.

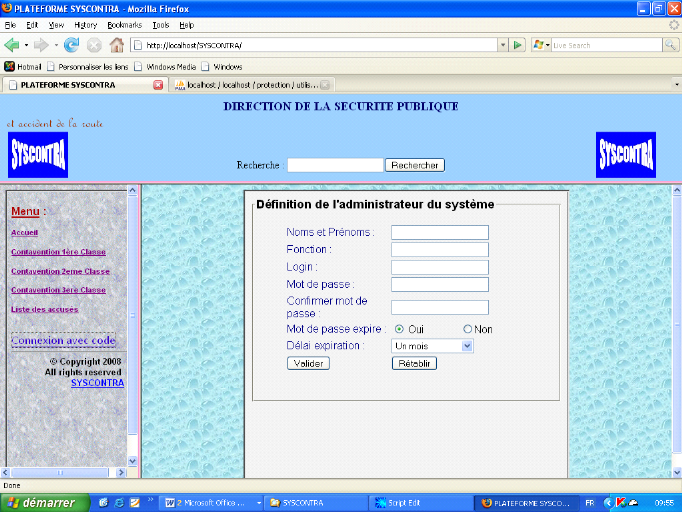

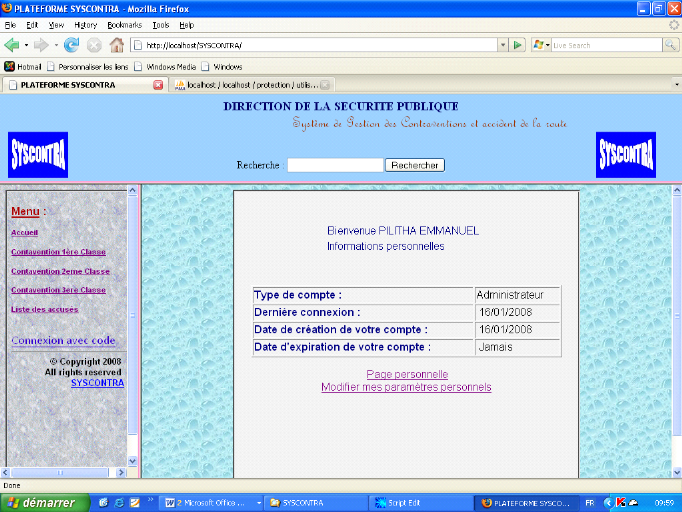

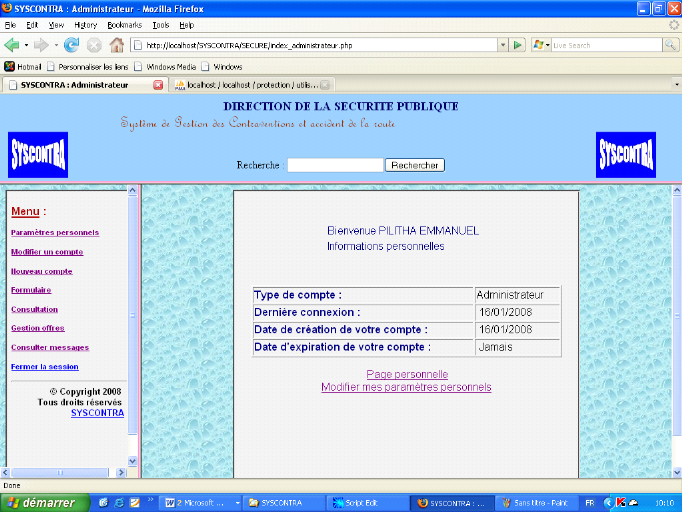

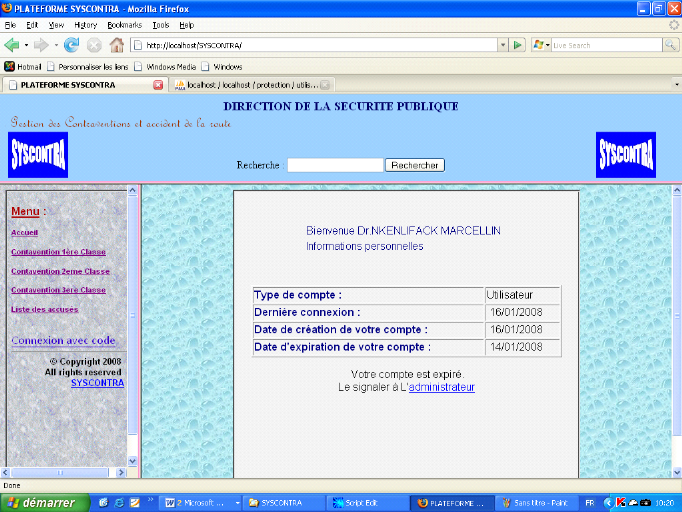

II.2 Gestion des comptes :

Le système est constitué des comptes (Login, mot

de passe et profil).

Le profil de l'Administrateur est défini

de la manière suivante :

L'Administrateur est l'organe suprême du système.

Il défini les comptes utilisateurs et s'occupe du paramétrage

général de plateforme. A cet effet, il accède à

toutes bases de données. Il assure la sauvegarde, la maintenance et la

mise à jour des données.

Le profil de l'utilisateur est défini

comme suit :

L'utilisateur peut solliciter certaines informations et a la

possibilité de saisir les données. Il veille à

l'entrée correcte des données.

Le profil de l'invité

est défini comme suit:

L'invité ne peut que consulter l'information et s'il

est intéressé pourra s'adresser au personnel du commissariat de

la circonscription qui est l'utilisateur. Il peut également s'adresser

directement à la source principale de l'Information.

NB: Ici un Administrateur sera

considéré comme un super administrateur qui définira les

autres comptes administrateurs

III. REQUETES SQL

III.1. Exemple Requêtes SQL de

la gestion des comptes Utilisateurs

CREATION DE LA BASE DE DONNEES DE

PROTECTION

CREATE DATABASE `protection`;

CREATION DE LA TABLE MESSAGE

CREATE TABLE `messages` (

`CODE_MESSAGES` bigint(20) NOT NULL auto_increment,

`CODE_AUTEUR` varchar(4) NOT NULL,

`NOM_AUTEUR` varchar(80) NOT NULL,

`SUJET` varchar(120) NOT NULL,

`CONTENU` text NOT NULL,

`DATE_MESSAGE` date NOT NULL,

PRIMARY KEY (`CODE_MESSAGES`)

) TYPE=InnoDB AUTO_INCREMENT=4 ;

CREATION DE LA TABLE UTILISATEUR

CREATE TABLE `utilisateur` (

`CODE_UTILISATEUR` char(4) NOT NULL,

`NOM_PRENOMS` char(80) NOT NULL,

`FONCTION_UTILISATEUR` char(80) default NULL,

`LOGIN_UTILISATEUR` char(80) NOT NULL,

`MOT_PASSE` char(80) NOT NULL,

`DATE_CREATION` date default NULL,

`DATE_EXPIRATION` date default NULL,

`TYPE_UTILISATEUR` char(80) default NULL,

`LAST_ACCESS` date default NULL,

`LAST_ACCESS_TIME` time NOT NULL

) TYPE=InnoDB;

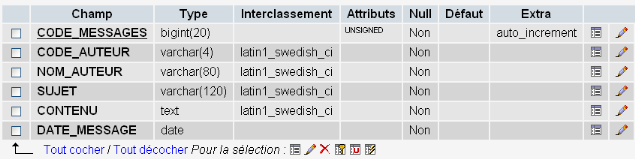

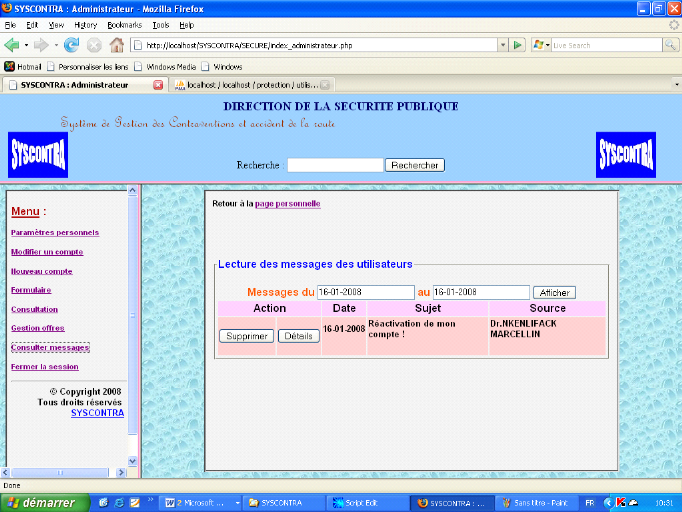

III.2. Structure de table la table

Message et Utilisateur

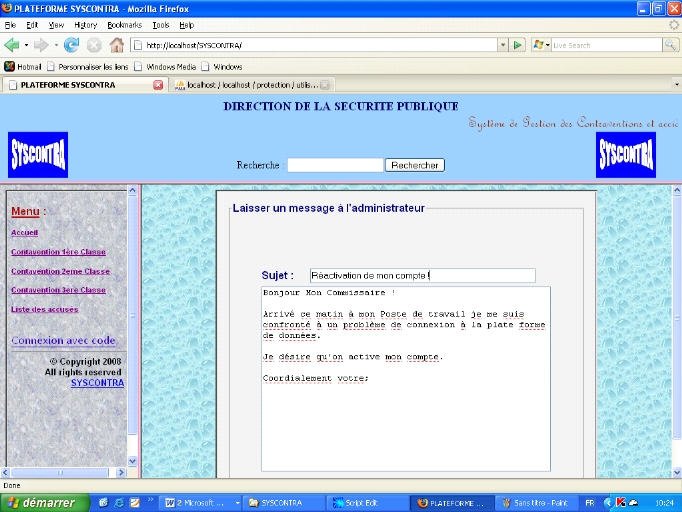

La table Message est la table qui stockera les messages qui

seront misent à la disposition de l'administrateur par l'utilisateur. Le

massage peut avoir pour objet la validité d'un compte utilisateur qui

s'expirera soit dans deux jours, soit dans un mois.

Ne vous fiez pas au fait que normalement

« CODE_AUTEUR » fait référence à

l'utilisateur de la table « utilisateur » ayant

écrit le message, créez simplement ce champ, l'application

gère elle même la contrainte, toute fois vous pouvez ajouter la

contrainte si nécessaire.

La table Utilisateur est une table qui stockera les informations

par rapport aux comptes utilisateurs.

IV. QUELQUES CODES

SOURCES

Exemple : Le code php pour un Nouveau

compte.

<?php

include "config/auth-config.php";

include "templates/authcheck.php";

include "templates/auth_admin.php";

include "templates/auth_expiration.php";

require 'parametres_base_donnees.php';

$bdd='protection';

//on va dans la base des données effectuer les

différentes modifications si les données sont valides.

if ( isset($_POST['passwd']) && isset($_POST['login'])

&& isset($_POST['code_utilisateur']) ){

list($jour2, $mois2, $annee2) = explode('/',

$_POST['expiration']);

$_POST['expiration']=$annee2.'-'.$mois2.'-'.$jour2;//rearangement de la date au

format compatible MySQL

@mysql_connect($host,$user,$pass)

or die("Impossible de se connecter au moteur SGBD");

@mysql_select_db("$bdd")

or die("Impossible de se connecter à la Base des

données");

$date_creation = date("Y-m-d");

$requete="INSERT INTO `utilisateur` ( `CODE_UTILISATEUR` ,

`NOM_PRENOMS` , `FONCTION_UTILISATEUR` , `LOGIN_UTILISATEUR` , `MOT_PASSE` ,

`DATE_CREATION` , `DATE_EXPIRATION` , `TYPE_UTILISATEUR` , `LAST_ACCESS` ,

`LAST_ACCESS_TIME` )

VALUES('".$_POST['code_utilisateur']."','".$_POST['nom_prenoms']."','".$_POST['fonction_utilisateur']."','".$_POST['login']."','".$_POST['passwd']."','".$date_creation."','".$_POST['expiration']."','".$_POST['message']."','NULL','NULL');";

mysql_query($requete);

mysql_close();

}

?>

<html>

<head>

<title>Création nouvel utilisateur</title>

<style type="text/css">

DIV.all { width: 60%; height: 80%; border: groove #888888 3px;

margin-left: auto; margin-right: auto; text-align: left; background-color:

#EDEDED; padding: 10; font-family: Arial, Helvetica, sans-serif; font-size:

12px; font-style: normal; font-weight: normal; color: #000000;}

</style>

<meta http-equiv='Content-Type' content='text/html;

charset=iso-8859-1' />

<script language="javascript" type="text/javascript"

src="scripts/login.js"></script>

</head>

<body background="./images/fond03[2].jpg" style="text-align:

center;">

<div class="all" style="width: 433px; height: 397px">

<form id='log' method='post' action='nouveau_compte.php'

onSubmit="return verif_modif_pass_usr();">

<input type='hidden' name='message' />

<input type='hidden' name='md5' />

<table border="0" cellpadding="0" cellspacing="0">

<tr align='center'>

<td valign="middle" height="300" width="628">

<fieldset style="padding: 2;">

<legend ><font color="#0000FF"><b>Nouvel

utilisateur</b></font></legend>

<table align='center' id="table1">

<td colspan="2" ><font

color="#000080"><b>Code :</b></td><td><input

name='code_utilisateur'/></td></tr>

<td colspan="2" ><font

color="#000080"><b>Noms et prénoms

:</b></td><td><input

name='nom_prenoms'/></td></tr>

<td colspan="2" ><font

color="#000080"><b>Fonction utilisateur

:</b></td><td><input

name='fonction_utilisateur'/></td></tr>

<td colspan="2" ><font

color="#000080"><b>Login utilisateur :</b></td><td

><input name="login" size="20"></td></tr>

<td colspan="2" ><font

color="#000080"><b>Date expiration :</b></td><td

><input name="expiration" size="20" value='<?php

print(date('d/m/Y'));?>'></td></tr>

<td colspan="2" ><font color="#000080"><b>Mot

de passe :</b></td><td ><input name="passwd"

type='password' size="20"></td></tr>

<td colspan="2" ><font

color="#000080"><b>Confirmer le mot de passe

:</b></td><td ><input name="passwd_confirm"

type='password' size="20"></td></tr>

<td colspan="2" ><font

color="#000080"><b>Type utilisateur :</b></td><td

><select size="1" name="type_utilisateur">

<option

value="administrateur">Administrateur</option>

<option value="utilisateur" selected=true

>Utilisateur</option>

</select></td></tr>

<tr><td align='center'><input type='submit'

value='Valider !' /></td><td align='center'><input

type='reset' value='Retablir !' /></td></tr>

</table>

</fieldset></td>

<b>Retour à la <a

href='index_administrateur.php' TARGET='_top'>page

personnelle</a><br></b>

<?php if (isset($_POST['message'])) print('Les modifications

ont été effectuées avec succès

!');unset($_POST['message']);?>

</tr>

</table>

</form>

</div>

</body>

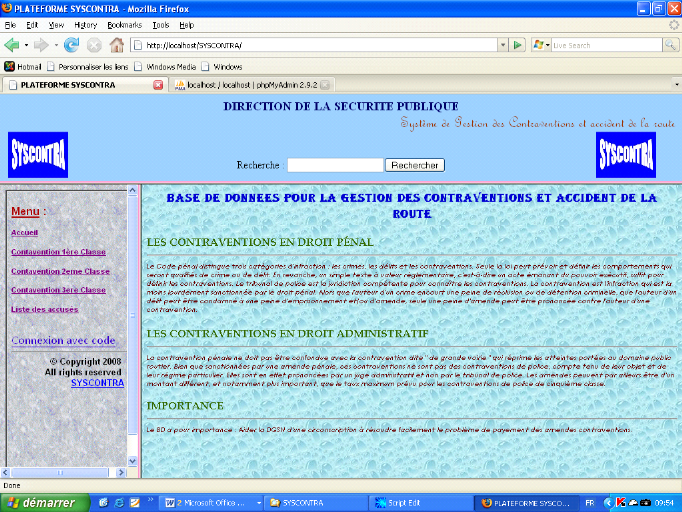

V. PRESENTATIONS DES QUELQUES

MAQUETTES

1- Accueil

(A) représente l'entête de notre plate forme de

données qui contient : le message de bienvenue et logos ;

(B) représente le menu de notre plate forme qui nous

servira d'élément de pilotage de cette dernière ;

(C) représente la fenêtre où s'afficheront

nos pages quand nous cliquerons sur le menu.

Entête (A)

Menu (B)

- ...

- ...

- ...

- ...

-

-

-

-

- Connexion avec mode (*)

(C)

Fenêtre où s'afficheront nos pages quand nous

cliquerons sur le menu ...