|

A mes parents qui m'ont

apporté leur amour, et

leur soutien

inconditionnel sur tous

les plans

REMERCIEMENT

Avant tout développement sur cette expérience

professionnelle, il apparaît opportun de commencer ce rapport de stage

par des remerciements, à ceux qui m'ont permis d'arriver à ce

niveau de ma formation sur les plans humain, académique, et

professionnel. Je remercie :

> Particulièrement le Seigneur DIEU

pour sa faveur imméritée et son approbation à

l'aboutissement de ce travail

> L'IUC pour tous les efforts consentis dans le but de faire

de moi un étudiant compétant et répondant aux exigences

professionnelles

> Mon encadreur académique Monsieur

Tsopbeng David pour son sérieux et son attention durant

l'élaboration de ce rapport

> Mon encadreur professionnel M. NGNEYPI pour

sa touche pratique et sa disponibilité à faire de moi un

professionnel averti

> M. PAUL GUIMEZAP pour m'avoir donné la chance de

m'instruire dans sa structure, devenu aujourd'hui un véritable temple du

savoir

> Mes enseignants qui ont éclairci mes points d'ombres

durant ma formation, en l'occurrence M. NJIA Fabrice, M. DEMENGUE Franck

> Mes parents M. et Mme PENGA pour leur acharnement au travail

et qui restent pour moi des exemples à suivre

> Mes oncles M. Kuiwa Justin, M. Nana Roger, pour leurs

soutiens spirituels et matériels perpétuels

> Mes tantes Mme Djanfa Albertine, Mme Heumou Viviane pour

m'avoir soutenu et conseillé dans les moments difficiles

> Mes frères et sSurs Landry, Yannick, David, Jourdain,

Aurole, Vanessa, Manuela pour la bonne ambiance qui a contribué à

limiter mon stress

> Mes camarades pour les bons moments passés ensemble

durant cette année.

> Mes amis Edmond, Ebenezer, Boris, Sophie, Emmanuelle,

Achille, Vanessa pour leur présence et leurs encouragements depuis de

longues années

> Tous mes amis et connaissances dont les noms ne sont pas

énumérés mais qui restent gravés dans mon cSur.

AVANT-PROPOS

Suite au décret présidentiel N°

008/CAB/PR du 19 Janvier 1993 réorganisant l'enseignement

Supérieur dans notre pays, il a été créé

d'une part les universités d'état et d'autre part des grandes

écoles privées parmi lesquelles l'Institut

Supérieur des Technologies et du

Design Industriel (ISTDI).

En effet, ISTDI a été créé par

l'autorisation N° 02/0201/MINESUP/DDES/ESUP du 24

Septembre 2002 du ministère de l'enseignement

Supérieur, a pour objectif la formation des agents de maîtrise

opérationnels dès la fin de leurs études.

Aujourd'hui appelé Institut

Universitaire de la Côte

(IUC), ISTDI admet en son sein, sur concours

ou étude de dossiers tout candidat titulaire d'un Baccalauréat

(toutes séries confondues), d'un General

Certificat of Education

Advanced Level (GCEAL) ou

tout autre diplôme équivalent; en vue d'obtenir soit un

Diplôme d'Etude

Collégiale (DEC), soit un

Brevet de Techniciens

Supérieurs (BTS) ; soit une Licence

Professionnelle ou en physique, chimie, mathématique et finance pour les

candidats issus du Cycle Préparatoire

(CP), soit un Master Européen, soit un diplôme

d'ingénieur.

L'IUC est en partenariat avec

l'université de Dschang sur le plan national; et de nombreuses

écoles et instituts françaises et canadiennes sur le plan

international parmi lesquelles :

Le CCNB : Collège

Communautaire du Nouveau

Brunswick (Dieppe-Canada). L'ISMANS :

Institut Supérieur des

Matériaux Avancés du Mans

(France).

IFMA : Institut Français

de Mécanisme Avancée,

Clermont-Ferrand (France). 3IL : Institut

d'Ingénieur Informatique de

Limoge (France).

ESSTIN : Ecole Supérieure des

Sciences et Technologies de

l'Ingénieur de Nancy (France).

ISUGA : Institut de Management Europe-Asie

ISIALM : Institut

Supérieur d'Ingénierie

d'Affaire Le Mans

(France).

ESB : Ecole Supérieur du Bois

Les formations de l'IUC sont les suivantes :

CYCLE DES TECHNOLOGIES DE L'INFORMATION ET DE LA COMMUNICATION

(TIC)

Réseau et Sécurité (RST)

Développement Web (WPM) Programmation et Analyse (PAPI)

CYCLE DES TECHNICIENS SUPERIEUR (BTS)

Industriel

Commercial

CYCLE DE PREPARATION AUX GRANDES ECOLES

Scientifiques

Commerce International CYCLE LICENCES

Professionnelles

Sciences et Technologies CYCLE D'INGENIEUR

Ingénieur Réseaux et

Télécommunications

Ingénieur Développement et Base de

Données

Ingénieur en Mécanique et en Matériaux

CYCLE MASTER EUROPEEN Commerce International Réseaux et

Télécommunications

Génie Logiciel et Base de Données

Administration des Systèmes Réseaux

Génie Electrique et Informatique Industriel

Certifications CISCO: Cisco Certified Network Associate

(CCNA)

SOMMAIRE

REMERCIEMENT 2

AVANT-PROPOS 3

SOMMAIRE 4

RESUME 7

ABSTRACT&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

8

INTRODUCTION 9

GENERALITES 10

LINK ELECTRONICS 11

LE RESEAU LOCAL de LINK ELECTRONICS 15

I. CONFIGURATION PHYSIQUE 15

II. CRITIQUE ET CORRECTION DE L'EXISTANT 16

LA SECURITE DES RESEAUX 17

SECTION I : GESTION DE LA SECURITE 17

I.1 Importance de la sécurité 17

I.2 Les grands principes de la sécurité

18

I.2.1 Disponibilité 18

I.2.2 L'intégrité 18

I.2.3 La confidentialité 19

I.2.4 L'identification et l'authentification 19

I.2.5 La non répudiation 19

SECTION II : MENACES ET PARADES DE SECURITE 19

II.1 Quelques attaques bien connues 19

I Les menaces passives 20

II.1.1.1 Les virus 20

II.1.1.2 Ecoute du réseau (sniffer) 20

II.1.1.3 Les spywares 20

II.1.2 Les menaces actives 20

I.2.1.1 Les vers 21

II.1.2.2 Le cheval de Troie 21

II.1.2.3 Le Déni de service (DoS) 21

II.2 Les principales parades 21

II.2.1 Le pare-feu 21

II.2.2 L'antivirus 22

II.2.3 Le système de détection d'intrusion

22

II.2.4 Le système de prévention d'intrusion

22

II.2.5 Les contrôleurs d'accès 23

LES CONTRÔLEURS D'ACCES RESEAUX (NAC) 24

ARCHITECTURE NAC 25

SECTION I : PRINCIPE ET COMPOSANTES D'UNE ARCHITECTURE NAC

25

I.1 Principe 25

I.2 Composantes d'une architecture NAC 25

I.2.1 Le système d'extrémité (end

points) 25

I.2.1.1 Identification et authentification 26

I.2.1.2 Conformité 26

I.2.2 Le système d'évaluation (Policy Decision

Point) 26

I.2.3 Le système de contrainte (Enforcement)

27

I.2.3.1 Utilisation d'un serveur dédié

27

I.2.3.2 Utilisation du protocole 802.1X 27

I.2.4 Le système de mise en conformité

28

SECTION II: BESOINS LIES A UNE SOLUTION NAC 28

II.1 Les atouts d'un contrôleur d'accès

réseau 29

II.2 Les conséquences du NAC sur l'offre des

équipements réseaux 29

SOLUTIONS AUTOUR D'UN NAC 30

I.1 Acteurs commerciaux du NAC 30

I.1.1 Cisco System. 30

I.2 Solutions libres du NAC 31

I.2.1 PacketFence 31

I.2.2 FreeNAC 31

CHOIX ET CONCEPTION DE LA SOLUTION 34

SECTION I : CHOIX DU TYPE DE SOLUTION 34

SECTION II : CONCEPTION DE LA SOLUTION 34

I Installation des outils nécessaires 39

I.1 Installation d'Apache 39

I.2 Installation de MySQL 39

I.3 Installation et configuration de Snort 39

I.3.1 Installation 40

I.3.2 Configuration 40

I.4 Installation et intégration de Nessus 42

I.4.2 Intégration 44

I.5 Installation de FreeRADIUS 46

I.6 Installation et configuration de net-snmp 47

SECTION II : CONFIGURATION 52

I Configuration de

PacketFence&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

52

II Configuration des périphériques

réseaux&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&53

II.1 Création des

Vlans&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&.&53

II.2 Attribution d'une adresse à l'interface du Vlan

10&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

54

II.3 Configuration de l'interface de PacketFence

&&55

II.4 Configuration des autres

interfaces&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

56

II.5 Configuration de

SNMP&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&.&.58

Conclusion&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&.&&&

59

Bibliographie&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&60

Webographie&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&61

RESUME

Avant de parler de ce thème, il convient tout d'abord

de présenter la société Link Electronics. Ainsi, Link

Electronics est une société d'action basé à BALI et

opérant dans le domaine électronique et informatique. Son

réseau local comporte de multiples failles de sécurité. Il

est donc important de dire à quoi il est exposé.

Après présentation des dangers, il apparait de

façon claire que cette société doit contrôler

l'accès à son réseau. Ceci peut se faire par la mise en

Suvre d'un contrôleur d'accès réseau qui peut être

commercial ou libre. Etant donné le niveau de performance assez

élevé de certaines solutions libres, nous en choisirons une.

Une fois le choix effectué, il faut lister tous les

besoins matériels et logiciels requis pour cette solution en prenant en

compte les ressources présentes et fonctionnels. Puis, on passe au

déploiement effectif de la solution.

ABSTRACT

Before discussing this topic, it is first necessary to

introduce the company Link Electronics. Thus, Link Electronics is a company

based in BALI action and operating in the field of electronics and computers.

Its local network includes multiple security vulnerabilities. It is important

to say what it is exposed.

After presentation of the dangers, it appears clearly that the

company must control access to its network. This can be done by implementing a

network access controller that can be commercial or free. Given the relatively

high level of performance of some open source solutions, we will choose one.

Once the choice is made, it is necessary to list all the

hardware and software required for this solution taking into account the

resources present and functional. Then we move on to the effective deployment

of the solution.

INTRODUCTION

Alors que l'informatique est devenue pour l'entreprise un

outil incontournable de gestion, d'organisation, de production et de

communication, les données mises en Suvre par le système

d'information ainsi que les échanges internes et externes sont

exposés aux actes de malveillance de différentes natures et sans

cesse changeants. Il convient en conséquence de ne pas renoncer aux

bénéfices de l'informatisation, et pour cela de faire appel

à des solutions adéquates telle que le NAC (Network Access

Control).

Le contrôle d'accès au réseau ou NAC est

un terme qui décrit diverses technologies développées pour

contrôler/restreindre l'accès au réseau par les

systèmes d'extrémité en fonction de leur état de

santé. 1Un Contrôleur d'accès au réseau

(Network Access Control ou NAC) est une méthode informatique permettant

de soumettre l'accès à un réseau d'entreprise à un

protocole d'identification de l'utilisateur et au respect par la machine de cet

utilisateur des restrictions d'usage définies pour ce réseau. En

matière de sécurité, cette méthode conduit à

minimiser l'accès au réseau des programmes non autorisés

d'où notre thème : «ETUDE DE

LA SECURISATION D'UN RESEAU PAR LA MISE EN RUVRE D'UN NAC

».

Pour arriver au terme de notre travail nous allons

présenter les généralités sur les réseaux et

montrer l'utilité de la sécurité informatique : c'est

l'objet de la première partie. Cette présentation nous conduira

au NAC, à son principe, son architecture et ses atouts dans la

deuxième partie de notre travail. La mise en Suvre d'une solution de

sécurité (PacketFence) et le choix de son implémentation

fera office de clôture à ce travail.

1 Un contrôleur d'accès réseau

répond à la mise en oeuvre de l'ensemble de la politique de

sécurité d'une entité concernant l'accès à

ses ressources.

Partie 1

GENERALITES

CHAPITRE I

LINK ELECTRONICS

SECTION I : PRESENTATION DE L~ENTREPRISE

I.1 Historique et évolution

LINK ELECTRONICS Sarl est une

société Suvrant dans plusieurs branches d'activités

industrielles. Elle vit le jour au cours de l'année 1997 sous la forme

d'établissement. Link Electrocnics obtient en 1998 l'agrément de

BUL CAMEROUN avec laquelle elle travaille en sous-traitance.

En 2001 elle a obtenu un nouvel agrément avec la société

C@URICASSOCIEE.

En 2003 Link Electronics change de forme juridique et devient

une société à responsabilité limité (SARL)

au capital de cinq millions de francs CFA (5 000 000 FCFA) détenu

majoritairement par son fondateur et Gérant Statutaire (ou Directeur

Général) Monsieur NDE Roger, ingénieur

électronicien.

En 2005 Link Electronics prend l'envol et se positionne sur le

marché camerounais comme un des leaders incontestés dans son

secteur d'activité, l'entreprise nourrit de nouvelles ambitions tant au

niveau interne qu'externe.

I.2 Activités

LINK ELECTRONICS Sarl étant une

entreprise de services, ses principales activités sont les prestations

suivantes :

> Installation et maintenance des équipements

électroniques de puissance onduleurs MGE toute puissance

> Câblage des réseaux informatiques et

télécom

> L'installation et maintenance des systèmes

informatiques

> L'électricité de puissance (groupes

électrogènes SDMO et câblage)

> La vente des matériels et outillages

électronique, électrique et des réseaux informatiques et

télécommunications

> Le conseil et l'audit de toutes les activités

ci-dessus citées

I.3 Fiche d~identification

|

Dénomination

|

Link Electronics

|

|

Forme juridique

|

Société à Responsabilité

Limitée (Sarl)

|

|

Objet social

|

- Installation et maintenance électronique et

électrique de puissance

- Installation et maintenance des réseaux et

systèmes informatiques et de

télécommunication

|

|

Zone d'activité

(marché)

|

Cameroun et Afrique Centrale en

général

|

|

Siège social

|

Rue Mandessi-Bell à côté de Mt

Cameroun nightclub, BaliDouala

|

|

Adresse

|

B.P : 5342 Douala-Cameroun Tel : (+237) 33 43 83

60

Fax: (+237) 33 43 83 60

Courriel :

Link-electronics@yahoo.fr

|

|

|

Associés

|

- M. NDE Roger

|

|

Capital social

|

5 000 000 F CFA (cinq millions de francs

CFA)

|

|

Direction (Gérant)

|

- M. NDE Roger

|

|

Partenaires

|

Clients Collaborateurs

|

|

- AES-Sonel Merlin Gerin France

- SGBC C@URIAC-Associé

- CHOCOCAM BULL-Cameroun

- SABC

- CIMENCAM

- PERENCO

- HEVECAM

- Ministère de l'enseignement

supérieur

- Ministère de la

Défense

|

|

Effectif du personnel

|

17

|

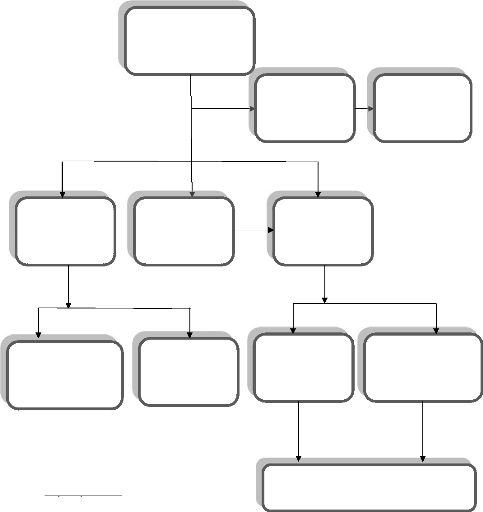

I.4 Organigramme

Techniciens Mixtes (Tec.)

Figure 1 organigramme

Direction

Générale : D.G

Secrétariat

de direction :

S.D

Magasin &

Entretien :

M.E

Direction

Adm. & Fi:

D.A.F

Chargé des

Etudes(C.E)

Direction

Technique :

D.T

Service

Comptabilité:

S.C

Service

Marketing :

S.M

Cellule

Réseau. Info:

C.I

Cellule

Electronique:

C.E

I.5 Situation

géographique

LINK ELECTRONICS Sarl a établi son

siège en plein centre urbain de Douala dans la banlieue de Bali.

Sa localisation n'est d'autant plus aisée que si l'on

maîtrise le plan d'urbanisation de Douala et en particulier Bali qui

l'abrite. Ainsi donc, la société est située sur la rue

MANDESSI BELL, encadrée de Mont Cameroun night-Club et la

société Vista du côté Sud puis l'Eglise

évangélique et le Collège Polyvalent du côté

Nord.

LYCEE TECH

FNE

BRASSERIES du

CAMEROUN

SGBC

BALI

TEXACO

AES SONEL

KOUMASSI

TOTAL

|

LINK ELECTRONICS

|

|

COLLEGE

POLYVALENT

DE BALI

|

|

|

MON-

CAMEROU

N NITH

CLUB

Figure 2 Plan de localisation de

l'entreprise

CHAPITRE II

LE RESEAU LOCAL de LINK

ELECTRONICS

SECTION I : PRESENTATION DU RESEAU EXISTANT

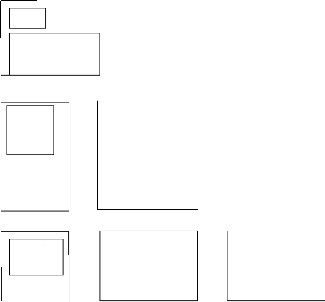

I. CONFIGURATION PHYSIQUE

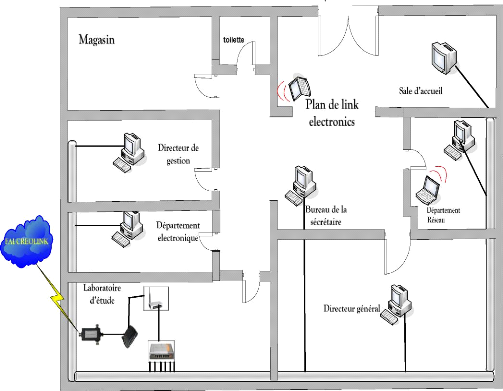

C'est la vue de dessus de l'entreprise avec la disposition

spatiale des ordinateurs et la façon physique ou logique qu'utilisent

les machines pour se connecter à Internet.

Figure 3 plan de LINK ELECTRONICS

II. CRITIQUE ET CORRECTION DE L~EXISTANT

II.1 CRITIQUE

Comme le montre la figure 3, le réseau local de Link

Electronics n'est pas basé sur une architecture client-serveur. Il

s'agit plutôt d'une architecture poste à poste basé autour

d'un switch. Ceci rend absent toute sécurité dans le

réseau car il n'y a :

Ø Aucun contrôle d'accès : il n'y a pas

d'authentification et n'importe qui peut se connecter au réseau soit par

câble soit par wifi, sans qu'aucune authentification ne soit requise,

même pas une clé de sécurité pour le point

d'accès

Ø Aucune surveillance des activités sur le

réseau : une fois connecté au réseau, l'on est libre

d'aller et venir dans n'importe quelle machine sans restriction.

Ø Les postes de travail du personnel administratif sont

accessibles par tous. Un utilisateur quelconque peut avoir accès aux

informations de l'entreprise

Ø Une répartition anormale de la ressource

internet : en effet, comme cela était le cas très souvent,

internet était très sollicité par les stagiaires. Ceux-ci

s'adonnaient à des téléchargements à longueur de

journée, ce qui abaissait le débit au niveau des machines

administratives. Cela se faisait ressentir lors de l'ouverture des pages

web.

CHAPITRE III

LA SECURITE DES

RESEAUX

La sécurité informatique est l'ensemble des

moyens matériels et logiciels mis en Suvre pour réduire la

vulnérabilité d'un système contre les menaces

accidentelles ou intentionnelles. Cela explique une confidentialité dans

les données.

Le système d'information est le cSur de la majeure

partie des activités informatique de nos organismes. A ce titre, tout

effort de rêve de sécurisation s'y répercute avec d'autant

plus d'effets. Cette considération justifie à elle seule

d'accorder une attention particulière à la sécurité

des réseaux. Par ailleurs il est généralement

estimé que la majorité des malveillances ont une origine ou une

complicité interne, aux organismes ; devant cette

spécificité il est donc essentiel d'analyser dans une optique

sécuritaire l'infrastructure du réseau dès sa conception.

Il est aisé d'échafauder sur le papier des configurations de

système d'information, sécurisées avec les techniques

comme le pare-feu ou le contrôle d'accès mais il est

fréquent qu'un audit sérieux révèle encore de

nombreuses insuffisances, notamment sur le plan physique (accès aux

équipements, accès aux salles).

SECTION I : GESTION DE LA SECURITE

La sécurité du réseau consiste

également à mettre en place des politiques de

sécurité, comme la gestion des accès, pour garantir

l'intégrité des données critiques de l'entreprise.

I.1 Importance de la sécurité

La sécurité consiste à:

· assurer l'intégrité, la

confidentialité, la disponibilité des données

· assurer l'authentification, l'autorisation de

façon à garantir l'identité des correspondants ou des

partenaires qui communiquent.

· Assurer la traçabilité par la

journalisation

· éviter les indisponibilités, réparer

les incidents, erreurs, négligences et malveillances.

Elle vise tout le système d'information, et ce

à tous les niveaux (réseau, systèmes, logiciels,

plugins,...). Cela va de la mise en place d'un code d'accès à une

salle serveurs au suivi des correctifs de logiciels.

Le réseau de l'entreprise est exposé à

des risques : perte d'informations, panne du SI, attaques& En tant que

pièce maîtresse du système d'information, le réseau

doit être protégé. La sécurité du

réseau informatique entre dans la sécurisation globale du

système d'information (SI) d'une entreprise. Plus

précisément, elle consiste à respecter des

procédures, au niveau humain, technique et organisationnel. Le

système d'information est généralement défini par

l'ensemble des données et des ressources matérielles et

logicielles de l'entreprise permettant de les stocker ou de les faire circuler.

Il représente un patrimoine essentiel de l'entreprise, qu'il convient de

protéger.

L'objectif est de protéger le réseau de

l'entreprise et de se prémunir contre tout type de risques pouvant

dégrader ses performances.

I.2 Les grands principes de la sécurité

Les solutions de sécurité doivent contribuer

à satisfaire au moins les critères suivant: disponibilité,

intégrité, confidentialité, authentification et non

répudiation.

I.2.1 Disponibilité

C'est la probabilité de pouvoir mener correctement

à terme une session de travail. La disponibilité est de pair avec

son accessibilité. Une ressource doit être accessible, avec un

temps de réponse acceptable.

La disponibilité des services, systèmes et

données est obtenue par un dimensionnement approprié, par une

gestion opérationnelle des ressources et des services. Ce

paramètre est mesuré par une montée en charge du

système afin de s'assurer de la totale disponibilité du service.

Un service doit aussi être assuré avec le minimum d'interruption

en respect avec l'engagement établi de plus des pertes de données

sont possibles si l'enregistrement et le stockage ne sont pas

gérés correctement, d'où l'importance d'une haute

disponibilité d'un système et de la mise en place d'une politique

de sauvegarde.

I.2.2 L'intégrité

L'intégrité permet de certifier que les

données, les traitements ou les services n'ont pas été

modifiés, altérés ou détruits tant de façon

intentionnelle qu'accidentelle.

L'altération est principalement occasionnée par

le média de transmission mais peut provenir du système

d'informations Il faut également veiller à garantir la protection

des données d'une écoute active sur le réseau.

I.2.3 La confidentialité

« La confidentialité est le

maintien du secret des informations » (Le Petit

Robert)

Dans le cadre d'un système d'information, cela peut

être vu comme une protection des données contre une divulgation

non autorisée deux actions complémentaires permettant d'assurer

la confidentialité des données : Limiter leur accès par un

mécanisme de contrôle d'accès et transformer les

données par des procédures de chiffrement.

I.2.4 L'identification et l'authentification

L'identification de l'auteur d'un document peut être

aisé par contre être en mesure d'assurer l'authenticité du

document est chose plus délicate. Ces mesures doivent être mises

en place afin d'assurer :

· La confidentialité et l'intégrité

des données d'une personne

· La non répudiation, c'est à dire qu'une

personne identifiée et authentifiée ne peut nier une action

L'identification peut être vue comme un simple login de

connexion sur un système et l'authentification peut être

l'utilisation de mots de passe. Pour offrir une bonne garantie de

sécurité, ces mots de passe doivent être changés

fréquemment et ne doivent pas être trop faciles à

trouver.

I.2.5 La non répudiation

La non-répudiation est le fait de ne pouvoir nier ou

rejeter qu'un événement a eu lieu. A cette notion sont

associées :

· L'imputabilité: une action a eu lieu et

automatiquement un enregistrement, preuve de l'action, est effectué

· La traçabilité: mémorisation de

l'origine du message

· L'auditabilité: capacité d'un

système à garantir la présence d'informations

nécessaires à une analyse ultérieure d'un

événement.

SECTION II : MENACES ET PARADES DE SECURITE

Elle est en constante évolution et se traduit par un

problème de gestion de la qualité constante lié pour

l'essentiel à la maintenabilité et à l'évolution

des systèmes, des enjeux et des risques.

II.1 Quelques attaques bien connues

Du point de vue de la sécurité informatique,

une menace est une violation potentielle de la sécurité et est

liée à des actions ou des opérations émanant des

tiers. Dans un réseau, la sécurité concerne non seulement

les éléments physiques (câbles, modems, routeurs,

commutateurs&) mais aussi les éléments

logiques, voire volatils, que représentent les données qui

circulent. On peut classer les menaces en deux catégories selon qu'elles

ne changent rien (menaces passives) ou qu'elles perturbent effectivement le

réseau (menaces actives).

I Les menaces passives

Les menaces passives consistent essentiellement à

copier ou à écouter l'information sur le réseau, elles

nuisent à la confidentialité des données. Dans ce cas,

celui qui prélève une copie n'altère pas l'information

elle-même. Il en résulte des difficultés à

détecter ce type de malveillance, car elles ne modifient pas

l'état du réseau.

II.1.1.1 Les virus

Un virus informatique est un programme informatique

écrit dans le but de se dupliquer sur d'autres ordinateurs. Il peut

aussi avoir comme effet, recherché ou non, de nuire en perturbant plus

ou moins gravement le fonctionnement de l'ordinateur infecté. Il peut se

répandre à travers tout moyen d'échange de données

numériques comme l'Internet, mais aussi les disquettes, les CD-ROM, les

clefs USB, etc.

II.1.1.2 Ecoute du réseau (sniffer)

Il existe des logiciels qui, à l'image des analyseurs

de réseau, permettent d'intercepter certaines informations qui

transitent sur un réseau local, en retranscrivant les trames dans un

format plus lisible (Network packet sniffing). C'est l'une

des raisons qui font que la topologie en étoile autour d'un hub n'est

pas la plus sécurisée, puisque les trames qui sont émises

en « broadcast » sur le réseau local peuvent être

interceptées. De plus, l'utilisateur n'a aucun moyen de savoir qu'un

pirate a mis son réseau en écoute.

II.1.1.3 Les spywares

Un logiciel espion (espiogiciel, mouchard ou en anglais

spyware) est un logiciel malveillant qui s'installe dans un ordinateur dans le

but de collecter et transférer des informations sur l'environnement dans

lequel il s'est installé, très souvent sans que l'utilisateur

n'en ait connaissance. L'essor de ce type de logiciel est associé

à celui d'Internet, qui lui sert de moyen de transmission de

données.

II.1.2 Les menaces actives

Les menaces actives nuisent à

l'intégrité des données. Elles se traduisent par

différents types d'attaques. On distingue le brouillage, le

déguisement (modification des données au cours de leur

transmission, modification de l'identité de l'émetteur ou du

destinataire), l'interposition (création malveillante de messages en

émission ou en réception).

I.2.1.1 Les vers

Un ver informatique est un logiciel malveillant qui se reproduit

sur des ordinateurs à l'aide d'un réseau informatique comme

l'Internet.

Un ver, contrairement à un virus informatique, n'a pas

besoin d'un programme hôte pour se reproduire. Il exploite les

différentes ressources afin d'assurer sa reproduction. La

définition d'un ver s'arrête à la manière dont il se

propage de machine en machine, mais le véritable but de tels programmes

peut aller au-delà du simple fait de se reproduire: espionner, offrir un

point d'accès caché (porte dérobée),

détruire des données, faire des dégâts, envoi de

multiples requêtes vers un site internet dans le but de le saturer, etc.

Les effets secondaires peuvent être aussi un ralentissement de la machine

infectée, ralentissement du réseau, plantage de services ou du

système, etc.

II.1.2.2 Le chevalde Troie

Un cheval de Troie (trojan en anglais) est un type de

logiciel malveillant, c'est à dire un logiciel d'apparence

légitime, mais conçu pour subrepticement exécuter des

actions nuisibles à l'utilisateur ; un cheval de Troie, dans un

programme, tente d'utiliser les droits appartenant à son environnement

d'appel pour détourner, diffuser ou détruire des informations.

II.1.2.3 Le Déni de service (DoS)

Le but d'une telle attaque n'est pas de dérober des

informations sur une machine distante, mais de paralyser un service ou un

réseau complet. Les utilisateurs ne peuvent plus alors accéder

aux ressources.

II.2 Les principales parades

Différentes mesures de protection permettent de se

protéger contre certaines menaces. Ces protections peuvent être

mises en Suvre sur des serveurs centraux (serveurs du fournisseur

d'accès, serveurs de l'école) ou sur un poste de travail, la

combinaison des deux étant possible.

II.2.1 Le pare-feu

Un pare-feu (ou firewall en anglais) permet de

protéger un ordinateur ou un réseau d'ordinateurs des intrusions

provenant d'un réseau tiers (notamment Internet) en analysant les

paquets de données (paquets IP) échangés. C'est une

machine dédiée au routage entre LAN et Internet. Le trafic est

analysé au niveau des datagrammes IP (adresse, utilisateur, contenu...).

Un datagramme non autorisé sera simplement détruit, IP sachant

gérer la perte d'information.

II.2.2 L'antivirus

L'antivirus peut être installé à

plusieurs niveaux : sur des serveurs de fichiers, sur le poste de travail ou

sur une passerelle de mails. Sans mises à jour, son efficacité

est quasiment nulle. Il faut veiller à ce qu'il soit actif en permanence

afin de détecter un virus dès l'ouverture d'un fichier.

La plupart des antivirus sont basés sur l'analyse de

signature des fichiers, la base des signatures doit donc être très

régulièrement mise à jour sur le site de l'éditeur

(des procédures automatiques sont généralement possibles).

Deux modes de protection:

· Généralisation de l'antivirus sur toutes

les machines, il faut absolument prévoir une mise à jour

automatique de tous les postes via le réseau.

· Mise en place d'un antivirus sur les points

d'entrée/sortie de données du réseau après avoir

parfaitement identifiés tous ces points. La rigueur de tout le personnel

pour les procédures doit être acquise.

II.2.3 Le système de détection

d'intrusion

Le système de détection des intrusions

(IDS) est un logiciel ou un matériel qui automatise des

surveillances et les processus analysés pour surveiller la circulation

des paquets sur le réseau, et ça pour savoir qui essaye

d'attaquer le réseau. Il a pour rôle d'identifier une intrusion et

de l'annoncer. Le système de prévention d'intrusions (IPS) est un

outil de défense proactif contre les attaques actives visant les

ordinateurs et les réseaux.

L'exemple typique d'un IDS est le SNORT qui est un open

source du système de détection des intrusions de réseau.

Il est capable d'analyser le trafic sur le réseau en temps réel

et des paquets circulant sur le réseau IP. Il peut exécuter

l'analyse de protocole, et peut être employé pour détecter

une variété d'attaques.

II.2.4 Le système de prévention

d'intrusion

Le système de Prévention d'intrusion

(IPS ou Intrusion Prevention System) a pour but

d'empêcher des intrusions attaquant au moment qu'elles arrivent. Il

permet de prendre des mesures afin de diminuer les impacts d'une attaque. C'est

un IDS actif, il détecte un balayage automatisé, l'IPS peut

bloquer les ports automatiquement. Les IPS peuvent donc parer les attaques

connues et inconnues.

Les IPS ne sont pas des logiciels miracle qui vous permettront

de surfer en toute quiétude sur le net. Voici quelques-uns de leurs

inconvénients :

Ø Ils bloquent tout ce qui parait infectieux à

leurs yeux, mais n'étant pas fiable à 100% ils

peuvent donc

bloquer malencontreusement des applications ou des trafics légitimes.

Ø Ils laissent parfois passer certaines attaques sans

les repérer, et permettent donc aux pirates d'attaquer un PC.

Ø Ils sont peu discrets et peuvent être

découverts lors de l'attaque d'un pirate qui une fois qu'il aura

découvert l'IPS s'empressera de trouver une faille dans ce dernier pour

le détourner et arriver à son but.

Ø Ils peuvent faire des fausses alertes en raison des

similitudes entre l'information valide et des attaques malveillantes.

II.2.5 Les contrôleurs d'accès

Un Contrôleur d'accès au réseau (Network

Access Control ou NAC) est une méthode informatique

permettant de soumettre l'accès à un réseau d'entreprise

à un protocole d'identification de l'utilisateur et au respect par la

machine de cet utilisateur des restrictions d'usage définies pour ce

réseau.

Le concept du NAC existe pour répondre à une

solution de sécurité toujours croissante. Le contrôle

d'accès au réseau (NAC) tient un rôle toujours plus

important dans la stratégie globale de sécurité du

réseau de l'entreprise. Dès lors, les stratégies d'attaque

ne dépendent plus seulement de l'action physique de l'utilisateur, mais

dépendent aussi très souvent de sa machine qui est capable

d'initier seule des processus malveillants. Le NAC constitue donc une nouvelle

phase dans la définition des critères d'accès au

réseau d'où sa nécessité.

PARTIE II

LES CONTRÔLEURS

D'ACCES RESEAUX (NAC)

CHAPITRE I

ARCHITECTURE NAC

L'architecture d'un réseau est son squelette, ce qui

implique qu'avec elle, on doit pouvoir se retrouver au sein d'un réseau

allant du principe aux différentes entités de ce

réseau.

SECTION I : PRINCIPE ET COMPOSANTES D~UNE

ARCHITECTURE NAC

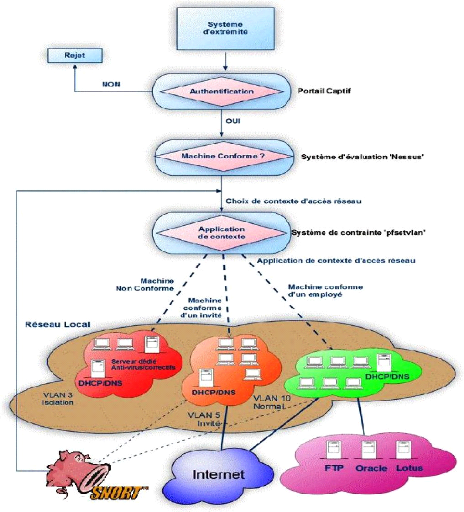

I.1 Principe

Le NAC (Network Access Control) n'est pas une technique ou

une architecture, le NAC est plus proche d'un concept, d'une solution. Il est

censé répondre à la mise en Suvre de certaines parties de

la politique de sécurité concernant l'accès au

réseau local (filaire, sans-fil ou VPN), dont principalement :

Ø l'identification et l'authentification des

utilisateurs;

Ø l'évaluation du niveau de sécurité

des systèmes se connectant; Ø la gestion des invités ;

Ø le contrôle de l'activité;

Ø et parfois la détection d'intrusion

L'ensemble de ces informations sera utilisé pour

positionner le système demandant un accès dans un certain

environnement réseau, cet environnement sera choisi en fonction de la

politique de sécurité en vigueur.

I.2 Composantes d'une architecture NAC

Malgré

l'hétérogénéité des solutions de NAC, on

peut distinguer différents éléments composant une

architecture NAC : système d'extrémité, le système

d'évaluation, le système de contrainte

I.2.1 Le système d'extrémité (end

points)

L'élément de base qui est constitué par

la machine physique qui souhaite accéder à des ressources,

appelé ici système d'extrémité. C'est à

partir de ce composant (poste de travail, imprimante, téléphone,

etc.) que les informations relatives à l'authentification et à

la

conformité doivent être

récupérées, aussi bien à la demande de connexion

que de manière régulière durant la connexion.

I.2.1.1 Identification et

authentification

Afin de connaître l'identité d'une entité

(personne, ordinateur &) et, dans certains cas, valider

l'authenticité de cette identification, plusieurs méthodes sont

disponibles parmi lesquelles :

· Utilisation de l'adresse MAC (Media Access

Control)

Ici, seule l'adresse MAC du système

d'extrémité est utilisée pour l'identification. Sa mise en

Suvre est facile et peut se faire par exemple avec l'utilisation des

requêtes DHCP (Dynamic Host Control Protocol). Il

nécessite néanmoins la mise en place d'une base renseignée

de toutes les adresses MAC autorisées à se connecter sur le

réseau. Cette technique ne protège pas de l'usurpation

d'identité, en forgeant son adresse MAC un utilisateur pourrait se faire

passer pour une imprimante. Des techniques de prise d'empreinte du

système d'exploitation peuvent limiter ce problème en associant

et en vérifiant ces informations liées aux adresses MAC de la

base.

· Portail Web

L'authentification à l'aide d'une page Web

sécurisée, tels les portails captifs, avec pour l'avantage

d'être accessible à tous les utilisateurs possédant un

navigateur Web. En revanche, cette solution n'est pas envisageable pour les

autres systèmes d'extrémité, les imprimantes par

exemple.

I.2.1.2 Conformité

Le but est de récupérer des informations sur

l'état du système d'extrémité. Deux

possibilités sont envisageables, avec un agent embarqué sur le

poste utilisateur ou sans agent. Avec la solution à base d'agents, il

faudra prendre en compte le temps d'exécution, la charge CPU, le niveau

de sécurité des échanges agent/serveur et la

méthode de déploiement de ces agents. Sans agent, le temps

d'exécution est relativement long (scanner de

vulnérabilités), ce qui peut contraindre à évaluer

la conformité après la connexion.

I.2.2 Le système d'évaluation (Policy

Decision Point)

Cet élément de l'infrastructure est crucial

pour une politique de sécurité. À partir des informations

recueillies sur le système d'extrémité, des informations

sur la méthode d'accès (réseau filaire, sans-fil,

VPN ou Virtual Private Network), mais aussi à l'aide

d'informations sur le lieu ou le moment de la demande d'accès, le

système d'évaluation va décider d'un contexte de connexion

en accord avec la politique de sécurité.

Un exemple simple de système d'évaluation

serait l'utilisation des adresses MAC (Media Access

Control) des systèmes d'extrémité pour

déterminer leur VLAN (Virtual Local Area Network)

d'appartenance, le choix de la mise en quarantaine serait fait si l'adresse MAC

est inconnue.

I.2.3 Le système de contrainte (Enforcement)

C'est l'ensemble des éléments de l'infrastructure

réseau permettant de détecter la demande d'accès au

réseau et d'appliquer les décisions du système

d'évaluation.

Les actions classiques mises en Suvre par le système de

contrainte sont les suivantes:

> positionner le système d'extrémité

dans un VLAN particulier.

> mettre en place des contrôles d'accès aux

niveaux 2,3 ou 4 sur les équipements de bordure (commutateurs

d'extrémité) ou plus près du cSur du réseau

(routeurs, pare-feu, proxy), gérer la qualité de service, la

bande passante.

I.2.3.1 Utilisation d'un serveur dédié

Ce serveur sera positionné en coupure, et capturera

l'ensemble des paquets.

> Avantages : facilité de déploiement, gestion

centralisée.

> Difficultés : cela peut créer un SPOF (Single

Point Of Failure), adaptation à la montée en charge difficile.

> Risque : les systèmes d'extrémité ont

déjà un accès au réseau (ils se voient entre

eux).

I.2.3.2 Utilisation du protocole 802.1X

Protocole d'accès au réseau, le 802.1X utilise

EAP (extensible authentication Protocol) pour transporter les

informations d'authentification entre le client et le serveur. Il est

implanté aujourd'hui dans la plupart des équipements

réseau, commutateurs et points d'accès sans-fil. Si

l'authentification est valide, il est possible de modifier la configuration des

ports du matériel réseau au travers d'attributs, le VLAN par

exemple.

> Avantage : isolation au plus près de la demande

d'accès.

> Difficultés : capacité des

matériels existants, il faut un client sur le système

d'extrémité, choisir la méthode d'authentification telle

que EAP-MD5 (EAP-Message Digest 5), EAP-TLS

(EAP Transport Level Security), PEAP (Protected

Extensible Authentication Protocol).

> Risque : Dépendant de l'authentification

utilisée (ex: EAP-MD5 est à éviter).

I.2.4 Le système de mise en conformité

Dans le cas où le système

d'extrémité n'a pas été jugé compatible avec

la politique d'accès (manque de correctifs de sécurité,

pas d'antivirus, échec de l'authentification, etc), il est

nécessaire de prévoir un contexte réseau où le

système pourra se mettre en conformité (mise à jour

système, possibilité de télécharger un anti-virus,

une base de signature à jour, demande de compte d'accès). Cette

action de mise en conformité est parfois appelée «

remédiation ».

La technique la plus communément employée est

l'utilisation d'un VLAN spécifique redirigeant le trafic vers un portail

captif Web qui doit guider l'utilisateur dans sa mise en conformité. On

peut alors rencontrer quelques difficultés :

> gérer les matériels sans navigateur Web

(imprimante);

> habituer l'utilisateur à ouvrir son navigateur en

cas de soucis, même s'il ne souhaitait qu'utiliser son client de

messagerie par exemple;

> personnaliser la page Web en fonction du problème

spécifique;

En plus de ces difficultés, un problème de

sécurité est généré en positionnant dans le

même réseau des machines potentiellement fragiles.

Premièrement, il y a un risque de contamination mutuelle,

deuxièmement, ce réseau peut être utilisé par un

attaquant pour trouver des machines vulnérables.

SECTION II: BESOINS LIES A UNE SOLUTION NAC

Pour le déploiement efficace d~une solution

NAC, plusieurs conditions doivent être remplies :

> Architecture ouverte - Support d'environnements

multifournisseur

> Inclusion de systèmes d'extrémité -

Support de tout type de système d'extrémité >

Autorisation multi contexte -Attributs divers

> Application des politiques - À base de profil et

mise en quarantaine

> Notification et remédiation - Auto-assistance

utilisateur

> Reporting de conformité - Informations d'historique

et en temps réel

II.1 Les atouts d'un contrôleur d'accès

réseau

Avec une solution de contrôle d'accès

réseau, l'entreprise peut contrôler les connexions distantes d'une

part, imposer des règles de sécurité selon les

différents réseaux et les rôles des utilisateurs d'autre

part, ou bien encore mettre à jour ses postes de travail et les nettoyer

en cas d'infection. Enfin, une solution NAC gère les profils par le

biais d'un annuaire, le pare-feu se reliant directement aux annuaires. Une

entreprise multi site pourra donc renforcer sa sécurité

réseau, sans pour autant contraindre les utilisateurs, grâce

à des identifiants uniques valables partout.

Le NAC est la réponse logique à

l'évolution des solutions de mobilité dans les entreprises. Face

aux problèmes de sécurité que posent les ordinateurs

portables, les Smartphones, l'arrivée et le départ de

collaborateurs ou de visiteurs dans l'entreprise, le réseau doit

s'adapter. Cela signifie être ouvert tout en conservant une

sécurisé optimum. En centralisant ses outils réseau,

l'entreprise facilite l'administration de sa sécurité,

réduit ses coûts et regroupe ses ressources humaines.

C'est au moment de la connexion au réseau que l'on

doit assurer le contrôle d'intégrité. Mais lorsque la

machine est infectée, ou n'offre pas toutes les garanties de

sécurité, que fait-on ? NAC prévoit donc 3 séries

d'action :

Ø le contrôle d'admission de l'utilisateur et de sa

machine Ø la mise en quarantaine d'une machine non fiable

Ø la mise en Suvre de contre-mesures.

II.2 Les conséquences du NAC sur l'offre des

équipements réseaux

Cette vision de la sécurité implique la

généralisation de gammes de produits dits « tout en un

», c'est-à-dire du matériel capable d'être à la

fois un routeur pour rediriger les flux, un pare-feu pour bloquer le contenu

malveillant, un détecteur d'intrusion tout en étant doté

de fonctions de réseau privé virtuel par exemple.

Une situation anticipée par les principaux acteurs du

marché qui ont racheté en 2003- 2005 les principales briques de

sécurité absentes à leur catalogue. Citons l'exemple de

Cisco Systems et Perfigo 3com avec TippingPoint, Juniper et Funk Software ou F5

Networks avec Magnifire

CHAPITRE II

SOLUTIONS AUTOUR

D~UN NAC

Pour être efficace, une solution NAC doit être

déployable en tant qu'architecture ouverte. Cette solution doit pouvoir

évaluer tout type d'équipement susceptible de se connecter au

réseau. Elle doit aussi fournir une sécurité

renforcée dans des environnements sur lesquels des équipements de

plusieurs fournisseurs d'infrastructure réseau ont été

déployés.

SECTION I: SOLUTIONS LIBRES ET COMMERCIALES

DU NAC

I.1 Acteurs commerciaux du NAC

I.1.1 Cisco System

Cisco network admission control (NAC) exploite au maximum

l'infrastructure réseau pour limiter les dégâts

occasionnés par les virus et les vers. Le principal atout de Cisco se

trouve dans l'IOS (Internet Operating Sytem). Grâce à Cisco,

l'entreprise peut fournir aux unités d'extrémité comme les

PC et les serveurs, un accès réseau qui respecte scrupuleusement

les politiques de sécurité en place. Le dispositif de Cisco met

en scène 3 acteurs :

Ø un serveur chargé de la politique de

sécurité du réseau Cisco Secure ACS (Access Control

Server)

Ø un protocole de contrôle sur le point

d'accès au réseau (PA Wifi, routeur, Switch...), Ø un

trust agent sur le poste de l'utilisateur (petite application).

I.1.1.2 NetClarity NAC Walls

Les appareils de NetClarity « NACwalls »

fournissent une évaluation des systèmes

d'extrémité. Cela garantit la conformité aux politiques de

sécurité tout en bloquant les tentatives malveillantes

d'accéder au réseau. Les appareils « NACwalls » peuvent

augmenter la

qualité de l'audit et des rapports de

conformité et de réduire le temps, les efforts et les frais

à cet égard. Ils fournissent en temps réel de

contrôle interne d'accès au réseau avec les e-mails ou les

téléphones portables.

I.1.1.3 Microsoft : Network Access Protection

Network Access Protection se compose d~un serveur

NPS (Network Policy Server), qui est un serveur RADIUS, des SHV (System Health

Validator) chargés de communiquer avec les SHA (System Health Agent)

pour évaluer le système d'extrémité et un serveur

PDP (Policy Decision Point) qui définit la politique de

sécurité à accorder pour chaque machine.

Du coté client on trouve un agent NAP qui se charge de

fournir un bilan de santé de la machine. On peut lui ajouter

différents plugins SHA qui regardent chacun un aspect spécifique

du système d'extrémité (anti-virus, pare-feu, registre,

etc).

I.1.1.4 McAfee NAC

La solution McAfee NAC protège les

sociétés contre les risques en contrôlant l'accès

à leurs réseaux par leurs employés, invités et

sous-traitants, en tout temps et depuis tout point. McAfee NAC apporte:

? Un accès accordé uniquement aux machines

exemptes d'infections,

? Une gestion et un respect des politiques de

sécurité grâce à « McAfee Policy

Enforcer»

I.2 Solutions libres du NAC

Il existe une multitude de solutions libres pour un NAC. Nous

n'en retiendrons que quelques-unes à savoir : PacketFence, FreeNAC,

NetPass, Ring Security Analyser

I.2.1 PacketFence

Une solution comme PacketFence permet de sécuriser les

branchements au réseau. Donc, au moment où on branche le fil

réseau dans son ordinateur ou au moment où on se connecte sur le

réseau sans fil, PacketFence vérifie si l'ordinateur s'est

déjà connecté.

I.2.2 FreeNAC

C'est un projet actif présenté comme offrant

une gestion simplifiée des VLANs, un contrôle d'accès au

réseau et un outil d'inventaire, FreeNAC est

basé principalement sur le protocole VMPS (authentification sur adresse

MAC). Il permet aussi l'utilisation 802.1X en interaction avec un serveur

RADIUS. La partie évaluation n'est pas vraiment prise en compte

I.2.3 Net Pass

C'est un projet non actif, par défaut les

systèmes d'extrémité sont positionnés dans un VLAN

de quarantaine, celui-ci laisse passer les requêtes DHCP et DNS mais

bloque le trafic Web sauf liste blanche (sites de mise à jour).

L'évaluation est faite avec Nessus, si la conformité est bonne,

le serveur Net Pass change le VLAN du poste. Une réévaluation est

possible à intervalles

réguliers. Net Pass est

Basé sur Open VMPS, le principe est d'isoler les systèmes

d'extrémité en les positionnant en quarantaine si leurs

comportements réseau ne sont pas en adéquation avec la politique

de sécurité.

I.2.4 Rings Security Analyser

C'est un projet en production actuellement créé

à l'Université du Kansas, c'est un portail Web qui utilise une

applet Java pour évaluer (système, logiciel anti-virus, etc...)

les machines cherchant à accéder au réseau (autorisation

valide pendant sept jours). En cas d'échec, les accès sont

réduits aux sites de mises à jour de logiciels,

d'anti-virus,...

PARTIE III

MISE EN RUVRE

D'UNE SOLUTION DE

SECURITE : PacketFence

CHAPITRE I

CHOIX ET CONCEPTION

DE LA SOLUTION

La compréhension du choix et la conception de la

solution qui s'en suivra seront un préalable avant le

déploiement.

SECTION I : CHOIX DU TYPE DE SOLUTION

Nous avons présenté quelques solutions

permettant de mettre en Suvre un système de contrôle

d'accès réseaux. Certaines sont l'apanage de grandes firmes et

s'intègreraient mieux dans un environnement où les autres

composants (tant logiciels que matériels) proviendraient de la

même maison mère. D'autres outils sont proposés par des

acteurs du marché et s'intègrent facilement dans la plupart des

systèmes sur le marché nous pouvons citer la solution

proposée par Cisco. D'autres encore sont des outils libres.

L'entreprise ayant une ligne de conduite basée sur

l'utilisation du logiciel libre et si possible gratuit, notre choix ne pouvait

se porter que dans ceux appartenant à cette catégorie. Le

désir de pouvoir maîtriser la solution à proposer et de ne

pas fournir une solution à la base trop complexe ainsi que les besoins

exprimés plus hauts nous ont amenés à mettre en place

PacketFence.

SECTION II : CONCEPTION DE LA SOLUTION

Après avoir opté pour une solution libre et

gratuite, il faut maintenant faire un tri dans les options libres et gratuites

dans le but de faire un choix optimal. Etant donné qu'une

présentation de ces différentes solutions a été

faite plus haut, il sera question pour nous ici de faire une comparaison de ces

différentes solutions. Cette comparaison est donc résumée

dans le tableau suivant :

I. Comparaison des différentes solutions

Tableau comparatif des différentes

solutions

PacketFence Rings Security FreeNAC Net Pass

Identification et Authentification

Évaluation et Conformité

Isolement et

Mise en conformité

Contrôle des activités

|

|

|

|

|

|

Performante Moyenne Non disponible

Matériel Cisco, Aruba, équipements

équipements

Supporté Nortel, Cisco Cisco

Hewlett-Packard,

Entera Sys,

Accton, EdgecorE,

SMC, 3Com, Intel,

D-Link, Dell &

Les grandes différences entre les solutions open source

proviennent de l'ensemble du matériel supporté, les

fonctionnalités de base, la documentation, la communauté propre

à chaque solution, ainsi que de l'ergonomie de l'interface Web.

On regardant le tableau, on remarque que PacketFence est le

plus performant par rapport aux autres outils open source disponibles. Il

supporte aussi différent types de matériels.

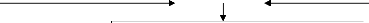

II. Organigramme de fonctionnement de PacketFence

Figure 4 : Organigramme

CHAPITRE II

MISE EN RUVRE DE

LA SOLUTION A LINK

ELECTRONICS

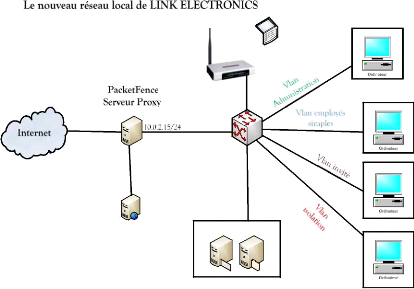

SECTION I : Présentation du nouveau

réseau local

Etant donné que l'architecture réseau sera

complètement modifiée, il convient ici de montrer quel sera la

nouvelle disposition des équipements dans le réseau. En effet, le

réseau local de Link Electronics devra compter douze machines

réparti comme suit:

> Une machine où sera déployée notre

contrôleur d'accès

> Cinq machines seront dans le Vlan Administration

> Quatre machines pour les employés dans le Vlan

employés simples

> Un point d'accès pour les utilisateurs nomades

> Un Vlan isolation pour les utilisateurs dangereux ou

suspects

Pour que tout ceci puisse être opérationnel, on

aura besoins des équipements suivants :

> Une machine centrale où sera installé

PacketFence : elle devra avoir les caractéristiques minimales suivantes

: CPU 2.5 GHz, Mémoire RAM 2Go, Disque Dur 320 Go, 3 cartes

réseaux

> Un switch Cisco series 2950

> Six autres postes de travail qui vont venir s'ajouter aux

cinq postes présents

Pour la partie logicielle l'installation se fera sur notre

serveur, on aura besoin :

> De linux CentOS 6.2 32bits

> De PacketFence 3.5.0

> Des services nécessaires au démarrage de

PacketFence qui sont : Free RADIUS, MYSQL, APACHE, NET-SNMP, NESSUS, SNORT

Figure 5 Le plan du réseau local

SECTIONII : INSTALLATION DE PacketFence

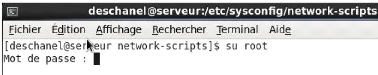

Le déploiement de PacketFence se fera sous le

système Linux CentOS version 6. Dans ce qui suit, nous supposerons

CentOS installer et opérationnel avec l'interface graphique. Toutefois,

il est recommandé de l'installer avec un minimum de service. Une fois

que ceci est fait, vérifier que votre carte réseaux eth0 est bien

configurée. Pour cela :

Ø Se loguer en root dans le terminal via la commande :

su root puis saisir le mot de passe (qui ne s'affichera pas

à l'écran) et tapez Entrée

Ø Se déplacer dans le répertoire contenant

le fichier de configuration de la carte réseaux via la commande

cd /etc/sysconfig/network-scripts/

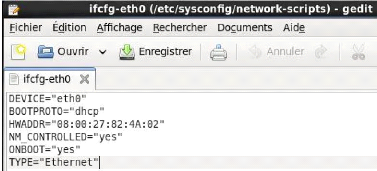

Ø Puis éditer le fichier ifcfg-eth0

son contenu devra être comme celui-ci :

Le champ HWADDR correspond à l'adresse

MAC de notre machine.

Avant l'installation de PacketFence proprement dite, il convient

d'installer d'abord ses différents outils nécessaires.

I Installation des outils

nécessaires

I.1 Installation d~Apache

PacketFence utilise Apache comme un serveur

HTTP pour permettre aux utilisateurs l'accès à un portail captif,

pour enregistrer leurs équipements et accéder au réseau

local. Aussi il permet à l'administrateur réseau de configurer

PacketFence à partir de l'interface web

On peut commencer l'installation des différents outils

nécessaires par l'installation du serveur apache en tapant la commande

suivante :

Ø Yum install apache2

I.2 Installation de MySQL

Nous utilisons le gestionnaire de paquetage yum pour

installer l'ensemble des paquetages nécessaires pour le bon

fonctionnement de MySQL (php-mysql mysql mysqlserver)

Ø yum install php-mysql mysql mysql-server Ø

/sbin/chkconfig --levels 235 mysqld on

I.3 Installation et configuration de Snort

PacketFence utilise Snort comme un

système de détection d'intrusion « IDS » afin de

repérer les activités anormales ou suspectes sur le réseau

local et sur les hôtes. Si c'est le cas il met la machine infectée

dans un vlan isolation et la redirige vers un url bien

déterminé

pour réparer le problème. Un deuxième cas

se présente si l'IDS n'est pas sûre de l'identité de la

machine. Il la redirige alors pour s'authentifier de nouveau.

I.3.1 Installation

Pour que Snort soit installé correctement, il faut que

les modules suivants soient installés: mysql-bench, mysql-devel, gcc,

pcre-devel, php-gd, gd, glib2-devel, gcc-c++ et libpcapdevel. Après, on

doit créer un répertoire d'installation nommé

'snortinstall' sous le répertoire « /root ». Les commandes

suivantes permettent l'installation de Snort

Ø tar xvzf snort-2.8.6.tar.gz

Ø cd snort-2.8.6

Ø ./configure - -with-mysql - -enable-dynamicplugin

Ø make

Ø make install

Ø groupadd snort // ajout d'un groupe nommé

snort

Ø useradd -g snort -s /sbin/nologin // ajout d'un

utilisateur appartenant au groupe snort

Ø mkdir /etc/snort

Ø mkdir /etc/snort/so_rules

Ø mkdir /var/log/snort

Ø chown snort:snort /var/log/snort Ø cd etc

Ø cp * /etc/snort

Ø cd /root/snortinstall

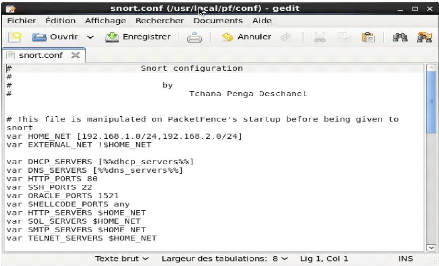

I.3.2 Configuration

Pour configurer Snort il faut éditer le fichier «

/usr/local/pf/conf/snort.conf », dans ce fichier nous nous

intéressons à quatre sections:

Ø Configuration réseaux

Cette section nous permet d'indiquer à Snort les

réseaux sur lesquels il doit être à l'écoute. Il

peut notamment surveiller une seule adresse IP ou un groupe d'adresse IP

associés aux machines sur le réseau.

Dans notre cas, la sonde Snort sniffe la totalité des

réseaux 192.168.1.0/24,

192.168.2.0/24, 192.168.3.0/24, 192.168.4.0/24

Pour ce faire nous avons modifié la variable HOME_NET du

fichier de configuration: Var HOME_NET [192.168.1.0/24, 192.168.2.0/24,

192.168.3.0/24, 192.168.4.0/24]

Figure 6 fi

Ø Configuration des règles

Snort peut détecter des attaques et signaler des alertes

quand l'une d'entre elle surgit. Il doit savoir où se trouvent les

règles sur le système de fichier.

Pour ce faire, il faut modifier la variable RULE_PATH dans le

fichier « /etc/snort/rules ».

var RULE_PATH /usr/local/pf/conf/snort Ø

Configuration des alertes

Cette section, est très importante, car elle permet de

définir comment Snort nous fournira l'information. Dans cette section,

il y a deux sous sections importantes, à savoir

? alert outputs

· database output

On s'est intéressé à la première

sous-section car on souhaite générer les logs et les

écrire dans un fichier. Pour ce faire, il faut ajouter la ligne suivante

:

output alert_fast: /usr/local/pf/var/alerte

Ø Configuration des

références

Il y a deux fichiers standards de configuration qui doivent

être référencés à Snort pour classifier

correctement les attaques et fournir les alertes de références

qu'il génère. Ces fichiers sont les suivants :

· classification.config

· reference.config

Pour modifier le chemin de fichier « classification.config

» dans le fichier « snort.conf » il faut:

1- Trouver: Include classification.config

2- La remplacer par : Include $ RULE_PATH /

classification.config

Il faut ensuite faire la même chose pour le deuxième

fichier « reference.config ».

1- Trouver: Include reference.config

2- La remplacer par: Include $ RULE_PATH/ reference.conf

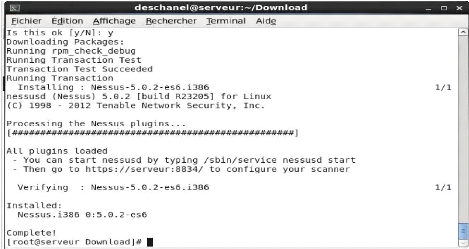

I.4 Installation et intégration de Nessus

PacketFence utilise Nessus comme un scanner

de vulnérabilités puisqu'il signale les faiblesses potentielles

ou avérées sur des machines testées. Pour identifier les

services actifs sur les machines, leurs systèmes d'exploitation (version

et patchs correctifs), antivirus (présence et version de la base de

définition virale à jour), logiciels (présence de

logiciels non-conformes à la politique del'établissement tels que

Skype, p2p,&), analyse spécifique (analyse de certaines

clefs du registre spécifique pour les clients Microsoft

Windows). S'il trouve une machine qui n'est pas conforme à la politique

générale de sécurité, il met cette machine dans un

vlan isolationet la redirige vers un url bien déterminé pour

faire les mises à jours appropriées

I.4.1 Installation

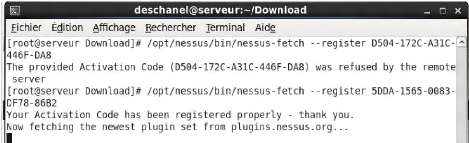

Ø yum localinstall Nessus-4.4.0-es5.i386.rpm

Ø /opt/nessus/bin/nessus-fetch --register

25DDA-1565-0083-DF78-86B2 //activation de Nessus

Ø /opt/nessus/sbin/nessus-service -D //Installation et

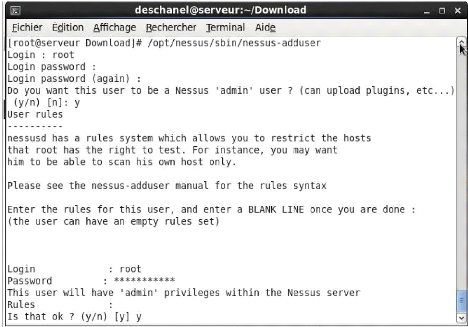

configuration des plugins Ø /opt/nessus/sbin/nessus-adduser // ajout

deux 3utilisateurs

2 Ce numéro nous a été attribué sur

le site de Nessus. Après enregistrement nous l'avons reçu dans

notre boite e-mail

3 Nous allons créer un utilisateur « root » et

un utilisateur « deschanel »

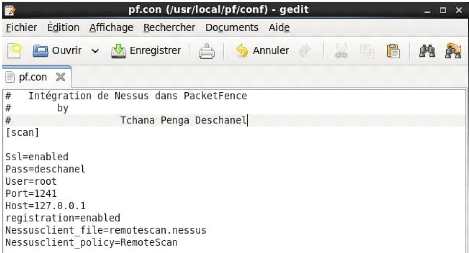

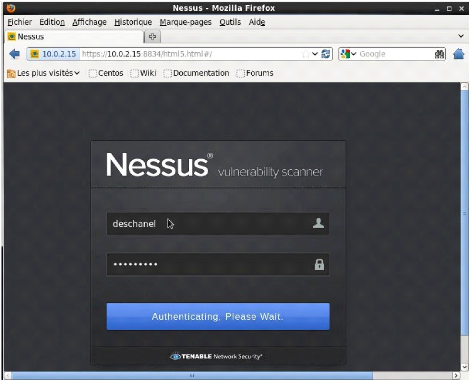

I.4.2 Intégration

Pour intégrer Nessus dans PacketFence on doit ajouter les

lignes suivantes dans le fichier /usr/local/pf/conf/pf.con :

Une fois que ceci est fait, on peut lancer le navigateur et

saisir : 10.0.2.15 :8334 pour avoir l'interface graphique de configuration de

nessus. Il se présente comme suit:

I.5 Installation de FreeRADIUS

PacketFence utilise FreeRADIUS pour le mode

d'authentification basé sur l'adresse MAC. Ce mode permet de rendre plus

souple la configuration des contrôleurs d'accès (commutateurs et

point d'accès), car cette procédure de contrôle est

fondée sur l'adresse physique du client réseau. Ce mode de

contrôle des clients n'est pas le plus sécurisé, mais offre

une certaine facilité de mise en Suvre dans un environnement existant.

Dans ce cas, l'adresse MAC servira d'identifiant de référence

pour l'authentification sur le RADIUS. En cas de succès ou

d'échec de l'authentification, les attributs-valeurs permettent

d'orienter le client vers un VLAN prédéfini.

La commande suivante permet l'installation de free radius:

Ø Yum install freeradius2

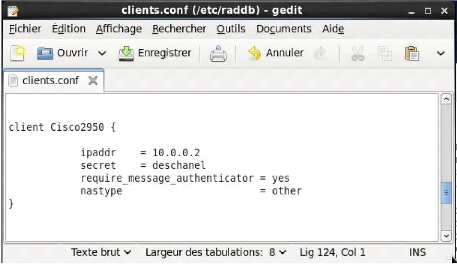

Pour la bonne intégration de notre serveur

d'authentification Free Radius, on doit préciser les identifiants radius

de chaque commutateur et chaque utilisateur dans les deux fichiers suivants

· Fichier de configuration:

/etc/raddb/clients.conf

Ici sont présentés les contrôleurs

d'accès via un nom, une adresse IP et un secret partagé. D'autres

informations optionnelles peuvent être ajoutées pour éviter

les connexions simultanées d'un même utilisateur.

client Cisco2950 {

ipaddr = 10.0.10.2 // adresse IP du commutateur secret =

Secret

}

· Fichier de configuration:

/etc/raddb/users

Un utilisateur est défini par son nom et sa méthode

d'authentification. On peut aussi y mettre des directives

post-authentification, comme une attribution de VLAN.

Nom_utilisateur Cleartext-Password := « secret »

I.6 Installation et configuration de net-snmp

PacketFence utilise Net-SNMP qui se compose

d'un ensemble d'applications qui implémentent le protocole SNMP.

C'est un protocole largement utilisé pour la surveillance des

équipements du réseau (commutateurs, routeurs&).

L'utilité de l'utilisation de Net-SNMP avec PacketFence

est de connaitre les changements qui se produisent sur les interfaces des

différents commutateurs et de réagir selon

l'événement.

Ø yum install net-snmp net-snmp-utils

On a gardé la configuration initiale de Net-SNMP

puisqu'elle nous permet la réception des trames SNMP en utilisant la

communié « public ».Elle supporte aussi les deux versions de

protocole snmp v1 et v2. Les lignes suivantes présentent le contenu de

fichier « /etc/snmp/snmpd.conf » :

Com2sec notconfigUser public

com2sec local localhost tst

com2sec mynetwork 192.9.1.0/24 tst com2sec mynetwork

192.9.2.0/24 tst group MyRWGroup v1 local

group MyRWGroup v1 local

view systemview included .1.3.6.1.2.1.1

view systemview included .1.3.6.1.2.1.25.1.1

access notConfigGroup ~~ any noauth exact systemview none none

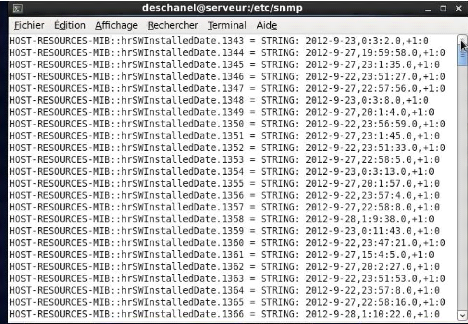

Puis on vérifie que l'agent net-snmp est actif et

fonctionnel grâce à la commande: snmpwalk -v 1 -c deschanel -O e

127.0.0.1

Après avoir saisi et validé cette commande, on

obtient dans le terminal

II Installation de

PacketFence

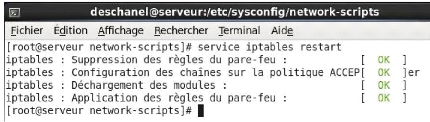

Une fois CentOS installé et opérationnel, ainsi

que tous les services requis, la première chose à faire avant

toute installation, est d'activer le Firewall et de désactiver le

SELinux. Pour cela, il faut ouvrir le terminal et saisir les commandes

suivantes :

Ø Pour le Firewall : service iptables restart

Ø Pour le SELinux : /usr/sbin/setenforce 0

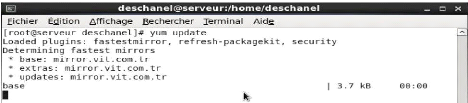

Ensuite, il faut mettre à jour la liste des

dépôts via la commande yum update dans le

terminal

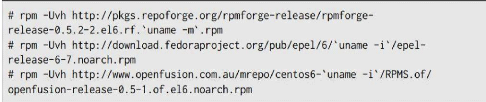

Il faut maintenant indiquer le chemin pour les

dépôts et les dépendances de PacketFence via la succession

des commandes suivantes :

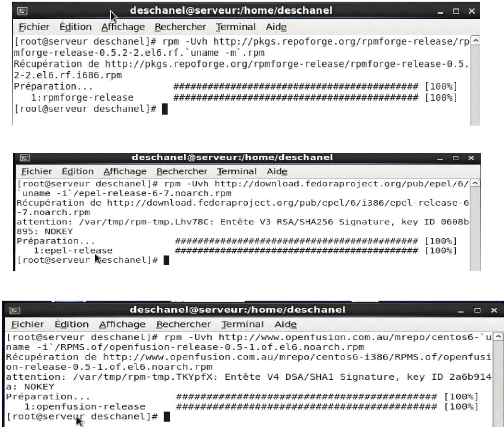

Les résultats de ces différentes commandes sont

:

Il faut maintenant éditer les fichiers

rpmforge.repo, epel.repo, and openfusion.repo,

en attribuant la valeur 0 au champ enable qui se

trouve dans chacun des fichiers listés.

Cette première partie consistait à préparer

le système avant de télécharger le dépôt

PacketFence proprement dit.

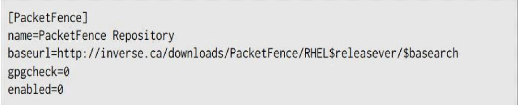

Pour utiliser les dépôts, il faut tout d'abord

créer le fichier PacketFence.repo dans le repertoire

/etc/yum.repos.d/ avec comme contenu, les lignes suivantes

:

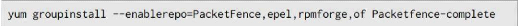

Une fois que cela est fait, il faut installer PacketFence ainsi

que toutes ses dépendances par la saisir la commande :

Le résultat de cette commande est le suivant

Il s'agit ici du téléchargement online des

différents paquets de PacketFence. Une fois que ceci est terminé,

on passe à la configuration.

SECTION II : CONFIGURATION

I. CONFIGURATION DE PacketFence

Après l'installation de tous les outils nécessaires

on peut lancer la configuration de PacketFence en tapant la commande suivante

:

#cd /usr/local/pf/ && ./

installer.pl

Les lignes suivantes devront figurer dans le fichier de

configuration pf.conf :

mask=255.255.255.0 type=internal

gateway=10.0.2.15 mask=255.255.255.0

[general]

domain=PacketFence.local hostname=pf

dnsservers=4.4.4.4, 8.8.8.8 dhcpservers=10.0.2.15

[network]

mode=vlan

[trapping]

registration=enabled

detection=enabled

testing=disabled range=192.168.1.0/24,192.168.2.0/24,

192.168.3.0/24,192.168.4.0/24 Redirecturl=

http://www.linkelectronics.cm

[database]

Pass=pfz3n

[vlan]

Dhcpd=enabled

Named=enabled

[interface eth0]

Ip=10.0.2.15

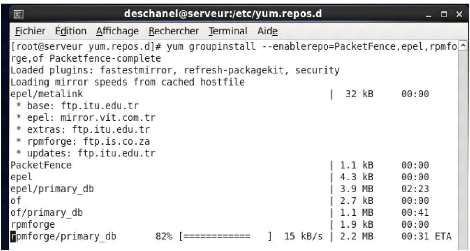

Maintenant on peut lancer l'interface d'administration web depuis

notre navigateur, en tapant l'url suivante :

http://10.0.2.15:1443

II. CONFIGURATION des PERIPHERIQUES RESEAU

La configuration des équipements réseaux sera

basée sur un switch Cisco Catalyst 2950. Etant

donné que nous ne disposons pas de cet équipement du fait de son

prix, nous allons tout de même donner les commandes de configurations des

Vlan, des liaisons Trunk et autres grâce à un simulateur du nom de

Cisco Packet Tracer.

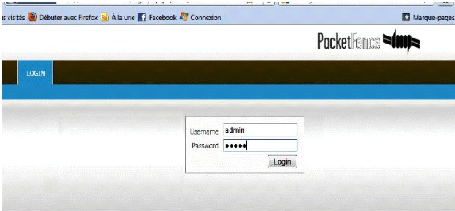

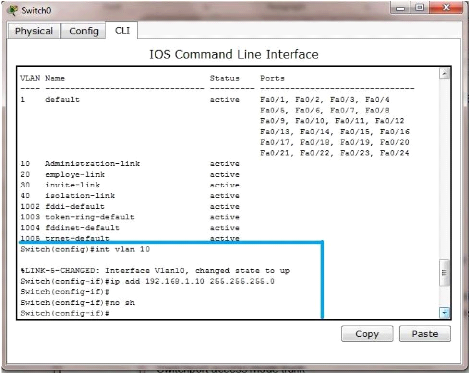

II.1 CREATION des VLANs

Une fois que le simulateur dans le terminal, il faut tout d'abord

se mettre on mode de configuration avec les commandes :

Ø en

Ø configure terminal

Les commandes suivantes permettent la création d'un Vlan

avec les ID 10 et le nom Administration-link:

Ø vlan 10

Ø name Administration

Une fois que cela est fait pour chaque Vlan 20, 30, 40 avec

respectivement les noms

Employes-link, Invite-link et isolation-link. Après avoir

créé les Vlans, on peut saisir do sh vlan pour avoir un

résumé de ces Vlans

II.2ATTRIBUTION D'UNE ADRESSE A L'INTERFACE

DU Vlan 10

Etant en mode de configuration, saisir : Ø Interface vlan

10

Ø Ip add 192.168.1.10 255.255.255.0 Ø No

shutdown

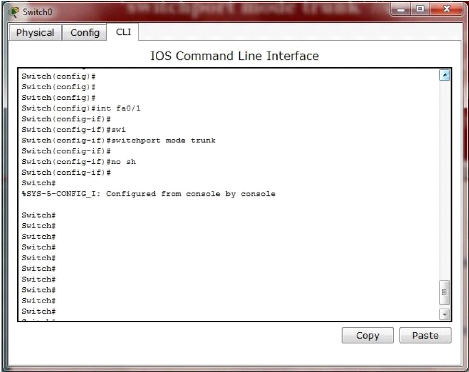

II.3 CONFIGURATION DE L'INTERFACE de PacketFence

La machine contenant PacketFence contient plusieurs cartes

réseaux. Elle est reliée au commutateur Cisco 2950 par

l'interface FastEthernet0/1. Pour supporter les différents vlans elle

doit être configurée en mode «Trunk». Ce mode permettra

d'assurer la communication entre les différents Vlans. Pour cela on doit

saisir les commandes suivantes depuis le mode de configuration

[switch(config)#] :

Ø Int fa0/1

Ø Switchport mode trunk Ø No sh

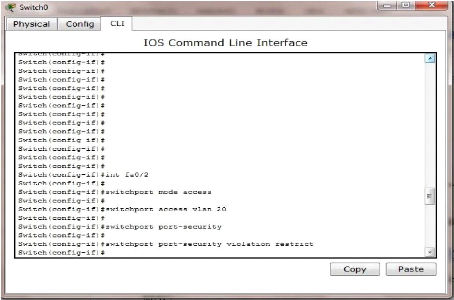

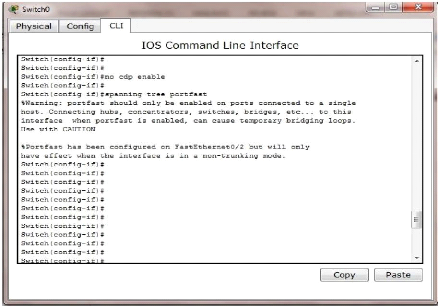

II.4 CONFIGURATION DES AUTRES INTERFACES

Il s'agit ici de configurer les Vlans des employés et de

les enregistrés grâce à leur adresse MAC.

Ø Interface fa0/XX : XX est un nombre entre 2 et 24

Ø switchport mode access Ø switchport access

vlan 4 Ø switchport port-security Ø switchport port-security

violation restrict

Ø switchport port-security mac-address 0200.0000.00XX

Ø no cdp enable

Ø spanning-tree portfast

II.5 CONFIGURATION DE SNMP

Pour rendre snmp opérationnel sur le switch, il faut

saisir les commandes suivantes :

Ø snmp-server community public RO

Ø snmp-server community private RW

Ø snmp-server enable traps port-security

Ø snmp-server enable traps port-security trap-rate 1

Ø snmp-server host 10.0.10.1 version 2c public

port-security

CONCLUSION

Au terme de notre étude qui portait sur l'étude

de la sécurisation d'un réseau par la mise en Suvre d'un NAC, il

en ressort que, l'idée du NAC ressemble à une combinaison

d'outils de protection déjà connus : authentification

renforcée, application de politiques de sécurité par

utilisateurs, application et ressource réseau, vérification des

mises à jour de sécurité et gestion d'un annuaire.

Les solutions de contrôle d'accès réseau

permettent aux employés et aux non employés, ainsi qu'aux

équipements gérés et non gérés, de partager

un accès à la même infrastructure de réseau. Ces

systèmes de sécurité par le contrôle des

accès au réseau représentent une solution de

sécurisation complète des ressources et applications par le

contrôle de l'accès de tous les utilisateurs.

Pour mener à point notre projet, nous avons fait des

rappels sur les notions de réseaux ainsi que celles de

sécurité informatique en passant par une étude

détaillée des contrôleurs d'accès réseau et

une mise en Suvre d'une solution de sécurité (PacketFence).

Nous pouvons donc retenir qu'avec une solution de

contrôle d'accès réseau, l'entreprise peut contrôler

les connexions distantes d'une part, imposer des règles de

sécurité selon les différents réseaux et les

rôles des utilisateurs d'autre part, ou bien encore mettre à jour

ses postes de travail et les nettoyer en cas d'infection. Enfin, une solution

NAC gère les profils par le biais d'un annuaire, le pare-feu se reliant

directement aux annuaires.

BIBLIOGRAPHIE

Cours d'Administration et sécurité License

Professionnel, M Arthur MANGAMTCHEUTH Cours Technique de

routage Licence Professionnelle, M. David TSOPBENG

TP sur équipements Cisco Licence Professionnel, M.

Boris DEUMO

Cours de Technique de routage (Cisco) Licence Professionnelle,

M. Fabrice NJIA Formation linux ISTDI cycle BTS

juin-juillet 2010, M. Franck

DEMENGUE

WEBOGRAPHIE

Olivier Bilodeau, Fabrice Durand, François Gaudreault,

Derek Wuelfrath, Dominiek Gehl. Juin 2012. PacketFence

Administration Guide Version 3.4.1, 99 pages

http://www.journaldunet.com/solutions/0604/060419-qr-nac.shtml

10 septembre 2012, 08h:43 min

http://www.guideinformatique.com/fiche-controle

dadmission nac 10 septembre 2012, 08h:58min

http://repoforge.org/use/ 10

septembre 2012, 09h :14 min

http://sourceforge.net/mailarchive/forum.php?threadname=5023B3B7.80708%40inverse.c

a&forum name=packetfence-users 11 septembre 2012, 11h :35min

http://fedoraproject.org/wiki/EPEL/FAQ

11 septembre 2012, 12h :17 min

http://ftp.heanet.ie/pub/fedora/epel/6/i386/repoview/epel-release.html

11 septembre 2012, 13h :06 min

http://www.openfusion.net/linux/openfusion

rpm repository 12 septembre 2012, 08h :20 min

http://wiki.centos.org/AdditionalResources/Repositories/RPMForge

12 septembre 2012 ,13h :06 min

http://www.youtube.com/watch?v=aTW0k6FE-mU

14 septembre 2012, 08h30mn

http://vimeo.com/10465331 17

septembre 2012, 10h : 20mn

http://freelinuxtutorials.com/tutorials/installing-ids-using-snort-with-oinkmaster-barnyardand-base-on-rhelcentos-64-bit/

20 septembre 2012, 03h 30 mn

http://www.interop.com/archive/pdfs/CISCONAC.pdf

25 septembre 2012, 12h30 mn http://www.nessus.org/ 24 septembre 2012,

15h20 mn

|