I.2 Installation de MySQL

Nous utilisons le gestionnaire de paquetage yum pour

installer l'ensemble des paquetages nécessaires pour le bon

fonctionnement de MySQL (php-mysql mysql mysqlserver)

Ø yum install php-mysql mysql mysql-server Ø

/sbin/chkconfig --levels 235 mysqld on

I.3 Installation et configuration de Snort

PacketFence utilise Snort comme un

système de détection d'intrusion « IDS » afin de

repérer les activités anormales ou suspectes sur le réseau

local et sur les hôtes. Si c'est le cas il met la machine infectée

dans un vlan isolation et la redirige vers un url bien

déterminé

pour réparer le problème. Un deuxième cas

se présente si l'IDS n'est pas sûre de l'identité de la

machine. Il la redirige alors pour s'authentifier de nouveau.

I.3.1 Installation

Pour que Snort soit installé correctement, il faut que

les modules suivants soient installés: mysql-bench, mysql-devel, gcc,

pcre-devel, php-gd, gd, glib2-devel, gcc-c++ et libpcapdevel. Après, on

doit créer un répertoire d'installation nommé

'snortinstall' sous le répertoire « /root ». Les commandes

suivantes permettent l'installation de Snort

Ø tar xvzf snort-2.8.6.tar.gz

Ø cd snort-2.8.6

Ø ./configure - -with-mysql - -enable-dynamicplugin

Ø make

Ø make install

Ø groupadd snort // ajout d'un groupe nommé

snort

Ø useradd -g snort -s /sbin/nologin // ajout d'un

utilisateur appartenant au groupe snort

Ø mkdir /etc/snort

Ø mkdir /etc/snort/so_rules

Ø mkdir /var/log/snort

Ø chown snort:snort /var/log/snort Ø cd etc

Ø cp * /etc/snort

Ø cd /root/snortinstall

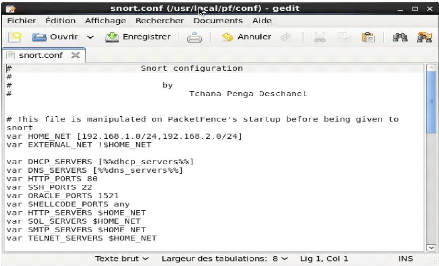

I.3.2 Configuration

Pour configurer Snort il faut éditer le fichier «

/usr/local/pf/conf/snort.conf », dans ce fichier nous nous

intéressons à quatre sections:

Ø Configuration réseaux

Cette section nous permet d'indiquer à Snort les

réseaux sur lesquels il doit être à l'écoute. Il

peut notamment surveiller une seule adresse IP ou un groupe d'adresse IP

associés aux machines sur le réseau.

Dans notre cas, la sonde Snort sniffe la totalité des

réseaux 192.168.1.0/24,

192.168.2.0/24, 192.168.3.0/24, 192.168.4.0/24

Pour ce faire nous avons modifié la variable HOME_NET du

fichier de configuration: Var HOME_NET [192.168.1.0/24, 192.168.2.0/24,

192.168.3.0/24, 192.168.4.0/24]

Figure 6 fi

Ø Configuration des règles

Snort peut détecter des attaques et signaler des alertes

quand l'une d'entre elle surgit. Il doit savoir où se trouvent les

règles sur le système de fichier.

Pour ce faire, il faut modifier la variable RULE_PATH dans le

fichier « /etc/snort/rules ».

var RULE_PATH /usr/local/pf/conf/snort Ø

Configuration des alertes

Cette section, est très importante, car elle permet de

définir comment Snort nous fournira l'information. Dans cette section,

il y a deux sous sections importantes, à savoir

? alert outputs

· database output

On s'est intéressé à la première

sous-section car on souhaite générer les logs et les

écrire dans un fichier. Pour ce faire, il faut ajouter la ligne suivante

:

output alert_fast: /usr/local/pf/var/alerte

Ø Configuration des

références

Il y a deux fichiers standards de configuration qui doivent

être référencés à Snort pour classifier

correctement les attaques et fournir les alertes de références

qu'il génère. Ces fichiers sont les suivants :

· classification.config

· reference.config

Pour modifier le chemin de fichier « classification.config

» dans le fichier « snort.conf » il faut:

1- Trouver: Include classification.config

2- La remplacer par : Include $ RULE_PATH /

classification.config

Il faut ensuite faire la même chose pour le deuxième

fichier « reference.config ».

1- Trouver: Include reference.config

2- La remplacer par: Include $ RULE_PATH/ reference.conf

|