III. Les vues dynamiques :

Les vues dynamiques représentent une vision

microscopique du fonctionnement de l'application. Elles servent mettre en

évidence les relations temporelles inter objets et la

représentation sous forme d'un automate du comportement de chaque objet.

Elles interviennent après la définition du modèle

statique.

Dans cette partie, nous allons s'intéresser au

diagramme de séquence et au diagramme d'activités.

III.1 Les diagrammes de séquences :

Les diagrammes de séquence sont la

représentation graphique des interactions entre les acteurs et le

système selon un ordre chronologique dans la formulation UML.

Les objets dans ce projet l'administrateur, l'enfant,

l'interface et la base de données (fichier)

Les objets étudiés sont placés sur la

première ligne et pour chaque objet, on lui associe une barre verticale

en pointillée appelée « ligne de vie » de

l'objet.

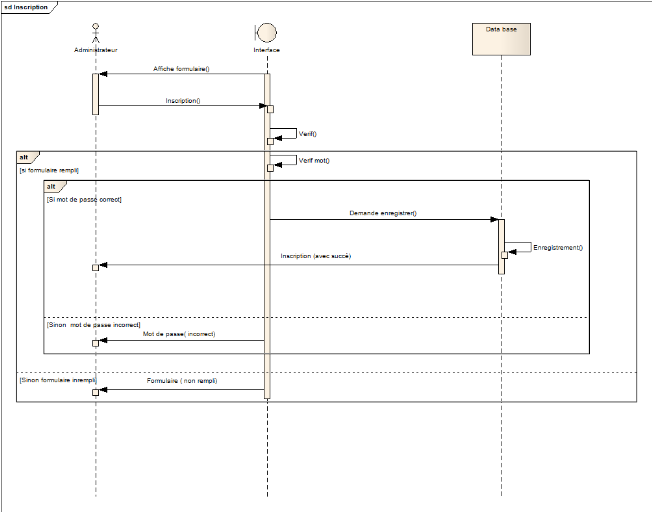

III.1.1 Diagramme de séquence

« inscription »

Figure 18 « Séquence

inscription »

Le scenario inscription se déclenche par l'application,

en effet un formulaire d'inscription s'affiche automatiquement suite à

l'installation de l'application, après la saisie des informations le

système déclenche un ensemble de vérification (les

entrés de l'utilisateur).

En premier lieu, le système vérifie si tout les

champs sont remplis si c'est le cas il vérifie la conformité des

mots de passe. Puis une interface s'affiche indiquant que l'inscription est

faite avec succès. Enfin il enregistre ces données dans un

fichier XML.

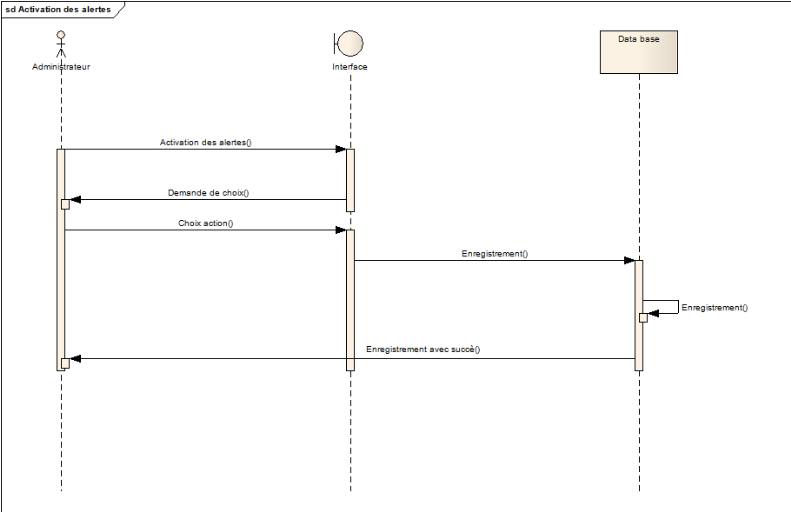

III.1.2 Diagramme de séquence

« Activation des alertes »

Figure 19 « Séquence Alerte»

Le scenario de configuration des alertes est

déclenchée par l'administrateur, après l'authentification,

l'administrateur demande la configuration, une interface affiche, s'il active

les alerte le système fait apparaît la partie de l'activation de

l'action.

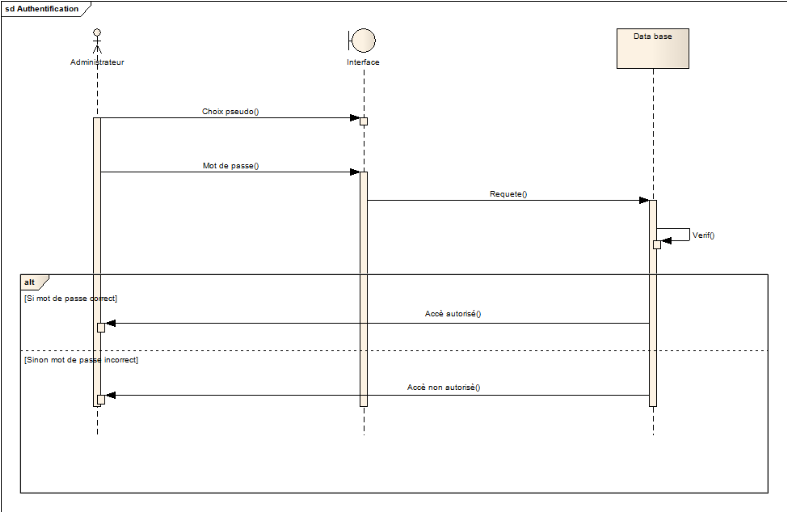

III.1.3 Diagramme de séquence

« authentification »

Figure 20 « Séquence Authentification»

Ce scenario est déclenché par l'administrateur

ou par l'enfant. Un formulaire s'affiche en premier lieu contenant le pseudo et

le mot de passe, âpres l'envoi de la requête le système

vérifie le pseudo et le mot de passe dans la base de données, si

ils sont conforme le contrôle s'active sinon le système affiche

une interface indiquant que le mot de passe est invalide.

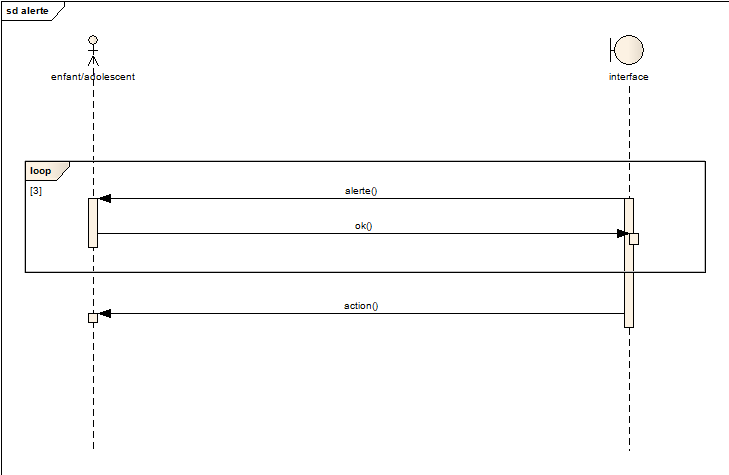

III.1.4 Diagramme de séquence

« alerte » :

Figure 21 « Séquence Alerte»

Lorsque l'enfant essaye d'effectuer une recherche avec un mot

enregistrer dans les mots interdite le système affiche une alerte

indiquant qu'il faut s'arrêter, en cas ou il continue d'utiliser ce mot

pour 3 fois successives le système déclenche l'action choisi par

l'administrateur.

|