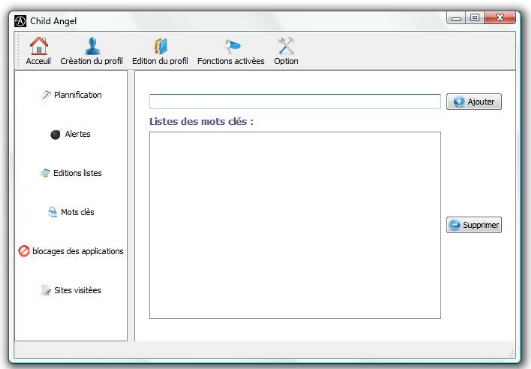

II.11 Interface « Mots

clés »

L'administrateur peut ajouter ou supprimer des mots

clés à travers cette interface.

On ajoutant un mot clés l'administrateur empêche

les autres profils de les utilisé dans leurs recherche.

Pour supprimer un mot clés il suffit de

sélectionner ce mot a partir de la liste puis cliquer sur supprimer.

L'utilisation du proxy SquidNT avec la manipulation de ses

fichiers de configuration, nous permettons de filtrer les

téléchargements par le blocage du port le protocole

FTP.

Figure 42« listes mots clés»

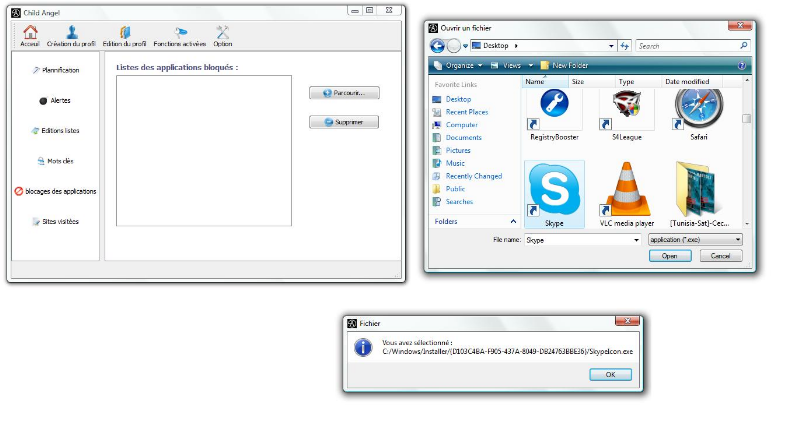

II.12 Interface « Blocage des

applications »

Cette interface propose à l'administrateur d'ajouter

des applications a partir de son ordinateur pour empêcher ses

utilisations.

Une fois qu'il clique sur parcourir une sous fenêtre

apparaît dans laquelle il trouve les logiciels installé sur sa

machine.

Pour la suppression il suffit de sélectionner une

application dans la liste puis cliquer sur supprimer. Nous avons

remarqué qu'il existe déjà des méthodes concernant

le blocage des applications, cette méthode est

activé d'une manière manuelle et représente plusieurs

difficultés pour un simple utilisateur. Elle se base sur la

méthodologie suivante : Un administrateur peut interdire

l'exécution de certains logiciels dans d'autres comptes à

accès limité. Il faut passer par le registre Windows et le

modifier après avoir ouvert la session de l'utilisateur pour lequel nous

souhaitons mettre en place ces restrictions. Voici comment on peut

l'exécuter

Etape 1 : Donner temporairement les droits

d'administration

Ouvrir le Panneau de configuration, double clique sur

l'icône Compte d'utilisateurs puis sélectionner le compte à

modifier.

Etape 2 : Appliqué la restriction

Appuyer sur la touche Windows et la touche R pour faire

apparaître la fenêtre d'exécution, puis taper « regedit

» pour lancer l'éditeur de base de registre.

Parcourir l'arborescence jusqu'à la clé

« HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion

Policies Explorer ». Dérouler alors le menu Edition, Nouveau,

Valeur « DWORD » pour créer une nouvelle valeur

DWORD. Nommer-la « DisallowRun » puis double clique dessus

pour lui affecter la valeur 1.

Dérouler ensuite le menu Edition, Nouveau, Clé.

Nommer la nouvelle clé « DisallowRun ». Ouvrir

ensuite la clé, le nouveau chemin devient :

« HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion

Policies Explore0rDisallowRun ».

Cliquer sur le menu Edition,

Nouveau, Valeur Chaîne. Nommer la nouvelle valeur 1. Double clique

ensuite dessus puis saisir le nom du fichier exécutable que

l'utilisateur n'aura pas l'autorisation d'exécuter. Valider enfin par

OK. Pour interdire l'utilisation d'autres programmes pour cet utilisateur, il

suffit alors de créer une valeur chaîne pour chaque

exécutable et incrémenter le nom : 2, 3, 4, 5, .... [Ref12]

Alors pour utiliser cette méthode qui parait

très performante et pour rendre son utilisation accessible par tout le

monde, nous avons créé un raccourci, afin de manipuler cette

procédure en code en utilisant l'environnement Qt. Nous avons

utilisé la classe « QFile » pour stocker nos

données dans un fichier « .bat » et utiliser la

commande « reg » qui est une console qui possède sa

propre série de sous-commandes.

Elle permet d'ajouter, modifier et afficher les entrées

du registre.

Les sous-commandes sont définit dans ce tableau :

[Ref09]

|

Sous-commande

|

Fonction

|

|

add

|

Ajoute une nouvelle sous-clé ou valeur au Registre

|

|

delete

|

Supprime une sous-clé ou des valeurs du Registre

|

|

query

|

Affiche les données dans une sous-clé ou une

valeur

|

|

compare

|

Compare les sous-clés ou valeurs

spécifiées

|

|

copy

|

Copie une sous-clé dans une autre sous-clé

|

|

save

|

Enregistre une copie des sous-clés, entrées ou

données spécifiées du registre dans un format binaire

|

|

restore

|

Réécrit les sous-clés et valeurs

sauvegardées au format binaire dans le Registre

|

|

load

|

Réécrit les sous-clés et valeurs

sauvegardées au format binaire dans une autre sous-clé

|

|

unload

|

Décharge une section du registre qui a

été chargée avec reg load

|

|

export

|

Crée une copy des sous-clés, valeurs ou

données spécifiées dans un fichier au format REG

(texte)

|

|

import

|

Fusionne un fichier REG contenant des sous-clés ou

valeurs dans le registre

|

Une autre méthode de manipulation est d'utiliser la

classe « QSettings » qui a été

spécialement créée pour enregistrer des options et elle

persistante des paramètres d'application indépendant de la

plateforme. Sur Windows systèmes, « QSettings »

utilise le registre du système pour stocker des paramètres.

[Ref01]

Figure 43« listes Blocage des applications»

|