3.2.2 Le modèle concret de la politique de

sécurité de Org

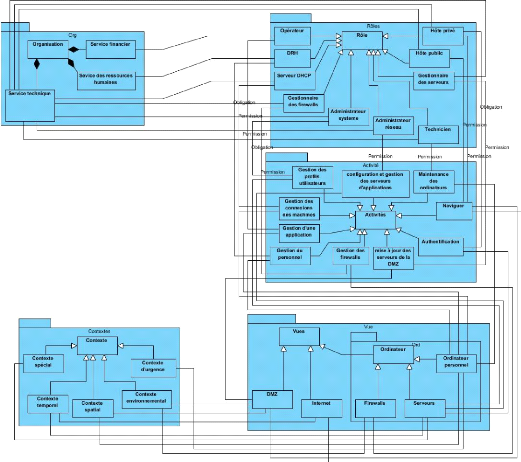

Les règles de sécurité définies

par l'administrateur réseau de Org, nous permettent de construire,

grâce au formalisme UML, le modèle concret de la politique de

sécurité qui décrit comment elles sont conçues de

manière à répondre aux besoins de sécurité.

La figure 4 présente cette politique.

FIGURE 4 Modèle concret de la politique

Les relations entre les éléments fondamentaux de la

figure 4 sont modélisées linéairement suivant la chaine

:

13

La plupart des composants des éléments

fondamentaux sont organisés de manière hiérarchique (voir

figure 4). Les sous-classes représentant l'ensemble des rôles, des

vues, des activités et des contextes héritent des

opérations et des attributs des classes plus abstraites. Le fait

qu'elles soient également des classes, leurs donnent la

possibilité de pouvoir intégrer d'autres classes plus moins

abstraites qu'elles. Ainsi, elles se prêtent facilement à des

modifications et ce, en fonction de la politique de l'organisation. D'où

les qualités de flexibilité, d'extensibilité et

d'évolutivité du modèle. Nous aurons par exemple pu

modifier l'architecture de la figure 4 en proposant que le rôle

"technicien" hérite en plus du rôle d'"Administrateur

réseau". Ce modèle possède également un aspect

modulaire vu les fonctions de chacun, les interactions qui existent entre eux

et sa structure en composants indépendants.

3.3 modèle de validation de la politique de

sécurité

La validation de cette politique de sécurité va

consister à représenter ses règles décrites au tout

début en langage naturel sous forme de données structurées

XML et à les transformer sous forme de prédicats que nous

exprimerons en Prolog pour validation.

3.3.1 Le langage eXtensible Markup Language (XML)

XML (eXtensible Markup Language) est un langage permettant de

décrire, à l'aide de balises personnalisées, une structure

de données ou documents de tous types. Il décrit les solutions de

stockage, manipulation, transformation et échange des données

structurées et les stocke dans des fichiers texte. Il est

auto-descriptif et extensible, basé sur une structure arborescente

permettant de modéliser la majorité des problèmes

informatiques. Il se veut "universel", portable, utilisable par toute

application pourvue d'un parseur XML. Chaque fichier XML doit posséder

son "XML Schéma" qui permet de définir le modèle de son

document, c'est-à-dire, qui définit la structure, le type de son

contenu et permet notamment de vérifier la validité de ce

document. Il nous permettra de représenter le modèle concret afin

de faciliter le traitement automatique des règles de

sécurité et de coder plus aisément les prédicats

issus de l'analyse de ces règles.

|