|

REPUBLIQUE DEMOCRATIQUE DU CONGO

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR ET

UNIVERSITAIRE

INSTITUT SUPERIEUR DE TECHNIQUES APPLIQUEES

(ISTA)

BP.6593 KIN 31

SECTION : SECOND CYCLE

Désenclavement numérique d'un site

multidisciplinaire

Cas de campus du lac de Goma

KINSHASA

Mémoire présenté et défendu en vu de

l'obtention diplôme d'Ingénieur en Génie

Electrique.

Option : Informatique Appliquée

Directeur : Docteur Simon KIDIAMBOKO

Codirecteur : Chef de Travaux MAWELA

Richard

Ingénieur en

Télécommunications

KAMBALE BAKANAMAHA Jonas

Année Académique 2009-2010

EPIGRAPHE

« Les sages disent qu'une personne avec un

coeur plein de vengeances, devra creuser deux tombes, alors qu'un homme

à coeur plein d'allégresse, est une merveille pour

l'humanité toute entière.

Et cette question de savoir si l'enfer est plein des

gents au coeur remplie des bonnes intentions, qu'en est il des ceux qui

remplissent le ciel »

JONAH REX cinéaste américain

DEDICACE

A nos parents KATSUVA BAKWANAMAHA Albert et ANEWA UCIDA

Marie Joséphine

A notre frère ainé Georges BAKWANAMAHA

et son épouse Lysette KAMALIRO

A notre tante Jeanne FWAMBE

A nos grands parents

A nos cousins et cousines

A nos beaux frères et belles soeurs

A nos amis

REMERCIMENTS

Non seulement à une exigence morale que cette page est

consacrée mais aussi à l'habituel souci de courtoisie et

d'honnêteté formelle. En effet sans la contribution de certaines

personnes, l'encouragement des amis et notre détermination ce travail

n'aurait pas eu sa place.

C'est pourquoi, premièrement nous remercions notre

seigneur Dieu qui a permis toutes entreprises et réalisation dans notre

vie. Ensuite au corps scientifique et académique de l'Institut

Supérieur de Techniques Appliquées de Kinshasa, de qui nous

détenons les connaissances qui nous ont conduits à

l'élaboration de ce travail. Nos remerciements s'adressent d'une

façon particulière au Professeur Docteur Simon

KIDIAMBOKO et au Chef de Travaux Richard MAVWELA de

qui nous avons reçu de diverses remarques et directives

précieuses ; qui ont dotées ce présent travail d'une

valeur et d'une qualité.

Nous ne cesserons pas de remercier nos parents KATSUBA

BAKWANAMAHA Albert et ANEWA UCIDA Marie

Joséphine pour l'amour, la tendresse, qu'ils ont

témoignés dans notre vie et le goût des études

qu'ils nous ont donné ainsi que les sacrifices consentis pour que notre

vie ait sens A notre frère ainé Georges

BAKWANAMAHA et son épouse Nguru KAMALIRO

Lysette pour tous ce qu'ils ont fait pour notre formation.

Nous n'allons pas oublier de témoigner notre gratitude

à notre oncle paternelle MANGO MATABISHI , mes tantes

maternelles Jeanne FWAMBE, Maggy MANDJE,

Odette APIO, Angel TSHOMBE et à mon

oncle maternel Baudouin TSHOMBE pour tous ce qu'ils font

à notre faveur, à nos cousins et cousines MASIKA HANGI

Gudule, Patricia BIKONYA, Trésor

MAKUBU, Paulin LUKAMBA pour l'amour qu'ils ont

témoigné à notre faveur, à mes soeurs et

frères, Alain, Léonie, Patrick, Adolphine, Adeline,

Jacqueline, pour ce vous avez été pour moi.

A nos, camarades et compagnons de lutte KIANGALA

MAKANZU Elvis et MPOYI KADIMA jacques,

LUFUNDISU BADENGO Patrick et KAMANDA LIKANGO Jacques

Mireille NSEYA pour leur contribution en tant qu'à nos

amis; MAOMBI POLEPOLE Charles KABUYAYA Charles, A toi

Consolé MAKASI pour ta contribution particulier dans ce

travail, Que tous ceux qui n'ont pas pu retrouver leurs noms dans cette liste,

au nom de l'amour nous leur témoignons nos sincères gratitudes.

KAMBALE BAKWANAMAHA Jonas

SIGLES ET ABREVIATIONS

A.T.M. : Asynchronous Transfert Mode

soit technologie temporelle asynchrone

B.S.S. : Basic Service set

C.A.T.V. : Communicaty Antenna Television

C.R.C.: Cyclic Redundency Check

C.P.E: Customer Premise Provider

Equipement

CSMA/CD: Carrier Sense Multiple

Access /Collision detection

CSMA/CA: Carrier Sense Multiple

Access /Collision Avoidance

D.S.S.S : Direct Sequence Spread Spectrum

D.Q.D.B.: distribute Queue Dual Bus

E.T.T.D.: Equipement de Terminal de

Traitement de Données

E.S.S.: Extended sorted set

F.H.S.S.: Frequency Hopping Spread

Spectrum

F.A.I. : Fournisseur D'Accès

Internet

F.T.P. : File Transfert Protocol

F.D.D.I.: Fiber Data Distribution

Interface

H.T.T.P.: Hyper Text Transfer Protocol

I.E.E.E.: Institute of Electrical

Electronic Engineer

I.RD.A. : InfraRed Device

Association

I.C.V.: Initial Control Vector

I.S.M. : Industrial Scientific and

Medecin

I.S.P. : Internet Signal

Provider

I.S.O. International Système

Organisation

L.A.M. Local Area Network

L.L.C. Logicial Linck Control

M.A.N. Metropolitan Area Network

M.A.C. Medium Access Control

M.A.U. Media Adaptor Unit soit Medium

Attachment Unit

O.F.D.M. Orthogonal Frequency Division

Multiplexage

O.S.I Open System Interconnection

P.A.N. Personal Area network

S.P.A. Service d'Accès Point

S.N.M.P : Simple Network Management

Protocol

SSID Service Set IDentifier

T.C.P./I.P : Transmission Control Protocole

Internet Protocol

U.D.P. : User Datagram Protocol

U.R.L. ; Uniform Resource Locator

V.L.A.N. : Virtual Local Area Network

V.P.N. : Virtual Private Network

W.A.N.: Wide Area Network

W.E.P. : Wired Equipment Privacy

WI.FI .: wireless Fidelity

WIMAX Worldwide Interoperability for Micro wave

Acces

W.P.A.: Wifi Protected Acces

INTRODUCTION GENERALE

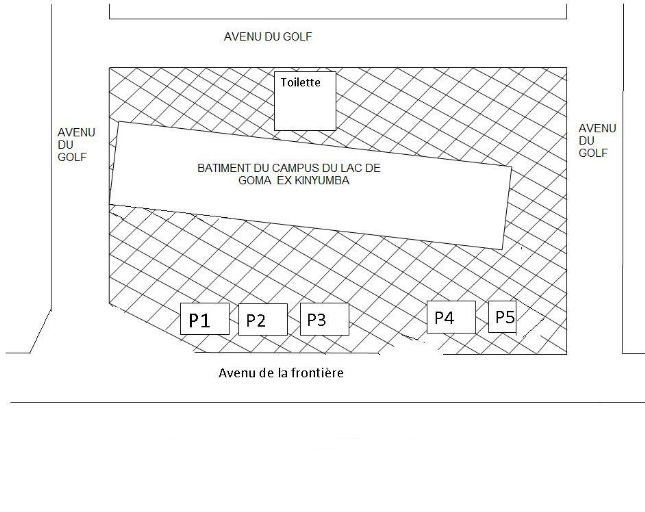

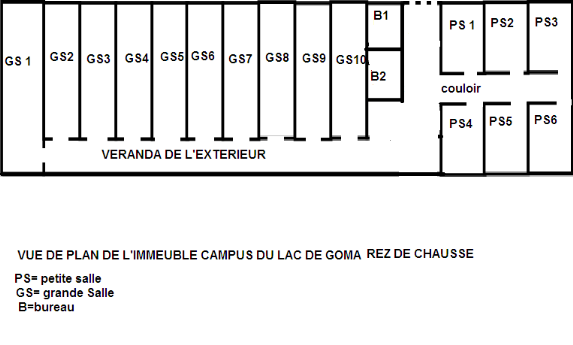

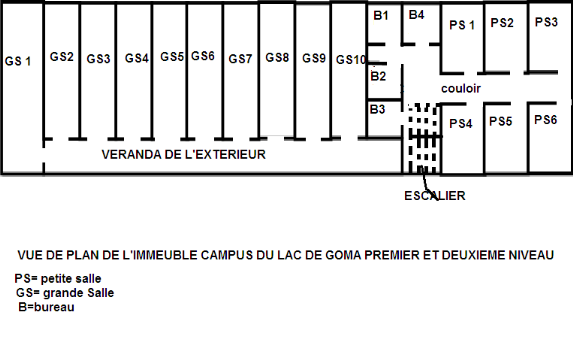

1. BREF HISTORIQUE

Autre fois, appelé KINYUMBA (en

swahili Gomatracienne, chantier), le campus du lac de Goma fut un chantier

depuis la période coloniale, immeuble inachevé, donc

laissé par les colons Belges devrait être construit pour servir

dans les temps, d'installations hospitalières.

Après l'indépendance, le chantier soit

Le KINYUMBA, n'avait pas encore eu des locataires,

car il n'était pas achevé. C'est alors que les militaires de

l'armé congolaise soit zaïroise à cette époque, y

habiterons jusqu'à ce que l'avènement de la rébellion

A.F.D.L. de l'Alliance des Forces Démocratiques pour la

Libération du Congo du leader Laurent Désiré Kabila vienne

les y déguerpir. Cela s'était passé vers les

années 1996 et c'est alors que les étudiants l'occuperons

jusqu'à nos jours ou nous l'appelons le campus du lac de Goma.

En effet le campus du lac de Goma est un bâtiment qui

abrite en son sein une université et plusieures institutions

d'enseignements Supérieures de la ville de Goma telle que

l'Université de Goma UNI.GOM en

sigle, Institut Supérieur de Techniques Appliquées de Goma

I.S.T.A/Goma en sigle, l'Institut Supérieur de

Commerce de Goma en sigle I.S.C/Goma, L'Institut

Supérieur des Techniques Médicales de Goma en sigle

I.S.T.M Goma, l'Institut

Supérieur de Tourisme en sigle I.S.T

Goma. L'Institut Supérieur de Statistiques et de

Nouvelles Technologies en sigle I.S.S.N.T. Goma.

La population estudiantine qui pour l'année 2009-2010 s'est

élevé à 10.000 étudiants dont 8000 étudiants

qui appartiennent à L'UNIGOM et les 2000

étudiants restant aux autres réunis. Ces étudiants comme

tous les autres dans le monde ont droit à une bibliothèque,

à l'information pour leur recherche et ont aussi de même le droit

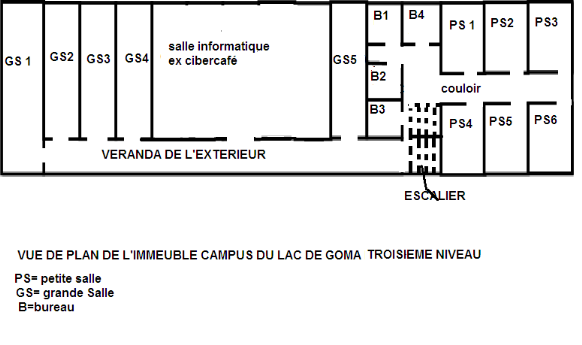

à surfer sur internet. Le cybercafé a des places

limitées : vingt quatre places pour surfer avec une connexion

faible. Les vingt quatre machines connectées au signal internet,

comparativement à la population estudiantine sont presque

insignifiantes, pour tous les étudiants et professeurs du campus du lac

de Goma. C'est pourquoi nous avons voulu dans le cadre de ce mémoire,

mener une étude sur la possibilité du désenclavement

numérique du campus du lac de Goma afin de faire

bénéficier cette communauté du bienfait de la technologie

moderne de l'information et de la communication.

2. PROBLEMATIQUE

Comme nous l'avons dit dans le bref historique la seule

connexion internet publique dont disposait le campus du lac à Goma se

trouvait dans une salle de cybercafé qui ne contenait que soixante

machines dont vingt quatre seulement étaient connectées. Les

chercheurs avaient du mal à surfer et ceux qui en avaient la chance

devaient payer cher.

Voila pourquoi nous nous sommes proposé d'effectuer une

étude sur le désenclavement numérique du campus du lac

de Goma avec l'installation d'un réseau internet mixte.

Cette étude aura pour objectifs la résolution des

problèmes ci après :

· La création d'un réseau local pour le campus

du lac avec des sous réseaux pour les différentes

Institutions.

· L'accès à la connexion Internet dans la

concession du campus du lac de Goma;

3. CHOIX ET INTERET DU

SUJET

Tel qu'annoncé dans la problématique, notre

choix pour le présent sujet est motivé par le souci de

désenclaver numériquement, le campus du lac de Goma en lui

dotant d'un réseau local muni d'une possibilité d'avoir une

connexion Internet pour que les étudiants du dit campus puissent enfin

surfer comme tout autre étudiant au monde.

4. DELIMITATION DU SUJET

Pour des raisons de la nondivagation dans une recherche

scientifique, on doit cibler un domaine précis. Sur ce nous allons nous

intéresser au nombre d'utilisateur d'internet (internaute) au Campus du

Lac de Goma et d'essayer d'en tirer profit dans le cadre de notre avant

projet.

5. METHODE ET TECHNIQUE1(*)

Comme dans notre cas il s'agit de la conception d'un

réseau nous allons utiliser la méthode classique de l'analyse de

fait et de déduction de règle.

En ce qui concerne la technique de recherche, nous allons

utiliser ;

- La technique documentaire : celle-ci va nous

permettre de collecter les différentes sources de documentation et va

nous aider à compléter nos connaissances à partir des

différents ouvrages, mémoires et cours.

- La technique de contact, qui va nous permette de

récolter les informations auprès des autorités

académiques des institutions oeuvrant au campus du lac.

6. SUBDIVISION DU

TRAVAIL

Hormis l'introduction et la conclusion générale,

notre travail est subdivisé en quatre grands chapitres à

savoir :

Chapitre I GENERALITES SUR LES RESEAUX INFORMATIQUES

FILAIRES.

Chapitre II LES RESEAUX SANS FILS.

Chapitre III ETAT DE LIEU DU CAMPUS DU LAC DE

GOMA.

Chapitre IV UN RESEAU LOCAL AVEC CONNEXION INTERNET POUR

LE DESENCLAVEMENT DU CAMPUS DU LAC.

CHAPITRE I GENERALITES SUR

LES RESEAUX INFORMATIQUES FILAIRES

I.1 INTRODUCTION

Ce chapitre de notre mémoire parle des

réseaux informatiques filaires, parce que c'est l'outil avec laquelle

que nous ferons le désenclavement numérique du campus du lac de

Goma. Nous allons exploiter les points qui sont, l'introduction du

chapitre, la définition d'un réseau informatique, les types des

réseaux informatiques, les topologies réseaux, les

matériels et câblages, la notion normalisation, l'Ethernet et

enfin de la conclusion du chapitre.

I.2 DEFINITION D'UN RESEAU

INFORMATIQUE

Un réseau informatique est un ensemble

d'

équipements

reliés entre eux pour échanger des informations. Par analogie

avec un

filet (un réseau est un

« petit rets », c'est-à-dire un petit filet). On

appelle

noeud

(node) l'extrémité d'une connexion, qui peut être

une intersection de plusieurs connexions (un ordinateur, un

routeur, un

concentrateur, un

commutateur).

Indépendamment de la technologie sous-jacente, on porte

généralement une vue matricielle sur ce qu'est un réseau.

De façon horizontale, un réseau est une strate

de trois couches : les

infrastructures, les

fonctions de contrôle et de commande, les

services

rendus à l'utilisateur. De façon verticale, on

utilise souvent un découpage géographique :

réseau

local, réseau d'accès et réseau d'interconnexion.

I.3 TYPES DES RESEAUX 2(*)

I.3.1. DECOUPAGE

GEOGRAPHIQUE

Les réseaux informatiques sont classés suivant

leur portée :

· le

réseau

personnel (PAN) relie des appareils électroniques

personnels ;

· le

réseau

local (LAN) relie les ordinateurs ou postes téléphoniques

situés dans la même pièce ou dans le même

bâtiment ;

· le

réseau

métropolitain (MAN) est un réseau à l'échelle

d'une ville ;

· le

réseau

étendu (WAN) est un réseau à grande échelle qui

relie plusieurs sites ou des ordinateurs du monde entier.

I. 3.1.1. Les

réseaux locaux (PAN)

Le

réseau

personnel (PAN) relie des appareils électroniques

personnels.

I.3.1.2.Les réseaux

locaux (LAN)

Les LAN (Local Area Network) sont des réseaux ne

dépassant par 5 km (ex : pour un immeuble). Ces réseaux sont

privés (on ne peut pas y accéder de l'extérieur).Le taux

d'erreur (c'est le nombre de bit erroné principalement à cause

des composants matériels tel que les câbles...) est faible : de 1

bit erroné sur 108 à un bit sur 1020. Le

débit peut aller de quelques Mbits/s à 100 Mbits/s. Le nombre de

station ne dépasse généralement pas 1000.

Ethernet est un exemple d'un réseau LAN.

I.3.1.3.Les réseaux

métropolitains (MAN)

Les MAN (Metropolitan Area Network) ne dépassent pas

200 km (ex : d'une ville à une région). Ces réseaux

peuvent être privés ou publics. Le taux d'erreur reste faible : de

1bit erroné sur 108 à 1 bits sur 1015. Le

débit est élevé car supérieur à 100 Mbits/s.

Ces réseaux « fédérateurs » permettent de relier

plusieurs LAN entre eux.

I.3.1.4.Les réseaux

grandes distances (WAN)

Les WAN (Wide Area Network) sont des réseaux à

l'échelle nationale ou internationale. La plupart sont publics. Le taux

d'erreur est plus élevé : de 1bit erroné sur

106 à un bit erroné sur 1012. Le

débits dépends du support, des réseaux... : de 56Kbits/s

pour les modems les plus performant à l'heure actuelle à plus de

512Kbits/s (ex :ADSL quand il fonctionne normalement...).

I.3.1.5.Les réseaux

virtuels VLAN)

VLAN (Virtual Local Area Network) consiste en l'interconnexion

de LAN à l'échelle nationale ou international. Ces réseaux

restent privés et sont transparents pour l'utilisateur. Ils permettent

en fait de s'affranchir de certaines contraintes, tel que la localisation

géographique, pour une entreprise.

Les VLAN sont souvent utilisé dans l'interconnexion de

réseaux locaux hauts débits .

I.3.2. DECOUPAGE FONCTIONNEL3(*)

Un réseau peut être classé en fonction de

son utilisation et des services qu'il offre. Ce découpage recoupe

également la notion d'échelle. Ainsi, pour les réseaux

utilisant les technologies Internet (famille des protocoles

TCP/IP),

la nomenclature est la suivante :

· Intranet : le

réseau interne d'une entité organisationnelle ;

· Extranet : le

réseau externe d'une entité organisationnelle ;

· Internet : le

réseau des réseaux interconnectés à

l'échelle de la planète.

I.3.2.1 INTRANET

C'est un ensemble des services internet à un

réseau local d'une entreprise, c'est-à-dire accessible uniquement

à partir des postes du réseau local concerné ou bien d'un

ensemble des réseaux bien définis et invisible de

l'extérieur. Il véhicule différentes applications

informatiques accessibles à partir d'un navigateur et d'une interface

internet dans cette entreprise. Il est une infrastructure de l'entreprise pour

réaliser des communications internes.

I.3.2.2 EXTRANET

Un extranet est une extension du système d'information

de l'entreprise à des partenaires à situe au delà du

réseau. L'accès à l'extranet doit être

sécurisé dans la mesure où cela offre un accès au

système d'information à des personnes situées en dehors de

l'entreprise.

Il peut s'agir soit d'une authentification simple

(authentification par non d'utilisateur et mot de passe). Ou d'une

authentification forte (authentification à l'aide d'un certificat).

Il est conseillé d'utiliser HTTPS pour toutes les pages Web

consultées depuis l'extérieur afin de sécuriser le

transport des requêtes et des réponses HTTP et d'éviter

notamment la circulation de mot de passe en clair sur le réseau.

Un extranet n'est donc ni un intranet, ni un site internet. Il

s'agit d'un système supplémentaire offrant par exemple au client

d'une entreprise, à ses partenaires ou à des filiales, un

accès privilégiée à certaines ressources

informatiques de l'entreprise par intermédiaire d'une interface web.

I.3.2.3 INTERNET

Est un ensemble de moyen de communication qui permet à

des ordinateurs d'être reliés entre eux. Les utilisateurs des ses

ordinateurs peuvent proposer des différents services sur ce

réseau et utilise l'ensemble de ses services offert par la

connectivité ainsi constituée.

L'internet est donc un réseau gigantesque et mondial.

Il est de lui-même structuré en petits groupes il est courant et

juste de dire que c'est un réseau des réseaux. Toutes personnes

ou société peut ajouter ses propres ordinateurs à

l'ordinateur à internet. Au départ l'Internet était

constitué seulement de quelques ordinateurs, puis il y en a eu plusieurs

milliers, puis plusieurs millions, ils prévu pour englober plusieurs

milliards.

I.4.TOPOLOGIES

Il faut distinguer la topologie de câblage de la

topologie d'accès : la première représente l'implantation

des câbles, la seconde la logique de connexion des stations et donc le

cheminement qu'empruntent réellement les signaux.

En matière de topologie physique, on utilise

principalement le bus et l'étoile.

Dans un bus, le câble relie les stations directement les unes aux autres,

comme un réseau de distribution d'eau. Il faut donc une terminaison

à l'extrémité du bus. Une variante du bus est l'arbre qui

hiérarchise différents sous-bus comme des branches, autorisant

parfois plusieurs chemins pour aller d'une station à l'autre.

Dans l'étoile, les câbles sont tous

concentrés en un point central, le concentrateur ou

hub. Souvent, on superpose plusieurs étoiles,

l'extrémité d'une branche pouvant être le centre d'une

nouvelle étoile de niveau inférieur, on parle alors de

répartiteurs. C'est ce type de câblage qui est le

plus employé, plus facile à configurer et à gérer :

on peut facilement ajouter une branche à l'étoile pour relier une

nouvelle station.

En matière de topologie d'accès, on trouve le

bus, l'étoile et l'anneau comme sur la figure I.1.

Figure I.1 les trois types des topologies de

bases

Les anneaux ne sont jamais câblés comme tels : on

emploie un câblage en étoile par paires de fils ; le premier fil

d'une paire correspondant à une station est relié, dans le

répartiteur, au second fil de la paire de la station voisine, et ainsi

de suite pour créer un anneau " logique ".

Les concentrateurs et les répartiteurs ou hubs sont

souvent des dispositifs actifs, en pratique des cartes électroniques

dans des racks, qui gèrent les raccordements, détectent

l'arrivée du signal, les ruptures... Ils jouent un rôle important

dans l'administration du réseau et supportent de plus en plus souvent

d'autres équipements (ponts, routeurs...)

Maille (ATM, Réseaux MAN et WAN

surtout...)

Arbre (ETHERNET 10 BAS T...)

Chaîne (Apple talk...)

I.5.LES MATERIELS ET LES

CABLAGES4(*)

I.5.1 LES MEDIAS

Dans la norme IEEE 802.3, un nom est attribué à

chaque type de média. Ce nom est de la forme :

XX T...T MM

avec :

· XX = débit de transmission (en

mégabit par seconde),

· T...T = technique de codage des signaux

(bande de base ou large bande),

· MM = identification du média ou

longueur maximale d'un segment (en centaine de mètres).

Le tableau I.1.présente quelques les des différents

médias existant.

Table I.1.Les différents médias existant

sont :

|

MEDIA

|

DEBIT

|

TECHNIQUE

|

Longueur Max Identification

|

Observation

|

|

10 BASE 5

|

10Mb/s

|

Bande base

|

500 m

|

Gros coaxial

|

|

10 BASE 2

|

10Mb/s

|

Bande base

|

185 m

|

Cable coaxial fin

|

|

10 BASE T

|

10Mb/s

|

Bande base

|

T Twisted paires torsadées 100m

|

|

|

1 BASE 5

|

1Mb/s

|

Bande base

|

Paires torsadées 250m

|

Appelée StarLAN

|

|

10 BROAD 36

|

10Mb/s

|

Large base

|

3600 m

|

Câble coaxial (75 Ù)ou câble CATV

|

|

10 BASE F

|

10Mb/s

|

Bande base

|

Fibre optique

2000m

|

|

|

100 BASE T

|

100Mb/s

|

Bande base

|

Paires torsadées

|

Fast Ethernet en cours de validation

|

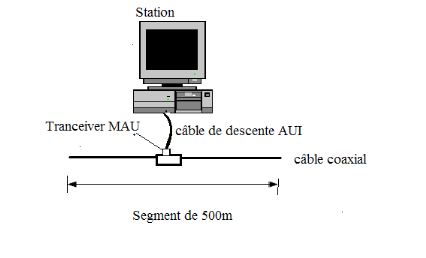

I.5.1.1. LE 10 BASE 5

C'est la version initiale d'Ethernet (normalisée en 1983).

Cette version consiste à utiliser un câble coaxial large et lourd

(type RG11) sur lequel les stations sont connectées à l'aide d'un

câble de descente AUI (Attachement Unit Interface) et d'une

prise vampire ou "transceiver" qui se branche directement sur le câble

coaxial.

Les termes couramment utilisés pour désigner ce

câble son "gros coaxial", "câble thick" ou

"coaxial jaune".

I.5.1.1.2. 10 BASE 2

C'est la version adaptée à l'environnement PC

avec des cartes coupleurs Ethernet utilisant un câble coaxial fin (type

RG 58) et des connecteurs BNC en "T", c'est le réseau Cheapernet

préconisé par DEC. L'utilisation de ce câble coaxial fin

diminue les coûts d'installation, mais entraîne des limitations en

distance dûs aux performances médiocres de ce câble. Ce

média est souvent appelé câble "thin Ethernet", "coaxial

fin" ou "Cheapernet".

I.5.1.1. 3. 1 BASE 5

Cette norme, plus connue sous le nom de StarLAN 1 Mb/s, a

été proposée par AT&T. Ce type de réseau a

connu beaucoup de succès à la fin des années 80. Il a

été par exemple largement installé dans les sites de la

Poste. A l'heure actuelle, il est délaissé en faveur de son

successeur 10 BASE T, à cause de son faible débit.

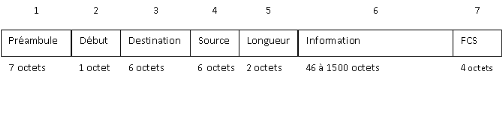

I.5.1.1.4. 10 BASE T

Les réseaux Ethernet sur paires torsadées (norme

adoptée en septembre 1990), s'ils sont compatibles avec le protocole de

transmission de la version Ethernet classique (même type de trame,

protocole d'accès CSMA/CD identique, vitesse 10 Mb/s) diffèrent

sur un point essentiel : la topologie du réseau n'est pas une

topologie bus mais étoile et centrée sur un

boîtier récepteur multiport, parfois nommé concentrateur ou

"HUB" selon les constructeurs.

SYNOPTICS a développé pour cela une gamme de

produits baptisée LATTISNET.

La possibilité de liaisons avec des segments

préexistant d'Ethernet sur coaxial reste toujours possible ainsi que des

liens avec d'éventuels segments utilisant la fibre optique.

Les concentrateurs (ou boîtiers répéteurs

multiport) sont souvent localisés dans les locaux techniques où

se trouvent déjà les sous-répartiteurs de système

de câblage. Elément de base du réseau, ils assurent la

détection de collision, la resynchronisation et la

génération des signaux. Pour se connecter au niveau LATTISNET, il

est nécessaire d'avoir un transceiver en bout du câble

téléphonique et câble de liaison à la station. Ce

transceiver peut être intégré à la carte coupleur

d'un PC, ce qui réduit d'autant la connectique nécessaire. On

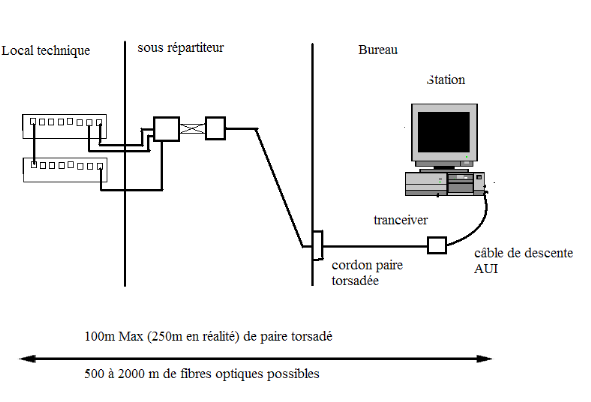

peut aller jusqu'à des tronçons de 250 m (100 m d'après la

norme) alors la figure I.2 explicite ci qui est dit

précédemment.

Figure I.2.Exemple de câblage du local

technique passant par le sous répartiteur jusqu'au bureau.

Ce type de réseaux sur paires torsadées,

constitue donc une solution particulièrement flexible permettant une

architecture de communication multi-réseau avec une très grande

souplesse de reconfiguration et d'extension tout en conservant des

performances de débit élevé et la compatibilité

avec les installations de réseaux Ethernet existantes.

I.5.1.5. 10 BASE F

Les qualités de la fibre optique en ont fait un

média très vite utilisé pour les réseaux Ethernet.

Une première norme concernant l'emploi de la fibre optique pour des

liaisons entre répéteurs est définie en 1989 : FOIRL. Une

deuxième norme, plus générale et similaire dans ses buts

à la norme 10 BASE T, est arrivée à sa forme finale en

1992 : 10 BASE F.

La fibre optique, encore chère, est donc

réservée aux segments de réseau Ethernet

nécessitant une distance importante (1000 m maximum pour la norme FOIRL,

et 2000 m maximum pour la norme 10 BASE F), un débit

élevé, une immunité au bruit et une isolation galvanique

excellente. Elle est par exemple, utilisée pour relier deux

bâtiments.

I.5.1.6. 10 BROAD 36

C'est le dernier média normalisé : le câble

CATV (Community Antenna TeleVision). Les applications Ethernet sur ce

type de câble sont peu nombreuses en France.

Il s'agit d'un réseau 802.3 sur câble coaxial de

télévision (75 ?), avec les mêmes connecteurs, bouchons de

charge...

La norme, de même que pour la paire torsadée, est

beaucoup moins détaillée que celles sur les câbles coaxiaux

(10 BASE 5 et 10 BASE 2), car il ne s'agit pas là de matériel

spécifiquement conçu pour les réseaux 802.3.

Pour les réseaux 802.3, c'est le seul câble

où les signaux ne sont pas en bande de base mai modulés.

L'utilisation des signaux modulés est intéressante pour des

applications industrielles où de grandes longueurs et une bonne

immunité au bruit sont nécessaires, et où les câbles

de type télévision sont assez courants.

Il est possible d'utiliser ce câble en même temps

pour plusieurs applications, chaque application ayant des canaux de

fréquences spécifiques.

I.5.2. LES EQUIPEMENTS

RESEAUX5(*)

I.5.2.1.Les

répéteurs

Le répéteur est un dispositif actif non

configurable qui permet d'augmenter la distance entre deux stations, il

reçoit, amplifier et retransmet les signaux la figure I.3

représente le schéma d'interconnexion des stations avec le

répéteur.

A

B

C

Le répéteur

Figure I.3. Installation d'un

répéteur

La distance entre A et B 500 m et A et C 1000 m

Le répéteur est :

· Indépendant du protocole (fonctionne au niveau bit,

ne connait pas de trame) et ne procède pas à aucun filtrage(ne

diminue pas la charge réseau).

· Il se connecte comme une station câble du

tranceivers plus tranceiver(emplacement tous les 2,5m ;

· Détecte les collisions et les protège en

utilisant le signal appelée (Jam) ;

· Remet en forme les signaux électriques ;

· Complete les fragments ;

· Peu intègre un agent SNMP ;

I.5.2.2.Les hubs ou

concentrateurs

Figure I.4. Symbole représentant d'un

concentrateur

Un concentrateur de la figure I.4 est un

élément matériel permettant de concentrer le trafic

réseau provenant de plusieurs hôtes, et de

régénérer le signal. Le concentrateur est ainsi une

entité possédant un certain nombre de ports (il possède

autant de ports qu'il peut connecter de machines entre elles,

généralement 4, 8, 16 ou 32). Son unique but est de

récupérer les données binaires parvenant sur un port et de

les diffuser sur l'ensemble des ports. Tout comme le Répéteur, le

concentrateur opère au niveau 1 du modèle OSI, c'est la raison

pour laquelle il est parfois appelé répéteur

multiports.

Le concentrateur permet ainsi de connecter plusieurs machines

entre elles, parfois disposées en étoile, ce qui lui vaut le nom

de hub (signifiant moyeu de roue en anglais; la

traduction française exacte est répartiteur), pour

illustrer le fait qu'il s'agit du point de passage des communications des

différentes machines.

Types de concentrateurs

On distingue plusieurs catégories de concentrateurs :

· Les concentrateurs dits "actifs" : ils

sont alimentés électriquement et permettent de

régénérer le signal sur les différents ports

· Les concentrateurs dits "passifs" : ils

ne permettent que de diffuser le signal à tous les hôtes

connectés sans amplification

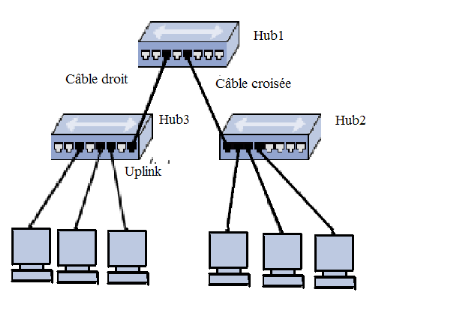

Connexion de plusieurs hubs

Il est possible de connecter plusieurs hubs entre eux afin de

concentrer un plus grand nombre de machines, on parle alors de connexions en

cascade (parfois appelé daisy chains en anglais). Pour ce

faire, il suffit de connecter les hubs à l'aide d'un

câble

croisé, c'est-à-dire un câble reliant les connecteurs

de réception d'une extrémité aux connecteurs de

réception de l'autre.

Les concentrateurs sont en général dotés

d'un port spécial appelé "uplink" permettant d'utiliser

un câble droit pour connecter deux hubs entre eux. Il existe

également des hubs capables de croiser ou de décroiser

automatiquement leurs ports selon qu'il est relié à un hôte

ou à un hub. La figure I.5 est un exemple d'une connexion des

concentrateurs.

Figure I.5 exemple d'une connexion des

concentrateurs

I.5.2.3.Les ponts

Un pont est un dispositif matériel

permettant de relier des réseaux travaillant avec le même

protocole. Ainsi, contrairement au répéteur, qui travaille au

niveau physique, le pont travaille également au niveau logique (au

niveau de la couche 2 du modèle OSI), c'est-à-dire qu'il est

capable de filtrer les trames en ne laissant passer que celles dont l'adresse

correspond à une machine située à l'opposé du pont.

Ainsi, le pont permet de segmenter un réseau en

conservant au niveau du réseau local les trames destinées au

niveau local et en transmettant les trames destinées aux autres

réseaux. Cela permet de réduire le trafic (notamment les

collisions) sur chacun des réseaux et d'augmenter le niveau de

confidentialité car les informations destinées à un

réseau ne peuvent pas être écouté sur l'autre

brin.

En contrepartie, l'opération de filtrage

réalisée par le pont peut conduire à un léger

ralentissement lors du passage d'un réseau à l'autre, c'est la

raison pour laquelle les ponts doivent être judicieusement placés

dans un réseau. La figure I.6 est une représente le montage d'un

pont dans un réseau.

Figure I.6. Exemple d'une connexion entre deux

stations avec pont

Un pont sert habituellement à faire transiter des paquets

entre deux réseaux de même type.

a. Principe

Un pont possède deux connexions à deux

réseaux distincts. Lorsque le pont reçoit une trame sur l'une de

ses interfaces, il analyse l'adresse MAC du destinataire et de

l'émetteur. Si jamais le pont ne connaît pas l'émetteur, il

stocke son adresse dans une table afin de se "souvenir" de quel

côté du réseau se trouve l'émetteur. Ainsi le pont

est capable de savoir si émetteur et destinataire sont situés du

même côté ou bien de part et d'autre du pont. Dans le

premier cas le pont ignore le message, dans le second le pont transmet la trame

sur l'autre réseau.

b.

Fonctionnement d'un pont

Un pont fonctionne selon la couche Liaison

données du modèle OSI , c'est-à-dire qu'il

opére au niveau des adresses physiques des machines. En

réalité le pont est relié à plusieurs

réseaux locaux, appelés segments. Le pont

élabore une table de correspondance entre les adresses des machines et

le segment auquel elles appartiennent et "écoute" les données

circulant sur les segments.

Lors d'une transmission de données, le pont

vérifie sur la table de correspondance le segment auquel appartiennent

les ordinateurs émetteurs et récepteurs (grâce à

leur adresse physique, appelée adresse MAC, et non leur adresse IP. Si

ceux-ci appartiennent au même segment, le pont ne fait rien, dans le cas

contraire il va faire basculer les données vers le segment auquel

appartient le destinataire.

c. Utilité d'un

tel dispositif

Le pont permet de segmenter un réseau,

c'est-à-dire que, dans le cas présenté (figure

I.6)ci-dessus, les communications entre les 3 ordinateurs

représentés en haut n'encombrent pas les lignes du réseau

entre les 3 ordinateurs du bas, l'information passera uniquement lorsqu'un

ordinateur d'un côté du pont enverra des données à

un ordinateur situé de l'autre côté.

D'autre part ces

ponts peuvent être reliés à un modem, afin d'assurer la

continuité d'un réseau local à distance. La figure I.7.

Donne la représentation d'un pont dans un schéma de

principe :

Figure I.7. Schéma de principe

I.5.2.4.Les routeurs

Un routeur est un équipement

d'interconnexion de réseaux informatiques permettant d'assurer le

routage des paquets entre deux réseaux ou plus afin de déterminer

le chemin qu'un paquet de données va emprunter. Lorsqu'un utilisateur

appelle une URL, le client Web (navigateur) interroge le serveur de Nom, qui

lui indique en retour l'Adresse IP de la machine visée.

Son poste de

travail envoie la requête au routeur le plus proche, c'est-à-dire

à la passerelle par défaut du réseau sur lequel il se

trouve. Ce routeur va ainsi déterminer la prochaine machine à

laquelle les données vont être acheminées de manière

à ce que le chemin choisi soit le meilleur. Pour y parvenir, les

routeurs tiennent à jour des tables de routage, véritable

cartographie des itinéraires à suivre en fonction de l'adresse

visée. Il existe de nombreux protocoles dédiés à

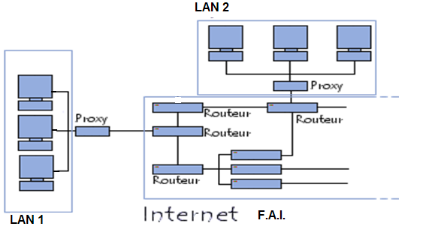

cette tâche.la figure I.8. Représente une installation de routeur

dans un réseau par interconnexion des LAN.

Figure I.8 schéma d'installation des

routeurs dans réseau avec F.A.I.

En plus de leur fonction de

routage,

les routeurs permettent de manipuler les données circulant sous forme de

datagrammes

afin d'assurer le passage d'un type de réseau à un autre. Or,

dans la mesure où les réseaux n'ont pas les mêmes

capacités en termes de taille de paquets de données, les routeurs

sont chargés de

fragmenter

les paquets de données pour permettre leur libre circulation.

A. Aspect d'un routeur

Les premiers routeurs

étaient de simples ordinateurs ayant plusieurs

cartes

réseau, dont chacune était reliée à un

réseau différent. Les routeurs actuels sont pour la plupart des

matériels dédiés à la tâche de routage, se

présentant généralement sous la forme de

serveurs

1U.

B. Routeur sans

fil

Le principe d'un routeur sans fil est le même que celui

d'un routeur classique, si ce n'est qu'il permet à des dispositifs sans

fil (stations WIFI par exemple) de se connecter aux réseaux auxquels le

routeur est connecté par des liaisons filaires

(généralement Ethernet).

C. Algorithme de

routages

On distingue généralement deux types d'algorithme

de routage :

· Les routeurs de type vecteur de

distance (distance vector) établissent une

table

de routage recensant en calculant le

« coût » (en terme de nombre de sauts) de chacune des

routes puis transmettent cette table aux routeurs voisins. A chaque demande de

connexion le routeur choisit la route la moins coûteuse.

· Les routeurs de type link state

(link state routing) écoutent le réseau en continu afin

de recenser les différents éléments qui l'entourent. A

partir de ces informations chaque routeur calcule le plus court chemin (en

temps) vers les routeurs voisins et diffuse cette information sous forme de

paquets de mise à jour. Chaque routeur construit enfin sa table

de routage en calculant les plus courts chemins vers tous les autres routeurs

(à l'aide de l'algorithme de Dijkstra).

I.5.2.5.Les ponts

routeurs

Le fonctionnement du pont routeur est comme celui d'un routeur

multi protocole , ils peuvent faire la fonction de pond pour les accès

qu'ils ne savent pas router comme les ordinateurs dédier avec un langage

de commande approprier ils peuvent également faire de adresses IP les

ports TCP/IP aspect sécurité.

I.5.2.6.Les

commutateurs

Un commutateur (en anglais switch)

est un pont multiports, c'est-à-dire qu'il s'agit d'un

élément actif agissant au niveau 2 du Modèle OSI. Le

commutateur analyse les trames arrivant sur ses ports d'entrée et filtre

les données afin de les aiguiller uniquement sur les ports

adéquats (on parle de commutation ou de

réseaux commutés). Si bien que le commutateur

permet d'allier les propriétés du pont en matière de

filtrage et du concentrateur en matière de connectivité. Voici la

représentation d'un switch dans un schéma de principe : la

figure I.9 est le symbole du switch

Figure I.9. Symbole

identifiant un commutateur switch

Le commutateur utilise un mécanisme de filtrage et de

commutation consistant à diriger les flux de données vers les

machines les plus appropriées, en fonction de certains

éléments présents dans les paquets de données.

Un commutateur de niveau 4, agissant au niveau de la couche

transport du modèle OSI, inspecte les adresses de source et de

destination des messages, dresse une table qui lui permet alors de savoir

quelle machine est connectée sur quel port du switch (en

général ce processus se fait par auto-apprentissage,

c'est-à-dire automatiquement, mais le gestionnaire du switch peut

procéder à des réglages complémentaires).

Connaissant le port du destinataire, le commutateur ne

transmettra le message que sur le port adéquat, les autres ports

restants dès lors libres pour d'autres transmissions pouvant se produire

simultanément. Il en résulte que chaque échange peut

s'effectuer à débit nominal (plus de partage de la bande

passante), sans collisions, avec pour conséquence une augmentation

très sensible de la bande passante du réseau (à vitesse

nominale égale).

Les commutateurs les plus évolués,

appelés commutateurs de niveau 7 (correspondant

à la couche application du modèle OSI) sont capables de rediriger

les données en fonction de données applicatives

évoluées contenues dans les paquets de données, telles que

les cookies pour le protocole HTTP, le type de fichier échangé

pour le protocole FTP, etc. Ainsi, un commutateur de niveau 7, peut par exemple

permettre un équilibrage des charges de en dirigeant les flux de

données entrant dans l'entreprise vers les serveurs les plus

appropriés, ceux qui possèdent le moins de charge ou bien qui

répondent le plus vite.

I.5.2.7.Les coupes feux

Les coupes feux sont des routeurs aux fonctionnalités

étendues qui permettent de garantir une sécurité accrue.

Placées au front d'accès d'extérieurs de manière

à protéger les réseaux internes. Ils sont

caractérisé par :

· La mise en oeuvre des fonctionnalités

étendue entre la couche de liaison Ethernet et la couche IP par filtrage

au niveau de la trame Ethernet ;

· Vérifier si les règles de

sécurité (définir par l'administrateur) autorisent les

trames des paquets vers les destinataires. Le ftp et autres services ;

· Prévention contre les chevaux de Troie au virus

par les filtrages ftp E-mail ;

· Filtrage des paquets UDP contre les accès non

autorisées ;

· Vérifications et enregistrement des toutes les

commutations.

Autres caractéristiques

· Programmable par l'administrateur réseau ;

· Interface modems aux lignes spécialisées

vers l'extérieur ;

· Logiciel spécial exemples firewall.

I.6 NOTION SUR LA

NORMALISATION6(*)

I.6.1 MODELE OSI DE L'ISO

Le développement des réseaux a accru les

problèmes d'interconnexion de systèmes différents. Les

constructeurs ont développé des systèmes de communication

propriétaires permettant l'échange des données entre deux

ordinateurs semblables. Mais souvent ces systèmes sont incompatibles

avec les systèmes de communication d'autres constructeurs.

Les problèmes posés par ce type de

préoccupation ont été pris en main par une commission

créée en 1978. Il s'agissait de définir des interfaces de

connexion standards. La commission de normalisation s'appelle ISO

(International Standards Organisation). En 1984, le résultat de

ses réflexions est devenu la norme OSI (Open Systems Interconnection

Reference Model).

Le modèle OSI est organisé en sept couches

(layers). Le processus de communication est ainsi

découpé en tâches spécifiques et

indépendantes. Ce modèle sert de référence à

l'ensemble des technologies de communication. Les appareils communiquant entre

eux doivent respecter des interfaces normalisées.

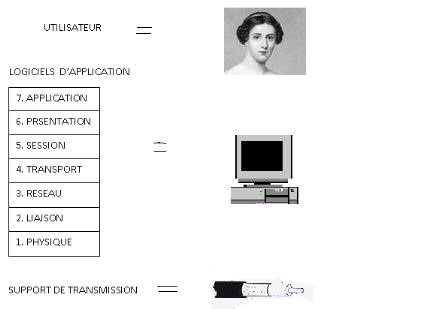

La figure I.10 représente les sept

couches du modèle OSI avec leurs équivalences physiques

Figure I.10 les sept couche OSI avec leur

équivalents physiques

A. Couche physique

La couche inférieure (physical layer) a pour

préoccupation la transmission des bits. Elle fixe les

spécifications des supports, de transmission, d'affectation des broches

et des caractéristiques électriques au niveau le plus

élémentaire.

B. Couche de liaison

Les bits sont regroupés en blocs de données. Ce

qui permet notamment de détecter des erreurs de transmission. Cette

couche est également responsable de l'établissement des liaisons.

Elle incorpore des spécifications sur les différentes

méthodes d'accès (CSMA/CD, etc...). C'est ici que sont reconnues

et exploitées les adresses des noeuds d'un réseau : des adresses

logiques (SAP) sont associées aux liaisons. Cet adressage est crucial

lorsque plusieurs protocoles de réseau sont mis en service

simultanément.

C. Couche réseau

Cette couche gère les partenaires d'un réseau.

Elle s'occupe des paquets de données émis et reçus qu'elle

distribue grâce aux adresses réseau.

D. Couche de transport

Elle constitue une couche intermédiaire entre les

couches systèmes (1 à 3) et les couches d'application (5 à

7) , c'est pourquoi elle contient un surcroît de logique. Elle

s'occupe notamment de l'établissement des liaisons et de l'acheminement

des paquets de données.

E. Couche de session

Elle joue un rôle majeur dans la synchronisation de la

communication, contrôlant les liaisons et détectant les erreurs et

interruptions accidentelles.

F. Couche de présentation

Elle interprète les données entrantes et

sortantes en identifiant les enregistrements, les commandes et les messages

d'erreurs. Grâce à la couche 5 elle peut contrôler les mots

de passe, l'adressage logique et mettre en oeuvre des dialogues.

G. Couche d'applications

C'est la dernière couche, à laquelle est

directement confronté l'utilisateur. Elle accueille les programmes mis

en service sur le réseau.

Le réseau Ethernet 802.3 appartient aux couches 1 et

2. C'est donc seulement une partie de l'ensemble des éléments

nécessaires à la communication

I.6.2. LES ORGANISMES DE

NORMALISATION7(*)

Il existe de nombreux organismes de normalisation, nationaux et

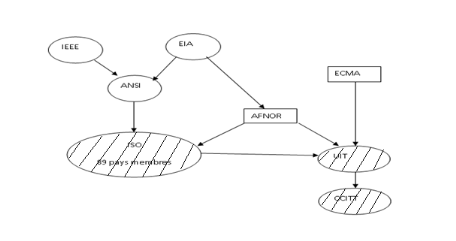

internationaux. Le schéma de la figure I.12 ci dessous présente

les principaux acteurs dans le domaine des technologies de l'information et

plus particulièrement dans le domaine des réseaux

Figure I.11. Les organismes des

normalisations

Les organismes internationaux apparaissent sur le bulle en

barre, les organismes européens figurent dans des rectangles et les

organismes américains apparaissent dans des bulles.

§ AFNOR : Association Française

de Normalisation ;

§ ANSI : American National Standards

Institute ;

§ CCITT : Comité

Consultatif International Télégraphique et

Téléphonique ;

§ ECMA: European Computer Manufacturers

Association ;

§ EIA: Electronic Industries

Association ;

§ IEEE: Institue of

Electrical and Electronic Engineers;

§ ISO : International

Standard Organisation ;

§ UIT : Union internationale des

Télécommunications ;

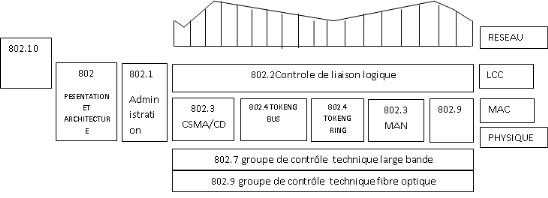

I.6.3. Les normes de l'IEEE

Le modèle OSI définit 7 couches. La couche 2 est

l'une des couches les plus chargées. C'est ainsi que l'IEEE scinde cette

couche en deux parties :

§ LLC : Logicial Link Control ou

contrôle du lien logique,

§ MAC : Medium Access Control ou

contrôle de l'accès au média.

L'IEEE est un des organismes les plus actifs dans le domaine

des réseaux locaux. L'IEEE 802 ne vise pas l'interconnexion universelle

de systèmes, mais plutôt l'utilisation d'un médium unique

par des équipements différents : les spécifications de

l'IEEE 802 ne correspondent qu'aux niveaux 1 et 2 du modèle de

référence de l'OSI.

Les différents thèmes couverts par

l'IEEE sont :

1. IEEE 802.1 (Norme) : Gestion de réseau ;

2. IEEE 802.2 (Norme) : Lien logique (LLC), couche 2 (partie

supérieure) ;

3. IEEE 802.3 (Norme) : Réseaux CSMA/CD, couche 1 et

couche 2 (MAC) ;.

4. IEEE 802.4 (Norme) : Réseau Token Bus, couche 1 et

couche 2 (MAC) ;

5. IEEE 802.5 (Norme) : Réseau Token Ring, couche 1 et

couche 2 (MAC) ;

6. IEEE 802.6 (Standard) : Metropolitan area network

(MAN) ;

7. IEEE 802.7 (Norme) : Transmission large bande ;

8. IEEE 802.8 : Réseau fibre optique ;

9. IEEE 802.9 : Voix + données sur un média

unique ;

10. IEEE 802.10 : Sécurité des réseaux

locaux ;

11. IEEE 802.11 : Réseaux locaux sans fil.

La figure I.12. présente les relations entre les

standards IEEE 802 :

Figure I.12.relations entre les standards IEEE

802

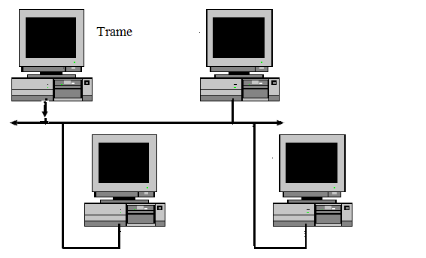

I.6.4. METHODE D'ACCES AUX

SUPPORTS8(*)

I.6.4.1 Maître

esclave

Le maître effectue un « polling » afin

d'attribuer l'accès à celui qui en a besoin.

Solution utilisée en domotique et pour les Bus de

périphériques...

I.6.4.2 Aléatoire

(CSMA)

Celui qui désire émettre écoute le

support, s'il est libre il émet. L'accès est rapide mais il est

nécessaire de gérer les collisions éventuelles et de

surdimensionner le support

(risque d'écroulement si le taux de charge est

élevé). CSMA : Carrier Sense Multiple Access

Architecture des réseaux locaux

LESCOP Yves [V 2.6] - 4/21 - R2i

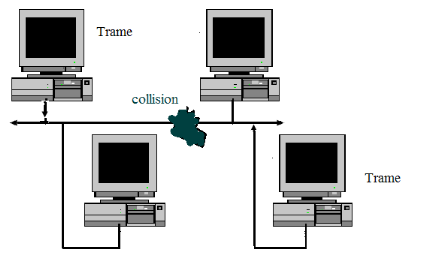

- CSMA-CD : Collision Detection (voir

ETHERNET).

- CSMA-CA : Collision Avoidance (chaque trame

est acquittée...).

- CSMA-CR : Collision Resolution (voir RNIS).

- CSMA-DCR : Deterministic Collision Resolution

(construction d'un arbre des stations prioritaires, possibilité de

délais garantis).

I.6.4.3 Jeton (Token)

Un jeton circule, lorsqu'il est libre l'accès au support

est possible. Pas de collision ni de limitation du temps de propagation.

- Jeton non adressé : le jeton est libéré

par son propriétaire (Token-Ring)

- Jeton adressé : le jeton est transmis selon une table

(Token Bus).

I.6.5 Modèle IEEE 802.x

9(*)

Le modèle X200, prévu initialement pour des

liaisons point à point peu fiables, a été adopté

pour les réseaux locaux : La couche 2 à été

subdivisée en 2 sous-couches (LLC+MAC).

Tableau I.3 couche 2 et tris du Modèle OSI

|

2

|

LCC

|

802.2

|

|

MAC

|

802.3

CSMA/CD

|

802.4

Token bus

|

802.5

Token ring

|

802.6

Man QDBB

|

802.11

CSMA/CA

|

802.12

DPAM

|

|

3

|

PHYSIQUE

|

Ethernet

10BASE..

10BASE..

|

MAP

|

4/16Mbps

UTP

|

SNI,G703,

Sonet,T1...

|

WLAN

2,4GHTz

|

100vg

Anylan

|

Seules 802.2, 802.3 et 802.5 sont couramment utilisées.

Pour le 802.2, trois types de LLC sont rencontrés : LLC1

pour Ethernet, LL pour Token-BUS (HDLC) et LLC3 pour Token-Ring.

Autres 802 :

- 802.1 : Architecture générale,

interfonctionnements ;

- 802.1b : LAN/MAN management ;

- 802.1d : Pont MAC ;

- 802.1p : Classes de services (priorité de

trafic) ;

- 802.1q : VLAN ;

- 802.7 : Spécificités du câblage large

bande ;

- 802.8 : Spécificités du câblage

optique ;

- 802.9 : IVDLAN (Intégration Voix Données sur

LAN) ;

- 802.10 : Sécurité des échanges ;

- 802.11 : Réseaux locaux sans fils (WLAN) ;

- 802.12 : DPAM (Demand Priority Access Method);

- 802.14 : Réseau de données sur câble

TV ;

- 802.16 : MAN sans fil (bande 10..60GHz) ;

I.6.6.Le modèle

TCP/IP10(*)

Même si le modèle de référence OSI

est universellement reconnu, historiquement et techniquement, la norme ouverte

d'Internet est le protocole TCP/IP (Transmission Control Protocol/Internet

Protocol). Le modèle de référence TCP/IP et la pile de

protocoles TCP/IP rendent possible l'échange de données entre

deux ordinateurs, partout dans le monde, à une vitesse quasi

équivalente à celle de la lumière. Le modèle TCP/IP

présente une importance historique semblable aux normes qui ont permis

l'essor des industries du téléphone, de

l'électricité, du chemin de fer, de la télévision

et de la bande vidéo.

Le ministère américain de la Défense a

créé le modèle de référence TCP/IP parce

qu'il avait besoin d'un réseau pouvant résister à toutes

les conditions, même à une guerre nucléaire. Imaginez en

effet un monde en guerre, quadrillé de connexions de toutes sortes :

fils, microondes, fibres optiques et liaisons satellitaires. Imaginez ensuite

que vous ayez besoin de faire circuler les informations/les données

(sous forme de paquets), peu importe la situation d'un noeud ou d'un

réseau particulier de l'interréseau (qui pourrait avoir

été détruit par la guerre).

Le ministère de la Défense voulait que ses

paquets se rendent chaque fois d'un point quelconque à tout autre

point, peu importe les conditions. C'est ce problème de conception

très épineux qui a mené à la création du

modèle TCP/IP qui, depuis lors, est devenu la norme sur laquelle repose

Internet.

Le modèle TCP/IP comporte quatre couches :

ï la couche application ;

ï la couche transport ;

ï la couche Internet ;

ï couche d'accès au réseau.

Telle que présenter dans le tableau I.4

Tableau I.4 les couches du protocole TCP/IP

|

Couche application

|

Gere tous les aspects liés aux applications

|

|

Couche transport

|

Gere les questions des qualités des services touchants

la fidélité, le contrôle de flux, et la correction des

erreurs

|

|

Couche internet

|

Le rôle de la couche internet consiste à envoyer

des paquets sources à partir d'un réseau quelconque de

l'interréseau et à les faire parvenir à la destination,

indépendamment du trajet et des réseaux traversés pour y

arriver.

|

|

Couche d'accès aux réseaux

|

Cette couche se charge de tout ce dont une couche a besoin

pour établir une liaison physique.

|

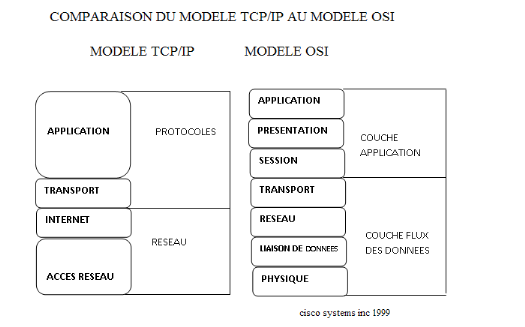

Comme vous pouvez le constater, certaines couches du

modèle TCP/IP portent le même nom que des couches du modèle

OSI. Il ne faut pas confondre les couches des deux modèles, car la

couche application comporte des fonctions différentes dans chaque

modèle.

I.6.6.1.La couche application

Les concepteurs du modèle TCP/IP estimaient que

les protocoles de niveau supérieur devaient inclure les détails

des couches session et présentation. Ils ont donc simplement

créé une couche application qui gère les protocoles de

haut niveau, les questions de représentation, le code et le

contrôle du dialogue. Le modèle TCP/IP regroupe en une seule

couche tous les aspects liés aux applications et suppose que les

données sont préparées de manière adéquate

pour la couche suivante.

I.6.6.2. La couche transport

La couche transport est chargée des questions de

qualité de service touchant la fiabilité, le contrôle de

flux et la correction des erreurs. L'un de ses protocoles, TCP (Transmission

Control Protocol - protocole de contrôle de transmission), fournit

d'excellents moyens de créer, en souplesse, des communications

réseau fiables, circulant bien et présentant un taux d'erreurs

peu élevé. Le protocole TCP est orienté connexion. Il

établit un dialogue entre l'ordinateur source et l'ordinateur de

destination pendant qu'il prépare les informations de couche application

en unités appelées segments. Un protocole orienté

connexion ne signifie pas qu'il existe un circuit entre les ordinateurs en

communication (ce qui correspondrait à une commutation de circuits). Ce

type de fonctionnement indique qu'il y a un échange de segments de

couche 4 entre les deux ordinateurs hôtes afin de confirmer l'existence

logique de la connexion pendant un certain temps. C'est ce que l'on appelle la

commutation de paquets.

I.6.6.3. La couche Internet

Le rôle de la couche Internet consiste à

envoyer des paquets source à partir d'un réseau quelconque de

l'interréseau et à les faire parvenir à destination,

indépendamment du trajet et des réseaux traversés pour y

arriver. Le protocole qui régit cette couche est appelé

protocole IP (Internet Protocol). L'identification du meilleur chemin et la

commutation de paquets ont lieu au niveau de cette couche. Pensez au

système postal. Lorsque vous postez une lettre, vous ne savez pas

comment elle arrive à destination (il existe plusieurs routes

possibles), tout ce qui vous importe c'est qu'elle arrive à bon port.

I.6.6.4.La couche d'accès au réseau

Le nom de cette couche a un sens très large et

peut parfois prêter à confusion. On lui donne également le

nom de couche hôte-réseau. Cette couche se charge de tout ce dont

un paquet IP a besoin pour établir une liaison physique, puis une autre

liaison physique. Cela comprend les détails sur les technologies LAN et

WAN, ainsi que tous les détails des couches physiques et liaison de

données du modèle OSI.

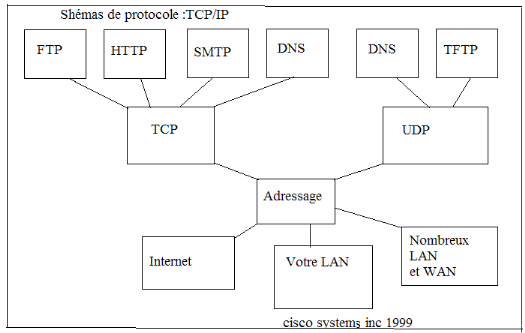

Le diagramme illustré dans la figure I.13 est

appelé schéma de protocoles. Il présente certains

protocoles communs spécifiés par le modèle de

référence TCP/IP. Au niveau de la couche application, on ne

reconnaîtra peut-être pas certaines tâches réseau,

mais on les utilise probablement tous les jours en tant qu'internaute. Ces

applications sont les suivantes :

· FTP - Protocole de transfert de fichiers

(File Transfer Protocol)

· HTTP - Protocole HTTP (Hypertext Transfer

Protocol)

· SMTP - Protocole SMTP (Simple Mail Transfer

Protocol)

· DNS - Système DNS (Domain Name System)

· TFTP - Protocole TFTP (Trivial File Transfer

Protocol)

Figure I.13 schéma de protocoles du

modèle TCP/IP

Le modèle TCP/IP met l'accent sur une souplesse

maximale, au niveau de la couche application, à l'intention des

développeurs de logiciels. La couche transport fait appel à deux

protocoles : le protocole TCP (protocole de contrôle de transmission) et

le protocole UDP (User Datagram Protocol). La couche inférieure, soit la

couche d'accès au réseau, concerne la technologie LAN ou WAN

utilisée.

Dans le modèle TCP/IP, IP (Internet Protocol) est le

seul et unique protocole utilisé, et ce, quels que soient le protocole

de transport utilisé et l'application qui demande des services

réseau. Il s'agit là d'un choix de conception

délibéré. IP est un protocole universel qui permet

à tout ordinateur de communiquer en tout temps et en tout lieu. Le

tableau I.5 représente la similitude entre le modèle TCP/IP et

OSI.

Tableau I.5 similitudes et différences

entre le protocole TCP/IP et Le Modèle OSI

|

Similitudes

|

Différences

|

|

· Tous deux comportent des couches.

· Tous deux comportent une couche application, bien que

chacune fournisse de services très différents.

· Tous deux comportent de couche réseaux transport

comparables

· Tous deux supposent l'utilisation de la technologie de

commutation de paquets (et non la commutation de circuit).

|

· TCP/IP intègre la couche présentation et la

couche session dans sa couche application

· TCP/IP regroupe les couches physiques et liaison de

données OSI au sein d'une seule couche.

· TCP/IP semble plus simple, car il comporte moins de

couches

|

Les protocoles TCP/IP constituent la norme sur laquelle s'est

développé Internet. Aussi, le modèle TCP/IP a-t-il

bâti sa réputation sur ses protocoles. En revanche, les

réseaux ne sont généralement pas architecturés

autour du protocole OSI, bien que le modèle OSI puisse être

utilisé comme guide.La figure .I.14 représente la comparaison du

modèle TCP IP et le modèle OSI

Quelques références sur Internet Quelques références sur Internet

Figure I.14 comparaison du modèle

TCP/IP et du Modèle OSI

I.6.7.LES ADRESSES IP11(*)

Une adresse IP (avec IP pour

Internet Protocol)

est un numéro d'identification qui est attribué à chaque

branchement d'appareil à un

réseau

informatique utilisant l'

Internet Protocol.

Il existe des adresses IP de

version 4 et de

version 6. La version 4 est

actuellement la plus utilisée : elle est généralement

représentée en notation décimale avec quatre nombres

compris entre 0 et 255, séparés par des

points, ce qui

donne par exemple : 212.85.150.134. En effet, une adresse IP est une

adresse hiérarchisée constituée de quatre zones d'un

octet. Toute machine doit posséder une adresse IP différente. La

figure I.15 Présente le format d'une adresse IP.

Figure I.15 format de l'adresse IP

Une adresse IP définit deux types d'information :

· l'identificateur du réseau et

· l'identification de l'ordinateur au sein de celui-ci.

Les adresses sont réparties entre différentes

classes. Celles-ci se différencient par le nombre d'octets

consacrés à l'un ou l'autre de ces identificateurs. On est ainsi

amené à distinguer trois classes comme est illustré sur

la figure I.15a) ,b) et c):

· la classe A où l'identificateur de réseau

est codé sur le premier octet

Figure I.15.a. Adresse classe A

· la classe B où cet identificateur porte sur les

deux premiers octets.

Figure I.15.b. Adresse classe B

· la classe C où les trois premiers octets

identifient le réseau.

Figure I.15.c. Adresse classe C

D'où la Figure I.15. Les trois classes des adresses

I.P.

La légende

. .

.

Il va de soi que le nombre d'octets consacrés à

l'identification du réseau va influencer directement le nombre de

réseaux distincts. En plus du nombre d'octets d'identificateur, il faut

également tenir compte de conventions adoptées pour la

différenciation des trois classes d'adresses IP. On a :

· une adresse de classe A doit obligatoirement

commencée par un zéro. Il ne reste donc que 7 bits pour

l'identification du réseau;

· une adresse de classe B commence toujours par 10 ;

· une classe C a les trois bits de poids forts à

110.

Pour pouvoir calculer le nombre de réseaux potentiels

par classe, on doit tenir compte du fait qu'un identifiant de réseau ou

de station ne peut jamais être constitué uniquement de 0 ou de 1.

Pour une classe A, le nombre de bits d'identification du réseau est de

7. Ce qui donne 128 possibilités dont il faut déduire deux

adresses (00000000 interdit par les règles de définition des

adresses IP et le réseau 01111111 réservé pour des

fonctions de test). Il existe donc 126 réseaux de classe A à

travers le monde.Les octets restants de l'adresse IP sont consacrés

à l'identification d'un ordinateur dans le réseau. Si nous

reprenons l'exemple d'une classe A, l'identification d'une machine hôte

s'effectue sur 3 octets. Il y a donc 224 - 2 ordinateurs potentiels

dans un réseau de classe A.Ce qui donne, au maximum, 16.777.214

ordinateurs (on se rend très facilement compte que peu de

société ont besoin d'adresses IP de classe A).Les

caractéristiques des trois classes sont résumées dans les

tableaux I.6.

Tableau I.6. Le tableau résume les caractéristique

les trois classes des adresses IP.

|

Classe

|

minimum du 1er octet

|

Valeur maximale du 1er octet

|

Nombre des réseaux

|

Nombre d'identificateurs des postes

|

|

A

|

1(en décimale)

00000001 (binaire)

|

127(en décimale)

01111111 en binaire

|

127

|

16.777.214

|

|

B

|

128.

10000000(binaire)

|

101111111 en binaire

|

16.384

|

65.535

|

|

C

|

192(binaire

|

223.(décimal)

11011111 en binaire

|

142.097.152

|

154

|

Il faut signaler qu'à l'heure actuelle, nous souffrons

d'un manque d'adresses IP encore disponibles. Ceci justifie le passage

progressif des adresses IP de 4 à 6 octets pour faire face au besoin

croissant de nouvelles adresses.Chacune des trois classes d'adresses IP

comporte une ou plusieurs plages d'adresses dites "privées". Celles-ci

ne sont pas routées et ne peuvent donc être atteintes à

partir de l'extérieur du réseau local. Ces plages d'adresses sont

dans le tableau I.4 suivantes :

Tableau I.7. Plages d'adresses

|

Classe

|

Plage d'adresse IP

|

|

Classe A

|

10.0.0.0

|

|

Classe B

|

De 172.16.0.0 à 172.31.0.0

|

|

Classe C

|

De 192.168.0.0 à 192.168.255.0

|

Il existe encore deux classes d'adresses IP particulières

:

· La classe D, identifiée par 1110 pour les quatre

bits de poids fort du premier octet, est réservée

à la multidiffusion (multicasting) - une technique utilisée par

des protocoles spéciaux pour transmettre simultanément des

messages à un groupe donné d'hôtes différents

et ;

· La classe E, dont le premier octet commence par 11110,

et qui est réservée à un usage ultérieur.

I.6.7.1 Le masque de sous-réseau

Le protocole IP doit pouvoir déterminer vers quel

réseau un paquet est destiné : au réseau local ou à

un réseau extérieur. La détermination du réseau de

destination est effectuée à l'aide du masque de

sous-réseau.

Le masque de sous-réseau permet de déterminer le

nombre de bits affectés à l'identification du réseau. Tous

les bits de la partie du masque de sous-réseau correspondant à

l'identification du réseau sont égaux à 1. Le reste,

correspondant à la partie d'identification de l'ordinateur dans le

réseau, ne contient que des bits à 0.Lorsqu'on tente de on

connecter à une machine distante, on ne eut pas connaître le

masque de sous-réseau du système de destination. Il est possible

de connaître l'identificateur de son propre réseau mais pas

d'extraire celui de la machine cible.

Si la machine de destination est sur le même

réseau local, elle aura le même identificateur de réseau.

On applique donc le masque de sous-réseau local à l'adresse IP de

la machine de destination afin d'en extraire un identificateur réseau

potentiel. Si ce dernier est identique à celui du réseau local,

cela signifie que la machine de destination appartient au même

réseau local. S'ils sont différents, les deux machines ne sont

pas situées dans le même réseau.

Considérons que la machine locale possède

l'adresse IP suivante : 198.53.147.45 et le masque de sous-réseau

255.255.255.0. L'adresse IP de la machine locale est une adresse de classe C,

premier octet égal à 198, son identificateur réseau est

donc codé sur 3 octets dont tous les bits doivent être

égaux à 1. Le dernier octet consacré à

l'identification de la machine doit avoir tous ses bits à 0. On obtient

donc comme masque de sous-réseau la figure I.16:

|

11111111

|

.

|

11111111

|

.

|

11111111

|

.

|

11111111

|

Figure I.16. Le masque de sous

réseau

Ce qui en décimal correspond à 255.255.255.0

L'extraction de l'identificateur réseau se fait en

combinant bit par bit l'adresse IP de la machine locale et son masque de

sous-réseau au moyen d'un ET logique.

Les tableaux I.8 à I.11 illustre ce mécanisme.

Tableau. I.8 Machine locale

|

Adresse IP

|

198.53.147.45

|

11000110

|

11000101

|

10010011

|

00101101

|

|

Masque de sous réseau

|

255.255.255.0

|

11111111

|

11111111

|

11111111

|

00000000

|

|

Identification réseau

|

198.53.147.0

|

11000110

|

00110101

|

10010011

|

00000000

|

Les machines sur lesquelles on souhaite connecter à

l'adresse IP198.53.147.45 on, obtient donc une situation

représenté par le tableau I.9 suivant :

Tableau .I.9.Machine destinataire

|

Adresse IP

|

198.52.147.98

|

11000110

|

00110100

|

10010011

|

10011000

|

|

Masque de sous réseau

|

255.255.255.0

|

11111111

|

11111111

|

11111111

|

00000000

|

|

Identification réseau

|

198.52.147.0

|

11000110

|

00110100

|

10010011

|

00000000

|

Les deux identificateurs réseau étant identiques

les deux machines appartiennent au même réseau. Dans l'exemple

suivant la même machine local essaie de se reconnecté à la

machine d'adresse IP 130.107.2.200 le mécanisme de l'organisation donne

dans ce cas les identificateurs réseau différent comme le montre

le tableau I.10.

Tableau I.10. Identificateur réseau

|

Adresse IP

|

198.53.147.45

|

11000110

|

11000101

|

10010011

|

00101101

|

|

Masque de sous réseau

|

255.255.255.0

|

11111111

|

11111111

|

11111111

|

00000000

|

|

Identification réseau

|

198.53.147.0

|

11000110

|

00110101

|

10010011

|

00000000

|

Tableau I.11.Destinataire

|

Adresse IP

|

131.107.2.200

|

10000011

|

01101011

|

10010011

|

11001000

|

|

Masque de sous réseau

|

255.255.255.0

|

11111111

|

11111111

|

11111111

|

00000000

|

|

Identification réseau

|

131.107.2.0

|

10000011

|

00110101

|

10010011

|

00000000

|

Ces deux exemples peuvent paraître triviaux, dans la

réalité nous verrons que l'identificateur de réseau ou de

la machine hôte n'est pas toujours codé sur un nombre entier

d'octets. Il arrive fréquemment qu'une partie de l'identificateur

réseau et de celui de la machine hôte se combine au sein d'un

octet ne laissant plus apparaître clairement l'identificateur de

réseau.

I.6.7.2 Les sous-réseaux

Lorsqu'on examine les possibilités des réseaux

de classe A et B, on constate que le nombre de machines hôtes

potentielles est disproportionné par rapport aux possibilités des

différentes architectures de réseaux.Lorsque cela s'avère

nécessaire, il est possible de diviser une classe en différents

sous-réseaux en consacrant une partie de l'identificateur de

l'hôte à l'identificateur de sous-réseau. On doit consacrer

au moins 2 bits à cet identificateur afin de respecter la règle

qui vous interdit d'avoir un identificateur constitué uniquement de 0 ou

de 1.Cette division en sous-réseau s'effectue au niveau du masque comme

dans nous montre la figure I.11.

Table I.12. Adresse IP de classe B

|

Adresse IP

|

160.16.154.23

|

10100000

|

00010000

|

10011010

|

11001000

|

|

Masque de sous réseau

|

255.255.0.0

|

11111111

|

11111111

|

00000000

|

00000000

|

|

Identification réseau

|

160.16.0.0

|

10100000

|

00010000

|

00000000

|

00000000

|

Dans cet exemple, on dispose d'un seul réseau de classe

B. Rappelons qu'un réseau de classe B peut comporter 65.534 ordinateurs.

Supposons que l'on décide de découper la classe B en

différents sous-réseaux.

La détermination du nombre de bits

supplémentaires consacrés à l'identification de

réseau dépend :

· du nombre de sous-réseau que l'on veut

créer.

· du nombre de machines hôtes dans chacun de ces

sous-réseaux.

Considérons le cas où 4 bits

supplémentaires sont consacrés à l'identification du

réseau.Le masque de sous-réseau devient comme nous le montre la

figure I.17:

|

MASQUE DE SOU RESEAU

|

11111111

|

11111111

|

11110000

|

00000000

|

255.255.240.0

|

Figure I.17 : exemple de masque de sous

réseau détaillés

En consacrant 4 bits supplémentaires à

l'identificateur de sous-réseau, on obtient :

24 - 2 = 14

sous-réseaux possibles

Chacun de ces sous-réseaux comporte un identificateur

d'hôte sur 12 bits (1 1/2 octets).Ils peuvent donc comporter :

212 - 2 = 4.094

hôtes

I.6.7.3 Détermination du masque de

sous-réseau

· Pour déterminer le masque de sous-réseau, on

peut partir :

· Du nombre de sous-réseaux souhaités.

Supposons que vous ayez besoin de 5 sous-réseaux. La

première partie de la démarche consiste à transcrire en

binaire cette valeur. 510 ? 1012

Il faut consacrer 3 bits pour l'identificateur de

sous-réseau. Le masque personnalisé de sous-réseau devient

: 11111111.11111111.11100000.00000000

255 . 255 . 160

. 0 N'oubliez pas de tenir compte que deux adresses sont

interdites lors de la détermination du nombre de bits de

l'identificateur de sous-réseau. Si nous avions souhaité 7

sous-réseaux. La conversion binaire donne 1112, mais avec 3 bits vous ne

pouvez créer que :

23

- 2 = 6 sous-réseaux réels.

Du nombre maximum de machines dans chaque

sous-réseau.Supposons que notre classe B doive être divisé

en différents sous-réseaux devant contenir chacun un maximum de

300 machines. Si l'adresse de l'identificateur de la machine hôte

était codée uniquement sur le dernier octet, cela limiterait le

nombre de machines à 254. Il va donc falloir récupérer un

certain nombre de bits sur l'octet précédent pour arriver

à 300.

Traduisons ce nombre en binaire :

30010 ? 1001011002

Il faut donc consacrer 1 bit supplémentaire à

l'identification de la machine hôte. Il reste donc 7 bits pouvant servir

à l'identification du sous-réseau. On dispose donc de :

27 - 2 = 126

Ici aussi, n'oubliez pas de tenir compte des deux

identifiants non valide pour déterminer le nombre exact de bits à

consacrer à l'identifiant d'hôte.Le tableau I.13 reprend les

valeurs décimales d'un octet en fonction du nombre de bits

consacrés à l'identification du sous-réseau.

Tableau I.13. Valeurs décimales d'un

octet du nombre de bits à l'identification du sous-réseau

|

Bits utilisé

|

Octet Binaire

|

Valeur décimale

|

|

1 Bits

|

Invalide

|

|

|

2 Bits

|

11000000

|

192

|

|

3 Bits

|

11100000

|

224

|

|

4 Bits

|

11110000

|

240

|

|

5 Bits

|

11111000

|

248

|

|

6 Bits

|

11111100

|

252

|

|

7 Bits

|

11111110

|

254

|

|

8 Bits

|

11111111

|

255

|

I.6.7.4 Identificateur des

sous-réseaux

Un identificateur de sous-réseau ne pouvant pas

être constitué uniquement de 0 ou de 1, il faut y consacrer au

minimum 2 bits.Considérons un réseau de classe B (identificateur

réseau 160.0.0.0) dans lequel vous consacrer 3 bits à

l'identificateur de sous-réseau. On obtient les identificateurs de

réseau suivants comme l'indique le tableau I.12 :

Tableau I.14. Identificateur réseau

pour l'adresse IP 160.0.0.0

|

3iéme OCTET EN

|

valeur en décimale

|

ID de réseau

|

|

00000000

|

0

|

INVALIDE

|

|

00100000

|

32

|

160.16.32.0

|

|

01000000

|

64

|

160.16.64.0

|

|

01100000

|

96

|

160.16.96.0

|

|

10000000

|

128

|

160.16.128.0

|

|

10100000

|

160

|

160.16.160.0

|

|

11000000

|

192

|

160.16.192.0

|

|

11110000

|

124

|

INVALIDE

|

I.6.7.5 Identificateur des machines

hôtes

Comme nous l'avons déjà signalé, une adresse

IP est constituée de deux parties :

Identificateur réseau + Identificateur

machine hôte

Reprenons l'exemple de notre classe B divisée en

différents sous-réseaux. Soit le réseau d'identificateur :

10100000 . 00010000.00100000. 00000000

160 16 32

0

La première machine hôte aura comme

identificateur

10100000 . 00010000 00100000 00000001.

160 16 32

1

La dernière machine de ce sous-réseau aura

l'identificateur

10100000. 00010000 . 00101111.111111110. .

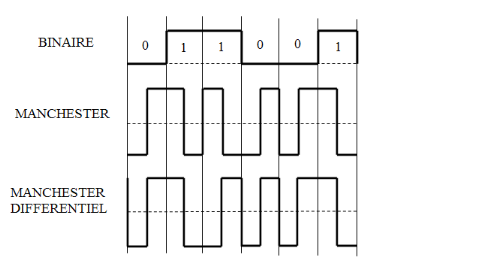

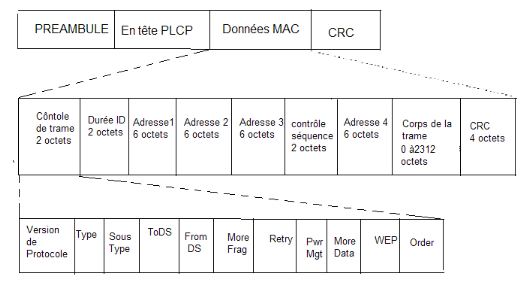

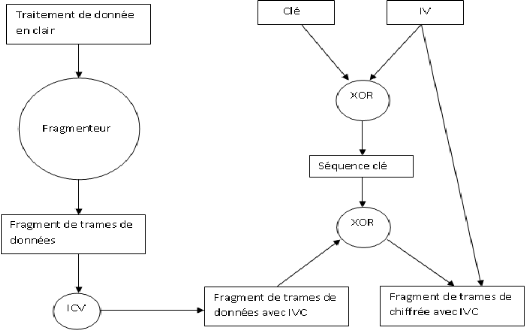

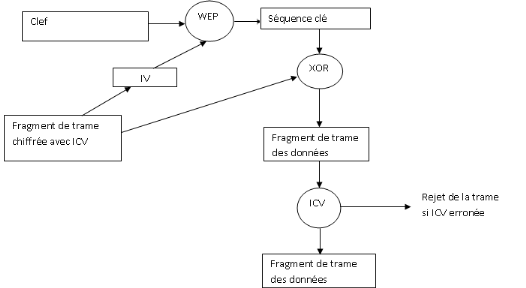

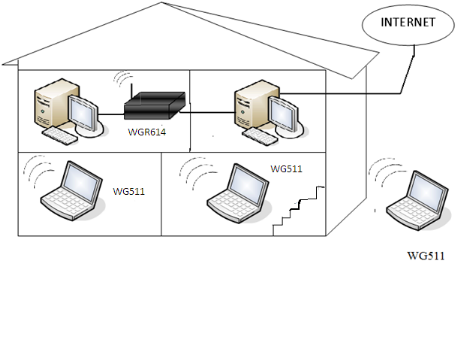

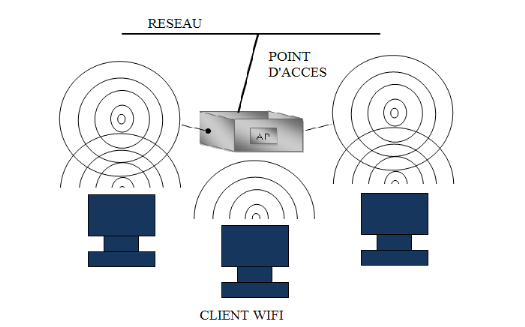

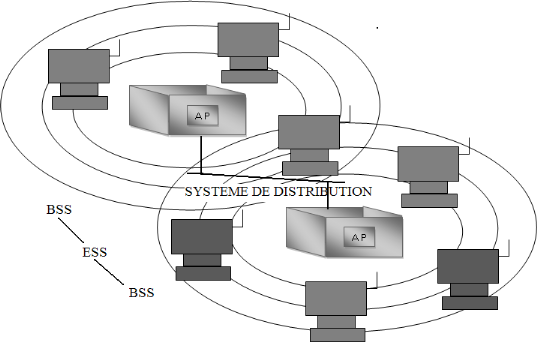

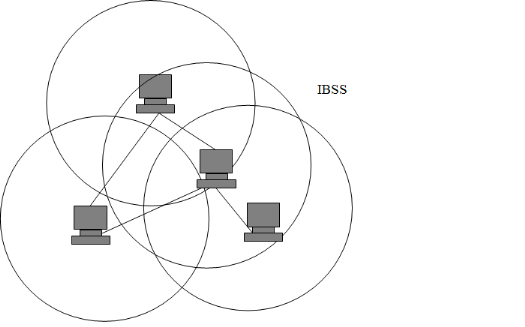

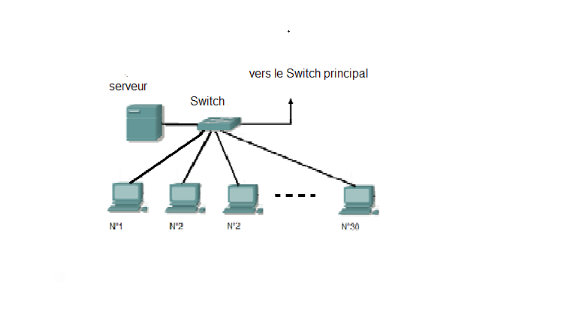

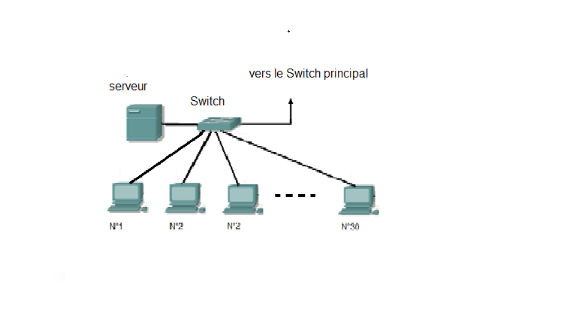

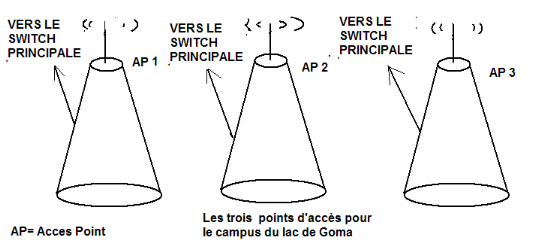

160 16 47 254