II. ANALYSE DES RISQUES

1. Gestion de la continuité

d'activité

Une analyse de risque à partir des divers

scénarios n'est jamais développé, qui permet d'identifier

les objets et les événements qui pourraient causer des

interruptions (partielle ou totale). L'inexistence des alarmes pour

l'avertissement lors d'accès aux actifs sensibles en dehors des heures

de travail ou en cas d'accès non autorisés. Absence d'un plan de

secours, ce qui veut dire que l'organisme est incapable de répondre

rapidement et efficacement aux interruptions des activités critiques

résultant de pannes, incident, sinistre. Absence des plans écrits

et implémentés pour restaurer les activités et les

services en cas de problèmes.

2. Les risques humains

L'IUC doit tenir compte du la lutte contre les risques

humains, nous pouvons en avoir constaté les suivants dans notre

étude.

a. Les risques de maladresse et d'inconscience des

utilisateurs

Tel que effectuer des appels en issu en laissant le

système ouvert à tout vulnérabilité ; Ou effacer

involontairement les données ou des programmes, exécuter un

traitement non souhaité, introduire des programmes malveillants sans le

savoir.

Projet tutoré rédigés et

présentés par : Juan Felipe MAKOSSO MEPANGO et NTAMACK NGOM Jean

Huges

19

19

|

AUDIT DE SECURITE DU SYSTEME TELEPHONIQUE IP DE L'IUC

|

|

i. Appréciation

La majorité des faille et incidents de

sécurité sont dus à des erreurs humaines, des utilisateurs

sont encore inconscient ou ignorant des risques qu'ils encourent lors de

l'utilisation du programme malveillant.

b. Les risques de malveillances

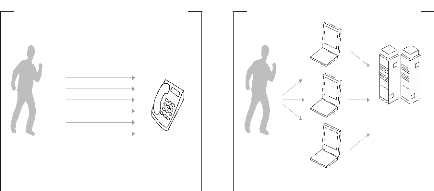

i. Le Déni de service (aussi connu sou le nom de

DOS)

Le DoS est une attaque sur un système informatique, un

réseau, qui peut provoquer une interruption du service initialement

rendu à l'utilisateur à cause d'une réduction de la bande

passante du système, ou de l'utilisation de toutes les ressources

système. Ce type d'attaque peut être réalisé de

nombreuses façons. On remarque cependant trois schémas de base :

la réduction des ressources informatiques comme la bande passante,

l'espace disque ou la puissance CPU, la perturbation des tables de routage, la

perturbation d'éléments physiques du réseau.

Le Déni de services

Déni de service sur un téléphone

Déni de service distribué sur un serveur

Téléphones

IP

Pirate

Pirate

PC "zombis"

Figure 4 : déni de services

c. Les écoutes

Il s'agit d'intercepter et d'écouter une conversation

sans que les interlocuteurs principaux ne soient conscients de ce qui est en

train de se produire. En ToIP, cela concerne plus généralement

une famille d'attaques permettant à une personne malintentionnée

d'intercepter une conversation et de l'enregistrer. Considérant que des

numéros de cartes de crédit pour les particuliers ou encore des

éléments confidentiels de certains contrats dans les entreprises

peuvent être énoncés lors d'une conversation

téléphonique, l'impact de ce type d'attaque devient

évident.

Projet tutoré rédigés et

présentés par : Juan Felipe MAKOSSO MEPANGO et NTAMACK NGOM Jean

Huges

20

20

|

AUDIT DE SECURITE DU SYSTEME TELEPHONIQUE IP DE L'IUC

|

|

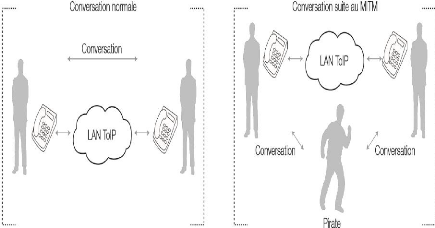

i. MITM (Man In The Middle)

Est une attaque au cours de laquelle la personne malveillante

a la capacité de lire, insérer ou modifier les messages

échangés entre les deux parties, et cela sans qu'elles n'en

soient conscientes. Ce type d'attaque peut notamment être utilisé

pour réaliser des écoutes ou encore des dénis de

service.

Le schéma ci-dessous nous présente son

déroulement.

Figure 5 : MITM

ii. Les fraudes téléphoniques

Ce type d'attaque consiste à contourner le

système téléphonique mis en place pour pouvoir passer des

appels non autorisés. Ce type d'abus peut venir :

? soit d'une mauvaise configuration du système

détectée par l'utilisateur malintentionné qui va en

profiter.

? soit d'une personne malintentionnée qui va utiliser les

méthodes évoquées plus haut.

iii. Le TOIP SPAM ou SPIT (Spam over Internet

Telephony)

Le SPIT correspond à des messages

téléphoniques non sollicités qui peuvent être

envoyés à un utilisateur comme à l'ensemble de

l'entreprise. En plus du dérangement de l'utilisateur, ce type de

message peut provoquer une surcharge du système tant au niveau du

réseau que sur les différents serveurs. Les auteurs de ce type

d'attaques sont souvent difficiles à tracer sur Internet. Ils peuvent

donc envoyer des messages qui ne sont pas seulement publicitaires mais

Projet tutoré rédigés et

présentés par : Juan Felipe MAKOSSO MEPANGO et NTAMACK NGOM Jean

Huges

21

21

|

AUDIT DE SECURITE DU SYSTEME TELEPHONIQUE IP DE L'IUC

|

|

qui peuvent aussi être exploités pour organiser des

actions frauduleuses, pour utiliser des ressources non autorisées ou

encore pour récupérer des informations confidentielles.

Le schéma suivant montre son déroulement.

Figure 6 : SPIT

Étant donné qu'il existe un nombre infini d'attaque

sur un système TOIP, nous allons vous résumer sur tableau les

principaux à tenir compte.

Tableau 6 : quelque exemple des types de menaces

|

Type de risque

|

Menaces

|

|

Interruption du Service et des données ToIP

|

Envoi massif de paquets réseaux pour perturber le flux du

protocole de signalisation Voix

|

|

Envoi massif de paquets TCP/UDP/ICMP à destination du

téléphone IP pour fragiliser sa pile IP

|

|

Vol des services et données ToIP

|

Attaque de type «cache poisoning» Détournement

des appels ToIP Vol de données des applications ToIP (ex taxation)

|

|

Ecoute des conversations, Fraude téléphonique

|

Projet tutoré rédigés et

présentés par : Juan Felipe MAKOSSO MEPANGO et NTAMACK NGOM Jean

Huges

22

22

|

AUDIT DE SECURITE DU SYSTEME TELEPHONIQUE IP DE L'IUC

|

|

|