|

1

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

INTRODUCTION GENERALE

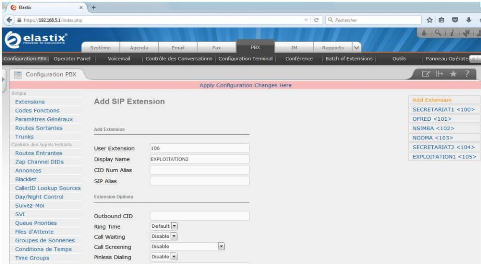

Pendant plusieurs décennies, la transmission analogique

de la voix fut la seule technologie maîtrisée et utilisée.

Mais au milieu du vingtième siècle, grâce aux techniques

d'échantillonnage, de quantification et de codage, la transmission

numérique de la voix fut rendu possible. Aussi bien la transmission de

gros volumes de données requise par l'industrie informatique que

l'écoulement d'un grand trafic vocal trouvent leur application à

travers les réseaux numériques notamment le RNIS, l'INTERNET.

La voix sur IP devient aujourd'hui une solution incontournable

pour les entreprises qui voudrait soit remplacer l'ancien système PBX en

faveur d'une plate-forme VoIP ou en créer un pour la réalisation

efficiente et efficace d'un système de communication basé sur

IP.

L'existence du réseau téléphonique et

Internet a amené un certain nombre de personnes à penser à

un double usage pour unifier tous ces réseaux, en opérant une

convergence voix, données et vidéo. Les opérateurs, les

entreprises ou les organisations et les fournisseurs devaient, pour

bénéficier de l'avantage du transport unique IP, introduire de

nouveaux services voix et vidéo. Ainsi, l'une des solutions qui marquent

le «boom» de la voix sur IP au sein des entreprises est la solution

PABX-IP (Private Automatic Branch eXchange IP).

Ainsi, le travail que nous traiton s'intitule : «

implantation d'un système VoIP sécurisé par une

technologie VPN dans une entreprise à multiple centre d'exploitation.

« Cas de Ministère du Budget »».

Les télécommunications en particulier occupent

une bonne place, dans la mesure où elles constituent le moteur de

développement de l'économie et de la société.

Dans l'examen de la réalité qui se passe, il

n'en pas le cas, cependant les nouvelles applications réseaux, telle que

la VoIP, devait s'apprendre au sein même de l'entreprise.

Face à cette nécessité et par souci

d'apporter notre modeste contribution en matière de développement

de la communication au sein de Ministère du Budget et d'appropriation

des nouvelles applications réseaux, nous pensons que

l'implémentation de la VoIP sur ce dernier sera une des solutions

appréciable de tous.

De cet ordre d'idées, il convient de se poser quelques

questions, telles que :

? Est-il possible d'améliorer les moyens de

communication au sein de Ministère du Budget?

? Est-il possible d'implémenter la solution VoIP

dans le réseau informatique? ? Comment sécuriser la solution VoIP

qui sera implémentée ?

2

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

Telles sont les questions auxquelles nous allons tenter de

répondre dans la suite de notre travail.

Les difficultés sont multiples au sein de

Ministère du Budget en ce qui concerne le système des

communications pour ses personnels.

Ainsi, nous pensons que l'implémentation d'une solution

VoIP au sein de son réseau informatique, pourra faire

bénéficier au personnel oeuvrant au sein de son administration

d'effectuer les appels téléphoniques internes, gratuitement sans

dépensé un seul centime.

En fonction des besoins réels de l'entreprise,

différents arguments plaident en faveur d'une solution VoIP, raison pour

laquelle l'objectif principal poursuivi dans ce

travail est de montrer l'importance de l'intégration de la VoIP dans les

entreprises (qu'elles soient multi-sites ou non) en général et au

Ministère du Budget en particulier d'une part, et de proposer

l'implémentation de cette technologie au sein du réseau

informatique de ce dernier d'autre part.

Tout travail qui se veut scientifique doit être

examiné dans le temps tout comme dans l'espace, il doit bien cerner le

contour du sujet et faciliter la démarche scientifique pour arriver au

résultat escompté.

Dans le cas de ce travail, nous nous limiterons

essentiellement à la définition de la théorie se

rapportant à la solution VoIP et à la description des

matériels de base permettant son déploiement. Nous allons

également procéder à une expérimentation d'une

communication VoIP à l'aide d'un minimum de matériel à

notre disposition.

Au moment où le monde entier connait un essor

considérable sur les nouvelles technologies de l'information et de la

communication, les entreprises sont appelées à retrouver leurs

places dans cet essor afin de jouer le rôle d'élément

moteur du progrès social, économique et politique.

Ainsi, trois raisons primordiales justifient le choix et

l'intérêt de cette monographie, à savoir :

? Premièrement, nous nous acquittons de notre devoir

légitime de finaliste du second cycle, qui oblige à ce que chaque

étudiant rédige un travail de fin d'étude, ainsi que le

souci permanent d'approfondir nos connaissances dans le domaine de voix sur

IP;

? Deuxièmement, cette oeuvre intellectuelle nous permet

de rapprocher les notions théoriques accumulées pendant toute

notre formation à la pratique, et constitue une source

d'approvisionnement incontestable pour les futurs chercheurs qui aborderont le

même thème de la recherche que nous ;

3

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

? Troisièmement, pour le Ministère du Budget, nous

voulons par le présent travail, apporter notre modeste contribution tant

soit peu aux problèmes de communication

qu'il connaît en son sein, dont les questions sont

épinglés dans la problématique.

Les techniques sont de moyens que nous avons utilisés

pour faciliter la récolte des informations dont nous avions besoin afin

de bien présenter le travail. Nous avons ainsi utilisé les

techniques suivantes :

V' Interview : C'est la technique la plus utilisée pour

étudier le système existant. Elle nécessite une

préparation et est basée sur le choix d'interlocuteur

auprès de qui on pose des questions et ce dernier fournit des

explications sur le fonctionnement de leur système. Dans notre cas, nous

avons eu à interroger les responsables de la division informatique du

Ministère du Budget, et avons obtenu les éléments

nécessaires.

V' L'observation : L'observation exige la présence de

l'analyste du système dans les différents sites couverts par le

réseau. Dans notre cas, nous avons visité la salle serveur et

nous avons fait connaissances des différents équipements et

matériels se trouvant dans la division informatique du Ministère

du Budget.

V' La technique documentaire : Elle nous a permis de parcourir

un certain nombre d'ouvrages scientifiques et techniques se rapportant à

la solution VoIP, mais également à l'Internet, qui à

l'heure actuelle constitue la référence incontournable de

recherches.

Hormis l'introduction générale et la conclusion

générale, ce travail est subdivisé en cinq chapitres,

à savoir :

Chapitre 1. Généralités sur les

réseaux informatiques Chapitre 2. La voix sur un réseau des

données IP (VoIP) Chapitre 3. Le réseau privé virtuel

:VPN

Chapitre 4. Etude d'opportunité (Ministère du

Budget) Chapitre 5. Approche d'implémentation de la VoIP

4

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

CHAPITRE I : GENERALITES SUR LES RESEAUX

INFORMATIQUES

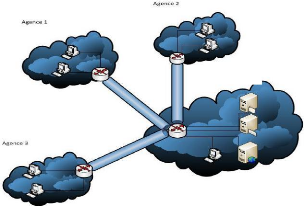

[2][5][7] [10] [12] [9]

I.1 INTRODUCTION

Dans ce chapitre, nous avons posé le fondement en ce

qui concerne les réseaux informatiques, les différentes

classifications et les équipements qu'on retrouve dans les

réseaux informatiques.

I.2 CONSIDERATION GENERALES DES RESEAUX

INFORMATIQUES

I.2.1 Définition du réseau informatique

Le réseau informatique est un ensemble

d'équipements informatiques ou systèmes digitaux

interconnectés entre eux via un milieu de transmission de données

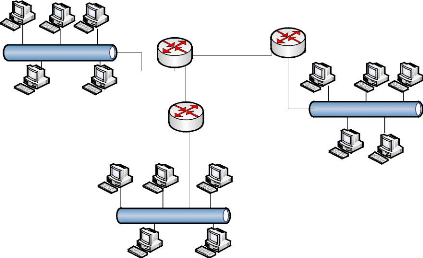

en vue partage de ressources informatiques et de la communication. Ci-dessous

la figure 1 décrit un réseau informatique

Routeur

Routeur

Réseau Local 1

Réseau Local 2

Fig.1: un réseau informatique

I.2.2. Classification des réseaux informatiques

La classification se fait par rapport au certains

critères donnés, ainsi nous pouvons classifier les réseaux

informatiques de la manière suivante :

V' Classification selon leur étendue;

V' Classification selon l'architecture;

V' Selon le monde de commutation.

5

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

I.2.2.1. Classification selon leur étendue

Selon la taille géographique qu'occupe un

réseau, on peut les classer en grandes catégories suivantes:

? LAN (Local Area Network);

? MAN (Metropolitan Area Network); ? WAN (Wide Area Network);

I.2.2.1.1. Local area network : LAN

Les réseaux locaux connectent plusieurs ordinateurs

situés sur une zone géographique relativement restreinte, tels

qu'un domicile, un bureau, un bâtiment, un campus universitaire.

Un LAN est un réseau privé dont la taille ne

dépasse pas des centaines de mètres. Il est utilisé pour

relier les ordinateurs personnels et les stations de travail. 4

caractéristiques les distinguent des autres :

1. La taille : petite, plus au moins 0-1 km

2. La technique de transmission : diffusion

3. La vitesse : 10-100 Mbps (traditionnelle)

4. Délai de transmission : = 10 ms ; peu d'erreur de

transmission.

Ils permettent aussi aux entreprises de partager localement

des fichiers et des imprimantes de manière efficace et rendent possibles

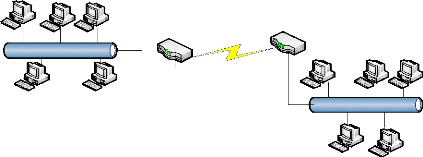

les communications internes. La figure 2 ci-dessous présente le

réseau LAN

Fig. 2 : Le réseau LAN

I.2.2.1.2. Métropolitain area network: MAN

Tout réseau métropolitain est essentiellement un

LAN, du point de vue de la technologie utilisée. Il peut couvrir un

grand campus ou une ville et peut être public ou privé. Il

transmet la voix et/ ou données et peut même être

relié à un réseau câblé de

télévision. Il ne comporte que 1 et 2 câbles de

transmission, et donc pas d'éléments de commutation à

travers lesquels les paquets seraient aiguillés dans une certaine

direction ; cela simplifie leur

6

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

conception. La norme la plus connue de réseaux MAN est

DQDB (Distributed Queue Dual Bus), appelée 802.6 par IEEE. La figure 3

ci-dessous présente le réseau MAN.

Fig. 4 : Le réseau WAN

Fig. 3: Le réseau MAN

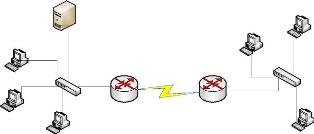

I.2.2.1.3. Wide area Network : WAN

Pour des raisons économiques et techniques, les

réseaux locaux (LAN) ne sont pas adaptés aux communications

couvrant de longues distances.

Routeur

LAN 1

Routeur

LAN 2

C'est pour toutes ces raisons que les technologies des

réseaux étendus (WAN) diffèrentes de celles des

réseaux locaux. Un WAN est un réseau à longue distance qui

couvre une zone géographique importante (un pays, voir même un

continent). La figure 4 ci-dessous présente le réseau WAN

7

Dans une configuration client-serveur, les services de

réseau sont placés sur un ordinateur dédié,

appelé serveur, qui répond aux requêtes des clients. Un

serveur est un

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

I.2.2.2 classification selon l'architecture

Du point de vue architecture réseau, nous avons deux

grandes catégories de réseaux : Réseau

POSTE-à-POSTE (Peer to Peer) et Réseau serveur

dédicacé ou client-serveur (server based).

I.2.2.3. Le Réseau poste-à-poste

C'est un réseau sans serveur dédicacé,

moins coûteux car ne nécessitant pas un serveur puissant et un

mécanisme de sécurité très poussée. Chaque

ordinateur connecté au réseau peut faire office de client ou de

serveur. En général, c'est un petit réseau de plus ou

moins 10 postes, sans administrateur de réseau. Ce réseau est

illustré par la Figure 5

Fig. 5 : Schéma d'un réseau poste à

poste

? Avantages

- Implémentation moins coûteuse ;

- Ne requiert pas un système d'exploitation de

réseau ;

- Ne requiert pas un administrateur de réseau

dédié.

? Inconvénients

- Moins sécurisé

- Chaque utilisateur doit être formé aux

tâches d'administration

- Rend vite l'administration très complexe.

I.2.2.2.1. Réseau à serveur

dédicacé ou client serveur

Un serveur : Un ordinateur qui met ses

ressources et services à la disposition des autres. Il est, en

général, du point de vue de ses performances, plus puissant que

les autres.

Un client : Un ordinateur qui, pour

l'exécution de certaines de ses applications fait appel aux ressources

et services contenus dans le SERVEUR.

8

Selon le mode de commutation, on peut classifier les

réseaux en deux catégories: Les réseaux à

commutation de circuit et les réseaux à

commutation de données.

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

ordinateur central, disponible en permanence pour

répondre aux requêtes émises par les clients et relatives

à des services de fichiers, d'impression, d'applications ou autres.

La plupart de systèmes d'exploitation de réseau

adoptent des relations client-serveur. En règle générale,

les ordinateurs de bureau agissent comme des clients, alors qu'un ou plusieurs

ordinateurs équipés d'un logiciel dédié, qui sont

dotés d'une puissance de traitement et d'une mémoire plus

importantes assurent la fonction de serveurs. Les serveurs sont conçus

pour gérer simultanément les requêtes de nombreux clients.

La figure 6 Ci-dessous présente le modèle client-serveur.

Fig. 6 : Modèle de client-serveur

? Avantages

- Garantit une meilleure sécurité ;

- Plus facile à administrer lorsque le réseau est

étendu car

l'administration est centralisée;

- Possibilité de sauvegarder toutes les données

dans un

emplacement central.

? Inconvénients

- Requiert l'utilisation d'un système d'exploitation de

réseau, tel

que NT, novelle Netware, Windows server 2003 etc. ...

- Le serveur nécessite du matériel plus

puissant, mais coûteux ;

Requiert un administrateur professionnel ;

- Présente un point unique de défaillance s'il

n'y a qu'un seul

serveur ; si le serveur est en panne, les données de

l'utilisateur risquent de ne plus être disponibles.

I.2.2.3. Classification selon le mode de

commutation

9

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

I.2.2.3.1. Commutation de circuit y' Principe :

Un chemin physique est construit de bout en bout (phase de

connexion) avant tout échange de données. Le circuit est maintenu

(phase de transfert) tant que les deux abonnées ne le restituent pas

explicitement (phase de libération).

y' Caractéristiques :

La commutation de circuit garantit le bon ordonnancement des

données. Il n'y a pas de stockage intermédiaire des

données. Les abonnés monopolisent la ressource durant la

connexion. Il y a facturation à la minute.

y' Avantage :

Les applications classiques de ce type de réseau sont

celles à contrainte temporelle (délai de traversée

constant) telles que le service téléphonique et toutes les

applications streaming.

y' Inconvénients:

S'il n'y a plus de ressource disponible de bout en bout, la

connexion est refusée. En plus, il y a une mauvaise utilisation des

ressources.

La figure 7. Ci-dessous présente la commutation de

circuits entre 2 correspondants

Fig.7 : Réseau à commutation de circuit

I.2.2.3.2. Commutation de données

Les réseaux à commutation de données sont

classés selon trois catégories: I.2.2.3.2.1. La

commutation de messages :

y' Principe:

Elle consiste à envoyer un message de l'émetteur

jusqu'au récepteur en passant de noeud de commutation, en noeud de

commutation. Chaque noeud attend d'avoir reçu complètement le

message avant de le réexpédier au noeud suivant. Cette technique

nécessite de prévoir des grandes zones tampons dans chaque noeud

du réseau, mais comme ces zones ne sont pas illimitées il faut

aussi prévoir un contrôle de flux de messages pour éviter

la

10

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

saturation du réseau. Dans cette approche il devient

très difficile de transmettre de longs messages. Comme un message doit

être reçu entièrement à chaque étape si la

ligne a un taux d'erreur de 10-5 par bit (1 bit sur 105 est erroné)

alors un message de 100000 octets n'a qu'une probabilité de 0,0003

d'être transmis sans erreur.

V' Avantages:

Meilleure utilisation des ressources. En cas de fort trafic,

il n'y a pas de blocage lié au réseau empêchant

l'émission : le message est simplement ralenti. Il y a

possibilité de diffusion.

V' Inconvénients :

Nécessite une mémoire de masse importante dans

les commutateurs. Le temps d'acheminement non maîtrisé, pas

adapté aux applications temps réel. Si un message est corrompu,

il devra être retransmis intégralement.

I.2.2.3.2.2. La commutation de paquets

V' Principe:

Elle est apparue au début des années 70 pour

résoudre les problèmes d'erreur de la commutation de messages. Un

message émis est découpé en paquets et par la suite chaque

paquet est commuté à travers le réseau comme dans le cas

des messages. Les paquets sont envoyés indépendamment les uns des

autres et sur une même liaison on pourra trouver les uns derrière

les autres des paquets appartenant à différents messages. Chaque

noeud redirige chaque paquet vers la bonne liaison grâce à une

table de routage. La reprise sur erreur est donc plus simple que dans la

commutation de messages, par contre le récepteur final doit être

capable de reconstituer le message émis en réassemblant les

paquets. Ce qui+ nécessitera un protocole particulier car les paquets

peuvent ne pas arriver dans l'ordre initial, soit parce qu'ils ont

emprunté des routes différentes, soit parce que l'un d'eux a

dû être réémis suite à une erreur de

transmission.

La figure 8. Ci-dessous présente un réseau à

commutation de paquets

Fig.8 : Réseau à commutation de paquets

11

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

V' Avantage:

Optimisation de l'utilisation des ressources. Transmission

plus rapide que la commutation de messages. Retransmission uniquement du paquet

erroné en erreurs.

V' Inconvénients:

Il peut être nécessaire de réordonner les

paquets à l'arrivée. Chaque paquet doit contenir les informations

nécessaires à son acheminement.

I.2.2.3.2.3. La commutation de cellules

Principe:

Une cellule est un paquet particulier dont la taille est

toujours fixée à 53 octets (5 octets d'en-tête et 48 octets

de données). C'est la technique de base des réseaux hauts

débits ATM (Asynchronous Transfert Mode) qui opèrent en mode

connecté où avant toute émission de cellules, un chemin

virtuel est établi par lequel passeront toutes les cellules. Cette

technique mixe donc la commutation de circuits et la commutation de paquets de

taille fixe permettant ainsi de simplifier le travail des commutateurs pour

atteindre des débits plus élevés.

I.2.3. Topologie de réseau

La topologie de réseau définit la structure du

réseau. Elle représente l'interconnexion des équipements

sur le réseau. Ces équipements sont appelés des noeuds.

Les noeuds peuvent être des ordinateurs, des imprimantes, des routeurs,

des ponts ou tout autre composant connecté au réseau. Un

réseau est composé de deux topologies: la topologie physique et

la topologie logique.

I.2.3.1.Topologie physique

La topologie physique du réseau se rapporte à la

disposition des équipements et des supports. Ainsi, nous avons :

I.2.3.1.1. Topologie en bus

Tous les équipements d'une topologie en bus sont

connectés par un même câble, qui passe d'un ordinateur

à l'autre, comme le ferait un bus qui traverse la ville. C'est pourquoi

on parle souvent de bus linéaire. L'extrémité du segment

de câble principal doit comporter un terminateur qui absorbe le signal

lorsque ce dernier atteint la fin de la ligne ou du câble. En cas

d'absence de terminateur, le signal électrique représentant les

données est renvoyé à l'extrémité du

câble, ce qui génère une erreur sur le réseau.

12

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

La figure 9 représente la topologie en bus.

Fig. 9 : Topologie en bus

Cette topologie a pour avantage d'être facile à

mettre en oeuvre et de posséder un fonctionnement simple. En revanche,

elle est extrêmement vulnérable, étant donné que si

l'une des connexions est défectueuse, l'ensemble du réseau en est

affecté.

I.2.3.1.2. Topologie en étoile

La topologie en étoile est la plus utilisée sur

les réseaux locaux Ethernet. Cette topologie ressemble aux rayons d'une

roue de bicyclette. Elle est composée d'un point de connexion central.

Il s'agit d'un équipement, comme un hub ou un commutateur, où

tous les segments de câble se connectent. Chaque hôte du

réseau est connecté à l'équipement central par son

propre câble.

La figure 10 représente la topologie en étoile.

Fig. 10 : Topologie en étoile

Contrairement aux réseaux construits sur une topologie

en bus, les réseaux suivant une topologie en étoile sont beaucoup

moins vulnérables car une des connexions peut être

débranchée sans paralyser le reste du réseau. Le point

névralgique de ce réseau est le concentrateur, car sans lui plus

aucune communication entre les ordinateurs du réseau n'est possible. En

revanche, un réseau à topologie en étoile est plus

onéreux qu'un réseau à topologie en bus car un

matériel supplémentaire est nécessaire (le hub).

13

En outre, cette topologie permet à l'information

d'emprunter plusieurs trajets dans son voyage à travers le

réseau. Le principal inconvénient physique est que si le

nombre

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

I.2.3.1.3. Topologie en anneau

La topologie en anneau est également très

utilisée pour la connectivité des réseaux locaux. Comme

son nom l'indique, la forme de connexion des hôtes est celle d'un cercle

ou d'un anneau. Contrairement à la topologie en bus, aucune de ses

extrémités ne nécessite de terminaison. Le mode de

transmission des données est différent de celui utilisé

dans les topologies en étoile ou en bus. Une trame, appelée

jeton, circule autour de l'anneau et s'arrête à chaque noeud. Si

un noeud souhaite transmettre des données, il ajoute les données

et les informations sur les adresses à la trame. La trame continue de

circuler autour de l'anneau jusqu'à ce qu'elle trouve le noeud de

destination. Ce dernier récupère alors les données dans la

trame. La figure 11 ci-dessous présente la topologie en

anneau

Fig. 11 : Topologie en anneau

L'avantage de cette topologie est qu'il n'y a pas de risque de

collisions de paquets de données.

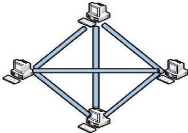

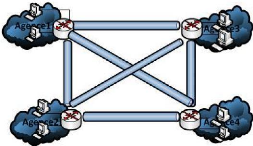

I.2.3.1.4. Topologie maillée

La topologie maillée permet de connecter tous les

équipements, ou noeuds, entre eux afin d'obtenir une redondance et,

donc, une tolérance aux pannes. Elle est utilisée sur les

réseaux étendus (WAN) pour interconnecter les réseaux

locaux, mais également pour les réseaux vitaux comme ceux

utilisés par les gouvernements. La mise en oeuvre de la topologie

maillée est difficile et onéreuse. La figure 12ci-dessous

présente la topologie maillée.

Fig. 12: Topologie maillée

14

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

de noeuds n'est pas très réduit, la

quantité de média pour les liaisons et le nombre de connexions

à ces liaisons, deviennent gigantesques.

I.2.3.2.Topologie logique

La topologie logique représente des voies par

lesquelles sont transmis les signaux sur le réseau (mode d'accès

des données aux supports et de transmission des paquets de

données). La topologie logique est réalisée par un

protocole d'accès. Les protocoles d'accès les plus

utilisés sont : Ethernet, FDDI et Token ring

I.2.3.2.1. Ethernet (IEEE 802.3)

Les bases de la technologie Ethernet sont apparues dans les

années 70, avec un programme appelé Alohanet. Il s'agissait d'un

réseau radio numérique conçu pour transmettre les

informations via une fréquence radio partagée entre les

îles hawaïennes. Avec Alohanet, toutes les stations devaient suivre

un protocole selon lequel une transmission sans reçu devait être

retransmise après un court délai. Des techniques similaires

permettant d'utiliser un support partagé ont été

appliquées plus tard à la technologie filaire, sous la forme

d'Ethernet. Ethernet a été développé dans

l'objectif d'accueillir plusieurs ordinateurs interconnectés sur une

topologie de bus partagée.

La première version d'Ethernet incorporait une

méthode de contrôle de l'accès aux supports appelée

CSMA/CD (Carrier Sense Multiple Access with Collision Detection). Cette

méthode d'accès a permis de résoudre les problèmes

liés à la communication de plusieurs périphériques

sur un support physique partagé.

I.2.3.2.2.Token ring

La société IBM est à l'origine de Token

Ring, une architecture de réseau fiable basée sur la

méthode de contrôle d'accès à passage de jeton.

L'architecture Token Ring est souvent intégrée aux

systèmes d'ordinateur central IBM. Elle est utilisée à la

fois avec les ordinateurs classiques et les ordinateurs centraux. Il utilise la

norme IEEE 802.5.

La technologie Token Ring est qualifiée de topologie en

« anneau étoilé » car son apparence extérieure

est celle d'une conception en étoile. Les ordinateurs sont

connectés à un concentrateur central, appelé Unité

d'Accès Multi Station (MSAU). Au sein de ce périphérique,

cependant, le câblage forme un chemin de données circulaire,

créant un anneau logique. L'anneau logique est créé par la

circulation du jeton, qui va du port de l'unité MSAU à un

ordinateur.

Si l'ordinateur n'a aucune donnée à envoyer, le

jeton est renvoyé au port MSAU, puis en ressort par un autre port pour

accéder à l'ordinateur suivant. Ce processus se poursuit pour

tous les ordinateurs offrant une grande similarité avec un anneau

physique.

15

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

I.2.3.2.3. Fiber Distributed Data Interface (FDDI)

FDDI (Interface de Données Distribuées sur

Fibre) est un type de réseau Token Ring. L'implémentation et la

topologie FDDI est différente de celles d'une architecture de

réseau local Token Ring d'IBM. L'interface FDDI est souvent

utilisée pour connecter différents bâtiments au sein d'un

campus universitaire ou d'une structure d'entreprise complexe. Les

réseaux FDDI fonctionnent par câble en fibre optique. Ils allient

des performances haute vitesse aux avantages de la topologie en anneau avec

passage de jeton. Les réseaux FDDI offrent un débit de 100

Mbits/s sur une topologie en double anneau. L'anneau extérieur est

appelé anneau primaire et l'anneau intérieur c'est anneau

secondaire.

I.3 MODÈLE OSI (Open Systems

Interconnection)

Modèle de référence pour l'interconnexion

de systèmes ouverts, ce modèle est fondé sur une

recommandation d'ISO (International Standards Organisation). Un système

ouvert est celui qui permet l"interconnexion avec d'autres systèmes

ouverts afin de faciliter la communication et l'interopérabilité.

Cette architecture en couches permet de bien gérer la

complexité.

Le modèle de référence OSI est une

représentation abstraite en couches servant de guide à la

conception des protocoles réseau. Il divise le processus de

réseau en sept couches logiques, chacune comportant des

fonctionnalités uniques et se voyant attribuer des services et des

protocoles spécifiques. La figure 13. Ci-dessous présente les

sept couches du modèle OSI

Fig.13 : Les sept couches du modèle OSI

16

Cette sous-couche ajoute un en-tête et un code de fin

à l'unité de données de protocole de la couche 3.

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

I.3.1 Couche physique

Elle s'occupe de:

> La transmission de bits sur un canal de communication;

> Initialisation de la connexion et relâchement à

la fin de la

communication entre l'émetteur et le récepteur ;

> L'interface mécanique, électrique et

fonctionnelle; Les supports

physiques de transmission de données;

> Résolution de possibilité de transmission

physique dans les deux sens

(Half et Full duplex).

I.3.2 Couche liaison des données

La tâche principale de la couche liaison de

données est de prendre un moyen de transmission brut et le transformer

en une liaison qui paraît exempter d'erreurs de transmission à la

couche réseau.

Elle s'occupe de:

> Constituer des trames à partir des séquences

de bits reçus;

> Constituer des trames à partir des paquets

reçus et les envoie en

séquence. C'est elle qui gère les trames

d'acquittement renvoyées par le récepteur.

> La correction d'erreur et de contrôle de flux.

La couche liaison des données est souvent

divisée en deux sous-couches : une sous-couche supérieure et une

sous-couche inférieure.

? La sous-couche supérieure

Définit les processus logiciels qui fournissent des

services aux protocoles de couche réseau. La sous-couche LLC (Logical

Link Control) gère la communication entre les couches supérieures

et les logiciels de mise en réseau aussi entre les couches

inférieures et le matériel. La sous-couche LLC extrait les

données des protocoles réseau, en principe un paquet IPv4, et

leur ajoute des informations de contrôle pour faciliter la transmission

du paquet jusqu'au noeud de destination.

? La sous-couche inférieure

Définit les processus d'accès au support

exécutés par le matériel. Elle assure trois fonctions de

base : la délimitation des trames, l'adressage et la détection

d'erreurs.

17

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

I.3.3 Couche réseau

La couche réseau permet de gérer le

sous-réseau, la façon dont les paquets sont acheminés de

la source à la destination.

Elle s'occupe de :

y' L'adressage: La couche réseau doit

d'abord fournir un

mécanisme pour l'adressage de ces

périphériques finaux. Si des éléments de

données individuels doivent être acheminés vers un

périphérique final, ce dernier doit posséder une adresse

unique. Dans un réseau IPv4. Actuellement il existe aussi la version 6

ou IPv6.

y' L'encapsulation: La couche réseau

doit également fournir une

encapsulation. Durant le processus

d'encapsulation, la couche 3 reçoit l'unité de données de

protocole de la couche 4 et ajoute un en-tête de la couche 3, pour

créer l'unité de données de protocole de couche 3. Dans un

contexte de couche réseau, cet unité de données de

protocole est appelée paquet.

y' Le routage: La couche réseau doit

ensuite fournir des services

pour diriger ces paquets vers leur hôte de destination.

Les hôtes source et de destination ne sont pas toujours connectés

au même réseau. En fait, le paquet peut avoir de nombreux

réseaux à traverser. En route, chaque paquet doit être

guidé sur le réseau afin d'atteindre sa destination finale.

y' Le décapsulage: le paquet arrive

sur l'hôte de destination et est

traité par la couche 3.

L'hôte examine l'adresse de destination pour vérifier si le paquet

était bien adressé à ce périphérique. Si

l'adresse est correcte, le paquet est décapsulé par la couche

réseau, et l'unité de données de protocole de la couche 4

contenue dans le paquet est transmise au service approprié de la couche

transport.

I.3.4 Couche transport

Un des rôles les plus importants de la couche transport,

est la gestion de la communication fiable de bout en bout, entre

l'émetteur et le récepteur, qui agissent comme machines

d'extrémité, alors que les protocoles de couches basses agissent

entre machines voisines. La connexion de transport la plus courante consiste en

un canal point-à-point, exempt d'erreurs, délivrant les messages

ou les octets dans l'ordre d'émission.

Suppose un contrôle d'erreurs et de flux entre

hôtes, assemblage et désassemblage de données.

18

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

I.3.5 Couche session

La couche session permet aux utilisateurs travaillant sur

différentes machines, d'établir entre eux un type de connexion

appelé « session ». Un utilisateur peut aussi établir

une session pour se connecter à un système temps partagé

ou transférer un fichier entre 2 machines. Un des rôles de la

couche session concerne la gestion du dialogue. Les sessions peuvent utiliser

le mode unidirectionnel ou bidirectionnel du trafic. Quand on travaille en mode

bidirectionnel alterné (half-duplex logique), la couche session

détermine qui a le contrôle. Ce type de service est appelé

gestion du jeton.

I.3.6 Couche présentation

A la différence des couches inférieures, qui

sont seulement concernées par la transmission fiable des bits d'un point

à un autre, la couche présentation s'intéresse à la

syntaxe et la sémantique de l'information transmise.

I.3.7 Couche application

La couche application est la couche OSI la plus proche de

l'utilisateur. Elle fournit des services réseau aux applications de

l'utilisateur. Elle se distingue des autres couches en ce sens qu'elle ne

fournit pas de services aux autres couches OSI, mais seulement aux applications

à l'extérieur du modèle OSI.

Voici quelques exemples de ce type d'application : tableurs,

traitements de texte et logiciels de terminaux bancaires. La couche application

détermine la disponibilité des partenaires de communication

voulus, assure la synchronisation et établit une entente sur les

procédures de correction d'erreur et de contrôle

d'intégrité des données.

I.4. MODELE TCP/IP

Le premier modèle de protocole en couches pour les

communications inter réseau fut créé au début des

années 70 et est appelé modèle Internet. Il définit

quatre catégories de fonctions qui doivent s'exécuter pour que

les communications réussissent.

La plupart de modèles de protocole décrivent une

pile de protocoles spécifique au fournisseur. Cependant, puisque le

modèle TCP/IP est une norme ouverte, aucune entreprise ne contrôle

la définition du modèle. Les définitions de la norme et

des protocoles TCP/IP sont traitées dans un forum public et

définies dans un ensemble des documents disponible au public. Ces

documents sont appelés documents RFC (Request For Comments). Ils

contiennent les spécifications formelles des protocoles de

données ainsi que des ressources qui décrivent l'utilisation des

protocoles.

19

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

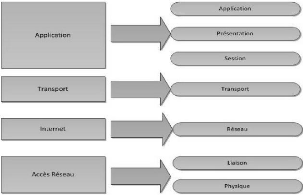

La figure 14. Ci-dessous établi une comparaison entre le

modèle OSI et

TCP/IP.

Fig. 14 : Comparaison du modèle OSI et TCP/IP Ce

modèle est divisé en 4 couches, à savoir :

I.4.1 Couche accès réseau

La couche interface réseau du modèle TCP/IP

correspond à la couche liaison de données et à la couche

physique du modèle OSI. Cette couche définit les fonctions TCP/IP

associées à l'étape de préparation des

données avant leur transfert sur support physique, notamment

l'adressage. La couche interface réseau détermine

également les types de support qui peuvent être utilisés

pour la transmission des données.

I.4.2 Couche internet

La couche Internet du modèle TCP/IP définit

l'adressage et la sélection du chemin. Cette fonction est identique

à la couche réseau du modèle OSI. Les routeurs utilisent

les protocoles de la couche Internet pour identifier le chemin que les paquets

de données emprunteront lors de leur transfert d'un réseau

à l'autre. Parmi les protocoles définis dans cette couche

figurent les protocoles IP, ICMP (Internet Control Message Protocol), ARP

(Address Resolution Protocol) et RARP (Reverse Address Resolution Protocol).

I.4.3 Couche transport

La couche transport segmente les données et se charge

du contrôle nécessaire au réassemblage de ces blocs de

données dans les divers flux de communication.

20

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

Pour ce faire, elle doit :

> Effectuer un suivi des communications individuelles entre

les

applications résidant sur les hôtes source et de

destination ;

> Segmenter les données et gérer chaque bloc

individuel ;

réassembler les segments en flux de données

d'application ;

> Identifier les différentes applications ;

> Contrôle de flux.

La couche transport utilise le protocole TCP (transmission

control protocol) et le protocole UDP (user datagram protocol). Ces deux

protocoles gèrent les communications de nombreuses applications.

Le protocole UDP (user datagram protocol) est un protocole

simple, sans connexion, décrit par le document RFC 768. Il

présente l'avantage d'imposer peu de surcharge pour l'acheminement des

données. Les blocs de communications utilisés dans le protocole

UDP sont appelés des datagrammes. Ces datagrammes sont envoyés

« au mieux » par ce protocole de couche transport.

Le protocole UDP est notamment utilisé par des

applications de :

· Système de noms de domaine (DNS) ;

· Voix sur IP (VoIP) ;

· SNMP (Simple Network Management Protocol) ;

· DHCP (Dynamic Host Configuration Protocol) ;

· RIP (Routing Information Protocol) ;

· TFTP (Trivial File Transfer Protocol). Etc....

Le protocole TCP (transmission control protocol) est un

protocole avec connexion décrit dans le document RFC 793. Il impose une

surcharge pour accroître les fonctionnalités, spécifie

aussi d'autres fonctions, à savoir la livraison dans l'ordre,

l'acheminement fiable et le contrôle du flux. Chaque segment du protocole

TCP utilise 20 octets de surcharge dans l'en-tête pour encapsuler les

données de la couche application alors que chaque segment du protocole

UDP n'ajoute sur 8 octets de surcharge.

Le protocole TCP est utilisé par des applications de :

V' Navigateurs web (http) ;

V' Courriel ;

V' Transfert de fichiers (FTF)

21

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

I.4.4 Couche application

La couche application est la couche qui sert d'interface

entre les applications que nous utilisons pour communiquer et le réseau

sous-jacent via lequel nos messages sont transmis. Les protocoles de couche

application sont utilisés pour échanger des données entre

les programmes s'exécutant sur les hôtes source et de destination.

Il existe de nombreux protocoles de couche application.

Les protocoles de couche application sont les suivants :

I.4.4.1 le protocole DNS (Domaine Name Service)

Sur les réseaux de données, les

périphériques sont étiquetés par des adresses ip

numériques, ce qui leurs permettent de participer à l'envoi et

à la réception des messages via le réseau. Cependant, la

plupart des utilisateurs mémorisent très difficilement ces

adresses numériques. C'est pour cette raison, que des noms de domaine

ont été créés pour convertir les adresses

numériques en noms simples et explicites.

I.4.4.2 le protocole HTTP (HyperText transfer

protocol)

Le protocole http est l'un des protocoles de la suite TCP/IP,

qui a été développé pour publier et extraire des

pages html. Le protocole http est utilisé à travers le web pour

le transfert des données et constitue l'un des protocoles d'application

les plus utilisés.

I.4.4.3 les protocoles POP (Post Office Protocol) et

SMTP (Simple Mail Transfer Protocol)

Lorsque l'utilisateur rédige un courriel, il fait

généralement appel à une application connue sous le nom

d'agent de messagerie, ou client de messagerie. L'agent de messagerie permet

l'envoi des messages et place les messages reçus dans la boîte aux

lettres du client, ces deux processus étant des processus distincts.

Pour recevoir le courriel d'un serveur de messagerie, le

client de messagerie peut utiliser le protocole POP. L'envoi de courriel

à partir d'un client ou d'un serveur implique l'utilisation de commandes

et de formats de messages définis par le protocole SMTP.

I.4.4.4 le protocole FTP (File Transfer Protocol)

Le protocole FTP est un autre protocole de couche application

couramment utilisé. Il a été développé pour

permettre le transfert de fichiers entre un client et un serveur. Un client ftp

est une application s'exécutant sur un ordinateur et utilisée

pour extraire des fichiers d'un serveur exécutant le démon FTP

(FTPD).

22

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

Pour transférer les fichiers correctement, le

protocole ftp nécessite que deux connexions soient établies entre

le client et le serveur : une connexion pour les commandes et les

réponses et une autre pour le transfert même des fichiers.

Le client établit la première connexion au

serveur sur le port TCP 21, cette connexion est utilisée pour le trafic

de contrôle et se compose de commandes clientes et de réponses

serveur. Le client établit la seconde connexion au serveur via le port

TCP 20.

I.4.4.5 le protocole DHCP (Dynamic Host Configuration

Protocol)

Le protocole DHCP permet aux périphériques d'un

réseau d'obtenir d'un serveur DHCP des adresses IP et autres

informations. Ce service automatise l'affectation des adresses IP, des masques

de sous-réseau, des paramètres de passerelle et autres

paramètres de réseau IP.

I.4.4.6 le protocole Telnet

Telnet date du début des années 70 et compte

parmi les plus anciens protocoles et services de couche application de la suite

TCP/IP. Telnet offre une méthode standard permettant d'émuler les

périphériques terminaux texte via le réseau de

données. Le terme Telnet désigne généralement le

protocole lui-même et le logiciel client qui le met en oeuvre.

Logiquement, une connexion qui utilise Telnet est

nommée connexion ou session VTY (Virtual terminal). Plutôt que

d'utiliser un périphérique physique pour se connecter au serveur,

Telnet utilise un logiciel pour créer un périphérique

virtuel qui offre les mêmes fonctionnalités qu'une session de

terminal avec accès à l'interface de ligne de commande (cli,

command line interface) du serveur.

I.4.4.7 SNMP (Simple Network Management Protocol)

Ce protocole permet de surveiller et de contrôler les

équipements du réseau, ainsi que de gérer les

configurations, les statistiques, les performances et la

sécurité.

I.5 SUPPORTS DE TRANSMISSIONS ET EQUIPEMENTS

D'INTERCONNEXION RESEAUX

I.5.1 Supports de transmission

Les supports de transmissions peuvent être

décrits comme le moyen d'envoi des signaux ou données d'un

ordinateur à l'autre. Les signaux peuvent être transmis via un

câble, mais également à l'aide des technologies sans

fil.

23

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

Nous traiterons les types de support suivants:

> Cuivre : coaxial et paire torsadée ;

> Verre : fibre optique ;

> Ondes : sans fil.

I.5.1.1.Câble à paire torsadée

Le câble à paire torsadée est

utilisé pour les communications téléphoniques et pour la

plupart des réseaux Ethernet récents. Une paire de fils forme un

circuit qui peut transmettre des données. Les paires sont

torsadées afin d'empêcher la diaphonie, c'est-à-dire le

bruit généré par les paires adjacentes.

Il existe deux types de pair torsadé:

+ Paire torsadée blindée (STP) ;

+ Paire torsadée non blindée (UTP).

> Paire torsadée blindée

Le câble à paire torsadée blindée

(STP) allie les techniques de blindage, d'annulation et de torsion des fils.

Chaque paire de fils est enveloppée dans une feuille métallique

afin de protéger davantage les fils contre les bruits. Les quatre paires

sont elles-mêmes enveloppées dans une tresse ou une feuille

métallique. Le câble STP réduit le bruit électrique

à l'intérieur du câble (diaphonie), mais également

à l'extérieur du câble (interférences

électromagnétiques et interférences de

radiofréquences).

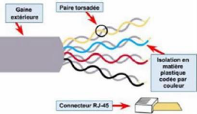

La figure 15. Ci-dessous présente le câble

blindé

Fig.15 : le câble blindé

> Paire torsadée non

blindée

Le câble à paire torsadée non

blindée (UTP) est utilisé sur différents réseaux.

Il comporte deux ou quatre paires de fils. Ce type de câble compte

uniquement sur l'effet d'annulation produit par les paires torsadées

pour limiter la dégradation du signal due aux interférences

électromagnétiques et aux interférences de

radiofréquences. Le câble UTP est le plus fréquemment

utilisé pour les réseaux Ethernet.

24

Tous les équipements d'un réseau local sans fil

doivent être dotés de la carte réseau sans fil

appropriée.

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

La figure 16. Ci-dessous présente le câble UTP

Fig. 16 : le câble UTP.

I.5.1.2.Le câble coaxial

Un câble coaxial est constitué d'une partie

centrale (appelée âme), c'est-à-dire un fil de cuivre,

enveloppé dans un isolant, puis d'un blindage métallique

tressé et enfin d'une gaine extérieure.

I.5.1.3.Câble à fibre optique

Le câble à fibre optique est un de réseau

capable d'acheminer des impulsions lumineuses modulées. La modulation de

la lumière consiste à manipuler la lumière de telle sorte

qu'elle transmette des données lors de sa circulation. Les fibres

optiques comportent un coeur de brins de verre ou de plastique (et non de

cuivre), à travers lesquels les impulsions lumineuses transportent les

signaux.

Elles présentent de nombreux avantages par rapport au

cuivre au niveau de la largeur de bande passante et de

l'intégrité du signal sur la distance. Tandis que, le

câblage en fibre est plus difficile à utiliser et plus couteuse

que le câblage en cuivre.

I.5.1.4.Supports sans fil

La communication sans fil s'appuie sur des équipements

appelés émetteurs et récepteurs. La source interagit avec

l'émetteur qui convertit les données en ondes

électromagnétiques, puis les envoie au récepteur. Le

récepteur reconvertit ensuite ces ondes électromagnétiques

en données pour les envoyer à la destination. Dans le cadre de la

communication bidirectionnelle, chaque équipement nécessite un

émetteur et un récepteur. La plupart de fabricants

d'équipements de réseau intègrent l'émetteur et le

récepteur dans une même unité appelée

émetteur-récepteur ou carte réseau sans fil.

25

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

Les normes de communications de données courantes

s'appliquent aux supports sans fil à savoir:

y' Norme IEEE 802.11 : la technologie de

réseau local sans fil

(WLAN), couramment appelée Wifi, utilise un

système de contention ou système non déterministe

basé sur un processus d'accès au support par accès

multiple avec écoute de porteuse/évitement de collision

(CSMA/CA).

y' Norme IEEE 802.15 : la norme de

réseau personnel sans fil

(PAN), couramment appelée Bluetooth,

utilise un processus de jumelage de périphériques pour

communiquer sur des distances de 1 à 100 mètres.

y' Norme IEEE 802.16 : la technologie

d'accès couramment

appelée Wi MAX (World wide Interoperability

for Microwave Access) utilise une topologie point-à-multipoint pour

fournir un accès à large bande sans fil.

I.5.2 Equipements d'interconnexion Réseaux

Un réseau local est composé de nombreux types

d'équipement. Ces derniers sont appelés des composants

matériels du réseau local. Certains des composants

matériels les plus utilisés pour les réseaux locaux sont

les suivants :

I.5.2.1 Répéteur

Un répéteur est un équipement

réseau qui a pour rôle de régénérer et de

retransmettre le signal. Le but de cet élément est d'augmenter la

taille du réseau ; il fonctionne au niveau de la couche 1 du

modèle OSI. Il est transparent pour les stations de travail car il ne

possède pas d'adresse Ethernet. Il offre un débit de 10 Mbits/s ;

l'avantage de cet équipement est qu'il ne nécessite pas (ou

très peu) d'administration. Par contre il ne diminue pas la charge du

réseau, ne filtre pas les collisions, n'augmente pas la bande passante

et n'offre pas de possibilité de réseau virtuel. La figure 17

ci-dessous présente le répéteur.

Fig.17 : Répéteur

I.5.2.2 Routeur

Le routeur est un équipement spécialisé

qui joue un rôle clé dans le fonctionnement d'un réseau de

données. Les routeurs sont principalement chargés de

l'interconnexion des réseaux en déterminant le meilleur chemin

pour envoyer des paquets et transférer ces derniers vers leur

destination.

Ils effectuent aussi le transfert de paquets en obtenant des

informations sur les réseaux distants et en gérant les

informations de routage. En plus il est la jonction, ou intersection, qui relie

plusieurs réseaux IP.

26

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

La table de routage du routeur permet de trouver la meilleure

correspondance entre l'IP de destination d'un paquet et une adresse

réseau dans la table de routage. Au final, la table de routage

détermine l'interface de sortie pour transférer le paquet et le

routeur encapsule ce paquet dans la trame liaison de données

appropriée pour cette interface sortante. La 18 ci-dessous

présente le routeur.

Fig. 18 : Routeur

I.5.2.3. Switch

Aussi appelé commutateur, en général, les

stations de travail d'un réseau

Ethernet sont connectés directement à lui. Un

commutateur relie les hôtes qui sont connectés à

un port en lisant l'adresse MAC comprise dans les trames.

Intervenant au niveau de la couche

2, il ouvre un circuit virtuel unique entre les noeuds d'origine

et de destination, ce qui limite la

communication à ces deux ports sans affecter le trafic

des autres ports. En plus de ces

fonctions, il offre des avantages suivants :

- Réduction du nombre de collision,

- Multiples communications simultanément,

- Amélioration de la réponse du réseau

(augmentation la bande passante

disponible),

- Hausse de la productivité de l'utilisateur,

Il convient de savoir les critères de choix techniques

(performances) lors de

l'achat de celui-ci:

- Bus interne avec un débit max de 10 Gb/s

- Vitesse de commutation nombre de trame/s

- Bande passante annoncée : 24 Gb/s

- Nombre d'adresse MAC mémorisable / interface.

La figure 19 ci-dessous présente le Switch.

Fig.19 Switch

I.5.2.4 Passerelle

La passerelle relie des réseaux

hétérogènes, elle dispose des fonctions d'adaptation et de

conversion de protocoles à travers plusieurs couches de communication

jusqu'à la couche application.

27

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

On distingue les passerelles de transport qui mettent en

relation les flux de données d'un protocole de couche transport ; les

passerelles d'application qui, quant à elles, réalisent

l'interconnexion entre applications de couches supérieures.

Malgré le fait que la passerelle est incontournable dans les grandes

organisations, elle nécessite souvent une gestion importante. La figure

20 ci-dessous présente le Passerelle.

Fig.20 : Passerelle

I.5.2.5 Firewall

Très souvent pour sa mise en place, le firewall

nécessite deux composants essentiels : deux routeurs qui filtrent les

paquets ou datagrammes et une passerelle d'application qui renforce la

sécurité. En général le filtrage de paquet est

géré dans des tables configurées par l'administrateur ;

ces tables contiennent des listes des sources/destinations qui sont

verrouillées et les règles de gestion des paquets arrivant de et

allant vers d'autres machines. Très souvent des machines Unix peuvent

jouer le rôle de routeur. La passerelle d'application quant à elle

intervient pour surveiller chaque message entrant /sortant ;

transmettre/rejeter suivant le contenu des champs de l'en-tête, de la

taille du message ou de son contenu.

On trouve aussi sur le marché des équipements

dédiés à la fonction de garde-barrière. La figure

21 ci-dessous présente le Firewall.

Fig. 21 : Firewall

I.6 LES ADRESSES IP (INTERNET PROTOCOL)

Le système d'adresse IP offre des fonctions similaires

au système postal ou un code qui sert à envoyer des informations

à une personne et d'en recevoir des autres personnes. Ce système

d'adresse utilise la troisième couche du modèle OSI pour

transmettre des informations au destinataire, et nous avons les adresse IP

version 4 et version 6 (noté respectivement IPv4 et IPv6), dans ce

travail il sera question de travailler avec les adresses IPv4.

Adresse multidiffusion

28

|

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

|

|

|

|

|

I.6.1. Adresse IPv4 et classes d'adressages

Une adresse IPv4 est une adresse codée sur 32 bits

notée sous forme de 4 nombres entiers allant de 0 a 255 et

séparés par de points.

Elle est constituée de deux parties :

? Une partie des nombres qui identifie le réseau

qu'est commune à l'ensemble de hôtes d'un même

réseau.

? Une autre partie qui identifie le nombre des machines qui

appartenant à ce réseau, c'est la partie hôte.

A l'origine, plusieurs groupes d'adresses ont

été définis dans le but d'optimiser le cheminement (ou le

routage) des paquets entre les différents réseaux. Ces groupes

ont été baptisés classes d'adresses IP. Ces classes

correspondent à des regroupements en réseaux de même

taille. Les réseaux de la même classe ont le même nombre

d'hôtes maximum.

Classe A

XXXX XXXX

|

XXXX XXXX

|

XXXX XXXX

|

XXXX XXXX

|

Octet 1

|

Octet 2

|

Octet 3

|

Octet 4

|

Partie réseau Partie hôte

|

|

Classe B

10XXX XXXX

|

XXXX XXXX

|

XXXX XXXX

|

XXXX XXXX

|

Octet 1

|

Octet 2

|

Octet 3

|

Octet 4

|

|

Partie réseau Partie hôte

Classe C

|

110X XXXX

|

XXXX XXXX

|

XXXX XXXX

|

XXXX XXXX

|

Octet 1

|

Octe2

|

Octet 3

|

Octet 4

|

|

Partie hôte

|

Partie réseau

|

|

Classe D

1110 XXXX

|

XXXX XXXX

|

XXXX XXXX

|

XXXX XXXX

|

Octet 1

|

Octet 2

|

Octet 3

|

Octet 4

|

|

29

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

Classe A : le premier octet a une valeur

comprise entre 1 et 126 ; soit un bit de poids fort égal à 0. Ce

premier octet désigne le numéro du réseau et les trois

autres correspondant à l'adresse de l'hôte. L'adresse

réseau 127.0.0.0 est réservée pour la communication en

boucle locale.

Classe B : le premier octet a une valeur

comprise entre 128 et 191 ; soit 2 bits de poids fort égaux à 10.

Les 2 premiers octets désignent le numéro de réseau et les

2 autres correspondent à l'adresse de l'hôte.

Classe c : le premier octet a une valeur

comprise entre 192 et 223 ; soit 3 bits des poids fort égaux à

110. Les trois premiers octets désignent le numéro de

réseau et le dernier correspond à l'adresse de l'hôte.

Classe D : le premier octet a une valeur

comprise entre 224 et 239 ; soit 3 bits de poids fort égaux à

111. Il s'agit d'une zone d'adresse dédiée aux services de

multidiffusion vers des groupes d'hôtes (host groups).

I.6.2. Le masque :

Un masque réseau (en anglais netmask) est un ensemble

de chiffre qui se représente sous la forme de 4 octets

séparé par des points (comme une adresse IP), qui comprend (dans

sa notion binaire) des zéros au niveau des bits de l'adresse IP que l'on

veut annuler et des 1 au niveau de ceux que l'on désire conserver.

L'intérêt d'un masque est de pouvoir connaitre

le réseau associé à une adresse IP. En effet, comme

expliqué précédemment, le réseau est

déterminé par un certain nombre d'octet de l'adresse IP. En

généralisant, on obtient les masques suivants pour chaque classe

:

y' Pour une adresse de classe A, le masque aura la forme

suivante : 11111111.00000000.00000000.00000000 en binaire, c'est-a-dire en

notation décimale : 255.0.0.0

y' Pour une adresse de classe B, le masque aura la forme

suivante : 11111111.11111111.00000000.00000000 c'est-a-dire en notation

décimale : 255.255.0.0

y' Pour une adresse de classe D, le masque aura la forme

suivante : 11111111.11111111.11111111.00000000 en binaire, c'est-a-dire en

notation décimale : 255.255.255.0

30

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

I.7.CONCLUSION

La connaissance préalable d'une infrastructure

réseau et différents matériels utilisé dans le

réseau est une étape nécessaire pour acquérir la

maitrise globale d'un environnement réseau.

Ce chapitre vient de décrire les types de

réseaux, les supports de transmission ainsi que les composants

matériels qui les constituent. Le chapitre suivant va aborder les

considérations générales sur la VoIP.

31

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

CHAPITRE II : LA VOIX SUR UN RESEAU DES DONNES

IP

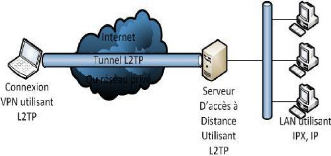

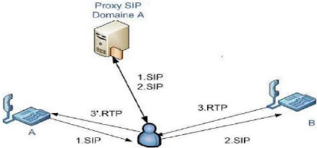

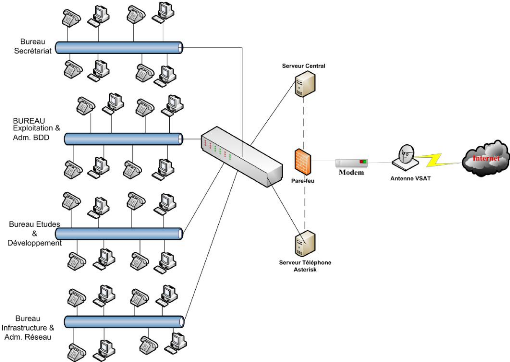

(VoIP) [3] [13] [14] [15] [18] [21] [22]

II.1 INTRODUCTION

L'objectif de ce chapitre est l'étude de cette

technologie et de ses différents aspects. Nous parlerons en

détail de l'architecture de la VoIP, ses éléments et son

principe de fonctionnement. Nous détaillons aussi des protocoles VoIP de

signalisation et de transport ainsi que leurs principes de fonctionnement et de

leurs principaux avantages et inconvénients.

Depuis quelques années, la technologie VoIP commence

à intéresser les entreprises, surtout celles de service comme les

centres d'appels. La migration des entreprises vers ce genre de technologie

n'est pas pour rien. Le but est de : minimiser le coût des communications

; utiliser le même réseau pour offrir des services de

données, de voix, et d'images ; et simplifier les coûts de

configuration et d'assistance.

II.2. PRESENTATION DE LA VOIX SUR

IP

II.2.1 Définition

VoIP signifie Voice over Internet Protocol ou Voix sur IP.

Comme son nom l'indique, la VoIP permet de transmettre la voix en des paquets

IP circulant sur Internet. La VoIP peut utiliser du matériel

d'accélération pour réaliser ce but et peut aussi

être utilisée en environnement de PC.

Elle est une technique qui permet de communiquer par la voix

(ou via des flux multimédia audio et/ou Vidéo) sur des

réseaux compatibles IP.

On parle de la téléphonie sur IP

(Telephony Over IP ou ToIP) quand, en plus de transmettre de la voix,

on associe les services de téléphonie, tels que l'utilisation de

combinés téléphoniques, les fonctions de centraux

téléphoniques (transfert d'appel, messagerie,..), et la liaison

au réseau RTC.

II.2.2 Architecture de la VoIP

La VoIP étant une nouvelle technologie de

communication, elle n'a pas encore de standard unique. Chaque constructeur

apporte ses normes et ses fonctionnalités à ses solutions. Les

trois principaux protocoles utilisés sont H.323, SIP et MGCP/MEGACO. Il

existe plusieurs approches pour offrir des services de téléphonie

et de visiophonie sur des réseaux IP. Certains placent l'intelligence

dans le réseau alors que d'autres préfèrent une approche

égale à égale avec l'intelligence répartie à

chaque périphérie. Chacune ayant ses avantages et ses

inconvénients.

32

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

Elle comprend toujours des terminaux, un serveur de

communication et une passerelle vers les autres réseaux. Chaque norme a

ensuite ses propres caractéristiques pour garantir une plus ou moins

grande qualité de service. L'intelligence du réseau est aussi

déportée soit sur les terminaux, soit sur les passerelles/

contrôleur de commutation, appelées Gatekeeper.

Dans une architecture VoIP, on trouve les éléments

communs suivants :

y' Le routeur : permet d'aiguiller les données et le

routage des paquets entre deux réseaux. Certains routeurs permettent de

simuler un Gatekeeper grâce à l'ajout de cartes

spécialisées supportant les protocoles VoIP.

y' La passerelle : permet d'interfacer le réseau

commuté et le réseau IP.

y' Le PABX : est le commutateur du réseau

téléphonique classique. Il permet de faire le lien entre la

passerelle ou le routeur, et le réseau téléphonique

commuté (RTC). Toutefois, si tout le réseau devient IP, ce

matériel devient obsolète

y' Les Terminaux : sont généralement de type

logiciel (software phone) ou matériel (hardphone), le softphone est

installé dans le PC de l'utilisateur. L'interface audio peut être

un microphone et des haut-parleurs branchés sur la carte son, même

si un casque est recommandé. Pour une meilleure clarté, un

téléphone USB ou Bluetooth peut être utilisé. Le

hardphone est un téléphone IP qui utilise la technologie de la

Voix sur IP pour permettre des appels téléphoniques sur un

réseau IP tel que l'Internet au lieu de l'ordinaire système PSTN.

Les appels peuvent parcourir par le réseau internet comme par un

réseau privé. Un terminal utilise des protocoles comme le SIP

(Session Initiation Protocol) ou l'un des protocoles propriétaires tel

que celui utilisée par Skype.

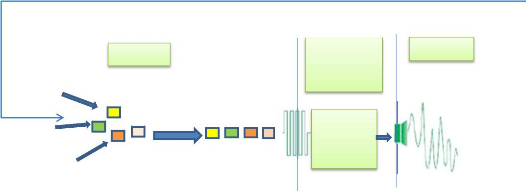

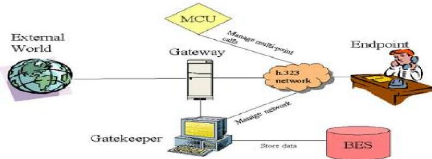

La figure 22 décrit, de façon

générale, la topologie d'un réseau de

téléphonie

Figure 22 : Architecture d'un réseau VOIP

33

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

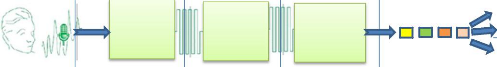

II.2.3 Les numérisations de la Voix

Convertisseur

numérrique

analogique

Processeur DSP

Ajout d'en-tête

Paquets IP

4. Habillage des

en-têtes

1.Acquisition

2. Numérisation

3. Compression

5. Emission et transport

Le principe de la voix sur IP est basé sur la

numérisation de la voix, c'est-à-dire le passage d'un signal

analogique à un signal numérique. Celui-ci est compressé

en fonction des codecs choisis, cette compression a comme but de réduire

la quantité d'information qui est transmise sur le réseau. Le

signal obtenu est découpé en paquets, à chaque paquet on

ajoute les entêtes propres au réseau (IP, UDP, RTP....) et pour

finir, il est envoyé sur le réseau. Ce principe est

illustré dans la figure 23.

8. Restitution

6. Réception

Convertisseur

analogique

numérrique

7. Conversion num/analogique

Figure 23 : numérisation de la voix

II.2.3.1. Acquisition du signal

La première étape consiste naturellement à

capter la voix à l'aide d'un micro, qu'il s'agisse de celui d'un

téléphone ou d'un micro casque.

II.2.3.2. Numérisation

La voix passe alors dans un convertisseur analogique

numérique qui réalise deux tâches distinctes

34

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

V' Echantillonnage du signal sonore: un

prélèvement périodique de ce signal, il s'agit

d'enregistrer à des intervalles très rapprochés la valeur

d'un signal afin de pouvoir disposer d'un enregistrement proche de la valeur

réelle de ce signal.

V' Quantification : qui consiste à

affecter une valeur numérique (en binaire) à chaque

échantillon. Plus les échantillons ne sont codés sur un

nombre de bits important, meilleure sera la qualité

II.2.3.3. Compression

Le signal une fois numérisé peut être

traité par un DSP (Digital Signal Processor) qui va le compresser,

c'est-à-dire réduire la quantité d'informations

nécessaire pour l'exprimer. L'avantage de la compression est de

réduire la taille des données.

II.2.3.4. Habillage des en-têtes

Les données doivent encore être enrichies en

informations avant d'être converties en paquets de données

à expédier sur le réseau. Nous illustrons par un exemple

de type de trafic synchronisation: s'assurer du réassemblage des paquets

dans l'ordre

II.2.3.5. Emission et transport

Les paquets sont acheminés depuis le point

d'émission pour atteindre le point de réception sans qu'un chemin

précis soit réservé pour leur transport.

II.2.3.6. Réception

Lorsque les paquets arrivent à destination, il est

essentiel de les replacer dans le bon ordre et assez rapidement. Faute de quoi

une dégradation de la voix se fera sentir.

II.2.3.7. Conversion numérique analogique

La conversion numérique analogique est l'étape

réciproque de l'étape b. II.2.3.8.

Restitution

Dès lors, la voix peut être retranscrite par le

haut-parleur du casque, du combiné téléphonique ou de

l'ordinateur.

II.2.4 Les contraintes de la voix sur IP

La qualité du transport de la voix est affectée

par les paramètres suivants :

? La qualité du codage ;

? Le délai d'acheminement (delay) ; ? La gigue (jitter)

;

35

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

? La perte de paquets (packetloss) ; ? L'écho.

Toutes ces contraintes déterminent la qualité

de service (QoS). Le transport de la voix sur IP implique l'utilisation de

nombreux protocoles, tels : RTP, RTCP, H245, H225,...

Des normes ont vu le jour afin que les équipements de

différentes entreprises puissent Communiquer entre eux, le premier fut

H.323, puis arriva la norme SIP en second lieu.

II.2.4.1 Qualité du codage

Généralement, plus le taux de compression est

élevé par rapport à la référence de 64Kb/s

(G711), moins la qualité de la voix est bonne. Les algorithmes de

compression récents permettent d'obtenir des taux de compression

élevés, tout en maintenant une qualité de la voix

acceptable. L'acceptabilité par l'oreille humaine des différents

algorithmes est définie selon le critère MOS (Mean Operationnal

Score), défini par l'organisme de normalisation internationale ITU

(International Telecommunication Union / Union internationale des

Télécommunications). Dans la pratique, les deux algorithmes les

plus utilisés sont le G.729 et le G.723.1.Le tableau 1 ci-après

montre une liste de codecs avec leur débit correspondant.

Nom du codec

|

Débit

|

G.711

|

64 kbps

|

G.726 b

|

32 kbps

|

G.726 a

|

24 kbps

|

G.728

|

16 kbps

|

G.729

|

8 kbps

|

G.723.1

|

MPMLQ 6.3 kbps

|

G.723.1

|

ACELP 5.3 kbps

|

|

Tableau 1: Montre la liste des codecs avec leur

débit correspondant II.2.4.2 Délai

d'acheminement

LATENCE (Delay) Selon la norme ITU G114, le délai

d'acheminement

permet:

? Entre 0 et 150 ms, une conversation normale ;

? Entre 150 et 300 ms, une conversation de qualité

acceptable ;

36

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

? Entre 300 et 700 ms, uniquement une diffusion de voix en half

duplex (mode talkie-walkie) Au-delà, la communication n'est plus

possible.

Précisons que le budget temps (latence) est une

combinaison du délai dû au réseau et du délai

lié au traitement de la voix par le codec (algorithmes de

compression/décompression de la voix). Dans la pratique, si l'on

enlève le temps dû aux algorithmes de compression, il est

impératif que le réseau achemine la voix dans un délai de

100 à 200 ms. Or, la durée de traversée d'un réseau

IP est dépendante du nombre de routeurs traversés ; le temps de

traversée d'un routeur étant lui-même fonction de la charge

de ce dernier qui fonctionne par file d'attente.

II.2.4.3 Gigue (JITTER)

La gigue (variation des délais d'acheminement des

paquets voix) est générée par la variation de charge du

réseau (variation de l'encombrement des lignes ou des équipements

réseau) et à la variation de routes dans le réseau. Chaque

paquet est susceptible de transiter par des combinaisons différentes de

routeurs entre la source et la destination. Pour compenser la gigue, on peut

utiliser des buffers (mémoire tampon) côté

récepteur, afin de reconstituer un train continu et régulier de

paquets voix. Toutefois, cette technique a l'inconvénient de rallonger

le délai d'acheminement des paquets. Il est donc

préférable de disposer d'un réseau à gigue

limitée.

II.2.4.4 Perte de paquets

Lorsque les routeurs IP sont congestionnés, ils

libèrent automatiquement de la bande passante en se débarrassant

d'une certaine proportion des paquets entrants en fonction de seuils

prédéfinis.

La perte de paquets est préjudiciable, car il est

impossible de réémettre un paquet voix perdu, compte tenu du

temps dont on dispose. Le moyen le plus efficace de lutter contre la perte

d'informations consiste à transmettre des informations redondantes (code

correcteur d'erreurs), qui vont permettre de reconstituer l'information perdue.

Des codes correcteurs d'erreurs, comme le Reed Solomon, permettent de

fonctionner sur des lignes présentant un taux d'erreur de l'ordre de 15

ou 20 %. Une fois de plus, ces codes correcteurs d'erreurs présentent

l'inconvénient d'introduire une latence supplémentaire. Certains,

très sophistiqués, ont une latence très faible.

II.2.4.5 Echo

L'écho est un phénomène lié

principalement à des ruptures d'impédance lors du passage de 2

fils à 4 fils. Le phénomène d'écho est

particulièrement sensible à un délai d'acheminement

supérieur à 50 ms. Il est nécessaire d'incorporer un

équipement ou un logiciel qui permet d'annuler l'écho.

37

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

II.3 LES PROTOCOLES MULTIMEDIAS

Un protocole est un ensemble de spécifications

décrivant les conventions et les règles à suivre dans un

échange de données. Son rôle ne s'arrête pas

là. Un protocole permet aussi d'initialiser la communication,

d'échanger de données.

On distingue plusieurs types de protocoles. Dans ce travail

nous expliquons les protocoles multimédias: les protocoles de

signalisation (H.323 et SIP) et les protocoles de transport de la voix (RTP et

RTCP).

II.3.1 les Protocoles de signalisation

Notre étude sera basée sur les protocoles les

plus utilisés : H.323 et SIP que nous allons développer dans

cette section

II.3.1.1. Protocole H.323

II.3.1.1.1 Description générale du

protocole H.323

Le standard H.323 fournit, depuis son approbation en 1996, un

cadre pour les communications audio, vidéo et de données sur les

réseaux IP. Il a été développé par l'ITU

(International Télécommunications Union) pour les réseaux

qui ne garantissent pas une qualité de service (QoS), tels qu'IPX sur

Ethernet, Fast Ethernet et Token Ring. Il est présent dans plus de 30

produits et il concerne le contrôle des appels, la gestion

multimédia, la gestion de la bande passante pour les conférences

point-à-point et multipoints. H.323 traite également de

l'interfaçage entre le LAN et les autres réseaux.

Le protocole H.323 fait partie de la série H.32x qui

traite de la vidéoconférence au travers différents

réseaux. Il inclut H.320 et H.324 liés aux réseaux ISDN

(Integrated Service Data Network) et PSTN (Public Switched Telephone

Network).

Plus qu'un protocole, H.323 crée une association de

plusieurs protocoles différents et qui peuvent être

regroupés en trois catégories : la signalisation, la

négociation de codec et le transport de l'information.

? Les messages de signalisation sont ceux envoyés pour

demander la mise en relation de deux clients, qui indique que la ligne est

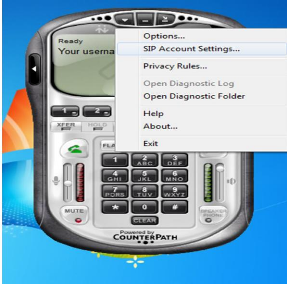

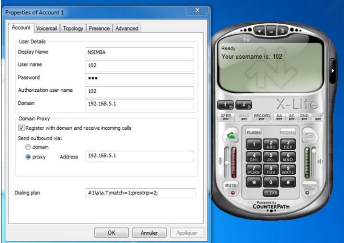

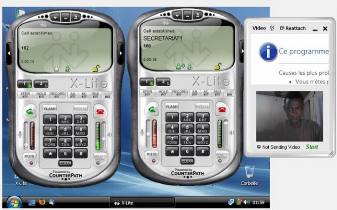

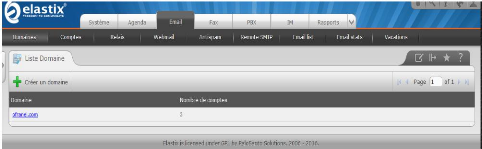

occupée ou que le téléphone sonne, etc. En H.323, la