III.6. TYPE DE VPN

On distingue 3 types de VPN : III.6.1. Le VPN

d'accès

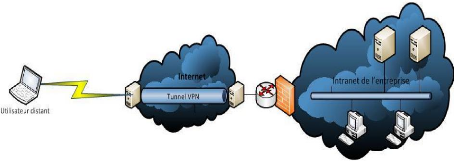

Le VPN d'accès est utilisé pour permettre

à des utilisateurs itinérants d'accéder au réseau

privé. L'utilisateur se sert d'une connexion Internet pour

établir la connexion VPN. Il existe deux cas:

- L'utilisateur demande au fournisseur d'accès de lui

établir une connexion cryptée vers le serveur distant : il

communique avec le Nas (Network Access Server) du fournisseur d'accès et

c'est le NAS (Network Access Server) qui établit la connexion

cryptée.

- L'utilisateur possède son propre logiciel client pour

le VPN auquel cas il établit directement la communication de

manière cryptée vers le réseau de l'entreprise.

Les deux méthodes possèdent chacune leurs avantages

et leurs inconvénients :

57

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

Access Server) compatible avec la solution VPN choisie par

l'entreprise. De plus, la demande de connexion par le Nas n'est pas

cryptée. Ce qui peut poser des problèmes de

sécurité.

Sur la deuxième méthode, le problème

disparaît puisque l'intégralité des informations sera

cryptée dès l'établissement de la connexion. Par contre,

cette solution ne nécessite que chaque client transporte avec lui le

logiciel, lui permettant d'établir une communication cryptée.

Quelle que soit la méthode de connexion choisie, Ce type d'utilisation

montre bien l'importance dans le VPN d'avoir une authentification forte des

utilisateurs. La figure 31. Ci-dessous présent un VPN d'accès

Fig. 31 : VPN d'Accès

Il est nécessaire pour ce type de VPN de définir

une authentification forte afin de vérifier les utilisateurs distants et

mobiles. L'utilisateur utilise donc un ISP (Internet Service Provider) dans le

but d'établir une communication sécurisée avec

l'entreprise distante.

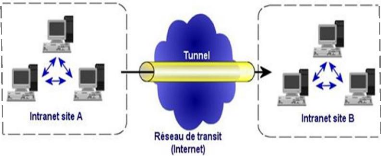

III.6.2. L'intranet VPN

L'intranet VPN est utilisé pour relier au moins deux

intranets entre eux. Ce type de réseau est particulièrement utile

au sein d'une entreprise possédant plusieurs sites distants. Le plus

important dans Ce type de réseau est de garantir la

sécurité et l'intégrité des données.

Certaines données très sensibles peuvent être

amenées à transiter sur le VPN (base de données client,

informations financières...). Il s'agit d'une authentification au niveau

de paquet pour assurer la validité des données, de

l'identification de leur source ainsi que leur non-répudiation. La

plupart d'algorithmes utilisés font appel à des signatures

numériques qui sont ajoutées aux paquets. La

confidentialité des données est, elle aussi, basée sur des

algorithmes de cryptographie. La technologie en la matière est

suffisamment avancée pour permettre une sécurité quasi

parfaite. Le coût matériel des équipements de cryptage et

décryptage ainsi que les limites légales interdisent

l'utilisation d'un codage " infaillible ". Généralement pour la

confidentialité, le codage en lui-même pourra être moyen

à faible, mais sera combiné avec d'autres techniques comme

l'encapsulation IP dans IP pour assurer une sécurité raisonnable.

Ci-dessous, la figure 32 présente un Intranet VPN.

58

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

Fig. 32 : Intranet VPN

L'Intranet VPN favorise la communication entre les

départements internes d'une entreprise et ses sites distants. Les VPN

s'appuient alors sur le réseau d'un opérateur ou d'un ISP. Il est

nécessaire de développer un fort chiffrement afin de

protéger les informations sensibles qui peuvent circulé telles

que les bases de données clients etc.

|