III.7. TOPOLOGIES DE VPN

Les VPN s'appuient principalement sur Internet comme support

de transmission, avec un protocole d'encapsulation et un protocole

d'authentification, au niveau des topologies, on retrouve des réseaux

privés virtuels en étoile, maillé ou partiellement

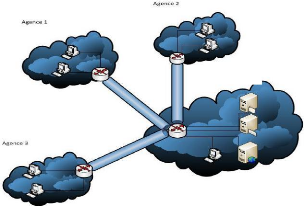

maillé. Dans la figure 34 est présenté un VPN en

étoile.

Siège

Fig. 34 : VPN en étoile

Dans cette topologie toutes les ressources sont

centralisées au même endroit et c'est à ce niveau qu'on

retrouve le serveur d`accès distant ou serveur VPN, dans ce cas de

figure tous les employés du réseau s'identifient ou

s'authentifient au niveau du serveur et pourront ainsi accéder aux

ressources qui se situent sur l'intranet. Dans la figure 35 ci-dessous est

présenté un VPN maillé.

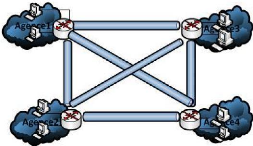

Fig. 35 : VPN maillé

Dans cette autre topologie les routeurs ou passerelles

présents aux extrémités de chaque site seront

considérés comme des serveurs d'accès distant, les

ressources sont décentralisées sur chacun des sites autrement dit

les employés pourront accéder aux informations présents

sur tous les réseaux.

60

IMPLANTATION D'UN SYSTEME VOIP SECURISE PAR UNE TECHNOLOGIE VPN

DANS UNE ENTREPRISE A MULTIPLE CENTRE D'EXPLOITATION

III.8. PROTOCOLES DE SECURITE VPN

Les principaux protocoles de tunneling VPN sont les suivants

:

V' Point-to-Point Tunneling Protocol (PPTP) est un

protocole de niveau 2 développé par Microsoft, 3Com, Ascend, US

Robotics et ECI Telematics.

V' Layer Two Tunneling Protocol (L2TP) est

l'aboutissement des travaux de l'IETF (RFC 2661) pour faire converger

les fonctionnalités de PPTP et L2F. Il s'agit d'un

protocole de niveau 2 s'appuyant sur PPP.

V' IPSec est un protocole de niveau 3, issu des

travaux de l'IETF, permettant de transporter des données

chiffrées pour les réseaux IP.

III.8.1. Le protocole Point To Point Tunneling Protocol

(PPTP)

Nous pouvons accéder à un réseau

privé par l'intermédiaire d'Internet ou d'un autre réseau

public au moyen d'une connexion à un réseau privé virtuel

(VPN) utilisant le protocole PPTP (Point To Point Tunneling Protocol).

Le protocole PPTP (Point To Point Tunneling Protocol) est un

protocole qui utilise une connexion PPP (Point to Point Protocole) à

travers un réseau IP en créant un réseau privé

virtuel (VPN). Microsoft a implémenté ses propres algorithmes

afin de l'intégrer dans ses versions de Windows. Ainsi, PPTP est une

solution très employée dans les produits VPN commerciaux à

cause de son intégration au sein des systèmes d'exploitation

Windows.

Le principe du protocole PPTP est de créer des paquets

sous le protocole PPP et de les encapsuler dans des datagrammes IP. Le tunnel

PPTP se caractérise par une initialisation du client, une connexion de

contrôle entre le client et le serveur ainsi que par la clôture du

tunnel par le serveur.

|