Chapitre 2| Analyse et conception

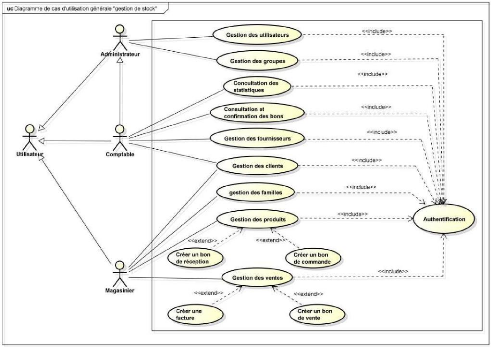

? Gestion des produits : permet au magasinier

d'ajouter, modifier et supprimer des produits, ? Gestion des familles :

permet au magasinier de créer, modifier et supprimer des

familles, ? Gestion des ventes : permet au magasinier de

créer, modifier et supprimer des factures et des bons de vente.

Figure 2 : Diagramme de cas d'utilisation

général.

8

Chapitre 2| Analyse et conception

II.3 Conception de l'application

II.3.1 Description des diagrammes de séquence

Les descriptions présentées ci-dessous

décrivent le fonctionnement en détails de quelques cas

d'utilisation en expliquant les différentes interactions entre les

différents objets et ce qu'il en résulte. Chaque description

montre un seul déroulement pour un cas d'utilisation.

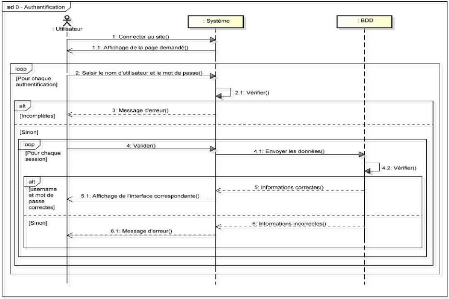

II.3.2 Diagramme de séquence du cas d'utilisation

"Authentification"

L'utilisateur demande de se connecter au site auprès du

système (voir la Figure 3). Le système lui répond en

affichant un formulaire, pour la saisie du nom d'utilisateur et du mot de

passe. Si la saisie ne contient pas d'erreurs (type de caractères,

nombre limité de caractères, etc.), le système envoie une

demande de vérification d'existence de cet utilisateur vers la base de

données. Si l'utilisateur n'existe pas ou le nom d'utilisateur et/ou son

mot de passe sont incorrectes, un message d'erreur est envoyé à

l'utilisateur et demande de ressaisir. Sinon, le système renvoie la

confirmation d'authentification et affiche à l'utilisateur la session

adéquate.

Figure 3 : Diagramme de séquence du cas

d'utilisation "Authentification".

9

|