|

Une Approche de protocole de Géocasting

sécurisé dans

un Réseau de Capteurs sans fil déployés dans

l'espace

KEUMBOUK DONFACK ANGE ANASTASIE

27 juillet 2016

Dédicaces

i

A mes parents:

KEUMBOUK Robert & TONFAC Marthe Huguette Aurelie

ii

Remerciements

En préambule à ce travail, je souhaiterais

adresser mes remerciements les plus sincères à toutes les

personnes qui m'ont aidée, de près ou du loin, dans la

réalisation de ce travail.

Tout d'abord et avant tout, je remercie vivement le bon Dieu,

le tout puissant qui nous guide le chemin droit, de m'avoir permis d'emprunter

le chemin de la recherche et de m'avoir donné suffisamment de courage et

de patience pour accomplir ce travail.

. Ma profonde gratitude et mes sincères remerciements

vont également à l'encontre de :

· Pr. TAYOU DJAMEGNI Clémentin, qui grâce

à ses précieux conseils et ses multiples remarques, m'a

donné le goût de la recherche; une fois de plus, merci

Professeur.

· Mon encadreur Dr. BOMGNI Alain Bertrand , qui a cru en

mes capacités et m'a permis de mener à bien mes travaux. Ce

mémoire doit beaucoup à ses conseils précieux, à sa

rigueur, son sens du travail bien fait, à son calme et à sa

disponibilité.

· FOKO SIDJOUNG Landry, pour sa disponibilité,

son aide, ses conseils, et pour toutes les prestigieuses remarques qu'il a fait

à mon encontre afin d'améliorer ce travail.

· Tous les enseignants du département de

Mathématiques-Informatique de l'université de Dschang, et plus

particulièrement aux Docteurs TCHOUPE TCHENDJI Maurice, KENGNE TCHENDJI

Vianey, FUTE TAGNE Elie, TCHEKA, pour m'avoir permis de rêver et de

poursuivre mes études dans ce merveilleux domaine qu'est

l'informatique.

· Mon camarade KENFACK ZEUKENG Ulrich, qui était

toujours là, prêt à m'aider , me conseiller et me

déboguer face à une difficulté rencontrée.

· Mon père, papa KEUMBOUK ROBERT, qui m'a

toujours soutenu, encouragé, et motivé; et qui, grâce

à ses multiples remarques sur la vie me permet de me remettre toujours

en question, et de chercher à atteindre le sommet.

· Ma mère, Maman KEUMBOUK MARTHE HUGUETTE qui a

toujours été là pour moi dans tout les domaines de ma vie

à me soutenir et m'encourager. Sa confiance, sa tendresse et sa

prière me guident tous les jours.

· Mon Bien-aimé MODESTE DOUNTIO pour tous les

conseils et soutiens multiformes qu'ils ne cessent de m'offrir.

· Mes frères Boris, Vital et Vanneck , mes soeurs

Marie Laure et Cynthia , pour tout leur soutien et le sens de l'écoute

qu'ils ont toujours sû développer à mon égard.

· Tous mes camarades de promotion, et mes voisins de

cité avec qui j'ai toujours passé d'agréables moments.

· Enfin, je remercie tous ceux qui ont contribué

de près ou de loin pour la réalisation de ce travail, tous ceux

qui m'ont accompagné et soutenu et que j'ai pas cité.

iii

Résumé

Composés d'appareils fortement limités en

ressources (puissance de calcul, mémoire et énergie disponible)

et qui communiquent par voie hertzienne, les réseaux de capteurs sans

fil composent avec leurs faibles capacités pour déployer une

architecture de communication de manière autonome, collecter des

données sur leur environnement et les faire remonter jusqu'à

l'utilisa-teur. Des « transports intelligents » à la

surveillance du taux de pollution environnemental, en passant par la

détection d'incendies ou encore l'« internet des objets », ces

réseaux sont aujourd'hui utilisés dans une multitude

d'applications. Certaines d'entre elles, de nature médicale ou militaire

par exemple, ont de fortes exigences en matière de

sécurité. Dans les RCFs, la sécurité et la

conservation d'énergie sont deux aspects importants et

nécessaires à considérer. Particulièrement, la

sécurité permet de s'assurer qu'un tel réseau ne sera pas

sujet des attaques qui concernent la lecture, la modification et la destruction

des informations tandis la conservation de l'énergie permet de prolonger

le cycle de vie du réseau tant il est vrai que l'énergie des

noeuds capteurs est extrêmement limitée, non rechargeable et non

remplaçable.

Les travaux de ce mémoire se concentrent sur le

problème du géocasting. le géocasting ou le

multi-géocasting dans un RCSF est la livraison des paquets de la source

à tous les noeuds situés dans une ou plusieurs zones

géographiques. L'objectif du protocole de géocasting est la

garantie de livraison et le moindre coût de transmission. De nombreux

protocoles de géocasting ont été proposés dans la

littérature. Mais ces protocoles s'appliquent sur des capteurs

déployés sur une surface plane, or l'espace de déploiement

peut présenter des irrégularités. Ainsi, il est

nécessaire de concevoir des protocoles de géocasting prenant en

compte ces irrégularités. Nous considérons une

architecture virtuelle de réseau de capteurs anonymes en dimension 3

(3-D), centré sur une station de base (noeud sink). Dans un premier

temps, nous proposons un algorithme de géocasting avec garantie de

livraison et avec une surcharge de réseau moindre que ceux des

protocoles existants. Par la suite, nous intégrons la

sécurité et la conservation d'énergie. En effet, nous

avons proposé un protocole efficace et sécurisé de

géocasting dans un RCSF déployé dans l'espace, avec

garantie de livraison des paquets de la source vers tous les noeuds

situés dans une ou plusieurs régions géocast.

Mots clés : Géocasting,

Multi-géocasting, Réseaux de Capteurs Sans Fil, Énergie,

Par-titionnement, Partitionnement hiérarchique, Architecture virtuelle,

Conservation de l'énergie, Sécurité, 3D, Simulation.

iv

Abstract

Wireless sensor networks are made of small devices with low

resources (low computing power, little memory and little energy available),

communicating through electromagnetic transmissions. In spite of these

limitations, sensors are able to self-deploy and to auto-organize into a

network collecting, gathering and forwarding data about their environment to

the user. Today those networks are used for many purposes : «intelligent

transportation», monitoring pollution level in the environment, detecting

fires, or the «Internet of things» are some example applications

involving sensors. Some of them, such as applications from medical or military

domains, have strong security requirements. In WSNs, security and economy of

energy are two important and necessary aspects to consider. Particularly,

security helps to ensure that such a network is not subject to attacks that

involve reading, modification or destruction of information while economy of

energy prolong the network life as the energy supply for sensor nodes is

usually extremely limited, non-rechargeable and non-replaceable.

In this work, we are interested in the problem of geocasting.

Geocasting or Multi-Geocasting in wireless sensor network is the delivery of

packets from a source (or sink) to all the nodes located in one or several

geographic areas. The objectives of a geocasting (multi-geocasting) protocol

are the guarantee of message delivery and low transmission cost. The existing

protocols which guarantee delivery run on network in which each node has an ID

beforehand. They either are valid only in dense networks or must derive a

planar graph from the network topology. But protocols with sensors in the space

has not yet been well defined. Hence the nodes may be adapted in order to carry

out huge operations to make the network planar. Firstly, we consider a 3-D

virtual sensors anonymous network architecture and derive geocast and

multi-geocast algorithms that guarantee delivery and that need less overhead

with respect to the existing protocols. They are both suitable for networks

with irregular distributions with gaps or obstacles and dense networks. Then,

we add security and energy-efficient issues. Effectively, we propose an

energy-efficient and secure geocast algorithm for wireless sensor networks

spread in the space, with guaranteed delivery of packets from the sink to all

nodes located in several geocast regions by consider à virtual

architecture in 3D.

Keywords : Geocast, Multi-geocast, Wireless

Sensor Networks, Clustering, Hierarchical Clustering, Virtual architecture,

Energy Efficiency, Security, simulation, Energy.

v

Table des matières

Dédicaces i

Remerciements ii

Résumé iii

Abstract iv

Table des figures viii

Liste des tableaux x

Liste des abréviations et acronymes

xi

Introduction 1

Introduction générale 1

Contexte d'étude 1

Objectifs 1

Problématique 2

Organisation du travail 2

1 Généralités sur les

Réseaux de Capteur Sans Fil 3

1.1 Introduction 3

1.2 Définition et architecture d'un capteur 4

1.3 Caractéristiques et Contraintes des RCSFs 6

1.3.1 Caractéristiques liées aux noeuds capteurs

6

1.3.2 Caractéristiques liées au RCSF 7

1.3.3 Contraintes 7

1.4 Architecture d'un RCSF 8

1.5 Les enjeux fondamentaux d'un RCSF 9

1.6 Applications des Réseaux de capteurs Sans Fil 10

1.7 Conclusion 11

2 Les Protocoles de Clustering dans les Réseaux

de Capteurs Sans Fil 13

2.1 Introduction 13

vi

TABLE DES MATIÈRES

|

2.2

2.3

2.4

|

Principe du Clustering dans les RCSF

Partitionnement Centré sur le noeud

2.3.1 Algorithme de clustérisation de Basagni : DCA, DMAC

et GDMAC .

Partitionnement centré sur le Cluster

|

14

15

15

17

|

|

|

2.4.1 Partitionnement en Clique : Algorithme de Sun et al.

18

|

|

|

|

2.4.2 Partitionnement pour un contrôle hiérarchique

: Algorithme de Banerjee

|

|

|

|

et al.

23

|

|

|

|

2.4.3 Architecture virtuelle d'un réseau de capteurs :

Algorithme de clustéri-

|

|

|

|

sation de A. Wadaa et al.

25

|

|

|

|

2.4.4 partitionnement en 3D

|

27

|

|

2.5

|

Conclusion

|

35

|

3

|

Sécurité dans les Réseaux de

Capteurs Sans Fil

|

36

|

|

3.1

|

Introduction

|

36

|

|

3.2

|

Principes d'attaques et d'attaquants

|

37

|

|

3.3

|

Politiques de sécurité dans les RCSFs

|

38

|

|

3.4

|

Taxonomie des attaques

|

38

|

|

|

3.4.1 Attaques passives

|

39

|

|

|

3.4.2 Attaques actives

|

39

|

|

|

3.4.3 Attaques physiques

|

42

|

|

3.5

|

Mécanismes de sécurité

|

42

|

|

|

3.5.1 Le partitionnement de données

|

42

|

|

|

3.5.2 La cryptographie

|

43

|

|

|

3.5.3 Détection d'intrusions

|

44

|

|

3.6

|

Conclusion

|

44

|

4

|

Protocoles de Geocasting dans les réseaux de

capteurs sans fil

|

45

|

|

4.1

|

Introduction

|

45

|

|

4.2

|

Algorithmes de géocasting sans garantie de livraison.

46

|

|

|

|

4.2.1 Algorithme de KO-VAIDYA

|

46

|

|

|

4.2.2 Les protocoles LBM,VDBG,GeoGRID et GeoTORA

|

47

|

|

4.3

|

Algorithme de géocasting avec garantie de livraison

|

48

|

|

|

4.3.1 Algorithme de Seada et Helmy

|

48

|

|

|

4.3.2 Algorithme de Bomgni et al

|

49

|

|

|

4.3.3 Protocole de Myoupo et al.

51

|

|

|

4.4

|

Conclusion

|

55

|

|

5 Notre contribution : Une approche de protocole de

géocasting sécurisé dans

un RCSF déployé dans l'espace (en 3D)

56

5.1 Introduction 57

vii

TABLE DES MATIÈRES

5.2 Notre approche de sécurité 57

5.2.1 Au pré-déploiement 59

5.2.2 Phase de Construction 59

5.2.3 Phase de reconstruction 60

5.2.4 Phase de renouvellement 60

5.2.5 Phase de révocation 60

5.2.6 Insertion des nouveaux noeuds 61

5.3 Étape 1 : Formation sécurisée de la

structure 61

5.3.1 Partitionnement sécurisé du réseau en

cluster 61

5.3.2 Identification des noeuds 62

5.3.3 Découverte de voisinage 62

5.3.4 Construction et Définition de notre arbre couvrant

le graphe 63

5.3.5 Routage sécurisé inter-cluster 63

5.3.6 Routage sécurisé intra-cluster 65

5.3.7 Élection du Cluster Head 65

5.4 Étape 2 : Protocole sécurisé de

géocasting 69

5.4.1 Geocasting avec plusieurs régions géocast

70

5.5 Analyse de la sécurité 71

5.6 Analyse de la consommation de l'énergie 71

5.7 Implémentation et Analyse des résultats 72

5.7.1 Les métriques 73

5.7.2 Nombre et la taille des clés stockées

73

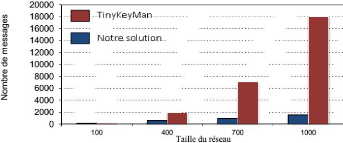

5.7.3 Nombre de paquets échangés 74

5.7.4 Consommation d'énergie 75

5.8 Conclusion 77

6 Conclusion Générale 78

Conclusion générale 78

6.1 Bilan 78

6.2 Perspectives 79

Bibliographie 80

viii

Table des figures

1.1 Anatomie d'un capteur, [1] 4

1.2 Fonction d'un capteur, [2] 4

1.3 Exemple de capteur, [3] 5

1.4 Architecture d'un capteur [2] 6

1.5 Exemple d'un réseau de capteur sans fil [4] 8

2.1 Exemple de topologie basée sur des clusters

14

2.2 Exemple de Partitionnement du réseau par

l'algorithme DCA 17

2.3 Un graphe à 8 sommets à clustériser

par l'algorithme de Sun et al 20

2.4 Le graphe clustérisé à la fin de

l'étape 2 de l'algorithme de Sun et al. 21

2.5 Le graphe final clustérisé en utilisant

l'algorithme de Sun et al 22

2.6 Formation de clusters par l'algorithme de Banerjee et al.

24

2.7 Architecture Virtuelle 26

2.8 Système de coordonnées dynamiques 28

2.9 Formation des couronnes 29

2.10 Formation des couronnes pour k = 4 30

2.11 Étiquetage et parcours 30

2.12 Formation des sections horizontales 32

2.13 Les différents angles d'émission du noeud

sink pour m = 8. 34

2.14 Formation des sections verticales 34

2.15 Récapitulatif pour la formation des clusters de la

sphère la plus interne 35

3.1 Stratégies de sécurité dans un RcSF

38

3.2 Types d'attaques actives 39

3.3 Technique de partitionnement des données 43

3.4 Principe de la cryptographie 43

4.1 succès/Echec de livraison de paquets lors de

l'exécution du schéma à zone adaptée 47

4.2 Protocole de découverte de voisins 50

4.3 BS

network cutting with Cp = 0.5 and Ca = 40°. Here, we take the second

level

formation case. Broadcast step 53

ix

TABLE DES FIGURES

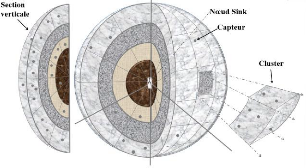

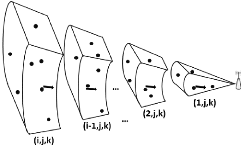

5.1

|

Réseau de capteurs déployé dans l'espace

|

57

|

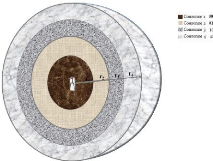

5.2

|

petit aperçu de la structure de notre arbre

|

63

|

5.3

|

Routage dans un réseau dense

|

64

|

5.4

|

Nombre de paquets échangés en absence d'intrus

|

75

|

5.5

|

Nombre de paquets échangés en présence

d'intrus

|

75

|

5.6

|

Évolution de l'énergie des capteurs

|

76

|

5.7

|

Évolution de l'énergie lors du déroulement

de deux protocoles avec 400 capteurs

|

76

|

|

x

Liste des tableaux

2.1

|

Calcul des angles de transmissions horizontales pour m=4

|

33

|

2.2

|

Calcul des angles de transmissions horizontales pour m

= 8.

|

33

|

5.1

|

Taille des clés ECC et de leurs paramètres de

calcul

|

74

|

5.2

|

Le nombre et la taille des clés stockées dans

notre méthode

|

74

|

|

Liste des abréviations et acronymes

Abréviations

BS CH

Description

Base station

Cluster

Head

DSN

DCA

DMAC

GDMAC

IP

RCSF

ECC

GPS

MAC

MANET

NS-2

LBM

WSNs

VDBG

ASP

ACK

CDMA

CSMA/CA

CTS

FDMA

NAV

RTS

TDMA

TRAMA

LMC

TESLA

WATS

ADC

DPR

Diviser Pour Régner

xi

Distributed Sensor Network

Distributed Clustering Algorithm

Distributed and Mobility-Adaptive Clustering

Generalized Distributed and Mobility-Adaptive Clustering

Internet Protocol

Réseau de Capteur Sans Fil

Elliptic Curve Cryptography

Global Positioning System

Media Access Control

Mobile Ad Hoc Network

Network Simulator 2nd

version

Location Based Multicast

Wireless Sensors Networks

Voronoi Diagram Based Geocasting

Acknowledge System Positioning

Acknowlegment

Code DivisionMultiple Access

Carrier Sense Multiple Access/Collision Avoidance

Clear ToSend

Frequency Divisio nMultiple Access

Network Allocation Vector

Request To Send

Time Division Multiple Access

Traffic-adaptive medium access protocol

Local Maximum Clique.

Timed Efficient Stream Loss-tolerance Authentification

Wide Area Tracking System.

Analog to Digital Converter

1

Introduction Générale

Contexte d'étude

Les progrès observés dans les domaines de la

micro-électronique, de la micro-mécanique et dans le

perfectionnement des techniques de communication ont permis aux chercheurs et

industriels de développer et de produire à moindre coûts

des composants électroniques de tailles très réduites. Ces

micro-composants sont utilisés dans la confection d'appareils permettant

la surveillance de zones géographiquement étendues,

l'acquisition, le traitement et la transmission de données

extrêmement sensibles. De ce fait, s'est développé un

nouveau type de réseau appelé réseau de capteurs sans fil,

dans lequel des capteurs communiquent entre eux en utilisant des connexions non

filaires. Les capteurs sont des petits dispositifs dont la fonction principale

est de collecter les informations concernant l'environnement dans lequel ils

sont déployés et de les acheminer vers d'autres capteurs ou vers

une station de base (encore dénommée noeud sink). Les

réseaux de capteurs sans fil sont souvent caractérisés par

un déploiement dense et à grande échelle dans des

environnements limités en terme de ressources. Les limites

imposées sont d'une part énergétiques car ils sont

généralement alimentés par des piles. Recharger les

batteries dans un réseau de capteurs est parfois impossible en raison de

l'emplacement des noeuds, mais le plus souvent pour la simple raison que cette

opération est pratiquement ou économiquement infaisable. Il est

donc largement reconnu que la limitation énergétique est une

question incontournable dans la conception des réseaux de capteurs sans

fil en raison des contraintes strictes qu'elle impose sur sa conception.

Motivation et Objectifs

Dans le cadre de notre travail, nous allons supposer que le

réseau n'est pas mobile; autrement dit, les capteurs ne peuvent pas se

déplacer dans la zone de perception. Notre objectif est de

définir une approche de protocole sécurisé de

géocasting dans un réseau de capteurs sans fil

déployé dans l'espace. Ce protocole sera économe en

énergie, diminuera la charge de travail des CHs et évitera de

surestimer la mémoire des capteurs du réseau. Ainsi, la

stratégie adoptée dans cette approche repose sur une technique de

partitionnement en 3D permettant de minimiser la consommation de

l'énergie durant le processus de livraison des paquets. Les

différents challenges auxquels nous allons être confrontés

sont multiples. Il sera question d'abord de maitriser les

2

Introduction générale

enjeux,les caractéristiques et les

problématiques des RCSFs; ensuite, présenter les

différents protocoles de clustering et de géocasting qui ont

retenu notre a attention dans la littérature; et enfin, nous allons

présenter une approche de protocole sécurisé de geocasting

en dimension 3.

Problématique

La caractéristique principale d'un réseau de

capteurs sans fil est qu'un noeud peut solliciter d'autres noeuds comme lui

dans son voisinage pour retransmettre des paquets de données dont le

destinataire serait hors de sa propre portée. les paquets envoyés

par une station peuvent ne pas être reçu par tous les noeuds

situés dans une zone précise. En effet, la station de base peut

être amenée à envoyer des instructions aux capteurs

situés dans une région bien précise. Dans ce cas, il

s'agit de résoudre efficacement le problème de multicast

géographique bien connu sous le nom "géocasting". Le

géocasting est un procédé qui consiste à envoyer

des données à une poignée de capteurs situés dans

une région d'intérêt (région géographique)

appelée région géocast. En outre, Une des contraintes

principales dans les réseaux de capteurs sans fil est la protection des

communications. les réseaux de capteurs sont vulnérables à

différents types d'attaques qui peuvent être lancées de

façon relativement simple. En particulier, la nature des communications

sans fil facilite l'écoute clandestine permettant ainsi une analyse

facile du trafic réseau. Il est donc d'un grand intérêt

pour tous les protocoles destinés à fonctionner dans les

réseaux de capteurs sans fil critiques d'intégrer des

mécanismes de sécurité efficace et peu couteux. De plus,

la majorité des protocoles de geocasting existants ne s'appliquent que

dans le cas où les capteurs sont déployés dans le plan. Or

la réalité voudrait que ces protocoles puissent prendre en compte

un réseau où les capteurs sont déployés dans un

espace sujets à des irrégularités, ou simplement quand les

capteurs sont déployés dans un espace, tout en tenant compte de

la consommation d'énergie.

Organisation du travail

Ce mémoire est organisé de la façon

suivante: dans le chapitre 1 nous faisons une généralité

sur les réseaux de capteurs en insistant sur l'architecture physique des

capteurs, les caractéristiques, les contraintes et les domaines

d'application des RCSFs. Le chapitre 2 sera consacré à la

présentation de quelques protocoles de partitionnement des RCSFs. Le

Chapitre 3 quant à lui sera réservé à la

sécurité dans les RCSFs. Au chapitre 4, nous présentons

quelques protocoles de géocasting avec garantie de livraison qui ont

déjà été réalisés et sur lesquels

nous allons nous baser pour établir le notre. Le chapitre 5 quant

à lui est réservé à notre contribution et aux

résultats des simulations que nous avons effectués. Une

conclusion générale sera dégagée à la

lumière de tout ce qui précède ainsi que quelques

perspectives.

3

Chapitre 1

Généralités sur les Réseaux

de Capteur

Sans Fil

Sommaire

|

|

1.1

1.2

1.3

|

Introduction

Définition et architecture d'un capteur

Caractéristiques et Contraintes des RCSFs

|

3

4

6

|

|

1.3.1 Caractéristiques liées aux noeuds capteurs

|

6

|

|

1.3.2 Caractéristiques liées au RCSF

|

7

|

|

1.3.3 Contraintes

|

7

|

1.4

|

Architecture d'un RCSF

|

8

|

1.5

|

Les enjeux fondamentaux d'un RCSF

|

9

|

1.6

|

Applications des Réseaux de capteurs Sans Fil

|

10

|

1.7

|

Conclusion

|

11

|

|

1.1 Introduction

Les progrès récents dans les domaines de

micro-électronique et des communications sans fil ont abouti au

développement de très petits capteurs dont l'anatomie est

présentée à la figure1.1. Leur remarquable essor est

dû à leur taille de plus en plus réduite, leurs prix de

plus en plus faible ainsi que leur support de communication sans fils attrayant

peu encombrant mais également peu de ressources. Ces capteurs peuvent

être déployés n'importe où pour assurer des

fonctions de surveillance ou autres. Le réseau ainsi établi est

appelé Réseau de Capteurs Sans Fils (RCSF ou Wireless Sensor

Network), composé d'un nombre souvent très important de noeuds

qui sont, soit posés à un endroit précis, soit

dispersés aléatoirement (souvent déployés par voie

aérienne à l'aide d'avions ou hélicoptères). Une

fois déployés, les noeuds coopèrent entre eux d'une

manière autonome afin de collecter et de transmettre des données

vers une station de base dans le but de surveiller et/ou de contrôler un

phénomène donné.

CHAPITRE 1. GÉNÉRALITÉS SUR LES

RÉSEAUX DE CAPTEUR SANS FIL

1.2 Définition et architecture d'un capteur

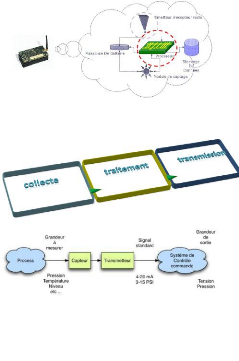

FIGURE 1.1: Anatomie d'un capteur, [1]

FIGURE 1.2: Fonction d'un capteur, [2]

4

Un capteur peut être définie comme un petit

appareil électronique qui convertit une grandeur physique reçu

précédemment en une quantité numérique sur laquelle

des traitements peuvent être effectués [1]. Ces capteurs, non

autonomes doivent donc être connectés à un appareil capable

d'en interpréter la mesure, puis, selon l'usage souhaité

permettre l'utilisation. Chaque capteur assure trois fonctions principales :

la collecte, le traitement et la

communication de l'information vers un ou plusieurs points de

collecte appelés station de base (figure 1.2); et comporte cinq grandes

caractéristiques : une faible capacité de stockage, une source

autonome d'énergie limitée, une faible puissance de calcul, un

rayon de transmission et un rayon de perception. Le rayon de transmission d'un

capteur définit la circonférence dans laquelle doit se trouver un

autre capteur pour que ceux-ci puissent communiquer directement, tandis que le

rayon de perception définit la circonférence maximale dans

laquelle un capteur peut collecter ou capter des informations [3]. Suivant le

type d'application, il existe plusieurs types de capteurs : les capteurs de

température, d'humidité, de pression, etc. malgré cette

diversité apparente, ils restent dotés d'une architecture

matérielle similaire. Un capteur est doté principalement de

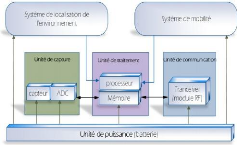

quatre unités[5, 6] tel que représenté

à la figure 1.4 : unité de captage ou d'acquisition (encore

appelée unité de capture), unité de traitement,

unité de communication et unité d'énergie. Des composants

additionnels peuvent être ajoutés selon le domaine d'application,

comme par exemple un système de localisation de l'environnement tel

qu'un GPS, d'un système de mobilité mais

5

CHAPITRE 1. GÉNÉRALITÉS SUR LES

RÉSEAUX DE CAPTEUR SANS FIL

aussi parfois d'un générateur d'énergie

(exemple : cellule solaire). L'unité de Captage ou

FIGURE 1.3: Exemple de capteur, [3]

d'acquisition ("Sensing unit") est

responsable de la collecte des données. Elle est composée de deux

dispositifs : un dispositif de capture physique qui prélève

l'information de l'environnement local(dispositif de transformation des

données interceptées en signaux analogiques) et un convertisseur

analogique/numérique appelé ADC ( dispositif de conversion de ces

signaux analogiques en signaux numériques compréhensibles par

l'unité de traitement).

L'unité de traitement ("Processing

unit")quant à lui, est l'unité principale du capteur.

Généralement Composée d'un microprocesseur et d'une

mémoire de stockage (processeur couplé à une

mémoire vive), il a pour rôle de contrôler le bon

fonctionnement des autres unités en effectuant des traitements sur les

données captées en exécutant les commandes et les

instructions contenues dans les protocoles de communication

pré-chargés sur le capteur. Elle est équipée de

deux interfaces : i) interface par unité d'acquisition et ii) interface

par unité de communication. Sur certains capteurs elle peut embarquer un

système d'exploitation pour faire fonctionner le capteur. Elle peut

aussi être couplée à une unité de stockage, qui

servira par exemple à y enregistrer les informations transmises par

l'unité de capture.

L'unité de communication ("Transceiver unit")

est responsable de toutes les émissions et réceptions de

données via un support de communication radio. elle met en application

les procédures nécessaires pour convertir les bits à

transmettre dans des ondes radio fréquences pour qu'ils soient

récupérés correctement à l'autre

extrémité. De plus, le RCSF est relié en réseau

grace à cette unité.

L'unité d'énergie ("Power unit")

est responsable de gérer l'alimentation en énergie de

tous les composants du noeud capteur. Elle est généralement

intégrée au capteur et est irremplaçable. l'énergie

est la ressource la plus précieuse d'un capteur, car elle influe

directement sur sa durée de vie. .

Système de localisation de l'environnement

("Power unit") : les tâches de détection et les

techniques de routage ont besoin de connaitre souvent la localisation

géographique d'un noeud. Ainsi, un noeud peut être

équipé d'un système de localisation géographique.

Ce système peut se composer d'un module de GPS pour un noeud de haut

niveau ou bien d'un module de software qui implémente des algorithmes de

localisation qui fournissent les informations sur l'emplacement du noeud par

des calculs distribués.

Système de mobilité : la

mobilité est parfois nécessaire pour permettre à un noeud

de se déplacer pour accomplir ses tâches. Le support de

mobilité exige des ressources énergétiques étendues

qui devraient être fourni efficacement. Le système de

mobilité peut, également, opérer

6

CHAPITRE 1. GÉNÉRALITÉS SUR LES

RÉSEAUX DE CAPTEUR SANS FIL

dans l'interaction étroite avec l'unité de

détection et le processeur pour contrôler les mouvements du

noeud.

FIGURE 1.4: Architecture d'un capteur [2]

1.3 Caractéristiques et Contraintes des

RCSFs

Les réseaux de capteurs présentent des

caractéristiques intrinsèques au niveau des noeuds capteurs

(énergie, portée de transmission et puissance de stockage et de

traitement...) et au niveau du réseau formé par ces noeuds

capteurs (Bande passante, déploiement, type de réseau et

topologie dynamique).

1.3.1 Caractéristiques liées aux noeuds

capteurs

Les noeuds capteurs s'appuient sur certaines

caractéristiques pour transmettre les données du monde physique

sur lequel ils sont déployés :

L'énergie : Elle représente

une contrainte dans les réseaux de capteurs sans fil : Chaque noeud

capteur fonctionne avec une batterie, généralement, non

rechargeable avec une capacité limitée étant donné

sa petite taille. Dans la majorité des cas, ces noeuds capteurs sont

déployés dans des zones hostiles ou difficiles d'accès et

il est très peu probable qu'ils soient récupérables.

Aussi, vu leur nombre très grand (des milliers) on ne peut pas s'occuper

de chaque noeud capteur un à un.

La portée de transmission : Elle est

limitée par la capacité de rayonnement des antennes

utilisées et la puissance du signal mises en jeu. Par exemple, la

communication entre deux noeuds capteurs ne peut avoir lieu que si la distance

qui les sépare n'est pas trop importante (quelques dizaines de

mètres en pratique).

La puissance de stockage et de traitement :

Elle est relativement faible. Par exemple, les noeuds capteurs de type "mote"

sont composés d'un microcontrôleur 8 bits 4 MHz, 40 Ko de

mémoire et d'une radio de débit environ 10 kbps. Cela reste vrai

même pour les noeuds de moyenne gamme, comme les "UCLA/ROCKWELL'S WINS",

qui ont un processeur StrongARM

7

CHAPITRE 1. GÉNÉRALITÉS SUR LES

RÉSEAUX DE CAPTEUR SANS FIL

1100 avec une mémoire flash de 1 Mo, une

mémoire RAM de 128 Ko et une radio dont le débit est 100 Kbps

1.3.2 Caractéristiques liées au RCSF

Un RCSF possède plusieurs caractéristiques parmi

lesquelles [5] :

· les ressources limitées des capteurs en calcul, en

mémoire et en énergie;

· la durée de vie limitée et

l'auto-configuration des noeuds capteurs;

· le mode de communication direct ou en multi-sauts et la

densité importante des capteurs qui peuvent atteindre des dizaines de

millions pour certaines applications;

· la possibilité de découper le réseau

en clusters et d'utiliser les capteurs comme calculateurs ou des

agrégateurs;

· la coopération entre les noeuds capteurs pour les

taches complexes et l'absence d'un identifiant global pour les capteurs;

· deux modes de fonctionnement : « Un à

plusieurs » où la station de base diffuse des informations aux

différents capteurs; et « Plusieurs à un » où

les noeuds capteurs diffusent des informations à la station de base;

· les types de communication : unicast, broadcast,

multicast, local gossip, convergeCast.

1.3.3 Contraintes

les principaux facteurs qui influencent la conception d'un

RCSF sont : passage à l'échelle, la tolérance aux pannes,

les contraintes matérielles, les coûts de production, la topologie

du réseau, la consommation d'énergie te le média de

transmission [7].

Passage à l'échelle (Scalability)

: le bon fonctionnement d'un réseau est conditionné par

la définition d'un schéma de déploiement efficace

respectant la propriété de haute densité. Le passage

à l'échelle est défini comme la possibilité de

déployer un grand nombre de noeuds sur une petite surface. Il est

donné par la valeur calculant les distances entre les noeuds. Il est

utilisé pour connaitre exactement la densité, le rayon

d'émission et le nombre moyen de voisins d'un noeud donné.

Tolérance aux pannes : le

fonctionnement d'un ou de plusieurs capteurs peut être interrompu au

cours du cycle de vie du réseau. Les causes de ces défaillances

sont multiples : i) manque en ressources énergétiques, ii)

dégâts matériels, iii) interférences

environnementales, iv) compromission des noeuds . . . etc. Ces pannes ne

doivent pas affecter le fonctionnement global du réseau. La

tolérance aux pannes se définie alors comme la capacité du

réseau à continuer à fonctionner normalement sans

interruption même après le dysfonctionnement d'un ou de plusieurs

de ses noeuds capteurs.

Environnement de déploiement : dans

la majorité des applications, les noeuds capteurs sont

déployés dans des zones distantes, hostiles et sans aucune

surveillance ni intervention

8

CHAPITRE 1. GÉNÉRALITÉS SUR LES

RÉSEAUX DE CAPTEUR SANS FIL

humaine. Les capteurs doivent être conçus pour

résister aux différentes conditions climatiques telles que la

chaleur, l'humidité, le froid, la pression . . . etc.

Topologie du réseau : l'ajout de

nouveaux capteurs sur la zone de captage ou la défection d'un ou de

plusieurs noeuds capteurs du réseau peut causer une instabilité

de la topologie du réseau.

Contraintes matérielles : la

consommation stricte et mesurée de l'énergie, un coût

faible, le fonctionnement autonome des capteurs, l'adaptation aux conditions de

déploiement, une portée radio limité, un faible

débit... etc.

Economie d'énergie : la batterie est

considérée comme l'unique alimentation en ressources

énergétiques des capteurs. L'énergie d'un capteur est

consommée par toutes ses unités.

1.4 Architecture d'un RCSF

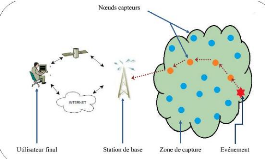

Un RCSF est un type particulier de réseaux Ad Hoc[5]

composé d'un grand nombre de noeuds qui sont généralement

des capteurs de petite taille capable d'agir de façon autonome. La

figure1.5 présente un exemple classique de réseau de capteurs

sans fil: les capteurs sont déployés de manière

aléatoire dans une zone à surveiller, et un puits ou/et

collecteur situé à l'extrémité de cette zone, est

chargé de récupérer les données collectées

par les capteurs. Lorsqu'un capteur détecte un événement

pertinent, un message d'alerte est envoyé au puits/collecteur par le

biais d'une communication multi-sauts. Selon [8] , il existe deux types

d'architecture pour les RCSFs :

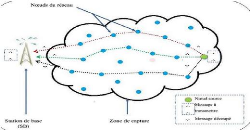

FIGURE 1.5: Exemple d'un réseau de

capteur sans fil [4] Les RCSF plats et les RCSF hiérarchiques.

Architecture de communication

Après le déploiement des noeuds capteurs sur

une certaine zone de captage, ceux-ci commencent par la découverte de

leurs voisins afin de construire la topologie de communication. Ainsi, ils

deviennent capables d'accomplir les tâches qui leur sont

affectées. Selon une communication multi-sauts, les capteurs sont

chargés de collecter des données, les router vers un

9

CHAPITRE 1. GÉNÉRALITÉS SUR LES

RÉSEAUX DE CAPTEUR SANS FIL

noeud particulier appelé noeud puits. Ce dernier

analyse ces données et transmet à son tour l'information

collectée à l'utilisateur via internet ou bien satellite.

Mécanisme d'accès au canal lors des

communications sans fil

les RCSF n'utilisent aucun câble physique pour

communiquer entre eux ou avec la station de base : toutes les transmissions

sont effectuées par voie hertzienne. Un défi important dans ce

type de réseau est la conservation d'énergie et la gestion des

collisions dues à un transfert de données simultané entre

deux noeuds sur le même support. Les protocoles de contrôle

d'accès au support (MAC)ont été développés

essentiellement pour essayer d'éviter ce genre de collisions en aidant

les noeuds à décider quand et comment ils peuvent accéder

au support. Le rôle de la couche MAC peut être simulé par

celui de la régulation de la circulation dans les grandes routes.

Plusieurs véhicules traversent la même route mais des

règles sont nécessaires pour éviter les accidents [9]. Il

existe iverses techniques d'accès au médium dans les RCSF : TDMA

[10], FDMA [11], CDMA et CSMA/CA. [12] [13]

Architecture protocolaire

Dans le but d'établir efficacement un RCSF, une

architecture en couches est adoptée afin d'améliorer la

robustesse du réseau. Une pile protocolaire de cinq couches

(application, transport, réseau, liaison de données et physique)

est donc utilisée par les noeuds du réseau. Cette pile

possède trois plans (niveaux) de gestion : le plan de gestion des

tâches qui permet de bien affecter les tâches aux noeuds capteurs,

le plan de gestion de mobilité qui permet de garder une image sur la

localisation des noeuds pendant la phase de routage, et le plan de gestion de

l'énergie qui permet de conserver le maximum d'énergie.

1.5 Les enjeux fondamentaux d'un RCSF

Les enjeux des réseaux de capteurs que nous

présentons ici sont fondamentaux pour les dits réseaux, il s'agit

de :

Le Routage

L'acheminement des données entre le noeud collecteur

et la station de base via un réseau de connexion est une tâche

difficile qui nécessite un travail de collaboration de l'ensemble des

noeuds capteurs participant à ce transfert. Pour un acheminement

optimal, les fonctions de routage doivent tenir compte des ressources

limitées des noeuds notamment de leur niveau d'énergie. On

distingue deux modes de transmission d'informations dans les RCSFs [7] :i)

Envoi direct (en un seul saut) : c'est-à-dire que le noeud

émetteur peut atteindre directement la BS. Cette transmission est

possible si la BS est directement accessible par le noeud émetteur; on

parle dans ce cas de Routage à topologie plate; ii)

Envoi en multi-sauts : dans le cas où la BS n'est pas

accessible par le noeud émetteur, on utilise la méthode d'envoi

par noeuds intermédiaires. Ceci permet de créer des routes entre

le noeud émetteur et sa destination. On parle dans ce cas

10

CHAPITRE 1. GÉNÉRALITÉS SUR LES

RÉSEAUX DE CAPTEUR SANS FIL

de Routage Hiérarchique. Suivant la

méthode de création et de maintenance des routes lors de

l'acheminement des paquets, les protocoles de routages des RCSF peuvent

être classés en 03 catégories [14] :

les protocoles de routages Proactifs : ici,

les routes sont calculées à l'avance. Chaque noeud met à

jour plusieurs tables de routage par échange de paquet de contrôle

entre voisins. Son inconvénient est la table de routage des informations

qui ne seront pas forcement utilisées ce qui est une perte en espace

pour les capteurs.

les protocoles de routages Réactifs :

ici, les routes ne sont calculées que sur demande. Si un noeud veut

transférer une information à un autre noeud, il doit tout d'abord

déterminer la route avant d'effectuer le transfert. Son

inconvénient est le temps mis pour déterminer la route des

paquets ce qui peut entrainer une dégradation des performances des

applications.

les protocoles de routages Hybrides : qui

combine les 2 premiers afin de profiter des avantages de chacun.

Le Protocole

Un protocole assure la liaison des équipements par la

définition de moyens physiques et procéduraux garantissant

l'interconnexion entre eux, en procédant à la définition

et le contrôle des flux d'informations échangées. Dans les

RCSFs, plusieurs protocoles sont déployés aux différents

niveaux de la couche protocolaire pour assurer la communication entre les

équipements du réseau et la sécurité des

informations échangées. On cite les protocoles TRAMA, S-MAC pour

la couche liaison de données, TEEN, APTEEN, LEACH pour la couche

réseau ou Pike, LEAP comme protocoles cryptographiques assurant la

sécurité des données.

La sécurité

Comme les capteurs sont souvent déployés dans

des zones publiques, ils doivent être capables de maintenir

privées les informations qu'ils recueillent. Par conséquent, la

sécurité des données dans les RCSFs devient encore plus

significative. Toute politique de sécurité doit prendre en

considération toutes les contraintes des capteurs.

Le clustering

La clusterisation est une technique qui consiste à

diviser le réseau en groupe de noeuds également appelés

clusters ou grappes. Chaque cluster est dirigé par un chef (Cluster

Head) désigné soit par élection par les noeuds de son

cluster, soit choisi et imposé par la station de base [15, 16].

L'objectif de cette technique est de présenter le meilleur moyen de

répartition et de conservation de la consommation d'énergie par

un traitement et une transmission contrôlée des données

récoltées. Nous détaillerons cette partie dans le chapitre

suivant.

1.6 Applications des Réseaux de capteurs Sans

Fil

Les RCSFs ont un champ d'application vaste et

diversifié (voir figure ??). Ceci est rendu possible par leur cout

faible, leur taille réduite, le support de communication sans fil

utilisé et la large gamme des types de capteurs disponibles. Parmi

elles, nous citons [5] :

11

CHAPITRE 1. GÉNÉRALITÉS SUR LES

RÉSEAUX DE CAPTEUR SANS FIL

Domaine militaire : les RCSFs sont le

résultat de la recherche militaire. Ils sont utilisés dans la

surveillance des champs de bataille pour connaitre exactement la position, le

nombre, l'armement (chimique, biologique, nucléaire...etc),

l'identité et le mouvement des soldats et ainsi empêcher leur

déploiement sur des zones à risques.

Domaine civil : Apparus dans plusieurs

contextes notamment dans la surveillance des habitations (concept de

bâtiments intelligents), des infrastructures, des installations et des

zones à risques. Leur utilisation permet de réduire

considérablement le budget consacré à la

sécurité des humains tout en garantissant des résultats

sûrs et fiables.

Domaine agricole et environnemental : Les

RCSFs sont très utiles dans la protection de l'environnement. Ils

peuvent être utilisés pour la détection des feux de forets,

des inondations, surveillance des volcans, le déplacement des animaux..

. etc. Dans le domaine agricole, on cite le déploiement des capteurs sur

un champ agricole afin d'identifier les zones sèches et permettre leur

irrigation à temps.

Domaine industriel : Le suivi des chaines de

production dans une usine, détection des dysfonctionnements de machines,

suivi du mouvement des marchandises dans les entrepôts de données,

suivi du courrier, des colis expédiés.. . etc. sont, entre

autres, des exemples concrets d'application des RcSF dans le domaine

industriel.

Domaine de la santé : Un moyen

très efficace pour le domaine médical et le suivi

temps-réel de l'état des patients, notamment ceux atteints de

maladies chroniques, ils permettent de collecter des informations

physiologiques de meilleure qualité [17][18] pouvant être

stockées pour une longue durée ou alors détecter des

comportements anormaux chez des personnes âgées ou

handicapées comme les chutes, les chocs, les cris. . . etc.

Applications domestiques : Les RCSFs sont

l'un des moyens les plus importants dans la lutte contre le

réchauffement climatique. En effet, l'intégration des capteurs

dans des murs ou sur les plafonds des maisons permet d'économiser un

maximum d'énergie en gérant au mieux l'éclairage et le

chauffage en fonction de la localisation des personnes. Également, les

capteurs peuvent être embarqués dans des appareils

électroménagers et d'interagir entre eux et avec un réseau

externe pour assurer un meilleur contrôle à distance de ces

appareils par leur propriétaire [19].

La liste des applications des RCSFs est non exhaustive. Ils

peuvent être utiles dans d'autres domaines comme la

sécurité alimentaire, les télécommunications, la

robotique ou dans des applications traditionnelles (automobile,

aéronautiques, applications commerciales. . . etc.).

1.7 Conclusion

Le but de ce chapitre était de présenter de

manière globale la notion de réseaux de capteurs sans fil. Pour y

parvenir nous avons commencé par présenter dans la

première section l'architecture d'un capteur, élément

principal d'un RCSF. Par la suite, nous avons présenté les

différentes caractéristiques des RCSFs ainsi que les contraintes

liées à la conception de ces derniers. Enfin,

12

CHAPITRE 1. GÉNÉRALITÉS SUR LES

RÉSEAUX DE CAPTEUR SANS FIL

nous avons présenté quelques domaines de leur

utilisation. A la lumière de ce qui précède, nous pouvons

dire que Les RCSFs possèdent des caractéristiques

particulières qui les différencient des autres types de

réseaux sans fil. Ces spécificités telles que la

consommation d'énergie réduite, la scalabilité ou le

routage incitent le besoin de concevoir de nouveaux protocoles d'accès

au support, de routage, de sécurité qui s'adapteront aux

caractéristiques des RCSFs. Après avoir passé en revue les

différentes notions qui gravitent autour des RCSfs, il devient

primordial de présenter les différents protocoles de routage

géographiques dans les RCSFs. Mais avant, nous allons dans le chapitre

suivant présenter les différents Protocoles de clustering qui

sont à la base de ces protocoles de routage.

13

Chapitre 2

Les Protocoles de Clustering dans les

Réseaux de Capteurs Sans Fil

Sommaire

2.1 Introduction 13

2.2 Principe du Clustering dans les RCSF 14

2.3 Partitionnement Centré sur le noeud

15

2.3.1 Algorithme de clustérisation de Basagni : DCA, DMAC

et GDMAC . 15

2.4 Partitionnement centré sur le Cluster

17

2.4.1 Partitionnement en Clique : Algorithme de Sun et al.

18

2.4.2 Partitionnement pour un contrôle hiérarchique

: Algorithme de Ba-

nerjee et al. 23

2.4.3 Architecture virtuelle d'un

réseau de capteurs : Algorithme de clus-

térisation de A. Wadaa et al. 25

2.4.4 partitionnement en 3D 27

2.5 Conclusion 35

2.1 Introduction

Les auteurs en [20, 21] définissent le clustering

comme une méthode utilisée pour partition-ner un réseau de

grande taille en un certain nombre de groupes virtuels ou logiques

appelés "clusters", plus homogènes selon une métrique

spécifique ou une combinaison de paramètres, pour former une

topologie virtuelle. Le clustering permet d'optimiser les fonctions et les

services du réseau tel que le routage, la maintenance, la

sécurité, etc. C'est une approche DPR qui est utilisée

dans de nombreux domaines pour résoudre des problèmes qui sont

globalement complexes. Si dans les groupes de noeuds formés, l'un des

noeuds est élu comme chef alors on parle de cluster ou de clique. Dans

le cas contraire, on parle de zone. Dans les différentes cliques

formées, le chef de clique est responsable des différentes

opérations qui se déroulent

14

CHAPITRE 2. LES PROTOCOLES DE CLUSTERING DANS LES RÉSEAUX

DE CAPTEURS SANS FIL

dans la clique. Tous les protocoles de géocasting dans

les RCSFs à multiples sauts débutent par une phase de clustering

dans laquelle l'on transforme l RCSF à multiples sauts en plusieurs sous

réseaux accessibles sans sauts. Dans l'optique d'alléger la

présentation des différents protocoles de géocasting dans

un RCSF à multiples sauts, nous allons présenter dans ce chapitre

les différents algorithmes de partitionnement qu'ils utilisent.

2.2 Principe du Clustering dans les RCSF

La solution retenue le plus communément pour organiser

un très grand RCSF est de regrouper les noeuds en clusters comme le

montre la figure 2.1. Ce type d'organisation permet de réduire le nombre

de noeuds participant à des communications sur de longues distances. De

manière générale, le partitionnement d'un réseau

s'effectue sur le principe suivant [22] : les noeuds sont divisés en

clusters, et certains noeuds, nommés chef de cluster (ou clusterhead en

anglais) sont responsables tant de la formation que de la maintenance des

clusters. L'ensemble des clusterheads est appelé l'ensemble

dominant. C'est le backbone du réseau. Dans les solutions

existantes, le partitionnement est effectué en deux phases distinctes :

la phase d'initia-lisation des clusters et la phase de maintenance des

clusters. La première phase est accomplie en choisissant certains noeuds

pour qu'ils agissent comme l'ensemble dominant du processus de partitionnement.

Les clusters sont alors formés autour des clusterheads. Ceux qui ne sont

pas clusterheads sont qualifiés de noeud ordinaire. Les

algorithmes de partitionnement actuels diffèrent essentiellement sur

l'heuristique utilisée pour choisir qui peut prétendre au statut

de clusterhead.

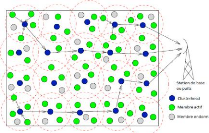

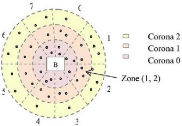

FIGURE 2.1: Exemple de topologie basée

sur des clusters

Il existe dans la littérature, 02 types de

partitionnement : Partitionnement centré sur le noeud

et le Partitionnement centré sur le

cluster.

15

CHAPITRE 2. LES PROTOCOLES DE CLUSTERING DANS LES RÉSEAUX

DE CAPTEURS SANS FIL

2.3 Partitionnement Centré sur le noeud

Ici, les clusters sont formés autour des CH. Plusieurs

protocoles ont été proposés pour choisir le clusterhead

dans les RCSFs. Dans les algorithmes dits à " plus petit identifiant ",

chaque noeud se voit assigné un identifiant unique et le noeud avec le

plus petit identifiant est élu CH. Un noeud qui peut entendre un ou

plusieurs CHs est une " passerelle ", qui est

généralement utilisée pour le routage d'informations entre

les clusters. Sinon, il est un noeud ordinaire. Parmi les algorithmes de

partitionnement centré sur le noeud, nous pouvons citer : l'approche de

Gerla et Tsai [23], l'algorithme de clusterisation de Basagni (DCA, DMAC et

GDMAC), l'algorithme de partitionnement sans unicité de poids de Idrissa

Sow,... etc.

2.3.1 Algorithme de clustérisation de Basagni :

DCA, DMAC et GDMAC

Bassagni propose en [24] un algorithme de clustering pour les

RCSFs en considérant comme paramètre de clustérisation le

poids relatif de chaque noeud. Compte tenu de la mobilité

récurrente des noeuds, le paramètre du poids de chaque noeud est

introduit pour choisir les noeuds chefs de clusters. A la fin de la

procédure de clustérisation, les trois propriétés

suivantes doivent être satisfaites : chaque noeud ordinaire a au moins un

CH comme voisin; chaque noeud ordinaire est associé au CH de plus grand

poids et deux CHs ne peuvent pas être voisins. Cet algorithme de

clustérisation est divisé en deux sous étapes :

l'étape d'initialisation des clusters et l'étape de maintenance

des clusters. Les auteurs supposent également que durant

l'exécution de l'algorithme, la topologie du réseau ne change

pas; et qu'un message envoyé par un noeud est bien reçu

après un temps fini (un seuil) par tous ses voisins; tout noeud

connaît son poids, son identifiant et les identifiants et poids de tous

ses voisins.

L'algorithme est exécuté par chaque noeud

individuellement de telle façon qu'un noeud u décide de

son propre rôle (clusterhead ou noeud ordinaire) en fonction seulement de

la décision de ses voisins avec des poids plus forts que lui. Donc,

initialement, seuls ces noeuds avec le poids le plus élevé du

voisinage vont diffuser un message à leurs voisins directs,

établissant qu'ils sont les clusterheads. Si aucun noeud avec un poids

plus fort n'a envoyé de tel message, alors u va envoyer un

message établissant son statut de clusterhead.

Choix du Cluster-Head (CH)

Le choix du CH est fonction du degré sortant de chaque

noeud. Dans le cas où plusieurs noeuds ont le même degré on

met en exergue le poids de chaque noeud. La procédure de choix du CH est

la suivante : les noeuds de plus grand degré initient la

procédure en envoyant des requêtes d'être CH à tous

leurs voisins. De là, tout noeud dont le degré est

supérieur à celui de ses voisins diffuse sa décision

d'être chef de cluster. Si un noeud connait un de ses voisins de

degré supérieur au sien, il ne peut plus être chef de

cluster. Il adopte ce noeud là comme chef de cluster.

16

CHAPITRE 2. LES PROTOCOLES DE CLUSTERING DANS LES RÉSEAUX

DE CAPTEURS SANS FIL

Choix des noeuds ordinaires

Cette étape est aussi basée sur la comparaison

des degrés des autres noeuds. En effet, pour un noeud vi dont

le degré est inférieur à celui de ses voisins, deux cas

possibles se présentent : Si ce noeud vi est voisin d'un noeud

CHi qui est chef de cluster, alors vi rejoint automatiquement

le cluster dont le chef est CHi. Si le voisin de vi de plus

haut degré appartient à un cluster, deux cas sont possibles : si

un chef de cluster CHi est parmi ses voisins, alors il devient membre

du cluster dont le chef est CHi ; sinon, il crée un nouveau

cluster.

L'algorithme utilise deux types de messages : ch(v)

utilisé par un noeud v pour mettre au courant ses voisins

qu'il sera clusterhead, et join(v, u), avec lequel v

communique à ses voisins qu'il va faire partie du cluster dont le

clusterhead est u. la description de cet algorithme est la

suivante:

Chaque noeud démarre l'exécution de

l'algorithme en même temps, en utilisant une même procédure

d'initialisation. Seuls les noeuds qui ont le poids le plus élevé

par rapport à tous leurs voisins directs vont envoyer un message du type

ch(noeuds avec les forts poids) pour dire qu'il veut être

clusterhead. Tous les autres noeuds se contentent d'attendre de recevoir un tel

message. A partir de là, on dispose de 2 procédures

spécifiques dont l'exécution est déclenchée par les

réceptions de message :

lors de la réception d'un message

ch venant d'un voisin u, le noeud

v vérifie d'abord s'il a déjà reçu de tous

ses voisins z , tels que w, > wu un message

join(z, x) de type ch avec x un noeud quelconque du

réseau. Dans le cas négatif, et si u est le noeud de

plus fort poids dans le voisinage de v ayant envoyé un message

ch, alors v rejoint u, et quitte l'exécution

de l'algorithme;

lors de la Réception d'un message

JOIN(u, t) : Le noeud v vérifie s'il a

précédemment envoyé un message ch. Si c'est bien

le cas, v vérifie si le noeud u veut rejoindre son

propre cluster et actualise, si besoin, son ensemble cluster(v).

Lorsque tous les voisins z de v tel que w, <

wu ont déjà témoigné leur

volonté à rejoindre son cluster, v quitte

l'exécution de l'algorithme. Un noeud v qui a dans sa liste de

voisins des noeuds de poids supérieurs au sien et qui n'a pas

reçu des messages de type CH(u) attend de recevoir de tous ces

voisins x de poids supérieur au sien des message de type

JOIN(x, t), pour dire en fait que ses voisins ont rejoint un ou

plusieurs CH de poids supérieur aux leurs. Dans ce cas le noeud v

décide alors de devenir CH en diffusant alors le message CH(v).

Illustrons le fonctionnement de l'algorithme DCA de Basagni avec le graphe

représenté par la figure 2.2

Cet algorithme convient pour des réseaux "

quasi-statiques ". En ce qui concerne la maintenance, l'auteur propose d'abord

une succession de clusterisations afin que DCA s'adapte à la

mobilité des noeuds. Par la suite, il propose une autre version du DCA

qu'il baptise DMAC plus adapté pour les réseaux où les

capteurs sont mobiles. La métrique de sélection des CHs est cette

fois ciliée à la mobilité des capteurs. DMAC géra

tant l'initialisation que la maintenance de l'organisation des clusters

malgré la mobilité des noeuds. La maintenance quant à elle

se fait

17

CHAPITRE 2. LES PROTOCOLES DE CLUSTERING DANS LES RÉSEAUX

DE CAPTEURS SANS FIL

à présent par actions réduites [24].

désormais on n'a plus besoin de supposer que la topologie du

réseau est statique durant la construction des clusters. L'adaptation

aux changements de la topologie du réseau est rendue possible en

laissant chaque noeud réagir non seulement à la réception

d'un message venant d'autres noeuds, mais également à la

défaillance d'un lien de communication vers un autre noeud

Afin d'économiser en énergie et limiter

l'impact de la mobilité, l'auteur introduit l'algorithme GDMAC. Son

propos est le suivant : conformément aux spécifications de

l'algorithme DMAC, un noeud ordinaire va toujours se soumettre avec le

clusterhead de son voisinage qui a le plus fort poids. Si plus tard, un autre

clusterhead avec un poids plus élevé apparaît dans son

voisinage, le noeud ordinaire va changer son affiliation afin de se soumettre

toujours au noeud, a priori, le plus capable d'être un bon clusterhead.

Une autre forme de réaffiliation apparaît quand deux CHs, à

cause de leur mobilité, se retrouvent dans la portée d'influence

l'un de l'autre. A ce moment-là, seul le plus lourd des deux va

conserver son statut de clusterhead, tandis que l'autre va devenir noeud

ordinaire et se chercher un clusterhead convenable. Si aucun n'est à

portée de transmission, le noeud va redevenir son propre clusterhead

(élection).

Nous pouvons remarquer que ce schéma de clustering

présente plusieurs points faibles. En effet, l'algorithme de Basagni ne

prend pas en compte la sécurité du processus de formation de

clusters. Outre, à la fin de cet algorithme, un noeud quelconque peut

appartenir à plusieurs clusters. De plus, la constitution des noeuds est

dépendante d'un noeud précis (le clusterhead)et on peut avoir

à la fin, des clusters non disjoints. Ceci nous amènent à

des interrogations telles que : Que se passerait-il si ce clusterhead avait

menti sur ces métriques ou était en effet un noeud malicieux? le

protocole suivant vient pallier à ces insuffisances.

2.4 Partitionnement centré sur le Cluster

A l'opposé des solutions de partitionnement dites

centrées sur les noeuds qui permettent la construction de clusters d'au

plus deux sauts, il existe les solutions dites centrées sur les

clusters

FIGURE 2.2: Exemple de Partitionnement du

réseau par l'algorithme DCA

18

CHAPITRE 2. LES PROTOCOLES DE CLUSTERING DANS LES RÉSEAUX

DE CAPTEURS SANS FIL

qui permettent la construction de clusters à k sauts.

Un k-cluster est constitué d'un groupe de noeuds qui sont

mutuellement accessibles par un chemin d'une longueur k ~ 1. Dans

cette approche, le réseau est décomposé en clusters de

noeuds sans qu'un noeud particulier ne soit désigné comme CH.

Dans ce qui suit nous présenterons 03 protocoles qui ont

été développés en [25], [26] et [27].

2.4.1 Partitionnement en Clique : Algorithme de Sun et

al.

Nous présentons ici un protocole de partitionnement du

réseau utilisant l'approche CF (Cluster First ) [25]. Il s'agit d'une

approche qui consiste à former les clusters avant l'élection des

CHs. Cette approche requiert le fait que chaque noeud accepte l'appartenance

à un groupe avant l'élection du leader. C'est ainsi que le

réseau est partitionné en clique où la communication

directe est possible entre les noeuds appartenant à une même

clique. Le protocole développé en [25] a les

propriétés suivantes :

· Le protocole est essentiellement distribué et

chaque noeud calcule sa clique d'appartenance en envoyant des messages à

ses voisins directs.

· L'algorithme de partitionnement se termine. Les noeuds

qui y participent et qui ne suivent pas les spécifications du protocole

sont systématiquement identifiés et enlevés de toutes les

cliques.

· A la fin du partitionnement, le réseau est

constitué en cliques deux à deux disjointes et chaque noeud a une

vue nette des noeuds membres de sa clique d'appartenance.

Vocabulaire

Le protocole mis sur pied a pour objectif de partitionner un

RCSF en des cliques deux à deux disjointes tel que les noeuds d'une

même clique puissent communiquer directement entre eux. Chaque noeud doit

individuellement déterminer sa clique d'appartenance en se servant des

informations échangées avec ses voisins directs. Ce protocole

obéit au vocabulaire suivant : on désigne par Ci la

clique à laquelle le noeud i appartient. Un noeud est dit

normal s'il suit tout le processus de formation des cliques, sinon il est dit

malicieux. Les noeuds normaux doivent avoir des cliques consistantes telle que

définie par la conformité de clique.

Il y'a conformité de clique pour un noeud normal i

si quelque soit le noeud j E Ci, Cj =

Ci, autrement dit, s'il existe un noeud j E Ci tel

que Cj E/ Ci, on dira qu'il y'a inconsistance de clique. On

suppose que chaque noeud a un unique ID, qu'il peut être

identifié de manière unique et qu'il connait tous ses voisins qui

sont dans sa zone de communication avec les autres[28]. Ce protocole se

déroule en quatre étapes s'il n'y a pas une inconsistance de

clique et en cinq étapes sinon. Les différentes étapes du

protocole de Sun et al. sont les suivantes :

19

CHAPITRE 2. LES PROTOCOLES DE CLUSTERING DANS LES RÉSEAUX

DE CAPTEURS SANS FIL

Étape 1 : calcul du LMC :

Notons par LZ la liste des voisins du noeud

i. Ici, il est question de déterminer le plus grand groupe

(encore appelé LMC) auquel peut appartenir un noeud. Cette étape

se divise en 2 sous-étapes : chaque noeud i commence d'abord

par envoyer la liste LZ de ses voisins à tous ceux-ci et

dès réception, chaque noeud i construit et met à

jour la matrice MZ qui représente l'état de la

connectivité entre deux noeuds quelconque du groupe de noeuds. cette

matrice est construite comme suit :

|

M(i, j)=

|

{

|

1 si j ? LZ 0 si j ?/ LZ

|

Si un noeud i ne reçoit pas la liste de

voisins Li du noeud j, le noeud i considère

que le noeud j a été corrompu et le retire de sa liste

de voisins LZ. Après cette étape, les différentes

matrices sont ensuite symétrisées c'est-à-dire que l'on ne

considère que les liens bidirectionnels entre deux noeuds quelconques du

graphe induit. Avec cette matrice des voisins, chaque noeud calcule le LMC

auquel il appartient. En se basant sur la matrice des voisins de i, on

peut construire le graphe GZ = (VZ, EZ) où VZ

est constitué des noeuds i et de ses voisins et EZ

est l'ensemble des liens bidirectionnels entre les noeuds de VZ.

Le calcul du LMC est fait en utilisant l'algorithme suivant :

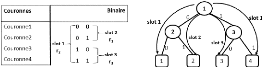

Algorithme 2.4.1: calcul du LMC

Entrees : Le graphe GZ = {VZ,

EZ}, i ? VZ Sorties: : Le groupe LMC

YCZ

Etapes :

1 SZ = {j|(i,j) ?

EZ};CZ = {i};

2 Tantque SZ =6 Ø

Faire

|

3

|

Chercher k ? SZ avec le plus grand |LZ

n Lk|

|

|

4

|

LZ ? LZ n Lk

|

|

5

|

CZ ? CZ ? {k}

|

|

6

|

SZ ? SZ - {k} -

{j|(j,k) ?/ EZ,j ? SZ}

|

7 Fintantque

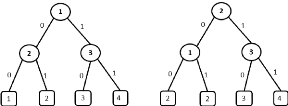

La figure 2.3, présente un RCSF non partitionné

constitué de 8 sommet à clustériser par l'algorithme de

sun et al. Illustrons la construction des LMC pour le noeud 1 de la figure2.3.

Notons par CkZ le LMC issu du noeud i à

la k - ième étape. Pour le noeud 1,

L1 = 0, 2, 3, 4, 7 et sa matrice

de voisinage est donnée par :

20

CHAPITRE 2. LES PROTOCOLES DE CLUSTERING DANS LES RÉSEAUX

DE CAPTEURS SANS FIL

|

1

?

? ? ? 1

? ? ? 1

? ? ? 0

? ? ? 0

0

?

|

1 1 1 1 1 1

|

1 1 1 1 0 0

|

1

|

=>

1

1

1

1

0

|

0

|

0 1 0 1 1 0

|

0

?

1

0

0

0

? ? ? ? ? ? ? ? ? ? ? ? ?

0

|

On remarque que le lien 0 => 3 n'est pas

bidirectionnel donc il ne sera pas considéré comme étant

un lien. Les listes des voisins des autres noeuds sont données par :

L0 = 1, 2 , L2 = 0, 1, 3,

L3 = 1, 2, 4, 5, 6, L4 =

1,3,5,6, L5 = 3,4,6,

L6 = 3,4,5, L7 = 1. Initialement, pour le

noeud 1, C1 = 1, L1 = 0, 2, 3,

4,7 et S1 = 0, 2, 3, 4,

7. A la première étape, on cherche k. L0L1

= 2, L2L1 = 0,3 , L3L1 =

2,4, L4L1 = 3, L7L1

=6= 0. Nous trouvons ainsi deux valeurs

maximales de k : 2 et 3. On préfère k=2 car c'est le noeud de

plus petit identifiant. Ainsi, on ajoute 2 à C1 et on retire 2

de S1. C'est à dire C1 = 1, 2 et S1

= 0, 3,4,7 . Comme les noeuds 4 et 7 ne sont pas

directement accessibles depuis le noeud 2, on les retire de S1 et

S1 = 0, 3. Au deuxième passage, les noeuds 0 et 3 ont

le même nombre de voisins commun avec les noeuds 1 et 2 (membres de

C1 ). Le noeud 1 choisit le noeud O car il a le plus petit

identifiant. Ainsi, on ajoute le noeud 0 dans C1 et C1 1 =

0, 1,2. On retire les noeuds 0 et 3 de S1 et

S1 = . Notons que le noeud 3 est enlevé de S1

uniquement parce qu'il n'est pas directement accessible depuis le noeud 0 comme

dit plus haut. L'algorithme prend fin car l'ensemble S1

=6= 0. La sortie est C1 = 0,

1, 2. De la même manière, on obtient C0 1 =

C1 2 = 0, 1,2 , C1 3 = C1 4 =

C1 6 = 3,4,5,6 et C1 7 =

1,7.

Étape 2 : mise à jour du LMC

Comme le calcul du LMC se fait sur la base d'une heuristique

portée sur les voisins, il est possible que les LMC calculés

à l'étape 1 par les noeuds voisins diffèrent. Il est donc

question de trouver une politique qui permettra de mettre tous les noeuds

d'accord sur la composition du groupe de noeuds dans lequel ils se trouvent.

Chaque noeud j envoie C1 i à tous ses

voisins. Pour question de sécurité, chaque message est

authentifié par ,iTESLA1 Comme le noeud j

calcule C1 i par une heuristique basée sur les

informations de ses voisins, il est possible que j

1. Le protocole /1TESLA est une

variante du protocole TESLA qui est utilisé

pour l'authentification des messages émis par diffusion.

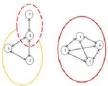

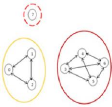

FIGURE 2.3: Un graphe à 8 sommets à

clustériser par l'algorithme de Sun et al.

21

CHAPITRE 2. LES PROTOCOLES DE CLUSTERING DANS LES RÉSEAUX

DE CAPTEURS SANS FIL

reçoive plus de LMC C1 j d'un voisin

j qu'il ne contienne. D'où, après réception des

LMC de ses voisins, le noeud i vérifie s'il existe une clique

C1 j meilleure que C1 i . Pour y

remédier, Sun et al. ont défini une relation d'ordre sur les

groupes formés par chaque noeud i. Ainsi, pour deux

i i

groupes de clusters Ci et Cj la relation

d'ordre ? définit par : Cj ? Ck si et seulement si

:

1. i ? Cj,i ? Ck et

2. (a) |Cj| < |Ck|, ou

(b) |Cj| = |Ck|, mais cj < ck,

où cj = min{ai|ai ? Cj ?

ai ?/ Ck} et ck = min{bi|bi

? Ck ? bi ?/ Cj} ou

(c) cj = ck mais j < k i

Cette relation d'ordre ? sur les groupes maximaux locaux

construits par chaque noeud i du graphe est une relation d'ordre

total2. Ils peuvent ainsi comparer les LMC reçus par chaque

noeud. L'illustration de cette étape sur l'exemple de la figure 2.3 est

la suivante : Après réception des LMC de ses voisins, le noeuds 1

a C1 0 = C1 1 = C1 2 = {0,1,2},

C1 3 = C1 4 = {3,4,5,6} et

C1 7 = {1, 7}, et dès lors, il supprime directement

C1 3 = C1 4 car il n'apparait pas dans cette

i

dernière. D'une part, comme |C1

7| < |C1 0|, on a

C1 ? C1 0. D'autre part,

C1 0 = C1 1 = C1 2 mais les

7

1 1

ID des noeuds sont rangés comme suit 0 <

1 < 2, on alors C1 ? C1

? C1 2. D'où le noeud 1

0 1

1 1 1

ordonne les cliques des noeuds 0, 1, 2 et 7 comme suit :

C1 ? C1 ? C1 ?

C1 2 et met à jour sa

7 0 1

clique en faisant C21 =

C1 2 = {0, 1, 2}.

La figure2.4 illustre le graphe de la figure 2.3

clustérisé à la fin de la deuxième étape du

protocole.

FIGURE 2.4: Le graphe clustérisé

à la fin de l'étape 2 de l'algorithme de Sun et al.

Etape 3 : détermination de la clique

finale

A la fin de l'étape 2, il se pose encore un

problème car les différents LMC ne sont pas disjoints (par

exemple, C21 et C2 7 contiennent tous

deux le noeud 1). Pour déterminer le groupe de noeuds final, chaque

noeud diffuse son LMC construit à tous ses voisins toujours en

application du protocole sécurisé de diffusion ,iTESLA.

Pour chaque noeud j membre de C2 i , le noeud i

vérifie s'il est inclut dans le LMC de j C2 j .

Si tel n'est pas le cas, le noeud i retire le noeud j de C2 i

. Si le noeud i ne reçoit pas C2 j mis à

jour du noeud j, le noeud i conserve le noeud j dans son LMC. Avec le

même exemple, parce que C21 ne contient

pas le noeud 7, le noeud 7 retire le noeud 1 de C21

et

2. une relation d'ordre est dite totale si elle est

réflexive, transitive et antisymétrique

22

CHAPITRE 2. LES PROTOCOLES DE CLUSTERING DANS LES RÉSEAUX

DE CAPTEURS SANS FIL

obtient C3 7 = 7. A la fin, on obtient C3 0

= C3 1 = C3 2 = 0,1,2 , C3 3 =

C3 4 = C3 5 = C3 6 =

3,4,5,6 et C3 7 = 7. La figure2.5 illustre

les différents clusters formés par l'algorithme de Sun et al. en

utilisant comme graphe de départ celui de la figure2.3

FIGURE 2.5: Le graphe final

clustérisé en utilisant l'algorithme de Sun et al.

Étape 4 : vérification de la

conformité des cliques

Chaque noeud i calcule également un code de

sécurité en se basant sur les messages reçus lors des

quatre premières étapes, le signe et l'ajoute dans le message

contenant la clique finale. Quand un noeud normal reçoit la

première copie de la clique finaleC3 j de

son voisin j ou envoyé par un autre voisin, si j E

C3 i , alors j ré-envoie la clique

C3 j . Le but de ce ré-envoie est de prévenir

les attaques silencieuses. Chaque noeud i vérifie la

conformité de la clique, c'est-à-dire le noeud i

vérifie que pour tout j E C3 i ,

C3 j = C3 i . Si une inconsistance de

clique est détectée, le noeud i entre à

l'étape 5, sinon il termine le processus de formation des cliques.

Étape 5 : identification des noeuds

malicieux

Cette étape s'effectue en deux phases : la

vérification de la conformité des cliques et la suppression des

noeuds malicieux. La première phase à savoir la

vérification de la conformité a pour objectif d'identifier les

noeuds malicieux qui ont envoyé les messages inconsistants dans les

précédentes étapes. Quand les noeuds malicieux sont

détectés par le noeud i, ce dernier envoie une alerte

aux autres noeuds en utilisant la signature du noeud malicieux comme preuve.

Après avoir enlevé les noeuds malicieux du réseau, le

protocole est relancé. Le déroulement de ce stage est le suivant

: si un noeud i détecte une inconsistance de clique avec le

noeud j, le noeud i demande au noeud j de lui

envoyer tous les messages qu'il a reçu aux 4 premières

étapes. Comme le noeud j a reçu la clique

authentifiée finale C3 i à l'étape 4,

seulement si C3 i =6 C3 j , le noeud j

fournit tous ses précédents messages reçus de

i. Le noeud j a besoin de signer ces messages pour prouver

qu'ils ont été envoyés par lui. Après

identification des noeuds malicieux, le noeud i entre à la

deuxième phase.

La deuxième phase est la suivante : quand une attaque

silencieuse3 est lancée par un noeud malicieux, un noeud

normal ne peut pas avoir de preuve pour convaincre les autres noeuds

3. Il y'a attaque silencieuse par un noeud malicieux lorsque ce

dernier envoie les messages à certains de ses voisins et pas à

d'autres

23

CHAPITRE 2. LES PROTOCOLES DE CLUSTERING DANS LES RÉSEAUX

DE CAPTEURS SANS FIL

normaux qui ont reçu les messages du noeud malicieux.

De plus, le noeud normal ne peut pas distinguer le noeud normal qui a

réellement détecté un noeud malicieux du noeud malicieux

qui cherche à lancer une fausse alerte sur un noeud normal.

Une limite de l'algorithme de Sun et al.

présenté ci dessus est le fait qu'il ne permet pas de former une

hiérarchie de clusters. Pour pallier à cette insuffisance,

Banerjee et al. montrent comment on peut réaliser un clustering

hiérarchique dans un réseau.

2.4.2 Partitionnement pour un contrôle

hiérarchique : Algorithme de Banerjee et al.

Dans cette section, nous présentons l'algorithme de

Banerjee et al.[27] qui permet de construire des clusters hiérarchiques.

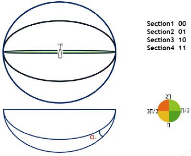

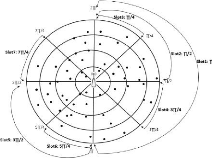

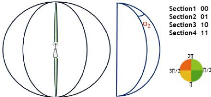

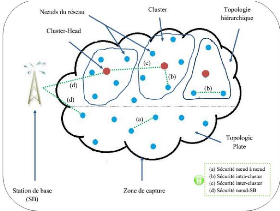

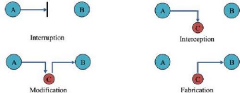

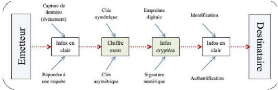

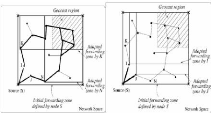

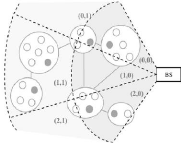

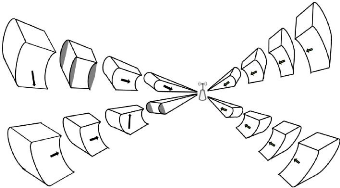

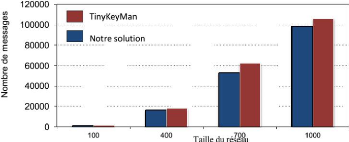

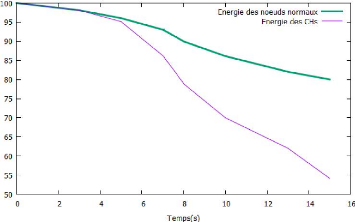

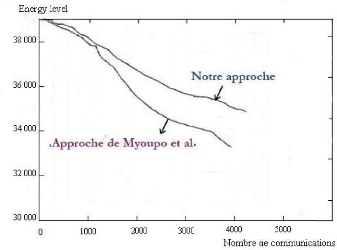

A la fin de l'algorithme, les différents clusters formés doivent