CHAPITRE 3. SÉCURITÉ DANS LES

RÉSEAUX DE CAPTEURS SANS FIL

aux RCSF. Les mécanismes de sécurité

doivent coupler le médium de communication sans-fil utilisé aux

caractéristiques spécifiques aux réseaux de capteurs sans

fil.

3.3 Politiques de sécurité dans les

RCSFs

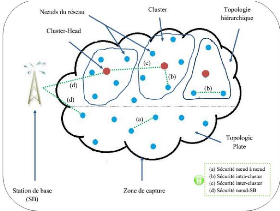

Une politique de sécurité dans les RCSFs est un

ensemble de mécanismes, d'algorithmes, de procédures et de

schémas cohérents conçus pour maintenir un certain niveau

de sécurité. Une politique de sécurité doit assurer

au minimum : i) un contrôle d'accès : détecter et

interdire l'ajout de nouveaux éléments corrompus au

réseau; ii) l'intégrité et iii) la

confidentialité des données transmises. Les protocoles de

sécurité reposent sur les politiques telles que: la

sécurité des communication (choisir des outils

adéquats pour l'établissement de liens sécurisés

entre les noeuds communicants), la sécurité du routage et

des données agrégées (l'accès aux

données pour les agréger, les filtrer ou les compresser doit se

faire uniquement par les noeuds autorisés du réseau) et la

sécurité physique des noeuds (protéger les noeuds contre

toute tentative de compromission, détecter et mettre en quarantaine les

noeuds compromis). Quant au routage, sa politique de sécurité

concerne les différents niveaux de communication selon la topologie du

réseau et le type de routage appliqué pour acheminer les

informations. Comme le montre la figure 3.1, sa stratégie de

sécurité met en avant la sécurité des liens, la

sécurité intra-cluster, la sécurité inter-cluster

et la sécurité noeud du réseau - station de base.

FIGURE 3.1: Stratégies de

sécurité dans un RcSF

3.4 Taxonomie des attaques

Dans cette section, nous allons présenter une série

des menaces (liste non exhaustive) les plus redoutables et les plus connues sur

le routage de données dans les RCSFs [32].

|