CHAPITRE 3. SÉCURITÉ DANS LES

RÉSEAUX DE CAPTEURS SANS FIL

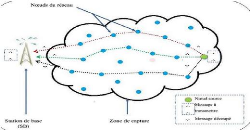

données sera envoyé sur un chemin

différent. L'entité de destination finale, après la

réception de tous les paquets de données, procède à

la reconstitution du message initial émis par le noeud source. Afin de

saisir intégralement l'information échangée entre la

source et sa destination, un attaquant doit scruter tous les chemins

utilisés dans la transmission du message, ce qui est difficile voire

impossible vu la taille des réseaux et le nombre important de chemins

possibles entre chaque paire de noeuds. Cependant, cette solution est gourmande

en énergie car elle implique un grand nombre de noeuds pour acheminer

chaque paquet vers l'entité destinataire. Un exemple d'une telle

solution est donné par la figure3.3.

FIGURE 3.3: Technique de partitionnement des données

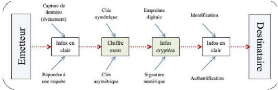

3.5.2 La cryptographie

Le mot cryptographie est composé de deux mots grecs :

« crypto » qui signifie caché et « graphie » qui

signifie écrire, d'où la signification complète de la

cryptographie est « l'écriture secrète ». La

cryptographie est définie comme la science qui convertit les

informations en clair en informations cryptées c'est-à-dire

codées [42]. Le principe est donné par la figure3.4. La plupart

des mécanismes de sécurité des communications sont

basés sur des outils cryptographiques utilisant des informations

secrètes représentées par des nombres premiers, dites

clés, combinées en entrée d'une opération

cryptographique, au message à coder pour produire le message

crypté. On distingue quatre types de clés utilisées dans

les opérations cryptographiques [42] : clé individuelle,

clé par paire, clé de groupe et clé globale. Cependant,

les solutions cryptographiques

FIGURE 3.4: Principe de la cryptographie

ne sont intéressantes que lorsque l'attaquant ne

désire que lire le contenu des messages. Si un

attaquant ne

désire que supprimer un message, alors ces solutions ne sont plus

très appropriées.

44

|