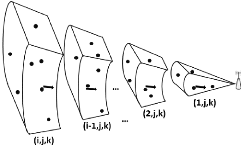

Comme le montre la figure 5.2, notre réseau a plusieurs

niveaux. Afin de permettre l'information d'arriver chez le noeud Sink, il est

nécessaire de mettre sur pied des protocoles de routage.

Nous supposons qu'après le partitionnement, le

réseau est totalement dense, i.e qu'il existe au moins un

capteur dans chaque cluster. Ainsi, les capteurs d'un cluster de

coordonnées (i,j, k) peuvent directement communiquer avec ceux

du cluster de coordonnées (i - 1, j, k). Or nous

savons que les capteurs des clusters de coordonnées (1, j, k)

peuvent directement communiquer avec le noeud sink de coordonnées

(-1, -1, -1), qui est en fait la

destination finale des paquets qui transitent dans le réseau. De

façon successive donc, les données peuvent être

acheminées du cluster de coordonnées (i,j, k) aux

clusters de coordonnées (i - 1,j, k), (i - 2,j,

k), ..., (1,j, k).

64

CHAPITRE 5. NOTRE CONTRIBUTION : UNE APPROCHE DE PROTOCOLE DE

GÉOCASTING SÉCURISÉ DANS UN RCSF DÉPLOYÉ

DANS L'ESPACE (EN 3D)

FIGURE 5.3: Routage dans un réseau

dense

Les capteurs des clusters de coordonnées (1, j, k)

pourront alors à leur tour envoyer ces données au noeud

sink. Afin d'économiser de l'énergie, les capteurs ne sont pas

tout le temps éveillés; ils peuvent automatiquement passer en

mode veille pendant un certain temps et passer en mode

éveillé pendant une période bien définie en

exécutant le protocole d'accès au canal de Nakano et al. [54].

Pendant que les capteurs sont éveillés, il y a deux actions

possibles :

Un événement se produit : les

capteurs du cluster de coordonnées (i, j, k) construisent un

message contenant le code de l'événement et leurs

coordonnées, et les envoient à en direction du cluster (i

- 1, j, k) ou directement au noeud sink si leur cluster est de

coordonnées (1, j, k).

Réception d'un message : le capteur

du cluster (i, j, k) vérifie s'il en est le destinataire; si

c'est le cas, il l'achemine tout simplement au cluster (i-1, j, k)

ou au noeud sink si son cluster est de coordonnées (1, j,

k). Si ce n'est pas le cas, il l'ignore tout simplement. La figure 5.3

montre comment les données sont routées entre les clusters. En

réalité la notion de cluster est virtuelle, ce sont les capteurs

qui détectent les événements, envoient et reçoivent

les messages. Comme les capteurs ont une source d'énergie

limitée, il faut les empêcher de diffuser anarchiquement et

inutilement les données.

Principe de l'algorithme de réservation du

canal de Nakano et al. Étant donné que les noeuds ont

déjà découvert leur voisinages, Pour pallier aux

problèmes de collisions et de retransmission des paquets qui influent

sur la durée de vie des capteurs dans un réseau, la technique de

réservation de canal de Nakano et al.[54] est utilisée.

L'idée de base de cette méthode est qu'un capteur n'est

éveillé que s'il émet ou reçoit des paquets. Soit

un réseau de capteurs sans fil disposant de p capteurs C(1), C(2),

C(3), ..., C(p - 1), C(p). Supposons que pour tout i,

tel que 1 < i < p, chaque capteur C(i) possède ni

paquets à transmettre. Au début de l'algorithme, seul le

capteur C(i) connait ni. Au premier intervalle de temps, le capteur

C(1) transmet le nombre de paquets n1 qu'il dispose. Pendant ce

même intervalle, tous les autres capteurs sont endormis à

l'exception du capteur C(1) qui transmet et du capteur C(2)

qui reçoit n1. C(2) calcule ensuite n1

+ n2 et transmet le résultat à C(3). Durant cet

intervalle de temps

65

CHAPITRE 5. NOTRE CONTRIBUTION : UNE APPROCHE DE PROTOCOLE DE

GÉOCASTING SÉCURISÉ DANS UN RCSF DÉPLOYÉ

DANS L'ESPACE (EN 3D)

tous les autres capteurs sont endormis excepté

C(2) qui émet et C(3) qui reçoit. De la

même manière, lorsque C(3) reçoit

n1 +n2 , il calcule

n1 +n2 +n3

et envoi le résultat au capteur C(4). Ce processus est

réitéré p-1 fois et à la fin, le capteur

C(p) calcul

n1+n2+n3+...+np_2+np_1.

De manière précise, un capteur C(i) calcule

n1 + n2 +

n3 + ... + ni_2

+ ni_1 et il se

réveille au tempsn1 + n2

+ n3 + ... +

ni_2 +

ni_1 + 1 pour commencer

à transmettre les informations qu'il dispose. Dès que sa

transmission est terminée, il se rendort. A la fin de cet algorithme,

chaque capteur est à mesure de déterminer de manière

exacte le nombre de slots qu'il utilisera pour transmettre les capteurs qui le

précède. Ce protocole de réservation de canal se termine

en p-1 intervalles de temps et aucun capteur n'est

éveillé pendant plus de deux intervalles de temps.