CHAPITRE III : APPROCHE PRATIQUE

RESUME DU CHAPITRE

Notre troisième chapitre qui est une partie de

l'approche pratique :

Ici nous avons apporté un nouveau modelé en

rapport avec nos objets d'étude qui sont des solutions

hétérogène

Dans ce chapitre il est question d'effectuer une

étudie approfondi sur nos solutions qui sera implémente au niveau

du quatrième chapitre dans les firewalls (Mikrotik et TMG)

GENERALITES SUR LA SECURITE DES SYSTEMES

D'INFORMATION

1. Introduction

Les nouvelles orientations de la pratique des affaires sont en

train de modifier considérablement les différents aspects des

réseaux d'entreprise. Le terme sécurité des réseaux

se répond de plus en plus à mesure que les entreprises ou autre

organisations tentent de comprendre et de gérer les risques liés

aux applications et des règles de gestion déployées sur

leurs infrastructures des réseaux15

En informatique, le terme sécurité recouvre tout

ce qui concerne la protection des informations, et les contre-mesures à

mettre en oeuvre ne sont pas uniquement des solutions techniques mais

également des mesures de formation et de sensibilisation a l'intention

des utilisateurs, ainsi qu'un ensemble des règles clairement

définies.

Afin de pouvoir sécuriser un système, il est

nécessaire d'identifier les menaces potentielles, et donc de connaitre

et de prévenir la façon de procéder un aperçu des

motivations éventuelles de pirates, de catégoriser ces derniers

et enfin de mieux comprendre comment il est possible de limiter les risques

d'intrusions

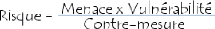

a. Description

Le risque en termes de sécurité

est généralement caractérisé par l'équation

suivante :

La menace (en anglais « threat ») représente

le type d'action susceptible de nuire dans l'absolu, tandis que la

vulnérabilité (en anglais « vulnerability »,

appelée parfois faille ou brèche) représente le niveau

d'exposition face à la menace dans un contexte particulier. Enfin la

contre-mesure est l'ensemble des actions mises en oeuvre en prévention

de la menace.

Les contre-mesures à mettre en oeuvre ne sont pas

uniquement des solutions techniques mais également des mesures de

formation et de sensibilisation à l'intention des utilisateurs, ainsi

qu'un ensemble de règles clairement définies.

Afin de pouvoir sécuriser un système, il est

nécessaire d'identifier les menaces potentielles, et donc de

connaître et de prévoir la façon de procéder de

l'ennemi. Le but de ce dossier est ainsi

15 Levier .L, tableau de bord de la securite

réseau ,2e édition, 2006, p208

de donner un aperçu des motivations éventuelles des

pirates, de catégoriser ces derniers, et enfin de donner une idée

de leur façon de procéder afin de mieux comprendre comment il est

possible de limiter les risques d'intrusions.16

|