2. Types de filtrages

2.1. Le filtrage simple de paquet (Stateless)

? Le principe

C'est la méthode de filtrage la plus simple, elle

opère au niveau de la couche réseau et transport du modèle

OSI. La plupart des routeurs d'aujourd'hui permettent d'effectuer du filtrage

simple de paquet. Cela consiste à accorder ou refuser le passage de

paquet d'un réseau à un autre en se basant sur :

V' L'adresse IP Source/Destination.

V' Le numéro de port

Source/Destination.

V' Et bien sur le protocole de niveaux 3 ou

4.

Cela nécessite de configurer le Firewall ou le routeur

par des règles de filtrages, généralement appelées

des ACL (Access Control List).

? Les limites

Le premier problème vient du fait que l'administrateur

réseau est rapidement contraint à autoriser un trop grand nombre

d'accès, pour que le Firewall offre une réelle protection. Par

exemple, pour autoriser les connexions à Internet à partir du

réseau privé, l'administrateur devra accepter toutes les

connexions Tcp provenant de l'Internet avec un port supérieur à

1024. Ce qui laisse beaucoup de choix à un éventuel pirate.

Il est à noter que de définir des ACL sur des

routeurs haut de gamme - c'est à dire, supportant un débit

important - n'est pas sans répercussion sur le débit

lui-même. Enfin, ce type de filtrage ne résiste pas à

certaines attaques de type IP Spoofing / IP Flooding, la mutilation de paquet,

ou encore certaines attaques de type Dos. Ceci est vrai sauf dans le

26

http://infoprat.free.fr

cadre des routeurs fonctionnant en mode distribué. Ceci

permettant de gérer les Acls directement sur les interfaces sans

remonter à la carte de traitement central. Les performances

impactées par les Acls sont alors quasi nulles.

2.2. Le filtrage de paquet avec état (Statefull)

? Le Principe

L'amélioration par rapport au filtrage simple, est la

conservation de la trace des sessions et des connexions dans des tables

d'états internes au Firewall. Le Firewall prend alors ses

décisions en fonction des états de connexions, et peut

réagir dans le cas de situations protocolaires anormales. Ce filtrage

permet aussi de se protéger face à certains types d'attaques

Dos27.

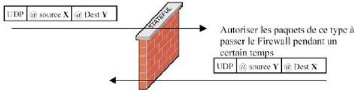

Dans l'exemple précédent sur les connexions

Internet, on va autoriser l'établissement des connexions à la

demande, ce qui signifie que l'on aura plus besoin de garder tous les ports

supérieurs à 1024 ouverts. Pour les protocoles UDP et ICMP, il

n'y a pas de mode connecté. La solution consiste à autoriser

pendant un certain délai les réponses légitimes aux

paquets envoyés. Les paquets ICMP sont normalement bloqués par le

Firewall, qui doit en garder les traces. Cependant, il n'est pas

nécessaire de bloquer les paquets Icmp de type 3 (destination

inaccessible) et 4 (ralentissement de la source) qui ne sont pas utilisables

par un attaquant. On peut donc choisir de les laisser passer, suite à

l'échec d'une connexion TCP ou après l'envoi d'un paquet UDP.

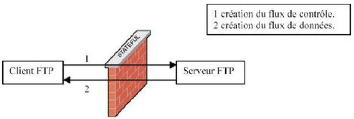

Pour le protocole Ftp (et les protocoles fonctionnant de la

même façon), c'est plus délicat puisqu'il va falloir

gérer l'état de deux connexions. En effet, le protocole Ftp,

gère un

27Chambet.P, les mécanismes de

sécurité de Microsoft ISA SERVER, OSSIR, PARIS, 2001, p. 30.

canal de contrôle établi par le client, et un

canal de données établi par le serveur28. Le Firewall

devra donc laisser passer le flux de données établi par le

serveur. Ce qui implique que le Firewall connaisse le protocole Ftp, et tous

les protocoles fonctionnant sur le même principe. Cette technique est

connue sous le nom de filtrage dynamique (Statefull Inspection) et a

été inventée par Check point. Mais cette technique est

maintenant gérée par d'autres fabricants.

? Les limites

Tout d'abord, il convient de s'assurer que les deux techniques

sont bien implémentées par les Firewalls, car certains

constructeurs ne l'implémentent pas toujours correctement. Ensuite une

fois que l'accès à un service a été

autorisé, il n'y a aucun contrôle effectué sur les

requêtes et réponses des clients et serveurs. Un serveur Http

pourra donc être attaqué impunément. Enfin les protocoles

maisons utilisant plusieurs flux de données ne passeront pas, puisque le

système de filtrage dynamique n'aura pas connaissance du protocole.

|