|

DEDICACES

Gloire à AllahSeigneur des mondes, le Tout Puissant pour

Sa grâce, Son amour infini, Son assistance, Sa miséricorde

grâce à qui j'ai pu arriver à réaliser ce

modeste travail que je dédie :

A ma maman chérie RADJI Shérifa, celle

qui n'a cessé de me soutenir, grâce à qui je ne

baisserai jamais les bras. Tes prières et tes bénédictions

m'ont été d'un grand secours pour mener à bien mes

études. Aucune dédicace ne saurait être assez

éloquente pour exprimer ce que tu mérites pour tous les

sacrifices que tu n'as cessé de m'accorder depuis ma naissance, durant

mon enfance et même à l'âge adulte. Tu as fait plus qu'une

mère puisse faire pour que ses enfants suivent le bon chemin dans leur

vie et leurs études. Puisse Allah, le Tout Puissant, te préserve

et t'accorde santé, longue vie et bonheur.

A mon père bien aimé, SHITOU OGUNGBEMI Issa, qui

malgré les difficultés de la vie s'est engagé corps et

âme dans mon éducation.

A ma très chère soeur SHITOU OGUNGBEMI Soifat,

pour son apport moral.

A mes frères SHITOU OGUNGBEMI Mansour et Nabil.

A tous mes camarades de promotion qui ont toujours

été là pour moi.

A tous ceux qui m'ont encouragé, je ne saurais citer

tous les noms de peur d'en oublier, mais

je vous remercie du fond du coeur.

Haleem SHITOU OGUNGBEMI

REMERCIEMENTS

Avant tout développement sur cette expérience

professionnelle, il apparaît opportun de commencer ce rapport de stage

par des remerciements. Nous tenons à saisir cette occasion et adresser

nos sincères remerciements et nos profondes reconnaissances à

Allah le tout puissant et miséricordieux qui nous a donné la

force et la puissance d'accomplir ce travail.

Nous adressons particulièrement nos remerciements aux

membres du Jury, Dr. AMOU le Président du jury et Dr. TEPE qui nous ont

fait l'honneur de leur présence lors de notre soutenance. Nous profitons

de l'occasion pour leur adresser nos sincères respects. Leurs remarques

et suggestions nous ont été très utiles et fructueuses

pour la finalisation de notre formation.

Nous remercions ceux qui de près ou de loin, nous ont

aidés ou soutenus d'une manière ou d'une autre pour

l'élaboration de ce mémoire. Notre gratitude va

particulièrement à :

Ø Monsieur Kossi ATCHONOUGLO, Maitre de

conférences, Directeur du CIC ;

Ø Monsieur Venant Eyouleki PALANGA, Maitre-Assistant,

Ex-Directeur Adjoint du CIC, pour son encadrement et ses efforts consentis pour

la réussite de notre cursus scolaire ;

Ø Monsieur Tchamye Tcha-Esso BOROZE, Maitre-Assistant,

Directeur Adjoint du CIC ;

Ø Monsieur Salomon ADJONYO, Responsable de la

Sécurité des Systèmes d'Information à la B.T.C.I,

Enseignant au Centre Informatique et de Calcul de l'Université de

Lomé, notre directeur de mémoire pour son implication, son suivi,

son écoute et ses remarques judicieuses, qui malgré ses

nombreuses occupations a supervisé et encadré notre travail de

mémoire pour l'orientation, la confiance, la patience qui ont

constitué un apport considérable sans lequel ce travail n'aurait

pas pu être mené au bon port. Qu'il trouve dans ce travail un

hommage vivant à sa haute personnalité ;

Ø Monsieur Guy DJADOU, informaticien

Télécom et coordonnateur des interventions techniques à

C.A.F.E I&T, notre maitre de stage pour son assistance et ses conseils

tout le long du stage ;

Ø Ma mère Shérifa RADJI, pour son

affection, son soutien et pour la confiance qu'elle a toujours dans ce que

j'entreprends ;

Ø Tout le personnel de C.A.F.E I&T en particulier

à tous les techniciens et stagiaires du département `support

technique' ;

Ø Tout le personnel Enseignant, Administratif et

Technique du CIC pour leur disponibilité et soutien durant notre

période de formation ;

Ø Nos promotionnaires, avec qui nous avons connu et

continuons par vivre des moments de partage et d'ambiance fraternelle.

Chapitre 1 : RESUME

Le renforcement de la sécurité informatique est

devenu une nécessité primordiale vu l'apparition des diverses

formes d'attaques informatiques de nos jours. Et ce sont les réseaux

d'entreprises, d'institutions, de gouvernements qui ont le plus besoin de cette

sécurisation car elles sont fréquemment les cibles des attaques

d'intrusion.Les pare-feu sont très populaires en tant qu'outils

permettant d'élaborer efficacement des stratégies pour

sécuriser unréseau informatique. Un firewall offre au

système une protection d'un réseau interne, contre un certain

nombre d'intrusions venant de l'extérieur, grâce à des

techniques de filtrage rapides et intelligentes.

L'objectif de ce travail est la mise en place d'un firewall

open source, pfsense comme solution. Ce pare-feu offre un panel de

fonctionnalités de type NAT, DHCP, ...etc., auquel nous avons

ajouté le package « Ntopng » pour la supervision de la bande

passante, le paquet « Snort » qui sert à la détection

et la prévention d'intrusions et « Free Radius» pour

authentifier les utilisateurs avant l'accès à Internet. En somme

le pare-feu est une solution de premier choix, mais il nécessite quand

même une intervention humaine.

Chapitre 2 : ABSTRACT

The reinforcement of computer security has become a primary

necessity given the appearance of various forms of computer attacks these days.

Moreover, it is the networks of companies, institutions and governments that

most need this security because they are frequently targets of intrusion

attacks. Firewalls are very popular as tools for effectively developing

strategies for securing a computer network. A firewall offers the system

protection of an internal network, against a number of intrusions from outside,

thanks to fast and intelligent filtering techniques.

The objective of this work is the establishment of an open

source firewall, pfsense as a solution. This firewall offers a panel of NAT,

DHCP, etc., features, to which we have added the "Ntopng" package for the

supervision of the bandwidth, the "Snort" package which serves for the

detection and the prevention of Intrusions and Free Radius to authenticate

users before accessing the Internet. In short, the firewall is a solution of

choice, but it still requires human intervention.

TABLE DES

MATIERES

Pages

DEDICACES

i

REMERCIEMENTS

ii

RESUME

iii

ABSTRACT

iii

TABLE DES MATIERES

iv

LISTE DES FIGURES

ix

LISTE DES TABLEAUX

xi

GLOSSAIRE

xii

INTRODUCTION GENERALE

1

Chapitre 1 :

2

PRESENTATION DU CADRE D'ETUDE ET DE STAGE

2

1.1 Introduction

3

1.2 Centre Informatique et de Calcul (CIC)

3

1.2.1 Présentation

3

1.2.2 Missions

4

1.2.3 Activités

4

1.2.4 Organisation administrative

4

1.2.5 Les formations

6

1.2.5.1 Licence professionnelle

6

1.2.5.2 Master professionnel

7

1.3 C.A.F.E Informatique &

Télécommunications (Centre d'Assistance de Formation et

d'Etude)

7

1.3.1 Présentation

7

1.3.2 Historique

8

1.3.3 Statut

9

1.3.4 Missions

10

1.3.5 Activités

10

1.3.6 Organisation administrative

10

1.3.7 Direction technique

11

1.4 Conclusion

12

Chapitre 2 :

13

PRSENTATION DU PROJET

13

2.1 Introduction

14

2.2 Présentation générale

du projet

14

2.3 Etude de l'existant

14

2.3.1 Les ressources matérielles

14

2.3.2 Patrimoine logiciel

17

2.3.3 Architecture du réseau

informatique

18

2.4 Critique de l'existant

19

2.5 Problématique

20

2.6 Objectifs

20

2.7 Résultats attendus

21

2.8 Périmètre du projet

21

2.9 Méthodologie du travail

21

2.10 Conclusion

22

Chapitre 3 :

23

GENERALITES SUR LA SECURITE DES RESEAUX

INFORMATIQUES

23

3.1 Introduction

24

3.2 Les réseaux informatiques

24

3.2.1 Définition

24

3.2.2 Les réseaux sans fil

24

3.2.3 Les protocoles réseaux

25

3.2.4 Faiblesses réseaux

25

3.3 Les principales attaques

26

3.3.1 Attaques des réseaux

26

3.3.1.1 Man in the middle

26

3.3.1.2 Balayage de port

26

3.3.1.3 Attaque par rebond

26

3.3.1.4 Dénis de service (DoS)

27

3.3.1.5 Usurpation d'adresse IP

27

3.3.2 Attaques des réseaux sans fil

27

3.3.2.1 Le Sniffing

27

3.3.2.2 Le brouillage radio

28

3.3.2.3 L'interception des données

28

3.3.2.4 Le war driving

28

3.3.3 Attaques du système

d'exploitation

28

3.3.3.1 L'écran bleu de la mort

28

3.3.4 Attaques applicatives

29

3.3.4.1 Exploit

29

3.3.4.2 Dépassement de tampon

29

3.3.4.3 Un « shellCode »

29

3.4 Mise en place d'une politique de

sécurité réseau

29

3.4.1 Définition

29

3.4.2 Objectif d'une politique de

sécurité

30

3.4.3 Les différents types de politique

de sécurité

30

3.5 Les stratégies de

sécurité réseau

31

3.5.1 Méthodologie pour élaborer

une politique de sécurité réseau

31

3.5.2 Proposition de stratégies de

sécurité réseau

32

3.5.2.1 Stratégie des

périmètres de sécurité

32

3.5.2.2 Stratégie des goulets

d'étranglement

32

3.5.2.3 Stratégie d'authentification en

profondeur

33

3.5.2.4 Stratégie du moindre

privilège

33

3.5.2.5 Stratégie de

confidentialité des flux réseau

33

3.5.2.6 Stratégie de contrôle

régulier

33

3.6 Les techniques de parade aux attaques

34

3.6.1 La cryptographie

34

3.6.1.1 Cryptographie symétrique

34

3.6.1.2 Cryptographie asymétrique

35

3.6.2 La suite de sécurité

IPsec

36

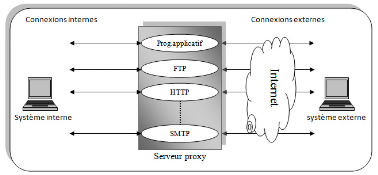

3.6.3 Serveur Proxy

36

3.6.3.1 Présentation

36

3.6.3.2 Principe de fonctionnement

37

3.6.3.3 Fonctionnement d'un serveur Proxy

37

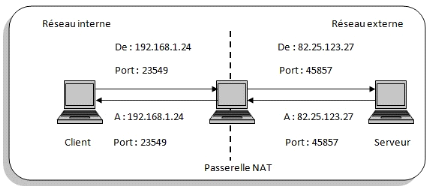

3.6.3.4 Traduction d'adresse (NAT)

38

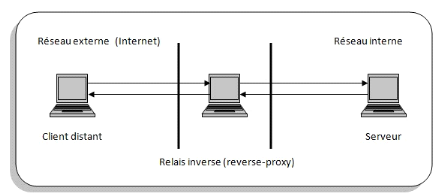

3.6.3.5 Reverse Proxy

39

3.6.4 Réseaux privés

virtuels

40

3.6.4.1 Présentation

40

3.6.4.2 Fonctionnement d'un VPN

41

3.6.4.3 Protocole de tunneling

41

3.6.4.4 Protection des accès

42

3.6.5 Sécurité physique des

équipements

42

3.6.6 IDS : Intrusion Detection

System

43

3.6.6.1 Définition

43

3.6.6.2 Les différents types d'IDS

43

3.6.6.3 Mode de fonctionnement d'un IDS

45

3.6.7 IPS : Intrusion Prevention

System

46

3.6.7.1 Définition

46

3.6.7.2 Mode de fonctionnement

46

3.6.7.3 Différents types d'IPS

46

3.6.8 Pare-feu

47

3.6.8.1 Les différents types de

filtrage

48

3.6.8.2 Les différentes

catégories de pare-feu

49

3.6.8.3 Zone démilitarisée

(DMZ)

51

3.6.8.4 Limite des systèmes

pare-feu

52

3.7 Recherches d'informations et

synthèses

52

3.7.1 Principe de fonctionnement d'un

pare-feu

52

3.7.2 Facteurs à considérer pour

l'implémentation d'un pare-feu en entreprise

53

3.7.3 Proposition de solutions pare-feu

53

3.7.3.1 Quelques solutions

propriétaires

54

3.7.3.2 Quelques solutions libres

54

3.7.3.3 Comparaison des solutions libres

56

3.7.4 Synthèse et choix de la solution

de sécurisation pour C.A.F.E I&T

57

3.7.4.1 Présentation

générale de pfsense

57

3.7.4.2 Aperçu des

fonctionnalités

58

3.7.4.3 Position de pfsense

59

3.7.5 Recommandations pour un pare-feu en

entreprise

60

3.8 Conclusion

61

Chapitre 4 :

62

MISE EN OEUVRE

62

4.1 Introduction

63

4.2 Nouvelle architecture

63

4.3 Préparation de l'environnement de

travail

64

4.4 Les éléments de mise en

oeuvre

65

4.5 Installation de Pfsense

65

4.6 Configuration de Pfsense

68

4.6.1 Configuration générale

68

4.6.2 Paramètres généraux

de Pfsense

69

4.6.3 Configuration des interfaces

70

4.6.3.1 Interface WAN

70

4.6.3.2 Interface LAN

70

4.6.3.3 Configuration du serveur DHCP

71

4.6.4 Définition des règles du

firewall

72

4.6.4.1 Coté WAN

72

4.6.4.2 Coté LAN

72

4.7 Portail captif de Pfsense

73

4.7.1 Présentation d'un portail

captif

73

4.7.2 Paramètres généraux

du portail captif de pfsense

73

4.7.3 Authentification du portail captif de

Pfsense

75

4.7.3.1 Authentification par RADIUS

75

4.7.3.2 Gestion des comptes utilisateurs sous

Pfsense

76

4.7.4 Sécurité du portail

captif

76

4.8 Contrôle de la bande passante

78

4.8.1 Introduction à la QoS

78

4.8.2 Présentation de Ntopng

79

4.8.3 Installation de Ntopng

79

4.8.4 Configuration du service Ntopng

79

4.9 Détection d'intrusion

81

4.9.1 Présentation de Snort

81

4.9.2 Installation et configuration de

Snort

81

4.9.3 Test de la solution

83

4.10 Evaluation financière

85

4.11 Conclusion

87

CONCLUSION GENERALE

2

LISTE DES REFERENCES

2

LISTE DES FIGURES

Pages

Figure 1. 1 : Image satellite du CIC par Google

Earth

2

Figure 1. 2 : Organigramme du CIC

6

Figure 1. 3 : Plan de localisation de C.A.F.E

Informatique & Télécommunications

8

Figure 1. 4 : Organigramme de C.A.F.E. Informatique

& Télécommunications

11

Figure 2. 1 : Architecture du réseau I.P de

CAFE I&T

19

Figure 3. 1 : Attaque de Man in the middle

26

Figure 3. 2 : Attaque par rebond

27

Figure 3. 3 : Architecture d'un Proxy

37

Figure 3. 4 : Traduction d'adresse (NAT)

39

Figure 3. 5 : Reverse Proxy

40

Figure 3. 6 : Réseau privé virtuel

41

Figure 3. 7 : Pare-feu

48

Figure 3.7: Exemple d'une zone

démilitarisée

51

Figure 3.8: Logo de pfsense

58

Figure 3.9 : Position de pfsense choisie dans le

réseau local de C.A.F.E I&T

60

Figure 4. 1 : Nouvelle architecture du réseau

local de C.A.F.E I&T

63

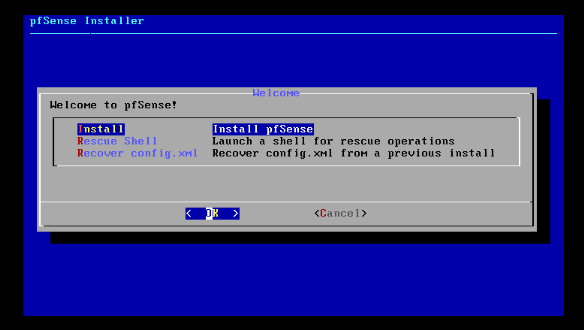

Figure 4. 2 : Ecran de démarrage de

l'installation de Pfsense

66

Figure 4. 3 : Début de l'installation de

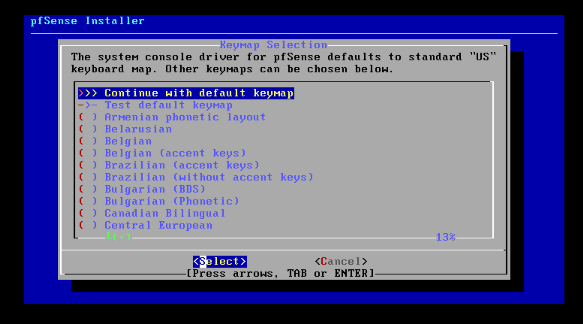

Pfsense

66

Figure 4. 4 : Configuration du type de clavier de

Pfsense

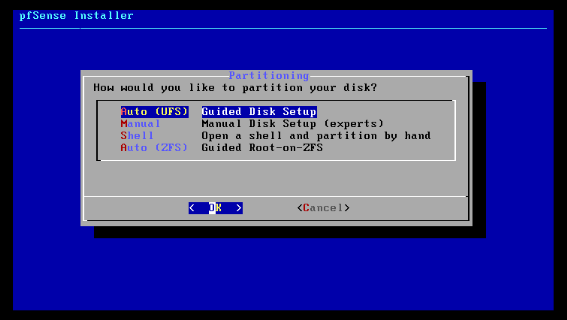

67

Figure 4. 5 : Partitionnement de l'espace disque de

Pfsense

67

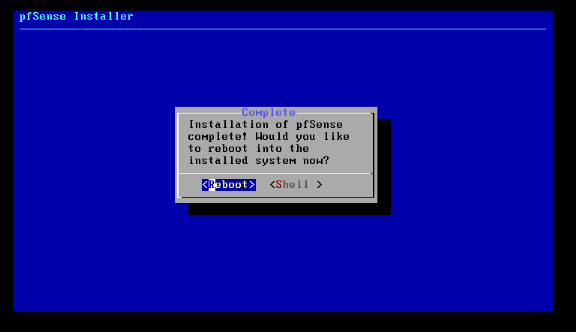

Figure 4. 6 : Fin de l'installation de Pfsense

68

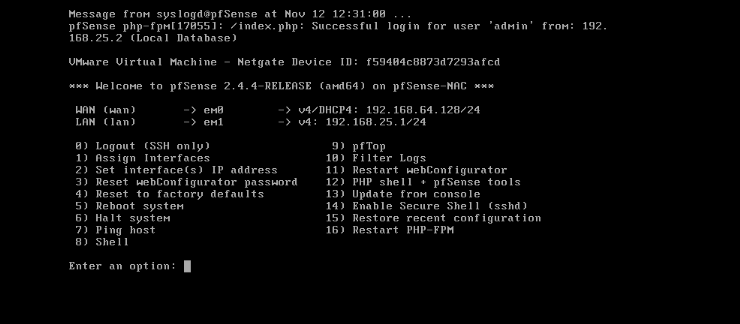

Figure 4. 7 : Menu de configuration de Pfsense

68

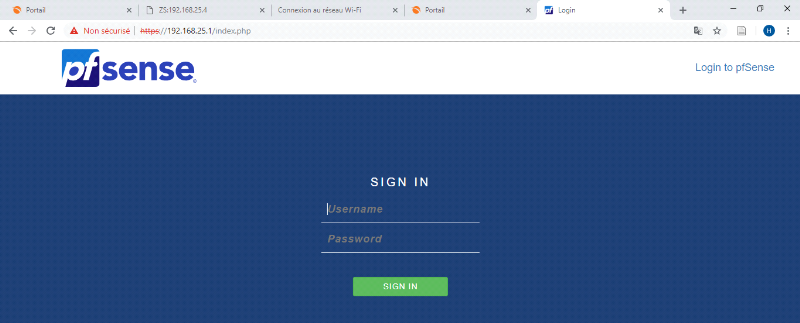

Figure 4. 8 : Portail d'administration de Pfsense

69

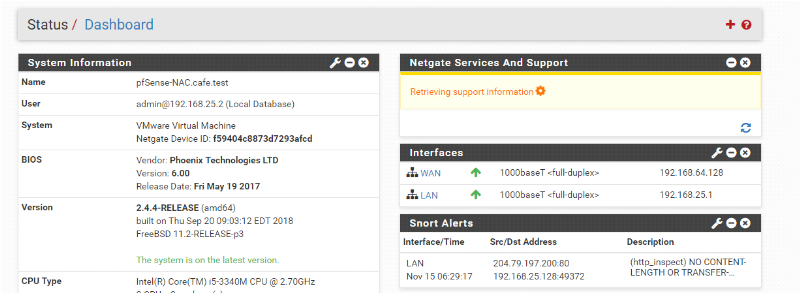

Figure 4. 9 : Tableau de bord de l'interface

d'administration de Pfsense

69

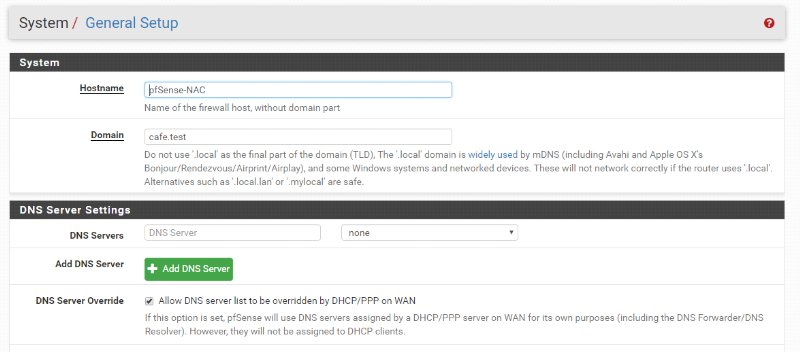

Figure 4. 10 : Paramétrage

général de Pfsense

70

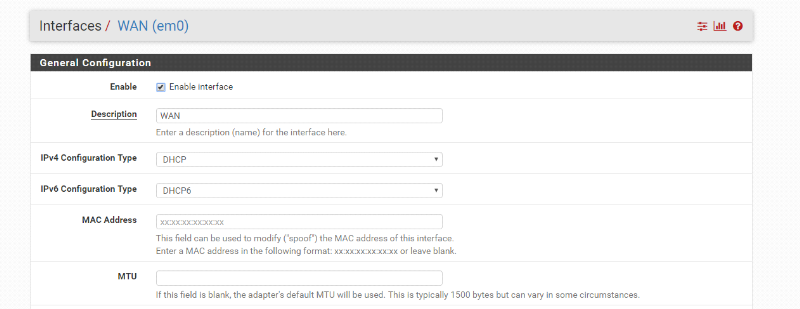

Figure 4. 11 : Configuration de l'interface WAN

70

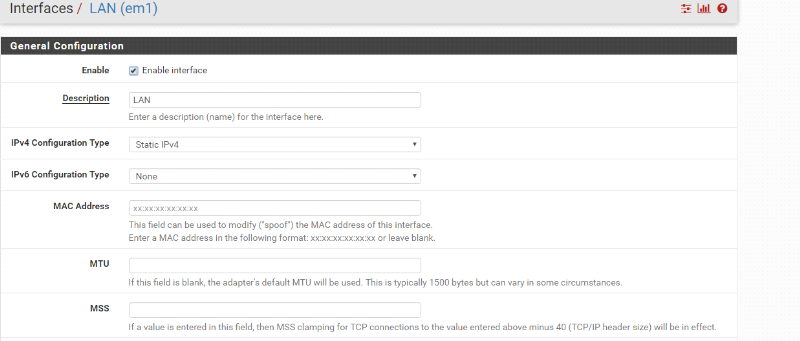

Figure 4. 12 : Configuration de l'interface LAN

71

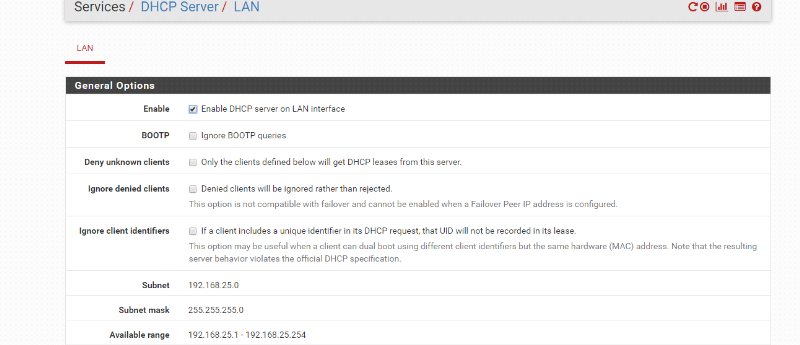

Figure 4. 13 : Configuration du serveur DHCP

71

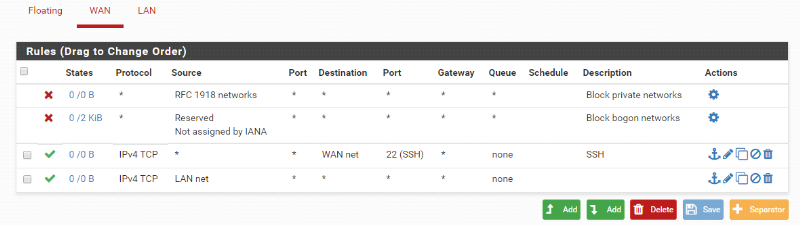

Figure 4. 14 : Règles sur l'interface WAN

72

Figure 4. 15 : Règles sur l'interface LAN

72

Figure 4. 16 : Activation du portail captif de

Pfsense

74

Figure 4. 17 : Page d'accueil du portail captif de

Pfsense (page par défaut)

74

Figure 4. 18 : Création de l'utilisateur

"client1" avec authentification FreeRadius

76

Figure 4. 19 : Activation de la sécurisation

par HTTPS pour l'accès au portail captif

77

Figure 4. 20 : Activation du certificat

d'authentification

77

Figure 4. 21: Importation du certificat

d'authentification et de sa clé privée

78

Figure 4. 22 : Installation des paquets de Ntopng

79

Figure 4. 23 : Configuration du mot de passe de

Ntopng

80

Figure 4. 24 : Interface d'administration de

Ntopng

80

Figure 4. 25 : Activités d'un utilisateur

connecté grâce à Ntopng

81

Figure 4. 26 : Installation des paquets de SNORT

82

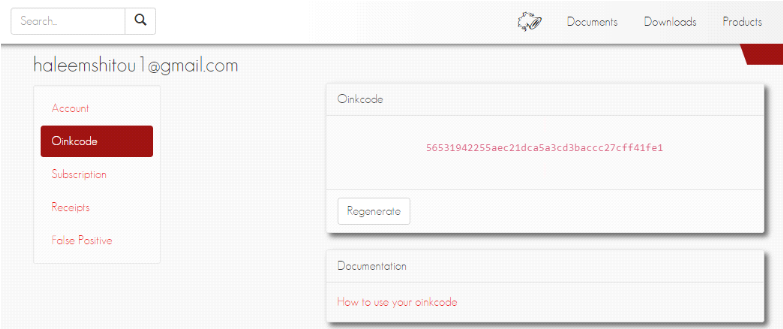

Figure 4. 27 : Code oinkcode délivré

après enregistrement sous Snort

82

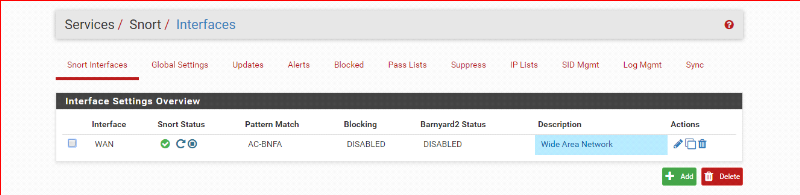

Figure 4. 28 : Activation de Snort sur l'interface

WAN

83

Figure 4. 29 : Architecture virtuelle de

l'environnement de test

84

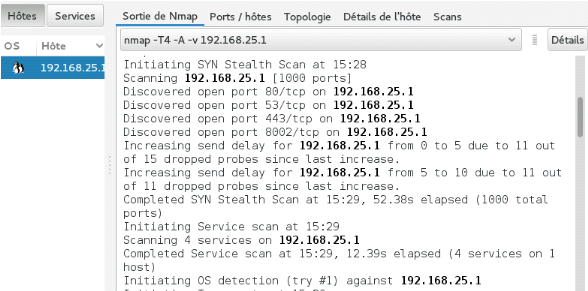

Figure 4. 30 : Scan de port effectué par

la machine `Attaquant'

85

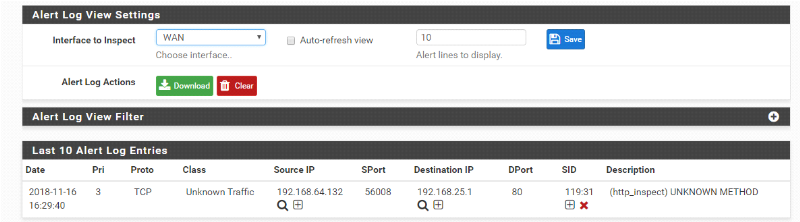

Figure 4. 31 : Alertes renseignées par

Snort

85

LISTE DES

TABLEAUX

Pages

Tableau 1 : les postes de travail et leurs

caractéristiques

2

Tableau 2 : Liste des serveurs matériels et

leurs caractéristiques

16

Tableau 3 : Liste des imprimantes et quelques

caractéristiques techniques

17

Tableau 4 : Equipements réseau et

caractéristiques techniques

17

Tableau 5 : Applications du réseau local de

C.A.F.E I&T

18

Tableau 6 : Prix des solutions commerciales

54

Tableau 7: Comparaison de quelques solutions

libres

57

Tableau 8 : Achat des matériels

86

Tableau 9 : Coût de

l'implémentation

86

Tableau 10 : Coût de la formation

86

Tableau 11 : Coût d'entretien du

serveur

87

GLOSSAIRE

802.1x : Norme wifi, utilisée pour

désigner plusieurs groupes de 802.x

AAA: Authorization Authentication

Accounting

ABIDS:Application Based Intrusion Detection

System

ACK : Acknowledged, un accuse de

réception

ACL: Access Control List

AES: Application Environment Services

ALCASAR : Application Libre pour le

Contrôle d'Accès Sécurisé et Authentifié

Réseau

API : Application Programming Interface

C.A.F.E I&T :

Centre d'Assistance de Formation et d'Etude en Informatique et

Télécommunications

CPU : Central Processing Unit

DES : Data Encryption

Standard

DHCP: Dynamic Host Configuration Protocol

DMZ : DeMilitarized

Zone

DoS: Denis of Service

EAP-MD5: Extensible Authentication Protocol-

Message Digest 5

EAP-TLS: Extensible Authentication Protocol -

Transport Layer Security

ECC: Error-Correcting Code

FAI : Fournisseur d'Accès Internet

FTP: File Transfer Protocol

GPL: General Public License

HDD: Hard Disk Drive

HIDS: Host-based Intrusion Detection

System

HIPS: Host-based Intrusion Prevention

System

HTTP: HypertText Transfer Protocol

ICANN: Internet Corporation for Assigned

Names and Numbers

ICMP: Internet Control Message Protocol

IDEA: International Data Encryption

Algorithm

IDS: Intrusion Detection System

IETF: Internet Engineering Task Force

INTERNIC: INTERnet Network Information

Center

IP: Internet Protocol

IPNG: Internet Protocol New Generation

IPS: Intrusion Protection System

IPsec: Internet Protocol SECurity

KIPS: Kernel Intrusion Prevention System

L2FP: Layer 2 Forwarding Protocol

L2TP: Layer 2 Tunneling Protocol

LAN: Local Area Network

LDAP:Lightweight Directory Access Protocol

LMD: Licence Master Doctorat

MAC:Media Access Control

MIT: Massachussetts Institute of

Technology

NAC: Network Access Control

NAP: Network Access Point

NAT: Network Address Translation

NIDS:Network Intrusion Detection System

NIPS: Network Intrusion Protection System

NNIDS:Network Node Intrusion Detection

system

NTIC : Nouvelles Technologies de

l'Information et de la Communication

OSI: Open System Interconnection

PPTP: Point to Point Tunneling Protocol

PSK : Pre Shared Key

RADIUS:Remote Authentication Dial-In User

Service

RAM: Random Access Memory

RFC: Request For Comment

RPV: Réseau Privé Virtuel

RSA : Rivest Shamir Adleman

SNMP: Simple Network Management

Protocol

SPOF: Single Point Of Failure

SSH: Secure SHell

SSL: Secure Socket Layer

SSO: Single Sign-On

TCP/IP: Transmission Control

Protocol/Internet Protocol

UDP: User Datagram Protocol

URL: Unified Redirection L

VLAN: Virtual Local Area Network

VoIP: Voix sur Internet Protocol

VPN: Virtual Private Network

Chapitre 3 : INTRODUCTION GENERALE

De nos jours, le développement du réseau

Internet, et de ses déclinaisons sous forme d'Intranet etd'Extranet,

soulève des questions essentielles en matière de

sécurité informatique[1]. Toutes les

entreprises, possédant un réseau local disposent aussi d'un

accès à Internet, afin d'accéder à la manne

d'information disponible sur le réseau des réseaux, et de pouvoir

communiquer avec l'extérieur. Cette ouverture vers l'extérieur

est indispensable et dangereuse en même temps. Ouvrir l'entreprise vers

le monde signifie aussi laisser place ouverte aux étrangers pour essayer

de pénétrer le réseau local de l'entreprise, et y

accomplir des actions douteuses (les attaques de vers et virus informatiques,

les chevaux de Troie bancaires,...), de destruction, vol d'informations

confidentielles, perte de périphériques mobiles, ...

Pour parer à ces attaques, une architecture

sécurisée est nécessaire. Pour cela, le coeur d'une telle

architecture doit êtrebasé sur un pare-feu. Cet outil a pour but

de sécuriser au maximum le réseau local de l'entreprise, de

détecter les tentatives d'intrusion et d'y parer au mieux possible. Cela

représente une sécurité supplémentaire rendant le

réseau ouvert sur Internet beaucoup plus sûr. De plus, il peut

permettre de restreindre l'accès interne vers l'extérieur. En

plaçant un pare-feu limitant ou interdisant l'accès à ces

services, l'entreprise peut donc avoir un contrôle sur les

activités se déroulant dans son enceinte. Le pare-feu propose

donc un véritable contrôle sur le trafic réseau de

l'entreprise. Il permet d'analyser, de sécuriser, de gérer le

trafic et ainsi d'utiliser le réseau de la façon pour laquelle il

a été prévu et sans l'encombrer avec des activités

inutiles, et d'empêcher une personne sans autorisation d'accéder

à ce réseau de données. C'est dans le but d'authentifier

et de contrôler les activités des utilisateurs, d'identifier les

sources de menaces et ses dégâts informationnels au sein d'un

réseau informatique, que le thème :«Etude pour

la sécurisation d'un réseau par la mise en place d'un pare-feu

open source », nous a été assigné.

Pfsense est l'outil qui fait l'objet de ce mémoire de fin

d'étude.

Ce présent document comprend cinq chapitres : en

premier lieu nous présenterons notre cadre de formation et de stage,

ensuite nous ferons une étude préalable du projet à la

suite de laquelle nous entamerons les généralités sur la

sécurité des réseaux informatiques ; il s'en suivra

les généralités sur les pare-feu, leur principe de

fonctionnement, leurs composants et architectures suivi d'une étude

technique de Pfsense ;et en dernier chapitre, nous clôturerons par

la mise en oeuvre de Pfsense.

Chapitre 4 :

PRESENTATION DU CADRE D'ETUDE ET DE STAGE

Chapitre 5 : Introduction

Dans ce chapitre introductif, il est question de

présenter dans un premier temps, le CIC qui est notre cadre

d'étude, et ensuite C.A.F.E INFORMATIQUE& TELECOMMUNICATIONS, notre

cadre de stage.

5.1 Centre

Informatique et de Calcul (CIC)

5.1.1 Présentation

Le Centre Informatique et de Calcul (CIC) est un

établissement et un centre de ressources de l'Université de

Lomé créés par arrêté N°67/MENRS du 26

Septembre 1988 pour apporter un appui logistique en informatique aux

établissements et à l'administration de l'Université de

Lomé et pour former des cadres supérieurs en informatique. Comme

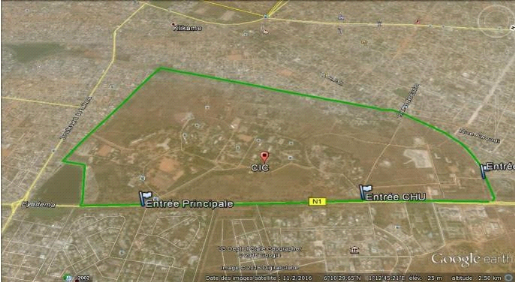

le montre la figure 1.1 (à la page 3), le CIC se trouve dans l'enceinte

de l'Université de Lomé (UL), et est situé entre la

Faculté Des Sciences (FDS) et la Faculté des Sciences de la

Santé (FSS)[2].

A ses débuts, il offrait une formation de deux ans

couronnés par un diplôme de DUT (« Diplôme

Universitaire de Technologie »). Après la réforme du

système pédagogique et l'adoption du système LMD

(Licence-Master-Doctorat) en 2009, le CIC forme pour le parcours

Licence Professionnelle. Et depuis mars 2016, il a ouvert ses portes au Master

en collaboration avec l'Institut Africain d'Informatique (IAI) et

l'Université de Technologie Belfort-Montbéliard (UTBM) en France.

Le CIC, pour spécifier la formation de ses étudiants, a

opté pour deux filières : Génie Logiciel (GL) et

Maintenance et Réseaux Informatiques (MRI).

Figure 1. 1 : Image satellite du CIC par Google

Earth

5.1.2 Missions

Le CIC est le centre de formation en informatique de

l'Université de Lomé. Parmi les objectifs du CIC on peut citer

[2]:

Ø Résoudre des problèmes technologiques

particulièrement dans le domaine du développement de logiciels et

de la maintenance informatique à l'Université de

Lomé ;

Ø Fournir les ressources informatiques à toute

la communauté universitaire de Lomé ;

Ø Former les personnes capables d'analyser et de

conduire des projets informatiques ;

Ø Former des personnes pour l'installation et

l'administration des réseaux informatiques ;

Ø Gérer l'accès internet de

l'Université de Lomé ;

Ø Gérer le site web de l'UL.

5.1.3 Activités

Des activités sont menées par le Centre

Informatique et de Calcul (CIC) pour participer à l'émergence des

TIC. Ce sont entre autres :

Ø L'académie CISCO pour la formation et la

préparation du CCNA (CISCO Certified Network Associate) ;

Ø L'Association Togolaise des Utilisateurs de Logiciels

Libres (ATULL) qui oeuvre pour la promotion des logiciels libres ;

Ø Le Centre Virtuel Africain (CVA) : destiné aux

enseignants, il leur permet de partager leurs cours en ligne ;

Ø Le projet Pan Africain e-Network, un programme de

télé-enseignement en partenariat avec quatre (4)

Universités Indiennes dont les Universités de Madras, Delhi,

Amity International et Birla Institute of Technology and Science (BITS) pour

des formations en Master en informatique, des MBA, des certifications en

comptabilité et en électronique[2].

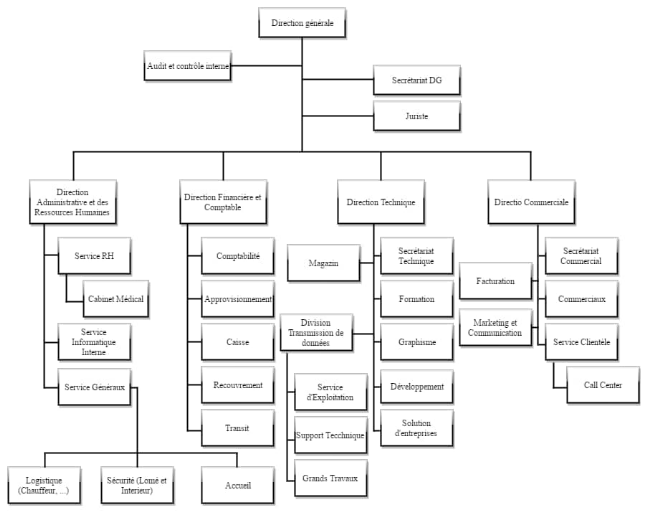

5.1.4 Organisation administrative[2]

Le Centre Informatique et de Calcul (CIC) est dirigé

par un directeur assisté d'un directeur adjoint. La structure

administrative du CIC est composée de :

Ø L'Assemblée d'établissement ;

Ø La Commission Scientifique et Pédagogique

(CSP) ;

Ø La Commission Pédagogique ;

Ø La Direction ;

Ø Le collège des chefs de division ;

Ø Le service des examens ;

Ø La Cellule d'Information Pédagogique (CIP) ;

Ø La Commission des finances et du budget ;

Ø La Cellule Assurance Qualité.

Le Centre Informatique et de Calcul (CIC) dispose actuellement

de quatre (04) divisions :

Ø Division Enseignement en charge de

la formation universitaire au grade Licence et Master ;

Ø Division Système

d'Information chargée de l'étude, de la conception, de

la mise en oeuvre, de la gestion du système d'information global de

l'Université de Lomé ;

Ø DivisionDéveloppement

chargée des études informatiques nécessaires à

l'informatisation des différentes entités de l'Université

de Lomé, de la conception et du développement des applications

informatiques et de la maintenance des logiciels développés ;

Ø Division Maintenance Informatique,

chargée de la maintenance des équipements informatiques de

l'Université de Lomé, de la mise en oeuvre des programmes,

d'assemblage de micro-ordinateurs initiés par le CIC, de la

réalisation des différentes études nécessaires

à l'informatisation de toutes les entités de l'Université

de Lomé en collaboration avec les autres divisions.

La figure qui ci-contre présente l'organigramme du

Centre Informatique et de Calcul.

Division

Enseignement

Division Système

d'Information

Division

Maintenance

Division

D

éveloppement

Comptabilité

Secrétariat

(

Administrative et

pédagogique

)

Direction

A

djoint

Direction

Figure 1. 2 : Organigramme du CIC

5.1.5 Les formations

5.1.5.1 Licence professionnelle

La formation dure trois (03) ans et est couronnée par

l'obtention de diplôme de Licence Professionnelle pour les deux

filières (Génie Logiciel, Maintenance et Réseaux

Informatiques) après l'analyse, la conception et la réalisation

d'un projet de fin de formation et d'une soutenance orale. L'admission à

cette formation se fait sur concours après l'obtention d'un

baccalauréat scientifique (séries C, D, E, et F).

Ø Licence Professionnelle en Génie

Logiciel

Cette formation concerne l'ensemble des méthodes, des

techniques et outils permettant la production d'un logiciel. A la fin de cette

formation, l'étudiant sera capable de :

· mettre en oeuvre des systèmes d'informations ;

· concevoir ou aider à la conception des logiciels

;

· analyser et conduire des projets informatiques ;

· donner des conseils en matière de TIC

(Technologies de l'Information et de la Communication).

Ø Licence Professionnelle en Maintenance et

Réseaux Informatiques

Cette filière offre une formation de base en

maintenance informatique et en administration de réseau informatique. A

la fin de cette formation, l'étudiant sera capable de :

· assurer la maintenance de première et de

deuxième niveaux des équipements informatiques ;

· donner des conseils en matière d'informatisation

des services et des entreprises ;

· adapter le matériel et les logiciels à

des contraintes particulières ;

· installer et administrer les réseaux

informatiques.

5.1.5.2 Master professionnel

Le parcours Master est proposé par le CIC en

collaboration avec l'IAI (Institut Africain d'Informatique) et

l'Université Technologique de Belfort-Montbéliard en France. Il

offre le choix entre 02 spécialités : le "Génie Logiciel"

et les "Systèmes et Réseaux"[2].

Ø Master Professionnel en Systèmes et

Réseaux

Cette filière assure la formation pour l'obtention d'un

master professionnel en informatique dans le domaine des systèmes et

réseaux durant deux années d'études, suivies d'une

soutenance. L'admission se fait aussi sur étude de dossier où ne

sont autorisées que des personnes disposant au minimum d'une licence en

science et technologies.

Ø Master Professionnel en Génie Logiciel

Cette filière assure la formation pour l'obtention d'un

master professionnel en informatique dans le domaine du développement

d'applications informatiques ; après deux années d'études,

suivies d'une soutenance. L'admission se fait sur étude de dossier

où ne sont autorisées des personnes disposant au minimum d'une

licence en science et technologies.

5.2 C.A.F.E

Informatique & Télécommunications (Centre d'Assistance de

Formation et d'Etude)

5.2.1 Présentation

C.A.F.E Informatique & Télécommunications,

créé en 1987 par M. et Mme NOAGBODJI, est le premier fournisseur

privé d'accès Internet au Togo. Il est également une

société de Formation Informatique agréée par le

Ministère de l'enseignement technique et de la formation professionnelle

et la FNAFPP ; le Fonds National d'Apprentissage de Formation et de

Perfectionnement Professionnels[3].

C.A.F.E Informatique & Télécommunications

est une entreprise prestataire de services informatiques constituée de

techniciens informaticiens spécialisés dans : la maintenance

des équipements réseaux, la création informatique web

(internet), intranet, logiciels pour entreprises, des serveurs de

téléphonie sur IP, la vidéo surveillance, la programmation

Télécom et GSM. Située à Lomé, dans le

quartier Avenou, sur la Route de Kpalimé Cité Maman N'danida

Aflao, CAFE Informatique & Télécommunications est joignable

aux adresses suivantes :

Ø 07 BP : 12596 Lomé-Togo ;

Ø Tél : (+228) 22-25-55-55 ou

22-55-66-66 ;

Ø E-mail : cafe@cafe.tg ;

Ø Site web: www.cafe.tg.

La figure ci-contre montre la situation géographique de

C.A.F.E Informatique & Télécommunications.

Figure 1. 3 : Plan de localisation de C.A.F.E

Informatique & Télécommunications

5.2.2 Historique

Créé en 1987 par Mme Ayélé ATAYI

épouse NOAGBODJI, administrateur des PTT et M. Jean-Marie Yawo

NOAGBODJI, Ingénieur Télécom diplômé en

système Automate et électronique, la société

C.A.F.E. Informatique & Télécommunications a rapidement

développé ses potentiels en connectant dix ans plus tard le Togo

à Internet.

En 1996, C.A.F.E. Informatique &

Télécommunications a demandé et acquis auprès de

l'INTERNIC (Internet's Network Information Center), devenu aujourd'hui l'ICANN

(Internet Corporation for Assigned Names and Numbers), la gestion du domaine

virtuel «.tg»[3]

En Septembre 1997, après l'obtention de la

première licence d'opérateur Télécom au Togo,

C.A.F.E. Informatique & Télécommunications a lancé sur

le territoire national le premier réseau Internet, un système

d'interconnexion de machines utilisant le même protocole de communication

TCP/IP (Transmission Control Protocol / Internet Protocol).

En novembre 2001, suite à un appel à concourir,

C.A.F.E. Informatique & Télécommunications obtint du

gouvernement une licence d'exploitation de la VoIP (la téléphonie

sur Internet). Un important investissement a été

réalisé dans ce cadre, donnant ainsi naissance au produit

Yom-LA.

Depuis le 15 Avril 2012, CAFE Informatique &

Télécommunications s'est encore battu pour avoir le partenariat

« LEARNING DE MICROSOFT » et est devenu un learning center

MICROSOFT (centre de formation certifié MICROSOFT)[3].

Pour atteindre son objectif, C.A.F.E. Informatique &

Télécommunications initie de nombreuses actions, depuis 2004,

dont les Journées Portes Ouvertes (JPO) en vue de mieux faire

connaître les NTIC (Nouvelles technologies de l'information et de la

communication), et notamment l'Internet, aux jeunes, aux chefs d'entreprises et

aux autorités locales et nationales du Togo.

5.2.3 Statut

C.A.F.E Informatique & Télécommunications

(Centre d'Assistance, de Formation et d'Etude), société anonyme

au capital social de 225.000.000 F CFA, a vu le jour quand le Togo était

à ses débuts dans l'informatique avec quelques centres

spécialisés.

Il faut préciser que, la société soutient

de nombreuses institutions togolaises en vue de leur assurer un

développement par les TIC. Parmi ces institutions figure la presse dans

toute sa diversité, la jeunesse à travers les institutions

scolaires, etc...

C.A.F.E. Informatique & Télécommunications

est[4] :

· Le premier fournisseur privé d'accès

Internet au Togo ;

· Le premier fournisseur de solution d'appel

International à bas prix ;

· Le premier fournisseur d'un Autocommutateur

Numérique IP Commercialisé : VISIO PBX ;

· Le premier Triple Centre de Test : Pearson Vue,

Prometric et Certiport.

Bref, depuis plus de trente(30) ans, C.A.F.E.

Informatique & Télécommunications ne cesse de se

développer de jour en jour avec une équipe dynamique jeune et

compétente.

5.2.4 Missions

C.A.F.E. Informatique & Télécommunications

s'est fixé deux objectifs : Relever le défi de la

vulgarisation de l'informatique et des télécommunications au Togo

dans la sous-région Ouest-Africaine, et de « faire des NTIC la clef

de voûte du développement en Afrique », la principale

mission.

Pour parvenir à la réalisation de cet objectif,

C.A.F.E. Informatique & Télécommunications s'est doté

de compétences variées touchant à l'informatique et aux

télécommunications dans leurs ensembles. Ainsi en partant des

activités d'audits et d'études, C.A.F.E. Informatique &

Télécommunications, propose des solutions concrètes selon

les cas, pour parvenir à mettre en place des applications pour le

développement économique du Togo et de l'Afrique toute

entière.

Conscient de cette importante mission, C.A.F.E. Informatique

& Télécommunications par la voix de son Président

Directeur Général, Mr Jean-Marie NOAGBODJI, n'a cessé de

se battre pour obtenir des avancées notables au profit de l'Afrique dans

le domaine des TIC. A cet effet, il se déplace personnellement pour

assister à des rencontres internationales en vue de partager ses

expériences et de défendre les intérêts communs des

pays africains sur la route de la marche vers le développement par les

TIC[3].

5.2.5 Activités

Les activités de C.A.F.E. Informatique

&Télécommunications sont axées sur :

Ø les solutions informatiques,

Ø les solutions bureautiques,

Ø les solutions télécoms,

Ø les solutions réseau,

Ø la formation,

Ø le câblage, etc.

Au-delà de ses activités commerciales, C.A.F.E.

Informatique & Télécommunications considère qu'aucun

pays ne peut se permettre de rester en dehors de la mouvance des NTIC[5].

C.A.F.E. Informatique & Télécommunications

met tout en oeuvre pour être au carrefour et rester la cheville

ouvrière de ce développement par les TIC de la sous-région

ouest-africaine.

5.2.6 Organisation administrative

C.A.F.E. Informatique &Télécommunications,

pour atteindre ses objectifs, est administrativement structuré comme

l'indique l'organigramme de la figure 1.4.

Les grands axes de cette organisation sont :

· La Direction Générale ;

· Le Secrétariat de la Direction

Générale ;

· L'Audit et le Contrôle Interne ;

· La Direction Administrative et des Ressources

Humaines ;

· La Direction Financière ;

· La Direction Technique ;

· La Direction commerciale.

Figure 1. 4 : Organigramme de C.A.F.E. Informatique

& Télécommunications

5.2.7 Direction technique

La Direction Technique a pour mission de mettre en oeuvre la

politique des systèmes d'information et des technologies de

l'information et de la communication définie par la Direction

Générale et couvrant tous les domaines d'activité au sein

de C.A.F.E. Informatique & Télécommunications. La Direction

Technique est composée de différents départements parmi

ceux-ci, on note le département de la division Transmission de

données.

La division Transmission de données gère

l'ensemble des activités de fourniture de connexion, de supervision des

bases radios et de dépannage réseau. Elle abrite en son

sein trois services : Le service d'exploitation, le service support

technique et le service `Grands travaux'.

Chapitre 6 :

Conclusion

Le Centre Informatique et de Calcul (CIC) est une institution

de l'Université de Lomé ayant pour mission d'apporter un appui

logistique et technique en informatique à l'administration de

l'université. C'est aussi un cadre de formation en informatique dans les

spécialités Génie Logiciel et Maintenance et Réseau

Informatiques.C.A.F.E. Informatique &Télécommunications est

une entreprise informatique qui a pour but principal de promouvoir le

développement local participatif. Elle accueille aussi des stagiaires en

fin de formation afin de leur faciliter l'insertion en entreprise. Dans le

chapitre suivant, nous allons faire l'étude et la critique de

l'existant.

Chapitre 7 :

PRSENTATION DU PROJET

Chapitre 8 :

Introduction

Une bonne compréhension de l'environnement informatique

aide à déterminer la portée du projet et celle de la

solution à implémenter. Il est alors indispensable de disposer

d'un ensemble d'informations sur l'infrastructure informatique existante afin

de déceler ses points forts et ses insuffisances. Dans ce chapitre, nous

aborderons d'abord l'étude et critique de l'existant de C.A.F.E I&T

pour faire ressortir la problématique et les objectifs à

atteindre. Ensuite nous présenterons la méthodologie à

adopter et enfin les résultats attendus du projet.

8.1

Présentation générale du projet

Le thème intitulé « Etude pour la

sécurisation d'un réseau par la mise en place d'un pare-feu Open

source », s'inscrit dans un contexte pour une mise en place d'un

système de contrôle d'accès au réseau de C.A.F.E

I&T.

Le réseau IP de C.A.F.E I&T abrite

différents services tels que les services web, DNS, DHCP, de messagerie,

etc. De ce fait, C.A.F.E I&T souhaite ajouter à ces

différentes plateformes, un service pour contrôler et

sécuriser l'accès à son réseau. Le projet consiste

à faire une étude pour une mise en place d'un pare-feu pour la

sécurisation du réseau LAN de l'entreprise.

8.2 Etude de

l'existant

Toute révision, modification ou action visant à

apporter des améliorations au système informatique de C.A.F.E

I&T doit passer par une connaissance préalable de l'ensemble des

différents éléments constituant l'architecture de son

système informatique existant. L'analyse de l'existant a pour but

d'évaluer le niveau de performance et de disponibilité de

l'infrastructure réseau, et de déterminer quelles

améliorations peuvent être apportées afin de la rendre plus

performante tout en facilitant sa gestion.

8.2.1 Les ressources

matérielles

Le matériel qui constitue le système

informatique de C.A.F.E I&T peut se présenter comme suit :

Ø Des postes de travail : Ce sont

les ordinateurs fixes du réseau à partir desquels les

utilisateurs accèdent à leurs sessions. Ils sont listés

dans le tableau suivant :

Tableau 1 : les postes de travail et leurs

caractéristiques

|

Type de Poste

|

Marque

|

Caractéristiques Matérielles

|

|

PC bureau

Moyen tour

|

HP

|

HDD : 250 GB

RAM : 2GB

CPU : Intel Core de Duo

|

|

PC bureau

Moyen tour

|

Dell

|

HDD : 250 GB

RAM : 4GB

CPU : Intel Core de Duo

|

Ø Des Serveurs : Les serveurs

matériels sont également des ordinateurs de plus grandes

capacités que les stations ordinaires et disposent de mémoires

importantes pour traiter simultanément les nombreuses tâches

actives ou résidantes en mémoire. Les serveurs ont

également besoin d'espace disque pour stocker les fichiers

partagés et pour servir d'extension à la mémoire interne

du système. En résumé, ce sont des ordinateurs qui ont une

grande puissance de traitement et qui sont très robustes afin d'assurer

la disponibilité des services réseau. Le tableau 2

récapitule les serveurs de C.A.F.E I&T.

Tableau 2 : Liste des serveurs matériels et leurs

caractéristiques

|

Types de

serveurs

|

Caractéristiques matérielles

|

Rôle

|

|

Serveur rack 1U HPE

ProLiant DL360 G9

|

Processeur : Intel Xeon

E5-2620 v4

|

Serveur de messagerie

|

|

Mémoire : 32 Go DDR4

3.4 GHz

Disque Dur : 4 x 1To

|

Serveur de Nom +

Serveur Web +

Serveur DHCP

|

|

Contrôleur Raid : Oui

|

Serveur Radius

|

|

Lecteur : DVD-Rom

Réseau : 4 x 1GbE

Alimentation : 2 x 500W

|

Serveur de Monitoring (Supervision)

|

Ø Des imprimantes : Outils

bureautiques par excellence, les imprimantes peuvent constituées ainsi

des noeuds d'un réseau. Les imprimantes sont recensées dans le

tableau 3.

Ø Les équipements

d'interconnexions : Ce sont les éléments qui

représentent le coeur du réseau dans une architecture. S'ils sont

mal dimensionnés, ils pourront avoir des effets négatifs sur le

trafic du réseau, pouvant entrainer la détérioration de

celui-ci. Dans notre cas d'étude, l'infrastructure du réseau

local de C.A.F.E I&T ne comporte que deux commutateurs de 12 ports pour

l'interconnexion des différents départements et un routeur

permettant l'accès à Internet.Ils sont répertoriés

dans le tableau 4.

Tableau 3 : Liste des imprimantes et quelques

caractéristiques techniques

|

Types d'imprimantes

|

Marque

|

Caractéristiques

matérielles

|

Nombre

|

|

Imprimante

Réseau

|

HP Laser

Jet 1300

|

500 feuilles

|

3

|

|

Imprimante

Simple

|

HP

|

Imprimante, Scanner, Copieuse, Fax

|

2

|

Tableau 4 : Equipements réseau et

caractéristiques techniques

|

Type

d'équipements

|

Marque

|

Caractéristiques matérielles

|

Nombre

|

|

Switch

|

CISCO

|

12 ports,

10/100 Fast Ethernet

|

2

|

|

Routeur

|

CISCO 2900

Séries

|

Gigabits avec 8 ports

|

1

|

8.2.2 Patrimoine logiciel

Il s'agit ici de faire l'inventaire des logiciels ainsi que

des différents services ou applications installées. Le principal

système d'exploitation utilisé sur les machines au sein de

C.A.F.E I&T est Windows 7 pour les ordinateurs de bureau et Linux pour les

serveurs.

Avant de dresser le tableau (tableau 5) des services

installés, il convient d'expliquer et d'expliciter ce que c'est qu'un

service réseau. Les serveurs matériels définis un peu plus

haut sont des machines conçues pour recevoir des applications

(logiciels) appelées applications serveurs qui permettent aux autres

postes du réseau (machines clientes) d'accéder à des

ressources (imprimantes, fichiers partagés,..) ou à des

applications clientes. C'est donc par le terme de services qu'on désigne

les applications installées.

Tableau 5 : Applications du réseau local de

C.A.F.E I&T

|

Applications

|

Rôle

|

Descriptions

|

|

SAMBA

|

Contrôleur de domaine + serveur de fichier

|

Samba permet de partager des fichiers et les imprimantes dans

un réseau local

|

|

Bind9

|

Serveur DNS

|

Domain Name System est un service permettant de traduire un nom

de domaine en une adresse IP et inversement

|

|

Zimbra Collaborative

Suite

|

Serveur de Messagerie

|

Zimbra un outil de Groupware complet avec agenda, taches et

fonctions collaboratives.

|

8.2.3 Architecture du réseau

informatique

Le réseau local de C.A.F.E I&T sur lequel la

solution va être implémentée est constitué des

équipements d'interconnexion (routeur et switch) de

l'équipementier Cisco, des dizaines d'ordinateurs qui sont

interconnectés avec les paires torsadées de catégories 6

avec la technologie Ethernet et une sortie vers un réseau Wi-Fi pour les

utilisateurs du réseau sans fil.

Notre réseau est constitué de deux switch et un

routeur Cisco. Nous disposons des connexions avec les paires torsadées

de catégorie 6 reliant le réseau des serveurs à partir

d'un switch et reliant les départements de la direction technique, la

direction financière et comptabilité, la direction

générale, la direction commerciale, et le service exploitation

grâce au second switch. L'illustration de cette architecture est

représentée par la figure (figure 2.1) suivante :

Figure 2. 1 : Architecture du réseau I.P de CAFE

I&T

8.3 Critique de

l'existant

L'étude de l'existant de C.A.F.E I&T nous a permis

de relever quelques imperfections. Nous pouvons citer :

Ø L'Absence d'un système d'authentification

sécurisée pour l'accès à Internet :

En effet, l'accès au réseau sans fil de C.A.F.E

I&T se fait actuellement grâce à une authentification par mot

de passe partagé (PSK). Bien qu'il existe sur le réseau un

système d'authentification RADIUS, celui-ci ne couvre que le segment des

serveurs et ne prend pas en compte les utilisateurs finaux ayant accès

à Internet. Cela reste insuffisant si l'on considère les risques

auxquels la technologie sans fil est exposée aujourd'hui, quand on sait

surtout qu'il existe de nombreux logiciels qui facilitent le contournement des

mesures de sécurité basées sur un mot de passe

partagé et surtout dans un contexte où l'Homme (utilisateur)

reste toujours un maillon faible. Par ailleurs, la connexion par câble

autorise sans contrôle ou sans authentification des machines externes

à la structure, c'est-à-dire qu'un utilisateur qui venait

brancher sa machine personnelle au réseau à partir d'un

câble, pouvait se connecter à Internet sans qu'il ne lui soit

demandé de s'authentifier.

Ø L'absence des outils de traçabilité des

opérations effectuées sur le réseau :

Avec l'authentification par mot de passe, il n'est pas

possible de pouvoir reconstituer l'historique des activités

effectuées par les différents utilisateurs sur le système

d'information. De même, le pare-feu depar sa nature est incapable de

relater en clair les trafics réseaux des utilisateurs et ne permet pas

donc à lui seul de faire une analyse intelligente des activités

suspectes ;

Ø L'utilisation d'un simple pare-feu permettant

d'assurer la sécurité des systèmes informatiques

Le pare-feu actuel en exploitation à C.A.F.E I&T

filtre les informations en se basant uniquement sur les adresses IP et les

ports comme c'est le cas de tous les pare-feu traditionnels. Il ne prend pas en

compte le comportement de l'individu et les attaques identifiables à

partir de leurs signatures, ce qui reste une faille considérable.

8.4

Problématique

Aujourd'hui l'Internet apporte une réelle valeur

ajoutée aux entreprises, en permettant la communication avec de nombreux

partenaires, fournisseurs et clients. Ce qui expose les systèmes des

entreprises à de nouvelles formes de menaces. Le véritable

défi est la sécurisation du réseau informatique pour

conserver un haut degré de fiabilité du trafic sur le

réseau. Au cours de notre stage,suivant les remarques

susmentionnées, nous avons constaté des anomalies au niveau de la

sécurisation du réseau de C.A.F.E I&T. On en déduit

les risques principaux qui pèsent sur ce dernier à ce jour,

notamment ceux en lien avec l'authentification et la traçabilité.

Ce dernier pose entre autres un problème de non-conformité aux

exigences légalesqui pourraient engendrer des conséquences

fâcheuses suivant la loi sur la cybercriminalité du 26 Novembre

2018 [24].

Les questions importantes qui méritent une attention

particulière sont les suivantes :

Ø Comment C.A.F.E Informatique &

Télécommunications peut protéger son réseau des

menaces et intrusions ?

Ø Qui doit être connecté au réseau

(filaire ou sans fil)?

Ø Que fait-il sur le réseau ?

Ø Qui attaque le réseau et quand est-ce que

l'attaque a-t-elle eut lieu ?

Dans l'optique de trouver une solution adéquate

à la problématique ainsi posée, il nous a

été demandé de faire une étude en vue d'une mise en

place d'un pare-feu open source qui sera associé au pare-feu existant

suivant le principe de la défense en profondeur.

8.5 Objectifs

Au regard des risques identifiés, notre projet est

poursuivi dans le but de :

Ø Assurer la disponibilité des ressources

réseaux : les informations et services sont accessibles lorsque

nécessaire ;

Ø Assurer l'intégrité des

données : l'information est authentique et exacte ;

Ø Assurer la confidentialité des

données : empêcher la fuite de l'information ;

Ø Assurer la traçabilité des

opérations : possibilité de tracer l'intrus et de

reconstituer l'historique des opérations effectuées sur le

système d'information;

8.6

Résultats attendus

À la fin de ce projet, un pare-feu doit être mis

en place. Les solutions proposées en termes de résultats attendus

sont :

Ø Un portail captif pour forcer les utilisateurs à

s'authentifier avant l'accès à Internet ;

Ø Un outil capable de superviser l'activité des

différents utilisateurs ;

Ø Un outil de détection et de prévention

d'intrusion réseau.

8.7

Périmètre du projet

Notre projet s'inscrit dans le cadre d'une étude pour

une éventuelle implémentation dans le cas où les

résultats obtenus lors de l'étude sont concluants, c'est pour

cela que toutes les fonctionnalités (résultats attendus) du

projet doivent être implémentées. Vue la

confidentialité et la portée des données et ressources de

C.A.F.E I&T, nous allons juste travailler avec les informations qui

touchent à la sécurité informatique et on essayera de

garder certaines informations confidentielles pour mieux assurer la

sécurité du réseau informatique de C.A.F.E I&T. Notre

projet a pour but d'assurer la sécurité du réseau local de

C.A.F.E I&T, mais peut également être implémenté

dans d'autres institutions, entreprises, organisations qui désirent

sécuriser leur système informatique.

8.8

Méthodologie du travail

Après une étude et analyse poussée de

notre situation, l'implémentation d'un pare-feu retiendra notre

attention dans le but de contrôler l'accès au réseau. La

démarche méthodologique est la suivante :

Ø Généralités sur les

réseaux sans fils et leurs failles dans la sécurité

réseau ;

Ø Etude des techniques et outils d'authentification, de

supervision et de traçabilité ;

Ø Comparaison des solutions propriétaires et

Open Source disponibles afin de faire un choix ;

Ø Présentation de la solution pare-feu

retenue ;

Ø Synthèse et choix de la solution retenue

Chapitre 9 :

Conclusion

Nous avons présenté les problèmes de

sécurité auxquels fait face le réseau informatique local

de C.A.F.E I&T. Pour remédier aux problèmes posés,

nous avons opté pour la mise en place d'un pare-feu. Nous avons eu

à exposer les objectifs, les résultats attendus du projet et la

démarche méthodologie à suivre. Le prochain chapitre fera

un bref aperçu sur les réseaux informatiques, la

sécurité informatique, les menaces et les attaques que subissent

les systèmes informatiques de nos jours ainsi que les mesures de

protection.

Chapitre 10 :

GENERALITES SUR LA SECURITE DES RESEAUX INFORMATIQUES

Chapitre 11 : Introduction

Chaque ordinateur connecté à Internet et d'une

manière plus générale à n'importe quel

réseau informatique, est susceptible d'être victime d'une attaque

d'un pirate informatique. Ainsi, il est nécessaire de se protéger

de ces attaques réseaux en installant un dispositif de protection. Dans

ce chapitre, nous verrons comment protéger les systèmes

efficacement face à ces menaces. Mais avant cela, il est important, pour

comprendre le rôle précis de ces systèmes, de faire un

rappel sur les réseaux informatiques, les menaces, les risques, les

principales attaques et les moyens de protection.

11.1 Les réseaux informatiques

11.1.1

Définition

Le réseau informatique est l'interconnexion

d'équipements informatiques en vue d'échange et du partage des

ressources (disque dur, imprimantes, données, etc.) et cet ensemble est

géré par des logiciels[6].

Le terme générique réseau définit

un ensemble d'entités (objet, personnes, ...) interconnectées les

unes avec les autres. Un réseau permet ainsi de faire circuler des

éléments matériels ou immatériels entre chacune de

ses entités selon des règles bien définies[7]. Le «

Network » ou réseau est l'ensemble des ordinateurs ou

périphériques qui sont connectés les uns aux autres.

11.1.2 Les

réseaux sans fil

Un réseau sans fils (en anglais Wireless

network) est, comme son nom l'indique, un réseau danslequel au

moins deux terminaux peuvent communiquer sans liaison filaire. A la base, les

réseaux sansfil peuvent être vus comme un ensemble de technologies

permettant d'établir un réseau local sansl'utilisation du

câblage pour les liaisons entre les ordinateurs. Grâce aux

réseaux sans fils, un utilisateur ala possibilité de rester

connecter tout en se déplaçant dans un périmètre

géographique plus ou moinsétendu, c'est la raison pour laquelle

on entend parfois parler de "mobilité». Les réseaux sans

fils sont basés sur une liaison utilisant des ondes

radioélectriques (radio etinfrarouges) en lieu et place des câbles

habituels. Il existe plusieurs technologies se distinguant d'une part par la

fréquence d'émission utilisée ainsi que le débit et

la portée des transmissions. Lesprincipales technologies permettant de

développer des réseaux sans fil sont celles appartenant aux

normesIEEE 802.11.

On distingue habituellement plusieurs catégories de

réseaux sans fils, selon le périmètre

géographiqueoffrant une connectivité (appelé zone de

couverture) :

Ø Les réseaux personnels sans fils (WPAN pour

Wireless Personal Area Network) : de l'ordre de quelques dizaines

mètres. Ces types de réseau servent généralement

à relier des périphériques (imprimante,

téléphone portable, appareils domestiques, ...) ou un assistant

personnel (PDA) à un ordinateur sans liaison filaire ou bien à

permettre la liaison sans fils entre deux machines très peu distantes.

On peut citer : la technologie Bluetooth, Zigbee, HomeRF,..

Ø Les réseaux locaux sans fils (WLAN pour

Wireless Local Area Network) : Ce sont des réseaux

permettant de couvrir l'équivalent d'un réseau local

d'entreprise, soit une portée d'environ une centaine de mètres.

Ils permettent de relier entre-eux les terminaux présents dans la zone

de couverture. On peut citer comme exemple la technologie Wi-Fi.

Ø Les réseaux métropolitains sans fils

(WMAN pour Wireless Metropolitan Area Network) : Ils sontconnus

sous le nom de Boucle Locale Radio (BLR). Les WMAN sont basés sur la

norme IEEE 802.16. La boucle locale radio offre un débit utile de 1

à 10 Mbit/s pour une portée de 4 à 10 kilomètres,

ce qui destine principalement cette technologie aux opérateurs de

télécommunication.

Ø Les réseaux étendus sans fils (WWAN

pour Wireless Wide Area Network) : Ils également connu

sous le nom de réseau cellulaire mobile. Il s'agit des réseaux

sans fils les plus répandus puisque tous les téléphones

mobiles sont connectés à un réseau étendu sans

fils. On peut citer : la technologie GSM, GPRS, ...

11.1.3 Les

protocoles réseaux

Comme définition générale, un protocole

réseaux est un langage utilisé pour communiquer entre les

machines dans un réseau informatique. On peut citer le protocole ICMP

(Internet Control Message Protocol) qui permet de contrôler les erreurs

de transmission et aide au débogage réseau, le protocole IP

(Internet Protocol) qui est le protocole de base du réseau Internet, le

protocole TCP (Transmission Control Protocol) qui permet aux applications de

communiquer de façon sûre (grâce au système

d'accusés de réception ACK) indépendamment des couches

inférieures, le protocole UDP (User Datagram Protocol) qui permet

l'envoi des messages appelés datagrammes en évitant la surcharge

du réseau, entre autres. Le protocole IP est le plus courant des

protocoles utilisés.

11.1.4 Faiblesses

réseaux

Les faiblesses des réseaux proviennent essentiellement

du fait que les protocoles réseaux n'aient pas été

conçus avec une prise en compte des problèmes sécuritaires

dès le départ. A cela, se rajoute les faiblesses issues de

l'erreur humaine. Ainsi, on peut classifier les faiblesses réseaux comme

suit [8]:

Ø Faiblesses des protocoles : les

protocoles réseaux n'ont pas été conçus pour

contrecarrer les attaques de sécurité potentielles ; ainsi les

protocoles réseaux ne s'appuient pas sur une couche

"sécurité" et offrent donc plusieurs vulnérabilités

;

Ø Faiblesses d'authentification : la

majorité des protocoles ne s'appuient sur aucun mécanisme

d'authentification. Ceci facilite les attaques se basant sur l'usurpation

d'identité comme « IP Spoofing » ;

Ø Faiblesses d'implémentation :

certains protocoles sont mal implémentés ou mal programmés

ce qui offre certaines vulnérabilités exploitables comme TCP SYN

ou « Ping-of-the-death »;

Faiblesses de configuration : beaucoup

d'attaques sont dues à l'erreur humaine qui se manifeste, par exemple

par une mauvaise configuration de pare-feu, des serveurs, des routeurs ou des

switchs.

11.2 Les principales attaques

11.2.1 Attaques des

réseaux

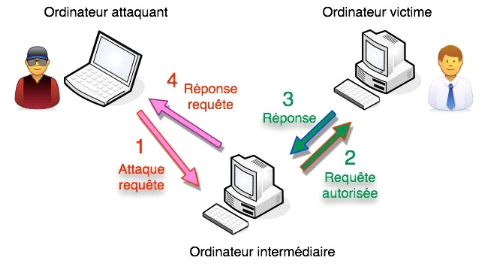

11.2.1.1 Man in the middle

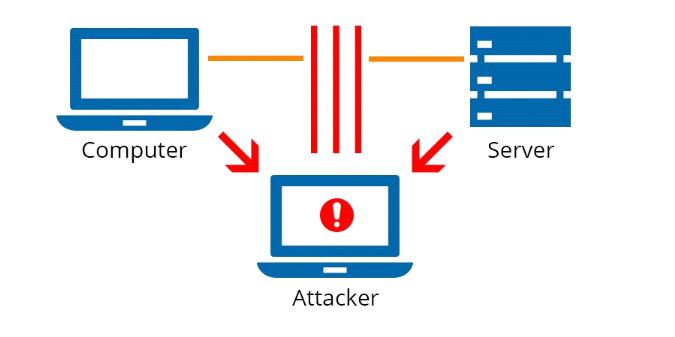

Encore connu sous le nom de « l'attaque de l'homme du

milieu », c'est une attaque qui a pour but d'intercepter les

communications entre deux parties, sans que ni l'une ni l'autre ne puisse

douter que le canal de communication entre elles a été compromis.

Figure 3. 1 : Attaque de Man in the middle[9]

11.2.1.2 Balayage de port

Lebalayage de port ou « port scanning » en anglais,

est une technique qui consiste à rechercher les ports ouverts sur un

serveur de réseau. Les pirates utilisent cette technique pour tenter de

trouver des failles dans les systèmes. Un balayage de port

effectué sur un système tiers est généralement

considéré comme une tentative d'intrusion, car un balayage de

port sert à préparer une intrusion.

11.2.1.3 Attaque par rebond

Les attaques par rebond constituent une famille d'attaques de

systèmes informatiques qui consistent à utiliser un ou des

systèmes intermédiaires, participant à leur insu, et

permettant à un assaillant de rester caché lors d'une

intrusion.

Figure 3. 2 : Attaque par rebond[9]

11.2.1.4 Dénis de service

(DoS)

Une « attaque par déni de service »

(Denial of Service en anglais), est une attaque ayant pour but de

rendre indisponible un service, d'empêcher les utilisateurs

légitimes d'un service de l'utiliser. Il peut s'agir de :

ï L'inondation d'un réseau afin d'empêcher

son fonctionnement ;

ï La perturbation des connexions entre deux machines,

empêchant l'accès à un service particulier ;

ï L'obstruction d'accès à un service

à une personne en particulier.

11.2.1.5 Usurpation d'adresse IP

« L'usurpation d'adresse IP » (également

appelé mystification ou en anglais « IP spoofing ») est une

technique de piratage informatique qui consiste à envoyer des paquets IP

en utilisant une adresse IP source qui n'a pas été

attribuée à l'ordinateur qui les émet. Le but peut

être de masquer sa propre identité lors d'une attaque d'un

serveur, ou d'usurper en quelque sort l'identité d'un autre

équipement du réseau pour bénéficier des services

auxquels il a accès.

11.2.2 Attaques des

réseaux sans fil

Les risques liés à la mauvaise protection d'un

réseau sans fil sont multiples :

11.2.2.1 Le Sniffing

C'est l'attaque la plus classique. Par définition, un

réseau sans fil est ouvert, c'est-à-dire non

sécurisé. Cette attaque consiste à écouter les

transmissions des différents utilisateurs du réseau sans fil, et

de récupérer n'importe qu'elles données transitant sur le

réseau si celles-ci ne sont pas cryptées. Il s'agit d'une attaque

sur la confidentialité. Pour un particulier la menace est faible car les

données sont rarement confidentielles. En revanche, dans le cas d'un

réseau d'entreprise, l'enjeu stratégique peut être

très important.

11.2.2.2 Le brouillage radio

Les ondes radio sont très sensibles aux

interférences, c'est la raison pour laquelle un signal peut facilement

être brouillé par une émission radio ayant une

fréquence proche de celle utilisée dans le réseau sans

fil. Un simple four à micro-ondes peut ainsi rendre totalement

inopérable un réseau sans fil lorsqu'il fonctionne dans le rayon

d'action d'un point d'accès.

11.2.2.3 L'interception des

données

Par défaut un réseau sans fil est non

sécurisé, c'est-à-dire qu'il est ouvert à tous et

que toute personne se trouvant dans le rayon de portée d'un point

d'accès peut potentiellement écouter toutes les communications

circulant sur le réseau. Pour un particulier la menace est faible car

les données sont rarement confidentielles, si ce n'est les

données à caractère personnel. Pour une entreprise en

revanche l'enjeu stratégique peut être très important.

11.2.2.4 Le war driving

Elle consiste à circuler dans des zones urbaines avec

un équipement d'analyse Wi-Fi à la recherche des réseaux

sans fils « ouverts ». Il existe des logiciels

spécialisés permettant de détecter des réseaux

Wi-Fi et de les localiser géographiquement en exploitant un GPS

(Global Positioning System). L'ensemble des

informations, relative au réseau découvert, est mis en commun sur

des sites Internet dédiés au recensement. On y trouve

généralement une cartographie des réseaux à

laquelle sont associées les informations techniques nécessaires

à la connexion, y compris le nom du réseau SSID et

éventuellement la clé WEP de cryptage.

A ces types d'attaques, s'ajoutent le Denis de service et

l'usurpation d'adresse IP qui seront décrits dans la partie suivante.

11.2.3 Attaques du

système d'exploitation

11.2.3.1 L'écran bleu de la

mort

Elle se réfère à l'écran

affiché par le système d'exploitation Windows lorsqu'il est au

point Fork bombcritique d'une erreur fatale. En général, la vue

de cet écran signifie que l'ordinateur est devenu complètement

inutilisable. Pour certains « Black Hat », leur but est d'arriver

à provoquer cet « écran bleu de la mort » sur plus

d'ordinateurs possibles.

Une « fork bomb » fonctionne en créant un

grand nombre de processus très rapidement afin de saturer l'espace

disponible dans la liste des processus gardés par le système

d'exploitation. Si la table des processus se met à saturer, aucun

nouveau programme ne peut démarrer tant qu'aucun autre ne termine.

Même si cela arrive, il est peu probable qu'un programme utile

démarre étant donné que les instances de la bombe

attendent chacune d'occuper cet emplacement libre. Non seulement les «

fork-bombs » utilisent de la place dans la table des processus, mais elles

utilisent chacune du temps processeur et de la mémoire. En

conséquence, le système et les programmes tournant à ce

moment-là ralentissent et deviennent même impossibles à

utiliser.

11.2.4 Attaques

applicatives

Les attaques applicatives se basent sur des failles dans les

programmes utilisés, ou encore des erreurs de configuration.

11.2.4.1 Exploit

Un « exploit » est un élément de

programme permettant à un individu ou un logiciel malveillant

d'exploiter une faille de sécurité informatique dans un

système d'exploitation ou dans un logiciel que ce soit à distance

ou sur la machine sur laquelle cet exploit est exécuté ; ceci,

afin de prendre le contrôle d'un ordinateur ou d'un réseau, de

permettre une augmentation de privilège d'un logiciel ou d'un

utilisateur, ou encore d'effectuer une attaque par déni de service.

11.2.4.2 Dépassement de

tampon

Un « dépassement de tampon » est un bug par

lequel un processus, lors de l'écriture dans un tampon, écrit

à l'extérieur de l'espace alloué au tampon,

écrasant ainsi des informations nécessaires au processus. Lorsque

le bug se produit, le comportement de l'ordinateur devient imprévisible.

Il en résulte souvent un blocage du programme, voire de tout le

système. Le bug peut aussi être provoqué intentionnellement

et être exploité pour violer la politique de

sécurité d'un système. Cette technique est couramment

utilisée par les pirates.

11.2.4.3 Un « shellCode »

Un « shellCode » est une chaîne de

caractères qui représente un code binaire exécutable.

À l'origine destiné à lancer un « Shell »

(interface utilisateur d'un système d'exploitation), le mot a

évolué pour désigner tout code malveillant qui

détourne un programme de son exécution normale. Un «

shellCode » peut être utilisé par un hacker voulant avoir

accès à la ligne de commande.

11.3 Mise en place d'une politique de sécurité

réseau

11.3.1

Définition

Une politique de sécurité

réseau est un document générique qui

définit les règles à suivre pour les accès au

réseau informatique et pour les flux autorisés ou non,

détermine comment les politiques sont appliquées et

présente une partie de l'architecture de base de l'environnement de

sécurité du réseau. La mise en place d'une politique de

sécurité adéquate est essentielle à la bonne

sécurisation des réseaux et systèmes d'information.

11.3.2 Objectif

d'une politique de sécurité

La définition d'une politique de sécurité

n'est pas un exercice de style, mais une démarche de toute l'entreprise

visant à protéger son personnel et ses biens d'éventuels

incidents de sécurité dommageables pour son activité. La

définition d'une politique de sécurité réseau fait

intégralement partie de la démarche sécuritaire de

l'entreprise. Elle s'étend à de nombreux domaines, dont les

suivants :

Ø Audit des éléments physiques,

techniques et logiques constituant le système d'information de

l'entreprise ;

Ø Sensibilisation des responsables de l'entreprise et

du personnel aux incidents de sécurité et aux risques

associés ;

Ø Formation du personnel utilisant les moyens

informatiques du système d'information ;

Ø Structuration et protection des locaux abritant les

systèmes informatiques et les équipements de

télécommunication, incluant le réseau et les

matériels ;

Ø Ingénierie et maîtrise d'oeuvre des

projets incluant les contraintes de sécurité dès la phase

de conception ;

Ø Gestion du système d'information de

l'entreprise lui permettant de suivre et d'appliquer les recommandations des

procédures opérationnelles en matière de

sécurité ;

Ø Définition du cadre juridique et

réglementaire de l'entreprise face à la politique de

sécurité et aux actes de malveillance, 80% des actes malveillants

provenant de l'intérieur de l'entreprise ;

Ø Classification des informations de l'entreprise selon

différents niveaux de confidentialité et de criticité.

11.3.3 Les

différents types de politique de sécurité

Une politique de sécurité réseau couvre

les éléments suivants :

Ø Sécurité de

l'infrastructure : couvre la sécurité logique et

physique des équipements et des connexions réseaux, aussi bien

internes que celles fournies par des fournisseurs d'accès internet

(FAI).

Ø Sécurité des

accès : couvre la sécurité logique des

accès locaux et distants aux ressources de l'entreprise, ainsi que la

gestion des utilisateurs et de leurs droits d'accès au système

d'informations de l'entreprise.

Ø Sécurité du réseau

intranet face à Internet ou aux autresparties : couvre la

sécurité logique des accès aux ressources de l'entreprise

(Intranet) et l'accès aux ressources extérieures (Extranet).

Pour résumer, la définition d'une politique de

sécurité réseau vise à la fois à

définir les besoins de sécurité de l'entreprise, à

élaborer des stratégies de sécurité afin de

protéger les biens les plus critiques et à définir le

référentiel des contrôles de sécurité.

11.4 Les stratégies de sécurité

réseau

Après avoir défini les objectifs et les

différents types de politiques de sécurité réseau,

nous détaillons à présent les stratégies de

sécurité à adopter pour mettre en oeuvre une telle

politique. La conception de stratégies de sécurité exige

de prendre en compte l'historique de l'entreprise, l'étendue de son

réseau, le nombre d'employés, la sous-traitance avec des tierces

parties, le nombre de serveurs, l'organisation du réseau, etc. D'une

manière générale, une bonne stratégie de

sécurité vise à définir et à mettre en

oeuvre des mécanismes de sécurité, des procédures

de surveillance des équipements de sécurité, des

procédures de réponse aux incidents de sécurité et

des contrôles et audits de sécurité. Elle veille en outre

à ce que les dirigeants de l'entreprise approuvent la politique de

sécurité de l'entreprise.

11.4.1

Méthodologie pour élaborer une politique de

sécurité réseau

Diverses méthodes permettent d'élaborer des

stratégies de sécurité. Nous décrivons ici la

méthodologie générique à savoir :

Ø Prédiction des attaques potentielles

et analyse de risque : La première étape consiste

à déterminer les menaces qui pèsent sur les biens de

l'entreprise, ainsi que les impacts de ces menaces sur l'activité de

l'entreprise si elles devaient se concrétiser. Le rapprochement entre

les ressources critiques de l'entreprise et les risques de

sécurité associés, déterminés par le

triptyque menace/vulnérabilité/conséquence, permet de

définir la stratégie sécurité de l'entreprise[8].

Afin de protéger ses biens critiques des menaces identifiées,

l'entreprise doit aussi analyser les techniques d'attaque utilisées pour

enfreindre les contrôles de sécurité ou tirer parti des

vulnérabilités. Ce deuxième niveau d'analyse permet de

définir des stratégies de sécurité proactives,

visant à diminuer les probabilités d'occurrence des menaces ;

Ø Analyse des résultats et

amélioration des stratégies de sécurité :

Les différentes simulations sont l'occasion d'améliorer

les contre-mesures de sécurité, voire de les remettre en

question. Par exemple, si l'on constate que certains types d'attaques ne sont

pas détectés par un pare-feu, les règles de filtrage

définies ou le pare-feu lui-même doivent être remis en

cause. Il faut aussi valider l'efficacité des stratégies de

sécurité mises en place face aux simulations

exécutées. Enfin, dans la mesure où la stratégie

existante n'a pas apporté de résolution satisfaisante, il est

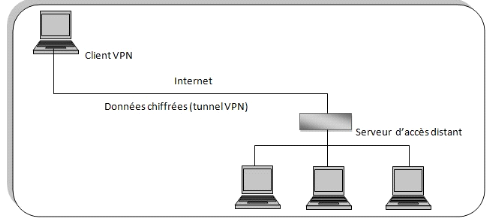

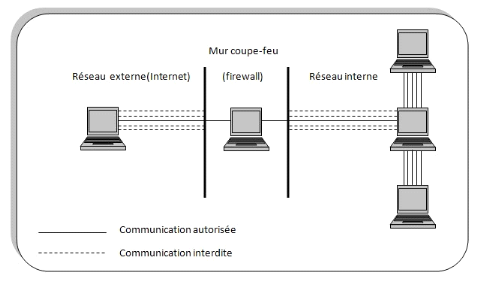

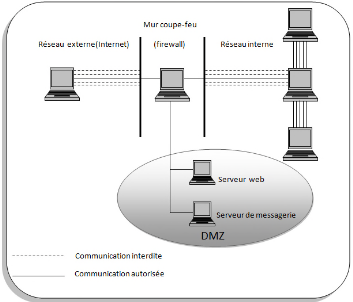

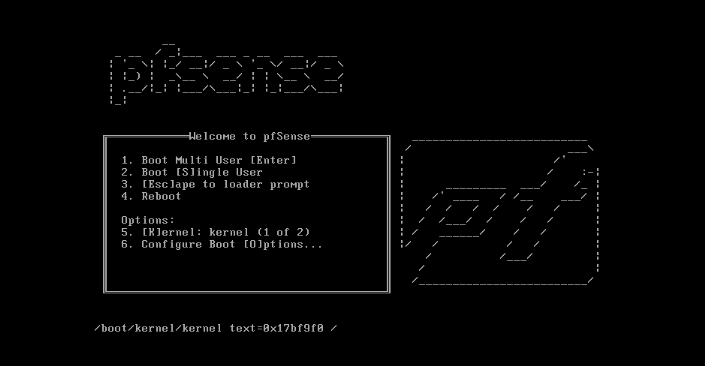

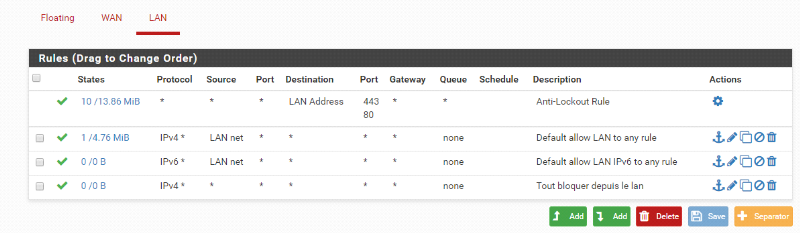

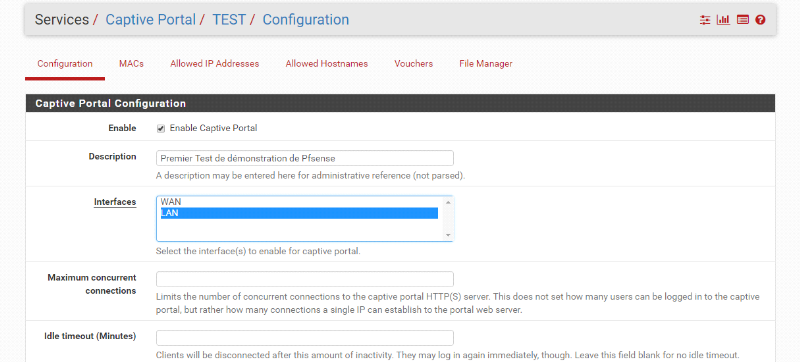

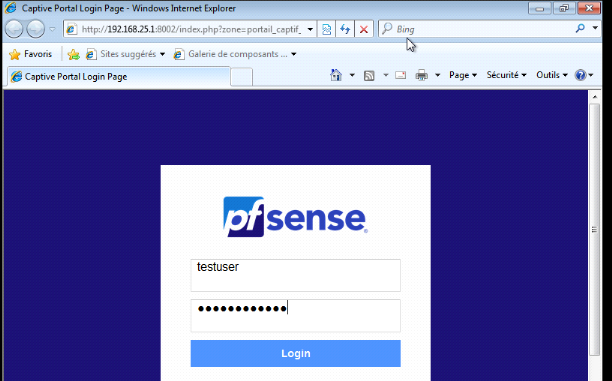

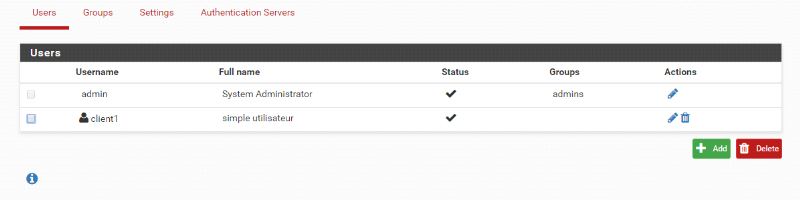

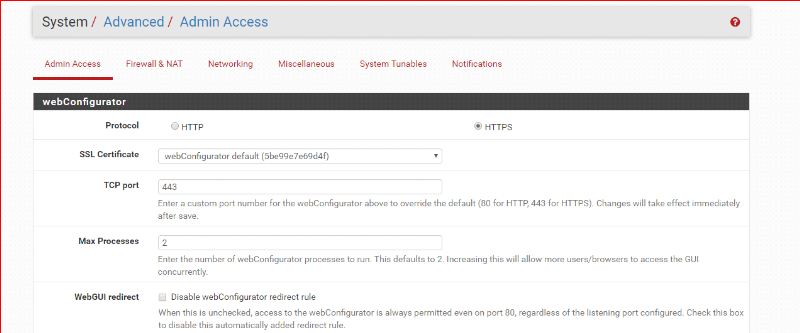

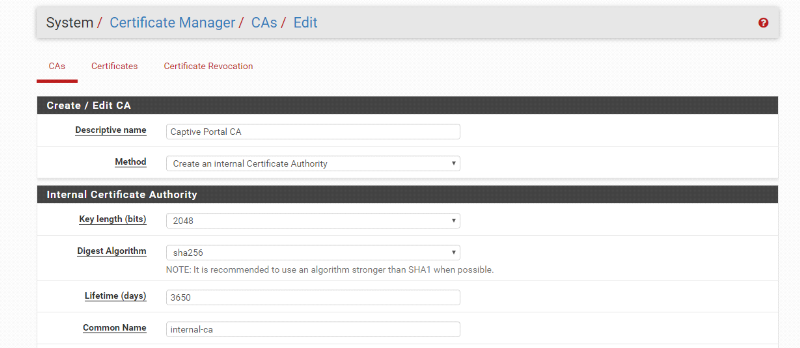

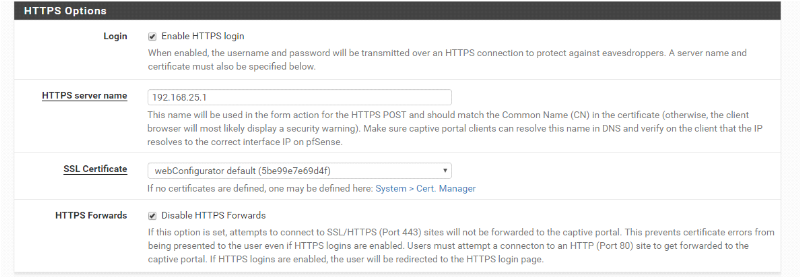

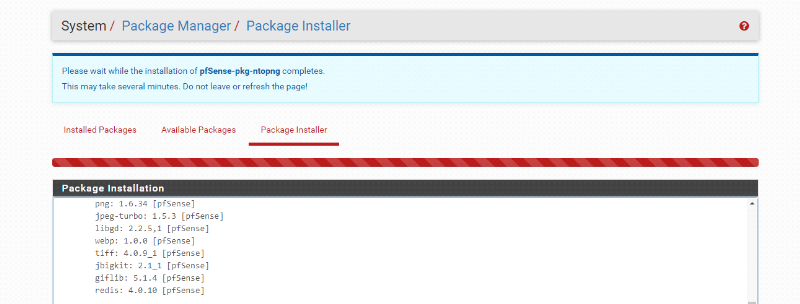

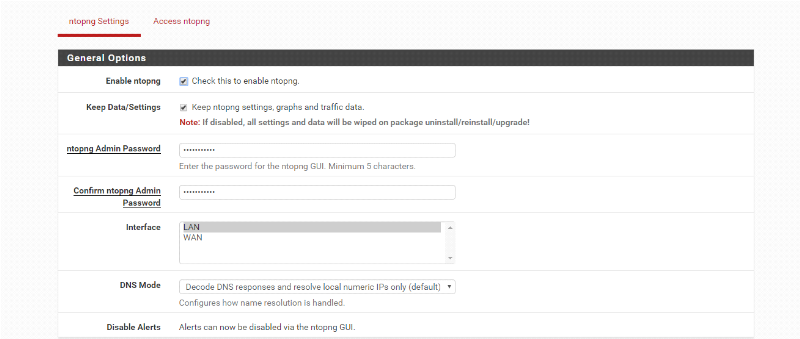

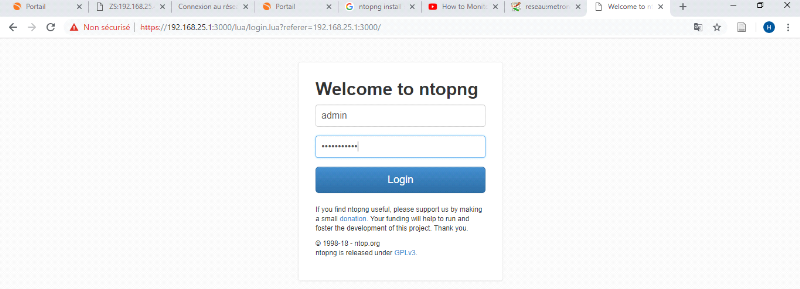

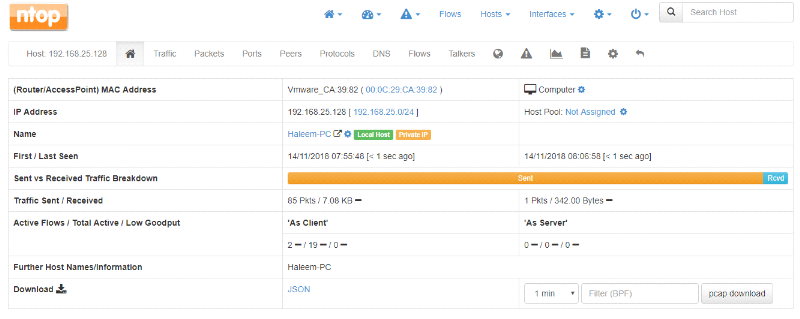

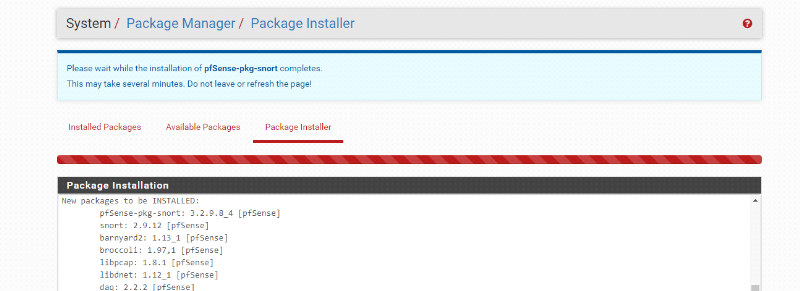

nécessaire de la modifier ou d'en créer une nouvelle ;