11.2 Les principales attaques

11.2.1 Attaques des

réseaux

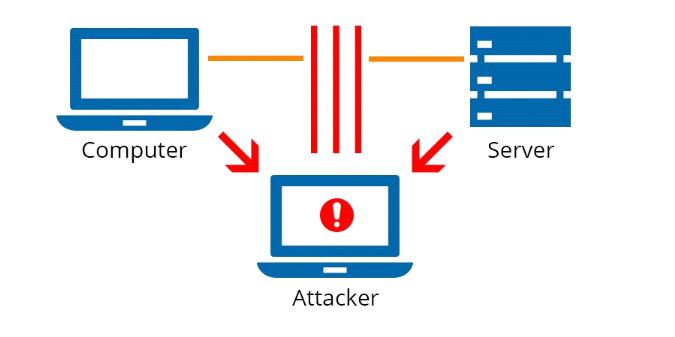

11.2.1.1 Man in the middle

Encore connu sous le nom de « l'attaque de l'homme du

milieu », c'est une attaque qui a pour but d'intercepter les

communications entre deux parties, sans que ni l'une ni l'autre ne puisse

douter que le canal de communication entre elles a été compromis.

Figure 3. 1 : Attaque de Man in the middle[9]

11.2.1.2 Balayage de port

Lebalayage de port ou « port scanning » en anglais,

est une technique qui consiste à rechercher les ports ouverts sur un

serveur de réseau. Les pirates utilisent cette technique pour tenter de

trouver des failles dans les systèmes. Un balayage de port

effectué sur un système tiers est généralement

considéré comme une tentative d'intrusion, car un balayage de

port sert à préparer une intrusion.

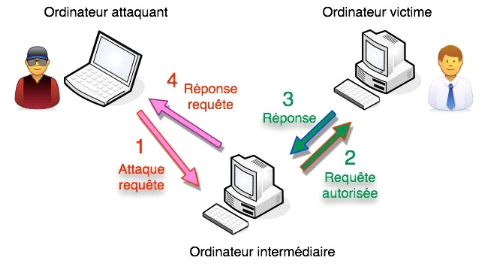

11.2.1.3 Attaque par rebond

Les attaques par rebond constituent une famille d'attaques de

systèmes informatiques qui consistent à utiliser un ou des

systèmes intermédiaires, participant à leur insu, et

permettant à un assaillant de rester caché lors d'une

intrusion.

Figure 3. 2 : Attaque par rebond[9]

11.2.1.4 Dénis de service

(DoS)

Une « attaque par déni de service »

(Denial of Service en anglais), est une attaque ayant pour but de

rendre indisponible un service, d'empêcher les utilisateurs

légitimes d'un service de l'utiliser. Il peut s'agir de :

ï L'inondation d'un réseau afin d'empêcher

son fonctionnement ;

ï La perturbation des connexions entre deux machines,

empêchant l'accès à un service particulier ;

ï L'obstruction d'accès à un service

à une personne en particulier.

11.2.1.5 Usurpation d'adresse IP

« L'usurpation d'adresse IP » (également

appelé mystification ou en anglais « IP spoofing ») est une

technique de piratage informatique qui consiste à envoyer des paquets IP

en utilisant une adresse IP source qui n'a pas été

attribuée à l'ordinateur qui les émet. Le but peut

être de masquer sa propre identité lors d'une attaque d'un

serveur, ou d'usurper en quelque sort l'identité d'un autre

équipement du réseau pour bénéficier des services

auxquels il a accès.

|