14.6.4

Sécurité du portail captif[18]

Dans cette partie, il est question d'une part de

sécuriser l'accès à l'interface web de configuration de

Pfsense par le protocole SSL et d'autre part de permettre un cryptage des mots

de passe des utilisateurs pour assurer une certaine confidentialité des

transactions après authentification. Pour se faire, l'utilisation d'un

certificat est plus que nécessaire. Un certificat électronique

(aussi appelé certificat numérique ou certificat de clé

publique) est vu comme une carte d'identité numérique. Il est

utilisé principalement pour identifier une entité physique ou

morale, mais aussi pour chiffrée les échanges. Il est

signé par un tiers de confiance qui atteste du lien entre

l'identité physique et l'entité numérique (virtuel). Le

standard le plus utilisé pour la création des certificats

numériques est le X.509.

Ainsi, le certificat va permettre de crypter les

données échangées entre le navigateur et le serveur

d'authentification Pfsense. Pour la sécurisation de l'accès

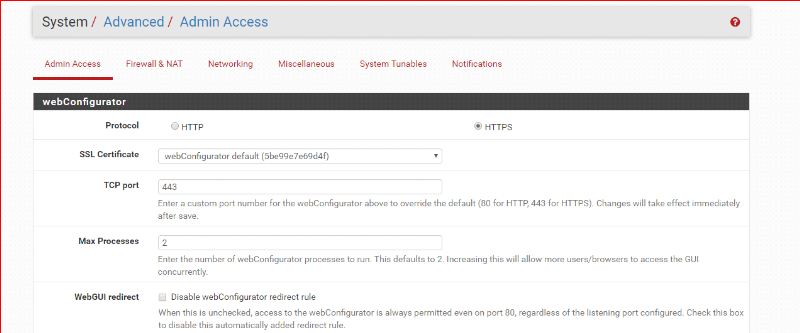

à l'interface Web, allons dans l'onglet

System>Advanced de la figure (suivante),

puis dans la session Admin Access pour activer le service

HTTPS avec son numéro de port 443 (SSL) dans TCP port.

Figure 4. 19 : Activation de la sécurisation par

HTTPS pour l'accès au portail captif

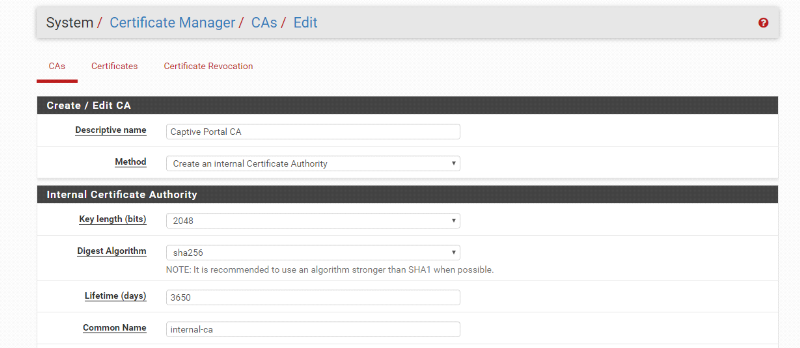

De même pour crypter les mots de passe des utilisateurs

et les échanges après leur authentification, il faut créer

un certificat pour pouvoir activer HTTPS. Ce qui se fait en trois

étapes : choix du type de certificat, création et

téléchargement du certificat puis activation du certificat sur le

portail. Pour se faire, allons dans l'onglet

« System » puis « Cert

Manager » (figure 4.20)

Figure 4. 20 : Activation du certificat

d'authentification

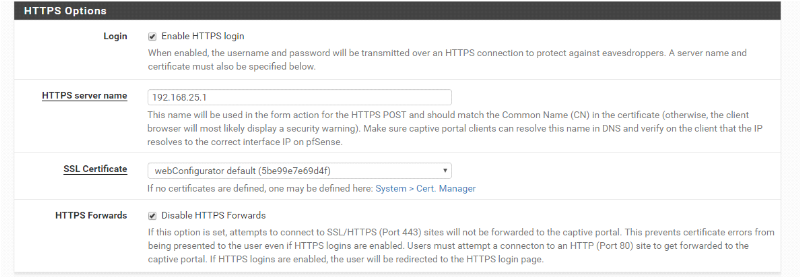

Après le téléchargement du certificat,

allons dans « Service » puis

« Captive Portal » pour l'insérer

avec sa clé. Cochons ensuite « Enable

HTTPS login » en donnant le nom du serveur HTTPS (HTTPS

server Name).

Figure 4. 21: Importation du certificat

d'authentification et de sa clé privée

A présent, le portail autorisera l'accès aux

pages web sécurisées et sa sécurité semble

renforcée dans la mesure où la récupération des

mots sur le réseau est quasiment impossible. Cependant pour le test nous

n'avons pas utilisé de certificat car la plupart sont payants mais nous

espérons que l'entreprise se dotera de certificat en cas d'une mise en

place.

|